华为防火墙2110调试

华为防火墙操作手册-入门

目录第1章防火墙概述 ..................................................................................................................... 1-11.1 网络安全概述 ..................................................................................................................... 1-11.1.1 安全威胁.................................................................................................................. 1-11.1.2 网络安全服务分类 ................................................................................................... 1-11.1.3 安全服务的实现方法................................................................................................ 1-21.2 防火墙概述......................................................................................................................... 1-41.2.1 安全防范体系的第一道防线——防火墙................................................................... 1-41.2.2 防火墙发展历史....................................................................................................... 1-41.3 Eudemon产品简介............................................................................................................. 1-61.3.1 Eudemon产品系列 .................................................................................................. 1-61.3.2 Eudemon500/1000防火墙简介................................................................................ 1-61.3.3 Eudemon500/1000防火墙功能特性列表 ................................................................. 1-8第2章 Eudemon防火墙配置基础 .............................................................................................. 2-12.1 通过Console接口搭建本地配置环境 .................................................................................. 2-12.1.1 通过Console接口搭建 ............................................................................................. 2-12.1.2 实现设备和Eudemon防火墙互相ping通 .................................................................. 2-42.1.3 实现跨越Eudemon防火墙的两个设备互相ping通.................................................... 2-52.2 通过其他方式搭建配置环境................................................................................................ 2-62.2.1 通过AUX接口搭建 ................................................................................................... 2-72.2.2 通过Telnet方式搭建................................................................................................. 2-92.2.3 通过SSH方式搭建 ................................................................................................. 2-112.3 命令行接口....................................................................................................................... 2-122.3.1 命令行级别 ............................................................................................................ 2-122.3.2 命令行视图 ............................................................................................................ 2-132.3.3 命令行在线帮助..................................................................................................... 2-242.3.4 命令行错误信息..................................................................................................... 2-252.3.5 历史命令................................................................................................................ 2-262.3.6 编辑特性................................................................................................................ 2-262.3.7 查看特性................................................................................................................ 2-272.3.8 快捷键.................................................................................................................... 2-272.4 防火墙的基本配置............................................................................................................ 2-302.4.1 进入和退出系统视图.............................................................................................. 2-302.4.2 切换语言模式......................................................................................................... 2-302.4.3 配置防火墙名称..................................................................................................... 2-312.4.4 配置系统时钟......................................................................................................... 2-312.4.5 配置命令级别......................................................................................................... 2-312.4.6 查看系统状态信息 ................................................................................................. 2-322.5 用户管理........................................................................................................................... 2-332.5.1 用户管理概述......................................................................................................... 2-332.5.2 用户管理的配置..................................................................................................... 2-342.5.3 用户登录相关信息的配置....................................................................................... 2-372.5.4 典型配置举例......................................................................................................... 2-382.6 用户界面(User-interface)............................................................................................. 2-392.6.1 用户界面简介......................................................................................................... 2-392.6.2 进入用户界面视图 ................................................................................................. 2-402.6.3 配置异步接口属性 ................................................................................................. 2-412.6.4 配置终端属性......................................................................................................... 2-422.6.5配置Modem属性................................................................................................... 2-442.6.6 配置重定向功能..................................................................................................... 2-452.6.7 配置VTY类型用户界面的呼入呼出限制................................................................. 2-462.6.8 用户界面的显示和调试 .......................................................................................... 2-472.7 终端服务........................................................................................................................... 2-472.7.1 Console接口终端服务 ........................................................................................... 2-472.7.2 AUX接口终端服务 ................................................................................................. 2-482.7.3 Telnet终端服务...................................................................................................... 2-482.7.4 SSH终端服务......................................................................................................... 2-51第3章 Eudemon防火墙工作模式 .............................................................................................. 3-13.1 防火墙工作模式简介 .......................................................................................................... 3-13.1.1 工作模式介绍........................................................................................................... 3-13.1.2 路由模式工作过程 ................................................................................................... 3-33.1.3 透明模式工作过程 ................................................................................................... 3-33.1.4 混合模式工作过程 ................................................................................................... 3-73.2 防火墙路由模式配置 .......................................................................................................... 3-83.2.1 配置防火墙工作在路由模式..................................................................................... 3-83.2.2 配置路由模式其它参数 ............................................................................................ 3-83.3 防火墙透明模式配置 .......................................................................................................... 3-83.3.1 配置防火墙工作在透明模式..................................................................................... 3-93.3.2 配置地址表项........................................................................................................... 3-93.3.3 配置对未知MAC地址的IP报文的处理方式............................................................... 3-93.3.4 配置MAC地址转发表的老化时间........................................................................... 3-103.4 防火墙混合模式配置 ........................................................................................................ 3-103.4.1 配置防火墙工作在混合模式................................................................................... 3-103.4.2 配置混合模式其它参数 .......................................................................................... 3-113.5 防火墙工作模式的切换..................................................................................................... 3-113.6 防火墙工作模式的查看和调试.......................................................................................... 3-113.7 防火墙工作模式典型配置举例.......................................................................................... 3-123.7.1 处理未知MAC地址的IP报文 .................................................................................. 3-123.7.2 透明防火墙连接多个局域网................................................................................... 3-12第1章防火墙概述1.1 网络安全概述随着Internet的迅速发展,越来越多的企业借助网络服务来加速自身的发展,此时,如何在一个开放的网络应用环境中守卫自身的机密数据、资源及声誉已越来越为人们所关注。

FIREPOWER防火墙运行ASA的总结

Firepower 2110防火墙设备配置问题总结1.问题概述1.1.背景描述在Firepower 2110平台上运行ASA版本,在此次安装过程中,发现与普通ASA平台安装存在差异,并遇到不少问题。

1.2.问题概述✧版本升级问题Firepower 2110由FXOS底层系统和ASA系统组成,版本升级在底层平台FXOS上进行。

✧接口无法使用问题默认情况下,只有Management1/1,eth1/1和eth1/2接口是在底层平台FXOS物理启用的,并在ASA配置中以逻辑方式启用。

要使用任何其他接口,必须在底层FXOS中启用,然后在ASA配置中启用它,所以在此次安装过程中发现,虽然在ASA中将eth1/3接口no shutdown,接口始终起不来,只有FXOS中将eth1/3接口enable,ASA中接口才能正常使用。

✧NTP、clock、时区配置问题NTP、clock、时区的配置需要在FXOS底层配置,在ASA系统无法配置。

✧3DES lincese问题此次设备没有购买L-FPR2K-ENC-K9= (Strong Encryption (3DES/AES) license),在配置过程中发现SSH 无法配置v2版本,以及会影响ipsec vpn的加密方式的使用。

底层FXOS无法SSH登录问题底层FXOS默认情况下只能通过带外管理同网段的地址来SSH以及WEB登录,如果其他网段需要登录管理FXOS,则需要配置ip-bock来允许访问。

2.版本升级步骤在笔记本电脑上开启FTP服务,并使用网线连接防火墙mgmt口自动获取IP,mgmt口地址为192.168.45.1/45,FXOS平台设备默认登录帐号密码为:admin/Admin123:进入FXOS,升级步骤如下:firepower-2110# scope firmwarefirepower-2110/firmware#download imagetftp://192.168.45.10/cisco-asa-fp2k.9.8.3.18.SPAfirepower-2110 /firmware # show download-task detailfirepower-2110 /firmware # show packagefirepower-2110 /firmware # scope auto-installfirepower-2110 /firmware/auto-install # install security-pack version 9.8.3.18 Do you want to proceed ? (yes/no):yesDo you want to proceed? (yes/no):yesfirepower-2110 /firmware/auto-install # show detailadminAdmin123connect asa/fxos exi exi up3.底层将接口enblefirepower-2110# scope eth-uplinkfirepower-2110 /eth-uplink # scope fabric afirepower-2110 /eth-uplink/fabric # enter interface Ethernet1/3firepower-2110 /eth-uplink/fabric/interface # enablefirepower-2110 /system/services* # commit-buffer4.NTP、clock、时区配置✧配置时区和clockfirepower-2110# scope systemfirepower-2110 /system # scope servicesfirepower-2110 /system/services # set clock apr 18 2018 9 39 30firepower-2110 /system/services* # set timezonePlease identify a location so that time zone rules can be set correctly.Please select a continent or ocean.firepower-2110 /system/services* # commit-buffer✧NTP配置配置FXOS mgmt接口IPfirepower-2110# scope systemfirepower-2110 /system # scope servicesfirepower-2110 /system/services # disable dhcp-serverfirepower-2110 /system/services* # commit-bufferfirepower-2110# scope fabric-interconnect afirepower-2110 /fabric-interconnect # set out-of-band static ip 1.1.1.100 netmask 255.255.255.0 gw 1.1.1.1注:FXOS带外管理接口地址应与ASA中管理接口地址在同一网段,网关应与ASA管理接口的网关一致。

华为防火墙调试

防火墙说明文档一使用串口转USB加串口转网口组合,网口在防火墙端接入console口,在笔记本电脑中打开CRT选择端口后,链接到防火墙配置输入dis cu 查看防火墙基本配置,按住空格显示更多配置,查看完后输入sys 进入配置[USG2110]抬头下进行网口配置输入 interface ethernet1/0/0/6 表示进入LAN6口的端口具体端口表示多少号需要在查询防火墙配置中找到相关端口名称例如1/0/1或者2/0/0等如果该端口没有网线接口使用需要关闭接口输入 shutdown就可以成功关闭端口然后用一根网线用笔记本接入到LAN1口,LAN1口是进入WEB配置界面的口,通常情况下不要当做通讯接口使用。

在前面查询防火墙配置的时候就能看的WEB界面的IP端口,通常都是(不要以下图IP为例)用户名admin密码 Admin@123进入之后首先修改密码进入左侧的“系统”——“管理员”——“管理员”点击修改将密码统一改为 Fglyc_01 “应用”“返回”进入左侧的“网络”——安全区域——安全区域点trust的修改按钮在描述中填入描述例如此防火墙用于一二区就填“安全一区”并将不用的lan口选中并删除留需要用lan口的和lan7口 lan7口用于调试然后点“应用”、“返回”同样方法修改untrust区域如果多条链路接口不够用也可以增加lan口到untrust区再进入左侧“网络”——“接口”-“接口”中修改wan0口选择“交换”然后修改Access VLAN ID 为2 (lan0和wan0他们为一条通路时,将wan0和lan0都设同样的值就可以,这里设置为2)然后“应用”“返回”同样方法修改lan0 “应用”“返回”如果多条链路就将 Access VLAN ID值依次增加即可保证一条链路两个口的Access VLAN ID值相同即可在防火墙中找到安全策略中转发策略,新建添加两个策略Trust-untrustUntrust-trust两条策略如下图配置安全防护攻击防范1. 流量型(1)SYN Flood:启用。

华为防火墙配置使用手册(自己写)[4]

![华为防火墙配置使用手册(自己写)[4]](https://img.taocdn.com/s3/m/2085ce1fcdbff121dd36a32d7375a417866fc10f.png)

华为防火墙配置使用手册(自己写)华为防火墙配置使用手册一、概述二、防火墙基本概念包过滤防火墙:它只根据数据包的源地址、目的地址、协议类型和端口号等信息进行过滤,不对数据包的内容进行分析。

它的优点是处理速度快,开消小,但是安全性较低,不能阻挠应用层的攻击。

状态检测防火墙:它在包过滤防火墙的基础上,增加了对数据包的连接状态的跟踪和记录,可以识别出非法的连接请求和数据包,并拒绝通过。

它的优点是安全性较高,可以阻挠一些常见的攻击,但是处理速度较慢,开消较大。

应用代理防火墙:它对数据包的内容进行深度分析,可以识别出不同的应用协议和服务,并根据应用层的规则进行过滤。

它的优点是安全性最高,可以阻挠复杂的攻击,但是处理速度最慢,开消最大。

访问控制:它可以根据源地址、目的地址、协议类型、端口号、应用类型等信息对网络流量进行分类和过滤,实现对内外网之间访问权限的控制和管理。

虚拟专网:它可以建立安全隧道,实现不同地域或者组织之间的数据加密传输,保证数据的机密性、完整性和可用性。

内容安全:它可以对网络流量中携带的内容进行检查和过滤,如、网页、文件等,并根据预定义的规则进行拦截或者放行。

用户认证:它可以对网络访问者进行身份验证,如用户名、密码、证书等,并根据不同的用户或者用户组分配不同的访问权限和策略。

流量管理:它可以对网络流量进行统计和监控,如流量量、流量速率、流量方向等,并根据预定义的规则进行限制或者优化。

日志审计:它可以记录并保存网络流量的相关信息,如源地址、目的地址、协议类型、端口号、应用类型、过滤结果等,并提供查询和分析的功能。

三、防火墙配置方法命令行界面:它是一种基于文本的配置方式,用户可以通过控制台或者远程终端访问防火墙,并输入相应的命令进行配置。

它的优点是灵便性高,可以实现细致的配置和管理,但是需要用户熟悉命令的语法和逻辑。

图形用户界面:它是一种基于图形的配置方式,用户可以通过浏览器或者客户端软件访问防火墙,并通过或者拖拽等操作进行配置。

华为防火墙配置使用手册(自己写)

华为防火墙配置使用手册防火墙默认的管理接口为g0/0/0,默认的ip地址为192.168.0.1/24,默认g0/0/0接口开启了dhcp server,默认用户名为admin,默认密码为Admin@123一、配置案例1.1 拓扑图GE 0/0/1:10.10.10.1/24GE 0/0/2:220.10.10.16/24GE 0/0/3:10.10.11.1/24WWW服务器:10.10.11.2/24(DMZ区域)FTP服务器:10.10.11.3/24(DMZ区域)1.2 Telnet配置配置VTY 的优先级为3,基于密码验证。

# 进入系统视图。

<USG5300> system-view# 进入用户界面视图[USG5300] user-interface vty 0 4# 设置用户界面能够访问的命令级别为level 3[USG5300-ui-vty0-4] user privilege level 3配置Password验证# 配置验证方式为Password验证[USG5300-ui-vty0-4] authentication-mode password# 配置验证密码为lantian[USG5300-ui-vty0-4]set authentication password simple lantian ###最新版本的命令是authentication-mode password cipher huawei@123配置空闲断开连接时间# 设置超时为30分钟[USG5300-ui-vty0-4] idle-timeout 30[USG5300] firewall packet-filter default permit interzone untrust local direction inbound //不加这个从公网不能telnet防火墙。

基于用户名和密码验证user-interface vty 0 4authentication-mode aaaaaalocal-user admin password cipher ]MQ;4\]B+4Z,YWX*NZ55OA!!local-user admin service-type telnetlocal-user admin level 3firewall packet-filter default permit interzone untrust local direction inbound如果不开放trust域到local域的缺省包过滤,那么从内网也不能telnet的防火墙,但是默认情况下已经开放了trust域到local域的缺省包过滤。

华为USG2100 防火墙配置文档-配置基础

1.4 配置基础举例............................................................................................................................................1-32 1.4.1 实现设备和 USG2100(WAN 口)的远程互相 ping 通...............................................................1-32 1.4.2 实现设备和 USG2100(交换 LAN 口)的远程互相 ping 通.......................................................1-34 1.4.3 实现跨越 USG2100 的两个设备互相 ping 通................................................................................1-35

华为USG2110-X快速入门

z 当3G接入时,请参见步骤a和步骤c安装SIM卡和3G天线。非3G机型,不涉及步骤a。 z USG的USB2.0接口支持插入U盘、USB 3G数据卡,以下统称为USB卡。当USB卡接入时,请参见步骤b安装USB

卡和防盗塑料件。 z USG2110-A-GW既支持双SIM卡,满足按时切换或者主备切换的需求,又支持单SIM卡,使用前需指定SIM卡槽

d 安装设备到指定位置

USG可以直接放置在干净的水平面上(如工作台),或者安装在垂直平台上(如墙体)。

安装设备到工作台上

1 确认工作台的位置:

z 工作台位于易操作、离电源插座较近的地方。 z 周围没有影响设备安装的障碍物。

2 确认工作台没有出现摇摆现象。 3 确定工作台的坚固性,足以承受USG的重量(约2kg)。

14 SIM2/UIM2防盗安装孔

15 WiFi天线接头

18 SIM1/UIM1防盗安装孔

19 ADSL接口

a:WLAN开关,用于打开和关闭WLAN功能。

当WLAN指示灯处于常亮状态时,WLAN功能已开启;此时按一下WLAN开关,可关闭WLAN功能。

b:系统复位键RESET,用于系统重启动或恢复出厂配置。 z 系统重启动:当设备处于开机状态时,按下系统复位键。 z 一键恢复出厂配置:当设备处于关机状态时,先按住系统复位键不放,之后接上电源,使设备上电。看到设备前面 板的SYS和ALM指示灯一起闪烁时,松开系统复位键。

USG2110-F后面板

USG2110-F-W前面板

1

2

USG2110-F-W后面板

USG2110-A-W前面板

2

USG2110-A-W后面板 USG2110-A-GW(WCDMA 3G)前面板 USG2110-A-GW(WCDMA 3G)后面板

华为防火墙配置使用手册(自己写)[1]

![华为防火墙配置使用手册(自己写)[1]](https://img.taocdn.com/s3/m/1f828b87970590c69ec3d5bbfd0a79563c1ed4b8.png)

华为防火墙配置使用手册(自己写)[USGxxxx] interface GigabitEthernet 0/0/1 [USGxxxx-GigabitEthernet0/0/1] ip address 192.168.1.1 24 [USGxxxx-GigabitEthernet0/0/1] quit[USGxxxx] saveThe current configuration will be written to the device.Are you sure to continue? [Y/N]:YInfo: Please input the filename(*.cfg,*.zip)[vrpcfg.zip]:(To leave the existing filename unchanged, press the enter key):It will take several minutes to save configuration file, please wt......Configuration file had been saved successfullyNote: The configuration file will take effect after being activated网络 > 接口 > 物理接口 > 编辑 > 基本信息 >华为防火墙配置使用手册一、概述二、功能介绍防火墙功能:根据用户定义的安全策略,对进出网络的数据包进行允许或拒绝的动作,实现网络隔离和访问控制。

入侵防御功能:通过内置或外置的入侵防御系统(IPS),对网络流量进行深度分析,识别并阻断各种已知或未知的攻击行为,如端口扫描、拒绝服务、木马、漏洞利用等。

反病毒功能:通过内置或外置的反病毒引擎,对网络流量中的文件和进行扫描,检测并清除各种病毒、蠕虫、木马等恶意代码。

内容过滤功能:通过内置或外置的内容过滤引擎,对网络流量中的网页、、即时通信等应用层内容进行过滤,阻止不良或违规的信息传输,如色情、暴力、赌博等。

华为防火墙设置

具体外网IP和内网ARP绑定信息已经用“x”替代,请根据实际情况更换。

“//”后面的部分是我导出配置后添加的注释。

防火墙型号为华为Eudemon 200,E0/0/0口为外网接口,E0/0/1口为内网。

另外此配置方法也完全适用于华为Secpath系列防火墙,略加改动也可适用于华为AR系列路由器。

#sysname Eudemon //设置主机名#super password level 3 simple xxxxxxxx //Super密码为xxxxxx xx#firewall packet-filter default permit interzone local trust direction inbound firewall packet-filter default permit interzone local trust direction outboundfirewall packet-filter default permit interzone local untrust direction inboun dfirewall packet-filter default permit interzone local untrust direction outbou ndfirewall packet-filter default permit interzone local dmz direction inbound firewall packet-filter default permit interzone local dmz direction outbound firewall packet-filter default permit interzone trust untrust direction inboun dfirewall packet-filter default permit interzone trust untrust direction outbou ndfirewall packet-filter default permit interzone trust dmz direction inbound firewall packet-filter default permit interzone trust dmz direction outbound firewall packet-filter default permit interzone dmz untrust direction inbound firewall packet-filter default permit interzone dmz untrust direction outbound //设置默认允许所有数据包通过#nat address-group 1 x.x.x.x x.x.x.x//将ISP分配的公网IP加入地址池1nat server global x.x.x.x inside 172.16.20.4nat server global x.x.x.x inside 172.16.20.3nat server global x.x.x.x inside 172.16.20.2nat server global x.x.x.x inside 172.16.20.5nat server global x.x.x.x inside 172.16.20.35//将几个公网IP地址映射到内部服务器nat alg enable ftpnat alg enable dnsnat alg enable icmpnat alg enable netbiosundo nat alg enable h323undo nat alg enable hwccundo nat alg enable ilsundo nat alg enable pptpundo nat alg enable qqundo nat alg enable msnundo nat alg enable user-defineundo nat alg enable rtspfirewall permit sub-ip#firewall statistic system enable#interface Aux0async mode flowlink-protocol ppp#interface Ethernet0/0/0ip address x.x.x.x 255.255.255.248//设置外网端口IP地址,此处为网通分配的内部私有IP,10.x.x.x#interface Ethernet0/0/1ip address 172.16.20.1 255.255.255.0//设置内网IP地址,采用172.16.20.0/ 24网络地址#interface NULL0#acl number 2000rule 0 permit source 172.16.20.0 0.0.0.255//ACL 2000,目的是只允许172.16.20.0/ 24的IP地址NAT出外网rule 1 deny#acl number 3001rule 0 deny udp destination-port eq 445rule 1 deny udp destination-port eq netbios-nsrule 2 deny udp destination-port eq netbios-dgmrule 3 deny udp destination-port eq netbios-ssnrule 4 deny udp destination-port eq 1434rule 5 deny tcp destination-port eq 135rule 6 deny tcp destination-port eq 139rule 7 deny tcp destination-port eq 389rule 8 deny tcp destination-port eq 445rule 9 deny tcp destination-port eq 636rule 10 deny tcp destination-port eq 1025rule 11 deny tcp destination-port eq 1503rule 12 deny tcp destination-port eq 3268rule 13 deny tcp destination-port eq 3269rule 14 deny tcp destination-port eq 4444rule 15 deny tcp destination-port eq 5554rule 16 deny tcp destination-port eq 5800rule 17 deny tcp destination-port eq 5900rule 18 deny tcp destination-port eq 9996rule 19 deny tcp destination-port eq 6667//ACL 3001,关闭常见蠕虫病毒使用的端口#firewall zone localset priority 100#firewall zone trustset priority 85add interface Ethernet0/0/1//将E0/0/1口加入TRUST区#firewall zone untrustset priority 5add interface Ethernet0/0/0 //将E0/0/0口加入UNTRUST区#firewall zone dmzset priority 50#firewall interzone local trustpacket-filter 3001 inbound//在LOCAL到TRUST方向应用A CL 3001号#firewall interzone local untrustpacket-filter 3001 inbound//在LOCAL到UNTRUST方向应用ACL 3001号#firewall interzone local dmz#firewall interzone trust untrustnat outbound 2000 address-group 1 //在TRUST到UNTRUST的方向做NAT,使用2000号ACL#firewall interzone trust dmz#firewall interzone dmz untrust#aaalocal-user admin password cipher A^.5<+_KCH)./a!1$H@GYA!!//建立用户admi n,密码为密文local-user admin level 3 //用户权限为3(最高级)authentication-scheme default#authorization-scheme default#accounting-scheme default#domain default##arp static 172.16.20.2 xxxx-xxxx-xxxx//做IP和MAC地址绑定arp static 172.16.20.3 xxxx-xxxx-xxxxarp static 172.16.20.4 xxxx-xxxx-xxxxarp static 172.16.20.5 xxxx-xxxx-xxxxarp static 172.16.20.6 xxxx-xxxx-xxxxarp static 172.16.20.7 xxxx-xxxx-xxxxarp static 172.16.20.250 1111-1111-1111arp static 172.16.20.251 1111-1111-1111arp static 172.16.20.252 1111-1111-1111arp static 172.16.20.253 1111-1111-1111arp static 172.16.20.254 1111-1111-1111//把不使用的IP与不存在的#ip route-static 0.0.0.0 0.0.0.0 x.x.x.x//设置缺省路由,此处IP地址为网通内部IP,10.x.x.x#snmp-agentsnmp-agent local-engineid 000007DB7F0000010000370Dsnmp-agent community read xxxxxxsnmp-agent community write xxxxxxsnmp-agent sys-info version all//设置SNMP 参数,以使用网管软件来监控#user-interface con 0user-interface aux 0user-interface vty 0 4authentication-mode aaa//设置VTY 口的认证模式为AAA#return。

华为USG2000(2110)防火墙MISGtae

华为USG2000防火墙维护文档目录1关于防火墙的登录 (2)2具体应用 (2)2.1登录 (2)2.2接口 (3)2.3本地策略 (5)2.4服务 (6)2.5转发策略 (7)1关于防火墙的登录登录防火墙出厂默认LAN口的IP为192.168.0.1,通过IE访问:http:// 192.168.0.1用户名:amdin;密码:Admin@1232具体应用华为USG2000实现misgate单向通讯LAN口接MISGate服务器;LAN口IP:192.168.1.1/255.255.255.0 WAN0接MISGate客户端WAN0口IP:192.168.10.1/255.255.255.0 防火墙接口的IP是PC机网卡与防火墙通讯网卡的网关。

2.1登录由于LAN口的IP更改为192.168.1.1了;所以登录防火墙LAN口的IP为192.168.0.1,通过IE访问:http:// 192.168.1.1用户名:amdin;密码:Admin@1232.2接口网络--->接口--->接口,配置LAN口IP网络--->接口--->接口,配置WAN0口IP2.3本地策略防火墙--->安全策略--->本地策略trust、untrust动作改为permit2.4服务防火墙--->服务--->自定义服务;新建TCP/UDP服务,指定1285端口,命名为test。

2.5转发策略防火墙--->安全策略--->转发策略;新建trust--->untrust动作为permit 服务选择为test(上一步新建的)选择服务(重要)选择动作为permit。

华为防火墙操作手册-系统管理

目录第1章系统维护管理 ............................................................................................................... 1-11.1 系统维护管理介绍 ............................................................................................................. 1-11.2 配置文件管理..................................................................................................................... 1-11.2.1 配置文件内容及格式............................................................................................... 1-11.2.2 查看防火墙的当前配置和起始配置 ......................................................................... 1-11.2.3 修改和保存当前配置............................................................................................... 1-21.2.4 擦除配置文件.......................................................................................................... 1-21.2.5 配置文件使用.......................................................................................................... 1-31.3 维护调试............................................................................................................................ 1-41.3.1 配置防火墙名称和系统时钟 .................................................................................... 1-41.3.2 正则表达式的使用................................................................................................... 1-41.3.3 系统状态信息收集................................................................................................... 1-71.3.4 网络连接的测试工具............................................................................................... 1-71.3.5 系统调试功能.......................................................................................................... 1-91.4 补丁软件升级................................................................................................................... 1-111.4.1 补丁软件升级........................................................................................................ 1-111.5 信息中心功能................................................................................................................... 1-121.5.1 信息中心简介........................................................................................................ 1-121.5.2 信息中心配置........................................................................................................ 1-121.5.3 显示终端的配置 .................................................................................................... 1-171.5.4 信息中心配置举例................................................................................................. 1-171.6 日志维护.......................................................................................................................... 1-191.6.1 日志简介 ............................................................................................................... 1-191.6.2 二进制流日志配置................................................................................................. 1-211.6.3 日志维护的显示和调试 ......................................................................................... 1-221.6.4 日志典型配置举例................................................................................................. 1-221.7 VPN Manager适配 .......................................................................................................... 1-251.7.1 VPN Manager简介................................................................................................ 1-251.7.2 Eudemon防火墙上的VPN Manager适配 ............................................................ 1-26第2章文件管理 ...................................................................................................................... 2-12.1 文件系统............................................................................................................................ 2-12.1.1 文件系统简介.......................................................................................................... 2-12.1.2 目录操作 ................................................................................................................. 2-12.1.3 文件操作 ................................................................................................................. 2-12.1.4 存储设备操作.......................................................................................................... 2-22.1.5 文件系统提示方式................................................................................................... 2-22.1.6 文件系统使用举例................................................................................................... 2-22.2 FTP配置............................................................................................................................ 2-32.2.1 FTP简介 ................................................................................................................. 2-32.2.2 FTP服务器配置....................................................................................................... 2-42.2.3 FTP服务器的显示和调试........................................................................................ 2-52.2.4 FTP连接典型举例................................................................................................... 2-52.3 TFTP配置.......................................................................................................................... 2-92.3.1 TFTP简介 ............................................................................................................... 2-92.3.2 TFTP协议配置........................................................................................................ 2-92.4 XModem协议配置 ........................................................................................................... 2-102.4.1 XModem协议简介................................................................................................. 2-102.4.2 XModem协议配置................................................................................................. 2-11第3章NTP配置 ..................................................................................................................... 3-13.1 NTP协议简介 .................................................................................................................... 3-13.2 NTP协议配置 .................................................................................................................... 3-23.2.1 配置NTP工作模式................................................................................................. 3-23.2.2 配置NTP身份验证功能.......................................................................................... 3-63.2.3 配置NTP验证密钥................................................................................................. 3-63.2.4 配置指定密钥是可信的 ........................................................................................... 3-73.2.5 配置本地发送NTP消息的接口............................................................................... 3-73.2.6 配置NTP主时钟 .................................................................................................... 3-73.2.7 配置禁止/允许接口接收NTP消息 .......................................................................... 3-83.2.8 配置对本地防火墙服务的访问控制权限.................................................................. 3-83.2.9 配置本地允许建立的sessions数目........................................................................ 3-93.3 NTP显示与调试................................................................................................................. 3-93.4 NTP典型配置举例 ........................................................................................................... 3-103.4.1 配置NTP服务器 .................................................................................................. 3-103.4.2 配置NTP对等体举例 ........................................................................................... 3-123.4.3 配置NTP广播模式............................................................................................... 3-133.4.4 配置NTP组播模式............................................................................................... 3-143.4.5 配置带身份验证的NTP服务器模式 ..................................................................... 3-16第4章SNMP配置 .................................................................................................................. 4-14.1 协议简介............................................................................................................................ 4-14.1.1 SNMP协议介绍....................................................................................................... 4-14.1.2 SNMP版本及支持的MIB ........................................................................................ 4-14.2 SNMP配置 ........................................................................................................................ 4-34.2.1 启动或关闭SNMP Agent服务................................................................................ 4-34.2.2 使能或禁止SNMP协议的相应版本........................................................................ 4-34.2.3 配置团体名(Community Name) ......................................................................... 4-44.2.4 配置/删除SNMP组 ................................................................................................ 4-44.2.5 添加/删除用户......................................................................................................... 4-54.2.6 配置管理员的标识及联系方法(sysContact) ....................................................... 4-54.2.7 允许/禁止发送Trap报文 ........................................................................................ 4-64.2.8 配置本地设备的引擎ID........................................................................................... 4-64.2.9 配置Trap目标主机的地址...................................................................................... 4-74.2.10 配置防火墙位置(sysLocation).......................................................................... 4-74.2.11 指定发送Trap的源地址 ....................................................................................... 4-74.2.12 视图信息配置........................................................................................................ 4-84.2.13 配置消息包的最大值............................................................................................. 4-84.2.14 配置Trap报文的消息队列的长度......................................................................... 4-84.2.15 配置Trap报文的保存时间.................................................................................... 4-94.3 SNMP显示和调试.............................................................................................................. 4-94.4 SNMP典型配置举例........................................................................................................ 4-10第5章RMON配置.................................................................................................................. 5-15.1 RMON简介........................................................................................................................ 5-15.2 RMON配置........................................................................................................................ 5-35.2.1 使能/禁止RMON接口统计..................................................................................... 5-35.2.2 统计表的配置.......................................................................................................... 5-35.2.3 历史控制表的配置................................................................................................... 5-45.2.4 事件表的配置.......................................................................................................... 5-45.2.5 告警表的配置.......................................................................................................... 5-55.2.6 扩展告警表的配置................................................................................................... 5-55.3 RMON显示和调试............................................................................................................. 5-65.4 RMON典型配置举例 ......................................................................................................... 5-75.5 RMON故障诊断与排除.................................................................................................... 5-10第6章RMON2配置................................................................................................................ 6-16.1 RMON2简介...................................................................................................................... 6-16.2 RMON2配置...................................................................................................................... 6-16.2.1 协议目录表的配置................................................................................................... 6-16.2.2 主机控制表的配置................................................................................................... 6-36.3 RMON2显示和调试........................................................................................................... 6-46.4 RMON2典型配置举例 ....................................................................................................... 6-46.5 RMON2故障诊断与排除.................................................................................................... 6-7第1章系统维护管理1.1 系统维护管理介绍系统维护管理主要包括以下几项内容:●配置文件管理●系统状态信息的收集和维护调试简单工具的使用●补丁升级管理●系统信息中心的维护管理●日志的维护和管理1.2 配置文件管理1.2.1 配置文件内容及格式配置文件为一文本文件,其格式如下:●以命令格式保存。

华为防火墙2110调试(互联网+)

防火墙说明文档一使用串口转USB加串口转网口组合,网口在防火墙端接入console口,在笔记本电脑中打开CRT选择端口后,链接到防火墙配置输入dis cu 查看防火墙基本配置,按住空格显示更多配置,查看完后输入sys 进入配置[USG2110]抬头下进行网口配置输入interface ethernet1/0/0/6 表示进入LAN6口的端口具体端口表示多少号需要在查询防火墙配置中找到相关端口名称例如1/0/1或者2/0/0等如果该端口没有网线接口使用需要关闭接口输入shutdown就可以成功关闭端口然后用一根网线用笔记本接入到LAN1口,LAN1口是进入WEB配置界面的口,通常情况下不要当做通讯接口使用。

在前面查询防火墙配置的时候就能看的WEB界面的IP端口,通常都是192.168.0.1 (不要以下图IP为例)用户名admin密码Admin@123进入之后首先修改密码进入左侧的“系统”——“管理员”——“管理员”点击修改将密码统一改为Fglyc_01 “应用”“返回”进入左侧的“网络”——安全区域——安全区域点trust的修改按钮在描述中填入描述例如此防火墙用于一二区就填“安全一区”并将不用的lan 口选中并删除留需要用lan口的和lan7口lan7口用于调试然后点“应用”、“返回”同样方法修改untrust区域如果多条链路接口不够用也可以增加lan口到untrust区再进入左侧“网络”——“接口”-“接口”中修改wan0口选择“交换”然后修改Access VLAN ID 为2 (lan0和wan0他们为一条通路时,将wan0和lan0都设同样的值就可以,这里设置为2)然后“应用”“返回”同样方法修改lan0 “应用”“返回”如果多条链路就将Access VLAN ID值依次增加即可保证一条链路两个口的Access VLAN ID值相同即可在防火墙中找到安全策略中转发策略,新建添加两个策略Trust-untrustUntrust-trust两条策略如下图配置2.10 安全防护2.10.1 攻击防范1. 流量型(1)SYN Flood:启用。

华为防火墙配置命令大全,带案例,相当详细的!

华为防⽕墙配置命令⼤全,带案例,相当详细的!关于阿龙⼀个专注于计算机⽹络的⾮著名砖家,2016年拥有HCIE认证(数通⽅向),全球唯⼀编号:3558,分享计算机⽹络知识,让枯燥的技术知识变得更有趣,让⽂字动起来,让⽹络变得更简单。

信息爆炸的年代,过多⽆⽤的信息充斥着我们,学⽹络技术,关注⼀个号就够了,⼀起交流,共同进步。

防⽕墙(Firewall)也称防护墙,是由Check Point创⽴者Gil Shwed于1993年发明并引⼊国际互联⽹(US5606668(A)1993-12-15)防⽕墙是位于内部⽹和外部⽹之间的屏障,它按照系统管理员预先定义好的规则来控制数据包的进出。

防⽕墙是系统的第⼀道防线,其作⽤是防⽌⾮法⽤户的进⼊。

初始化防⽕墙初始化防⽕墙: 默认⽤户名为admin,默认的密码Admin@123,这⾥修改密码为along@163.Username:adminPassword:*****The password needs to be changed. Change now? [Y/N]: yPlease enter old password: Admin@123Please enter new password: Along@163Please confirm new password: Along@163<FW1> system-view // 进⼊系统视图[FW1] sysname FW1 // 给防⽕墙命名[FW1] undo info-center enable // 关闭⽇志弹出功能[FW1] quit<FW1> language-mode Chinese // 将提⽰修改为中⽂Change language mode, confirm? [Y/N] y提⽰:改变语⾔模式成功.开启Web管理界⾯: 默认防⽕墙console接⼝IP地址是192.168.0.1.<FW1> system-view[FW1] web-manager enable // 开启图形管理界⾯[FW1] interface GigabitEthernet 0/0/0[FW1-GigabitEthernet0/0/0] ip address 192.168.0.1 24 // 给接⼝配置IP地址[FW1-GigabitEthernet0/0/0] service-manage all permit // 放⾏该端⼝的请求[FW1-GigabitEthernet0/0/0] display this配置Console⼝登陆:<FW1> system-view // 进⼊系统视图[FW1] user-interface console 0 // 进⼊console0的⽤户配置接⼝[FW1-ui-console0] authentication-mode password // 使⽤密码验证模式[FW1-ui-console0] set authentication password cipher Admin1234 // 设置密码为Admin1234[FW1-ui-console0] quit // 退出⽤户配置接⼝配置telnet密码认证: 配置密码认证模式,此处配置密码为Admin@123.FW1> system-view[FW1] telnet server enable // 开启Telnet⽀持[FW1] interface GigabitEthernet 0/0/0 // 选择配置接⼝[FW1-GigabitEthernet0/0/0] service-manage telnet permit // 允许telnet[FW1-GigabitEthernet0/0/0] quit[FW1] user-interface vty 0 4 // 开启虚拟终端[FW1-ui-vty0-4] protocol inbound telnet // 允许telnet[FW1-ui-vty0-4] authentication-mode password // 设置为密码认证模式[FW1-ui-vty0-4] set authentication password cipher Admin@123 // 设置⽤户密码[USG6000V1] firewall zone trust // 选择安全区域[USG6000V1-zone-trust] add interface GE0/0/0 // 添加到安全区域配置telnet⽤户名密码认证:<FW1> system-view // 进⼊系统视图[FW1] interface GigabitEthernet 0/0/0 // 进⼊接⼝配置[FW1-GigabitEthernet0/0/0] ip address 192.168.0.1 24 // 配置接⼝IP[FW1-GigabitEthernet0/0/0] service-manage telnet permit // 允许telnet[FW1-GigabitEthernet0/0/0] service-manage ping permit // 允许ping[FW1-GigabitEthernet0/0/0] quit //退出[FW1] firewall zone trust // 进⼊trust安全域配置[FW1-zone-trust] add interface GigabitEthernet 0/0/0 // 把GE0/0/0加⼊到trust安全域[FW1-zone-trust] quit[FW1] telnet server enable // 启⽤telnet服务[FW1] user-interface vty 0 4 // 进⼊vty0-4的⽤户配置接⼝[FW1-ui-vty0-4] authentication-mode aaa // 使⽤AAA验证模式[FW1-ui-vty0-4] user privilege level 3 // 配置⽤户访问的命令级别为3[FW1-ui-vty0-4] protocol inbound telnet // 配置telnet[FW1-ui-vty0-4] quit // 退出⽤户配置接⼝[FW1] aaa // 进⼊AAA配置视图[FW1-aaa] manager-user lyshark // 创建⽤户vtyadmin[FW1-aaa-manager-user-lyshark] password cipher admin@123 // 配置⽤户密码[FW1-aaa-manager-user-lyshark] service-type telnet // 配置服务类型[FW1-aaa-manager-user-lyshark] quit // 退出[FW1-aaa] bind manager-user lyshark role system-admin // 绑定管理员⾓⾊[FW1-aaa] quit // 退出AAA视图常⽤查询命令: 查询防⽕墙的其他配置,常⽤的⼏个命令如下.[FW1] display ip interface brief // 查默认接⼝信息[FW1] display ip routing-table // 显⽰路由表[FW1] display zone // 显⽰防⽕墙区域[FW1] display firewall session table // 显⽰当前会话[FW1] display security-policy rule all // 显⽰安全策略配置到这⾥,我们就可以在浏览器中访问了,其访问地址是http://192.168.0.1防⽕墙基本配置初始化防⽕墙: 初始化配置,并设置好防⽕墙密码,此处⽤户名admin密码是along@123. Username:adminPassword:*****The password needs to be changed. Change now? [Y/N]: yPlease enter old password: Admin@123Please enter new password: Along@163Please confirm new password: Along@163<USG6000V1> system-view // 进⼊系统视图[USG6000V1] sysname FW1 // 给防⽕墙命名[FW1] undo info-center enable // 关闭⽇志弹出功能[FW1] quit<FW1> language-mode Chinese // 将提⽰修改为中⽂[FW1] web-manager enable // 开启图形管理界⾯[FW1] interface GigabitEthernet 0/0/0[FW1-GigabitEthernet0/0/0] service-manage all permit // 放⾏该端⼝的请求配置内⽹接⼝: 配置内⽹的接⼝信息,这⾥包括个GE 1/0/0 and GE 1/0/1这两个内⽹地址. <FW1> system-view[FW1] interface GigabitEthernet 1/0/0[FW1-GigabitEthernet1/0/0] ip address 192.168.1.1 255.255.255.0[FW1-GigabitEthernet1/0/0] undo shutdown[FW1-GigabitEthernet1/0/0] quit[FW1] interface GigabitEthernet 1/0/1[FW1-GigabitEthernet1/0/1] ip address 192.168.2.1 255.255.255.0[FW1-GigabitEthernet1/0/1] undo shutdown[FW1-GigabitEthernet1/0/1] quit# -------------------------------------------------------[FW1] firewall zone trust // 将前两个接⼝加⼊trust区域[FW1-zone-trust] add interface GigabitEthernet 1/0/0[FW1-zone-trust] add interface GigabitEthernet 1/0/1配置外⽹接⼝: 配置外⽹接⼝GE 1/0/2接⼝的IP地址,并将其加⼊到untrust区域中.[FW1] interface GigabitEthernet 1/0/2 // 选择外⽹接⼝[FW1-GigabitEthernet1/0/2] undo shutdown // 开启外⽹接⼝[FW1-GigabitEthernet1/0/2] ip address 10.10.10.10 255.255.255.0 // 配置IP地址[FW1-GigabitEthernet1/0/2] gateway 10.10.10.20 // 配置⽹关[FW1-GigabitEthernet1/0/2] undo service-manage enable[FW1-GigabitEthernet1/0/2] quit# -------------------------------------------------------[FW1] firewall zone untrust // 选择外⽹区域[FW1-zone-untrust] add interface GigabitEthernet 1/0/2 // 将接⼝加⼊到此区域配置安全策略: 配置防⽕墙安全策略,放⾏trust(内⽹)-->untrust(外⽹)的数据包.[FW1] security-policy // 配置安全策略[FW1-policy-security] rule name lyshark // 规则名称[FW1-policy-security-rule-lyshark] source-zone trust // 原安全区域(内部)[FW1-policy-security-rule-lyshark] destination-zone untrust // ⽬标安全区域(外部)[FW1-policy-security-rule-lyshark] source-address any // 原地址区域[FW1-policy-security-rule-lyshark] destination-address any // ⽬标地址区域[FW1-policy-security-rule-lyshark] service any // 放⾏所有服务[FW1-policy-security-rule-lyshark] action permit // 放⾏配置[FW1-policy-security-rule-lyshark] quit配置源NAT:配置原NAT地址转换,仅配置源地址访问内⽹ --> 公⽹的转换.[FW1] nat-policy // 配置NAT地址转换[FW1-policy-nat] rule name lyshark // 指定策略名称[FW1-policy-nat-rule-lyshark] egress-interface GigabitEthernet 1/0/2 // 外⽹接⼝IP[FW1-policy-nat-rule-lyshark] action source-nat easy-ip // 源地址转换[FW1-policy-nat-rule-lyshark] display this配置⽬标NAT: 外⽹访问10.10.10.10⾃动映射到内⽹的192.168.2.1这台主机上.[FW1] firewall zone untrust // 选择外⽹区域[FW1-zone-untrust] add interface GigabitEthernet 1/0/2 // 将接⼝加⼊到此区域# ----NAT规则---------------------------------------------------# 外⽹主机访问10.10.10.10主机⾃动映射到内部的192.168.2.2[FW1] firewall detect ftp[FW1] nat server lyshark global 10.10.10.10 inside 192.168.2.2 no-reverse# ----放⾏规则---------------------------------------------------[FW1] security-policy // 配置安全策略[FW1-policy-security] rule name untrs-trs // 规则名称[FW1-policy-security-rule-lyshark] source-zone untrust // 原安全区域(外部)[FW1-policy-security-rule-lyshark] destination-zone trust // ⽬标安全区域(内部)[FW1-policy-security-rule-lyshark] action permit // 放⾏配置[FW1-policy-security-rule-lyshark] quitNAT 地址转换配置内⽹区域: 分别配置防⽕墙内⽹接⼝GE1/0/0 and GE1/0/1设置IP地址,并加⼊指定区域内. <FW1>system-view[FW1]undo info-center enable# ----配置IP地址-----------------------------------------------[FW1] interface GigabitEthernet 1/0/0[FW1-GigabitEthernet1/0/0] ip address 192.168.1.1 24[FW1-GigabitEthernet1/0/0] quit[FW1] interface GigabitEthernet 1/0/1[FW1-GigabitEthernet1/0/1] ip address 192.168.2.1 24[FW1-GigabitEthernet1/0/1] quit# ----加⼊到指定区域--------------------------------------------[FW1] firewall zone trust[FW1-zone-trust] add interface GigabitEthernet 1/0/0[FW1] firewall zone dmz[FW1-zone-dmz] add interface GigabitEthernet 1/0/1配置外⽹区域: 然后配置外⽹地址,将Gig 1/0/2加⼊到untrust区域内.[FW1] interface GigabitEthernet 1/0/2[FW1-GigabitEthernet1/0/2] ip address 10.10.10.10 8[FW1] firewall zone untrust[FW1] firewall zone untrust[FW1-zone-dmz] add interface GigabitEthernet 1/0/2配置源NAT: 配置原NAT地址转换,仅配置源地址访问内⽹ --> 公⽹的转换.# ----配置源NAT转换---------------------------------------------[FW1] nat-policy // 配置NAT地址转换[FW1-policy-nat] rule name lyshark // 指定策略名称[FW1-policy-nat-rule-lyshark] egress-interface GigabitEthernet 1/0/2 // 外⽹接⼝IP[FW1-policy-nat-rule-lyshark] action source-nat easy-ip // 源地址转换[FW1-policy-nat-rule-lyshark] display this# ----放⾏相关安全策略------------------------------------------[FW1] security-policy[FW1-policy-security] rule name trust_untrust[FW1-policy-security-rule] source-zone trust[FW1-policy-security-rule] destination-zone untrust[FW1-policy-security-rule] action permit配置⽬标NAT: 外⽹访问10.10.10.10⾃动映射到内⽹的192.168.2.2这台主机上. # ----NAT规则---------------------------------------------------# 外⽹主机访问10.10.10.10主机⾃动映射到内部的192.168.2.2[FW1] firewall detect ftp[FW1]nat server lyshark global 10.10.10.10 inside 192.168.2.2 no-reverse# ----放⾏规则---------------------------------------------------[FW1] security-policy // 配置安全策略[FW1-policy-security] rule name untrs-DMZ // 规则名称[FW1-policy-security-rule-untrs-DMZ] source-zone untrust // 原安全区域(外部)[FW1-policy-security-rule-untrs-DMZ] destination-zone trust // ⽬标安全区域(内部)[FW1-policy-security-rule-untrs-DMZ] destination-address 192.168.2.2 24[FW1-policy-security-rule-untrs-DMZ] service any[FW1-policy-security-rule-untrs-DMZ] action permit // 放⾏配置[FW1-policy-security-rule-untrs-DMZ] quit配成交换机(透明模式)配置两台交换机: 分别配置两台交换机,并划分到相应的VLAN区域内.# ----配置LSW1交换机--------------------------------------------<Huawei> system-view[LSW1] vlan 10 // 创建VLAN10[LSW1] quit[LSW1] interface Ethernet 0/0/1 // 将该接⼝配置为trunk[LSW1-Ethernet0/0/1] port link-type trunk[LSW1-Ethernet0/0/1] port link-type trunk[LSW1-Ethernet0/0/1] port trunk allow-pass vlan 10 // 加⼊到vlan 10[LSW1-Ethernet0/0/1] quit[LSW1] port-group group-member Eth0/0/2 to Eth0/0/3[LSW1-port-group] port link-type access[LSW1-port-group] port default vlan 10[LSW1-port-group] quit# ----配置LSW2交换机--------------------------------------------<Huawei> system-view[LSW2] vlan 20[LSW1] quit[LSW2] interface Ethernet 0/0/1[LSW2-Ethernet0/0/1] port link-type trunk[LSW2-Ethernet0/0/1] port trunk allow-pass vlan 20[LSW2-Ethernet0/0/1] quit[LSW2] port-group group-member Eth0/0/2 to Eth0/0/3[LSW2-port-group] port link-type access[LSW2-port-group] port default vlan 20[LSW2-port-group] quit配置防⽕墙: 配置Gig1/0/0和Gig1/0/1接⼝为trunk模式,并分别配置好⽹关地址. [FW1] vlan 10[FW1-vlan10] quit[FW1] vlan 20[FW1-vlan20] quit# ----配置防⽕墙接⼝地址-----------------------------------------[FW1] interface GigabitEthernet 1/0/0[FW1-GigabitEthernet1/0/0] portswitch[FW1-GigabitEthernet1/0/0] port link-type trunk[FW1-GigabitEthernet1/0/0] port trunk allow-pass vlan 10[FW1] interface GigabitEthernet 1/0/1[FW1-GigabitEthernet1/0/1] portswitch[FW1-GigabitEthernet1/0/1] port link-type trunk[FW1-GigabitEthernet1/0/1] port trunk allow-pass vlan 20# ----分别给VLAN配置IP地址---------------------------------------[FW1]interface Vlanif 10[FW1-Vlanif10][FW1-Vlanif10]ip address 192.168.10.1 255.255.255.0[FW1-Vlanif10]alias vlan 10[FW1-Vlanif10]service-manage ping permit[FW1] interface Vlanif 20[FW1-Vlanif20][FW1-Vlanif20] ip address 192.168.20.1 255.255.255.0[FW1-Vlanif20] alias vlan 20[FW1-Vlanif20] service-manage ping permit添加防⽕墙区域: 将vlan10和vlan20添加到trust区域内.[FW1]firewall zone trust[FW1-zone-trust] add interface Vlanif 10[FW1-zone-trust] add interface Vlanif 20主备双机热备放⾏所有数据包(两台墙): 为了演⽰实验,需要⼿动放⾏数据包# ------------------------------------------------------------# 将默认防⽕墙规则,设置为允许所有[FW1] security-policy[FW1-policy-security] rule name anyall // 指定规则名称[FW1-policy-security-rule-anyall] source-zone any // 源地址允许所有[FW1-policy-security-rule-anyall] destination-zone any // ⽬标地址允许所有[FW1-policy-security-rule-anyall] action permit // 放⾏[FW1-policy-security-rule-anyall] quit[FW1-policy-security] quit# ------------------------------------------------------------# 将指定的接⼝加⼊到指定的区域内[FW1] firewall zone trust // 选择trust区域[FW1-zone-trust] add interface GigabitEthernet 1/0/0 // 添加内部的端⼝[FW1-zone-trust] quit[FW1] firewall zone untrust // 添加untru区域[FW1-zone-untrust] add interface GigabitEthernet 1/0/1 // 添加外部接⼝[FW1-zone-trust] quit配置IP地址(两台) :给防⽕墙的两个接⼝配置好IP地址.# ------------------------------------------------------------# 配置防⽕墙FW1[FW1] interface GigabitEthernet 1/0/0 // 选择内部接⼝[FW1-GigabitEthernet1/0/0] ip address 192.168.1.253 24 // 配置防⽕墙IP[FW1-GigabitEthernet1/0/0] service-manage ping permit // 开启接⼝ping[FW1-GigabitEthernet1/0/0] quit[FW1] interface GigabitEthernet1/0/1[FW1-GigabitEthernet1/0/1] ip address 10.10.10.20 8[FW1-GigabitEthernet1/0/1] service-manage ping permit[FW1-GigabitEthernet1/0/1] quit# ------------------------------------------------------------# 配置防⽕墙FW2[FW2] interface GigabitEthernet 1/0/0 // 选择内部接⼝[FW2-GigabitEthernet1/0/0] ip address 192.168.1.254 24 // 配置防⽕墙IP[FW2-GigabitEthernet1/0/0] service-manage ping permit // 开启接⼝ping[FW2-GigabitEthernet1/0/0] quit[FW2-GigabitEthernet1/0/0] quit[FW2] interface GigabitEthernet1/0/1[FW2-GigabitEthernet1/0/1] ip address 10.10.10.30 8[FW2-GigabitEthernet1/0/1] service-manage ping permit[FW2-GigabitEthernet1/0/1] quit开启源NAT地址:将内⽹数据映射到外⽹.# ------------------------------------------------------------# 配置防⽕墙FW1[FW1] nat-policy // 配置NAT地址转换[FW1-policy-nat] rule name tru_untr // 指定策略名称[FW1-policy-nat-rule-tru_untr] egress-interface GigabitEthernet 1/0/1 // 外⽹接⼝IP [FW1-policy-nat-rule-tru_untr] action source-nat easy-ip // 源地址转换[FW1-policy-nat-rule-tru_untr] display this# ------------------------------------------------------------# 配置防⽕墙FW2[FW2] nat-policy // 配置NAT地址转换[FW2-policy-nat] rule name tru_untr // 指定策略名称[FW2-policy-nat-rule-tru_untr] egress-interface GigabitEthernet 1/0/1 // 外⽹接⼝IP [FW2-policy-nat-rule-tru_untr] action source-nat easy-ip // 源地址转换[FW2-policy-nat-rule-tru_untr] display this开启VRRP⽀持(两台)# ------------------------------------------------------------# 配置防⽕墙FW1[FW1] interface GigabitEthernet 1/0/0 // 选择内部接⼝[FW1-GigabitEthernet1/0/0] vrrp vrid 1 virtual-ip 192.168.1.1 active // 配置虚拟接⼝为主[FW1-GigabitEthernet1/0/0] quit[FW1] interface GigabitEthernet 1/0/1 // 选择外部接⼝[FW1-GigabitEthernet1/0/1] vrrp vrid 2 virtual-ip 10.10.10.10 active[FW1-GigabitEthernet1/0/1] quit# ------------------------------------------------------------# 配置防⽕墙FW12[FW2] interface GigabitEthernet 1/0/0 // 选择内部接⼝[FW2-GigabitEthernet1/0/0] vrrp vrid 1 virtual-ip 192.168.1.1 standby // 配置虚拟接⼝为备[FW2-GigabitEthernet1/0/0] quit[FW2] interface GigabitEthernet 1/0/1[FW2-GigabitEthernet1/0/1] vrrp vrid 2 virtual-ip 10.10.10.10 standby[FW2-GigabitEthernet1/0/1] quitHRP配置(两台):# ------------------------------------------------------------# 配置防⽕墙FW1[FW1] hrp enableHRP_S[FW1] hrp interface GigabitEthernet 0/0/0 remote 172.16.1.2 // 指定接⼝和对端IP HRP_M[FW1] interface GigabitEthernet 0/0/0 // 选择虚拟接⼝HRP_M[FW1-GigabitEthernet0/0/0] ip address 172.16.1.1 24 // 配置本端IP地址# ------------------------------------------------------------# 配置防⽕墙FW2[FW2] hrp enableHRP_S[FW2] hrp standby-deviceHRP_S[FW2] hrp interface GigabitEthernet 0/0/0 remote 172.16.1.1HRP_S[FW2] interface GigabitEthernet 0/0/0HRP_S[FW2-GigabitEthernet0/0/0] ip address 172.16.1.2 24检查配置:注意1:默认处于 standby 状态的设备不允许配置安全策略,只允许在主设备配置安全策略,且安全策略会⾃动同步到备设备上⾯。

华为USG2100 防火墙配置文档-配置认证与授权

介绍认证与授权的配置方法。 配置举例 1:配置对接入用户的认证示例一 配置举例 2:配置对接入用户的认证示例二 配置举例 3:配置对 Telnet 用户的认证示例

介绍认证与授权的维护方法。

介绍认证与授权的组网举例。

文档版本 01 (2009-12-25)

华为专有和保密信息

4-1

4 配置认证与授权

Secoway USG2100 配置指南 安全防范分册

华为USG的PPOE的经典配置

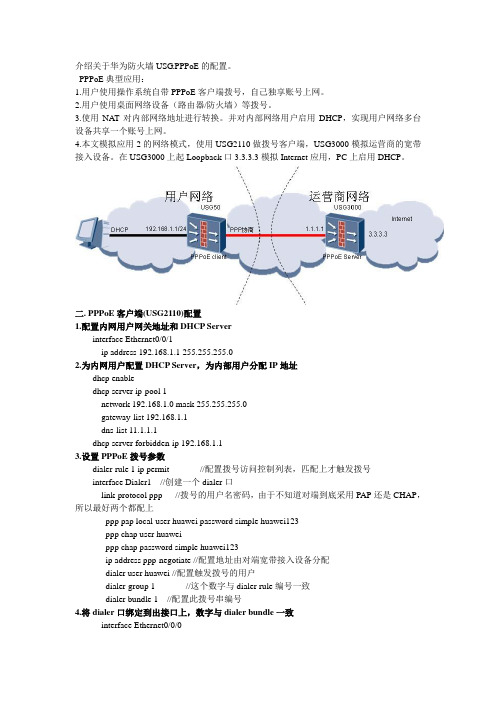

介绍关于华为防火墙USG.PPPoE的配置。

PPPoE典型应用:1.用户使用操作系统自带PPPoE客户端拨号,自己独享账号上网。

2.用户使用桌面网络设备(路由器/防火墙)等拨号。

3.使用NAT对内部网络地址进行转换。

并对内部网络用户启用DHCP,实现用户网络多台设备共享一个账号上网。

4.本文模拟应用2的网络模式,使用USG2110做拨号客户端,USG3000模拟运营商的宽带接入设备。

在USG3000上起Loopback口3.3.3.3模拟Internet应用,PC上启用DHCP。

二. PPPoE客户端(USG2110)配置1.配置内网用户网关地址和DHCP Serverinterface Ethernet0/0/1ip address 192.168.1.1 255.255.255.02.为内网用户配置DHCP Server,为内部用户分配IP地址dhcp enabledhcp server ip-pool 1network 192.168.1.0 mask 255.255.255.0gateway-list 192.168.1.1dns-list 11.1.1.1dhcp server forbidden-ip 192.168.1.13.设置PPPoE拨号参数dialer-rule 1 ip permit //配置拨号访问控制列表,匹配上才触发拨号interface Dialer1 //创建一个dialer口link-protocol ppp //拨号的用户名密码,由于不知道对端到底采用PAP还是CHAP,所以最好两个都配上ppp pap local-user huawei password simple huawei123ppp chap user huaweippp chap password simple huawei123ip address ppp-negotiate //配置地址由对端宽带接入设备分配dialer user huawei //配置触发拨号的用户dialer-group 1 //这个数字与dialer-rule编号一致dialer bundle 1 //配置此拨号串编号4.将dialer口绑定到出接口上,数字与dialer bundle一致interface Ethernet0/0/0pppoe-client dial-bundle-number5.将相关接口加入域firewall zone trustadd interface Ethernet0/0/1firewall zone untrustadd interface Dialer16.配置域间包过滤和NAT转换,采用easy ip方式,出口采用dialer口acl number 3001rule 5 permit ip source 192.168.1.0 0.0.0.255 logging firewall interzone trust untrustpacket-filter 3001 outboundnat outbound 3001 interface Dialer17.配置默认路由,由dialer口出去ip route-static 0.0.0.0 0.0.0.0 Dialer18.开启trust和untrust区域到local区域的默认包过滤firewall packet-filter default permit interzone local trustfirewall packet-filter default permit interzone local untrust三、PPPoE服务器端(USG3000)配置1.开启默认包过滤firewall packet-filter default permit all2.配置PPPoE Server参数interface Virtual-Template1 //创建一个VT接口ppp authentication-mode pap //采用的认证方式ip address 1.1.1.1 255.255.255.252 //配置VT口的IP地址remote address pool //为客户端分配的地址interface GigabitEthernet0/2pppoe-server bind Virtual-Template 1 //将VT口绑定到实接口上3.loopback口模拟Internet应用interface LoopBack0ip address 3.3.3.3 255.255.255.2554.将VT口加入域,实接口可不加firewall zone trustadd interface Virtual-Template15.配置本地的用户信息库,为客户端认证的账号和密码库local-user huawei password simple huawei123…6.配置地址池,客户端的地址从此池中分配ip pool 0 2.2.2.2 2.2.3.37.设置静态默认路由,由VT口出去ip route-static 0.0.0.0 0.0.0.0 Virtual-Template1四、验证效果1.PC上获得IP地址后,ping 3.3.3.3,查看效果C:\Documents and Settings\Administrator>ping 3.3.3.3Pinging 3.3.3.3 with 32 bytes of data:Reply from 3.3.3.3: bytes=32 time=2ms TTL=254Reply from 3.3.3.3: bytes=32 time=2ms TTL=254Reply from 3.3.3.3: bytes=32 time=2ms TTL=254Reply from 3.3.3.3: bytes=32 time=2ms TTL=254Ping statistics for 3.3.3.3:Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),Approximate round trip times in milli-seconds:Minimum = 2ms, Maximum = 2ms, Average = 2ms2.在client上查看会话表,可查看出会话、NAT转换信息[PPPoE-Client]display firewall session tableicmp:192.168.1.2:768[2.2.2.2:13093]-->3.3.3.3:7683.在PPPoE Client上查看PPPoE会话信息[PPPoE-Client]display pppoe-client session summaryPPPoE Client Session:ID Bundle Dialer Intf Client-MAC Server-MAC State3 1 1 Eth0/0/0 0018827712a7 0018828243d0 PPPUP4.在PPPoE Server上查看会话信息,同client上对应[PPPoE-Server]display pppoe-server session allSID Intf State OIntf RemMAC LocMAC3 Virtual-Template1:0 UP GE0/2 0018.8277.12a7 0018.8282.43d0。

华为防火墙操作手册-入门

目录第1章防火墙概述.................................................. 错误!未定义书签。

网络安全概述..................................................... 错误!未定义书签。

安全威胁 .................................................... 错误!未定义书签。

网络安全服务分类............................................. 错误!未定义书签。

安全服务的实现方法........................................... 错误!未定义书签。

防火墙概述....................................................... 错误!未定义书签。

安全防范体系的第一道防线——防火墙........................... 错误!未定义书签。

防火墙发展历史............................................... 错误!未定义书签。

Eudemon产品简介.................................................. 错误!未定义书签。

Eudemon产品系列.............................................. 错误!未定义书签。

Eudemon500/1000防火墙简介.................................... 错误!未定义书签。

Eudemon500/1000防火墙功能特性列表............................ 错误!未定义书签。

第2章 Eudemon防火墙配置基础....................................... 错误!未定义书签。

华为防火墙双机热备配置及组网

防火墙双机热备配置及组网指导防火墙双机热备,主要是提供冗余备份的功能,在网络发生故障的时候避免业务出现中断。

防火墙双机热备组网根据防火墙的模式,分路由模式下的双机热备组网和透明模式下的双机热备组网,下面分别根据防火墙的不同模式下的组网提供组网说明及典型配置。

11:防火墙双机热备命令行说明防火墙的双机热备的配置主要涉及到HRP的配置,VGMP的配置,以及VRRP的配置,防火墙的双机热备组网配置需要根据现网的业务和用户的需求来进行调整,下面就防火墙的双机热备配置涉及到的命令行做一个解释说明。

1.1 1.1 HRP命令行配置说明HRP是华为的冗余备份协议, Eudemon 防火墙使用此协议进行备份组网,达到链路状态备份的目的,从而保证在设备发生故障的时候业务正常。

HRP协议是华为自己开发的协议,主要是在VGMP协议的基础上进行扩展得到的;VGMP 是华为的私有协议,主要是用来管理VRRP的,VGMP也是华为的私有协议,是在VRRP的基础上进行扩展得到的。

不管是VGMP的报文,还是HRP的报文,都是VRRP的报文,只是防火墙在识别这些报文的时候能根据自己定义的字段能判断出是VGMP的报文,HRP的报文,或者是普通的VRRP的报文。

在Eudemon防火墙上,hrp的作用主要是备份防火墙的会话表,备份防火墙的servermap 表,备份防火墙的黑名单,备份防火墙的配置,以及备份ASPF模块中的公私网地址映射表和上层会话表等。

两台防火墙正确配置VRRP,VGMP,以及HRP之后,将会形成主备关系,这个时候防火墙的命令行上会自动显示防火墙状态是主还是备,如果命令行上有HRP_M的标识,表示此防火墙和另外一台防火墙进行协商之后抢占为主防火墙,如果命令行上有HRP_S的标识,表示此防火墙和另外一台防火墙进行协商之后抢占为备防火墙。

防火墙的主备状态只能在两台防火墙之间进行协商,并且协商状态稳定之后一定是一台为主状态另外一台为备状态,不可能出现两台都为主状态或者都是备状态的。

防火墙调试步凑

这个是寥步的王工发过来的原始文件:防火墙调试步凑:1、先在216.8.3.0的网段上找一台机器,在DOS状态下执行tracert 132.119.32.110,在返回结果中会显示一个16.119.0.0网段的地址,它很可能是我们的路由器的下一跳地址。

2、将串口接到141节点,在路由器中执行SHOW INTERFACE,命令返回该路由器的内外端口的IP地址和MAC地址(记录)3、将下面文件中的16。

119。

177。

201用你查出的outside端口地址代替216.8.2.100用INSIDE 端口代替16网段用你的外部地址代替,216网段可直接用216。

8。

3代替4、粘贴执行。

interface ethernet0 autointerface ethernet1 autoip address outside 16.119.177.201 255.255.255.0ip address inside 216.8.2.100 255.255.255.0access-list inside permit ip any anyaccess-group inside in interface insideroute outside 0 0 16.119.177.1 2static 16.119.177.212 216.8.2.1static 16.119.177.213 216.8.2.2static 16.119.177.214 216.8.2.3static 16.119.177.215 216.8.2.4static 16.119.177.216 216.8.2.5static 16.119.177.217 216.8.2.6static 16.119.177.218 216.8.2.7static 16.119.177.219 216.8.2.8static 16.119.177.220 216.8.2.65static 16.119.177.221 216.8.2.66static 16.119.177.222 216.8.2.67static 16.119.177.223 216.8.2.68static 16.119.177.224 216.8.2.69static 16.119.177.225 216.8.2.70static 16.119.177.226 216.8.2.71static 16.119.177.227 216.8.2.72static 16.119.177.228 216.8.2.129static 16.119.177.229 216.8.2.130static 16.119.177.240 216.8.2.140static 16.119.177.241 216.8.2.141static 16.119.177.234 216.8.2.134static 16.119.177.235 216.8.2.135static 16.119.177.236 216.8.2.136access-list outinside permit tcp any host 16.119.177.212 eq 5000access-list outinside permit tcp any host 16.119.177.213 eq 5000access-list outinside permit tcp any host 16.119.177.214 eq 5000 access-list outinside permit tcp any host 16.119.177.215 eq 5000 access-list outinside permit tcp any host 16.119.177.216 eq 5000 access-list outinside permit tcp any host 16.119.177.217 eq 5000 access-list outinside permit tcp any host 16.119.177.218 eq 5000 access-list outinside permit tcp any host 16.119.177.219 eq 5000 access-list outinside permit tcp any host 16.119.177.220 eq 5000 access-list outinside permit tcp any host 16.119.177.221 eq 5000 access-list outinside permit tcp any host 16.119.177.222 eq 5000 access-list outinside permit tcp any host 16.119.177.223 eq 5000 access-list outinside permit tcp any host 16.119.177.224 eq 5000 access-list outinside permit tcp any host 16.119.177.225 eq 5000 access-list outinside permit tcp any host 16.119.177.226 eq 5000 access-list outinside permit tcp any host 16.119.177.227 eq 5000 access-list outinside permit tcp any host 16.119.177.228 eq 5000 access-list outinside permit tcp any host 16.119.177.228 eq 1433 access-list outinside permit tcp any host 16.119.177.228 eq 139 access-list outinside permit tcp any host 16.119.177.228 eq 138 access-list outinside permit tcp any host 16.119.177.228 eq 137 access-list outinside permit tcp any host 16.119.177.228 eq 135 access-list outinside permit tcp any host 16.119.177.228 eq 5631 access-list outinside permit tcp any host 16.119.177.228 eq 5632 access-list outinside permit tcp any host 16.119.177.229 eq 5000 access-list outinside permit tcp any host 16.119.177.229 eq 1433 access-list outinside permit tcp any host 16.119.177.229 eq 139 access-list outinside permit tcp any host 16.119.177.229 eq 138 access-list outinside permit tcp any host 16.119.177.229 eq 137 access-list outinside permit tcp any host 16.119.177.229 eq 135 access-list outinside permit tcp any host 16.119.177.229 eq 5631 access-list outinside permit tcp any host 16.119.177.229 eq 5632 access-list outinside permit tcp any host 16.119.177.241 eq 80 access-list outinside permit tcp any host 16.119.177.241 eq 21 access-list outinside permit tcp any host 16.119.177.241 eq 6688 access-list outinside permit tcp any host 16.119.177.241 eq 8866 access-list outinside permit tcp any host 16.119.177.241 eq 8888 access-list outinside permit tcp any host 16.119.177.241 eq 23 access-list outinside permit tcp any host 16.119.177.241 eq 5631 access-list outinside permit tcp any host 16.119.177.241 eq 5632 access-list outinside permit tcp any host 16.119.177.240 eq ftp access-list outinside permit tcp any host 16.119.177.240 eq 5631 access-list outinside permit tcp any host 16.119.177.240 eq 5632 access-list outinside permit icmp any anyaccess-group outinside in interface outside。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

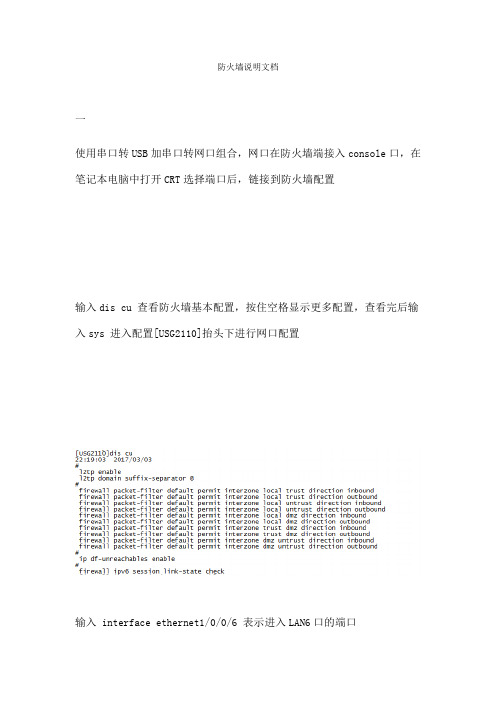

防火墙说明文档

一

使用串口转USB加串口转网口组合,网口在防火墙端接入console口,在笔记本电脑中打开CRT选择端口后,链接到防火墙配置

输入dis cu 查看防火墙基本配置,按住空格显示更多配置,查看完后输入sys 进入配置[USG2110]抬头下进行网口配置

输入interface ethernet1/0/0/6 表示进入LAN6口的端口

具体端口表示多少号需要在查询防火墙配置中找到相关端口名称例如1/0/1或者2/0/0等如果该端口没有网线接口使用需要关闭接口

输入shutdown就可以成功关闭端口

然后用一根网线用笔记本接入到LAN1口,LAN1口是进入WEB配置界面的口,通常情况下不要当做通讯接口使用。

在前面查询防火墙配置的时候就能看的WEB界面的IP端口,通常都是192.168.0.1 (不要以下图IP为例)

用户名admin

密码Admin@123

进入之后首先修改密码进入左侧的“系统”——“管理员”——“管理员”点击修改将密码统一改为Fglyc_01 “应用”“返回”

进入左侧的“网络”——安全区域——安全区域点trust的修改按钮

在描述中填入描述例如此防火墙用于一二区就填“安全一区”并将不用的lan 口选中并删除留需要用lan口的和lan7口lan7口用于调试

然后点“应用”、“返回”

同样方法修改untrust区域如果多条链路接口不够用也可以增加lan口到untrust区

再进入左侧“网络”——“接口”-“接口”中修改wan0口

选择“交换”然后修改Access VLAN ID 为2 (lan0和wan0他们为一条通路时,将wan0和lan0都设同样的值就可以,这里设置为2)然后“应用”“返回”

同样方法修改lan0 “应用”“返回”

如果多条链路就将Access VLAN ID值依次增加即可保证一条链路两个口的Access VLAN ID值相同即可

在防火墙中找到安全策略中转发策略,新建添加两个策略

Trust-untrust

Untrust-trust两条策略

如下图配置

2.10 安全防护

2.10.1 攻击防范

1. 流量型

(1)SYN Flood:启用。

配置见下图:

(2)UDP Flood:启用,配置见下图:

(3)ICMP Flood:启用,配置见下图:

(4)ARP Flood:启用,配置见下图:

2. 应用层

(1)SIP Flood:启用,配置见下图:

(2)HTTP Flood:启用,配置见下图:

(3)Connection Flood:启用,配置见下图:

3. 扫描类

配置见下图:

4. 畸形报文类

配置见下图:

5. 特殊报文控制类

配置见下图:

2.10.2 黑名单

配置见下图:

2.10.3 白名单

不配置。

2.10.4 IP-MAC地址绑定

配置见下图:

2.11 日志配置

不使用。

2.12 其它配置

无。

2.13 保存配置

以上所有配置测试通过后,尽管这些配置立即生效,但若未保存将在掉电重启或复位后丢失,因此必须保存。