PVLAN配置

H3CHybridPVLAN配置

H3CHybridPVLAN配置H3C Hybrid PVLAN 配置H3C交换机Hybrid端口简单介绍:H3C交换机端口类型有三种:Access、Trunk、HybridHybrid端口:为H3C设备私有端口,和Trunk端口的区别是,Trunk端口只允许一个vlan不带标签通过,而Hybrid端口允许多个vlan不带标签通过。

在Hybrid端口里面有两张表tag表:vlan带着tag通过。

例如tag表:10、20表示vlan 10或vlan 20从该端口带着tag通过;untag表:vlan去掉tag通过。

例如tag表:20、30表示vlan 20或vlan 30从该端口出去的时候去掉tag。

[SW1-E0/0]port link-type access[SW1-E0/1]port link-type hybrid(如果之前为trunk端口,则需要先把trunk端口变为access端口)这时 display interface ethernet0/1可以看到........PVID :1Port link-type :hybridTagged vlan id :noneUntagged vlan id :1.........这时配置vlan 2 打上tag,vlan 3 不打tag[SW1-E0/1]port hybrid vlan 2 tagged[SW1-E0/1]port hybrid vlan 3 untagged在交换机SW2上e0/0 e0/1、SW3上e0/0进行相同的设置[SW1]dis int e0/1.......PVID :1Port link-type :hybridTagged vlan id :2Untagged vlan id :1,3.......结果:vlan 2的可以通信Vlan 3的不行因为SW2在收到vlan3没有带tag的帧时会认为这个帧属于vlan1 (PVID 为1),如果vlan 3要通信则要把pvid 改为3 小结:Hybrid端口是介于access端口和trunk端口之间的一种端口属性,通过hybrid端口的设置可以配置部分vlan的帧打上vlan标记,部分vlan 的帧不打,如果把所有的vlan都配置为untag,那么交换机间所有的vlan都被隔离,能满足一些应用。

锐捷PVLAN配置模版

S2724G(config-if)#ip address 192.168.2.1 255.255.255.0

----配置VLAN2的ip地址

S2724G(config-if)#private-vlan mapping add 3-4

S2724G(config-if)#switchport mode private-vlan host

S2724G(config-if)#switchport private-vlan host-association 2 3

----该接口划分入VLAN3

S2724G(config)#int gi 0/20 ----进入接口20

S2724G(config-if)#switchport private-vlan mapping 2 add 3-4

----将VLAN3和VLAN4映射到VLAN2上

S2724G(config)#int gi 0/10 ----进入接口10

2. S21不支持私有VLAN,可以通过保护端口实现类似功能

3. 目前支持Private Vlan的交换机系列有S23、S26、S27、S29、S3750、S5750、S5760

步骤一:创建隔离VLAN

S2724G#conf

S2724G(config)#vlan 3 ----创建VLAN3

S2724G(config-vlan)#private-vlan community ----将VLAN3设为隔离VLAN

S2724G(config-if)#switchport mode private-vlan host

Pvlan基本原理及配置实例

Private VLAN 技术原理及典型配置一、应用背景服务提供商如果给每个用户一个 VLAN ,则由于一台设备支持的VLAN 数最大只有4096 而限制了服务提供商能支持的用户数;在三层设备上,每个VLAN 被分配一个子网地址或一系列地址,这种情况导致IP 地址的浪费,一种解决方法就是应用Private VLAN 技术。

私有VLAN(Private VLAN)将一个VLAN 的二层广播域划分成多个子域,每个子域都由一个私有VLAN 对组成:主VLAN(Primary VLAN)和辅助VLAN(SecondaryVLAN)。

二、PVLAN 角色一个私有VLAN 域可以有多个私有VLAN 对,每一个私有VLAN 对代表一个子域。

在一个私有VLAN 域中所有的私有VLAN 对共享同一个主VLAN 。

每个子域的辅助VLAN ID 不同。

一个私有VLAN 域中只有一个主VLAN (Primary VLAN ),辅助VLAN 实现同一个私有VLAN 域中的二层隔离,有两种类型的辅助VLAN :◆ 隔离VLAN(Isolated VLAN):同一个隔离VLAN 中的端口不能互相进行二层通信。

一个私有VLAN 域中只有一个隔离VLAN 。

◆ 群体VLAN(Community VLAN):同一个群体VLAN 中的端口可以互相进行二层通信,但不能与其它群体VLAN 中的端口进行二层通信。

一个私有VLAN 域中可以有多个群体VLAN 。

三、端口角色混杂端口(Promiscuous Port ),属于主VLAN 中的端口,可以与任意端口通讯,包括同一个私有VLAN 域中辅助VLAN 的隔离端口和群体端口。

隔离端口(Isolated Port),隔离VLAN 中的端口,只能与混杂口通讯。

群体端口(Community port),属于群体VLAN 中的端口,同一个群体VLAN 的群体端口可以互相通讯,也可以与混杂通讯。

不能与其它群体VLAN 中的群体端口及隔离VLAN 中的隔离端口通讯。

交换机pvlan supervlan配置

西安邮电学院实验报告课题名称:IP网络基础实验实验名称:交换机PVLAN与SuperVLAN配置小组编号:第五组小组成员:实验地点: 1号实验楼123实验室实验日期: 2011年6月9日指导老师:1 实验目的1.本实验要求理解PVLAN的基本概念,了解PVLAN的应用环境,能熟练配置PVLAN。

2.本实验要求能够理解Supervlan的含义,掌握配置Supervlan的指令和步骤。

2 实验拓扑图1.交换机PVLAN实验fei_1/1PC1 vlan 2 fei_1/1192.168.1.101/24fei_1/1 vlan 2 PC3 192.168.1.103/24PC2 vlan 2192.168.1.102/242.交换机Supervlan配置Supervlan 10:192.168.1.1/24fei_1/19 fei_1/20vlan 3 vlan 4PC1 PC2IP:192.168.1.101/24 IP:192.168.1.112/24GW:192.168.1.1/24 GW:192.168.1.1/243.补充实验gei_0/2 192.168.1.9/30gei_0/1.1 vlan 10 192.168.1.1/30PC3gei_0/1.2 vlan 20 192.168.1.5/30IP:192.168.1.10/30Trunk vlan 10、20GW:192.168.1.9/30fei_1/16fei_1/10 fei_1/20vlan 10 vlan 20PC1PC2IP:192.168.1.2/30 IP:192.168.1.6/30GW:192.168.1.1/30 GW:192.168.1.5/303 实验主要步骤及内容1.交换机PVLAN实验:(1)如图所示连接好拓扑。

(2)划分VLAN,将fei_1/1, fei_1/2, fei_1/3均划分在VLAN2中。

Cisco PVLAN 详解 不错 完整详细

Cisco PVLAN 详解PVLAN即私有VLAN(Private VLAN),PVLAN采用两层VLAN隔离技术,只有上层VLAN全局可见,下层VLAN相互隔离。

每个pVLAN包含2种VLAN :主VLAN(primary VLAN)和辅助VLAN(Secondary VLAN)。

辅助VLAN(Secondary VLAN)包含两种类型:隔离VLAN(isolated VLAN)和团体VLAN(community VLAN)。

pVLAN中的两种接口类型:处在pVLAN中的交换机物理端口,有两种接口类型。

①混杂端口(Promiscuous Port)②主机端口(Host Port)Catalyst3560, 45、65系列支持配置pVLAN的实例:SwitchA(config)#vlan 100SwitchA(config-vlan)#private-vlanprimary!设置主VLAN 100SwitchA(config)#vlan 200SwitchA(config-vlan)#private-vlan community!设置团体VLAN 200SwitchA(config)#vlan 300SwitchA(config-vlan)#private-vlan isolated!设置隔离VLAN 300SwitchA(config)#vlan 100SwitchA(config-vlan)#private-vlan association 200,300!将辅助VLAN关联到主VLANSwitchA(config)#interface vlan 100SwitchA(config-if)#private-vlan mapping add200,300!将辅助VLAN映射到主VLAN接口,允许pVLAN入口流量的三层交换SwitchA(config)# interface fastethernet 0/2SwitchA(config-if)#switchport mode private-vlan hostSwitchA(config-if)#switchport private-vlan host-association 100 200!2号口划入团体VLAN 200SwitchA(config)# interface fastethernet 0/3SwitchA(config-if)#switchport mode private-vlan hostSwitchA(config-if)#switchport private-vlan host-association 100 300!3号口划入隔离VLAN 300SwitchA(config)# interface fastethernet 0/1SwitchA(config-if)#switchport mode private-vlan promiscuousSwitchA(config-if)#switchport private-vlan mapping 100 add200-300!1号口杂合模式关于端口隔离Switch(config)# interface gigabitethernet1/0/2Switch(config-if)# switchport protectedPVLAN通常用于企业内部网,用来防止连接到某些接口或接口组的网络设备之间的相互通信,但却允许与默认网关进行通信。

华为交换机的PVLAN配置使用

华为3COM交换机PVLAN配置使用PVLAN即私有VLAN(Private VLAN),PVLAN采用两层VLAN隔离技术,只有上层VLAN全局可见,下层VLAN相互隔离。

如果将交换机或IP DSLAM设备的每个端口化为一个(下层)VLAN,则实现了所有端口的隔离。

pVLAN通常用于企业内部网,用来防止连接到某些接口或接口组的网络设备之间的相互通信,但却允许与默认网关进行通信。

尽管各设备处于不同的pVLAN中,它们可以使用相同的IP子网。

每个pVLAN 包含2种VLAN :主VLAN(primary VLAN)和辅助VLAN (Secondary VLAN)。

辅助VLAN(Secondary VLAN)包含两种类型:隔离VLAN(isolated VLAN)和团体VLAN(community VLAN)。

pVLAN中的两种接口类型:处在pVLAN中的交换机物理端口,有两种接口类型。

①混杂端口(Promiscuous Port)②主机端口(Host Port)其中“混杂端口”是隶属于“Primary VLAN”的;“主机端口”是隶属于“Secondary VLAN”的。

因为“Secondary VLAN”是具有两种属性的,那么,处于“Secondary VLAN”当中的“主机端口”依“Secondary VLAN”属性的不同而不同,也就是说“主机端口”会继承“Secondary VLAN”的属性。

那么由此可知,“主机端口”也分为两类——“isolated端口”和“community端口”。

处于pVLAN中交换机上的一个物理端口要么是“混杂端口”要么是“isolated”端口,要么就是“community”端口。

pVLAN通信范围:primary VLAN:可以和所有他所关联的isolated VLAN,community VLAN 通信。

community VLAN:可以同那些处于相同community VLAN内的community port通信,也可以与pVLAN中的promiscuous端口通信。

VLAN(Pvlan)技术与配置

根据网络层定义划分VLAN

交换机 还可以根据使 用的协议(如果 网络中存在多 协议的话)或网 络层地址(如 TCP/IP中的子 网段地址)来确 定网络成员 (VLAN)的划分。

网络技术应用网

根据IP划分VLAN

根据网络层定义划分VLAN

优点: (1) 可以按传输协议划分网段,控制广播,提高性能; (2) 用户可以在网络内部自由移动而不用重新配置自己的 工作站; (3) 可以减少由于协议转换而造成的网络延迟。 缺点: (1) 交换机必须能读懂数据包的第三层信息,分析其协议 类型; (2) 基于网络层的虚拟网需要分析各种协议的地址格式并 进行相应的转换,影响交换机的速度; (3) 初始配置的工作量太大。

网络技术应用网

3、基于网络层划分VLAN

根据每个主机的网络层地址等信息来 划分,要求交换机能识别网络层报文。

优点:用户物理位置的改变,不需要 重新配置所属的VLAN。 缺点:效率相对低,因为检查每个数 据包的网络层地址需要消耗处理时间。

网络技术应用网

网络技术应用网

根据MAC地址划分VLAN

可以说是基于OSI RM的第二层——数据链路层。 优点: 1.突破地域限制,实现移动办公; 2.每个用户可以属于多个VLAN,增加了网络逻 辑划分的灵活性。 缺点: 1.初始配置的工作量太大(收集用户MAC地址及 进行配置非常繁琐); 2.用户更换网卡后需要修改配置。

▲ 实例——校园网

网络中心核心交换机SW0

1000Base-LX

子网1

1000Base-LX

子网2

信息楼交换机SW1

教学楼交换机SWm

行政楼交换机SWn

PC

PC

PC PC

子网3

VMWARE Cisco PVLAN 配置

Cisco PVLAN的配置∙2010/05/09∙网络技术∙1,890 views∙没有评论PVLAN即私有VLAN(Private VLAN),PVLAN采用两层VLAN隔离技术,只有上层VLAN全局可见,下层VLAN相互隔离。

每个pVLAN 包含2种VLAN :主VLAN(primary VLAN)和辅助VLAN(Secondary VLAN)。

辅助VLAN(Secondary VLAN)包含两种类型:隔离VLAN(isolated VLAN)和团体VLAN(community VLAN)。

pVLAN中的两种接口类型:处在pVLAN中的交换机物理端口,有两种接口类型。

①混杂端口(Promiscuous Port)②主机端口(Host Port)Catalyst3560, 45, 65系列支持配置pVLAN的实例:SwitchA(config)#vlan 100SwitchA(config-vlan)#private-vlanprimary!设置主VLAN 100SwitchA(config)#vlan 200SwitchA(config-vlan)#private-vlan community!设置团体VLAN 200SwitchA(config)#vlan 300SwitchA(config-vlan)#private-vlan isolated!设置隔离VLAN 300SwitchA(config)#vlan 100SwitchA(config-vlan)#private-vlan association 200,300!将辅助VLAN关联到主VLANSwitchA(config)#interface vlan 100SwitchA(config-if)#private-vlan mapping add200,300!将辅助VLAN映射到主VLAN接口,允许pVLAN入口流量的三层交换SwitchA(config)# interface fastethernet 0/2SwitchA(config-if)#switchport mode private-vlan hostSwitchA(config-if)#switchport private-vlan host-association 100 200!2号口划入团体VLAN 200SwitchA(config)# interface fastethernet 0/3SwitchA(config-if)#switchport mode private-vlan hostSwitchA(config-if)#switchport private-vlan host-association 100 300!3号口划入隔离VLAN 300SwitchA(config)# interface fastethernet 0/1SwitchA(config-if)#switchport mode private-vlan promiscuousSwitchA(config-if)#switchport private-vlan mapping 100 add200-300!1号口杂合模式CatOS的配置set vlan 100 pvlan-type primaryset vlan 200 pvlan-type communityset vlan 300 pvlan-type isolatedset pvlan 100 200 5/1set pvlan 100 300 5/2set pvlan mapping 100,200 15/1set pvlan mapping 100,300 15/1 //指定混杂模式的接口参考资料:/n6630/blog/item/c6e6974cb3d362fdd62afc64.html /133058/56824/coghost/blog/item/4f4dfb22e3bdd5a24723e83e.html /view/1065646.htm关于端口隔离Switch(config)# interface gigabitethernet1/0/2Switch(config-if)# switchport protectedCatalyst 29 35系列支持网关及共享口不敲protected 即可通信。

CISCO ME3400的VLAN及PVLAN配置过程

CISCO ME3400的VLAN及PVLAN配置过程前言本文档主要知识为两部分:第一部分:VLAN配置:实现ME3400 1-12口(129.x.x.x)及13-24(139.x.x.x)口的分别IP连通。

第二部分:PVLAN配置:实现1-12口(129.x.x.x)及13-24(139.x.x.x)口之间的IP连通。

第一节背景知识介绍ME3400交换机介绍:ME3400交换机有24个FE接口,2个GE接口,根据网络规划,我们将前12个FE口划分为VLAN 129,用于RMPB、RBCX、OMCR的接入,后12个FE口划分为VLAN 139,用于RMNIC和OMCB的接入。

PVLAN介绍:(1)在Private VLAN的概念中,交换机端口有三种类型:Isolated port,Communityport, Promiscuous port;它们分别对应不同的VLAN类型:Isolated port属于Isolated PVLAN,Community port属于Community PVLAN,而代表一个Private VLAN 整体的是Primary VLAN,前面两类VLAN需要和它绑定在一起,同时它还包括Promiscuous port。

(2)在Isolated PVLAN中,Isolated port只能和Promiscuous port通信,彼此不能交换流量即使是在同一个Isolated PVLAN中。

在Community PVLAN中,Community port不仅可以和Promiscuous port通信,而且在同一个Community PVLAN彼此也可以交换流量。

Promiscuous port 与路由器或第3层交换机接口相连,它收到的流量可以发往Isolated port和Community port。

(3)接口的类型可以分为三种:UNI--用来连接主机,例如PC,iphone;ENI--类似UNI,能配置一些协议例如CDP、STP、LLDP、LACP; NNI--用来连接其他交换机或者路由器。

PVLAN配置(华为)

请在全局配置模式下进行创建VLAN的配置,在VLAN配置模式下进行设置VLAN类型为Primary vlan及给该VLAN添加端口的配置。

表2-1配置Primary VLAN

操作

命令

创建VLAN

Quidway(config)#pvlan mapping primary 6 secondary 3 to 4

!配置Secondary VLAN。

Quidway(config)# vlan 3

Quidway(config-vlan3)#switchport ethernet 0/1

Quidway(config-vlan3)# exit

Quidway(config)# vlan 2

Quidway(config-vlan2)#switchport ethernet 0/2

可以向每一个Secondary VLAN中添加多个端口(非上行端口)。

2.2.4配置Primary VLAN和Secondary VLAN间的映射关系

可以使用下面的命令来建立Primary VLAN和Secondary VLAN之间的映射关系。

请在全局配置模式下进行下列配置。

表2-3配置Primary VLAN和Secondary VLAN间的映射关系

Quidway(config-vlan3)# exit

Quidway(config)# vlan 4

Quidway(config-vlan4)#switchport ethernet 0/4

Quidway(config-vlan4)# exit

!配置Primary VLAN和Secondary VLAN间的映射关系。

PVLAN

PVLAN(private VLAN)私有VLAN作用:能够为VLAN内不同端口之间提供隔离的VLAN,能够在一个VLAN之中实现端口之间的隔离。

注意:配置时,VTP必须为透明模式组成:每个PVLAN包括两种VLAN:1、主VLAN2、辅助VLAN 又分为两种:隔离VLAN、联盟VLAN辅助VLAN是属于主VLAN的,一个主VLAN可以包含多个辅助VLAN。

在一个主VLAN中只能有一个隔离VLAN,可以有多个联盟VLAN三种端口类型:host隔离端口---属于隔离VLANhost联盟端口---属于联盟VLANpromiscuous混杂端口---可以和其它端口通信,不属于任何一个子VLAN,通常是连接网关的端口或是连接服务器的端口。

规则:在一个主VLAN中只能有一个隔离VLAN,可以有多个联盟VLAN隔离VLAN中的主机相互间不能访问,也不能和其它子VLAN访问,也不能和外部VLAN 访问,只能与混杂端口访问联盟VLAN中的主机可以相互访问,可以和混杂端口访问,但不能和其它子VLAN访问,也不能和外部VLAN访问1、设置主VLANSW1(config)#vlan 200private-vlan primary2、设置二级子VLANSW1(config)#vlan 201private-vlan isolated 设置为隔离VLANSW1(config)#vlan 202private-vlan community 设置为联盟VLAN3、将子VLAN划入主VLAN中,建立一个联系SW1(config)#vlan 200private-vlan association 201-202SW1(config)#vlan 200private-vlan association add 203 加入一个子VLAN private-vlan association remove 203 移除一个子VLAN4、将端口设定一个模式,并划入相应的VLAN中int e0switchport mode private-vlan host 设置端口的模式,根据子VLAN的类型成为相应的端口switchport private-vlan host-association 200 201-----将端口划入VLAN200中的子VLAN201int e0switchport mode private-vlan promiscuous 设置混杂端口switchport private-vlan mapping 200 201-202 设定混杂端口所能管理的子VLANswitchport private-vlan mapping 200 add/remove 203 增加或移除一个可管理的子VLANshow vlan private-vlan5、将辅助VLAN映射到主VLAN的第3层SVI接口,从而允许PVALN入口流量的第3层交换。

PVLAN配置(华为)

2.2.4配置Primary VLAN和Secondary VLAN间的映射关系

可以使用下面的命令来建立Primary VLAN和Secondary VLAN之间的映射关系。

请在全局配置模式下进行下列配置。

表2-3配置Primary VLAN和Secondary VLAN间的映射关系

Quidway(config)#sh pvlan-mapping

Primary Vlan ID : 3

Secondary Vlan ID : 4-5

Vlan ID: 3

Vlan Type: static

PVLAN Type : Primary

Routeห้องสมุดไป่ตู้Interface: not configured

no pvlan mapping命令如果不带参数secondary secondary_vlan_numlist,就解除所有Secondary VLAN和指定Primary VLAN的映射关系;如果带有该参数就解除参数指定的Secondary VLAN和Primary VLAN的映射关系。

2.3 PVLAN的监控与维护

PVLAN

PVLAN简介

PVLAN(Primary vlan)是华为公司系列以太网交换机的一个新特性,它的功能是在小区接入中,通过将用户划入不同的VLAN,实现用户之间二层报文的隔离。PVLAN采用二层VLAN的结构,在一台以太网交换机上存在Primary vlan和Secondary vlan。一个Primary vlan和多个Secondary vlan对应,Primary vlan包含所对应的所有Secondary vlaN中包含的端口和上行端口,这样对上层交换机来说,只须识别下层交换机中的Primary vlan,而不必关心Primary vlan中包含的Secondary vlaN,简化了配置,节省了VLAN资源。用户可以采用PVLAN实现二层报文的隔离,为每个用户分配一个Secondary VLAN,每个vlan中只包含该用户连接的端口和上行端口;如果希望实现用户之间二层报文的互通,可以将用户连接的端口划入同一个Secondary VLAN中。

华为交换机的PVLAN配置使用

华为3COM交换机PVLAN配置使用PVLAN即私有VLAN(Private VLAN),PVLAN采用两层VLAN隔离技术,只有上层VLAN全局可见,下层VLAN相互隔离。

如果将交换机或IP DSLAM设备的每个端口化为一个(下层)VLAN,则实现了所有端口的隔离。

pVLAN通常用于企业内部网,用来防止连接到某些接口或接口组的网络设备之间的相互通信,但却允许与默认网关进行通信。

尽管各设备处于不同的pVLAN中,它们可以使用相同的IP子网。

每个pVLAN 包含2种VLAN :主VLAN(primary VLAN)和辅助VLAN (Secondary VLAN)。

辅助VLAN(Secondary VLAN)包含两种类型:隔离VLAN(isolated VLAN)和团体VLAN(community VLAN)。

pVLAN中的两种接口类型:处在pVLAN中的交换机物理端口,有两种接口类型。

①混杂端口(Promiscuous Port)②主机端口(Host Port)其中“混杂端口”是隶属于“Primary VLAN”的;“主机端口”是隶属于“Secondary VLAN”的。

因为“Secondary VLAN”是具有两种属性的,那么,处于“Secondary VLAN”当中的“主机端口”依“Secondary VLAN”属性的不同而不同,也就是说“主机端口”会继承“Secondary VLAN”的属性。

那么由此可知,“主机端口”也分为两类——“isolated端口”和“community端口”。

处于pVLAN中交换机上的一个物理端口要么是“混杂端口”要么是“isolated”端口,要么就是“community”端口。

pVLAN通信范围:primary VLAN:可以和所有他所关联的isolated VLAN,community VLAN 通信。

community VLAN:可以同那些处于相同community VLAN内的community port通信,也可以与pVLAN中的promiscuous端口通信。

PVLAN

PVLAN(案例)

Pvlan5,E0/5

Pvlan5,E0/5

Svlan2,3,4 E0/2,3,4

Svlan2,3,4 E0/2,3,4

这种情况全网互通,因为hybird接口转发帧时,去掉tag。

共享打印机

上行

Pvlan5,E0/5,6

共享打印机

Svlan2,3,4 E0/2,3,4 E0/5,E0/6都是PVLAN5的接口。 SVLAN2,3,4相互之间是不通的。 但是E0/2,3,4,5,6都属于PVLAN5, 所以所有PC可以共享打印机。

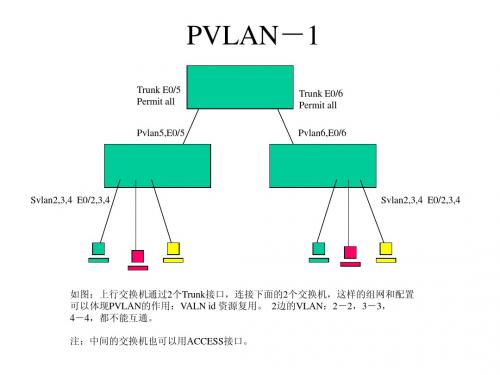

PVLAN-1

Trunk E0/5 Permit all Pvlan5,E0/5 Trunk E0/6 Permit all Pvlan6,E0/6

Svlan2,3,4 E0/2,3,4

Svlan2,3,4 E0/2,3,4

如图:上行交换机通过2个Trunk接口,连接下面的2个交换机,这样的组网和配置 可以体现PVLAN的作用:VALN id 资源复用。 2边的VLAN:2-2,3-3, 4-4,都不能互通。 注:中间的交换机也可以用ACCESS接口。

PVLAN-1

Trunk E0/5 Trunk E0/6 Pvlan6,E0/6

Pvlan5,E0/5

Svlan2,3,4 E0/2,3,4

Svlan2,3,4 E0/2,3,4

V1

V1

如图:VLAN 1 不能互通, 因为中间交换机trunk接口的PVID是 1, 带着 VLAN1 tag 的帧从trunk接口出去的时候,会去掉tag(tag=PVID)

PVLAN-1

Trunk E0/5 Permit all Pvlan5,E0/5 Trunk E0/6 Permit all

ciscopvlan配置

PVLAN即私有VLAN(Private VLAN),PVLAN采纳两层VLAN隔离技术,只有上层VLAN全局可见,基层VLAN彼此隔离。

每一个pVLAN包括2种VLAN :主VLAN(primary VLAN)和辅助VLAN(Secondary VLAN)。

辅助VLAN(Secondary VLAN)包括两种类型:隔离VLAN(isolated VLAN)和集体VLAN(community VLAN)。

pVLAN中的两种接口类型:处在pVLAN中的互换机物理端口,有两种接口类型。

①混杂端口(Promiscuous Port)②主机端口(Host Port)Catalyst3560, 45, 65系列支持配置pVLAN的实例:SwitchA(config)#vlan 100SwitchA(config-vlan)#private-vlanprimary!设置主VLAN 100SwitchA(config)#vlan 200SwitchA(config-vlan)#private-vlan community!设置集体VLAN200SwitchA(config)#vlan 300SwitchA(config-vlan)#private-vlan isolated!设置隔离VLAN300SwitchA(config)#vlan 100SwitchA(config-vlan)#private-vlan association 200,300!将辅助VLAN关联到主VLANSwitchA(config)#interface vlan 100SwitchA(config-if)#private-vlan mapping add 200,300!将辅助VLAN映射到主VLAN接口,许诺三层互换SwitchA(config)# interface fastethernet 0/2SwitchA(config-if)#switchport mode private-vlan hostSwitchA(config-if)#switchport private-vlan host-association 100 200 !2号口划入集体VLAN 200SwitchA(config)# interface fastethernet 0/3SwitchA(config-if)#switchport mode private-vlan hostSwitchA(config-if)#switchport private-vlan host-association 100 300 !3号口划入隔离VLAN 300SwitchA(config)# interface fastethernet 0/1SwitchA(config-if)#switchport mode private-vlan promiscuousSwitchA(config-if)#switchport private-vlan mapping 100 add 200-300!1号口杂合模式CatOS的配置set vlan 100 pvlan-type primaryset vlan 200 pvlan-type communityset vlan 300 pvlan-type isolatedset pvlan 100 200 5/1set pvlan 100 300 5/2set pvlan mapping 100,200 15/1set pvlan mapping 100,300 15/1 //指定混杂模式的接口参考资料:关于端口隔离Switch(config)# interface gigabitethernet1/0/2Switch(config-if)# switchport protectedCatalyst 29 35系列支持网关及共享口不敲protected 即可通信pVLAN(Private VLAN,私用VLAN)是能够为相同VLAN内不同端口之间提供隔离的VLAN。

pvlan和DHCP Snnoping的配置

Dhcp动态绑定:(S2126G)入设备限制用户只能通过DHCP获取IP地址,静态配置的IP地址无效Switch(config)#service dhcp //打开DHCP 服务,这里指打开DHCP RelayAgent。

Switch(config)#service dhcp address-bind port //打开DHCP 动态绑定。

Switch(config)#ip helper-address 10.1.1.1 //设置DHCP Server 的IP 地址。

Switch(config)#port-security arp-check //开启ARP报文检查:Switch(config)#interface range fastEthernet 0/10 – 20Switch(config-if-range)#switchport port-security //开启接口的安全功能Private VLAN 配置为了隔绝广播风暴,划了几个vlan,使用pvlan方式划分,1--10口为子vlan501,其中的口可相互通讯,11-20口为vlan502,其中的口相互隔离,20-24为主vlan50的共用出口S5750(config)#vlan 501S5750(config-vlan)#private-vlan communityS5750(config)#vlan 502S5750(config-vlan)#private-vlan isolatedS5750(config)#vlan 50S5750(config-vlan)#private-vlan primaryS5750(config-vlan)#private-vlan association 501-502S5750(config)#interface range gigabitEthernet 0/1 - 10S5750(config-if-range)#switchport mode private-vlan hostS5750(config-if-range)#switchport private-vlan host-association 50 501S5750(config)#interface range gigabitEthernet 0/11 - 20S5750(config-if-range)#switchport mode private-vlan hostS5750(config-if-range)#switchport private-vlan host-association 50 502S5750(config)#interface range gigabitEthernet 0/21 – 24S5750(config-if-range)#switchport mode private-vlan promiscuousS5750(config-if-range)#switchport private-vlan mapping 50 501-502DHCP snooping (s5750)只能从接口1连着的DHCP服务器申请IP,才能正常通信。

PVLAN原理及配置

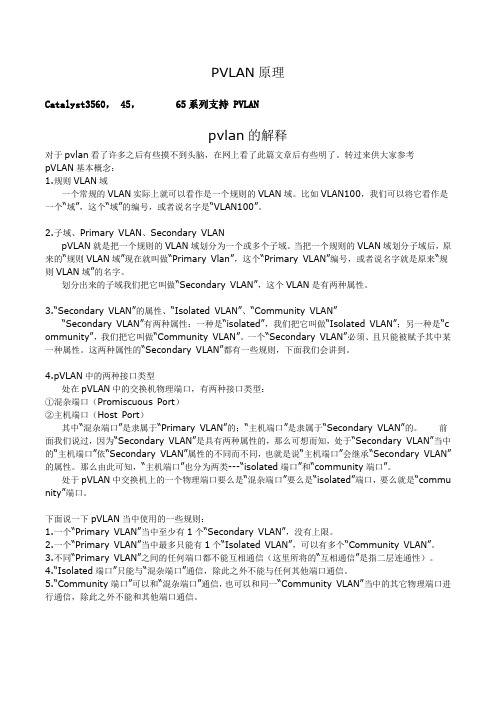

PVLAN原理Catalyst3560, 45, 65系列支持 PVLANpvlan的解释对于pvlan看了许多之后有些摸不到头脑,在网上看了此篇文章后有些明了。

转过来供大家参考pVLAN基本概念:1.规则VLAN域一个常规的VLAN实际上就可以看作是一个规则的VLAN域。

比如VLAN100,我们可以将它看作是一个“域”,这个“域”的编号,或者说名字是“VLAN100”。

2.子域、Primary VLAN、Secondary VLANpVLAN就是把一个规则的VLAN域划分为一个或多个子域。

当把一个规则的VLAN域划分子域后,原来的“规则VLAN域”现在就叫做“Primary Vlan”,这个“Primary VLAN”编号,或者说名字就是原来“规则VLAN域”的名字。

划分出来的子域我们把它叫做“Secondary VLAN”,这个VLAN是有两种属性。

3.“Secondary VLAN”的属性、“Isolated VLAN”、“Community VLAN”“Secondary VLAN”有两种属性:一种是“isolated”,我们把它叫做“Isolated VLAN”;另一种是“c ommunity”,我们把它叫做“Community VLAN”。

一个“Secondary VLAN”必须、且只能被赋予其中某一种属性。

这两种属性的“Secondary VLAN”都有一些规则,下面我们会讲到。

4.pVLAN中的两种接口类型处在pVLAN中的交换机物理端口,有两种接口类型:①混杂端口(Promiscuous Port)②主机端口(Host Port)其中“混杂端口”是隶属于“Primary VLAN”的;“主机端口”是隶属于“Secondary VLAN”的。

前面我们说过,因为“Secondary VLAN”是具有两种属性的,那么可想而知,处于“Secondary VLAN”当中的“主机端口”依“Secondary VLAN”属性的不同而不同,也就是说“主机端口”会继承“Secondary VLAN”的属性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

PVALN配置

Pvlan主要用于对同于广播域中的主机,进行隔离,提供网络安全性。

每个PVLAN包括2中VLAN:主VLAN(primary)和辅助VALN(secondary)Secondary VLAN分为:隔离VLAN(isolated)和团体VLAN(community)PVLAN中有2中接口类型:主机端口(host port),和混杂端口(promiscuous port)

如下图:

如图配置后,主机1,2,3,4都可以访问外网,主机3,4可以互访,而主机1,2,不能访问局域网的主机,只能访问外网。

配置步骤如下:

1. 使交换机处于VTP transparent模式,

CD-C3750E-02(config)#vtp mode transparent

2. 如图创建VLAN 100,200,201。

关联VALN

SwitchA(config)#vlan 100

SwitchA(config-vlan)#private-vlan primary 配置主VLAN 100

SwitchA(config)#vlan 200

SwitchA(config-vlan)#private-vlan isolated配置隔离VLAN 200

SwitchA(config)#vlan 201

SwitchA(config-vlan)#private-vlan community配置团体VLAN 201 SwitchA(config)#vlan 100

SwitchA(config-vlan)#private-vlan association add 200,201 使主VLAN关联辅助VLAN

3. 把配置接口

SwitchA(config)# interface range gig1/0/40 -41

SwitchA(config-if)#switchport mode private-vlan host

SwitchA(config-if)#switchport private-vlan host-association 100 200 把G1/0/40和G1/0/41 划入主机接口,且关联到isolated VLAN 200

SwitchA(config)# interface range gig1/0/42 - 43

SwitchA(config-if)#switchport mode private-vlan host

SwitchA(config-if)#switchport private-vlan host-association 100 201 把G1/0/42和G1/0/41划入主机接口,且关联到community VLAN 201 SwitchA(config)# interface range gig1/0/44

SwitchA(config-if)#switchport mode private-vlan promiscuous

SwitchA(config-if)#switchportpricate-vlan mapping 100 200,201

配置G1/0/44 划入为混杂接口,切映射到VLAN 100 200 201

4. 查看

SwitchA#shvlan private-vlan

Primary Secondary Type Ports

------- --------- ----------------- ------------------------------------------

100 200 isolated Gi1/0/40, Gi1/0/41, Gi1/0/44

100 201 community Gi1/0/42, Gi1/0/43, Gi1/0/44 5.测试。