《深入理解计算机网络》配套自测题

计算机网络原理模考试题及答案

计算机网络原理模考试题及答案一、单选题(共100题,每题1分,共100分)1、TCP/IP参考模型中提供无连接数据报服务的传输协议是A、HTTPB、UDPC、SMTPD、TCP正确答案:B2、建立虚拟局域网的交换技术中不包括A、Port SwitchB、Tag SwitchingC、Cell SwitchD、Frame Switch正确答案:B3、实现局域网高层功能的是A、网络管理协议B、应用层协议C、网络服务器D、局域网操作系统正确答案:D4、IEEE802.1l规定的无线局域网操作的波段是A、5.0GHZB、4.8GHZC、2.4GHZD、1.2GHZ正确答案:C5、一种广泛应用于虚电路网络的拥塞预防技术是A、准入控制B、流量感知路由C、流量调节D、负载脱落正确答案:A6、TCP/IP参考模型中为应用进程之间提供端到端通信服务的层次是A、网络接口层B、网络互联层C、传输层D、应用层正确答案:C7、采用“发送数据前先侦听信道,若信道空闲则立即发送数据;若信道忙则继续侦听信道直至发现信道空闲,然后立即发送数据”策略的随机访问MAC协议是A、非坚持CSMAB、CSMA/CDC、1-坚持CSMAD、P-坚持 CSMA正确答案:C8、在蜂窝移动通信系统中,主要采用的接入方法不包括A、码分多址B、频分多址C、时分多址D、波分多址正确答案:D9、在CRC编码中,与101101对应的多项式为A、x5+x4+x3+1B、x6+x5+x4+1C、x5+x3+x2+xD、x5+x3+x2+1正确答案:D10、计算机网络各层次结构模型及其协议的集合称为A、互联参考模型B、网络体系结构C、网络概念框架D、网络结构描述正确答案:B11、HDLC中常用的操作方式不包括A、正常响应方式B、异步响应方式C、正常平衡方式D、异步平衡方式正确答案:C12、任何一个拥有域名的主机,其域名与IP地址的映射关系等信息都存储在所在网络的A、默认域名服务器上B、中间域名服务器上C、顶级域名服务器上D、权威域名服务器上正确答案:D13、网络安全攻击中的被动攻击的主要目的是A、创建虚假数据流B、检测主动攻击C、修改数据D、窃听和监视信息的传输并存储正确答案:D14、X.25协议包括的三个层次是A、数据链路层、网络层和传输层B、网络层、传输层和应用层C、物理层、数据链路层和分组层D、物理层、互连层和传输层正确答案:C15、允许用户代理只读取邮件部分内容的邮件读取协议是A、POP3B、MIMEC、IMAPD、SMTP正确答案:C16、划分虚拟局域网的方法中不包括A、按安全需求划分B、按MAC地址划分C、按交换端口号划分D、按第三层协议划分正确答案:A17、以增强广域网核心路由器的路由/转发能力为基本思想的L3交换技A、Fast IPB、Frame SwitchC、Net FlowD、Tag Switching正确答案:D18、涉及速度匹配和排序的网络协议要素是A、语法B、规则C、语义D、定时正确答案:D19、Internet互连层的四个重要协议是IP、ARP、RARP和A、TCPB、HTTPC、ICMPD、IMAP正确答案:C20、关于端口号,说法错误的是A、web服务器的默认端口号是80B、通常客户进程的套接字会绑定一个随机的唯一端口号C、通常服务器进程套接字会分配特定的端口号D、利用端口号可以唯一标识一个应用进程正确答案:D21、在路由器的交换结构中性能最低的是A、基于端口交换B、基于总线交换C、基于网络交换D、基于内存交换正确答案:D22、在下列字符(串)中,可以作为根域名服务器名字的是A、comB、cnC、arpa正确答案:D23、用于创建套接字的 Socket API函数是A、socketB、bindC、createD、setsockopt正确答案:A24、下列选项中用于表示Internet信息资源地址的是A、URLB、IP地址C、域名D.MAC地址正确答案:A25、在Internet中唯一标识一个通信端点用的是A、IP地址B、MAC 地址C、端口号D、IP地址+端口号正确答案:D26、OSI参考模型中起到将通信子网的技术、设计和欠缺与上层相隔离作用的是A、表示层B、物理层C、网络层D、传输层正确答案:D27、OSI参考模型包括的三级抽象中不含有A、体系结构B、协议规范C、实现描述D、服务定义正确答案:C28、性能最好的路由器交换结构是基于A、总线交换B、端口交换C、内存交换D、网络交换正确答案:D29、采用“路由一次,随后交换”的局域网L3交换技术是A、Tag Switching技术B、IP交换技术C、Fast IP交换技术D、Net Flow交换技术正确答案:C30、下列关于移动Ad Hoc网络特点的说法,错误的是A、Ad Hoc的建立不依赖于现有的网络设施,具有一定的独立性B、相对于常规网络而言,Ad Hoc网络的拓扑结构是动态变化的C、Ad Hoc的网络带宽相对于有线信道要宽得多D、Ad Hoc网络中没有中心控制结点正确答案:C31、BSC协议为实现字符同步,要求所发送的数据必须跟在至少A、1个SYN字符之后B、2个SYN字符之后C、3个SYN字符之后D、5个SYN字符之后正确答案:B32、最高具有llMbit/s速率且工作在无需许可的2.4GHz的无线频谱上的无线局域网标准是A、IEEE802.119B、IEEE802.1 lnC、IEEES02.11bD、IEEES02.11a正确答案:C33、设信号传播速度V=250000km/s,分组长度L=512bit,链路带宽R=100Mbit/s,则使时延带宽积刚好为一个分组长度的链路长度D为A、128kmB、512mC、1024mD、1280m正确答案:D34、避免“拒绝授权访问或拒绝服务”是为保障网络信息或数据的A、可靠性B、完整性C、可用性D、保密性正确答案:C35、TCP协议用于控制数据段是否需要重传的依据是A、调整拥塞窗口B、降低数据传输率C、监测网络流量D、设立重发定时器正确答案:D36、无线AP是无线局域网的接入点,它的作用类似于有线网络中的A、交换机B、路由器C、网桥D、集线器正确答案:D37、用特定的字符来标志一帧的起始与终止的帧同步方法称为A、首尾标志法B、位同步法C、首尾定界符法D、违法编码法正确答案:C38、ATM网络的交换节点A、只参与物理层的功能B、只参与数据链路层的功能C、参与OSI第1到第3层的全部功能D、只参与物理层和数据链路层的功能正确答案:A39、下列以太网的MAC地址表示中错误的是… :A、AA—BB一00—1 1—22一CC 。

深入理解计算机系统(第二版) 家庭作业答案

int int_shifts_are_arithmetic(){int x = -1;return (x>>1) == -1;}2.63对于sra,主要的工作是将xrsl的第w-k-1位扩展到前面的高位。

这个可以利用取反加1来实现,不过这里的加1是加1<<(w-k-1)。

如果x的第w-k-1位为0,取反加1后,前面位全为0,如果为1,取反加1后就全是1。

最后再使用相应的掩码得到结果。

对于srl,注意工作就是将前面的高位清0,即xsra & (1<<(w-k) - 1)。

额外注意k==0时,不能使用1<<(w-k),于是改用2<<(w-k-1)。

int sra(int x, int k){int xsrl = (unsigned) x >> k;int w = sizeof(int) << 3;unsigned z = 1 << (w-k-1);unsigned mask = z - 1;unsigned right = mask & xsrl;unsigned left = ~mask & (~(z&xsrl) + z);return left | right;}int srl(unsigned x, int k){int xsra = (int) x >> k;int w = sizeof(int)*8;unsigned z = 2 << (w-k-1);return (z - 1) & xsra;}INT_MIN);}2.74对于有符号整数相减,溢出的规则可以总结为:t = a-b;如果a, b 同号,则肯定不会溢出。

如果a>=0 && b<0,则只有当t<=0时才算溢出。

如果a<0 && b>=0,则只有当t>=0时才算溢出。

深入理解计算机系统配套练习卷

深入理解计算机系统配套练习卷Chapter 11.1.0 字母a的ASCII码为97,那么love中各字母ASCII码之和是()A、99B、520C、438D、3601.2.0_1 在编译过程中,hell.c经过汇编阶段后生成文件为()A、hell.iB、hell.sC、hell.oD、hell.exe1.2.0_2 在编译过程中,hell.c经过()阶段生成hell.s。

A、预处理B、编译C、汇编D、链接1.4.1 下面哪一项不是I/O设备A、鼠标B、显示器C、键盘D、《深入理解计算机系统》1.4.2 数据可以不通过处理器直接从磁盘到达主存吗?DMA又是什么?A、可以;直接存储器存取B、可以;动态存储器存取C、不可以;直接存储器存取D、不可以;动态存储器存取Chapter 22.1.1_1 二进制串11010110对应的十六进制数是()A、0xx0B、0xD6C、0XC6D、0Xd52.1.1_2 十六进制数0x77对应的十进制数为()A、77B、117C、109D、1192.1.3 对于32位机器,char * 的字节数为()A、1B、2C、4D、82.1.4_1 使用小端法的机器,数字0x123678的高位字节是()A、0x12B、0x21C、0x78D、0x872.1.4_2 从使用小端法的机器读入数字0x1234,存入使用大端法的机器,这时高位字节是()A、0x12B、0x21C、0x34D、0x432.1.8 char a=0xdb, 则~a 的值为()A、0xdbB、0xbdC、0x24D、0x422.1.8 int a=1, b=2, 经运算a^=b^=a^=b 后结果为()A、a=3, b=2B、a=1, b=2C、a=2, b=1D、不知道2.1.10 int a = 3, 则a<<3 的结果为()A、3B、24C、12D、482.2.1 unsigned char 的最小值为()A、128B、255C、-127D、02.2.3 对长度为4位的整数数据,-5对应的补码编码为()A、1011B、1101C、0101D、10102.3.2 对长度为4的整数数据,x=[1010], y=[1100],x+y补码加法的结果为()A、1010B、0110C、1100D、10110Chapter 33.2.2 命令unix> gcc -O1 -C code.c 所生成文件相当于经编译过程中()阶段后的结果。

计算机网络练习题(附参考答案)

计算机网络练习题(附参考答案)一、单选题(共81题,每题1分,共81分)1.下列关于SNMP操作的描述中,正确的是( )。

A、只有在团体字的访问模式是read-write的条件下才能实现Get操作B、当出现自陷情况时.管理站会向代理发出包含团体字和TrapPDU的报文C、当管理站需要查询时.就向某个代理发出包含团体字和SetResponsePDU的报文D、代理使用Inform方式执行Notification操作时需要收到管理站发出的一条确认消息正确答案:D2.在TCP/IP协议簇中()协议属于网络层的无连接协议。

A、IPB、SMTPC、UDPD、TCP正确答案:A3.万维网上的每一个页面都有一个唯一的地址,这些地址统称为()。

A、域名地址B、统一资源定位符C、IP地址D、WWW地址正确答案:B4.下述协议中,( )不是链路层的标准。

A、ICMPB、HDLCC、PPPD、SLIP正确答案:A5.SMTP基于传输层的()协议,POP3基于传输层的()协议。

A、TCP TCPB、TCP UDPC、UDP UDPD、UTP TCP正确答案:A6.下列关于时分复用说法错误的是()。

A、每一个时分复用的用户在每一个TDM帧中占用固定序号的时隙B、每一个用户所占用的时隙是周期性地出现.其周期就是TDM帧的长度C、TDM信号也成为等分技术D、时分复用的所有用户是在不同的时间占用同样的频带宽度正确答案:C7.网络层的主要目的是()。

A、在任意节点间进行数据报传输B、在邻接节点间进行数据报可靠传输C、在邻接节点间进行数据报传输D、在任意节点间进行数据报可靠传输正确答案:A8.当集线器的某个端口收到数据后,具体操作为()。

A、从所有端口广播出去B、随机选择一个端口转发出去C、根据目的地址从合适的端口转发出去D、从除了输入端口外的所有端口转发出去正确答案:D9.下述的哪一种协议是不属于TCP/IP模型的协议()。

A、TCPB、UDPC、IGMPD、HDLC正确答案:D10.频分多路复用器将每路信号调制在()。

《深入理解计算机系统》第三版第三章家庭作业答案

《深⼊理解计算机系统》第三版第三章家庭作业答案简述相信⼤部分⼈在做这些题的时候,因为书中没有给答案,⽽去⽹上找参考答案,⽐如那些⾼阅读量的博客和git 。

当然,我也是这样,但他们的答案中还是有好多错误,⽐如3.59他们⼏乎都没讲清楚提⽰中的公式怎么来的,3.60中对移位操作中对%cl 的读取,等等。

希望读者们在阅读这些⽂章时,要带着⾃⼰的思想和疑问去理解,⽽不是⼀味地觉得答案就肯定是对的,当然,本⽂有任何错误,也欢迎各位指出。

3.58long decode2(long x,long y,long z){y = y - z;x = x * y;y <<= 63;y >>= 63;return y ^ x;}y 先左移63位,再右移63位,如果之前y 是奇数,那么y 的⼆进制全是1;y 是偶数,那么y 的⼆进制全是0.3.59⾸先讲解⼀下,提⽰⾥的公式x =264∗x h +x l x =264∗xh +xl ,之所以可以这么写是因为符号拓展,以4位⼆进制int 为例:1111的补码数,为-1.将其进⾏符号拓展后为1111 1111,其值也为-1,但这⾥可以将1111 1111写为⾼位1111的补码数 * 2424 + 低位1111的⽆符号数:即-1 * 2424 + 15 = -1.原理:%rdx 和%rax 的⼆进制连起来表⽰这个数,既然连起来了,符号位就跑到了%rdx 的最⾼位了,除符号位权值为负外,其余位的权值均为正。

所以,⾼位寄存器%rdx 当做补码数,低位寄存器%rax 当做⽆符号数。

因为符号位现在在⾼位寄存器那⼉呢,所以⾼位寄存器当做补码数了;⽽低位寄存器的每⼀位的权值现在都是正的了,所以低位寄存器要当做⽆符号数。

所以x l xl 为T 2U (x )T2U(x)即x 的⼆进制表⽰作为⽆符号数。

x l xl 与x x 有相同的位级表⽰。

x h xh ,当原数符号位为1,64位⼆进制位上全为1,其值为-1;当原数符号位为0时,64位⼆进制位上全为0,其值为0。

2022年计算机网络试题库及答案

华中师范大学网络教育学院《计算机网络》练习测试题库一、选择题1、一座大楼内旳一种计算机网络系统,属于(B )。

A、PANB、LANC、MAND、WAN2、计算机网络中可以共享旳资源包括(A )。

A、硬件、软件、数据、通信信道B、主机、外设、软件、通信信道C、硬件、程序、数据、通信信道D、主机、程序、数据、通信信道3、网络协议重要要素为( C )。

A、数据格式、编码、信号电平B、数据格式、控制信息、速度匹配C、语法、语义、同步D、编码、控制信息、同步4、采用专用线路通信时,可以省去旳通信阶段是( A )。

A、建立通信线路B、建立数据传播链路C、传送通信控制信号和数据D、双方确认通信结束5、通信系统必须具有旳三个基本要素是( C )。

A、终端、电缆、计算机B、信号发生器、通信线路、信号接受设备C、信源、通信媒体、信宿D、终端、通信设施、接受设备6、宽带传播一般使用旳速率为(C )A、0 -10Mbit/sB、1 -2.5Mbit/sC、5 -10Mbit/sD、0 -400Mbit/s7、计算机网络通信系统是(D )。

A、电信号传播系统B、文字通信系统C、信号通信系统D、数据通信系统8、网络接口卡旳基本功能包括:数据转换、通信服务和( B )。

A、数据传播B、数据缓存C、数据服务D、数据共享9、完毕通信线路旳设置与拆除旳通信设备是(C )。

A、线路控制器B、调制解调器C、通信控制器D、多路复用器10、在星型局域网构造中,连接文献服务器与工作站旳设备是(D )。

A、调制解调器B、互换器C、路由器D、集线器11、在OSI七层构造模型中,处在数据链路层与运送层之间旳是(B )。

A、物理层B、网络层C、会话层D、表达层12、完毕途径选择功能是在OSI模型旳( C )。

A、物理层B、数据链路层C、网络层D、运送层13、下列功能中,属于表达层提供旳是(D )。

A、交互管理B、透明传播C、死锁处理D、文本压缩14、在TCP/IP协议簇旳层次中,处理计算机之间通信问题是在(B )。

计算机网络原理模拟考试题(附答案)

计算机网络原理模拟考试题(附答案)一、单选题(共80题,每题1分,共80分)1、TCP/IP是一组协议的代名词,一般来说TCP提供A、应用层服务B、传输层服务C、网络层服务D、物理层服务正确答案:B2、对于带宽为4KHz的无噪声信道,若一个码元可取的离散值个数为8,则该信道可达到的最大数据传输速率为A、3KbpsB、24KbpsC、64KbpsD、12Kbps正确答案:B3、在物理信道的可用带宽超过单个原始信号所需带宽的情况下,可以采用的多路复用技术是A、频分多路复用B、波分多路复用C、异步时分多路复用D、同步时分多路复用正确答案:A4、以保密性作为攻击目标的网络安全攻击是A、截获B、修改C、中断D、伪造正确答案:A5、简单邮件传输协议SMTP在传输邮件时需使用A、TCPB、UDPC、FTPD、POP正确答案:A6、在计算机网络和数据通信中使用最广泛的检错码是A、奇偶校验码B、海明编码C、循环冗余码D、PCM编码正确答案:C7、设信号传播速度V=2500km/s,链路长度D=500m,链路带宽R=10Mbit/s,则该段链路的时延带宽积为A、1500bitB、2000bitC、2500bitD、4000bit正确答案:B8、报文认证方式不包括A、数字摘要方式B、使用密钥的报文认证码方式C、传统加密方式D、没有报文加密的报文认证方式正确答案:A9、TCP/IP参考模型中负责应用进程之间端—端通信的层次是A、应用层B、传输层C、互连层D、主机—网络层正确答案:B10、所谓“三网合一”中的“三网”是指A、局域网、城域网和广域网B、电信网、广播电视网和计算机网C、高速局域网、交换局域网和虚拟局域网D、Internet、Intranet和Extranet正确答案:B11、下列拥塞控制策略中,适用于虚电路子网的是A、抑制分组B、负载丢弃C、资源预留D、重传策略正确答案:C12、规定了接口信号的来源、作用以及与其它信号之间关系的物理层特性是A、功能特性B、电器特性C、规程特性D、机械特性正确答案:A13、典型的ADSL设备必要的配置中不包括A、无线路由器B、分离器C、调制解调器D、网络接口设备正确答案:A14、智能大厦及计算机网络的信息基础设施是A、通信自动化B、现代通信网络C、楼宇自动化D、结构化综合布线正确答案:D15、IEEE802.3MAC帧的最短帧长度为A、18字节B、46字节C、64字节D、68字节正确答案:C16、下列域名中不属于通用顶级域名的是A、netB、comC、eduD、int正确答案:D17、对模拟数据进行数字信号编码的最常用方法是A、脉码调制B、振幅调制C、相位调制D、频率调制正确答案:A18、分别用a-m共13个英文字母命名的域名服务器是A、根域名服务器B、顶级域名服务器C、权威域名服务器D、中间域名服务器正确答案:A19、若HDLC监控帧控制字段的帧类型编码为“00”,则表示该帧的类型为A、拒绝B、接收就绪C、选择拒绝D、接收未就绪正确答案:B20、在HDLC的帧中,帧检验序列的长度为A、64bitB、48bitC、32bitD、16bit正确答案:D21、被称之为“数字摘要法”的数字签名方法是A、1ISA签名B、DES签名C、Hash签名D、DSS签名正确答案:C22、数据链路层的协议数据单元通常被称为A、分组B、比特流C、帧D、报文正确答案:C23、下列关于星形拓扑结构优点的表述中错误的是A、站点分布处理能力高B、故障诊断和隔离容易C、方便服务D、控制简单正确答案:A24、ATM传输模式的异步特征是指A、信元不需周期性地出现在信道上B、信元的格式与业务类型无关C、网络采用了面向连接的信元交换D、允许根据需求进行带宽预约正确答案:A25、从滑动窗口的观点来看“Go-back-N”协议,其窗口大小为A、发送窗口>1,接收窗口>1B、发送窗口=1,接收窗口=1C、发送窗口>1,接收窗口=1D、发送窗口1,接收窗口>1正确答案:C26、下列协议中,属于TCP/IP参考模型应用层的是A、DNSB、UDPC、TCPD、ARP正确答案:A27、OSI参考模型中起到将通信子网的技术、设计和欠缺与上层相隔离作用的是A、表示层B、传输层C、网络层D、物理层正确答案:B28、用户无论怎样操作,其电子邮件只被保留在服务器端的IMAP工作方式是A、断连接方式B、在线工作方式C、无连接方式D、离线工作方式正确答案:B29、若HDLC监控帧中控制字段的第3、4位为“O1”,则表示A、接收就绪B、拒绝C、选择拒绝D、接收未就绪正确答案:B30、规定DTE与DCE接口线的信号电平、发送器输出—阻抗的物理层特性属于A、机械特性B、电气特性C、功能特性D、规程特性正确答案:B31、计算机网络中为进行数据交换而建立的规则、标准或约定的集合称为A、功能规范B、体系结构C、协议要素D、网络协议正确答案:D32、高级数据链路协议HDLC采用的帧同步方法是A、字符填充的首尾定界符法B、违法编码法C、比特填充的首尾标志法D、字节计数法正确答案:C33、“三网合一”所融合的网络包括计算机网、广播电视网和A、数字数据网B、分组交换网C、无线局域网D、传统电信网正确答案:D34、OSI参考模型中,规定数据交换控制步骤的物理层特性是A、功能特性B、规程特性C、电器特性D、机械特性正确答案:B35、IEEE802参考模型的LLC子层提供的虚电路服务属于A、无确认无连接服务B、无确认面向连接服务C、有确认无连接服务D、有确认面向连接服务正确答案:D36、在接收端发现码元错误的位置并加以纠正的差错控制方法称为A、反馈重发B、G0.BACK-NC、前向纠错D、选择重传正确答案:C37、下列有关数据传输中的“差错”概念说法错误的是A、由热噪声导致的随机错通常较少B、传输中的差错都是由噪声引起的C、冲击噪声是产生差错的主要原因D、热噪声引起的差错被称为突发错正确答案:D38、涉及速度匹配和排序等的网络协议要素是A、规则B、定时C、语义D、语法正确答案:B39、若FDDI采用4B/5B编码,则信道介质的信号传输速率应达到A、100MbpsB、125MbpsC、200MBaudD、125MBaud正确答案:D40、简单邮件传送协议SMTP使用的端口号为A、23B、25C、20D、21正确答案:B41、涉及速度匹配和排序的网络协议要素是A、语法B、定时C、规则D、语义正确答案:B42、TCP端口号的范围是A、0~256B、0~1023C、0~65535D、1024~65535正确答案:C43、局域网参考模型中可提供差错恢复和流量控制功能的是A、面向连接服务B、无确认无连接服务C、无连接服务D、有确认无连接服务正确答案:A44、设码字中的信息位为8位,外加一位冗余位,则编码率为A、9/8B、8/9C、1/8D、1/9正确答案:B45、以可用性作为攻击目标的网络安全攻击形式是A、修改B、截获C、伪造D、中断正确答案:D46、在OSI参考模型所定义的内容中可以实现的是A、体系结构B、服务定义C、各种协议D、网络设备正确答案:C47、下列网络互连设备中,提供网络层协议转换的是A、网桥B、路由器C、网关D、转发器正确答案:B48、TCP/IP参考模型中与0SI参考模型数据链路层及物理层对应的是A、应用层B、传输层C、互连层D、主机一网络层正确答案:D49、下列有关传输控制协议TCP所提供服务的特征表述错误的是A、面向连接的传输方式B、端到端通信且支持广播通信C、采用字节流方式传输D、高可靠性不出现丢失或乱序正确答案:B50、避免“拒绝授权访问或拒绝服务”是为保障网络信息或数据的A、完整性B、保密性C、可用性D、可靠性正确答案:C51、实现因特网的无线接入访问的协议是A、WAPB、蓝牙协议C、WDPD、HTTP1.1正确答案:A52、主要针对文件服务器硬盘表面损坏的数据保护措施是A、磁盘镜像B、磁盘双工C、热调整与写后读验证D、双文件目录和分配表正确答案:C53、无线局域网中为实现传输介质共享而采用的协议是A、CSMA/CAB、F'TPC、CSMA/CDD、SDP正确答案:A54、下列关于ATM网络特征的叙述中错误的是A、ATM交换是一种快速交换B、ATM网络支持无连接的信元交换C、ATM采用基于信元的分组交换技术D、ATM网络支持多媒体传输的应用正确答案:B55、非对等结构的局域网操作系统的两个部分是A、文件服务器和客户机部分B、资源管理和通信协议部分C、服务器部分和工作站部分D、服务器和浏览器部分正确答案:C56、被称为计算机网络技术发展里程碑的网络是A、InteractB、无线局域网C、ARPA网D、多媒体网络正确答案:C57、主要研究局域网有关标准的机构是A、CCITTB、IETFC、ECMAD、IEEE正确答案:D58、基于TCP/IP协议簇的网络管理标准协议是A、CMISB、SNMPC、CMIPD、SMTP正确答案:B59、对模拟数据进行数字信号编码的最常用方法是A、频率调制B、相位调制C、振幅调制D、脉码调制正确答案:D60、下列有关路由器的说法错误的是A、它可提供网络层上的协议转换B、它可在不同网络之间转发数据帧C、它要求网络层以上的协议相同D、它能隔离局域网问的广播通信量正确答案:B61、包括信号形式、调制技术、传输速率及频带宽度等内容的传输介质特性是A、物理特性B、传输特性C、电气特性D、抗干扰性正确答案:B62、因特网工程特别任务组IETF发布的许多技术文件被称为A、ANSI文件B、ITU文件C、EIA文件D、RFC文件正确答案:D63、光载波的调制属于A、移频键控法B、移相键控法C、正交相移键控D、移幅键控法正确答案:D64、下列关于星形拓扑特点的描述中错误的是A、通常采用分布式通信控制策略B、中央节点负担较重,形成瓶颈C、故障诊断和隔离容易D、控制简单且方便服务正确答案:A65、在物理信道传输数据时产生差错的主要原因是A、差错控制方法不当B、冲击噪声C、未能实现帧的同步D、未做差错校验正确答案:B66、下列网络拓扑结构中,采用集线器执行集中式通信控制策略的是A、环形B、星形C、网状形D、总线形正确答案:B67、若HDLC帧的控制字段中第l、2位为“10”,则表示该帧的类型为A、无编号帧B、信息帧C、响应帧D、监控帧正确答案:D68、下列加密算法中属于公开密钥算法的是A、AESB、DESC、RSAD、IDEA正确答案:C69、在CRC编码中,与101101对应的多项式为A、x5+x4+x3+1B、x6+x5+x4+1C、x5+x3+x2+xD、x5+x3+x2+1正确答案:D70、当网络系统负荷达到极限时,解决拥塞问题的最终方法是A、改进路由算法B、降低系统负载C、发送抑制分组D、进行资源预留正确答案:B71、若传输5000字节的二进制数时出错的位数为2比特,则本次传输的误码率为A、5x10-3B、5x10-4C、4x10-4D、5x10-5正确答案:D72、HDLC协议中仅用作测试并不分给任何站点的地址是A、组地址B、广播地址C、单地址D、无站地址正确答案:D73、逆向路径转发算法是一种A、广播路由选择算法B、多播路由选择算法C、静态路由选择算法D、动态路由选择算法正确答案:A74、无线应用协议WAP的特点是A、支持手机上网B、不需要基站C、基于分组交换D、无固定路由器正确答案:A75、下列有关光纤传输介质的说法错误的是A、多模光纤传输效率高于单模光纤B、采用波分复用技术实现多路复用C、光纤具有抗电磁干扰强的特点D、光载波的调制采用移幅键控法正确答案:A76、在HDLC协议中,用于提供对链路的建立、拆除以及多种控制的帧是A、无编号帧B、信息帧C、命令帧D、监控帧正确答案:A77、TCP段结构中的端口字段长度为A、4bitB、8bitC、16bitD、32bit正确答案:C78、计算机网络各层次结构模型及其协议的集合称为A、网络概念框架B、网络体系结构C、网络结构描述D、互联参考模型正确答案:B79、负责管理与发布Internet RFC技术文件的组织是A、IETFB、IEEEC、ECMAD、ANSI正确答案:A80、下列网络协议中属于TCP/IP体系结构传输层的是A、DNSB、FTPC、UDPD、ARP正确答案:C。

计算机网络原理考试题(附答案)

计算机网络原理考试题(附答案)一、单选题(共100题,每题1分,共100分)1.假设分组长度L=1000B,链路带宽R=10Mbit/s,则所求传输延迟为A、8*10-6sB、1*10-6sC、8*10-4sD、1*10-4s正确答案:C2.love用凯撒密码加密后得到的密文是A、npxgB、psziC、ptujD、oryh正确答案:D3.一台主机可以拥有( )个IP地址。

A、多个B、1C、4D、2正确答案:A4.下列属于B类IP地址的是 ( )A、182 16018B、202 96 2095C、255 25500D、59 117 25 22正确答案:A5.下列路由算法中,属于动态路由选择算法的是()A、泛射路由选择算法B、基于流量的路由选择算法C、最短路由选择算法D、距离矢量路由选择算法正确答案:D6.TCP/IP是一组协议的代名词,一般来说IP提供()A、应用层服务B、网络层服务C、传输层服务D、物理层服务正确答案:B7.计算机网络中使用最广泛的交换技术是 ( )A、线路交换B、分组交换C、电路交换D、报文交换正确答案:B8.下列关于数据交换技术特点的说法中错误的是 ( )A、报文交换不能满足实时通信要求B、虚电路方式数据传送前要设置虚电路C、数据报方式中目的地要重组报文D、对于突发式的通信,电路交换最为合适正确答案:D9.任何一个拥有域名的主机,其域名与IP地址的映射关系等信息都存储在所在网络的A、默认域名服务器上B、权威域名服务器上C、中间域名服务器上D、顶级域名服务器上正确答案:B10.按照TCP端口号的使用规定,端口号小于256的端口为()A、常用端口B、预留端口C、客户端口D、临时端口正确答案:A11.在百度上浏览时,浏览器和WWW服务器之间传输网页使用的协议是A、AIPB、SOCKC、CFTPD、P2P正确答案:B12.C类IP地址可标识的最大主机数是A、1 2 8B、2 5 6C、2 5 4D、1 0 2 4正确答案:C13.TCP采用的数据传输单位是 ( )A、字节B、比特C、分组D、报文正确答案:A14.典型的用于创建数字签名的单向散列算法是A、RSAB、IDEAC、MD5D、SHA-1正确答案:D15.下列关于差错控制编码的说法错误的是()A、纠错码既能发现又能自动纠正差错B、ARQ方式必须用纠错码C、检错码指能够自动发现差错的编码D、奇偶校验码属于检错码正确答案:B16.下列不属于TCP/IP参考模型中网络互联层协议的是A、ICMPB、BGPC、SNMPD、OSPF正确答案:C17.分别用a-m共13个英文字母命名的域名服务器是()A、顶级域名服务器B、中间域名服务器C、根域名服务器D、权威域名服务器正确答案:C18.在以下的差错控制方式中,不需要差错编码的是A、前向纠错B、反馈校验C、检错重发D、检错丢弃正确答案:B19.UDP在计算校验和时,对所有参与运算的内容按( )位求和。

计算机网络试题含参考答案

计算机网络试题含参考答案一、单选题(共81题,每题1分,共81分)1.下列关于Windows 系统下DHCP服务器的描述中,错误的是( )。

A、租约期限决定客户端向服务器更新租约的频率B、一个作用域可负责多个网段IP地址的分配C、地址池是作用域应用排除范围之后剩余的IP地址D、保留确保子网上指定设备始终使用相同的IP地址正确答案:B2.局域网的协议结构()。

A、包括物理层.数据链路层和网络层B、只有物理层C、只有LLC子层和MAC子层D、包括物理层.LLC子层和MAC子层正确答案:D3.在以太网中,最大传输单元(MTU)是 ( ) 个字节。

A、1518B、64C、1500D、46正确答案:C4.如果一个数据段的起始序列号为1,接收方对这个数据段的确认为1000表示()A、已经成功的收到了1000个字节B、编号为1000的数据段已收到C、已经成功的收到了999个字节D、第1000个数据已收到正确答案:C5.OSI 模型哪一层负责规范信息从源设备到目的设备准确可靠地流动()。

A、表示层B、运输层C、应用层D、会话层正确答案:B6.控制相邻两个结点间链路上的流量的工作在()完成。

A、运输层B、物理层C、链路层D、网络层正确答案:C7.在windows 的dos窗口下,能用以下命令察看主机的路由表( )。

A、NETSTAT -RB、ARP -AC、TRACEROUTED、ROUTE PRINT正确答案:D8.UDP用户数据报的首部十六进制表示是:06 32 00 45 00 1C E2 17。

则用户数据报的总长度( )。

A、0632B、0045C、001CD、E217正确答案:C9.某信道的信号传输速率为2000Baud,若想令其数据传输速率达到8kbit/s,则一个信号码元所取的有效离散值个数应为()。

A、2B、4C、8D、16正确答案:D10.如果客户机同时得到多台DHCP服务器的IP地址,它将( )。

深入理解计算机系统(第三版)第二章家庭作业答案

深⼊理解计算机系统(第三版)第⼆章家庭作业答案博客⾥只有代码部分,位运算和浮点表⽰真妙!2.55#include <stdio.h>#include <string.h>typedef unsigned char* byte_pointer;void show_byte(byte_pointer x,int len){for(int i =0; i < len; i++)printf("%.2x ", x[i]);printf("\n");}void show_int(){int num =8;byte_pointer bp =(byte_pointer)#show_byte(bp,sizeof(int));}void show_double(){double num =3.1415926535;byte_pointer bp =(byte_pointer)#show_byte(bp,sizeof(double));}void show_short(){short num =8;byte_pointer bp =(byte_pointer)#show_byte(bp,sizeof(short));}int main(){show_int();show_double();show_short();return0;}2.58#include <iostream>using namespace std;typedef unsigned char* byte_point;int is_little_endian(){int32_t num =1;byte_point bp =(byte_point)# printf("%s\n", bp);cout <<*bp << endl;printf("%d\n", num);if(*bp)return1;elsereturn0;}int main(){printf("%d\n",is_little_endian());}2.59typedef unsigned char* byte_point;void show_byte(int x,int len){byte_point bp =(byte_point)&x;for(int i =0; i < len; i++)printf("%.2x ", bp[i]);printf("\n");}byte_point change(int x,int y){byte_point bx =byte_point(&x);byte_point by =byte_point(&y);byte_point bz =(byte_point)malloc(sizeof(int));for(int i =0; i <sizeof(int); i++){if(i ==0)*bz =*bx;else*(bz + i)=*(by + i);}return bz;}int main(){int x =0x89abcdef;int y =0x76543210;printf("%d %d\n", x, y);byte_point z =change(x, y);show_byte(x,sizeof(int));show_byte(y,sizeof(int));for(int i =0; i <sizeof(int); i++)printf("%.2x ", z[i]);// show_byte(z, sizeof(int));return0;}2.60#include <stdio.h>unsigned replace_byte(unsigned x,int i,unsigned char b){ int move = i <<3;return(x &~(0xFF<< move)| b << move);}int main(){int x =0x12345678;printf("0x%.8X\n",replace_byte(x,2,0xAB));printf("0x%.8X\n",replace_byte(x,0,0xAB));return0;}2.61int main(){int move =(sizeof(int)-1)<<3;//全为1输出1,否则输出0int x =0x0;int y =0xffffffff;printf("%d %d\n",!(x ^~0x0),!(y ^~0x0));printf("%d %d\n",!(~x),!(~y));//全为0输出1printf("%d %d\n",!(x ^0),!(y ^0));printf("%d %d\n",!x,!y);//最低有效字节全为1输出1printf("%d %d\n",!(~(x &0xff)<< move),!(~(y &0xff)<< move)); //最⾼有效字节全为0输出1printf("%d %d\n",!(x >> move),!(y >> move));printf("%d\n", y >> move);return0;}2.62#include <stdio.h>bool int_shifts_are_arithmetic(){int x =0x80000000;return(x >>30)&8;}int main(){printf("%d",int_shifts_are_arithmetic());return0;}2.63signed srl(unsigned x,int k){unsigned xsra =(int)x >> k;int obj =~(((1<< k)-1)<<((sizeof(int)<<3)- k)); return xsra & obj;}signed sra(int x,int k){int xsrl =(unsigned) x >> k;int sum =sizeof(int)<<3;int judge =1<<(sum -1- k);judge &= xsrl;int obj =~(judge -1);return xsrl | obj;}int main(){printf("%.8x\n",srl(0x81001100,4));printf("%.8x\n",sra(0x81001100,4));return0;}2.64#include <stdio.h>int any_odd_one(unsigned x){unsigned obj =0x55555555;return!!(x & obj);}int main(){unsigned x =0x00000001;printf("%d\n",any_odd_one(x));return0;}2.65#include <iostream>int odd_ones(unsigned x){int w =sizeof(int)<<3;x ^= x >>16;x ^= x >>8;x ^= x >>4;x ^= x >>2;x ^= x >>1;return x &1;}int main(){int a =0xffff0000;int b =0x00000103;printf("%d %d",odd_ones(a),odd_ones(b)); return0;}2.66int leftmost_one(int x){int w =sizeof(int)<<3;x |= x >>1;x |= x >>2;x |= x >>4;x |= x >>8;x |= x >>16;return x &((~x)>>1|0x80000000);}int main(){int a =0xff000000;int b =0x00000040;printf("%.8x %.8x\n",leftmost_one(a),leftmost_one(b)); return0;}2.67#include <stdio.h>int bad_int_size_is_32(){int set_msb =1<<31;int beyond_msb = set_msb <<1;return set_msb &&!beyond_msb;}int bad_int_size_is_32_in16(){int set_msb =1<<15;set_msb <<=15;set_msb <<=1;int beyond_msb = set_msb <<1;return set_msb &&!beyond_msb;}int main(){printf("%d\n",bad_int_size_is_32());printf("%d\n",bad_int_size_is_32_in16());return0;}2.68#include <stdio.h>int lower_one_mask(int x){int w =sizeof(int)<<3;return(unsigned)-1>>(w - x);}int main(){int a =6;int b =17;printf("%.8x\n",lower_one_mask(a));printf("%.8x\n",lower_one_mask(b));return0;}2.69unsigned rotate_left(unsigned x,int n){ int w =sizeof(int)<<3;unsigned ans = x;ans <<= n;ans |= x >>(w - n);return ans;}int main(){int a =0x12345678;int x1 =0;int x2 =20;printf("0x%.8x\n",rotate_left(a, x1)); printf("0x%.8x\n",rotate_left(a, x2)); return0;}2.70#include <stdio.h>#include <limits.h>int fits_bits(int x,int n){int w =sizeof(int)<<3;int obj = x <<(w - n)>>(w - n); return obj == x;}int main(){int x =0x00000011;int n =1;printf("%d\n",fits_bits(x, n));printf("%d\n",fits_bits(INT_MAX,32)); printf("%d\n",fits_bits(0,0));return0;}2.71#include <stdio.h>typedef unsigned packed_t;int xbyte(packed_t word,int bytenum){ int w = bytenum +1<<3;return(int)word <<(32- w)>>(3<<3); }int main(){int word =0xf1f2f380;printf("%.8x\n",xbyte(word,0));printf("%.8x\n",xbyte(word,1));printf("%.8x\n",xbyte(word,2));printf("%.8x\n",xbyte(word,3)); return0;}2.72void copy_int(int val;void*buf,int maxbytes){if(maxbytes <0)return;if(maxbytes >=sizeof(val))memcpy(buf,(void*)&val,sizeof(val));}2.73#include <stdio.h>#include <limits.h>int saturating_add(int x,int y){int w =sizeof(int)<<3;int is_diff_sign =(x ^ y)>>(w -1);int is_overflow =((x + y)^ x)>>(w -1);int judge = x >>(w -1);// printf("%d %d %d\n", is_diff_sign, is_overflow, judge);// printf("%d\n", is_diff_sign & (x + y));int a =(is_diff_sign &(x + y));int b =((~is_diff_sign &((~is_overflow &(x + y))+(is_overflow &(judge & INT_MIN +~judge & INT_MAX)))));int c=((is_diff_sign &(x + y))+(~is_diff_sign &((~is_overflow &(x + y))+(is_overflow &((judge & INT_MIN)+(~judge & INT_MAX)))))); //printf("%d %d %d\n", a, b, c);return c;}int main(){printf("%d\n",saturating_add(1,100));printf("%d\n",saturating_add(1000,-10));printf("%d\n",saturating_add(INT_MAX,12321));printf("%d\n",saturating_add(INT_MIN,-1));return0;}2.74#include <stdio.h>#include <limits.h>int tsub_ok(int x,int y){y =-y;int w =sizeof(int)<<3;int same =(x ^ y)>>(w -1);int overflow =((x + y)^ x)>>(w -1);return same ||!overflow;}int main(){printf("%d\n",tsub_ok(INT_MIN,1));printf("%d\n",tsub_ok(-1,100));printf("%d\n",tsub_ok(-23,INT_MAX));return0;}2.75#include <inttypes.h>int signed_high_prod(int x,int y){int64_t high_prod =(int64_t)x * y;return high_prod >>32;}unsigned unsigned_high_prod(unsigned x,unsigned y){int w =sizeof(int)<<3;int bit_x = x >>(w -1);int bit_y = y >>(w -1);int sig_high =signed_high_prod(x, y);return sig_high + x * bit_y + y * bit_x;}unsigned unsigned_high_prod_two(unsigned x,unsigned y){ uint64_t high_prod =(uint64_t)x * y;return high_prod >>32;}int main(){unsigned x =0xffffffff;unsigned y =0x12345678;printf("%.8x\n",unsigned_high_prod(x, y));printf("%.8x\n",unsigned_high_prod_two(x, y));return0;}2.76#include <stdio.h>#include <stdlib.h>#include <string.h>#include <assert.h>void*calloc(size_t nmemb, size_t size){if(!nmemb ||!size)return NULL;// return (int*)malloc(sizeof(int) * size);size_t size_sum = nmemb * size;if(nmemb == size_sum / size){void*ptr =malloc(size_sum);memset(ptr,0, size_sum);return ptr;}elsereturn NULL;}int main(){void*p =calloc(123,1);if(p ==NULL){printf("P = NULL\n");}elsefree(p);return0;}2.77int mul1(int x){return(x <<4)+ x;}int mul2(int x){return x -(x <<3);}int mul3(int x){return(x <<6)-(x <<2);}int mul4(int x){return(x <<4)-(x <<7);}int main(){int x =10;printf("%d\n",mul1(x));//*17printf("%d\n",mul2(x));//*-7printf("%d\n",mul3(x));//*60printf("%d\n",mul4(x));//*-112return0;}2.78#include <stdio.h>#include <limits.h>int divide_power2(int x,int k){int w =sizeof(int)<<3;int sign = x >>(w -1);int bias =(1<< k)-1;return(~sign &(x >> k))+(sign &(x + bias)>> k); }int main(){printf("%d\n",divide_power2(51,1));printf("%d\n",divide_power2(-51,1));return0;}2.79#include <stdio.h>#include <limits.h>int mul3div4(int x){int w =sizeof(int)<<3;x =(x <<1)+ x;int sign = x >>(w -1);int bias =(1<<2)-1;return(~sign &(x >>2))+(sign &((x + bias)>>2)); }int main(){printf("%d\n",mul3div4(3));printf("%d\n",mul3div4(4));return0;}2.80#include <stdio.h>#include <limits.h>int threefourths(int x){int w =sizeof(int)<<3;int sign = x >>(w -1);int bias =(1<<2)-1;x =(~sign &(x >>2))+(sign &(x + bias)>>2);return(x <<1)+ x;}int main(){printf("%d\n",threefourths(4));printf("%d\n",threefourths(5));printf("%d\n",threefourths(-5));return0;}2.81#include <stdio.h>int A(int k){return(-1)<< k;}int B(int k,int j){return~A(k)<< j;}int main(){printf("%.8x\n",A(4));printf("%.8x\n",B(8,4));return0;}2.82#include <stdio.h>#include <stdlib.h>/*A错。

计算机网络技术基础自测题三套(附答案)

计算机网络技术基础自测题试卷1 .................................................................. 错误!未定义书签。

试卷2 .................................................................. 错误!未定义书签。

试卷3 .................................................................. 错误!未定义书签。

试卷1选择题,单选或多选(每题2分,共30题,合计60分)1、交换机(),来学习连接到它们端口上设备的地址。

(选择一项)a) 从路由器那里得到一个表b) 与其它交换机交换地址表c) 读取从端口进入的数据包的源地址d) 不能建立地址表2、一个16口的局域网集线器会创建()个冲突域。

一个16口的局域网交换机会创建()个冲突域。

(选择一项)a) 1,1b) 1,16c) 16,1d) 16,163、以下()是VLAN中继技术。

(选择二项)a) 802.1Qb) DTPc) ISLd) MD54、把VLAN20从中继链路中删除的命令是()。

(选择一项)a) switch(config-if)#switchport trunk vlan remove 20b) switch(config-if)#switchport trunk allowed vlan remove 20c) switch(config)# switchport trunk vlan remove 20d) switch(config)# switchport trunk allowed vlan remove 205、以下是一个察看VTP状态的截图,请问现在交换机使用的是多少的VTP版本()。

(选择一项)Switch#show vtp statusVTP Version : 2Configuration Revision : 2Maximum VLANs supported locally : 64Number of existing VLANs : 5VTP Operating Mode : ServerVTP Domain Name : bigdomainVTP Pruning Mode : DisabledVTP V2 Mode : DisabledVTP Traps Generation : DisabledMD5 digest : 0xEE 0xB3 0xDC0x9F 0xE2 0xE0 0x25 0xDFConfiguration last modified by 0.0.0.0 at 3-1-93 04:55:57Local updater ID is 0.0.0.0 (no valid interface found)a) 1b) 2c) 3d) 46、()命令可以创建vlan 10,并命名为benet。

计算机网络试卷1

计算机网络试卷1A.一种通信标准,规定了计算机如何发送和接收数据B.一种通信方式,规定了计算机如何发送和接收数据C.一种通信标准,规定了计算机发送数据的格式D.一种通信方式,规定了计算机发送数据的格式答案:A.一种通信标准,规定了计算机如何发送和接收数据在计算机网络中,数据传输的基本单位是________。

在计算机网络中,________协议用于实现IP与MAC之间的映射。

答案:ARP(Address Resolution Protocol)在计算机网络中,________协议用于实现不同网络之间的通信。

答案:TCP/IP(Transmission Control Protocol/Internet Protocol)答案:MAC和IP都是用于在计算机网络中唯一标识网络设备的,但它们的应用范围和生成方式不同。

MAC是网络设备硬件,由制造商在生产时写入设备的固件中,一般用于局域网内的通信;而IP则是为了实现互联网通信而引入的一种逻辑,由路由器或服务器分配给每个设备,并用于标识网络上的设备位置。

在实际通信中,数据包首先通过MAC在局域网内传输,然后通过路由器或服务器转换为IP,以便在互联网上进行传输。

计算机网络原理是计算机科学和通信工程的重要分支,它涵盖了网络体系结构、协议、安全、路由、应用等多个方面。

为了更好地学习和掌握计算机网络原理,本文整理了历年的经典真题集,旨在帮助读者深入理解并掌握计算机网络原理的核心知识。

问题1:请简述TCP协议和UDP协议的区别。

问题3:在无线网络中,请解释11n协议相对于11a的优势是什么?问题1:请说明路由器和交换机在功能上的主要区别。

问题2:什么是DoS攻击?请列举三种常见的DoS攻击类型。

问题3:在云计算环境中,请解释虚拟化技术的意义。

问题2:在网络安全中,请解释公钥基础设施(PKI)的作用和优势。

问题3:在物联网中,请列举三种常见的传感器节点类型。

问题1:请说明互联网协议第6版(IPv6)相对于第4版(IPv4)的主要优势。

「《深入理解计算机网络》习题集」

第一章补充内容1.4.5定点数与浮点数计算机在处理实数时遇到了一个表示方法的难题,因为在计算机内存,或者叫寄存器中是没有专门的小数点位的,而在实际运算过程中却往往又是包括小数点的小数。

如果某种数据编码约定实数的小数点固定在某一个位上,则这个数称之为“定点数”(Fixed PointNumber)。

相反,如果某种编码约定实数的小数点位置是可变的,则这个数称之为“浮点数”(FloatingPoint Number)。

但是要注意的是,在寄存器中小数点的位置是隐含的,没有专门的小数点位。

1.定点数对于定点数来说,如有一种编码是用4位来表示实数的,并且约定小数点在中间位置,则可以得出这种编码所能表示的最大整数部分和小数部分均为99(假设用十进制表示)。

显然定点数这样的约定限制了编码所能表示数的范围。

根据小数点的位置的不同,定点数又分为“定点整数”和“定点小数”两种。

如果小数点在有效数值部分最低位之后,这样的数称之为“定点整数”(纯整数),如1110101.(其实这里的小数点在寄存器中是没有标注的,是隐含的)。

但要注意,计算机中的机器数都是带符号的,所以最高位都是符号位,不是实际的数值位。

正因如此,这里的“”所对应的数是-53,而不是+117。

如果小数点位置在符号位之后、有效数值部分最高位之前小数点在最高有效数值位之前(这里的小数点在寄存器中也是隐含的,没有小数点专门的位),这样的数称之“定点小数”(纯小数),如0.1010101(注意整数部分仅一位,而且是符号位,对应为)。

当然还可以既有整数部分,又有小数部分的定点数(当然,此时不能直接说它们是“定点整数”,也不能说它们是“定点小数”)。

以人民币为例,我们日常经常看到的¥125.10,¥873.25之类的数就是一个定点数,约定小数点后面有两位小数,用来表示角与分。

【经验之谈】这时可能就有读者问,没有标点符号位,那计算机怎么确定数值的大小?这就是前面说到的“约定”了。

深入理解计算机系统答案(超高清电子版)

深⼊理解计算机系统答案(超⾼清电⼦版)Computer Systems:A Programmer’s Perspective Instructor’s Solution Manual1Randal E.BryantDavid R.O’HallaronDecember4,20032Chapter1Solutions to Homework ProblemsThe text uses two different kinds of exercises:Practice Problems.These are problems that are incorporated directly into the text,with explanatory solutions at the end of each chapter.Our intention is that students will work on these problems as they read the book.Each one highlights some particular concept.Homework Problems.These are found at the end of each chapter.They vary in complexity from simple drills to multi-week labs and are designed for instructors to give as assignments or to use as recitation examples.This document gives the solutions to the homework problems.1.1Chapter1:A Tour of Computer Systems1.2Chapter2:Representing and Manipulating InformationProblem2.40Solution:This exercise should be a straightforward variation on the existing code.2CHAPTER1.SOLUTIONS TO HOMEWORK PROBLEMS1011void show_double(double x)12{13show_bytes((byte_pointer)&x,sizeof(double));14}code/data/show-ans.c 1int is_little_endian(void)3/*MSB=0,LSB=1*/4int x=1;56/*Return MSB when big-endian,LSB when little-endian*/7return(int)(*(char*)&x);8}1.2.CHAPTER2:REPRESENTING AND MANIPULATING INFORMATION3 There are many solutions to this problem,but it is a little bit tricky to write one that works for any word size.Here is our solution:code/data/shift-ans.c The above code peforms a right shift of a word in which all bits are set to1.If the shift is arithmetic,the resulting word will still have all bits set to1.Problem2.45Solution:This problem illustrates some of the challenges of writing portable code.The fact that1<<32yields0on some32-bit machines and1on others is common source of bugs.A.The C standard does not de?ne the effect of a shift by32of a32-bit datum.On the SPARC(andmany other machines),the expression x</doc/dde1f034f111f18583d05a59.html pute beyond_msb as2<<31.C.We cannot shift by more than15bits at a time,but we can compose multiple shifts to get thedesired effect.Thus,we can compute set_msb as2<<15<<15,and beyond_msb as set_msb<<1.Problem2.46Solution:This problem highlights the difference between zero extension and sign extension.It also provides an excuse to show an interesting trick that compilers often use to use shifting to perform masking and sign extension.A.The function does not perform any sign extension.For example,if we attempt to extract byte0fromword0xFF,we will get255,rather than.B.The following code uses a well-known trick for using shifts to isolate a particular range of bits and toperform sign extension at the same time.First,we perform a left shift so that the most signi?cant bit of the desired byte is at bit position31.Then we right shift by24,moving the byte into the proper position and peforming sign extension at the same time. 4CHAPTER1.SOLUTIONS TO HOMEWORK PROBLEMS 3int left=word<<((3-bytenum)<<3);4return left>>24;5}Problem2.48Solution:This problem lets students rework the proof that complement plus increment performs negation.We make use of the property that two’s complement addition is associative,commutative,and has additive/doc/dde1f034f111f18583d05a59.html ing C notation,if we de?ne y to be x-1,then we have?y+1equal to-y,and hence?y equals -y+1.Substituting gives the expression-(x-1)+1,which equals-x.Problem2.49Solution:This problem requires a fairly deep understanding of two’s complement arithmetic.Some machines only provide one form of multiplication,and hence the trick shown in the code here is actually required to perform that actual form.As seen in Equation2.16we have.The?nal term has no effect on the-bit representation of,but the middle term represents acode/data/uhp-ans.c Problem2.50Solution:1.2.CHAPTER2:REPRESENTING AND MANIPULATING INFORMATION5A.:x+(x<<2)B.:x+(x<<3)C.:(x<<4)-(x<<1)D.:(x<<3)-(x<<6)Problem2.51Solution:Bit patterns similar to these arise in many applications.Many programmers provide them directly in hex-adecimal,but it would be better if they could express them in more abstract ways.A..((1<B..((1<Problem2.52Solution:Byte extraction and insertion code is useful in many contexts.Being able to write this sort of code is an important skill to foster.code/data/rbyte-ans.c Problem2.53Solution:These problems are fairly tricky.They require generating masks based on the shift amounts.Shift value k equal to0must be handled as a special case,since otherwise we would be generating the mask by performing a left shift by32.6CHAPTER1.SOLUTIONS TO HOMEWORK PROBLEMS 1unsigned srl(unsigned x,int k)2{3/*Perform shift arithmetically*/4unsigned xsra=(int)x>>k;5/*Make mask of low order32-k bits*/6unsigned mask=k?((1<<(32-k))-1):?0;78return xsra&mask;9}code/data/rshift-ans.c 1int sra(int x,int k)2{3/*Perform shift logically*/4int xsrl=(unsigned)x>>k;5/*Make mask of high order k bits*/6unsigned mask=k??((1<<(32-k))-1):0;78return(x<0)?mask|xsrl:xsrl;1.2.CHAPTER2:REPRESENTING AND MANIPULATING INFORMATION7B.(a)For,we have,,code/data/?oatge-ans.c 1int float_ge(float x,float y)2{3unsigned ux=f2u(x);4unsigned uy=f2u(y);5unsigned sx=ux>>31;6unsigned sy=uy>>31;78return9(ux<<1==0&&uy<<1==0)||/*Both are zero*/10(!sx&&sy)||/*x>=0,y<0*/11(!sx&&!sy&&ux>=uy)||/*x>=0,y>=0*/12(sx&&sy&&ux<=uy);/*x<0,y<0*/13},8CHAPTER1.SOLUTIONS TO HOMEWORK PROBLEMS This exercise is of practical value,since Intel-compatible processors perform all of their arithmetic in ex-tended precision.It is interesting to see how adding a few more bits to the exponent greatly increases the range of values that can be represented.Description Extended precisionValueSmallest denorm.Largest norm.Problem2.59Solution:We have found that working through?oating point representations for small word sizes is very instructive. Problems such as this one help make the description of IEEE?oating point more concrete.Description8000Smallest value4700Largest denormalized———1.3.CHAPTER3:MACHINE LEVEL REPRESENTATION OF C PROGRAMS91/*Compute2**x*/2float fpwr2(int x){4unsigned exp,sig;5unsigned u;67if(x<-149){8/*Too small.Return0.0*/9exp=0;10sig=0;11}else if(x<-126){12/*Denormalized result*/13exp=0;14sig=1<<(x+149);15}else if(x<128){16/*Normalized result.*/17exp=x+127;18sig=0;19}else{20/*Too big.Return+oo*/21exp=255;22sig=0;23}24u=exp<<23|sig;25return u2f(u);26}10CHAPTER1.SOLUTIONS TO HOMEWORK PROBLEMS int decode2(int x,int y,int z){int t1=y-z;int t2=x*t1;int t3=(t1<<31)>>31;int t4=t3?t2;return t4;}Problem3.32Solution:This code example demonstrates one of the pedagogical challenges of using a compiler to generate assembly code examples.Seemingly insigni?cant changes in the C code can yield very different results.Of course, students will have to contend with this property as work with machine-generated assembly code anyhow. They will need to be able to decipher many different code patterns.This problem encourages them to think in abstract terms about one such pattern.1movl8(%ebp),%edx x2movl12(%ebp),%ecx y3movl%edx,%eax4subl%ecx,%eax result=x-y5cmpl%ecx,%edx Compare x:y6jge.L3if>=goto done:7movl%ecx,%eax8subl%edx,%eax result=y-x9.L3:done:A.When,it will compute?rst and then.When it just computes.B.The code for then-statement gets executed unconditionally.It then jumps over the code for else-statement if the test is false.C.then-statementt=test-expr;if(t)goto done;else-statementdone:D.The code in then-statement must not have any side effects,other than to set variables that are also set1.3.CHAPTER3:MACHINE LEVEL REPRESENTATION OF C PROGRAMS11Problem3.33Solution:This problem requires students to reason about the code fragments that implement the different branches of a switch statement.For this code,it also requires understanding different forms of pointer dereferencing.A.In line29,register%edx is copied to register%eax as the return value.From this,we can infer that%edx holds result.B.The original C code for the function is as follows:1/*Enumerated type creates set of constants numbered0and upward*/2typedef enum{MODE_A,MODE_B,MODE_C,MODE_D,MODE_E}mode_t;34int switch3(int*p1,int*p2,mode_t action)5{6int result=0;7switch(action){8case MODE_A:12case MODE_B:13*p2+=*p1;14result=*p2;15break;16case MODE_C:17*p2=15;18result=*p1;19break;20case MODE_D:21*p2=*p1;22/*Fall Through*/23case MODE_E:24result=17;25break;26default:27result=-1;28}29return result;30}Problem3.34Solution:This problem gives students practice analyzing disassembled code.The switch statement contains all the features one can imagine—cases with multiple labels,holes in the range of possible case values,and cases that fall through.12CHAPTER1.SOLUTIONS TO HOMEWORK PROBLEMS 1int switch_prob(int x)2{3int result=x;45switch(x){6case50:7case52:8result<<=2;9break;10case53:11result>>=2;15/*Fall through*/16case55:17result*=result;18/*Fall through*/19default:20result+=10;21}2223return result;24}code/asm/varprod-ans.c 1int var_prod_ele_opt(var_matrix A,var_matrix B,int i,int k,int n) 2{3int*Aptr=&A[i*n];4int*Bptr=&B[k];5int result=0;6int cnt=n;78if(n<=0)9return result;1011do{12result+=(*Aptr)*(*Bptr);13Aptr+=1;14Bptr+=n;1.3.CHAPTER3:MACHINE LEVEL REPRESENTATION OF C PROGRAMS13 16}while(cnt); 1718return result;19}code/asm/structprob-ans.c 1typedef struct{2int idx;3int x[4];4}a_struct;14CHAPTER1.SOLUTIONS TO HOMEWORK PROBLEMS 1/*Read input line and write it back*/ 2/*Code will work for any buffer size.Bigger is more time-efficient*/ 3#define BUFSIZE644void good_echo()5{6char buf[BUFSIZE];7int i;8while(1){9if(!fgets(buf,BUFSIZE,stdin))10return;/*End of file or error*/11/*Print characters in buffer*/12for(i=0;buf[i]&&buf[i]!=’\n’;i++)13if(putchar(buf[i])==EOF)14return;/*Error*/15if(buf[i]==’\n’){16/*Reached terminating newline*/17putchar(’\n’);18return;19}20}21}An alternative implementation is to use getchar to read the characters one at a time.Problem3.38Solution:Successfully mounting a buffer over?ow attack requires understanding many aspects of machine-level pro-grams.It is quite intriguing that by supplying a string to one function,we can alter the behavior of another function that should always return a? xed value.In assigning this problem,you should also give students a stern lecture about ethical computing practices and dispell any notion that hacking into systems is a desirable or even acceptable thing to do.Our solution starts by disassembling bufbomb,giving the following code for getbuf: 1080484f4:280484f4:55push%ebp380484f5:89e5mov%esp,%ebp480484f7:83ec18sub$0x18,%esp580484fa:83c4f4add$0xfffffff4,%esp680484fd:8d45f4lea0xfffffff4(%ebp),%eax78048500:50push%eax88048501:e86a ff ff ff call804847098048506:b801000000mov$0x1,%eax10804850b:89ec mov%ebp,%esp11804850d:5d pop%ebp12804850e:c3retWe can see on line6that the address of buf is12bytes below the saved value of%ebp,which is4bytes1.3.CHAPTER3:MACHINE LEVEL REPRESENTATION OF C PROGRAMS15 of%ebp,and the address of the start of the buffer.To determine the relevant values,we run GDB as follows:1.First,we set a breakpoint in getbuf and run the program to that point:(gdb)break getbuf(gdb)runComparing the stopping point to the disassembly,we see that it has already set up the stack frame.2.We get the value of buf by computing a value relative to%ebp:(gdb)print/x(%ebp+12)This gives0xbfffefbc.3.We?nd the saved value of register%ebp by dereferencing the current value of this register:(gdb)print/x*$ebpThis gives0xbfffefe8.4.We?nd the value of the return pointer on the stack,at offset4relative to%ebp:(gdb)print/x*((int*)$ebp+1)This gives0x8048528We can now put this information together to generate assembly code for our attack:1pushl$0x8048528Put correct return pointer back on stack2movl$0xdeadbeef,%eax Alter return value3ret Re-execute return4.align4Round up to125.long0xbfffefe8Saved value of%ebp6.long0xbfffefbc Location of buf7.long0x00000000PaddingNote that we have used the.align statement to get the assembler to insert enough extra bytes to use up twelve bytes for the code.We added an extra4bytes of0s at the end,because in some cases OBJDUMP would not generate the complete byte pattern for the data.These extra bytes(plus the termininating null byte)will over?ow into the stack frame for test,but they will not affect the program behavior. Assembling this code and disassembling the object code gives us the following:10:6828850408push$0x804852825:b8ef be ad de mov$0xdeadbeef,%eax3a:c3ret4b:90nop Byte inserted for alignment.5c:e8ef ff bf bc call0xbcc00000Invalid disassembly.611:ef out%eax,(%dx)Trying to diassemble712:ff(bad)data16CHAPTER1.SOLUTIONS TO HOMEWORK PROBLEMS From this we can read off the byte sequence:Problem3.39Solution:This problem is a variant on the asm examples in the text.The code is actually fairly simple.It relies on the fact that asm outputs can be arbitrary lvalues,and hence we can use dest[0]and dest[1]directly in the output list.code/asm/asmprobs-ans.c Problem3.40Solution:For this example,students essentially have to write the entire function in assembly.There is no(apparent) way to interface between the?oating point registers and the C code using extended asm.code/asm/fscale.c1.4.CHAPTER4:PROCESSOR ARCHITECTURE17 1.4Chapter4:Processor ArchitectureProblem4.32Solution:This problem makes students carefully examine the tables showing the computation stages for the different instructions.The steps for iaddl are a hybrid of those for irmovl and OPl.StageFetchrA:rB M PCvalP PCExecuteR rB valEPC updateleaveicode:ifun M PCDecodevalB RvalE valBMemoryWrite backR valMPC valPProblem4.34Solution:The following HCL code includes implementations of both the iaddl instruction and the leave instruc-tions.The implementations are fairly straightforward given the computation steps listed in the solutions to problems4.32and4.33.You can test the solutions using the test code in the ptest subdirectory.Make sure you use command line argument‘-i.’。

计算机网络试题库及答案

计算机网络试题库及答案一、计算机网络试题库计算机网络是当今信息社会的重要组成部分,涉及广泛的知识领域。

为了更好地帮助学习者掌握计算机网络相关知识,以下是一个【题库名称】的试题库,包含了多个不同难度和类型的试题。

1. 选择题(单选)题目:计算机网络中,用于在发送和接收数据时对数据进行格式检查和出错恢复的是:A. 物理层B. 数据链路层C. 网络层D. 传输层2. 选择题(多选)题目:在计算机网络中,下列哪些是应用层的协议?A. HTTPB. IPC. FTPD. SMTP题目:TCP/IP协议族中,网络层的核心协议是_______。

4. 判断题题目:在计算机网络中,UDP协议是一种面向连接的可靠传输协议。

(√/×)5. 编程题题目:使用Python编写一个简单的TCP服务器程序,实现客户端与服务器之间的消息传递。

以上仅为示例试题,实际试题库中的题目数量和类型更为丰富。

为了更好地帮助学习者进行自测和巩固知识,试题库可以按照不同的知识点、难度级别和章节进行分类,并提供相应的参考答案。

二、试题答案1. 选择题(单选)答案:B2. 选择题(多选)答案:A、C、D3. 填空题答案:IP答案:×5. 编程题答案:以下为示例代码```python# 导入socket模块import socket# 定义主机和端口host = '127.0.0.1'port = 12345# 创建socket对象s = socket.socket(socket.AF_INET, socket.SOCK_STREAM) # 绑定主机和端口s.bind((host, port))# 监听连接s.listen(1)# 等待客户端连接conn, addr = s.accept()print('连接已建立:', addr)while True:# 接收数据data = conn.recv(1024).decode() # 打印接收到的消息print('收到消息:', data)# 发送回复消息reply = '已收到消息:' + dataconn.sendall(reply.encode())# 若客户端发送“bye”则退出循环 if data == 'bye':break# 关闭连接conn.close()# 关闭服务器s.close()```以上代码是一个简单的TCP服务器程序,可以通过连接该服务器的客户端发送消息,并得到服务器的回复。

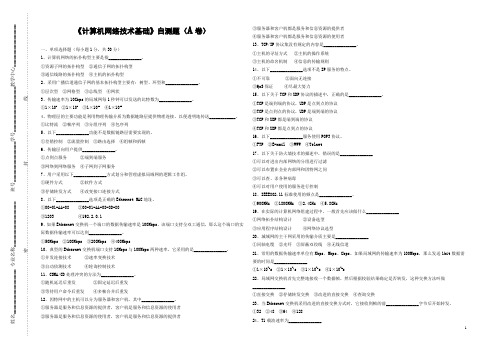

《计算机网络基础》自测题期末考试题带答案模拟试题总复习题

《计算机网络技术基础》自测题(A 卷)一、单项选择题(每小题1分,共30分)1、计算机网络的拓扑构型主要是指_______________。

①资源子网的拓扑构型 ②通信子网的拓扑构型 ③通信线路的拓扑构型 ④主机的拓扑构型2、采用广播信道通信子网的基本拓扑构型主要有:树型、环型和_______________。

①层次型 ②网格型 ③总线型 ④网状3、传输速率为10Gbps 的局域网每1秒钟可以发送的比特数为_______________。

①1×106②1×108③1×1010④1×10124、物理层的主要功能是利用物理传输介质为数据链路层提供物理连接,以便透明地传送____________。

①比特流 ②帧序列 ③分组序列 ④包序列5、以下_______________功能不是数据链路层需要实现的。

①差错控制 ②流量控制 ③路由选择 ④组帧和拆帧6、传输层向用户提供_______________。

①点到点服务 ②端到端服务 ③网络到网络服务 ④子网到子网服务7、用户采用以下_______________方式划分和管理虚拟局域网的逻辑工作组。

①硬件方式 ②软件方式 ③存储转发方式 ④改变接口连接方式8、以下_______________选项是正确的Ethernet MAC 地址。

①00-01-AA-08 ②00-01-AA-08-0D-80 ③1203 ④192.2.0.19、如果Ethernet 交换机一个端口的数据传输速率是100Mbps ,该端口支持全双工通信,那么这个端口的实际数据传输速率可以达到_______________。

①50Mbps ②100Mbps ③200Mbps ④400Mbps10、典型的Ethernet 交换机端口支持10Mbps 与100Mbps 两种速率,它采用的是_______________。

①并发连接技术 ②速率变换技术 ③自动侦测技术 ④轮询控制技术11、CSMA/CD 处理冲突的方法为_______________。

计算机网络原理单选考试题含答案

计算机网络原理单选考试题含答案题目一:计算机网络按照网络拓扑结构可以分为哪些类型?A. 星形拓扑B. 总线拓扑C. 环形拓扑D. 以上都是答案:D题目二:以下哪一项不是OSI七层模型的层?A. 物理层B. 数据链路层C. 应用层D. 主机-网络层答案:D题目三:在TCP/IP协议族中,负责数据传输和拥塞控制的协议是:A. TCPB. IPC. UDPD. ICMP答案:A题目四:哪一种协议用于在互联网中进行域名解析?A. FTPB. DNSC. HTTPD. SMTP答案:B题目五:以下哪种传输模式是TCP协议所使用的?A. 单工模式B. 半双工模式C. 全双工模式D. 以上都是答案:C题目六:哪一种协议定义了电子邮箱的格式?A. SMTPB. POP3C. IMAPD. MIME答案:D题目七:哪一种攻击方式是通过假冒合法用户来获取系统访问权限?A. 拒绝服务攻击B. 分布式拒绝服务攻击C. 中间人攻击D. 身份欺骗攻击答案:D题目八:以下哪种加密算法是非对称加密算法?A. DESB. RSAC. AESD. 3DES答案:B题目九:哪一种协议用于在互联网中进行路由选择?A. TCPB. IPC. HTTPD. RIP答案:D题目十:计算机网络按照传输介质可以分为哪些类型?A. 有线网络B. 无线网络C. 虚拟网络D. 以上都是答案:D题目十一:在局域网中,哪一种拓扑结构最常使用?A. 星形拓扑B. 总线拓扑C. 环形拓扑D. 树形拓扑答案:A题目十二:以下哪一项不是网络协议的三要素?A. 语法B. 语义C. 同步D. 传输介质答案:D题目十三:哪一种协议用于在互联网中进行数据传输?A. TCPB. IPC. UDPD. ICMP答案:A题目十四:哪一种攻击方式是通过向目标系统发送大量请求来使其瘫痪?A. 拒绝服务攻击B. 分布式拒绝服务攻击C. 中间人攻击D. 身份欺骗攻击答案:A题目十五:以下哪种技术是VPN(虚拟私人网络)所使用的主要技术?A. 隧道技术B. 加密技术C. 认证技术D. 路由技术答案:A题目十六:哪一种协议用于在互联网中进行文件传输?A. FTPB. DNSC. HTTPD. SMTP答案:A题目十七:以下哪种拓扑结构在网络扩展方面比较灵活?A. 星形拓扑B. 总线拓扑C. 环形拓扑D. 树形拓扑答案:D题目十八:哪一种攻击方式是通过篡改网络数据来窃取信息?A. 拒绝服务攻击B. 分布式拒绝服务攻击C. 中间人攻击D. 身份欺骗攻击答案:C题目十九:以下哪种技术是WLAN(无线局域网)中常用的传输技术?A. CSMA/CDB. CSMA/CAC. TDMAD. CDMA答案:B题目二十:哪一种协议用于在互联网中进行邮件传输?A. SMTPB. POP3C. IMAPD. MIME答案:A以上是计算机网络原理单选考试题及答案,共计900字以上。

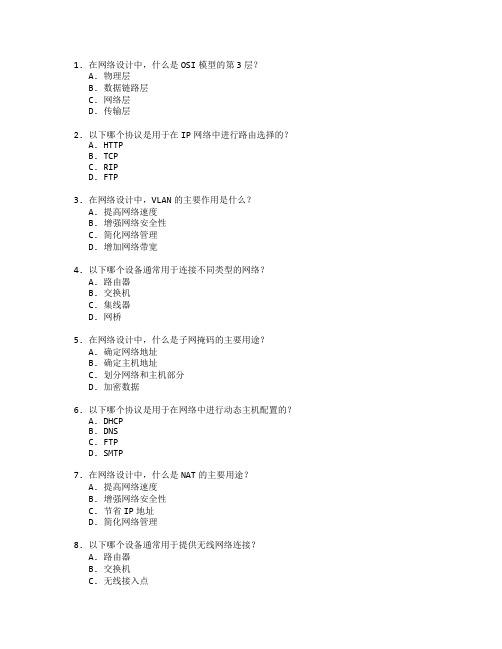

深度系统网络设计知识测试 选择题 62题

1. 在网络设计中,什么是OSI模型的第3层?A. 物理层B. 数据链路层C. 网络层D. 传输层2. 以下哪个协议是用于在IP网络中进行路由选择的?A. HTTPB. TCPC. RIPD. FTP3. 在网络设计中,VLAN的主要作用是什么?A. 提高网络速度B. 增强网络安全性C. 简化网络管理D. 增加网络带宽4. 以下哪个设备通常用于连接不同类型的网络?A. 路由器B. 交换机C. 集线器D. 网桥5. 在网络设计中,什么是子网掩码的主要用途?A. 确定网络地址B. 确定主机地址C. 划分网络和主机部分D. 加密数据6. 以下哪个协议是用于在网络中进行动态主机配置的?A. DHCPB. DNSC. FTPD. SMTP7. 在网络设计中,什么是NAT的主要用途?A. 提高网络速度B. 增强网络安全性C. 节省IP地址D. 简化网络管理8. 以下哪个设备通常用于提供无线网络连接?A. 路由器B. 交换机C. 无线接入点D. 集线器9. 在网络设计中,什么是VPN的主要用途?A. 提高网络速度B. 增强网络安全性C. 节省IP地址D. 简化网络管理10. 以下哪个协议是用于在网络中进行文件传输的?A. HTTPB. TCPC. RIPD. FTP11. 在网络设计中,什么是QoS的主要用途?A. 提高网络速度B. 增强网络安全性C. 保证网络服务质量D. 简化网络管理12. 以下哪个设备通常用于提供网络流量控制?A. 路由器B. 交换机C. 防火墙D. 网桥13. 在网络设计中,什么是SDN的主要用途?A. 提高网络速度B. 增强网络安全性C. 简化网络管理D. 增加网络带宽14. 以下哪个协议是用于在网络中进行域名解析的?A. DHCPB. DNSC. FTPD. SMTP15. 在网络设计中,什么是MPLS的主要用途?A. 提高网络速度B. 增强网络安全性C. 简化网络管理D. 增加网络带宽16. 以下哪个设备通常用于提供网络安全性?A. 路由器B. 交换机C. 防火墙D. 网桥17. 在网络设计中,什么是IPv6的主要用途?A. 提高网络速度B. 增强网络安全性C. 简化网络管理D. 增加IP地址数量18. 以下哪个协议是用于在网络中进行电子邮件传输的?A. HTTPB. TCPC. RIPD. SMTP19. 在网络设计中,什么是BGP的主要用途?A. 提高网络速度B. 增强网络安全性C. 简化网络管理D. 进行外部网关协议20. 以下哪个设备通常用于提供网络负载均衡?A. 路由器B. 交换机C. 负载均衡器D. 网桥21. 在网络设计中,什么是STP的主要用途?A. 提高网络速度B. 增强网络安全性C. 防止网络环路D. 简化网络管理22. 以下哪个协议是用于在网络中进行实时通信的?A. HTTPB. TCPC. SIPD. FTP23. 在网络设计中,什么是SSL的主要用途?A. 提高网络速度B. 增强网络安全性C. 简化网络管理D. 增加网络带宽24. 以下哪个设备通常用于提供网络监控?A. 路由器B. 交换机C. 网络监控设备D. 网桥25. 在网络设计中,什么是SNMP的主要用途?A. 提高网络速度B. 增强网络安全性C. 简化网络管理D. 进行网络管理26. 以下哪个协议是用于在网络中进行远程登录的?A. HTTPB. TCPC. SSHD. FTP27. 在网络设计中,什么是ARP的主要用途?A. 提高网络速度B. 增强网络安全性C. 进行地址解析D. 简化网络管理28. 以下哪个设备通常用于提供网络存储?A. 路由器B. 交换机C. 网络存储设备D. 网桥29. 在网络设计中,什么是VoIP的主要用途?A. 提高网络速度B. 增强网络安全性C. 进行语音通信D. 简化网络管理30. 以下哪个协议是用于在网络中进行网络管理的?A. HTTPB. TCPC. SNMPD. FTP31. 在网络设计中,什么是ICMP的主要用途?A. 提高网络速度B. 增强网络安全性C. 进行网络控制32. 以下哪个设备通常用于提供网络加速?A. 路由器B. 交换机C. 网络加速器D. 网桥33. 在网络设计中,什么是IPSec的主要用途?A. 提高网络速度B. 增强网络安全性C. 进行网络加密D. 简化网络管理34. 以下哪个协议是用于在网络中进行网络发现的?A. HTTPB. TCPC. DHCPD. FTP35. 在网络设计中,什么是EIGRP的主要用途?A. 提高网络速度B. 增强网络安全性C. 进行网络路由D. 简化网络管理36. 以下哪个设备通常用于提供网络隔离?A. 路由器B. 交换机C. 防火墙D. 网桥37. 在网络设计中,什么是OSPF的主要用途?A. 提高网络速度B. 增强网络安全性C. 进行网络路由D. 简化网络管理38. 以下哪个协议是用于在网络中进行网络同步的?A. HTTPB. TCPC. NTPD. FTP39. 在网络设计中,什么是RIP的主要用途?A. 提高网络速度C. 进行网络路由D. 简化网络管理40. 以下哪个设备通常用于提供网络扩展?A. 路由器B. 交换机C. 网络扩展器D. 网桥41. 在网络设计中,什么是IGMP的主要用途?A. 提高网络速度B. 增强网络安全性C. 进行网络组播D. 简化网络管理42. 以下哪个协议是用于在网络中进行网络认证的?A. HTTPB. TCPC. RADIUSD. FTP43. 在网络设计中,什么是LACP的主要用途?A. 提高网络速度B. 增强网络安全性C. 进行网络链路聚合D. 简化网络管理44. 以下哪个设备通常用于提供网络优化?A. 路由器B. 交换机C. 网络优化器D. 网桥45. 在网络设计中,什么是GRE的主要用途?A. 提高网络速度B. 增强网络安全性C. 进行网络隧道D. 简化网络管理46. 以下哪个协议是用于在网络中进行网络配置的?A. HTTPB. TCPC. TFTPD. FTP47. 在网络设计中,什么是VRRP的主要用途?A. 提高网络速度B. 增强网络安全性C. 进行网络冗余D. 简化网络管理48. 以下哪个设备通常用于提供网络备份?A. 路由器B. 交换机C. 网络备份设备D. 网桥49. 在网络设计中,什么是HSRP的主要用途?A. 提高网络速度B. 增强网络安全性C. 进行网络冗余D. 简化网络管理50. 以下哪个协议是用于在网络中进行网络监控的?A. HTTPB. TCPC. SNMPD. FTP51. 在网络设计中,什么是PIM的主要用途?A. 提高网络速度B. 增强网络安全性C. 进行网络组播D. 简化网络管理52. 以下哪个设备通常用于提供网络加速?A. 路由器B. 交换机C. 网络加速器D. 网桥53. 在网络设计中,什么是BFD的主要用途?A. 提高网络速度B. 增强网络安全性C. 进行网络检测D. 简化网络管理54. 以下哪个协议是用于在网络中进行网络同步的?A. HTTPB. TCPC. NTP55. 在网络设计中,什么是MSTP的主要用途?A. 提高网络速度B. 增强网络安全性C. 进行网络冗余D. 简化网络管理56. 以下哪个设备通常用于提供网络优化?A. 路由器B. 交换机C. 网络优化器D. 网桥57. 在网络设计中,什么是LLDP的主要用途?A. 提高网络速度B. 增强网络安全性C. 进行网络发现D. 简化网络管理58. 以下哪个协议是用于在网络中进行网络认证的?A. HTTPB. TCPC. RADIUSD. FTP59. 在网络设计中,什么是CDP的主要用途?A. 提高网络速度B. 增强网络安全性C. 进行网络发现D. 简化网络管理60. 以下哪个设备通常用于提供网络备份?A. 路由器B. 交换机C. 网络备份设备D. 网桥61. 在网络设计中,什么是VTP的主要用途?A. 提高网络速度B. 增强网络安全性C. 进行网络管理D. 简化网络管理62. 以下哪个协议是用于在网络中进行网络配置的?A. HTTPC. TFTPD. FTP 答案1. C2. C3. B4. A5. C6. A7. C8. C9. B10. D11. C12. C13. C14. B15. C16. C17. D18. D19. D20. C21. C22. C23. B24. C25. D26. C27. C28. C29. C30. C31. C32. C33. C34. C35. C36. C37. C38. C39. C40. C41. C42. C43. C44. C45. C46. C47. C48. C49. C50. C51. C52. C53. C54. C55. C56. C57. C58. C59. C60. C61. C62. C。

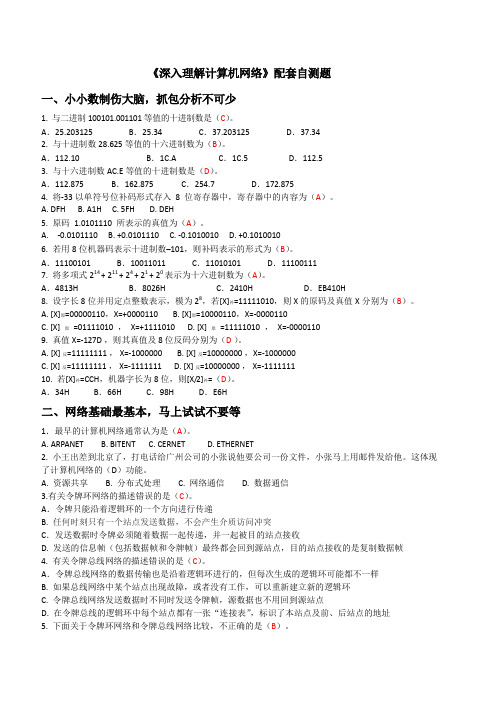

《深入理解计算机网络》配套自测题

《深入理解计算机网络》配套自测题一、小小数制伤大脑,抓包分析不可少1. 与二进制100101.001101等值的十进制数是(C)。

A.25.203125 B.25.34 C.37.203125 D.37.342. 与十进制数28.625等值的十六进制数为(B)。

A.112.10 B.1C.A C.1C.5 D.112.53. 与十六进制数AC.E等值的十进制数是(D)。

A.112.875 B.162.875 C.254.7 D.172.8754. 将-33以单符号位补码形式存入8 位寄存器中,寄存器中的内容为(A)。

A. DFHB. A1HC. 5FHD. DEH5. 原码1.0101110 所表示的真值为(A)。

A. -0.0101110B. +0.0101110C. -0.1010010D. +0.10100106. 若用8位机器码表示十进制数–101,则补码表示的形式为(B)。

A.11100101 B.10011011 C.11010101 D.111001117. 将多项式214 + 211 + 24 + 21 + 20表示为十六进制数为(A)。

A.4813H B.8026H C.2410H D.EB410H8. 设字长8位并用定点整数表示,模为28,若[X]补=11111010,则X的原码及真值X分别为(B)。

A. [X]原=00000110,X=+0000110B. [X]原=10000110,X=-0000110C. [X] 原=01111010 ,X=+1111010D. [X] 原=11111010 ,X=-00001109. 真值 X=-127D ,则其真值及 8 位反码分别为(D)。

A. [X] 反=11111111 , X=-1000000B. [X] 反=10000000 ,X=-1000000C. [X] 反=11111111 , X=-1111111D. [X] 反=10000000 , X=-111111110. 若[X]补=CCH,机器字长为8位,则[X/2]补=(D)。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

《深入理解计算机网络》配套自测题一、小小数制伤大脑,抓包分析不可少1. 与二进制100101.001101等值的十进制数是(C)。

A.25.203125 B.25.34 C.37.203125 D.37.342. 与十进制数28.625等值的十六进制数为(B)。

A.112.10 B.1C.A C.1C.5 D.112.53. 与十六进制数AC.E等值的十进制数是(D)。

A.112.875 B.162.875 C.254.7 D.172.8754. 将-33以单符号位补码形式存入8 位寄存器中,寄存器中的内容为(A)。

A. DFHB. A1HC. 5FHD. DEH5. 原码1.0101110 所表示的真值为(A)。

A. -0.0101110B. +0.0101110C. -0.1010010D. +0.10100106. 若用8位机器码表示十进制数–101,则补码表示的形式为(B)。

A.11100101 B.10011011 C.11010101 D.111001117. 将多项式214 + 211 + 24 + 21 + 20表示为十六进制数为(A)。

A.4813H B.8026H C.2410H D.EB410H8. 设字长8位并用定点整数表示,模为28,若[X]补=11111010,则X的原码及真值X分别为(B)。

A. [X]原=00000110,X=+0000110B. [X]原=10000110,X=-0000110C. [X] 原=01111010 ,X=+1111010D. [X] 原=11111010 ,X=-00001109. 真值 X=-127D ,则其真值及 8 位反码分别为(D)。

A. [X] 反=11111111 , X=-1000000B. [X] 反=10000000 ,X=-1000000C. [X] 反=11111111 , X=-1111111D. [X] 反=10000000 , X=-111111110. 若[X]补=CCH,机器字长为8位,则[X/2]补=(D)。

A.34H B.66H C.98H D.E6H二、网络基础最基本,马上试试不要等1.最早的计算机网络通常认为是(A)。

A. ARPANETB. BITENTC. CERNETD. ETHERNET2. 小王出差到北京了,打电话给广州公司的小张说他要公司一份文件,小张马上用邮件发给他。

这体现了计算机网络的(D)功能。

A. 资源共享B. 分布式处理C. 网络通信D. 数据通信3.有关令牌环网络的描述错误的是(C)。

A.令牌只能沿着逻辑环的一个方向进行传递B. 任何时刻只有一个站点发送数据,不会产生介质访问冲突C.发送数据时令牌必须随着数据一起传递,并一起被目的站点接收D. 发送的信息帧(包括数据帧和令牌帧)最终都会回到源站点,目的站点接收的是复制数据帧4. 有关令牌总线网络的描述错误的是(C)。

A.令牌总线网络的数据传输也是沿着逻辑环进行的,但每次生成的逻辑环可能都不一样B. 如果总线网络中某个站点出现故障,或者没有工作,可以重新建立新的逻辑环C. 令牌总线网络发送数据时不同时发送令牌帧,源数据也不用回到源站点D. 在令牌总线的逻辑环中每个站点都有一张“连接表”,标识了本站点及前、后站点的地址5. 下面关于令牌环网络和令牌总线网络比较,不正确的是(B)。

A. 站点发送数据前必须拥有“令牌”,发送的源数据必须回到源站点B. 网络中某机器出现了故障,都不会影响数据传递的C. 都是通过比较数据帧中的MAC地址与站点的MAC地址来确定是否接收数据的D. 都是沿着逻辑环进行传递的,令牌总线网络还可根据实际网络结构重新生成逻辑环6. 在OSI/RM中用来构建网络通信平台的层次不包括(D)。

A. 物理层B. 数据链路层C. 网络层D. 传输层7. 下列功能不属于表示层提供的(A)。

A. 数据透明传输B. 数据加密C. 数据压缩D. 数据格式转换8. 在OSI/RM中不能实现差错控制和流量控制的是(A)。

A.物理层 B. 数据链路层 C. 网络层 D. 传输层9. 在网络通信协议的三要素中用来进行通信参数协商的是(D)。

A. 语义B. 语意C. 语法D. 同步10. IEEE 802.11i工作在(C)。

A. 物理层B. MAC子层C. LLC子层D. 应用层三、物理层位最低,学好编码不容易1. 如果某物理接口的一路由信号的发送和接收电平都是由两根导线共同决定的,则这个接口的电气特性属于(A)。

A.平衡型 B. 非平衡型 C. 差分发送器的非平衡型 D. 差分接收器的非平衡型2. 以下信号波形是属于归零码的是(B)。

A.B.C.D.3.下面关于10011011的双极性归零码正确的是(C)。

A.B.C.D.4. 下面的传输码中一个码元不可能转换成10,且不可能出现连续“00”和“11”的是(B)。

A. AMI码B. CMI码C. HDB3码D. 曼彻斯特码5. 二进是信号码10001011转换成AMI码,正确的是(C)。

A. 1 0 0 0 1 0 1 1B. 0 1 1 1 0 1 0 0C. +1 0 0 0 -1 0 +1 -1D. +1 0 0 0 +1 0 +1 -16.二进是信号码110001110转换成CMI码,正确的是(C)。

A. 111101010111111101B. 101100000010111000C. 110001010111001101D. 1100000000110011007. 二进是信号码110001110转换成曼彻斯特码,正确的是(B)。

A. 100101010110011010B. 101001010110101001C. 010100000001010100D. 0001000100010001008. 二进是信号码110001110转换成差分曼彻斯特码,正确的是(A)。

A. 100101010110011010B. 101001010110101001C. 010100000001010100D. 0001000100010001009. 下列调制技术中属于多载波调制的是(D)。

A. ASKB. FSKC. PSKD. OFDM10. 下列光纤连接器类型中主要用于配线架的是(C)。

A. STB. SCC. FCD. LC四、链路层功能强,协议原理记心上1. 以一个特殊字符代表一个帧的起始,并以一个专门的字段来标识帧字节数的帧同步方法是(A)。

A.字节记数法 B. 字符填充首尾定界法 C. 违法编码法 D. 比特填充首尾定界法2.曼彻斯特编码所采用的帧同步方法是(C)。

A.字节记数法 B. 字符填充首尾定界法 C. 违法编码法 D. 比特填充首尾定界法3. 在数据链路层的差错控制方案中,(A)是无须使用任何特殊代码进行错误检测的。

A. 反馈控制法B. 自动重发请求法C. 空闲重发请求D. 连续重发请求4. 为了实现数据的透明传输,BSC常用(C)方法。

A. 比特填空首尾标志法B. 字节记数法C. 字符填完首尾定界符法D. 违法编码法5. 在HDLC的操作方式中,主站点控制着整个链路的操作的是(B)。

A. ARMB. NRMC. ABMD. SARM6.为了达到数据的透明性,使用字符填充的首尾定界符法采用(D)。

A. 0比特插入法B. 转义字符填充法C. 增加冗余位D. 以上都不是7. 下列HDLC S帧中只用于选择重发差错控制中的是(D)。

A.S字段为00的帧B.S字段为01的帧C.S字段为10的帧D.S字段为11的帧8. 假设要发送的信号码为11101100101,如果要采用PCC奇校验方式,则传输的信号码为(B)。

A. 11101100101B. 111011001010C. 111011001011D. 0111011001019. 现要发送的信号码为100101110,如果要采用CRC校验,且CRC生成多项式为G(X)= X5 + X4 +X+1,则传输的信号码为(C)。

A. 10110110001011B. 10110111001110C. 10010111001010D.1001010101101010. 现要发送的信号码为11000101,如果要采用海明码奇校验纠错方式,则传输的信号码为(A)。

A. 111110010101B. 110110010001C. 110110110101D. 111110010111五、MAC子层LAN用,Ethernet规范最难懂1. 在CSMA所用的介质避让算法中,介质利用率最高的是(C)。

A. 非-坚持CSMAB. 1-坚持CSMAC. P-坚持CSMAD. 截断二进制指数退避算法2. 在IEEE 802系列局域网标准中,用来定义LLC子层的是(B)。

A.IEEE 802.1 B. IEEE 802.2 C. IEEE 802.3 D. IEEE 802.4 E. IEEE 802.63. 下列标准中(C)是IEEE发布的第一个以太网帧格式版本。

Ethernet II B. Ethernet 802.3 raw C. Ethernet 802.3 SAP D. 802.3/802.2 LLC4. 在802.3/802.2 SNAP帧中Data字段的最大字节数为(D)。

A. 1500B. 1498C. 1497D.14925. 在以太网MAC帧中“帧起始”字段的值为固定的(C)。

A. 01111110B. 11111111C. 10101011D. 101010106. 相对标准以太网标准物理层结构,在快速以太网标准物理层结构中属于新增的子层是(C)。

A. MDI子层B. PMD子层C. PMA子层D. RS子层7.下列千兆以太网规范中只能采用六类或七类双绞线的是(D)。

A. 1000Base-SXB. 1000Base-CXC. 1000Base-TD. 1000Base-TX8.下列千兆以太网规范中不是采用8B/10B编/解码方式的是(A)。

A. 1000Base-TB. 1000Base-LXC.1000Base-SXD. 1000Base-TXE. 1000Base-CX9.下列万兆以太网规范中不是应用于局域网的是(B)。

A. 10GBase-SRB.10GBase-LWC. 10GBase-LRD. 10GBase-ERE. 10GBase-LX410. 在IEEE发布的万兆以太网规范中采用的编/解码方式是(D)。

A. 4B/5BB. 8B/10BC.PAM-5D. 64B/66B六、网络层中间立,功能复杂要牢记1. 下列数据单元不包括源地址和目的地址信息的是(D)。