使用Aircrackng破解WPAPSK加密无线网络

完全教程 Aircrack-ng破解WEP、WPA-PSK加密利器(2)

完全教程Aircrack-ng破解WEP、WPA-PSK加密利器(2)

其实关于无线基础知识的内容还是挺多的,但是由于本书侧重于BT4自身工具使用的讲解,若是再仔细讲述这些外围的知识,这就好比讲述DNS工具时还要把DNS服务器的类型、工作原理及配置讲述一遍一样,哈哈,估计整本书的厚度就需要再翻一、两倍了。

◆使用Aircrack-ng破解WEP加密无线网络

首先讲述破解采用WEP加密内容,启用此类型加密的无线网络往往已被列出严重不安全的网络环境之一。

而Aircrack-ng正是破解此类加密的强力武器中的首选,关于使用Aircrack-ng套装破解WEP加密的具体步骤如下。

步骤1:载入无线网卡。

其实很多新人们老是在开始载入网卡的时候出现一些疑惑,所以我们就把这个基本的操作仔细看看。

首先查看当前已经载入的网卡有哪些,输入命令如下:

ifconfig

回车后可以看到如下图3所示内容,我们可以看到这里面除了eth0之外,并没有无线网卡。

图3

确保已经正确插入USB或者PCMCIA型无线网卡,此时,为了查看无线网卡是否已经正确连接至系统,应输入:

ifconfig -a

参数解释:

-a 显示主机所有网络接口的情况。

和单纯的ifconfig命令不同,加上-a参数后可以看到所有连接至当前系统网络接口的适配器。

如下图4所示,我们可以看到和上图3相比,出现了名为wlan0的无线网卡,这说明无线网卡已经被BackTrack4 R2 Linux识别。

文档由无广告小说网收集整理。

破解一个隐藏的MAC过滤、WEP加密的网

破解一个隐藏的MAC过滤、WEP加密的网前面的例子向你展示了如何绕过特定的安全技术的方法。

本节将向你展示一个针对隐藏的SSID、MAC过滤的、WEP加密的网络攻击事例。

首先,我们把接口设置为监控模式:我们应该注意airmon的建议,关掉可能的麻烦进程:下一步,我们运行airodump:从airodump输出的信息中,可以看到一个隐藏的网络信道1。

你可以说因为它显示<length 11>,而不是SSID值。

你也可以说有一个客户端连接。

首先,让我们启动airodump,将它锁定到正确的信道并开始收集其数据包。

下一步,我们需要解除那个客户端的认证,这样我们可以看到SSID:如果我们在这时切换到airodump,那么我们看到的SSID已经暴露:采用该方式,我们可以从客户端使用aireplay生成一些通信流量:在aireplay运行时,我们切换到airodump-ng,查看数据包数量的增加情况:看起来我们已经有了足够多的发动PTW攻击的数据包了。

到了停掉Aircrack-ng的时间了:既然我们得到了密钥,就到了关联的时间了。

首先,我们通过使用Ctrl+C键关掉aireplay 和airodump,然后建立一个管理接口:嗯……看来连接遇到了麻烦。

首先,我们可以认真检查对airodump捕获的数据包进行解密所得到的密钥是否正确:好了,密钥是绝对正确的,因为它正确地解密了这么多的数据包。

似乎AP可能启用了MAC过滤功能。

让我们尝试捕获我们自己的身份验证/关联数据包,看看会发生什么:几秒钟后,驱动程序会尝试重新关联。

我们将在对我们的身份验证请求的响应数据包中看到如下信息:AP告诉我们,它不会让我们进入。

虽然这样,但我们知道密钥是正确的,最大的可能就是AP实现了MAC地址过滤。

让我们窃取一个当前正在连接的客户端的MAC:执行无线渗透测试(pen-tests)时,一定要禁用Network Manager(网络管理器)或其他的图形用户界面等可能会自动配置接口的程序。

教你利用Aircrack-ng for Windows破解WPA(图)

由于在Windows环境下不能如Linux环境般直接调用无线网卡,所以需要使用其他工具将无线网卡载入,以便攻击工具能够正常使用。

在无线攻击套装Aircrack-ng的Windows版本下内置了这样的工具,就是airserv-ng。

步骤1:打开CMD,通过cd命令进入到aircrack-ng for Windows版本所在目录,输入airserv-ng,可以看到如图5-29所示的内容。

图5-29 在CMD下运行airserv-ng参数解释:* -p,指定监听的端口,即提供连接服务的端口,默认为666;* -d,载入无线网卡设备,需要驱动支持;* -c,指定启动工作频道,一般设置为预攻击AP的工作频道,默认为1;* -v,调试级别设定。

作为Windows下的破解,第一步就是使用airserv-ng来载入我们当前使用的无线网卡,为后续破解做准备,命令如下(注意:在命令中出现的引号一律使用英文下的引号输入):airserv-ng -d "commview.dll|debug"或者airserv-ng -d "commview.dll| {my adapter id}"输入完成后airserv-ng会自动搜寻现有无线网卡,会有提示,选择正确的无线网卡直接输入y,此时airserv-ng就在正常载入驱动后,同时开始监听本地的666端口。

换句话说,airserv-ng提供的是该无线网卡的网络服务,其他计算机上的用户也可以连接到这个端口来使用这块网卡,如图5-30所示。

图5-30 airserv-ng工作中步骤2:现在可以使用airodump-ng来搜索当前无线环境了。

注意,要另开启一个CMD,再输入如下命令:airodump-ng 127.0.0.1:666这里在IP地址处输入为本机即127.0.0.1,端口采用的是默认的666。

图5-31 在CMD下运行airodump-ng如图5-31所示,当确定预攻击目标AP的频道后,使用组合键Ctrl + C中断,即可使用如下参数来精确定位目标:airodump-ng --channel number -w filename 127.0.0.1:666这里输入“airodump-ng --channel 7 -w onewpa 127.0.0.1:666”,回车后可看到如图5-32所示的内容。

aircrack-ng详细教程

aircrack-ng详细教程/download.php?id=529&ResourceID=313教程:1、启动无线网卡的监控模式,在终端中输入:sudo airmon-ng start wlan0 (wlan0是无线网卡的端口,可在终端中输入ifconfig 查看)2、查看无线AP在终端中输入:sudo airodump-ng mon0(特别说明:启动监控模式后无线网的端口现在是mon0 !!!)看看有哪些采用wep加密的AP在线,然后按ctrl+c 退出,保留终端3、抓包另开一个终端,输入:sudo airodump-ng -c 6 --bssid AP's MAC -w wep mon0(-c 后面跟着的6是要破解的AP工作频道,--bissid后面跟着的AP'sMAC是要欲破解AP的MAC地址,-w后面跟着wep的是抓下来的数据包DATA保存的文件名,具体情况根据步骤2里面的在线AP更改频道和MAC地址,DATA保存的文件名可随便命名)4、与AP建立虚拟连接再另开一个终端,输入:sudo aireplay-ng -1 0 -a AP's MAC -h My MAC mon0(-h后面跟着的My MAC是自己的无线网卡的MAC地址,命令:iwlist wlan0 scanning可查看自己的MAC地址;自己的MAC 地址为ifconfig命令下wlan0对应的mac 地址)5、进行注入成功建立虚拟连接后输入:sudo aireplay-ng -2 -F -p 0841 -c ff:ff:ff:ff:ff:ff -b AP's MAC -h My MAC mon0 现在回头看下步骤3的终端是不是DATA在开始飞涨!(那串ff照抄就行)6、解密收集有15000个以上的DATA之后,另开一个终端,输入:sudo aircrack-ng wep*.cap进行解密(如果没算出来的话,继续等,aircrack-ng 会在DATA每增加多15000个之后就自动再运行,直到算出密码为至,注意此处文件的名字要与步骤3里面设置的名字一样,且*号是必需的)7、收工破解出密码后在终端中输入 sudo airmon-ng stop mon0 关闭监控模式,不然无线网卡会一直向刚刚的AP进行注入的,用ctrl+c退出或者直接关闭终端都是不行的。

XP下aircrack破解无线路由密码

XP下使用aircrack注入式破解WEP(Commview支持网卡)这篇文章是介绍怎么在Windows xp下面使用airrack和注入式攻击来破解WEP 准备:一. 首先你需要正确安装网卡驱动: 如果你的网卡不被commview支持的话,那么你需要安装wildpackets的驱动。

Commview所支持的网卡/products/commwifi/adapterlist.php1. 如果你的网卡被commview支持的话,那么点下面的地址下载驱动:/bitrix/redirect.php?event1=download&event2=commw ifi&event3=&goto=/files/ca5.zip2. 如果不被commview支持的网卡则可以下载widpackets的驱动:/support/downloads/drivers注意:下面的教程是在你正确安装commview的驱动的前提下进行的!二.你需要下载这个.dll文件(只适用于commview 的网友):/commview.dll三. 你需要下载aircrack 压缩包:/aircrack-ng-1.0-rc1-win.zip四. 解压aircrack 压缩包到你的任意硬盘根目录,在这里我是解压到c盘五. 把B下载到的commview.dll 放到D解压的文件夹,应该放到目录c:\aircrack\六. 去目录c:\program files\commview for wifi\(注意这个目录是安装完commview以后才会有,也就是A1你下载的文件),然后找到”ca2k.dll”文件,把”ca2k.dll”,拷贝到(c:\aircrack).当你完成以上准备以后,就可以开始正式的破解了!破解:1:打开一个命令提示符 (开始 > 运行 > cmd.exe)2:在命令提示符窗口下面输入:Cd c:\aircrack按下回车3 在命令相同的提示符窗口下面输入:airserv-ng -d commview.dll按下回车你看到的回复应该跟下面一样:Opening card commview.dllSetting chan 1Opening sock port 666Serving commview.dll chan 1 on port 666如果你没有看到上面的结果的话,而是看到下面的结果的话:注意这里可能会有两种情况出现!!!!!:(1)"Opening card commview.dllAdapter not foundget_guid()airserv-ng: wi_open(): No error"这种情况那么你可以试试这个命令:airserv-ng -d "commview.dll|debug"然后你可能会看到下面的结果Opening card commview.dll|debugName: [CommView] Proxim ORiNOCO 802.11b/g ComboCard Gold 8470get_guid: name: {15A802FC-ACEE-4CCB-B12A-72CAA3EBDA82} desc: ORiNOCO 802.11bg ComboCard Gold - Paketplaner-MiniportAdapter not foundget_guid()airserv-ng: wi_open(): No error那么你只要输入下面的命令就可以了airserv-ng -d "commview.dll|{15A802FC-ACEE-4CCB-B12A-72CAA3EBDA82}"或者会自动搜寻网卡,然后提示你是不是这个网卡,然你选yes/no,那么你需要选择yes就可以了(2)"Opening card commview.dllF1init_lib()airserv-ng: wi_open(): No error"这种情况的话,那么你应该是由于安装了,windpackets 驱动而产生的问题,那么建议你安装commview 驱动,如果可能的话.Airodump-ng for Windows 使用方法如下:步骤1:打开CMD,通过 cd 命令进入到 aircrack-ng for Windows 版本所在目录,输入airserv-ng,如图:在CMD 下运行airserv-ng参数解释:* -p,指定监听的端口,即提供连接服务的端口,默认为666;* -d,载入无线网卡设备,需要驱动支持;* -c,指定启动工作频道,一般设置为预攻击AP的工作频道,默认为1;* -v,调试级别设定。

WPA-PSK加密破解

命令如下:

aireplay-ng -0 10 -a AP's MAC rausb0

或者:

aireplay-ng -0 10 -a AP's MAC -h Client's MAC rausb0

解释一下:-0指的是采取Deautenticate攻击方式,后面为发送次数,-a后面跟上要入侵的AP的MAC地址,-h建议还是使用,效果会更好,这个后面跟的是监测到的客户端MAC地址,如上图中显示的,最后是指定USB无线网卡,如下图:

除了AirCrack-ng,这里也可以使用Cowpatty进行WPA-PSK的破解,如下:

使用Ethereal,WireShark之类嗅探工具打开之前抓取的包含WPA握手的cap文件,使用eapol进行过滤,可看到抓取的Key数据,如下图:

另存为wpa.cap,如下图:

然后就可使用Cowpatty配合字典进行破解了,具体参数如下:

对于其他操作系统而言,破解原理及过程基本类似,只是工具及命令上的区别,如其它Linux,BSD,MacOS等,这里不再重复发帖,只给出一个图例,如下图为在Ubuntu下成功破解WPA加密界面:

请注意,破解时间取决于密码难易程度,字典包含程度,内存及CPU等,一般来说,破解WEP加密的时间最快可在1分钟左右,但破解WPA-PSK除非字典确实很对应,最快的1分钟内即可,但绝大多数情况下都是要花少则20分钟,多则数小时。如上图就花费了40分钟,毕竟,不是所有人都使用类似test、admin123之类密码的。

cowpatty -f passd.txt -r wpa.cap -s AP’sSSID -v

解释一下:这里-f是字典破解模式,passd.txt为字典,-r后面是刚另存的WPA验证的抓包文件,-s后面跟的是监测到AP的ESSID,最后-v是显示详细过程。

破解无线路由网络WEP wpa加密密钥全攻略

破解无线路由网络WEP wpa加密密钥全攻略WEP这个所谓的安全加密措施真的是万无一失吗?笔者通过很长时间的研究发现原来WEP并不安全。

我们可以通过几个工具加上一些手法来破解他,这样就可以在神不知鬼不觉的情况下,入侵已经进行WEP加密的无线网络。

下面笔者就分两篇文章为大家呈现WEP加密破解的全攻略。

一、破解难点:在介绍破解操作前,我们先要了解下一般用户是通过什么样的手法来提高自己无线网络的安全性的。

(1)修改SSID号:进入无线设备管理界面,将默认的厂商SSID号进行修改,这样其他用户就无法通过猜测这个默认厂商SSID号来连接无线网络了。

(2)取消SSID广播功能:默认情况下无线设备在开启无线功能时都是将自己的SSID号以广播的形式发送到空间中,那么在有信号的区域中,任何一款无线网卡都可以通过扫描的方式来找到这个SSID号。

这就有点象以前我们使用大喇叭进行广播,任何能够听到声音的人都知道你所说的信息。

同样我们可以通过在无线设备中将SSID号广播功能取消来避免广播。

(3)添加WEP加密功能:WEP加密可以说是无线设备中最基础的加密措施,很多用户都是通过他来配置提高无线设备安全的。

我们可以通过为无线设备开启WEP加密功能,然后选择加密位数也就是加密长度,最短是64位,我们可以输入一个10位密文,例如1111111111。

输入密文开启WEP 加密后只有知道这个密文的无线网卡才能够连接到我们设置了WEP加密的无线设备上,这样就有效的保证没有密文的人无法正常访问加密的无线网络。

二、SSID广播基础:那么鉴于上面提到的这些安全加密措施我们该如何破解呢?首先我们来看看关于SSID 号的破解。

小提示:什么是SSID号?SSID(Service Set Identifier)也可以写为ESSID,用来区分不同的网络,最多可以有32个字符,无线网卡设置了不同的SSID就可以进入不同网络,SSID通常由AP或无线路由器广播出来,通过XP自带的扫描功能可以相看当前区域内的SSID。

WinAircrackPack破解wifi

WinAircrackPack--下载第一步:下载WinAirCrack程序并解压缩,然后根据之前的文章下载自己无线网卡对应的驱动,将驱动升级为基于atheros芯片的无线网卡。

具体方法需要我们到/support/downloads/drivers这个地址下载适合自己无线网卡品牌的驱动。

第二步:无线网卡准备工作完毕后打开WinAirCrack程序安装主目录,运行其中的airdump.exe。

第三步:首先选择监听网卡为自己的无线网卡,接下来选择自己无线网卡使用的芯片类型,“o”是hermesl/realtek,“a”是aironet/atheros,只有这两类。

由于笔者的是以atheros为核心的产品,所以选择a即可。

第四步:选择要监听的信号,由于笔者知道无线网络使用的是10信道,所以直接选择10。

如果日后各位读者要破解WPA又不知道其发射信道的话,可以选择0,这代表扫描所有信道。

第五步:设置扫描信息保存文件名称,自己随便起一个能够辨别的名字即可。

第六步:将所有信息填写完毕后就开始针对数据进行捕捉了,从窗口显示中我们可以看到airdump.exe扫描出的当前无线网络的SSID信息,信道以及速率等等信息,在ENC列处显示该无线网络使用的加密方式为WPA。

第七步:在这个时间段必须确保有正常登陆WLAN的WPA-PSK客户端存在,且此客户端必须正在进行登陆WLAN,换句话说就是airodump必须捕捉了客户端登陆WLAN的整个“请求/挑战/应答”过程。

当然成功与否以及成功所需时间并不是用监听时间来衡量的,而是由通讯量所决定。

第八步:监听并捕捉足够长的时间后我们按Ctrl+C停止程序,之后运行WinAirCrack目录下的WinAirCrack.exe分析程序。

第九步:在“General”分页的“Encryption type”下拉菜单中选择“WPA-PSK”;在“Capture files”栏选中通过airodump捕捉生成的CAP文件。

aircrack-ng破解wpa2密码

shell 1:—————————————-1.ifconfig -a<wlan0 … xx:xx:xx:xx:xx:xx>[macchanger -m 00:11:22:33:44:55 wlan0<修改自己网卡的MAC 地址。

当对方设置了MAC 地址过滤时或为了方便后面输入>]2.ifconfig -a wlan0 up(5100可能要加载网卡才支持注入?)3.airmon-ng start wlan0 6<monitor mode enabled on mon0>(6是频道)另一说5100要支持注入用airmon-ng start wlan0如果这里回显<(monitor mode enabled)> 则下面命令所有端口号要用”wlan0″[aireplay-ng -9 mon0 / aireplay-ng --test mon0<Injection is working/No anwser>(注入攻击成功/不成功)(检测你的网卡是否支持注入)]4.airodump-ng -w pack -c 6 mon0/wlan0(pack是随便起的获取的ivs的保存文件的名字)另一说用airodump-ng –ivs -w pack -c 6 mon0/wlan0shell 2:—————————————-一、有客户端:破解:abcd四种方式a.合法客户端产生大量有效的数据,能直接获得大量cap。

收到10000以上data后,直接转shell 3,破解密码b.合法客户端只能产生少量数据,就需要注入<-3>攻击加速产生大量数据。

5.aireplay-ng -3 -b 000000000000(APmac) -h 111111111111(合法客户端mac) mon0/wlan0(wlan0测试不行)<Read 11542 packets <got 12587 ARP …>,send 71524 packets … 很多类似行> c.合法客户端不在通信,注入模式不成功,用-0 冲突模式强制断开合法客户端和ap连接,使之重新连接,新连接所产生的握手数据让-3 获得有效的ARP从而完成ARP注入5.aireplay-ng -3 -b 000000000000(APmac) -h 111111111111(合法客户端mac) wlan06.aireplay-ng -0 10 -a 000000000000(APmac) -c 111111111111(合法客户端mac) wlan0(可能要另开窗)d.有客户端,并且客户端能产生有效arp 数据的另类破解方式输入modprobe –r iwl3945(加载网卡)输入modprobe ipwraw输入airmon-ng start wlan0 6现在,只要一个命令就搞定,输入:输入wesside-ng -i wlan0 -v 01:02:03:04:05:06<此格式的APmac>。

airrack和注入式攻击来破解WEP

这篇文章是介绍怎么在Windows xp下面使用airrack和注入式攻击来破解WEP准备:一. 首先你需要正确安装网卡驱动: 如果你的网卡不被commview支持的话,那么你需要安装wildpackets的驱动。

Commview所支持的网卡/products/commwifi/adapterlist.php1. 如果你的网卡被commview支持的话,那么点下面的地址下载驱动:/bitrix/redirect.php?event1=download&event2=commwifi&event3=&got o=/files/ca5.zip2. 如果不被commview支持的网卡则可以下载widpackets的驱动:/support/downloads/drivers注意:下面的教程是在你正确安装commview的驱动的前提下进行的!二.你需要下载这个.dll文件(只适用于commview的网友):/commview.dll三. 你需要下载aircrack压缩包:/aircrack-ng-1.0-rc1-win.zip四. 解压aircrack压缩包到你的任意硬盘根目录,在这里我是解压到c盘五. 把B下载到的commview.dll 放到D解压的文件夹,应该放到目录c:\aircrack\六. 去目录c:\program files\commview for wifi\(注意这个目录是安装完commview以后才会有,也就是A1你下载的文件),然后找到”ca2k.dll”文件,把”ca2k.dll”, 拷贝到(c:\aircrack).当你完成以上准备以后,就可以开始正式的破解了!破解:1:打开一个命令提示符(开始>运行> cmd.exe)2:在命令提示符窗口下面输入:Cd c:\aircrack按下回车3 在命令相同的提示符窗口下面输入:airserv-ng -d commview.dll按下回车你看到的回复应该跟下面一样:Opening card commview.dllSetting chan 1Opening sock port 666Serving commview.dll chan 1 on port 666如果你没有看到上面的结果的话,而是看到下面的结果的话:注意这里可能会有两种情况出现!!!!!:(1)"Opening card commview.dllAdapter not foundget_guid()airserv-ng: wi_open(): No error"这种情况那么你可以试试这个命令:airserv-ng -d "commview.dll|debug"然后你可能会看到下面的结果Opening card commview.dll|debugName: [CommView] ProximORiNOCO 802.11b/g ComboCard Gold 8470get_guid: name: {15A802FC-ACEE-4CCB-B12A-72CAA3EBDA82} desc: ORiNOCO 802.11bg Co mboCard Gold - Paketplaner-MiniportAdapter not foundget_guid()airserv-ng: wi_open(): No error那么你只要输入下面的命令就可以了airserv-ng -d "commview.dll|{15A802FC-ACEE-4CCB-B12A-72CAA3EBDA82}"或者会自动搜寻网卡,然后提示你是不是这个网卡,然你选yes/no,那么你需要选择yes就可以了(2)"Opening card commview.dllF1init_lib()airserv-ng: wi_open(): No error"这种情况的话,那么你应该是由于安装了,windpackets驱动而产生的问题,那么建议你安装commview驱动,如果可能的话.实例:破解AP的ESSID = wifi16破解AP的BSSID = 11:22:33:44:55:66破解AP的CHANNEL=6自己用于监听网卡的MAC = 01:23:45:67:89:011.首先监听APairodump-ng --channel 6 --write Filename 127.0.0.1:6662.建立虚拟连接:aireplay-ng -1 0 -e wifi16 -a 11:22:33:44:55:66 -h 01:23:45:67:89:01 127.0.0.1:666如果一切正常的话那么你会得到下面的回复:Sending Authentication RequestAuthentication successfulSending Association RequestAssociation successful如果你得到:AP rejects the source MAC address这说明你AP设置了MAC过滤,那你需要把你的MAC地址改成破解网络允许的地址.如果你持续得到:sending authentication request那么说明你离破解网络太远了,信号太弱,你需要离破解网络跟进一点,以获得更好的信号. 3.利用-5碎片攻击模式进行攻击aireplay-ng -5 -b 11:22:33:44:55:66 -h 01:23:45:67:89:01 127.0.0.1:666如果成功将会得到一个xor文件,例如文件为fragment-0124-161129.xor4.利用packetforge-ng构造一个用于注入的arp包packetforge-ng -0 -a 11:22:33:44:55:66 -h 01:23:45:67:89:01 -k 192.168.1.100 -l 192.168.1.1 -y fragment-0124-161129.xor -w myarp5.利用-2的arp注入攻击模式进行注入aireplay-ng -2 -r myarp 127.0.0.1:6666.利用aircrack来破解WP aircrack-ng -n 64 Filename.cap。

aircrack-ng的用法

aircrack-ng的用法Aircrack-ng是一个用于无线网络渗透测试的工具套件,可用于破解WEP和WPA-PSK密码。

以下是使用Aircrack-ng的基本步骤:1. 扫描无线网络:运行`airmon-ng start <无线接口>`命令来启动监视模式。

然后使用`airodump-ng <无线接口>`来扫描周围的无线网络,收集有关网络的信息,如BSSID、通道、加密方式等。

2. 选择目标网络:选择要破解的目标网络,记录下其BSSID 和信道号。

3. 捕获数据包:在目标网络上运行以下命令来捕获数据包:```airodump-ng -c <信道号> --bssid <目标BSSID> -w <输出文件名> <无线接口>```该命令将在当前目录中创建一个或多个文件,用于捕获从目标网络发送的数据包。

4. 注入流量:打开一个新的终端窗口,并运行以下命令来注入流量:```aireplay-ng -0 0 -a <目标BSSID> <无线接口>```此命令将向目标网络发送伪造的数据包,以促使其生成更多的数据流量,以便进行破解。

5. 运行破解:在Aircrack-ng捕获到足够的数据包后,可以运行以下命令来破解密码:```aircrack-ng -a 2 -b <目标BSSID> -w <密码字典文件> <捕获文件>.cap```其中,`-a`参数指定破解WPA-PSK密码,`-b`参数指定目标BSSID,`-w`参数指定用于破解的密码字典文件,`<捕获文件>.cap`是之前捕获到的数据包文件。

以上是Aircrack-ng的基本使用步骤,但请注意,使用Aircrack-ng工具套件的目的必须是合法的,并遵守相关法律和道德准则。

破解WPAWPA2无线网络密码总结

破解WPA/WPA2无线网络密码(光盘启动BT5系统)

准备:首先要知道自己本机的MAC地址,打开第一个终端,输入

(1)ifconfig w lan0up备注:激活USB无线网卡

(2)airmon-ng start w lan0备注:更改网卡模式为监听模式,wlan0改名后为mon0

(3)airodump-ng mon0备注:探测无线AP情况,这里可以看到要破击目标的MAC地址。

(4)airodump-ng-c6-w result mon0备注:探测并抓包result是只抓到的包名它会自动加后缀.cap,当然result是可以自己写的自己想要的名字,在这里不用加。

以后都是在第一个终端进行,接下来打开另一个终端。

输入:

aireplay-ng-010-a(攻击的MAC地址)-c(本机MAC 地址)mon0

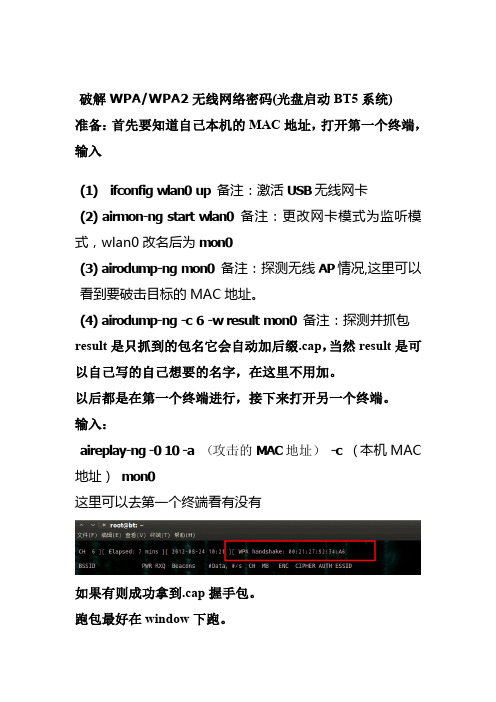

这里可以去第一个终端看有没有

如果有则成功拿到.cap握手包。

跑包最好在window下跑。

想拿出握手包:在第一个终端输入:ls;可以列出文件

看到后缀是result.cap或XX.cap就是了。

可以把它复制到BT5的桌面

终端输入:cp result.cap/root/Desktop/

现在就可能在桌面看到result.cap,鼠标右击它,把它移动到你的系统下破解。

WinAircrackPack_破解你邻居家的无线WIFI密码

文章由情难枕精心整理,希望对大家的学习和工作带来帮助WinAircrackPack 破解你邻居家的无线WIFI密码破解静态WEP KEY全过程发现首先通过NetStumbler确认客户端已在某AP的覆盖区内,并通过AP信号的参数进行…踩点‟(数据搜集)。

NetStumbler 下载地址/downloads/通过上图的红色框框部分内容确定该SSID名为demonalex的AP为802.11b类型设备,Encryption属性为…已加密‟,根据802.11b所支持的算法标准,该算法确定为WEP。

有一点需要注意:NetStumbler对任何有使用加密算法的STA[802.11无线站点]都会在Encryption 属性上标识为WEP算法,如上图中SSID为gzpia的AP使用的加密算法是WPA2-AES。

破解下载Win32版AirCrack程序集---WinAirCrackPack工具包(下载地址:/download/wireless/aircrack/WinAircrackPack.zip)。

解压缩后得到一个大概4MB的目录,其中包括六个EXE文件:aircrack.exe 原WIN32版aircrack程序airdecap.exe WEP/WPA解码程序airodump.exe 数据帧捕捉程序Updater.exe WIN32版aircrack的升级程序WinAircrack.exe WIN32版aircrack图形前端wzcook.exe 本地无线网卡缓存中的WEPKEY记录程序我们本次实验的目的是通过捕捉适当的数据帧进行IV(初始化向量)暴力破解得到WEP KEY,因此只需要使用airodump.exe(捕捉数据帧用)与WinAircrack.exe(破解WEP KEY 用)两个程序就可以了。

首先打开ariodump.exe程序,按照下述操作:首先程序会提示本机目前存在的所有无线网卡接口,并要求你输入需要捕捉数据帧的无线网卡接口编号,在这里我选择使用支持通用驱动的BUFFALO WNIC---编号…26‟;然后程序要求你输入该WNIC的芯片类型,目前大多国际通用芯片都是使用…HermesI/Realtek‟子集的,因此选择…o‟;然后需要输入要捕捉的信号所处的频道,我们需要捕捉的AP所处的频道为…6‟;提示输入捕捉数据帧后存在的文件名及其位置,若不写绝对路径则文件默认存在在winaircrack的安装目录下,以.cap结尾,我在上例中使用的是…last‟;最后winaircrack提示:…是否只写入/记录IV[初始化向量]到cap文件中去?‟,我在这里选择…否/n‟;确定以上步骤后程序开始捕捉数据包。

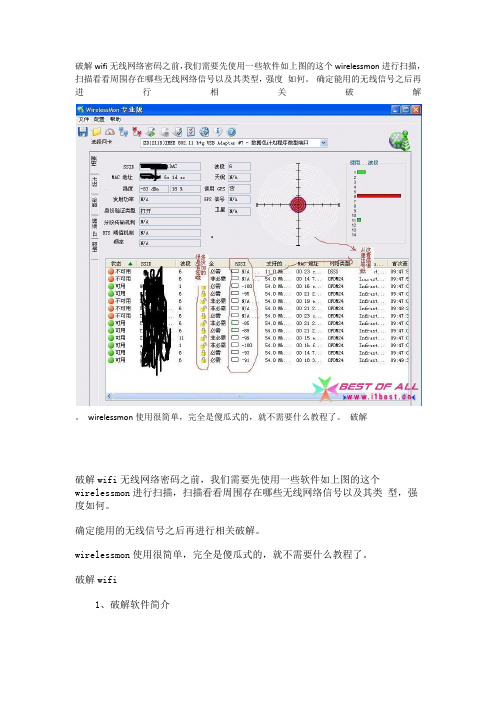

破解wifi无线网络密码

破解wifi无线网络密码之前,我们需要先使用一些软件如上图的这个wirelessmon进行扫描,扫描看看周围存在哪些无线网络信号以及其类型,强度如何。

确定能用的无线信号之后再进行相关破解。

wirelessmon使用很简单,完全是傻瓜式的,就不需要什么教程了。

破解破解wifi无线网络密码之前,我们需要先使用一些软件如上图的这个wirelessmon进行扫描,扫描看看周围存在哪些无线网络信号以及其类型,强度如何。

确定能用的无线信号之后再进行相关破解。

wirelessmon使用很简单,完全是傻瓜式的,就不需要什么教程了。

破解wifi1、破解软件简介WinAirCrackPack工具包是一款无线局域网扫描和密钥破解工具,主要包括airodump和aircrack等工具。

它可以监视无线网络中传输的数据,收集数据包,并能计算出WEP/WPA密钥。

2、实验环境系统组成2.1硬件环境选用具有WEP和WPA加密功能的无线路由器或AP一台带有迅驰无线网卡的笔记本电脑两台(分别定义为STA1和STA2,作为合法无线接入用户)抓包无线网卡一块ü笔记本电脑一台(定义为STA3,作为入侵者)2.2软件环境入侵者STA3:WinAirCrackPack工具包,注意:STA3要开启在控制面板->管理工具->服务中开启Wireless Zero Config服务。

3、实验拓扑图4、配置无线路由器(根据实际网络环境进行配置)(1)STA1连接上无线路由器(默认未加密)。

右键单击屏幕下的图标,选择“查看可用的无线网络”,弹出如图1所示的窗口。

其中显示有多个可用的无线网络,双击TP-LINK连接无线路由器,一会儿就连接成功。

(2)打开IE浏览器,输入IP地址:192.168.1.1(无线路由器默认局域网IP 地址)。

(3)登录无线路由器管理界面(用户名:admin,密码:admin)。

单击界面左侧的“网络参数”下的“LAN口设置”选项,设置“IP地址”为192.168.1.8并保存,如图4所示。

不用python破解wifi密码的方法

不用python破解wifi密码的方法【实用版3篇】篇1 目录1.引言:介绍 WiFi 密码破解的重要性2.方法一:使用 Wireshark 工具3.方法二:使用 Aircrack-ng 工具4.方法三:使用 Reaver 工具5.方法四:使用 John the Ripper 工具6.总结:各种方法的优缺点和适用场景篇1正文在当今数字化时代,WiFi 已成为日常生活中不可或缺的一部分。

然而,对于许多用户来说,WiFi 密码的安全性一直是一个令人担忧的问题。

为了保障个人网络安全,了解如何破解 WiFi 密码变得至关重要。

本文将为您介绍四种不用 Python 即可破解 WiFi 密码的方法。

方法一:使用 Wireshark 工具Wireshark 是一款功能强大的网络协议分析器,可捕获并分析网络数据包。

用户可以通过 Wireshark 捕获 WiFi 信号,然后分析数据包以获取 WiFi 密码。

方法二:使用 Aircrack-ng 工具Aircrack-ng 是一款开源的 WiFi 安全工具,可用于破解 WEP 和WPA/WPA2 密码。

使用该工具,用户可以利用已知的用户名和密码尝试登录 WiFi 网络,并在成功登录后获取 WiFi 密码。

方法三:使用 Reaver 工具Reaver 是一款专门用于攻击 WiFi 网络的工具,可通过不断尝试密码来破解 WiFi 密码。

该工具支持多种攻击方式,如暴力破解、字典攻击等,可根据实际情况选择合适的攻击方式。

方法四:使用 John the Ripper 工具John the Ripper 是一款强大的密码破解工具,支持多种加密算法,包括 WiFi 密码。

用户可以利用该工具对已捕获的 WiFi 数据包进行破解,从而获取 WiFi 密码。

总结:以上四种方法各有优缺点和适用场景。

Wireshark 和 John the Ripper 适合对网络协议和密码算法有一定了解的用户;而 Aircrack-ng 和 Reaver 则更适合初学者。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

使用Aircrack-ng破解WPA-PSK加密无线网络

结合上小节的内容,下面继续是以BackTrack4 R2 Linux为环境,讲述破解WPA-PSK加密无线网络的具体步骤,详细如下。

步骤1:升级Aircrack-ng。

前面在第一章1.3节我们已经讲述了升级Aircrack-ng套装的详细步骤,这里也是一样,若条件允许,应将Aircrack-ng升级到最新的Aircrack-ng 1.1版。

由于前面我已经给出了详细的步骤,这里就不再重复。

除此之外,为了更好地识别出无线网络设备及环境,最好对airodump-ng的OUI库进行升级,先进入到Aircrack-ng的安装目录下,然后输入命令如下:

airodump-ng-oui-update

回车后,就能看到如下图23所示的开始下载的提示,稍等一会儿,这个时间会比较长,恩,建议预先升级,不要临阵磨枪。

图23

步骤2:载入并激活无线网卡至monitor即监听模式。

在进入BackTrack4 R2系统后,载入无线网卡的顺序及命令部分,依次输入下述命令:

startx 进入到图形界面

ifconfig –a 查看无线网卡状态

ifconfig wlan0 up 载入无线网卡驱动

airmon-ng start wlan0 激活网卡到monitor模式

如下图24所示,我们可以看到无线网卡的芯片及驱动类型,在Chipset芯片类型上标明是 Ralink 2573芯片,默认驱动为rt73usb,显示为“monitor mode enabled on mon0”,即已启动监听模式,监听模式下适配器名称变更为mon0。

图24

步骤3:探测无线网络,抓取无线数据包。

在激活无线网卡后,我们就可以开启无线数据包抓包工具了,这里我们使用Aircrack-ng套装里的airodump-ng工具来实现,具体命令如下:

airodump-ng -c 6 –w longas mon0

参数解释:

-c这里我们设置目标AP的工作频道,通过观察,我们要进行攻击测试的无线路由器工作频道为6;

-w后跟要保存的文件名,这里w就是“write写”的意思,所以输入自己希望保持的文件名,这里我就写为longas。

那么,小黑们一定要注意的是:这里我们虽然设置保存的文件名是longas,但是生成的文件却不是longas.cap,而是longas-01.cap。

mon0为之前已经载入并激活监听模式的无线网卡。

如下图25所示。

在回车后,就可以看到如下图25所示的界面,这表示着无线数据包抓取的开始。

接下来保持这个窗口不动,注意,不要把它关闭了。

另外打开一个Shell。

进行后面的内容。

图25

步骤4:进行Deauth攻击加速破解过程。

和破解WEP时不同,这里为了获得破解所需的WPA-PSK握手验证的整个完整数据包,无线黑客们将会发送一种称之为“Deauth”的数据包来将已经连接至无线路由器的合法无线客户端强制断开,此时,客户端就会自动重新连接无线路由器,黑客们也就有机会捕获到包含WPA-PSK握手验证的完整数据包了。

此处具体输入命令如下:

aireplay-ng -0 1 –a AP的mac -c 客户端的mac wlan0

参数解释:

-0采用deauth攻击模式,后面跟上攻击次数,这里我设置为1,大家可以根据实际情况设置为10不等;

-a后跟AP的MAC地址;

-c后跟客户端的MAC地址;

回车后将会看到如下图26所示的deauth报文发送的显示。

图26

此时回到airodump-ng的界面查看,在下图27中我们可以看到在右上角出现了“WPA handshake”的提示,这表示获得到了包含WPA-PSK密码的4此握手数据报文,至于后面是目标AP的MAC,这里的AP指的就是要破解的无线路由器。

图27

若我们没有在airodump-ng工作的界面上看到上面的提示,那么可以增加Deauth的发送数量,再一次对目标AP进行攻击。

比如将-0参数后的数值改为10。

如下图28所示。

图28

步骤5:开始破解WPA-PSK。

在成功获取到无线WPA-PSK验证数据报文后,就可以开始破解,输入命令如下:

aircrack-ng -w dic 捕获的cap文件

参数解释:

-w后跟预先制作的字典,这里是BT4下默认携带的字典。

在回车后,若捕获数据中包含了多个无线网络的数据,也就是能看到多个SSID 出现的情况。

这就意味着其它AP的无线数据皆因为工作在同一频道而被同时截获到,由于数量很少所以对于破解来说没有意义。

此处输入正确的选项即对应目标AP的MAC值,回车后即可开始破解。

如下图29所示为命令输入情况。

图29

由下图30可以看到,在双核T7100的主频+4GB内存下破解速度达到近

450k/s,即每秒钟尝试450个密码。

图30

经过不到1分多钟的等待,我们成功破解出了密码。

如下图31所示,在“KEY FOUND”提示的右侧,可以看到密码已被破解出。

密码明文为“longaslast”,破解速度约为450 key/s。

若是能换成4核CPU的话,还能更快一些。

图31

◆使用Aircrack-ng破解WPA2-PSK加密无线网络

对于启用WPA2-PSK加密的无线网络,其攻击和破解步骤及工具是完全一样的,不同的是,在使用airodump-ng进行无线探测的界面上,会提示为WPA CCMP PSK。

如下图32所示。

图32

当我们使用aireplay-ng进行deauth攻击后,同样可以获得到WPA握手数据包及提示,如下图33所示。

图33

同样地,使用aircrack-ng进行破解,命令如下:

aircrack-ng -w dic 捕获的cap文件

参数解释:

-w后跟预先制作的字典文件

经过1分多钟的等待,可以在下图34中看到提示:“KEY FOUND!”后面即为WPA2-PSK连接密码19890305。

图34

现在,看明白了吧?破解WPA-PSK对硬件要求及字典要求很高,所以只要你多准备一些常用的字典比如生日、8位数字等,这样破解的时候也会增大破解的成功率。

◆使用Aircrack-ng进行无线破解的常见问题

恩,下面使一些初学无线安全的小黑们在攻击中可能遇到的问题,列举出来方便有朋友对号入座:

1.我的无线网卡为何无法识别?

答:BT4支持的无线网卡有很多,比如对采用Atheros、Prism2和Ralink芯片的无线网卡,无论是PCMCIA还是PCI,亦或是USB的,支持性还是很高的。

要注意BT4也不是所有符合芯片要求的无线网卡都支持的,有些同型号的但是硬件固件版本不同就不可以,具体可以参考Aircrack-ng官方网站的说明。

2.为什么我输入的命令老是提示错误?

答:呃……没什么说的,兄弟,注意大小写和路径吧。

3.为什么使用airodump-ng进行的的ArpRequest注入攻击包时,速度很缓慢??

答:原因主要有两个:

(1.是可能该无线网卡对这些无线工具的支持性不好,比如很多笔记本自带的无线网卡支持性就不好;

(2.是若只是在本地搭建的实验环境的话,会因为客户端与AP交互过少,而出现ARP注入攻击缓慢的情况,但若是个客户端很多的环境,比如商业繁华区或者大学科技楼,很多用户在使用无线网络进行上网,则攻击效果会很显著,最短5分钟即可破解WEP。

4.为什么使用aireplay-ng发送的Deauth攻击包后没有获取到WPA握手包?

答:原因主要有两个:

(1.是可能该无线网卡对这些无线工具的支持性不好,需要额外的驱动支持;

(2.是无线接入点自身问题,有的AP在遭受攻击后会短时间内失去响应,需重起或等待片刻才可恢复正常工作状态。

5.为什么我找不到捕获的cap文件?

答:其实这是件很抓狂的问题,虽然在前面使用airodump-ng时提到文件保存的时候,我已经说明默认会保存为“文件名-01.cap”这样的方式,但是依旧会有很多由于过于兴奋导致眼神不济的小黑们抱怨找不到破解文件。

好吧,我再举个例子,比如最初捕获时我们命名为longas或者longas.cap,但在 aircrack-ng攻击载入时使用ls命令察看,就会发现该文件已变成了longas-01.cap,此时,将要破解的文件改为此即可进行破解。

若捕获文件较多,需要将其合并起来破解的话,就是用类似于“longas*.cap”这样的名字来指代全部的cap文件。

这里*指代-01、-02等文件。

6.Linux下捕获的WPA握手文件是否可以放到Windows下破解?

答:这个是可以的,不但可以导入windows下shell版本的aircrack-ng破解,还可以导入Cain等工具进行破解。

关于Windows下的破解我已在《无线黑客傻瓜书》里做了详细的阐述,这里就不讲述和BT4无关的内容了。