无线网卡抓包

路由器问题抓包测试方法

路由器问题抓包测试方法一、背景介绍在网络通信中,路由器经常充当数据的转发和交换设备,在实际使用过程中可能会遇到各种问题。

为了定位并解决这些问题,抓包测试是一种常用的方法。

本文档将详细介绍路由器问题抓包测试的步骤和技巧。

二、抓包测试准备1·硬件准备首先,准备一台计算机作为测试设备,确保计算机的网卡与路由器之间通过网线连接。

2·抓包工具安装在测试设备上安装合适的抓包工具,如Wireshark、tcpdump等。

确保抓包工具的版本是最新的,并按照文档进行正确的安装和配置。

三、抓包测试步骤1·设置抓包过滤器在抓包工具中,设置适当的过滤器以便只捕获与路由器相关的数据包。

例如,设置过滤器为路由器IP地质或特定端口号。

2·启动抓包在抓包工具中,启动抓包功能,开始捕获网络数据包。

3·复现问题在现有问题的环境中,执行相关操作以复现问题。

例如,连接特定设备、执行特定操作等。

4·停止抓包在问题复现过程中,停止抓包以便获取完整的网络数据包。

5·保存抓包文件将捕获到的网络数据包保存为文件,以备分析和解决问题。

四、抓包分析1·打开抓包文件使用抓包工具打开保存的抓包文件。

2·高亮关键信息根据问题的表现和关键信息,使用抓包工具标记或高亮相关数据包。

例如,查找关键协议、源/目的IP地质、端口等。

3·过滤并统计数据包利用抓包工具的过滤功能,筛选出特定类型的数据包,并进行统计分析。

例如,统计丢包率、延迟时间、重传次数等。

4·定位问题源通过分析数据包,找出可能导致问题的原因,并确定问题发生的具体位置。

例如,查找网络延迟、错误协议实现、不合理的配置等。

五、问题解决根据抓包分析的结果,针对具体的问题进行解决。

可能的解决方法包括调整路由器配置、升级路由器固件、更换路由器硬件等。

六、附件本文档附带的文件包括:1·路由器问题抓包测试样例文件sample·pcap七、法律名词及注释本文涉及的法律名词及注释包括:1·抓包:在计算机网络中,抓包是指捕获和记录网络数据包的过程。

【小技巧】wireshark定位抓包与定位查看

【实用技巧】wireshark过滤抓包与过滤查看在分析网络数据和判断网络故障问题中,都离不开网络协议分析软件(或叫网络嗅探器、抓包软件等等)这个“利器”,通过网络协议分析软件我们可以捕获网络中正常传输哪些数据包,通过分析这些数据包,我们就可以准确地判断网络故障环节出在哪。

网络协议分析软件众多,比如ethereal(wireshark的前身),wireshark,omnipeek,sniffer,科来网络分析仪(被誉为国产版sniffer,符合我们的使用习惯)等等,本人水平有限,都是初步玩玩而已,先谈谈个人对这几款软件使用感受,wireshark(ethereal)在对数据包的解码上,可以说是相当的专业,能够深入到协议的细节上,用它们来对数据包深入分析相当不错,更重要的是它们还是免费得,但是用wireshark(ethereal)来分析大量数据包并在大量数据包中快速判断问题所在,比较费时间,不能直观的反应出来,而且操作较为复杂。

像omnipeek,sniffer,科来网络分析仪这些软件是专业级网络分析软件,不仅仅能解码(不过有些解码还是没有wireshark专业),还能直观形象的反应出数据情况,这些软件会对数据包进行统计,并生成各种各样的报表日志,便于我们查看和分析,能直观的看到问题所在,但这类软件是收费,如果想感受这类专业级的软件,我推荐玩科来网络分析仪技术交流版,免费注册激活,但是只能对50个点进行分析。

废话不多说,下面介绍几个wireshark使用小技巧,说的不好,还请各位多指点批评。

目前wireshark最新版本是1.7的,先简单对比下wireshark的1.6和1.7版本。

下面是wireshark的1.6版本的界面图:点击图中那个按钮,进入抓包网卡选择,然后点击option进入抓包条件设置,就会打开如下图的对话框。

如果想抓无线网卡的数据吧,就把图中那个勾去掉,不然会报错。

点击Capture Filter 进入过滤抓包设置(也可以在这个按钮旁边,那个白色框直接写过滤语法,语法不完成或无法错误,会变成粉红色的框,正确完整的会变成浅绿色),Filter name是过滤条件命名,Filter string是过滤的语法定义,设置好了,点击new会把你设置好的加入到过滤条件区域,下次要用的时候,直接选者你定义这个过滤条件名。

Wireshark网络抓包分析技巧

Wireshark网络抓包分析技巧网络抓包是计算机网络中常用的一种分析技术。

它可以用来捕获网络数据包,进行深入分析,了解网络传输中的各种细节。

Wireshark是一款开源、跨平台的网络抓包分析软件,具有强大的功能和灵活的扩展性。

本文将介绍Wireshark网络抓包分析技巧,并结合实例进行详细讲解。

一、Wireshark基本操作1.安装Wireshark:从官方网站下载并安装Wireshark。

2.启动Wireshark:启动后,选择需要抓包的网络接口(例如,本地网卡)。

Wireshark便开始进行抓包操作。

3.过滤抓到的数据包:Wireshark支持将抓取到的数据包进行过滤,只保留我们需要的数据包。

可以通过命令行或GUI界面的过滤器,来实现对数据包的过滤。

4.保存数据包:将抓到的数据包保存到本地磁盘中,以便后续分析。

5.多种图形化显示:Wireshark支持多种图形化界面,例如流图,I/O图等,来对抓到的数据包进行可视化分析。

二、常用Wireshark功能1.协议分析:Wireshark支持常见协议分析,例如TCP、UDP、HTTP等。

2.流量分析:Wireshark可以对抓到的数据包进行统计和分析,包括流量的大小、流量的源和目的地等。

3.时间线分析:Wireshark支持对抓到的数据包进行时间线分析,可以方便地定位网络问题和故障。

4.嗅探网络流量:Wireshark可以嗅探网络流量,得到抓包数据后,可以分析网络通讯过程的每个细节。

5.深入了解网络问题:通过分析网络流量,可以找出网络问题的根源,并能够帮助解决网络故障。

三、常见实例演示1.抓取HTTP请求:如下图所示,我们通过Wireshark抓取到浏览器发送的HTTP请求。

通过分析数据包的内容,我们可以了解每个HTTP请求的详细信息,例如请求头、请求体、响应头等。

2.查找网络故障:如下图所示,我们使用Wireshark来查找网络故障。

通过分析数据包的内容,我们可以发现某些数据包的响应时间过长,从而找出网络故障的根源。

wifi抓包原理

wifi抓包原理Wi-Fi抓包是一种通过监听和捕获无线网络数据流量的技术,以便分析和检测网络通信的内容和行为。

它可以用于网络安全研究、网络优化和故障排除等方面。

Wi-Fi抓包的原理是基于无线网络的工作方式和协议。

当设备连接到无线网络时,它会发送和接收一系列的数据包,这些数据包包含着不同的信息,如源IP地址、目的IP地址、端口号、协议类型等。

Wi-Fi 抓包就是通过截获这些数据包并分析它们的内容,从而获取关于网络通信的详细信息。

要实现Wi-Fi抓包,需要借助一些特定的软件工具,例如Wireshark、TcpDump等。

这些工具可以在无线网络适配器的驱动层面上进行操作,以便捕获和分析数据包。

抓包软件将无线网络适配器设置为“监听模式”,使其能够接收到网络中传输的所有数据包,而不仅仅是设备自己的。

一旦数据包被捕获,抓包软件将对其进行解析和分析。

它可以提取出数据包的各个字段,识别出协议类型(如TCP、UDP等),并还原出原始的数据内容。

通过分析这些数据包,可以获取到网络通信的详细信息,如通信双方的IP地址、端口号、数据传输的类型、数据大小等。

同时,还可以检测到一些网络安全问题,如恶意软件、未经授权的访问等。

需要注意的是,Wi-Fi抓包一般需要在受控环境下进行,即需要有合法的授权和权限才能进行抓包操作。

同时,抓包过程中可能会涉及到隐私和安全的问题,因此在进行Wi-Fi抓包时,应该遵守相关的法律法规和道德规范,确保不侵犯他人的隐私和安全。

总而言之,Wi-Fi抓包是一种通过监听和捕获无线网络数据流量的技术,可以用于分析和检测网络通信的内容和行为。

它依赖于无线网络的工作原理和协议,借助特定的软件工具来实现数据包的捕获和分析。

通过Wi-Fi抓包,可以获取到网络通信的详细信息,并进行网络安全研究和故障排除等工作。

简单说下网卡抓包软件怎么用吧

看有些人不怎么会用网卡抓包的软件。

简单写点心得吧。

我也是一点一点摸出来,很多地方我也不懂。

基于木子大大写的抓包提取CK的教程改了一下现在网卡抓包软件比较简单,fiddle只要设置一下,不用懂也能用。

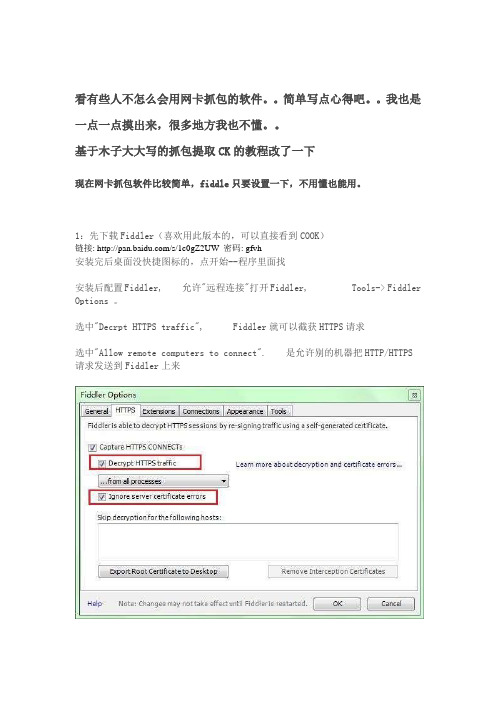

1:先下载Fiddler(喜欢用此版本的,可以直接看到COOK)链接: /s/1c0gZ2UW 密码: gfvh安装完后桌面没快捷图标的,点开始--程序里面找安装后配置Fiddler, 允许"远程连接"打开Fiddler, Tools-> Fiddler Options 。

选中"Decrpt HTTPS traffic", Fiddler就可以截获HTTPS请求选中"Allow remote computers to connect". 是允许别的机器把HTTP/HTTPS请求发送到Fiddler上来(重点:配置完后记得要重启Fiddler).(重点:配置完后记得要重启Fiddler).2:然后查看自己电脑IP:电脑左下角(开始)---运行:cmd----ipconfig----回车我Fidder所在的机器地址是: 192.168.1.1053:现在去手机设置,安卓手机实例:连接到wifi--然后进-设置---网络---WLAN---长按wifi热点,选择修改网络配置。

代理设置为:手动;代理主机名为你的电脑Ip,端口就是刚才Fiddler设置的端口代理主机名:192.168.1.105代理服务器端口:8888下面图片来自网络。

参考:前面用的福利吧的教程,后面我补充一些。

打开手机浏览器,输入192.168.1.10X:8888 (X是电脑的ip,因人而异)点击fiddleroot蓝字可以下载证书,苹果的好像可以直接安装,安卓我已下载好放在群里。

然后把解压出来的证书就是.cer的文件安装到手机。

设置——安全设置——凭据存储——从存储设备安装然后选择证书一般安装成功之后手机会经常提示当前网络不安全打开海尔的这个软件一般抓包的时候手机都会显示微信登录,要点击确认登录的字样,点完之后一般就能抓到一条CK ,没有的话请点击返回键重新点一下,还是不行的话,建议换种进入方式,比如超级战队的经常这样,扫码抓包不到的话,用一个号分享,另一个号从分享链接进去。

移动设备上4G和WIFI情况下抓包总结

移动设备上4G和WIFI情况下抓包总结总结一下自己使用过的移动设备上的抓包方法。

移动设备的操作系统主要包括Android,IOS以及WP。

对于每一种系统来说,抓包的情况包括WIFI情况下的抓包以及移动等4G网络情况下的抓包。

当然对于每一种系统来说,相应的抓包方法包括借助其他设备来抓包以及直接在本移动设备上进行抓包。

常见的抓包工具有wireshark,fiddler,sniffer等等,这次介绍的几种抓包方法,所使用的软件主是wireshark。

WIFI情况:1、借助其他设备进行抓包:对于WIFI情况下的抓包,通常我们会借助其他的设备,比如利用电脑的无线网卡设置热点,再使用wireshark或者fiddler等工具进行抓包。

无线网卡是全双工最好,可以同时链接wifi和创建热点,事实上现在笔记本网卡很少有半双工的了,手机网卡全双工的到没见过。

wireshark可以设置相应的IP地址和端口等作为过滤条件。

当然将移动设备链接上路由器之后,在相应的数据出口对特定的IP地址进行抓包,也是一种办法,这个时候要进行简单的组网,稍微麻烦一点。

2、在本机上进行抓包:我平时在linux机器上进行抓包,主要使用tshark和tcpdump命令。

而由于Android是由Linux内核衍生而来的,因此tshark或者tcpdump等命令也是可以使用的,具体如下。

(1)、首先要获得系统的root权限,红米NOTE3情况如图1。

图1(2)、在360手机市场下载android terminal超级终端,利用该工具可以对系统进行命令行操作。

如图2:图2 图3(3)、一般的linux系统会自带tcpdump,直接在超级终端输入相应的命令即可,如图2:当然在手机市场是可以搜到类似的抓包工具的,例如搜索tcpdump,wireshark等,如图3是这种软件,但是这种软件一般比较单一,我比较倾向于命令模式。

IOS是由Unix衍生而来,因此在IOS上也是可以应用tcpdump进行抓包的,具体步骤和Android差不多,越狱获取权限,安装tcpdump等,使用命令进行抓包。

抓取11ax 数据包的方法

抓取11ax 数据包的方法

随着Wi-Fi6(802.11ax)技术的广泛应用,越来越多的企业和个

人开始关注如何抓取Wi-Fi 6数据包进行网络分析和优化。

以下是抓取Wi-Fi 6数据包的一些方法:

1. 使用支持80

2.11ax的无线网卡:要抓取Wi-Fi 6数据包,首先需要使用支持802.11ax标准的无线网卡。

常见的支持802.11ax的无线网卡有Intel AX200、Killer AX1650、Broadcom BCM43684等。

2. 使用支持802.11ax的网络分析软件:目前市面上的网络分析软件对于802.11ax的支持还比较有限,因此需要使用支持802.11ax 的网络分析软件。

常见的支持802.11ax的网络分析软件有Wireshark、Omnipeek、AirMagnet等。

3. 选择正确的频道和带宽:在抓取数据包之前,需要选择正确

的频道和带宽以确保能够抓取到足够多的数据包。

对于802.11ax网络,建议选择160MHz的带宽,以获得更高的数据传输速率。

4. 通过AP抓取数据包:如果无法直接连接到Wi-Fi 6网络,可以尝试通过连接到AP来抓取数据包。

在连接到AP后,使用支持802.11ax的无线网卡和网络分析软件进行数据包抓取。

5. 使用专业的无线测试工具:除了常见的网络分析软件之外,

还可以使用专业的无线测试工具进行数据包抓取。

常见的无线测试工具有AirCheck G2、Ekahau Sidekick等。

通过以上方法,可以成功地抓取Wi-Fi 6数据包进行网络分析和优化,提高Wi-Fi 6网络的性能和稳定性。

wireshark抓包工具用法

wireshark抓包工具用法wireshark啊,这可是个超有趣又超有用的抓包小能手呢。

咱先说说这wireshark的界面吧。

打开它就像打开了一个装满各种网络小秘密的百宝盒。

界面上有好多栏,就像是一个个小格子,每个格子都有它的用处。

最上面那栏,就像是一个小导航,能让你找到各种功能按钮。

左边那一栏呢,像是个小目录,把抓到的包都整整齐齐地列在那儿。

而中间那一大块地方,就像是个大舞台,每个抓到的包都在这儿展示自己的详细信息。

抓包之前啊,得先选好要抓包的网络接口。

这就好比钓鱼之前得选好鱼竿要放的地方。

如果选错了接口,就像在没鱼的小水坑里钓鱼,啥也抓不到。

一般电脑上会有好几个网络接口,像有线网卡、无线网卡啥的。

要是你想抓无线的包,就得选那个无线网卡对应的接口。

怎么选呢?在wireshark的界面里仔细找一找,能看到一个像小齿轮旁边有好多小线条的图标,点进去就能看到那些接口啦,然后挑中你想要的那个就行。

开始抓包的时候啊,就像按下了一个魔法按钮。

一瞬间,各种包就像小虫子一样纷纷被捕捉到了。

你会看到左边的小目录里包的数量蹭蹭往上涨。

这时候可别急,每个包都像是一个带着小秘密的小包裹。

你要是想看看某个包里面到底装了啥,就点一下它。

然后中间的大舞台就会把这个包的详细信息都展示出来。

比如说,有这个包的源地址、目的地址,就像是写信的时候的寄信人和收信人地址一样。

还有这个包的协议类型,是TCP 呢还是UDP,这就好比是信件是用挂号信的方式寄的(TCP比较可靠),还是像明信片一样随便寄寄(UDP速度快但不太可靠)。

要是你想找特定类型的包,这也不难。

wireshark有个很厉害的小功能,就像一个小筛子一样。

比如说你只想看HTTP协议的包,因为你想知道网页之间是怎么传递信息的。

那你就可以在上面的搜索栏里输入“HTTP”,然后神奇的事情就发生了,那些不是HTTP协议的包就像小沙子一样被筛掉了,只剩下HTTP协议的包展现在你眼前。

实验6.1 Wifi 网络中的数据包捕获

实验6.1 Wifi 网络中的数据包捕获【实验目的】•掌握Wifi 网络中的数据包捕获方法【实验过程】本实验要求有WiFi 接入,例如家里的无线路由器,或者校园里的无线AP 都满足实验要求。

同时你需要一台MAC 系统,或者Linux 系统的无线主机。

拓扑结构如图4-3。

在进行以下实验之前,大家首先需要阅读Wireshark 的安装和使用,掌握Windows 环境下数据包捕获工具安装、使用的基本方法。

(1) Mac 系统环境下的Wireshark 安装和使用 无线网卡有多种工作模式。

例如我们的主机和Wifi 连接的时候,它的无线网卡工作于被管理模式(Managed Mode );当主机开启热点,给朋友提供Wifi 服务的时候,它工作于主模式(Master Mode )。

还有两种类型的模式AdHoc 模式和监听模式(Monitor Mode )或RFMON (Radio Frequency MONitor)模式。

如果大家是使用Windows 笔记本电脑的无线网卡进行抓包,会发现这里面好像没有802.11数据流!这是因为Wireshark 此时处理的都是链路层以上的数据。

而在这个实验中,需要捕获链路层及以下的数据,那就是802.11帧,需要网卡开启监听模式。

监听模式,是指无线网卡可以接收所有经过它的数据流的工作方式。

而在Windows 环境下开启无线网卡的监听模式需要特殊的硬件和驱动程序。

例如配置AirPCap 工具,这是由美国CACE 公司设计一种专门用于无线网络分析的工具。

它是windows 平台上的无线分析、嗅探与破解工具,用来捕获并分析802.11 a/b/g/n 的控制、管理和数据帧。

另外一个方法是在一些支持监听模式的操作系统环境中进行本实验。

在MAC 系统中,可以软件开启支持网卡监听模式,和Wireshark 一起完成802.11的数据包捕获实验。

如果没有MAC 系统,大家可以尝试使用Linux 系统的不同发布版本进行相同的实验。

wireshark抓包分析

wireshark抓包分析Wireshark抓包分析是一种网络安全技术,通过对网络数据包的捕捉和分析,可以深入了解网络通信过程中所传输的数据内容和各层协议的运行情况。

本文将从Wireshark抓包的基本原理、抓包的过程、常见应用场景以及分析方法等方面进行详细介绍。

首先,我们来了解一下Wireshark抓包的基本原理。

Wireshark是一款开放源代码的网络协议分析工具,可以在不同的操作系统上运行。

它使用网络接口(如网卡)来捕捉通过该接口的数据包,并对数据包进行解析和展示。

通过Wireshark的捕包功能,我们可以观察和分析网络通信过程中发送和接收的数据包,从而深入了解网络的运行情况和数据内容。

要进行Wireshark抓包,首先需要安装Wireshark软件,并打开它的图形界面。

在Wireshark的主界面上,我们可以选择要进行抓包的接口,如以太网、无线网卡等。

选择好接口后,点击开始按钮即可开始抓包。

在抓包过程中,Wireshark会实时捕捉到通过选择的接口发送和接收的数据包,并以列表的形式展示出来。

Wireshark抓包可以应用于各种网络场景中,例如网络故障排查、网络性能优化、网络安全分析等。

在网络故障排查方面,我们可以通过抓包分析来确定网络中出现的故障原因,找出导致网络延迟、丢包或连接中断的根源。

在网络性能优化方面,我们可以通过抓包分析来评估网络的带宽使用情况,找出网络瓶颈所在,并采取相应的措施来提高网络性能。

在网络安全分析方面,我们可以通过抓包分析来检测和识别网络中的恶意流量和攻击行为,以及监测网络中的异常行为和数据泄露等情况。

对于Wireshark抓包的分析方法,首先我们可以从数据包的基本信息入手,了解到达和离开主机的数据包的源地址和目的地址。

通过IP地址和端口号的对应关系,我们可以知道数据包的发送者和接收者,以及它们之间建立的连接。

其次,我们可以进一步分析数据包的内容,了解TCP、UDP、HTTP等各个层次的协议头的具体内容和传输过程。

路由器问题抓包测试方法

路由器问题抓包测试方法路由器问题抓包测试方法1. 概述本文档旨在介绍路由器问题抓包测试的方法和步骤,以帮助排查和解决路由器故障。

通过抓包测试可以获取网络数据包的详细信息,包括来源、目的地、协议等,从而定位和诊断路由器故障。

2. 准备工作在进行路由器问题抓包测试之前,需要确保以下准备工作已完成:1) 确认网络拓扑结构:了解网络中各个设备的连接关系和IP 地址分配情况。

2) 安装抓包工具:推荐使用Wireshark等网络抓包工具,确保该工具已经正确安装并配置。

3. 抓包测试步骤下面将按照具体的步骤介绍路由器问题抓包测试的流程。

3.1 设置抓包工具1) 打开抓包工具,并选择要抓取的网络接口,一般为本地网络接口或连接路由器的接口。

2) 配置过滤规则,以过滤出需要的数据包。

例如,可以使用TCP/IP端口、源IP地址、目的IP地址等条件来过滤。

3) 设置抓包文件保存路径和文件名。

3.2 重现问题在开始抓包之前,需要尽可能地重现路由器问题,以便确保抓到相关的数据包。

根据具体问题的表现和描述,比如网络延迟、丢包、连接中断等,进行相应的操作并记录问题现象。

3.3 开始抓包1) 抓包工具的“开始抓包”按钮或类似的功能。

2) 进行问题相关的操作,触发路由器故障。

3) 在抓包工具中监视抓包过程并记录数据包信息,包括时间戳、源IP地址、目的IP地址、协议、端口等。

3.4 停止抓包当抓包过程中已经获取到足够的数据包或问题已经解决时,可以停止抓包。

1) 抓包工具的“停止抓包”按钮。

2) 保存抓包文件到本地存储设备中。

4. 数据分析在得到抓包文件之后,可以进行数据分析以进一步分析和定位路由器故障。

以下是一些常用的数据分析方法:4.1 过滤筛选使用抓包工具提供的过滤器功能,可以根据特定的条件过滤出需要的数据包。

例如,可以选择只显示某个IP地址之间的通信、某个协议的数据包等。

4.2 统计分析抓包工具通常会提供统计功能,可以统计各种数据包指标,如通信流量、协议分布、源IP/目的IP排名等。

wireshark抓包教程

wireshark抓包教程Wireshark 抓包教程:1. 下载安装 Wireshark:从官方网站下载最新版本的 Wireshark 并安装在您的计算机上。

2. 启动 Wireshark:打开 Wireshark 软件,您将看到一个主界面。

3. 选择网络接口:在 Wireshark 左上角的"捕获选项"中,选择要抓取数据包的网络接口。

如果您使用有线连接,选择相应的以太网接口;如果您使用无线网络,选择无线网卡接口。

4. 开始捕获数据包:点击"开始"按钮来开始捕获数据包。

Wireshark 将开始监听选定的网络接口上的数据传输。

5. 分析捕获的数据包:在捕获数据包的过程中,Wireshark 将显示捕获的数据包详细信息。

您可以使用过滤器来筛选显示特定协议的数据包。

6. 分析数据包内容:双击某个数据包,Wireshark 将显示详细的包内容,包括源地址、目的地址、协议类型等信息。

您还可以查看数据包的各个字段。

7. 导出数据包:如果您需要将捕获的数据包保存到本地供后续分析或分享,可以使用"文件"菜单中的"导出"选项。

8. 终止捕获数据包:点击"停止"按钮来终止捕获数据包。

停止捕获后,Wireshark 将显示捕获过程的统计信息,如捕获的数据包数量、捕获的数据包大小等。

9. 清除捕获数据包:在捕获数据包后,如果您想清空捕获的数据包列表,可以选择"捕获"菜单中的"清除列表"。

以上就是使用 Wireshark 进行抓包的基本教程。

通过分析捕获的数据包,您可以深入了解网络通信过程,并解决网络故障或安全问题。

WIFI抓包测试

WIFI抓包测试

1:为甚么要wifi 抓包,这个测试数据反应了哪些指标?

wifi 抓包主要是测试设备的射频(天线) 是否设计符合规范,同时还能反应整个⽹络的质量的好坏。

2:抓包软件怎么操作?

准备⼯作:⼀台路由器(带宽够⽤),设备以及标准设备,⼀根⽹线以及笔记本电脑。

最简单的window上位机软件抓包(ATTKEEPING软件模拟了主动发送数据包,类似于⼼跳保活,中间反馈的是TCP/IP 的丢包情况。

);步骤:连接标准设备以及设备到路由器,确保整个环路中没有其他设备的⼲扰。

电脑通过⽹线直连。

打开路由器配置url, 查看两个设备的MAC, 再 ATTKEEPING 软件中输⼊⽬标主机,以及选择合适的数据量,点击开始,另外⼀台标准设备操作相同。

⼀段时间后,ping 数据包完成即可反馈出这段时间内,数据包的丢失情况。

常⽤的linux,抓包⽅法(iperf3):

ATTK

EEPING。

魔百和日志抓包和 wireshark抓包教程

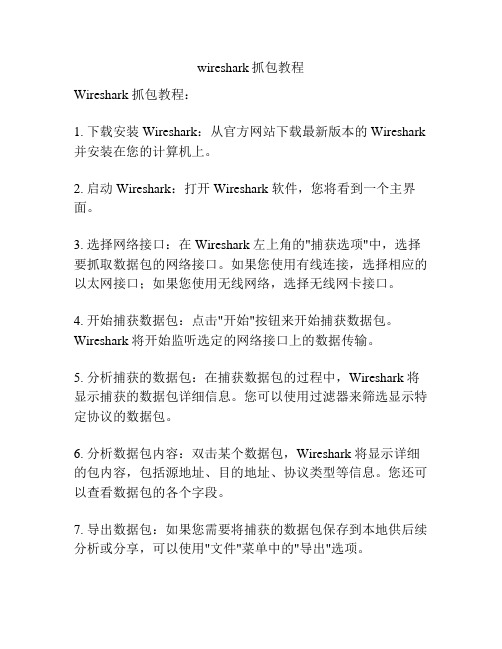

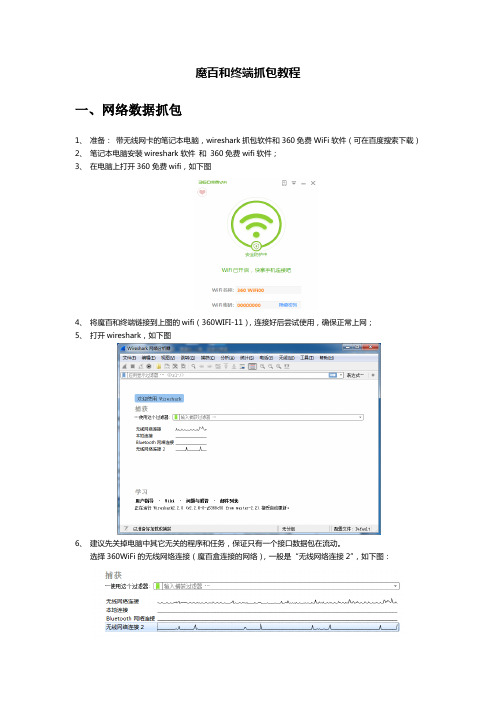

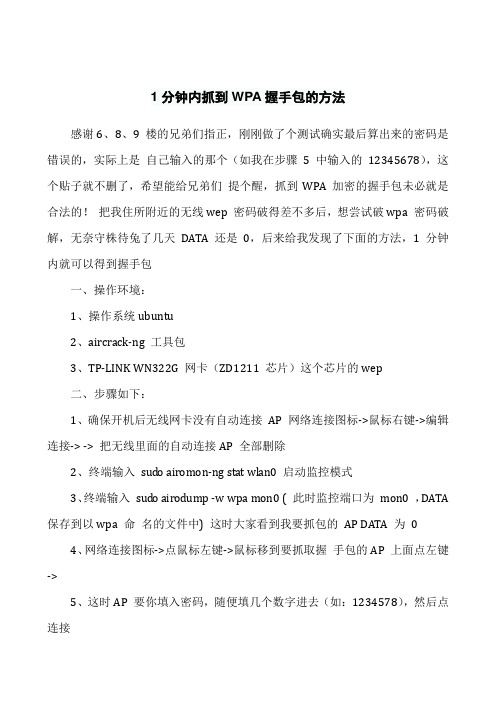

魔百和终端抓包教程一、网络数据抓包1、准备:带无线网卡的笔记本电脑,wireshark抓包软件和360免费WiFi软件(可在百度搜索下载)2、笔记本电脑安装wireshark软件和360免费wifi软件;3、在电脑上打开360免费wifi,如下图4、将魔百和终端链接到上图的wifi(360WIFI-11),连接好后尝试使用,确保正常上网;5、打开wireshark,如下图6、建议先关掉电脑中其它无关的程序和任务,保证只有一个接口数据包在流动。

选择360WiFi的无线网络连接(魔百盒连接的网络),一般是“无线网络连接2”,如下图:WiFi无线网络连接2是360WiFi,无线网络连接1为电脑WiFi7、开始抓包,选择“无线连接2”(360WiFi)后,点击“捕获(C)”,选择“开始(S)”:或者直接点击第一个蓝色图标就可以开始。

进入如下界面,等待故障复现8、等故障复现之后,结束抓包,点击“捕获(C)”,选择“停止(T)”,或者直接点击第二个红色图标就可以停止;9、保存抓包文件,点击”文件(F)”,选择“保存(S)”,保存文件。

小提示:为获取完整的访问数据包,在开始抓包后,再开始播放直播节目(不要点播和录播),直播节目是电视看点内最新栏下的节目,每次抓包建议5分钟左右,或者故障复现之后再停止抓包,抓包过程要出现故障现象。

笔记本电脑无线网卡的性能有限,建议电脑直接插网线,然后将魔百盒连接360WiFi,在正常网络状态下,可以尽量避免直播电视的卡顿现象。

二、机顶盒日志抓包1.中兴机顶盒(一期)日志抓包1、准备:U盘和日志抓包软件(如下)AutoSaveLog.cfg2、将AutoSaveLog.cfg文件拷贝至U盘根目录。

3、将U盘插入中兴机顶盒USB接口。

4、重启盒子,等待故障复现,故障复现之后几分钟,取下优盘,日志文件被保存至U盘。

2.中兴机顶盒(二期)日志抓包1.准备:U盘和日志抓包软件(如下)2.解压此文件后把文件夹LOG_ZTESTB 复制到U盘根目录3. 将U盘插入中兴机顶盒USB接口。

无线网络抓包不再愁 新版sniffer讲解

企业无线网络的实施往往都是请专业的无线网络系统集成商来完成,当然专业团队有专业的工具,很多都是硬件的,通过这些硬件设备实现无线信号的扫描与定位,帮助企业无线网络实现无盲点实施。

然而当集成商将无线网络实施完毕后我们该如何维护呢?能够像维护有线网络一样进行管理呢?其实无线和有线在管理方面还是存在一定差别的,特别是在无线网络抓包方面,而下面笔者介绍的软件则可以将这种差别彻底消除。

一,无线网络后期维护为什么让网络管理员头疼:企业内部无线网络建立后的后期维护也相当关键。

以往网络管理员使用的网络管理工具大多都不支持无线网络的管理,例如sniffer这种数据包扫描和监听工具就只对有线网络有用,一旦无线网络出现时断时续,网络不稳定的故障时网络管理员将没有有效办法。

不过最近这个问题被有效解决了。

新版sniffer 可以支持针对无线网络数据包的扫描和监听了。

下面我们就在第一时间体验下新版sniffer如何让我们无线网络抓包不再愁。

二,sniffer的安装:我们可以到IT168的下载专区找到最新版sniffer 4.9英文版,接下来就是解压缩并安装。

第一步:运行sniffer 4.9安装程序,欢迎界面点“NEXT”下一步按钮继续。

(如图1)第二步:sniffer自解压缩完成安装工作。

(如图2)第三步:根据提示开始安装必须文件到本地硬盘,在这之前程序会扫描当前计算机硬件配置,如果符合要求才容许继续下面的安装操作。

(如图3)第四步:默认sniffer 4.9会安装到c:program filesnetworkgeneralsniffer portable目录中,我们可以通过浏览按钮修改,建议大家使用默认值。

(如图4)第五步:复制必须文件到本地硬盘。

(如图5)第六步:所有安装工作完成后系统提示要求重新启动计算机让软件生效。

(如图6)第七步:重新启动计算机后我们就可以通过开始程序中的sniffer启动图标来启动扫描程序了,使用上和之前的版本差不多。

1分钟内抓到WPA握手包的方法

1分钟内抓到WPA握手包的方法感谢6、8、9 楼的兄弟们指正,刚刚做了个测试确实最后算出来的密码是错误的,实际上是自己输入的那个(如我在步骤5 中输入的12345678),这个贴子就不删了,希望能给兄弟们提个醒,抓到WPA 加密的握手包未必就是合法的!把我住所附近的无线wep 密码破得差不多后,想尝试破wpa 密码破解,无奈守株待兔了几天DATA 还是0,后来给我发现了下面的方法,1 分钟内就可以得到握手包一、操作环境:1、操作系统ubuntu2、aircrack-ng 工具包3、TP-LINK WN322G 网卡(ZD1211 芯片)这个芯片的wep二、步骤如下:1、确保开机后无线网卡没有自动连接AP 网络连接图标->鼠标右键->编辑连接-> -> 把无线里面的自动连接AP 全部删除2、终端输入sudo airomon-ng stat wlan0 启动监控模式3、终端输入sudo airodump -w wpa mon0 ( 此时监控端口为mon0 ,DATA 保存到以wpa 命名的文件中) 这时大家看到我要抓包的AP DATA 为04、网络连接图标->点鼠标左键->鼠标移到要抓取握手包的AP 上面点左键->5、这时AP 要你填入密码,随便填几个数字进去(如:1234578),然后点连接6、这时可以看到网络连接正在尝试连接AP,回头看下步骤3 的终端,DATA 变为4 个了7、再开一个终端,输入sudo aircrack-ng wpa*.cap 看看是不是里面有一个握手包了呵呵兄弟们注意到没,前后时间为48 秒!注:这个方法只能在刚开机进入系统时用,而且每次只能使用一次,如果要得到别的WPA 加密的AP 的握手包只能重复步骤1,然后重启ubuntu,具体原因不明。

工作原理跟你有两台电脑一样,其中一台进行抓包,而另一台与AP 进行尝试连接,从产生握手包让第一台抓到此方法估计对所有在无线网卡打开监控模式后,监控端口与原先的端口不一样的网卡都有效(我的无线网卡端口是wlan0,监控端口为mon0)。

wifi抓包原理

wifi抓包原理WiFi抓包是一种常用的网络分析技术,用于捕获和分析无线网络中的数据包。

它能够帮助网络管理员监视和诊断网络问题,同时也可以用于无线网络安全检测和研究。

WiFi抓包的原理基于无线网络的数据传输方式。

当设备连接到无线网络时,它们会通过WiFi适配器发送和接收数据包。

WiFi适配器会将数据包转换为电磁信号并通过无线信道传输。

同时,WiFi适配器也可以通过监听信道来捕获其他设备发送的数据包。

要进行WiFi抓包,首先需要一个能够监听无线信道并捕获数据包的设备。

这通常可以通过使用专门的无线网卡或使用支持监听模式的普通网卡来实现。

之后,需要使用抓包软件,如Wireshark来设置监听模式并开始捕获数据包。

一旦开始抓包,设备就会开始接收无线信道上的数据包。

抓包软件会将捕获到的数据包保存在本地存储器中,并可以显示数据包的详细信息,如源IP地址、目标IP地址、协议类型等。

此外,抓包软件还可以对数据包进行过滤和分析,以便进行更深入的网络研究或问题排查。

需要注意的是,进行WiFi抓包需要合法的授权和使用权限。

在进行抓包操作时,应遵守相关的法律法规和道德规范,不得进行非法的网络监听和侵犯他人隐私。

由于无线网络的特点,WiFi抓包也存在一些限制和挑战。

无线信道是共享的,多个设备可能同时发送和接收数据,因此在抓包过程中可能会遇到数据包的丢失或冲突。

此外,加密的无线网络会对抓包造成一定的阻碍,需要使用额外的技术手段来解密和分析数据包。

总之,WiFi抓包是一种有用的网络分析工具,能够帮助用户了解无线网络中的数据传输和通信情况。

它在网络管理、网络安全和研究等领域都有重要的应用价值。

无线网卡抓包

无线网卡抓包(Windows)无线网卡抓包(Windows)对于一般的用户而言,破解邻居的无线局域网密码有一定的困难,当然,使用搜索也可以搜到具体的方法与步骤。

我也是初学者,以下是我整理出来的东西。

有兴趣的可以看一下。

以下所使用的方法都是在Xp平台上测试的。

事先得说明,使用破解的先决条件是你必须要有要有一张airodump软件所支持的网卡,所支持网卡可以上网查一下(/support/downloads/drivers)常用可支持网卡:ATHEROS 5212A、BROADCOM 430XMP、Cisco AIR-CB21AG、NEC WL54SCTP-LINK系列:TL-WN550G TL-WN551G TL-WN510G TLWN610G TL-WN650G TL-WN65G芯片系列:AR5001, AR5002, AR5004, AR5005 and AR50061.打开Network Stumbler软件查看信号所在频道,如图为频道:11(这个是我们抓包前要知道的)2.打开airodump进行抓包,图片以下->后面参数分别是9 s ->9(相应无线网卡前的序号)->a(输入o或者a选择网卡模式)->11(无线信号的频道)->03(抓包生成文件名,可以随便输入)->N(是否只检测WEP加密数据包)回车确定进行抓包破解难度,如果密码很简单的话,5W就可以破解出了。

)然后会在目录下生成两个文件分别为03.CAP和03.TXT03.CAP是要破解KEY的数据,03.TXT是抓包一些数据。

3.打开WinAircrack软件,General-Encryption type:选择WEP,添加刚刚抓包后生成的03.CAP文件WEP-KEY SIZE选择为64位加密(在普通加密情况都会用64位,当然也有128位,可以选择相应参数,也可以不选择)点Aircrack the key进行破解。

破解过程界面。

KEY FOUND后面值就是WEP64位加密密码这种方法使用起来最简单。

如何通过wireshark获取其他电脑或设备通过无线网卡或无线路由的数据包

如何通过wireshark获取其他电脑或设备通过无线网卡或无线路由的数据包如何通过wireshark 获取其他电脑或设备通过无线网卡或无线路由的数据包背景:wireshark 工具对很多无线网卡不支持混杂模式抓包,但对有限网卡的支持却很好,而且可以跨平台(windows,linux等)。

而可以对无线网卡混杂模式进行抓包的工具比如sniffer或思科的专业网络抓包工具需要花费购买。

分析:要想通过有线网卡获取其他设备的数据包。

需要将该有线网卡的设备和需要被抓包的设备包含在同一个局域网中。

且局域网中的网卡能接受到网中其他网卡的数据,从网络设备的通信原理我们可以知道,集线器可以做到,另外部分路由器和部分交换机可以(比如路由器含端口镜像功能),但成本都比较高。

不是专门做这个行业的没有必要。

所以我们必须要有一个集线器。

在外围网络连接中需要一个路由器来支持,这个路由器就是我们需要搭建的小局域网和外围的通信连接点。

另外为了捕获无线网络数据,需要在集线器后架设一个无线路由。

实施:需要2个路由器(一个有线路由和一个无线路由),一个集线器,一台装有有线网卡的电脑(安装wireshark)。

一台装有无线网卡或wifi的上网设备(电脑或ipad,mp5).网络布局说明:有线路由连接外围网络入口(internet入口),将集线器连接在这个有线路由上,再将无线路由连接在集线器上,再将装有wireshark的电脑连接在集线器的某个端口上。

这样整个网络就连接完毕了。

这时可以测试一下整个网络是否通畅,上网设备是否可以通过无线路由连接internet。

连接的时候每一步做完都检测一下网络是否通畅,这样避免都最后发现网络不通再检测就更麻烦。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

无线网卡抓包(Windows)无线网卡抓包(Windows)对于一般的用户而言,破解邻居的无线局域网密码有一定的困难,当然,使用搜索也可以搜到具体的方法与步骤。

我也是初学者,以下是我整理出来的东西。

有兴趣的可以看一下。

以下所使用的方法都是在Xp平台上测试的。

事先得说明,使用破解的先决条件是你必须要有要有一张airodump软件所支持的网卡,所支持网卡可以上网查一下(/support/downloads/drivers)常用可支持网卡:ATHEROS 5212A、BROADCOM 430XMP、Cisco AIR-CB21AG、NEC WL54SCTP-LINK系列:TL-WN550G TL-WN551G TL-WN510G TLWN610G TL-WN650G TL-WN65G芯片系列:AR5001, AR5002, AR5004, AR5005 and AR50061.打开Network Stumbler软件查看信号所在频道,如图为频道:11(这个是我们抓包前要知道的)2.打开airodump进行抓包,图片以下->后面参数分别是9 s ->9(相应无线网卡前的序号)->a(输入o或者a选择网卡模式)->11(无线信号的频道)->03(抓包生成文件名,可以随便输入)->N(是否只检测WEP加密数据包)回车确定进行抓包破解难度,如果密码很简单的话,5W就可以破解出了。

)然后会在目录下生成两个文件分别为03.CAP和03.TXT03.CAP是要破解KEY的数据,03.TXT是抓包一些数据。

3.打开WinAircrack软件,General-Encryption type:选择WEP,添加刚刚抓包后生成的03.CAP文件WEP-KEY SIZE选择为64位加密(在普通加密情况都会用64位,当然也有128位,可以选择相应参数,也可以不选择)点Aircrack the key进行破解。

破解过程界面。

KEY FOUND后面值就是WEP64位加密密码这种方法使用起来最简单。

是所有方法中最常用的方法。

一般的初学者都可以自己动手。

WinAircrackPack下载(包括airodump和WinAircrack)如果要使用Intel 3945ABG 抓取数据包,必须使用WildPackets OmniPeek Personal 4.11.首先还是要先用Network Stumbler软件找出你要破解的信号的频段和AP的MAC地址,就是软件开头那12位值2.将Intel PRO/Wireless 3945ABG驱动升级为10.5.1.72 or 10.5.1.75,有装管理软件请先关闭。

Intel PRO/Wireless 3945ABG驱动下载(版本:10.5.1.75 )3.OmniPeek4.1软件WildPackets API显示为YES,则说明已正常识别网卡。

Microsoft .NET Framework 2.0 SP2下载"(先安装Microsoft .NET Framework 2.0 然后再装WildPackets OmniPeek Personal 4.1) WildPackets OmniPeek Personal 4.1下载4.如果我们只是抓WEP数据包的话,设置一下只允许抓WEP的数据包。

按ctrl+M打开过滤器列表中没有“802.11 WEP Data”过滤项,我们可以增加一个“802.11 WEP Data过滤项”点击左上角绿色“十”字。

5.Filter输入802.11 wep data,在protocol filter中选择802.11 wep data并打勾protocol filter。

6.然后我们要设置一下内存缓存大小,General-Buffer size,调整为100M就足够(这步很重要不然要抓很多次包)。

7.802.11设置好信号的频道,在BSSID中输入AP的MAC(为什么只设置AP的MAC地址呢?是这样子的在多个同名SSID的AP的情况下设置SSID 没有用的)8.在“Filters”选项中在“801.11 WEP Data ”打勾,就是只抓801.11 WEP数据包,过渡掉不需要的包。

然后点确定。

9.点栏口中右边绿色按钮"start capture"就开始抓包。

10.抓包的过程不小心给点stop capture,可以按住shift点start capture就可以接着抓包了。

如当次抓不到所达到数据包量时,可以保存数据包供下次一起加载破解。

如果抓包结束了点start capture,按ctrl+S保存。

11.然后保存为DMP格式。

12.打开WinAircrack,打开刚刚保存DMP格式文件,可以一起加载几次抓包数据。

13.选择为64位加密,不确定是64位加密可以不选,点确定。

14.选择你要破解的,这里很好选择看后面IVS值最大就可以了。

15.破解出来WEP64位加密。

1. 按此办法测试了几次,都没有问题,64位及128位的WEP都可以破解。

文中提到intel 3945ABG的驱动要升级为10.5.1.72 or 10.5.1.75,我测试下来用最新的11.1.1.11也没问题,这一步不是非做不可。

2. 有时会遇到抓包没有反应,这可能是OmniPeek 4.1的BUG ,解决方法:进入OmniPeek 4.1 后打开capture options 选802.11然后选NUMBER 在选你的频段,然后按确定,在按start capture 你会发现抓到数据了,然后在关闭这个,再回到capture options 选802.11 这时候再输入BSSID 或者ESSID 按确定才可以正常的抓包。

3. 使用Intel 3945ABG无线网卡的笔记本很多,如果再去为破wep专门买块网卡有点不值得,所以这个方法还是有实用价值的,windows下面操作也比较简便。

只是这种方法的缺陷是只能在AP有客户端使用的情况下抓包,论坛上看到intel 3945也可以注入,但不知道XP下有没有办法同时进行注入。

m>L2)< |a4. 这个贴可以参考一下:/PROGRAM/6.html,里面有些设置的补充。

转贴一篇破解wifi的WEP密码测试目的:破解WEP加密测试系统:WINX P/SP2无线网卡:Intel PRO/Wireless 3945ABG测试软件:Network Stumbler、OmniPeek 4.1和WinAircrack测试机器:DELL 640M1.首先还是要先用Network Stumbler软件找出你要破解的信号的频段和AP的MAC地址,就是软件开头那12位值 2.将Intel PRO/Wireless 3945ABG 驱动升级为10.5.1.72 or 10.5.1.75,有装管理软件请先关闭。

3.OmniPeek4.1软件WildPackets API显示为YES,则说明已正常识别网卡。

www.rev (先安装Microsoft .NET Framework 2.0 然后再装WildPackets OmniPeek Personal 4.1) 4.如果我们只是抓WEP数据包的话,设置一下只允许抓WEP的数据包。

按ctrl+M打开过滤器列表中没有“802.11 WEP Data”过滤项,我们可以增加一个“802.11 WEP Data过滤项”点击左上角绿色“十”字。

5.Filter输入802.11 wep data,在protocol filter中选择802.11 wep data并打勾protocol filter。

6.然后我们要设置一下内存缓存大小,General-Buffer size,调整为100M就足够(这步很重要不然要抓很多次包)。

7.802.11设置好信号的频道,在BSSID中输入AP的MAC(为什么只设置AP的MAC地址呢?是这样子的在多个同名SSID的AP的情况下设置SSID没有用的)8.在“Filters”选项中在“801.11 WEP Data ”打勾,就是只抓801.11 WEP数据包,过渡掉不需要的包。

然后点确定。

9.点栏口中右边绿色按钮"start capture"就开始抓包。

b]10.抓包的过程不小心给点stop capture,可以按住shift点start capture就可以接着抓包了。

如当次抓不到所达到数据包量时,可以保存数据包供下次一起加载破解。

如果抓包结束了点start capture,按ctrl+S保存。

11.然后保存为DMP格式。

12.打开WinAircrack,打开刚刚保存DMP格式文件,可以一起加载几次抓包数据。

13.选择为64位加密,不确定是64位加密可以不选,点确定。

14.选择你要破解的,这里很好选择看后面IVS值最大就可以了15.破解出来WEP64位加密。

OmniPeek抓包的一点看法上详细介绍了在Intel 3945ABG用OmniPeek 4.1抓包破解WEP,呵呵我先说几句废话,这样抓包的大的前提对方AP有无线的数据传输,举个例子,实际中对方的AP开着,但是对方是使用的AP上有线的网线端口与对方的台式机,对方现在没有用无线网卡,无线端上没有流量(仅仅是方便使用无线网卡时预留的功能),所以对方在安全考虑把WAP加了上,这时候可能就没有流量,也就抓不到801.11 WEB Data的任何流量。

在这种情况下用Intel 3945ABG 用OmniPeek 4.1抓包破解WEP抓到的信息来自于同频率下别的AP上的。

Intel 3945ABG用OmniPeek 4.1抓包破解WEP文中的方法,我觉得有点还问题,发表下个人看法,在"Capture"(捕获)-"802.11"-"Select Channel by(选择频道依据)"上CooAoo的理解上似乎有误,原文中这样说:“802.11设置好信号的频道,在BSSID中输入AP的MAC(为什么只设置AP的MAC地址呢?是这样子的在多个同名SSID的AP的情况下设置SSID没有用的)”但是,我的理解是经过在BSSID中输入AP的MAC不能把捕获范围缩小到仅仅是AP的MAC上,因为OmniPeek 4.1这时是把这个AP的MAC所在的波段作为依据进行扫描,而不是把捕获锁定在我们所需的AP上。

获得的结果中依然可能存在着大量的无用信息。

因为同波段中可能存在着大量的AP的801.11 WEB Data 信息,不一定是来自我们需要的AP上的。

我认为要想获得理想的结果,还应该在Filters(过滤器)上下功夫,原文上在801.11 WEB Data过滤上使用Protocol filter(协议过滤器)筛选下来了801.11 WEB Data数据,应该(如下图所示):1.再加上Address filter(地址过滤器)。