华为DHCP防ARP配置

华为怎么配置配置ARP

配置配置ARP组网需求如图所示,Switch的接口GE0/0/1通过LAN Switch(即LSW)连接主机,接口GE0/0/2通过路由器Router连接Server。

要求:GE0/0/1属于VLAN2,GE0/0/2属于VLAN3。

为了适应网络的快速变化,保证报文的正确转发,在Switch的接口VLANIF2上配置动态ARP 的参数。

为了保证Server的安全性,防止非法ARP报文的侵入,在Switch的接口GE0/0/2上增加一个静态ARP表项,Router的IP地址为10.2.2.3,对应的MAC地址为00e0-fc01-0000。

配置思路ARP的配置思路如下:创建VLAN,并将接口加入到VLAN中。

配置用户侧VLANIF接口的动态ARP的参数。

配置静态ARP表项。

数据准备为完成此配置示例,需准备如下的数据:接口GE0/0/1属于VLAN2,接口GE0/0/2属于VLAN3。

接口VLANIF2的IP地址为2.2.2.2,子网掩码为255.255.255.0。

ARP表项老化时间为60秒,老化探测次数为2次。

LSW的IP地址为2.2.2.1,子网掩码为255.255.255.0。

Router与Switch对接的接口IP地址为10.2.2.3,子网掩码为255.255.255.0,对应的MAC 地址为00e0-fc01-0000。

操作步骤创建VLAN,并将接口加入到VLAN中。

# 创建VLAN2和VLAN3。

<Quidway> system-view[Quidway] vlan batch 2 3# 将接口GE0/0/1加入VLAN2中,接口GE0/0/2加入VLAN3中。

[Quidway] interface gigabitethernet 0/0/1[Quidway-GigabitEthernet0/0/1] port hybrid tagged vlan 2[Quidway-GigabitEthernet0/0/1] quit[Quidway] interface gigabitethernet 0/0/2[Quidway-GigabitEthernet0/0/2] port hybrid tagged vlan 3[Quidway-GigabitEthernet0/0/2] quit配置VLANIF接口的动态ARP的参数。

路由器arp功能怎么设置

路由器arp功能怎么设置互联网的发展越来越快,网络也已经几乎普及到了我们每个家庭,路由器设备是我们最常使用来连接网络的工具,那么你知道路由器arp 功能怎么设置吗?下面是店铺整理的一些关于路由器arp功能设置的相关资料,供你参考。

路由器arp功能设置的方法:一、设置前准备当使用了防止ARP欺骗功能(IP和MAC绑定功能)后,最好是不要使用动态IP,因为电脑可能获取到和IP与MAC绑定条目不同的IP,这时候可能会无法上网,通过下面的步骤来避免这一情况发生吧。

1)把路由器的DHCP功能关闭:打开路由器管理界面,“DHCP 服务器”->“DHCP服务”,把状态由默认的“启用”更改为“不启用”,保存并重启路由器。

2)给电脑手工指定IP地址、网关、DNS服务器地址,如果您不是很清楚当地的DNS地址,可以咨询您的网络服务商。

二、设置路由器防止ARP欺骗打开路由器的管理界面,在左侧的菜单中可以看到:“IP与MAC绑定”的功能,这个功能除了可以实现IP和MAC 绑定外,还可以实现防止ARP欺骗功能。

打开“静态ARP绑定设置”窗口如下:注意,默认情况下ARP绑定功能是关闭,请选中启用后,点击保存来启用。

在添加IP与MAC地址绑定的时候,可以手工进行条目的添加,也可以通过“ARP映射表”查看IP与MAC地址的对应关系,通过导入后,进行绑定。

1、手工进行添加,单击“增加单个条目”。

填入电脑的MAC地址与对应的IP地址,然后保存,就实现了IP 与MAC地址绑定。

2、通过“ARP映射表”,导入条目,进行绑定。

打开“ARP映射表”窗口如下:这是路由器动态学习到的ARP表,可以看到状态这一栏显示为“未绑定”。

如果确认这一个动态学习的表没有错误,也就是说当时不存在arp欺骗的情况下,把条目导入,并且保存为静态表,这样路由器重启后这些条目都会存在,实现绑定的效果。

若存在许多计算机,可以点击“全部导入”,自动导入所有计算机的IP与MAC信息。

华为交换机防ARP攻击配置手册

ARP防攻击配置下表列出了本章所包含的内容。

如果您需要……请阅读……了解ARP地址欺骗防攻击的原理和配置ARP地址欺骗防攻击了解ARP网关冲突防攻击的原理和配置ARP网关冲突防攻击配置了解ARP报文防攻击的原理和配置ARP报文防攻击配置了解ARP协议防攻击综合配置举例ARP防攻击配置举例3.1 ARP地址欺骗防攻击3.1.1 ARP地址欺骗防攻击简介ARP协议缺少安全保障机制,维护起来耗费人力,且极易受到攻击。

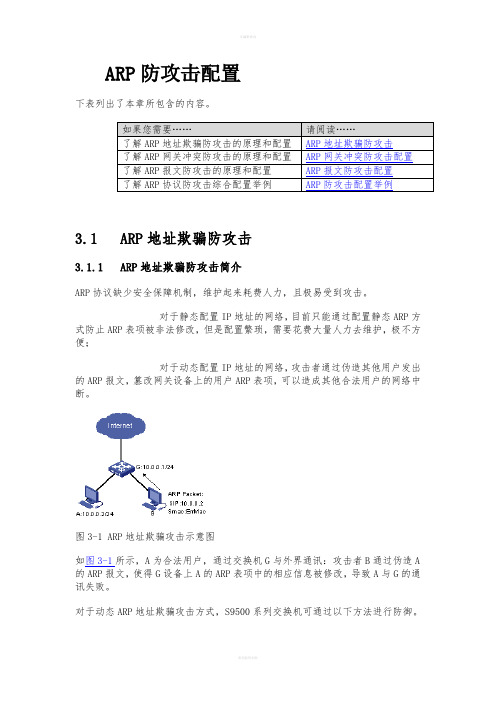

对于静态配置IP地址的网络,目前只能通过配置静态ARP方式防止ARP表项被非法修改,但是配置繁琐,需要花费大量人力去维护,极不方便;对于动态配置IP地址的网络,攻击者通过伪造其他用户发出的ARP报文,篡改网关设备上的用户ARP表项,可以造成其他合法用户的网络中断。

图3-1 ARP地址欺骗攻击示意图如图3-1所示,A为合法用户,通过交换机G与外界通讯:攻击者B通过伪造A 的ARP报文,使得G设备上A的ARP表项中的相应信息被修改,导致A与G的通讯失败。

对于动态ARP地址欺骗攻击方式,S9500系列交换机可通过以下方法进行防御。

1. 固定MAC地址对于动态ARP的配置方式,交换机第一次学习到ARP表项之后就不再允许通过ARP学习对MAC地址进行修改,直到此ARP表项老化之后才允许此ARP表项更新MAC地址,以此来确保合法用户的ARP表项不被修改。

固定MAC有两种方式:Fixed-mac和Fixed-all。

Fixed-mac方式;不允许通过ARP学习对MAC地址进行修改,但允许对VLAN和端口信息进行修改。

这种方式适用于静态配置IP地址,但网络存在冗余链路的情况。

当链路切换时,ARP表项中的端口信息可以快速改变。

Fixed-all方式;对动态ARP和已解析的短静态ARP、MAC、VLAN和端口信息均不允许修改。

这种方式适用于静态配置IP地址、网络没有冗余链路、同一IP地址用户不会从不同端口接入交换机的情况。

华为交换机防止仿冒网关ARP攻击配置实例

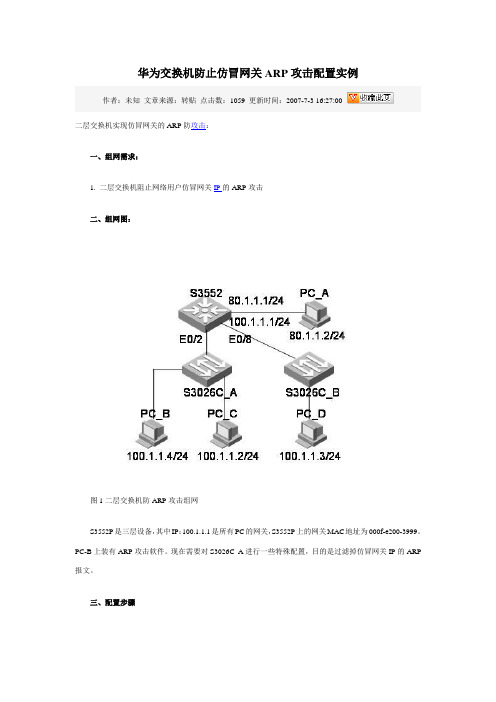

华为交换机防止仿冒网关 ARP 攻击配置实例作者:未知 文章来源:转贴 点击数:1059 更新时间:2007-7-3 16:27:00 二层交换机实现仿冒网关的 ARP 防攻击:一、组网需求:1. 二层交换机阻止网络用户仿冒网关 IP 的 ARP 攻击二、组网图:图 1 二层交换机防 ARP 攻击组网S3552P 是三层设备, 其中 IP: 100.1.1.1 是所有 PC 的网关, S3552P 上的网关 MAC 地址为 000f-e200-3999。

PC-B 上装有 ARP 攻击软件。

现在需要对 S3026C_A 进行一些特殊配置,目的是过滤掉仿冒网关 IP 的 ARP 报文。

三、配置步骤对于二层交换机如 S3026C 等支持用户自定义 ACL(number 为 5000 到 5999)的交换机,可以配置 ACL 来进行 ARP 报文过滤。

全局配置 ACL 禁止所有源 IP 是网关的 ARP 报文acl num 5000rule 0 deny 0806 ffff 24 64010101 ffffffff 40rule 1 permit 0806 ffff 24 000fe2003999 ffffffffffff 34其中 rule0 把整个 S3026C_A 的端口冒充网关的 ARP 报文禁掉,其中斜体部分 64010101 是网关 IP 地 址 100.1.1.1 的 16 进制表示形式。

Rule1 允许通过网关发送的 ARP 报文,斜体部分为网关的 mac 地址 000f-e200-3999。

注意:配置 Rule 时的配置顺序,上述配置为先下发后生效的情况。

在 S3026C-A 系统视图下发 acl 规则:[S3026C-A] packet-filter user-group 5000这样只有 S3026C_A 上连网关设备才能够发送网关的 ARP 报文,其它主机都不能发送假冒网关的 arp 响应报文。

华为交换机DHCPsnooping配置教程

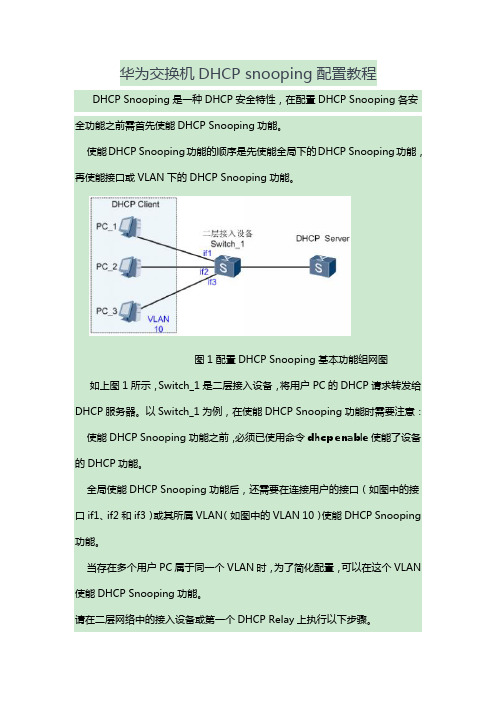

华为交换机DHCP snooping配置教程DHCP Snooping是一种DHCP平安特性,在配置DHCP Snooping各平安功能之前需首先使能DHCP Snooping功能。

使能DHCP Snooping功能的顺序是先使能全局下的DHCP Snooping功能,再使能接口或VLAN下的DHCP Snooping功能。

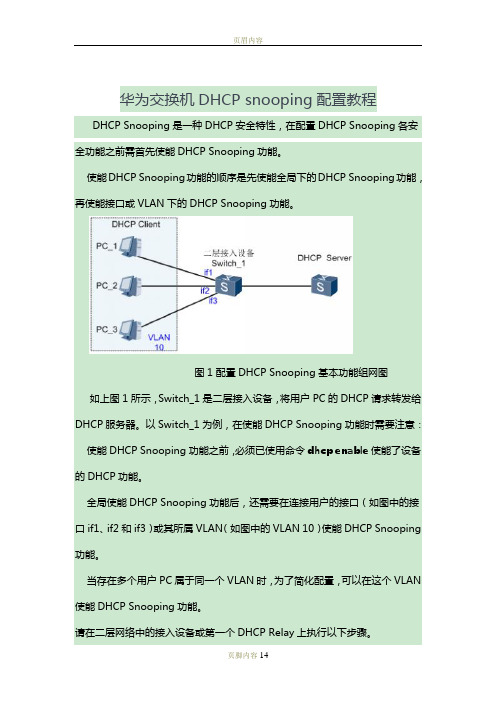

图1配置DHCP Snooping根本功能组网图如上图1所示,Switch_1是二层接入设备,将用户PC的DHCP请求转发给DHCP 效劳器。

以Switch_1为例,在使能DHCP Snooping功能时需要注意:使能DHCP Snooping功能之前,必须已使用命令dhcp enable使能了设备的DHCP功能。

全局使能DHCP Snooping功能后,还需要在连接用户的接口〔如图中的接口if1、if2和if3〕或其所属VLAN〔如图中的VLAN 10〕使能DHCP Snooping功能。

当存在多个用户PC属于同一个VLAN时,为了简化配置,可以在这个VLAN 使能DHCP Snooping功能。

请在二层网络中的接入设备或第一个DHCP Relay上执行以下步骤。

1、使能DHCP Snooping功能[Huawei]dhcp snooping enable ?ipv4DHCPv4 Snoopingipv6DHCPv6 Snoopingvlan Virtual LAN<cr>或[Huawei]dhcp snooping over-vpls enable#使能设备在VPLS网络中的DHCP Snooping功能或[Huawei-vlan2]dhcp snooping enable[Huawei-GigabitEthernet0/0/3]dhcp snooping enable2、配置接口信任状态[Huawei-GigabitEthernet0/0/2]dhcp snooping trusted或[Huawei-vlan3]dhcp snooping trusted interface GigabitEthernet 0/0/63、去使能DHCP Snooping用户位置迁移功能在移动应用场景中,假设某一用户由接口A上线后,切换到接口B重新上线,用户将发送DHCP Discover报文申请IP地址。

华为交换机防止同网段ARP欺骗攻击配置案例

华为交换机防止同网段ARP欺骗攻击配置案例1阻止仿冒网关IP的arp攻击1.1 二层交换机实现防攻击1.1.1 配置组网图1二层交换机防ARP攻击组网S3552P是三层设备,其中IP:100.1.1.1是所有PC的网关,S3552P上的网关MAC地址为000f-e200-3999。

PC-B上装有ARP攻击软件。

现在需要对S3026_A进行一些特殊配置,目的是过滤掉仿冒网关IP的ARP报文。

1.1.2 配置步骤对于二层交换机如S3026C等支持用户自定义ACL(number为5000到5999)的交换机,可以配置ACL来进行ARP报文过滤。

全局配置ACL禁止所有源IP是网关的ARP报文acl num 5000rule 0 deny 0806 ffff 24 64010101 ffffffff 40rule 1 permit 0806 ffff 24 000fe2003999 ffffffffffff 34其中rule0把整个S3026C_A的端口冒充网关的ARP报文禁掉,其中斜体部分64010101是网关IP地址100.1.1.1的16进制表示形式。

Rule1允许通过网关发送的ARP报文,斜体部分为网关的mac地址000f-e200-3999。

注意:配置Rule时的配置顺序,上述配置为先下发后生效的情况。

在S3026C-A系统视图下发acl规则:[S3026C-A] packet-filter user-group 5000这样只有S3026C_A上连网关设备才能够发送网关的ARP报文,其它主机都不能发送假冒网关的arp响应报文。

1.2 三层交换机实现防攻击1.2.1 配置组网图2 三层交换机防ARP攻击组网1.2.2 防攻击配置举例对于三层设备,需要配置过滤源IP是网关的ARP报文的ACL规则,配置如下ACL规则:acl number 5000rule 0 deny 0806 ffff 24 64010105 ffffffff 40rule0禁止S3526E的所有端口接收冒充网关的ARP报文,其中斜体部分64010105是网关IP 地址100.1.1.5的16进制表示形式。

华为技术命令(三)dhcp中继配置命令

华为技术命令(三)dhcp中继配置命令DHCP 中继配置命令【命令】debugging ip relay protocol【视图】所有视图【参数】无【描述】debugging ip relay protocol 命令用来打开DHCP 中继和透传调试信息开关。

【命令】display ip relay protocol【视图】所有视图【参数】无【描述】display ip relay protocol 命令用来显示当前透传转发协议的运行情况。

命令】display ip relay-address【视图】所有视图【参数】无【描述】display ip relay-address 命令用来显示各接口的辅助地址的配置情况。

【举例】无【命令】ip relay protocol udp portundo ip relay protocol udp [ port ]【视图】系统视图【参数】port:转发UDP 报文的端口号。

【描述】ip relay protocol udp 命令用来配置透传转发协议及其使用的端口号,undoip relay protocol udp 命令用来取消透传转发协议及其端口号。

对于DHCP 中继来说,IP 辅助地址指定的是DHCP 服务器的地址。

配置辅助IP 地址后,从该接口上收到的广播报文,会发送到该服务器上去。

能够配置IP 辅助地址的接口应当支持广播方式。

每个接口最多可配置20 个辅助地址。

命令】ip relay-address ip-addressundo ip relay-address [ ip-address ]视图】以太网接口视图【参数】ip-address:为地址池起始IP 地址.【描述】ip relay-address 命令用来配置以太网口进行透传转发的辅助地址,undo ipITrelay-address 命令用来取消已配置的辅助地址。

缺省情况下,以太网口未配置辅助IP 地址。

关于arp和dhcp的功能

1.静态arp

全局模式:arp ip地址mac地址端口信息

2.打开vlan口的代理arp功能

进入端口:ip proxy-arp

3.防arp扫描

4.配置基于端口的防arp扫描的接收arp报文的阙值(2-200)

5..配置基于地址的防arp扫描的接收arp报文的阙值(1-200)

6.配置信任端口

7.配置信任ip

8.启动自动恢复

9.配置防arp扫描的日志功能

10.启动防arp扫描的snmp trap功能

11.禁止arp报文更新

12.禁止自动学习

13.将动态arp改成静态arp

、

14.配置arp guard地址{当收到一个arp报文源地址与100.1.1.1相同的是,则认为是arp

攻击报文,要丢弃}

1.给dhcp客户机建立域名

2.排除某段地址从地址池里

3. 开启dhcp服务器ping方式检测地址冲突的功能

3.设置当以ping 方式检测地址冲突的ping请求报文的个数

4.设置dhcp租赁时间

5.建立地址池

6.客户机存放文件的服务器地址

7.为www服务器添加地址

8.开启dhcp服务

9.开启dhcp广播报文抑制

10.转发dhcp包且目的地址为192.168.1.1

11.配置DES加密(key后为0是不保密,7为隐藏)

12.监听所有不信任端口DHCPserver包

13.自动防御

14.记录信任端口的dhcpserver的绑定信息

15.将捕获的信息放到dot1x的模块上去

16.绑定用户

17.绑定用户数目

18.设定dhcp报文转发速度(0-100)

19.配置信任端口。

华为配置静态ARP

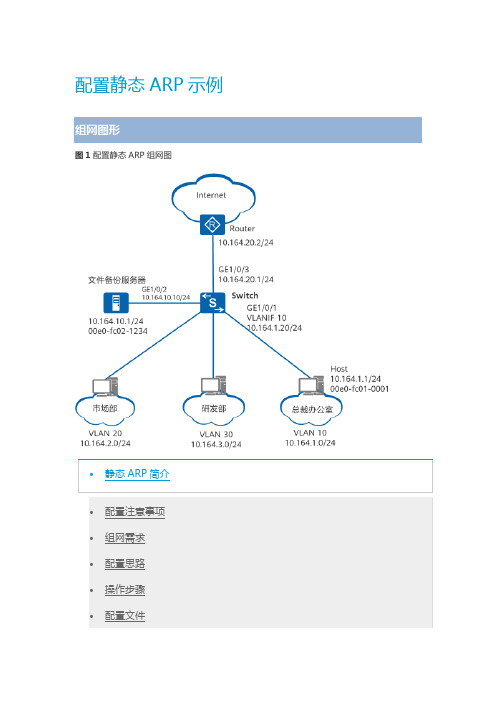

配置静态ARP示例图1 配置静态ARP组网图静态ARP简介静态ARP表项是指网络管理员手工建立IP地址和MAC地址之间固定的映射关系。

正常情况下网络中设备可以通过ARP协议进行ARP表项的动态学习,生成的动态ARP表项可以被老化,可以被更新。

但是当网络中存在ARP攻击时,设备中动态ARP表项可能会被更新成错误的ARP表项,或者被老化,造成合法用户通信异常。

静态ARP表项不会被老化,也不会被动态ARP表项覆盖,可以保证网络通信的安全性。

静态ARP表项可以限制本端设备和指定IP地址的对端设备通信时只使用指定的MAC地址,此时攻击报文无法修改本端设备的ARP表中IP地址和MAC地址的映射关系,从而保护了本端设备和对端设备间的正常通信。

一般在网关设备上配置静态ARP表项。

对于以下场景,用户可以配置静态ARP表项。

•对于网络中的重要设备,如服务器等,可以在交换机上配置静态ARP表项。

这样可以避免交换机上重要设备IP地址对应的ARP表项被ARP攻击报文错误更新,从而保证用户与重要设备之间正常通信。

•当网络中用户设备的MAC地址为组播MAC地址时,可以在交换机上配置静态ARP表项。

缺省情况下,设备收到源MAC地址为组播MAC地址的ARP报文时不会进行ARP学习。

•当希望禁止某个IP地址访问设备时,可以在交换机上配置静态ARP表项,将该IP地址与一个不存在的MAC地址进行绑定。

配置注意事项•设备上配置的静态ARP表项数目不能大于设备静态ARP表项规格,可以执行命令display arp statistics all查看设备上已有的ARP表项数目。

•本举例适用于S系列交换机所有产品的所有版本。

如需了解交换机软件配套详细信息,请点击Info-Finder,在选择产品系列或产品型号后,在“硬件中心”进行查询。

S5731-L和S5731S-L属于远端模块,不支持Web管理、YANG和命令行,仅支持通过中心交换机对其下发配置,相关操作请参见《S300, S500, S2700,S5700, S6700 V200R021C10 配置指南-设备管理》中的“极简架构配置(小行星方案)”。

华为交换机DHCP snooping配置教程

华为交换机DHCP snooping配置教程DHCP Snooping是一种DHCP安全特性,在配置DHCP Snooping各安全功能之前需首先使能DHCP Snooping功能。

使能DHCP Snooping功能的顺序是先使能全局下的DHCP Snooping功能,再使能接口或VLAN下的DHCP Snooping功能。

图1 配置DHCP Snooping基本功能组网图如上图1所示,Switch_1是二层接入设备,将用户PC的DHCP请求转发给DHCP服务器。

以Switch_1为例,在使能DHCP Snooping功能时需要注意:使能DHCP Snooping功能之前,必须已使用命令dhcp enable使能了设备的DHCP功能。

全局使能DHCP Snooping功能后,还需要在连接用户的接口(如图中的接口if1、if2和if3)或其所属VLAN(如图中的VLAN 10)使能DHCP Snooping 功能。

当存在多个用户PC属于同一个VLAN时,为了简化配置,可以在这个VLAN 使能DHCP Snooping功能。

请在二层网络中的接入设备或第一个DHCP Relay上执行以下步骤。

1、使能DHCP Snooping功能[Huawei]dhcp snooping enable ?ipv4 DHCPv4 Snoopingipv6 DHCPv6 Snoopingvlan Virtual LAN<cr>或[Huawei]dhcp snooping over-vpls enable # 使能设备在VPLS网络中的DHCP Snooping功能或[Huawei-vlan2]dhcp snooping enable[Huawei-GigabitEthernet0/0/3]dhcp snooping enable2、配置接口信任状态[Huawei-GigabitEthernet0/0/2]dhcp snooping trusted或[Huawei-vlan3]dhcp snooping trusted interface GigabitEthernet 0/0/63、去使能DHCP Snooping用户位置迁移功能在移动应用场景中,若某一用户由接口A上线后,切换到接口B重新上线,用户将发送DHCP Discover报文申请IP地址。

华为路由器 配置ARP

文档版本 04 (2008-01-25)

华为技术有限公司

i

插图目录

Quidway Eudemon 100/100E/200/200S 配置指南 网际互联分册

插图目录

图 9-1 代理 ARP 的应用...................................................................................................................................9-2

图9-1 代理 ARP 的应用

管理员规定 该网络使用: 172.16.2.0

HOST A IP:172.16.2.2

(1)ARP REQUEST 172.16.4.4

Internet 1 IP:172.16.2.3 MAC:3333.3333.3333

Internet

(2)ARP REPLY

Router A

9.3 配置静态 ARP .............................................................................................................................................9-5 9.3.1 建立配置任务.....................................................................................................................................9-5 9.3.2 添加静态 ARP 表项...........................................................................................................................9-5 9.3.3 检查配置结果.....................................................................................................................................9-6

结合华为交换机谈谈校园网ARP欺骗的解决方法

例如:A 的地址为:IP:192.168.10.1 MAC: AA-AA-AA-AA-AA-AA B 的地址为:IP:192.168.10.2 MAC: BB-BB-BB-BB-BB-BB

2007 年初,无锡职业技术学院完成了太湖校区校园网的建设,全网采用了 华为设备。随着行政区、教学区、学生宿舍、教工宿舍网络的开通,接入用户越 来越多,校园网已经成为学校教学、办公,学习、生活中一个重要的组成部分。 同时,怎样有效的进行网络管理也逐渐提升到一个非常重要的位置。

由于一开始网络环境相对开放、管理方式较为简单,再加上计算机系统管理 比较复杂、网络安全方面投入不足,网络不可避免的出现了一系列的问题:病毒 的攻击、环路的产生,ARP 欺骗等。特别是 ARP 欺骗对网络的影响特别频繁,也 特别严重,它会造成以下一些问题:

[SWB-Vlan-nterface300]ip address10.16.254.254 255.255.0.0 [SWB]dhcpserverip-pool1 [SWB-dhcp-pool-1]network 10.16.0.0 mask 255.255.0.0 [SWB-dhcp-pool-1]gateway-list 10.16.254.254 3、利用交换机批量绑定 MAC+IP 防止 ARP 欺骗 使用可防御 ARP 攻击的三层交换机,绑定端口+MAC+IP,限制 ARP 流量,及 时发现并自动阻断 ARP 攻击端口,合理划分 VLAN,彻底阻止盗用 IP、MAC 地址, 杜绝 ARP 的攻击。 具体配置为 arp static <IP 地址> <MAC 地址>。这是一种比较简单,直观 的方法,而且也是解决力度较强的一种方法。有些人可能认为这种方法比较繁琐、 工作量大,但是实际操作起来却比较简单:将三层交换机上的 ARP 表复制到记事 本,利用替换的方式加上头部 arp static,然后在交换机的视图模式下粘贴即 可。 四、结束语 此处列举了部分 Quidway S 系列以太网交换机的应用。在实际的网络应用中, 需要根据配置手册确认该产品是否支持用户自定义 ACL 和地址绑定。仅仅具有上 述功能的交换机才能防止 ARP 欺骗。 最后希望校园网用户应时刻注意查杀病毒,在系统比较干净的情况下安装学 院提供的趋势杀毒软件,并且及时下载和更新操作系统的补丁程序,增强个人计 算机防御计算机病毒的能力。校园网是公共服务设施,保障网络安全不仅是信息 中心的工作,更是每位网络用户应尽的义务, 只有依靠大家群策群力、群防群 治,网络才能长治久安。

H3C防ARP解决方案及配置

H3C防ARP解决方案及配置防ARP攻击配置举例关键词:ARP、DHCP Snooping摘要:本文主要介绍如何利用以太网交换机DHCP监控模式下的防ARP攻击功能,防止校园网中常见的“仿冒网关”、“欺骗网关”、“欺骗终端用户”、ARP泛洪等攻击形式。

同时,详细描述了组网中各个设备的配置步骤和配置注意事项,指导用户进行实际配置。

缩略语:ARP(Address Resolution Protocol,地址解析协议)MITM(Man-In-The-Middle,中间人攻击)第1章防ARP攻击功能介绍近来,许多校园网络都出现了ARP攻击现象。

严重者甚至造成大面积网络不能正常访问外网,学校深受其害。

H3C公司根据校园网ARP攻击的特点,给出了DHCP监控模式下的防ARP攻击解决方案,可以有效的防御“仿冒网关”、“欺骗网关”、“欺骗终端用户”、“ARP中间人攻击”、“ARP泛洪攻击”等校园网中常见的ARP攻击方式;且不需要终端用户安装额外的客户端软件,简化了网络配置。

1.1 ARP攻击简介按照ARP协议的设计,一个主机即使收到的ARP应答并非自身请求得到的,也会将其IP地址和MAC地址的对应关系添加到自身的ARP映射表中。

这样可以减少网络上过多的ARP数据通信,但也为“ARP欺骗”创造了条件。

校园网中,常见的ARP攻击有如下几中形式。

(1) 仿冒网关攻击者伪造ARP报文,发送源IP地址为网关IP地址,源MAC地址为伪造的MAC地址的ARP报文给被攻击的主机,使这些主机更新自身ARP表中网关IP地址与MAC地址的对应关系。

这样一来,主机访问网关的流量,被重定向到一个错误的MAC地址,导致该用户无法正常访问外网。

图1-1 “仿冒网关”攻击示意图(2) 欺骗网关攻击者伪造ARP报文,发送源IP地址为同网段内某一合法用户的IP地址,源MAC地址为伪造的MAC地址的ARP报文给网关;使网关更新自身ARP表中原合法用户的IP地址与MAC地址的对应关系。

dhcpsnooping攻击防范

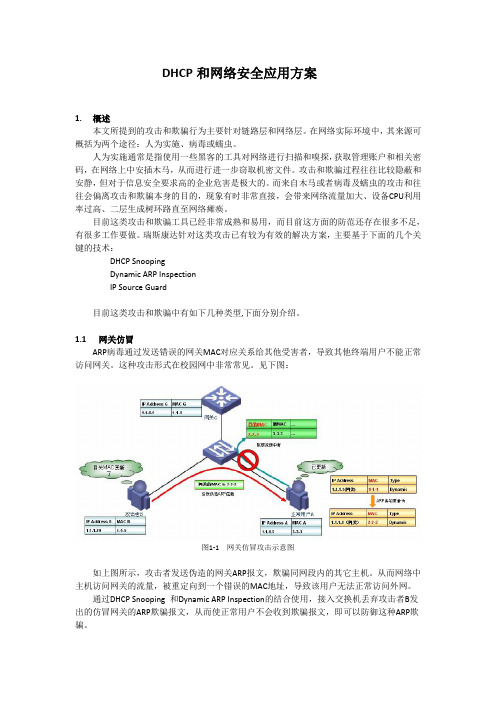

DHCP和网络安全应用方案1.概述本文所提到的攻击和欺骗行为主要针对链路层和网络层。

在网络实际环境中,其来源可概括为两个途径:人为实施、病毒或蠕虫。

人为实施通常是指使用一些黑客的工具对网络进行扫描和嗅探,获取管理账户和相关密码,在网络上中安插木马,从而进行进一步窃取机密文件。

攻击和欺骗过程往往比较隐蔽和安静,但对于信息安全要求高的企业危害是极大的。

而来自木马或者病毒及蠕虫的攻击和往往会偏离攻击和欺骗本身的目的,现象有时非常直接,会带来网络流量加大、设备CPU利用率过高、二层生成树环路直至网络瘫痪。

目前这类攻击和欺骗工具已经非常成熟和易用,而目前这方面的防范还存在很多不足,有很多工作要做。

瑞斯康达针对这类攻击已有较为有效的解决方案,主要基于下面的几个关键的技术:DHCP SnoopingDynamic ARP InspectionIP Source Guard目前这类攻击和欺骗中有如下几种类型,下面分别介绍。

1.1网关仿冒ARP病毒通过发送错误的网关MAC对应关系给其他受害者,导致其他终端用户不能正常访问网关。

这种攻击形式在校园网中非常常见。

见下图:图1-1 网关仿冒攻击示意图如上图所示,攻击者发送伪造的网关ARP报文,欺骗同网段内的其它主机。

从而网络中主机访问网关的流量,被重定向到一个错误的MAC地址,导致该用户无法正常访问外网。

通过DHCP Snooping 和Dynamic ARP Inspection的结合使用,接入交换机丢弃攻击者B发出的仿冒网关的ARP欺骗报文,从而使正常用户不会收到欺骗报文,即可以防御这种ARP欺骗。

1.2欺骗网关攻击者发送错误的终端用户的IP+MAC的对应关系给网关,导致网关无法和合法终端用户正常通信。

这种攻击在校园网中也有发生,但概率和“网关仿冒”攻击类型相比,相对较少。

见下图:图1-2 欺骗网关攻击示意图如上图,攻击者伪造虚假的ARP报文,欺骗网关相同网段内的某一合法用户的MAC地址已经更新。

ARP 攻击防御配置

ARP 攻击防御配置ARP 协议有简单、易用的优点,但是也因为其没有任何安全机制而容易被攻击发起者利用。

目前ARP 攻击和ARP 病毒已经成为局域网安全的一大威胁,为了避免各种攻击带来的危害,设备提供了多种技术对攻击进行检测和解决。

下面将详细介绍一下这些技术的原理以及配置。

3.1 配置ARP 源抑制功能3.1.1 ARP 源抑制功能简介如果网络中有主机通过向设备发送大量目标IP 地址不能解析的IP 报文来攻击设备,则会造成下面的危害:设备向目的网段发送大量ARP 请求报文,加重目的网段的负载。

设备会不断解析目标IP 地址,增加了CPU 的负担。

为避免这种攻击所带来的危害,设备提供了ARP 源抑制功能。

开启该功能后,如果网络中某主机向设备某端口连续发送目标IP 地址不能解析的IP 报文(当每5 秒内的ARP 请求报文的流量超过设置的阈值),对于由此IP 地址发出的IP 报文,设备不允许其触发ARP 请求,直至5 秒后再处理,从而避免了恶意攻击所造成的危害。

3.1.2 配置ARP 源抑制表3-1 配置ARP 源抑制操作命令说明进入系统视图system-view -使能ARP 源抑制功能arp source-suppression enable必选缺省情况下,关闭ARP 源抑制功能配置ARP 源抑制的阈值arp source-suppression limitlimit-value可选缺省情况下,ARP 源抑制的阈值为103.1.3 ARP 源抑制显示和维护在完成上述配置后,在任意视图下执行display 命令可以显示配置后ARP 源抑制的运行情况,通过查看显示信息验证配置的效果。

表3-2 ARP 源抑制显示和维护操作命令显示ARP 源抑制的配置信息display arp source-suppression3-23.2 配置ARP 防IP 报文攻击功能3.2.1 ARP 防IP 报文攻击功能介绍在进行IP 报文转发过程中,设备需要依靠ARP 解析下一跳IP 地址的MAC 地址。

华为交换机DHCPsnooping配置教程资料

华为交换机DHCP snooping配置教程DHCP Snooping是一种DHCP安全特性,在配置DHCP Snooping各安全功能之前需首先使能DHCP Snooping功能。

使能DHCP Snooping功能的顺序是先使能全局下的DHCP Snooping功能,再使能接口或VLAN下的DHCP Snooping功能。

图1 配置DHCP Snooping基本功能组网图如上图1所示,Switch_1是二层接入设备,将用户PC的DHCP请求转发给DHCP服务器。

以Switch_1为例,在使能DHCP Snooping功能时需要注意:使能DHCP Snooping功能之前,必须已使用命令dhcp enable使能了设备的DHCP功能。

全局使能DHCP Snooping功能后,还需要在连接用户的接口(如图中的接口if1、if2和if3)或其所属VLAN(如图中的VLAN 10)使能DHCP Snooping 功能。

当存在多个用户PC属于同一个VLAN时,为了简化配置,可以在这个VLAN 使能DHCP Snooping功能。

请在二层网络中的接入设备或第一个DHCP Relay上执行以下步骤。

1、使能DHCP Snooping功能[Huawei]dhcp snooping enable ?ipv4 DHCPv4 Snoopingipv6 DHCPv6 Snoopingvlan Virtual LAN<cr>或[Huawei]dhcp snooping over-vpls enable # 使能设备在VPLS网络中的DHCP Snooping功能或[Huawei-vlan2]dhcp snooping enable[Huawei-GigabitEthernet0/0/3]dhcp snooping enable2、配置接口信任状态[Huawei-GigabitEthernet0/0/2]dhcp snooping trusted或[Huawei-vlan3]dhcp snooping trusted interface GigabitEthernet 0/0/63、去使能DHCP Snooping用户位置迁移功能在移动应用场景中,若某一用户由接口A上线后,切换到接口B重新上线,用户将发送DHCP Discover报文申请IP地址。

ZCOM发布中文品牌“佐罗网”

转发功能,此项功能为可选)[ Huawei - vl an1] qui t(返回系统视图)

配置端口上 I P 与 MAC的静态绑定:

[ Huawei ] i nt er f ace Et her net 1/ 0/ 2 (进入需要配置静态绑定的端

口配置模式) [ Huawei - Ether net 1/ 0/ 2] i p sour ce st at i c bi ndi ng i p- addr ess 192.

[ Huawei - Et her net 1/0/ 2] arp r at e- l i mi t enabl e(开启ARP限速功能)

[ Huawei - Et her net 1/ 0/ 2] ar p r at e- l i mi t 20 (限定每秒20个) [ Huawei - Et her net 1/ 0/ 2] qui t (返回全局视图)

7.实际组网中,为了解决让上行端口接收的ARP请求和应答报文 通过 ARP 入侵检测的问题,交换机对于来自信任端口的所有ARP报文 不进行检测,对其它端口的ARP报文通过查看DHCP Snoopi ng表或手 工配置的IP静态绑定表进行检测。

ARP 洪水攻击

配 置 ARP 报文限速功 能

配置 方法

配置 DHCP snoopi ng ARP 入侵检测功能:

<huawe i >s ys t em- vi ew (进入系统视图)

[ huawei ] dhcp- snoopi ng(全局启用dhcp- snoopi ng功能)

[ huawei ] i nt er f ace Et her net 1/ 0/ 1(进入端口配置模式,选定端

防御方法

动态获取 IP 地址的用户进行仿冒网关、ARP 中间 配 置 DHCP Sn oopi ng 、ARP

华为DHCP Snooping配置实例

DHCP Snooping配置之公保含烟创作介绍DHCP Snooping的原理和配置办法,并给出配置举例.配置DHCP Snooping的攻击防范功用示例组网需求如图9-13所示,SwitchA与SwitchB为接入设备,SwitchC为DHCP Relay.Client1与Client2辨别通过GE0/0/1与GE0/0/2接入SwitchA,Client3通过GE0/0/1接入SwitchB,其中Client1与Client3通过DHCP方式获取IPv4地址,而Client2使用静态配置的IPv4地址.网络中存在合法用户的攻击招致合法用户不能正常获取IP地址,管理员希望能够避免网络中针对DHCP的攻击,为DHCP用户提供更优质的效劳.图9-13 配置DHCP Snooping的攻击防范功用组网图配置思路采用如下的思路在SwitchC上停止配置.1.使能DHCP Snooping功用并配置设备仅处置DHCPv4报文.2.配置接口的信任状态,以担保客户端从合法的效劳器获取IP地址.3.使能ARP与DHCP Snooping的联动功用,担保DHCP用户在异常下线时实时更新绑定表.4.使能依据DHCP Snooping绑定表生成接口的静态MAC表项功用,以避免非DHCP用户攻击.5.使能对DHCP报文停止绑定表匹配反省的功用,避免仿冒DHCP报文攻击.6.配置DHCP报文上送DHCP报文处置单位的最年夜允许速率,避免DHCP报文泛洪攻击.7.配置允许接入的最年夜用户数以及使能检测DHCPRequest报文帧头MAC与DHCP数据区中CHADDR字段是否一致功用,避免DHCP Server效劳回绝攻击. 把持步伐1.使能DHCP Snooping功用.# 使能全局DHCP Snooping功用并配置设备仅处置DHCPv4报文.<HUAWEI> system-view[HUAWEI] sysname SwitchC[SwitchC] dhcp enable[SwitchC] dhcp snooping enable ipv4# 使能用户侧接口的DHCP Snooping功用.以GE0/0/1接口为例,GE0/0/2的配置相同,此处省略. [SwitchC] interface gigabitethernet 0/0/1 [SwitchC-GigabitEthernet0/0/1] dhcp snooping enable[SwitchC-GigabitEthernet0/0/1] quit2.配置接口的信任状态:将衔接DHCP Server的接口状态配置为“Trusted”.3.[SwitchC] interface gigabitethernet 0/0/34.[SwitchC-GigabitEthernet0/0/3] dhcp snooping trusted[SwitchC-GigabitEthernet0/0/3] quit5.使能ARP与DHCP Snooping的联动功用. [SwitchC] arp dhcp-snooping-detect enable6.使能依据DHCP Snooping绑定表生成接口的静态MAC 表项功用.GE0/0/2的配置相同,此处省略.[SwitchC] interface gigabitethernet 0/0/1 [SwitchC-GigabitEthernet0/0/1] dhcp snooping sticky-mac[SwitchC-GigabitEthernet0/0/1] quit7.使能对DHCP报文停止绑定表匹配反省的功用.# 在用户侧接口停止配置.以GE0/0/1接口为例,GE0/0/2的配置相同,此处省略.[SwitchC] interface gigabitethernet 0/0/1 [SwitchC-GigabitEthernet0/0/1] dhcp snooping check dhcp-request enable[SwitchC-GigabitEthernet0/0/1] quit8.配置DHCP报文上送DHCP报文处置单位的最年夜允许速率为90pps.9.[SwitchC] dhcp snooping check dhcp-rate enable [SwitchC] dhcp snooping check dhcp-rate 9010.使能检测DHCP Request报文中GIADDR字段是否非零的功用.GE0/0/2的配置相同,此处省略.[SwitchC] interface gigabitethernet 0/0/1 [SwitchC-GigabitEthernet0/0/1] dhcp snooping check dhcp-giaddr enable[SwitchC-GigabitEthernet0/0/1] quit11.配置接口允许接入的最年夜用户数并使能对CHADDR 字段反省功用.# 在用户侧接口停止配置.以GE0/0/1接口为例,GE0/0/2的配置相同,此处省略.[SwitchC] interface gigabitethernet 0/0/1 [SwitchC-GigabitEthernet0/0/1] dhcp snooping max-user-number 20[SwitchC-GigabitEthernet0/0/1] dhcp snooping check dhcp-chaddr enable[SwitchC-GigabitEthernet0/0/1] quit12.配置丢弃报文告警和报文限速告警功用.# 使能丢弃报文告警功用,并配置丢弃报文告警阈值.以GE0/0/1接口为例,GE0/0/2的配置相同,此处省略. [SwitchC] interface gigabitethernet 0/0/1[SwitchC-GigabitEthernet0/0/1] dhcp snooping alarm dhcp-chaddr enable[SwitchC-GigabitEthernet0/0/1] dhcp snooping alarm dhcp-request enable[SwitchC-GigabitEthernet0/0/1] dhcp snooping alarm dhcp-reply enable[SwitchC-GigabitEthernet0/0/1] dhcp snooping alarm dhcp-chaddr threshold 120[SwitchC-GigabitEthernet0/0/1] dhcp snooping alarm dhcp-request threshold 120[SwitchC-GigabitEthernet0/0/1] dhcp snooping alarm dhcp-reply threshold 120[SwitchC-GigabitEthernet0/0/1] quit# 使能报文限速告警功用,并配置报文限速告警阈值. [SwitchC] dhcp snooping alarm dhcp-rate enable [SwitchC] dhcp snooping alarm dhcp-rate threshold 50013.验证配置后果# 执行命令display dhcp snooping configuration反省DHCP Snooping的配置信息.[SwitchC] display dhcp snooping configuration#dhcp snooping enable ipv4dhcp snooping check dhcp-rate enabledhcp snooping check dhcp-rate 90dhcp snooping alarm dhcp-rate enabledhcp snooping alarm dhcp-rate threshold 500 arp dhcp-snooping-detect enable#interface GigabitEthernet0/0/1dhcp snooping enabledhcp snooping check dhcp-giaddr enabledhcp snooping check dhcp-request enabledhcp snooping alarm dhcp-request enabledhcp snooping alarm dhcp-request threshold 120 dhcp snooping check dhcp-chaddr enabledhcp snooping alarm dhcp-chaddr enabledhcp snooping alarm dhcp-chaddr threshold 120 dhcp snooping alarm dhcp-reply enabledhcp snooping alarm dhcp-reply threshold 120 dhcp snooping max-user-number 20#interface GigabitEthernet0/0/2dhcp snooping enabledhcp snooping check dhcp-giaddr enabledhcp snooping check dhcp-request enabledhcp snooping alarm dhcp-request enabledhcp snooping alarm dhcp-request threshold 120 dhcp snooping check dhcp-chaddr enabledhcp snooping alarm dhcp-chaddr enabledhcp snooping alarm dhcp-chaddr threshold 120 dhcp snooping alarm dhcp-reply enabledhcp snooping alarm dhcp-reply threshold 120 dhcp snooping max-user-number 20#interface GigabitEthernet0/0/3dhcp snooping trusted## 执行命令display dhcp snooping interface反省接口下的DHCP Snooping运行信息.[SwitchC] display dhcp snooping interface gigabitethernet 0/0/1DHCP snooping running information for interface GigabitEthernet0/0/1 :DHCP snooping : EnableTrusted interface : No Dhcp user max number : 20 Current dhcp and nd user number : 0 Check dhcp-giaddr : EnableCheck dhcp-chaddr : EnableAlarm dhcp-chaddr : EnableAlarm dhcp-chaddr threshold : 120 Discarded dhcp packets for check chaddr : 0 Check dhcp-request : EnableAlarm dhcp-request : EnableAlarm dhcp-request threshold : 120 Discarded dhcp packets for check request : 0Check dhcp-rate : Disable (default)Alarm dhcp-rate : Disable (default)Alarm dhcp-rate threshold : 500 Discarded dhcp packets for rate limit : 0 Alarm dhcp-reply : EnableAlarm dhcp-reply threshold : 120 Discarded dhcp packets for check reply : 0 [SwitchC] display dhcp snooping interface gigabitethernet 0/0/3DHCP snooping running information for interface GigabitEthernet0/0/3 :DHCP snooping : Disable (default)Trusted interface : Yes Dhcp user max number : 1024 (default)Current dhcp and nd user number : 0Check dhcp-giaddr :Disable (default)Check dhcp-chaddr :Disable (default)Alarm dhcp-chaddr :Disable (default)Check dhcp-request :Disable (default)Alarm dhcp-request :Disable (default)Check dhcp-rate :Disable (default)Alarm dhcp-rate :Disable (default)Alarm dhcp-rate threshold : 500Discarded dhcp packets for rate limit : 0Alarm dhcp-reply :Disable (default)配置文件# SwitchC的配置文件#sysname SwitchC#dhcp enable#dhcp snooping enable ipv4dhcp snooping check dhcp-rate enabledhcp snooping check dhcp-rate 90dhcp snooping alarm dhcp-rate enabledhcp snooping alarm dhcp-rate threshold 500 arp dhcp-snooping-detect enable#interface GigabitEthernet0/0/1dhcp snooping sticky-macdhcp snooping enabledhcp snooping check dhcp-giaddr enabledhcp snooping check dhcp-request enabledhcp snooping alarm dhcp-request enabledhcp snooping alarm dhcp-request threshold 120 dhcp snooping check dhcp-chaddr enabledhcp snooping alarm dhcp-chaddr enabledhcp snooping alarm dhcp-chaddr threshold 120dhcp snooping alarm dhcp-reply enabledhcp snooping alarm dhcp-reply threshold 120 dhcp snooping max-user-number 20#interface GigabitEthernet0/0/2dhcp snooping sticky-macdhcp snooping enabledhcp snooping check dhcp-request enabledhcp snooping alarm dhcp-request enabledhcp snooping alarm dhcp-request threshold 120 dhcp snooping check dhcp-chaddr enabledhcp snooping alarm dhcp-chaddr enabledhcp snooping alarm dhcp-chaddr threshold 120 dhcp snooping alarm dhcp-reply enabledhcp snooping alarm dhcp-reply threshold 120 dhcp snooping max-user-number 20#interface GigabitEthernet0/0/3dhcp snooping trusted#return。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

dhcp snooping enable

#

bpdu enable

#

cluster enable

ntdp enable

ntdp hop 16

ndp enable

#

vlan 1

dhcp snooping enable

dhcp snooping trusted interface GigabitEthernet0/0/1

dhcp snooping bind-table static ip-address 113.105.169.168 mac-address 90e6-ba36-85f3 interface Ethernet0/0/16

#

acl number 2001

#

traffic classifier c10m

dhcp snooping bind-table static ip-address 113.105.169.151 mac-address 0022-19d5-8d7b interface Ethernet0/0/9

dhcp snooping bind-table static ip-address 113.105.169.157 mac-address 0026-b98e-1570 interface Ethernet0/0/6

dhcp snooping check dhcp-chaddr enable

dhcp snooping check dhcp-request enable

traffic-policy p10m inbound

ntdp enable

ndp enable

#

interface Ethernet0/0/2

ip address 113.105.169.190 255.255.255.192

#

interface Ethernet0/0/1

broadcast-suppression 5

port default vlan 1

dhcp snooping check arp enable

dhcp snooping check ip enable

Quidway S2326TP-SI uptime is 192 days, 6 hours, 4 minutes

[Slot 0] EFFE uptime is 192 days, 6 hours, 4 minutes

Startup time :2008/01/01 00:00:39

64M bytes DDR Memory

if-match any

traffic classifier c30m

if-match any

#

traffic behavior b10m

car cir 10000 cbs 20000

traffic behavior b30m

dhcp snooping bind-table static ip-address 113.105.169.169 mac-address 0011-25ac-aa4e interface Ethernet0/0/12

dhcp snooping bind-table static ip-address 113.105.169.152 mac-address bcae-c5aa-9cd9 interface Ethernet0/0/8

Software Version : VRP (R) Software, Version 5.30 (S2300 V100R002C02B181SPC001)

dhcp snooping bind-table static ip-address 113.105.169.154 mac-address 001e-4f1f-48f8 interface Ethernet0/0/2

dhcp snooping bind-table static ip-address 113.105.169.159 mac-address 0004-23cf-7bec interface Ethernet0/0/4

dhcp snooping trusted interface GigabitEthernet0/0/2

dhcp snooping bind-table static ip-address 113.105.169.153 mac-address 0014-5e68-19ba interface Ethernet0/0/3

dhcp snooping bind-table static ip-address 113.105.169.160 mac-address 0030-4858-3d4c interface Ethernet0/0/10

dhcp snooping bind-table static ip-address 113.105.169.162 mac-address 0004-619c-2b2b interface Ethernet0/0/1

car cir 30000 cbs 30000

permit

#

traffic policy p10m

classifier c10m behavior b10m

traffic policy p30m

classifier c30m behavior b30m

#

interface Vlanif1

16M bytes FLASH

Pcb Version : CX22EFFE REV B

Basic BOOTROM Version : 113 Compiled at May 18 2009, 22:38:05

Advanced BOOTROM Version : 115 Compiled at May 6 2009, 13:48:53

dhcp snooping bind-table static ip-address 113.105.169.136 mac-address e41f-1365-2748 interface Ethernet0/0/8

dhcp snooping bind-table static ip-address 113.105.169.166 mac-address d8d3-85c6-d260 interface Ethernet0/0/13

<DG-4FJ12-S23-169.128/26>display version

Huawei Versatile Routing Platform Software

VRP (R) Software, Version 5.30 (S2300 V100R002C02B181SPC001)

Copyright (C) 2007-2008 Huawei Technologies Co., Ltd.

dhcp snooping bind-table static ip-address 113.105.169.165 mac-address 0003-47c1-71e8 interface Ethernet0/0/14

dhcp snooping bind-table static ip-address 113.105.169.155 mac-address 00ea-0116-b54b interface Ethernet0/0/5

broadcast-suppr来自ssion 5 port default vlan 1

dhcp snooping check dhcp-chaddr enable

dhcp snooping check dhcp-request enable

ntdp enable

ndp enable

dhcp snooping bind-table static ip-address 113.105.169.158 mac-address 001a-9211-93e1 interface Ethernet0/0/7

dhcp snooping bind-table static ip-address 113.105.169.164 mac-address 001d-7daf-5ae7 interface Ethernet0/0/11