认证与授权配置安全防范手册(pdf 29页)

安全防护设备配置标准

安全防护设备配置标准1. 背景随着现代科技的发展,安全防护设备在各个行业中起着重要的作用。

为了确保企业和个人的安全,需要制定一套安全防护设备配置标准,以规范安全防护设备的选购和配置过程。

2. 目的本文档的目的是为企业和个人提供一套统一的安全防护设备配置标准,以便在选购和配置安全防护设备时能够遵循合理的原则和标准,提高安全性和效果。

3. 标准内容3.1 安全防护设备的选择3.1.1 首先要根据实际需求确定需要配置的安全防护设备的类型和数量。

3.1.2 在选择安全防护设备时,应考虑其功能、性能、可靠性、适应性和价格等因素。

3.1.3 可以参考市场上常见的安全防护设备品牌和型号,选择经过验证的产品。

3.1.4 在选择安全防护设备时,应根据具体的安全需求和应用环境来进行评估,并与相关专业人员进行充分沟通和讨论。

3.2 安全防护设备的配置3.2.1 安全防护设备的配置应符合相关法律法规和标准要求。

3.2.2 在配置安全防护设备时,应根据具体的安全需求和应用环境来确定具体的配置方案。

3.2.3 安全防护设备的配置应考虑到设备之间的兼容性和互操作性,以确保整个系统能够协同工作。

3.2.4 在配置安全防护设备时,应考虑设备的摆放位置和安装方式,以确保设备能够起到最佳的安全防护效果。

4. 质量控制4.1 在选购安全防护设备时,应选择具有良好声誉和质量保证的供应商。

4.2 在配置安全防护设备时,应确保设备的安装和调试符合相关要求和标准。

4.3 定期进行安全防护设备的检查和维护,确保设备的正常运行和有效性。

5. 监督与改进5.1 建立监督机制,对安全防护设备的选购和配置过程进行监督和管理。

5.2 定期评估安全防护设备的性能和有效性,发现问题并进行改进。

6. 结论通过制定安全防护设备配置标准,可以规范安全防护设备的选购和配置过程,提高安全性和效果,保障企业和个人的安全。

参考文献:[1] XXX标准[2] XXX法律法规[3] XXX技术规范。

网络安全防护手册范本

网络安全防护手册范本第一章简介1.1 背景如今,随着互联网的迅速发展,网络安全问题日益突出。

大量的个人和商业数据在网络上传输和存储,隐私和资产安全面临着越来越大的威胁。

因此,建立一套完善的网络安全防护手册成为了企业和个人保障信息安全的关键。

1.2 目的本手册的目的是提供一套全面的网络安全防护方案,以帮助用户保护个人及企业的网络安全,减少信息泄露和网络攻击对用户造成的损失。

第二章基础知识2.1 密码保护2.1.1 密码复杂度- 密码应包含大小写字母、数字和特殊字符的组合,长度不少于8位。

- 密码应定期更换,禁止重复使用。

- 密码应不容易被猜测,不使用出现在字典中的常见单词或个人信息。

2.1.2 多因素身份验证- 在可能的情况下,使用多因素身份验证,如指纹识别、手机验证码等,提高账号安全性。

2.2 防病毒软件2.2.1 安装- 选择可信赖的防病毒软件,并定期更新确保其能检测最新的病毒威胁。

- 禁止安装未知来源的软件,以免带来潜在的安全风险。

2.2.2 扫描- 定期对计算机进行全盘扫描,以发现潜在的病毒或恶意软件。

第三章网络安全实践3.1 公共Wi-Fi 使用- 在使用公共Wi-Fi时,尽量避免访问敏感信息,特别是银行账户、社交媒体等。

- 使用VPN等加密通道保护数据传输安全。

3.2 媒体共享- 不轻易共享个人照片、视频等敏感信息,避免被滥用。

3.3 不明链接和附件- 从未知来源的邮件或短信中获得的链接和附件应谨慎打开。

- 不点击可疑的弹窗和广告,避免下载恶意软件。

第四章数据安全保护4.1 数据备份- 定期对重要数据进行备份,存储于本地或云端,并确保备份的有效性。

4.2 文件加密- 对重要文件进行加密处理,确保即使被盗取也无法被解密。

第五章社交媒体安全5.1 账户隐私设置- 审核并设置社交媒体账户的隐私选项,限制他人访问你的个人信息。

5.2 谨慎添加好友和关注- 避免随意添加陌生人为好友,谨慎关注不可信的账户。

网络安全配置作业指导书

网络安全配置作业指导书第1章网络安全基础概念 (4)1.1 网络安全的重要性 (4)1.2 常见网络安全威胁 (4)1.3 网络安全防护策略 (4)第2章操作系统安全配置 (5)2.1 Windows系统安全配置 (5)2.1.1 系统更新与补丁管理 (5)2.1.2 用户账户与权限管理 (5)2.1.3 防火墙配置 (5)2.1.4 安全策略设置 (6)2.2 Linux系统安全配置 (6)2.2.1 系统更新与软件包管理 (6)2.2.2 用户账户与权限管理 (6)2.2.3 防火墙配置 (6)2.2.4 安全加固 (6)2.3 macOS系统安全配置 (6)2.3.1 系统更新与软件管理 (6)2.3.2 用户账户与权限管理 (7)2.3.3 防火墙配置 (7)2.3.4 安全设置与防护 (7)第3章网络设备安全配置 (7)3.1 防火墙安全配置 (7)3.1.1 基本配置 (7)3.1.2 访问控制策略 (7)3.1.3 网络地址转换(NAT) (7)3.1.4 VPN配置 (7)3.2 路由器安全配置 (8)3.2.1 基本配置 (8)3.2.2 访问控制 (8)3.2.3 路由协议安全 (8)3.2.4 网络监控与审计 (8)3.3 交换机安全配置 (8)3.3.1 基本配置 (8)3.3.2 VLAN安全 (8)3.3.3 端口安全 (8)3.3.4 链路聚合与冗余 (8)3.3.5 网络监控与审计 (9)第4章应用层安全配置 (9)4.1 Web服务器安全配置 (9)4.1.1 保证Web服务器版本更新 (9)4.1.2 禁用不必要的服务和模块 (9)4.1.4 限制请求方法 (9)4.1.5 文件权限和目录访问控制 (9)4.1.6 配置SSL/TLS加密 (9)4.2 数据库服务器安全配置 (9)4.2.1 数据库软件更新与补丁应用 (9)4.2.2 数据库用户权限管理 (9)4.2.3 数据库加密 (9)4.2.4 备份与恢复策略 (9)4.2.5 日志审计与监控 (9)4.3 邮件服务器安全配置 (10)4.3.1 邮件传输加密 (10)4.3.2 邮件用户身份验证 (10)4.3.3 防病毒和反垃圾邮件措施 (10)4.3.4 邮件服务器访问控制 (10)4.3.5 日志记录与分析 (10)4.3.6 定期更新和漏洞修复 (10)第5章网络边界安全防护 (10)5.1 入侵检测系统(IDS)配置 (10)5.1.1 IDS概述 (10)5.1.2 配置步骤 (10)5.1.3 注意事项 (10)5.2 入侵防御系统(IPS)配置 (11)5.2.1 IPS概述 (11)5.2.2 配置步骤 (11)5.2.3 注意事项 (11)5.3 虚拟专用网络(VPN)配置 (11)5.3.1 VPN概述 (11)5.3.2 配置步骤 (11)5.3.3 注意事项 (12)第6章无线网络安全配置 (12)6.1 无线网络安全基础 (12)6.1.1 无线网络安全概述 (12)6.1.2 无线网络安全协议 (12)6.1.3 无线网络安全关键技术 (12)6.2 无线接入点(AP)安全配置 (12)6.2.1 无线接入点概述 (12)6.2.2 无线接入点安全配置原则 (12)6.2.3 无线接入点安全配置步骤 (12)6.3 无线网络安全监控与防护 (13)6.3.1 无线网络安全监控 (13)6.3.2 无线网络安全防护措施 (13)第7章端点安全防护 (13)7.1 端点防护概述 (13)7.2.1 选择合适的防病毒软件 (13)7.2.2 防病毒软件安装与配置 (14)7.3 端点检测与响应(EDR)系统配置 (14)7.3.1 EDR系统概述 (14)7.3.2 EDR系统配置 (14)第8章数据安全与加密 (14)8.1 数据加密技术 (14)8.1.1 加密概述 (14)8.1.2 对称加密 (15)8.1.3 非对称加密 (15)8.1.4 混合加密 (15)8.2 数字证书与公钥基础设施(PKI) (15)8.2.1 数字证书 (15)8.2.2 公钥基础设施(PKI) (15)8.2.3 数字签名 (15)8.3 数据备份与恢复策略 (15)8.3.1 数据备份 (15)8.3.2 数据恢复 (15)8.3.3 数据备份与恢复策略制定 (15)第9章安全审计与监控 (16)9.1 安全审计策略 (16)9.1.1 审计策略概述 (16)9.1.2 审计策略制定原则 (16)9.1.3 审计策略内容 (16)9.2 安全事件监控 (16)9.2.1 安全事件监控概述 (16)9.2.2 安全事件监控策略 (16)9.2.3 安全事件监控技术 (17)9.3 安全日志分析 (17)9.3.1 安全日志概述 (17)9.3.2 安全日志类型 (17)9.3.3 安全日志分析策略 (17)第10章网络安全防护体系构建与优化 (17)10.1 网络安全防护体系设计 (17)10.1.1 防护体系概述 (18)10.1.2 防护体系架构设计 (18)10.1.3 安全策略制定 (18)10.2 安全防护策略的实施与评估 (18)10.2.1 安全防护策略实施 (18)10.2.2 安全防护效果评估 (18)10.3 持续安全优化与改进措施 (18)10.3.1 安全优化策略 (18)10.3.2 安全改进措施 (19)第1章网络安全基础概念1.1 网络安全的重要性网络安全是保障国家信息安全、维护社会稳定、保护企业及个人信息资产的关键环节。

服务器安全配置手册

服务器安全配置手册服务器安全配置手册1、引言服务器安全配置是保护服务器及其上的敏感数据不受未经授权的访问和攻击的重要措施。

本手册旨在提供一个综合的服务器安全配置指南,帮助管理员确保服务器的安全性。

2、服务器操作系统安全配置2.1 启用防火墙2.2 定期更新操作系统和补丁2.3 禁用不必要的服务和端口2.4 管理账户访问权限2.5 锁定敏感文件和目录的权限2.6 限制远程访问2.7 配置安全审计和日志记录2.8实施恶意软件检测和防止攻击的工具2.9定期备份数据3、网络安全配置3.1 使用强密码和账户锁定策略3.2 启用网络加密协议3.3 使用安全的远程访问协议3.4 使用虚拟专用网络(VPN)进行远程访问3.5 网络隔离和分段3.6 监控网络流量和入侵检测系统4、应用程序安全配置4.1 管理应用程序访问权限4.2 使用强密码和多因素身份验证4.3 配置安全的默认设置和权限4.4 定期更新和测试应用程序5、数据库安全配置5.1 定期备份数据库5.2 使用强密码和身份验证5.3 限制数据库访问权限5.4 定期更新数据库软件和补丁6、附件本文档附带以下附件供参考:- 服务器配置审计检查表- 网络安全检查表- 应用程序安全检查表- 数据库安全检查表7、法律名词及注释- 数据保护法:一种根据特定法律法规保护个人数据隐私的法律框架。

- 网络安全法:一种保护网络安全并维护网络秩序的法律法规。

- 信息安全管理系统(ISMS):一套规定、管理和保护组织信息资产的综合体系。

网络信息安全防御手册

网络信息安全防御手册第1章基础知识 (3)1.1 信息安全概述 (3)1.2 常见网络攻击手段 (4)1.3 安全防御策略 (4)第2章物理安全 (5)2.1 服务器与网络设备安全 (5)2.1.1 设备放置 (5)2.1.2 访问控制 (5)2.1.3 设备保护 (5)2.1.4 线路安全 (5)2.2 数据中心安全 (5)2.2.1 数据中心选址 (5)2.2.2 环境安全 (5)2.2.3 网络隔离 (6)2.2.4 安全审计 (6)2.3 办公环境安全 (6)2.3.1 办公设施安全 (6)2.3.2 访客管理 (6)2.3.3 信息安全意识培训 (6)2.3.4 资产管理 (6)第3章网络边界防御 (6)3.1 防火墙配置与管理 (6)3.1.1 防火墙概述 (6)3.1.2 防火墙类型及选择 (6)3.1.3 防火墙配置原则 (7)3.1.4 防火墙策略配置 (7)3.1.5 防火墙日志管理 (7)3.1.6 防火墙维护与升级 (7)3.2 入侵检测与防御系统 (7)3.2.1 入侵检测与防御系统概述 (7)3.2.2 入侵检测与防御系统部署 (7)3.2.3 入侵检测与防御系统配置 (7)3.2.4 入侵检测与防御系统联动 (7)3.2.5 入侵检测与防御系统日志分析 (7)3.3 虚拟专用网络(VPN) (8)3.3.1 VPN概述 (8)3.3.2 VPN部署场景 (8)3.3.3 VPN设备选型与配置 (8)3.3.4 VPN功能优化 (8)3.3.5 VPN安全防护 (8)3.3.6 VPN故障排除 (8)第4章认证与访问控制 (8)4.1 用户身份认证 (8)4.1.1 用户名与密码 (8)4.1.2 二维码扫码认证 (9)4.1.3 多因素认证 (9)4.2 权限管理 (9)4.2.1 基于角色的访问控制(RBAC) (9)4.2.2 基于属性的访问控制(ABAC) (9)4.2.3 权限审计与调整 (9)4.3 访问控制策略 (9)4.3.1 防火墙策略 (9)4.3.2 入侵检测与防御系统(IDS/IPS) (9)4.3.3 安全审计 (9)4.3.4 虚拟专用网络(VPN) (10)4.3.5 数据加密 (10)第5章加密技术 (10)5.1 对称加密与非对称加密 (10)5.2 数字签名 (10)5.3 证书与公钥基础设施(PKI) (10)第6章恶意代码防范 (11)6.1 病毒与木马 (11)6.1.1 病毒防范策略 (11)6.1.2 木马防范措施 (11)6.2 蠕虫与僵尸网络 (11)6.2.1 蠕虫防范策略 (11)6.2.2 僵尸网络防范措施 (11)6.3 勒索软件与挖矿病毒 (12)6.3.1 勒索软件防范策略 (12)6.3.2 挖矿病毒防范措施 (12)第7章应用程序安全 (12)7.1 网络应用漏洞分析 (12)7.1.1 常见网络应用漏洞类型 (12)7.1.2 漏洞产生原因 (12)7.1.3 漏洞防御措施 (13)7.2 安全编码实践 (13)7.2.1 安全编码原则 (13)7.2.2 安全编码技巧 (13)7.2.3 安全编码规范 (13)7.3 应用层防火墙 (13)7.3.1 应用层防火墙原理 (14)7.3.2 应用层防火墙部署 (14)7.3.3 应用层防火墙优化 (14)第8章数据安全与备份 (14)8.1 数据加密与脱敏 (14)8.1.1 数据加密技术 (14)8.1.2 数据脱敏技术 (14)8.2 数据库安全 (14)8.2.1 访问控制 (15)8.2.2 审计 (15)8.2.3 加密 (15)8.3 数据备份与恢复 (15)8.3.1 数据备份策略 (15)8.3.2 备份技术 (15)8.3.3 恢复方法 (15)第9章安全运维 (15)9.1 安全事件监控与响应 (15)9.1.1 安全事件监控 (15)9.1.2 安全事件响应 (16)9.2 安全审计与合规性检查 (16)9.2.1 安全审计 (16)9.2.2 合规性检查 (16)9.3 安全运维工具与平台 (16)9.3.1 安全运维工具 (16)9.3.2 安全运维平台 (17)第10章防御策略与实战案例 (17)10.1 综合防御策略制定 (17)10.1.1 防御策略概述 (17)10.1.2 制定防御策略的步骤 (17)10.2 安全防护体系建设 (18)10.2.1 网络边界防护 (18)10.2.2 内部网络防护 (18)10.2.3 数据安全防护 (18)10.3 实战案例分析及应对措施 (18)10.3.1 案例一:勒索软件攻击 (18)10.3.2 案例二:网络钓鱼攻击 (19)10.3.3 案例三:跨站脚本攻击(XSS) (19)第1章基础知识1.1 信息安全概述信息安全是指保护计算机系统中的信息资源,保证其不受未经授权的访问、泄露、篡改、破坏和丢失的措施。

安全防护系统设计技术手册

安全防护系统设计技术手册随着信息技术的快速发展,信息安全问题已经成为全球范围内的一个热点话题。

为了确保企业或个人信息的安全,安全防护系统设计必须得到越来越多的重视。

本手册旨在通过对安全防护系统设计的详细介绍,帮助读者了解如何设计一个高效、可靠的安全防护系统。

1. 安全需求分析在设计安全防护系统之前,必须首先分析需要保护的信息及其信息安全需求。

这可以包括对信息的保密性、完整性和可用性的分析。

此外,也需要考虑企业内部员工或外部人员的合法的访问需求,以及应对网络攻击、病毒和漏洞等威胁的能力等。

2. 安全防护系统设计目标安全防护系统设计应该具备以下目标:2.1 可靠性:系统应具备较高的可靠性,在灾难性事件中也应能够正常运行。

2.2 可扩展性:系统应具有分层架构,便于扩展和升级。

2.3 安全:系统应具有足够的安全性保障,能够抵御攻击和外部威胁。

2.4 灵活性:系统应具有灵活性,以便在需要的时候进行调整和修改。

3. 安全防护系统设计原则在进行安全防护系统设计时,需要遵循以下原则:3.1 层次分明原则:安全防护系统应该按照层次结构设计。

3.2 最小权限原则:用户只能拥有必要的权限以完成任务。

3.3 更安全原则:系统应该以更加安全的方式实现应用程序目标。

3.4 审计原则:系统应该具备审计功能,以便对系统进行监控和审计。

4. 安全防护系统设计步骤4.1 安全防护架构设计:根据分析结果,进行安全防护系统的架构设计。

4.2 安全策略设计:确定信息安全审计策略、入侵检测策略、以及病毒防范策略等。

4.3 安全防范措施设计:根据确定好的安全策略,开发相应的安全防范措施,包括防火墙、IDS/IPS、安全加固、VPN等。

4.4 安全防护系统实现:按照设计要求,实现安全防护系统。

4.5 安全防护系统测试:对系统进行各种测试,包括功能测试、性能测试、安全测试等,确保系统的合格。

5. 安全防护系统运维和管理安全防护系统设计完成后,还需要进行运维和管理。

网络安全防范手册

网络安全防范手册网络安全防范手册随着互联网的快速发展,网络安全问题也越来越引起人们的关注。

为了保护个人和组织的隐私和资产安全,我们需要采取一系列的网络安全防范措施。

以下是一个网络安全防范手册,旨在帮助人们提高网络安全意识并保护自己的网络安全。

一、加强密码安全意识1. 使用强密码:密码应包含大小写字母、数字和特殊字符,长度至少为8个字符。

2. 定期更换密码:定期更改密码是保障账号安全的重要措施。

3. 不同账号使用不同密码:为了防止一次密码被破解导致多个账号被入侵,应为每个账号设置独立密码。

二、保持软件和操作系统更新1. 及时更新操作系统:及时更新操作系统可以修复已知的安全漏洞。

2. 安装最新的防病毒软件:防病毒软件可识别和清除恶意软件,定期更新可以提高防护能力。

三、警惕网络钓鱼和恶意软件1. 不点击可疑链接:不要点击来自不信任或不熟悉的邮件、短信或社交媒体链接。

2. 定期备份重要数据:定期备份数据能够保护数据的安全性。

3. 下载软件要从官方渠道:只从正规渠道下载软件,避免下载来路不明的软件。

四、保护个人隐私1. 不随意分享个人信息:不随意在网络上分享个人信息,特别是身份证号码、银行账号等敏感信息。

2. 设置隐私保护:合理设置个人互联网账号的隐私保护,不向所有人公开个人信息。

五、使用安全的无线网络1. 避免使用公共无线网络:公共无线网络存在很大的安全风险,尽量少用或不用。

2. 使用WPA2加密方式:WPA2是一种更安全的无线网络加密方式,能够提供更好的数据保护。

六、提高网络安全意识1. 定期进行网络安全教育:定期向员工进行网络安全教育,提醒他们注意网络安全问题。

2. 对不明邮件和信息保持警惕:不要打开不明邮件或信息,避免下载不明文件。

网络安全是一个综合性的问题,需要从个人、组织和社会多个角度进行防范。

以上仅是一些基本的网络安全防范措施,希望能够起到引导人们养成良好的网络安全习惯的作用。

但凡事总有例外,网络安全的问题随时都在发生,因此我们也要保持警惕,及时适应新的网络安全威胁,提升自身网络安全防范能力。

安全防范管理手册-1.1版本

安全防范管理手册部门:文件编号:版本号:生效日期:内部资料妥善保管请勿外传目录第一章医疗纠纷、事故的防范和处理的相关制度 (2)第一节医疗纠纷、事故防范、处理办法 (2)第二节医疗纠纷、事故和医疗过失行为上报制度 (5)第三节医疗差错事故登记报告处理制度 (6)第四节预防护理差错事故的有关规定 (7)第五节护理差错事故的报告、处理制度 (11)第二章防范跌倒、坠床的相关制度 (12)第一节防范跌倒、坠床管理制度 (12)第二节跌倒、坠床的防范措施 (12)第三节发生跌倒、坠床认定与报告制度 (13)第四节顾客发生跌倒、坠床等意外事件的应急预案....................... 错误!未定义书签。

第三章附件.. (15)附件1:顾客跌倒、坠床防范流程 (15)附件2:顾客发生跌倒、坠床认定与报告流程 (16)附件3:顾客发生跌倒、坠床等意外事件的工作流程 (17)附件4:顾客跌倒、坠床危险因素评估及预防措施记录表 (18)1第一章医疗纠纷、事故的防范和处理的相关制度第一节医疗纠纷、事故防范、处理办法一、总则1、为了加强医疗安全,积极防范和正确处理医疗纠纷(事故),根据《医疗事故处理条例》规定,结合我院的具体情况,以及相关法院对“医疗人身损害”赔偿案件的审判实例,制定本规定。

2、对于医疗纠纷(事故)的防范,实行董事会领导下的院长负责制。

3、对院内发生的纠纷(事故),由客户部进行第一站接待,按照及时、公平、公正、合法的原则,与相关科室和或当事人共同处理。

4、第一站对院内发生的纠纷(事故)的处理,客户(病员)仍旧不满意者,转入第二站医护部处理。

医护部在“二次调查”的基础上根据《医疗事故处理条例》规定进行处理,并以书面报告的形式将纠纷(事故)发生的原因(经过)、分析、结论及处理意见上报院长和董事会。

(在目前创业阶段按大事化小,小事化了的原则进行)5、在操作过程中发生的医疗纠纷(事故、包括缺陷),有关科室和当事人应严格依照《医疗事故处理条例》的规定履行义务,立即采取积极的补救措施,并报告医护部,医护部在接到报告后应立即组织人员抢救(救治),并展开调查;避免纠纷(事故、包括缺陷)进一步扩大,同时将调查结果和处理意见及时报告院长。

网络安全攻防与防护技术手册

网络安全攻防与防护技术手册网络安全已经成为当今社会中不可忽视的重要议题。

随着互联网的普及和依赖程度的提高,网络攻击的风险也日益增加。

为了有效应对这些威胁,企业和个人用户都需要掌握网络安全攻防与防护技术。

本手册将为你提供关于网络安全攻防和防护技术的全面指南。

1. 密码安全与身份验证密码是保护个人隐私和敏感信息的首要措施之一。

使用强密码可以大大提高账户的安全性。

在本节中,我们将介绍密码安全的准则和技巧,包括如何选择复杂的密码、定期更改密码以及不同的身份验证方式。

2. 防火墙技术防火墙是网络安全的基础,它可以帮助阻止未经授权的访问和攻击。

在本节中,我们将介绍防火墙的原理和类型,以及如何配置和管理防火墙以提供最佳的保护。

3. 入侵检测与防御入侵检测系统(IDS)和入侵防御系统(IPS)是网络攻防中的重要组成部分。

在本节中,我们将详细介绍IDS和IPS的功能和原理,以及如何选择、配置和管理这些系统以提高网络的安全性。

4. 蜜罐技术蜜罐是一种网络安全技术,通过模拟真实系统来吸引攻击者并监测其行为。

在本节中,我们将探讨蜜罐技术的优势和运作原理,以及如何利用蜜罐来提高网络安全性。

5. 恶意软件防护恶意软件是网络攻击的主要工具之一。

在本节中,我们将介绍常见的恶意软件类型,如病毒、木马和间谍软件,以及如何防范和清除这些威胁。

6. 网络安全策略与管理制定有效的网络安全策略对于保护网络资产至关重要。

在本节中,我们将讨论网络安全策略的关键要素,包括安全意识培训、风险评估和合规性要求等。

7. 数据加密与安全传输数据加密是保护敏感信息在传输和存储中的重要手段。

在本节中,我们将介绍常见的数据加密算法和安全传输协议,并提供实际应用的指导。

8. 网络安全事件响应网络安全事件的及时响应是保护网络免受损害的关键环节。

在本节中,我们将讨论网络安全事件的分类和响应程序,并介绍建立有效响应计划的要点。

结语:网络安全攻防与防护技术的重要性不容忽视。

网络安全防护手册

网络安全防护手册

一、网络安全意识

2. 修改默认密码:对于网络设备、系统账号等,应立即修改默认密码,使用强密码,并定期更换。

3. 了解常见网络攻击:了解并识别各种网络攻击(如DDoS、SQL注入、跨站脚本等)的特点,提高防范意识。

二、网络安全技术

1. 防火墙设置:合理配置防火墙规则,限制不必要的端口和访问。

2. 升级系统和软件:及时更新操作系统和应用软件,修复安全漏洞。

3. 数据备份:定期备份重要数据,防止数据丢失或被篡改。

4. 加密传输:对于敏感数据,使用加密传输技术,如SSL/TLS 等。

三、网络安全管理

1. 权限管理:严格控制用户权限,遵循最小权限原则,避免越权操作。

2. 安全审计:定期进行安全审计,检查网络安全策略的执行情况。

3. 安全培训:定期组织网络安全培训,提高员工安全意识。

四、网络安全工具

1. 杀毒软件:安装正规杀毒软件,定期进行全盘扫描。

2. 入侵检测系统(IDS):部署IDS,实时监控网络流量,发现异常行为。

3. 安全信息与事件管理(SIEM):使用SIEM工具,收集、分析和报告安全事件。

五、应急响应

1. 制定应急预案:针对可能发生的安全事件,制定应急预案,明确应急流程和责任人。

2. 快速响应:发现安全事件后,立即启动应急预案,进行快速响应和处理。

3. 总结经验:安全事件处理完毕后,总结经验教训,优化网络安全防护措施。

通过遵循本手册中的建议,我们可以提高网络安全防护水平,降低网络风险,保护个人和企业的信息安全。

希望大家共同关注网络安全,共同维护网络空间的安全与和谐。

系统安全防护技术手册

系统安全防护技术手册1. 概述系统安全防护技术手册旨在提供一套全面的系统安全防护解决方案,帮助用户保护其信息系统免受各类威胁的影响。

本手册涵盖了常见的系统安全威胁,以及相应的防护技术和策略。

2. 系统安全威胁2.1 恶意软件恶意软件包括病毒、木马、蠕虫等各类恶意程序,其目的是窃取用户信息、破坏系统正常运行或实施其他非法活动。

系统管理员应采取以下防护措施:- 安装可信的杀毒软件,并定期更新病毒库;- 禁止用户下载可疑附件或软件;- 设置强密码策略,减少密码被猜测的可能性。

2.2 网络攻击网络攻击是指黑客通过网络手段入侵目标系统,获取敏感信息或造成系统瘫痪。

以下是一些常见的网络攻击类型及相应的防护方法:- DDoS攻击:使用防火墙、入侵检测系统(IDS)和入侵防御系统(IPS)来识别和过滤恶意流量;- 拒绝服务攻击(DoS):配置流量分析工具监测异常流量,并及时采取相应的措施进行限制;- SQL注入攻击:对系统接口进行输入验证和过滤,避免恶意用户获取数据库信息。

3. 系统安全防护技术3.1 身份认证和访问控制身份认证是确保用户身份合法性的一种机制,访问控制则是控制用户对系统资源的访问权限。

以下是常见的身份认证和访问控制技术:- 用户名和密码认证:要求用户提供正确的用户名和密码才能登录系统;- 双因素认证:结合用户名密码与指纹、刷卡等其他认证方式,提高认证的安全性;- 访问控制列表(ACL):仅允许具有访问权限的用户对资源进行操作。

3.2 数据加密数据加密是通过算法将明文数据转换为密文数据,以保证数据在传输和存储过程中的安全性。

以下是数据加密的常见技术:- 对称加密:使用同一个密钥进行加密和解密操作,如DES、AES 等;- 非对称加密:使用公钥和私钥进行加密和解密操作,如RSA、ECC等;- 数字签名:通过Hash算法将数据加密生成数字签名,验证数据完整性和来源的真实性。

4. 安全备份和恢复安全备份和恢复是系统安全防护的重要组成部分,它可以帮助用户在系统受到攻击或故障时快速恢复业务。

网络安全防护说明书

网络安全防护说明书1. 背景介绍随着互联网的普及和发展,网络安全问题日益突出,各种形式的网络攻击层出不穷。

为了保护个人、组织和企业的信息安全,有效的网络安全防护措施变得至关重要。

本文将介绍网络安全防护的基本概念、原则以及相关措施。

2. 网络安全概述网络安全是指保护网络系统、网络数据以及网络用户的安全。

它涵盖了识别、防御和应对各种网络威胁的过程。

网络威胁包括恶意软件、黑客攻击、数据泄露等。

3. 网络安全原则(1) 保密性:确保信息只能被授权的用户访问,防止敏感信息被泄露。

(2) 完整性:确保信息没有被篡改或损坏,确保数据的完整性和可信度。

(3) 可用性:确保网络服务始终保持可用状态,防止服务中断或拒绝服务攻击。

(4) 认证性:确认用户身份和授权信息的真实性和有效性。

(5) 不可抵赖性:保证用户在网络中进行的所有操作都是可追溯和可证明的。

4. 网络安全防护措施(1) 强密码策略:使用复杂的密码,定期更换密码,并避免在不安全的环境下输入密码。

(2) 防火墙:设置防火墙以监控和控制进出网络的数据流量,防止非法访问。

(3) 权限管理:为网络用户分配适当的权限,限制其访问敏感信息和系统设置。

(4) 恶意软件防护:定期更新杀毒软件和防恶意软件工具,扫描和清除潜在威胁。

(5) 网络监控与审计:实施网络流量监控和日志审计,及时发现异常行为和入侵攻击。

(6) 数据备份与恢复:定期备份重要数据,并确保备份数据的安全存储和及时恢复能力。

(7) 培训与意识提升:加强员工的网络安全意识,对网络威胁和安全防护进行培训。

5. 应急响应网络安全事故不可避免,正确的应急响应能够最大程度减少损失。

在发生安全事件时,应立即采取以下步骤:(1) 评估:迅速评估事件的严重程度和影响范围。

(2) 隔离:隔离受影响的系统或网络,以防止进一步传播。

(3) 通知:立即通知网络安全责任人和相关部门,寻求专业支持。

(4) 分析:分析事件的原因和入侵途径,以便采取适当的恢复措施。

信息安全防护技术手册

信息安全防护技术手册信息安全是当今社会中一个极其重要的话题。

随着互联网的迅速发展和信息技术的普及应用,人们对于信息安全的需求越来越大。

为了保护个人和组织的敏感信息免受黑客和恶意软件的侵害,越来越多的人意识到了信息安全的重要性。

本手册将介绍一些常见的信息安全防护技术,帮助读者增强对信息安全的保护能力。

一、密码安全性密码是保障个人和组织信息安全的第一道防线。

一个强大的密码可以有效地阻止黑客破解。

以下是一些密码安全的建议:1.长度要求:密码应该至少包含8个字符,并且包括大写字母、小写字母、数字和特殊字符。

2.定期更换:密码应该定期更换,避免密码过于陈旧而被破解。

3.不重复使用:每个账户应该使用不同的密码,避免一个账户的密码被攻破后,其他账户也受到影响。

二、防火墙与网络安全防火墙是网络安全的基础设施,它可以帮助阻止未经授权的访问、控制数据流量和监视网络活动。

以下是一些网络安全的建议:1.配置防火墙:确保网络中的所有设备都配置了防火墙,并设置适当的规则,限制对网络的访问。

2.实时监控:定期监控网络活动,及时发现异常行为并做出应对。

3.加密通信:对于敏感信息的传输,应该使用加密的通信协议,如HTTPS,确保数据在传输过程中的安全。

三、恶意软件防护恶意软件是常见的信息安全威胁之一,它可以通过下载和安装不安全的软件、访问感染的网站或打开恶意电子邮件附件来感染设备。

以下是一些恶意软件防护的建议:1.安装杀毒软件:使用可信赖的杀毒软件,及时更新病毒库,以识别和清除潜在的恶意软件。

2.定期更新系统和应用程序:及时安装操作系统和应用程序的安全更新,修补已知的漏洞。

3.谨慎打开附件和下载文件:避免打开来自不信任来源的附件和下载未知的文件,以减少恶意软件感染的风险。

四、安全备份和恢复在信息安全方面,备份和恢复数据是非常重要的。

无论是因为硬件故障、恶意软件感染还是其他原因,数据的丢失会给个人和组织带来严重的损失。

以下是一些备份和恢复的建议:1.定期备份数据:定期备份重要的数据,可以选择本地备份和云备份结合使用,以确保数据的安全性和可靠性。

网络安全防护技术手册

网络安全防护技术手册在这个信息高度互联的时代,网络安全已经成为了一个全球性的问题。

无论是个人用户还是企业组织,都面临着各种类型的网络威胁。

为了确保网络安全,我们需要掌握一定的防护技术。

本手册将全面介绍网络安全防护技术,帮助读者有效应对各种潜在的网络威胁。

第一章概述网络安全防护技术是指利用各种方法和工具保护网络系统免受恶意攻击和未授权访问的危害。

网络安全威胁包括但不限于计算机病毒、恶意软件、黑客攻击、拒绝服务攻击等。

网络安全防护技术手册旨在指导读者建立健全的网络防护措施。

第二章网络安全威胁与攻击类型在实施网络安全防护之前,我们首先需要了解不同类型的网络安全威胁和攻击方式。

本章将详细介绍计算机病毒、恶意软件、黑客攻击、拒绝服务攻击等常见网络攻击类型,并对其原理和防范方法进行分析。

第三章网络安全防护技术本章将深入探讨网络安全防护技术。

其中包括但不限于网络防火墙、入侵检测系统、安全认证与加密技术、安全策略与管理等。

我们将分别对这些技术进行介绍,并提供实际操作案例以及配置指南,帮助读者更好地理解和应用这些技术。

第四章安全意识教育与培训网络安全不仅仅是一项技术工作,更需要全员参与。

培养组织内部员工的网络安全意识至关重要。

本章将讨论网络安全意识教育与培训的重要性,并提供一些有效的培训方法和策略,以提高员工对网络安全的认知和防护能力。

第五章应急响应与恢复即使做好了各种防护措施,也不能百分之百地保证网络安全。

当发生网络安全事件时,我们需要快速响应并采取措施进行应急处理。

本章将介绍网络安全事件的应急处理流程和常见的恢复方法,帮助读者减少安全事件造成的损失。

结语网络安全防护技术手册从概述网络安全威胁到介绍网络安全防护技术,再到强调安全意识培养和应急响应与恢复,为读者提供了全面的网络安全防护知识。

通过掌握并应用这些技术,我们能够提高网络安全的水平,保护个人信息和组织的利益。

在不断发展的网络环境中,网络安全将一直是一个永恒的话题,我们需要不断学习和适应,才能更好地应对各种潜在威胁。

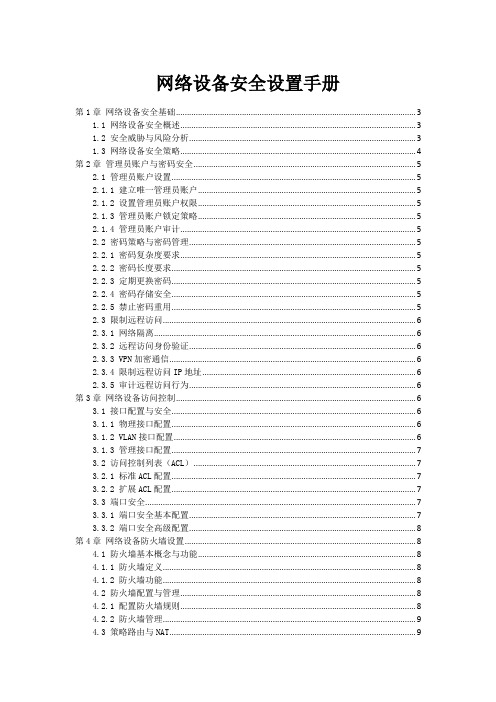

网络设备安全设置手册

网络设备安全设置手册第1章网络设备安全基础 (3)1.1 网络设备安全概述 (3)1.2 安全威胁与风险分析 (3)1.3 网络设备安全策略 (4)第2章管理员账户与密码安全 (5)2.1 管理员账户设置 (5)2.1.1 建立唯一管理员账户 (5)2.1.2 设置管理员账户权限 (5)2.1.3 管理员账户锁定策略 (5)2.1.4 管理员账户审计 (5)2.2 密码策略与密码管理 (5)2.2.1 密码复杂度要求 (5)2.2.2 密码长度要求 (5)2.2.3 定期更换密码 (5)2.2.4 密码存储安全 (5)2.2.5 禁止密码重用 (5)2.3 限制远程访问 (6)2.3.1 网络隔离 (6)2.3.2 远程访问身份验证 (6)2.3.3 VPN加密通信 (6)2.3.4 限制远程访问IP地址 (6)2.3.5 审计远程访问行为 (6)第3章网络设备访问控制 (6)3.1 接口配置与安全 (6)3.1.1 物理接口配置 (6)3.1.2 VLAN接口配置 (6)3.1.3 管理接口配置 (7)3.2 访问控制列表(ACL) (7)3.2.1 标准ACL配置 (7)3.2.2 扩展ACL配置 (7)3.3 端口安全 (7)3.3.1 端口安全基本配置 (7)3.3.2 端口安全高级配置 (8)第4章网络设备防火墙设置 (8)4.1 防火墙基本概念与功能 (8)4.1.1 防火墙定义 (8)4.1.2 防火墙功能 (8)4.2 防火墙配置与管理 (8)4.2.1 配置防火墙规则 (8)4.2.2 防火墙管理 (9)4.3 策略路由与NAT (9)4.3.1 策略路由 (9)4.3.2 NAT配置 (9)第5章 VPN技术应用 (9)5.1 VPN技术概述 (9)5.1.1 VPN定义 (10)5.1.2 VPN分类 (10)5.1.3 VPN关键技术 (10)5.2 VPN配置与实现 (10)5.2.1 VPN设备选型 (10)5.2.2 VPN配置步骤 (10)5.2.3 VPN调试与优化 (11)5.3 VPN安全策略 (11)5.3.1 身份认证策略 (11)5.3.2 数据加密策略 (11)5.3.3 访问控制策略 (11)5.3.4 安全审计与监控 (11)第6章网络设备入侵检测与防御 (11)6.1 入侵检测系统(IDS) (11)6.1.1 基本原理 (11)6.1.2IDS分类 (12)6.1.3 部署与配置 (12)6.2 入侵防御系统(IPS) (12)6.2.1 基本原理 (12)6.2.2 IPS分类 (12)6.2.3 部署与配置 (12)6.3 安全事件处理与响应 (13)6.3.1 安全事件识别 (13)6.3.2 安全事件处理 (13)6.3.3 安全事件响应 (13)第7章网络设备日志管理 (13)7.1 日志功能与配置 (13)7.1.1 日志概述 (13)7.1.2 日志等级 (13)7.1.3 日志配置方法 (14)7.2 日志分析与监控 (14)7.2.1 日志分析 (14)7.2.2 日志监控方法 (14)7.3 安全审计与合规 (14)7.3.1 安全审计 (14)7.3.2 合规性检查 (14)第8章网络设备时间同步与认证 (15)8.1 时间同步的重要性 (15)8.2 NTP时间同步配置 (15)8.3 802.1X认证与RADIUS (15)802.1X认证是一种基于端口的网络访问控制协议,广泛应用于企业、校园等场景。

安全防护器配置器指南说明书

Honeywell Safety Suite Device Configurator Frequently Asked QuestionsGENERAL QUESTIONSQ. Do I have to purchase Honeywell Safety Suite Device Configurator before I can use it?A. Honeywell Safety Suite Device Configurator isoffered free of charge to all Honeywell customerswho purchase Honeywell gas instruments.Q. What are the minimum software andhardware requirements for HoneywellSafety Suite Device Configurator?A. Hardware• CPU, 1.0 GHz or higher• Color monitor (1366 x 768 or higherresolution, 16-bit color)• 2 GB RAM• 4 GB of free hard disk spaceSoftware installation only. Honeywell Safety Suite Device Configurator may require significantly larger amounts of disk space to store device data and other software data.• USB port for instrument/dock connection• LAN connection for network-connected docksSoftware• Windows® 7 SP1 32-bit/64-bit or Windows 10 (64-bit)• Microsoft® .NET Framework v4.6.1 or aboveQ. Does Honeywell Safety Suite Device Configurator support data migration for Fleet Manager II, ProRAE Studio II, and IQ Management Software Suite?A. Honeywell Safety Suite Device Configuratorsupports data migration from Fleet Manager II for allthe supported instruments. In addition, it supportsdata migration for GasAlert Extreme. Existing Fleet Manager II instances should be upgraded to the latest version before initiating data migration. The software also supports data migration from ProRAE Studio II forall supported RAE instruments. In addition, it supports data migration for QRAE II. Data migration from IQ Management Software Suite is supported for ToxiPro.Q. Can Honeywell Safety Suite Device Configurator manage both BW and RAE Systems instruments?A. Yes, Honeywell Safety Suite Device Configurator is a single software solution designed to support both BW and RAE Systems instruments and manage these devices through a common interface and a central data repository.Q. What instrument connectivity optionsare currently supported by HoneywellSafety Suite Device Configurator?A. Honeywell Safety Suite Device Configurator currently supports instrument connectivity through IntelliDoX, MicroDock II, and AutoRAE 2 for BW and RAE Systems instruments. BW instruments can connect directly through IR Dongle wherever applicable. RAE instruments can also connect directly through the Travel Charger.Q. What instruments are supported by Honeywell Safety Suite Device Configurator?A. The following is a list of currently supported instruments. Additional instrument supportwill be enabled in future releases.IntelliDoX and MicroDock II• BW Clip and BW Clip Real Time• BW MaxXT II• BW MicroClip XL and BW MicroClip X3IntelliDoX• BW Clip4• BW Solo• BW UltraFAQs | https:///solutions/connected-worker/safety-suiteDEVICE INVENTORYQ. How do I see my instruments in the Device Inventory list?A. For BW instruments connected through IntelliDoX, MicroDock II, or IR Dongle, the instrument data should be downloaded for the instruments to show up in the Device Inventory. Make sure the filter option “Not Connected” is selected to view the instruments in the Device Inventory List for which data has been downloaded.For RAE Systems instruments connected through the AutoRAE 2, Travel Charger, or Direct USB, the software should be able to communicate to the instruments to show up in the Device Inventory list. In addition, instrument data should be downloaded to view the RAE Systems instruments in the inventory after the instrument is disconnected from the software.The filter option “Not Connected” should be selected to view RAE Systems instruments in the Device Inventory List for which data has been downloaded but are currently not connected to the software.Q. What are the different options to connect docking stations to the software?A. IntelliDoX can connect to the software over the network. MicroDock II can connect to the software using a direct USB connection. AutoRAE 2 can connect to the software either over the network or using a direct USB connection.Q. I have connected the docking station over the network. However, I am not able to see the docking station in the software?A. First, make sure the software is set up to scan for the RAE Systems and/or BW docking stations by checking the appropriate box for “Allow Dock Discovery” under system Settings. If the docking station is in a network path different than the software, the software may not be able to see the docking station.In order for the software to see the docking station, add the docking station manually to the software using “Add AutoRAE Controller for manual detection” for AutoRAE 2 and “Add IntelliDoX for manual detection” for IntelliDoX under the system Settings menu option using the IP Address of the docking station.FAQs | https:///solutions/connected-worker/safety-suiteMicroDock II • BW Quattro • GasAlertMicro 5IR Dongle • B W MaxXT II• B W MicroClip XL and BW MicroClip X3• B W Quattro • B W UltraAutoRAE 2 and Travel Charger • MicroRAE• M iniRAE 3000 and MiniRAE Lite• M ultiRAE Family (Benzene and Wing Tank model support in future releases)• p pbRAE 3000• Q RAE 3• T oxiRAE Pro Family • U ltra 3000Direct USB• A reaRAE Plus and AreaRAE ProQ. What is the default username and password for Honeywell Safety Suite Device Configurator?A. The default user name is “administrator”. You arerequired to create a password for the administrator account when you log into the application for the first time.Q. Does Honeywell Safety Suite Device Configurator require administrative privileges on the Windows operating system?A. No, Honeywell Safety Suite Device Configurator does not require administrative privileges on the operating system.Q. What Fleet Manager features are not supported by Honeywell Safety Suite Device Configurator?A. Honeywell Safety Suite Device Configurator has streamlined the tasks performed by Fleet Manager and greatly improves the overall user experience. Q. What languages are currently supported by Honeywell Safety Suite Device Configurator?A. Honeywell Safety Suite Device Configurator currently supports English, French, German, and Spanish. Support for additional languages may be added in future releases.DEVICE DATA DOWNLOADQ. Does the software download existing data from the docking stations?A. The software downloads all the historical data stored in the docking station. The download time can vary depending on the size of the data, network bandwidth, and processing speed of the computer.Q. I do not see the option to select a start and an end date for data downloaded in Honeywell Safety Suite Device Configurator.A. The software utilizes a smart download manager to incrementally download the data in order to optimize the download time. The software compares the existing downloaded data against the latest logged data and downloads only the incremental data since the last download.Q. Does Honeywell Safety Suite Device Configurator support data download from IntelliDoX USB connector?A. The software supports data download via the USB connector on the IntelliDoX using a USB storage device.DEVICE CONFIGURATIONQ. Why am I not able to save the Dock/Device Configuration?A. In order to perform the Dock/Device Configuration, the dock/device needs to be connected to the computer and appear online to the software.Q. Can I download data and configure a device at the same time?A. Currently, you can only perform one device action at a time. You must wait for the current operation to complete before performing another action. Consequently, if you are performing a data download, you must wait for the data download to complete before performing a device configuration.Q. How can I update the network configuration parameters for IntelliDoX and AutoRAE 2?A. For both IntelliDoX and AutoRAE 2, the network parameters can be managed using the configuration options available on individual docking stations. Network configuration parameters cannot be updated using the software.Q. For BW devices, unlike Fleet Manager, I do not see the Updatable option against each of the sensor parameters. Why?A. Honeywell Safety Suite Device Configurator has a streamlined user interface to make it easier to manage configuration parameters. As a result, a common Updatable option is provided for all of the configuration parameters, including the sensor settings, under the Settings tab.Q. For RAE Systems devices, can I update the Lot Number of the gas cylinder in the software?A. You can navigate to the AutoRAE 2 details and edit the gas inlet configuration details for the attached gas cylinder in order to update the Lot Number of the gas cylinder.Q. For RAE Systems devices, can I update the Sensor Serial No. after installing a new sensor?A. Yes, you can update the Sensor Serial No. after installing a new sensor for the instruments that support this option under the Sensors tab for the corresponding instruments if they are currently online and connected to the software.Q. Does Honeywell Safety Suite Device Configurator support instrument configuration using IntelliDoX USB connector?A. The software supports instrument configuration via the USB connector on the IntelliDoX using a USB storage device.FAQs | https:///solutions/connected-worker/safety-suiteQ. I have connected the docking station. However, it is not appearing online in the software.A. The software periodically scans the USB ports and network to check the online status of the docking station/instruments. However, the online status of the docking station might not be reflected right away in the software. If you are unable to see the docking station status online, you can click the Refresh button in the Device Inventory view to see the online status of the docking station.Q. I am not able to perform any action on the IntelliDoX after upgrading to the latest firmware?A. IntelliDoX now requires a network passcode for added security when connecting the docking station to the software. Enter the network passcode for the IntelliDoX using the “Update Passcode” option under the “Actions” menu before trying to perform any action on the docking station. The default value for the network passcode is “000000”.Q. Can I use the same package to update the firmware for the devices on Honeywell Safety Suite Device Configurator that I use to update the firmware with ProRAE Studio II and Fleet Manager II?A. Honeywell Safety Suite Device Configurator and ProRAE Studio II use digitally signed packages to update the device firmware as a security mechanism to verify the integrity of firmware update packages. Consequently, it can use the same packages used by ProRAE Studio II. However, it cannot use the same packages used by Fleet Manager II.DEVICE HISTORYQ. What information is presented in Device History?A. Device History provides a comprehensive view ofall the data related to the lifecycle of the selected instrument. This includes test data for calibrationand bump tests. This also includes the instrument event data, along with the corresponding data logs.Q. Are all device-related data logs, event logs,and test data logs shown in the Device History?A. All information related to device data logs,event logs, and test logs is shown in the Device History, with the exception of IntelliDoX and MicroDock II data logs and BW instrument test logsfor bump and calibration operations performed outside of the IntelliDoX and MicroDock II.Q. Why can’t I see the Device History?A. Make sure that you have downloaded the datafrom the docking station corresponding to the selected instrument before viewing the Device History. Once the data has been downloaded, youcan view the history for the selected device.Q. Can I export the data log corresponding tothe events captured by the instrument?A. Yes, you can export the instrument data log incsv (comma-separated value) format, which can be opened in Microsoft Excel for further analysis.Q. Can I delete the data log for an instrumentonce it has been imported into the software?A. Data logs cannot be deleted once theyhave been downloaded to the software.USER MANAGEMENTQ. What are the different roles I can assign to a user?A. You can assign one or more of thefollowing roles to a user:Administrator – A user with the administratorrole has access to all the features andfunctionality within the system.Advanced User – A user with the advanced role can perform all the device operations. However, theuser does not have access to user management.Standard User – A user with the standard rolecan perform all device operations except device configuration and firmware updates.Worker – A user with the worker role has noaccess to the software. However, the user canbe assigned/unassigned instruments.Q. I want to assign an instrument to anindividual. However, I do not want to providethe individual with access to the software.A. You can assign a user the “Worker” role if youwant to just assign instruments to the user.Q. How can I log on to the software if Ihave forgotten my password?A. You can reset your password by clicking the “Forgot Password” link on the login screen. Once you answer the security questions, you will be allowed to reset the password.Q. How can I log on to the software if I have locked myself out of the default administrator account?A. You can invoke the “Unlock AdministratorAccount” utility that is installed with the softwareto unlock the default administrator account.For security purposes, you will be prompted to providethe Windows administrator User ID and passwordbefore you can unlock the Honeywell Safety SuiteDevice Configurator administrator account.Q. What is the purpose of deactivating a user account?A. If you want to temporarily suspend user access to the system, you can do that by deactivating the user account.Note: Honeywell Safety Suite Device Configuratoris subject to the terms and conditions of the licenseagreement, which can be viewed during theinstallation process.FAQs | https:///solutions/connected-worker/safety-suiteMicrosoft and Windows are trademarks or registered trademarks of Microsoft Corporation in the United States and/or other countries. All other trademarks are the property of their respective owners.Note: Due to ongoing research and product improvement, specifications are subject to change without notice. Safety Suite Device Configurator FAQs | Rev C | 05/19© 2019 Honeywell International Inc.Find out moreFor more information visit:https:///solutions/connected-worker/safety-suiteEurope, Middle East, Africa**************************Americas***********************Asia Pacific**************************Technical Support*********************************1-833-556-3515。

互联网(安全)防护手册

互联网(安全)防护手册互联网(安全)防护手册简介本手册旨在提供互联网安全防护的指引和建议,以保护您和您的组织免受各种网络威胁的侵害。

重要性随着互联网的普及和发展,网络安全面临着日益增长的威胁。

未经有效保护的计算机和网络系统容易受到黑客、病毒、勒索软件等攻击。

因此,制定并实施正确的安全措施至关重要。

密码安全1. 使用强密码:使用至少8位字符的密码,并包含大小写字母、数字和特殊字符。

2. 定期更换密码:定期更改密码,避免使用相同的密码在多个平台上。

3. 使用多因素身份验证(MFA):为敏感账户启用MFA,增加账户的安全性。

网络连接安全2. 防火墙设置:使用防火墙软件和硬件,限制网络对您的计算机的访问。

3. 更新软件和系统:及时安装最新的软件和系统更新,以修复已知漏洞。

防病毒和恶意软件1. 安装有效的杀毒软件:选择一款权威的杀毒软件,定期更新病毒库,并进行全面扫描。

信息安全和隐私保护1. 数据备份:定期备份您的重要数据,并将其存储在安全的位置,以防止数据丢失。

2. 谨慎共享个人信息:仔细考虑在互联网上共享个人信息,尽量避免泄露个人隐私。

社交工程防范1. 警惕钓鱼攻击:谨慎对待来自不明身份的请求,避免提供个人信息或敏感数据。

2. 增加员工意识:培训员工识别和应对社交工程攻击,提高整体安全意识。

总结互联网安全防护是保护您和您的组织免受网络攻击的重要措施。

遵循本手册提供的指引和建议,采取正确的安全措施,并不断关注最新的网络威胁和防护技术,能够有效保护您的计算机和网络系统。

以上是互联网(安全)防护手册的简要内容,希望能为您的互联网安全提供一些参考和帮助。

网络设备安全防护指导手册

日志与审计

配置日志策略 加固方法

华为设备日志策略配置:

目录

01 用户与口令 03 网络服务 05 安全防护

02 设备管理 04 日志与审计

安全防护

e)重要网段应采取技术手段防止地址欺骗。; f)应能根据会话状态信息为数据流提供明确的 允许/拒绝访问的能力,控制粒度为端口级; g)关闭不需要的网络端口;

用户与口令

用户与口令 加固方法

H3C设备配置账户和密码: 1.配置三个不同权限的账户。 2.在本地接口进行AAA认证, 保证Console口登陆设备。

用户与口令

用户与口令 加固方法

华为设备配置账户和密码: 1.配置三个不同权限的账户。 2.在本地接口进行AAA认证, 保证Console口登陆设备。

日志与审计

d)禁系统日志策略配置文件,对系统登录、访 问等行为进行审计为后续问题追溯提供依据 。

常用加固项

配置日志策略 启用snmp协议

启用snmp协议 加固方法

H3C设备SNMP协议配置:

日志与审计

启用snmp协议 加固方法

华为设备SNMP协议配置:

日志与审计

日志与审计

配置日志策略 加固方法

02 设备管理 04 日志与审计

c)关闭不需要的网络服务。

网络服务

常用加固项 禁止不必要的服务

网络服务

禁用不必要的服务 加固方法

H3C设备: 禁用不必要的服务,允许开放SNMP,SSH,NTP,TCPSMALLSERVERS、 UDPSMALLSERVERS、Finger、HTTPSERVER、BOOTPSERVER等特定服务。

网络设备安全防护 指导手册

目录

01 用户与口令 03 网络服务 05 安全防护

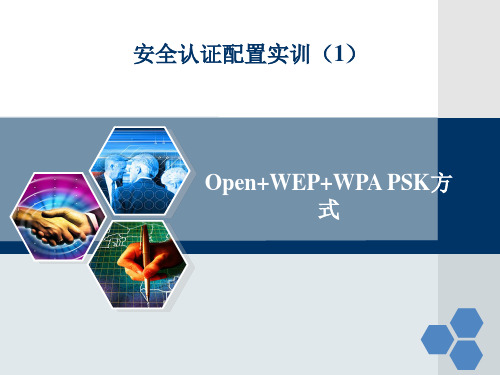

安全认证配置

安全认证配置

安全认证配置

❖ 配置步骤

❖ 路由器配置: ❖ interface GigabitEthernet0/0/0 ❖ ip address 10.1.200.1 255.255.255.0 ❖ interface LoopBack100 ❖ ip address 100.100.100.100 255.255.255.255 ❖ ospf 1 router-id 1.1.1.1 ❖ default-route-advertise always ❖ area 0.0.0.0 ❖ network 10.1.200.1 0.0.0.0 ❖ AC配置: ❖ [AC6005]vlan batch 100 to 103 200 ❖ [AC6005]dhcp enable ❖ [AC6005]interface Vlanif 100 ❖ [AC6005-Vlanif100]ip add 10.1.100.1 24 ❖ [AC6005-Vlanif100]dhcp select interface

安全认证配置

❖ [AC6005]interface GigabitEthernet 0/0/7 ❖ [AC6005-GigabitEthernet0/0/7]port link-type trunk ❖ [AC6005-GigabitEthernet0/0/7]port trunk pvid vlan 100 ❖ [AC6005-GigabitEthernet0/0/7]port trunk allow-pass vlan 100 to

share-key ❖ [AC6005-wlan-sec-prof-wep40]wep key wep-40 pass-phrase 0

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Quidway Eudemon 300/500/1000配置指南安全防范分册目录目录12 认证与授权配置......................................................................................................................12-112.1 简介..........................................................................................................................................................12-212.1.1 认证与授权简介.............................................................................................................................12-212.1.2 RADIUS协议简介..........................................................................................................................12-312.1.3 HWTACACS协议简介...................................................................................................................12-312.2 配置认证和授权......................................................................................................................................12-412.2.1 建立配置任务.................................................................................................................................12-412.2.2 配置认证方案.................................................................................................................................12-712.2.3 配置授权方案.................................................................................................................................12-712.2.4 配置RADIUS.................................................................................................................................12-812.2.5 配置HWTACACS.........................................................................................................................12-812.2.6 创建本地用户...............................................................................................................................12-1012.2.7 配置域..........................................................................................................................................12-1112.2.8 配置PPP用户的IP地址............................................................................................................12-1212.2.9 检查配置结果...............................................................................................................................12-1312.3 维护........................................................................................................................................................12-1412.3.1 调试RADIUS和HWTACACS...................................................................................................12-1412.3.2 清除HWTACACS服务器统计信息...........................................................................................12-1412.3.3 管理在线用户...............................................................................................................................12-1412.4 配置举例................................................................................................................................................12-1612.4.1 配置对接入用户的认证举例一...................................................................................................12-1612.4.2 配置对接入用户的认证举例二...................................................................................................12-2012.4.3 配置对Telnet用户的认证举例...................................................................................................12-22插图目录Quidway Eudemon 300/500/1000配置指南安全防范分册插图目录图12-1 AAA和RADIUS配置组网图.........................................................................................................12-16图12-2 对Telnet用户的认证配置组网图...................................................................................................12-23配置指南安全防范分册表格目录表格目录表12-1 HWTACACS协议与RADIUS协议..................................................................................................12-4表12-2 配置带域名的用户的认证与授权需准备的数据.............................................................................12-5表12-3 检查认证和授权配置结果...............................................................................................................12-13表12-4 调试RADIUS和HWTACACS.......................................................................................................12-14表12-5 清除HWTACACS服务器统计信息...............................................................................................12-14表12-6 查看在线用户信息...........................................................................................................................12-14表12-7 强制用户下线..................................................................................................................................12-15配置指南安全防范分册 12认证与授权配置12 认证与授权配置关于本章本章描述内容如下表所示。