精编安全专业完整复习题库588题(含答案)

最新版精编2020年建筑质量员考核测试复习题库588题(含标准答案)

2020年建筑质量员考核588题[含答案]

一、判断题

1.设置在潮湿环境或有化学侵蚀性介质的环境中的砌体灰缝内的钢筋应采取防腐措施。

正确答案:(对)

2.平面汇交力系平衡的充要条件是力系的合力等于零。

正确答案:(对)

3.防水混凝土中使用粉煤灰的级别不应低于二级,掺量不宜大于20%

正确答案:(对)

4.建筑工程竣工验收时,有关部门应按照设计单位的设计文件进行验收。

正确答案:(错)

5.水泥砂浆可以抹在石灰砂浆层上。

( )

正确答案:(错)

6.不发火(防爆的)面层采用的碎石是以金属或石料撞击时不发生火花为合格。

( )

正确答案:(对)

7.当室内地面低于室外地面或内墙两侧的地面出现高差时,除了要分别设置两道水平防潮层外,还应对两道水平防潮层之间靠土一侧的垂直墙面做防潮处理。

正确答案:(对)

8.证据保全是指在证据可能灭失或以后难以取得的情况下,法院根据申请人的申请或依职权,对证据加以固定和保护的制度

正确答案:(对)

9.钢筋套筒挤压连接的挤压接顺序应从两端逐步向中间压接。

正确答案:(错)

10.使用进口工程材料必须符合我国相应的质量标准,并持有商检部门签发的商检合格证书。

正确答案:(对)

11.移交给城建档案馆和本单位留存的工程档案应符合国家法律、法规的规定,移交给城建。

最新注册安全工程师完整复习题库588题(含标准答案)

D.聚氨醋D

4.5 B

5.0

D.

6.9

B.

7.6

D.

8.衡量可燃液体火灾危险性大小的主要参数是_。

A.沸点

B.闪点

C.自燃点

D.燃点A

9.解释燃烧实质的现代燃烧理论是_。

A.分子碰撞理论

B.燃烧素学说

C.过氧化物理论

D.链式反应理论A

10.易燃可燃液体燃烧的火灾为_类火灾。

A.A

B.B

C.C

D.小于等于最高火界C

57.从事易燃易爆作业的人员应穿_,以防静电危害。

A.合成纤维工作服

B.防油污工作服

32.1 B

33.客运架空索道的安全营救时间一般应少于_h。

A.1

B.2

C.

34.尾部烟道二次燃烧事故主要发生在_锅炉上。

A.燃煤

B.燃油

C.燃气

D.煤粉D

35._是预防锅炉结渣的主要措施之一。

A.加强吹灰

B.减少锅炉的启停次数

C.设置炉膛安全保护装置

D.炉膛中布置足够的受热面A

36.锅炉停炉后,在锅水温度降至_℃以下时,方可全部放水。

A.靠近

B.远离

C.不考虑

D.偏离A

42.排放工业废水的工业企业严禁在饮用水源_建厂。

A.上游

B.下游

C.中游

D.旁边B

43.散发有害物和产生有害因素的车间,应位于相邻车间的_上风测。

A.全年最小频率风向

B.夏季最小频率风向

C.夏季主导风向

D.全年主导风向A

44.38% C

45.车间内发热设备相对于操作岗位应安置在夏季最小风向频率_,车间天窗下方的部位。

精编新版注册安全工程师模拟考试588题(含答案)

2020年注册安全工程师考试题库588题[含答案]一、选择题1.短时间接触容许浓度(PC-STEL)指一个工作日内,任何一次接触不得超过_分钟时间加权平均的容许臻触水平。

A.15B.20C.25D.30 二、多项选择题 ABCD2.停用_个月以上的起重机,使用前应对其重要零部件、安全装置、电气系统、动力系统等进行检查。

A.一B.两C.三D.六 D3.职业接触限值为最高容许浓度的有害物质,采用定点的采样方法,采样时间_。

A.等于15minB.小于15minC.大于15minD.不限时间 A4.高温车间的纵轴应与当地夏季主导风向相垂直。

当受条件限制时,其角度不得小于_。

A.300B.450C.500D.600 C5.放散大量热量的厂房宜采用单层建筑。

当厂房是多层建筑物时,放散热和有害气体的生产过程,应布置在建筑物的_。

A.底层B.低层C.中层D.高层141 A6.在生产环境中,加热金属、熔融玻璃及强发光体等可成为_辐射源。

A.射频B.红外线C.紫外线D.激光 A7.机械通风装置的_位置,应设于室外空气比较洁净的地方,相邻工作场所的进气和排气装置,应合理布置,避免气流短路。

A.进风口B.出风口C.上风口D.下风口 D8.个体采样是利用佩带在工人身上的个体采样器,在_内连续不断地采集空气样品,然后进行检验分析。

A.一个工作班内B.一个工作日内C.八小时内、D.六小时内 B9.具有生产性噪声的车间应尽量远离其他_作业车间、行政区和生活区。

A.非噪声B.噪声C.高温D.振动 D10.新建、扩建、改建建设项目和技术改造、技术引进项目可能产生职业病危害的、建设单位在_应当向有关行政部门提交职业病危害预评价报告。

A.可行性论证阶段B.设计阶段C.建设过程中D.竣工验收阶段 A11.在卫生学上,有意义的生产性粉尘理化性质包括粉尘的_。

A.化学成分一B.分散度C.溶解度与密度D.形状与硬度E.温度 ABC12.作业场所存在的物理性职业危害因素主要有_。

精选最新版注册安全工程师完整复习题库588题(含标准答案)

2020年注册安全工程师考试题库588题[含答案]一、选择题1.放散大量热量的厂房宜采用单层建筑。

当厂房是多层建筑物时,放散热和有害气体的生产过程,应布置在建筑物的_。

A.底层B.低层C.中层D.高层141 A2.主要用于运输大巷及井底车场的支护方式是__。

A.锚杆支护B.锚喷支护C.钢筋混凝土支护D.棚状支架 C3.下列粉尘中,危害最严重的粉尘是_。

A.煤尘B.石墨尘C.水泥尘D.矽尘 A4.尘肺是由于吸人生产性粉尘引起的以肺的纤维化为主的A.职业危害B.职业病C.职业危害因素D.传染病 C5.电离辐射的防护,主要是_。

A.采取有效的个人防护措施B.控制辐射源的质和量C.采取有效的屏蔽、接地、吸收等工程技术措施D.制定有效的防护规划 B6.根据《高温作业分级》(GB/T4200-2008),高温作业是指在生产劳动过程中,其工作地点平均WBGT指数等于或大于_℃的作业。

B.25C.30D.32 A7.散发有害物和产生有害因素的车间,应位于相邻车间的_上风测。

A.全年最小频率风向B.夏季最小频率风向C.夏季主导风向D.全年主导风向 A8.控制生产性粉尘爆炸的主要技术措施是_。

A.扩大粉尘扩散范围B.控制火源C.适当增湿D.消除粉尘 ABC9.车间内发热设备相对于操作岗位应安置在夏季最小风向频率_,车间天窗下方的部位。

A.下风侧B.侧风侧C.上风侧D.各风侧均可 D10.建筑物的耐火等级是由建筑构件的__决定的。

A.燃烧性能B.耐火极限C.体积D.面积 ABC11.经常有人来往的通道(地道、通廊),应有自然通风或机械通风,并_敷设有毒液体或有毒气体的管道。

A.可以B.不得C.不应D.应当 A12.空气中含有病原体、恶臭物质(例如毛类、破烂布分选、熬液等)及有害物质浓度可能突然增高的工作场所,_采用循环空气作热风采暖和空气调节。

A.不应C.应当D.不得 A13.通风系统的组成及其布置应合理,管道材质应合格。

最新版精选注册安全工程师完整复习题库588题(含参考答案)

B.就地卸货

C.在前方站卸货

D.返回原地卸货D

53.6m

B.电石库房应为耐火建筑

C.开启电石桶时应用含铜量高于70%的合金工具

D.搬运电石桶应防止碰撞或滚动A

54.工作场所操作人员每天连续接触噪声8小时,噪声声级卫生限值为_dB(A)。

A.75

B.80

C.85

D.90 D

55.非接触式探测器包括_。

A.生产过程中产生的有害因素

B.劳动过程中的有害因素

C.生产环境中的有害因素

D.建设过程中产生的有害因素ABCD

48.以下相邻线间最小距离的规定中,要求间距最大的是_。

A.车站到发线与其相邻线间

B.允许速度小于140km/h的区间双线间

C.牵出线与其相邻线间

D.允许速度在140~160km/h的区间双线间C

A.10

B.12

C.13

D.15 B

39.个体采样是利用佩带在工人身上的个体采样器,在_内连续不断地采集空气样品,然后进行检验分析。

A.一个工作班内

B.一个工作日内

C.八小时内、

D.六小时内B

40.采样地点应设在工作地点的_,应远离排气口和可能产生涡流的地点。

A.上风向

B.下风向

C.侧风向、

D.无风处B

D.必须B

43.通风系统的组成及其布置应合理,管道材质应合格。容易凝结蒸汽和聚积粉尘的通风管道,几种物质混合能引起爆炸、燃烧或形成危害更大物质的通风管道,应设单独通风系统,_相互连通。

A.不得

B.可以

C.应当

D.必须C

44.若对产生可燃粉尘的生产装置用惰性气体进行保护时、应使装置中实际氧含量比临界氧含量低_。

精编安全专业模拟考试复习题库588题(含答案)

2020年安全专业考试复习题库588题【含答案】一、选择题1.22.风险评估包括以下哪些部分:A、资产评估B、脆弱性评估C、威胁评估参考答案:ABC2.业务支撑系统核心域主要包括:()。

A、互联网接口子域、外部接口子域、内部接口子域、终端接入子域。

B、BOSS系统子域含客服子系统、经营分析系统子域、业务支撑网网管子域。

C、核心生产区、日常办公区、接口区、内部系统互联网区、第三方接入区、DMZ区。

参考答案:B3.安全域划分的根本原则包括:()。

A、业务保障原则B、结构简化原则C、等级保护原则D、生命周期原则参考答案:ABCD4.当发生下述情况时,应立即撤销帐号或更改帐号口令,并做好记录:()。

A、帐号使用者由于岗位职责变动、离职等原因,不再需要原有访问权限时。

B、临时性或阶段性使用的帐号,在工作结束后。

C、帐号使用者违反了有关口令管理规定。

D、有迹象表明口令可能已经泄露。

参考答案:ABCD5.认证功能用于确认登录系统的()。

A、用户真实身份B、用户帐号权限C、帐号口令是否正确参考答案:A6.IP协议安全功能要求分为:()。

A、基本协议安全功能要求、路由协议安全功能要求、OSPF协议安全功能要求B、基本协议安全功能要求、路由协议安全功能要求、ISIS协议安全功能要求C、基本协议安全功能要求、路由协议安全功能要求、SNMP协议安全功能要求D、基本协议安全功能要求、路由协议安全功能要求、BGP协议安全功能要求参考答案:C7.设备日志应支持记录用户对设备的操作,记录需要包括()。

A、用户账号、操作时间、操作内容以及操作结果。

B、操作系统、操作时间、操作内容以及操作结果。

C、操作次数、操作时间、操作内容以及操作结果。

D、登陆次数、操作时间、操作内容以及操作结果。

参考答案:A8.30.以下哪个文件提出了我国信息安全保障积极防御、综合防范的战略方针?A.66号文B.27号文C.GB17859:1999D.中华人民共和国计算机信息系统安全保护条例参考答案:B9.29.下列哪些操作可以看到自启动项目?A.注册表B.开始菜单C.任务管理器D.msconfig参考答案:ABD10.26.WINDOWS系统,下列哪个命令可以列举出本地所有运行中的服务viewusestartstatistics参考答案:C11.2、在对WindowsDNS访问控制时,可以采用的安全措施是:A、限定允许区域复制的服务器IP,防止区域信息被获取B、配置允许递归查询的IP地址列表C、如果DNS服务器有多个IP时,DNS服务只绑定在某个本地IP地址上D、以上都不正确参考答案:AC12.23.下列哪个程序可以直接读出winlogon进程中缓存的密码A.findpassC.JOHND.l0phtcrack参考答案:A13.安全审计应遵循的原则是:()。

精选2020年安全专业模拟考试复习题库588题(含答案)

2020年安全专业考试复习题库588题【含答案】一、选择题1.4、在对IIS脚本映射做安全配置的过程中,下面说法正确的是:A、无用的脚本映射会给IIS引入安全隐患B、木马后门可能会通过脚本映射来实现C、在脚本映射中,可以通过限制get、head、put等方法的使用,来对客户端的请求做限制D、以上说法均不正确参考答案:ABC2.17.EthernetMAC地址是多少位?A.36位B.32位C.24位D.48位参考答案:D3.16.SQLSERVER中下面那个存储过程可以执行系统命令?A、xp_regreadB、xp_commandC、xp_cmdshellD、sp_password参考答案:C4.10.UNIX中,可以使用下面哪一个代替Telnet,因为它能完成同样的事情并且更安全?A.S-TELNETB.SSHC.FTPD.RLOGON参考答案:B5.6.Kerberos提供的最重要的安全服务是?A.鉴别B.机密性C.完整性D.可用性参考答案:A6.4.从部署的位置看,入侵检测系统主要分为?A.网络型、控制型B.主机型、混合型C.网络型、主机型D.主机型、诱捕型参考答案:C7.3.某种防火墙的缺点是没有办法从非常细微之处来分析数据包,但它的优点是非常快,这种防火墙是以下的哪一种?A.电路级网关B.应用级网关C.会话层防火墙D.包过滤防火墙参考答案:D8.2.一般的防火墙不能实现以下哪项功能?A.隔离公司网络和不可信的网络B.防止病毒和特络依木马程序C.隔离内网D.访问控制参考答案:B9.7、WindowsDNS安全动态更新的方法,是其他DNS服务器所不具备,下面说法正确的是:A、安全动态更新是基于WindowsAD服务,通过AD的权限控制来完成B、通过AD可以对DNS管理的区域等对象进行基于用户的权限分配C、在DHCP的网络环境里提供域名服务,此方法比较适用D、以上说法均不正确参考答案:ABC10.6、相对于BIND,WindowsDNS存在很多的不足,处在一个被取代的趋势,下面说法正确的是:A、在认证、加密、访问控制上存在缺陷B、windows代码不公开,不像BIND经过严格测试评估C、在软件开发上,BIND投入很大,对DNS这个领域的发展有很大的影响D、BIND有很高的使用率参考答案:ABCD11.3、下面对于WindowsDNS日志功能的说法,其中错误的是:A、对于DNS服务启动、停止的事件,将记录在windowseventlog日志中B、通过日志功能可以记录的事件包括:区域更新、查询、动态更新等C、通过设定自动定期删除,可以防止日志文件过大D、日志文件缺省存放在系统盘上,应将日志文件存放到非系统盘,以防止将系统盘占满参考答案:C12.6、DNS运维过程中需要注意的安全事项A、定期通过nslookup命令测试服务器能否正常解析。

最新精选安全专业考核复习题库588题(含答案)

2020年安全专业考试复习题库588题【含答案】一、选择题1.安全审计应遵循的原则是:()。

A、审计独立性的原则,通过设立独立的审计岗位或采取交叉审计等方式开展。

B、交叉审计的原则C、独立审计的原则参考答案:A2.网络与信息安全涉及所有的信息资产,需要建立全方位、多层次、可扩展的安全技术防护体系,主要通过()层面提出安全防护方案。

A、安全域划分与边界整合B、网元自身安全功能和配置C、基础安全技术防护手段D、安全运行管理系统(ISMP)参考答案:ABCD3.What is a spoofing attack?A. A hacker pretends to be the superuser and spoofs a user into allowing him into the systemB. A hacker calls a user and pretends to be a system administrator in order to get the user’s passwordC. A computer (or network) pretends to be a trusted host (or network)D. A hacker gains entrance to the building where the network resides and accesses the system by pretending to be an employeeAnswer: C4.What is the best way to keep employees on a LAN from unauthorized activity or other mischief?A. Reduce each user’s permissions to the minimum needed to perform the tasks required by his or herjobB. Limit the number of logins available to all users to one at a timeC. Limit the number of files that any one user can have open at any given timeD. Implement a zero-tolerance policy in regard to employees who load games or other unauthorizedsoftware on the company's computersAnswer: A5.You must apply permissions to a file named/home/myname/myfile.txt, and you need to fulfillfollowing requirements:You want full access to the file.People in your group should be able to read the file.People in your group should not be able to write the file.People outside of your group should be denied access to the file.What are the most secure permissions you would apply to the file?A. Chage 700/home/myname/myfile.txtB. Chage 744/home/myname/myfile.txtC. Chmod 640/home/myname/myfile.txtD. Chmod 064/home/myname/myfile.txtAnswer: A6.Michel wants to write a computer virus that will cripple UNIX systems. What is going to be the mainobstacle preventing him from success?A. UNIX computers are extremely difficult to access illicitly over the internet, and therefore computerviruses are not an issue with UNIX systemsB. Due to the file permission structure and the number of variations in the UNIX hardware architectures, a virus would have to gain root privileges as well as identify the hardware and UNIXflavor in use.C. Due to availability of effective free anti-virus tools, computer viruses are caught early and often. Michel’s virus would have to evade detection for it to succeed.D. Due to the extensive use of ANSI C in the programming of UNIX, the virus would have to mimicsome of the source code used in the infected iteration of the UNIX operating systemAnswer: B7.Under the level C2 security classification, what does discretionary access control mean?A. Discretionary access control means that the owner of a resource must be able to use that resourceB. Discretionary access control is the ability of the system administrator to limit the time any user spends on a computerC. Discretionary access control is a policy that limits the use of any resource to a group or a securityprofileD. Discretionary access control is a rule set by the security auditor to prevent others from downloadingunauthorized scripts or programs.Answer: A8.中国移动网络运行维护规程落实了哪些网络运维要求()A集中化B标准化C信息化参考答案:ABC9.安全评测标准依据原信息产业部制定的电信网和互联网安全防护系列标准,应从以下方面检查系统安全防护能力。

新版精编注册安全工程师模拟复习题库588题(含标准答案)

2020年注册安全工程师考试题库588题[含答案]一、选择题1.若对产生可燃粉尘的生产装置用惰性气体进行保护时、应使装置中实际氧含量比临界氧含量低_。

A.10%B.20%C.30%D.40% A2.在尽头线上调车时,距线路终端的安全距离应为_mm。

A.5B.8C.10D.12 D3.1~4.0C.5.1~6.爆炸下限小于10%的气体属_类气体。

A.甲B.乙C.丙D.丁 D7.乙炔分解爆炸的临界压力是_MPa。

A.8.处于楼层_层以下的被困位置,当火势危及生命又无其他方法可自救时,可将室内席梦思、被子等软物抛到楼底,人从窗口跳至软物上逃生。

A.2B.3C.4D.5 D9.38%D.10.4D.11._对粉尘爆炸压力上升速率的影响比粉尘爆炸压力大得多。

A.粉尘粒度B.初始压力C.粉尘爆炸容器D.湍流速 A12.25B.13.0025D.14.在作业场所液化气浓度较高时,应佩戴_。

A.面罩B.口罩C.眼罩D.防毒面具 C15.下列关于火药的特性说法中,正确的是_。

A.能量特征是标志火药做功能力的参量,一般是指1kg火药燃烧时所做的功B.燃烧特性是标志火药能量释放的能力,主要取决于火药的燃烧速率和燃烧表面积C.安定性是指火药在运输过程受到热、撞击、摩擦后,依然保持其物理化学性质的相对稳定D.力学特性是指火药要具有相应的强度,满足在高温下保持不变形、低温下不变脆,能承受可能出现的各种力的作用,以保证稳定燃烧 B16.《烟花爆竹工程设计安全规范》(GB50161-2009)为国家强制性_标准。

A.设计B.生产安全C.安全生产D.设计安全 D17.危险品生产区、总仓库区、销毁场等区域内的建筑物之间应留有足够的安全距离,爆炸物品厂房之间的安全距离是根据爆炸产生的_确定的。

A.冲击波B.地震波C.破片飞散距离D.气体扩散距离 A18.16 C19.9B.20.在用起重机应按有关要求,由特种设备检测部门每_年进行一次检验,合格认可后方可继续使用。

精编2020年电梯安全员模拟考试题库588题(含标准答案)

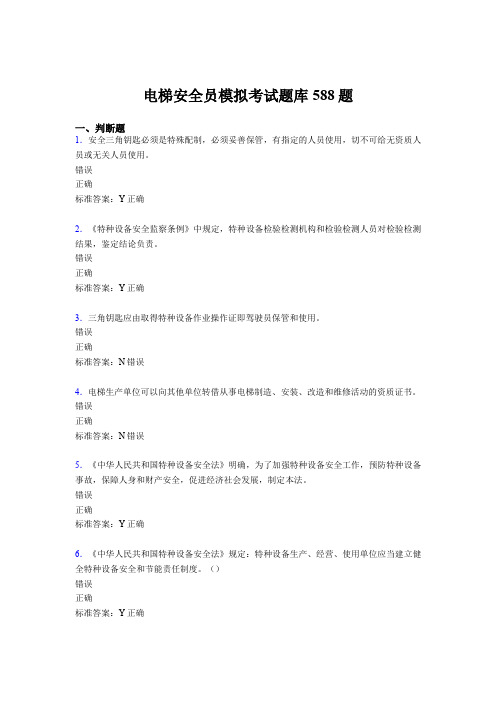

电梯安全员模拟考试题库588题一、判断题1.安全三角钥匙必须是特殊配制,必须妥善保管,有指定的人员使用,切不可给无资质人员或无关人员使用。

错误正确标准答案:Y正确2.《特种设备安全监察条例》中规定,特种设备检验检测机构和检验检测人员对检验检测结果,鉴定结论负责。

错误正确标准答案:Y正确3.三角钥匙应由取得特种设备作业操作证即驾驶员保管和使用。

错误正确标准答案:N错误4.电梯生产单位可以向其他单位转借从事电梯制造、安装、改造和维修活动的资质证书。

错误正确标准答案:N错误5.《中华人民共和国特种设备安全法》明确,为了加强特种设备安全工作,预防特种设备事故,保障人身和财产安全,促进经济社会发展,制定本法。

错误正确标准答案:Y正确6.《中华人民共和国特种设备安全法》规定:特种设备生产、经营、使用单位应当建立健全特种设备安全和节能责任制度。

()错误正确标准答案:Y正确7.《特种设备安全监察条例》规定,电梯、起重机械、客运索道、大型游乐设施的安装、改造、维修以及场(厂)内专用机动车辆的改造、维修竣工后,安装、改造、维修的施工单位应当在验收后30日内将有关技术资料移交使用单位,高耗能特种设备还应当按照安全技术规范的要求提交能效测试报告,使用单位应当将其存入该特种设备的安全技术档案。

错误正确标准答案:Y正确8.制定《中华人民共和国特种设备安全法》目的是:加强特种设备安全工作,预防特种设备事故,保障人身和财产安全,促进经济社会发展。

()错误正确标准答案:Y正确9.电梯制造单位对电梯质量以及安全运行涉及的质量问题负责错误正确标准答案:Y正确10.电梯及安全设施进行预防性保养至少每15日一次。

错误正确标准答案:Y正确11.区(县)质量技监局接到电梯暂停使用报告后,应当在()内到达现场。

A.30分钟B.1小时C.2小时D.4小时标准答案:CC12.较大事故由省、自治区、直辖市特种设备安全监督部门会同有关部门组织事故调查组进行调查。

最新精编软考工程师模拟考试复习题库588题(含答案)

2020年软考工程师题库588题[含答案]

一、多选题

1.灭火的基本方法有(ABCD)。

A.冷却法

B.隔离法

C.窒息法

D.抑制

2.一个典型的 PKI 应用系统包括(ABCD)实体

A.认证机构 CA

B.册机构 RA

C.证书及 CRL 目录库

D.用户端软件

3.相对于对称加密算法,非对称密钥加密算法(ACD)

A.加密数据的速率较低

B.更适合于现有网络中对所传输数据(明文)的加解密处理

C.安全性更好

D.加密和解密的密钥不同

4.为保证密码安全,我们应采取的正确措施有(ABC)

A.不使用生日做密码

B.不使用少于 5 为的密码

C.不适应纯数字密码

D.将密码设的非常复杂并保证 20 位以上

5.账号口令管理办法适用于所有和 DSMP 系统.智能网系统.彩铃平台相关的(ACD)

A.系统管理员

B.操作系统

C.操作维护人员

D.所有上述系统中存在的账号和口令

6.以下属于对称加密算法的是:(ABD)

A.DES

B.3DES

C.SHA-1。

精选安全专业测试版复习题库588题(含答案)

2020年安全专业考试复习题库588题【含答案】一、选择题1.IP协议安全功能要求分为:()。

A、基本协议安全功能要求、路由协议安全功能要求、OSPF协议安全功能要求B、基本协议安全功能要求、路由协议安全功能要求、ISIS协议安全功能要求C、基本协议安全功能要求、路由协议安全功能要求、SNMP协议安全功能要求D、基本协议安全功能要求、路由协议安全功能要求、BGP协议安全功能要求参考答案:C2.审计日志根据萨班斯财务审计周期的要求,以下说法正确的是:()。

A、在线保存三个月,离线保存一年,并永久备份在磁带上。

B、在线保存六个月,离线保存一年。

C、在线保存三个月,离线保存一年。

D、在线保存六个月,离线保存两年,并永久备份在磁带上。

参考答案:A3.在编制定级报告时,应按以下层面描述各对象的重要性。

()。

A、对象社会影响力B、规模和服务范围C、所提供服务的重要性D、系统的等级参考答案:ABC4.公司网络的终端设备允许通过方式以下方式接入:()A、802.1X认证B、安全网关认证C、MAC地址绑定参考答案:ABC5.风险评估的内容包括:()A、识别网络和信息系统等信息资产的价值。

B、发现信息资产在技术、管理等方面存在的脆弱性、威胁。

C、评估威胁发生概率、安全事件影响,计算安全风险。

D、有针对性的提出改进措施、技术方案和管理要求。

参考答案:ABCD6.安全审计方法包括:()。

A、抽样检查B、系统检查C、现场观察D、访问、凭证检查参考答案:ABCD7.设置安全域互访的原则为:()。

A、高保护等级访问低保护等级的安全域时只允许读,低保护等级访问高保护等级的安全域时只允许写。

B、高保护等级访问低保护等级的安全域时只允许写,低保护等级访问高保护等级的安全域时只允许读。

C、高保护等级访问低保护等级的安全域时不允许写,低保护等级访问高保护等级的安全域时不允许读。

参考答案:B8.针对网管系统对外的互联接口,其互联边界整合为:()。

安全专业考试题库及答案

安全专业考试题库及答案一、单项选择题(每题2分,共10题,共20分)1. 以下哪项不是安全事故的直接原因?A. 人的不安全行为B. 物的不安全状态C. 环境因素D. 管理失误答案:D2. 安全生产“三同时”指的是什么?A. 同时设计、同时施工、同时投产使用B. 同时规划、同时实施、同时检查C. 同时计划、同时布置、同时总结D. 同时检查、同时考核、同时奖惩答案:A3. 以下哪种物质属于易燃易爆物品?A. 硝酸铵B. 氯化钠C. 碳酸钙D. 硫酸铜答案:A4. 企业安全生产责任制中,谁对本单位的安全生产工作全面负责?A. 企业法人B. 安全生产管理人员C. 车间主任D. 班组长答案:A5. 以下哪种情况下,员工可以拒绝执行作业指令?A. 作业指令合理,但员工身体不适B. 作业指令合理,但员工情绪不佳C. 作业指令存在明显安全隐患D. 作业指令超出员工职责范围答案:C6. 危险化学品的储存应当遵循什么原则?A. 先入先出B. 先进后出C. 同类集中D. 分类存放答案:D7. 以下哪种防护用品是用于眼部防护的?A. 安全帽B. 防护眼镜C. 防护手套D. 防护鞋答案:B8. 以下哪种情况不需要进行安全教育培训?A. 新员工入职B. 员工转岗C. 员工晋升D. 员工休假归来答案:C9. 以下哪种行为不属于违反安全生产操作规程?A. 未经许可擅自操作机器B. 酒后上岗C. 正确佩戴安全帽D. 未按规定穿戴防护用品答案:C10. 企业发生重大安全事故后,以下哪种做法是正确的?A. 隐瞒不报B. 立即组织抢救C. 销毁事故现场D. 等待上级指示答案:B二、多项选择题(每题3分,共5题,共15分)1. 以下哪些因素可能导致火灾事故的发生?A. 电气设备老化B. 吸烟C. 易燃物品随意堆放D. 静电放电答案:ABCD2. 企业安全生产检查中,以下哪些内容是必须检查的?A. 安全生产管理制度B. 安全防护设施C. 员工安全教育培训记录D. 员工个人卫生习惯答案:ABC3. 以下哪些措施可以减少职业病的发生?A. 改善工作环境B. 定期进行职业健康检查C. 提供个人防护用品D. 加强员工健康教育答案:ABCD4. 以下哪些行为属于违反安全生产操作规程?A. 未经许可擅自操作机器B. 酒后上岗C. 正确佩戴安全帽D. 未按规定穿戴防护用品答案:ABD5. 以下哪些情况下,企业需要组织应急演练?A. 新建项目投产前B. 重大节假日前C. 发生安全事故后D. 每年至少一次答案:ABCD三、判断题(每题1分,共10题,共10分)1. 企业可以根据自身情况,适当降低安全生产标准。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2020年安全专业考试复习题库588题【含答案】一、选择题1.20.WindowsNT中哪个文件夹存放SAM文件?A.\%Systemroot%B.\%Systemroot%\system32\samC.\%Systemroot%\system32\configD.\%Systemroot%\config参考答案:C2.按照业务纵向将支撑系统划分,可分为以下安全域:()。

A、业务支撑系统安全域、网管系统安全域、企业信息化系统安全域。

B、集团网管系统安全子域、省公司网管系统安全子域、地市分公司的网管系统安全子域。

C、互联接口区、核心生产区、日常维护管理区(维护终端)、第三方接入区(漫游区)、DMZ区。

参考答案:B3.对于需要进行双层防火墙进行防护的系统,为避免因同品牌或同种类防火墙弱点被利用导致双重防护措施全部失效的风险,需要实现:()。

A、单层防火墙防护B、双重防火墙防护C、单层异构防火墙防护D、双重异构防火墙防护参考答案:D4.每一个安全域总体上可以体现为以下的层面:()。

A、接口层B、核心层C、系统层D、网络层参考答案:ABC5.因系统能力或者管理原因无法按用户创建帐号时,应采取如下管理措施:()。

A、明确共享帐号责任人,责任人负责按照上述流程要求提出共享帐号审批表,并在审批表中注明该共享帐号的所有用户名单。

B、限制共享帐号的使用人数,建立相关管理制度保证系统的每项操作均可以对应到执行操作的具体人员。

C、限定使用范围和使用环境。

D、建立完善的操作记录制度,对交接班记录、重要操作记录表等。

E、定期更新共享帐号密码。

参考答案:ABCDE6.认证功能用于确认登录系统的()。

A、用户真实身份B、用户帐号权限C、帐号口令是否正确参考答案:A7.IP协议安全功能要求分为:()。

A、基本协议安全功能要求、路由协议安全功能要求、OSPF协议安全功能要求B、基本协议安全功能要求、路由协议安全功能要求、ISIS协议安全功能要求C、基本协议安全功能要求、路由协议安全功能要求、SNMP协议安全功能要求D、基本协议安全功能要求、路由协议安全功能要求、BGP协议安全功能要求参考答案:C8.设备日志应支持记录用户对设备的操作,记录需要包括()。

A、用户账号、操作时间、操作内容以及操作结果。

B、操作系统、操作时间、操作内容以及操作结果。

C、操作次数、操作时间、操作内容以及操作结果。

D、登陆次数、操作时间、操作内容以及操作结果。

参考答案:A9.28.哪些属于Windows操作系统的日志?。

A.AppEvent.EvtB.SecEvent.EvtC.SysEvent.EvtD.W3C扩展日志参考答案:ABC10.26.WINDOWS系统,下列哪个命令可以列举出本地所有运行中的服务viewusestartstatistics参考答案:C11.25.SQLSERVER的默认通讯端口有哪些?A、TCP1025B、TCP1433C、UDP1434D、TCP14333E、TCP445参考答案:B12.5、对于WindowsDNS上集成的WINS功能,下面正确的说法是:A、WINS一般针对win98,winnt的系统B、WINS的动态更新,不支持认证机制C、应该尽量禁用DNS服务器上的WINS功能D、上面的说法均不正确参考答案:ABC13.21.windowsterminalserver使用的端口是:A.1433B.5800C.5900D.3389参考答案:D14.根据系统重要性以及安全事件对系统可用性、完整性、保密性的影响程度,安全事件可分为:()A、特别重大、重大、较大和一般四个级别B、重大、较大和一般三个级别C、重大、较大、紧急和一般四个级别D、重大、紧急和一般三个级别参考答案:A15.18职责分离的主要目的是?A.不允许任何一个人可以从头到尾整个控制某一交易或者活动;B.不同部门的雇员不可以在一起工作;C.对于所有的资源都必须有保护措施;D.对于所有的设备都必须有操作控制措施。

参考答案:A16.17.EthernetMAC地址是多少位?A.36位B.32位C.24位D.48位参考答案:D17.14.TCP/IP的三次握手过程是?A.——SYN/ACK——>,<——ACK,——SYN/ACK——>B.——SYN/ACK——>,<——SYN/ACK——,——ACK——>C.——SYN——>,<——ACK,——SYN——>,<——ACK——D.——SYN——>,<——SYN/ACK——,——ACK——>参考答案:D18.12.FINGER服务使用哪个TCP端口?A.69B.119C.79D.70参考答案:C19.9.在UNIX中,ACL里的一组成员与某个文件的关系是rwxr,那么可以对这个文件做哪种访问?A.可读但不可写B.可读可写C.可写但不可读D.不可访问参考答案:A20.7.DES的密钥长度为多少bit?A.64B.56C.512D.8参考答案:B21.5.在密码学中,对RSA算法的描述正确的是?A.RSA是秘密密钥算法和对称密钥算法B.RSA是非对称密钥算法和公钥算法C.RSA是秘密密钥算法和非对称密钥算法D.RSA是公钥算法和对称密钥算法参考答案:B22.3.某种防火墙的缺点是没有办法从非常细微之处来分析数据包,但它的优点是非常快,这种防火墙是以下的哪一种?A.电路级网关B.应用级网关C.会话层防火墙D.包过滤防火墙参考答案:D23.2.一般的防火墙不能实现以下哪项功能?A.隔离公司网络和不可信的网络B.防止病毒和特络依木马程序C.隔离内网D.访问控制参考答案:B24.5、给操作系统做安全配置厂要求设置一些安全策略,在aix系统要配置账号密码策略,下面说法正确的是:()A、chsec-f/etc/security/user-sdefault-amaxage=13,设置密码可使用的最长时间B、chsec-f/etc/security/user-sdefault-aminlen=6,设置密码最小长度C、chsec-f/etc/security/user-sdefault-aminage=1,设置密码修改所需最短时间D、chsec-f/etc/security/user-sdefault-apwdwarntime=28,设置用户登录时的警告信息参考答案:ABC25.22.风险评估包括以下哪些部分:A、资产评估B、脆弱性评估C、威胁评估参考答案:ABC26.What is the final step in assessing the risk of network intrusion from an internal or external source?A. Using the existing management and control architectureB. Evaluating the existing perimeter and internal securityC. Analyzing, categorizing and prioritizing resourcesD. Considering the business concernsAnswer: A27.Laura is a system administrator who wants to block all NNTP traffic between her network and theInternet. How should she configure her firewall?A. Disable anonymous logins in the NNTP configuration managerB. Configure all routers to block broadcast packetsC. Configure the firewall to block port 119D. Configure the firewall to block port 25Answer: C28.Which type if port is used by HTTP for the control connection?A. EphemeralB. Well-knownC. DynamicD. UDPAnswer: B29.How might a hacker cause a denial-of-service attack on an FTP server?A. By executing a damaging program on the serverB. By initiating an ICMP floodC. By initiating a broadcast stormD. By filli ng the server’s hard drive to capacityAnswer: D30.What is the correct order of events in the establishment of a TCP/IP connection?A. Passive open, active open, ACKB. Passive open, ACK, active openC. Active open, active open, ACKD. Active open, passive open, ACKAnswer: D31.Which protocol is normally used to communicate errors or other conditions at the IP layer, but has alsobeen used to conduct denial-of-service attacks?A. TCPB. ICMPC. SNMPD. UDPAnswer: B32.What is the primary security risk in SNMP?A. Login names and passwords are not encryptedB. Damaging programs can be executed on the clientC. Damaging programs can be executed on the serverD. Passwords and Data is transferred in CleartextAnswer: D33.Which port is used by DNS when conducting zone transfers?A. UDP port 53B. UDP port 23C. TCP port 53D. TCP port 23Answer: C34.Which system provides relay services between two devices?A. Proxy serverB. GatewayC. VPND. Screening routerAnswer: B35.Which type of port is used by a client when it establishes a TCP connection?A. EphemeralB. Well-knownC. ReservedD. StaticAnswer: A36.What is the primary security problem with FTP?A. Anonymous logins do not require a passwordB. Damaging programs can be executed on the clientC. Damaging programs can be executed on the serverD. The login name and password are sent to the server in cleartextAnswer: D37.在确定安全域划分的原则后,需要对支撑的网络架构进行规划,分为()。