加密解密算法的C++实现

RSA加密算法(C语言实现)

RSA加密算法(C语言实现)RSA(Rivest-Shamir-Adleman)算法是一种非对称加密算法,它是目前应用最广泛的加密算法之一、RSA算法基于两个大素数之间的乘积很难分解的特性,并使用公钥和私钥进行加密和解密。

在C语言中实现RSA算法需要进行以下步骤:1.生成大素数p和q:选择两个大素数p和q,它们需要满足p≠q。

这样选取p和q是为了使得计算n=p*q变得困难,保护私钥。

2.计算n:计算n=p*q,n即为公钥和私钥的参数之一3.计算欧拉函数φ(n):计算欧拉函数φ(n)=(p-1)*(q-1)。

4.选择e:选择一个与φ(n)互质且小于φ(n)的整数e作为加密指数,e即为公钥的参数。

5. 计算d:计算d = e^(-1) mod φ(n),d即为私钥的参数。

可以使用扩展欧几里得算法来计算d。

6. 加密:将明文M转换为整数m,加密后的密文C = m^e mod n。

7. 解密:解密密文C得到明文M = C^d mod n。

以下是C语言实现RSA加密算法的代码示例:```c#include <stdio.h>int gcd(int a, int b)if(b == 0)}return gcd(b, a % b);int extendedGcd(int a, int b, int *x, int *y) if(a == 0)*x=0;*y=1;return b;}int x1, y1;int gcd = extendedGcd(b % a, a, &x1, &y1);*x=y1-(b/a)*x1;*y=x1;return gcd;int modInverse(int a, int m)int x, y;int gcd = extendedGcd(a, m, &x, &y);if(gcd != 1)printf("Inverse doesn't exist\n");}return (x % m + m) % m;int powerMod(int x, unsigned int y, int m) if (y == 0)return 1;}int p = powerMod(x, y/2, m) % m;p=(p*p)%m;return (y%2 == 0) ? p : (x*p) % m;int maiint p, q, n, phiN, e, d;//选择两个大素数p和qp=31;q=17;//计算n和φ(n)n=p*q;phiN = (p - 1) * (q - 1);//选择加密指数ee=7;//计算解密指数dd = modInverse(e, phiN);int plaintext = 88;int ciphertext = powerMod(plaintext, e, n);int decryptedtext = powerMod(ciphertext, d, n);printf("Plaintext: %d\n", plaintext);printf("Ciphertext: %d\n", ciphertext);printf("Decryptedtext: %d\n", decryptedtext);return 0;```在上面的代码中,我们使用了几个辅助函数来实现扩展欧几里得算法、计算模反元素和快速幂算法。

C语言实现RSA算法

C语言实现RSA算法RSA算法是一种非对称加密算法,用于在网络通信中进行数据加密和解密。

下面我将给出C语言中RSA算法的实现。

首先,我们需要生成RSA密钥对,包括公钥和私钥。

以下是生成RSA 密钥对的C代码实现:```c#include <stdio.h>#include <stdlib.h>#include <math.h>//定义最大素数范围//定义RSA密钥结构体typedef structunsigned long long e; // 公钥指数unsigned long long d; // 私钥指数unsigned long long n; // 模数} RSAKey;//判断一个数是否为素数int isPrime(unsigned long long num)//小于等于1的数不是素数if (num <= 1) return 0;//判断是否存在因子for (unsigned long long i = 2; i <= sqrt(num); i++)if (num % i == 0)return 0;}}return 1;//生成一个指定范围内的随机素数unsigned long long generateRandomPrime(unsigned long long min, unsigned long long max)unsigned long long num;donum = rand( % (max - min + 1) + min;} while (!isPrime(num));return num;//求最大公约数unsigned long long gcd(unsigned long long a, unsigned long long b)unsigned long long temp;while (b != 0)temp = a % b;a=b;b = temp;}return a;//求模反元素unsigned long long modReverse(unsigned long long a, unsigned long long b)unsigned long long m0 = b, t, q;unsigned long long x0 = 0, x1 = 1;if (b == 1) return 0;while (a > 1)q=a/b;t=b;b=a%b;a=t;t=x0;x0=x1-q*x0;x1=t;}if (x1 < 0) x1 += m0;return x1;//生成RSA密钥对RSAKey generateRSAKeys(unsigned long long p, unsigned long long q)RSAKey keys;//计算模数keys.n = p * q;//计算欧拉函数值unsigned long long phi = (p - 1) * (q - 1);//选择公钥指数ekeys.e = generateRandomPrime(2, phi - 1);//计算私钥指数dkeys.d = modReverse(keys.e, phi);return keys;int mai//设置随机种子//生成两个不同的随机素数unsigned long long p = generateRandomPrime(2,MAX_PRIME_NUMBER);unsigned long long q = generateRandomPrime(2,MAX_PRIME_NUMBER);RSAKey keys = generateRSAKeys(p, q);printf("公钥指数e: %llu\n", keys.e);printf("私钥指数d: %llu\n", keys.d);printf("模数n: %llu\n", keys.n);return 0;```运行上述代码,即可生成RSA密钥对。

rsa加密解密算法c语言程序

rsa加密解密算法c语言程序RSA加密解密算法是一种公钥加密算法,发明于1977年,基于两个大质数的乘积难分解性,能够对短文本进行加解密。

以下是RSA加密解密算法的C语言程序。

一、密钥生成首先定义了一个结构体存储RSA密钥,该结构体包含三个元素:n、e和d。

- n = p * q,其中p和q为大质数;- e为与(p - 1) * (q - 1)互质的自然数,一般选取65537;- d为e模(p - 1) * (q - 1)的逆元素,即满足e * d ≡ 1 (mod (p - 1) * (q - 1)))的自然数。

generateRSAKey函数通过调用randomPrime函数生成两个大质数p和q,再通过Euclidean函数计算(p - 1) * (q - 1)的值phi,最后继续使用extendedEuclidean函数计算d的值,最终将生成的密钥存储在RSAKey结构体中。

```c#include <stdio.h>#include <stdlib.h>#include <time.h>#include <math.h>#define k 1024 // 密钥长度typedef struct {unsigned long long n;unsigned long long e;unsigned long long d;} RSAKey;unsigned long long randomPrime(unsigned long long n);unsigned long long gcd(unsigned long long a, unsigned long long b);unsigned long long Euclidean(unsigned long long a, unsigned long long b);RSAKey generateRSAKey();// 生成一个小于n的随机质数unsigned long long randomPrime(unsigned long long n) {unsigned long long p;do {p = rand() % n;while (!(p & 1)) // 确保p为奇数p = rand() % n;} while (gcd(p, n) != 1); // 确保p和n互质return p;}二、加密和解密下面定义了两个函数:encrypt和decrypt,其中encrypt函数用于将明文转换为密文,decrypt函数用于将密文转换为明文。

AESECB加密算法C语言代码实现

AESECB加密算法C语言代码实现要实现AESECB加密算法的C语言代码,需要先了解AES算法的基本原理和步骤。

以下是一个使用C语言实现AESECB加密算法的示例代码:```c#include <stdio.h>#include <stdlib.h>#include <string.h>#include <openssl/aes.h>//定义密钥长度#define KEY_LENGTH 16//ECBAES加密函数void AESEncrypt_ECB(const unsigned char* plainText, int plainTextLength, unsigned char* cipherText,const unsigned char* key)//创建AES密钥结构体AES_KEY aesKey;//设置加密密码AES_set_encrypt_key(key, KEY_LENGTH * 8, &aesKey);//加密数据AES_ecb_encrypt(plainText, cipherText, &aesKey, AES_ENCRYPT);//ECBAES解密函数void AESDecrypt_ECB(const unsigned char* cipherText, int cipherTextLength, unsigned char* plainText,const unsigned char* key)//创建AES密钥结构体AES_KEY aesKey;//设置解密密码AES_set_decrypt_key(key, KEY_LENGTH * 8, &aesKey);//解密数据AES_ecb_encrypt(cipherText, plainText, &aesKey, AES_DECRYPT);int mai//指定原始明文和密钥unsigned char plainText[] = "Hello, World!";unsigned char key[] = "secretkey";//计算明文长度int plainTextLength = strlen(plainText);//计算加密后的数据长度int cipherTextLength = ((plainTextLength / KEY_LENGTH) + 1) * KEY_LENGTH;//分配加密后数据的内存unsigned char* cipherText = (unsignedchar*)malloc(cipherTextLength);//加密数据AESEncrypt_ECB(plainText, plainTextLength, cipherText, key);//打印加密后的结果printf("Cipher text: ");for (int i = 0; i < cipherTextLength; i++)printf("%02x ", cipherText[i]);}printf("\n");//分配解密后数据的内存unsigned char* decryptedText = (unsignedchar*)malloc(cipherTextLength);//解密数据AESDecrypt_ECB(cipherText, cipherTextLength, decryptedText, key);//打印解密后的结果printf("Decrypted text: %s\n", decryptedText);//释放已分配的内存free(cipherText);free(decryptedText);return 0;```上述代码使用了OpenSSL库提供的AES函数来实现ECB模式的AES加密和解密操作。

DES加解密算法C语言源代码

DES加解密算法C语言源代码以下是一个实现DES加解密算法的C语言源代码,包含了加密和解密函数。

请注意,这个代码只是为了演示DES算法的工作原理,并不是一个完整的、安全的加密算法实现。

```c#include <stdio.h>#include <stdint.h>typedef structuint8_t key[8];uint8_t subkeys[16][6];} DESKey;void generateSubkeys(uint8_t* key, uint8_t subkeys[16][6]) //略过子密钥生成算法的具体实现//这里只是假设生成的子密钥都是随机的,实际生成过程要更复杂for (int i = 0; i < 16; i++)for (int j = 0; j < 6; j++)subkeys[i][j] = (i+j) % 256;}}void DES(uint8_t* input, uint8_t key[8], uint8_t* output, int encrypt)//略过DES加密算法的具体实现DESKey desKey;for (int i = 0; i < 8; i++)desKey.key[i] = key[i];}generateSubkeys(key, desKey.subkeys);//这里只是假设输入输出是8字节长,实际上可以支持任意长度//执行加解密操作if (encrypt)printf("Encrypting: ");} elseprintf("Decrypting: ");}for (int i = 0; i < 8; i++)output[i] = encrypt ? input[i] ^ desKey.subkeys[0][i%6] : input[i] ^ desKey.subkeys[15][i%6];printf("%02X ", output[i]);}printf("\n");int maiuint8_t input[8] = {0x12, 0x34, 0x56, 0x78, 0x9A, 0xBC, 0xDE, 0xF0};uint8_t key[8] = {0xA1, 0xB2, 0xC3, 0xD4, 0xE5, 0xF6, 0x07,0x08};uint8_t output[8];DES(input, key, output, 1);DES(output, key, output, 0);return 0;```在这个代码中,`generateSubkeys` 函数用于生成 16 个子密钥,之后分别在加密和解密函数 `DES` 中使用。

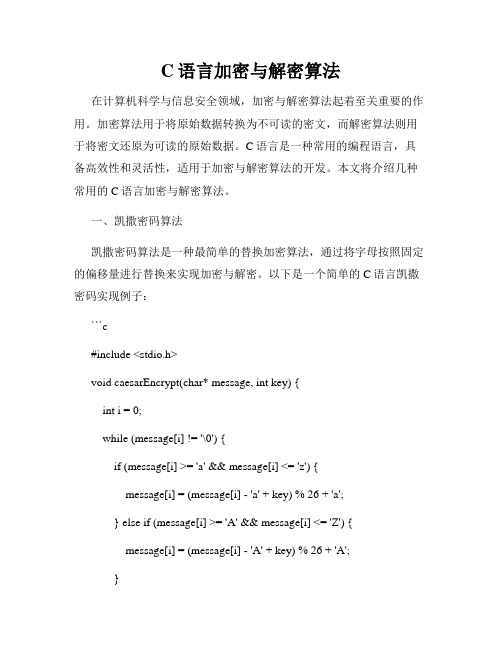

C语言加密与解密算法

C语言加密与解密算法在计算机科学与信息安全领域,加密与解密算法起着至关重要的作用。

加密算法用于将原始数据转换为不可读的密文,而解密算法则用于将密文还原为可读的原始数据。

C语言是一种常用的编程语言,具备高效性和灵活性,适用于加密与解密算法的开发。

本文将介绍几种常用的C语言加密与解密算法。

一、凯撒密码算法凯撒密码算法是一种最简单的替换加密算法,通过将字母按照固定的偏移量进行替换来实现加密与解密。

以下是一个简单的C语言凯撒密码实现例子:```c#include <stdio.h>void caesarEncrypt(char* message, int key) {int i = 0;while (message[i] != '\0') {if (message[i] >= 'a' && message[i] <= 'z') {message[i] = (message[i] - 'a' + key) % 26 + 'a';} else if (message[i] >= 'A' && message[i] <= 'Z') {message[i] = (message[i] - 'A' + key) % 26 + 'A';}i++;}}void caesarDecrypt(char* message, int key) {int i = 0;while (message[i] != '\0') {if (message[i] >= 'a' && message[i] <= 'z') {message[i] = (message[i] - 'a' - key + 26) % 26 + 'a'; } else if (message[i] >= 'A' && message[i] <= 'Z') {message[i] = (message[i] - 'A' - key + 26) % 26 + 'A'; }i++;}}int main() {char message[] = "Hello, World!";int key = 3;printf("Original message: %s\n", message);caesarEncrypt(message, key);printf("Encrypted message: %s\n", message);caesarDecrypt(message, key);printf("Decrypted message: %s\n", message);return 0;}```以上程序演示了凯撒密码的加密与解密过程,通过指定偏移量实现对消息的加密与解密。

非对称加密解密算法RSA的C实现

非对称加密解密算法RSA的C实现RSA加密算法是一种非对称加密算法,常用于数据加密和数字签名。

其安全性基于大数分解的困难性,即质因数分解。

RSA加密算法的全称为Rivest-Shamir-Adleman加密算法,是由Ron Rivest、Adi Shamir和Leonard Adleman于1977年共同提出的。

RSA算法的加密过程如下:1.选择两个不同的质数p和q,计算它们的乘积n=p*q。

2.选择一个整数e,满足1<e<φ(n),且e和φ(n)互质,其中φ(n)=(p-1)*(q-1)。

3. 计算e关于φ(n)的模反元素d,即满足(e*d)mod φ(n) = 14.公钥为(n,e),私钥为(n,d)。

5. 对于要加密的明文m,使用公钥(n, e)进行加密,得到密文c,公式为c = (m^e)mod n。

6. 对于要解密的密文c,使用私钥(n, d)进行解密,得到明文m,公式为m = (c^d)mod n。

以下是使用C语言实现RSA加密和解密的代码:```c#include <stdio.h>#include <stdlib.h>#include <math.h>//求最大公约数int gcd(int a, int b)if (b == 0)return a;return gcd(b, a % b);//求模反元素int mod_inverse(int e, int phi) int d;for (d = 1; d <= phi; d++)if ((e * d) % phi == 1)return d;}return -1; // 模反元素不存在//加密函数int encrypt(int m, int e, int n) int c = fmod(pow(m, e), n); return c;//解密函数int decrypt(int c, int d, int n)int m = fmod(pow(c, d), n);return m;//主函数int maiint p, q, n, phi, e, d, m, c;printf("请输入两个质数p和q: ");scanf("%d%d", &p, &q);n=p*q;phi = (p - 1) * (q - 1);printf("请输入一个整数e(1 < e < %d且与%d互质): ", phi, phi);scanf("%d", &e);// 检查e和phi是否互质if (gcd(e, phi) != 1)printf("输入的e不符合要求,请重新输入!\n");return 0;}d = mod_inverse(e, phi);if (d == -1)printf("模反元素不存在,解密失败!\n");return 0;}printf("请输入要加密的明文m: ");scanf("%d", &m);c = encrypt(m, e, n);printf("加密后的密文c为: %d\n", c);m = decrypt(c, d, n);printf("解密后的明文m为: %d\n", m);return 0;```以上代码中,首先通过输入两个质数p和q,计算得到公共模数n和欧拉函数φ(n),然后要求输入一个符合条件的整数e,通过计算求得模反元素d。

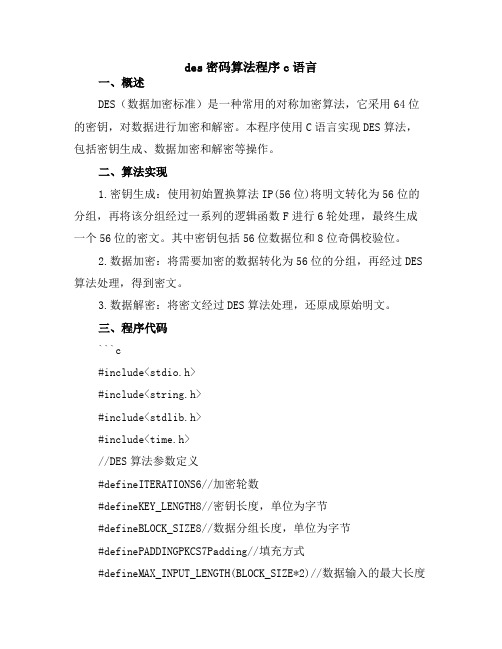

des密码算法程序c语言

des密码算法程序c语言一、概述DES(数据加密标准)是一种常用的对称加密算法,它采用64位的密钥,对数据进行加密和解密。

本程序使用C语言实现DES算法,包括密钥生成、数据加密和解密等操作。

二、算法实现1.密钥生成:使用初始置换算法IP(56位)将明文转化为56位的分组,再将该分组经过一系列的逻辑函数F进行6轮处理,最终生成一个56位的密文。

其中密钥包括56位数据位和8位奇偶校验位。

2.数据加密:将需要加密的数据转化为56位的分组,再经过DES 算法处理,得到密文。

3.数据解密:将密文经过DES算法处理,还原成原始明文。

三、程序代码```c#include<stdio.h>#include<string.h>#include<stdlib.h>#include<time.h>//DES算法参数定义#defineITERATIONS6//加密轮数#defineKEY_LENGTH8//密钥长度,单位为字节#defineBLOCK_SIZE8//数据分组长度,单位为字节#definePADDINGPKCS7Padding//填充方式#defineMAX_INPUT_LENGTH(BLOCK_SIZE*2)//数据输入的最大长度//初始置换函数voidinit_permutation(unsignedcharinput[BLOCK_SIZE]){inti;for(i=0;i<BLOCK_SIZE;i++){input[i]=i;}}//逻辑函数F的定义voidlogic_function(unsignedcharinput[BLOCK_SIZE],unsigned charoutput[BLOCK_SIZE]){inti;for(i=0;i<BLOCK_SIZE;i++){output[i]=input[(i+1)%BLOCK_SIZE]^input[i]^(i+1)/BLOCK_SI ZE;}}//DES算法主函数voiddes_encrypt(unsignedchar*input,unsignedchar*output){ unsignedcharkey[KEY_LENGTH];//密钥数组unsignedchariv[BLOCK_SIZE];//初始置换的输入数组unsignedcharciphertext[MAX_INPUT_LENGTH];//密文数组unsignedcharpadding[BLOCK_SIZE];//填充数组unsignedintlength=strlen((char*)input);//数据长度(以字节为单位)unsignedintpadding_length=(length+BLOCK_SIZE-1)%BLOCK_SIZE;//需要填充的字节数unsignedintround=0;//加密轮数计数器unsignedintj=0;//数据指针,用于循环读取数据和填充数据intkey_offset=((1<<(32-KEY_LENGTH))-1)<<(32-(ITERATIONS*BLOCK_SIZE));//密钥索引值,用于生成密钥数组和填充数组的初始值unsignedintk=0;//DES算法中每个轮次的密钥索引值,用于生成每个轮次的密钥数组和填充数组的值unsignedintkplus1=(k+1)%((1<<(32-BLOCK_SIZE))-1);//DES算法中每个轮次的密钥索引值加一后的值,用于下一个轮次的密钥生成charseed[32];//使用MD5作为初始种子值生成随机数序列chartmp[MAX_INPUT_LENGTH];//临时变量数组,用于数据交换和中间计算结果存储等操作time_tt;//时间戳变量,用于生成随机数序列的种子值srand((unsignedint)time(&t));//设置随机数种子值,确保每次运行生成的随机数序列不同init_permutation(iv);//初始置换操作,将输入数据转化为56位分组(需要重复填充时)或一个随机的分组(不需要重复填充时)memcpy(key,key_offset,sizeof(key));//将初始化的密钥数组复制到相应的位置上,以便于接下来的轮次生成不同的密钥值memcpy(padding,seed,sizeof(seed));//将种子值复制到填充数组中,以便于接下来的轮次生成不同的随机数序列值for(round=0;round<ITERATIONS;round++){//进行加密轮次操作,每轮包括。

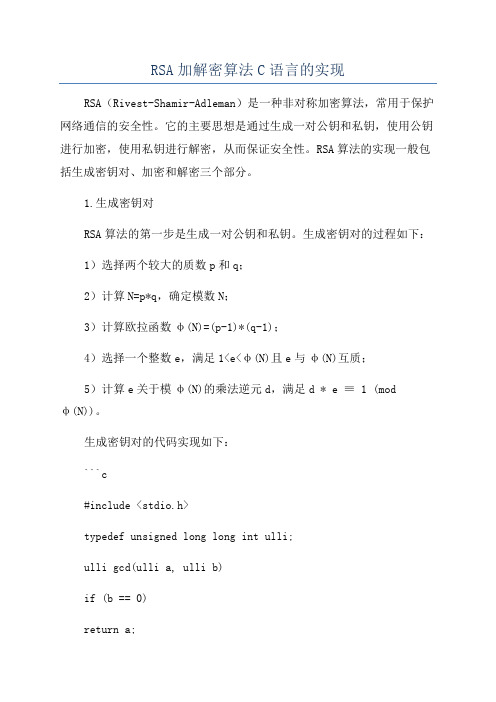

RSA加解密算法C语言的实现

RSA加解密算法C语言的实现RSA(Rivest-Shamir-Adleman)是一种非对称加密算法,常用于保护网络通信的安全性。

它的主要思想是通过生成一对公钥和私钥,使用公钥进行加密,使用私钥进行解密,从而保证安全性。

RSA算法的实现一般包括生成密钥对、加密和解密三个部分。

1.生成密钥对RSA算法的第一步是生成一对公钥和私钥。

生成密钥对的过程如下:1)选择两个较大的质数p和q;2)计算N=p*q,确定模数N;3)计算欧拉函数φ(N)=(p-1)*(q-1);4)选择一个整数e,满足1<e<φ(N)且e与φ(N)互质;5)计算e关于模φ(N)的乘法逆元d,满足d * e ≡ 1 (modφ(N))。

生成密钥对的代码实现如下:```c#include <stdio.h>typedef unsigned long long int ulli;ulli gcd(ulli a, ulli b)if (b == 0)return a;}return gcd(b, a % b);ulli inverse(ulli e, ulli phi)ulli d = 0;ulli x1 = 0, x2 = 1, y1 = 1, y2 = 0; ulli temp_phi = phi;while (e > 0)ulli quotient = phi / e;ulli remainder = phi - quotient * e; phi = e;e = remainder;ulli x = x2 - quotient * x1;ulli y = y2 - quotient * y1;x2=x1;x1=x;y2=y1;y1=y;}if (phi != 1)return -1; // 没有乘法逆元}if (y2 < 0)d = temp_phi + y2;} elsed=y2;}return d;int mainulli p, q, N, phi, e, d;printf("Enter two prime numbers: ");scanf("%llu %llu", &p, &q);N=p*q;phi = (p - 1) * (q - 1);printf("Enter a number e such that 1 < e < phi(N) and gcd(e, phi(N)) = 1: ");scanf("%llu", &e);d = inverse(e, phi);printf("Public Key (N, e) = (%llu, %llu)\n", N, e);printf("Private Key (N, d) = (%llu, %llu)\n", N, d);return 0;```2.加密RSA算法的第二步是使用公钥进行加密。

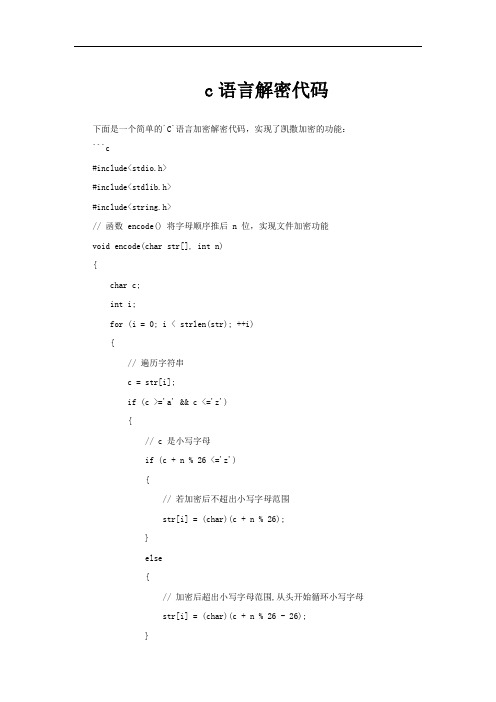

c语言解密代码

c语言解密代码下面是一个简单的`C`语言加密解密代码,实现了凯撒加密的功能:```c#include<stdio.h>#include<stdlib.h>#include<string.h>// 函数 encode() 将字母顺序推后 n 位,实现文件加密功能void encode(char str[], int n){char c;int i;for (i = 0; i < strlen(str); ++i){// 遍历字符串c = str[i];if (c >='a' && c <='z'){// c 是小写字母if (c + n % 26 <='z'){// 若加密后不超出小写字母范围str[i] = (char)(c + n % 26);}else{// 加密后超出小写字母范围,从头开始循环小写字母 str[i] = (char)(c + n % 26 - 26);}elseif (c >='A' && c <='Z'){// c 为大写字母if (c + n % 26 <= 'Z'){// 加密后不超出大写字母范围str[i] = (char)(c + n % 26);}else{// 加密后超出大写字母范围,从头开始循环大写字母 str[i] = (char)(c + n % 26 - 26);}}else{// 不是字母,不加密str[i] = c;printf("\nAfter encode: \n");puts(str);}}// 输出加密后的字符串printf("\nAfter encode: \n");puts(str);}// 实现解密功能,将字母顺序前移 n 位void decode(char str[], int n){int i;for (i = 0; i < strlen(str); ++i){c = str[i];if (c >='a' && c <='z'){// 解密后还为小写字母,直接解密if (c - n % 26 >='a'){str[i] = (char)(c - n % 26);}else{// 解密后不为小写字母了,通过循环小写字母处理为小写字母 str[i] = (char)(c - n % 26 + 26);}}elseif (c >= 'A' && c <='Z'){// c 为大写字母if (c - n % 26 >='A'){// 解密后还为大写字母str[i] = (char)(c - n % 26);}else{// 解密后不为大写字母了,循环大写字母,处理为大写字母str[i] = (char)(c - n % 26 + 26);}}else{// 不是字母,不加密str[i] = c;}}// 输出解密后的字符串printf("\nAfter decode: \n");puts(str);}int main(){char str[20];int n;printf("请输入字符串(以空格结束输入):\n");gets(str);printf("请输入密钥(1-25的整数):\n");scanf("%d", &n);printf("加密前的字符串为:%s\n", str);encode(str, n);printf("加密后的字符串为:%s\n", str);decode(str, n);printf("解密后的字符串为:%s\n", str);return 0;}```在上述代码中,加密函数`encode()`通过将字符串中的每个字符循环向后移动`n`位实现加密,解密函数`decode()`通过将字符串中的每个字符循环向前移动`n`位实现解密。

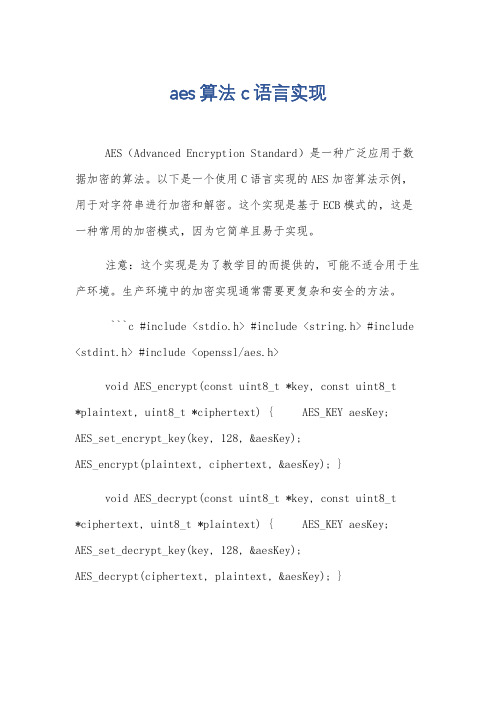

aes算法c语言实现

aes算法c语言实现AES(Advanced Encryption Standard)是一种广泛应用于数据加密的算法。

以下是一个使用C语言实现的AES加密算法示例,用于对字符串进行加密和解密。

这个实现是基于ECB模式的,这是一种常用的加密模式,因为它简单且易于实现。

注意:这个实现是为了教学目的而提供的,可能不适合用于生产环境。

生产环境中的加密实现通常需要更复杂和安全的方法。

```c #include <stdio.h> #include <string.h> #include <stdint.h> #include <openssl/aes.h>void AES_encrypt(const uint8_t *key, const uint8_t*plaintext, uint8_t *ciphertext) { AES_KEY aesKey; AES_set_encrypt_key(key, 128, &aesKey);AES_encrypt(plaintext, ciphertext, &aesKey); }void AES_decrypt(const uint8_t *key, const uint8_t*ciphertext, uint8_t *plaintext) { AES_KEY aesKey; AES_set_decrypt_key(key, 128, &aesKey);AES_decrypt(ciphertext, plaintext, &aesKey); }int main() { // 定义密钥和明文/密文缓冲区uint8_t key[AES_BLOCK_SIZE]; // AES_BLOCK_SIZE是AES算法的块大小,通常是16字节(128位) uint8_tplaintext[AES_BLOCK_SIZE], ciphertext[AES_BLOCK_SIZE];// 填充密钥和明文/密文缓冲区 // 这里省略了填充代码,因为在实际应用中,你应该使用合适的填充方案来保护数据的完整性。

rsa加密解密算法C语言代码

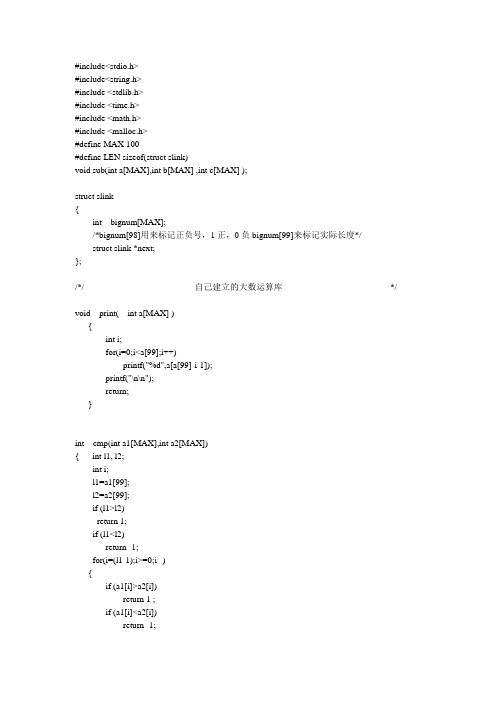

#include<stdio.h>#include<string.h>#include <stdlib.h>#include <time.h>#include <math.h>#include <malloc.h>#define MAX 100#define LEN sizeof(struct slink)void sub(int a[MAX],int b[MAX] ,int c[MAX] );struct slink{int bignum[MAX];/*bignum[98]用来标记正负号,1正,0负bignum[99]来标记实际长度*/struct slink *next;};/*/--------------------------------------自己建立的大数运算库-------------------------------------*/void print( int a[MAX] ){int i;for(i=0;i<a[99];i++)printf("%d",a[a[99]-i-1]);printf("\n\n");return;}int cmp(int a1[MAX],int a2[MAX]){ int l1, l2;int i;l1=a1[99];l2=a2[99];if (l1>l2)return 1;if (l1<l2)return -1;for(i=(l1-1);i>=0;i--){if (a1[i]>a2[i])return 1 ;if (a1[i]<a2[i])return -1;}return 0;}void mov(int a[MAX],int *b){int j;for(j=0;j<MAX;j++)b[j]=a[j];return ;}void mul(int a1[MAX],int a2[MAX],int *c) {int i,j;int y;int x;int z;int w;int l1, l2;l1=a1[MAX-1];l2=a2[MAX-1];if (a1[MAX-2]=='-'&& a2[MAX-2]=='-') c[MAX-2]=0;else if (a1[MAX-2]=='-')c[MAX-2]='-';else if (a2[MAX-2]=='-')c[MAX-2]='-';for(i=0;i<l1;i++){for(j=0;j<l2;j++){x=a1[i]*a2[j];y=x/10;z=x%10;w=i+j;c[w]=c[w]+z;c[w+1]=c[w+1]+y+c[w]/10;c[w]=c[w]%10;}}w=l1+l2;if(c[w-1]==0)w=w-1;c[MAX-1]=w;return;}void add(int a1[MAX],int a2[MAX],int *c) {int i,l1,l2;int len,temp[MAX];int k=0;l1=a1[MAX-1];l2=a2[MAX-1];if((a1[MAX-2]=='-')&&(a2[MAX-2]=='-')) {c[MAX-2]='-';}else if (a1[MAX-2]=='-'){mov(a1,temp);temp[MAX-2]=0;sub(a2,temp,c);return;}else if (a2[MAX-2]=='-'){mov(a2,temp);temp[98]=0;sub(a1,temp,c);return;}if(l1<l2)len=l1;else len=l2;for(i=0;i<len;i++){c[i]=(a1[i]+a2[i]+k)%10;k=(a1[i]+a2[i]+k)/10;}if(l1>len){for(i=len;i<l1;i++){c[i]=(a1[i]+k)%10;k=(a1[i]+k)/10;}if(k!=0){c[l1]=k;len=l1+1;}else len=l1;}else{for(i=len;i<l2;i++){c[i]=(a2[i]+k)%10;k=(a2[i]+k)/10;}if(k!=0){c[l2]=k;len=l2+1;}else len=l2;}c[99]=len;return;}void sub(int a1[MAX],int a2[MAX],int *c) {int i,l1,l2;int len,t1[MAX],t2[MAX];int k=0;l1=a1[MAX-1];l2=a2[MAX-1];if ((a1[MAX-2]=='-') && (a2[MAX-2]=='-')) {mov(a1,t1);mov(a2,t2);t1[MAX-2]=0;t2[MAX-2]=0;sub(t2,t1,c);return;}else if( a2[MAX-2]=='-'){mov(a2,t2);t2[MAX-2]=0;add(a1,t2,c);return;}else if (a1[MAX-2]=='-'){mov(a2,t2);t2[MAX-2]='-';add(a1,t2,c);return;}if(cmp(a1,a2)==1){len=l2;for(i=0;i<len;i++){if ((a1[i]-k-a2[i])<0){c[i]=(a1[i]-a2[i]-k+10)%10;k=1;}else{c[i]=(a1[i]-a2[i]-k)%10;k=0;}}for(i=len;i<l1;i++){if ((a1[i]-k)<0){c[i]=(a1[i]-k+10)%10;k=1;}else{c[i]=(a1[i]-k)%10;k=0;}}if(c[l1-1]==0)/*使得数组C中的前面所以0字符不显示了,如1000-20=0980--->显示为980了*/{len=l1-1;i=2;while (c[l1-i]==0)/*111456-111450=00006,消除0后变成了6;*/{len=l1-i;i++;}}else{len=l1;}}elseif(cmp(a1,a2)==(-1)){c[MAX-2]='-';len=l1;for(i=0;i<len;i++){if ((a2[i]-k-a1[i])<0){c[i]=(a2[i]-a1[i]-k+10)%10;k=1;}else{c[i]=(a2[i]-a1[i]-k)%10;k=0;}}for(i=len;i<l2;i++){if ((a2[i]-k)<0){c[i]=(a2[i]-k+10)%10;k=1;}else{c[i]=(a2[i]-k)%10;k=0;}}if(c[l2-1]==0){len=l2-1;i=2;while (c[l1-i]==0){len=l1-i;i++;}}else len=l2;}else if(cmp(a1,a2)==0){len=1;c[len-1]=0;}c[MAX-1]=len;return;}void mod(int a[MAX],int b[MAX],int *c)/*/c=a mod b//注意:经检验知道此处A和C的数组都改变了。

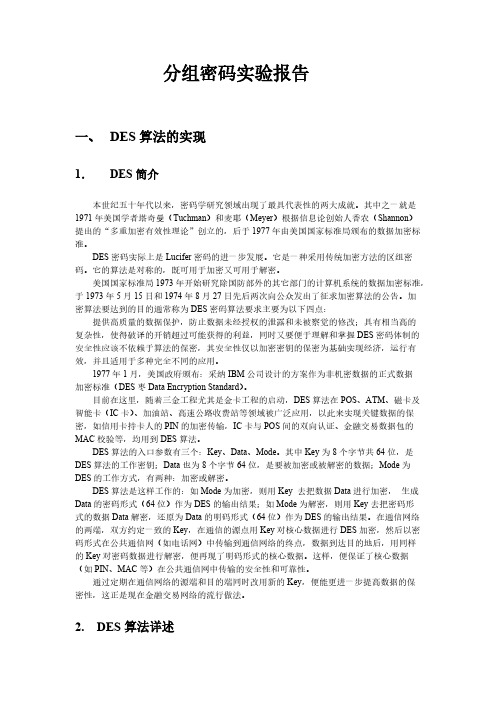

DES 加密解密算法的C完成 实验报告

美国国家标准局 1973 年开始研究除国防部外的其它部门的计算机系统的数据加密标准, 于 1973 年 5 月 15 日和 1974 年 8 月 27 日先后两次向公众发出了征求加密算法的公告。加 密算法要达到的目的通常称为 DES 密码算法要求主要为以下四点:

DES 算法的入口参数有三个:Key、Data、Mode。其中 Key 为 8 个字节共 64 位,是 DES 算法的工作密钥;Data 也为 8 个字节 64 位,是要被加密或被解密的数据;Mode 为 DES 的工作方式,有两种:加密或解密。

DES 算法是这样工作的:如 Mode 为加密,则用 Key 去把数据 Data 进行加密, 生成 Data 的密码形式(64 位)作为 DES 的输出结果;如 Mode 为解密,则用 Key 去把密码形 式的数据 Data 解密,还原为 Data 的明码形式(64 位)作为 DES 的输出结果。在通信网络 的两端,双方约定一致的 Key,在通信的源点用 Key 对核心数据进行 DES 加密,然后以密 码形式在公共通信网(如电话网)中传输到通信网络的终点,数据到达目的地后,用同样 的 Key 对密码数据进行解密,便再现了明码形式的核心数据。这样,便保证了核心数据 (如 PIN、MAC 等)在公共通信网中传输的安全性和可靠性。

目前在这里,随着三金工程尤其是金卡工程的启动,DES 算法在 POS、ATM、磁卡及 智能卡(IC 卡)、加油站、高速公路收费站等领域被广泛应用,以此来实现关键数据的保 密,如信用卡持卡人的 PIN 的加密传输,IC 卡与 POS 间的双向认证、金融交易数据包的 MAC 校验等,均用到 DES 算法。

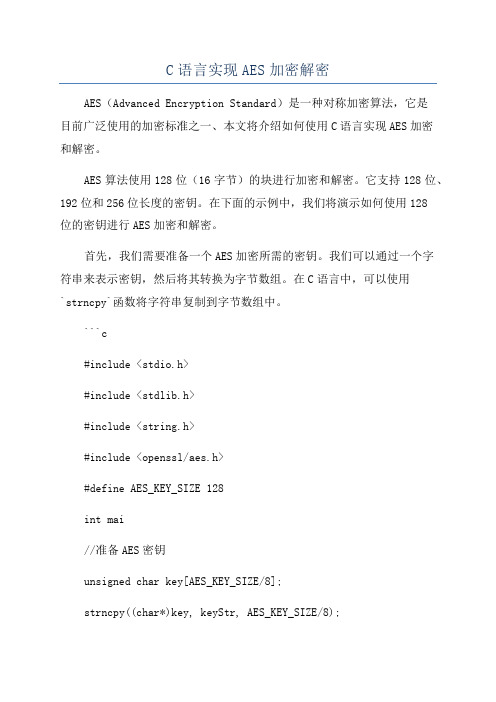

C语言实现AES加密解密

C语言实现AES加密解密AES(Advanced Encryption Standard)是一种对称加密算法,它是目前广泛使用的加密标准之一、本文将介绍如何使用C语言实现AES加密和解密。

AES算法使用128位(16字节)的块进行加密和解密。

它支持128位、192位和256位长度的密钥。

在下面的示例中,我们将演示如何使用128位的密钥进行AES加密和解密。

首先,我们需要准备一个AES加密所需的密钥。

我们可以通过一个字符串来表示密钥,然后将其转换为字节数组。

在C语言中,可以使用`strncpy`函数将字符串复制到字节数组中。

```c#include <stdio.h>#include <stdlib.h>#include <string.h>#include <openssl/aes.h>#define AES_KEY_SIZE 128int mai//准备AES密钥unsigned char key[AES_KEY_SIZE/8];strncpy((char*)key, keyStr, AES_KEY_SIZE/8);//创建AES加密上下文AES_KEY aesKey;AES_set_encrypt_key(key, AES_KEY_SIZE, &aesKey); //待加密的数据unsigned char input[] = "Hello, AES!";int inputLen = sizeof(input)/sizeof(input[0]); //加密数据unsigned char encrypted[AES_BLOCK_SIZE];AES_encrypt(input, encrypted, &aesKey);//输出加密结果printf("Encrypted: ");for (int i = 0; i < AES_BLOCK_SIZE; i++)printf("%02x", encrypted[i]);}printf("\n");//创建AES解密上下文AES_set_decrypt_key(key, AES_KEY_SIZE, &aesKey); //解密数据unsigned char decrypted[AES_BLOCK_SIZE];AES_decrypt(encrypted, decrypted, &aesKey);//输出解密结果printf("Decrypted: ");for (int i = 0; i < AES_BLOCK_SIZE; i++)printf("%c", decrypted[i]);}printf("\n");return 0;```在上面的示例中,我们使用OpenSSL库提供的AES函数来执行加密和解密操作。

DES_加密解密算法的C++实现

string plaintext_;/*明文存储*/ string ciphertext_;/*密文存储*/ string key_;/*密钥存储*/

const unsigned int DES::IPR_[64] = { 40, 8, 48, 16, 56, 24, 64, 32, 39, 7, 47, 15, 55, 23, 63, 31, 38, 6, 46, 14, 54, 22, 62, 30, 37, 5, 45, 13, 53, 21, 61, 29, 36, 4, 44, 12, 52, 20, 60, 28, 35, 3, 43, 11, 51, 19, 59, 27, 34, 2, 42, 10, 50, 18, 58, 26, 33, 1, 41, 9, 49, 17, 57, 25 };

算法的整体结构:有 16 个相同的处理过程,称为“回次”,并在首位各 有一次置换。在主处理回次前,数据块被分成两个 32 位的半块,并被分别 处理。图中的⊕符号代表异或操作。“F 函数”将数据半块与某个子密钥进行 处理。然后,一个 F 函数的输出与另一个半块异或之后,再与原本的半块 组合并交换顺序,进入下一个回次的处理。在最后一个回次完成时,两个 半块不必交换顺序 。

const unsigned int DES::PC_1_[56] = { /*注释的部分是对应 64 位带奇偶校验的*/ /*57, 49, 41, 33, 25, 17, 9, 1, 58, 50, 42, 34, 26, 18, 10, 2, 59, 51, 43, 35, 27, 19, 11, 3, 60, 52, 44, 36, 63, 55, 47, 39, 31, 23, 15, 7, 62, 54, 46, 38, 30, 22, 14, 6, 61, 53, 45, 37, 29, 21, 13, 5, 28, 20, 12, 4*/ 50, 43, 36, 29, 22, 15, 8, 1, 51, 44, 37, 30, 23, 16, 9, 2, 52, 45, 38, 31, 24, 17, 10, 3, 53, 46, 39, 32, 56, 49, 42, 35, 28, 21, 14, 7, 55, 48, 41, 34, 27, 20, 13, 6, 54, 47, 40, 33, 26, 19, 12, 5, 25, 18, 11, 4 };

凯撒算法的加密和解密过程C

凯撒算法的加密和解密过程C凯撒密码(Caesar cipher)是一种简单的替换密码,它通过将明文中的每个字母替换为字母表中的相邻字母来实现加密和解密过程。

加密过程中,明文中的每个字母都会向右移动固定的位数(偏移量),而解密过程中则是向左移动相同的位数。

下面是凯撒算法的加密过程的C语言实现代码示例:```c#include <stdio.h>#include <string.h>#include <ctype.h>//凯撒加密函数void caesarEncrypt(char* message, int offset)int len = strlen(message);for (int i = 0; i < len; i++)if (isalpha(message[i]))if (isupper(message[i]))message[i] = (message[i] - 'A' + offset) % 26 + 'A';} else if (islower(message[i]))message[i] = (message[i] - 'a' + offset) % 26 + 'a';}}}int maichar message[100];int offset;printf("请输入要加密的消息:");fgets(message, sizeof(message), stdin);printf("请输入偏移量:");scanf("%d", &offset);caesarEncrypt(message, offset);printf("加密后的消息:%s", message);return 0;```以上代码首先定义了一个`caesarEncrypt`函数,用于实现凯撒加密过程。

C语言实现DES加密解密算法

C语言实现DES加密解密算法

最近几十年里,DES(Data Encryption Standard)算法的发展起到

了极其重要的作用。

Des算法是一种基于分组密码的算法。

算法将64位

的明文数据块按位分组成8个字节,每一组以8位为单位转换成一个64

位的密文数据块,采用16轮的分组加密,每次密码变化,保证加密强度。

本文详细介绍了DES算法的C语言实现,并分别介绍了加解密算法的实现

步骤以及DES加解密测试过程。

一、DES算法C语言实现

1.函数原型

DES算法的实现包括加密和解密函数,函数原型如下:

unsigned char* DesEncrypt(unsigned char *src, unsigned char

*key); // DES加密函数

unsigned char* DesDecrypt(unsigned char *src, unsigned char

*key); // DES解密函数

输入参数src是指明文源数据,key是加解密密钥,输出参数为一个

指向加解密结果的字符串指针。

2.加解密算法

(1)DES加密算法

DES加密算法步骤如下:

(i)初始置换:将64位明文块做一次IP置换得到L0R0。

(ii)迭代轮换:对L0R0经过16次迭代轮换后,最终结果为

L16R16

(iii)逆置换:L16R16进行逆置换得到64位密文。

(2)DES解密算法

DES解密算法步骤和DES加密算法步骤是一样的,只是将置换步骤改为逆置换,将轮换步骤改为逆轮换即可。

三、DES加解密测试

1.程序测试

在C语言编写完DES加解密算法之后。

RSA加解密算法C语言的实现

RSA加解密算法C语言的实现RSA算法的C语言实现需要用到大数运算库,因为RSA中的公钥和私钥都是大素数。

C语言中没有直接支持大数运算的数据类型,所以需要使用大数运算库来实现。

步骤1:生成公钥和私钥```c#include <stdio.h>#include "bignum.h"void generate_key(Bignum *public_key, Bignum *private_key, Bignum *modulus)Bignum p, q, phi, e;Bignum_init(&p);Bignum_init(&q);Bignum_init(&phi);Bignum_init(&e);//生成两个大素数p和qgenerate_prime(&p);generate_prime(&q);// 计算公钥模数 modulus = p * qBignum_mul(modulus, &p, &q);//计算欧拉函数e=(p-1)*(q-1)Bignum_sub(&p, &Bignum_one, &p);Bignum_sub(&q, &Bignum_one, &q);Bignum_mul(&phi, &p, &q);Bignum_copy(public_key, &e);// 计算私钥模数 private_key = e^(-1) mod phi Bignum_inverse(private_key, &e, &phi);//释放内存Bignum_clear(&p);Bignum_clear(&q);Bignum_clear(&phi);Bignum_clear(&e);void mainBignum public_key, private_key, modulus;Bignum_init(&public_key);Bignum_init(&private_key);Bignum_init(&modulus);generate_key(&public_key, &private_key, &modulus);printf("公钥: ");Bignum_print(&public_key);printf("\n");printf("私钥: ");Bignum_print(&private_key);printf("\n");printf("公钥模数: ");Bignum_print(&modulus);printf("\n");Bignum_clear(&public_key);Bignum_clear(&private_key);Bignum_clear(&modulus);```步骤2:加密数据RSA算法的第二步是用公钥对数据进行加密。

C语言实现数据加密算法

C语言实现数据加密算法数据加密是对敏感信息进行转换的过程,以保护数据的机密性和完整性。

C语言提供了强大的工具和库来实现各种加密算法,包括对称加密和非对称加密等。

对称加密算法是一种使用相同密钥加密和解密数据的方法。

其中最常见的算法是DES(Data Encryption Standard)和AES(Advanced Encryption Standard)。

下面是一个实现AES算法的示例代码:```c#include <stdio.h>#include <stdlib.h>#include <string.h>#include <openssl/aes.h>void encrypt_data(const unsigned char *data, size_t len, const unsigned char *key, unsigned char *encrypted_data) AES_KEY aes_key;AES_set_encrypt_key(key, 128, &aes_key);AES_encrypt(data, encrypted_data, &aes_key);void decrypt_data(const unsigned char *encrypted_data,size_t len, const unsigned char *key, unsigned char *data) AES_KEY aes_key;AES_set_decrypt_key(key, 128, &aes_key);AES_decrypt(encrypted_data, data, &aes_key);int maiunsigned char data[AES_BLOCK_SIZE] = "hello world!";size_t len = sizeof(data);unsigned char encrypted_data[AES_BLOCK_SIZE];encrypt_data(data, len, key, encrypted_data);unsigned char decrypted_data[AES_BLOCK_SIZE];decrypt_data(encrypted_data, len, key, decrypted_data);printf("Original Data: %s\n", data);printf("Encrypted Data: ");for (int i = 0; i < len; i++)printf("%02x ", encrypted_data[i]);}printf("\nDecrypted Data: %s\n", decrypted_data);return 0;```以上代码使用了OpenSSL库中的AES加密算法。

RSA加密算法及其C语言实现

RSA加密算法及其C语言实现A. 加密解密1. 密钥的产生1) 找出两个相异的大素数P和Q,令N=P×Q,M=(P-1)(Q-1)。

2) 找出与M互素的大数E,用欧氏算法计算出大数D,使D×E≡1 MOD M。

3) 丢弃P和Q,公开E,D和N。

E和N即加密密钥,D和N即解密密钥。

2. 加密的步骤1) 计算N的有效位数tn(以字节数计),将最高位的零忽略掉,令tn1=tn-1。

比如N=0x012A05,其有效位数tn=5,tn1=4。

2) 将明文数据A分割成tn1位(以字节数计)的块,每块看成一个大数,块数记为bn。

从而,保证了每块都小于N。

3) 对A的每一块Ai进行Bi=Ai^E MOD N运算。

Bi就是密文数据的一块,将所有密文块合并起来,就得到了密文数据B。

3. 解密的步骤1) 同加密的第一步。

2) 将密文数据B分割成tn位(以字节数计)的块,每块看成一个大数,块数记为bn。

3) 对B的每一块Bi进行Ci=Bi^D MOD N运算。

Ci就是密文数据的一块,将所有密文块合并起来,就得到了密文数据C。

4. 定理及证明<定理>费马小定理:P是任意一个素数,Q是任意一个整数,则P^Q≡P MOD Q。

换句话说,如果P和Q互质,则P^(Q-1)≡1 MOD Q。

<证明>运用一些基本的群论知识,可以很容易地证出来,请参考群论的相关书籍。

<定理>若P,Q是相异素数,N=P×Q,M=(P-1)(Q-1)。

D×E≡1 MOD M。

A是任意一个正整数,B ≡A^E MOD N,C ≡B^D MOD N。

则C≡A MOD N。

<证明>因为D×E≡1 MOD M,所以D×E=kM+1,其中k是整数。

所以,C≡B^D≡(A^E)^D≡A^(E×D)≡A^(kM+1)MOD N。

1) 如果A不是P的倍数,也不是Q的倍数。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2

Li-1

Ri-1

Ki

f(Ri-1,Ki)

Li

Ri

图 2-1 DES 算法的第 i 轮过程

/*源文件:DES.cpp*/ /*本程序为本人实验程序*/ #include <stdio.h> #include <memory.h> #include <string.h> // 初始置换表 const static char IP_Table[64] = {

58, 50, 42, 34, 26, 18, 10, 2, 60, 52, 44, 36, 28, 20, 12, 4, 62, 54, 46, 38, 30, 22, 14, 6, 64, 56, 48, 40, 32, 24, 16, 8,

R16 与 L16 合并成 64 位的比特串。值得注意的是 R16 一定要排在 L16 前面。 R16 与 L16 合并后成的比特串,经过置换 IP-1 后所得比特串的下标列表 3-2 如下:

经过置换 IP-1 后生成的比特串就是密文。 ②变换 f(Ri-1,Ki)的功能

它的功能是将 32 比特的输入再转化为 32 比特的输出。其过程如图 3-2 所示:

经过 P 变换后输出的比特串才是 32 比特的 f (Ri-1,Ki)。 ③S 盒的变换过程 任取一 S 盒。见图 3-3 所示。

5

在其输入 b1,b2,b3,b4,b5,b6 中,计算出 x=b1*2+b6, y=b5+b4*2+b3*4+b2*8, 再从 Si 表中查出 x 行,y 列的值 Sxy。将 Sxy 化为二进制,即得 Si 盒的输出。 (S 表如图 3-4 所示)

二、DES 算法的 C++实现................................................................8 1、运行环境..................................................................................8 2、功能说明..................................................................................8 3、程序函数说明......................................................................... 8 4、程序运行效果图................................................................... 19

8

57, 49, 41, 33, 25, 17, 9, 1, 59, 51, 43, 35, 27, 19, 11, 3, 61, 53, 45, 37, 29, 21, 13, 5, 63, 55, 47, 39, 31, 23, 15, 7 };

上面程序主要定义了初始置换表 IP_Table。初始置换在第一轮运算之前执行。 将常量 IP_Table 看作是一个表结构。此表应该从左向右读。例如,初始置换把明 文的第 58 位换到第 1 位的位置,把第 50 位换到第 2 位的位置,把第 42 位换到 第 3 位的位置。

2、DES 算法原理

DES 是一个对称分组密码,它使用 56 位密钥操作 64 位分组。DES 以 64 位分 组形式加密数据。算法的输入是 64 位分组的明文,算法的输出是 64 位分组的密 文,明文到密文经过了 16 轮一致的运算。通过剔除 8 个奇偶校验位,即忽略给 定 64 位密钥中的每一个第 8 位,从而得到密钥长度为 56 位。

二、DES 算法的 C++实现

1、运行环境

本系统采用 Microsoft Visual Studio 2005 软件作为开发工具

2、功能说明

用 C++语言实现了 DES 算法的加密解密过程。对已输入的明文和密钥进行加 密并输出密文;对已输入的密文和密钥进行解密,并输出明文。

3、程序函数说明

在本次设计中,具体讲解 DES 加密和解密程序,并在程序中详细对程序进行 了分析, 以下是 DES 加密和解密程序设计的详细过程以及分析说明。

1975 年 NBS 公布了这个算法,并说明要以它作为联邦信息加密标准,征求 各方意见。1976 年,DES 被采纳作为联邦标准,并授权在非机密的政府通信中使 用。DES 在银行,金融界崭露头角,随后得到广泛应用。

几十年过去了,虽然 DES 已不再作为数据加密标准,但它仍然值得研究和学 习。首先三重算法仍在 Internet 中广泛使用,如 PGP 和 S/MIME 中都使用了三重 DES 作为加密算法。其次,DES 是历史上最为成功的一种分组密码算法,它的使 用时间之长,范围之大,是其它分组密码算法不能企及的,而 DES 的成功则归因 于其精巧的设计和结构。

f1 与 Lo 做不进位的二进制加法运算后的结果赋给 R1,Ro 则原封不动的赋 给 L1。L1 与 Ro 又做与以上完全相同的运算,生成 L2,R2…… 一共经过 16 次 运算。最后生成 R16 和 L16。其中 R16 为 L15 与 f(R15,K16)做不进位二进制加 法运算的结果,L16 是 R15 的直接赋值。

4

对 f 变换说明如下:输入 Ri-1(32 比特)经过变换 E 后,膨胀为 48 比特。膨 胀后的比特串的下标列表 3-3 如下:

膨胀后的比特串分为 8 组,每组 6 比特。各组经过各自的 S 盒后,又变为 4 比特(具体过程见后),合并后又成为 32 比特。该 32 比特经过 P 变换后,其下标 列表 3-4 如下:

与其他分组加密方案一样,加密函数使用了两个输入:要被加密的 64 位明文 和 56 位密钥。DES 的基本构建是对明文分组的进行置换和替换的适宜组合(16 次)。通过 S-盒查表完成替换。除了以相反次序处理密钥次序表之外,加密和解 密使用了相同的算法。

明文分组 X 组首先按初始置换 IP 表进行置换,得到 Xo=IP(X)=(Lo,Ro)。经 过 16 轮的置换、XOR 和替换之后,反向置换 IP^-1 生成密文分组。如果使用 Xi=(Li,Ri)表示第 i 轮加密结果,那么有:

7

将 E(R1)与 K2 做 XOR 运算,得到: f2=E(R1) K2=1a2c28ade043 S 盒的替换操作得到 32 位输出Ω2,因此,Ω2=1ebcebdf。使用表 3-4,计

算置换 P(Ω2),得到 P(Ω2)=5f3e39f7,因此,经过两轮计算后得到的右半部分 输出 R2=P(Ω2) L1=83212903

④子密钥的生成 64 比特的密钥生成 16 个 48 比特的子密钥。子密钥生成过程具体解释如下: 64 比特的密钥 K,经过 PC-1 后,生成 56 比特的串。其下标如表 3-5 所示:

6

该比特串分为长度相等的比特串 C0 和 D0。然后 C0 和 D0 分别循环左移 1 位, 得到 C1 和 D1。C1 和 D1 合并起来生成 C1D1。C1D1 经过 PC-2 变换后即生成 48 比特的 K1。K1 的下标列表 3-6 为:

C1、D1 分别循环左移 LS2 位,再合并,经过 PC-2,生成子密钥 K2……依次 类推直至生成子密钥 K16。

注意:Lsi (I =1,2,….16)的数值是不同的。具体见下表:

3.2 具体示例分析

假设 64 位明文为 X=3570e2f1ba4682c7,密钥 K=581fbc94d3a452ea,包括 8 个奇偶校验位,前 2 轮的密钥分别是 K1=27a169e58dda 和 K2=da91ddd76748。

出于演示的目的,这里的 DES 加密限制为仅仅使用的前两轮情况。使用表 3-4IP 将明文 X 划分为两个分组(Lo,Ro),这样,Lo=ae1ba189 和 Ro=dc1f104。

32 位的 Ro 被扩展为 48 位 E(Ro),这样,E(Ro)=6f80fe8a17a9。 通过 E(Ro)与第一轮的密钥 K1 进行 XOR 运算,得到密钥依赖函数 f1,这样: f1=E(Ro) K1=4821976f9a73 这个 48 位的 f1 首先被划分为 8 个 6 位分组,之后供给 8 个 Si 盒。从 S 盒 替换阶段得到计算输出结果为Ω1=a1ec961c。 利用表 3-5,Ω1 的置换位置为 P(Ω1)=2 吧 536c。将 P(Ω1)与 Lo 作模 2 加,得到:R1=P(Ω1) Lo=85baf2e5 由此 L1=Ro,因此 L1=dc1f10f4。 现在考虑第二轮加密。借助表 3-3 扩展到 R1,得到 E(R1)=c0bdf57a570b。

第二轮计算后的左半部分输出立刻可以得到: L2=R1=85baf2e5 在这两轮密码系统中,R2 与 L2 的拼接称作预输出分组。之后对于输出分组 应用表 3-7 所示的反向置换,这样,第二轮结束后 DES 算法的输出就成为密文 Y: Y=IP^-1(R2||L2)=d7698224283e0aea

3

3.1 算法过程的具体分析

①IP 置换 对 DES 算法加密过程图示的说明如下:待加密的 64 比特明文串 m,经过 IP

置换后,得到的比特串的下标列表如表 3-1 下:

该比特串被分为 32 位的 Lo 和 32 位的 Ro 两部分。Ro 子密钥 K1(子密钥的 生成将在后面讲)经过变换 f(Ro,K1() f 变换将在下面讲)输出 32 位的比特串 f1,f1 与 Lo 做不进位的二进制加法运算。运算规则为:

三、小结........................................................................................... 21