Xscan教程

X-Scan 漏洞扫描

实验5.1 X-Scan漏洞扫描1.实验目的理解漏洞扫描技术原理和应用,掌握漏洞扫描工具X-Scan。

2.实验原理漏洞扫描主要通过以下两种方法来检查目标主机是否存在漏洞:在端口扫描后得知目标主机开启的端口以及端口上的网络服务,将这些相关信息与网络漏洞扫描系统提供的漏洞库进行匹配,查看是否有满足匹配条件的漏洞存在;通过模拟黑客的攻击手法,对目标主机系统进行攻击性的安全漏洞扫描,如测试弱势口令等。

若模拟攻击成功,则表明目标主机系统存在安全漏洞。

3.实验环境装有Windows操作系统的若干台计算机组成的局域网。

4.实验步骤¾参数设置如图1所示,打开“设置”菜单,点击“扫描参数”,进行全局核查建设置。

图1在“检测范围”中的“指定IP范围”输入要检测的目标主机的域名或IP,也可以对一IP段进行检测。

图2在全局设置中,我们可以选择线程和并发主机数量。

在“端口相关设置”中我们可以自定义一些需要检测的端口。

检测方式“TCP”、“SYN”两种。

“SNMP设置”主要是针对简单网络管理协议(SNMP)信息的一些检测设置。

“NETBIOS相关设置”是针对WINDOWS系统的网络输入输出系统(Network Basic Input/Output System)信息的检测设置,NetBIOS是一个网络协议,包括的服务有很多,我们可以选择其中的一部分或全选。

图3“漏洞检测脚本设置”主要是选择漏洞扫描时所用的脚本。

漏洞扫描大体包括CGI漏洞扫描、POP3漏洞扫描、FTP漏洞扫描、SSH漏洞扫描、HTTP漏洞扫描等。

这些漏洞扫描是基于漏洞库,将扫描结果与漏洞库相关数据匹配比较得到漏洞信息;漏洞扫描还包括没有相应漏洞库的各种扫描,比如Unicode遍历目录漏洞探测、FTP弱势密码探测、OPENRelay邮件转发漏洞探测等,这些扫描通过使用插件(功能模块技术)进行模拟攻击,测试出目标主机的漏洞信息。

¾开始扫描设置好参数以后,点击“开始扫描”进行扫描,X-Scan会对目标主机进行详细的检测。

网络安全工具使用Nmap X-Scan-v3.3 Fluxay5(流光)Cain

网络安全的工具使用指南

实验指南

实验章节

第一章

第二章

实验环境:

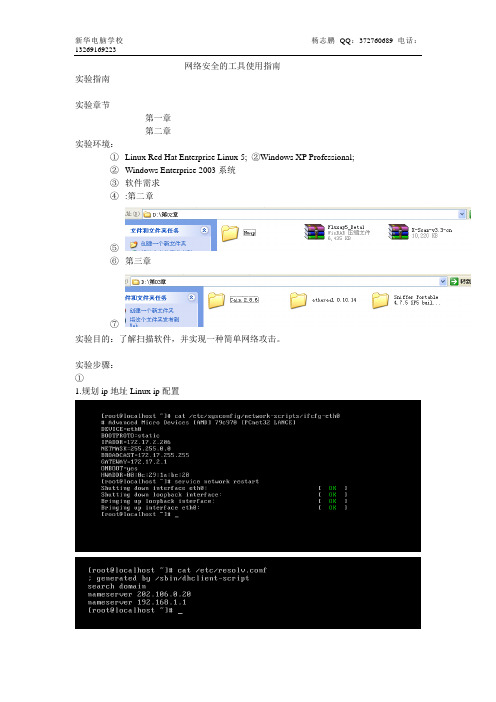

1LinuxRed Hat Enterprise Linux 5;②Windows XP Professional;

2Windows Enterprise 2003系统

3软件需求

4:第二章

5

6第三章

7

实验目的:了解扫描软件,并实现一种简单网络攻击。

实验步骤:

1

1.规划ip地址Linux ip配置

ip配置根据具体环境而定。

2.Windowxp的ip配置

3.Windows Enterprise 2003

以上三台电脑都能够与外网进行正常通信。Ok!!!!

实验1

我们去扫描一下我当前所处的网络

其余设置根据扫描的目的不同设置略有差别。在此省略。

当前我扫到这些主机

能够探测到远程主机的系统类型和开放的端口。

最后扫描完成后我们扫描到了,172.17.2.18的管理员的密码

三:Fluxay5_Beta1(流光)

下一步

在此输入安装密码

下一步。就安装完成了

桌面上就会有这样一个图标,双击图标可以打开流光

探测主机的ipc用户列表

探测完毕

可以为远程主机安装木马ห้องสมุดไป่ตู้序。

安装成功,我为远程主机安装了wrar的软件

安装流光的客户端程序。这样使用我们就可以使用远程客户机进行网络扫描。

选择高级扫描向导

在此我们就可以选择远程的客户机作为流光的执行者

X-SCAN使用方法

扫描工具X-Scan使用教程(图)X-scan 是国内相当出名的扫描工具,是安全焦点又一力作。

完全免费,无需注册,无需安装(解压缩即可运行),无需额外驱动程序支持。

可以运行在Windows 9x/NT4/2000上,但在Windows 98/NT 4.0系统下无法通过TCP/IP堆栈指纹识别远程操作系统类型,在Windows 98系统下对Netbios信息的检测功能受限。

X-scan 采用多线程方式对指定IP地址段(或单机)进行安全漏洞检测,支持插件功能,提供了图形界面和命令行两种操作方式,扫描内容包括:远程操作系统类型及版本,标准端口状态及端口BANNER信息,SNMP信息,CGI漏洞,IIS漏洞,RPC漏洞,SSL漏洞,SQL-SERVER、FTP-SERVER、SMTP-SERVER、POP3-SERVER、NT-SERVER弱口令用户,NT服务器NETBIOS信息、注册表信息等。

扫描结果保存在/log/目录中,index_*.htm为扫描结果索引文件。

解压完后X-scan的目录中有以下几个目录及文件:xscan_gui.exe-- X-Scan for Windows 9x/NT4/2000 图形界面主程序xscan.exe -- X-Scan for Windows 9x/NT4/2000 命令行主程序使用说明.txt -- X-Scan使用说明oncrpc.dll -- RPC插件所需动态链接库libeay32.dll -- SSL插件所需动态链接库/dat/language.ini -- 多语言数据文件,可通过设置"LANGUAGE\SELECTED"项进行语言切换/dat/config.ini -- 用户配置文件,用于保存待检测端口列表、CGI漏洞检测的相关设置及所有字典文件名称(含相对路径)/dat/config.bak -- 备份配置文件,用于恢复原始设置/dat/cgi.lst -- CGI漏洞列表/dat/rpc.ini -- 用于保存RPC程序名称及漏洞列表/dat/port.ini -- 用于保存已知端口的对应服务名称/dat/*_user.dic -- 用户名字典文件,用于检测弱口令用户/dat/*_pass.dic -- 密码字典,用于检测弱口令用户/dat/os.finger -- 识别远程主机操作系统所需的操作系统特征码配置文件/dat/wry.dll -- "IP-地理位置"地址查询数据库文件/plugin -- 用于存放所有插件(后缀名为.xpn),插件也可放在xscan.exe所在目录的其他子目录中,程序会自动搜索。

xscan_gui和SUPERSCAN扫描工具的实验步骤总结

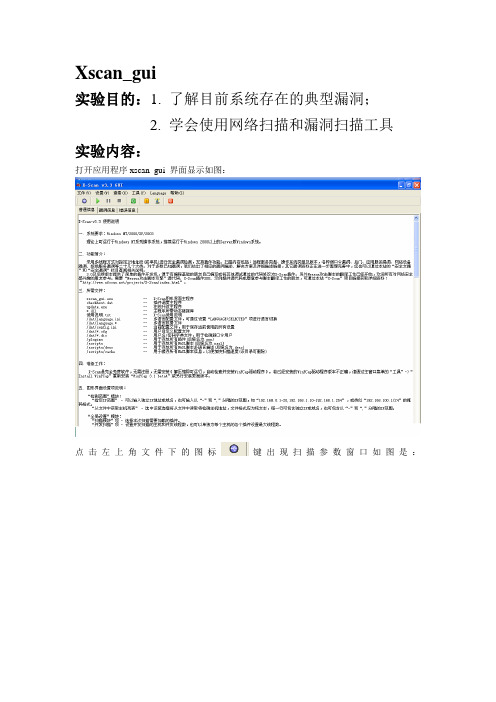

Xscan_gui

实验目的:1. 了解目前系统存在的典型漏洞;

2. 学会使用网络扫描和漏洞扫描工具

实验内容:

打开应用程序xscan_gui 界面显示如图:

点击左上角文件下的图标键出现扫描参数窗口如图是:

根据需要选择指定的IP范围。

接着单击左栏中的全局设置——扫描模块,并根据需要检测的内容进行勾选并确定。

确定之后返回一下界面如图,然后单击左上角设置下面的键,并开始扫描。

扫描进程如下:

扫描后报告如下:

实验结论:通过本实验学会使用网络扫描和漏洞扫描工具。

并了解其特性。

SuperScan

实验目的:利用SuperScan对一个网络地址段进行扫描,以掌握SuperScan的功能和使用方法。

实验内容:用SuperScan对IP网络地址段进行扫描,

收集远程网络主机信息。

扫描结果:

实验总结:

经过这个课时的实践,我们在对网络安全工具SuperScan的应用——收集远程网络主机和寻找自己网络中的漏洞有了一定的了解,特别是SuperScan中的“Scan”和“Windows Enumeration”两项,我们可

以利用它们寻找网络上其它客户机的TCP/IP参数。

综合扫描工具x-scan使用教程

综合扫描工具x-scan使用教程简介X-Scan是国内最著名的综合扫描器之一,它完全免费,是不需要安装的绿色软件、界面支持中文和英文两种语言、包括图形界面和命令行方式。

主要由国内著名的民间黑客组织“安全焦点”完成,从2000年的内部测试版X-Scan V0.2到目前的最新版本X-Scan 3.3-cn都凝聚了国内众多黑客的心血。

最值得一提的是,X-Scan把扫描报告和安全焦点网站相连接,对扫描到的每个漏洞进行“风险等级”评估,并提供漏洞描述、漏洞溢出程序,方便网管测试、修补漏洞。

可以利用该软件对VoIP设备、通讯服务器进行安全评估。

软件说明采用多线程方式对指定IP地址段(或单机)进行安全漏洞检测,支持插件功能,提供了图形界面和命令行两种操作方式,扫描内容包括:远程操作系统类型及版本,标准端口状态及端口BANNER信息,CGI漏洞,IIS漏洞,RPC漏洞,SQL-SERVER、FTP-SERVER、SMTP-SERVER、POP3-SERVER、NT-SERVER弱口令用户,NT服务器NETBIOS信息等。

扫描结果保存在/log/目录中,index_*.htm为扫描结果索引文件。

安装与使用一、下载并解压到官网下载最新版x-scan v3.3或者到多特网下载,地址如下:/soft/3694.html解压后运行xscan_gui.exe即可运行xscan二、x-scan界面X-scan界面如下图显示,大体分为三个区域,界面上面为菜单栏,界面下方为状态栏。

若下载的为英文版,可以在菜单栏的Language菜单将语言设置为中文三、参数设置点击“设置”菜单,选择“扫描参数”或者直接点击工具栏的蓝色按钮进入扫描参数设置。

1、检测范围。

设置待扫描的IP,可以按示例方式设置检测范围,或者从文件获取主机列表。

2、全局设置。

用来设置全局的扫描参数,具体如下:扫描模块:设置需要扫描的模块,对于单台设备的扫描,可以选择全部模块,如果扫描某个范围里面的设备,可以按需勾选需要扫描的模块。

网络安全扫描器(X-Scan)的使用

网络安全扫描器(X-Scan)的使用一、实验目的1.对端口扫描和远程控制有一个初步的了解。

2.熟练掌握X-Scan扫描器的使用。

3.初步了解操作系统的各种漏洞,提高计算机安全方面的安全隐患意识。

二、实验内容1.使用X-Scan扫描器对实验网段进行扫描2.掌握DameWare的使用方法三、实验要求1.局域网连通,多台计算机2.X-Scan扫描器和DameWare四、实验学时:2学时五、实验原理X-Scan采用多线程方式对指定IP地址段(或单机)进行安全漏洞检测,支持插件功能。

扫描内容包括:远程服务类型、操作系统类型及版本,各种弱口令漏洞、后门、应用服务漏洞、网络设备漏洞、拒绝服务漏洞等20多个大类。

对于多数已知漏洞,给出了相应的漏洞描述、解决方案及详细描述链接。

1.X-Scan图形界面:图 12.扫描参数选择“设置(W)”->“扫描参数(Z)”。

图2“192.168.36.1-255,选择“检测范围”模块,如下图,在“指定IP范围”输入要扫描的IP地址范围,如:192.168.3.25-192.168.3.80”。

图33.设置“全局设置”模块(1)“扫描模块”项:选择本次扫描要加载的插件,如下图。

图4(2)“并发扫描”项:设置并发扫描的主机和并发线程数,也可以单独为每个主机的各个插件设置最大线程数。

如下图:图5(3)“扫描报告”项:在此模块下可设置扫描后生成的报告名和格式,扫描报告格式有txt、html、xml三种格式。

图6(4)“其他设置”项:使用默认选项图74.设置“插件设置”模块在“插件设置”模块中使用默认设置。

(1)端口相关设置:此模块中默认检测方式为TCP,也可选用SYN图8(2)SNMP相关设置图9(3)NETBIOS相关设置图10(4)漏洞检测脚本设置图11(5)CGI相关设置图12(6)字典文件设置图13设置完成后,点击确定。

5.开始扫描。

选择“文件(V)”->“开始扫描(W)”。

实训X-XXX的使用(介绍)

实训X-XXX的使用(介绍)实训名称:X-Scan漏洞扫描的使用实训目的:研究并掌握X-Scan漏洞扫描软件的使用方法。

技术原理:X-Scan采用多线程扫描方式对指定IP(段)进行检测,支持插件功能,可检测远程服务漏洞、操作系统及版本类型、应用服务漏洞、网络设备漏洞、拒绝服务漏洞、弱口令漏洞、后门等二十多类漏洞。

对于已知漏洞,提供相应的描述及解决方案。

实现功能:使用X-Scan对目标系统进行漏洞扫描。

实训设备:一台安装Windows操作系统的PC机,一套X-Scan软件。

实训步骤:1.双击x-scan-gui.exe进入软件主界面。

主界面上方有八个图标,分别是扫描参数、开始扫描、暂停扫描、终止扫描、检测报告、使用说明、在线升级和退出。

2.在进行扫描前,需要对“扫描参数”进行设置。

点击“扫描参数”按钮或在“设置”菜单中选择“扫描参数”打开设置窗口。

设置窗口包括“检测范围”、“全局设置”和“插件设置”三个模块。

在“检测范围”中,输入需要扫描的IP或IP段,也可以输入域名,多个IP用“-”或“,”分隔。

也可以从文件中获取主机列表。

在“全局设置”中,根据需要选择相应的扫描项目,并设置并发扫描和扫描报告。

在“其他设置”中,勾选“跳过没有响应的主机”可以跳过未响应的主机。

3.点击“开始扫描”按钮开始扫描,可以在扫描过程中暂停、终止扫描或查看检测报告。

通过以上步骤,我们可以使用X-Scan对目标系统进行漏洞扫描,并及时发现和解决漏洞问题。

跳过没有检测到开放端口的主机”选项表示在用户指定的TCP端口范围内,未发现开放的端口。

此时将跳过对该主机的后续检测。

使用NMAP可以判断远程操作系统类型,x-scan 使用了SNMP、NETBIOS和NMAP综合判断远程操作系统类型。

如果NMAP频繁出错,可以关闭该项。

不推荐平时使用“显示详细进度”选项,该选项主要用于调试,因此可保持默认设置。

使用“跳过没有响应的主机”选项虽然可以提高扫描的速度,但也会降低扫描的正确率。

综合扫描工具x-scan使用教程

综合扫描工具x-scan使用教程简介X-Scan是国内最著名的综合扫描器之一,它完全免费,是不需要安装的绿色软件、界面支持中文和英文两种语言、包括图形界面和命令行方式。

主要由国内著名的民间黑客组织“安全焦点”完成,从2000年的内部测试版X-Scan V0.2到目前的最新版本X-Scan 3.3-cn都凝聚了国内众多黑客的心血。

最值得一提的是,X-Scan把扫描报告和安全焦点网站相连接,对扫描到的每个漏洞进行“风险等级”评估,并提供漏洞描述、漏洞溢出程序,方便网管测试、修补漏洞。

可以利用该软件对VoIP设备、通讯服务器进行安全评估。

软件说明采用多线程方式对指定IP地址段(或单机)进行安全漏洞检测,支持插件功能,提供了图形界面和命令行两种操作方式,扫描内容包括:远程操作系统类型及版本,标准端口状态及端口BANNER信息,CGI漏洞,IIS漏洞,RPC漏洞,SQL-SERVER、FTP-SERVER、SMTP-SERVER、POP3-SERVER、NT-SERVER弱口令用户,NT服务器NETBIOS信息等。

扫描结果保存在/log/目录中,index_*.htm为扫描结果索引文件。

安装与使用一、下载并解压到官网下载最新版x-scan v3.3或者到多特网下载,地址如下:/soft/3694.html解压后运行xscan_gui.exe即可运行xscan二、x-scan界面X-scan界面如下图显示,大体分为三个区域,界面上面为菜单栏,界面下方为状态栏。

若下载的为英文版,可以在菜单栏的Language菜单将语言设置为中文三、参数设置点击“设置”菜单,选择“扫描参数”或者直接点击工具栏的蓝色按钮进入扫描参数设置。

1、检测范围。

设置待扫描的IP,可以按示例方式设置检测范围,或者从文件获取主机列表。

2、全局设置。

用来设置全局的扫描参数,具体如下:扫描模块:设置需要扫描的模块,对于单台设备的扫描,可以选择全部模块,如果扫描某个范围里面的设备,可以按需勾选需要扫描的模块。

xscan用法 -回复

xscan用法-回复Xscan是一款功能强大的网络扫描工具,可以帮助用户进行网络安全评估、脆弱性扫描以及漏洞检测。

本文将详细介绍Xscan的用法以及如何一步一步进行网络扫描和评估。

一、Xscan简介Xscan是一款开源的网络扫描工具,可以对网络进行主机发现、端口扫描、服务识别等操作,并且能够根据不同的配置进行漏洞检测和安全评估。

Xscan可以通过命令行或图形化界面进行操作,支持多种操作系统。

二、安装Xscan1. 下载Xscan在官方网站或者GitHub上下载最新版本的Xscan安装包。

2. 安装Xscan根据系统类型选择合适的安装包进行安装,安装过程中会提示一些配置选项,可以根据需要进行选择。

三、Xscan基本用法1. 启动Xscan在命令行中输入“xscan”命令,或者在图形化界面双击Xscan图标进行启动。

2. 设置目标在Xscan的界面中,选择“目标”选项,输入需要扫描的目标IP地址或者域名,可以同时输入多个目标。

3. 选择扫描类型在Xscan的界面中,选择“扫描类型”选项,根据需求选择不同的扫描类型,如主机发现、端口扫描、服务识别等。

4. 开始扫描点击“开始扫描”按钮,Xscan将自动进行扫描操作,同时显示扫描进度和结果。

5. 查看扫描结果扫描完成后,可以在Xscan的界面中查看扫描结果,包括发现的主机、开放的端口、识别的服务等。

四、Xscan高级用法1. 配置文件Xscan支持通过配置文件进行高级扫描配置,可以自定义扫描模式、设置扫描参数和目标列表等。

2. 漏洞检测Xscan集成了多个常见的漏洞检测插件,用户可以根据需要选择启用不同的插件,扫描目标主机的漏洞情况。

3. 安全评估通过Xscan的安全评估功能,可以对目标网络进行全面的安全评估,包括风险评估、脆弱性评估和安全性评估等。

五、Xscan实例应用假设我们需要对一个内部网络进行安全评估和漏洞检测,可以按照以下步骤进行操作:1. 设置目标输入内部网络的IP范围作为扫描目标,如192.168.1.0/24。

网络安全扫描软件(X-Scan v3.3)的安装和使用

※<项目1 网络安全扫描软件的安装和使用>网络安全扫描软件(X-Scan v3.3)的安装和使用一、实验目的1.掌握网络安全扫描软件(X-Scan v3.3)的安装和使用方法。

2.初步了解网络安全技术和安全漏洞知识。

3.掌握涉及网络安全而采取的防范措施。

二、实验内容本实验我们选择了一款常用的网络安全扫描工具X-Scan v3.3。

X-Scan v3.3是一款纯绿色软件,可以省掉软件安装过程,因此,本实验内容主要是掌握X-Scan v3.3的使用方法。

三、实验步骤1.启动软件直接双击“xscan_gui.exe”即可运行文件。

打开X-Scan,我们可以看到非常简洁的GUI界面。

菜单栏如图4.1所示。

图4.1 XScan软件菜单项文件菜单上栏中设置有“文件”、“设置”、“查看”、“工具”、“Language”、“帮助”等六个选项。

文件工具栏中图标符号从左至右表示为“扫描参数”、“开始”、“暂停”(计算机不扫描时显虚样)、“停止”(计算机不扫描时显虚样)、“检测报告”、“使用说明”、“在线升级”、“退出”等八个选项。

2.设置扫描参数点击第一个按钮“扫描参数”,在弹出的“扫描参数”中,我们有如下几个参数可选,如图4.2所示:(1)检测范围:该模块指定您要扫描的对象,本地服务器还是网络中的计算机。

默认是localhost,这意味着您扫描的是本地计算机。

范围也可以是IP段,方式如:223.321.21.0~223.321.21.100。

这就说明您扫描的范围是在这两个IP范围内所有的计算机。

(2)全局设置:该功能模块包括以下4种功能子模块,即扫描模块、并发扫描、扫描报告以及其他设置。

①扫描模块:该列表种包含了您所要扫描的项目。

开放服务、NT-SERVER弱口令、NETBIOS信息、SNMP信息等20个选项。

②并发扫描:该模块限制了并发扫描的主机数量以及并发线程数量。

③扫描报告:该功能模块是在您完成您的扫描后,X-Scan将以什么样的形式反馈扫描报告。

X-SCAN v3.3 安全漏洞扫描最全的操作文档

X-Scan v3.3介绍X-scan 是国内相当出名的扫描工具,是安全焦点又一力作。

完全免费,无需注册,无需安装(解压缩即可运行),无需额外驱动程序支持。

可以运行在Windows 9x/NT4/2000上,但在Windows 98/NT 4.0系统下无法通过TCP/IP堆栈指纹识别远程操作系统类型,在Windows 98系统下对Netbios信息的检测功能受限。

X-scan 采用多线程方式对指定IP地址段(或单机)进行安全漏洞检测,支持插件功能,提供了图形界面和命令行两种操作方式,扫描内容包括:远程操作系统类型及版本,标准端口状态及端口BANNER信息,SNMP信息,CGI漏洞,IIS漏洞,RPC漏洞,SSL漏洞,SQL-SERVER、FTP-SERVER、SMTP-SERVER、POP3-SERVER、NT-SERVER弱口令用户,NT服务器NETBIOS信息、注册表信息等。

扫描结果保存在/log/目录中,index_*.htm为扫描结果索引文件。

解压完后X-scan的目录中有以下几个目录及文件:xscan_gui.exe-- X-Scan for Windows 9x/NT4/2000 图形界面主程序xscan.exe -- X-Scan for Windows 9x/NT4/2000 命令行主程序使用说明.txt -- X-Scan使用说明oncrpc.dll -- RPC插件所需动态链接库libeay32.dll -- SSL插件所需动态链接库/dat/language.ini -- 多语言数据文件,可通过设置"LANGUAGE\SELECTED"项进行语言切换/dat/config.ini -- 用户配置文件,用于保存待检测端口列表、CGI漏洞检测的相关设置及所有字典文件名称(含相对路径)/dat/config.bak -- 备份配置文件,用于恢复原始设置/dat/cgi.lst -- CGI漏洞列表/dat/rpc.ini -- 用于保存RPC程序名称及漏洞列表/dat/port.ini -- 用于保存已知端口的对应服务名称/dat/*_user.dic -- 用户名字典文件,用于检测弱口令用户/dat/*_pass.dic -- 密码字典,用于检测弱口令用户/dat/os.finger -- 识别远程主机操作系统所需的操作系统特征码配置文件/dat/wry.dll -- "IP-地理位置"地址查询数据库文件/plugin -- 用于存放所有插件(后缀名为.xpn),插件也可放在xscan.exe所在目录的其他子目录中,程序会自动搜索。

实验_X-SCAN端口扫描实验

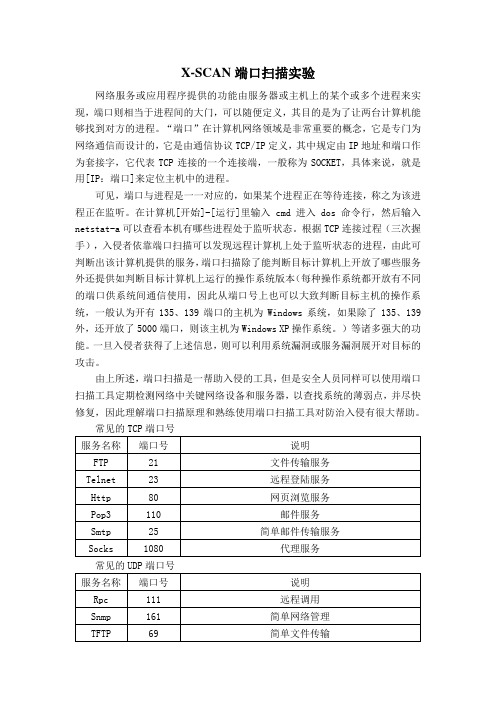

X-SCAN端口扫描实验网络服务或应用程序提供的功能由服务器或主机上的某个或多个进程来实现,端口则相当于进程间的大门,可以随便定义,其目的是为了让两台计算机能够找到对方的进程。

“端口”在计算机网络领域是非常重要的概念,它是专门为网络通信而设计的,它是由通信协议TCP/IP定义,其中规定由IP地址和端口作为套接字,它代表TCP连接的一个连接端,一般称为SOCKET,具体来说,就是用[IP:端口]来定位主机中的进程。

可见,端口与进程是一一对应的,如果某个进程正在等待连接,称之为该进程正在监听。

在计算机[开始]-[运行]里输入cmd进入dos命令行,然后输入netstat-a可以查看本机有哪些进程处于监听状态。

根据TCP连接过程(三次握手),入侵者依靠端口扫描可以发现远程计算机上处于监听状态的进程,由此可判断出该计算机提供的服务,端口扫描除了能判断目标计算机上开放了哪些服务外还提供如判断目标计算机上运行的操作系统版本(每种操作系统都开放有不同的端口供系统间通信使用,因此从端口号上也可以大致判断目标主机的操作系统,一般认为开有135、139端口的主机为Windows系统,如果除了135、139外,还开放了5000端口,则该主机为Windows XP操作系统。

)等诸多强大的功能。

一旦入侵者获得了上述信息,则可以利用系统漏洞或服务漏洞展开对目标的攻击。

由上所述,端口扫描是一帮助入侵的工具,但是安全人员同样可以使用端口扫描工具定期检测网络中关键网络设备和服务器,以查找系统的薄弱点,并尽快修复,因此理解端口扫描原理和熟练使用端口扫描工具对防治入侵有很大帮助。

常见的端口扫描工具:X-Scan、X-Port、Superscan、PortScanner等。

一、实验目的1. 理解端口的概念;2. 了解常用的端口扫描原理;3. 能够熟练的使用常用的端口扫描工具进行弱点检测和修复。

二、实验设备和环境1.具备基本的局域网环境;2. PC机一台;3. 版本为3.3的X-Scan端口扫描工具。

xscan用法

X-Scan是一种免费的漏洞扫描工具,它支持Windows、Linux和Solaris等平台,可以检测出系统中的漏洞和弱点。

以下是X-Scan的基本用法:

1. 下载和安装X-Scan:从官方网站或可信的源代码下载X-Scan,并按照说明进行安装。

2. 运行X-Scan:在命令行或终端中运行X-Scan,可以选择扫描整个网络、单个主机或指定IP范围。

3. 配置扫描选项:在X-Scan的配置界面中,可以设置扫描选项,包括并发扫描、跳过没有响应的主机、检测项目等。

4. 开始扫描:选择需要扫描的目标,设置扫描选项后,点击“开始扫描”按钮,X-Scan将开始检测目标主机。

5. 查看扫描结果:在X-Scan的扫描结果界面中,可以查看目标主机的漏洞和弱点信息,包括开放的端口、存在的弱口令等。

6. 修复漏洞:根据扫描结果,采取相应的措施修复漏洞,如更新软件版本、修改密码等。

需要注意的是,X-Scan虽然可以检测出系统中的漏洞和弱点,但并不能替代安全管理员的工作。

在使用X-Scan时,需要结合其他安全措施,如防火墙、入侵检测系统等,共同保障系统的安全。

同时,对于发现的漏洞和弱点,需要及时采取措施进行修复。

实验6_使用X-Scan进行系统漏洞和弱口令的检测

实验6使用X-Scan进行系统漏洞和弱口令的检测一、实验目的:1了解一般认证入侵的步骤2了解可能存在认证入侵的网络服务3掌握使用X-Scan检测系统存在的漏洞和弱口令二、实验原理:1现实生活中大量存在的弱口令是认证入侵得以实现的条件。

2X-Scan是一款国内开发的系统扫描软件,可以对系统的弱口令、漏洞等进行扫描,找出系统的漏洞,提高系统的安全性3X-Scan可以方便地使用自己定义的用户列表文件(用户字典)和密码列表文件(密码字典)三、实验准备:将虚拟机网络设为NAT,并自动获取IP。

启用物理机中的虚拟网卡。

软件下载:从课件FTP中下载扫描器X-SCAN。

1启动Windows 2000Server虚拟机,并用管理工具—计算机管理--本地用户和组--用户--操作--新用户,添加以下用户和口令:student空kbkl kbkl123admin admin再加入几个混合不规则大小写字母的用户和口令2记下该计算机的机器名和ip地址机器____microsof-553blc.workgroup_______________________________ip地址_______172.21.32.12_____________________3检查你所用计算机(物理机)与目标机器(虚拟机)的连通性:输入以下命令:ping <目标机器名或者ip地址>___________ping 172.21.63.57____________________________名四、实验步骤:1检查虚拟机的任务管理中是否有发现winupdate.exe程序(是一个病毒,会自动关闭IPC$等共享),先将它关闭,然后找到文件(C:\WINNT\system32\winupdate.exe)后将它删除。

2检查虚拟机是否有IPC$默认共享。

我的电脑->管理->系统工具->共享文件夹->共享如果没有,请启用它:开始->运行-> cmd ->net share ipc$3从课件ftp下载该软件X-Scan4退出杀毒实时监控后,将该软件解压至一个文件夹中,假设解压的位置在d:\xscan你解压的位置在____________c:\xscan________________________5查看doc\readme_cn.txt文件,找出实现以下功能的文件名:图形界面主程序:____ xscan_gui.exe___________________________用户名字典文件:________/dat/*.dic _________________________密码字典文件:__________/dat/*.dic ________________________6启动图形界面主程序,查看xscan的使用说明,找出菜单“设置”下面的扫描参数各个设置项的功能介绍:_________________________________________________________________ _____________________________________________________________________ _______________________________________________________7打开“扫描模块”,查看扫描模块中的选项。

X-SCAN

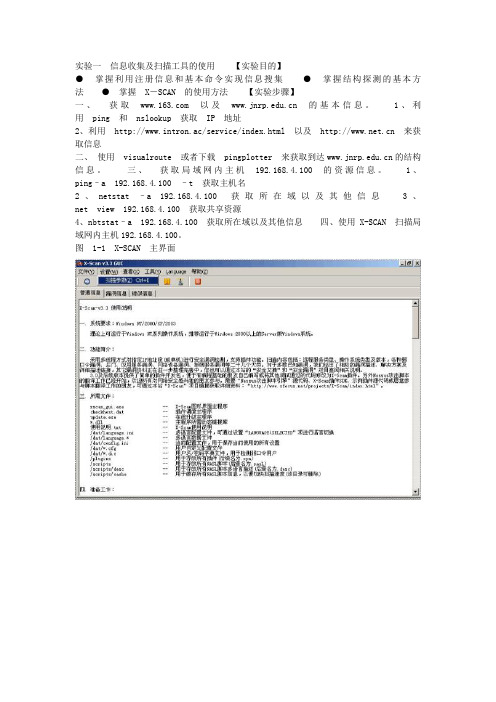

实验一信息收集及扫描工具的使用【实验目的】

●掌握利用注册信息和基本命令实现信息搜集●掌握结构探测的基本方法●掌握 X -SCAN 的使用方法【实验步骤】

一、获取 以及 的基本信息。

1、利用 ping 和 nslookup 获取 IP 地址

2、利用 http://www.intron.ac/service/index.html 以及 来获取信息

二、使用 visualroute 或者下载 pingplotter 来获取到达的结构信息。

三、获取局域网内主机 192.168.4.100 的资源信息。

1、ping–a 192.168.4.100 –t 获取主机名

2、netstat –a 192.168.4.100 获取所在域以及其他信息

3、net view 192.168.4.100 获取共享资源

4、nbtstat–a 192.168.4.100 获取所在域以及其他信息四、使用X-SCAN 扫描局域网内主机192.168.4.100。

图 1-1 X-SCAN 主界面

1、设置扫描地址范围。

2、在扫描模块中设置要扫描的项目。

3、设置并发扫描参数。

4、在扫描中跳过没有响应的主机。

5、设置要检测的端口及检测方式

6、检测方式设置

7、开设扫描,查看扫描报告。

8、【实验报告】

1、写出实验内容一中要求所获取的信息。

2、画出从本地主机到达 的结构信息。

/view/7d5b1320a5e9856a5612606e.html。

X-Scan对服务器的漏洞扫描

X-Scan对服务器的漏洞扫描一、扫描设置首先打开软件的可执行文件并运行它设置扫描的主机名或IP地址单击菜单栏中的“设置”按钮,选择“扫描参数”命令。

图1图2在上图所示的窗口中“指定IP地址范围”文本框中键入需要扫描的服务器的IP地址:10.10.36.135设置扫描选项回到图2的窗口,打开“全局设置”选项,包括扫描模块、并发扫描、网络设置、扫描报告、其他设置。

根据具体的情况对其进行设置。

然后打开“插件设置”,展开“插件设置”包含了端口相关设置、SNMP相关设置、NETBIOS 相关设置、攻击脚本相关设置、CGI相关设置、字典文件设置。

跟据具体情况进行相关的设置。

二、开始扫描并查看扫描结果进行扫描设置之后,单击菜单栏中的“开始扫描”选项,扫描就开始了。

对于所扫描的服务器的安全漏洞,X-Scan-v3.3会在监测报告中列出详细的安全漏洞信息以及解决方案,如下图所示,管理员可以根据X-Scan-v3.3提供的解决方案来修复漏洞,加强计算机安全性,防止受到黑客或木马的入侵。

漏洞扫描结果和解决方案如下表所示:分析: 10.10.36.135主机地址端口/服务服务漏洞10.10.36.135 netbios-ssn (139/tcp)发现安全提示10.10.36.135 microsoft-ds (445/tcp)发现安全提示10.10.36.135 epmap (135/tcp)发现安全提示10.10.36.135 netbios-ns (137/udp)发现安全提示10.10.36.135 ntp (123/udp)发现安全提示安全漏洞及解决方案: 10.10.36.135类型端口/服务安全漏洞及解决方案提示netbios-ssn(139/tcp)开放服务"netbios-ssn"服务可能运行于该端口.BANNER信息:83 .NESSUS_ID : 10330提示microsoft-ds(445/tcp)开放服务"microsoft-ds"服务可能运行于该端口.NESSUS_ID : 10330提示microsoft-ds(445/tcp)SMB 运行在445端口上远程主机开放了445端口,没有开放139端口。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

X-scan 是国内相当出名的扫描工具,是安全焦点又一力作。

完全免费,无需注册,无需安装(解压缩即可运行),无需额外驱动程序支持。

可以运行在Windows 9x/NT4/2000上,但在Windows 98/NT 4.0系统下无法通过TCP/IP堆栈指纹识别远程操作系统类型,在Windows 98系统下对Netbios信息的检测功能受限。

X-scan 采用多线程方式对指定IP地址段(或单机)进行安全漏洞检测,支持插件功能,提供了图形界面和命令行两种操作方式,扫描内容包括:远程操作系统类型及版本,标准端口状态及端口BANNER信息,SNMP信息,CGI漏洞,IIS漏洞,RPC漏洞,SSL漏洞,SQL-SERVER、FTP-SERVER、SMTP-SERVER、POP3-SERVER、NT-SERVER弱口令用户,NT服务器NETBIOS信息、注册表信息等。

扫描结果保存在/log/目录中,index_*.htm为扫描结果索引文件。

解压完后X-scan的目录中有以下几个目录及文件:xscan_gui.exe-- X-Scan for Windows 9x/NT4/2000 图形界面主程序xscan.exe -- X-Scan for Windows 9x/NT4/2000 命令行主程序使用说明.txt -- X-Scan使用说明oncrpc.dll -- RPC插件所需动态链接库libeay32.dll -- SSL插件所需动态链接库/dat/language.ini -- 多语言数据文件,可通过设置"LANGUAGE\SELECTED"项进行语言切换/dat/config.ini -- 用户配置文件,用于保存待检测端口列表、CGI漏洞检测的相关设置及所有字典文件名称(含相对路径)/dat/config.bak -- 备份配置文件,用于恢复原始设置/dat/cgi.lst -- CGI漏洞列表/dat/rpc.ini -- 用于保存RPC程序名称及漏洞列表/dat/port.ini -- 用于保存已知端口的对应服务名称/dat/*_user.dic -- 用户名字典文件,用于检测弱口令用户/dat/*_pass.dic -- 密码字典,用于检测弱口令用户/dat/os.finger -- 识别远程主机操作系统所需的操作系统特征码配置文件/dat/wry.dll -- "IP-地理位置"地址查询数据库文件/plugin -- 用于存放所有插件(后缀名为.xpn),插件也可放在xscan.exe所在目录的其他子目录中,程序会自动搜索。

我们主要介绍X-scan的图形界面,文后会附命令行模式的语法介绍。

运行xscan_gui.exe,下图就是X-scan v2.3的界面:下面介绍一下工具栏(所有工具栏上的功能均可以在菜单中找到)从左至右分别是:、扫描参数、开始扫描、暂停扫描、中止扫描、检测报告、使用说明、退出下面我们讲解具体的扫描步骤:先点击扫描参数,在下面红框内输入你要扫描主机的ip地址(或是一个范围)其中跳过PING不通的的主机,跳过没有开放端口的主机,这样可以大幅度提高了扫描的效率,还有强制扫描。

其它的如“端口相关设置”等可以进行比如进扫描某一特定端口等特殊操作(其实X-scan默认也只是扫描一些常用端口)。

参数设定好之后再点击扫描模块,可以选择扫描的项目全部选择完后可以点击开始扫描进行扫描。

在右边就会出现扫描的进度(如第一张图中标着(2)窗口)。

全部扫描完成后在左边出现漏洞的列表(如第一张图中标着(1)窗口),点击检测报告就会出现如下图报告点击[详细资料]就会详细地介绍各个漏洞,并可以连接上X-Focus的站点,安全焦点有着庞大的数据库可供查询,网管可以通过他来找到漏洞的解决办法,入侵者可以利用他可以事半功倍。

X-scan有着很全并且不断更新CGI/IIS漏洞库,点击菜单项的安全工具—〉CGI 列表维护会出现如下界面在这可以对CGI/IIS的漏洞列表进行维护。

以上是对X-scan的一些简单的介绍。

总之,X-scan的确绝对是一款超经典的扫描器,更确切的说是一款漏洞检查器,他和国内其他著名的同类软件(如流光、X-way等)但相比扫描更加全面又无时间、IP等限制,像流光功能强大且集成了许多工具,但其有使用时间限制和IP限制,并且新版的流光不能在win9x下运行,故X-scan更适合初学者使用。

用他来检查自己系统的漏洞可以使配置自己系统的安全设置更方便。

附命令行模式的语法介绍:命令格式:xscan -host <起始IP>[-<终止IP>] <检测项目> [其他选项]xscan -file <主机列表文件名> <检测项目> [其他选项]其中<检测项目> 含义如下:-tracert : 跟踪路由信息;-port : 检测常用服务的端口状态(可通过\dat\config.ini文件的"PORT-SCAN-OPTIONS\PORT-LIST"项定制待检测端口列表);-snmp : 检测Snmp信息;-rpc : 检测RPC漏洞;-sql : 检测SQL-Server弱口令(可通过\dat\config.ini文件设置用户名/密码字典文件);-ftp : 检测FTP弱口令(可通过\dat\config.ini文件设置用户名/密码字典文件);-ntpass : 检测NT-Server弱口令(可通过\dat\config.ini文件设置用户名/密码字典文件);-netbios : 检测Netbios信息;-smtp : 检测SMTP-Server漏洞(可通过\dat\config.ini文件设置用户名/密码字典文件);-pop3 : 检测POP3-Server弱口令(可通过\dat\config.ini文件设置用户名/密码字典文件);-cgi : 检测CGI漏洞(可通过\dat\config.ini文件的"CGI-ENCODE\encode_type"项设置编码方案);-iis : 检测IIS漏洞(可通过\dat\config.ini文件的"CGI-ENCODE\encode_type"项设置编码方案);-bind : 检测BIND漏洞;-finger : 检测Finger漏洞;-sygate : 检测sygate漏洞;-all : 检测以上所有项目;[其他选项] 含义如下:-v: 显示详细扫描进度-p: 跳过Ping不通的主机-o: 跳过没有检测到开放端口的主机-t <并发线程数量[,并发主机数量]>: 指定最大并发线程数量和并发主机数量, 默认数量为100,10附官方说明文件X-Scan-v3.3 使用说明一. 系统要求:Windows NT/2000/XP/2003理论上可运行于Windows NT系列操作系统,推荐运行于Windows 2000以上的Server版Windows系统。

二. 功能简介:采用多线程方式对指定IP地址段(或单机)进行安全漏洞检测,支持插件功能。

扫描内容包括:远程服务类型、操作系统类型及版本,各种弱口令漏洞、后门、应用服务漏洞、网络设备漏洞、拒绝服务漏洞等二十几个大类。

对于多数已知漏洞,我们给出了相应的漏洞描述、解决方案及详细描述链接,其它漏洞资料正在进一步整理完善中,您也可以通过本站的“安全文摘”和“安全漏洞”栏目查阅相关说明。

3.0及后续版本提供了简单的插件开发包,便于有编程基础的朋友自己编写或将其他调试通过的代码修改为X-Scan插件。

另外Nessus攻击脚本的翻译工作已经开始,欢迎所有对网络安全感兴趣的朋友参与。

需要“Nessus攻击脚本引擎”源代码、X-Scan插件SDK、示例插件源代码或愿意参与脚本翻译工作的朋友,可通过本站“X-Scan”项目链接获取详细资料:“/projects/X-Scan/index.html”。

三. 所需文件:xscan_gui.exe -- X-Scan图形界面主程序checkhost.dat -- 插件调度主程序update.exe -- 在线升级主程序*.dll -- 主程序所需动态链接库使用说明.txt -- X-Scan使用说明/dat/language.ini -- 多语言配置文件,可通过设置“LANGUAGE\SELECTED”项进行语言切换/dat/language.* -- 多语言数据文件/dat/config.ini -- 当前配置文件,用于保存当前使用的所有设置/dat/*.cfg -- 用户自定义配置文件/dat/*.dic -- 用户名/密码字典文件,用于检测弱口令用户/plugins -- 用于存放所有插件(后缀名为.xpn) /scripts -- 用于存放所有NASL脚本(后缀名为.nasl)/scripts/desc -- 用于存放所有NASL脚本多语言描述(后缀名为.desc)/scripts/cache -- 用于缓存所有NASL脚本信息,以便加快扫描速度(该目录可删除)四. 准备工作:X-Scan是完全免费软件,无需注册,无需安装(解压缩即可运行,自动检查并安装WinPCap驱动程序)。

若已经安装的WinPCap驱动程序版本不正确,请通过主窗口菜单的“工具”->“Install WinPCap”重新安装“WinPCap 3.1 beta4”或另行安装更高版本。

五. 图形界面设置项说明:“检测范围”模块:“指定IP范围” - 可以输入独立IP地址或域名,也可输入以“-”和“,”分隔的IP范围,如“192.168.0.1-20,192.168.1.10-192.168.1.254”,或类似“192.168.100.1/24”的掩码格式。

“从文件中获取主机列表” - 选中该复选框将从文件中读取待检测主机地址,文件格式应为纯文本,每一行可包含独立IP或域名,也可包含以“-”和“,”分隔的IP范围。

“全局设置”模块:“扫描模块”项 - 选择本次扫描需要加载的插件。

“并发扫描”项 - 设置并发扫描的主机和并发线程数,也可以单独为每个主机的各个插件设置最大线程数。

“网络设置”项 - 设置适合的网络适配器,若找不到网络适配器,请重新安装WinPCap 3.1 beta4以上版本驱动。

“扫描报告”项 - 扫描结束后生成的报告文件名,保存在LOG目录下。

扫描报告目前支持TXT、HTML和XML三种格式。

“其他设置”项:“跳过没有响应的主机” - 若目标主机不响应ICMP ECHO及TCP SYN 报文,X-Scan将跳过对该主机的检测。