CC++语言的软件安全漏洞

C语言中的漏洞利用与渗透测试技术

C语言中的漏洞利用与渗透测试技术C语言作为一种广泛应用于编程领域的高级编程语言,由于其灵活和高效的特点,被广泛使用于各种软件开发项目中。

然而,正是因为其广泛的应用,C语言也存在一些漏洞和安全隐患。

本文将重点探讨C 语言中的漏洞利用与渗透测试技术,以帮助读者了解并提高对C语言程序的安全性。

一、C语言中的常见漏洞在介绍漏洞利用与渗透测试技术前,我们首先需要了解C语言中的一些常见漏洞类型。

以下是几种常见的C语言漏洞:1. 缓冲区溢出:这是一种常见的安全漏洞,在C语言中由于缺乏边界检查导致。

当程序接收用户输入时,如果没有正确验证输入的长度,可能会导致缓冲区溢出,使攻击者能够执行恶意代码或破坏系统。

2. 格式化字符串漏洞:当程序使用不正确的格式化字符串函数,或者没有正确检查格式化字符串的输入时,可能会导致攻击者通过格式化字符串漏洞读取或修改内存中的数据,造成信息泄露或系统崩溃。

3. 整数溢出:在C语言中,整数的溢出可能导致程序出现未定义行为,为攻击者提供了利用的机会。

例如,当执行算术运算或数组索引时,如果没有正确检查整数边界,可能会导致溢出。

二、漏洞利用技术漏洞利用是指攻击者利用系统或应用程序中的漏洞,通过注入恶意代码或执行特定操作来获取权限或控制目标系统。

以下是一些常见的漏洞利用技术:1. Shellcode注入:攻击者可以通过利用缓冲区溢出等漏洞,将恶意代码注入到目标系统的内存中。

一旦成功注入,攻击者就可以通过控制指令来执行恶意操作。

2. Return-Oriented Programming(ROP):ROP是一种高级漏洞利用技术,通过利用程序中的已存在的代码段(Gadget)来执行恶意操作。

攻击者通过构造特定的ROP链,在不添加新代码的情况下,利用程序中的现有代码来完成攻击目标。

3. 格式化字符串攻击:攻击者可以通过构造恶意格式化字符串,利用格式化字符串漏洞来读取或修改内存中的数据。

这种技术通常用于泄露内存中的敏感信息或执行特定操作。

C语言中常见的安全漏洞及防范方法

C语言中常见的安全漏洞及防范方法C语言作为一种广泛应用于系统开发和嵌入式设备的编程语言,虽然具有高效性和灵活性,但在安全性方面却存在一些常见的漏洞。

本文将介绍C语言中常见的安全漏洞,并提供相应的防范方法。

一、缓冲区溢出漏洞缓冲区溢出是C语言中最常见的安全漏洞之一。

当程序试图向一个已经装满数据的缓冲区写入更多的数据时,就会导致缓冲区溢出。

攻击者可以利用这个漏洞来修改程序的执行流,执行恶意代码或者获取敏感信息。

防范方法:1. 使用安全的函数:应该使用安全的函数,如`strncpy`、`snprintf`等,而不是不安全的函数`strcpy`、`sprintf`等。

安全的函数会检查数据长度,避免发生缓冲区溢出。

2. 输入验证:对于用户输入的数据,应该进行输入验证,确保输入的数据不会超出缓冲区的长度。

3. 使用堆栈保护技术:可以使用堆栈保护技术,如栈溢出检测、堆栈随机化等,在一定程度上提高程序对缓冲区溢出漏洞的防护能力。

二、格式化字符串漏洞格式化字符串漏洞是由于未正确使用格式化字符串函数(如`printf`、`sprintf`等)导致的安全问题。

当攻击者能够控制格式化字符串的参数时,就可能导致信息泄露或者任意代码执行。

防范方法:1. 限制格式化字符串的输入:应该限制用户输入的格式化字符串,确保输入的格式化字符串参数是合法且不含恶意代码。

2. 使用安全的格式化函数:使用安全的格式化函数,如`snprintf`等,这些函数会检查参数的有效性,避免格式化字符串漏洞的发生。

3. 程序审计:对于已经存在的代码,应进行定期的程序审计,识别和修复潜在的格式化字符串漏洞。

三、整数溢出漏洞整数溢出漏洞是由于未对输入数据进行正确的检查和验证,导致整数值超出其数据类型范围,从而引发安全问题。

攻击者可以利用这个漏洞来改变程序的行为,执行未经授权的操作。

防范方法:1. 输入验证:对于用户输入的数据,应该进行输入验证,确保输入的数据范围在合理的范围内。

IT行业中软件漏洞存在的原因及防范措施

IT行业中软件漏洞存在的原因及防范措施一、软件漏洞的原因1. 编程错误和逻辑漏洞导致的漏洞在软件开发过程中,程序员可能会出现编程错误或者逻辑漏洞,这些错误和漏洞可能导致软件存在安全隐患。

编程错误包括输入验证不充分、缓冲区溢出等,而逻辑漏洞则是程序中存在的设计缺陷或者不完整的条件判断。

2. 不安全的开发实践不安全的开发实践也是导致软件漏洞产生的重要原因之一。

比如,未经充分测试和审查就发布软件、对用户输入数据没有进行严格验证、未及时修复已知漏洞等。

这些开发实践给黑客攻击提供了可乘之机。

3. 第三方组件和外部库的问题在软件开发过程中,往往会使用第三方组件或者外部库来加速开发进度。

然而,这些组件和库本身也可能存在漏洞,从而成为黑客攻击目标。

如果不及时更新这些组件和库到最新版本并修补已知漏洞,就容易受到攻击。

4. 不完善的安全措施构建具有强大安全性能的软件需要全方位的安全措施,包括身份验证、访问控制、数据加密等。

如果软件没有正确实施这些安全措施,恶意用户可能利用这些漏洞来获取未经授权的访问权。

5. 忽视安全教育和培训在IT行业中,对于软件开发人员和企业员工来说,忽视安全教育和培训也是导致软件漏洞产生的原因之一。

缺乏对于最新威胁和漏洞的了解,并不重视安全的意识以及相关知识培训,会造成软件系统在实践中出现严重的漏洞问题。

二、防范软件漏洞的措施1. 代码审查和测试代码审查是为了找出潜在的编码错误和漏洞,通过对代码进行静态和动态分析,帮助开发人员发现并修复这些问题。

而测试可以帮助发现程序运行时可能出现的错误或异常情况,并通过测试用例覆盖各种不同场景,提高软件质量。

2. 及时更新修补已知漏洞及时更新并修补已知的漏洞是防范软件漏洞的重要步骤之一。

开发者应该及时关注CVE漏洞数据库和厂商公告,了解软件的安全更新,并确保所有使用的第三方组件和外部库都是最新版本。

3. 强化安全测试安全测试是为了评估软件系统在面对外部攻击时的强壮性。

计算机软件的安全漏洞和防护策略

计算机软件的安全漏洞和防护策略一、引言计算机软件的安全性是当代社会中的一个重要问题。

随着计算机技术的不断发展,软件系统变得越来越复杂,其中存在的安全漏洞也越来越多。

本文将介绍计算机软件的安全漏洞类型和相应的防护策略。

二、安全漏洞的类型1. 缓冲区溢出缓冲区溢出是最常见的安全漏洞之一。

它发生在当一个程序写入超出分配给缓冲区的边界时。

黑客可以利用这个漏洞来执行恶意代码,破坏系统的稳定性。

为了防止缓冲区溢出漏洞,开发人员可以使用安全编程技术,如输入验证、正确使用字符串函数、限制内存分配等。

2. 敏感信息泄露敏感信息泄露是指程序在传输或存储敏感数据时,未采取适当的保护措施,导致攻击者获取这些信息。

为了防止敏感信息泄露,开发人员应该使用加密算法和安全协议来保护数据的安全传输,同时加强对存储数据的访问控制。

3. 代码注入代码注入是一种攻击技术,攻击者通过在软件中注入恶意代码来执行和修改程序的行为。

为了防止代码注入攻击,开发人员应该对用户输入进行严格的校验和过滤,确保不会接受潜在的恶意代码。

4. 身份验证问题身份验证问题经常导致安全漏洞。

当软件系统没有正确实施身份验证机制时,攻击者可以利用这个漏洞来绕过安全措施,获得权限。

为了解决身份验证问题,软件开发人员应该使用强密码策略、双因素认证等身份验证技术,确保只有合法用户可以访问系统。

三、软件安全防护策略1. 安全开发生命周期安全开发生命周期(SDLC)是一种软件开发的方法论,它将安全性集成到软件开发的各个阶段。

包括需求分析、设计、编码、测试和部署等。

通过SDLC,开发人员可以在软件生命周期的每个阶段识别和解决潜在的安全问题。

2. 安全漏洞扫描和修复定期进行安全漏洞扫描是一种重要的安全防护策略。

这可以帮助开发人员及时发现和修复软件中的漏洞。

同时,及时更新软件和操作系统的安全补丁也是重要的一环。

3. 安全编码安全编码是一种编程实践,旨在减少安全漏洞的数量。

开发人员应该遵循安全编码准则,如避免使用不安全的函数、限制用户输入、正确处理所有异常等。

C语言中的安全测试与漏洞扫描工具

C语言中的安全测试与漏洞扫描工具随着信息技术的发展和应用,软件安全性日益成为人们关注的焦点。

在软件开发和维护过程中,安全测试是保障软件安全性的重要环节之一。

而在C语言中,安全测试和漏洞扫描工具的使用能够帮助开发人员及时发现和修复潜在的安全漏洞,从而提高软件的安全性。

一、安全测试的重要性在C语言中进行安全测试的重要性不容忽视。

C语言是一种广泛应用的编程语言,其灵活的特性使得在编程过程中容易引入一些安全隐患,如缓冲区溢出、空指针引用等。

这些安全漏洞容易被黑客利用,造成严重的安全问题,如信息泄露、拒绝服务等。

因此,通过安全测试及时发现这些问题,对软件的安全性具有重要意义。

二、常见的C语言安全测试工具1. CppcheckCppcheck是一款开源的静态代码分析工具,主要用于检查C/C++代码中的错误和潜在的安全漏洞。

它能够检测出常见的错误,如空指针引用、内存泄漏、整数溢出等,并给出相应的建议。

使用Cppcheck进行安全测试,可以大大减少开发人员在安全问题上的盲点。

2. ValgrindValgrind是一款强大的内存调试和性能分析工具,也可以用于C语言的安全测试。

通过Valgrind,开发人员可以检测出内存泄漏、使用未初始化的变量等内存错误,并找到相应的错误位置。

此外,Valgrind 还提供了插件机制,可以根据需要进行扩展,增强工具的功能。

3. FlawfinderFlawfinder是一款简单易用的源代码安全漏洞扫描工具,主要用于检测C/C++代码中的安全问题。

它通过扫描源代码中的函数调用和代码路径,识别出潜在的安全漏洞,并给出相应的警告信息。

Flawfinder 可以帮助开发人员快速发现潜在的安全问题,提高软件的安全性。

4. Clang Static AnalyzerClang Static Analyzer是一款基于LLVM的静态代码分析工具,可以用于C语言和Objective-C语言的安全测试。

软件漏洞及其防御措施

软件漏洞及其防御措施软件漏洞是指在软件设计或实现过程中存在的错误或缺陷,可能导致系统被攻击者利用,造成数据泄露、系统崩溃或其他安全问题。

在当今数字化时代,软件漏洞已经成为网络安全的重要威胁之一。

本文将介绍软件漏洞的常见类型,并提供一些防御措施,以帮助开发者和用户更好地保护软件安全。

一、常见的软件漏洞类型1. 缓冲区溢出漏洞缓冲区溢出漏洞是指当程序向缓冲区写入数据时,超出了缓冲区的边界,导致数据覆盖到相邻的内存区域,从而可能被攻击者利用。

这种漏洞常见于C和C++等编程语言,开发者应该在编写代码时注意对输入数据的边界检查和长度限制。

2. SQL注入漏洞SQL注入漏洞是指攻击者通过在用户输入的数据中插入恶意的SQL语句,从而绕过应用程序的身份验证和访问控制,获取敏感数据或对数据库进行非法操作。

开发者应该使用参数化查询或预编译语句来防止SQL注入攻击,并对用户输入进行严格的验证和过滤。

3. 跨站脚本攻击(XSS)跨站脚本攻击是指攻击者通过在网页中插入恶意脚本,从而在用户浏览器中执行恶意代码,窃取用户信息或进行其他恶意操作。

开发者应该对用户输入进行过滤和转义,确保不会被当作脚本执行。

4. 跨站请求伪造(CSRF)跨站请求伪造是指攻击者通过伪造合法用户的请求,以合法用户的身份执行非法操作。

开发者应该在关键操作中使用CSRF令牌来验证请求的合法性,并对敏感操作进行二次确认。

5. 逻辑漏洞逻辑漏洞是指在软件设计或实现过程中存在的错误逻辑,可能导致系统行为不符合预期,从而被攻击者利用。

开发者应该进行全面的安全审计和测试,确保系统的逻辑正确性。

二、软件漏洞的防御措施1. 安全编码实践开发者应该遵循安全编码实践,包括输入验证、边界检查、错误处理和异常处理等。

同时,使用安全的编程语言和框架,避免使用已知存在漏洞的组件。

2. 定期更新和修补开发者和用户应该定期更新软件和操作系统,及时安装补丁和修复程序,以修复已知的漏洞。

C语言技术中常见的安全漏洞及预防措施

C语言技术中常见的安全漏洞及预防措施近年来,计算机应用逐渐深入到我们的生活中的各个领域,而软件作为计算机系统中最重要的组成部分之一,其安全性一直备受关注。

在软件开发过程中,C语言常作为首选语言,但由于C语言的灵活性和强大的底层控制能力,导致C语言程序容易受到各种安全漏洞的侵害。

本文将详细介绍C语言技术中常见的安全漏洞以及相应的预防措施。

一、缓冲区溢出缓冲区溢出是C语言中最常见的安全漏洞之一。

它通常出现在程序中使用了不安全的字符串处理函数,如strcpy、strcat等。

当输入的数据超过了目标缓冲区的大小时,溢出数据会覆盖其他内存区域,从而导致程序崩溃或者执行恶意代码。

预防措施:1. 使用安全的字符串处理函数,如strncpy、strncat等,可以指定拷贝或追加的最大长度。

2. 对输入数据进行合法性检查,确保输入长度不超过目标缓冲区的大小。

3. 使用堆栈保护技术,如栈溢出保护(StackGuard)、堆溢出保护(HeapGuard)等。

二、格式化字符串漏洞格式化字符串漏洞也是C语言中常见的安全漏洞之一。

当程序使用了不安全的格式化输出函数,如printf、sprintf等,且使用者可控的输入作为格式化字符串的参数时,就有可能导致格式化字符串漏洞。

预防措施:1. 使用安全的格式化输出函数,如snprintf、sprintf_s等,可以指定输出字符串的最大长度。

2. 避免使用用户可控的输入作为格式化字符串的参数,或者对输入进行严格的合法性检查。

三、整数溢出漏洞整数溢出漏洞常出现在处理算术运算、数组索引等情况下,当一个数值超出了该类型的表示范围时,溢出的部分将被截断,导致运算结果不正确,甚至引发程序崩溃或漏洞利用。

预防措施:1. 在进行数值计算时,进行溢出检查,避免直接使用可能溢出的运算结果。

2. 对于需要存储大数值的情况,采用更加安全的数据类型,如stdint.h头文件中的int64_t等。

四、空指针引用漏洞当程序中对一个空指针进行解引用,即访问空指针所指向的内存区域时,将导致程序崩溃。

安全漏洞分类标准

安全漏洞分类标准在信息安全领域,对安全漏洞进行分类是十分重要的一项工作。

以下是常见的安全漏洞分类标准,按照其影响范围和可能造成的危害分为以下十类:1.访问控制漏洞:访问控制是网络安全的重要组成部分,这类漏洞可能使得未经授权的用户访问敏感信息或执行未授权的操作。

例如,错误的权限配置或弱密码策略可能导致这类漏洞。

2.输入验证漏洞:这类漏洞涉及到用户输入的数据没有得到正确的验证和处理。

例如,用户输入恶意数据,可能导致应用程序崩溃或被利用进行攻击。

3.会话管理漏洞:会话管理是用于跟踪用户状态的一种机制,这类漏洞可能导致会话劫持、会话固定或会话溢出等问题。

例如,攻击者可能通过窃取或伪造会话令牌来冒充其他用户的身份。

4.加密漏洞:加密是保护数据机密性和完整性的重要手段,这类漏洞可能涉及到加密算法的缺陷、加密密钥的管理不当或加密配置错误等问题。

例如,使用弱加密算法或密钥管理不善可能导致敏感数据泄露。

5.配置漏洞:这类漏洞涉及到系统或应用程序的配置错误。

例如,错误的文件权限设置、不安全的数据库配置或默认设置未更改等都可能导致安全漏洞。

6.跨站脚本攻击(XSS)漏洞:跨站脚本攻击是一种常见的网络攻击手段,这类漏洞涉及到攻击者在用户浏览器中执行恶意脚本。

例如,攻击者可以通过插入恶意脚本导致用户会话被劫持或个人信息被窃取。

7.注入攻击漏洞:这类漏洞涉及到应用程序接受恶意输入并将其插入到运行时环境中,可能导致应用程序崩溃或被利用进行攻击。

例如,SQL注入攻击可以利用数据库查询语言执行恶意代码。

8.后门程序漏洞:后门程序是一种绕过正常安全措施以访问系统资源的程序,这类漏洞可能存在恶意软件或隐藏功能。

例如,开发人员可能留下后门以便日后访问或控制系统。

9.权限提升漏洞:这类漏洞涉及到利用系统或应用程序中的漏洞来提升用户权限,从而执行未授权操作。

例如,攻击者可以利用本地权限提升漏洞接管整个系统。

10.日志与监控漏洞:日志和监控是用于跟踪系统活动和事件的重要手段,这类漏洞可能涉及到日志记录不充分、监控措施不足或篡改日志文件等问题。

关于计算机软件安全漏洞检测技术研究

本栏目责任编辑:代影网络通讯及安全关于计算机软件安全漏洞检测技术研究李正迪,彭文雪,杨小燕,孙新杰*(六盘水师范学院,贵州六盘水553004)摘要:计算机是科技发展的产物,计算机的出现改变了人们的生活,近年来信息技术的出现也将人类带入了信息化时代。

如今信息技术已经被广泛应用在各个行业领域之中,信息技术的应用给生产模式带来了巨大转变,显著提高了信息的利用效率与传输效率。

但是,信息技术的应用,也出现了新的问题,在互联网环境中,信息的传输存在一定的安全隐患,安全漏洞会给信息系统带来潜在的信息泄露风险,不利于信息的安全性。

信息系统属于计算机的软件,为了确保信息系统的网络安全,必须找到系统安全漏洞的产生原因,对这些安全漏洞加以修复。

本文主要分析了计算机软件安全漏洞的主要特点与产生原因,并且根据安全漏洞的产生原因,设计计算机软件安全漏洞检测方法,以求提高计算机软件安全漏洞检测技术的技术水平。

关键词:计算机软件;安全漏洞;检测技术中图分类号:TP311文献标识码:A文章编号:1009-3044(2021)07-0038-02开放科学(资源服务)标识码(OSID ):信息技术的应用提高了对信息的管理能力,信息传输效率更高,能够更好地存储,这也给生产活动中的管理工作带来了巨大便利。

许多计算机软件的开发,也使得各行各业从而有了不同的经济效益,很多计算机软件也使得人们的生活方式有了很大的改变,带来了很多的生活的便捷。

但是计算机软件数量的增多,也让计算机软件漏洞的数量随之增多,计算机软件漏洞的存在会给计算机的使用带来安全隐患,如果不能及时修复计算机软件漏洞,在进入互联网进行网络浏览时,就可能会受到网络黑客的入侵,黑客通过计算机软件漏洞入侵个人计算机,用户隐私以及重要信息就会受到威胁,进而让计算机用户的个人权益受到侵害。

为了提升计算机的用网安全,必须及时找出计算机软件安全漏洞,避免受到黑客入侵,这也是计算机软件安全漏洞检测技术的重要作用。

APT使用的10类安全漏洞

APT使用的10类安全漏洞APT (Advanced Persistent Threat) 是指高级持续性威胁,它是一种通过长期、有目的性的攻击手段来入侵目标网络系统的攻击行为。

APT 攻击是非常隐蔽和复杂的,它通常涉及多个阶段和多个攻击者,旨在长期获取目标的敏感信息而不被察觉。

以下是APT攻击经常利用的十种安全漏洞:1.操作系统漏洞:APT攻击者经常利用操作系统漏洞来入侵目标系统并执行恶意代码。

这些漏洞可以是操作系统的设计缺陷、错误配置或未修复的软件漏洞。

2.应用程序漏洞:APT攻击者可能通过利用应用程序的漏洞来获取系统权限。

这些漏洞包括缓冲区溢出、代码注入、跳转错误等。

3.弱密码:强密码是防范APT攻击的重要因素。

很多APT攻击都是通过破解弱密码来获取系统访问权限的。

4.社交工程:社交工程是一种通过欺骗人员获取敏感信息的手段,APT攻击者经常利用社交工程手法来获取目标的用户名、密码等信息。

5.无线网络漏洞:APT攻击者可以利用无线网络的漏洞来入侵目标网络,例如Wi-Fi密码被破解、漏洞利用等。

6.媒介植入:APT攻击者可能通过物理媒介(例如恶意USB设备、感染的移动设备等)植入恶意代码或获取目标数据。

7.恶意软件:APT攻击者常常利用各种恶意软件来入侵目标系统。

这些恶意软件包括病毒、蠕虫、间谍软件、键盘记录器等。

8.物理安全漏洞:虽然大部分APT攻击是通过远程方式进行的,但在一些情况下,攻击者可能利用物理安全漏洞来获取目标的敏感信息。

9.未修复的漏洞:APT攻击者经常针对已知但仍未修复的漏洞进行攻击。

这些漏洞包括操作系统、应用程序、网络设备等的已公开的漏洞。

10.内部滥用:内部人员的滥用是一种常见的APT攻击手段。

攻击者可能是目标组织的员工、合作伙伴或外包人员,他们利用自己的权限来获取敏感信息,或者直接进行恶意行为。

为了防范APT攻击,组织需要采取一系列安全措施,包括定期修补漏洞、加强弱密码管理、提高员工的安全意识、实施网络入侵检测系统等。

编程中常见的安全性问题和解决方案

编程中常见的安全性问题和解决方案在日常编程工作中,安全性问题一直是开发者们亟需解决的重要任务。

随着技术的快速进步和互联网的广泛应用,网络环境的复杂性给软件应用的安全性带来了许多挑战。

本文将介绍一些常见的安全性问题,以及相应的解决方案,以期提供一些帮助和指导。

1. 跨站脚本攻击(Cross-Site Scripting,简称XSS)XSS攻击是一种常见的网络安全漏洞,黑客利用该漏洞向用户端注入恶意脚本代码,然后获取用户的敏感信息。

为了解决这个问题,开发者可以采取以下一些措施:- 输入验证:对于从用户获取的输入数据,进行合法性验证,过滤掉恶意的脚本代码;- 输出转义:在页面展示用户输入的数据时,对特殊字符进行转义,防止脚本执行;- 使用HTTP头部防御措施:如设置Content Security Policy(CSP)和Strict-Transport-Security(HSTS)等。

2. SQL注入攻击(SQL Injection)SQL注入攻击是指黑客通过在应用程序的输入框中注入SQL命令,进而实现绕过身份验证、获取敏感数据或修改数据库内容的攻击手段。

为了防止SQL注入攻击,开发者可以采取以下几种防御措施:- 使用参数化查询或预编译语句:通过绑定参数的方式,将输入数据与SQL语句进行分离,避免恶意代码的注入;- 输入验证和过滤:对于从用户获取的输入数据,进行格式验证和过滤,确保输入数据的合法性;- 最小权限原则:为应用程序使用的数据库账户设置最低权限,避免被攻击者利用。

3. 跨站请求伪造(Cross-Site Request Forgery,CSRF)CSRF攻击是指黑客利用用户已经登录了的身份,通过欺骗用户点击恶意链接或访问恶意网站,实现对用户账号的非法操作。

为了避免CSRF攻击,可以采取以下措施:- 添加请求验证Token:在每个请求中加入一个随机生成的Token,与服务器端保存的Token进行比较以验证请求的合法性;- 验证HTTP Referer头部:通过对比请求头部中的Referer字段,判断请求来源的合法性;- 设置Cookie为http-only:这样可以防止跨站脚本攻击,黑客无法通过JS代码获取到Cookie值。

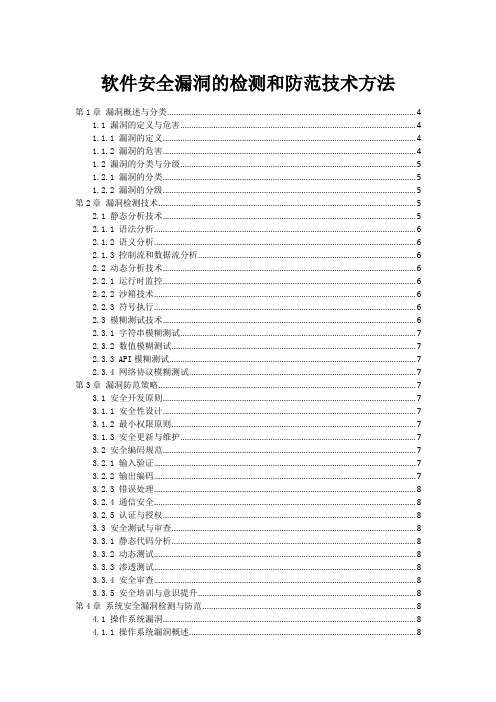

软件安全漏洞的检测和防范技术方法

软件安全漏洞的检测和防范技术方法第1章漏洞概述与分类 (4)1.1 漏洞的定义与危害 (4)1.1.1 漏洞的定义 (4)1.1.2 漏洞的危害 (4)1.2 漏洞的分类与分级 (5)1.2.1 漏洞的分类 (5)1.2.2 漏洞的分级 (5)第2章漏洞检测技术 (5)2.1 静态分析技术 (5)2.1.1 语法分析 (6)2.1.2 语义分析 (6)2.1.3 控制流和数据流分析 (6)2.2 动态分析技术 (6)2.2.1 运行时监控 (6)2.2.2 沙箱技术 (6)2.2.3 符号执行 (6)2.3 模糊测试技术 (6)2.3.1 字符串模糊测试 (7)2.3.2 数值模糊测试 (7)2.3.3 API模糊测试 (7)2.3.4 网络协议模糊测试 (7)第3章漏洞防范策略 (7)3.1 安全开发原则 (7)3.1.1 安全性设计 (7)3.1.2 最小权限原则 (7)3.1.3 安全更新与维护 (7)3.2 安全编码规范 (7)3.2.1 输入验证 (7)3.2.2 输出编码 (7)3.2.3 错误处理 (8)3.2.4 通信安全 (8)3.2.5 认证与授权 (8)3.3 安全测试与审查 (8)3.3.1 静态代码分析 (8)3.3.2 动态测试 (8)3.3.3 渗透测试 (8)3.3.4 安全审查 (8)3.3.5 安全培训与意识提升 (8)第4章系统安全漏洞检测与防范 (8)4.1 操作系统漏洞 (8)4.1.1 操作系统漏洞概述 (8)4.1.3 操作系统漏洞防范策略 (9)4.2 数据库系统漏洞 (9)4.2.1 数据库系统漏洞概述 (9)4.2.2 数据库系统漏洞检测技术 (9)4.2.3 数据库系统漏洞防范策略 (9)4.3 网络协议漏洞 (9)4.3.1 网络协议漏洞概述 (9)4.3.2 网络协议漏洞检测技术 (9)4.3.3 网络协议漏洞防范策略 (10)第5章应用软件漏洞检测与防范 (10)5.1 Web应用漏洞 (10)5.1.1 概述 (10)5.1.2 常见Web应用漏洞 (10)5.1.3 检测方法 (10)5.1.4 防范措施 (10)5.2 移动应用漏洞 (11)5.2.1 概述 (11)5.2.2 常见移动应用漏洞 (11)5.2.3 检测方法 (11)5.2.4 防范措施 (11)5.3 常用软件漏洞 (11)5.3.1 概述 (11)5.3.2 常见软件漏洞类型 (11)5.3.3 检测方法 (12)5.3.4 防范措施 (12)第6章编程语言漏洞检测与防范 (12)6.1 污点分析技术 (12)6.1.1 污点分析基本原理 (12)6.1.2 污点传播与数据流分析 (12)6.1.3 污点分析在编程语言漏洞检测中的应用 (12)6.1.4 污点分析技术的优化与改进 (12)6.2 代码审计技术 (12)6.2.1 静态代码审计 (12)6.2.1.1 代码规范性检查 (12)6.2.1.2 代码质量评估 (12)6.2.1.3 代码安全审计 (12)6.2.2 动态代码审计 (12)6.2.2.1 运行时监控技术 (12)6.2.2.2 模糊测试技术 (12)6.2.2.3 代码覆盖率分析 (12)6.2.3 交互式代码审计 (12)6.3 编程语言安全特性 (12)6.3.1 内存安全特性 (13)6.3.1.2 栈溢出保护 (13)6.3.1.3 内存边界检查 (13)6.3.2 类型安全特性 (13)6.3.2.1 强类型与弱类型 (13)6.3.2.2 类型检查机制 (13)6.3.2.3 类型转换安全性 (13)6.3.3 异常处理与错误安全 (13)6.3.3.1 异常处理机制 (13)6.3.3.2 错误处理策略 (13)6.3.3.3 错误安全编程 (13)6.3.4 安全编码规范与最佳实践 (13)6.3.4.1 安全编码原则 (13)6.3.4.2 编程语言安全指南 (13)6.3.4.3 安全编码工具与库支持 (13)第7章漏洞利用与防护技术 (13)7.1 漏洞利用方法 (13)7.1.1 漏洞扫描与识别 (13)7.1.2 漏洞分析与验证 (13)7.1.3 漏洞利用工具与框架 (13)7.2 漏洞防护技术 (14)7.2.1 硬件与系统防护 (14)7.2.2 软件安全防护 (14)7.2.3 网络防护技术 (14)7.3 防护策略优化 (14)7.3.1 安全策略制定与更新 (14)7.3.2 安全监控与响应 (14)7.3.3 安全培训与意识提升 (14)第8章漏洞管理平台与工具 (15)8.1 漏洞管理平台概述 (15)8.1.1 定义与功能 (15)8.1.2 架构与实现 (15)8.2 常用漏洞检测工具 (15)8.2.1 静态应用安全测试(SAST) (15)8.2.2 动态应用安全测试(DAST) (16)8.2.3 交互式应用安全测试(IAST) (16)8.3 漏洞库与漏洞信息共享 (16)8.3.1 漏洞库构建与维护 (16)8.3.2 漏洞信息共享 (16)第9章安全漏洞应急响应 (16)9.1 应急响应流程 (16)9.1.1 漏洞发觉 (16)9.1.2 漏洞报告 (16)9.1.3 漏洞评估 (17)9.1.5 应急预案启动 (17)9.2 漏洞修复与补丁管理 (17)9.2.1 漏洞修复 (17)9.2.2 补丁开发与测试 (17)9.2.3 补丁发布 (17)9.2.4 补丁跟踪与反馈 (17)9.3 安全事件处理与追踪 (17)9.3.1 事件分类与定级 (17)9.3.2 事件处理 (17)9.3.3 事件追踪 (17)9.3.4 事件报告与备案 (17)第10章未来发展趋势与展望 (18)10.1 漏洞检测技术的发展趋势 (18)10.1.1 人工智能技术在漏洞检测中的应用 (18)10.1.2 大数据驱动的漏洞检测 (18)10.1.3 云计算与漏洞检测技术的融合 (18)10.2 漏洞防范技术的创新 (18)10.2.1 防范策略的智能化 (18)10.2.2 防范技术的自动化与协同化 (18)10.2.3 防范策略的定制化与个性化 (18)10.3 软件安全漏洞研究的挑战与机遇 (18)10.3.1 开源软件安全漏洞的挑战 (18)10.3.2 移动互联网安全漏洞的挑战 (18)10.3.3 新兴技术带来的安全漏洞机遇 (19)第1章漏洞概述与分类1.1 漏洞的定义与危害1.1.1 漏洞的定义漏洞(Vulnerability)是指软件、系统或应用程序中的缺陷,攻击者可以利用这些缺陷非法访问、窃取、修改或破坏系统资源。

代码安全与漏洞分析:了解常见的安全风险

代码安全与漏洞分析:了解常见的安全风险代码安全与漏洞分析是指对软件代码进行安全性评估和漏洞分析的过程。

在计算机应用程序中,存在许多常见的安全风险和漏洞,这些漏洞可能导致恶意行为并导致系统的不安全。

本文将介绍一些常见的安全风险和漏洞,并提供一些防范措施。

1.缓冲区溢出缓冲区溢出是一种常见的安全漏洞,它通常发生在输入数据超出了被分配的缓冲区大小时。

攻击者可以通过溢出缓冲区并覆盖关键代码来执行恶意代码。

为了防止缓冲区溢出,开发人员应采取适当的输入验证和缓冲区长度控制措施。

2. SQL注入SQL注入是一种网络应用程序常见的安全漏洞,攻击者通过在输入字段中插入恶意的SQL语句,可以获得对数据库的未经授权的访问权限。

为了防止SQL注入攻击,开发人员应使用参数化查询或预编译语句,并对输入进行严格的验证和过滤。

3.跨站脚本攻击(XSS)跨站脚本攻击是一种攻击者通过在受害者的浏览器中注入恶意的脚本来获取用户敏感信息的安全漏洞。

为了防止XSS攻击,开发人员应对用户输入进行适当的编码和过滤,并在输出时使用合适的转义字符。

4.跨站请求伪造(CSRF)跨站请求伪造是一种攻击者利用用户在其他网站上的身份认证信息来伪造用户请求进行攻击的安全漏洞。

为了防止CSRF攻击,开发人员应使用合适的防护措施,如使用token验证和验证码等。

5.目录遍历漏洞目录遍历漏洞是指攻击者可以通过修改URL中的路径来访问不应该被访问的文件或目录。

为了防止目录遍历漏洞,开发人员应对用户输入和URL进行适当的验证和过滤,并使用访问控制列表来限制文件和目录的访问权限。

6.代码注入代码注入是指攻击者通过在应用程序中注入恶意代码来执行未经授权的操作的安全漏洞。

为了防止代码注入攻击,开发人员应使用安全的API,并对用户输入进行合适的验证和过滤。

7.敏感数据泄漏敏感数据泄露是指未经授权地暴露用户敏感信息的安全漏洞。

为了防止敏感数据泄露,开发人员应使用加密技术来保护存储在数据库中的数据,并采取适当的措施来保护网络传输中的数据。

安全测试中的常见漏洞类型

安全测试中的常见漏洞类型在安全测试过程中,常见的漏洞类型有很多,包括但不限于以下几种:1. 命令注入命令注入是一种常见的漏洞类型,通常发生在Web应用中。

攻击者通过在用户输入的数据中注入恶意命令,可以执行任意系统命令,从而获取系统的敏感信息或者控制整个系统。

这种漏洞可以通过严格校验用户的输入,并正确使用安全的API来防止。

2. SQL注入SQL注入是指攻击者通过在用户输入的数据中注入恶意SQL语句来执行数据库操作的漏洞。

攻击者可以通过这种漏洞绕过身份验证、访问未经授权的数据,甚至删除或篡改数据库中的数据。

开发人员应该使用参数化查询或者预编译的语句来防止SQL注入攻击。

3. 跨站脚本攻击(XSS)跨站脚本攻击是一种通过在受信任的网站上注入恶意脚本,使得用户在浏览器中执行该脚本的漏洞。

攻击者可以利用这种漏洞盗取用户的敏感信息、篡改网页内容或者进行其他恶意操作。

开发人员可以通过对用户输入进行适当的过滤和转义来预防XSS攻击。

4. 跨站请求伪造(CSRF)跨站请求伪造是指攻击者通过伪造合法用户的请求,实施某些未经授权的操作,比如转账、更改密码等。

开发人员可以通过使用CSRF令牌来验证用户请求的来源,从而防止CSRF攻击。

5. XML外部实体注入(XXE)XML外部实体注入是一种攻击,通过利用XML解析器的功能,攻击者可以访问和读取服务器上的任意文件。

开发人员可以通过禁用实体解析或实施其他安全措施来预防XXE攻击。

6. 服务器端请求伪造(SSRF)服务器端请求伪造是一种攻击,攻击者可以通过构造恶意的请求来使服务器执行未经授权的操作,比如访问内部资源或发起攻击其他系统。

开发人员可以通过合适的输入验证、限制请求范围等来预防SSRF攻击。

除了上述几种常见的漏洞类型,还有很多其他类型的漏洞,比如文件上传漏洞、未经授权访问漏洞等。

为了确保系统的安全性,开发人员在设计和开发过程中应该严格遵循安全编码规范,并进行安全测试,及时发现和修复潜在的漏洞。

【安全圈】编程语言安全漏洞:C、PHP、Java、Python、.Net和JavaScrip...

【安全圈】编程语言安全漏洞:C、PHP、Java、Python、.Net和JavaScrip...在当下的市场环境中,除了掌握困扰软件的最常见安全问题外,开发人员还应该了解到底是什么问题在影响他们正在使用的编程语言。

静态代码分析安全公司Veracode 最近发布了一份年度软件安全状态(SOSS)报告,其中的第11 卷则揭示了用.NET、C++、Java、JavaScript、PHP 或Python 编写的应用程序中所存在的主要安全漏洞类型(基于扫描的 13 万个应用程序)。

Veracode 的高级内容营销经理 Meghan McBee 称,“在你坐下来编写代码之前,了解这些应用程序的安全趋势意味着你准备好快速修复它们,或者甚至是完全阻止它们。

如果你选择的是C++、PHP、.Net 或 Java 语言,请注意,它们很容易出现一些风险最高的漏洞。

实际上,高达59% 的C++ 应用具有严重程度非常高的缺陷,PHP 则紧随其后。

”Veracode 发现,用 JavaScript 编写的应用中,有 31.5% 的应用至少存在一个跨站脚本(XSS)缺陷;用 PHP 编写的应用中,有 74.6% 的应用至少存在一个 XSS 缺陷。

此外,还有 71% 的 PHP 应用存在加密问题。

用 .NET 编写的应用程序中存在的主要问题是信息泄露,占比62.8%;其他还包括有代码质量(53.6%)、输入验证不足(48.8%)等。

C++ 的问题有:错误处理(66.5%)、缓冲区管理错误(46.8%)、数值错误(45.8%)、目录遍历等。

Java 的问题包括:CRLF 注入(64.4%)、代码质量(54.3%)以及信息泄露(51.9%)等。

而对于 Python apps,其中发现的主要问题则与加密有关,占比 35%。

值得注意的是,在每种语言的应用程序中发现的缺陷的严重性也有很大的区别。

Veracode 发现,有 59% 用 C++ 编写的应用程序和52% 用 PHP 编写的应用程序存在高严重性缺陷。

常见软件安全漏洞的分析和防范

常见软件安全漏洞的分析和防范软件是现如今人们工作、生活中不可或缺的一部分。

随着软件应用范围的不断扩大,软件安全问题也已成为我们日常工作生活中不可忽略的重要问题。

本文将从常见软件安全漏洞的角度出发,为读者们深入分析软件安全问题,并提供防范措施。

一、常见软件安全漏洞1、缓冲区溢出(Buffer Overflow)缓冲区溢出是一种最常见,却也最危险的安全漏洞。

缓冲区溢出通常是指在对缓冲区进行存储数据时,缓冲区的容量不足导致多余数据的覆盖。

此时,攻击者可将恶意代码注入到缓冲区中,从而破坏操作系统或数据。

2、SQL注入(SQL Injection)SQL注入常出现于网站系统中,攻击者通过输入特殊字符,改变SQL语句的执行方式,从而获得非法访问目标数据的权限。

其中有一种常见的方法,就是攻击者通过有意输入一些特殊字符,改变SQL语句的语义。

3、恶意软件(Malware)恶意软件包括病毒、木马、蠕虫等类型。

这类软件会给用户的电脑造成损伤,例如,破坏用户数据,植入后门程序等等。

有一种常见的恶意软件——勒索病毒,通常会通过加密用户文件并勒索用户的方式进行攻击。

4、拒绝服务攻击(DDoS)拒绝服务攻击是通过大量的请求,或者大量的虚假请求来攻击他人的计算机网络,从而使得其无法正常工作。

这种攻击是一种分布式攻击,攻击者往往是利用了互联网上的成千上万台由他人进行控制的电脑。

二、防范措施1、输入验证在网站、软件设计时,要进行输入验证,限制输入字符集合,防止注入攻击。

在输入中应排除一切非法字符,例如单引号、双引号等特殊字符,同时限制输入的最大长度,防止缓冲区溢出。

2、系统安全设置在系统安全设置时,要加强对系统权限的管理,启用访问控制,控制用户的系统访问权限,同时对系统程序开展频率和范围的保护。

还应注意及时更新系统补丁,以及及时清除身边可能携带的插入式设备,例如U盘等。

3、数据备份对于数据备份,可以定期备份重要数据,避免数据的丢失,同时保证数据不被恶意程序所破坏。

软件安全漏洞及时修复风险隐患

软件安全漏洞及时修复风险隐患随着互联网的快速发展,软件已成为我们日常生活和工作中必不可少的一部分。

然而,随之而来的软件漏洞成为了用户和企业面临的重要风险之一。

本文将探讨软件安全漏洞的风险隐患,并强调及时修复的重要性。

一、软件安全漏洞的定义与分类软件安全漏洞指的是在软件设计、开发或运行中存在的潜在风险,可能导致未授权访问、信息泄露、拒绝服务等安全问题。

根据漏洞的来源和性质,可将其分为以下几类:1. 缓冲区溢出:这是最常见的软件漏洞之一,通过向程序输入超出其容量的数据,攻击者可以覆盖栈或堆上的关键数据,从而实现任意代码执行或者系统崩溃。

2. 跨站脚本攻击(XSS):攻击者通过向用户浏览的网页中插入恶意脚本,利用用户的访问权限进行恶意操作,如窃取敏感信息。

3. SQL注入:攻击者通过在输入框、URL参数等位置插入恶意SQL语句,绕过应用程序对输入数据的过滤和验证,实现对数据库的非法访问。

二、软件安全漏洞的风险隐患1. 用户信息泄露:软件安全漏洞可能导致用户的个人信息、账号密码等敏感信息被黑客获取,这将给用户带来财产和隐私安全风险。

2. 网络攻击和病毒传播:恶意利用软件安全漏洞的黑客可以通过远程执行代码、操控用户计算机,进一步攻击网络或者传播病毒,对用户和企业造成巨大的损失。

3. 业务中断和数据丢失:软件漏洞被攻击后可能导致系统崩溃、服务中断或数据丢失,对企业日常运营造成严重影响,甚至导致经济损失。

三、及时修复软件安全漏洞的重要性1. 防范风险:软件安全漏洞往往是黑客攻击的入口,及时修复漏洞能够有效降低被攻击的风险,保护用户和企业的安全。

2. 合规要求:随着数据隐私保护法律法规的不断完善,企业需要遵守相关安全规定,及时修复漏洞是企业合规的重要一环。

3. 提升用户信任:用户对软件的安全性和稳定性有较高的期望,及时修复漏洞表明企业对安全问题的高度重视,有助于提升用户的信任度和满意度。

四、软件安全漏洞修复的策略1. 定期漏洞扫描与评估:企业应该建立定期的漏洞扫描与评估机制,发现潜在漏洞,及时采取措施修复问题。

软件安全漏洞分析及防范

软件安全漏洞分析及防范一、简介随着软件系统在日常生活、工业生产及政府运作中的广泛应用,软件安全漏洞已经逐渐成为威胁信息安全的重大问题。

软件安全漏洞是指那些脆弱性或错误,可以被攻击者恶意利用以破坏软件系统的可用性、完整性和机密性。

为保障软件系统的安全,必须对其进行充分的安全漏洞分析及相应的防范工作。

二、软件安全漏洞分析1. 常见的软件漏洞类型:(1)缓冲区溢出漏洞:当程序在分配缓冲区时,没有正确地检查输入的长度时,会导致缓冲区溢出,进而覆盖内存中相邻的数据,造成软件系统崩溃、拒绝服务、信息泄露等后果。

(2)格式化字符串漏洞:当程序在输出日志等信息时,没有正确地限制输入参数的格式时,会导致攻击者将精心构造的格式字符串注入到程序中,从而控制程序和系统的行为。

(3)代码注入漏洞:当程序在处理用户输入的数据时没有进行充分的检查,攻击者可以利用这个漏洞将自己的代码注入到程序中,从而控制系统行为。

2. 软件安全漏洞分析方法:(1)黑盒测试:对软件系统进行无源码的测试,评估系统漏洞等级。

(2)白盒测试:对软件系统进行带源码的测试,查看源码中可能存在的漏洞并进行漏洞分析。

(3)代码审查:通过对软件系统源码进行分析,查找潜在漏洞。

(4)攻击模拟:模拟恶意攻击者的行为,利用漏洞对软件系统进行攻击,找出软件漏洞。

三、软件安全漏洞防范1. 安全编程:(1)变量初始化:对程序中的变量进行初始化,避免造成不必要的安全漏洞。

(2)正确使用API:使用API时要遵循API所规定的使用方法,避免出现不必要的安全漏洞。

(3)限制访问权限:为程序中的接口和变量设置访问权限,避免被未授权访问。

2. 安全测试:(1)黑盒测试:通过模拟攻击者的行为对软件系统进行测试,评估系统漏洞等级。

(2)白盒测试:带源码的测试,通过查看源码中的漏洞,避免出现潜在漏洞。

3. 安全管理:(1)权限管理:为程序中不同的用户设置不同的权限,保证用户只能访问授权的资源。

C语言技术中常见的安全漏洞及预防措施

C语言技术中常见的安全漏洞及预防措施C语言是一种广泛应用于系统和应用软件开发的高级编程语言。

然而,正因为其高效、灵活的特性,C语言也存在一些安全漏洞。

本文将讨论C语言技术中常见的安全漏洞,并提供相应的预防措施。

一、缓冲区溢出缓冲区溢出是C语言中最常见的安全漏洞之一。

当程序尝试向一个预先分配的缓冲区写入超过其容量的数据时,会导致数据溢出,并可能覆盖其他内存空间的内容。

这种漏洞往往会被黑客用来执行恶意代码或破坏系统的稳定性。

为了防止缓冲区溢出,开发者应该使用安全的字符串函数,如`strncpy`、`strncat`等,而不是传统的不安全函数`strcpy`、`strcat`。

此外,还应该确保程序能够正确地验证和过滤输入,以防止输入内容超过缓冲区的容量。

二、整数溢出C语言中的整数溢出是指一个表达式的结果超出了数据类型所能表示的范围。

这种漏洞可能导致程序异常或安全问题。

例如,当使用一个带符号的整数来储存用户输入的年龄时,如果用户输入一个负数,计算结果可能会溢出,导致结果变为正数,从而产生逻辑错误。

为了预防整数溢出,开发者应该使用适当大小的数据类型来储存数据,并进行溢出检查。

此外,还应该避免直接依赖用户输入的数据进行计算,而是进行合理的范围验证和处理。

三、格式化字符串漏洞格式化字符串漏洞是指在格式化输入和输出函数(如`printf`、`sprintf`)中,如果格式控制字符串由用户输入的内容组成,黑客可以利用这种漏洞执行恶意操作。

例如,黑客可以通过输入特定的格式字符串来读取内存中的数据,导致信息泄露。

为了避免格式化字符串漏洞,开发者应该避免使用用户输入的内容直接作为格式控制字符串。

相反,可以通过使用`snprintf`等安全函数来限制输出字符串的长度,并进行适当的输入验证。

四、空指针解引用空指针解引用是指当程序尝试对一个未初始化或已释放的指针进行解引用操作时产生的漏洞。

这种漏洞会导致程序崩溃或不可预测的行为。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Unsafe String Functions

A few of the string functions declared in the standard <string.h> and <stdio.h> headers are notoriously unsafe.

1.

Strcpy When used carelessly this function can overflow the buffer reserved for its output string. Use strlcpy() instead. strncpy This function can leave its destination buffer without a null string terminator. It also has performance problems. Again, use strlcpy(). strcat Same issue as strcpy(). Use strlcat() instead. strncat The meaning of its buffer size argument is surprising. Again, use strlcat(). strtok Uses global data, so it is unsafe in threaded programs such as kernels. Use strtok_r() instead.

防止Format String问题

防止格式化字符串漏洞一般的规则是在所有需要格式化的字符串的程序中不使用 非常量的格式化字符参数.

原

型

错误用法

正确用法

int printf(char *,…) int fprintf(FILE *,char *,….) int snprintf(char *,size_t, char *,….) Void syslog(int priority,char *format,…)

Example 1: The following code reads from cfgfile and copies the input into inputbuf using strcpy(). The code mistakenly assumes that inputbuf will always contain a null terminator.

Vulnerabilities in C / C++

Fortify China Consultant:WangHong hwang@

Course Objectives

In this chapter, we will Examine some unsafe features of the C language Take an over view of things to think about when writing code

Buffer Overflow(缓冲区溢出)

Buffer Overflow(缓冲区溢出) 对所分配的内存块进行写操作时,没有对输入数据的大小作验证,造成输 入数据的大小超出了目的内存的存储范围,使得临近目的内存块的数据被覆 盖(Overflow)从而使程序崩溃,甚至导致执行恶意代码.

Buffer Overflow

Command Injection---Sample2

Sample2: ... char* home=getenv("APPHOME"); char* cmd=(char*)malloc(strlen(home)+strlen(INITCMD)); if (cmd) { strcpy(cmd,home); strcat(cmd,INITCMD); execl(cmd, NULL); } ... 从系统中取出的变量正确的时候,程序正常运行。 攻击者变化系统变量,变量进入命令,造成命令注入攻击。

2.

3. 4.

5.

Deprecated formatted string output functions

1.

sprintf

You should never use the sprintf function; use asprintf instead This function will behave unpredictably if the string to which it is printing overlaps any of its arguments. It is dangerous because the characters output to the string may overflow it i.e. the size of the output is larger than allocated space ! This problem cannot be solved with the field width modifier to the conversion specifier, because only the minimum field width can be specified with it. To avoid this problem Use asprintf, but there is a lot of C code that still uses sprintf, so it is important to know about it.

Format String

Format String(格式化字符串): 允许用户去控制格式化字符串的函数的参数,将导致黑客读取堆 栈信息或者进行buffer overflow攻击. 阶段 1.不可信的数据通过用户进入程序. 2.进入的数据被作为函数的格式化字符参数 比如,printf(),sprintf(), FormatMessageW(), or syslog().

Memory Leak

#define MAXLEN 1024 ... char *pathbuf[MAXLEN]; ... read(cfgfile,inputbuf,MAXLEN); //does not null terminate strcpy(pathbuf,inputbuf); //requires null terminated input

String Termination Error

依赖于字符串终止符的操作有可能造成缓冲区溢出。 字符串终止错误在以下两种情况下发生 数据通过一个函数的输出进入另一个需要字符终止符输入的函数作操作, 而作为输出函数的字符没有字符终止符. 数据被传输到一个需要字符终止符的操作函数.但数据没有字符终止符结 尾.

printf(user_supplied_string) Printf(“%s”,user_supplied_s tring) fprintf(stderr,user_supplied _string) Snprintf(buffer,sizeof(buffe r),user_supplied_string) syslog(LOG_CRIT,string) fprintf(stderr,”%s,user_sup plied_string); Snprintf(buffer,sizeof(buffer ),”%s”,user_supplied_string) Syslog(LOG_CRIT,”%s”,strin g)

pass = get_password(); ... fprintf(dbms_log, "%d:%s:%s:%s", id, pass, type, tstamp);

Password Management

把口令写在程序代码里,可能危及系统安全,并且也不容易修改. 所有项目的开发人员都知道口令. 一旦系统部署后,很难去修改口令

Buffer Overflow分类: 1.Stack Overflow : 静态内存分配 调用function时,在stack中分配一块内存作为buffer 攻击方式 : 覆盖stack 数据,造成segmentation fault --改变程序流程. --改变返回地址.(return address) 2.Heap Overflow : 动态内存分配 在function中利用动态内存分配方式(ex:malloc(),new()),取得 buffer的空间配置. 攻击方式: pointer overwrite, Vtable overwrite, SEH

Format String---sample

Example 1: The following code copies a command line argument into a buffer using snprintf(). int main(int argc, char **argv){ char buf[128]; ... snprintf(buf,128,argv[1]);

C/C++主要的漏洞

Buffer Overflow (缓冲溢出) Command Injection (命令注入) Format String (格式化字符串) String Termination Error (字符结尾错误) Password Management: Hardcoded Password (口令管理) Privacy Violation (私密信息违规管理) Double Free (两次释放同一块内存) Memory Leak (内存泄露)

Example: The following code uses a hardcoded password to connect to a database: ... rc = SQLConnect(*hdbc, server, SQL_NTS, “scott”, SQL_NTS, “tiger”, SQL_NTS); …