bpBurpsuite神器常用功能使用方法总结

burpsuite操作手册

burpsuite操作手册Burp Suite是一个强大的网络应用程序安全测试工具,以下是一些Burp Suite的基本操作步骤:1. 打开Burp Suite并启动一个新的扫描项目。

2. 在“Proxy”标签页中,配置你的代理设置。

确保你的浏览器已设置为使用Burp Suite作为代理。

3. 在“Proxy”标签页中,找到“Intercept is on”部分,并单击“Intercept is on”按钮以开始拦截流量。

4. 打开一个浏览器,并访问你想要测试的网站。

此时,你的所有请求将被Burp Suite拦截。

5. 在Burp Suite中,你可以查看请求和响应的详细信息。

你可以在“Proxy”标签页中的“HTTP history”部分查看请求和响应的详细信息。

6. 在“Proxy”标签页中,找到“Intercept is on”部分,并单击“Intercept is off”按钮以停止拦截流量。

7. 在“Target”标签页中,找到你想要测试的网站或应用程序,并单击“Add to target”按钮将其添加到目标列表中。

8. 在“Scanner”标签页中,选择你想要运行的扫描类型(例如,Active Scan)。

然后单击“Start Scan”按钮开始扫描。

9. 扫描完成后,你可以在“Results”标签页中查看扫描结果。

10. 在“Results”标签页中,你可以查看漏洞和相关信息的详细信息。

如果你发现任何漏洞,你可以使用Burp Suite提供的工具来测试和验证漏洞。

这只是Burp Suite的一些基本操作步骤,它还有许多其他功能和选项可供探索。

建议查阅Burp Suite的官方文档或相关教程以获取更深入的了解。

burp suite 中文使用手册

burp suite 中文使用手册Burp Suite 是一款功能强大的网络渗透测试工具,它集合了多种功能,如代理服务器、漏洞扫描器、安全代码浏览器等,被广泛用于网络安全领域。

本文将详细介绍 Burp Suite 的中文使用手册,包括安装配置、代理服务器、扫描器、攻击工具、实战案例等内容,旨在帮助读者全面了解和熟练使用 Burp Suite。

一、安装配置1. 下载安装包在官方网站上下载最新版本的 Burp Suite 安装包,根据操作系统选择合适的版本进行下载。

2. 安装双击安装包,按照提示完成安装过程。

安装完成后,将会在桌面或菜单中生成 Burp Suite 的图标。

3. 配置打开 Burp Suite,进入配置界面。

在该界面中,我们可以设置代理监听端口、添加代理证书等信息。

二、代理服务器1. 设置代理在使用 Burp Suite 之前,我们需要将浏览器或其他应用程序的代理设置为 Burp Suite 的监听地址和端口号。

这样,Burp Suite 就能拦截和修改数据包。

2. 拦截数据包打开 Burp Suite,点击 Proxy 选项卡,在 Intercept 子选项卡中启用拦截功能。

拦截状态下,Burp Suite 会捕获并展示所有进出的数据包。

3. 修改数据包在Intercept 子选项卡中,我们可以对请求和响应进行修改。

例如,修改请求的参数、修改响应的内容等。

三、扫描器1. 目标配置在使用扫描器之前,我们需要添加扫描目标。

点击Target 选项卡,在该界面中添加目标 URL。

2. 漏洞扫描打开 Burp Suite,点击 Scanner 选项卡,在该界面中运行自动扫描或手动扫描。

Burp Suite 会自动检测目标应用程序中的漏洞,并生成相应的报告。

3. 安全代码浏览器在 Scanner 选项卡中,我们可以使用安全代码浏览器来查看目标应用程序中的敏感信息和潜在漏洞。

四、攻击工具1. Intruder 工具Intruder 工具是 Burp Suite 中用于暴力破解和字典攻击的工具。

burpsuite基本用法

burpsuite基本用法

Burp Suite是一款用于web渗透应用程序的集成平台,包含了许多工具,如Proxy、Spider、Scanner(专业版特供)、Intruder、Repeater、Sequencer、Decoder、Comparer。

以下是Burp Suite的基本使用方法:

1. 打开Burp Suite,点击Proxy -> Options,在“Proxy Listeners”中添加一个代理端口,比如说8888。

2. 在浏览器中设置代理服务器,地址为127.0.0.1,端口为8888。

这样就完成了基本的设置。

3. 抓取HTTP请求:在Burp Suite中,点击Proxy -> Intercept,勾选Intercept is on,这样就可以开始抓取HTTP请求。

当浏览器发起HTTP请求时,这个请求会被Burp Suite捕捉到,并停止,显示在Intercept窗口中。

可以对请求进行修改,比如说改变请求头等。

当完成修改后,点击Forward按钮,请求就会继续发送。

4. 漏洞扫描:Burp Suite也可以进行漏洞扫描,首先需要在Proxy -> Options中将“Request handling”中的“Intercept Client Requests”选项勾选上。

接着,当浏览器发送请求时,Burp Suite会自动拦截,此时点击左侧菜单中的“Scanner”选项卡,点击“Start Scanner”即可开始扫描。

不过需要说明的是,只有pro版本才具有更强大的扫描功能。

以上信息仅供参考,如需了解更多信息,建议查阅Burp Suite官方网站或咨询专业人士。

burp suite 中文使用手册

Burp Suite 是一款知名的Web应用程序安全测试工具,具有强大的功能和易用的界面,因此在安全工程师中被广泛使用。

本篇文章将为读者介绍Burp Suite的中文使用手册,帮助大家更好地了解和使用这个工具。

一、Burp Suite概述1.1 Burp Suite是什么Burp Suite是一款用于应用程序安全测试的集成评台。

它包含了许多工具,用于各种类型的测试,包括代理、攻击代理、扫描器、爬虫、破解工具等。

它还具有易用的用户界面,方便用户进行各种测试和攻击。

1.2 Burp Suite的功能Burp Suite主要用于Web应用程序的安全测试和攻击。

它可以拦截HTTP/S请求和响应,对其进行修改和重放,从而帮助用户发现应用程序中的安全漏洞。

Burp Suite还可以进行目录暴力破解、SQL注入、XSS攻击等各种安全测试和攻击。

1.3 Burp Suite的版本Burp Suite目前有两个版本,分别是免费的Community版本和收费的Professional版本。

两个版本在功能上略有不同,但都是非常强大的安全测试工具。

二、Burp Suite的安装和配置2.1 Burp Suite的下载读者可以登入冠方全球信息站下载Burp Suite的安装包。

根据自己的操作系统选择合适的版本进行下载。

2.2 Burp Suite的安装下载完成后,按照冠方提供的安装说明,进行软件的安装过程。

对于Windows用户,可以直接运行安装程序,按照提示进行软件的安装。

2.3 Burp Suite的配置在安装完成后,打开Burp Suite软件,首次运行时需要进行一些基本配置,如选择语言、设置代理等。

跟随软件的提示进行配置即可。

三、Burp Suite的基本功能3.1 代理功能Burp Suite的代理功能可以拦截浏览器与服务器之间的HTTP请求和响应。

在进行安全测试时,用户可以使用代理功能对这些数据进行拦截、修改和重放,帮助发现应用程序中的安全问题。

burp suite 用法

burp suite 用法Burp Suite是一种广泛使用的网络应用程序渗透测试工具,用于发现应用程序的安全漏洞。

以下是Burp Suite的基本使用方法:1. 安装:下载Burp Suite并按照安装向导进行安装。

2. 配置:启动Burp Suite后,首先需要配置浏览器以使用Burp Suite代理。

在浏览器中设置Proxy为Burp Suite的监听地址和端口(默认为localhost:8080)。

3. 代理设置:在Burp Suite中,点击Proxy选项卡,确保“Intercept is on”按钮被选中,这样就可以拦截HTTP请求和响应。

可以设置自定义过滤器来确定哪些请求应该被拦截。

4. 发送请求:在浏览器中发起一个请求后,Burp Suite将拦截该请求并显示在Proxy选项卡的Intercept子选项卡中。

可以通过Intercept子选项卡上的按钮来控制是否拦截请求。

5. 修改请求:在Intercept子选项卡中,可以查看请求的详细内容,包括头部、主体和参数。

可以对请求进行修改并发送给服务器。

修改请求可能包括更改参数、添加/删除头部、修改主体等。

6. 检查响应:在Intercept子选项卡中,可以检查服务器响应的详细信息,包括状态码、响应头部和主体。

可以对响应进行修改或者查看服务器返回的敏感信息。

7. 扫描应用程序:在Target选项卡中,可以输入目标应用程序的URL,然后点击"Add to Scope"按钮。

然后在Scanner选项卡中,点击"Start"按钮开始扫描应用程序,Burp Suite将自动扫描应用程序中的漏洞。

8. 配置插件:Burp Suite还提供了许多可用的插件,可以通过Extender选项卡进行加载和配置。

这些只是Burp Suite的基本用法,它还有许多高级功能和选项可以用于更深入的渗透测试和安全评估。

建议参考Burp Suite 的官方文档和在线教程来更详细地了解其使用方法。

burpsuite 工具使用手册

burpsuite 工具使用手册摘要:1.Burp Suite 简介2.Burp Suite 功能3.Burp Suite 安装与配置4.Burp Suite 使用方法5.Burp Suite 高级功能6.Burp Suite 的应用场景7.总结正文:【Burp Suite 简介】Burp Suite 是一款功能强大的Web 应用渗透测试工具,它由Proxy 代理服务器、Scanner 漏洞扫描器、Intruder 攻击工具、Repeater 重复器、Sequencer 序列化器、Decoder 解码器、Comparer 比较器、Extender 扩展器等多个模块组成,可以满足渗透测试人员在各个阶段的需求。

【Burp Suite 功能】Burp Suite 的主要功能包括:1.代理服务器:可以拦截、重放和修改HTTP/S 请求与响应,方便渗透测试人员对网络数据进行分析和篡改。

2.漏洞扫描器:可以自动发现Web 应用的漏洞,如SQL 注入、XSS 漏洞等。

3.攻击工具:提供多种攻击方式,如暴力破解、慢速攻击等,可以针对特定目标进行攻击。

4.重复器:可以自动重复发送请求,方便渗透测试人员进行压力测试。

5.序列化器:可以对请求与响应的数据进行序列化与反序列化,便于分析数据结构。

6.解码器:支持多种编码方式,可以对请求与响应的数据进行解码与编码。

7.比较器:可以对两个请求或响应进行比较,便于渗透测试人员查找差异。

8.扩展器:支持自定义插件,可以根据需求扩展功能。

【Burp Suite 安装与配置】Burp Suite 支持多种操作系统,如Windows、Linux、Mac OS 等。

安装过程相对简单,只需下载对应版本的软件包,解压后即可运行。

配置方面,需要设置代理规则、攻击策略、扫描范围等。

此外,还可以根据需要安装插件,以增强工具的功能。

【Burp Suite 使用方法】1.启动Burp Suite,打开代理服务器,设置代理规则。

BurpSuite网络安全工具使用教程

BurpSuite网络安全工具使用教程引言:BurpSuite是一款功能强大的网络安全工具,被广泛应用于网络渗透测试和应用程序安全评估。

本教程将介绍BurpSuite的基本功能和使用方法,帮助读者快速上手并提升网络安全能力。

第一章:BurpSuite概述1.1 BurpSuite简介:BurpSuite是一个集成化的Web应用程序安全测试平台,由PortSwigger Ltd.开发。

它提供了各种工具和功能,用于发现Web应用程序中的安全漏洞和弱点。

1.2 BurpSuite的组成部分:BurpSuite由多个模块组成,包括Proxy、Scanner、Intruder、Repeater、Sequencer、Decoder等,每个模块都提供了不同的功能,用于完成特定的任务。

第二章:BurpSuite安装与配置2.1 BurpSuite下载与安装:使用者可以从官方网站下载BurpSuite的免费版或购买专业版。

下载后,根据操作系统进行安装。

2.2 BurpSuite的配置:在打开BurpSuite之前,我们需要对其进行基本配置,例如设置代理、设置浏览器的代理选项、导入根证书等。

第三章:BurpSuite的基本功能与使用3.1 Proxy模块:Proxy模块是BurpSuite的核心组件,用于拦截、修改和重放HTTP和HTTPS请求。

通过设置代理,BurpSuite可以截获所有流经代理的网络请求,我们可以对这些请求进行检查、修改和重放。

3.2 Scanner模块:Scanner模块是用于自动发现Web应用程序中的漏洞和弱点的工具。

它可以检测常见漏洞如SQL注入、XSS、CSRF等,并生成详细的报告。

3.3 Intruder模块:Intruder模块用于进行暴力破解、字典攻击和批量发送请求。

用户可以自定义特定参数的字典,用于替换请求的不同部分,以测试应用程序对不同输入的处理方式。

3.4 Repeater模块:Repeater模块用于手动重放和修改请求,方便进行一些手动测试和调试。

burpsuite使用手册

Burp Suite是一个集成多种网络漏洞扫描工具的软件,旨在帮助网络安全专家检测和修复Web应用程序中的漏洞。

以下是Burp Suite的使用手册:

1.启动Burp Suite,并打开需要测试的Web应用程序。

2.在Proxy标签页中,配置Burp Suite作为代理服务器。

设置代理端口,并

启用拦截功能。

3.在Proxy -> Intercept is on模式下,访问Web应用程序中的不同页面和

操作,让Burp Suite捕获请求和响应。

4.在Scanner标签页中,配置扫描任务。

可以选择手动扫描或自动扫描,并选

择需要扫描的请求范围和参数。

5.点击“Start Scanning”按钮开始扫描。

Burp Suite将发送请求并分析响

应,以检测潜在的漏洞。

6.在Results标签页中查看扫描结果。

结果将显示在“Proxy”和“Scanner”

选项卡中。

可以查看每个漏洞的详细信息,并根据需要进行修复。

7.Burp Suite还提供了其他功能,如篡改请求和响应、手动修改请求参数

等,以帮助您进一步测试和验证漏洞。

8.在完成测试后,请确保关闭Burp Suite并取消代理设置,以便正常访问

Web应用程序。

请注意,使用Burp Suite进行渗透测试需要具备一定的网络安全知识和经验。

在进行测试之前,请确保您已获得合法的授权,并遵守相关法律法规和道德规范。

burpsuite基本功能描述

burpsuite基本功能描述Burp Suite是一款流行的网络应用程序漏洞扫描工具,由英国公司PortSwigger Ltd开发。

它提供了一系列功能,旨在帮助安全测试人员识别和利用在Web应用程序中存在的漏洞。

在本文中,我将详细介绍Burp Suite的基本功能,以及如何使用它来进行漏洞扫描和渗透测试。

一、Burp Suite简介Burp Suite由多个模块组成,包括一个拦截代理服务器、一个用于主动扫描的漏洞扫描器、一个用于手动测试的渗透测试工具和一个报告生成器。

这些模块可以通过使用基于Java的用户界面进行集成和管理。

1.1 拦截代理服务器Burp Suite的主要功能之一是其拦截代理服务器。

该代理服务器允许用户拦截和修改发送到目标Web应用程序的HTTP/HTTPS请求。

这对于观察和修改应用程序的交互非常有用,可以帮助发现潜在的漏洞。

用户可以通过在浏览器中配置Burp Suite作为代理服务器来开始使用该功能。

然后,Burp Suite将拦截和显示所有与Web应用程序的通信,并允许用户检查和修改请求和响应。

1.2 漏洞扫描器Burp Suite还提供了一个强大的漏洞扫描器,用于自动识别常见的Web应用程序漏洞。

它可以扫描目标应用程序中的各种漏洞类型,包括跨站点脚本(XSS)、SQL注入、目录遍历等。

漏洞扫描器通过发送定制的恶意请求来测试目标应用程序的漏洞。

它会分析应用程序的响应,并检测任何潜在的漏洞。

扫描完成后,用户可以查看扫描结果,并获取有关每个漏洞的详细信息。

1.3 渗透测试工具Burp Suite还包括一个功能强大的渗透测试工具,用于手动测试和利用目标应用程序中的漏洞。

用户可以使用该工具构造和发送各种定制的请求,以检测和利用应用程序中的弱点。

渗透测试工具提供了各种功能,例如重复请求、爆破攻击、文件包含等。

它还允许用户对请求和响应进行详细分析,并手动修改它们以进行攻击。

1.4 报告生成器最后,Burp Suite还提供了一个报告生成器,用于生成详细的漏洞扫描和渗透测试报告。

burpsuite用法

burpsuite用法一、什么是b u r p s u i t e?B u rp su it e是一款广泛使用的渗透测试工具,用于检测和利用w eb应用程序的安全漏洞。

它提供了强大的功能,包括代理服务器、扫描器、拦截器等,帮助安全专业人员发现和修复应用程序中的漏洞。

二、基本使用1.安装和启动在官方网站下载B urp s ui te并安装完成之后,双击运行B urp s ui te 图标即可启动该工具。

2.配置代理在使用B ur ps ui te之前,需要配置浏览器的代理设置,将其指向B u rp su it e的代理服务器。

一般来说,配置代理的端口默认为8080,可以根据实际需要进行调整。

3.拦截和修改数据B u rp su it e作为中间人代理,可以拦截H TT P/HT TP S请求和响应。

通过在Bu rp su it e的P r ox y选项卡中启用拦截器,可以实时查看、修改和重新发送请求。

这对于理解应用程序如何与服务器通信,以及找出潜在的漏洞非常有帮助。

4.主动扫描B u rp su it e还提供了强大的主动扫描功能,可以自动发现应用程序中的漏洞。

通过在B urp s ui te的S ca nn er选项卡中设置扫描目标并进行配置,可以进行漏洞扫描,并生成详细的报告。

三、高级使用1.利用漏洞根据扫描结果,B urp s ui te可以发现各类漏洞,如S QL注入、跨站脚本(XS S)等。

通过分析漏洞细节,可以对应用程序进行渗透测试,验证其安全性并提供修复建议。

2.编写自定义插件B u rp su it e提供了强大的插件支持,可以通过编写插件来扩展其功能。

根据需求,可以编写自定义的插件来自动化常见的渗透测试任务,提高工作效率。

3.与其他工具集成B u rp su it e可以与其他安全工具集成,如M et as pl oi t、Nes s us等。

通过与这些工具的集成,可以更全面地分析和检测应用程序中的漏洞。

burpsuite 工具使用手册

burpsuite 工具使用手册(原创版)目录1.Burp Suite 简介2.Burp Suite 的功能3.Burp Suite 的使用步骤4.Burp Suite 的高级功能与技巧5.Burp Suite 的常见问题与解答正文【Burp Suite 简介】Burp Suite 是一款功能强大的 Web 应用程序渗透测试工具,主要用于攻击 Web 应用程序并查找其中的漏洞。

Burp Suite 可以模拟各种攻击场景,如 SQL 注入、跨站脚本等,帮助安全研究人员和渗透测试人员快速发现并利用 Web 应用程序的安全漏洞。

【Burp Suite 的功能】Burp Suite 具有以下主要功能:1.代理服务器:Burp Suite 可以作为一个高性能的代理服务器,拦截、重放和修改 HTTP/S 请求与响应。

2.渗透测试工具:Burp Suite 集成了多种渗透测试工具,如 SQL 注入攻击、暴力破解等。

3.漏洞扫描器:Burp Suite 可以对 Web 应用程序进行全面扫描,发现其中的安全漏洞。

4.攻击场景模拟:Burp Suite 可以模拟各种攻击场景,帮助渗透测试人员快速发现并利用安全漏洞。

5.强大的日志分析功能:Burp Suite 可以对请求与响应进行详细的日志记录与分析。

【Burp Suite 的使用步骤】1.下载与安装:从 Burp Suite 官网下载并安装软件。

2.启动 Burp Suite:运行 Burp Suite 可执行文件,启动软件。

3.配置代理服务器:在浏览器中设置代理服务器为 Burp Suite,以便拦截和修改 HTTP/S 请求与响应。

4.渗透测试:使用 Burp Suite 的渗透测试工具对 Web 应用程序进行攻击与扫描。

5.漏洞利用与报告:发现安全漏洞后,利用 Burp Suite 的漏洞利用功能进行漏洞利用,并生成详细的漏洞报告。

【Burp Suite 的高级功能与技巧】1.灵活使用代理规则:通过配置代理规则,可以自定义 Burp Suite 的拦截与修改策略。

burpsuite工具基本功能使用

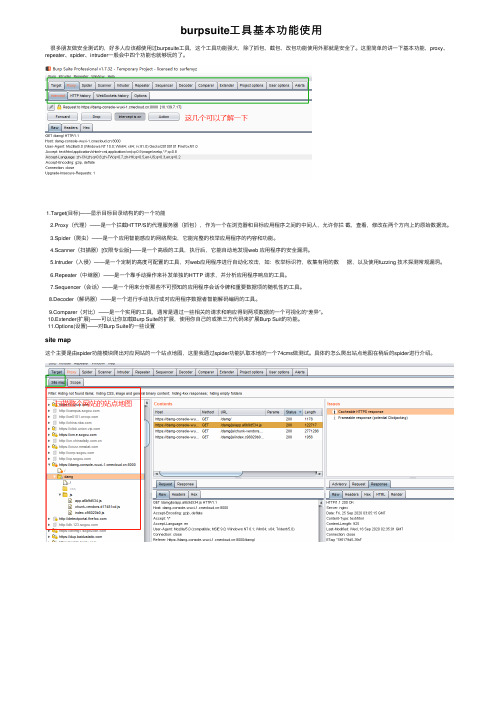

burpsuite⼯具基本功能使⽤很多朋友做安全测试的,好多⼈应该都使⽤过burpsuite⼯具,这个⼯具功能强⼤,除了抓包,截包,改包功能使⽤外那就是安全了。

这⾥简单的讲⼀下基本功能,proxy、repeater、spider、intruder⼀般会中四个功能也就够玩的了。

1.Target(⽬标)——显⽰⽬标⽬录结构的的⼀个功能 2.Proxy(代理)——是⼀个拦截HTTP/S的代理服务器(抓包),作为⼀个在浏览器和⽬标应⽤程序之间的中间⼈,允许你拦截,查看,修改在两个⽅向上的原始数据流。

3.Spider(爬⾍)——是⼀个应⽤智能感应的⽹络爬⾍,它能完整的枚举应⽤程序的内容和功能。

4.Scanner(扫描器)[仅限专业版]——是⼀个⾼级的⼯具,执⾏后,它能⾃动地发现web 应⽤程序的安全漏洞。

5.Intruder(⼊侵)——是⼀个定制的⾼度可配置的⼯具,对web应⽤程序进⾏⾃动化攻击,如:枚举标识符,收集有⽤的数据,以及使⽤fuzzing 技术探测常规漏洞。

6.Repeater(中继器)——是⼀个靠⼿动操作来补发单独的HTTP 请求,并分析应⽤程序响应的⼯具。

7.Sequencer(会话)——是⼀个⽤来分析那些不可预知的应⽤程序会话令牌和重要数据项的随机性的⼯具。

8.Decoder(解码器)——是⼀个进⾏⼿动执⾏或对应⽤程序数据者智能解码编码的⼯具。

parer(对⽐)——是⼀个实⽤的⼯具,通常是通过⼀些相关的请求和响应得到两项数据的⼀个可视化的“差异”。

10.Extender(扩展)——可以让你加载Burp Suite的扩展,使⽤你⾃⼰的或第三⽅代码来扩展Burp Suit的功能。

11.Options(设置)——对Burp Suite的⼀些设置site map这个主要是由spider功能模块爬出对应⽹站的⼀个站点地图,这⾥我通过spider功能扒取本地的⼀个74cms做测试。

具体的怎么爬出站点地图在稍后的spider进⾏介绍。

burpsuite pro2023使用手册

burpsuite pro2023使用手册Burp Suite Pro 2023是一款强大的网络漏洞扫描和测试工具,使用手册如下:1. 安装与配置:下载并安装Burp Suite Pro 2023。

打开Burp Suite Pro 2023,点击“Proxy”选项卡,确保“Intercept is on”开启。

在“Proxy”选项卡中,设置好本地的代理地址和端口号。

2. 扫描漏洞:在“Target”选项卡中,输入目标网站的URL。

在“Proxy”选项卡中,选择“Intercept is on”,对目标网站进行访问。

Burp Suite Pro 2023会自动拦截请求并显示在“Proxy”选项卡的“HTTP history”窗口中。

针对每个请求,可以点击“Send to Intruder”将其发送给漏洞扫描器。

3. 攻击类型与Payloads:在“Intruder”选项卡中,选择“Positions”选项卡,设置Payloads的插入点以及攻击类型(例如GET/POST)。

在“Payloads”选项卡中,设置payload,配置字典。

4. 配置请求头:在“Options”选项卡中,可以配置请求头信息,例如User-Agent、Cookie等。

5. 发动攻击:在“Intruder”选项卡中,选择“Payloads”选项卡,选择要攻击的请求。

点击“Start attack”按钮,Burp Suite Pro 2023会发动攻击并显示结果。

6. 查看结果:在“Results”选项卡中,查看攻击结果,包括成功的漏洞和失败的请求。

7. 导出报告:在“Reports”选项卡中,选择要导出的报告类型和内容。

点击“Generate report”按钮,将报告导出为HTML或文本格式。

8. 其他功能:“Scanner”选项卡:用于进行被动扫描和主动扫描。

“Spider”选项卡:用于爬取目标网站的所有URL。

“Repeater”选项卡:用于手动发送请求并修改请求参数。

burpsuite使用手册

burpsuite使用手册一、Burp Suite 简介与安装Burp Suite 是一款功能强大的网络安全测试工具,由多个模块组成,包括代理服务器、扫描器、漏洞利用工具、数据包分析器以及定制攻击工具。

它广泛应用于渗透测试、网站安全检测以及网络安全研究等领域。

安装Burp Suite 非常简单,只需遵循官方提供的安装指南即可。

在安装过程中,用户可以根据自己的需求选择所需的模块。

需要注意的是,为了确保Burp Suite 正常运行,安装时需关闭其他同类工具,以免发生冲突。

二、功能模块概述1.代理服务器:Burp Suite 内置了代理服务器,可以捕获并分析经过代理的HTTP/S 请求与响应,帮助用户了解客户端与目标服务器之间的通信过程。

2.扫描器:Burp Suite 提供了多种扫描器,如SQL 注入扫描器、XSS 扫描器、文件包含扫描器等,用于自动化地发现网站漏洞。

3.漏洞利用工具:Burp Suite 集成了多种漏洞利用工具,如命令行工具、Payload 生成器等,方便用户手动利用漏洞进行渗透测试。

4.数据包分析器:Burp Suite 的数据包分析器可以详细显示请求与响应的报文结构,帮助用户深入分析网络通信过程。

5.定制攻击工具:Burp Suite 提供了丰富的定制攻击工具,如Web 漏洞利用工具、代理攻击工具等,满足用户在实际渗透测试中的需求。

三、实战应用案例1.网站漏洞测试:使用Burp Suite 的扫描器功能,可以自动化地发现网站存在的漏洞,如SQL 注入、XSS 攻击等。

此外,还可以利用Burp Suite 的漏洞利用工具进行手动测试,进一步验证漏洞是否可被利用。

2.网络钓鱼攻击:通过Burp Suite 定制攻击工具,可以轻松地构造并发送恶意请求,如伪造的登录表单、恶意链接等,实现对目标的网络钓鱼攻击。

3.无线网络安全测试:结合Burp Suite 的代理服务器和数据包分析器,可以对无线网络进行安全测试,如测试WPA2 密码强度、扫描无线设备漏洞等。

burpsuite使用手册

burpsuite使用手册摘要:一、Burp Suite 简介1.概述2.发展历程3.功能模块二、Burp Suite 安装与配置1.安装环境2.安装步骤3.配置选项三、Burp Suite 基本功能1.代理服务器2.爬虫3.数据包编辑器四、Burp Suite 高级功能1.扫描器2.入侵检测系统3.报告生成器五、Burp Suite 在渗透测试中的应用1.信息收集2.漏洞扫描3.漏洞利用4.权限提升5.报告撰写六、Burp Suite 使用技巧与注意事项1.技巧2.注意事项七、Burp Suite 的优缺点分析1.优点2.缺点八、总结正文:一、Burp Suite 简介Burp Suite 是一款由PortSwigger Web Security 公司开发的网络渗透测试工具,它集成了代理服务器、爬虫、数据包编辑器、扫描器、入侵检测系统和报告生成器等多种功能,广泛应用于Web 应用的安全测试和渗透测试。

二、Burp Suite 安装与配置1.安装环境:Burp Suite 支持Windows、Linux 和Mac OS 等操作系统,需要安装Java 8 或更高版本的JRE。

2.安装步骤:下载并解压Burp Suite 安装包,然后运行其中的安装程序进行安装。

3.配置选项:安装完成后,可以对Burp Suite 进行配置,例如修改默认的代理端口、设置代理规则等。

三、Burp Suite 基本功能1.代理服务器:Burp Suite 可以作为一个HTTP 代理服务器,拦截和分析网络请求和响应。

2.爬虫:Burp Suite 内置了一个强大的爬虫功能,可以抓取网页上的数据,并对数据进行处理和分析。

3.数据包编辑器:Burp Suite 提供了一个可视化的数据包编辑器,可以对网络请求和响应进行修改和编辑。

四、Burp Suite 高级功能1.扫描器:Burp Suite 可以对Web 应用进行漏洞扫描,例如SQL 注入、XSS 攻击等。

burpsuite 工具使用手册

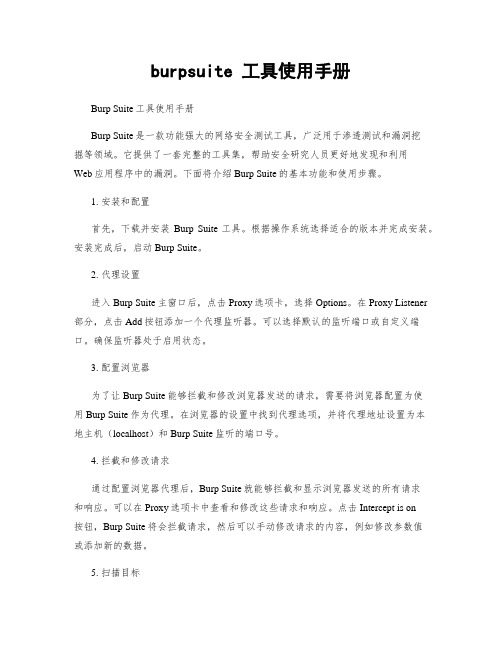

burpsuite 工具使用手册Burp Suite工具使用手册Burp Suite是一款功能强大的网络安全测试工具,广泛用于渗透测试和漏洞挖掘等领域。

它提供了一套完整的工具集,帮助安全研究人员更好地发现和利用Web应用程序中的漏洞。

下面将介绍Burp Suite的基本功能和使用步骤。

1. 安装和配置首先,下载并安装Burp Suite工具。

根据操作系统选择适合的版本并完成安装。

安装完成后,启动Burp Suite。

2. 代理设置进入Burp Suite主窗口后,点击Proxy选项卡,选择Options。

在Proxy Listener 部分,点击Add按钮添加一个代理监听器。

可以选择默认的监听端口或自定义端口。

确保监听器处于启用状态。

3. 配置浏览器为了让Burp Suite能够拦截和修改浏览器发送的请求,需要将浏览器配置为使用Burp Suite作为代理。

在浏览器的设置中找到代理选项,并将代理地址设置为本地主机(localhost)和Burp Suite监听的端口号。

4. 拦截和修改请求通过配置浏览器代理后,Burp Suite就能够拦截和显示浏览器发送的所有请求和响应。

可以在Proxy选项卡中查看和修改这些请求和响应。

点击Intercept is on按钮,Burp Suite将会拦截请求,然后可以手动修改请求的内容,例如修改参数值或添加新的数据。

5. 扫描目标Burp Suite还提供了强大的自动漏洞扫描功能。

在Target选项卡中,输入待扫描的目标URL,并点击Add按钮添加到目标列表中。

然后在Scanner选项卡中选择“start scan”来启动自动扫描。

6. 漏洞挖掘和利用除了自动扫描功能外,Burp Suite还可以手动挖掘和利用漏洞。

使用Repeater和Intruder工具可以进行目标的深入测试和定制攻击。

这些工具提供了丰富的功能,例如发送定制的请求、暴力破解、漏洞利用等。

总结:通过本手册的简要介绍,您可以了解到使用Burp Suite工具进行渗透测试和漏洞挖掘的基本方法。

Burp Suite功能按钮键翻译对照

payload processing 有效载荷处理 select live capture request 选择现场捕获请求

Update content-length 更新内容长度 unpack gzip/deflate 解压gzip/放弃

Follow redirections 跟随重定向 process cookies in redirections 在重定向过程中的cookies

View 视图 Action 行为

功能项

Target 目标 Proxy 代理

live passive scanning 现场被动扫描 attack insertion points 攻击插入点

active scanning optimization 主动扫描优化 active scanning areas 主动扫描区域

token location within response 内响应令牌的位置 live capture options 实时捕捉选项

Manual load 手动加载 Analyze now 现在分析

restore defaults 恢复默认 Intruder 入侵者

Start attack 开始攻击(爆破) Actively scan defined insertion points 定义主动扫描插入点

crawler settings 履带式设置 passive spidering 被动蜘蛛

form submission 表单提交 application login 应用程序登录

Spider 蜘蛛 Scanner 扫描

burpsuite 拦截功能的用法 -回复

burpsuite 拦截功能的用法-回复Burp Suite是一款强大的网络安全测试工具,其中拦截功能是其最重要、最常用的功能之一。

该功能可以劫持和修改客户端与服务器之间的通信,以帮助安全测试人员检测和修复应用程序中的漏洞。

本文将详细介绍Burp Suite拦截功能的用法,以帮助读者充分了解和利用该功能。

第一步:启动Burp Suite首先,我们需要下载和安装Burp Suite软件。

Burp Suite提供了免费版和企业版两个版本,读者可以根据自己的需求选择适合的版本。

安装完成后,启动Burp Suite应用程序。

第二步:配置浏览器代理Burp Suite使用代理服务器来拦截和修改请求和响应数据。

因此,读者需要将浏览器设置为使用Burp Suite作为代理。

具体方法如下:1. 打开浏览器设置,找到网络设置或代理设置。

2. 在代理服务器设置中,将HTTP和HTTPS代理都设置为127.0.0.1,并将端口设置为Burp Suite的默认端口号,一般为8080。

3. 保存设置,关闭浏览器。

第三步:拦截配置启动Burp Suite后,我们需要进行一些拦截配置,以确保拦截功能正常工作。

具体步骤如下:1. 在Burp Suite主界面的“Proxy”选项卡中,点击“Intercept is on”按钮,将拦截功能打开。

2. 在“Intercept”子选项卡中,可以设置拦截规则和条件。

默认情况下,Burp Suite会拦截所有的请求和响应数据。

读者可以根据需要进行进一步的配置,如设置拦截的URL、HTTP方法、参数等等。

3. 在“Options”子选项卡中,可以设置拦截动作和响应模式。

读者可以选择拦截并修改请求、拦截并不修改请求、仅拦截响应等等。

此外,还可以选择拦截HTTPS请求、禁止拦截特定类型的文件等。

第四步:开始拦截配置完成后,我们就可以开始使用Burp Suite的拦截功能了。

具体步骤如下:1. 打开浏览器,访问目标应用程序或网站。

burpsuite match and replace 的用法

burpsuite match and replace 的用法Burp Suite 是一款用于进行Web应用程序安全测试的工具,它包含了许多功能,其中之一就是"Match and Replace"。

这个功能允许你在发送到服务器或从服务器返回的HTTP请求和响应中匹配特定的内容,并替换它们。

这对于测试和修改应用程序的行为非常有用。

以下是在Burp Suite 中使用Match and Replace 的一般步骤:1. 打开Burp Suite:启动Burp Suite 并确保它与你的浏览器或应用程序一起工作。

2. Proxy 配置:在Burp Suite 中,确保代理已经启动,并配置你的浏览器或应用程序以将流量通过Burp Suite 代理。

3. Target 配置:选择Burp Suite 的"Target" 选项卡,确保你的目标网站已经添加到目标范围中。

4. Proxy 配置:转到"Proxy" 选项卡,然后选择"Options"。

确保代理监听端口是打开的。

5. Match and Replace 配置:在Burp Suite 的"Proxy" 选项卡中,选择"Options" 下的"Match and Replace" 选项卡。

6. 添加规则:点击"Add" 按钮,添加一个新的规则。

在规则配置中,你需要设置匹配条件和替换条件。

- Match Type(匹配类型):选择匹配类型,比如"Response Headers" 或"Response Body"。

- Match condition(匹配条件):输入你想要匹配的内容,可以是文本或正则表达式。

- Replace Type(替换类型):选择替换类型,比如"Replace"。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Burpsuite神器常用功能使用方法总结Burpsuite介绍:

一款可以进行再WEB应用程序的集成攻击测试平台。

常用的功能:

抓包、重放、爆破

1.使用Burp进行抓包

这边抓包,推荐360浏览器7.1版本(原因:方便)

在浏览器设置代理:

360浏览器:工具->代理服务器->代理服务器设置

设置好代理:127.0.0.1:8080 -> 确定

Burpsuite下载:

Burpsuite1.6.rar

(这边说下,Burpsuite原为收费,打开的时候使用已经破解的补丁就可以正常使用,就是如下的正确打开方式)

打开BurpLoader.jar 进行监听设置:

Proxy->Options

我们再仔细看下:

Interface设置要跟前面浏览器设置的代理服务器一样。

Running一定要打勾才可以监听。

开始抓包:

360浏览器设置:

Burp设置:

这样在浏览器进行操作就可以抓到包:

可以直接在Raw这进行修改包的内容,最后要让包正常传递过去,点击Forward即可。

不要这个包,点击Drop,就可以丢弃。

进行重放包:

鼠标对着Raw的内容右击,最后单击Send To Repeater

之后,你会发现这样的情况:

只需要点击Repeater进入重放功能模块。

想要重放点击Go就可以,从页面可以看到左边是我们抓到的包,右边是包返回的结果。

进行爆破:

跟上面重放是一样的,右击Raw的内容,点击Send to Intruder

之后也会出现Intruder变黄色。

还是跟重放一样,进去爆破功能模块。

设置爆破的参数:

进入后,先点击Clear $

把要爆破的参数后面的值选中,点击Add $

设置好后,进行字典的设置。

点击Load可以载入你自己的字典。

如果要爆破4位数的字典或者5位数的(纯数字),不必自己生成字典,用Burp自带的字典:

在进行设置:

最后要爆破的时候,点击Start attack 双参数爆破:

两个参数设置。

再分别进行字典的导入:。