linux-postfix服务器-电子邮件过滤和防病毒

电子邮件安全过滤设置

电子邮件安全过滤设置尊敬的用户,为了确保您的电子邮件安全,提高过滤设置的效率是至关重要的。

本文将为您介绍如何进行电子邮件安全过滤设置,以保护您的隐私和减少垃圾邮件的干扰。

1. 确认邮箱提供商是否提供过滤功能在设置电子邮件安全过滤之前,首先确认您使用的邮箱提供商是否提供了相关功能。

大多数主流邮箱提供商都会提供多种过滤选项,以帮助用户过滤垃圾邮件和其他不必要的邮件。

2. 设置垃圾邮件过滤器垃圾邮件过滤器是保护您邮箱安全的重要工具。

它能够自动识别并将垃圾邮件过滤到垃圾箱,降低您收到垃圾邮件的几率。

在设置垃圾邮件过滤器时,可以根据邮箱提供商的操作指南,将特定的发件人或者邮件内容添加到黑名单中,以避免接收到类似的邮件。

3. 配置白名单除了屏蔽垃圾邮件外,您可能也有一些特殊需要的邮件需要保留,例如订阅的新闻简报或者重要的工作邮件。

为了确保这些邮件不会被误判为垃圾邮件,您可以设置白名单,将特定的发件人或者邮件内容添加到白名单中,确保这些邮件顺利送达您的收件箱。

4. 更新反垃圾邮件软件除了设置邮箱提供商提供的垃圾邮件过滤器外,您还可以考虑安装反垃圾邮件软件,以增强对垃圾邮件的过滤能力。

许多反垃圾邮件软件具有更精确的过滤算法和实时更新的垃圾邮件数据库,可以提高对垃圾邮件的识别准确性。

5. 谨慎公开邮箱地址为了防止您的邮箱被垃圾邮件发送者获取并滥发广告或其他不必要的信息,建议您谨慎公开您的邮箱地址。

尽量避免在公开的论坛、社交网络或其他公共场合留下您的邮箱地址,以减少不必要的骚扰。

6. 定期检查并更新设置电子邮件安全是一个不断进行的过程,定期检查和更新设置是非常重要的。

您可以每隔一段时间检查一次垃圾邮件和白名单,确保需要屏蔽的垃圾邮件被过滤到垃圾箱,同时您期望接收的邮件顺利送达收件箱。

总结:通过合理设置电子邮件的安全过滤功能,我们可以有效降低垃圾邮件的干扰,提高邮件的过滤准确性,确保收件箱只接收到真正有价值的邮件。

为了保护隐私和提高工作效率,我们建议您合理设置电子邮件安全过滤,并定期检查和更新相关设置。

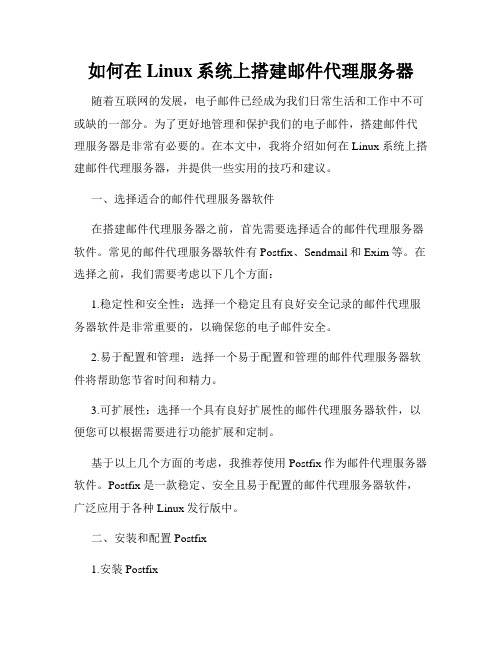

如何在Linux系统上搭建邮件代理服务器

如何在Linux系统上搭建邮件代理服务器随着互联网的发展,电子邮件已经成为我们日常生活和工作中不可或缺的一部分。

为了更好地管理和保护我们的电子邮件,搭建邮件代理服务器是非常有必要的。

在本文中,我将介绍如何在Linux系统上搭建邮件代理服务器,并提供一些实用的技巧和建议。

一、选择适合的邮件代理服务器软件在搭建邮件代理服务器之前,首先需要选择适合的邮件代理服务器软件。

常见的邮件代理服务器软件有Postfix、Sendmail和Exim等。

在选择之前,我们需要考虑以下几个方面:1.稳定性和安全性:选择一个稳定且有良好安全记录的邮件代理服务器软件是非常重要的,以确保您的电子邮件安全。

2.易于配置和管理:选择一个易于配置和管理的邮件代理服务器软件将帮助您节省时间和精力。

3.可扩展性:选择一个具有良好扩展性的邮件代理服务器软件,以便您可以根据需要进行功能扩展和定制。

基于以上几个方面的考虑,我推荐使用Postfix作为邮件代理服务器软件。

Postfix是一款稳定、安全且易于配置的邮件代理服务器软件,广泛应用于各种Linux发行版中。

二、安装和配置Postfix1.安装Postfix在Linux系统上安装Postfix非常简单。

首先,打开终端并以root用户身份运行以下命令来安装Postfix:```sudo apt-get install postfix```根据系统提示进行配置,一般选择“Internet Site”选项,并输入您的域名。

2.配置PostfixPostfix的配置文件位于/etc/postfix/main.cf。

您可以使用任何文本编辑器打开该文件并进行必要的配置。

以下是几个常见的配置选项:- myhostname:设置您的邮件代理服务器的主机名。

- mydomain:设置您的邮件代理服务器的域名。

- mydestination:设置邮件将被投递的目的地域名。

根据您的实际需求进行配置,并保存文件。

linux环境下postfix+dovecot+webmail安装配置详解

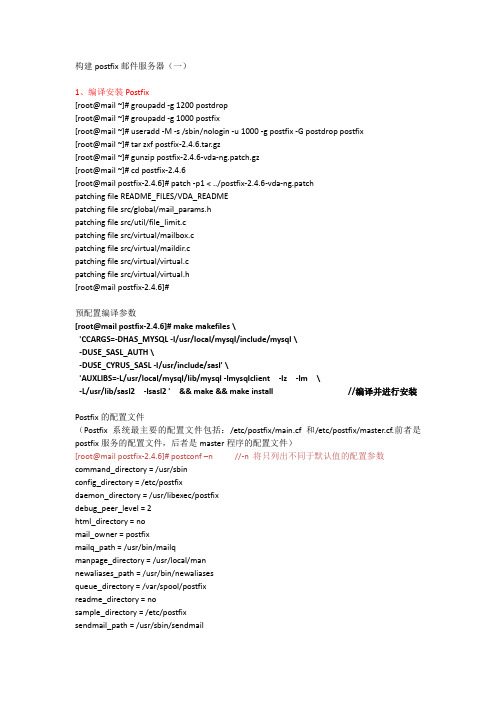

构建postfix邮件服务器(一)1、编译安装Postfix[root@mail ~]# groupadd -g 1200 postdrop[root@mail ~]# groupadd -g 1000 postfix[root@mail ~]# useradd -M -s /sbin/nologin -u 1000 -g postfix -G postdrop postfix[root@mail ~]# tar zxf postfix-2.4.6.tar.gz[root@mail ~]# gunzip postfix-2.4.6-vda-ng.patch.gz[root@mail ~]# cd postfix-2.4.6[root@mail postfix-2.4.6]# patch -p1 < ../postfix-2.4.6-vda-ng.patchpatching file README_FILES/VDA_READMEpatching file src/global/mail_params.hpatching file src/util/file_limit.cpatching file src/virtual/mailbox.cpatching file src/virtual/maildir.cpatching file src/virtual/virtual.cpatching file src/virtual/virtual.h[root@mail postfix-2.4.6]#预配置编译参数[root@mail postfix-2.4.6]# make makefiles \'CCARGS=-DHAS_MYSQL -I/usr/local/mysql/include/mysql \-DUSE_SASL_AUTH \-DUSE_CYRUS_SASL -I/usr/include/sasl' \'AUXLIBS=-L/usr/local/mysql/lib/mysql -lmysqlclient -lz -lm \-L/usr/lib/sasl2 -lsasl2 ' && make && make install //编译并进行安装Postfix的配置文件(Postfix系统最主要的配置文件包括:/etc/postfix/main.cf 和/etc/postfix/master.cf.前者是postfix服务的配置文件,后者是master程序的配置文件)[root@mail postfix-2.4.6]# postconf –n //-n 将只列出不同于默认值的配置参数command_directory = /usr/sbinconfig_directory = /etc/postfixdaemon_directory = /usr/libexec/postfixdebug_peer_level = 2html_directory = nomail_owner = postfixmailq_path = /usr/bin/mailqmanpage_directory = /usr/local/mannewaliases_path = /usr/bin/newaliasesqueue_directory = /var/spool/postfixreadme_directory = nosample_directory = /etc/postfixsendmail_path = /usr/sbin/sendmailsetgid_group = postdropunknown_local_recipient_reject_code = 550[root@mail postfix-2.4.6]#[root@mail postfix-2.4.6]# cd /etc/postfix/[root@mail postfix]# postconf -n > main2.cf[root@mail postfix]# mv main.cf main.cf.bak[root@mail postfix]# mv main2.cf main.cfPostfix的启动控制[root@mail postfix]# postfix startpostfix/postfix-script: starting the Postfix mail system[root@mail postfix]# netstat -anpt | grep :25tcp 0 0 0.0.0.0:25 0.0.0.0:* LISTEN 1995/master[root@mail postfix]# postfix check //若配置无误,不会反馈任何信息[root@mail postfix]# postfix reload //重新载入配置信息,而不需要重启Postfix服务postfix/postfix-script: refreshing the Postfix mail system[root@mail postfix]# postfix stoppostfix/postfix-script: stopping the Postfix mail system[root@mail postfix]#配置基于Postfix构建简单电子邮件系统:1、编辑main.cf文件,调整运行Postfix的基本参数[root@mail postfix]#vi main.cfinet_interfaces=192.168.1.199, 127.0.0.1 //设置postfix服务监听的IP地址,缺省为allmyhostname= //设置postfix服务器使用的主机名mydomain= //设置postfix服务器使用的邮件域myorigin=$mydomain //设置外发邮件时发件人地址中的邮件域名mydestination=$mydomain,$myhostname //设置可接收的邮件地址中的域名home_mailbox=Maildir/ //设置邮件存储位置和格式2、添加邮件用户的帐号[root@mail postfix]# groupadd mailusers[root@mail postfix]# useradd -g mailusers -s /sbin/nologin xiaowu[root@mail postfix]# useradd -g mailusers -s /sbin/nologin juncai[root@mail postfix]# passwd xiaowuChanging password for user xiaowu.New UNIX password:BAD PASSWORD: it is based on a dictionary wordRetype new UNIX password:passwd: all authentication tokens updated successfully.[root@mail postfix]# passwd juncaiChanging password for user juncai.New UNIX password:BAD PASSWORD: it is based on a dictionary wordRetype new UNIX password:passwd: all authentication tokens updated successfully.[root@mail postfix]##echo 12345 | passwd --stdin xiaowu //或这样赋予密码Changing password for user xiaowu.passwd: all authentication tokens updated successfully.3、SMTP发送邮件测试[root@mail postfix]# telnet localhost 25Trying 127.0.0.1...Connected to localhost.localdomain (127.0.0.1).Escape character is '^]'.220 ESMTP Postfixehlo 250 250-PIPELINING250-SIZE 10240000250-VRFY250-ETRN250-ENHANCEDSTATUSCODES250-8BITMIME250 DSNmail from:xiaowu@250 2.1.0 Okrcpt to:juncai@250 2.1.5 Okdata354 End data with <CR><LF>.<CR><LF>subject: A TEST MAILHELLO!This is a test mail !!!.250 2.0.0 Ok: queued as 229784E100quit221 2.0.0 ByeConnection closed by foreign host.#grep 229784E100 /var/log/messages //查找发信状态[root@mail postfix]# cat ~juncai/Maildir/new/Return-Path: <xiaowu@>X-Original-To: juncai@Delivered-To: juncai@Received: from localhost (localhost.localdomain [127.0.0.1])by (Postfix) with SMTP id 229784E100for <juncai@>; Thu, 17 Mar 2011 03:02:45 +0800 (CST)subject: A TEST MAILMessage-Id: <20110316190254.229784E100@>Date: Thu, 17 Mar 2011 03:02:45 +0800 (CST)From: xiaowu@To: undisclosed-recipients:;HELLO!This is a test mail !!![root@mail postfix]#构建Dovecot服务器1、编译安装Dovecot软件包[root@mail ~]#useradd –M –s /sbin/nologin dovecot[root@mail ~]#tar zxvf dovecot-1.1.4.tar.gz[root@mail ~]#cd dovecot-1.1.4[root@mail dovecot-1.1.4]# ./configure --sysconfdir=/etc --with-mysql && make && make install2、配置Dovecot的运行参数(1)建立dovecot.conf配置文件并进行简单设置[root@mail dovecot-1.1.4]# cp /etc/dovecot-example.conf /etc/dovecot.conf[root@mail dovecot-1.1.4]#vi /etc/dovecot.confssl_disable = yesprotocols = imap pop3disable_plaintext_auth = nomail_location = maildir:~/Maildir(2)创建PAM认证文件[root@mail dovecot-1.1.4]# vi /etc/pam.d/dovecotauth required pam_nologin.soauth include system-authaccount include system-authsession include system-auth3、启动Dovecot服务[root@mail ~]# /usr/local/sbin/dovecot -c /etc/dovecot.conf[root@mail ~]# netstat -anpt | grep dovecottcp 0 0 0.0.0.0:110 0.0.0.0:* LISTEN 3713/dovecottcp 0 0 0.0.0.0:143 0.0.0.0:* LISTEN 3713/dovecot[root@mail ~]#4、POP3接收邮件测试[root@mail ~]# telnet localhost 110Trying 127.0.0.1...Connected to localhost.localdomain (127.0.0.1).Escape character is '^]'.+OK Dovecot ready.user juncai+OKpass juncai+OK Logged in.list+OK 1 messages:1 511.retr 1+OK 511 octetsReturn-Path: <xiaowu@>X-Original-To: juncai@Delivered-To: juncai@Received: from localhost (localhost.localdomain [127.0.0.1])by (Postfix) with SMTP id 229784E100for <juncai@>; Thu, 17 Mar 2011 03:02:45 +0800 (CST) subject: A TEST MAILMessage-Id: <20110316190254.229784E100@>Date: Thu, 17 Mar 2011 03:02:45 +0800 (CST)From: xiaowu@To: undisclosed-recipients:;HELLO!This is a test mail !!!.quit+OK Logging out.Connection closed by foreign host.[root@mail ~]#WEBMAIL邮件界面SquirrelMail的工作流程1、依次安装squirrelmail程序包、中文语言包[root@mail ~]# tar jxvf squirrelmail-1.4.13.tar.bz2 -C /usr/local/apache2/htdocs /webmail[root@mail ~]# cd /usr/local/apache2/htdocs/webmail/[root@mail webmail]# tar jxvf ~/zh_CN-1.4.13-20071220.tar.bz22、创建及调整数据目录、附件目录[root@mail webmail]# mkdir -p attach data[root@mail webmail]# chown -R daemon:daemon attach/ data/ [root@mail webmail]# chmod 730 attach/3、建立config.php配置文件[root@mail webmail]# cp config/config_default.php config/config.php [root@mail webmail]# vi config/config.php$squirrelmail_default_language = 'zh_CN';'en_US' $default_charset = 'zh_CN.UTF-8'; 'iso-8859-1' $domain = '';$smtpServerAddress = 'localhost';$smtpPort = 25;$imapPort = 143;$imap_server_type = 'dovecot';$data_dir = '/usr/local/apache2/htdocs/webmail/data/'; $attachment_dir = '/usr/local/apache2/htdocs/webmail/attach/';4、重新启动httpd服务,并在浏览器中登录squirrelmail系统[root@mail webmail]# ../../bin/apachectl restart在该界面中可以完成发信、收信等电子邮件服务的基本操作。

linux下防病毒策略

Linux系统服务器防病毒实战一、Linux病毒简介随着Linux应用的日益广泛,有大量的网络服务器使用Linux操作系统。

由于Linux的桌面应用和Windows相比还有一定的差距,所以在企业应用中往往是Linux和Windows操作系统共存形成异构网络。

在服务器端大多使用Linux和Unix的,桌面端使用Windows XP、Vista。

Linux操作系统一直被认为是Windows 系统的劲敌,因为它不仅安全、稳定、成本低,而且很少发现有病毒传播。

但是,随着越来越多的服务器、工作站和个人电脑使用Linux软件,电脑病毒制造者也开始攻击这一系统。

对于Linux系统无论是服务器,还是工作站的安全性和权限控制都是比较强大的,这主要得力于其优秀的技术设计,不仅使它的作业系统难以宕机,而且也使其难以被滥用。

Unix经过20多年的发展和完善,已经变得非常坚固,而Linux基本上继承了它的优点。

在Linux里,如果不是超级用户,那么恶意感染系统文件的程序将很难得逞。

当然,这并不是说Linux就无懈可击,病毒从本质上来说是一种二进制的可执行的程序。

速客一号(Slammer)、冲击波(Blast)、霸王虫(Sobig)、米虫(Mimail)、劳拉(Win32.Xorala)病毒等恶性程序虽然不会损坏Linux服务器,但是却会传播给访问它的Windows系统平台的计算机。

Linux平台下的病毒分类:1、可执行文件型病毒:可执行文件型病毒是指能够寄生在文件中的,以文件为主要感染对象的病毒。

病毒制造者们无论使用什么武器,汇编或者C,要感染ELF文件都是轻而易举的事情。

这方面的病毒有Lindose。

2、蠕虫(worm)病毒:1988年Morris蠕虫爆发后,Eugene H. Spafford 为了区分蠕虫和病毒,给出了蠕虫的技术角度的定义,“计算机蠕虫可以独立运行,并能把自身的一个包含所有功能的版本传播到另外的计算机上。

Linux1 邮件服务器 Postfix的安装

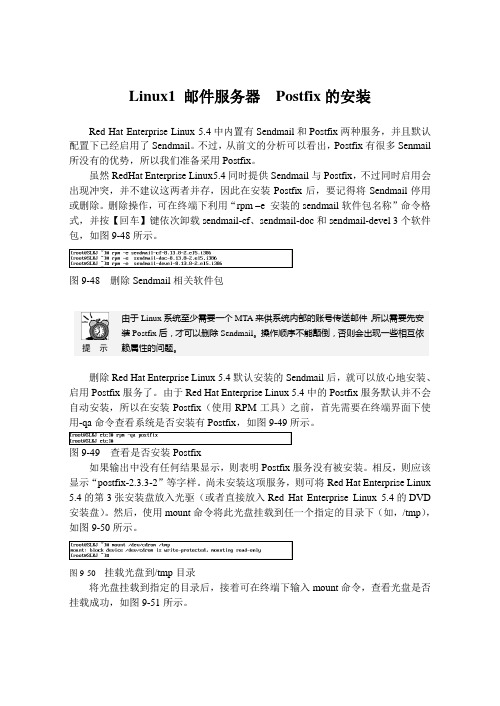

Linux1 邮件服务器 Postfix 的安装Red Hat Enterprise Linux 5.4中内置有Sendmail 和Postfix 两种服务,并且默认配置下已经启用了Sendmail 。

不过,从前文的分析可以看出,Postfix 有很多Senmail 所没有的优势,所以我们准备采用Postfix 。

虽然RedHat Enterprise Linux5.4同时提供Sendmail 与Postfix ,不过同时启用会出现冲突,并不建议这两者并存,因此在安装Postfix 后,要记得将Sendmail 停用或删除。

删除操作,可在终端下利用“rpm –e 安装的sendmail 软件包名称”命令格式,并按【回车】键依次卸载sendmail-cf 、sendmail-doc 和sendmail-devel 3个软件包,如图9-48所示。

图9-48 删除Sendmail 相关软件包删除Red Hat Enterprise Linux 5.4默认安装的Sendmail 后,就可以放心地安装、启用Postfix 服务了。

由于Red Hat Enterprise Linux 5.4中的Postfix 服务默认并不会自动安装,所以在安装Postfix (使用RPM 工具)之前,首先需要在终端界面下使用-qa 命令查看系统是否安装有Postfix ,如图9-49所示。

图9-49 查看是否安装Postfix如果输出中没有任何结果显示,则表明Postfix 服务没有被安装。

相反,则应该显示“postfix-2.3.3-2”等字样。

尚未安装这项服务,则可将Red Hat Enterprise Linux5.4的第3张安装盘放入光驱(或者直接放入Red Hat Enterprise Linux 5.4的DVD 安装盘)。

然后,使用mount 命令将此光盘挂载到任一个指定的目录下(如,/tmp ),如图9-50所示。

postfix+dovecot详解

一、概述Postfix和Dovecot是两个常用的邮件服务器软件,用于在Linux系统上搭建邮件服务器。

Postfix是用于发送邮件的邮件传输代理(MTA),而Dovecot是用于接收邮件的邮件传输代理(MDA)。

本文将详细介绍Postfix和Dovecot的安装、配置和使用方法。

二、Postfix详解1. Postfix概述Postfix是一个开源的邮件传输代理软件,由Wietse Venema开发。

它在功能上类似于Sendm本人l,但相比Sendm本人l,Postfix更加安全、稳定、高效。

由于其可靠性和安全性,Postfix成为了Linux系统中最流行的邮件服务器之一。

2. Postfix安装在大多数Linux发行版中,Postfix都是作为软件仓库中的一个包进行分发的,可以通过包管理工具进行安装。

在Debian/Ubuntu系统中,可以使用以下命令进行安装:```sudo apt-get install postfix```在CentOS/RHEL系统中,可以使用以下命令进行安装:```sudo yum install postfix```3. Postfix配置Postfix的主要配置文件为`/etc/postfix/m本人n.cf`,在配置Postfix 之前,我们需要进行一些基础配置,如配置域名、配置邮件别名等。

然后可以编辑`/etc/postfix/m本人n.cf`文件,配置主机名、监听位置区域、邮件转发、反垃圾邮件措施、SSL加密等内容。

4. Postfix使用在Postfix配置完成之后,可以通过命令行工具来管理Postfix,如新建用户、发送邮件、查看邮件队列等。

也可以使用邮件客户端向Postfix服务器发送接收邮件。

三、Dovecot详解1. Dovecot概述Dovecot是一个开源的邮件传输代理软件,由来自芬兰的Dovecot开发团队开发。

它主要用于接收和存储邮件,为用户提供POP3和IMAP等接收邮件协议的支持。

第六章 构建Postfix邮件服务器(二)

MySQL

courier-authlib

支持数据库认证

10

配置虚拟用户支持 —— SMTP认证

1. 编译安装 courier-authlib 软件

下载源码包 courier-authlib-0.60.2.tar.bz2

官方站点:/

解包、配置、编译及安装

基于系统用户的SMTP认证

5

基于虚拟用户的邮件系统架构

其它MTA 发往本域的邮件 发送邮件 发往外域的邮件

3

Cyrus-SASL函数库 查询 Courier-authlib

收信

2

认证 Web发信

存储本域邮件

发信认证 Mailbox

4

收取邮件

通过mysql driver POP3 IMAP 进行收信认证

11

配置虚拟用户支持 —— SMTP认证

2. 修改主配置,authdaemonrc文件

建议只保留 authmysql 认证方式

[root@mail ~]# cd /usr/local/courier-authlib/etc/authlib/ [root@mail authlib]# vi authdaemonrc

4

虚拟用户配置案例

上一章已实现

Postfix支持系统用户 Dovecot支持系统用户 Squirrelmai Webmail

本章中将实现

Postfix支持虚拟用户 Dovecot支持虚拟用户 Extmail Webmail Extman Web后台管理 基于虚拟用户的SMTP认证 邮件地址过滤 邮件内容过滤 邮件防毒

复制 extman 软件包中docs子目录下的样例文件

virtual_gid_maps = static:1000

Linux下的Postfix邮件服务器

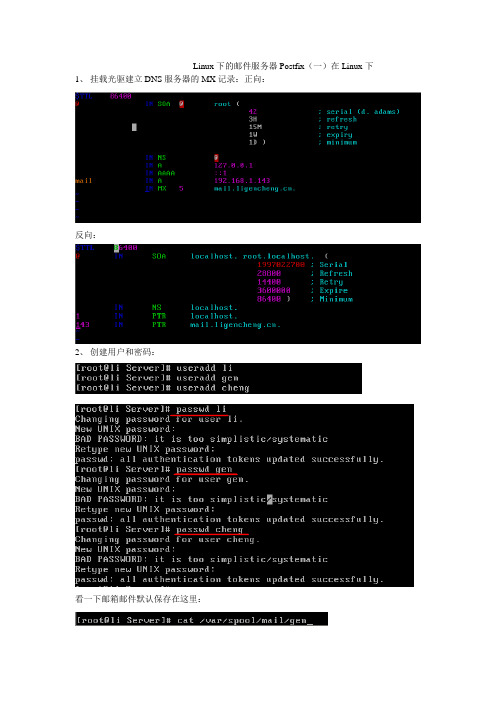

Linux下的邮件服务器Postfix(一)在Linux下1、挂载光驱建立DNS服务器的MX记录:正向:反向:2、创建用户和密码:看一下邮箱邮件默认保存在这里:3、安装Postfix包,开启Postfix服务:4、关闭sendmail服务:5、编辑/etc/postfix/main.cf文件找到这几项修改其余不改:myhostname = 邮件主机的完整名称mydomain = 邮件主机域名myorigin = $mydomain(表示所有)设置发件人邮件地址的网域名inet_interfaces = all (表示监听所有端口)监听端口【把下面的inet_interfaces=localhost注释掉】mydestination = $myhostname, $mydomain(表示所有)指定接收邮件时收件人的域名mynetworks = 192.168.1.0/24, 127.0.0.0/8(192.168.1.0/24表示这个网段,127.0.0.0/8表示本地)设置可以为其转发邮件的网络relay_domains = $mydestination(表示所有)设置可以为其转发邮件的域名6、重新启动服务:7、验证:发信:#telnet 25 telnet到邮件服务器的25号端口helo 用helo或ehlo介绍自己(可以不写)mail from:li@ 发信人地址rcpt to:gen@ 收件人地址data 表示开始输入邮件正文Hello! 邮件正文.新起一行以“.”表示正文结束quit 退出telnet收信:Linux下的邮件服务器Postfix(二)windows下第三方软件在(一)的基础上作:1、安装软件包dovecot、perl-DBI和mysql:2、修改主配置文件/etc/dovecot.conf3、开启服务重启服务器:4、将windows的首选DNS指向写成DNS服务器IP:5、验证:安装一个收发邮件的软件,然后在用windows自带的邮件收发软件(开始---程序---Outlook Express)互相测试:Windows自带的:工具-----账户-----添加-----邮件------软件安装完后:开始----程序-----找到刚安装的收发邮件的软件Windows Live Mail点开发一封邮件试一下(抄送是同时发给谁):这里有可能被认为是垃圾邮件:再用另一种软件(pine)测试一下:在windows中安装这个软件(这个软件可以在Linux里用但要依赖很多包所以这里只在windows里试一下):再选几个OK或是就进入:点回车:选择S项:选中前四一项一项调(选中后双击可调,回车确定):到li中查看一下:设置Postfix服务器邮件转发和用户的别名在(一)(二)的基础上(这个大致写一下):1、编辑配置文件/etc/aliases文件的记录格式(在最下面添加)用户的别名(假名):用户的真名admin: root 邮件的别名(发给admin也就是发给root)group: user1,user2邮件的群发(发给group也就是发给user1、user2….. user1:root@邮件转发(将发给user1的邮件发给root用户)2、修改aliases文件后更新aliases.db文件postalias hash:/etc/aliases3、刷新服务器。

Linux1 邮件服务器 Postfix的配置

Linux1 邮件服务器Postfix的配置Red Hat Enterprise Linux 5.4中的Postfix与Sendmail一样,默认只监听本地127.0.0.1端口的邮件收发。

但如果要对整个Internet开放的话,就需要学会对Postfix 进行配置。

然而,几乎所有的设置都可以通过/etc/postfix/main.cf文件搞定。

对于这个文件的内容需要注意以下几点:●“#”符号表示注释。

●所有设置值以类似变量的设置方式来处理。

例如myhostname =,其中等号两边要有空格,且第一个字符不可以是空白,也就是要从行首写起。

●可以使用“$”来扩展使用变量设置,例如myorigin = $myhostname,其等价于myorigin = 。

●如果该变量支持2个以上的数据,则需要使用空格符分隔,不过建议使用“,”加空格来处理。

例如myorigin = $myhostname, $mydomain,表示myorigin支持2个数据内容。

●可使用多行来表示同一个设置值,只要在第1行最后有“,”,且第2行开头为空格,即可将数据延伸到第2行继续书写。

●若重复设置某一项目,则以最后一次设置为准。

虽然该配置文件的内容比较多,但其中大部分内容都是注释(以“#”号开头的行),真正需要自行定义的参数并不多,而且这些参数就算不去定义,按照默认值也可以正常运行。

下面我们一起来看一看这些基本的postfix参数。

需要注意的是,一旦更改了main.cf文件的内容,则必须运行postfix reload命令使其生效。

1.myhostname这个参数用来设置Postfix服务器的计算机名称,且这个设置值被后面许多其它参数所引用,所以必须设置正确,应该设置成为完整的计算机名称(如),如图9-55中第71行所示。

图9-55 设置Postfix的计算机名称除了myhostname外,还有一个mydomain参数,该项目默认会取myhostname ()中删除第一个“.”之前内容的名称()为设置值,而设置Domain Name。

linux搭建内网邮件服务器

linux搭建内⽹邮件服务器⼀、配置发件服务器1.1 根据现场IP,配置主机名vi /etc/hosts192.168.40.133 将主机名更改为邮件服务器域名1.2 关闭防⽕墙,禁⽌开机启动systemctl stop firewalldsystemctl disable firewalld1.3 关闭selinuxvi /etc/selinux/config将未注释的SELINUX值改为disabled1.4 安装/配置postfix服务器(1)检查系统是否已经安装了postfix服务器rpm -q postfix(2) 如果没有就安装,安装了就跳过yum -y install postfix(3) 编辑postfix的配置⽂件,查找并修改对应配置项vi /etc/postfix/main.cf在⽂件最后添加如下内容myhostname = mydomain = myorigin = $mydomaininet_interfaces = allinet_protocols = allmydestination = $myhostname, $mydomainhome_mailbox = Maildir/mynetworks = 0.0.0.0,127.0.0.0/8,60.60.60.0/24 // ⽹络权限(根据现场IP配置,粘贴进去的时候去掉//后⾯的所有内容)(4) 检查配置⽂件是否有语法错误postfix check(5) 重新启动postfix服务器systemctl restart postfix1.5 发件测试(1) 添加邮件账号组groupadd mailusers(2)添加邮箱账号useradd -g mailusers -s /sbin/nologin dkycspasswd dkycsuseradd -g mailusers -s /sbin/nologin dfcpasswd dfc(3) 安装远程登录插件yum install -y telnet(4) 远程登录25端⼝,如报错连接不上,重启postfixtelnet 25(确认现场25端⼝是否开放)(5)测试邮件发送[root@localhost new]# telnet 25 // Trying 192.168.40.133...Connected to .Escape character is '^]'.220 ESMTP Postfix#显⽰上⾯表⽰telnet连接成功mail from:<shaokang@>#邮件发送者250 2.1.0 Okrcpt to:dfc@#邮件接收者250 2.1.5 Okdata#data加回车开始编写邮件354 End data with <CR><LF>.<CR><LF>Subject:test mail#邮件主题hello serva 3D_city_wprl^Hhello serva 3FDhello 3D!thanks!#邮件内容.#.表⽰编写结束发送邮件250 2.0.0 Ok: queued as 21C5340F1992#发送成功quit#退出telnet221 2.0.0 ByeConnection closed by foreign host.如果报错就修改下列⽂件:vi /etc/postfix/main.cfmynetworks = allsystemctl restart postfix(6)接收查看邮件内容cd /home/收件⼈/Maildir/new⽬录下,所有新收的邮件都在这个下⾯:⼆、配置收件服务器2.1 安装dovecotyum -y install dovecot安装完,查看版本:dovecot --version2.2 修改配置⽂件(1)执⾏vi /etc/dovecot/dovecot.conf修改如下:protocols = imap pop3listen = *, ::login_trusted_networks = 0.0.0.0,127.0.0.0/8,60.60.60.0/24 (根据现场配置填写)!include conf.d/*.conf!include_try local.conf(2)执⾏vi /etc/dovecot/conf.d/10-ssl.conf修改如下:ssl = no(3)执⾏vi /etc/dovecot/conf.d/10-auth.conf修改如下:disable_plaintext_auth = noauth_mechanisms = plain login!include auth-system.conf.ext(4)执⾏vi /etc/dovecot/conf.d/10-logging.conf修改如下:info_log_path = /var/log/dovecot_info.logdebug_log_path = /var/log/dovecot_debug.log(5)执⾏vi /etc/dovecot/conf.d/10-mail.conf修改如下:mail_location = maildir:~/Maildir2.3 启动服务systemctl start dovecotsystemctl enable dovecot2.3 查看服务状态systemctl status dovecot查看端⼝:yum -y install net-toolsnetstat -tlnp |grep dovecot三、配置DNS安装:yum install rng-tools -yservice rngd start安装/配置:yum install bind-utils -yyum install dnsmasq -yvi /etc/hosts 添加 127.0.0.1 vi /etc/dnsmasq.conf添加 address=//127.0.0.1, 添加 listen-address=127.0.0.1,192.168.40.133(本机ip)service dnsmasq start测试 nslookupServer: 127.0.0.1Address: 127.0.0.1#53Name: Address: 60.60.60.42Name: Address: 127.0.0.1四、配置Foxmail客户端账号配置:。

Linux下Posfix邮件配置

redhat9+postfix+cyrus-sasl+mysql+postfixadmin+courier-imap+courier-maildrop+s quirrelmail(courier-sqwebmail openwebmail)+clamav+spamassassin+amavisd-new 2005年5月5日加入Cyrus SASL with MySQL Encrypted Passwords2005年5月3日更新防病毒及防垃圾2005年4月12日加入mysql日志管理2005年4月10日至13日加入openwebmail2005年4月8日加入apache自启动脚本2004年10左右成稿1.mysql2.apache3.php4.cyrus-sasl5.postfix6.postfixadmin7.courier-authlib8.courier-imap9.courier-maildrop10.webmail10.1.sqwebmai10.2.squirrelmail10.3.openwebmail11.clamav12.spamassassin13.amavisd-new14.后记加一点说明15.附:启动脚本下载1.安装mysql 4.1.11groupadd mysqluseradd -g mysql mysqlwget/get/Downloads/MySQL-4.1/mysql-4.1.11.tar.gz/from/http://mysql.new /tar -zxvf mysql-4.1.11.tar.gzcd mysql-4.1.11./configure --prefix=/usr/local/mysql --with-charset=gbkmakemake installcp support-files/f /etc/f设置自启动cp support-files/mysql.server /etc/rc.d/init.d/mysqldchmod 700 /etc/rc.d/init.d/mysqldchkconfig --add mysqld安装完以后要初始化数据库,要是升级安装的请跳过# cd /usr/local/mysql# /usr/local/mysql/bin/mysql_install_db --user=mysql# chown -R root .# chown -R mysql var# chgrp -R mysql .# /usr/local/mysql/bin/mysqld_safe --user=mysql &好了,至此mysql安装完毕,你可以这样起动你的mysql服务# /etc/rc.d/init.d/mysqld start# ln -s /usr/local/mysql/bin/mysql /sbin/mysql# ln -s /usr/local/mysql/bin/mysqladmin /sbin/mysqladmin为了能让系统找到mysql,请运行如下命令# PATH=$PATH:/usr/local/mysql/bin# export PATH# echo "/usr/local/mysql/lib/mysql" >;>; /etc/ld.so.conf# ldconfig日志管理开启错误日志(在[safe_mysqld]项下添加)# vi /etc/f[safe_mysqld]err-log=/var/log/mysqld/err.log开启常规日志和更新日志 (在[mysqld]项下添加)# vi /etc/f[mysqld]log=/var/log/mysqld/log.loglog-update=/var/log/mysqld/update.log创建日志文件并设置权限# mkdir /var/log/mysqld# touch /var/log/mysqld/err.log /var/log/mysqld/log.log /var/log/mysqld/update.log# chown -R mysql.mysql /var/log/mysqld# service mysqld restart说明:错误日志包含了服务器写入标准错误输出设备的所有消息,同时还包括了mysql服务的启动和关闭事件常规日志用来记录有关mysql服务器运行的常规信息,包括用户的连接、查询及其他各种时间更新日志用来记录修改数据库的查询信息,包括所有涉及数据库修改的SQl语句的查询记录建议调试结束后关闭日志2.安装apache 2.0.54# wget /httpd/httpd-2.0.54.tar.bz2# tar jxvf httpd-2.0.54.tar.bz2# cd httpd-2.0.54# ./configure --prefix=/usr/local/apache# make# make install设置自启动# cp support/apachectl /etc/init.d/httpd修改/etc/init.d/httpd# vi /etc/init.d/httpd(在第两行之后添加如下内容)#!/bin/sh## Startup script for the Apache Web Server# chkconfig: - 85 15# description: Apache is a World Wide Web server. It is used to serve \# HTML files and CGI.# processname: httpd# pidfile: /usr/local/apache/log/httpd.pid# config: /usr/local/apache/conf/httpd.conf# chkconfig --add httpd# chmod 755 /etc/init.d/httpd# chkconfig httpd on创建网页根目录# mkdir /var/www# vi /usr/local/apache/conf/httpd.conf//存放网页的目录,原来为DocumentRoot "",改成:DocumentRoot "/var/www"//这句应该和DocumentRoot 的目录保持一致,原来为<Directory "">;,改成:<Directory "/var/www">;//Indexes:当在目录中找不到DirectoryIndex列表中指定的文件就生成当前目录的文件列表//FollowSymlinks:允许符号链接跟随,访问不在本目录下的文件Options Indexes FollowSymLinks//禁止读取.htaccess配置文件的内容AllowOverride None//指定先执行Allow(允许)访问规则,再执行Deny(拒绝)访问规则Order allow,deny//设置Allow(允许)访问规则,允许所有连接Allow from all</Directory>;启动服务:# /usr/local/apache/bin/apachectl start或# service httpd start3.安装php4.3.11# wget /get/php-4.3.11.tar.bz2/from//mirror# tar -jxvf php-4.3.11.tar.bz2# cd php-4.3.11# ./configure \--prefix=/usr/local/php \--with-mysql=/usr/local/mysql \--with-apxs2=/usr/local/apache/bin/apxs# make# make install# cp php.ini-dist /usr/local/php/lib/php.ini# vi /usr/local/php/lib/php.ini;default_charset = "iso-8859-1"在这行下面加一行default_charset = "gbk"# vi /usr/local/apache/conf/httpd.conf找到#AddType application/x-tar .tgz 这行,在下面加两行。

架设邮箱 进阶篇 邮件过滤二[MailScanner]

![架设邮箱 进阶篇 邮件过滤二[MailScanner]](https://img.taocdn.com/s3/m/3945e2f74693daef5ef73df6.png)

A、简介MailScanner:是一个电子邮件安全系统,并遵循著GPL的精神,为开放原始码的软体。

MailScanner系统透过把原有的sendmail递送程序停止,只启动mta子程序,将所收到的邮件档案先暂存在另外一个文件夹(mqueue.in)。

等到ClamAV及SpamAssassin进行完成病毒及广告信件检查后,MailScanner进行邮件后续加工动作(如将邮件主旨增加{spam}或{virus}样式,或删除)。

最后将处理过的邮件档案放回至原先sendmail的邮件递送文件夹,把递送功能交还给sendmail,回到最初sendmail程序处理程序完成邮件送收。

官网:/B、安装B.0、下载从官网/,下载MailScanner-4.83.5-1.rpm.tar.gzB.1、安装tar zxvf MailScanner-4.83.5-1.rpm.tar.gzcd MailScanner-4.83.5-1./install.sh可能缺少一些其它软件,如binutils, glibc-devel, gcc,makeyum install glibc-develyum install gccC、配置vi /etc/MailScanner/MailScanner.confRun As User = postfixRun As Group = postfixIncoming Queue Dir = /var/spool/postfix/holdOutgoing Queue Dir = /var/spool/postfix/incomingMTA = postfixMax Children = 5设定MailScanner 启动时, 最多产生几个子程序(processing)预设值= 5 (主记忆体只有64MB 时, 建议设定为1)Virus Scanning = yes开启病毒扫瞄功能预设值= yesVirus Scanners = clamav指定病毒扫瞄套件可一次指定多个扫毒套件, 以空白字元分隔即可预设值= noneUse SpamAssassin = yes设定是否使用SpamAssassin 套件来侦测广告信件必须先安装SpamAssassin 套件才可正常使用预设值= noDeliver Unparsable TNEF = yes使用outlook的user可能需要Allow IFrame Tags = yes允许IFrame标签的信件Allow Script Tags = yes允许Script标签的信件,一些像outlook内有信纸功能的邮件需插入Script TagsAllow Object Codebase Tags = yes允许HTML中的<Object Codebase=...> 标签包含在邮件中Attachment Encoding Charset = ISO-8859-1将感染通知讯息以附件寄送,并编码为ISO-8859-1,若Warning Is Attachment = no,不以附件寄送,可能产生乱码Still Deliver Silent Viruses = no通知收信者有人寄送Silent Virus[伪造地址病毒]给你Quarantine Silent Viruses = no不隔离Silent Virus,以免占空间Mark Infected Messages = no通知收信者去阅读那些替代原本被感染的附件的感染报告档案Mark Unscanned Messages = no若檔案未經掃瞄,通知你的使用者不要去使用這個郵件。

linux考试题

一、选择题(共15题,每题2分)1)在RHEL5系统中,Linux超级管理员用户root的宿主目录位于()。

(选择一项)a) /bootb) /rootc) /home/rootd) /workspace2)在RHEL5系统中,第一块IDE硬盘中的第2个逻辑分区应该表示为()。

(选择一项)a) /dev/hda2b) /dev/sda2c) /dev/hda6d) /dev/sda63)在RHEL5系统中,使用带()选型的tar命令,可用于解压释放“.tar.bz2”格式的归档压缩包文件。

(选择一项)a) zcfb) zxfc) jcfd) jxf4)在RHEL5系统中,通过使用Shell的()功能,可以将命令的执行结果保存到指定的文本文件中。

(选择一项)a) 别名b) 管道c) 重定向输出d) 自动补齐5)在VI编辑器的末行模式中,若要查找当前行中所有的“old”字符串并将其替换为“new”,可以执行()命令。

(选择一项)a) :s/old/newb) :s/old/new/gc) :% s/old/newd) :% s/old/new/g6)在RHEL5系统中,用户jerry在宿主目录下执行“ls -l myfile”命令显示的信息为“-rw-r----- 1 root jerry 7 07-04 20:40 myfile”,则jerry用户对文件myfile的权限是()。

(选择两项)a) 可以查看文件内容b) 可以修改文件内容c) 可以执行文件d) 可以删除文件7)在RHEL5系统中,为执行程序文件设置()权限以后,其他用户在执行该程序时,将会获得与该文件属主帐号相同的身份。

(选择一项)a) Set UIDb) Set GIDc) 粘滞位d) 可执行8)在RHEL5系统中,执行带()选项的fdisk命令可以查看当前主机中磁盘的分区表信息。

(选择一项)a) -lb) -nc) -pd) -w9)在RHEL5系统中,执行()命令可以将分区“/dev/sdb2”格式化为Swap类型的交换文件系统。

Linux1 邮件服务器 Linux下选择哪个邮件服务器系统

Linux1 邮件服务器Linux下选择哪个邮件服务器系统几年以前,Linux环境下可选择的免费邮件服务器软件只有Sendmail,但是由于Sendmail的缺陷,一些开发者先后开发了若干种其他的邮件服务器软件。

当前,运行在Linux环境下免费的邮件服务器,或者称为MTA(Mail Transfer Agent)有若干种选择,比较常见的有Sendmail、Qmail、Postfix、exim及Zmailer等等。

本节希望通过对几种影响相对来说比较大的主流Linux环境下的MTA的特点进行阐述,并对其优缺点一一分析比较,使用户在选择Linux 环境下的免费MTA时有一个选择的依据。

1.PostfixPostfix是一个在IBM资助下由Wietse Venema负责开发的自由软件工程的一个产物,其目的是为用户提供除sendmail之外的邮件服务器选择。

Postfix力图做到快速、易于管理、提供尽可能的安全性,同时尽量做到和sendmail邮件服务器保持兼容性以满足用户的使用习惯。

起初,Postfix是以VMailer这个名字发布的,后来由于商标上的原因改名为Postfix。

主要设计目标Postfix工程的目的是实现一个邮件服务器,提供给用户除sendmail以外的选择。

其设计目标主要包括其性能、兼容性、安全和健壮性、灵活性和安全性几个方面。

性能方面,Postfix要比同类的服务器产品速度快三倍以上,一个安装Postfix 的台式机一天可以收发百万封信件。

Postfix设计中采用了web服务器的设计技巧以减少进程创建开销,并且采用了其他的一些文件访问优化技术以提高效率,但同时保证了软件的可靠性。

兼容性方面,Postfix设计时考虑了保持Sendmail的兼容性问题,以使移植变的更加容易。

Postfix支持/var/mail、/etc/aliases、NIS及~/.forward等文件。

然而Postfix 为保证管理的简单性,所以没有支持配置文件sendmail.cf。

邮件过滤软件使用教程

邮件过滤软件使用教程第一章:邮件过滤软件的介绍邮件过滤软件,也称为反垃圾邮件软件,是一种用于识别和过滤垃圾邮件的工具。

随着电子邮件的广泛应用,垃圾邮件成为了一个广泛存在的问题,给用户带来骚扰和安全隐患。

邮件过滤软件的目的就是通过智能算法和规则来自动识别和过滤垃圾邮件,从而提高用户的邮件使用效率和安全性。

第二章:安装和配置邮件过滤软件1. 下载邮件过滤软件首先,去官方网站下载符合你操作系统和邮件客户端的最新版本的邮件过滤软件。

确保下载的软件是可信的,以防安全风险。

2. 安装软件双击下载好的安装包,按照软件安装向导的指引完成软件的安装。

如果需要选择特定的安装选项和路径,请根据自己的需要进行选择。

3. 配置软件安装完成后,打开邮件过滤软件,进入配置页面。

根据软件的指引,填写所需的邮箱账号和密码信息,并进行验证。

确保提供的账号和密码是准确的,否则软件将无法连接到你的邮箱。

第三章:设置邮件过滤规则1. 学习垃圾邮件特征在配置完成后,为了提高邮件过滤的准确性,需要对垃圾邮件的特征进行学习。

了解垃圾邮件通常包含的关键词、链接、附件类型等特征,以及常见的垃圾邮件发送者邮箱域名。

2. 创建过滤规则根据学习到的垃圾邮件特征,进入过滤规则设置页面。

根据软件的指引,选择过滤条件和行为,并进行规则的创建。

可以设置多个规则,以适应不同的垃圾邮件类型。

3. 测试和调整规则创建完规则后,发送一些已知类型的垃圾邮件到测试邮箱中,观察软件是否能准确识别和过滤。

如有需要,调整规则的条件和行为,以提高过滤的效果。

第四章:优化邮件过滤效果1. 配置白名单和黑名单除了设置过滤规则外,还可以配置白名单和黑名单,来进一步优化过滤效果。

将信任的发件人邮箱地址添加到白名单中,确保其邮件不会被误判为垃圾邮件。

将常见的垃圾邮件发送者添加到黑名单中,以防止它们继续向你发送垃圾邮件。

2. 定期更新软件和规则垃圾邮件的形式和特征是不断变化的,因此需要定期更新邮件过滤软件和规则,以应对新出现的垃圾邮件类型。

postfix原理

postfix原理Postfix原理是一种邮件传输代理(MTA)系统,它的设计目标是简单、安全、高效。

Postfix的工作原理与传统的邮件系统相比有一些独特之处,本文将详细介绍Postfix的原理及其在邮件传输中的应用。

我们需要了解Postfix的基本架构。

Postfix采用模块化的设计,主要由邮件传输代理(SMTPD)、邮件投递代理(SMTP)和邮件传输代理(MTA)三个核心组件构成。

其中,SMTPD负责接收外部邮件,SMTP负责向外部邮件服务器发送邮件,MTA则负责邮件的转发和投递。

Postfix的工作流程如下:当外部邮件发送到本地服务器时,SMTPD模块会首先接收邮件,并进行基本的验证和过滤。

然后,邮件会被传输到MTA模块,MTA模块会根据预先配置的规则,将邮件转发给目标服务器或者直接投递到本地用户的邮箱中。

而当本地用户发送邮件时,SMTP模块会负责将邮件发送到目标服务器。

Postfix的原理在于其高度可配置性和灵活性。

管理员可以通过修改配置文件来定制邮件传输的行为,例如设置邮件的路由规则、过滤规则等。

此外,Postfix还提供了多种安全机制,如基于TLS的加密传输、基于SASL的身份验证等,以保护邮件的安全性。

Postfix还具有高效的邮件队列管理机制。

当目标服务器不可用或网络中断时,Postfix会将邮件暂时保存在邮件队列中,待目标服务器恢复正常后再进行投递。

这种机制确保了邮件的可靠传输,避免了邮件的丢失。

Postfix的原理还包括对垃圾邮件的过滤和防御机制。

Postfix可以通过DNSBL、SPF、DKIM等技术来判断邮件是否为垃圾邮件,并进行相应的处理。

这些机制可以有效地减少垃圾邮件的传输,提高邮件系统的安全性。

在实际应用中,Postfix被广泛用于各种规模的邮件系统中。

其简单、安全、高效的特点使得Postfix成为了许多企业和个人选择的首选邮件传输代理系统。

无论是小型企业还是大型互联网公司,都可以根据实际需求定制和部署Postfix,以满足不同的邮件传输需求。

Linux1 邮件服务器 Postfix所需软件与软件结构

Linux1 邮件服务器Postfix所需软件与软件结构相对于Sendmail还需要m4及Sendmail.cf来讲,Postfix要简单很多,只需要安装一个Postfix软件包即可。

那么Postfix有哪些重要的文件?它主要的文件都在/etc/postfix中,下面来介绍一下这些文件的具体内容。

1.配置文件在Postfix邮件服务器中,常见的配置文件包括/etc/postfix/main.cf(主配置文件)、/etc/postfix/master.cf(运行参数配置文件)、/etc/postfix/access(存取控制文件)及/etc/aliases(别名数据库文件)。

●/etc/postfix/main.cf这是Postfix主要的配置文件,几乎所有的设置参数都是在这个文件内规范的。

这个文件默认是一个完整的说明文件,如图9-47所示,可以参考这个文件的内容设置Postfix MTA。

修改这个文件后,需要重新启动Postfix。

图9-47 Postfix主配置文件●/etc/postfix/master.cf该文件主要包含了Postfix每个程序的运行参数,是一个很重要的配置文件。

不过这个文件默认已经配置好了,通常不需要更改。

●/etc/postfix/access(利用postmap处理)与Sendmail的/etc/Mail/access用途相同,可以设置开放的Relay,拒绝联机的来源或目标地址等信息。

不过此文件的生效还需要在/etc/postfix/main.cf中启动这个文件,且设置完毕后需要以postmap来处理成为数据库文件。

●/etc/aliases(利用postalias或nwealiases处理)该文件用来定义Postfix的别名,根据系统版本的不同,此文件放置的目录也将不同。

在Red Hat Linux5.0中,为了完全兼容于Sendmail和Postfix,所以这个文件默认存放在/etc/中,其它版本则可能放置在/etc/postfix 目录中。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

linux-postfix服务器-电子邮件过滤和防病毒-技术笔记

电子邮件过滤和防病毒

postfix邮件服务系统可以针对SMTP会话中的地址,名称等信息进行检查,并根据main.cf 的配置参数将某一类型的数据发送到指定的策略配置文件,由该文件配置执行的动作,该文件经过hash加密导入数据库。

1. 根据客户端的主机名地/址过滤邮件,可以是单个ip,网段ip,域名,主机名。

vi /etc/postfix/main.cf

smtpd_client_restrictions = check_client_access hash:/etc/postfix/access //指定策略文件和hash数据库位置

下面设置策略文件:

vi /etc/postfix/access

192.168.4 REJECT //也可以使用DISCARD丢弃

192.168.4.1 OK

REJECT

postmap /etc/postfix/access //该命令用于将策略文件hash一下加入数据库

//客户端地址可能是邮件真实的来源地,而helo信息只是客户端告知的地址

//客户端的信息是

2根据hello信息中的主机名地址过滤

配置main.cf

smtpd_helo_required = yes //要求必须使用helo命令

smtpd_helo_restrictions = reject_invalid_hostname //拒绝使用无效主机名的主机

3根据发件人地址过滤邮件

smtp_sender_login_maps =

mysql:/etc/postfix/mysql_virtual_sender_maps.cf, //指定mysql类型的查询表文件和别名文件

mysql:/etc/posfix/mysql_virtual_alias_maps.cf

smtpd_sender_restrictions =

permit_mynetworks,

reject_sender_login_mismatch, //发件人与登录用户不匹配时拒绝

reject_non_fqdn_sender, //发件人地址不属于合法FQDN时拒绝

reject_unknown_sender_domain, //发件人地址未知或不存在时拒绝

//以上可以防止通过发信认证的用户伪造mail from 信息

check_sender_access hash:/etc/postfix/sender_access //用于指向含有邮件地址域名地址的查询表,即rcpt to: 提供的信息---实际上是收件人地址

如:vi /etc/postfixsender_access

REJECT

marketing@ REJECT

REJECT

REJECT

postmap /etc/postfix/sender_access

4根据收件人地址过滤

smtpd_recipient_restrictions =

permit_mynetworks, //允许本邮件系统发出的邮件

permit_sasl_authenticated, //允许通过sasl认证的用户作为发件人

reject_unauth_destination, //收件人地址域不包括在postfix授权网络内时拒绝

reject_non_fqdn_recipient, //收件人地址域不属于合法FQDN时拒绝

reject_unknow_recipient_domain //收件人地址域或不存在时拒绝。

//通过中国互联网协会发垃圾邮件中心的网站,/

可以根据ip查询谋个邮件服务器是否在其黑名单中

基于邮件内容过滤防毒

采用MailScanner 调度软件将接收到的全部邮件放入hold队列,mailscanner接着调用SpamAssassin对内容检查,根据预设规则评分,MailScanner采取相应处理,比如分数高于谋个值直接丢弃,在谋个范围进行调用F-port扫毒,或者低于谋个值直接投递

安装Mailscanner软件包Mailscanner-4.75.11-1.rpm.tar.gz 其中有数十个rpm包和Perl软件包,但解压后只需执行./install.sh脚本即可自动安装

修改配置文件MailScanner.conf

vi /etc/MailScanner/MailScanner.conf

Run As User = postfix //将运行程序的身份设为postfix

Run As Group = postfix

Incoming Queue Dir = /var/spool/postfix/hold //设置待过滤处理的邮件队列目录Outgoing Queue Dir = /var/spool/postfix/incoming //设置过滤处理后的邮件队列目录MTA = postfix //设置MTA服务器名称

Required SpamAssassin Score = 7 //高于此值的视为垃圾邮件,默认为6

High SpamAssassin Score = 10 //高于此值的视为高分垃圾邮件

Spam Actions = deliver header “X-Spam-status:Yes”

//对非高分垃圾邮件采取的动作继续投递,但在标头信息中添加引号中的信息High Scoring Spam Actions = delete forward

//对非高分邮件采取的动作,删除,同时发给指定用户邮箱集中处理

下面配置Postfix对mailscanner的支持

在main.cf文件添加

header_checks = regexp:/etc/postfix/header_checks //设置使用模式查询表

编辑header_checks文件,添加

/^Received:/ HOLD

调整邮件过滤队列目录的属主属组并启动Mailscanner服务

chown –R postfix.postfix /var/spool/MailScanner/incoming

chown –R postfix.postfix /var/spool/MailScanner/quarantine

service MailScanner start

chkconfig --level 35 MailScanner on

安装并配置Spam Assassin 垃圾邮件过滤器

Rhel5光盘含有SpamAssassin 的RPM包

SpamAssassin为Perl语言编写,依赖的perl语言软件包较多

安装时可能会提示需要安装谋个依赖软件包,可能提示的软件包如下:

perl-Archive-Tar*,perl-Digest-SHAl*,perl-IO-Socket-INET6*

Perl-IO-Socket-SSL,perl-Net-DNS*, per-Archive-Tar*,perl-IO-Socket-SSL*,perl-IO-Zlib* Perl-Socket6*,perl-Net-SSLeay*,perl-Digest-HMAC*

SpamAssassin配置文件位于/etc/mail/spamassassin/local.cf ----一般不需任何修改保持默认

启动服务

service spamassassin start

chkconfig –level 35 spamassassin on

安装配置F-Pro

可用于邮件病毒查杀的软件包括F-Port McAFee ClamAV Trend 等

F-Port使用于多种系统平台Linux系统可以使用其免费的workstation版本

可解压到系统的opt目录

./install-f-prot.pl

fpupdate 为其中的病毒库更新程序,可手动执行更新

可为其启用计划任务设置每天指定时间更新

service crond start

测试邮件内容过滤:

在服务器给自己发一封邮件

正文包含引号内内容

“XJS*C4JDBQADN1.NSBN3*2IDNEN*GTUBE-STANDARD-ANTI-UBE-TEST-EMAIL*C.34X”收到的邮件主题将带有Spam?标记,说明被评为垃圾邮件

测试防病毒机制

再给自己发一封正文包括如下引号内内容

“X5o!p%@AP[4\PZX54(P^)7CC )7}$EICAR-STANDARD-ANTIVIRUS-TEST-FILE!$H+H*”查看、var/log/maillog将发现病毒记录。