山石防火墙命令

山石防火墙命令

表29-1:手动同步配置命令列表;HA同步信息show命令手动同步命令;配置信息showconfigurationexe;文件信息showfileexechasyncfi;ARP表项s howarpexechasyncrd;DNS配置信息showiphostsexecha;DHCP配置信息s howdhcpexechasy;MAC地址表showmacexecha表29-1:手动同步配置命令列表HA 同步信息show 命令手动同步命令配置信息show configuration exec ha sync configuration文件信息show file exec ha sync file file-nameARP 表项show arp exec ha sync rdo arpDNS 配置信息show ip hosts exec ha sync rdo dnsDHCP 配置信息show dhcp exec ha sync rdo dhcpMAC 地址表show mac exec ha sync rdo macshow pki keyPKI 配置信息show pki trust-domainexec ha sync rdo pki会话信息show session exec ha sync rdo session show ipsec saIPSec VPN 信息show isakmp saexec ha sync rdo vpnshow scvpn client testshow scvpnhost-check-profileshow scvpn poolshow scvpnuser-host-bindingshow scvpn sessionSCVPN 信息show auth-user scvpnexec ha sync rdo scvpnshow l2tp tunnelshow l2tp poolshow l2tp client{tunnel-name name [useruser-name]| tunnel-id ID}L2TP 信息show auth-user l2tp{interface interface-name| vrouter vrouter-name}exec ha sync rdo l2tpWeb 认证信息show auth-user webauth exec ha sync rdo webauth NTP 信息show ntp exec ha sync rdo ntpSCVPN 信息show scvpn exec ha sync rdo scvpn路由信息show ip route exec ha sync rdo route显示HA配置系统提供相应的show 命令,查看HA 配置信息。

山石网科 Hillstone山石网科 下一代防火墙 配置指南说明书

Hillstone山石网科下一代防火墙基础配置手册V5.5版本Hillstone Networks Inc.服务热线:400 828 6655内容提交人审核人更新内容日期陈天骄陈天骄初次编写2016/1/14目录1 设备管理 (3)1.1 终端console登录 (3)1.2 网页WebUI登录 (3)1.3 恢复出厂设置 (5)1.3.1 CLI命令行操作 (5)1.3.2 WebUI图形化界面操作 (5)1.3.3 硬件CLR操作 (6)1.4 设备系统(StoneOS)升级 (6)1.4.1 通过sysloader升级 (6)1.4.2 通过CLI升级 (9)1.4.3 通过WebUI升级 (9)1.5 许可证安装 (10)1.5.1 CLI命令行安装 (10)1.5.2 WebUI安装 (11)2 基础上网配置 (11)2.1 接口配置 (11)2.2 路由配置 (13)2.3 策略配置 (14)2.4 源地址转换配置(SNAT) (15)3 常用功能配置 (16)3.1 PPPoE拨号配置 (16)3.2 动态地址分配(DHCP)配置 (17)3.3 IP-MAC地址绑定配置 (20)3.4 端到端IPSec VPN配置 (21)3.4.1 配置第一阶段P1提议 (22)3.4.2 配置ISAKMP网关 (23)3.4.3 配置第二阶段P2提议 (24)3.4.4 配置隧道 (25)3.4.5 配置隧道接口 (26)3.4.6 配置隧道路由和策略 (28)3.4.7 查看VPN状态 (29)3.5 远程接入SCVPN配置 (30)3.6 目的地址转换DNAT配置 (38)3.6.1 IP映射 (39)3.6.2 端口映射 (41)1设备管理安全网关支持本地与远程两种环境配置方法,可以通过CLI 和WebUI 两种方式进行配置。

CLI同时支持Console、Telnet、SSH等主流通信管理协议。

Hillstone常用配置命令整理

preempt:只需要Master上设置争抢模式

monitor track 1:设置failover触发的监控条件

manage ip ip-address:配置备机的管理IP地址

track 1:配置监控条件

int eth0/0 weight xx:指定监控端口,并配置权重值。监控条件还可以配置arp/bandwidth/delay/dns/http/ip/tcp等

admin lockout-duration 5:密码试错后的锁定时间,5分钟

admin host:定义管理控制台IP地址,可设置网段、单机、IP范围,并在指定以上参数后,定义远程登录的方式。

password-policy:管理员密码策略,进入子命令配置项。注:仅可指定长度与复杂度,有效周期没有。

rule from any to any from-zone App to-zone App service any permit:同zone,不同子网下的互通策略。缺省是阻断的,没有screenos下的全通选项,只能通过策略来打通。

id 2:进入指定id号的策略子命令集

move 3 before 1:将id3策略移到id1前,即调整策略顺序

snmp-server engineID Hillstone-test:定义snmp v3的引擎ID

snmp-server user mgmtv3 group xxxxx v3 remote 192.168.0.223 auth sha xxxxxx(key)

snmp-server host 192.168.0.223 version 3:配置远程管理服务器的IP

山石防火墙HA双主Peer-mode模式配置教程

⼭⽯防⽕墙HA双主Peer-mode模式配置教程⼭⽯防⽕墙HA主备模式上⾏路由器VRRP模式协商失败都是Master状态,所以要将防⽕墙HA改为双主Peer-mode模式,⼩编和⼤家分享下HA双主配置的⽅法和注意事项,期望⼤家遇到少踩坑。

⼀、⽹络拓扑⼆、路由器双Master分析在防⽕墙上放⾏组播地址,源地址any,⽬的地址组播地址224.0.0.18,服务any。

因为HA是主备模式,备墙是不⾛流量的,相当于是断开状态,所以上⾏路由器VRRP会协商失败,都认为⾃⼰主Master。

ps:但若是双主模式,两个墙都⾛流量,上⾏路由器VRRP就能协商成功了,所以提前在防⽕墙中增加上⾯的策略放⾏组播策略。

三、双主Peer-mode模式配置1、配置管理⼝(1)中⼼思想:两台墙各配置管理⼝IP,取消HA同步,Local IP选项也不⽤勾选,这样按照上⾯的⽹络拓扑可以正常连接访问。

(2)配置管理⼝FW1:FW2:ps:1、管理⼝的逆向路由相关不⽤管。

2、管理⼝配置遇到了挺多的坑,实验坏境和⽣产环境上FW1配置100.251,创建管理⼝虚拟转发⼝0/1:1配置100.250,管理⼝HA同步开启,HA双主模式⽣效后,FW1和FW1上⾯都有251和250两个地址,但是FW1防⽕墙管理⼝192.168.100.251连接正常,FW2防⽕墙192.168.100.250只能在直连的交换机ping通,跨路由器就⽆法访问了,这个暂未解决,后⾯继续研究。

2、配置业务上下联接⼝这⾥只需要配置FW1的即可,FW2的等HA状态协商后会⾃动同步的,注意勾选HA同步和安全域配置即可。

FW1(这⾥是透明模式,不⽤配置接⼝IP):上⾏链路连接路由器:下⾏链路连接交换机FW2:不⽤配置,等HA状态协商成功,⾃动同步到FW2.3、配置HA包含:HA控制连接接⼝e0/2、HA数据连接接⼝e0/3,FW1的HA地址,FW2的HA地址,组0和组1。

备注:1、HA簇和节点先不启⽤,不然HA状态就开始协商了,等两台墙HA地址都配置好了再协商HA开启Peer-mode。

山石网科防火墙配置手册

山石网科防火墙配置手册

群山石网科防火墙配置手册群山石网科防火墙是一款专为企业网络安全而设计的防火墙产品,具有高性能、高安全性和可靠性等特点。

其采用七层防火墙、IPS、防拒绝服务攻击、

防恶意网络入侵、拦截病毒木马等多重安全技术,可以满足企业网络的安全需求。

群山石网科防火墙的配置主要包括以下几步:

1. 安装群山石网科防火墙:安装前需要确保防火墙与企业网络的网络拓扑架构完全一致,以保证防火墙的正常运行。

2. 配置网络访问控制规则:根据企业网络环境,定义不同类型的网络访问控制规则,以便根据不同的需求实施网络访问控制。

3. 配置安全服务:配置安全服务,如IPS、防拒绝服务攻击、防恶意网络入侵、拦截病毒木马等,以确保企业网络的安全性。

4. 设置安全日志:定期记录防火墙的运行状态,以便及时发现可能的安全漏洞,并及时采取有效的安全措施。

5. 配置安全策略:根据企业网络的实际情况,设置合理的安全策略,以便有效地防范网络安全攻击,保护企业网络安全。

通过以上步骤,可以完成群山石网科防火墙的配置,为企业网络提供安全的保障。

群山石网科防火墙的配置,不仅可以保护企业网络免受外部恶意攻击,而且可以让企业的网络运行更加安全可靠。

Hillstone山石网科防火墙日常运维操作手册

Hillstone⼭⽯⽹科防⽕墙⽇常运维操作⼿册⽬录⼀、设备基础管理 (1)1.1设备登录 (1)1.1.1 通过CLI管理设备 (1)1.1.2 通过WebUI管理设备 (2)1.2管理员帐号及权限设置 (4)1.2.1 新增管理员 (4)1.2.1 修改管理员密码 (5)1.3 License安装 (6)1.4设备软件升级 (7)1.5设备配置备份与恢复 (9)1.5.1 备份设备配置 (9)1.5.2 恢复设备配置 (12)1.6系统诊断⼯具的使⽤ (14)⼆、对象配置 (16)2.1 配置地址薄 (16)2.2 配置服务簿 (17)三、⽹络配置 (21)3.1 配置安全域 (21)3.2 配置接⼝ (22)3.3 配置路由 (23)3.4 配置DNS (24)四、防⽕墙配置 (26)4.1 配置防⽕墙策略 (26)4.1.1 新增防⽕墙安全策略 (26)4.1.2 编辑防⽕墙安全策略 (27)4.2 配置NAT (28)4.2.1 配置源NAT (28)4.2.2 配置⽬的NAT (31)4.3 防⽕墙配置举例 (35)五、QOS配置 (44)5.1 配置IP QOS (45)5.2 配置应⽤QOS (46)六、常⽤⽇志配置 (48)⼀、设备基础管理1.1设备登录安全⽹关⽀持本地与远程两种环境配置⽅法,可以通过CLI 和WebUI 两种⽅式进⾏配置。

CLI同时⽀持Console、telnet、SSH 等主流通信管理协议。

1.1.1 通过CLI管理设备通过Console ⼝配置安全⽹关时需要在计算机上运⾏终端仿真程序(系统的超级终端、SecureCRT等)建⽴与安全⽹关的连接,并按如下表所⽰设置参数(与连接Cisco设备的参数⼀致):通过telnet或者SSH管理设备时,需要在相应接⼝下启⽤telnet或SSH 管理服务,然后允许相应⽹段的IP管理设备(可信主机)。

对接⼝启⽤telnet或SSH管理服务的⽅法如下:⾸先在⽹络—>⽹络连接模式下的页⾯下⽅勾选指定接⼝,点击图⽰为的编辑按钮,然后在弹出的接⼝配置窗⼝中对接⼝启⽤相应的管理服务,最后确认即可:1.1.2 通过WebUI管理设备WebUI同时⽀持http和https两种访问⽅式,⾸次登录设备可通过默认接⼝ethernet0/0 (默认IP 地址192.168.1.1/24,该接⼝的所有管理服务默认均已被启⽤)来进⾏,登录⽅法为:1. 将管理PC 的IP 地址设置为与192.168.1.1/24 同⽹段的IP 地址,并且⽤⽹线将管理PC与安全⽹关的ethernet0/0 接⼝进⾏连接。

hillstone防火墙如何设置

hillstone防火墙如何设置hillstone防火墙如何设置hillstone防火墙设置怎么样设置才最好呢?能起到最大的作用!下面由店铺给你做出详细的hillstone防火墙设置方法介绍!希望对你有帮助!hillstone防火墙设置方法一:Hillstone路由器自带了邮件相关的端口协议服务组,可以登录路由器找到,对象-- 服务里面点击自定义,添加设置。

把需要映射的端口,SMTP POP IMAP 等端口加到协议组里面设置端口映射选择需要映射的公网接口设置好需要映射的协议组,然后选择启用。

即可hillstone防火墙设置方法二:口令丢失情况下的处理如果口令丢失,用户无法登录安全路由器进行配置,请在安全路由器刚启动时按住 CLR 按键大约 5 秒,使设备恢复到出厂配置。

此时用户可以使用默认管理员“hillstone”登录重新配置。

操作步骤如下:1.关闭安全路由器电源。

2.用针状物按住 CLR 按键的同时打开安全路由器电源。

3.保持按住状态直到指示灯 STA 和 ALM 均变为红色常亮,释放 CLR 按键。

此时系统开始恢复出厂配置。

4.出厂配置恢复完毕,系统将会自动重新启动。

默认IP : 192.168.1.1默认用户名: hillstone默认密码:hillstone请注意把PC的IP改为和路由器同一网段(比如:192.168.1.2)后访问hillstone防火墙设置方法三:CMD,端口需开启telent,命令行模式配置。

以下是命令:confhost-blacklist mac *.*.*(*.*.*=需要禁止的MAC地址)save。

hillstone防火墙配置实例介绍

目录一.基本情况介绍 (2)1.车管所机房情况: (2)2.通璟检测站: (2)3.风顺、安运检测站: (2)4.关于防火墙的配置方式: (3)5.关于配置文件: (3)6.关于授权证书: (4)二.车管所防火墙配置说明 (5)1.第12行: (5)2.第90行,地址薄的设置: (5)3.第316行,接口的设置: (7)4.第371行,虚拟路由的配置: (9)5.第381行,策略的配置: (11)三.通璟检测站防火墙的配置: (13)1.第83行,地址薄的设置: (13)2.第290行,接口的配置: (14)3.第312行,虚拟路由的设置: (15)4.第317行,策略的配置: (16)四.风顺检测站防火墙的配置: (17)1.第86行,地址薄的配置: (17)2.第305行,接口的配置: (18)3.第328行,虚拟路由的配置: (19)4.第335行,策略的设置: (21)五.总结 (22)一.基本情况介绍本文档适用于HillStone SG-6000 M2105(车管所)和HillStone SG-6000 NA V20(检测站),网络连接方式为车管所与检测站防火墙用网线直连、车管所与检测站防火墙在同一公安网IP段内两种。

具体配置如下:1.车管所机房情况:数据服务器、应用/通讯服务器、hillstone防火墙、审核电脑1/2的IP分别10.137.186.78/62/68/36/37,系统管理员给的IP地址格式为:;防火墙配置完毕后,车管所服务器设置的IP格式为:webserviceIP:10.136.46.23。

2.通璟检测站:局域网IP地址为192.168.11.*段,网关192.168.11.1。

因为距离短,有一条一百多米网线直接通到车管所机房。

站点服务器、签证申请岗、查验岗、无线路由、PDA、检测线主控、登录机等都接在交换机上,然后交换机接网线到hillstone防火墙的0/1口,到车管所机房的网线接防火墙0/0口。

山石SA2001AVPN防火墙简明配置手册

山石SA-2001A操作指导手册一, 山石SA2001A概述山石网科SA2001A多核安全网关是山石网科公司自主开发、拥有知识产权的新一代安全网关。

它基于角色、深度应用的多核 Plus®G2 安全架构突破了传统防火墙只能基于 IP 和端口的防范限制。

模块化设计处理器的应用实现了设备整体处理能力的极大提升,从而突破传统 UTM 在开启病毒过滤等功能后所带来的性能下降的局限。

百兆到万兆的处理能力使山石网科多核安全网关适用于多种网络环境,包括中小企业级市场、政府机关、大型企业、电信运营商和数据中心等机构。

丰富的软件功能为网络提供不同层次及深度的安全控制以及接入管理,例如基于角色深度应用安全的访问控制、IPSec/SSL VPN、应用带宽管理、病毒过滤、内容安全等。

二, 通过控制台配置山石SA2001A2.1 配置准备及图例准备好通过控制台端口配置所需的反转电缆,带串口的主机一台,电源线两跟以及相关主机配件;按照如下网络拓扑将主机与SA2001A相连.2.2 主机串口参数配置在主机上依次选开始—程序—附件—通讯—超级终端,单击超级终端出现下图所示界面:在名称下方框框中输入Hillstone,如:后确定,得到如下所示界面:这里可以在“连接时使用”中选择要使用的串口(一般默认选COM1即可),然后确定如下图:在“数据位数”中选“9600”,“数据流控制”中选“无”,如图:确定后得到下图:(注意:此界面是在已经做过配置的情况下。

)此时说明已经成功通过控制台端口将主机和SA2001A相连通,接下来就可以对SA2001A进行相关配制。

三,山石SA2001A常用配置命令介绍3.1 命令模式介绍3.1.1执行模式用户进入到 CLI 时的模式是执行模式。

执行模式允许用户使用其权限级别允许的所有的设置选项。

该模式的提示符如下所示,包含了一个井号(#)如下:hostname#3.1.2 全局配置模式全局配置模式允许用户修改安全网关的配置参数。

山石网科防火墙常见问题及解答手册(FAQ)说明书

Version1.0Copyright 2022Hillstone Networks.All rights reserved.Information in this document is subject to change without notice.The software described in this document is fur-nished under a license agreement or nondisclosure agreement.The software may be used or copied only in accord-ance with the terms of those agreements.No part of this publication may be reproduced,stored in a retrievalsystem,or transmitted in any form or any means electronic or mechanical,including photocopying and recording for any purpose other than the purchaser's personal use without the written permission of Hillstone Networks.Hillstone Networks本文档仅面向山石网科内部读者,禁止外传及用于任何商业用途。

联系信息北京苏州地址:北京市海淀区宝盛南路1号院20号楼5层地址:苏州高新区科技城景润路181号邮编:100192邮编:215000联系我们:/about/contact_Hillstone.html关于本手册本手册为山石网科防火墙设备使用过程中的常见问题及解答。

获得更多的文档资料,请访问:https://针对本文档的反馈,请发送邮件到:*************************山石网科https://TWNO:TW-FAQ-AKXE-CN-V1.0-6/27/2022用内部使用内部使用内部使用内部使用内部使用内部使用内部使用内部使用目录目录常见问题及解答介绍目标读者10更多资源10产品优势及定位A系列防火墙优势及定位问答121.A系列防火墙产品定位是什么?122.A系列防火墙有哪些主要特点,这些特点有哪些优势?123.A系列智能下一代防火墙有哪些应用场景?13K系列防火墙优势及定位问答144.K系列防火墙产品定位是什么?145.K系列防火墙有哪些主要功能亮点?14X系列防火墙优势及定位问答156.X系列数据中心防火墙产品定位是什么?157.X系列数据中心防火墙有哪些主要特点,这些特点有哪些优势?158.X系列数据中心防火墙在软件上有哪些优势功能?159.X系列数据中心防火墙有哪些应用场景?1610.X系列防火墙在选型时,参照客户现网业务流量该如何选择配置模型?16功能类问答硬件平台18TOC -1用内部使用内部使用内部使用内部使用内部使用内部使用内部使用内部使用1.A系列产品的型号及支持的扩展模块有哪些?182.A系列设备可以安装哪些硬盘?183.A系列设备支持的电源情况?184.K系列产品的型号及支持的扩展模块有哪些?195.K系列设备可以安装哪些硬盘?196.K系列设备支持的电源情况?197.X系列防火墙的CPU是什么架构?208.X系列产品的型号及支持的扩展模块有哪些?209.X系列设备需要哪些扩展模块才能正常工作?2110.X系列设备的扩展模块是否支持热插拔?2111.X10800和X9180电源线是16A的还是10A的?2112.X系列QSM扩展模块与IOM/SIOM扩展模块在实现QoS功能上有什么区别?2113.E系列设备最多可以安装几块万兆接口扩展模块?2114.防火墙设备支持40G光模块型号TRAN-QSFP+BiDi吗?2215.防火墙哪些光接口支持拆分?2216.如何拆分100GE(QSFP28)光接口和40GE(QSFP+)光接口?2217.防火墙哪些光接口支持降速?2318.防火墙光接口如何进行降速?2419.防火墙哪些光接口支持光转电?2520.防火墙光接口如何进行光转电?2521.防火墙设备的硬盘可以保存多久的日志信息?2622.山石网科设备可以使用其他厂商的光模块吗?26TOC -2用内内部使用内部使用内部使用内部使用内部使用内部使用内部使用23.光纤连接器的接口有哪些类型?2624.B系列产品的型号及支持的扩展模块有哪些?2725.C系列产品的型号及支持的扩展模块有哪些?27规格参数/许可证/特征库2726.A系列设备的IPS特征库数量为多少个?2727.A系列防火墙能满足10万以上用户的添加和管理吗?2828.A系列的病毒库能支持到300W吗?2829.StoneOS支持的VSYS有无数量限制?2830.A5500支持的VSYS最大数量是多少?2831.防火墙的IPS、AV、僵尸网络防御(C2)特征库分别是和哪些厂商合作的?2832.如何查看垃圾邮件过滤功能的特征库?2933.如何查看特征库的历史升级情况?2934.部分功能测试许可到期后功能仍可以正常使用吗?2935.僵尸网络防御许可证过期后,还能使用该功能吗?2936.僵尸网络防御特征库数量是多少?2937.僵尸网络防御特征库会自动更新到最新版本吗?3038.防火墙许可证导入后是否需要重启设备?30版本升级3139.防火墙升级版本前要注意什么?3140.防火墙正式平台许可证过期,对版本升级有影响吗?3241.A系列防火墙能使用StoneOS 5.5R8软件版本吗?3242.A系列防火墙升级是否有限制?32TOC -3用内内部使用内部使用内部使用内部使用内部使用内部使用内部使用系统管理3343.A系列和X系列防火墙设备是否可以强制断电?3344.StoneOS支持其他语言吗?3345.系统的默认管理员可以编辑或删除吗?3346.防火墙支持哪些配置管理方式?3347.如何查看设备的推荐版本?3348.如何查询设备售后服务到期时间和硬件保修时间?3449.如何查看当前运行的版本和运行时间?3450.如何关闭系统调试功能?3451.如何查看设备的配置信息?3452.如何查看SNMP OID值?34零信任3553.零信任支持基于哪些维度进行权限控制?3554.零信任支持哪些双因子认证方式?3555.零信任使用什么客户端接入?3556.因为终端状态原因而无法访问特定资源的用户,可以通过调整终端设备的配置获取访问权限吗?35策略3557.防火墙安全域之间默认是允许信息传输的吗?3558.策略规则的匹配顺序是什么?3659.防火墙是否支持导入安全策略?3660.未匹配到任何防火墙安全策略的流量默认是允许通过还是拒绝通过?3661.防火墙是否支持策略的五元组快速查询以及针对策略未命中时间进行查询?36TOC -4用内内部使用内部使用内部使用内部使用内部使用内部使用内部使用62.什么是失效策略?3663.防火墙最大策略数量和策略中的源/目的IP或者端口数量有关联吗?3764.策略规则调用的源地址条目/目的地址条目数量有限制吗?3765.在两个内网区域间通过防火墙做内网隔离,如何配置防火墙策略?37VSYS3766.VSYS支持Netflow吗?3767.防火墙中存在多个VSYS时,可以实现单个VSYS重启吗?3868.VSYS的数量增加,是否会影响根VSYS的性能?38路由3869.路由的优先级顺序是什么?3870.哪些类型的路由支持IPv6?3871.哪些类型的路由支持BFD功能?38VPN3872.StoneOS支持哪些VPN?3873.SSL VPN支持对接手机身份验证器吗?如Google Authenticator。

山石IFW2系列工控防火墙V2.0版本说明说明书

Version2.0

TechDocs|

版本说明

本手册包含了IFW2_2.0版本以及后续版本的版本说明,主要介绍了各版本的新增功能、已知问题等内容。

l IFW22.0

IFW22.0

发布日期:2022年6月24日

本版本是山石网科IFW2系列工控防火墙的首次发布。

山石网科IFW2系列工控防火墙满足工业场景的各种需求,有无风扇、低噪音、适用于宽温宽湿工作条件的特点。

可以识别S7comm、PROFINET-IO、Modbus、IEC-61850、IEC-60870-5-104、FINS、DNP3、EthernetIP以及IEC-60850-MMS多种工业协议。

工控协议白名单防护中,对Modbus、OPC、IEC104这三种工业协议满足主机级、协议级、功能级和值域级四级深度解析和管控。

可以对工业设备进行进行资产发现和资产拓扑关系展示,做到可知、可控、可管、可靠。

版本发布相关信息:https:///show_bug.cgi?id=28672

平台和系统文件

新增功能

2Title-ReleaseNote

Title-ReleaseNote3

浏览器兼容性

以下浏览器通过了WebUI测试,推荐用户使用:

l IE11

l Chrome

获得帮助

Hillstone Web应用防火墙设备配有以下手册:请访问https://进行下载。

l《IFW2_WebUI用户手册》

l《IFW2_CLI命令行手册》

l《IFW2_硬件参考指南》

服务热线:400-828-6655

官方网址:https://

4Title-ReleaseNote。

山石防火墙常用命令

山石防火墙常用命令一、查看防火墙状态在使用山石防火墙时,我们常常需要了解防火墙的状态,以便及时调整和优化配置。

通过以下命令可以查看防火墙的状态信息:1. show firewall status:显示防火墙的状态信息,包括是否启用、当前运行模式等。

二、配置防火墙规则配置防火墙规则是使用山石防火墙的重要任务之一,它决定了哪些网络流量可以通过防火墙,哪些需要被阻止。

以下是常用的配置防火墙规则的命令:1. firewall policy:进入防火墙规则配置模式。

2. show firewall policy:显示当前配置的防火墙规则。

3. add firewall policy:添加一条新的防火墙规则。

4. set firewall policy:修改已存在的防火墙规则。

三、网络地址转换(NAT)防火墙中的网络地址转换(NAT)功能可以将内部网络的私有IP地址转换为公网IP地址,实现内部网络与外部网络的通信。

以下是常用的NAT命令:1. nat enable:启用NAT功能。

2. nat inside:指定内部网络。

3. nat outside:指定外部网络。

4. nat pool:配置NAT地址池。

5. nat static:配置静态NAT。

四、配置端口映射端口映射是防火墙的重要功能之一,它允许外部网络通过特定的端口访问内部网络的特定服务。

以下是常用的端口映射命令:1. port-map enable:启用端口映射功能。

2. port-map inside:指定内部网络。

3. port-map outside:指定外部网络。

4. port-map static:配置静态端口映射。

五、配置访问控制列表(ACL)访问控制列表(ACL)用于控制网络流量的进出规则,可以实现对特定IP地址、端口或协议的访问控制。

以下是常用的ACL命令:1. access-list enable:启用ACL功能。

2. access-list inbound:配置流量进入规则。

山石网科防火墙接入方式之透明模式

QYTANG(config-addr)# exit

QYTANG(config)# address untrust-address

QYTANG(config-addr)# range 10.1.1.0 10.1.1.255

下面我们有两种方式来为配置我们的透明模式,一种是命令行方式,还有一种是网页方式。

一:命令行模式

先要把对应的接口划入到对应的zone,如我们的拓扑图所示。

QYTANG(config)# int e0/1

QYTANG(config-if-eth0/1)# zone l2-trust

QYTANG(config-if-eth0/1)# no shutdown

山石网科防火墙在接入方面为我们提供了四个方面的选择

1. 透明模式

2. 路由模式

3. 混合模式

4. 旁路模式

今天我们简单的看下透明模式的接入,首先我们来看下拓扑图。

通过这样的一个拓扑图我们发现,在防火墙的左边和右边都是连接的同一个网络,但是我们并没有给防火墙分配地址,而是让防火墙透明的存在这个网络中,这种接入方式就是我们的接入方式的透明模式。既然是透明的,并且没有IP地址,那么我们让他们正常的进行通信就需要通过二层来实现。山石网科的设备在设备内部默认存在一个虚拟交换机,通过这个交换机来实现二层的互联。

QYTANG(config-policy-rule)# src-addr trust-address

QYTANG(config-policy-rule)# dst-addr untrust-address

QYTANG(config-policy-rule)# action permit

山石防火墙使用说明

山石防火墙使用说明

山石防火墙是一款网络安全产品,可以有效控制网络访问,保证网络的安全性。

以下是使用说明:

1. 登录山石防火墙管理界面

在浏览器中输入防火墙的IP地址,进入管理员登录界面。

输入

管理员账号和密码,点击登录即可进入管理界面。

2. 配置防火墙规则

防火墙规则是控制网络访问的核心,需要根据实际情况进行配置。

在管理界面中,选择“防火墙规则”菜单,点击“添加”按钮,填写规则名称、源IP地址、目的IP地址、协议、端口等信息,保存后生效。

3. 配置VPN

如果需要使用VPN进行远程访问,需要在管理界面中进行相关配置。

选择“VPN管理”菜单,点击“添加”按钮,填写VPN名称、IP 地址、用户名、密码等信息,保存后生效。

4. 监控网络流量

在管理界面中,选择“监控”菜单可以查看当前网络流量情况,包括带宽、流量、连接数等指标。

可以根据需要进行调整,保证网络安全和流畅。

5. 日志管理

防火墙日志记录了所有网络访问记录,包括访问时间、IP地址、访问类型等信息。

在管理界面中,选择“日志管理”菜单可以查看和

导出日志,有助于排查网络问题和审计安全事件。

总之,山石防火墙是一款功能强大的网络安全产品,合理配置和使用可以保护企业网络的安全和稳定。

山石网科防火墙检查命令

山石网科防火墙检查命令防火墙作为网络安全的重要组成部分,常常需要进行定期的检查以确保其有效性和安全性。

本文将介绍山石网科防火墙的检查命令,并对各项命令进行详细讲解。

登录防火墙在进行防火墙的检查之前,首先需要登录到防火墙的管理界面。

登录方式通常为通过SSH协议远程登录或使用管理电脑直接连接防火墙。

登录时需要输入用户名和密码,用户名默认为admin,密码则根据具体情况而定。

检查命令1. show version该命令用于显示防火墙的版本信息,包括版本号、版本日期等详细信息。

使用方式如下:[admin@FW]#show version2. show interface该命令用于显示防火墙的网络接口信息,包括接口名称、MAC地址、IP地址、子网掩码等详细信息。

使用方式如下:[admin@FW]#show interface3. show route该命令用于显示防火墙的路由表信息,包括目的地址、网关、出口接口、路由类型等详细信息。

使用方式如下:[admin@FW]#show route4. show policy该命令用于显示防火墙的安全策略信息,包括被允许或拒绝的流量类型、源IP地址、目的IP地址、协议类型等详细信息。

使用方式如下:[admin@FW]#show policy5. show session该命令用于显示防火墙的会话信息,包括当前连接的源IP地址、目的IP地址、协议类型、端口号等详细信息。

使用方式如下:[admin@FW]#show session6. show session table该命令用于显示防火墙的会话表信息,包括当前的活动会话以及已经结束的会话等详细信息。

使用方式如下:[admin@FW]#show session table7. show nat该命令用于显示防火墙的NAT(网络地址转换)信息,包括源地址转换、目的地址转换等详细信息。

使用方式如下:[admin@FW]#show nat8. show vpn该命令用于显示防火墙的VPN(虚拟专用网络)信息,包括加密算法、密钥长度、认证方式等详细信息。

山石网科 云·界CloudEdge虚拟防火墙部署手册说明书

Version5.5R9TechDocs|目录目录1介绍1文档内容1目标读者1产品信息1虚拟防火墙的功能2 VMware Tools的功能2 Cloud-init的功能3许可证4许可证机制4平台类许可证4订阅类许可证5功能服务类许可证6申请许可证7安装许可证7许可证校验8在KVM上部署云·界10系统要求10虚拟防火墙的工作原理10准备工作10安装步骤11步骤一:获取防火墙软件包11步骤二:导入脚本和系统文件11步骤三:首次登录防火墙13将vFW联网14步骤一:查看接口的信息。

15步骤二:连接接口15其他操作16查看虚拟防火墙16启动虚拟防火墙17关闭虚拟防火墙17升级虚拟防火墙17重启虚拟防火墙17卸载虚拟防火墙17访问虚拟防火墙的WebUI界面18在OpenStack上部署云·界19部署场景19系统要求20安装步骤20步骤一:导入镜像文件21步骤二:创建实例类型22步骤三:创建网络23步骤四:启动实例24步骤五:登录及配置云·界虚拟防火墙25步骤六:重新配置OpenStack的路由器26步骤七:关闭OpenStack对云.界接口的IP检查27步骤八:在云·界上配置路由、NAT及安全策略28配置完成31使用云·界替换Openstack虚拟路由器32系统要求32安装步骤32步骤一:获取Hillstone-Agent插件文件32步骤二:配置port_security33步骤三:安装hs-manager33步骤四:在hs-manager上进行相关配置33步骤五:在hs-manager上安装CloudEdge34附:hs-manager命令行37步骤六:在控制节点上安装patch文件38步骤七:配置完成40访问云·界虚拟防火墙41使用SSH2远程登录vFW:42使用HTTPS远程登录vFW:42在VMware ESXi上部署云·界43支持的部署场景43系统要求和限制43部署防火墙45安装防火墙45通过OVA模板安装防火墙45通过VMDK文件安装防火墙47第一步:导入VMDK文件47第二步:创建虚拟机48第三步:添加硬盘49启动和访问虚拟防火墙50防火墙初始配置50升级防火墙52在Xen平台上部署云·界53系统要求53部署虚拟防火墙53步骤一:获取防火墙软件包53步骤二:导入镜像文件53步骤三:首次登录防火墙55访问虚拟防火墙的WebUI界面56升级虚拟防火墙56在Hyper-V上部署云·界57系统要求57虚拟防火墙的工作原理57准备工作58安装步骤58步骤一:获取防火墙软件包58步骤二:创建虚拟机58步骤三:首次登录防火墙62访问虚拟防火墙的WebUI界面62升级虚拟防火墙63在AWS上部署云·界64 AWS介绍64位于AWS的云·界65场景介绍65虚拟防火墙作为互联网网关65虚拟防火墙作为VPN网关65服务器负载均衡66本手册的组网设计67准备您的VPC68第一步:登录AWS账户68第二步:为VPC添加子网69第三步:为子网添加路由70在亚马逊云AWS上部署虚拟防火墙71创建防火墙实例71第一步:创建EC2实例71第二步:为实例选择AMI模板72第三步:选择实例类型72第四步:配置实例详细信息73第五步:添加存储73第六步:标签实例74第七步:配置安全组74第八步:启动实例75配置子网和接口76分配弹性IP地址76在主控台查看实例76购买并申请许可证77访问云·界虚拟防火墙77使用PuTTy访问CLI管理界面77步骤一:使用PuTTYgen转换密钥对77步骤二:使用PuTTY访问CLI界面78访问WebUI界面80配置虚拟防火墙82创建策略82测试AWS上的虚拟防火墙连通性84创建测试用虚拟机(Windows)84第一步:配置路由表84第二步:创建EC2实例。

山石防火墙配置

hillstone防火墙配置步骤(以hillstone SA5040为例讲解)厦门领航立华科技有限公司目录1需要从客户方获取的基本信息 (3)2配置步骤 (3)2.1 配置安全域 (3)2.2 配置接口地址 (4)2.3 配置路由 (4)2.4 配置NAT (6)2.4.1 源地址NAT (6)2.4.2 目的地址NA T (6)3配置策略 (8)3.1 配置安全域之间的允许策略 (8)3.1.1 配置trust到Untrust的允许所有的策略 (8)3.1.2 配置DMZ到Untrust的允许所有的策略 (9)3.1.3 配置trust到DMZ的允许策略 (9)3.1.4 配置Untrust到DMZ服务器的允许策略 (10)3.1.5 配置Untrust到Trust服务器的允许策略 (10)3.1.6 配置详细策略 (11)4配置QOS (12)5配置SCVPN (13)1需要从客户方获取的基本信息◆部署位置:互联网出口位置,还是其他,如部署在出口路由器之后等◆部署方式:三层接入(需要做NAT,大部分都是这种接入方式),二层透明接入(透明接入不影响客户网络架构),混合接入模式(有几个接口需要配置成透明接口模式,可以支持这种方式)◆外网出口信息:几个出口,电信Or网通,外网IP地址资源(多少个),外网网关(防火墙默认路由设置)◆安全域划分:一般正常3个安全域,Untrust(外网)、Trust(内网)、Dmz(服务器网段),也可以自定义多个◆外网接口IP地址:由客户提供◆内网口IP地址:◆如果客户内网有多个网段,建议在客户中心交换机配置独立的VLAN网段,不要与客户内部网段相同。

◆如果客户内网只有1个网段,没有中心交换机,则把防火墙内网口地址设置为客户内网地址段,并作为客户内网网关(适用于中小型网络)◆DMZ口IP地址:由客户提供,建议配置成服务器网段的网关;2配置步骤2.1 配置安全域默认就有常用的3个安全域了,Trust,Untrust,DMZ2.2 配置接口地址2.3 配置路由默认路由:其中指定的接口:Untrust(外网)接口,如果有多个出口,可以在这选择不同的接口。

如何应用命令行配置Windows防火墙的方法_山石防火墙命令行配置

如何应用命令行配置Windows防火墙的方法_山石防火墙

命令行配置

如何应用命令行配置Windows防火墙的方法

首先,配置更快速一旦你熟练掌握了如何使用netsh advfirewall命令,在配置防火墙的时候要比使用图形化界面速度快的多。

其次,可以编写脚本使用这个工具你可以对一些常用的功能编写脚本。

最后,在图形化界面不可用时依然可以配置防火墙和其他命令行工具一样,当图形化界面不可用的时候,例如:在Windows Server 2021 Core模式下,你依然能够使用netsh advfirewall工具来对防火墙进行配置。

那么netsh命令那么多,我该咋办啊,都记下来?No,No,NO.我们只需要一个help命令或者一个?就好了。

接下来再看另一个命令:consec(连接安全规则)命令

这个连接规则可以让你创建两个系统之间的IPsEC 。

换句话说,consec规则能够让你加强通过防火墙的通信的安全性,而不仅仅是限制或过滤它。

我们先来看下netsh advfirewall consec中看到六个不同的命令

要想查看防火墙现在的状况,你将必须使用这个show命令。

资料【hillstone】2.关于山石防火墙端口映射的配置

关于山石防火墙端口映射的配置

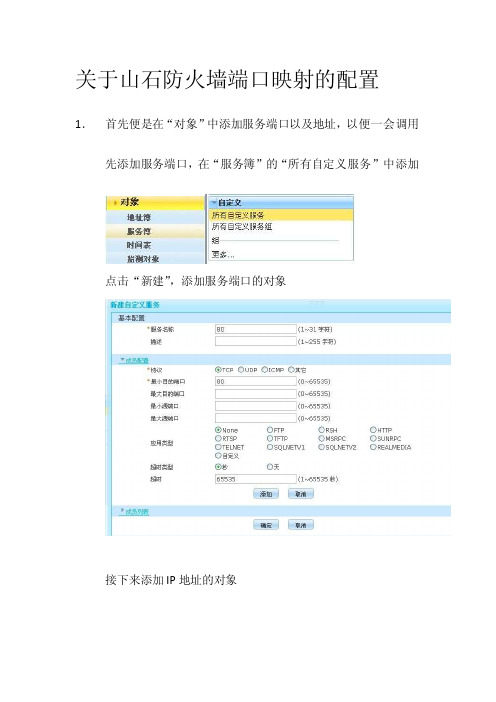

1.首先便是在“对象”中添加服务端口以及地址,以便一会调用先添加服务端口,在“服务簿”的“所有自定义服务”中添加

点击“新建”,添加服务端口的对象

接下来添加IP地址的对象

添加公网的IP对象

添加服务器的IP对象

PS:值得一提的是,在做映射的时候,无论公网还是内网地址,在创建对象的时候皆是使用32位主机位的掩码。

2.接下来,便是做端口的映射

在“防火墙”“NAT”的“目的NAT”中

“新建”一个“端口映射”或者“高级配置”,但建议配置不熟悉的初学者使用“端口映射”即可

配置如下

在“目的地址”中添加公网地址的对象,服务为服务端口,映射到的地址是内网的地址。

3.策略上的放行

防火墙离不开策略,所做的DNAT也同样需要在防火墙上做个放行的策略,如下

这样,从外网访问公网地址的80服务端口时,皆被放行。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

表29-1:手动同步配置命令列表;HA同步信息show命令手动同步命令;配置信息showconfigurationexe;文件信息showfileexechasyncfi;ARP表项sh owarpexechasyncrd;DNS配置信息showiphostsexecha;DHCP配置信息showdh cpexechasy;MAC地址表showmacexecha表 29-1:手动同步配置命令列表HA 同步信息 show 命令手动同步命令配置信息show configuration exec ha sync configuration文件信息 show file exec ha sync file file-nameARP 表项show arp exec ha sync rdoarpDNS 配置信息show ip hosts exec ha sync rdodnsDHCP 配置信息show dhcp exec ha sync rdodhcpMAC 地址表show mac exec ha sync rdo macshowpki keyPKI 配置信息showpki trust-domainexec ha sync rdopki会话信息 show session exec ha sync rdo sessionshowipsecsaIPSec VPN 信息showisakmpsaexec ha sync rdovpn showscvpn client test showscvpnhost-check-profile showscvpn pool showscvpnuser-host-binding showscvpn session SCVPN 信息showauth-user scvpn exec ha sync rdoscvpn show l2tp tunnel show l2tp poolshow l2tp client{tunnel-name name [useruser-name]| tunnel-id ID}L2TP 信息showauth-user l2tp{interface interface-name| vroutervrouter-name}exec ha sync rdo l2tpWeb 认证信息show auth-user webauth exec ha sync rdowebauth NTP 信息show ntp exec ha sync rdontpSCVPN 信息show scvpn exec ha sync rdoscvpn路由信息show ip route exec ha sync rdo route显示HA配置系统提供相应的 show 命令,查看HA 配置信息。

? 查看 HA 簇配置信息:show ha cluster? 查看 HA 组配置信息:show ha group {config | group-id}? 查看 HA 连接配置状态:show ha link statusHillstone山石网科多核安全网关使用手册519? 查看 HA 同步状态:show ha sync state {pki | dns | dhcp | vpn | ntp | config| flow | scvpn | l2tp | route}? 查看 HA 同步统计信息:show ha sync statistic {pki | dns | dhcp | vpn |ntp | config | scvpn | route}? 显示接收和发送的 HA 协议统计信息:show ha protocol statiscitc? 显示已同步或未同步的 HA 会话信息:show session {sync | unsync} ? 显示 HA 统计信息:show ha flow statisticsHillstone 防火墙系统管理配置:1、语言配置:language zh_CN 设置为中文2、管理员用户访问权限:在管理员配置模式下,输入以下命令配置管理员的访问方式:access {console | http | https | ssh | telnet | any}3、限制IP地址对防火墙管理配置系统的可信主机,在全局配置模式下,使用以下命令:admin host {A.B.C.D A.B.C.D | any} {http | https | ssh | telnet | any} 用户可以在任何模式下,随时使用 show 命令查看可信主机配置:show admin host4、配置描述配置用户描述信息,为用户提供描述信息,在用户配置模式下,使用以下命令:desc string5、配置Console管理接口配置波特率 exec console baudrate 9600 默认9600配置超时时间 console timeout timeout-value 范围是0 到60 分钟,0 表示无时间限制。

默认值是10 分钟。

配置Telnet管理接口 telnet timeout timeout-value 范围是1 到60 分钟。

默认值是10 分钟 telnet port port-number 默认值是23 telnet authorization-try-count count-number 范围是1 到10 次默认为3 次6、配置WEB认证服务器端口号webauth http-port port-number 默认值是 8181。

webauth https-port port-number 默认值是44433。

webauth timeout timeout-value 取值范围是10 到3600*24 秒。

默认为6 0 秒7、强制用户重新登录webauth force-timeout timeout-value 范围为10 到60*24*100 分钟。

? 显示 Console 配置:show console? 显示 Telnet 配置:show telnet? 显示 SSH 配置:showssh? 显示 Web 配置:show http8、查看配置信息系统起始配置信息包括系统的当前起始配置信息(系统启动时使用的配置信息),和系统的备份起始信息。

系统纪录最近十次保存的配置信息,最近一次保存的配置信息会纪录为系统的当前起始配置信息,当前系统配置信息以“curre nt”作为标记。

前九次的配置信息按照保存时间的先后以数字0 到8 作为标查看安全网关的当前起始配置信息,在任何命令模式下输入以下命令:show configuration saved [current]查看安全网关的备份起始信息,在任何命令模式下使用以下命令:show configuration saved number查看安全网关的备份起始信息记录,在任何命令模式下输入以下命令:show configuration saved record9、回退起始配置信息系统能够纪录最近十次保存的起始配置信息,用户可以根据需要回退到已保存的指定的起始配置信息。

系统重启后,系统将会使用该命令指定的配置信息。

在执行模式下,使用以下命令: rollback configuration saved {number}10、删除配置文件用户可以删除设备的起始配置信息。

删除起始配置信息,在执行模式下,使用以下命令: delete configuration saved {current | number} 导出配置信息用户可以导出系统的当前配置信息和备份配置信息到 FTP 服务器、TFTP 服务器或者U 盘。

导出系统配置信息到 FTP 服务器,在执行模式下使用以下命令:export configuration {current | number} to ftp server ip-address [user user-name password password] [file-name]import configuration from ftp server ip-address user user-name pa sswordpassword file-name11、恢复出厂配置用户除使用设备上的 CRL 按键使系统恢复到出厂配置外,也可以使用命令恢复。

恢复出厂配置,在执行模式下,使用以下命令:unset all12、日志管理将事件日志信息输出到内存缓存,并且对日志信息进行过滤,在全局配置模式下使用以下命令:logging event to buffer [severity severity-level] [size buffer-si ze] ? severity severity-level –指定输出的事件日志信息的级别从而对事件日志信息进行过滤。

日志信息的级别和对应的级别号请参阅表4-2。

输出信息的级别将会是指定级别或者高于指定级别,即数字等于或者小于指定级别。

例如指定级别是通告,StoneOS 将会输出通告、警告和错误级别的日志信息。

? size buffer-size –指定内存缓存的大小。

范围是4096 到4294967295 字节。

默认值为1048576。

级别级别号描述日志定义紧急(Emergencies) 0 系统不可用信息。

LOG_EMERG警报(Alerts) 1 需要立即处理的信息,如设备受到攻击等。

LOG_ALERT 严重(Critical) 2 危急信息,如硬件出错。

LOG_CRIT错误(Errors) 3 错误信息。

LOG_ERR警告(Warnings) 4 报警信息。

LOG_WARNING通告(Notifications) 5 非错误信息,但需要特殊处理。

LOG_NOTICE信息(Informational) 6 通知信息。

LOG_INFO调试(Debugging) 7 调试信息,包括正常的使用信息。

LOG_DEBUG开启:logging {event | alarm | security | configuration | network | traffic | debug | ips} onsize buffer-size - 内存缓存的大小。

范围是4096 到4294967295 字节。

默认值为1048576示例1:向Console口输出事件日志信息;第一步:开启事件日志功能;ho stname#configure;hostname(config)#logging;第二步:配置Console口日志输出,信息级别为;hostname(config)#logging;示例2:向SyslogServer输出事件日志信;第一步:开启安全网关的日志功能,将IP地址为20;类示例 1:向Console口输出事件日志信息第一步:开启事件日志功能。