cas搭建过程

华三(H3C)CAS指导学习安装教程

H3C CASCAS简介 (1)开局配置流程图 (7)CAS 标准版功能部署 (38)系统迁移 (67)CAS简介H3C CAS (Cloud Automation System)云计算管理平台是H3C 公司推出的构建云计算基础架构的资源管理平台,它为数据中心云计算基础架构提供业界领先的虚拟化管理解决方案,实现对数据中心云计算环境的集中管理和控制,通过单一的管理界面,轻松地统一管理数据中心内所有的主机和虚拟机,不仅能提高管理员的管控效率、简化日常例行工作,更可降低IT 环境的复杂度和管理成本。

CAS的客户价值有效控制服务器数量膨胀,实现服务器利用率最大化通过对未被充分利用的服务器进行整合,无需再为新项目另外购置硬件,从而降低了资本成本,而精简数据中心服务器的数量,可以成比例地减少供电、制冷和场地方面的运营成本。

智能化的资源自动优化配置CAS 为虚拟机中运行的应用程序提供简单易用、成本效益高的高可用性功能,硬件故障导致的服务器或虚拟机宕机再也不会造成灾难性的后果,CAS 提供的资源智能调度能力会为这些服务器或虚拟机自动选择最佳的重新运行位置。

自助式服务提高服务的敏捷性、高效性和可控性自助式服务管理为用户提供了一个安全的、多租户的、可自助服务的IaaS(Infrastructure as aService,基础设施服务),是一种全新的基础架构交付和使用模式。

通过CAS 提供的虚拟化资源池功能,使IT 部门能够将计算、存储和网络等物理资源抽象成按需提供的弹性虚拟资源池,以消费单元(即组织或虚拟数据中心)的形式对外提供服务,IT 部门能够通过完全自动化的自助服务访问,为用户提供这些消费单元以及其它包括虚拟机和操作系统镜像等在内的基础架构和应用服务模板。

产品特点直观的配置与管理完全基于B/S 架构的管理控制台,不仅让您轻松组织和快速部署整个IT 环境,而且还能对包括CPU、内存、磁盘I/O、网络I/O 等重要资源在内的关键元件进行全面的性能监测,为管理员实施合理的资源规划提供详尽的数据资料。

cas服务端搭建

cas服务端搭建如果你不想⾃⼰构建,只是需要已经构建好的war包,请从这⾥下载:如果想⾃⼰⼿动构建war包,请往下看:1、下载⽤于构建cas服务端war包的项⽬⽬前最新的版本是5.0系列,所以⾃动跳转到了下⾯的⽹址(后⾯如果有其它系列,应该也会⾃动跳转):点击页⾯上的 OverlayInstallation如图:点后后会打开新页⾯,⽹下拉动,找到CAS Maven Overlay如图:如图:如图:分⽀切换后,直接点击Colne or download下载代码的zip包如图:2、导⼊eclipse并且开始打包2.1将代码导⼊eclipse中在eclipse中导⼊刚才下载的最新的代码cas-overlay-template-4.2如图:作为已存在的maven项⽬导⼊eclipse后,eclipse会根据pom.xml的配置到远程maven服务器下载jar包,这个太慢了,建议事先将这些jar包从别的地⽅下载到⾃⼰的maven本地库中,下载⽅法看接下来的这个⼩节的内容。

2.2、下载依赖包到本地maven仓库中Maven的本地仓库中如果已经有了该项⽬需要的依赖包就不需要到远处下载了,这样会很快。

我的本地仓库的根⽬录是:D:\apache-maven-repository下载cas-overlay和cas-server-webapp这两个资源,将这两个压缩包解压到⾃⼰的本地库中。

cas-overlay的下载地址是:将cas-overlay压缩包下载并且解压放到你本地maven仓库的org\jasig\cas⽬录下,例如我的是:D:\apache-maven-repository\org\jasig\cas\cas-overlaycas-server-webapp的下载地址是:将cas-server-webapp压缩包下载并且解压放到你本地maven仓库的org\jasig\cas⽬录下,例如我的是:D:\apache-maven-repository\org\jasig\cas\cas-server-webapp在这两个⽬录下也有了cas-server4.2.7依赖的包如图:2.3、修改配置⽂件在较新的版本中,cas的很多配置都放在了cas.properties⾥,这个⽂件可以放在服务器的任何位置,但是需要修改propertyFileConfigurer.xml这个配置⽂件,告诉cas系统cas.properties需要去哪个位置加载打开 propertyFileConfigurer.xml⽂件如图:将默认的/etc/cas/cas.properties这个路径修改成你⾃⼰的服务器放置cas.properties⽂件的路径,例如我现在部署⽤的是windows系统,把该⽂件放到了D:\webserver\cas\cas.properties,我把这个配置修改为了<util:properties id="casProperties"location="file:D:\webserver\cas\cas.properties" />如图:修改完成后,将项⽬中的cas.properties这个⽂件拷贝到你上⾯配置的地⽅,例如我⾃⼰的是D:\webserver\cas\cas.properties如图:注意:如果不修改这个配置⽂件告诉cas系统cas.properties⽂件的位置,或者在指定的位置找不到这个⽂件,都会报错。

无废话CAS单点登录配置全过程

CAS配置全过程申明:我使用的是3.4.6版本,在路径上、文件名上可能与您的版本不一样,请务必看清您的CAS版本。

在这里我没有写过多的废话,里面属性的作用、证书的制作等都属于额外的话题,这里就是将CAS部署、运行起来。

至于其他的东西,可以慢慢研究。

写在前面的话看了下面的文字说明如果还是搞不明白这么回事的或遇到什么疑难杂症的,请加入我的QQ群(35271653),群里没几个人,聊起来方便。

在CAS上我也有很多没有解决的问题(例如防止重复登录),大家一起共同探讨。

第一节:先走通技术障碍第一步:环境部署下载CAS服务器并解压,在此处我的目录是D:\Program Files\Apache Software Foundation\cas-server-3.4.6,您可以根据实际情况解压。

打开cas-server-3.4.6 \modules,将其中的cas-server-webapp-3.4.6.war拷贝至您的Apache Tomcat的WebApps目录下。

改名为cas.war(为了方便)并启动Tomcat,启动完成后关闭Tomcat。

在WebApps下会看到cas工程文件夹。

将cas-server-3.4.6\modules下的cas-server-support-jdbc-3.4.6.jar复制到CAS 工程的\WEB-INF\lib下,同时还需要commons-dbcp.jar,此包在CAS里我没找到,我是在网上下载的。

然后将Oracle数据库驱动加入到cas工程的lib下。

第二步:配置数据库验证打开cas/web-inf/deployerConfigContext.xml,找到如下代码:<beanclass="org.jasig.cas.authentication.handler.support.SimpleTestUsernamePasswordAuthenticationHandle r" />这段代码本来是用于测试的,所以没有任何实际用途,在实际应用中应当采用XML文件或数据库验证,下面就是数据库验证的配置文件。

搭建CAS单点登录服务器

搭建CAS单点登录服务器 最近公司的⼀个项⽬需要⽤到单点登录的功能,之前对单点登录了解得不多。

于是⽹上找了下单点登录的解决⽅案,发现CAS是个不错的解决⽅案。

于是搭个环境测试了⼀下。

这⾥记录下测试的详细步骤。

官⽹: Cas Server下载: Cas Client下载: 测试环境: jdk:java version "1.8.0_60" tomcat:apache-tomcat-7.0.65 mysql:mysql5.5.40 CAS Server:cas-server-4.0.0-release.zip CAS Client:cas-client-3.1.12-release.zip 此教程是在jdk和tomcat成功安装的基础上完成,⾄于jdk和tomcat的安装⼤家可以⽹上找找资料。

好吧,下⾯⼊正题。

⼀、⽣成证书 1、⽣成证书: keytool -genkey -alias castest -keyalg RSA -keystore F:/keys/castest ⽣成⼀个别名为castest的证书。

此处需要特别注意⼝令(后续导⼊导出证书、CAS服务器端均要⽤到此⼝类)和“名字与姓⽒”(为CAS跳转域名,否则会报错) 2、导出证书: keytool -export -file F:/keys/castest.crt -alias castest -keystore F:/keys/castest 3、将证书导⼊到客户端JRE中(注意、是导⼊JRE中),如果security中已经存在cacerts,需要先将其删除。

keytool -import -keystore "D:\Program Files\Java\jdk1.8.0_60\jre\lib\security\cacerts" -file F:/keys/castest.crt -alias castest ⼆、配置服务器端 1、从/cas/上下载cas服务器端cas-server-4.0.0-release.zip,在modules⽬录下找到cas-server-webapp-4.0.0.war,将其复制到%TOMCAT_HOME%\webapps下,并将名称改为cas.war 2、修改%TOMCAT_HOME%\conf\server.xml⽂件,去掉此⽂件83到93⾏之间的注释,修改为:<Connector SSLEnabled="true" clientAuth="false" keystoreFile="F:/keys/castest" <!—⽣成证书时的路径,证书名-->keystorePass="castest" <!—证书密码-->maxThreads="150" port="8443" protocol="org.apache.coyote.http11.Http11Protocol" scheme="https" secure="true" sslProtocol="TLS"/> 3、测试:https://localhost:8443/ 点击继续浏览此⽹页 如果此时可以正常访问,说明证书安装成功 https://localhost:8443/cas/login,出现 输⼊账号和密码 casuser Mellon 此时说明服务器端已经配置成功。

SSO之CAS单点登录详细搭建

SSO之CAS单点登录详细搭建:环境说明:同一个机器上环境如下:操作系统:windows7 64位JDK版本:1.7.0_80web容器版本:apache-tomcat-7.0.70 64位服务端:cas-3.5.2.1.zip服务端现在地址:https:///apereo/cas/archive/v4.2.3.zip客户端:cas-client-3.3.3-release.zip客户端下载地址:/cas-clients/eclipse版本:eclipse-jee-luna-SR2-win32-x86_64.zip1、将cas-3.5.2.1 cas-client-3.3.3 标准maven工程导入eclipse 打包编译;2、修改本机C:\Windows\System32\drivers\etc\hosts (CAS单点登录系统是基于JAVA安全证书的https 访问,要使用CAS单点登录必须要配置域名, cas是不能通过ip访问的.)附件-->记事本管理员权限编辑hosts文件,加入如下三行代码后保存。

127.0.0.1 127.0.0.1 127.0.0.1 解释: =>> 对应部署cas server的tomcat,这个虚拟域名还用于服务端证书生成 =>> 对应部署client1客户端应用的tomcat =>> 对应部署client2客户端应用的tomcat3、安全证书配置3.1、管理员模式打开cmd命令窗口,生成证书,在cmd窗口输入以下命令:C:\Users\Administrator>keytool -genkey -alias ssoflyer -keyalg RSA -keysize 1024 -keypass flyer2016 -validity 365 -keystore D:\app\flyer.keystore -storepass flyer2016说明:-alias自定义的别名;-keypass指定证书密钥库的密码;-storepass和前面keypass密码相同,否则下面tomcat配置https会访问失败;-keystore指定证书的位置,例如:D:\app\目录,密钥库名称可以自定义,例如:flyer.keystore特别注意:您的名字与姓氏是什么?该项一定要使用网站的域名,例如: ,Cas Client使用httpclient访问cas server的时候,会严格的检查证书。

CAS客户端服务器端配置步骤

CAS客户端服务器端配置步骤CAS(Central Authentication Service)是一种单点登录认证协议,它通过一个中央认证服务器来管理用户凭证,实现不同应用间的认证和授权。

CAS客户端和服务器端的配置是使用CAS进行单点登录的基础,本文将详细介绍CAS客户端和服务器端的配置步骤。

一、CAS服务器端配置步骤1. 安装CAS服务器首先,需要在服务器上安装CAS服务器。

可以从CAS官方网站下载CAS服务器的安装包,并按照官方文档进行安装步骤。

2. 配置CAS服务器在安装完成后,需要进行CAS服务器的配置。

配置文件通常位于CAS安装目录下的config文件夹中,其中最重要的配置文件是cas.properties文件。

在该文件中,可以设置CAS服务器的基本配置信息,如CAS的URL、端口号等。

3. 配置用户存储方式CAS服务器需要一个用户存储方式来管理用户凭证。

可以选择使用数据库、LDAP等作为用户存储方式。

根据实际需求和系统架构,配置相应的用户存储方式,并将其相关配置信息写入cas.properties文件中。

4. 配置服务端接入网址CAS服务器需要知道哪些应用想要接入单点登录系统。

在配置文件中,可以通过添加服务端应用的网址来启用相应的单点登录功能。

配置完成后,服务端应用会被添加到CAS服务器的服务注册列表中。

5. 配置CAS登录界面通过配置CAS登录界面,可以对登录界面进行自定义,以适应不同系统的需求。

CAS登录界面通常包括用户名和密码的输入框以及登录按钮。

可以通过编辑配置文件中的模板文件来自定义CAS登录界面的内容和样式。

二、CAS客户端配置步骤1. 引入CAS客户端库首先,需要将CAS客户端库引入到需要接入单点登录的应用中。

CAS客户端库通常提供了与CAS服务器通信所需的API和身份认证相关的方法。

2. 配置CAS客户端在应用的配置文件中,需要添加CAS客户端配置相关的信息。

配置信息包括CAS服务器的URL、CAS客户端的URL、CAS登录成功后的跳转路径等。

本地搭建php客户端CAS流程

一、本地php客户端程序搭建过程

1、安装phpIDE:zendstudio

2、安装php集成运行环境phpstuty

3、在本地新建项目conduia

4、从svn下载最新UIA代码,将最新代码导入本地项目conduia中

5、将项目部署到Apache安装目录下的www文件夹下

6、开启Apache 服务,并启动mysql

7、从浏览器访问项目localhost/conduia

若成功显示则客户端程序配置完成

二、php客户端程序搭建CAS过程

1引入类库

include_once('路径/CAS.php');

phpCAS::client(CAS_VERSION_2_0,'根地址',端口号,'验证目录');

如验证服务地址为172.16.172.237:8443/WebRoot,那么根地址为172.16.172.237,端口号为8443,验证目录为WebRoot。

2在应用入口程序里添加

phpCAS::setNoCasServerValidation();

phpCAS::forceAuthentication();

进入应用时,就会自动跳转到验证服务器登陆,登陆成功后自动跳回。

3获取返回用户名

phpCAS::getUser();

可以根据需要处理

4注销

$param['service'] = '注销后需要跳转的地址';

phpCAS::logout($param);。

h3c cas搭建流程

H3C CAS搭建流程一、H3C CAS简介1.1 什么是H3C CAS?H3C CAS(Campus Access Server)是一种网络接入解决方案,为企业提供灵活的身份鉴定、权限控制和访问管理。

它是基于AAA(Authentication、Authorization、Accounting)技术构建的,可以实现对用户的身份认证、授权和计费管理。

1.2 H3C CAS的主要功能•用户认证:支持多种认证方式,包括基于用户名和密码、数字证书、Radius 等。

•权限控制:根据用户的身份和权限进行访问控制,确保用户只能访问其有权限的资源。

•计费管理:对用户的访问行为进行记录和计费,可以实现精细化的计费管理。

•安全性保证:采用加密技术和安全认证机制,确保用户数据的机密性和完整性。

二、H3C CAS搭建流程2.1 准备工作在搭建H3C CAS之前,需要进行以下准备工作:1.确定CAS服务器的硬件需求,包括处理器、内存、硬盘等。

2.确定CAS服务器的操作系统需求,建议使用支持的Linux发行版。

3.确定CAS服务器的网络环境需求,包括IP地址、网关、DNS等。

4.确定CAS服务器的数据库需求,可以选择MySQL或Oracle等数据库。

5.确定CAS服务器的认证方式,可以选择用户名和密码认证、证书认证等。

2.2 安装CAS服务器按照以下步骤安装CAS服务器:1.安装操作系统:根据准备工作中确定的操作系统需求,安装相应的操作系统。

2.安装数据库:根据准备工作中确定的数据库需求,安装相应的数据库,并进行相应的配置。

3.安装CAS软件:从H3C官方网站下载CAS软件,按照安装向导进行安装,并按需进行配置。

4.配置CAS服务器:根据实际需求,配置CAS服务器的参数,包括网络配置、数据库配置、认证方式配置等。

5.启动CAS服务器:启动CAS服务器,并验证是否正常运行。

2.3 配置CAS认证策略对于CAS服务器的认证策略,可以按照以下步骤进行配置:1.创建用户账号:在CAS服务器上创建用户账号,并设置相应的密码和权限。

H3C CAS PC机和U盘安装CAS指导

PC机和U盘安装CAS指导1 安装CAS1.1 PC机安装CASPC机安装CAS大概过程和服务器安装一样,但是涉及到安装双操作系统,需要在安装之前划出一部分未分配空间给CAS使用。

安装过程中,基本过程都是一样的,除了分区有一定的差异,以下列出分区的差异:在选择分区形式的时候,需要选择手工分区然后会出现磁盘已有分区和空闲空间,如下图所示,有三个主分区和一个逻辑分区,其中逻辑分区有12G的空闲空间。

选择空闲空间进行安装接着提示如何使用空闲空间,选择第二个,自动分区分区完成,显示出当前磁盘所有的分区信息,包括之前的windows分区和刚分完的linux分区,选择完成分区并将修改写入磁盘确定分区,将修改写入磁盘完成分区以后就开始安装CAS,剩余步骤都是自动的。

等CAS安装完毕,重新引导系统,进入grub界面,选择登陆的操作系统,第一个是进入CAS,最后一个是进入之前的操作系统选择进入CAS,之后就可以进入CAS的登陆界面并在CAS后台操作1.2 U盘里安装CASU盘安装CAS其实就等于是给计算机加了第二块磁盘并在此磁盘上安装CAS。

因为CAS的bug,会把外接USB设备识别成sda,比本地磁盘优先级高,因此能够成功在U盘或移动硬盘上安装CAS(grub必须安装在sda上,如果没有此bug,U盘识别成sdb、sdc等,则无法成功安装)。

PC机安装CAS过程中无法识别出U盘,只能把U盘接在服务器安装CAS,完毕以后再把U盘接入PC机并从U盘启动。

除分区以外,大致安装过程和服务器上安装一样,下面列出分区差异:选择使用整块磁盘选择sda,即U盘将修改写入U盘安装完毕后重启引导,从U盘启动,进入grub,选择第一个进入CAS之前是在服务器上安装的,现在把U盘接入PC机,因此MAC会改变,MAC地址配置文件里的信息就不准确导致网络不通,进入shell修改网络配置文件输入命令rm /etc/udev/rules.d/70-persistent-net.rules删除MAC地址配置文件。

CAS单点登录配置全过程

CAS单点登录配置全过程CAS配置全过程说明:这里只是简单的配置了CAS单点登录的过程,并没有加入复杂的验证,也没有做MD5的校验。

输入数据库中存在的用户名跟密码就会登录成功一.首先需要下载cas-server-3.4.2-release.zip包,这个包里面包含CAS Server服务器的war包。

解压之后放到找到cas-server-3.4.2\modules 下的cas-server-webapp-3.4.2.war , 拷tomcat\webapps\下并改名为cas.war。

启动tomcat后会在webapps下看到cas文件,然后停止tomcat.二. 配置tomcat以及修改cas server的配置1.生成证书并导入到jdk的jre中请直接运行附件中的.bat文件会自动把证书生成在D盘根目录下并导入到jre 中这是bat脚本内容keytool -genkey -alias tomcatgecko -keyalg RSA -keystore d:\mykeystore -dname "CN=gecko-4d4611f2e, OU=gecko-4d4611f2e, O=gecko-4d4611f2e, L=SH, ST=SH, C=CN"-keypass changeit -storepass changeitkeytool -export -alias tomcatgecko -keystore d:\mykeystore -file d:\mycerts.crt -storepass changeitkeytool -import -keystore "%JAVA_HOME%/JRE/LIB/SECURITY/CACERTS" -file d:\mycerts.crt -alias tomcatgecko这里要注意:证书是要导入到tomcat使用的jdk。

cas搭建过程.

1. 环境Tomcat7CAS Client版本:cas-client-3.2.1CAS Server版本:cas-server-3.5.22. 创建证书用JDK自带的keytool工具生成证书(1)创建证书:命令:keytool -genkey -alias tomcat -keyalg RSA -keystore D:\keys\.keystore执行命令后提示输入名字与姓氏,输入:localhost密码输入:changeit其他输入可以省略,最后输入Y同意,提示输入主密码,按回车密码就与之前输入的密码changeit相同(2)生成证书文件:命令:keytool -export -file d:/keys/myserver.crt -alias tomcat -keystore d:/keys/.keystore密码为之前输入的:changeit然后将证书导入浏览器(3)将证书导入证书库命令:keytool -import -keystore D:/keys/cacerts -file D:/keys/myserver.crt -alias tomcat密码为之前输入的:changeit然后将cacerts文件复制到jdk1.7.0_80\jre\lib\security 下覆盖3. CAS服务器配置(1)将cas-server-3.5.2\modules下面的cas-server-webapp-3.4.10.war 复制到tomcat/webapp目录下改名为cas(2)apache-tomcat-7.0.52打开tomcat目录的conf/server.xml文件,开启77行的注释代码,并设置keystoreFile、keystorePass修改结果如下:(3)将证书文件.keystore复制到tomcat的conf文件下(4)启动tomcat,输入地址:https://localhost:8443/cas/login 打开的是:(5)配置CAS服务器读取数据库的信息进行身份验证打开tomcat/webapp/cas/WEB-INF/deployerConfigContext.xml建表slq:create tablet_admin_user (id bigint not null auto_increment,phone varchar(255),userName varchar(255) not null unique,name varchar(255),password varchar(255),primary key (id))ENGINE=InnoDB;导包:复制modules\cas-server-support-jdbc-3.5.2.jar和MySQL驱动jar包到tomcat/webapp/cas/WEB-INF/li b目录4. 配置CAS客户端(1)新建web项目,将cas-client-3.2.1\modules下的cas-client-core-3.2.1.jar 复制到项目的lib目录下(2)编辑web.xml(3)在webapps\cas\WEB-INF\view\jsp\protocol\2.0\casServiceValidationSuccess.jsp中添加(4)启动两个项目,访问localhost:8084/cas_client1/servlet与localhost:8085/cas_client2/servlet 会跳转到cas登录页面,登录成功后会跳转到本项目的页面。

cas配置过程

Cas服务器端和客户端的配置1服务器端的配置:1.1所需的环境:∙Tomcat7.2∙JDK6∙CAS Service 版本 cas-server-3.4.8-release∙CAS Client版本 cas-client-3.2.1-release1.2用JDK自带的keytool生成证书在cmd环境下输入:keytool -genkey -alias smalllove -keyalg RSA -keystore D:/keys/smallkey此命令是生成一个证书,其中smalllove是证书别名(我配的是项目的名称)。

先在d盘下新建一个keys的文件夹,此处的smalllove要记住,以后会使用。

另外sun也要切记,是服务器的域名,需要在c:/window/system32/drivers/etc/hosts里边为域名赋本机IP。

1.3导出证书C:\>keytool -export -file d:/keys/small.crt -alias smalllove -keystore d:/keys/smallkey Smalllove与上边起的名字应该一致1.4把证书导入到客户端JDK中keytool -import -keystore C:\Java\jdk1.6.0_21\lib\security\cacerts -file D:/keys/small.crt -alias smalllovecacerts的路径一定要根据自己本机jdk里的路径。

到此证书导入成功。

注意:在此步有可能出现如下错误C:\>keytool -import -keystoreC:\Java\jdk1.6.0_21\lib\security\cacerts -file D:/keys/small.crt -alias smalllov\输入keystore密码:keytool错误:java.io.IOException: Keystore was tampered with, or password was incorrect 本次错误的解决方法是:把%JAVA_HOME%\lib\security下的cacerts文件删除掉,再执行。

C服务器安装CAS云管平台

C服务器安装CAS云管平台CAS云管平台是一种集成多种功能于一体的云计算管理平台,它可以帮助企业实现云计算资源的集中管理、监控、调度以及安全保障等一系列操作。

在C服务器上安装CAS云管平台可以有效提高企业的IT资源管理效率,下面将介绍安装CAS云管平台的具体步骤。

步骤一:环境准备在开始安装CAS云管平台之前,需要确保C服务器上已经安装了操作系统和运行环境。

一般来说,CAS云管平台支持多种操作系统,比如Linux和Windows,选择适合企业自身情况的操作系统进行安装。

步骤三:解压安装文件步骤四:安装依赖包在解压安装文件的目录下,会有一个requirements.txt文件,里面列出了CAS云管平台所需的依赖包列表。

通过运行类似以下命令来安装这些依赖包:```pip install -r requirements.txt```步骤五:配置数据库CAS云管平台需要使用数据库来保存和管理数据,可以选择常用的数据库软件,比如MySQL、Oracle或者PostgreSQL。

根据企业自身情况选择一种数据库,并进行安装和配置。

步骤六:修改配置文件打开CAS云管平台解压目录下的config文件夹,找到其中的settings.py文件。

根据实际情况修改该配置文件中的相关参数,比如数据库连接信息、安全密钥、日志目录等。

步骤七:初始化数据库在CAS云管平台解压目录下打开命令行窗口,运行以下命令来初始化数据库:```python manage.py makemigrationspython manage.py migrate```在命令行窗口中运行以下命令来启动CAS云管平台:```python manage.py runserver```待程序运行成功后,可以在浏览器中输入IP地址加端口号的方式访问CAS云管平台的管理界面,根据提示进行登录和设置。

总结:以上就是在C服务器上安装CAS云管平台的一般步骤。

在安装过程中,需要确保服务器的操作系统和运行环境满足要求,依次解压安装文件、安装依赖包、配置数据库、修改配置文件、初始化数据库以及启动CAS云管平台。

Cas详细配置

CAS框架配置详解博客分类:CAS一、概述单点登录(Single Sign On , 简称SSO )是目前比较流行的服务于企业业务整合的解决方案之一,SSO 使得在多个应用系统中,用户只需要登录一次就可以访问所有相互信任的应用系统。

CAS(Central Authentication Service)是一款不错的针对Web 应用的单点登录框架,本文介绍了CAS 的原理、协议、在Tomcat 中的配置和使用,对于采用CAS 实现轻量级单点登录解决方案的入门读者具有一定指导作用。

二、CAS介绍CAS 是Yale 大学发起的一个开源项目,旨在为Web 应用系统提供一种可靠的单点登录方法,CAS 在2004 年12 月正式成为JA-SIG 的一个项目()。

CAS 具有以下特点:1)开源的企业级单点登录解决方案2)CAS Server 为需要独立部署的Web 应用3)CAS Client 支持非常多的客户端(指Web 应用),包括Java,.Net,PHP,Perl,Ruby 等三、CAS原理及协议从结构上看,CAS 包含两个部分: CAS Server 和 CAS Client。

CAS Server 需要独立部署,主要负责对用户的认证工作;CAS Client 负责处理对客户端受保护资源的访问请求,需要登录时,重定向到 CAS Server。

AS 最基本的协议过程:CAS Client 与受保护的客户端应用部署在一起,以Filter 方式保护受保护的资源。

对于访问受保护资源的每个Web 请求,CAS Client 会分析该请求的Http 请求中是否包含Service Ticket,如果没有,则说明当前用户尚未登录,于是将请求重定向到指定好的CAS Server 登录地址,并传递Service (也就是要访问的目的资源地址),以便登录成功过后转回该地址。

用户在第3 步中输入认证信息,如果登录成功,CAS Server 随机产生一个相当长度、唯一、不可伪造的Service Ticket,并缓存以待将来验证,之后系统自动重定向到Service 所在地址,并为客户端浏览器设置一个Ticket Granted Cookie(TGC),CAS Client 在拿到Service 和新产生的Ticket 过后,在第5,6 步中与CAS Server 进行身份合适,以确保Service Ticket 的合法性。

h3c cas操作手册

h3c cas操作手册一、CAS的概述H3C CAS(Campus Access System)是一种基于网络访问控制技术的解决方案,旨在提供安全、便捷的网络访问权限控制。

本文将详细介绍CAS的操作指南。

二、安装与配置CAS1. 下载CAS软件包在H3C官网下载最新版本的CAS软件包,并解压缩。

2. 安装CAS服务器将解压缩后的CAS软件包拷贝至服务器,并按照安装向导执行安装过程。

3. 配置CAS服务器进入CAS服务器的配置界面,按照向导进行基础配置,包括网络接口配置、IP地址设置等。

4. 配置CAS客户端将CAS客户端软件包拷贝至需要接入CAS服务器的客户端设备上,并按照安装向导进行配置。

三、CAS的基本功能1. 用户认证CAS支持多种用户认证方式,包括本地用户认证、域认证、外部认证等。

根据实际情况配置相应的认证方式。

2. 用户授权针对不同的用户角色,CAS提供了细粒度的用户授权策略配置。

通过策略配置,可以实现对用户的访问权限控制。

3. 访问控制CAS可以对接入网络的终端设备进行访问控制,包括MAC地址过滤、IP地址过滤、端口控制等。

根据需要进行相应的配置。

4. 访问日志CAS会记录用户的访问日志,包括用户认证日志、授权日志等。

管理员可以通过查看日志来监控网络访问行为。

四、CAS的高级功能1. 高可用性配置为了保证CAS服务器的高可用性,可以进行双机热备份配置。

通过配置主备服务器,一旦主服务器出现故障,备服务器可以立即接管。

2. 异常访问检测CAS支持异常访问检测功能,可以根据事先设定的策略,对异常访问行为进行实时监测和预警。

3. 第三方认证集成CAS支持与第三方认证系统集成,如AD域、LDAP等。

通过集成,可以实现与现有的用户认证系统的无缝对接。

4. 访客认证管理当有访客需要接入网络时,CAS提供了访客认证管理功能。

管理员可以针对访客进行临时认证,并设置访问权限和时间限制。

五、故障排除与维护1. 日志查看与分析CAS会生成各种日志文件,管理员可以通过查看和分析日志文件,快速定位和解决故障。

CAS图形化安装部署操作及硬件配置注意事项

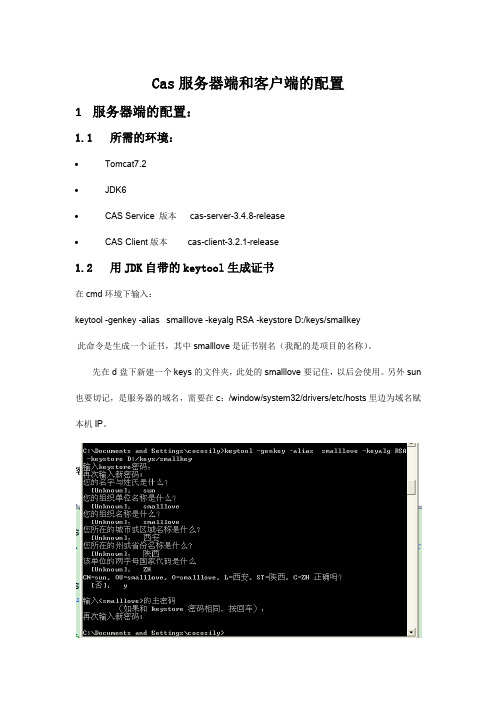

一. 服务器兼容性要求H3C CAS系统是基于硬件辅助的虚拟化系统,需要Intel-VT或AMD-V技术的支持,否则H3C CAS系统无法正常使用。

当使用非FlexServer R390服务器时,确认服务器是否为兼容CAS系统的服务器。

需要确认服务器的CPU是否支持虚拟化功能,并确保服务器BIOS中开启了Intel-VT或AMD-V技术的虚拟化功能。

如经贸实验室学生PC机,使用的CPU为 intel E8400,百度后发现该CPU支持虚拟化功能,故可以安装部署CAS平台。

二. 部署流程:安装 CAS->登录 CAS->增加主机池->增加集群->增加主机->增加虚拟机->增加组织->配置用户自助平台"。

三. 安装截图:1、CAS系统由CVM管理服务器、CVK节点服务器组成,所以第一台服务器必须安装CVM,选yes,进行下一步;2、在“Configure the network”中,根据安装规划选择管理网卡。

管理页面登录地址为http://X.X.X.X:8080/cas默认用户名密码admin admin3、配置IP信息4、配置密码,注意该密码不是web 登录密码,而是该操作系统登录的密码,可以使用SSH 登录:5、首次安装时,建议选择“Guided – use entire disk ”方式进行自动分区。

然后按“Enter ”键。

在“Write the changes to disks ”中选择“Yes ”。

6、如下截图信息表示H3C CAS软件已经安装完毕。

在操作下一步先需要将光盘取出;7、服务器重启完成后,显示如下截图信息,表示H3C CAS系统完成启动。

“Status Display”显示了H3C CAS系统的基本信息。

如下服务器web登录地址为http://192.168.1.11:8080/cas8、在本地电脑打开浏览器,输入URL:http://IP:Port/cas(如:http://192.168.1.11:8080/cas)。

h3c cas搭建流程

h3c cas搭建流程一、前置条件在开始搭建H3C CAS之前,需要确保以下条件已经满足:1.已经购买了H3C CAS软件,并且获得了有效的许可证。

2.已经准备好了服务器硬件和操作系统环境。

3.已经准备好了网络环境,包括IP地址规划、网关配置等。

4.已经准备好了数据库环境,包括安装和配置数据库软件、创建数据库实例等。

二、安装H3C CAS1.下载并解压安装包从官方网站上下载最新版本的H3C CAS安装包,并解压到指定目录下。

2.运行安装程序进入解压后的目录,找到“setup.exe”文件并运行。

按照提示进行安装,选择需要安装的组件和路径等信息。

3.创建CAS管理员账号在完成安装后,打开CAS管理界面,在“系统管理”中选择“用户管理”,创建一个CAS管理员账号。

该账号将用于管理CAS系统的各项功能和配置。

三、配置CAS系统1.配置基本参数在CAS管理界面中,选择“系统设置”,对基本参数进行配置。

包括服务器名称、域名、时区等信息。

根据实际情况进行设置。

2.配置LDAP服务器如果需要使用LDAP认证方式,则需要先对LDAP服务器进行配置。

在CAS管理界面中,选择“身份认证”-“LDAP服务器”,填写LDAP服务器的相关信息,包括IP地址、端口号、用户名、密码等。

3.配置RADIUS服务器如果需要使用RADIUS认证方式,则需要先对RADIUS服务器进行配置。

在CAS管理界面中,选择“身份认证”-“RADIUS服务器”,填写RADIUS服务器的相关信息,包括IP地址、端口号、共享密钥等。

4.配置CAS客户端在CAS管理界面中,选择“认证客户端”,对需要接入CAS系统的客户端进行配置。

包括客户端名称、IP地址范围、认证方式等信息。

根据实际情况进行设置。

5.配置用户策略在CAS管理界面中,选择“身份认证”-“用户策略”,对用户的权限和访问控制进行配置。

可以根据用户组或者IP地址范围等条件进行限制和授权。

四、测试CAS系统完成以上步骤后,可以通过以下方式测试CAS系统是否正常工作:1.使用CAS管理员账号登录CAS管理界面,并检查各项功能是否正常。

CAS虚拟化平台搭建控制节点双机热备

CAS虚拟化平台搭建控制节点双机热备CAS CVM虚拟化管理平台的本身的可用性不会影响到业务的正常运行,但是,当管理平台发生故障时,会导致无法进行虚拟化管理,例如:不能创建新的虚拟机等。

因此,在实际运行中,会通过双机热备或者是备份恢复方案去保证管理平台的高可用性。

双机热备主要是为了保证业务的连续性,在主节点发生故障时,备节点会转入活动状态,接管管理任务。

备份主要是为了保证数据不丢失,强调数据不丢失,而非业务不中断。

一、双机热备原理介绍双机热备是基于数据同步复制的方式实现的。

主备服务器之间数据的同步是采用DRBD存储复制来实现。

当主CVM数据发生变化时,主CVM通过管理网实时将数据同步给备CVM,保证主备CVM的数据一致性。

同时主CVM上允许创建一个本地同步分区,用于向备CVM同步除了数据库文件以外的其余数据。

当主CVM和备CVM都处于正常工作状态时,主CVM从设备采集数据,并产生报警和事件信息。

备CVM通过管理网络从主CVM获取实时数据和报警信息,而不会从设备读取或自己产生报警信息。

同时,主备之间还有心跳检测机制。

备CVM以一定的时间间隔向主CVM发出报文,主CVM应答,表示工作正常;主CVM没有应答,且超过一定数量的报文未收到回应时,备机就会转入活动状态,切断与主CVM的数据传输,从设备获取数据,并产生报警和事件信息。

若主CVM故障解除后,在未重装系统的情况下,会切换到热备状态,并作为备用服务器使用。

若重新安装了系统,需要进行单机故障恢复,才能再次作为备用CVM。

图1-1:双机热备架构二、搭建方法1、搭建双机热备的系统要求(1)要搭建双机热备,CVM系统必须是新搭建的。

原有的CVM升级为CVM双机热备会导致原有数据无法保留。

(2)未作为CVK主机使用过,且也还未纳管CVK主机。

(3)主机上的存储池保持默认配置。

(4)安装的CAS版本号必须相同,且安装的CAS组件也应一致。

若版本号不同,可能会导致不同版本的系统磁盘分区大小不同。

轻松搭建CAS5.x系列(1)

轻松搭建CAS5.x系列(1)概要说明

cas的服务端搭建有两种常⽤的⽅式:

1. 基于源码的基础上构建出来的

2. 使⽤WAR overlay的⽅式来安装

官⽅推荐使⽤第⼆种,配置管理⽅便,以后升级也容易。

本⽂就是使⽤第⼆种⽅式

安装步骤

2. 创建CAS的⼯作⽬录

mkdir d:\casoverlay

cd d:\casoverlay

d:

3.下载CAS Overlay

git clone -b 5.1 https:///apereo/cas-overlay-template.git

此时,d:\casoverlay\ 下有个 cas-overlay-template ⽬录

4. 打包cas war

cd cas-overlay-template

build package

看到build success说明打包成功了

打包的⽬录在 D:\casoverlay\cas-overlay-template\target\cas

6. 部署cas war

将 D:\casoverlay\cas-overlay-template\target\ 的cas⽬录

复制到 D:\casoverlay\apache-tomcat-8.5.31\webapps

7. 启动tomcat

执⾏tomcat的登录命令

双击执⾏⽂件 D:\casoverlay\apache-tomcat-8.5.31\bin\startup.bat

输⼊帐号名密码: casuser/Mellon ,点击登录

看到这个登录成功画⾯的话,恭喜您,CAS的第⼀步搭建已完成。

本⽂的相关⽂件。

CAS示例环境部署及配置(完整版)

CAS示例环境部署及配置一、示例说明在本示例中将使用cas-server-3.5.0和cas-client-3.2.1搭建一个SSO测试环境,在同一台机器上安装3个tomcat,分别部署一个cas server和两个cas client,这三个应用使用不同的域名访问(通过配置hosts文件实现多个域名)。

配置完成之后,应达到如下效果:1、首先访问app1,此时需要跳转到cas登录页面,要求用户进行登录;2、输入正确的用户名和密码,登录成功之后自动跳转到app1,而且可以获取到用户的登录信息;3、在同一个浏览器中直接访问app2,此时不需要再次用户登录即可正常访问,而且可以获取到登录用户的信息;4、反复访问app1和app2,只要不关闭浏览器,就可以一直正常访问并且可以获取到用户信息;5、在浏览器地址栏输入CAS登出的路径(https://:8443/cas/logout),系统提示成功注销;6、此时无论访问app1还是app2,都会跳转到cas登录页面,要求用户重新登录。

二、部署文件清单三、准备部署环境本文演示过程在同一个机器上的(也可以在三台实体机器或者三个的虚拟机上),根据演示需求,我们需要准备三个不同的域名,分别对应cas server和两个cas客户端应用,用修改hosts 文件的方法添加域名最简单方便(这个非常重要),在文件c:\windows\system32\drivers\etc\hosts 文件中添加三条127.0.0.1 127.0.0.1 127.0.0.1 其中:对应部署cas server的tomcat,如果这个tomcat使用https 协议,则这个虚拟域名还用于证书生成;另外两个域名对应两个不同的客户端应用。

安装JDK,配置JAVA_HOME、PATH环境变量;在D盘根目录复制三个TOMCAT 文件夹,分别命名为tomcat-for-cas、tomcat-for-client-1、tomcat-for-client-2;这个详细过程就不再详细描述。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1.环境

Tomcat7

CAS Client版本:cas-client-3.2.1

CAS Server版本:cas-server-3.5.2

2.创建证书

用JDK自带的keytool工具生成证书

(1)创建证书:

命令:keytool -genkey -alias tomcat -keyalg RSA -keystore D:\keys\.keystore

执行命令后提示输入名字与姓氏,输入:localhost

密码输入:changeit

其他输入可以省略,最后输入Y同意,提示输入主密码,按回车密码就与之前输入的密码changeit相同

(2)生成证书文件:

命令:keytool -export -file d:/keys/myserver.crt -alias tomcat -keystore d:/keys/.keystore

密码为之前输入的:changeit

然后将证书导入浏览器

(3)将证书导入证书库

命令:keytool -import -keystore D:/keys/cacerts -file D:/keys/myserver.crt -alias tomcat

密码为之前输入的:changeit

然后将cacerts文件复制到jdk1.7.0_80\jre\lib\security 下覆盖

3.CAS服务器配置

(1)将cas-server-3.5.2\modules下面的cas-server-webapp-3.4.10.war 复制到tomcat/webapp目录下改名为cas

(2)apache-tomcat-7.0.52打开tomcat目录的conf/server.xml文件,开启77行的注释代码,并设置keystoreFile、keystorePass修改结果如下:

server.xml

(3)将证书文件.keystore复制到tomcat的conf文件下

(4)启动tomcat,输入地址:https://localhost:8443/cas/login 打开的是:

(5)配置CAS服务器读取数据库的信息进行身份验证

打开tomcat/webapp/cas/WEB-INF/deployerConfigContext.xml

建表slq:

create table

t_admin_user (

id bigint not null auto_increment,

phone varchar(255),

userName varchar(255) not null unique,

name varchar(255),

password varchar(255),

primary key (id)

)

ENGINE=InnoDB;

导包:

复制modules\cas-server-support-jdbc-3.5.2.jar和MySQL驱动jar包到tomcat/webapp/cas/WEB-INF/li b目录

4.配置CAS客户端

(1)新建web项目,将cas-client-3.2.1\modules下的cas-client-core-3.2.1.jar 复制到项目的lib目录下

(2)编辑web.xml

web.xml

(3)在webapps\cas\WEB-INF\view\jsp\protocol\2.0\casServiceValidationSuccess.jsp中添加

(4)启动两个项目,访问localhost:8084/cas_client1/servlet与localhost:8085/cas_client2/servlet 会跳转到cas登录页面,登录成功后会跳转到本项目的页面。