破解WPA类无线密码教程

wpa密码破解

wpa密码破解WPA密码破解导言随着无线网络的普及,WPA(Wi-Fi Protected Access)已经成为保护无线网络安全的一种重要手段。

然而,尽管WPA相对于其前身WEP(Wired Equivalent Privacy)来说更加安全,但仍然存在着被攻击者破解的风险。

本文将探讨WPA密码破解的相关原理和方法,并讨论如何加强网络安全以防止此类攻击。

第一部分:WPA密码的工作原理在深入讨论WPA密码破解之前,我们需了解WPA密码的工作原理。

WPA密码是一种使用动态密钥生成与分发的协议,它基于802.1X认证框架,并使用预共享密钥(PSK)进行连接。

WPA密码使用了TKIP(Temporal Key Integrity Protocol)加密算法,它能为每个数据包生成新的密钥,提供了更高的安全性。

第二部分:WPA密码破解方法尽管WPA密码较WEP更加安全,但仍存在一些方法用于破解。

以下是一些常见的WPA密码破解方法:1. 字典攻击:字典攻击是一种常见的密码破解方法,攻击者试图使用预先创建的密码字典进行尝试。

由于许多用户使用常见的密码,这种方法通常非常有效。

2. 暴力攻击:暴力攻击是一种穷举破解方法,攻击者通过尝试所有可能的密码组合来破解WPA密码。

尽管这种方法在破解简单密码时可能比较有效,但在密码复杂度较高的情况下需要耗费大量时间。

3. 路由器漏洞利用:有时,一些路由器存在漏洞,攻击者可以利用这些漏洞来绕过密码认证并获取无线网络的访问权限。

这种方法需要攻击者对路由器的漏洞有充分的了解。

第三部分:加固WPA密码的方法为了加强网络安全,我们必须采取一些措施来防止WPA密码被破解。

以下是一些建议的方法:1. 使用复杂的密码:尽量使用包含数字、字母和特殊字符的复杂密码,避免使用常见的密码或个人信息作为密码。

2. 定期更改密码:定期更改WPA密码是非常重要的,这样即使密码被破解,攻击者也只能访问网络的有限时间。

手把手教你蹭网卡--破解WPA2加密无线网络

手把手教你WPA2加密无线网络【IT168专稿】随着无线技术的逐步成熟以及无线设备价格的平民化大众化,越来越多的家庭开始使用WLAN这种无线局域网的方式实现随时随地上网冲浪。

不过网络安全问题也随之诞生,虽然一些有一定计算机和网络安全水平的用户开始使用WEP或WPA密钥来加密传输的数据包,但是WEP的破解相当容易,据说国外专业人士可以在2分钟内通过工具截获WEP加密过的数据包并解析出WEP密钥来。

而以前一直让我们百分之百放心的WPA加密也不再安全。

今天我们就来了解下如何暴力破解WPA加密密钥,让用户体会一次盾坚矛更利的感受。

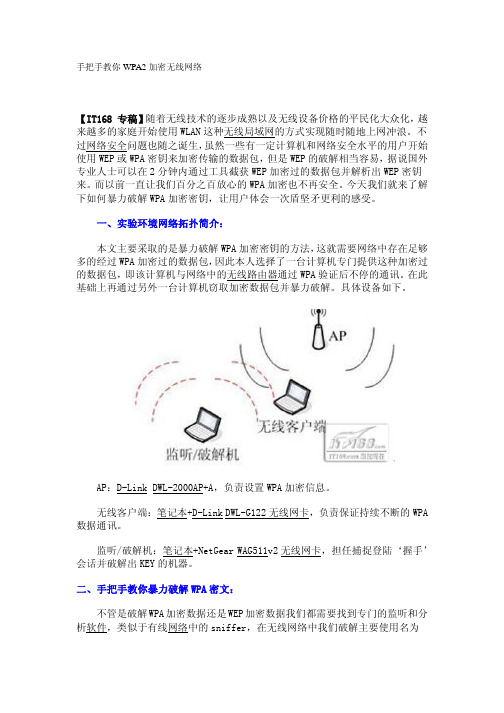

一、实验环境网络拓扑简介:本文主要采取的是暴力破解WPA加密密钥的方法,这就需要网络中存在足够多的经过WPA加密过的数据包,因此本人选择了一台计算机专门提供这种加密过的数据包,即该计算机与网络中的无线路由器通过WPA验证后不停的通讯。

在此基础上再通过另外一台计算机窃取加密数据包并暴力破解。

具体设备如下。

AP:D-Link DWL-2000AP+A,负责设置WPA加密信息。

无线客户端:笔记本+D-Link DWL-G122无线网卡,负责保证持续不断的WPA 数据通讯。

监听/破解机:笔记本+NetGear WAG511v2无线网卡,担任捕捉登陆‘握手’会话并破解出KEY的机器。

二、手把手教你暴力破解WPA密文:不管是破解WPA加密数据还是WEP加密数据我们都需要找到专门的监听和分析软件,类似于有线网络中的sniffer,在无线网络中我们破解主要使用名为WinAirCrack的强大工具。

我们在以前讲解破解WEP密文时已经为各位介绍了该软件的简单使用以及软件下载地址,感兴趣的读者可以查询之前的文章。

安全危机轻松破解无线网络WEP密码上篇安全危机轻松破解无线网络WEP密码下篇WinAircrackPack--下载第一步:下载WinAirCrack程序并解压缩,然后根据之前的文章下载自己无线网卡对应的驱动,将驱动升级为基于atheros芯片的无线网卡。

采用_reaver破解WPA_加密

pin码破密特点:1、不需要客户端,2、有PIN码就能获得无线密码,3、八位数PIN码实际只有一万一千组随机密码,4、抓包、EWSA跑包,每个环节都有很大的不确定性。

而PIN 破密,只要开户WPS,破密只是个时间问题。

提醒:大家还是早点都把能pin的路由都破了!可能马上就有安全补救方案出来了!到时候就没机会了,时不我待、只争朝夕!BT5、CDlinux、beini、xiaopan-OS都支持reaver运行。

reaver使用方法、步骤:打开超级终端ROOt shell如果电脑装有多个无线网卡,请先发指令ifconfig -a确认你用哪一个网卡WLAN0或WLAN1下面的指令都是以单一网卡WLAN0为例一、激活监听模式:airmon-ng start wlan0二、查看周边AP信息(抓包):airodump-ng mon0观察要破AP的PWR信号强弱变化,注意同频干扰,调整网卡放置位置和角度、方向。

PWR 小于-75 基本上会Timeout, PWR-60左右,则非常顺畅(2-6秒攻击一次)三、按Ctrl+C终止抓包四、抓PIN码:reaver -i mon0 -b MAC -vv例如:reaver -i mon0 -b C8:3A:35:F6:BB:B8 -vv1.4版可用:reaver -i mon0 -b C8:3A:35:F6:BB:B8 -v (可用一个v)注意,MAC中冒号不可省略,MAC地址的字母大小写均可,-vv是两个V不是W!下载reaver:先下载cdlinux专用reaver的图形化cdlinux专用reaver的图形化.zip (1.11 MB)再下载图形化的minidwep-gtk-30208-cdl(1.7 MB 支持多网卡多AP同时PIN)将下载文件解压添加到CDlinux-0.9.6.1(或CDlinux-0.9.7)local目录内。

将显示如下图其次是下载小胖,程序小启动快!xiaopanOS-.iso/bbs/thread-116228-1-1.html用UltraISO (vista、win7 以管理员身份打开)打开xiaopanOS.iso启动- 写入硬盘映像,选择u盘、格式化- 写入。

c8 mac无线路由妙解WPA_WPA2_PIN码密码图文教程

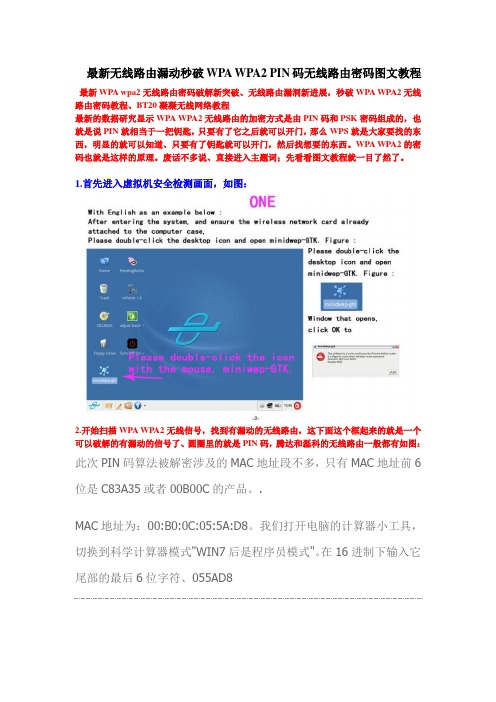

最新无线路由漏动秒破WPA WPA2 PIN码无线路由密码图文教程最新WPA wpa2无线路由密码破解新突破、无线路由漏洞新进展,秒破WPA WPA2无线路由密码教程、BT20凝凝无线网络教程最新的数据研究显示WPA WPA2无线路由的加密方式是由PIN码和PSK密码组成的,也就是说PIN就相当于一把钥匙,只要有了它之后就可以开门,那么WPS就是大家要找的东西,明显的就可以知道、只要有了钥匙就可以开门,然后找想要的东西。

WPA WPA2的密码也就是这样的原理。

废话不多说、直接进入主题词;先看看图文教程就一目了然了。

1.首先进入虚拟机安全检测画面,如图:2.开始扫描WPA WPA2无线信号,找到有漏动的无线路由,这下面这个框起来的就是一个可以破解的有漏动的信号了、圆圈里的就是PIN码,腾达和磊科的无线路由一般都有如图:此次PIN码算法被解密涉及的MAC地址段不多,只有MAC地址前6位是C83A35或者00B00C的产品。

.MAC地址为:00:B0:0C:05:5A:D8。

我们打开电脑的计算器小工具,切换到科学计算器模式"WIN7后是程序员模式"。

在16进制下输入它尾部的最后6位字符、055AD83.当你得到PIN码时,还不能直接使用,因为PIN码一般都是8位数的,所以要换算一下,打开计算器,找到查看,选择科学型,把那个PIN码复制到计算器16进制,然后翻译成都十进制,得到的就是无线路由的PIN码了。

如图所示:4.pin码算出来后,直接复制到选项框内,在框内300的后加上空格-p空格PIN码就可以了,-p 00000000 然后点0K。

如图:5.几分钟后,会自动弹出一个框,那里就是检测的PSK码,也就是上网密码了,如图:最新WPA wpa2无线路由密码破解新突破、无线路由漏洞新进展,秒破WPA WPA2无线路由密码的图文教程就到这里了,BT20凝凝无线网络教程分享大家了,希望可以帮到大家,有什么不明白的地方,可以咨询凝凝无线网络。

破解wep(wpa)教程实战讲解(8187L)

破解wep 傻瓜版教程实战讲解准备工作:1 将USB 网卡插入电脑,放入附带驱动盘,安装网卡驱动程序。

安装完成后右下角会出现网络信号符号,双击然后搜索可用网络,选信号较强网络(WEP加密)记下网络名称备用。

2把电脑设置为光驱启动,U 盘版设置为USB 启动,如果你不知道如何设置请参考主板说明书,或者直接google 一下,(现在很多电脑买回来默认开启光驱启动,所以你不设置说不定也可以)3 放入光盘,选择第一项BT3 Graphics mode (KDE) 进入linux 系统,如果不选择会倒数30 秒自动进入。

正式开始破解,首先拿自己的路由开刀(无客户端模式)ESSID:CWZMD1 点击左下角第二个图标(黑色)开启一个窗口,输入:spoonwep 回车后10 秒左右弹出spoonwep2 程序:NET CARD 网卡接口选择WLAN0DRIVER 驱动选择NORMALMODE 模式选择UNKNOWN VICTIM点NEXT 转到VICTIMSDISCOVERY 窗口:2 首先点击左上角下拉菜单选择FIXED CHAN 然后拉箭头指定频道我的路由是3这里的CHAN HOPPING 是全频段扫描点击右上角LAUNCH 按钮(点完后会变成ABORT ) 这时会弹出抓包窗口,可作为参考,也可不用理会。

20 秒左右程序会显示扫描到的信息,其中:ESSID 路由广播名称MAC 路由的MAC 地址CHAN 使用的频道POW 信号强度DA TA (注意:这个数值一直为0 基本无法破解,你可另寻时机等到有DATA 再破)CLIS 空白代表无客户端,打钩则代表有客户端选择我自己的路由CWZMD ,然后点SELECTION OK 转到ATTACK PANEL 窗口:3 第一个下拉菜单有4 个选项,后面3 个都可作为无客户端攻击模式,其中:ARP REPLAY ATTACK (不用)P0841 REPLAY ATTACK (次选)CHOPCHOP & FORGEATTACK (首选)FRAGMENTATION & FORGE ATTACK (次次选)第二个下拉菜单有3 个选项,其中:??? LENGTH (不指定加密位数,首选)128 BITS LENGTH (指定128 位加密,次次选)64 BITS LENGTH (指定64 位加密,次选)两个下拉菜单右边的Inj Rate 是每秒发包数量,选默认的600 即可。

教您破解wpa无线网络密码

教你如何破解无线网络wpa2密码在动手破解WPA/WPA2前,应该先了解一下基础知识,本文适合新手阅读首先大家要明白一种数学运算,它叫做哈希算法(hash).这是一种不可逆运算,你不能通过运算结果来求解出原来的未知数是多少,有时我们还需要不同的未知数通过该算法计算后得到的结果不能相同,即你不太可能找到两个不同的值通过哈希得到同一个结果。

哈希是一类算法的统称(暂停!移动你的鼠标-猛击右图 ),通常哈希算法都是公开的,比如MD5,SHA-1等等。

我们平时说的WPA密码其实叫PSK(pre-shared key),长度一般是8-63字节,它加上ssid通过一定的算法可以得到PMK(pairwise master key)。

PMK=SHA-1(ssid,psk),PMK的长度是定长的,都是64字节。

由于计算PMK的过程开销比较大,是我们破解花费时间长的关键,所以采用以空间换时间的原则把PMK事先生成好,这个事先生成好的表就是常说的HASH表(生成PMK的算法是一种哈希),这个工作就是用airlib-ng这个工具来完成的,我们的快速破解就是这么来的。

认证的时候会生成一个PTK(pairwise temporary),这是一组密钥,具体细节不详细说了,它的生成方法也是采用的哈希,参数是连接的客户端MAC地址、AP的BSSID、A-NONCE、S-NONCE、PMK,其中A-NONCE和S-NONCE是两个随机数,确保每次连接都会生成不同的PTK。

PTK的计算消耗很小。

PTK加上报文数据采用一定的算法(AES 或TKIP),得到密文,同时会得到一个签名,叫做MIC(message integrality check),tkip之所以被破解和这个mic有很大关系。

四次握手包中含有以上的哪些东西呢?客户端的MAC地址,AP的BSSID,A-NONCE,S-NONE,MIC,最关键的PMK和PTK是不包含在握手包里的!认证的原理是在获得以上的所有参数后,客户端算出一个MIC,把原文连同MIC 一起发给AP,AP采用相同的参数与算法计算出MIC,并与客户端发过来的比较,如果一致,则认证通过,否则失败。

Aircrack-ng for Windows破解WPA

Windows 下破解无线WPA-PSK 加密适用对象:目前市面主流无线路由器如Linksys、Dlink、TPLink、BelKin 等D.1 使用Aircrack-ng for Windows由于在Windows 环境下不能如Linux 环境般直接调用无线网卡,所以需要使用其它工具来将无线网卡载入,以便攻击工具能够正常使用。

在无线攻击套装Aircrack-ng 的Windows 版本下内置了这样的工具,就是airserv-ng。

步骤1:打开cmd,输入cd aircrack full 进入到aircrack-ng for Windows 版本所在目录,输入airserv-ng,可看到参数解释:-p 指定监听的端口,即提供连接服务的端口,默认为666 ;-d 载入无线网卡设备,需要驱动支持;-c 指定启动工作频道,一般设置为预攻击AP 的工作频道,默认为1 ;-v debug 调试级别设定,第一步就是使用airserv-ng 来载入我们当前使用的无线网卡,为后续破解准备,命令如下:airserv-ng -d “commview.dll|debug”或者airserv-ng -d “commview.dll| {my adapter id}”输入完后airserv-ng 会自动搜寻现有无线网卡,会有提示,选择正确的无线网卡直接输入y,此时airserv-ng 就在正常载入驱动后,同时开始监听本地的666 端口,换句话说,其它计算机上的用户也可以连接到这个端口来使用这块网卡,步骤2:接下来,可以使用airodump-ng 来搜索当前无线环境,注意,要另开一个cmd,再输入命令如下:airodump-ng 127.0.0.1:666如上图,当确定预攻击目标AP 的频道后,使用键盘组和Ctrl + C 中断,即可使用如下参数来精确定位目标:airodump-ng --channel number -w filename 127.0.0.1:666这里我们输入airodump-ng --channel 7 -w onewpa 127.0.0.1:666 回车可看到下图:步骤3:现在,就可以和前面在BackTrack2 讲述的一样进行Deauth 攻击了,另开一个cmd,输入aireplay-ng -0 1 -a AP’s MAC127.0.0.1:666在有时候,会看到上面命令在结束时出现wi_write<>:Operation now progress 这样的提示,这个提示在很多无线网卡下都会出现,意思是当前进程调用被占用,我们的Deauth攻击在大多数情况下并不会受此影响。

如何获得WPA握手包&EWSA破解WPA密码教程

获得WPA\WPA2 握手包的方法有很多,下面介绍通过aircrack-ng工具包来载获握手数据包。

1、下载aircrack-ng工具包。

2、终端里输入 sudo airmon-ng start wlan0 启动数据监控模式。

3、终端里输入 sudo airodump -w wpa mon0 ( 此时监控端口应该为 mon0 ,DATA 保存到以wpa命名的文件中了)。

这时大家就可以看到要抓包的AP DATA为0 4、依次:网络连接图标->点鼠标左键->鼠标移到要抓取握手数据包的AP上面点左键->。

5、这时AP会提示你填入密码,随便填几个数字或字母进去(注:但必需是八位,如:AAAAAAAA OR 88888888),然后点击连接。

6、现在可以看到网络连接正在尝试连接无线AP,回头看下步骤3的终端,DATA 已经变为4个了。

7、再打开一个新的终端,输入 sudo aircrack-ng wpa*.cap 会看到里面有一个握手包了。

就是这么简单的了~!一、关于EWSAEWSA (全称是: Elcomsoft Wireless Security Auditor) 由俄罗斯安全公司Elcomsoft出品。

该软件特点是:利用GPU的运算性能快速攻破无线网络WPA-PSK 及WPA2-PSK密码,运算速度相比单独使用CPU可提高最多上百倍。

二、安装安装过程十分简单,下载EWSA,双击setup.exe后选择英文,后即可见到安装向导。

基本上就是一路[Next]就可以安装好。

安装好后头一次运行软件会提示为DEMO版本,等15秒以后会自动进入程序。

三、支持的显卡1、NVIDIA显卡GeForce 8, 9, 200 Series及更高版本 (至少256MB显存)、Quadro FX 4600以后推出的专业绘图卡、TESLA C870,D870,S870,C1060,S1070需要特别注意的是GeForce 8xxx以后所推出的绘图卡须安装CUDA 182.22以后版本的驱动程序。

BT5中无线密码破译

无线密码破译(WPA-PSK加密型)

1.设备及环境:PC机、拓实N87无线网卡、虚拟机BackTrack5 、Aircrack-ng

2.步骤:

①准备:安装BT5,安装网卡驱动。

②进入BT5,

ifconfig -a查看无线网卡状态,

ifconfig wlan0 up 载入无线网卡驱动,

airmon-ng start wlan0 激活网卡到监听模式

③探测无线网络,抓取无线数据包

Airodump-ng mon0

目标网络SSID为prince,频道CH为6

Airodump-ng –c -6 –w wpacrack mon0 攻击频道为6的无线网络,wpacrack为要保存的文件名,使用时文件名为wpacrack-01.cap

④进行Deauth攻击

保持刚才的终端,重新开一个终端,输入:

Aireplay-ng -0 1 –a C8:3A:35:49:07:88(AP的MAC) mon0

-0表示攻击类型为Deauth攻击

1表示攻击次数,可以进行更改

[WPA handshake]表示获得包含WPA-PSK密码的握手数据报文

⑤开始进行密码破解

Aircrack-ng –w /root/Desktop/WPADIR.txt wpacrack-01.cap -w后面是预先下载已导入虚拟机的字典的保存路径

不到1分钟,简单密码被破解

其实在CD-linux环境下使用minidwep图形化操作更加简单。

WPA-PSK加密破解

命令如下:

aireplay-ng -0 10 -a AP's MAC rausb0

或者:

aireplay-ng -0 10 -a AP's MAC -h Client's MAC rausb0

解释一下:-0指的是采取Deautenticate攻击方式,后面为发送次数,-a后面跟上要入侵的AP的MAC地址,-h建议还是使用,效果会更好,这个后面跟的是监测到的客户端MAC地址,如上图中显示的,最后是指定USB无线网卡,如下图:

除了AirCrack-ng,这里也可以使用Cowpatty进行WPA-PSK的破解,如下:

使用Ethereal,WireShark之类嗅探工具打开之前抓取的包含WPA握手的cap文件,使用eapol进行过滤,可看到抓取的Key数据,如下图:

另存为wpa.cap,如下图:

然后就可使用Cowpatty配合字典进行破解了,具体参数如下:

对于其他操作系统而言,破解原理及过程基本类似,只是工具及命令上的区别,如其它Linux,BSD,MacOS等,这里不再重复发帖,只给出一个图例,如下图为在Ubuntu下成功破解WPA加密界面:

请注意,破解时间取决于密码难易程度,字典包含程度,内存及CPU等,一般来说,破解WEP加密的时间最快可在1分钟左右,但破解WPA-PSK除非字典确实很对应,最快的1分钟内即可,但绝大多数情况下都是要花少则20分钟,多则数小时。如上图就花费了40分钟,毕竟,不是所有人都使用类似test、admin123之类密码的。

cowpatty -f passd.txt -r wpa.cap -s AP’sSSID -v

解释一下:这里-f是字典破解模式,passd.txt为字典,-r后面是刚另存的WPA验证的抓包文件,-s后面跟的是监测到AP的ESSID,最后-v是显示详细过程。

从零开始教你如何破解WEP和WPA无线网络

从零开始,教你如何破解WEP、WPA无线网络作者:gdzl第一章引言近些年无线技术发展迅速,越来越多的用户开始使用无线网络,最近新搬到一小区没有安装网络,后面想到以前出差时在机场用过无线网络,小区内是否也有无线网络呢?随便一搜,果然有几个无线网络信号,于是打起了免费蹭网的主意,但信号最好的几个网络的WEP或WPA密码成为了一个门坎,于是在公司上网查到相关资料,通过几天的学习+实践,终于破解了小区内的几个无线网络。

破解过程中虽然有了各位前辈的经验,但一些前辈的经验过于笼统、专业,细节的地方比较少。

我就是在破解过程中走了不小弯路,还好本人学习和总结能力还可以(谁扔的鸡蛋),现主要就自己破解过程中的一些注意事项和细节从头介绍无线网络的破解过程。

本文只是对前辈们经验的一点补充,我的文章离不开前辈们的经验。

第二章破解前的准备一、无线网络加密的方式和破解方法原理(看不懂没关系)1、WEP加密- 破解方式:收集足够的Cap数据包(5万以上~15万),然后使用aircrack破解。

可以在无客户端情况下采用主动注入的方式破解2、WPA加密- 破解方式:收包含握手信息的Cap数据包,然后使用aircrack破解。

必须在合法的客户端在线的情况下抓包破解。

可主动攻击合法客户端使其掉线,合法客户端掉线后再与AP重新握手即可抓到包含握手信息的数据包。

或可守株待兔等待合法的客户端上线与AP握手。

二、硬件准备、网卡选择工先利其事,必先利其器。

一个好的无线网卡可以大大提高破解的效率,少走很多弯路,笔者之前就是没有一个好的无线网卡连WEP加密都没破开一个,后面换了网卡很快搞定。

1、网卡芯片选择现在主流的无线网卡芯片有以下四个品牌:Intel Pro、RaLink、Broadcom、Atheros。

Intel芯片主要集成在迅驰系统中,市场上很多主流的迅驰笔记本电脑都装的这种芯片的无线网卡,遗憾的是现在主流的破解工具BackTrack3对Intel芯片支持不是太佳。

wpa2密码破解

wpa2密码破解WPA2密码破解:保护您的网络安全导言:随着互联网的发展和普及,我们的生活变得越来越依赖于网络。

无论是在家中还是在办公场所,我们都需要一个可靠的网络连接。

为了保护我们的网络安全,各种安全机制被引入,其中包括WPA2密码。

WPA2(Wi-Fi Protected Access 2)是一种用于保护无线网络的安全协议。

它是基于IEEE 802.11i标准的,旨在提供更强大的安全性和加密机制,以保护用户数据并防止未经授权的访问。

然而,尽管WPA2被认为是一种相对安全的协议,但仍然存在WPA2密码破解的可能性。

本文将深入探讨WPA2密码破解的方式、原理以及如何防范这种安全漏洞。

一、理解WPA2密码破解的原理在开始讨论WPA2密码破解之前,让我们先了解一下WPA2密码的工作原理。

WPA2密码的核心是使用预共享密码(PSK)作为身份验证凭据。

当设备(例如智能手机、电脑或平板电脑)试图连接到一个受保护的Wi-Fi网络时,它们将被要求提供一个密码。

这个密码将与网络上的预共享密钥进行比对,如果匹配成功,设备将被允许访问网络。

二、常见的WPA2密码破解方法1. 字典攻击:字典攻击是一种常见的WPA2密码破解方法。

攻击者使用一个密码字典(包含常见密码或常见单词)来尝试匹配网络的预共享密钥。

如果网络的密码较弱或容易猜测,那么攻击者有更大的机会成功破解密码。

2. 暴力破解:暴力破解是一种通过尝试所有可能的密码组合来寻找正确密码的方法。

这种方法比较耗时且需要大量的计算资源。

然而,如果密码比较强大且复杂,暴力破解的成功率将非常低。

3. 无线渗透测试:无线渗透测试是一种通过模拟攻击者对网络进行安全测试的方法。

通过使用特定的工具和技术,渗透测试人员可以评估网络的弱点,并尝试破解WPA2密码,以揭示网络的安全漏洞。

三、保护您的WPA2密码安全的措施1. 使用强密码:选择一个足够强大的密码非常重要。

强密码应该包含大小写字母、数字和特殊字符。

手把手教你如何破解无线网络密码(蹭网教程)

看到有很多网友搜索破解无线网络的方法,以下方法经本人实验确实可以,但并不是100%--(假如人家的安全防护意识很好,也建议有无线网络的网友多注意下无线网络安全:便捷的无线网络安全技巧)本文只做技术交流之用,提醒各位注意无线网络安全性,请勿用于其他用途,否则后果自负。

前言:面对电脑搜索到的无线网络信号,你是否怦然心动?但看到一个个“启用安全的无线网络”你是否又感到有一丝遗憾。

本人作为一个心动+遗憾的代表,充分发挥主观能动性,总算学有所成,终于能成功无线密码,这份成功的喜悦不敢独享,写下该篇教程。

注:1、本文针对的无线破解是指wep的破解,wpa破解现在仍是技术难题,不在本文讨论之列,如果你家无线路由需要加密,为保障安全也请采用wpa模式。

如果你不知道何谓wep、wpa,请百度一下,会给你一个专业的回答。

最简单的解释就是无线信号的密码,后者比前者加密程度高。

2、本文力求以傻瓜式、菜鸟式的方法解决问题,适合像我一样不懂的菜鸟。

下面开始我们的解密之旅:一准备篇1、一个有可破解无线信号的环境。

如我在家随便搜索出来的信号。

2、带无线网卡的电脑一台(笔记本台式机均可,只要无线网卡兼容BT3),我用的是三星NC10的上网本。

3、2G以上优盘一个(我用的是kingston 8G 的)4、下载BT3,约900多兆。

下载地址/backtrack_download.html注:BT3 全称BackTrack3,与我们常说的bt下载是完全不同的概念。

以我理解就是集成了一些计算机安全软件的linux系统。

正是由于它的出世和不断普及,使得破解可让普通用户轻易言之。

5、下载spoonwep2中文包。

注:spoonwep2就是我们的破解软件,一个非常强悍的图形化破解WEP无线网络密码的工具。

二、安装篇1、将优盘格式化,配置如下图,唯一要注意文件系统选为FAT32就可以了。

2、将刚才下载完成的bt3解压缩,复制到优盘,完成后会看到优盘目录下有两个文件夹,一个boot 一个BT3。

用PIN破解 WPAWAP2密码若干问题解决技巧

用PIN破解WPA/WAP2密码若干问题解决技巧一、PIN破解的简单原理。

PIN 码分前4 和后4,先破前4 只有最多一万个组合,破后4 中的前3 只有一千个组合,一共就是一万一千个密码组合。

10 的4 次方+10 的3 次方=11000 个密码组合。

当reaver 确定前4 位PIN 密码后,其任务进度数值将直接跳跃至90.9%以上,也就是说只剩余一千个密码组合了。

总共一万一千个密码!所以破解时间要比WPA密码字典破解法要短得多,也不怕它的密码是多么复杂(字母+符号+数字组合密码是其他破解软件无法破出来的)二、PIN破解和信号的关系PIN软件成功率相当高,但它有要求所破解的信号要好,如果信号不好就很容易断线,就要反复破,麻烦;信号好就很容易成功破解。

使用该软件破密码,建议一定要选择信号好的去破,破了PIN码几乎可以一直用,一般情况下也不怕它改动密码.PWR一列是信号状态,那一列负数,其中负号后面数字大表信号弱,数字小表信号强.你尽量调好信号,东西越往外放,信号越好,越高越靠外。

信号越好,越好破解,用的时间越短。

越不容易出错。

如-30的比-50的信号要好。

当信号有些弱时,建议把设备尽量放到以下位置进行相对的解决:A、窗外;B、屋顶;C、尽量高的设备没有阻碍的地方。

三、破解一般要破什么加密的:如果你搜到的有WEP加密的,尽量先破WEP的,因为WEP加密的相对好破,时间也短。

WEP破解注意事项如下:首先讲一下怎么破解wep加密?什么样的信号是可用的如何区分可用信号和不可用信号理论上WEP都可以破。

wep的破解,是在破解界面中把左边的加密方式选为WEP,然后搜索,点SCAN或搜索。

然后选一个WEP信号,再点LANCH或启动即可。

破解时需要对方的电脑上线连了他的路由。

这个现象你看不到,但可以能通过以下方式判断。

WEP的判断是否可以马上破解的方法是:在WEP的搜索的SCAN或启动那个页面,底部的IVS GOT后面数字可以快速增长,就是有客户端,可以破。

破解WPA2密码非常实用的教程!

本教程用于探索无线路由安全漏洞,禁止用于非法用途,违者法律必究(与我无关)在动手破解WPA/WPA2前,应该先了解一下基础知识,本文适合新手阅读首先大家要明白一种数学运算,它叫做哈希算法(hash),这是一种不可逆运算,你不能通过运算结果来求解出原来的未知数是多少,有时我们还需要不同的未知数通过该算法计算后得到的结果不能相同,即你不太可能找到两个不同的值通过哈希得到同一个结果。

哈希是一类算法的统称,通常哈希算法都是公开的,比如MD5,SHA-1等等。

;我们平时说的WPA密码其实叫PSK(pre-shared key),长度一般是8-63字节,它加上ss id通过一定的算法可以得到PMK(pairwise master key)。

PMK=SHA-1(ssid,psk),PMK 的长度是定长的,都是64字节。

由于计算PMK的过程开销比较大,是我们破解花费时间长的关键,所以采用以空间换时间的原则把PMK事先生成好,这个事先生成好的表就是常说的HASH表(生成PMK的算法是一种哈希),这个工作就是用airlib-ng这个工具来完成的,我们的快速破解就是这么来的。

认证的时候会生成一个PTK(pairwise temporary),这是一组密钥,具体细节不详细说了,它的生成方法也是采用的哈希,参数是连接的客户端MAC地址、AP的BSSID、A-NONCE、S-NONCE、PMK,其中A-NONCE和S-NONCE是两个随机数,确保每次连接都会生成不同的PTK。

PTK的计算消耗很小。

PTK加上报文数据采用一定的算法(AES或TKIP),得到密文,同时会得到一个签名,叫做MIC(message integrality check),tkip之所以被破解和这个m ic有很大关系。

四次握手包中含有以上的哪些东西呢?客户端的MAC地址,AP的BSSID,A-NONCE,S-NONE,MIC,最关键的PMK和PTK是不包含在握手包里的!8 A2 m6 T& }) U2 J认证的原理是在获得以上的所有参数后,客户端算出一个MIC,把原文连同MIC一起发给AP,AP采用相同的参数与算法计算出MIC,并与客户端发过来的比较,如果一致,则认证通过,否则失败。

BT3下破解WPA、WPA2

wep密码早已不再安全了很多软件都可以轻易把它破解出来(具体教程参见本人其他文章)所以更多的人选择了安全系数更高的WPA甚至WPA2加密方式,这样难道我们广大的蹭网一族只能寄希望于有人不设密码或使用简单的WEP密码?额,太悲观了,我们要主动出击!下面将给出WPA、WPA2在BT3下的破解方式。

(不过WPA、WPA2破解还是不要抱太大希望,首先CLIS即客户端必须要在线,其次要成功抓取破解的数据包-即握手包,再次即使成功获取握手包,能不能破解出密码也取决于字典好坏与运气等因素)BT3下破解WPA、WPA2需要用到spoonwpa软件,具体操作可以参见本人spoonwep2的使用教程,两者操作方法大同小异,只是wpa破解比wep多了一步获取握手包的步骤,并且wpa破解必须要在有客户端CLIS的情况下才可以进行!为方便懒人还是把WPA、WPA2教程给出来吧~1.集成spoonwpa并启动BT3。

具体操作方法和spoonwep2一样,把解压得到的lzm文件拷贝到X\bt3\modules目录下2.启动spoonwpa。

在窗体中输入spoonwpa后回车或用从菜单里点击启动3.设置。

(按照自己情况依次选好,不会的看spoonwep2教程不细说了)4.扫描。

并选定目标AP(必须要有CLIS才可以进行下一步)。

5.获取握手包。

点击SELECTION OK后,出现以下画面。

再点击LAUNCH AUTOMATED HANDSHAKE CAPTURE获取握手包过程中6.破解。

抓到握手包后,自动弹出以下画面点击中部“金色锁”开始自动破解。

下面是破解过程运气好的话可以成功破解,如图在WINDOWS XP系统里利用VMware虚拟机启动BT3破解无线WEP和WPA傻瓜版教程!一、准备工作1、下载 VMware 虚拟机!虚拟机里运行BT3可以避免硬件兼容性问题启动不了的情况内。

如果不想用虚拟机启动BT3,可以直接刻录BT3光盘从光盘启动电脑破解的人跳过次步骤!(虚拟机只支持USB网卡,内置网请用别的方法启动BT3!)2、准备一张USB接口的无线网卡推荐几块我用过的无线网卡,按信号强度排名。

CPU高速运算破解WPA使用说明,使用ESWA软件破解WPA

GPU运算之高速研究学习WPA-PSK加密实战现在很多朋友都在学习和研究WPA的研究学习及WPA PMK Hash研究学习,关于WPA PMK Hash的创建及使用,我已经在《无线网络安全攻防实战》一书中给出详细操作实例,并且为了给大家提供一个练手的机会,ZerOne安全团队无线安全组也在广州安全交流会上免费提供给大家高达4.3GB的WPA PMK Hash Table DVD光盘镜像下载。

虽然也受到了一些莫名其妙的指责。

但是作为高速研究学习的途径来说,从一开始,就不止Hash这一种方法,这里我要讲述的就是在未来几年内将会成为主流的研究学习方法---GPU运算研究学习。

二.GPU运算研究学习所用软件EWSA介绍软件名称:Elcomsoft Wireless Security Auditor(以下统一简称为EWSA)软件版本:v1.0.0.133版支持系统:Windows 2000/XP/2003/Vista/2008软件下载:/ewsa.html软件简介:ElcomSoft是一家俄罗斯软件公司,出品过众多密码研究学习软件,涉及Office、SQL、PDF、EFS 等等。

2009年1月15日ElcomSoft推出了“Wireless Security Auditor 1.0”,号称可以利用GPU的运算性能快速攻破无线网络WPA-PSK及WPA2-PSK密码,运算速度相比使用CPU可提高最多上百倍。

这款软件的工作方式很简单,就是利用词典去暴力研究学习无线AP上的WPA和WPA2密码,还支持字母大小写、数字替代、符号顺序变换、缩写、元音替换等12种变量设定,在ATI和NVIDIA显卡上均可使用。

在Core 2 Duo E4500和Core 2 Quad Q6600处理器上,该软件每秒钟可以试验480个和1100个密码,换成GeForce GTX 280、Radeon HD 4870、Radeon HD 4870 X2这些显卡能大幅增至11800个、15750个和31500个,而最厉害的是NVIDIA的视觉计算系统Tesla S1070,每秒钟可达52400个,相当于E4500的110倍。

Beini破解wpa 图文教程Beini破解wpa 图文教程

Beini破解wpa实战1 点击奶瓶图标2.点击yes3.点击wlan0 进入监听模式4.点击next 进入下一步按照下图的选项选择破解wpa5.点击scan 搜索信号6 点击选择无线信号这里我们选择cmcc 信号如果没有客户端clients lnformation 的方框下就是空白现在我们选择的cmcc 是有客户端的信号然后在选择一下我们要攻击的客户端后在点击next 进入下一步6.client mac 是我们选择的客户端的mac地址如果没有客户端这个地方是空的我们在点击start 进入抓包页面7.选择系统自带的字典抓包破解password..lst 点击ok8.点击deauth 攻击客户端使客户端与路由器断开重连抓数据包用自带的字典破解9.9. 上图出现? 表示自带的字典没有找到密码这时我们可以用u盘导出握手包在xp系统下破解或者换beini 自带的字典进行破解进行破解下一步我们换beini自带的字典进行破解三换beini自带的字典进行破解我们先把自己做好的字典放入U盘把U盘插入电脑在beini中打开u盘点击下面的图标出现下图1. 点击出现再点击出现然后点击bin点击feedingbottlePassword.lst 就是自带的字典我们插入u 盘在找U 盘内的字典点击第7个硬盘标志让beini加载u盘方法和加载无线网卡一样这里不详述了点击2次点击mntSdal就是刚才插入电脑的u盘点击打开找到自己做的字典拖入放在beini自带字典的文件夹就可以了四导入字典后点击Stop 再次重复刚才的破解过程在选择字典的时候选择刚才我们放进去的自己制作的字典选择字典我的字典名字xinbanzidian.txt 然后点击ok 开始破解选ok点击deauth 攻击客户端很快密码出现88888888 过程结束。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

如何蹭网相信很多人都听说过,最常用的软件是BT5,不过这个软件很有局限,一是需要再linux环境下运行,二是只能破解低级的加密Wifi,像高级一点的WPA加密方式就无可奈何了。

今天用到的EWSA来自俄罗斯,可以破解WPA加密。

一、关于EWSA

EWSA (全称是: Elcomsoft Wireless Security Auditor) 由俄罗斯安全公司Elcomsoft出品。

该软件特点是:利用GPU的运算性能快速攻破无线网络WPA-PSK及WPA2-PSK密码,运算速度相比单独使用CPU可提高最多上百倍。

二、安装

下载安装即可/soft/3/84/15806.html

三、支持的显卡

1、NVIDIA显卡

GeForce 8, 9, 200 Series及更高版本(至少256MB显存)、Quadro FX 4600以后推出的专业绘图卡、TESLA C870,D870,S870,C1060,S1070

需要特别注意的是GeForce 8xxx以后所推出的绘图卡须安装CUDA 182.22以后版本的驱动程序2、ATI显卡

RADEON HD 3000 Series、RADEON HD 4600 Series、RADEON HD 4800 Series及更高版本、FireStream 9170,9250,9270 FireStream 9170,9250,9270 和N卡一样要注意的是Radeon 3xxx以后所推出的绘图卡须安装CATALYST 9.2以后版本的驱动程序。

四、使用手册

使用该软件前要事先抓好WPA握手包。

抓包工具比如OmniPeek or aircrack-ng ,如果你不习惯用英文软件,可以选国产的科来也是可以。

需要注意的是:目前官方试用版破解出密码后只显示密码前两位,正版的售价为599美元支持最多20个客户端。

软件随时可暂停破解进度,免除不必要的重复破解过程,要注意的是设置字典文件要根据自己电脑的运算速度来定一个合适的值,例如500密码/秒的电脑就不要将字典文件设置在500M以上,一方面是第二次破解时加载上次进度特别慢,同时也有可能造成很难暂停破解来保存进度。

从而出现假现或死机现象。

五、破解流程图

第一步:选择简体中文,GPU顶如果显卡支持的可在选译些项。

第二步:选择握手包。

第三步:选择字典。

第四步:点击开始攻击。

第五步:等待破解成功的密码。