计算机网络实验三协议分析精编

实验三传输层TCP协议的分析

TCP报头长度(4位):给出报头中32bit字的数目,它实际上指明数据从哪里开始。需要这个值是因为任选字段的长度是可变的。这个字段占4bit,因此TCP最多有60字节的首部。然而,没有任选字段,正常的长度是20字节。

图4TCP前20字节的固定报文

1.分析上图的TCP协议的报文得到如下结论:

源端口号(16位):它(连同源主机IP地址)标识源主机的一个应用进程。图片中的来源端口地址为80。

目的端口号(16位):它(连同目的主机IP地址)标识目的主机的一个应用进程。这两个值加上IP报头中的源主机IP地址和目的主机IP地址唯一确定一个TCP连接。图片中的目的端口为1025。

顺序号(32位):用来标识从TCP源端向TCP目的端发送的数据字节流,它表示在这个报文段中的第一个数据字节的顺序号。如果将字节流看作在两个应用程序间的单向流动,则TCP用顺序号对每个字节进行计数。序号是32bit的无符号数,序号到达2 32-1后又从0开始。当建立一个新的连接时,SYN标志变1,顺序号字段包含由这个主机选择的该连接的初始顺序号ISN(Initial Sequence Number)。图片中的序号为0。

图5数据部分的报文

选项:长度可变,最长达到40字节。当没有使用“选项”时,TCP首部的长度就是20字节。还有就是后面的填充都是在常规的TCP首部后增加的。

教

师

评

语

教师签名:

网络安全协议分析实验3_TCP_SYN扫描_协议分析TCP_ACK扫描_协议分析

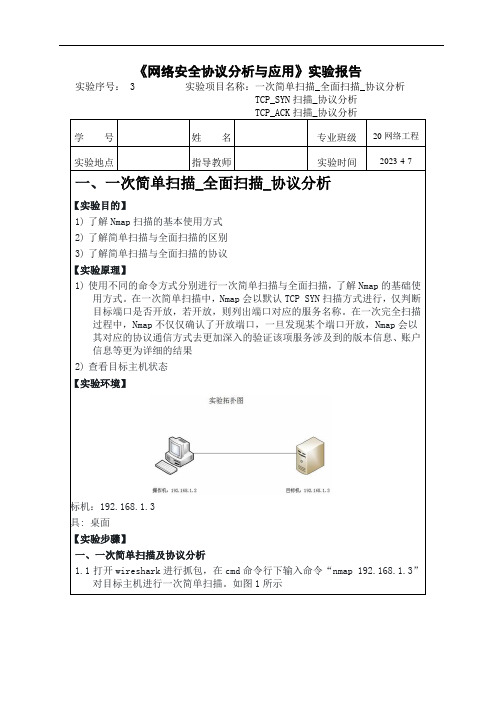

《网络安全协议分析与应用》实验报告实验序号: 3 实验项目名称:一次简单扫描_全面扫描_协议分析TCP_SYN扫描_协议分析TCP_ACK扫描_协议分析学号姓名专业班级20网络工程实验地点指导教师实验时间2023-4-7 一、一次简单扫描_全面扫描_协议分析【【实验目的】1)了解Nmap扫描的基本使用方式2)了解简单扫描与全面扫描的区别3)了解简单扫描与全面扫描的协议【实验原理】1)使用不同的命令方式分别进行一次简单扫描与全面扫描,了解Nmap的基础使用方式。

在一次简单扫描中,Nmap会以默认TCP SYN扫描方式进行,仅判断目标端口是否开放,若开放,则列出端口对应的服务名称。

在一次完全扫描过程中,Nmap不仅仅确认了开放端口,一旦发现某个端口开放,Nmap会以其对应的协议通信方式去更加深入的验证该项服务涉及到的版本信息、账户信息等更为详细的结果2)查看目标主机状态【【实验环境】目标机:192.168.1.3工具: 桌面【【实验步骤】一、一次简单扫描及协议分析1.1打开wireshark进行抓包,在cmd命令行下输入命令“nmap 192.168.1.3”对目标主机进行一次简单扫描。

如图1所示图11.2可以看到目标主机有许多tcp端口处于开放状态,SERVICE一栏显示了各端口对应的服务。

切换到wireshark,在过滤器中输入:ip.addr == 192.168.1.3,确定。

如图2所示图21.3通过wireshark抓包可以看到一次简单扫描为TCP SYN扫描方式,我们针对其对目标机445端口的扫描进行分析(其余端口请自行分析)。

Nmap由本地端口46062向目标机的445端口发送TCP SYN数据包请求连接。

如图3所示图31.4目标机接收到来自扫描机的TCP请求之后向其46062端口发送SYN,ACK确认包。

如图4所示图41.5扫描机向目标机发送RST数据包进行连接复位,目标机清除445连接。

主要协议分析实验报告(3篇)

第1篇一、实验背景随着计算机网络技术的飞速发展,网络协议作为计算机网络通信的基础,扮演着至关重要的角色。

为了更好地理解网络协议的工作原理和功能,我们开展了主要协议分析实验。

本实验旨在通过分析常用网络协议的报文格式和工作机制,加深对网络协议的理解。

二、实验目的1. 熟悉常用网络协议的报文格式和工作机制。

2. 掌握网络协议分析工具的使用方法。

3. 培养网络故障排查和问题解决能力。

三、实验环境1. 实验设备:PC机、网线、Wireshark软件。

2. 实验网络:局域网环境,包括路由器、交换机、PC等设备。

四、实验内容本实验主要分析以下协议:1. IP协议2. TCP协议3. UDP协议4. HTTP协议5. FTP协议五、实验步骤1. IP协议分析(1)启动Wireshark软件,选择合适的抓包接口。

(2)观察并分析IP数据报的报文格式,包括版本、头部长度、服务类型、总长度、标识、标志、片偏移、生存时间、协议、头部校验和、源IP地址、目的IP地址等字段。

(3)分析IP分片和重组过程,观察TTL值的变化。

2. TCP协议分析(1)观察TCP数据报的报文格式,包括源端口号、目的端口号、序号、确认号、数据偏移、标志、窗口、校验和、紧急指针等字段。

(2)分析TCP连接建立、数据传输、连接终止的过程。

(3)观察TCP的重传机制和流量控制机制。

3. UDP协议分析(1)观察UDP数据报的报文格式,包括源端口号、目的端口号、长度、校验和等字段。

(2)分析UDP的无连接特性,观察UDP报文的传输过程。

4. HTTP协议分析(1)观察HTTP请求报文和响应报文的格式,包括请求行、头部字段、实体等。

(2)分析HTTP协议的请求方法、状态码、缓存控制等特性。

(3)观察HTTPS协议的加密传输过程。

5. FTP协议分析(1)观察FTP数据报的报文格式,包括命令、响应等。

(2)分析FTP的文件传输过程,包括数据传输模式和端口映射。

计算机网络实验教案(6)网络协议分析-IP协议3

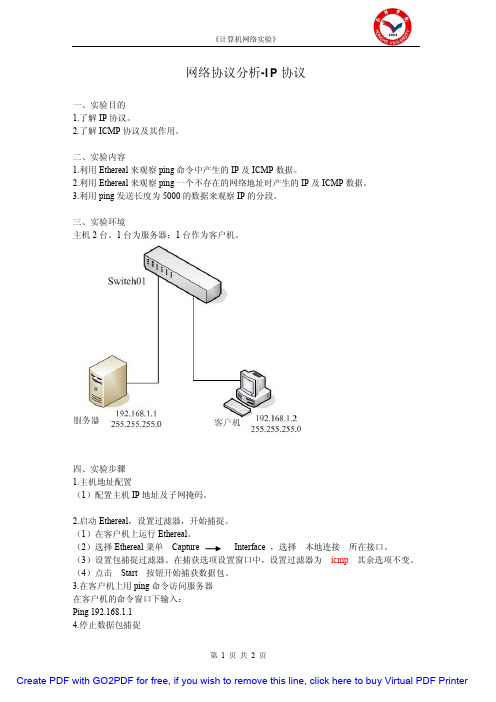

网络协议分析-IP协议一、实验目的1.了解IP协议。

2.了解ICMP协议及其作用。

二、实验内容1.利用Ethereal来观察ping命令中产生的IP及ICMP数据。

2.利用Ethereal来观察ping一个不存在的网络地址时产生的IP及ICMP数据。

3.利用ping发送长度为5000的数据来观察IP的分段。

三、实验环境主机2台。

1台为服务器;1台作为客户机。

四、实验步骤1.主机地址配置(1)配置主机IP地址及子网掩码。

2.启动Ethereal,设置过滤器,开始捕捉。

(1)在客户机上运行Ethereal。

(2)选择Ethereal菜单Capture Interface,选择本地连接所在接口。

(3)设置包捕捉过滤器。

在捕获选项设置窗口中,设置过滤器为icmp其余选项不变。

(4)点击Start按钮开始捕获数据包。

3.在客户机上用ping命令访问服务器在客户机的命令窗口下输入:Ping192.168.1.14.停止数据包捕捉点击Ethereal的捕捉窗口中的Stop按钮,停止数据包捕捉。

5.查看捕获的数据包(1)在Ethereal中查看ping产生的IP、ICMP数据。

(2)查看IP各个分组中的头部长度、总长度、协议字段、序号、TTL值、flags及other等字段。

注意序号、TTL等的变化。

(3)查看ICMP协议报文中的type、code、identification以及sequence number等字段。

注意上述序号和IP分组中的实际序号不同。

(4)保存捕获结果。

6.捕捉ping一个不存在的主机100.0.0.1时产生的数据包(1)设置包捕捉过滤器为icmp。

(2)开始捕捉。

(3)在客户机上用ping命令访问100.0.0.1。

(4)点击捕捉窗口中的Stop按钮。

(5)观察当主机不存在时,ICMP的Echo请求和返回的报文。

(6)保存有关结果。

7.观察IP分段(1)设置包捕捉过滤器为icmp。

(2)开始捕捉。

协议分析实验报告

协议分析实验报告协议分析实验报告引言:协议是计算机网络中实现通信的基础,各种协议的设计与实现直接影响着网络的性能和安全性。

为了深入了解协议的工作原理和性能特点,我们进行了一系列协议分析实验。

本报告将对我们的实验过程和结果进行详细介绍,并对协议分析的重要性进行探讨。

实验一:TCP协议分析我们首先选择了TCP协议作为实验对象,TCP协议是一种可靠的传输协议,在互联网中被广泛应用。

我们通过Wireshark工具对TCP协议的数据包进行抓取和分析。

通过观察数据包的头部信息,我们可以了解到TCP协议的各个字段的含义和作用。

同时,我们还分析了TCP协议的连接建立过程、数据传输过程以及连接释放过程,以便更好地理解TCP协议的工作原理。

实验二:UDP协议分析接着,我们选择了UDP协议进行分析。

与TCP协议不同,UDP协议是一种无连接的传输协议,在一些实时性要求较高的应用中被广泛使用。

我们通过对UDP协议的数据包进行抓取和分析,了解了UDP协议的头部格式和特点。

同时,我们还研究了UDP协议的优缺点,以及与TCP协议相比的适用场景。

实验三:HTTP协议分析HTTP协议是万维网中最为重要的协议之一,它负责在客户端和服务器之间传输超文本文档。

我们通过对HTTP协议的数据包进行抓取和分析,了解了HTTP协议的请求和响应的格式,以及常见的状态码的含义。

同时,我们还分析了HTTP协议的特点和应用场景,以便更好地理解和使用HTTP协议。

实验四:DNS协议分析DNS协议是域名解析系统中的重要组成部分,负责将域名转换为IP地址。

我们通过对DNS协议的数据包进行抓取和分析,了解了DNS协议的查询和响应的格式,以及常见的域名解析过程。

同时,我们还研究了DNS协议的安全性问题,以及一些常见的DNS攻击方式和防范措施。

实验五:SSL/TLS协议分析SSL/TLS协议是一种用于保护网络通信安全的协议,广泛应用于电子商务、在线支付等场景。

我们通过对SSL/TLS协议的数据包进行抓取和分析,了解了SSL/TLS协议的握手过程、密钥交换过程以及数据传输过程。

(精选)实验三网络层协议分析

实验三网络层协议分析一、实验目的1、掌握ping 和tracert 命令的使用方法,了解ICMP 协议报文类型及作用。

2、理解IP协议报文类型和格式,掌握IP V4 地址的编址方法。

3、分析ARP 协议的报文格式,理解ARP 协议的解析过程。

二、实验方式每两位同学为一小组,每小组各自独立完成实验。

三、实验内容1、ICMP协议分析实验执行ping 和tracert 命令,分别截获报文,分析截获的ICMP 报文类型和ICMP 报文格式,理解ICMP 协议的作用。

目前网络中常用的基于ICMP 的应用程序主要有ping 命令和tracert 命令。

(1)ping 命令Ping 命令是调试网络常用的工具之一。

它通过发出ICMP Echo 请求报文并监听其回应来检测网络的连通性。

图 1 显示了Ethereal 捕获的ICMP Echo 请求报文和应答报文。

图 1 ICMP Echo 请求报文和应答报文Ping 命令只有在安装了TCP/IP 协议之后才可以使用,其命令格式如下:ping [-t] [-a] [-n count] [-l size] [-f] [-i TTL] [-v TOS] [-r count] [-s count][[-j host-list] | [-k host-list]] [-w timeout] target_name这里对实验中可能用到的参数解释如下:-t :用户所在主机不断向目标主机发送回送请求报文,直到用户中断;-n count:指定要Ping 多少次,具体次数由后面的count 来指定,缺省值为4;-l size:指定发送到目标主机的数据包的大小,默认为32 字节,最大值是65,527;-w timeout:指定超时间隔,单位为毫秒;target_name:指定要ping 的远程计算机。

(2)Traceroute 命令Traceroute 命令用来获得从本地计算机到目的主机的路径信息。

TCP/ IP网络协议分析网络协议分析实验报告(简洁)

广东警官学院《计算机网络》

实验报告

课程名称计算机网络原理

实验学期 2011 至 2012 学年第二学期

学生所在系部计算机系

年级 2010 专业班级计算机科学与技术3班

学生姓名陆长鹏学号 201007140315 任课教师

实验成绩

计算机系制

实验报告须知

1、学生上交实验报告时,必须为打印稿(A4纸)。

页面空间不够,可以顺延。

2、学生应该填写的内容包括:封面相关栏目、实验地点、时间、目的、设备环境、

内容、结果及分析等。

3、教师应该填写的内容包括:实验成绩、教师评价等。

4、教师根据本课程的《实验指导》中实验内容的要求,评定学生的综合性实验成

绩;要求在该课程期末考试前将实验报告交给任课教师。

综合性实验中,所涉及的程序,文档等在交实验报告前,拷贝给任课教师。

任课教师统一刻录成光盘,与该课程的期末考试成绩一同上交到系里存档。

5、未尽事宜,请参考该课程的实验大纲和教学大纲。

《计算机网络原理》课程综合性实验报告

开课实验室:网络工程实验室2012 年月日。

网络协议的分析

河南工业大学实验报告课程名称:计算机通信网络开课实验室:6316 专业班级学号姓名实验项目名称网络协议的分析实验日期2013/6/13成绩评定教师签名:年月日实验三:网络协议的分析一、实验目的:1. 掌握使用Wireshark分析各种网络协议的技能;2. 深入理解应用层协议HTTP和FTP的工作过程,及协议内容;二、实验环境:1. 运行Windows 2000 / 2003 Server / XP操作系统的PC一台;2. 每台PC具有一块以太网卡,通过双绞线与局域网相连;3. Wireshark安装程序(可以从/下载)。

三、实验内容与要求:1. 参照附件一:了解网络协议分析仪Wireshark,完成Wireshark的安装和基本使用。

2. 捕获ICMP数据包运行程序,单击CAPTURE菜单下的start命令,开始捕获数据包。

然后输入过滤条件为只捕获ICMP协议的数据包。

如下图所示。

然后在命令行模式下ping其他同学的电脑。

就可以看到捕获区域有捕获到的ICMP的数据包了。

对该数据包进行分析。

源IP地址172.16.36.94 目的IP地址172.16.36.106是否ping通?是生存时间643.捕获HTTP数据包运行程序,单击CAPTURE菜单下的start命令,开始捕获数据包。

然后输入过滤条件为只捕获http协议的数据包。

然后打开IE浏览器,访问一些网页。

就可以看到捕获区域有捕获到的http的数据包了。

选取连续的两个数据包,并对这两个数据包进行分析。

源端口号52112 目的端口号80源IP地址172.16.36.94 目的IP地址183.232.27.21源MAC地址20:6a:8a:54:05:47 目的MAC地址00:04:96:52:ae:bc 序号 1 确认号 1长度244 应用层协议http4.捕获FTP数据包运行程序,单击CAPTURE菜单下的start命令,开始捕获数据包。

然后输入过滤条件为只捕获ftp协议的数据包。

计算机网络实验报告实验3

计算机网络实验报告实验3一、实验目的本次计算机网络实验 3 的主要目的是深入理解和掌握计算机网络中的相关技术和概念,通过实际操作和观察,增强对网络通信原理、协议分析以及网络配置的实际应用能力。

二、实验环境本次实验在计算机网络实验室进行,使用的设备包括计算机、网络交换机、路由器等。

操作系统为 Windows 10,实验中使用的软件工具包括 Wireshark 网络协议分析工具、Cisco Packet Tracer 网络模拟软件等。

三、实验内容与步骤(一)网络拓扑结构的搭建使用 Cisco Packet Tracer 软件,构建一个包含多个子网的复杂网络拓扑结构。

在这个拓扑结构中,包括了不同类型的网络设备,如交换机、路由器等,并配置了相应的 IP 地址和子网掩码。

(二)网络协议分析启动 Wireshark 工具,捕获网络中的数据包。

通过对捕获到的数据包进行分析,了解常见的网络协议,如 TCP、IP、UDP 等的格式和工作原理。

观察数据包中的源地址、目的地址、协议类型、端口号等关键信息,并分析它们在网络通信中的作用。

(三)网络配置与管理在实际的网络环境中,对计算机的网络参数进行配置,包括 IP 地址、子网掩码、网关、DNS 服务器等。

通过命令行工具(如 Windows 中的 ipconfig 命令)查看和验证配置的正确性。

(四)网络故障排查与解决设置一些网络故障,如 IP 地址冲突、网络连接中断等,然后通过相关的工具和技术手段进行故障排查和解决。

学习使用 ping 命令、tracert 命令等网络诊断工具,分析故障产生的原因,并采取相应的解决措施。

四、实验结果与分析(一)网络拓扑结构搭建结果成功构建了包含多个子网的网络拓扑结构,各个设备之间能够正常通信。

通过查看设备的状态指示灯和配置信息,验证了网络连接的正确性。

(二)网络协议分析结果通过 Wireshark 捕获到的数据包,清晰地看到了 TCP 三次握手的过程,以及 IP 数据包的分片和重组。

路由协议分析实验三、IP协议分析

问题 1:配置完后在路由器 R1 中查看路由表,查看结果是什么? 问题 2:在路由器 R1 中 ping 192.168.5.1,能否 ping 通? 问题 3:在路由器 R1 中查看接口 f0/0 的 MTU 是多少?(提示 show interface f0/0) 3、按下表修改接口的 MTU 值。

Lo0:192.168.5.1

R1

R2

R3

R4

三、实验步骤

图 3-1 IP 协议分析实验拓扑

1、利用 GNS3 搭建实验拓扑,给接口配置 IP 地址(IP 地址的第 2 字节修改为自己的学号)。

参考命令:

R1(config)#int s1/0

R1(config-if)#ip address 192.168.1.1 255.255.255.0

参考命令:

R1(config)#ip route 192.168.2.0 255.255.255.0 192.168.1.2

R1(config)#ip route 192.168.3.0 255.255.255.0 192.168.1.2

R1(config)#ip route 192.168.5.0 255.255.255.0 192.168.1.2

Target IP address: 192.168.5.1 Repeat count [5]: 1 Datagram size [100]: 2000

Timeout in seconds [2]:

Extended commands [n]: y Source address or interface: 192.168.4.1 Type of service [0]:

Loose, Strict, Record, Timestamp, Verbose[SV]:

典型协议分析实验报告(3篇)

第1篇一、实验目的1. 理解网络协议的基本概念和分类;2. 掌握Wireshark工具的使用方法,通过抓包分析网络协议数据包;3. 熟悉典型网络协议(如TCP/IP、HTTP、HTTPS等)的格式和特点;4. 分析典型网络协议在实际应用中可能存在的问题,并提出相应的解决方案。

二、实验环境1. 操作系统:Windows 102. 网络设备:路由器、交换机、计算机3. 软件工具:Wireshark 3.6.3三、实验内容1. Wireshark软件安装与配置2. 抓取HTTP协议数据包3. 分析HTTP协议数据包4. 抓取HTTPS协议数据包5. 分析HTTPS协议数据包6. 分析TCP协议数据包7. 分析UDP协议数据包四、实验步骤1. Wireshark软件安装与配置(1)下载Wireshark软件:从官方网站下载最新版本的Wireshark软件。

(2)安装Wireshark软件:双击下载的安装包,按照提示完成安装。

(3)配置Wireshark软件:打开Wireshark软件,选择“捕获”菜单下的“接口”,选择要抓取数据包的网络接口。

2. 抓取HTTP协议数据包(1)访问网页:在浏览器中输入一个网页地址,如。

(2)启动Wireshark抓包:在Wireshark中选择“捕获”菜单下的“开始”。

(3)观察HTTP协议数据包:在Wireshark的“显示过滤器”中输入“http”,查看抓取到的HTTP协议数据包。

3. 分析HTTP协议数据包(1)数据包结构:分析HTTP协议数据包的各个字段,如请求行、响应行、头部、主体等。

(2)请求与响应:观察HTTP请求与响应之间的关系,了解HTTP协议的工作流程。

4. 抓取HTTPS协议数据包(1)访问HTTPS网页:在浏览器中输入一个HTTPS网页地址,如https://。

(2)启动Wireshark抓包:在Wireshark中选择“捕获”菜单下的“开始”。

(3)观察HTTPS协议数据包:在Wireshark的“显示过滤器”中输入“ssl”,查看抓取到的HTTPS协议数据包。

北航计算机网络实验实验三rip协议分析

10

北航计算机网络实验

RIP协议( Protocol) RIP协议(Routing Information Protocol) 协议

请求报文——Request报文 Request报文 请求报文 Request

RIP报文 报文

应答报文——Response报文 Response报文 应答报文 Response

命令(1-5) 版本1 必须为0 必须为0 网络i的IP地址 必须为0 必须为0 到网络i的跳数(metric)

RIP协议的报文结构

11

网络i的协议族

北航计算机网络实验

RIP原理 RIP原理

距离矢量(DV)对网络的描述 距离矢量(DV)对网络的描述 (DV)

A 子网: 子网: 202.112.138.0/24

北航计算机网络实验

实验三

RIP协议分析 RIP协议分析

刘艳芳

2009.12

北航计算机网络实验

主要内容

RIP路由协议概述 路由协议概述 RIP协议分析实验 协议分析实验

2

北航计算机网络实验

RIP路由协议概述 RIP路由协议概述

北航计算机网络实验

路由的概念

PC A

PC B

选路 转发包

4

北航计算机网络实验

网络故障 - 自动维护

子网: 子网:

1.0.0.0/24

A 子网: 子网:

3.0.0.0/24

B 子网: 子网:

C

D

4.0.0.0/24

目的地址 3.0.0.0

下一跳 跳数

C D 路由器A的路由表 路由器 的路由表

18

1 2

北航计算机网络实验

水平分割( 水平分割(Split Horizon)

计算机网络实验报告(协议分析)

计算机网络实验报告

实验三:计算机网络 ARP 协议分析实验

一、实验名称:计算机网络 ARP 协议分析实验 二、实验目的:了解网络层 ARP 协议,并学会独立分析协议的具体内

10

容,通过实践巩固网络层协议的相关理论知识 三、实验内容:熟悉网络层原理,了解网络层协议,了解网络层协议 与其他协议的关系, 掌握 ARP 协议的具体内容, 对实验环境有所了解。 四、实验环境: (1)硬件:PC 机,网线,交换机、 (2)软件:Windows2000 操作系统、Wireshark 汉化版 五、实验步骤: 1、选取分析的协议 ARP 协议,复习教材相关内容;从网上查阅资料 知, ARP 协议的内容具体可以可以由下图所示(共 32 个字节) 组成: 0 8 硬件类型 物理地址长度 协议地址长度 16 24 协议类型 操作 31 (位)

13

八、实验习题 1、试简单说明 ARP 协议的作用。 答:ARP(地址解析协议) ,实现地址转换:将 IP 地址转换成物理地 址。 2、试解释为什么 ARP 高速缓存每存入一个项目就要设置 10~20 分 钟的超时计时器。这个时间设置得太大或太小会出现什么问题? 答: ARP 将保存在高速缓存中的每一个映射地址项目都设置生存时间 (例如,10~20 分钟) 。凡超过生存时间的项目就从高速缓存中删除 掉。 设置这种地址映射项目的生存时间是很重要的。 设想有一种情况, 主机 A 和 B 通信,A 的 ARP 高速缓存里保存有 B 的物理地址,但 B 的网卡突然坏了,B 立即更换了一块,因此 B 的硬件地址就改变 了。A 还要和 B 继续通信。A 在其 ARP 高速缓存中查找到 B 原先 的硬件地址,并使用该硬件地址向 B 发送数据帧,但 B 原先的硬件 地址已经失效了,因此 A 无法找到主机 B。是过了一段时间,A 的 ARP 高速缓存中已经删除了 B 原先的硬件地址(因为它的生存时间 到了) ,于是 A 重新广播发送 ARP 请求分组,又找到了 B。时间设 置太大, 造成 A 一直空等而产生通讯时延, 网络传输缓慢。 若太小, 有可能网络状况不好,B 暂时没有应答 A,但 A 已经认为 B 的地址 失效,A 重新发送 ARP 请求分组,造成通讯时延。

TCPIP协议分析_实验3_分析IPv4和IPv6数据包

《TCP/IP协议分析》实验报告实验序号:3 实验项目名称:分析IPv4和IPv6 数据包20网工学号姓名专业、班实验地点指导教师实验时间2022-9-14 一、实验目的及要求,步骤和结果动手项目3-1:使用Wireshark软件查看IPv4数据包首部所需时间: 20 分钟。

项目目标:学习使用Wireshark软件查看IPv4数据包的首部。

过程描述:本项目介绍如何捕获网络上的一个数据包,选择一个特定的数据包,查看该数据包的IPv4首部。

你可以捕获自己的数据进行分析,或启动Wireshark 软件,打开从本书配套网站上下载的文件IPv4Fields.pcap,直接跳到第(8)步。

(1)启动Wireshark软件(单击“开始”,指向“所有程序”,然后单击Wireshark。

也可以单击“开始”,在“运行”对话框中输入"Wireshark", 然后单击“确定”按钮)。

(2)单击Capture菜单,然后单击Interfaces 菜单项,出现Capture Interfaces 窗口。

(3)可能会显示有多个网卡,选定一个在Packets栏显示了实时数据包的网卡,然后单击Start 按钮,出现Capturing窗口。

(4)打开一个命令提示符窗口(单击“开始”按钮,在“运行”对话框中输入cmd,然后单击“确定”按钮)。

(5) ping 本地网络中的计算机IPv4地址。

(6)在命令提示符窗口中输入exit命令并按Enter键,关闭命令提示符窗口。

(7)在Wireshark软件中,单击菜单栏上的Capture,然后单击Stop (或者单击工具栏上的Stop 图标)。

(8)在数据包列表面板(上部面板)中选择一个TCP数据包(9)在数据包详细内容面板(中部面板),展开Internet Protocol Version4, 如图所示。

(10)查看Version和Header lenght字段的值。

(11)展开Differentiated Services Field, 查看Total Length和ldentification字段的值,然后再收起它。

实验三:网络编程与协议分析 报告

深圳大学实验报告课程名称:计算机网络实验实验项目名称:实验三网络编程与协议分析学院:计算机与软件学院专业:软件工程指导教师:尹剑飞报告人:文成学号:2011150259 班级:软工(2)班实验时间:2014年5月14日实验报告提交时间:2014年5月31日教务处制实验题目一、实验目的1. 掌握协议分析工具wireshark(Ethereal)的基本使用方法将详细介绍wireshark的捕捉配置、Capture Filter和Display Filter的使用方法、三种显示面板、统计功能、导出/打印功能。

2. 理解以太网链路层协议在wireshark的基础上,捕捉和分析链路层数据包,要求给出特定的信息。

二、实验要求装有wireshark工具的windows或linux。

Ethereal工具是wireshark工具的前身,故装有Ethereal工具的机器基本上也能做本实验。

三、实验内容1. wireshark的启动1.1 捕捉配置1.1.1 捕捉过虑器(Capture Filter)配置2. 观察捕捉后的数据包2.1 三种显示面板2.2 本次捕捉的统计信息2.3 专家统计信息3. 显示过滤器(Display Filter)设置4. 捕捉数据包的导出/打印功能5. 协议帮助四、实验步骤与截图1. wireshark的启动配置2. 观察捕捉后的数据包点击Start,一段时间后停止,可以在上图中看到状态栏信息:Packets: 10 Displayed: 10 Marked: 0,表示已捕捉了443个数据包这443个数据包都被显示没有对这443个数据包中的任何一个做标记。

2.2 本次捕捉的统计信息3 显示过滤器(Display Filter)设置4 捕捉数据包的导出/打印功能5 协议帮助五、实验结果通过本实验,我学习了网络编程与协议分析的基本知识2、教师批改学生实验报告时间应在学生提交实验报告时间后10日内。

山东大学计算机网络实验报告(实验三 网际协议)

软件学院计算机网络实验报告实验三网际协议(IP)姓名班级2013级软件1班学号实验名称网际协议(IP)实验时间 2015.11实验目的:1.掌握IP数据报的报文格式;2.掌握IP校验和计算方法;3.掌握子网掩码和路由转发;4.理解特殊IP地址的含义;5.理解IP分片过程;6.理解协议栈对IP协议的处理方法;7.理解IP路由表作用以及IP路由表的管理。

实验步骤及结果:该实验采用网络结构二练习一练习名称:编辑并发送IP数据报练习内容:各主机打开协议分析器,进入相应的网络结构并验证网络拓扑的正确性,如果通过拓扑验证,关闭协议分析器继续进行实验,如果没有通过拓扑验证,请检查网络连接。

本练习将主机A、B、C、D、E、F作为一组进行实验。

1.主机B在命令行方式下输入staticroute_config命令,开启静态路由服务。

2.主机A启动协议编辑器,编辑一个IP数据报,其中:MAC层:目的MAC地址:主机B的MAC地址(对应于172.16.1.1接口的MAC)。

源MAC地址:主机A的MAC地址。

协议类型或数据长度:0800。

IP层:总长度:IP层长度。

生存时间:128。

源IP地址:主机A的IP地址(172.16.1.21)。

目的IP地址:主机E的IP地址(172.16.0.25)。

校验和:在其它所有字段填充完毕后计算并填充。

自定义字段:数据:填入大于1字节的用户数据。

【说明】先使用协议编辑器的“手动计算”校验和,再使用协议编辑器的“自动计算”校验和,将两次计算结果相比较,若结果不一致,则重新计算。

●IP在计算校验和时包括哪些内容?答:只包含IP的首部,不包含数据。

【版本号,首部长度,区分服务,总长度,标识,标志,偏移量,生存时间,高层协议类型】3.在主机B(两块网卡分别打开两个捕获窗口)、E上启动协议分析器,设置过滤条件(提取IP协议),开始捕获数据。

4.主机A发送第1步中编辑好的报文。

5.主机B、E停止捕获数据,在捕获到的数据中查找主机A所发送的数据报,并回答以下问题:●第1步中主机A所编辑的报文,经过主机B到达主机E后,报文数据是否发生变化?若发生变化,记录变化的字段,并简述发生变化的原因。

(完整)实验三Internet控制报文协议(ICMP)分析

1、实验内容或题目运行Ping命令,查看回显请求报文和回显应答报文;编辑和发送ICMP时间戳请求和应答报文;ICMP差错报文的查看、编辑和发送。

该实验采用网络结构二。

2、实验目的与要求(1)掌握ICMP协议的报文格式,(2)理解不同类型ICMP报文的具体意义,(3)了解常见的网络故障。

3、实验步骤练习1 运行Ping命令,查看回显请求报文和回显应答报文各主机打开工具区的“拓扑验证工具”,选择相应的网络结构,配置网卡后,进行拓扑验证,如果通过拓扑验证,关闭工具继续进行实验,如果没有通过,请检查网络连接。

本练习将主机A、B、C、D、E、F作为一组进行实验。

实验开始前主机B首先执行命令“staticroute_config”启动静态路由。

1)主机B、E、F启动协议分析器,打开捕获窗口进行数据捕获并设置过滤条件(提取ICMP协议)。

2)主机A ping主机E(172.16.0.2)。

主机C ping 主机F(172.16.0.3)。

3)主机B、E、F停止捕获数据,察看捕获到的数据,并回答后面思考题。

练习2 编辑和发送ICMP查询报文和应答报文本练习将主机A、B、C、D、E、F作为一组进行实验。

1)主机A启动协议编辑器,编辑一个ICMP时间戳请求数据帧发送给主机C(172.16.1. 3)。

MAC层:(2)主机E、F分别启动协议编辑器,编写一个发送给主机D(172.16.1.4)的ICMP数据帧。

其中:MAC层:目的MAC地址:主机B的MAC地址(172.16.0.1接口的MAC)。

源MAC地址:本机的MAC地址。

协议类型或数据长度:0800。

IP层:总长度:包含IP层和ICMP层长度。

TTL:0。

高层协议类型:1。

校验和:在其它字段填充完毕后,计算并填充。

源IP地址:本机的IP地址。

目的IP地址:D的IP地址。

ICMP层:类型:11。

代码字段:0。

校验和:在ICMP其它字段填充完毕后,计算并填充。

其它字段使用默认值。

计算机网络实验-DNS、SMTP、POP3协议分析

实验三DNS、SMTP、POP3协议分析【实验目的】了解DNS解析的过程;掌握DNS报文格式, 学习DNS协议的原理和实现方法掌握nslookup命令和ipconfig命令的使用;理解SMTP, POP3协议的基本原理及其与传输层协议的关系。

【实验内容】一、DNS协议分析使用nslookup工具解析域名,捕获数据包并进行分析1、在实验主机上启动网络协议分析仪进行数据捕获并设置过滤条件,在工具栏点击“过滤器”按钮,会弹出“设置&过滤器”对话框,在“过滤器类型”中选择“类型过滤器”,类型值中选择“DNS协议”,点击“设置参数”按钮后“确定”,开始进行数据包的捕获:图5- 1 设置DNS协议过滤器2、使用nslookup工具进行域名的解析。

nslookup命令是查询域名对应IP的工具,其用法可以直接在Windows系统的命令提示符下运行命令:nslookup域名来进行域名解析,例如:图5- 2 使用nslookup工具(一)也可以仅仅运行nslookup命令(不需任何参数),进入nslookup的交互界面,在“>”提示符后可以多次输入不同的域名,以实现多次的查询,例如可以在一次nslookup的交互过程中,进行图5- 3 使用nslookup工具(二)最后,可用“exit”命令退出nslookup的交互状态。

3、分析捕获到的数据报文。

图5- 4 是一个DNS的查询报文,从中可以看到,报文的标识为10,问题数是1,答案数、权威答案数、附加答案数都是0,而要查询的域名是图5- 4 DNS的查询报文图5- 5 则是相应的响应报文,报文标识同样为10,指明这个响应是针对哪一个查询报文的,问题数是1,答案数是2,权威答案数和附加答案数都是0,并且对域名 的查询结果是209.131.36.158图5- 5 DNS的响应报文1、继续使用协议分析仪进行数据的捕获,同时打开IE浏览器,访问、、 ,观察此时是否还有DNS请求?2、关闭IE浏览器后再重新打开,访问一个尚未访问过的网站,例如,观察此时是否有DNS请求?为什么?3、在Windows系统的命令提示符下运行:ipconfig /displaydns显示本机缓冲区中的DNS解析内容,如图5- 6所示:图5- 6 显示本机的DNS缓存4、在Windows系统的命令提示符下运行:ipconfig /flushdns,则可以清除本机的DNS缓存记录,如图5- 7所示:图5- 7 清除本机的DNS缓存二、SMTP协议分析说明:实验室收发邮件服务器为192.168.2.24并且能够支持SMTP和POP3协议,实验室主机安装有Outlook Express软件,学生可以进行账号的配置,并利用其进行收发邮件的的操作:邮箱为nxx@netlab.ie ,(注意其中xx=01-40,每位同学取与自己的机器号相同的数字)密码为123,配置完成后可看到的邮件帐户属性(帐户名一定要写完整:nxx@netlab.ie)在Outlook中创建一封邮件,发送出去。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

计算机网络实验三协议分析精编Document number:WTT-LKK-GBB-08921-EIGG-22986天津理工大学实验报告学院(系)名称:计算机与通信工程学院6.列举出你所抓到数据包的种类(协议名称)。

列表写出客户端、网关、web服务器的IP地址和MAC地址。

HTTP客户端和服务器段的端口号。

答:数据包的种类TCP、UDP、DNS、DHCP、ARP、OSPF、LLDP、SSL、TLS、NBNS、BROWSER=等。

客户端网关Web服务器IP地址MAC地址58:6a:b1:5d:be:3344:37:e6:04:08:9f44:37:e6:04:09:c5HTTP客户端的端口号:80,服务器端口号:2518。

7.将TCP、IP、ARP、DNS、HTTP和Ethernet的首部字段的名字和值按照协议的格式(参见附录2)分别记录下来。

(任意打开一个消息)答:IP:版本:4首部长度:20bytes区分服务:0x00总长度:40标识:0x41c6标志:0x02片偏移:0生存时间:51协议:TCP(6)首部校验和:0x4bfb源地址:目的地址:可选字段:填充TCP:源端口:80目的端口:2518序号:1确认号:716数据偏移保留URGACK1PSHRSISYNFIN窗口:16128检验和0xf2e5紧急指针: 无效选项:空填充:空ARP:以太网目的地址:HonHaiPr_04:08:9f (44:37:e6:04:08:9f)以太网源地址:HonHaiPr_04:09:c5(44:37:e6:04:09:c5)帧类型:ARP(0x0806)DNS:标识:0xa632标志:0x8180问题数:1资源记录数:3授权资源记录数:0额外资源记录数:0查询问题: A,class IN回答: CNAME,class IN,cname A,class IN, addr A,class IN, addr额外授权:0记录信息:0HTTP:版本:空格状态码:200空格原因短语:OK回车符换行符首部:nginx:阈值:回车符换行符实体: Date:Sat, 09 May 2015 07:58:02 GMT \r\nEthernet:目的地址:(58:6a:b1:5d:be:33)源地址:(44:37:e6:04:08:9f)类型:IP数据:769bytesFCS:0x08008.在wireshark界面上,设置抓包后的过滤条件为只显示IP 地址包括web服务器地址的包(筛选格式类似“ eq ”)。

答:9.在wireshark界面上分别圈出TCP建立连接和释放连接的数据包。

找到TCP连接建立的三次握手过程,并结合数据,绘出TCP连接建立的完整过程,注明每个TCP报文段的序号、确认号、以及SYN\ACK的设置。

找到TCP连接的释放过程,绘出TCP连接释放的完整过程,注明每个TCP报文段的序号、确认号、以及FIN\ACK的设置。

答:第一个TCP报文段:seqNumber: 0 SYN: set ACK:not set第二个TCP报文段:seqNumber:0 ackNumber:1 SYN:set ACK:set第三个TCP报文段:seqNumber:1 ackMunber:1 SYN:not set ACK:set找到TCP连接的释放过程,绘出TCP连接释放的完整过程,注明每个TCP报文段的序号、确认号、以及FIN\ACK的设置。

第一个TCP报文段:seqNumber:2283 ackNumber: 209229 FIN:not set ACK:set第二个TCP报文段:seqNumber:2283 ackNumber: 209229 FIN:set ACK:not set10. 在wireshark界面上圈出你的主机如何找到web服务器的MAC地址(ARP协议)或者IP地址(DNS协议)。

答:11.依据实际抓到的数据包,截图并圈出TCP顺序号和确认号的使用方法及变化规律。

答:12.在你所抓到的各种类型数据包中,在wireshark的主界面上是以何种底纹标注答:ARP:粉色。

BROSWER:黄色。

DHCP:蓝色。

HTTP:绿色、黑色。

NBNS:黄色。

OSPF:粉色。

SSDP:绿色。

13.尝试使用Statistics菜单中“IO graph”、“HTTP”、“Protocol Hierarachy”等功能,并记录结果。

答:IO graph功能记录:HTTP功能记录如下:14.找到全部HTTP的请求消息并截图。

(过滤条件类似“ and eq ”)答:15.找到全部源IP地址为指定web服务器地址的HTTP响应消息并截图。

答:16.查看你访问指定Web服务器HTTP会话的工作过程。

将结果截图,并对前10个包进行详细分析。

答:17.使用Follow TCP Stream 功能,将你看到的图片从你收到的HTTP响应消息数据包中恢复出来(或者你下载的其它文件)。

要求必须详细说明并每步骤截图。

答:18.参考“使用wireshark进行流量分析”,对本网络中的流量进行分析。

(1)简述访问web页面的过程。

答:a>浏览器向DNS请求解析网站的IP地址b>域名系统DNS解析出网站的IP地址c>浏览器与服务器建立TCP连接d>浏览器发出取文件命令e>服务器端给出响应,把首页文件发送给浏览器f>释放TCP连接g>浏览器显示西安邮电大学首页中的所有文本(2)找出DNS解析请求、应答相关分组,传输层使用了何种协议,端口号是多少所请求域名的IP地址是什么答:DNS请求分组,基于UDP的传输协议,源端口号64282,目的端口号53,请求域名的IP地址是。

DNS应答分组:源端口号53,目的端口号64282。

(3)统计访问该页面共有多少请求分组,多少响应分组答:应用如下显示过滤规则,对包进行过滤:然后点击菜单栏的statics,接着点击summary选项,然后就能看到过滤后显示的包的各项统计数据。

由上图知,一共有64个IP请求分组,共捕获895个包(4)找到TCP连接建立的三次握手过程,并结合数据,绘出TCP连接建立的完整过程,注明每个TCP报文段的序号、确认号、以及SYN\ACK的设置。

答:第一个TCP报文段:SeqNumber: 0 SYN: set ACK:not set第二个TCP报文段:SeqNumber:0 AckNumber:1 SYN:set ACK:set第三个TCP报文段:SeqNumber:1 AckMunber:1 SYN:not set ACK:set第一次握手:序号Seq#=0;无确认号;ACK=0(notset);SYN=1 set第二次握手:序号Seq#=0;确认号:ACK=1 set; SYN=1 set第三次握手:序号Seq#=1;确认号:ACK=1 set;SYN=0(not set);(5)针对(4))中的TCP连接,该TCP连接的四元组是什么双方协商的起始序号是什么TCP连接建立的过程中,第三次握手是否带有数据是否消耗了一个序号答:四元组:源IP地址:;源端口号:2518;目的IP地址:;目的端口号:80由上题知,双方协商的起始序号是0。

由上图,第三次握手后的报文段。

序号Seq#=1和第三次握手报文中的序号相同,由此可以看出第三次报文没有消耗序号,没有带数据。

(6)找到TCP连接的释放过程,绘出TCP连接释放的完整过程,注明每个TCP报文段的序号、确认号、以及FIN\ACK的设置。

答:第一个TCP报文段:seqNumber:253; AckNumber: 716; FIN:set; ACK:set第二个TCP报文段:seqNumber:716; AckNumber: 254; FIN:not set; ACK: set第三个TCP报文段:seqNumber:716; AckNumber: 254; FIN:set; ACK: set(7)针对(6)中的TCP连接释放,请问释放请求由服务器还是客户发起FIN报文段是否携带数据,是否消耗一个序号FIN报文段的序号是什么为什么是这个值答:1. 释放请求由服务器端发起的。

2. FIN报文段不携带数据,消耗一个序号。

根据TCP规定,FIN报文段即使不携带数据,也消耗一个序号。

根据第二次挥手报文,确认号为254,说明没有携带数据。

3. FIN报文段的序号是716。

4. 由下图可以看出此报文前的一个报文的确认号为:ACK 为254,确认号是期望对方下一个报文段的第一个数据字节的序号。

即它等于前面已经传送过的数据的最后一个字节的序号加1。

(8)在该TCP连接的数据传输过程中,找出每一个ACK报文段与相应数据报文段的对应关系,计算这些数据报文段的往返时延RTT(即RTT样本值)。

答:报文段的往返时间RTT(Round-Trip Time)新的RTTs =(1-a)*(旧的RTTs)+ a*(新的RTT样本值)新的RTTD = (1-b)*(旧的RTTD) + b*|RTTs –新的RTT样本|(9)分别找出一个HTTP请求和响应分组,分析其报文格式。

在截图中标明各个字段。

答:请求行:Request Method:POST(请求的方法)Request Version:HTTP/(http版本)HTTP响应分组:开始行:Request version:HTTP/(版本)Response code:200(状态码,2xx表示成功)首部行:Server:Tengine(web服务器是Tengine)Date:Sat, 09 May 2015 07:57:59 GMT/r/n(10)请描述HTTP协议的持续连接的两种工作方式。

访问这些页面(同一网站的不同页面)的过程中,采用了哪种方式答:HTTP/协议的持续连接有两种工作方式,即非流水线方式(without pipelining)和流水线方式(with pipelining)非流水线方式的特点,是客户端在收到前一个响应后才能发出下一个请求。

流水线方式的特点,是客户端在收到HTTP的响应报文之前就能够接着发送新的值来请求报文。

于是一个接一个的请求报文到达服务器后,服务器就可连续发回响应报文。

流水线工作方式使TCP 连接中的空闲时间减少。