网络地址转换NAT配置

地址转换典型配置举例NAT

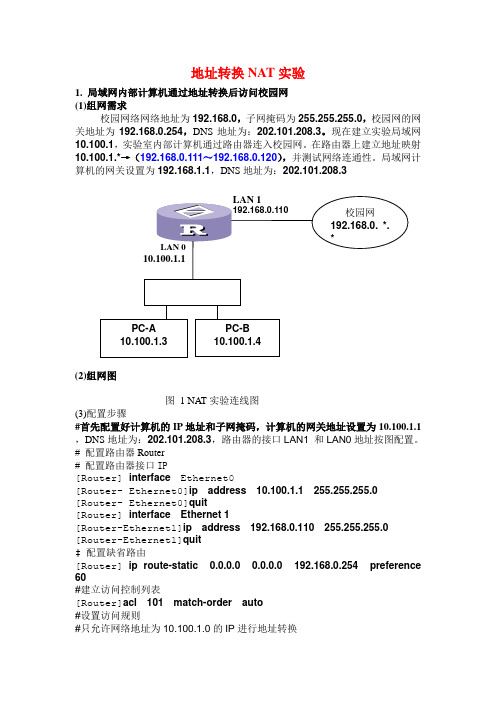

地址转换NAT实验1. 局域网内部计算机通过地址转换后访问校园网(1)组网需求校园网络网络地址为192.168.0,子网掩码为255.255.255.0,校园网的网关地址为192.168.0.254,DNS地址为:202.101.208.3。

现在建立实验局域网10.100.1,实验室内部计算机通过路由器连入校园网。

在路由器上建立地址映射10.100.1.*→(192.168.0.111~192.168.0.120),并测试网络连通性。

局域网计算机的网关设置为192.168.1.1,DNS地址为:202.101.208.3(2)组网图图1 NAT实验连线图(3)配置步骤#首先配置好计算机的IP地址和子网掩码,计算机的网关地址设置为10.100.1.1 ,DNS地址为:202.101.208.3,路由器的接口LAN1 和LAN0地址按图配置。

#配置路由器Router#配置路由器接口IP[Router] interface Ethernet0[Router- Ethernet0]ip address 10.100.1.1 255.255.255.0 [Router- Ethernet0]quit[Router] interface Ethernet 1[Router-Ethernet1]ip address 192.168.0.110 255.255.255.0 [Router-Ethernet1]quit#配置缺省路由[Router]ip route-static 0.0.0.0 0.0.0.0 192.168.0.254 preference 60#建立访问控制列表[Router]acl 101 match-order auto#设置访问规则#只允许网络地址为10.100.1.0的IP进行地址转换[Router-acl-101]rule normal permit ip source 192.168.0.0 0.0.0.255 destination any[Router-acl-101]rule normal permit ip source 10.100.1.0 0.0.0.255 destination any[Router-acl-101]rule normal deny ip source any destination any[Router-acl-101] quit#建立地址池pool1[Router]nat address-group 192.168.0.111 192.168.0.120 pool1//注意每组实验地址池不要重复#将接口和地址池及其访问控制列表相关联[Router]interface Ethernet 1[Router-Ethernet1] firewall packet-filter 101 outbound[Router-Ethernet1]nat outbound 101 address-group pool1#使用Ping命令查看映射建立情况[Router]ping 192.168.0.254PING 192.168.0.254: 56 data bytes, press CTRL_C to breakReply from 192.168.0.254: bytes=56 Sequence=0 ttl=255 time = 2 ms Reply from 192.168.0.254: bytes=56 Sequence=1 ttl=255 time = 2 ms Reply from 192.168.0.254: bytes=56 Sequence=2 ttl=255 time = 2 ms Reply from 192.168.0.254: bytes=56 Sequence=3 ttl=255 time = 26 ms Reply from 192.168.0.254: bytes=56 Sequence=4 ttl=255 time = 3 ms --- 192.168.0.254 ping statistics ---5 packets transmitted5 packets received0.00% packet lossround-trip min/avg/max = 2/7/26 ms。

实验11:NAT(网络地址转换)配置

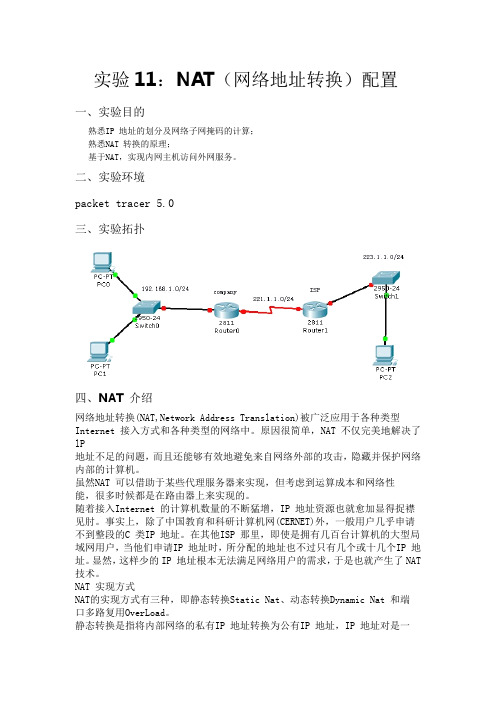

实验11:NAT(网络地址转换)配置一、实验目的熟悉IP 地址的划分及网络子网掩码的计算;熟悉NAT 转换的原理;基于NAT,实现内网主机访问外网服务。

二、实验环境packet tracer 5.0三、实验拓扑四、NAT 介绍网络地址转换(NAT,Network Address Translation)被广泛应用于各种类型Internet 接入方式和各种类型的网络中。

原因很简单,NAT 不仅完美地解决了lP地址不足的问题,而且还能够有效地避免来自网络外部的攻击,隐藏并保护网络内部的计算机。

虽然NAT 可以借助于某些代理服务器来实现,但考虑到运算成本和网络性能,很多时候都是在路由器上来实现的。

随着接入Internet 的计算机数量的不断猛增,IP 地址资源也就愈加显得捉襟见肘。

事实上,除了中国教育和科研计算机网(CERNET)外,一般用户几乎申请不到整段的C 类IP 地址。

在其他ISP 那里,即使是拥有几百台计算机的大型局域网用户,当他们申请IP 地址时,所分配的地址也不过只有几个或十几个IP 地址。

显然,这样少的IP 地址根本无法满足网络用户的需求,于是也就产生了NAT 技术。

NAT 实现方式NAT的实现方式有三种,即静态转换Static Nat、动态转换Dynamic Nat 和端口多路复用OverLoad。

静态转换是指将内部网络的私有IP 地址转换为公有IP 地址,IP 地址对是一对一的,是一成不变的,某个私有IP 地址只转换为某个公有IP 地址。

借助于静态转换,可以实现外部网络对内部网络中某些特定设备(如服务器)的访问。

动态转换是指将内部网络的私有IP 地址转换为公用IP 地址时,IP 地址对是不确定的,而是随机的,所有被授权访问上Internet 的私有IP 地址可随机转换为任何指定的合法IP 地址。

也就是说,只要指定哪些内部地址可以进行转换,以及用哪些合法地址作为外部地址时,就可以进行动态转换。

NAT地址转换原理及配置解读

NAT地址转换原理及配置解读NAT(Network Address Translation),即网络地址转换,是一种将私有IP地址转换为公有IP地址的技术。

NAT的基本原理是在路由器上创建一个连接表,用于记录内部网络的私有IP地址与外部网络的公有IP地址之间的映射关系。

当内部网络中的主机访问外部网络时,路由器会根据连接表进行地址转换,将内部主机的私有IP地址转换为公有IP地址,然后将数据包转发到外部网络中。

当外部网络返回数据包时,路由器将根据连接表中的映射关系将数据包转发到相应的内部主机。

NAT的主要作用是解决IPv4地址不足的问题,通过将私有IP地址与公有IP地址进行映射,可以节省公有IP地址的使用并且增加了网络的安全性。

同时,NAT还可以提供端口转换功能,使得多个内部主机可以共享同一个公有IP地址。

NAT的配置主要包括以下几个方面:1.内部网络的设置:首先需要确定内部网络所使用的私有IP地址范围,一般常用的私有IP地址范围为10.0.0.0/8、172.16.0.0/12和192.168.0.0/16、然后,在路由器上通过配置虚拟局域网(VLAN)或子接口,将内部网络划分为多个子网,每个子网可以使用独立的私有IP地址范围。

2. NAT转换规则的配置:在路由器上需要配置NAT转换规则,以确定内部网络的私有IP地址与外部网络的公有IP地址之间的映射关系。

常用的NAT转换规则包括静态NAT(Static NAT)、动态NAT(Dynamic NAT)和网络地址端口转换(Network Address Port Translation,NAPT)。

-静态NAT是一种一对一的地址转换,将内部主机的私有IP地址与外部网络的公有IP地址进行固定映射。

配置静态NAT时,需要指定内部主机的私有IP地址和对应的外部网络的公有IP地址。

-动态NAT是一种一对多的地址转换,将内部主机的私有IP地址动态映射到外部网络的公有IP地址池中的一个IP地址。

网络防火墙的网络地址转换(NAT)配置指南(六)

网络防火墙的网络地址转换(NAT)配置指南随着互联网的普及和发展,网络防火墙在保护企业网络安全方面扮演着至关重要的角色。

而网络地址转换(NAT)作为一种网络安全机制,被广泛应用于网络防火墙的配置中。

本文旨在为读者提供一个网络地址转换配置指南,帮助企业理解和实施该机制。

引言在介绍NAT的配置指南之前,我们先要明确NAT的基本概念及其在网络安全中的作用。

NAT是一种将一个IP地址转换为另一个IP地址的技术,它主要用于在私有网络与公共网络之间进行通信。

通过将私有IP地址转换为公共IP地址,可以提高网络的安全性,同时实现更高效的资源利用。

一、了解NAT的基本原理在配置NAT之前,我们应该先了解NAT的基本原理。

NAT主要包括源NAT和目标NAT。

源NAT用于将内部网络的私有IP地址转换为公共IP地址,以在公共网络上进行通信。

目标NAT则是将公共IP地址转换为内部网络的私有IP地址,以使公共网络上的数据包能够正确传递到内部网络中的特定主机。

二、配置源NAT源NAT的配置是非常关键的,它需要在企业防火墙设备上进行。

以下是配置源NAT的步骤:1. 确定需要进行源NAT的内部网络。

根据企业的实际情况,确定哪些内部网络需要进行源NAT转换以与公共网络通信。

2. 为每个需要进行源NAT的内部网络选择一个公共IP地址池。

这个公共IP地址池可以是由企业自己拥有的IP地址,也可以是从ISP 提供的IP地址中选择。

确保公共IP地址池能够满足企业的需求,并且不会与其他网络冲突。

3. 配置源NAT规则。

在防火墙设备上,设置源NAT规则,将内部网络的私有IP地址映射到相应的公共IP地址。

这样当内部网络发起外部通信时,数据包将会被源NAT转换,并以公共IP地址为源地址进行传输。

三、配置目标NAT与源NAT类似,配置目标NAT也需要在企业防火墙设备上进行。

以下是配置目标NAT的步骤:1. 确定需要进行目标NAT的公共网络。

根据企业的需求,确定哪些网络需要进行目标NAT转换以与内部网络通信。

利用网络地址转换NAT实现内外网互通

利用网络地址转换NAT实现内外网互通网络地址转换(NAT)是一种通信协议,用于在私有网络和公共网络之间建立连接,从而实现内外网的互通。

NAT的作用是将私有网络中的IP地址转换为可以在公共网络上识别的外部IP地址,以实现内网和外网的通信。

本文将介绍如何利用NAT技术实现内外网互通,并讨论NAT的优点和缺点。

一、NAT的原理和功能网络地址转换(NAT)是一种在网络层对IP地址进行转换的技术。

它通过将私有IP地址转换为公共IP地址,使得私有网络中的主机可以和公共网络中的主机进行通信。

NAT的主要功能包括以下几点:1. IP地址转换:NAT将内网的私有IP地址转换为公共网络中的公共IP地址,以实现内外网之间的通信。

2. 端口转换:NAT可以将内网主机的端口映射到公共网络中的端口,以实现多个内网主机通过同一个公共IP地址访问公共网络。

3. 地址映射:NAT会为内网主机分配一个唯一的公共IP地址,使得内网主机可以在公共网络中被识别和访问。

二、利用NAT实现内外网互通的步骤实现内外网的互通需要按照以下步骤进行配置:1. 配置NAT设备:首先,需选择合适的NAT设备作为网关,该设备负责将内网的IP地址转换为公共网络的IP地址。

配置NAT设备需要指定内网和外网的接口,并设置相应的IP地址、子网掩码和网关信息。

2. 配置内网主机:将内网主机连接到NAT设备的内网接口,并对主机进行相应的IP地址配置。

内网主机的IP地址应与NAT设备内网接口位于同一子网。

3. 配置网络策略:根据需求配置网络策略,允许或限制内网主机与公共网络中的主机进行通信。

网络策略规定了内外网之间的访问规则,可以根据需求设置相应的端口映射、访问限制等。

4. 测试网络连通性:配置完成后,进行网络连通性测试,确保内网主机可以正常访问外部网络资源,以及外部网络可以访问内网主机。

如有问题,可通过诊断工具进行故障排查。

三、NAT的优点和局限性NAT技术作为实现内外网互通的关键技术,具有以下几个优点:1. 节省IP地址:通过NAT技术,可以将多个内网主机映射到一个公共IP地址上,有效节省了IP地址资源的使用。

网络防火墙的网络地址转换(NAT)配置指南(二)

网络防火墙的网络地址转换(NAT)配置指南随着互联网的普及和发展,网络安全问题变得越来越重要。

为了保护网络的安全,网络防火墙起到了非常重要的作用。

其中,网络地址转换(NAT)作为网络防火墙的一项关键功能,对于网络安全的提升起到了积极作用。

一、NAT的基本概念和作用网络地址转换(NAT)是指将一组IP地址映射到另一组IP地址的过程。

它的基本作用是在内部局域网和外部公网之间建立一道有效的隔离层,保护内部网络的安全和隐私。

NAT可以将内网的私有IP地址转换成公网的公有IP地址,从而在公网上隐藏了内网的真实IP地址,提高了网络的安全性。

同时,NAT还可以实现多台计算机共享一个公网IP地址的功能,节约了IP地址资源。

二、配置NAT的方式和步骤1. 确定内网和外网的网卡接口,一般情况下,内网使用私有IP 地址,外网使用公有IP地址。

2. 配置内网和外网的IP地址和子网掩码,确保其处于同一个网段。

3. 配置NAT的转换规则,指定内网IP地址和外网IP地址之间的映射关系。

4. 配置NAT的端口映射,实现内网IP地址和外网端口之间的映射关系。

5. 启动NAT服务,使配置生效。

6. 进行网络测试,验证NAT配置是否成功。

三、NAT配置的注意事项1. NAT配置需要谨慎进行,因为一旦配置错误,可能导致网络无法正常工作。

在进行NAT配置之前,应仔细了解网络设备的功能和参数,确保配置的正确性。

2. NAT配置需要考虑网络的安全性,需要合理设置转换规则和端口映射,限制外部访问内网的权限,保护内网的隐私。

3. NAT配置需要根据具体的网络环境和需求进行调整,不同的网络环境和需求可能需要不同的配置方案,需要灵活运用NAT功能。

四、NAT配置的案例分析为了更好地理解NAT的配置过程,下面以企业内网与外网之间的通信为例进行分析。

假设企业内部有多台计算机需要访问外部服务器,但是只有一个公网IP地址可供使用。

这时,可以通过NAT配置来实现多台计算机共享一个公网IP地址的功能。

NAT地址转换原理及配置

NAT地址转换原理及配置NAT(Network Address Translation)是一种网络地址转换技术,主要用于解决IPv4地址不足的问题。

NAT工作在网络层,主要通过修改数据包的源地址和目的地址来实现地址转换。

下面将详细介绍NAT地址转换的原理和配置方法。

一、NAT地址转换原理当一个网络中的主机要与另一个网络中的主机进行通信时,需要知道目标主机的IP地址。

在IPv4中,IP地址空间有限,且分配不均,导致很多地方IP地址紧张。

NAT技术通过将内部网络的私有IP地址转换成外部网络的公有IP地址,使得内部网络中的主机能够访问Internet。

NAT地址转换的原理可以分为三种模式:静态NAT、动态NAT和PAT(端口地址转换)。

1.静态NAT:将特定的内部IP地址映射为特定的外部IP地址。

这种模式需要手动配置,一个内部IP地址只能映射为一个外部IP地址。

2.动态NAT:动态NAT是在静态NAT的基础上增加了地址池的概念。

内部主机可以动态地获取一个可用的外部IP地址,并在通信结束后释放。

这种方式可以使多个内部IP地址映射为多个外部IP地址,提高地址利用率。

3. PAT(端口地址转换):PAT是一种特殊的动态NAT技术。

在PAT 中,将多个内部IP地址映射到一个外部IP地址,并通过源端口号来区分不同的内部主机。

这样就可以实现多个内部主机通过一个公有IP地址访问Internet。

PAT是最常用的一种NAT方式。

二、NAT地址转换的配置方法1.配置地址池首先需要配置NAT的地址池,即可用的公有IP地址范围。

这个地址池可以是一个或多个连续的IP地址段。

配置地址池的命令如下:ip nat pool pool-name start-ip-address end-ip-address netmask netmask2.配置访问列表为了确定哪些数据包需要进行NAT地址转换,需要配置一个访问列表。

访问列表可以根据源地址、目的地址、协议、端口等条件进行匹配。

网络防火墙的网络地址转换(NAT)配置指南(四)

网络防火墙的网络地址转换(NAT)配置指南随着互联网的普及和应用的广泛,网络安全问题日益凸显。

为了保护企业的内部网络以及用户的个人隐私,网络防火墙逐渐成为一种必要的安全设施。

而网络地址转换(NAT)作为网络防火墙中的一种重要功能,起到了连接内部网络和外部网络的桥梁作用。

一、什么是网络地址转换(NAT)网络地址转换(Network Address Translation,简称NAT)是一种通过重新分配网络地址来将内部网络与外部网络连接的技术。

其主要功能是将内部网络的私有IP地址转换成外部网络的公有IP地址,以实现互联网的访问。

二、为什么需要进行NAT配置在企业内部网络中,大量用户共享有限的公有IP地址,如果直接将内部网络的IP地址暴露在互联网上,不仅容易受到攻击,还会导致IP地址的浪费。

而通过NAT配置,可以实现内部网络与外部网络的安全隔离,提升网络安全性。

三、NAT配置的步骤及注意事项1. 确定网络拓扑在进行NAT配置前,首先需要确定网络拓扑结构,包括内部网络、外部网络、网络设备等。

清楚了解网络拓扑结构可以更好地规划IP地址转换方案。

2. 配置NAT规则NAT规则是实现地址转换的核心。

根据实际情况,可以选择使用静态NAT还是动态NAT。

静态NAT是指将内部网络的私有IP地址与外部网络的公有IP地址一对一映射,适用于需要对特定主机提供服务的场景。

动态NAT是指将内部网络的私有IP地址通过地址池随机映射成外部网络的公有IP地址,适用于大量用户共享有限IP地址的场景。

3. 配置访问控制列表(ACL)ACL是用于限制网络流量的一种工具。

在NAT配置中,可以通过配置ACL来筛选允许通过NAT的网络流量,从而提高网络安全性。

4. 配置端口转发端口转发是NAT配置中的重要环节,通过将特定端口的访问请求转发到指定的内部主机,实现对特定服务的访问。

端口转发可以提供更加细粒度的访问控制和灵活性。

5. 测试与优化在完成NAT配置后,需要进行测试与优化,确保配置的正确性和稳定性。

网络防火墙的网络地址转换配置指南

网络防火墙的网络地址转换配置指南网络地址转换(Network Address Translation,简称NAT)是一种在计算机网络中将内部私有网络的IP地址转换为外部公共网络的IP地址的技术。

它具有重要的网络安全功能,如隐藏内部网络、将外部攻击限制在特定范围内等。

在配置网络防火墙的NAT时,需要考虑许多因素,包括网络拓扑、外部访问需求、合规性要求等。

本文将提供一个网络防火墙的NAT配置指南。

1.设计网络拓扑在配置NAT之前,需要先设计网络拓扑。

确定是否需要单一防火墙或多个防火墙,确定内部网络和外部网络的连接方式,例如直接连接、VPN连接等。

网络拓扑设计将决定后续NAT配置的复杂性和灵活性。

2.选择NAT类型根据网络需求,选择适当的NAT类型。

常见的NAT类型包括静态NAT、动态NAT和PAT(端口地址转换)。

静态NAT将内部私有IP映射为外部公共IP,适用于需要固定映射关系的场景。

动态NAT动态地将内部私有IP映射为外部公共IP,适用于多个内部IP地址与一个或多个外部IP地址之间的映射关系。

PAT通过将内部端口号映射到外部端口号,支持多个内部私有IP地址共享一个外部公共IP地址。

3.制定IP地址规划在配置NAT之前,需要制定IP地址规划。

确定内部私有IP地址的范围,并与网络中的其他设备(如路由器、交换机)进行协调。

确保使用的IP地址与其他设备不冲突,并避免使用保留IP地址或无效IP地址。

4.配置网络防火墙根据所选的NAT类型和IP地址规划,配置防火墙实现NAT功能。

大多数网络防火墙都提供GUI界面,可以通过图形化界面配置NAT规则。

在配置时,应遵循以下步骤:a.创建NAT规则:根据需求,创建适当的NAT规则。

静态NAT需要为每个内部IP地址和对应的外部IP地址创建规则。

动态NAT需要创建内部网络和外部网络之间的规则。

PAT需要配置内部网络和外部网络之间的规则以及端口转换规则。

b.配置源地址转换:根据所需的源地址转换配置,将内部私有IP地址转换为外部公共IP地址。

PT 实验(十四) 网络地址转换NAT配置

PT 实验(十四) 网络地址转换NAT配置一、实验目标●理解NAT网络地址转换的原理及功能;●掌握静态NAT的配置,实现局域网访问互联网;二、实验背景公司欲发布WWW服务,现要求将内网Web服务器IP地址映射为全局IP地址,实现外部网络可访问公司内部Web服务器。

三、技术原理●网络地址转换NAT(Network Address Translation),被广泛应用于各种类型Internet接入方式和各种类型的网络中。

原因很简单,NAT不仅完美解决了IP地址不足的问题,而且还能够有效地避免来自网络外部的攻击,隐藏并保护网络内部的计算机。

●默认情况下,内部IP地址是无法被路由到外网的,内部主机10.1.1.1要与外部internet通信,IP包到达NAT路由器时,IP包头的源地址10.1.1.1被替换成一个合法的外网IP,并在NAT转换表中保存这条记录。

当外部主机发送一个应答到内网时,NAT路由器收到后,查看当前NAT转换表,用10.1.1.1替换掉这个外网地址。

●NAT将网络划分为内部网络和外部网络两部分,局域网主机利用NAT访问网络时,是将局域网内部的本地地址转换为全局地址(互联网合法的IP地址)后转发数据包。

●NAT分为两种类型:NAT(网络地址转换)和NAPT(网络端口地址转换IP地址对应一个全局地址)。

●静态NAT:实现内部地址与外部地址一对一的映射。

现实中,一般都用于服务器;●动态NAT:定义一个地址池,自动映射,也是一对一的。

现实中,用得比较少;●NAPT:使用不同的端口来映射多个内网IP地址到一个指定的外网IP地址,多对一。

四、实验步骤实验拓扑1、R1为公司出口路由器,其与外部路由之间通过V.35电缆串口连接,DCE端连接在R2上,配置其时钟频率为64000;2、配置PC机、服务器及路由器接口IP地址;3、在各路由器上配置静态路由协议,让PC间能相互ping通;4、在R1上配置静态NAT;5、在R1上定义内外部网络接口;6、验证主机之间的互通性。

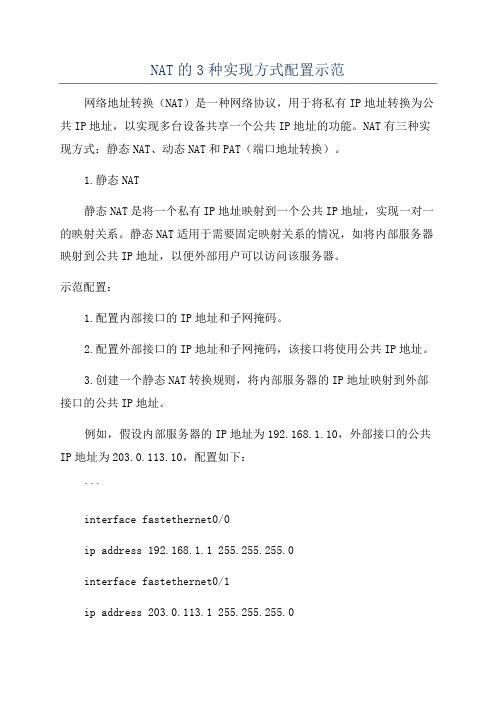

NAT的3种实现方式配置示范

NAT的3种实现方式配置示范网络地址转换(NAT)是一种网络协议,用于将私有IP地址转换为公共IP地址,以实现多台设备共享一个公共IP地址的功能。

NAT有三种实现方式:静态NAT、动态NAT和PAT(端口地址转换)。

1.静态NAT静态NAT是将一个私有IP地址映射到一个公共IP地址,实现一对一的映射关系。

静态NAT适用于需要固定映射关系的情况,如将内部服务器映射到公共IP地址,以便外部用户可以访问该服务器。

示范配置:1.配置内部接口的IP地址和子网掩码。

2.配置外部接口的IP地址和子网掩码,该接口将使用公共IP地址。

3.创建一个静态NAT转换规则,将内部服务器的IP地址映射到外部接口的公共IP地址。

例如,假设内部服务器的IP地址为192.168.1.10,外部接口的公共IP地址为203.0.113.10,配置如下:```interface fastethernet0/0ip address 192.168.1.1 255.255.255.0interface fastethernet0/1ip address 203.0.113.1 255.255.255.0ip nat inside source static 192.168.1.10 203.0.113.10```2.动态NAT动态NAT是将内部设备的私有IP地址动态映射到可用的公共IP地址,实现一对多的映射关系。

动态NAT适用于多个内部设备共享有限的公共IP地址的情况。

示范配置:1.配置内部接口的IP地址和子网掩码。

2.配置外部接口的IP地址和子网掩码,该接口将使用公共IP地址。

3.配置一个动态NAT池,指定可用的公共IP地址范围。

4.创建一个动态NAT转换规则,将内部设备的IP地址映射到动态NAT池中的公共IP地址。

例如,假设内部子网的IP地址范围为192.168.1.0/24,外部接口的公共IP地址为203.0.113.1,配置如下:```interface fastethernet0/0ip address 192.168.1.1 255.255.255.0interface fastethernet0/1ip address 203.0.113.1 255.255.255.0ip nat pool dynamic-nat-pool 203.0.113.10 203.0.113.20 netmask 255.255.255.0ip nat inside source list 1 pool dynamic-nat-pool overload access-list 1 permit 192.168.1.0 0.0.0.255```3.PAT(端口地址转换)PAT是一种特殊的动态NAT方法,它除了将内部设备的IP地址映射到公共IP地址外,还使用端口号来区分不同的连接。

网络防火墙的网络地址转换(NAT)配置指南(十)

网络防火墙的网络地址转换(NAT)配置指南随着互联网的不断发展,网络安全问题日益突出。

网络防火墙作为一种重要的安全设备,能够有效保护企业网络中的信息安全。

在网络防火墙中,网络地址转换(NAT)是实现网络安全的关键技术之一。

本文将详细介绍网络防火墙中NAT的配置指南,帮助读者了解NAT的原理和配置方法。

一、NAT的原理和功能NAT的原理NAT是一种将内部网络的私有IP地址转换为公有IP地址的技术。

当内部主机通过防火墙访问外部网络时,防火墙会将内部主机的私有IP地址转换为公有IP地址,以便与外部网络进行通信。

NAT通过修改IP报文的源IP地址和目的IP地址,实现了内外网之间的地址转换。

NAT的功能NAT在网络防火墙中发挥着重要的作用,主要有以下几个方面的功能:(1)保护内部网络的安全性:NAT可以隐藏内部网络的真实IP地址,有效防止外部网络对内部网络进行攻击。

(2)节约IP地址资源:由于IPv4地址资源的有限性,NAT可以将多个内部主机共享一个公有IP地址,节约了IP地址资源的使用。

(3)实现虚拟专线:通过NAT技术,企业可以通过公有网络建立虚拟专线,实现分支机构之间的安全通信。

(4)支持IP多播和QoS:NAT可以对多播流量进行有效的管理,同时支持QoS技术,优先保障重要数据的传输。

二、NAT配置的基本步骤网络拓扑规划在进行NAT配置之前,需要进行网络拓扑规划。

确定需要进行NAT转换的内部网络和对应的公有IP地址。

可以根据实际需求,划分内部网络的子网,并为每个子网分配一个私有IP地址段。

同时,选择一个网络边界设备作为防火墙,该设备需要拥有至少一个公有IP地址。

配置网络地址转换规则在防火墙上配置网络地址转换规则是进行NAT的关键步骤。

具体的配置方法根据不同的防火墙厂商可能会有所差异,但基本步骤如下:(1)确定内部网络的IP地址段和对应的公有IP地址。

(2)配置静态NAT规则:将内部网络中的某个私有IP地址与一个公有IP地址进行一对一的映射。

网络防火墙的网络地址转换(NAT)配置指南(八)

网络防火墙的网络地址转换(NAT)配置指南概述:网络防火墙是网络安全的重要组成部分。

网络地址转换(NAT)是一种常用的网络技术,用于在公网和内部网络之间建立连接,实现对内部网络中计算机的保护和管理。

本文将介绍网络防火墙中的NAT配置指南,以帮助网络管理员正确配置和优化网络防火墙。

1. NAT的基本概念和作用网络地址转换(NAT)是一种将一个IP地址转换为另一个IP地址的技术。

其作用是隐藏内部网络的真实IP地址,同时允许内部网络中的计算机访问公网资源。

NAT技术在网络安全中起到了重要的作用,可以有效地保护内部网络免受来自外部网络的攻击。

2. NAT配置的步骤确定网络拓扑在配置NAT之前,首先需要了解网络的拓扑结构,包括内部网络、外部网络和网络防火墙的位置。

这有助于确定需要进行NAT配置的网络接口和设备。

配置IP地址池配置IP地址池是进行NAT的关键步骤之一。

通过配置IP地址池,可以为内部网络中的计算机分配合法的公网IP地址,使其能够与外部网络进行通信。

需要确保IP地址池中的IP地址与公网IP地址段相匹配,并避免IP地址重复的情况发生。

配置访问规则在进行NAT配置时,需要配置访问规则以控制内部网络计算机与外部网络之间的通信。

这些访问规则可以设置允许或拒绝特定的IP地址或端口之间的通信,从而提高网络的安全性和可管理性。

确保双向通信在进行NAT配置时,需要确保内部网络中的计算机能够与外部网络之间进行双向通信。

这可以通过配置反向NAT规则来实现,将外部网络请求转发到内部网络中的特定计算机。

3. NAT配置的注意事项避免IP地址冲突在配置NAT时,需要确保使用的IP地址与其他网络设备或计算机中的IP地址不发生冲突。

IP地址冲突可能导致网络通信中断或信息泄露,因此需要仔细规划和管理IP地址。

监控和日志记录在进行NAT配置后,需要定期监控和记录网络流量和连接信息。

这有助于及时发现异常行为和攻击,并采取相应的措施加以应对。

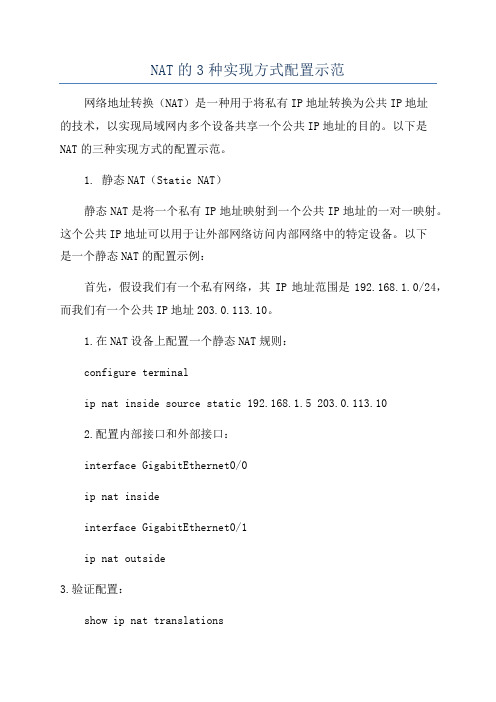

NAT的3种实现方式配置示范

NAT的3种实现方式配置示范网络地址转换(NAT)是一种用于将私有IP地址转换为公共IP地址的技术,以实现局域网内多个设备共享一个公共IP地址的目的。

以下是NAT的三种实现方式的配置示范。

1. 静态NAT(Static NAT)静态NAT是将一个私有IP地址映射到一个公共IP地址的一对一映射。

这个公共IP地址可以用于让外部网络访问内部网络中的特定设备。

以下是一个静态NAT的配置示例:首先,假设我们有一个私有网络,其IP地址范围是192.168.1.0/24,而我们有一个公共IP地址203.0.113.10。

1.在NAT设备上配置一个静态NAT规则:configure terminalip nat inside source static 192.168.1.5 203.0.113.102.配置内部接口和外部接口:interface GigabitEthernet0/0ip nat insideinterface GigabitEthernet0/1ip nat outside3.验证配置:show ip nat translations这个配置会将该私有网络中的设备192.168.1.5映射到公共IP地址203.0.113.10上,使其可以从外部访问该设备。

2. 动态NAT(Dynamic NAT)动态NAT是一种将私有IP地址动态映射到公共IP地址的方式,根据内部网络设备的需要,由NAT设备动态分配公共IP地址。

以下是一个动态NAT的配置示例:配置一个全局IP地址池:configure terminalip nat pool NAT-POOL 203.0.113.10 203.0.113.20 netmask 255.255.255.0配置NAT规则:ip nat inside source list 1 pool NAT-POOL overload配置访问控制列表(ACL)以指定内部网络:access-list 1 permit 192.168.1.0 0.0.0.255配置内部接口和外部接口:interface GigabitEthernet0/0ip nat insideinterface GigabitEthernet0/1ip nat outside这个配置会将内部网络192.168.1.0/24中的设备动态映射到IP地址池中的公共IP地址,可以实现内部网络中的多个设备共享有限数量的公共IP地址。

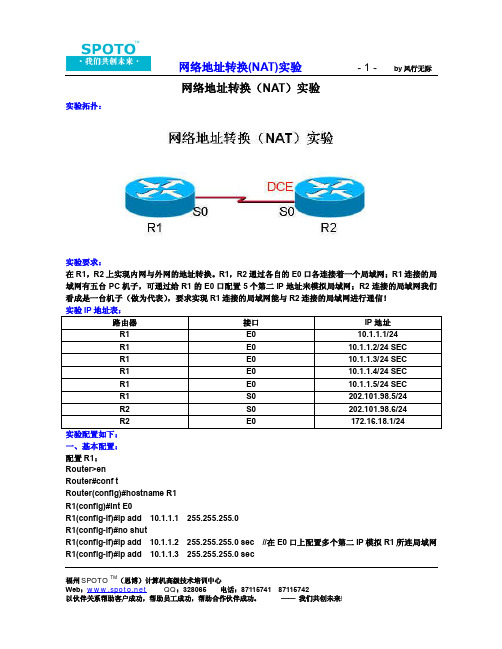

网络地址转换(NAT)实验

网络地址转换(NAT)实验实验拓扑:实验要求:在R1,R2上实现内网与外网的地址转换。

R1,R2通过各自的E0口各连接着一个局域网;R1连接的局域网有五台PC机子,可通过给R1的E0口配置5个第二IP地址来模拟局域网;R2连接的局域网我们看成是一台机子(做为代表),要求实现R1连接的局域网能与R2连接的局域网进行通信!实验IP地址表:路由器接口IP地址R1 E0 10.1.1.1/24R1 E0 10.1.1.2/24 SECR1 E0 10.1.1.3/24 SECR1 E0 10.1.1.4/24 SECR1 E0 10.1.1.5/24 SECR1 S0 202.101.98.5/24R2 S0 202.101.98.6/24R2 E0 172.16.18.1/24实验配置如下:一、基本配置:配置R1:Router>enRouter#conf tRouter(config)#hostname R1R1(config)#int E0R1(config-if)#ip add 10.1.1.1 255.255.255.0R1(config-if)#no shutR1(config-if)#ip add 10.1.1.2 255.255.255.0 sec //在E0口上配置多个第二IP模拟R1所连局域网R1(config-if)#ip add 10.1.1.3 255.255.255.0 sec福州SPOTO TM(思博)计算机高级技术培训中心福州SPOTO TM (思博)计算机高级技术培训中心R1(config-if)#ip add 10.1.1.4 255.255.255.0 sec R1(config-if)#ip add 10.1.1.5 255.255.255.0 sec R1(config)#no keepalive //禁止端口更新R1(config)#ip route 0.0.0.0 0.0.0.0 S0 //添加到R2的路由 R1(config)#int S0R1(config-if)#ip add 202.101.98.5 255.255.255.0 R1(config-if)#no shut R1(config-if)#end R1#sh run配置R2: Router>enRouter#conf tRouter(config)#hostname R2 R2(config)#ine E0R2(config-if)#ip add 172.16.18.1 255.255.255.0 R2(config-if)#no shutR2(config-if)#no keepalive R2(config-if)#exit R2(config)#int S0R2(config-if)#ip add 202.101.98.6 255.255.255.0 R2(config-if)#no shutR2(config-if)#clock rate 64000 //设置DCE 时钟同步,为DTE 端提供时钟 R2(config-if)#no keepalive R2(config-if)#end R2#sh run二、配置静态NA T (一对一映射)配置R1: R1#conf tR1(config)#ip nat inside source static 10.1.1.1 202.101.98.1 //后者为下一网段的IP R1(config)#ip nat inside source static 10.1.1.2 202.101.98.1 R1(config)#ip nat inside source static 10.1.1.3 202.101.98.1 R1(config)#ip nat inside source static 10.1.1.4 202.101.98.1 R1(config)#ip nat inside source static 10.1.1.5 202.101.98.1 R1(config)#int E0R1(config-if)#ip nat inside R1(config-if)#int S0R1(config-if)#ip nat outsideS P O T O 实验报告福州SPOTO TM (思博)计算机高级技术培训中心R1(config-if)#end R1#debug ip natR1#ping //此处使用扩展PING三、配置动态NA T : 1.通过接口: 配置R1: R1#conf tR1(config)#no ip nat inside source static 10.1.1.1 202.101.98.1 //删除原先设置的静态NA T 映射 R1(config)#no ip nat inside source static 10.1.1.2 202.101.98.1 R1(config)#no ip nat inside source static 10.1.1.3 202.101.98.1 R1(config)#no ip nat inside source static 10.1.1.4 202.101.98.1R1(config)#no ip nat inside source static 10.1.1.5 202.101.98.1 R1(config)#ip nat inside source list 110 interface S0R1(config)#access-list 110 permit ip 10.1.1.0 0.0.0.255 any //建立一ACL ,匹配内网所有主机 R1(config)#endR1#ping //此处使用扩展PING2.动态池: R1#conf tR1(config)#no ip nat inside source list 110 interface S0 /删除上面通过接口设置的映射 R1(config)#ip nat pool chinalion 202.101.98.5(//开始IP ) 202.101.98.6(//结束IP ) netmask 255.255.255.0 //建立IP 动态池 R1(config)#ip nat inside source list 110 pool chinalion overload R1(config)#end R1#sh runR1#ping //此处使用扩展PING实验总结:1.配置动态 IP 地址池不能使用已经使用在接口上的 IP ,最好选择其它同一网段的 IP (这里排除了10.1.20.1 和 10.1.20.2 而使用了 10.1.20.3 和 10.1.20.4);2.配置 NA T 的原则是让内网可以访问外网,保护内网,所以与内网连接的端口为 inside , 与外网连接的端口为outside ;3.配置访问控制列表的时候,permit 的是内网的IP 地址,而非外网的地址;4.配置静态NA T 时候,是一一映射关系,即一个公网IP 对应一个内网主机,使用此方式需要保证有足够的公网IP 地址;5. 配置PAT 方式,在应用NAT 语句结尾打上OVERLOAD ,路由器会立即开启过载功能,使用端口转发S P O T O 实验报告福州SPOTO TM (思博)计算机高级技术培训中心的方式进行内外网地址互相转换。

网络防火墙的网络地址转换(NAT)配置指南(一)

网络防火墙是当今网络安全的重要组成部分,它通过限制来自外部网络的未经授权访问,保护内部网络的安全。

而网络地址转换(NAT)作为网络防火墙的一项关键功能,起着连接内部网络和外部网络的桥梁作用。

在本文中,我们将详细讨论网络防火墙中NAT的配置指南。

一、什么是网络地址转换(NAT)网络地址转换(Network Address Translation,简称NAT)是一种网络协议,它将内部网络(Local Area Network,简称LAN)中的私有IP地址转换为对外公网IP地址。

通过NAT的配置,内部网络的计算机就可以与外部网络进行通信,同时也可以隐藏内部网络的真实IP地址,提高网络安全性。

二、NAT的配置方法1. 配置静态NAT静态NAT是将内部网络中的固定IP地址映射到公网IP地址上,使得外部网络可以通过公网IP地址访问内部网络的特定主机。

配置步骤如下:(1)确定内部网络中需要映射的主机的IP地址。

(2)在网络防火墙的配置界面中,找到NAT配置选项,并添加一条新的NAT规则。

(3)在NAT规则中,指定内部主机的IP地址和对应的公网IP地址。

(4)保存配置并重启网络设备,使得NAT规则生效。

2. 配置动态NAT动态NAT是将内部网络中的私有IP地址动态地映射到外部网络中的可用公网IP地址上,以实现内部网络多个主机与外部网络进行通信。

配置步骤如下:(1)设置NAT地址池,指定可用的公网IP地址范围。

(2)在防火墙配置界面中,添加一条新的NAT规则,并指定内部网络IP地址范围。

(3)配置地址转换规则,将内部网络的私有IP地址映射到地址池中的公网IP地址。

(4)保存配置并重启网络设备,使得NAT规则生效。

三、NAT的相关注意事项1. 内外网IP地址的选择在进行NAT配置时,需要合理选择内外网IP地址。

内部网络的IP地址应该使用私有IP地址,例如/8、/12和/16。

而外部网络的IP地址则应该是由互联网服务提供商分配的公网IP地址。

网络地址转换NAT配置实验

实验 网络地址转换NAT 配置实验学号 _________ 学生姓名 _____ 实验时间____________________ 课程名称:交换机/路由器配置辅导教师:陈泰峰任务一 利用动态NAPT 实现局域网访问互联网[实验名称]利用动态NAPT 实现局域网访问互联网。

[实验目的]掌握内网中所有主机连接到Internet 网时,通过端口号区分的复用内部全局地址转换。

[背景描述]你是某公司的网络管理员,公司只向ISP 申请了一个公网IP 地址,希望全公司的主机都能访问外网,请你实现。

[技术原理]NAT(网络地址转换或网络地址翻译),是指将网络地址从一个地址空间转换为另一个地址空间的行为。

NAT 将网络划分为内部网络(inside)和外部网络(outside)两部分。

局域网主机利用NA T 访问网络时,是将局域网内部的本地地址转换为全局地址(互联网合法IP 地址)后转发数据包。

NAT 分为两种类型:NA T(网络地址转换)和NAPT(网络地址端口转换)。

NAT 是实现转换后一个本地IP 地址对应与一个全局地址。

NAPT 是实现转换后多个IP 地址对应一个全局地址。

目前网络中由于公网IP 地址紧缺,而局域网主机数较多,因此一般使用动态的NAPT 实现局域网多台主机共用一个或少数几个公网IP 访问互联网。

[实现功能]允许内部所有主机在公网地址缺乏的情况下可以访问外部网络。

[实验设备]R1762路由器(两台)、V .35线缆(1条)、PC (两台)直连线或交叉线(2)[实验拓扑][实验步骤]步骤1. 基本配置局域网路由器Router2 基本配置router#configure terminal192.17.4.1/24 F1/0 192.17.3.1/24 192.17.4.2/24 192.17.3.2/24 S1/2 S1/2 R1 Lan-router Internet-router F1/0 192.17.1.1/24 192.17.1.2/24 R2Enter configuration commands, one per line. End with CNTL/Z.router(config)#hostname router2router2(config)#interface fastEthernet 1/0router2(config-if)#ip add 192.17.4.1 255.255.255.0router2(config-if)#no shutdownrouter2(config-if)#exitrouter2(config)#interface serial 1/2router2(config-if)#ip add 192.17.3.2 255.255.255.0router2(config-if)#no shutdownrouter2(config-if)#endrouter2#测试命令:show ip interface brief。

路由器的NAT的原理及配置

路由器的NAT的原理及配置NAT(Network Address Translation,网络地址转换)是一种网络通信协议,用于解决IP地址不足的问题。

通过NAT技术,一个公网IP地址可以映射到多个私网IP地址,实现多个设备共享同一个公网IP地址的功能。

在路由器上配置NAT,可以实现多台设备通过路由器进行互联网访问。

本文将详细介绍路由器的NAT原理及配置方法,包括以下几个章节:1. NAT的基本原理NAT通过修改IP数据包的源地址和目的地址,实现内部IP 地址与外部IP地址之间的映射关系。

它分为静态NAT和动态NAT两种模式,具体的工作机制将在本章进行详细解释。

2. 静态NAT的配置方法静态NAT是一种固定的地址映射方式,将内部IP地址与外部IP地址一对一映射。

这种方式适用于需要固定映射关系的场景,如服务器对外提供服务的情况。

本章将介绍如何在路由器上配置静态NAT。

3. 动态NAT的配置方法动态NAT是根据内部设备的需求进行地址映射的方式,可以动态地分配外部IP地址。

这种方式适用于内部设备数量较多且变化频繁的情况。

本章将介绍如何在路由器上配置动态NAT。

4. NAT的高级配置除了基本的静态和动态NAT配置外,路由器还提供了一些高级的NAT配置选项,包括端口转发、NAT策略、NAT池等功能。

本章将介绍如何使用这些高级配置功能,以满足特定的网络需求。

5. NAT的故障处理在配置NAT时,可能会遇到各种故障,如由于配置错误导致的网络不通等。

本章将介绍常见的NAT故障情况及解决方法,帮助用户快速排查和解决问题。

附件:本文档无附件。

法律名词及注释:1. NAT(Network Address Translation):网络地址转换,一种网络协议,用于解决IP地址不足的问题。

2. IP地址(Internet Protocol Address):互联网协议地址,用于唯一标识互联网上的设备。

3. 静态NAT(Static NAT):一种固定的地址映射方式,将内部IP地址与外部IP地址一对一映射。

网络防火墙的网络地址转换(NAT)配置指南(三)

网络防火墙的网络地址转换(NAT)配置指南随着互联网的快速发展,网络安全成为了一个日益重要的议题。

作为网络安全的重要组成部分,网络防火墙在保护网络免受恶意攻击的同时,也面临着一系列的配置和管理挑战。

其中,网络地址转换(NAT)作为网络防火墙中的一种重要功能,为企业提供了一种有效的方式来管理和保护内部网络。

一、NAT的概述网络地址转换(NAT)是一种将私有IP地址转换为公共IP地址的技术。

它允许内部网络使用私有IP地址,而无需公共IP地址,从而提供了更灵活的网络管理和更有效地利用IP地址资源的方式。

NAT通过在网络防火墙上配置转换规则,将内部网络请求映射为公共IP地址,实现内外网络之间的通信。

二、NAT的配置步骤1. 确定内部和外部网络接口在配置NAT之前,首先需要确定内部和外部网络接口。

内部网络接口通常是指连接到企业内部网络的网络接口,而外部网络接口则是指连接到公共互联网的网络接口。

正确地确定内部和外部网络接口对于后续的配置和管理至关重要。

2. 创建NAT转换规则在网络防火墙上创建NAT转换规则是配置NAT的关键步骤。

根据企业的具体需求,可以创建多个转换规则来满足不同的网络需求。

例如,可以创建一个基本的转换规则,将内部网络的请求映射到公共IP地址,实现对外部网络的访问;同时可以创建一个高级转换规则,实现内部网络的更复杂的映射和访问控制。

3. 配置端口映射和转换策略除了基本的IP地址转换外,NAT还允许配置端口映射和转换策略。

端口映射可以将内部网络的某个端口映射到公共IP地址的不同端口,实现内外网络之间的特定端口的通信。

转换策略可以根据具体的网络需求,灵活地配置内外网络之间的通信方式,如源地址转换、目标地址转换等。

4. 设置NAT的安全策略NAT的配置除了满足网络需求外,还需要考虑网络安全方面的因素。

网络防火墙可以配置NAT的安全策略,限制外部网络对内部网络的访问,并实施访问控制,保护内部网络的安全。

如何设置局域网的网络地址转换(NAT)

如何设置局域网的网络地址转换(NAT)在网络通信中,网络地址转换(Network Address Translation,简称NAT)被广泛应用于局域网中。

NAT技术可以将局域网内部的私有IP 地址映射为公网IP地址,实现内部网络与外部网络的通信。

本文将介绍如何设置局域网的网络地址转换。

一、什么是NAT网络地址转换(NAT)是一种网络协议技术,通过改变报文IP地址的方式,实现网络数据包在不同网络之间的转发。

它主要用于解决IP地址不足的问题,同时也可以增强网络安全性。

二、NAT的工作原理NAT的工作原理可以简单概括为以下几个步骤:1. 内部主机发送请求到外部网络。

内部主机的私有IP地址会被NAT设备替换成公网IP地址。

2. 外部网络返回响应给内部主机。

NAT设备会将响应的公网IP地址转换回内部主机的私有IP地址。

3. 内部主机与外部主机之间建立通信。

三、设置局域网的NAT设置局域网的NAT需要一个支持NAT功能的设备,如路由器。

以下是设置局域网NAT的步骤:1. 登录路由器管理界面。

通常在浏览器中输入路由器的默认IP地址,如192.168.1.1,进入路由器管理界面。

2. 进入NAT设置页面。

在管理界面中找到“NAT设置”或类似的选项。

3. 启用NAT功能。

找到“启用NAT”或类似的选项,并将其设置为开启状态。

4. 配置NAT规则。

在NAT设置页面中,可以配置具体的NAT规则。

一般情况下,可以选择默认的规则即可。

如果需要特定的NAT映射规则,可以根据实际需求进行配置。

5. 保存设置并重启路由器。

设置完成后,保存配置并重启路由器以使设置生效。

四、常见问题及解决方法1. NAT无法正常工作:请确保已正确配置NAT规则并重启路由器。

如果问题仍然存在,可能是路由器硬件问题,建议更换路由器或联系厂商技术支持。

2. 局域网内主机无法访问外部网络:请检查网关设置是否正确,并确保物理连接正常。

若仍无法解决问题,请联系网络服务提供商或厂商技术支持。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Packet Tracer 5.2实验(十四) 网络一、实验目标•理解NAT网络地址转换的原理及功能;•掌握静态NAT的配置,实现局域网访问互联网;二、实验背景公司欲发布WWW服务,现要求将内网Web服务器IP地址映射为全局IP地址,实现外部网络可访问公司内部Web服务器。

三、技术原理•网络地址转换NAT(NetworkAddress Translation),被广泛应用于各种类型Internet接入方式和各种类型的网络中。

原因很简单,NAT不仅完美解决了IP地址不足的问题,而且还能够有效地避免来自网络外部的攻击,隐藏并保护网络内部的计算机。

•默认情况下,内部IP地址是无法被路由到外网的,内部主机10.1.1.1要与外部internet通信,IP包到达NAT路由器时,IP包头的源地址10.1.1.1被替换成一个合法的外网IP,并在NAT转换表中保存这条记录。

当外部主机发送一个应答到内网时,NAT路由器收到后,查看当前NAT转换表,用10.1.1.1替换掉这个外网地址。

•NAT将网络划分为内部网络和外部网络两部分,局域网主机利用NAT访问网络时,是将局域网内部的本地地址转换为全局地址(互联网合法的IP地址)后转发数据包。

•NAT分为两种类型:NAT(网络地址转换)和NAPT(网络端口地址转换IP地址对应一个全局地址)。

•静态NAT:实现内部地址与外部地址一对一的映射。

现实中,一般都用于服务器;•动态NAT:定义一个地址池,自动映射,也是一对一的。

现实中,用得比较少;•NAPT:使用不同的端口来映射多个内网IP地址到一个指定的外网IP地址,多对一。

四、实验步骤实验拓扑1、R1为公司出口路由器,其与外部路由之间通过V.35电缆串口连接,DCE端连接在R2上,配置其时钟频率为64000;2、配置PC机、服务器及路由器接口IP地址;3、在各路由器上配置静态路由协议,让PC间能相互ping通;4、在R1上配置静态NAT;5、在R1上定义内外部网络接口;6、验证主机之间的互通性。

R1:Router>enRouter#conf tEnter configuration commands,one per line. End with CNTL/Z.Router(config)#hostname R1R1(config)#int fa0/0R1(config-if)#ip add192.168.1.1 255.255.255.0R1(config-if)#no shut%LINK-5-CHANGED: InterfaceFastEthernet0/0, changed stateto up%LINEPROTO-5-UPDOWN: Lineprotocol on InterfaceFastEthernet0/0, changed stateto upR1(config-if)#exitR1(config)#int s2/0R1(config-if)#ip add 222.0.1.1255.255.255.0R1(config-if)#no shut%LINK-5-CHANGED: InterfaceSerial2/0, changed state to downR1(config-if)#%LINK-5-CHANGED: InterfaceSerial2/0, changed state to up%LINEPROTO-5-UPDOWN: Lineprotocol on Interface Serial2/0,changed state to upR1(config-if)#R1(config-if)#R1(config-if)#exitR1(config)#ip route 222.0.2.0255.255.255.0 222.0.1.2 //配置到222.0.2.0网段的静态路由R1(config)#endR1#%SYS-5-CONFIG_I: Configuredfrom console by consoleR1#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODR P - periodic downloaded static routeGateway of last resort is not setC 192.168.1.0/24 is directly connected, FastEthernet0/0C 222.0.1.0/24 is directly connected, Serial2/0S 222.0.2.0/24 [1/0] via 222.0.1.2R1#R1#R1#conf tEnter configuration commands, one per line. End with CNTL/Z. R1(config)#int fa0/0R1(config-if)#?arp Set arp type (arpa, probe, snap) or timeout bandwidth Set bandwidth informational parametercdp CDP interface subcommandscryptoEncryption/Decryption commands custom-queue-list Assign acustom queue list to an interface delay Specify interface throughput delaydescription Interface specific descriptionduplex Configure duplex operation.exit Exit from interface configuration modefair-queue Enable Fair Queuing on an Interfacehold-queue Set hold queue depthip Interface Internet Protocol config commandsmac-address Manuallyset interface MAC addressmtu Set the interface Maximum Transmission Unit (MTU)no Negate a command or set its defaultspriority-group Assign a priority group to an interface service-policy Configure QoS Service Policyshutdown Shutdown the selected interfacespeed Configure speed operation.tx-ring-limit Configure PA level transmit ring limitzone-member Apply zone nameR1(config-if)#ip ?access-group Specify access control for packetsaddress Set the IP address of an interfacehello-intervalConfigures IP-EIGRP hello intervalhelper-address Specify adestination address for UDP broadcastsinspect Apply inspect nameips Create IPS rulemtu Set IP Maximum Transmission Unitnat NATinterface commandsospf OSPFinterface commandssplit-horizon Perform split horizonsummary-address Perform address summarizationvirtual-reassembly Virtual ReassemblyR1(config-if)#ip nat ?inside Inside interface for address translationoutside Outside interface for address translationR1(config-if)#ip nat inside ? <cr>R1(config-if)#ip nat insideR1(config-if)#exitR1(config)#int s2/0R1(config-if)#ip nat outside ? <cr>R1(config-if)#ip nat outside R1(config-if)#exitR1(config)#R1#R1#R1#conf tEnter configuration commands, one per line. End with CNTL/Z. R1(config)#ip ?access-list Namedaccess-listdefault-network Flags networks as candidates for default routesdhcp Configure DHCP server and relay parameters domain IP DNSResolverdomain-lookup Enable IP Domain Name System hostname translationdomain-name Define the default domain nameforward-protocol Controls forwarding of physical and directed IP broadcastshost Add an entryto the ip hostname tablename-server Specify address of name server to usenat NATconfiguration commandsroute Establishstatic routestcp Global TCP parametersR1(config)#ip nat ?inside Inside address translationoutside Outside address translationpool Define pool of addressesR1(config)#ip nat inside ?source Source address translationR1(config)#ip nat inside source ? list Specify access list describing local addressesstatic Specify staticlocal->global mappingR1(config)#ip nat inside source static ?A.B.C.D Inside local IP addresstcp Transmission Control Protocoludp User DatagramProtocolR1(config)#ip nat inside sourcestatic 192.168.1.2 ?A.B.C.D Inside global IPaddressR1(config)#ip nat inside sourcestatic 192.168.1.2 222.0.1.3 ?<cr>R1(config)#ip nat inside sourcestatic 192.168.1.2 222.0.1.3 //配置内网到外网的静态NAT映射R1(config)#endR1#%SYS-5-CONFIG_I: Configuredfrom console by consoleR1#show ip nat ?statistics Translationstatisticstranslations TranslationentriesR1#show ip nat translationsPro Inside global Insidelocal Outside localOutside global--- 222.0.1.3192.168.1.2 ------R1#R1#show ip nat translationsPro Inside global Insidelocal Outside localOutside global--- 222.0.1.3192.168.1.2 ------tcp 222.0.1.3:80192.168.1.2:80222.0.2.2:1025222.0.2.2:1025R1#R1#show running-configBuilding configuration...Current configuration : 753 bytes!version 12.2no service timestamps log datetime msecno service timestamps debug datetime msecno service password-encryption !hostname R1!...!interface FastEthernet0/0ip address 192.168.1.1255.255.255.0ip nat insideduplex autospeed auto!interface FastEthernet1/0no ip addressduplex autospeed autoshutdown!interface Serial2/0ip address 222.0.1.1255.255.255.0ip nat outside!interface Serial3/0no ip addressshutdown!interface FastEthernet4/0no ip addressshutdown!interface FastEthernet5/0no ip addressshutdownip nat inside source static 192.168.1.2 222.0.1.3ip classlessip route 222.0.2.0 255.255.255.0 222.0.1.2!...!line con 0line vty 0 4login!!!endR1#R2:Router>Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z. Router(config)#hostname R2R2(config)#int fa0/0R2(config-if)#ip add 222.0.2.1 255.255.255.0R2(config-if)#no shut%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to upR2(config-if)#exitR2(config)#int s2/0R2(config-if)#ip add 222.0.1.2 255.255.255.0R2(config-if)#no shut%LINK-5-CHANGED: Interface Serial2/0, changed state to up R2(config-if)#clock rate 64000 R2(config-if)#%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial2/0, changed state to upR2(config-if)#R2(config-if)#R2(config-if)#exitR2(config)#ip route 192.168.1.0 255.255.255.0 222.0.1.1R2(config)#endR2#%SYS-5-CONFIG_I: Configured from console by consoleR2#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODR P - periodic downloaded static routeGateway of last resort is not setS 192.168.1.0/24 [1/0] via 222.0.1.1C 222.0.1.0/24 is directly connected, Serial2/0C 222.0.2.0/24 is directly connected, FastEthernet0/0R2#PC1:Packet Tracer PC Command Line 1.0 PC>ipconfigIP Address......................: 222.0.2.2Subnet Mask.....................:255.255.255.0Default Gateway.................:222.0.2.1PC>ping 192.168.1.2Pinging 192.168.1.2 with 32 bytes of data:Request timed out.Reply from 192.168.1.2: bytes=32 time=19ms TTL=126Reply from 192.168.1.2: bytes=32 time=17ms TTL=126Reply from 192.168.1.2: bytes=32 time=15ms TTL=126Ping statistics for 192.168.1.2: Packets: Sent = 4, Received = 3, Lost = 1 (25% loss), Approximate round trip times in milli-seconds:Minimum = 15ms, Maximum = 19ms, Average = 17msPC>PC1-WEB:。