Delphi拦截网络数据封包

防火墙的数据包拦截方式小结

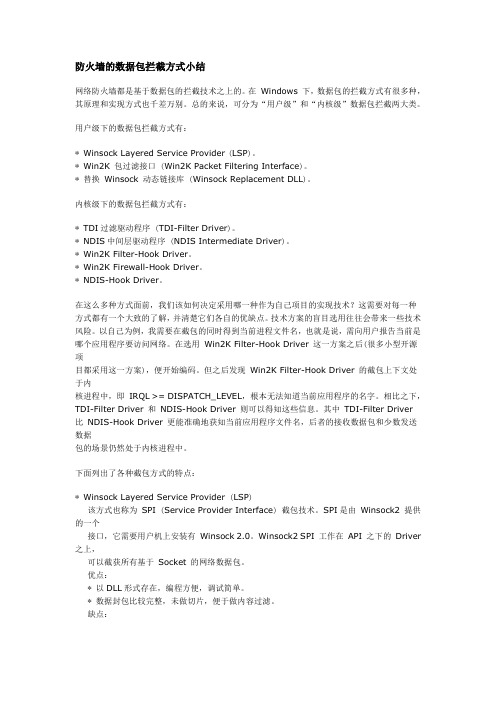

防火墙的数据包拦截方式小结网络防火墙都是基于数据包的拦截技术之上的。

在Windows下,数据包的拦截方式有很多种,其原理和实现方式也千差万别。

总的来说,可分为“用户级”和“内核级”数据包拦截两大类。

用户级下的数据包拦截方式有:* Winsock Layered Service Provider (LSP)。

* Win2K 包过滤接口(Win2K Packet Filtering Interface)。

* 替换Winsock动态链接库 (Winsock Replacem ent DLL)。

内核级下的数据包拦截方式有:* TDI过滤驱动程序 (TDI-Filter Driver)。

* NDIS中间层驱动程序 (NDIS Intermediate Driver)。

* Win2K Filter-Hook Driver。

* Win2K Firewall-Hook Driver。

* NDIS-Hook Driver。

在这么多种方式面前,我们该如何决定采用哪一种作为自己项目的实现技术?这需要对每一种方式都有一个大致的了解,并清楚它们各自的优缺点。

技术方案的盲目选用往往会带来一些技术风险。

以自己为例,我需要在截包的同时得到当前进程文件名,也就是说,需向用户报告当前是哪个应用程序要访问网络。

在选用Win2K Filter-Hook Driver这一方案之后(很多小型开源项目都采用这一方案),便开始编码。

但之后发现Win2K Filter-Hook Driver的截包上下文处于内核进程中,即IRQL >= DISPATCH_LEVEL,根本无法知道当前应用程序的名字。

相比之下,TDI-Filter Driver和NDIS-Hook Driver则可以得知这些信息。

其中TDI-Filter Driver比NDIS-Hook Driver更能准确地获知当前应用程序文件名,后者的接收数据包和少数发送数据包的场景仍然处于内核进程中。

Delphi正则表达式使用方法(TPerlRegEx)

Delphi正则表达式使⽤⽅法(TPerlRegEx)使⽤Delphi开发软件⽆疑是⼀种⽐较⾼效率的⽅式,完全对象的语⾔,严格控制的语法,可视化开发环境的性能,编译器的速度和已编译代码的效率,编程语⾔的功能及其复杂性,数据库结构的灵活性和可扩展性,框架对设计和使⽤模式的扩充⽆疑都是delphi⾝上的光芒。

最近飘易使⽤Delphi开发了⼀套⼯具,由于和⽹络应⽤相关的东西较多,需要使⽤正则表达式,⽽⽬前主流的delphi下的正则表达式,应该是 PerlRegEx 。

安装⽅法(飘易使⽤的delphi版本是 delphi2007):1、先把解压的 TPerlRegEx ⽂件夹放在 Delphi 的根⽬录下的 Imports ⽬录中。

2、⽬前最新 For Win32 的版本是可以在 Delphi7,Delphi 2006,Delphi 2007,Delphi 2009 下使⽤。

飘易⽤的是2007,于是就打开 PerlRegExD2007.dpk ,在 Project Manager 窗⼝中的 PerlRegExD2007.bpl 上点击右键,执⾏ Install。

这时在 Tool Palette 的列表中已经有了 TPerlRegEx,在 JGsoft 组。

3、Tools -> Options -> Environment Options -> Delphi Options -> Library-Win32 -> Library path -> 添加路径:$(BDS)\Imports\TPerlRegEx (注:就是刚才放置的路径)。

4、打开delphi根⽬录下 Imports\TPerlRegEx\pcre ,把 pcre3.dll ⽂件复制到 C:\WINDOWS\system32 ⽂件夹下,这个⽂件夹⾥是windows 系统存放 dll ⽂件的⼤本营。

如果不复制pcre3.dll,在应⽤ TPerlRegEx 正则的时候,系统提⽰出错。

delphi一个用socket封装UDPTCP通信的例子

unit UnitTCPUDP;interfaceusesWindows, Messages, SysUtils, Variants, Classes, Graphics, Controls, Forms,Dialogs, StdCtrls,WinSock, ExtCtrls, ComCtrls,inif iles,StrUtils;constWM_SOCK = WM_USER + 82; {自定义windows消息}//在tcp 服务器方式下,WM_SOCK为监听消息// WM_SOCK+1到 WM_SOCK+MAX_ACCEPT 为与连接客户端进行通讯时的消息MAX_ACCEPT=100;FD_SET= MAX_ACCEPT;typeTFormTCPUDP = class(TForm)BtnSend: TButton;MemoReceive: TMemo;EditSend: TEdit;Label2: TLabel;Label3: TLabel;Bevel2: TBevel;STOpCode: TStaticText;STIndex: TStatic Text;STCommand: TStatic Text;GroupBox1: TGroupBox;GroupBox2: TGroupBox;GroupBox3: TGroupBox;RBTCP: TRadioButton;RBUDP: TRadioButton;Panel1: TPanel;RBClient: TRadioButton;RBServer: TRadioButton;GroupBox4: TGroupBox;BtnConnect: TButton;BtnClose: TButton;Bevel1: TBevel;StatusBar1: TStatusBar;PanelDest: TPanel;Label4: TLabel;EditRemoteHost: TEdit;Label5: TLabel;EditRemotePort: TEdit;Label6: TLabel;CmbSendTo: TComboBox;Label7: TLabel;PanelLocal: TPanel;ChkBind: TCheckBox;EditHostPort: TEdit;Label1: TLabel;procedure BtnSendClick(Sender: TObject);procedure BtnConnectClick(Sender: TObject);procedure RBTCPClick(Sender: TObject);procedure RBUDPClick(Sender: TObject);procedure BtnCloseClick(Sender: TObject);procedure FormClose(Sender: TObject; var Action: TCloseAction);procedure RBClientClick(Sender: TObject);procedure RBServerClick(Sender: TObject);procedure ChkBindClick(Sender: TObject);procedure FormCreate(Sender: TObject);procedure EditHostPortChange(Sender: TObject);procedure EditRemoteHostChange(Sender: TObject);procedure EditRemotePortChange(Sender: TObject);procedure FormActivate(Sender: TObject);procedure CmbSendToKeyPress(Sender: TObject; var Key: Char); {消息接送}private{ Private declarations }FirstFlag:Boolean;INIPath:String;procedure R eadData(var Message: TMessage);function ReadTCPUDPIni():boolean; //读取配置信息procedure Wri t eIniStr(FileName:String;section:string;Ident:string;StringValue:string);//写系统信息 procedure Wri t eIniBool(FileName:String;section:string;Ident:string;BoolValue:Boolean);//写系统信息 protected{ Protected declarations }{ other fields and methods}procedure wndproc(var message:Tmessage);override;public{ Public declarations }end;constDATA_LENGTH =120; //数据长度typeTUDPaction = packed recordopcode:byte; //操作码index:word; //序列号Command:byte; //命令字data:array[0..(DATA_LENGTH-1)] of char; //数据end;varFormTCPUDP: TFormTCPUDP;AcceptSock:Array[0..MAX_ACCEPT] OF Tsocket;FSockAccept : Array[0..MAX_ACCEPT] OF TSockAddrIn;AcceptSockFlag: Array[0..MAX_ACCEPT] OF boolean;AcceptNum:integer=0;FSockLocal : TSockAddrIn;PackageID:integer=0; //包序号BindFlag:Boolean=true;TcpFlag:Boolean=false;ServerFlag:Boolean=false;function WinSockInital(Handle: HWnd):bool;Procedure WinSockClose();implementation{$R *.dfm}{始化SOCKET}function WinSockInital(Handle: HWnd):bool;var TempWSAData: TWSAData;i:integer;beginresult := false;{ 1 初始化SOCKET}if WSAStartup(2, TempWSAData)=1 then //2表示启用winsock2 exi t;{若是用UDP通信,则用}if TcpFlag thenAcceptSock[0]:=Socket(AF_INET,SOCK_STREAM,0)elseAcceptSock[0]:=Socket(AF_INET,SOCK_DGRAM,0);if AcceptSock[0]=SOCKET_ERROR thenexi t;if (BindFlag and not tcpflag) or (Serverflag and tcpflag) thenif bind(AcceptSock[0],FSockLocal,sizeof(FSockLocal))<>0 then beginWinSockClose();exit;end;if Tcpflag thenif Serverflag thenbeginif Listen(AcceptSock[0],1)<>0 then //等待连接队列的最大长度为1begin WinSockClose();exi t;end;endelseif connect(AcceptSock[0],FSockAccept[0],sizeof(FSockAccept[0]))<>0 thenbeginWinSockClose();exi t;end;{FD_READ 在读就绪的时候, 产生WM_SOCK 自定义消息号}if not TcpFlag thenWSAAsyncSelect(AcceptSock[0], Handle , WM_SOCK, FD_READ)else if Serverflag thenWSAAsyncSelect(AcceptSock[0], Handle , WM_SOCK, FD_READ or FD_ACCEPT or FD_CLOSE) elseWSAAsyncSelect(AcceptSock[0], Handle , WM_SOCK, FD_READ or FD_CLOSE);R esult:=true;end;{关闭SOCKET}Procedure WinSockClose();var i:integer;beginfor i:=1 to MAX_ACCEPT DOif AcceptSockFlag[i] thenbeginCloseSocket(AcceptSock[i]);AcceptSockFlag[i]:=false;end;CloseSocket(AcceptSock[0]); {closesocket函数用来关闭一个描述符为AcceptSock[0]套接字}WSACleanup;end;function TFormTCPUDP.ReadTCPUDPIni():boolean;var ti:TiniFile;beginti:=TIniFile.Create(INIPath+'TCPUDP.ini');EditHostPort.text:=ti.ReadString('Setting','LocalPort','');ChkBind.Checked:=ti.ReadBool('Setting','BindStatus',false);EditR emotePort.text:=ti.ReadString('Setting','RemotePort','');EditR emoteHost.text:=ti.ReadString('Setting','R emoteHost','');RBTCP.Checked:=ti.ReadBool('Setting','TCPStatus',false);RBUDP.Checked:=not RBTCP.Checked;RBServer.Checked:=ti.R eadBool('Setting','ServerStatus',false);RBClient.Checked:=not RBServer.Checked;end;procedure TFormTCPUDP.WriteIniStr(FileName:String;Section:string;Ident:string;StringValue:string); var ti:TiniFile;beginti:=TIniFile.Create(FileName);ti.writestring(section,Ident,StringValue);ti.Free;end;procedure TFormTCPUDP.WriteIniBool(FileName:String;Section:string;Ident:string;BoolValue:Boolean); var ti:TiniFile;beginti:=TIniFile.Create(FileName);ti.writebool(section,Ident,BoolValue);ti.Free;end;procedure TFormTCPUDP.BtnSendClick(Sender: TObject);var SEND_PACKAGE : TUDPaction; //数据发送i:integer;s:String;beginFillchar(SEND_PACKAGE.data,Data_Length,chr(0));SEND_PACKAGE.data[0]:='1';SEND_PACKAGE.data[1]:='2';SEND_PACKAGE.data[2]:='3';SEND_PACKAGE.opcode:=2;SEND_PACKAGE.index:=PackageID;SEND_mand:=3;s:=editsend.Text;for i:=0 to length(EditSend.Text)-1 doSEND_PACKAGE.data[i]:=s[i+1];PackageID:=PackageID+1;if not (Tcpflag and Serverflag) thensendto(AcceptSock[0], SEND_PACKAGE,sizeof(SEND_PACKAGE), 0, FSockAccept[0], sizeof(FSockAcce pt[0]))else if AcceptNum=0 thenApplication.MessageBox('没有一个客户端和您建立连接','信息提示',MB_OK)elsebegini:=pos(' ',CmbSendto.Text);if i>0 thenbegini:=strtoint(MidStr(CmbSendTo.Text,8,i-8));sendto(AcceptSock[i], SEND_PACKAGE,sizeof(SEND_PACKAGE), 0, FSockAccept[i], sizeof(FSockAcce pt[i]));endelseApplication.MessageBox('您没有选择发送方','错误提示',MB_OK);end;// sendto(AcceptSock[0], NbtstatPacket,50, 0, FSockAccept[0], sizeof(FSockAccept[0]));end;procedure TFormTCPUDP.BtnConnectClick(Sender: TObject);var s:String;i:integer;begins:='正在建立连接....';StatusBar1.Panels[0].Text:=s;Application.ProcessMessages;FSockLocal.sin_family:=AF_INET;FSockLocal.sin_port:=htons(strtoint(Edi t Hostport.Text));FSockAccept[0].sin_family:=AF_INET;FSockAccept[0].sin_port:=htons(strtoint(EditRemoteport.Text));FSockAccept[0].SIn_Addr.S_addr := inet_addr(PChar(EditR emoteHost.Text));//inet_addr(pchar(IP)); if WinSockInital(FormTCPUDP.Handle) thenbeginBtnConnect.Enabled:=false;BtnClose.Enabled:=true;BtnSend.Enabled:=true;s:='连接成功!';if ChkBind.Checked thens:=s+', ---绑定端口';if RBTcp.Checked thenbegins:=s+',---TCP方式';if RBServer.Checked thens:=s+',---服务端'elses:=s+',---客户端';endelses:=s+',---UDP方式';if tcpflag and Serverflag thenbeginAcceptNum:=0;CmbSendto.Clear;StatusBar1.Panels[2].Text:='共有:'+inttostr(AcceptNum)+'个连接';end;endelsebeginfor i:=0 to StatusBar1.Panels.count-1 doStatusBar1.Panels[i].Text:='';s:='创建套接字失败!!';end;StatusBar1.Panels[0].Text:=s;end;procedure TFormTCPUDP.wndproc(var Message: TMessage);beginif (Message.Msg>=WM_SOCK) and (Message.Msg<=WM_SOCK+MAX_ACCEPT) thenReadData(Message)elseinherited wndproc(message);end;procedure TFormTCPUDP.ReadData(var Message: TMessage);varReceive_PACKAGE : TUDPaction; //数据发送flen,len,i,index: integer;Event: word;beginIndex:=(Message.Msg-WM_SOCK);flen:=sizeof(FSockAccept[Index]);Event := WSAGetSelectEvent(Message.LParam);if Event = FD_READ thenbeginlen := recvfrom(AcceptSock[Index], Receive_PACKAGE, sizeof(R eceive_PACKAGE), 0, FSockAccept[In dex], Flen);if len> 0 thenbeginStatusBar1.Panels[0].Text:='收到来自ip地址:'+inet_ntoa(FSockAccept[Index].sin_addr)+' 端口:'+inttostr(ntohs(FSockAccept[Index].sin_port))+'的数据';StOpCode.Caption:= format('%.2d',[Receive_PACKAGE.opCode]);StIndex.Caption:= format('%d',[Receive_PACKAGE.Index]);StCommand.Caption:= format('%.2d',[R eceive_mand]);MemoR eceive.Lines.Add(StrPas(Receive_PACKAGE.data))end;endelse if Event=FD_ACCEPT thenbeginfor i:=1 to MAX_ACCEPT DOif not AcceptSockFlag[i] thenbeginflen:=Sizeof(FSockAccept[i]);AcceptSock[i]:=accept(AcceptSock[0],@FSockAccept[i],@flen);WSAAsyncSelect(AcceptSock[i], Handle , WM_SOCK+i, FD_READ or FD_CLOSE);AcceptSockFlag[i]:=true;AcceptNum:=AcceptNum+1;CmbSendto.I tems.Add('套接口:'+inttostr(i)+' 地址:'+inet_ntoa(FSockAccept[i].sin_addr)+' 端口:'+inttostr(ntohs(FSockAccept[i].sin_port)));break;end;StatusBar1.Panels[2].Text:='共有:'+inttostr(AcceptNum)+'个连接';endelse if Event=FD_CLOSE thenbeginWSAAsyncSelect(AcceptSock[index], FormTCPUDP.Handle, 0, 0);if index<>0 thenbeginfor i:=0 to CmbSendto.I tems.Count-1 doif CmbSendto.I tems.Strings[i]= '套接口:'+inttostr(index)+' 地址:'+inet_ntoa(FSockAccept[index].sin_addr)+' 端口:'+inttostr(ntohs(FSockAccept[index].sin_port)) thenbeginCmbSendto.Items.Delete(i);break;end;CloseSocket(AcceptSock[index]);AcceptSockFlag[index]:=false;AcceptNum:=AcceptNum-1;StatusBar1.Panels[2].Text:='共有:'+inttostr(AcceptNum)+'个连接';end;end;end;procedure TFormTCPUDP.RBTCPClick(Sender: TObject);beginwriteiniBool(INIPath+'TCPUDP.ini','Setting','TCPStatus',true);RBServer.Enabled:=true;RBClient.Enabled:=true;if RBServer.Checked thenbeginPanelDest.Visible:=false;CmbSendto.Enabled:=true;endelsebeginPanelDest.Visible:=true;PanelLocal.Visible:=false;end;ChkBind.Enabled:=false;TcpFlag:=true;end;procedure TFormTCPUDP.RBUDPClick(Sender: TObject);beginwriteiniBool(INIPath+'TCPUDP.ini','Setting','TCPStatus',false);RBServer.Enabled:=false;RBClient.Enabled:=false;PanelDest.Visible:=true;TcpFlag:=false;ChkBind.Enabled:=true;CmbSendto.Enabled:=false;PanelLocal.Visible:=true;end;procedure TFormTCPUDP.BtnCloseClick(Sender: TObject);var i:integer;beginWinSockClose();BtnConnect.Enabled:=true;BtnClose.Enabled:=false;BtnSend.Enabled:=false;CmbSendto.Clear;for i:=0 to StatusBar1.Panels.count-1 doStatusBar1.Panels[i].Text:='';Statusbar1.Panels[0].Text:='已关闭套接字!!';end;procedure TFormTCPUDP.FormClose(Sender: TObject; var Action: TCloseAction); beginif BtnClose.Enabled then WinSockClose();end;procedure TFormTCPUDP.RBClientClick(Sender: TObject);beginwriteiniBool(INIPath+'TCPUDP.ini','Setting','ServerStatus',false);ServerFlag:=false;PanelDest.Visible:=true;CmbSendto.Enabled:=false;if Tcpflag thenPanelLocal.Visible:=falseelsePanelLocal.Visible:=true;end;procedure TFormTCPUDP.RBServerClick(Sender: TObject);beginwriteiniBool(INIPath+'TCPUDP.ini','Setting','ServerStatus',true);ServerFlag:=true;if Tcpflag thenbeginPanelDest.Visible:=false;CmbSendto.Enabled:=true;ChkBind.Enabled:=false;ChkBind.Checked:=true;endelseChkBind.Enabled:=true;PanelLocal.Visible:=true;end;procedure TFormTCPUDP.ChkBindClick(Sender: TObject);beginwriteiniBool(INIPath+'TCPUDP.ini','Setting','BindStatus',ChkBind.Checked); BindFlag:=ChkBind.Checked;end;procedure TFormTCPUDP.FormCreate(Sender: TObject);var i:integer;beginFirstFlag:=true;for i:=1 to MAX_ACCEPT doAcceptSockFlag[i]:=false;INIPath:=extractFilePath(ParamStr(0));end;procedure TFormTCPUDP.EditHostPortChange(Sender: TObject);beginwriteiniStr(INIPath+'TCPUDP.ini','Setting','LocalPort',EditHostPort.Text);end;procedure TFormTCPUDP.EditRemoteHostChange(Sender: TObject);beginwriteiniStr(INIPath+'TCPUDP.ini','Setting','RemoteHost',EditR emoteHost.Text); end;procedure TFormTCPUDP.EditRemotePortChange(Sender: TObject);beginwriteiniStr(INIPath+'TCPUDP.ini','Setting','RemotePort',EditRemotePort.Text); end;procedure TFormTCPUDP.FormActivate(Sender: TObject);beginif FirstFlag thenbeginFirstFlag:=false;ReadTCPUDPIni();end;end;procedure TFormTCPUDP.CmbSendToKeyPress(Sender: TObject; var Key: Char); beginkey:=chr(0);end;end.。

Access violation at address问题与解决方法

Access violation at address问题与解决方法Windows用户可能经常会看到类似于错误提示:“Error:Access violation at address 836556F8. Read of address 836556F8”。

作为一个Delphi程序开发者,遇到这种错误的机会比其他用户更多(^_^)。

究竟什么是“Access V iolation”?如何在设计期避免它的出现?Access V iolation(非法访问),General Protection Fault(一般保护性错误)或者Invalid Page Fault(无效页面错误),虽然说法不一样,但本质上总是由同一种错误引起的。

Access V iolation 常常在计算机用户运行的程序试图存取未被指定使用的存储区时遇到。

Access violation at address <十六进制值>in module <应用程序名>Read of address <十六进制值>一旦Windows要在它被分配的存储区之外写数据信息,它就会覆盖其他程序甚至操作系统的命令或数据。

一旦发生了这种情况,操作系统将会瘫痪或者以某种形式关闭,你必须重新启动计算机。

例如,在Windows NT/2000下一个程序遇到这种错误时,Dr. Watson出现并且停止了该程序,捕获了一些快速的细节状态,再把它们用文本形式记录下来。

Access Violation是某些最令人气恼的Windows程序遇到的错误之一。

本文的目的就是让你找到Delphi中Access V iolation的解决之道。

首先声明一点,Access V iolation和Microsoft Access 没有任何关系。

用Delphi开发程序时,我们可以把遇到的Access Violation分成两大类:运行期和设计期。

一、设计期的Access Violation1.硬件原因在启动或关闭Delphi IDE以及编译一个Delphi工程时容易出现设计期的Access Violation。

防火墙防止抓包原理

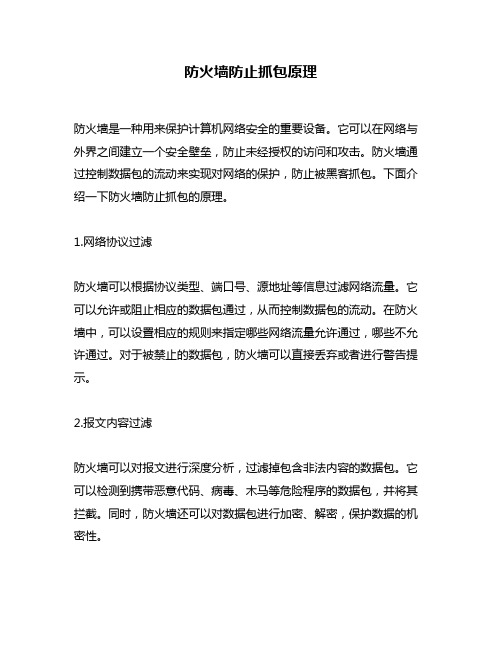

防火墙防止抓包原理防火墙是一种用来保护计算机网络安全的重要设备。

它可以在网络与外界之间建立一个安全壁垒,防止未经授权的访问和攻击。

防火墙通过控制数据包的流动来实现对网络的保护,防止被黑客抓包。

下面介绍一下防火墙防止抓包的原理。

1.网络协议过滤防火墙可以根据协议类型、端口号、源地址等信息过滤网络流量。

它可以允许或阻止相应的数据包通过,从而控制数据包的流动。

在防火墙中,可以设置相应的规则来指定哪些网络流量允许通过,哪些不允许通过。

对于被禁止的数据包,防火墙可以直接丢弃或者进行警告提示。

2.报文内容过滤防火墙可以对报文进行深度分析,过滤掉包含非法内容的数据包。

它可以检测到携带恶意代码、病毒、木马等危险程序的数据包,并将其拦截。

同时,防火墙还可以对数据包进行加密、解密,保护数据的机密性。

3.动态端口过滤防火墙可以动态生成临时端口来拦截非法的数据包。

黑客通常会使用一些常用的端口进行攻击,比如23、80、135等。

防火墙可以根据攻击的特点,自动生成一些临时端口,来防止攻击者用已知的端口号进攻。

4.访问控制防火墙可以设置访问控制列表(ACL)来控制哪些用户可以访问网络。

ACL是一种允许或拒绝访问的规则列表,可以针对不同的网络协议、服务、用户等进行配置。

这样可以大大降低黑客利用外部的开放端口进行入侵的机会。

综上,防火墙防止抓包的原理是多方面的,从网络协议过滤到报文内容过滤,从动态端口过滤到访问控制,每一种原理都可以在一定程度上保护网络的安全。

在实际应用中,防火墙和其他安全措施结合起来使用,可以更加有效地防止黑客抓包,保障网络的安全。

delphi 组策略 域名解析策略

delphi 组策略域名解析策略

在Delphi中,组策略是用于管理计算机上的策略设置的工具。

域名解析策略是指在计算机网络中如何解析域名的策略。

在Delphi中,可以使用组策略管理器来配置域名解析策略。

以下是一些常见的域名解析策略设置:

1. DNS服务器优先级:可以配置计算机使用的DNS服务器的

优先级。

通过将优先级设置为本地DNS服务器或其他特定的DNS服务器,可以控制计算机解析域名的方式。

2. DNS缓存设置:可以配置计算机上的DNS缓存。

可以设置

缓存大小、生存时间和刷新时间等参数,从而控制计算机缓存域名解析结果的方式。

3. 域名解析方式:可以配置计算机使用的域名解析方式,如使用递归解析、迭代解析还是使用特定的服务器进行解析。

4. 域名屏蔽:可以配置计算机屏蔽某些域名或者禁止访问某些域名。

通过配置域名黑名单或者白名单,可以限制计算机的域名解析行为。

以上仅是一些常见的域名解析策略设置,实际上,Delphi的组策略提供了丰富的选项和配置项,可以根据具体需求进行设置和调整。

使用Winpcap对数据包进行拦截 一

使用Winpcap对数据包进行拦截一上一篇讲到了对所有的网络数据包进行侦听,并过滤,得到自己想要分析的数据包。

数据包被侦听到了,但仍旧发送给了远程的服务器,若我们希望截获这些数据包,但不希望把这些数据被发送给远程服务器,那该如何解决呢?防火墙!对,我也想到了使用防火墙。

windows下的防火墙,大多使用NIDS(Network Driver Interface Specification)对中间层驱动(Intermediate drivers)进行操作。

NIDS就是把IP包拦截在中间驱动层,使这些不能通过网卡发送。

但是这样做的话,上一篇的模拟sniffer程序也侦听不到被NIDS所拦截的IP包。

因此,防火墙行不通。

使用网卡的混杂模式,通过伪造TCP握手信号,赶在本机与远程端握手连通之前,把本机的手牵到自己这里来,不是也可以实现吗?这正是我所要讲的重点。

没错,我的实现思路也是这样的。

sendto函数只在windows server 2003下支持,在windows XP系统下,为了保证网络安全,已经不再被支持。

有网友说可以用Wsasend()可以替代sendto,为了节约时间,我没有尝试去用Wsasend()函数。

使用Winpcap(windows packet capture)可以完成所需要的功能。

winpcap独立于主机协议(如TCP-IP)而发送和接收原始数据包。

Winpcap为数据包捕获提供了windows下的一个平台,它是由伯克利分组捕获库派生而来的分组捕获库,它是在Windows操作平台上来实现对底层包的截取过滤,它的体系结构是由一个核心的包过滤驱动程序,一个底层的动态连接库packet.dll和一个高层的独立于系统的函数库libpcap组成。

调用winpcap函数的程序,需要安装winpcap程序,使之能与驱动挂上钩。

还需要下载winpcap的头文件和相应的库文件。

这样程序才能够跑得起来。

(转)64位系统安装Delphi7提示Can’tloadpackage:dclite70.。。。

(转)64位系统安装Delphi7提⽰Can’tloadpackage:dclite70.。

第⼀个问题:今天在64的Win7上安装7,在启动时候出现如下提⽰:Can't load package:dclite70.bpl告诉⼤家⼀个解决办法,就是给32.exe去掉数据执⾏保护。

1、C:\Program Files (x86)\Borland\Delphi7\Bin\delphi32.exe。

上⾯是我机器中Delphi7主程序所在的位置。

2、在桌⾯的"计算机"图标右键(也就是以前的"我的电脑"),选择"⾼级系统设置"。

3、在"系统属性"的"⾼级"选项卡的"性能"上点击设置。

4、在"性能选项"选择"数据执⾏保护"。

5、在"为除下列选定程序之外的所有程序和服务启动(DEP)"中添加"Delphi32.exe"。

最后整体的流程如下图:dclite70.bpl全是Window2003的Data Execution Prevention(DEF数据执⾏保护)造成的。

引⽤数据执⾏保护 (DEP) 是 Microsoft Windows XP Service Pack 2 (SP2) /Windows2003⽀持的⼀种处理器功能,它禁⽌在标记为数据存储的内存区域中执⾏代码。

此功能也称作“不执⾏”和“执⾏保护”。

当尝试运⾏标记的数据页中的代码时,就会⽴即发⽣异常并禁⽌执⾏代码。

这可以防⽌攻击者使⽤代码致使数据缓冲区溢出,然后执⾏该代码。

数据执⾏保护 (DEP) 有助于防⽌病毒和其他安全威胁造成破坏,它们的攻击⽅法是从只有 Windows 和其他程序可以使⽤的内存位置执⾏恶意代码。

也就是说,这个DEF数据执⾏保护是MS为了防范其系统中不知哪处的漏洞⽽被攻击者利⽤来制造数据缓冲区溢出⽽达到攻击⼊侵的⽬的的。

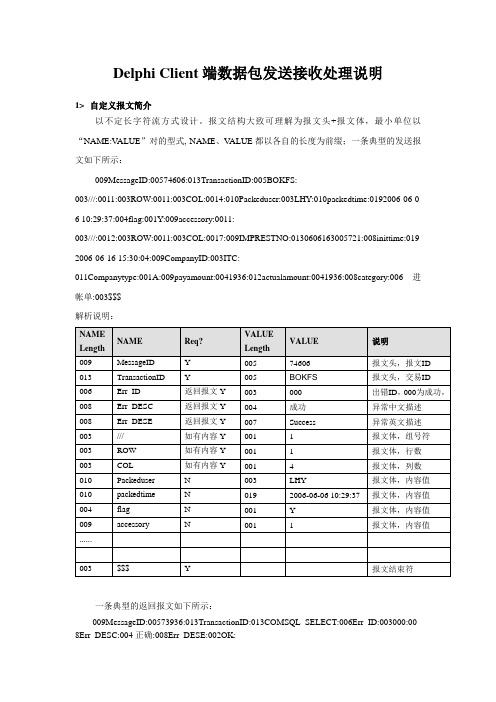

Delphi Client 端数据包发送接收处理函数说明

Delphi Client端数据包发送接收处理说明1>自定义报文简介以不定长字符流方式设计。

报文结构大致可理解为报文头+报文体,最小单位以“NAME:VALUE”对的型式, NAME、V ALUE都以各自的长度为前缀;一条典型的发送报文如下所示:009MessageID:00574606:013TransactionID:005BOKFS:003///:0011:003ROW:0011:003COL:0014:010Packeduser:003LHY:010packedtime:0192006-06-0 6 10:29:37:004flag:001Y:009accessory:0011:003///:0012:003ROW:0011:003COL:0017:009IMPRESTNO:0130606163005721:008inittime:019 2006-06-16 15:30:04:009CompanyID:003ITC:011Companytype:001A:009payamount:0041936:012actualamount:0041936:008category:006进帐单:003$$$解析说明:一条典型的返回报文如下所示:009MessageID:00573936:013TransactionID:013COMSQL_SELECT:006Err_ID:003000:00 8Err_DESC:004正确:008Err_DESE:002OK:003///:0011:003ROW:0013:003COL:0012:008CTN_TYPE:002GS:020CTN_TYPE_DESCR IPTION:009普通箱[3]:008CTN_TYPE:002TN:020CTN_TYPE_DESCRIPTION:006罐状箱:008CTN_TYPE:002UT:020CTN_TYPE_DESCRIPTION:006开顶箱:003$$$★请解析说明?注意:返回报文必须要带有错误信息Err_ID、Err_DESC、Err_DESE。

用Delphi实现手机短讯

用Delphi实现手机短讯很多人一定用过oicq,想必也用过了它的bp机短讯、手机短讯,编程的朋友一定想实现这种功能,如果你的程序能发到手机、发到bp机一定很酷。

现在我就介绍一种可行的方法。

一、原理它不同于oicq的双方都在网上才能进行交流的寻呼功能,它可以将文字信息发送到真正的寻呼机上。

只要你能够上网,就可以自己动手,随时随地将信息发送出去,即使你在国外,也可以利用它来向国内的友人发送信息了,而且不用交纳国际长途费用,是不是方便又省事呢!二、分析现在网上各寻呼台都有网上服务,网页寻呼(web paging)就是常用的一种。

它是通过在互联网上访问寻呼台的主页,然后由寻呼台的信息寻呼系统打传呼。

所以我们只要利用http协议就可以实现网络寻呼了。

以下就简单介绍一下http协议:http中完成一个会话通常要完成:1)客户端程序与服务器建立连接2)发送请求3)服务器响应客户端4)关闭连接http常用到的请求有:1)get(请求一万维网页) 2)head(读取一万维网页的头部) 3)put(请求一存储万维网页) 4)post(附加一个命名的资源) 5)delete(删除万维网页) 6)link(连接两个已有的资源) 7)unlink(断开两个已有资源的连接)http中常用到的应答状态代码有:(*号代表0-9间的一个数) 1. 1** (信息) 2. 2**(成功) 3.4**(客户端错误) 4.5**(服务器错误)其实我们要实现的程序,只用post、get请求,收到正常应答就可以了。

post可以用于把用户输入的数据以数据流的方式传给cgi程序,cgi通过contect-length环境变量来取相应长度的数据流信息。

post请求格式如下:post /stu/chatroom/check.asp http/1.0accept: image/gif, image/x-xbitmap, image/jpeg, image/pjpeg, application/vnd.ms-powerpoint, application/vnd.ms-excel, application/msword, */* referer: /stu/accept-language: zh-cncontent-type: application/x-www-form-urlencodedproxy-connection: keep-aliveuser-agent: mozilla/4.0 (compatible; msie 5.5; windows 98)host: content-length: 87pragma: no-cachecookie: aspsessionidqgggqhhe=abgnnojcigofcdlbiolhkafk服务器正常应答的头部结构为:200 ok http/1.0 说明提交数据成功三、程序的实现delphi中nmhttp已经可以很容易的实现上面的所说的数据提交,而且它还支持proxy、这样对于通过代理服务器上网一样可以适用,并且它不是oicq中发送讯信所用到socket5代理。

如何利用网络防火墙阻止垃圾邮件?

如何利用网络防火墙阻止垃圾邮件随着互联网的普及和发展,电子邮件成为了现代人生活中不可或缺的一部分。

与此同时,垃圾邮件的数量也呈现出快速增长的趋势,不仅给人们的收件箱带来了困扰,还给网络安全带来了威胁。

为了解决这个问题,很多人开始利用网络防火墙来阻止垃圾邮件的传递。

本文将探讨如何利用网络防火墙来有效地阻止垃圾邮件。

首先,我们需要了解网络防火墙的原理。

网络防火墙是一种位于网络边界的安全设备,其主要功能是监控和控制网络流量,从而实现网络的安全性和可靠性。

大多数防火墙都包含反垃圾邮件功能,可以根据一系列规则和策略来识别并拦截垃圾邮件。

为了阻止垃圾邮件,我们可以通过以下几种方式来配置网络防火墙。

首先,我们可以利用黑名单机制。

黑名单是一种列举了垃圾邮件发送者的地址或域名的列表,防火墙可以根据黑名单来过滤邮件。

当防火墙检测到某个邮件发送者在黑名单中时,就会自动拦截这封邮件,从而有效地阻止垃圾邮件的传递。

其次,我们还可以利用白名单机制。

白名单与黑名单相反,是一种列举了合法邮件发送者的地址或域名的列表。

防火墙可以根据白名单来识别合法邮件,从而过滤掉其他垃圾邮件。

利用黑名单和白名单的结合,可以更加准确地检测和拦截垃圾邮件。

除了黑名单和白名单,我们还可以利用关键词过滤来阻止垃圾邮件。

关键词过滤是指根据垃圾邮件中出现的特定关键词或短语来拦截邮件。

我们可以事先设定好一系列与垃圾邮件相关的关键词,当防火墙检测到邮件中出现这些关键词时,就会自动拦截这封邮件。

关键词过滤是一种比较常用的阻止垃圾邮件的方法,但需要不断更新关键词列表,以应对垃圾邮件发送者的变换策略。

此外,我们还可以利用邮件合规性验证来阻止垃圾邮件。

邮件合规性验证是指对邮件的发件人和内容进行验证,以确保邮件的合法性和真实性。

防火墙可以通过验证发件人的电子签名、域名和IP地址等信息,来判断邮件是否合规。

对于不合规的邮件,防火墙可以采取拦截措施,从而有效地阻止垃圾邮件的传递。

Delphi版 外挂编程 大纲

壳虫编程VIP教程专业的免杀技术培训基地我们的口号:绝对不一样的教程!绝对不一样的实战体验!清晰的思路!细致全面的讲解!让你感到学习原来可以这么简单!动画教程只是起到技术交流作用.请大家不用利用此方法对国内的网络做破坏.国人应该团结起来一致对外才是我们的责任.由此动画造成的任何后果和本站无关.欢迎大家参加甲壳虫技术 Delphi游戏外挂编程教学班在接下来的课程里有我和大家一起学习用Delphi制作游戏外挂课程安排,暂定,有可能会实时修改入门篇以简单的QQ游戏(对对碰角色版)为例1、学习CE(Cheat Engine5.4)工具的使用技巧2、学习键盘/鼠标模拟技术中级篇以流行3D游戏《武林外传》为例1、学习调试工具OD(OllyDbg1.1)的断点使用技巧2、学习CALL分析技术a、常用汇编指令。

b、用OD分析选怪CALL,打怪CALL/技能CALL,吃红CALL,吃蓝CALL,走路/寻路CALL,物品使用等功能CALL进阶篇以最新版本的3D游戏《武林外传》为例学习怪物列表,技能列表,玩家列表,物品列表,CALL参数之类的分析高级篇以最新版本的3D游戏《武林外传》为例利用分析出的CALL 和各种数据编写完整的外挂1 入门篇-以《QQ对对碰为例》9课时1-1、制作外挂前的准备FindWindow,SendMessage鼠标模拟函数 -模拟鼠标点击开局1-2、用CE (Cheat Engine)取得棋盘数据1-2-1、数据类型:Bit,Byte,Word,Dword、用CE查找坐位号;1-2-2、用CE查出4个棋盘基址;1-3、用模拟技术编制外挂1-3-1 模拟鼠标交换点1 与点21-3-2 把所有功能集成封装到函数里1-3-3 利用棋盘数据计算可交换的2个点 ,实玩下棋功能1-3-4 编写完整外挂,界面美化1-4、游戏加速-去掉对动画效果-非HOOK1-4-1:用OD找出动画延时代码1-4-2:写代码去掉延时,实现游戏加速2 中级篇以武林外传为例21课时2-1、分析前的准备--CALL简介:2-1-1、CALL调用示例分析-远程代码注入器2-1-2、调试工具OD简介,血值,魔力值,坐标偏移;2-1-3、游戏基址概念;2-2、游戏分析利器OD(OllyDbg)2-2-1、实例:找角色基址a、硬件断点-HR-HW-HE-HDb、内存断点-MR-MW-MDc、MOV指令2-2-2、实例:找打坐CALLa、游戏角色属性分析b、API 断点-send-recv2-2-3、实例编程:读出角色当前血值2-2-4、实例编程:远程注入代码,调用打坐CALL;2-2-5、实例分析:找技能栏对象数组基址+偏移:2-2-6: 拦截F1-F8功能CALL,普攻,技能,吃红,吃蓝a、条件断点b、窗口消息断点c、内存断点2-3、外挂框架构建2-3-1、DLL动态链接库构建,与调用a、外挂框架的原理b、DLL的构建c、DLL函数的导出与调用2-3-2、编写代码:a、键盘勾子(HOOK)b、回调函数2-3-3、编写代码:a、DLL中建立窗口b、构建外挂界面c、注入带窗口的DLL 至游戏2-3-4、编写代码:a、 F1-F8Call测试代码b、集成到一个函数里2-4、用OD分析游戏功能CALL-《武林外传》为例:主要是找CALL 2-4-1、选怪CALLa、CE找到选中怪偏移+基址b、封包API-send断点c、硬件写入断点2-4-2、找游戏物品背包的基址+偏移a、找偏移b、回溯出基址c、分析物品属性2-4-3、吃红药(补血)CALLa、找出使用金创药CALLb、写测试代码2-4-4、吃蓝(补魔)CALLa、找出使用提神霜CALLb、写测试代码2-4-5、技能CALL清风破a、找出关键CALLb、写代码测试2-4-6、技能CALL震烈击a、找出关键CALLb、写代码测试2-4-7、所有技能CALLa、更新选怪CALLb、分析技能CALL对象属性c、编写代码,搞定所有的技能CALL//双燕斩//冰燕斩//落燕斩//轻功等 2-4-8、捡物CALLa、找CALLb、参数分析c、代码测试2-4-9、所有动作CALLa、捡物/运气回复/协助攻击/走跑切换/组队/离开队伍/摆摊/交易等..b、所有表情CALLc、代码测试3、进阶篇 17课时暂定:主要讲功能CALL的参数分析汇编浮点指令/浮点运行/浮点数整数转换/汇编里的指针3-1、喊话功能a、找CALLb、CALL参数分析c、写代码测试3-2、走路/寻路功能3-2-1 目的地坐标a、找目的地坐标地址b、找目的地坐标基址c、找走路关键CALL3-2-2、走路功能a、关键CALL参数分析b、编写完整代码3-2-3、寻路功能a、找出寻路关键CALLb、分析各个关键CALL,找出最好调用的那个c、写完整代码实现3-3、怪物过滤3-3-1、怪物属性分析a、找怪物对象b、怪物名c、怪物等级/血量/坐标d、怪ID偏移3-3-2、怪物列表关键代码分析a、跟踪选怪CALL分析怪ID来源b、由ID回溯怪对象c、找到怪物列表关键代码3-3-3、怪物列表基址+大小a、怪物列表基址+偏移3-3-4、怪物列表编写代码a、读出怪物列表3-3-5、怪物过滤a、修改代码,使正确b、再次分析怪物属性(新增属性,怪等级,距离之类)c、过滤怪物(以等级为例)3-4、物品过滤3-4-1、物品属性分析a、分析背包内物品基本属性b、跟踪法分析物品名称c、物品名称相对偏移3-4-2、物品列表关键代码分析a、跟踪捡物CALLb、找到获取物对象的CALLc、找到物品列表关键代码3-4-3、找出物品列表基址+偏移a、物品列表数组基址+偏移b、找出物品数组列表3-4-4、物品过滤(编程读出物品列表数据)a、编写代码读出物品结构基址b、读出地上所有物品属性(以名字,ID号为例)c、物品过滤原理d、编写代码3-5、组队相关3-5-1、玩家列表a、突破口b、玩家属性分析c、列表基址分析3-5-2、读出周围玩家列表a、找玩家列表基址b、分析出玩家名字偏移c、编程读出玩家列表3-5-3、发出组队请求a、角色属性分析总结b、选定玩家c、组队CALL3-5-4、打开提示窗口(接受组队邀请第1步)a、打开问题提示窗口功能CALLb、代码测试c、修改3-5-3错误代码3-5-5、提示窗口CALL的参数来源a、回溯ECX参数来源3-5-6、提示窗口CALL的参数来源a、分析CALL第一个参数来源b、写代码测试c、修改3-5-3错误代码3-5-7、确定接受组队邀请(接受组队邀请第2步)a、分析接受组队CALLb、写代码测试c、分析PUSH参数结构3-5-8、分析接受组队CALL参数(ECX,PUSH)a、分析ECX值来源b、写代码测试3-5-9、离队功能a、离队CALL分析b、代码实现3-6、整理功能函数3-6-1、集成优化(选怪、打怪、捡物)功能)a、基址为GameBaseb、基址PGameBasec、代码实现3-6-2、集成优化(组队,退队,喊话,技能...)a、集成组队功能至JoinTeam()b、集成退队功能至ExitTeam()c、整理喊话CALLd、整理技能CALL3-7、集成所有功能至GameProc.pas单元3-7-1、整理所有功能函数a、优化基址调用b、优化函数4、高级篇 10课时4-1、编写完整的外挂4-1-1、自动使用物品a、自动补血b、自动补魔c、物品数量提示4-1-2、自动打怪a、代码实现b、代码测试4-1-3、定点打怪a、功能分析b、写代码测试4-1-4、自动过滤不符合条件的怪物a、找选怪深层CALL-怪IDb、遍历怪物列表,选取符合条件怪物c、实现过滤选怪4-1-5、自动过滤不符合条件的物品a、找捡物深层CALL-怪IDb、遍历物品列表,选取符合条件物品IDc、实现捡物过滤4-1-6、自动组队b、遍历周围玩家列表a、选定玩家功能实现c、自动组指定玩家实现4-1-7、游戏(进程优化)CPU占用率优化a、优化原理b、实现4-1-8、盗号原理a、盗号原理分析b、获取密码功能4-1-9、自动去NPC处补充物品4-2-1、游戏更新后的外挂更新 4-2-2、游戏多开实现4-2-3、脚本功能。

DELPHI下的Winsock编程,游戏封包发送接收

DELPHI下的Winsock编程一、定址要通过Winsock建立通信,必须了解如何利用指定的协议为工作站定址。

Winsock 2引入了几个新的、与协议无关的函数,它们可和任何一个地址家族一起使用;但是大多数情况下,各协议家族都有自己的地址解析机制,要么通过一个函数,要么作为一个投给getsockopt的选项。

因为目前网络编程中用的最多最普遍的也许就是TCP/IP协议了,所以这里主要介绍此协议下的WinSock编程。

1、IP网际协议(Internet Protocol, IP)是一种用于互联网的网络协议,已经广为人知。

它可广泛用于大多数计算机操作系统上,也可用于大多数局域网LAN(比如办公室小型网络)和广域网WAN(比如说互联网)。

从它的设计看来,IP是一个无连接的协议,不能保证数据投递万无一失。

两个比它高级的协议(TCP和UDP)用于依赖IP 协议的数据通信。

2、TCP面向连接的通信是通过“传输控制协议”(Transmission Control Protocol, TCP)来完成的。

TCP提供两台计算机之间的可靠无错的数据传输。

应用程序利用TCP进行通信时,源和目标之间会建立一个虚拟连接。

这个连接一旦建立,两台计算机之间就可以把数据当作一个双向字节流进行交换。

3、UDP无连接通信是通过“用户数据报协议”(User Datagram Protocol, UDP)来完成的。

UDP不保障可靠数据的传输,但能够向若干个目标发送数据,接收发自若干个源的数据。

简单地说,如果一个客户机向服务器发送数据,这一数据会立即发出,不管服务器是否已准备接收数据。

如果服务器收到了客户机的数据,它不会确认收到与否。

数据传输方法采用的是数据报。

TCP和UDP两者都利用IP来进行数据传输,一般称为TCP/IP和UDP/IP。

Winsock 通过AF_INET地址家族为IP通信定址。

4、定址IP中,计算机都分配有一个IP地址,用一个32位数来表示,正式的称呼是“IPv4地址”。

防抓包方案

防抓包方案引言随着互联网的快速发展,网络数据安全越来越受到重视。

在网络通信过程中,抓包攻击是一种常见的攻击手段,它可以截获数据包并进行分析,从而获取敏感信息,威胁网络通信的安全性。

为了确保数据的机密性和完整性,开发者需要采取相应的防护措施来防止抓包攻击。

本文将介绍几种常用的防抓包方案,帮助开发者加强网络通信的安全性,保护用户数据的安全。

方案一:使用SSL/TLS协议SSL(Secure Sockets Layer)和TLS(Transport Layer Security)协议是常用的加密协议,可以用来保护网络通信的安全性。

通过使用SSL/TLS协议,可以对传输的数据进行加密,使得抓包攻击者无法直接获取明文数据。

要使用SSL/TLS协议,开发者需要为服务器安装有效的SSL/TLS证书,并在通信过程中使用HTTPS协议。

在客户端和服务器建立连接时,通过SSL/TLS握手过程进行密钥交换和身份验证,确保通信双方的身份和数据的完整性。

这样即使抓包攻击者截获了数据包,也无法直接解密其中的内容。

然而,SSL/TLS协议也存在一些安全隐患,比如中间人攻击。

为了避免中间人攻击,开发者可以使用公钥证书绑定域名,以确保SSL/TLS连接的真实性。

方案二:数据加密在传输敏感数据时,开发者可以对数据进行加密处理,增加抓包攻击的难度。

数据加密可以采用对称加密和非对称加密的方式。

对称加密算法使用相同的密钥进行加密和解密,速度较快,适用于大量数据的传输。

非对称加密算法使用一对密钥,公钥用于加密,私钥用于解密,能够更好地保证数据的机密性。

在数据加密过程中,开发者需要确保密钥的安全性。

密钥管理是数据加密中的重要环节,开发者应采取合适的密钥管理策略,避免密钥泄漏导致数据泄露。

方案三:数据包签名数据包签名是一种常用的数据完整性保护机制,可以防止数据在传输过程中被篡改。

数据包签名通常使用哈希算法计算数据的摘要,并使用私钥对该摘要进行加密。

Delphi错误提示中英文对照

;'not allowed before'ELSE'ElSE前不允许有“;”''clause not allowed in OLE automation section在OLE自动区段不允许“”子句''is not a type identifier不是类型标识符''not previously declared as a PROPERTY前面没有说明PROPERTY'GOTO'leads into or out of TRY statement GOTO进入或超出TRY语句的范围clause expected,but found要求子句,但出现16-Bit fixup encountered in object file''在对象文件遇到16位修复486/487instructions not enabled不能用486/487指令Abstract methods must be virtual or dynamic抽象方法必须为虚拟的或动态的Array type required需要数组类型Assignment to FOR-Loop variable''给FOR循环变量赋值Bad argument type in variable type array constructor在变量类型数组结构中不正确的参数类型Bad file format''错误的文件格式Bad file format:错误的文件格式Bad global symbol definition:''in object file''对象文件''中错误的全局符号定义''Bad unit format:错误的单元格式BREAK or CONTINUE outside of loop BREAK或CONTINUE超出循环Cannot add or subtract relocatable symbols不能增加或减少可重置的符号Cannot assign to a read-only property不能指定只读属性Cannot BREAK,CONTINUE or EXIT out of a FINALLY clause超出FINALLY子句的范围,不能使用BREAK,CONTINUE或EXIT语句Cannot initialize local variables不能初始化局部变量Cannot initialize multiple variables不能初始化多个变量Cannot initialize thread local variables不能初始化线程局部变量Cannot override a static method不能覆盖静态方法Cannot read a write-only property不能读取只写属性Case label outside of range of case expression CASE标号超出了CASE表达式的范围Circular unit reference to对单元循环引用Class already has a default property类已具有默认的属性Class does not have a default property类没有默认的属性Class or object types only allowed in type section在类型区段只允许有类或对象类型Class type required需要类类型Close error on文件关闭错误Compile terminated by user用户中止编译Constant expected要求常量Constant expression expected要求常量表达式Constant expression violates subrange bounds常量表达式超出子界范围Constant object cannot be passed as var parameter常量对象不能作为变量参数传递Constant or type identifier expected要求常量或类型标识符Constants cannot be used as open array arguments常量不能用作打开数组参数Constructing instance of''containing abstract methods构造的实体包含抽象的方法Could not compile used unit''不能用单元编译Could not create output file不能建立输出文件Could not load RLINK32.DLL不能加载RLINK32.DLLData type too large:exceeds2GB数据类型太大:超过2GBDeclaration of differs from previous declaration的说明与先前的说明不同Default property must be an array property默认的属性必须为数组属性Default values must be of ordinal,pointer or small set type默认的值必须为序数、指针或小集类型Destination cannot be assigned to目标不能指定Destination is inaccessible目标不能存取Dispid''already used by''DISPID标识号已被使用Dispid clause only allowed in OLE automation section DISPID子句只能在OLE自动区段中使用Division by zero除数为零Duplicate case label CASE标号重复Duplicate tag value重复的标志值Dynamic method or message handler not allowed here这里不允许有动态方法或信息处理程序Dynamic methods and message handlers not allowed in OLE automation section在OLE自动区段不允许有动态方法或消息处理程序Element0inaccessible-use'Length'or'SetLength'元素0不能存取-使用LENGTH或SETLENGTHError in numeric constant数值常量错误EXCEPT or FINALLY expected要求EXCEPT或FINALLYEXPORTS allowed only at global scope EXPORTS只允许在全局范围使用Expression has no value表达式没有值Expression too complicated表达式太复杂Field definition not allowed in OLE automation section在OLE自动区段中不允许域定义Field definition not allowed after methods or properties在方法或属性后不允许域定义Field or method identifier expected要求域或方法标识符File not found:文件没有找到File type not allowed here这儿不允许文件类型For loop control variable must be simple local variable FOR循环控制变量必须为简单局部变量For loop control variable must have ordinal type FOR循环控制变量必须为序数类型FOR or WHILE loop executes zero times-deleted FOR或WHILE循环执行零次-删除FOR-Loop variable''cannot be passed as var parameter FOR循环变量不能作为参数传递FOR-Loop variable''may be undefined after loop在循环后的FOR循环变量是不确定的Function needs result type函数需要结果类型Identifier redeclared:''标识符重复说明Illegal character in input file:''($)在输入文件中的非法字符''Illegal message method index非法的消息方法指针Illegal reference to symbol''in object file''在对象文件中对符号的非法引用Illegal type in OLE automation section:''在OLE自动区段中的非法类型Illegal type in Read/Readln statement在Read/Readln语句中的非法类型Illegal type in Write/Writeln statement在Write/Writeln语句中的非法类型Inaccessible value不可存取的值Incompatible types:''and''不兼容的类型和Incompatible types:不兼容的类型Inline assembler stack overflow内联汇编溢出Inline assembler syntax error内联汇编语法错误Instance variable''inaccessible here实体变量在这里不能存取Integer constant or variable name expected要求整形常量或变量名Integer constant too large整型常量太大Internal error:内部错误Invalid pointer operation无效的指针(地址)操作,在使用数组或调用dll 时可能遇到,原因可能是地址分配不够,比如要遍历五个数,只分配了四个地址。

飘零网络验证系统

络验证体系

01 系统特色

03 主要结构

目录

02 相关技术 04 主要功能

飘零络验证系统是为易语言、VC、VB、DELPHI、按键精灵等开发者设计的一套完整的络验证体系。可以为开 发者开发的软件增加收费授权的功能,让您开发的软件可以进行销售、充值、登陆等操作,并且提供防破解验证 功能,可以更好的保护您的作品。本套络验证系统于2008年01月08日初步起草,经过两年的改进与修复,于2010 年1月20日正式对外发布。

相关技术

1、HTTP访问络上的ASP语言脚本,通过传输数据双向动态加密和络返回值。 2、最先进的特征数据验证、文件特征字验证及远程子程序自效技术,保证了您的软件的安全性。 3、客户端E源码(DLL动态链接库)中包含防破解加密验证,可进行多次调用,有效的防止软件被破解。 4、领先的双向动态加解密、POST传输、封包90秒过期等技术。 5、调用淘宝API函数接口,实现自动发货、自助提卡、自动生成充值卡功能。 6、采用SQL Server大型数据库实现百万数用户批量删除,查找,添加,修改,批量封号、追加时间等功能. |-试用记录用户试用记录、用户试用次数,机器码,添加,删除,IP、最后试用等功能. |-系统设置管理员操作、代理商添加,修改,删除、充值卡价格设置、压缩数据库等. |-充值管理充值卡管理、充值卡生成、删除、批量封停,解封、修改、查找等功能. |-充值记录已经充值过的卡、记录查找、统计、清空、淘宝自动发货记录等功能. |-软件设置可管理多个软件、在此添加、设置状态,注册,绑定,赠送时间、更新等. |-自动发货淘宝自动发货、自动充值设置、代理自动发货,自动充值、授权等功能.

主要功能

1.代理端简介:会员管理、充值管理、充值记录、生成卡、封卡、封号、换卡、修改、查找等功能。 2.防破解系统:静态数据及络函数通行数据交换远程自效、四大防破函数、保证软件功能的安全性。 3.自动发货系统:支持淘宝API调用,实现自动发货,自动充值等过程,支持无数个淘宝店自动发 货、自动充值,也就是代理开的淘宝店一样能自动发货、自动充值。 4.会员管理系统:会员管理,支持批量删除、批量追加时间、批量封号、用户查找等功能。 5.多软件统一管理:支持多软件管理、多静态防破、各软件独立收费模式、更新模式、注册模式及绑定 模式、三张包月模式、独立自效模式 6.多种绑定模式:本络验证支持机器绑定、游戏账号绑定、以及双重绑定等功能。 7.多种卡类模式:本络验证支持分钟卡、小时卡、1天卡、3天卡、周卡、月卡、季卡、年卡以及自己修改的 卡种。 8.

如何利用网络防火墙阻止垃圾邮件

如何利用网络防火墙阻止垃圾邮件随着互联网的发展,垃圾邮件成为了一个全球性的问题。

他们给用户带来了干扰和骚扰,同时也是电子邮件系统容易被黑客攻击的一个弱点。

因此,保护邮件系统免受垃圾邮件的影响,对于网络安全而言非常重要。

网络防火墙是一种重要的安全工具,可以用来过滤和防止垃圾邮件的传递。

下面将详细介绍如何利用网络防火墙阻止垃圾邮件。

1.安装和配置强大的防火墙软件。

首先,在网络中设置一套强大的防火墙软件是阻止垃圾邮件的基础。

这些软件可以根据拦截的邮件的特定规则来判断是否为垃圾邮件,并将其阻止。

安装和配置防火墙软件之前,应该仔细研究软件的特性和功能,并根据特定需求进行相关设置。

2.使用黑名单和白名单。

黑名单和白名单是防火墙软件中的常见功能,用于筛选和过滤邮件。

黑名单包含一些已知的垃圾邮件发送者的地址,而白名单则包含被允许发送邮件的信任发送者的地址。

防火墙软件可以根据黑白名单过滤和阻止特定的邮件。

通过持续更新黑名单,可以保证系统防火墙更好地应对新出现的垃圾邮件发送者。

3.设置反垃圾邮件机制。

现代的防火墙软件通常都具备反垃圾邮件机制,可以自动判断一些邮件是否为垃圾邮件。

这些机制可以包括:文本过滤,发件人过滤,主题过滤,附件过滤等等。

通过设置这些机制,网络防火墙可以根据事先定义的规则和模式来识别和拦截垃圾邮件。

4.引入机器学习算法。

机器学习算法是近年来在网络安全领域应用广泛,并且取得了良好的防垃圾邮件效果。

通过训练机器学习算法,让防火墙能够学习和识别垃圾邮件的特征,提高垃圾邮件的识别率。

通过引入机器学习算法,防火墙可以自动更新和改进垃圾邮件的识别模型,更好地拦截垃圾邮件。

5.限制邮件发送频率和数量。

有些垃圾邮件发送者会以非常高的频率或者大量数量发送邮件,以此来尽可能地躲避防火墙和其他安全措施。

为了阻止这些邮件,可以设置防火墙规则来限制单个邮件帐户的发送频率和数量。

这样一来,即使有垃圾邮件发送者成功逃脱了其他过滤机制,他们也无法在短时间内发送大量的邮件。

delphi simplemsgpack 用法

delphi simplemsgpack 用法Delphi SimpleMsgPack是一个用于处理MsgPack数据的开源库。

MsgPack是一种轻量级、基于二进制的数据序列化格式,可以高效地将数据从一种语言转换为另一种语言。

使用Delphi SimpleMsgPack库可以实现以下功能:1.将Delphi数据结构序列化为MsgPack格式:可以使用`TMsgPackWriter`类将Delphi中的数据结构(比如记录、数组、字典等)转换为MsgPack格式的字节流。

例如:```delphivarwriter: TMsgPackWriter;bytes: TBytes;beginwriter := TMsgPackWriter.Create;writer.WriteArrayBegin(2);writer.WriteInteger(123);writer.WriteString('Hello, World!');writer.WriteArrayEnd;bytes := writer.ToBytes;finallywriter.Free;end;end;```2.将MsgPack格式字节流反序列化为Delphi数据结构:可以使用`TMsgPackReader`类将MsgPack格式的字节流转换为Delphi数据结构。

例如:```delphireader: TMsgPackReader;value: Variant;beginreader := TMsgPackReader.Create(Bytes); tryreader.Read;if reader.ValueType = mvArray then beginreader.ReadArrayBegin;while not reader.IsArrayEnd dobeginvalue := reader.ReadValue;//处理valuereader.ReadArrayEnd;end;finallyreader.Free;end;end;```除了上述基本用法,Delphi SimpleMsgPack还支持更多高级特性,如支持自定义类型的序列化、支持流式处理大型MsgPack数据、支持高效追加和修改MsgPack数据等。

HOOKNtDeviceIoControlFile拦截收发包数据

HOOKNtDeviceIoControlFile拦截收发包数据#include "stdafx.h"#include "windows.h"#include "winnt.h"PVOID pNtDeviceIoControl = NULL ;//#define AFD_RECV 0x12017#define AFD_SEND 0x1201ftypedef struct AFD_WSABUF{UINT len ;PCHAR buf ;}AFD_WSABUF , *PAFD_WSABUF;typedef struct AFD_INFO {PAFD_WSABUF BufferArray ;ULONG BufferCount ;ULONG AfdFlags ;ULONG TdiFlags ;} AFD_INFO, *PAFD_INFO;typedef LONG NTSTATUS;#define NT_SUCCESS(Status) ((NTSTATUS)(Status) >= 0)const CHAR GetXX[] = "GET ";const CHAR PostXX[] = "POST ";const CHAR HttpXX[] = "HTTP";/////////////////////////////////////////////////////////////////// /////// //// LookupSendPacket// 检查Send包// 目前实现了过滤HTTP请求(GET AND POST)///////////////////////////////////////////////////////////////////// ///////BOOL LookupSendPacket(PVOID Buffer , ULONG Len){if (Len < 5){return FALSE ;}//外层已有异常捕获if (memcmp(Buffer , GetXX , 4) == 0||memcmp(Buffer , PostXX , 5) == 0 ){return TRUE ;}return FALSE ;}/////////////////////////////////////////////////////////////////// /////////// LookupRecvPacket//// 检查Recv包// 在这里可以实现Recv包查字典功能// 目前实现了过滤HTTP返回数据包的功能/////////////////////////////////////////////////////////////////////// //////// BOOL LookupRecvPacket(PVOID Buffer , ULONG Len) {if (Len < 4){return FALSE ;}if (memcmp(Buffer , HttpXX , 4) == 0 ){return TRUE ;}return FALSE ;}//hook函数/////////////////////////////////////////////////////////////////// /////////// NtDeviceIoControlFile的HOOK函数// ws2_32.dll的send , recv最终会调用到mswsock.dll内的数据发送函数// mswsock.dll会调用NtDeviceIoControlFile向TDI Client驱动发送Send Recv指令// 我们在这里做拦截,可以过滤所有的TCP 收发包(UDP之类亦可,不过要更改指令)///////////////////////////////////////////////////////////////////// ///////NTSTATUS __stdcall NewNtDeviceIoControlFile(HANDLE FileHandle,HANDLE Event OPTIONAL,PVOID ApcRoutine OPTIONAL,PVOID ApcContext OPTIONAL,PVOID IoStatusBlock,ULONG IoControlCode,PVOID InputBuffer OPTIONAL,ULONG InputBufferLength,PVOID OutputBuffer OPTIONAL,ULONG OutputBufferLength){//先调用原始函数LONG stat ;__asm{push OutputBufferLengthpush OutputBufferpush InputBufferLengthpush InputBufferpush IoControlCodepush IoStatusBlockpush ApcContextpush ApcRoutinepush Eventpush FileHandlecall pNtDeviceIoControlmov stat ,eax}//如果原始函数失败了(例如RECV无数据)if (!NT_SUCCESS(stat)){return stat ;}//检查是否为TCP收发指令if (IoControlCode != AFD_SEND && IoControlCode != AFD_RECV)return stat ;}//访问AFD INFO结构,获得SEND或RECV的BUFFER信息//这里可能是有问题的BUFFER,因此我们要加TRY EXCEPT//__try{//从InputBuffer得到Buffer和LenPAFD_INFO AfdInfo = (PAFD_INFO)InputBuffer ;PVOID Buffer = AfdInfo->BufferArray->buf ;ULONG Len = AfdInfo->BufferArray->len;if (IoControlCode == AFD_SEND){if (LookupSendPacket(Buffer , Len)){//输出包内容//这里输出调试信息,可以用DbgView查看,如果有UI可以做成SendMessage形式~OutputDebugString("SendPacket!\n");OutputDebugString((char*)Buffer);}}else{if (LookupRecvPacket(Buffer , Len)){OutputDebugString("RecvPacket!\n");OutputDebugString((char*)Buffer);}}__except(EXCEPTION_EXECUTE_HANDLER){return stat ;}return stat ;}/////////////////////////////////////////////////////////////////// /////////// Hook mswsock.dll导出表的Ntdll!NtDeviceIoControlFile// 并过滤其对TDI Cilent的请求来过滤封包// 稳定,隐蔽,RING3下最底层的包过滤~///////////////////////////////////////////////////////////////////// ///////void SuperHookDeviceIoControl(){//得到ws2_32.dll的模块基址HMODULE hMod = LoadLibrary("mswsock.dll");if (hMod == 0 ){return ;}//得到DOS头PIMAGE_DOS_HEADER pDosHeader = (PIMAGE_DOS_HEADER)hMod ;//如果DOS头无效if (pDosHeader->e_magic != IMAGE_DOS_SIGNATURE)return ;}//得到NT头PIMAGE_NT_HEADERS pNtHeaders = (PIMAGE_NT_HEADERS)((ULONG)hMod + pDosHeader->e_lfanew);//如果NT头无效if (pNtHeaders->Signature != IMAGE_NT_SIGNATURE){return ;//检查输入表数据目录是否存在if(pNtHeaders->OptionalHeader.DataDirectory[IMAGE_DIREC TORY_ENTRY_IMPORT].VirtualA ddress == 0 ||pNtHeaders->OptionalHeader.DataDirectory[IMAGE_DIREC TORY_ENTRY_IMPORT].Size == 0 ){return ;}//得到输入表描述指针PIMAGE_IMPORT_DESCRIPTOR ImportDescriptor = (PIMAGE_IMPORT_DESCRIPTOR)((ULONG)hMod + pNtHeaders->OptionalHeader.DataDirectory[IMAGE_DIRECTOR Y_ENTRY_IMPORT].VirtualAd dress);PIMAGE_THUNK_DATA ThunkData ;//检查每个输入项while(ImportDescriptor->FirstThunk){//检查输入表项是否为ntdll.dllchar* dllname = (char*)((ULONG)hMod + ImportDescriptor->Name);//如果不是,则跳到下一个处理if (stricmp(dllname , "ntdll.dll") !=0){ImportDescriptor ++ ;continue;}ThunkData = (PIMAGE_THUNK_DATA)((ULONG)hMod + ImportDescriptor->OriginalFirstThunk);int no = 1;while(ThunkData->u1.Function){//检查函数是否为NtDeviceIoControlFilechar* functionname = (char*)((ULONG)hMod + ThunkData->u1.AddressOfData + 2);if (stricmp(functionname , "NtDeviceIoControlFile") == 0 ){////如果是,那么记录原始函数地址//HOOK我们的函数地址//ULONG myaddr = (ULONG)NewNtDeviceIoControlFile;ULONG btw ;PDWORD lpAddr = (DWORD *)((ULONG)hMod + (DWORD)ImportDescriptor->FirstThunk) +(no-1);pNtDeviceIoControl = (PVOID)(*(ULONG*)lpAddr) ;WriteProcessMemory(GetCurrentProcess() , lpAddr , &myaddr , sizeof(ULONG), &btw );return ;no++;ThunkData ++;}ImportDescriptor ++;}return ;}/////////////////////////////////////////////////////////////////// /////////// CheckProcess 检查是否是需要挂钩的进程/////////////////////////////////////////////////////////////////////// ///////BOOL CheckProcess(){//在此加入你的进程过滤return TRUE ;}BOOL APIENTRY DllMain( HANDLE hModule,DWORD ul_reason_for_call,LPVOID lpReserved){//当加载DLL时,进行API HOOKif (ul_reason_for_call == DLL_PROCESS_ATTACH) {//检查是否是要过滤的进程if (CheckProcess() == FALSE)//如果不是,返回FALSE,将自身从进程中卸除 return FALSE ; }//HOOK APISuperHookDeviceIoControl();}return TRUE;}。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

有时候我们需要对其它应用程序发送和接收的网络数据进行拦截,比如要对IE发送的HTTP头进行分析,得到请求的地址等.这次我们可以用一些例如WPE, Sniffer之类的工具来达到目的.但是工具功能有限,要想实现更强大的功能,还是我们自己动手来DIY吧.拦截网络数据封包的方法有三种,一是将网卡设为混杂模式,这次就可以监视到局域网上所有的数据包,二是HOOK目标进程的发送和接收的API函数,第三种方法是自己实现一个代理的DLL.在这里我们使用HOOK API的方法,这样易于实现,而且也不会得到大量的无用数据(如第一种方法就会监视到所有的网络数据).下面是一个尽量简化了的API HOOK的模版,原理是利用消息钩子将DLL中的代码注入到目标进程中,再用GetProcAddress得到API函数入口地址,将函数入口址改为自己定义的函数入口,这样就得到了API函数的相应参数,处理完后,再改回真实API函数入口地址,并调用它.HOOK.DLL的代码:library Hook;usesSysUtils,windows,Messages,APIHook in 'APIHook.pas';typePData = ^TData;TData = recordHook: THandle;Hooked: Boolean;end;varDLLData: PData;{------------------------------------}{过程名:HookProc{过程功能:HOOK过程{过程参数:nCode, wParam, lParam消息的相{ 关参数{------------------------------------}procedure HookProc(nCode, wParam, lParam: LongWORD);stdcall; beginif not DLLData^.Hooked thenbeginHookAPI;DLLData^.Hooked := True;end;//调用下一个HookCallNextHookEx(DLLData^.Hook, nCode, wParam, lParam); end;{------------------------------------}{函数名:InstallHook{函数功能:在指定窗口上安装HOOK{函数参数:sWindow:要安装HOOK的窗口{返回值:成功返回TRUE,失败返回FALSE{------------------------------------}function InstallHook(SWindow: LongWORD):Boolean;stdcall;varThreadID: LongWORD;Result := False;DLLData^.Hook := 0;ThreadID := GetWindowThreadProcessId(sWindow, nil);//给指定窗口挂上钩子DLLData^.Hook := SetWindowsHookEx(WH_GETMESSAGE, @HookProc, H instance, ThreadID);if DLLData^.Hook > 0 thenResult := True //是否成功HOOKelseexit;end;{------------------------------------}{过程名:UnHook{过程功能:卸载HOOK{过程参数:无{------------------------------------}procedure UnHook;stdcall;beginUnHookAPI;//卸载HookUnhookWindowsHookEx(DLLData^.Hook);end;{------------------------------------}{过程名:DLL入口函数{过程功能:进行DLL初始化,释放等{过程参数:DLL状态{------------------------------------}procedure MyDLLHandler(Reason: Integer);FHandle: LongWORD;begincase Reason ofDLL_PROCESS_ATTACH:begin //建立文件映射,以实现DLL中的全局变量FHandle := CreateFileMapping($FFFFFFFF, nil, PAGE_READWRITE, 0, $ffff, 'MYDLLDATA');if FHandle = 0 thenif GetLastError = ERROR_ALREADY_EXISTS thenbeginFHandle := OpenFileMapping(FILE_MAP_ALL_ACCESS, False, 'MYDLLD ATA');if FHandle = 0 then Exit;end else Exit;DLLData := MapViewOfFile(FHandle, FILE_MAP_ALL_ACCESS, 0, 0, 0);if DLLData = nil thenCloseHandle(FHandle);end;DLL_PROCESS_DETACH:beginif Assigned(DLLData) thenbeginUnmapViewOfFile(DLLData);DLLData := nil;end;end;end;end;{$R *.res}exportsInstallHook, UnHook, HookProc;beginDLLProc := @MyDLLHandler;MyDLLhandler(DLL_PROCESS_ATTACH);DLLData^.Hooked := False;end.----------------------------------------------------------------------------------------APIHook.Pas的代码:unit APIHook;interfaceusesSysUtils,Windows, WinSock;type//要HOOK的API函数定义TSockProc = function (s: TSocket; var Buf; len, flags: Integer): Integer; stdcall;PJmpCode = ^TJmpCode;TJmpCode = packed recordJmpCode: BYTE;Address: TSockProc;MovEAX: Array [0..2] of BYTE;end;//--------------------函数声明---------------------------procedure HookAPI;procedure UnHookAPI;varOldSend, OldRecv: TSockProc; //原来的API地址JmpCode: TJmpCode;OldProc: array [0..1] of TJmpCode;AddSend, AddRecv: pointer; //API地址TmpJmp: TJmpCode;ProcessHandle: THandle;implementation{---------------------------------------}{函数功能:Send函数的HOOK{函数参数:同Send{函数返回值:integer{---------------------------------------}function MySend(s: TSocket; var Buf; len, flags: Integer): Integer; stdcall; vardwSize: cardinal;begin//这儿进行发送的数据处理MessageBeep(1000); //简单的响一声//调用直正的Send函数WriteProcessMemory(ProcessHandle, AddSend, @OldProc[0], 8, dwSize); Result := OldSend(S, Buf, len, flags);JmpCode.Address := @MySend;WriteProcessMemory(ProcessHandle, AddSend, @JmpCode, 8, dwSize); end;{---------------------------------------}{函数功能:Recv函数的HOOK{函数参数:同Recv{函数返回值:integer{---------------------------------------}function MyRecv(s: TSocket; var Buf; len, flags: Integer): Integer; stdcall; vardwSize: cardinal;begin//这儿进行接收的数据处理MessageBeep(1000); //简单的响一声//调用直正的Recv函数WriteProcessMemory(ProcessHandle, AddRecv, @OldProc[1], 8, dwSize); Result := OldRecv(S, Buf, len, flags);JmpCode.Address := @MyRecv;WriteProcessMemory(ProcessHandle, AddRecv, @JmpCode, 8, dwSize); end;{------------------------------------}{过程功能:HookAPI{过程参数:无{------------------------------------}procedure HookAPI;varDLLModule: THandle;dwSize: cardinal;beginProcessHandle := GetCurrentProcess;DLLModule := LoadLibrary('ws2_32.dll');AddSend := GetProcAddress(DLLModule, 'send'); //取得API地址AddRecv := GetProcAddress(DLLModule, 'recv');JmpCode.JmpCode := $B8;JmpCode.MovEAX[0] := $FF;JmpCode.MovEAX[1] := $E0;JmpCode.MovEAX[2] := 0;ReadProcessMemory(ProcessHandle, AddSend, @OldProc[0], 8, dwSize); JmpCode.Address := @MySend;WriteProcessMemory(ProcessHandle, AddSend, @JmpCode, 8, dwSiz e); //修改Send入口ReadProcessMemory(ProcessHandle, AddRecv, @OldProc[1], 8, dwSize); JmpCode.Address := @MyRecv;WriteProcessMemory(ProcessHandle, AddRecv, @JmpCode, 8, dwSize); //修改Recv入口OldSend := AddSend;OldRecv := AddRecv;end;{------------------------------------}{过程功能:取消HOOKAPI{过程参数:无{------------------------------------}procedure UnHookAPI;vardwSize: Cardinal;beginWriteProcessMemory(ProcessHandle, AddSend, @OldProc[0], 8, dwSize); WriteProcessMemory(ProcessHandle, AddRecv, @OldProc[1], 8, dwSize); end;end.---------------------------------------------------------------------------------------------编译这个DLL后,再新建一个程序调用这个DLL的InstallHook并传入目标进程的主窗口句柄就可:unit fmMain;interfaceusesWindows, Messages, SysUtils, Variants, Classes, Graphics, Controls, Form s,Dialogs, StdCtrls;typeTForm1 = class(TForm)Button1: TButton;Button2: TButton;Edit1: TEdit;procedure Button1Click(Sender: TObject);procedure Button2Click(Sender: TObject);private{ Private declarations }public{ Public declarations }end;varForm1: TForm1;InstallHook: function (SWindow: THandle):Boolean;stdcall;UnHook: procedure;stdcall;implementation{$R *.dfm}procedure TForm1.Button1Click(Sender: TObject);varModuleHandle: THandle;TmpWndHandle: THandle;beginTmpWndHandle := 0;TmpWndHandle := FindWindow(nil, '目标窗口的标题');if not isWindow(TmpWndHandle) thenbeginMessageBox(self.Handle, '没有找到窗口', '!!!', MB_OK);exit;end;ModuleHandle := LoadLibrary('Hook.dll');@InstallHook := GetProcAddress(ModuleHandle, 'InstallHook');@UnHook := GetProcAddress(ModuleHandle, 'UnHook');if InstallHook(FindWindow(nil, 'Untitled')) thenShowMessage('Hook OK');end;procedure TForm1.Button2Click(Sender: TObject);beginUnHookend;这段代码讲解;找到winsock 中send和Recv 地址来回替换,send和recv是封包发送,接受的函数,其中参数,buf为其中的数据封包,就是本段程序要的,自己定义m yseng和myrecv来替换。