网络扫描与侦听

网络安全论文:浅谈网络扫描技术在网络安全方面的应用

网络安全论文:浅谈网络扫描技术在网络安全方面的应用网络安全扫描系统与防火墙互相配合,共同维护网络安全,在有效提高网络的安全性方面,各有分工,他们是增强系统安全性的重要措施。

网络管理员通过网络扫描探测,找到运行的应用服务,了解其安全配置,能够发现网络和系统的安全漏洞。

网络扫描更侧重于在网络遭到威胁前预防,其中属于被动防御手段的是网络监控系统和防火墙,而网络扫描属于主动防范,做到防患于未然。

1.网络安全扫描步骤和功能网络安全扫描器是利用安全扫描技术来设计的软件系统。

扫描器可以协助网管人员洞察目标主机的内在的弱点,它不能直接修复网络漏洞。

以下列举了网络安全扫描功能和步骤:(1)首先,能够找到一个主机或网络是其工作的第一阶段。

(2戚测何种服务正运行在这台主机上是其工作的第二阶段,对目标信息面都是其搜索的目标。

对于网络目标,其网络系统、拓扑结构、网络设备也是其搜索的范围。

(3)最后也是最为重要的阶段:根据线索做出判断并且进一步测试网络和主机系统存在的安全漏洞。

通过各个步骤的扫描,捜索网络、探测服务、发现漏洞,以此为依据,为漏洞提出解决方案。

2.网络安全扫描技术的分类网络安全扫描是指通过对计算机系统进行相关的安全检测,找出系统安全隐患和漏洞,帮助管理员发现系统的一些弱点。

通过网络安全扫描数据,及时了解系统存在的安全漏洞,客观评估网络风险等级。

网络安全扫描是一种主动的安全防范措施,可以及早发现系统漏洞并加以修复,有效避免非法人侵行为,做到防患于未然。

2.1漏洞扫描技术为了自动检测远程或本地主机安全漏洞而编写的程序就是漏洞扫描系统,洞察漏洞主要采用网络扫描系统的方法:其中实际应用最普遍的是模拟黑客的攻击手法,如猜想管理员用户名称、测试系统弱口令、FTP密码探测、邮件系统攻击等方法,如目标网络系统存在安全漏洞,则模拟攻击就会成功;另一个方法是利用端口扫描,目标主机端口以及端口上的服务已知的情况下,利用漏洞扫描系统提供的漏洞库和扫描发现的各类信息进行比对,如有满足匹配条件的漏洞存在,就会被发现。

网络安全的主要威胁

Windows系统安装 防止病毒、正常安装补丁等

• • • • • • 使用正版可靠安装盘 进行文件系统安全设置 将系统安装在NTFS分区上 系统和数据要分开存放在不同的磁盘 最少建立两个分区,一个系统 最小化安装组件 分区,一个应用程序分区,因 为微软的IIS经常会有泄漏源 码/溢出的漏洞,如果把系统和 安全补丁合集和相关的Hotfix IIS放在同一个驱动器会导致 系统文件的泄漏甚至入侵者远 装其它的服务和应用程序补丁 程获取ADMIN。

拒绝服务攻击-----Smurf攻击

真正的攻击者 广播包…… Ping包…… 源地址替换成被攻击主机地址

不能提供服务了!!!

中介网络

目标机器会接收很多来自中介网络的请求 被攻击主机

拒绝服务攻击-----分布式拒绝服务

分布式拒绝服务——更毒的一招 拒绝服务中更厉害的一种,叫分布式拒绝服务攻击 (Distributed Denial of Service),简称DDoS。 这些程序可以使得分散在互连网各处的机器共同完成 对一台主机攻击的操作,从而使主机看起来好象是遭到 了不同位置的许多主机的攻击。

补丁安装情况

• 检查当前主机所安装的Service Pack以及Hotfix

– 在cmd下,运行systeminfo – Psinfo -h

补丁安装情况

• 安装360安全卫士自动打补丁

帐号和口令

• 系统是否使用默认管理员帐号 • 默认管理员帐号可能被攻击者用来进行密 码暴力猜测,建议修改默认管理员用户名。 (系统刚装完)

后门攻击技术-特洛伊木马

木马攻击的几个阶段

•将木马的服务器端程序植入被攻击者的主机

•将被入侵主机的信息,如主机的IP地址、木马植入的 端口等发送给攻击者 •攻击者连接木马并进行控制操作

局域网监听工作原理与常见防范措施

由于局域网中采用的是广播方式,因此在某个广播域中(往往是一个企业局域网就是一个广播域),可以监听到所有的信息报。

而非法入侵者通过对信息包进行分析,就能够非法窃取局域网上传输的一些重要信息。

如现在很多黑客在入侵时,都会把局域网扫描与监听作为他们入侵之前的准备工作。

因为凭这些方式,他们可以获得用户名、密码等重要的信息。

如现在不少的网络管理工具,号称可以监听别人发送的邮件内容、即时聊天信息、访问网页的内容等等,也是通过网络监听来实现的。

可见,网络监听如果用得不好,则会给企业的网络安全以致命一击。

一、局域网监听的工作原理要有效防止局域网的监听,则首先需要对局域网监听的工作原理有一定的了解。

知己知彼,百战百胜。

只有如此,才能有针对性的提出一些防范措施。

现在企业局域网中常用的网络协议是“以太网协议”。

而这个协议有一个特点,就是某个主机A如果要发送一个主机给B,其不是一对一的发送,而是会把数据包发送给局域网内的包括主机B在内的所有主机。

在正常情况下,只有主机B才会接收这个数据包。

其他主机在收到数据包的时候,看到这个数据库的目的地址跟自己不匹配,就会把数据包丢弃掉。

但是,若此时局域网内有台主机C,其处于监听模式。

则这台数据不管数据包中的IP地址是否跟自己匹配,就会接收这个数据包,并把数据内容传递给上层进行后续的处理。

这就是网络监听的基本原理。

在以太网内部传输数据时,包含主机唯一标识符的物理地址(MAC地址)的帧从网卡发送到物理的线路上,如网线或者光纤。

此时,发个某台特定主机的数据包会到达连接在这线路上的所有主机。

当数据包到达某台主机后,这台主机的网卡会先接收这个数据包,进行检查。

如果这个数据包中的目的地址跟自己的地址不匹配的话,就会丢弃这个包。

如果这个数据包中的目的地址跟自己地址匹配或者是一个广播地址的话,就会把数据包交给上层进行后续的处理。

在这种工作模式下,若把主机设臵为监听模式,则其可以了解在局域网内传送的所有数据。

网络安全中黑客主要手段和攻击方法

网络安全中黑客主要手段和攻击方法(一)黑客常用手段1、网络扫描--在Internet上进行广泛搜索,以找出特定计算机或软件中的弱点。

2、网络嗅探程序--偷偷查看通过Internet的数据包,以捕获口令或全部内容。

通过安装侦听器程序来监视网络数据流,从而获取连接网络系统时用户键入的用户名和口令。

3、拒绝服务 -通过反复向某个Web站点的设备发送过多的信息请求,黑客可以有效地堵塞该站点上的系统,导致无法完成应有的网络服务项目(例如电子邮件系统或联机功能),称为“拒绝服务”问题。

4、欺骗用户--伪造电子邮件地址或Web页地址,从用户处骗得口令、信用卡号码等。

欺骗是用来骗取目标系统,使之认为信息是来自或发向其所相信的人的过程。

欺骗可在IP层及之上发生(地址解析欺骗、IP源地址欺骗、电子邮件欺骗等)。

当一台主机的IP地址假定为有效,并为Tcp和Udp服务所相信。

利用IP地址的源路由,一个攻击者的主机可以被伪装成一个被信任的主机或客户。

5、特洛伊木马--一种用户察觉不到的程序,其中含有可利用一些软件中已知弱点的指令。

6、后门--为防原来的进入点被探测到,留几个隐藏的路径以方便再次进入。

7、恶意小程序--微型程序,修改硬盘上的文件,发送虚假电子邮件或窃取口令。

8、竞争拨号程序--能自动拨成千上万个电话号码以寻找进入调制解调器连接的路径。

逻辑炸弹计算机程序中的一条指令,能触发恶意操作。

9、缓冲器溢出-- 向计算机内存缓冲器发送过多的数据,以摧毁计算机控制系统或获得计算机控制权。

10、口令破译--用软件猜出口令。

通常的做法是通过监视通信信道上的口令数据包,破解口令的加密形式。

11、社交工程--与公司雇员谈话,套出有价值的信息。

12、垃圾桶潜水--仔细检查公司的垃圾,以发现能帮助进入公司计算机的信息。

(二)黑客攻击的方法:1、隐藏黑客的位置典型的黑客会使用如下技术隐藏他们真实的IP地址:利用被侵入的主机作为跳板;在安装Windows 的计算机内利用Wingate 软件作为跳板;利用配置不当的Proxy作为跳板。

网络安全管理制度有哪些(精品8篇)

网络安全管理制度有哪些(精品8篇)网络安全管理制度有哪些篇1为加强公司网络系统的安全管理,防止因偶发性事件、网络病毒等造成系统故障,妨碍正常的工作秩序,特制定本管理办法。

一、网络系统的安全运行,是公司网络安全的一个重要内容,有司专人负责网络系统的安全运行工作。

二、网络系统的安全运行包括四个方面:一是网络系统数据资源的安全保护,二是网络硬件设备及机房的安全运行,三是网络病毒的防治管理,四是上网信息的安全。

(一)数据资源的安全保护。

网络系统中存贮的各种数据信息,是生产和管理所必须的重要数据,数据资源的破坏将严重影响生产与管理工作的正常运行。

数据资源安全保护的主要手段是数据备份,规定如下:1、办公室要做到数据必须每周一备份。

2、财务部要做到数据必须每日一备份3、一般用机部门要做到数据必须每周一备份。

4、系统软件和各种应用软件要采用光盘及时备份。

5、数据备份时必须登记以备检查,数据备份必须正确、可靠。

6、严格网络用户权限及用户名口令管理。

(二)硬件设备及机房的安全运行1、硬件设备的供电电源必须保证电压及频率质量,一般应同时配有不间断供电电源,避免因市电不稳定造成硬件设备损坏。

2、安装有保护接地线,必须保证接地电阻符合技术要求(接地电阻≤2Ω,零地电压≤2V),避免因接地安装不良损坏设备。

3、设备的检修或维护、操作必须严格按要求办理,杜绝因人为因素破坏硬件设备。

4、网络机房必须有防盗及防火措施。

5、保证网络运行环境的清洁,避免因集灰影响设备正常运行。

(三)网络病毒的防治1、各服务器必须安装防病毒软件,上网电脑必须保证每台电脑要安装防病毒软件。

2、定期对网络系统进行病毒检查及清理。

3、所有U盘须检查确认无病毒后,方能上机使用。

4、严格控制外来U盘的使用,各部门使用外来U盘须经检验认可,私自使用造成病毒侵害要追究当事人责任。

5、加强上网人员的职业道德教育,严禁在网上玩游戏,看于工作无关的网站,下载歌曲图片游戏等软件,一经发现将严肃处理。

网络安全实验报告[共五篇]

![网络安全实验报告[共五篇]](https://img.taocdn.com/s3/m/1aa839ecd05abe23482fb4daa58da0116c171f0c.png)

网络安全实验报告[共五篇]第一篇:网络安全实验报告实验一:网络扫描实验【实验目的】了解扫描的基本原理,掌握基本方法,最终巩固主机安全【实验内容】1、学习使用Nmap的使用方法2、学习使用漏洞扫描工具【实验环境】1、硬件 PC机一台。

2、系统配置:操作系统windows XP以上。

【实验步骤】1、端口扫描1)解压并安装ipscan15.zip,扫描本局域网内的主机2)解压nmap-4.00-win32.zip,安装WinPcap运行cmd.exe,熟悉nmap命令(详见“Nmap详解.mht”)。

3)试图做以下扫描:扫描局域网内存活主机,扫描某一台主机或某一个网段的开放端口扫描目标主机的操作系统试图使用Nmap的其他扫描方式,伪源地址、隐蔽扫描等2、漏洞扫描解压X-Scan-v3.3-cn.rar,运行程序xscan_gui.exe,将所有模块选择扫描,扫描本机,或局域网内某一台主机的漏洞【实验背景知识】1、扫描及漏洞扫描原理见第四章黑客攻击技术.ppt2、NMAP使用方法扫描器是帮助你了解自己系统的绝佳助手。

象Windows 2K/XP 这样复杂的操作系统支持应用软件打开数百个端口与其他客户程序或服务器通信,端口扫描是检测服务器上运行了哪些服务和应用、向Internet或其他网络开放了哪些联系通道的一种办法,不仅速度快,而且效果也很不错。

Nmap被开发用于允许系统管理员察看一个大的网络系统有哪些主机以及其上运行何种服务。

它支持多种协议的扫描如UDP,TCP connect(),TCP SYN(half open), ftp proxy(bounce attack),Reverse-ident, ICMP(ping sweep), FIN, ACK sweep,Xmas Tree, SYN sweep,1 和Null扫描。

可以从SCAN TYPES一节中察看相关细节。

Nmap还提供一些实用功能如通过tcp/ip来甄别操作系统类型、秘密扫描、动态延迟和重发、平行扫描、通过并行的PING侦测下属的主机、欺骗扫描、端口过滤探测、直接的RPC扫描、分布扫描、灵活的目标选择以及端口的描述。

无线电信号捕获、侦听、监测、分析系统

无线电信号捕获、侦听、监测、分析系统系统主流分析功能:一、本地操作:自动、智能地捕获可疑信号、识别条件信号、侦听可疑信号、记录信号内容、分析信号属性1).信号识别:新老信号识别远近场信号识别合法信号识别非法信号识别长发信号识别猝发信号识别信号方位识别信号归属识别信号划分业务识别识别信号表的生成、导出及发布:2).信号捕获:新出现信号捕获(以一段时间信号统计作为参考)近场信号捕获小信号捕获非法信号捕获猝发信号捕获条件信号捕获捕获信号表的生成、导出及发布:3).信号侦听:频段扫描侦听信号表扫描侦听条件信号侦听4).信号统计:大信号统计小信号统计新信号统计老信号统计远场信号统计近场信号统计合法信号统计非法信号统计长发信号统计猝发信号统计概率统计信号出现概率统计偶发滤除归整处理综合统计5).信号排序与筛选:按频率排序(正反向排序)按强度排序(正反向排序)按时间排序(正反向排序)按测量次数排序(正反向排序)按出现次数排序(正反向排序)按频段筛选按强度筛选按时间筛选6).信号排查综合条件排查例如:北京3号地区130-170MHz频段大于-90dBm的非法载波长发射信号列表例如:广州1号地区220-230MHz频段小于-98dBm的新出现非法小信号列表二、远端遥控操作:远端捕获可疑信号、远端识别条件信号、远端侦听可疑信号、远端记录信号内容、远端分析信号属性电磁信息自动记录:自动记录频谱自动记录信号自动记录时段频谱自动记录条件信号自动记录音频自动捕获记录新出现的信号自动捕获记录非法信号自动任务执行终端编辑一个时期,一段时期内需要执行的任务文件自动执行事先编排的命令文件中的命令集自动记录执行结果自动上报满足条件的执行状态自动告警上报结果网络传输平台:互联网电话网3GCDMA本地局域网本地有线远端侦听:通过网络传输平台进行远端无线电信号的接收、侦听网络监测终端接受主站命令执行监测任务上报监测结果主要特征:1.通过一机多天线频谱差分的方法,监测分析近场信号2.监测、控制一体化,合理的结构,方便的携带性能3.在线、离线两种工作方式4.小体积天线,便于隐藏系统画面:在线实时监测基本功能:频谱采集频谱-信号生成阈值谱生成信号快速扫描信号统计信号捕捉信号分离信号侦听信号时序监测中频监测频谱分析与管理信号分析与管理屏幕操作与管理录音谱线操作自动任务段选管理3.频段内可用频道生成:1).用频装备可用频道(频段)生成2).划分业务频段可用频道生成3).指定频段可用频道生成生成方法:1).在历史档案基础上生成2).在当前监测基础上生成3).动态生成可用频道文件导出:1).可用频道文件格式趋同于业务部门频率指配系统的文件格式2).文件发布3).数据库共享4).短信发送4.信号接收状态评估:1).用频装备信号接收状态评估2).条件信号接收状态评估3).频谱使用需求评估4).电磁环境恶化程度评估5).重要业务频率电磁环境恶化程度评估6).重要业务频段占用情况评估7).当前已指配的数据库使用情况评估评估结果表达方式:1).饼图2).直方图3).颜色评估结果导出方式:1).信号接收状态评估表生成2).信号接收状态评估数据库生成3).信号接收状态滚轮快速浏览5.用频装备接收状态预测:用频装备某地域正常工作所需强度预测6.作战指挥系统的嵌入。

网络安全简答题

《网络安全技术》考试题库1. 计算机网络安全所面临的威胁分为哪几类?从人的角度,威胁网络安全的因素有哪些?答:计算机网络安全所面临的威胁主要可分为两大类:一是对网络中信息的威胁,二是对网络中设备的威胁(2分)。

从人的因素考虑,影响网络安全的因素包括:(1)人为的无意失误。

(1分)(2)人为的恶意攻击。

一种是主动攻击,另一种是被动攻击.(1分)(3)网络软件的漏洞和“后门”。

(1分)2.网络攻击和防御分别包括哪些内容?答:网络攻击:网络扫描、监听、入侵、后门、隐身;网络防御:操作系统安全配置、加密技术、防火墙技术、入侵检测技术.4。

分析TCP/IP协议,说明各层可能受到的威胁及防御方法。

答:网络层:IP欺骗欺骗攻击,保护措施:防火墙过滤、打补丁;传输层:应用层:邮件炸弹、病毒、木马等,防御方法:认证、病毒扫描、安全教育等。

6.请分析网络安全的层次体系。

答:从层次体系上,可以将网络安全分成四个层次上的安全:物理安全、逻辑安全、操作系统安全和联网安全。

7。

请分析信息安全的层次体系。

答:信息安全从总体上可以分成5个层次:安全的密码算法,安全协议,网络安全,系统安全以及应用安全。

10。

请说明“冰河”木马的工作方式。

答:病毒通过修改系统注册表,通过执行文本文件的双击打开操作,驻留病毒程序,伺机实现远端控制目的.【应用题】1.简述防范远程攻击的技术措施.答:防范远程攻击的主要技术措施有防火墙技术、数据加密技术和入侵检测技术等。

(2分)(1)防火墙技术。

用来保护计算机网络免受非授权人员的骚扰和黑客的入侵。

(1分)(2)数据加密技术.数据加密技术已经成为所有通信安全的基石.(1分)(3)入侵检测技术。

是一种防范远程攻击的重要技术手段,能够对潜在的入侵动作做出记录,并且能够预测攻击的后果。

(1分)2。

防范远程攻击的管理措施有那些?答:防范远程攻击的管理措施:(1) 使用系统最高的安全级别.高安全等级的系统是防范远程攻击的首选.(2分)(2)加强内部管理。

网络安全管理工作制度

网络安全管理工作制度网络安全管理工作制度「篇一」一、计算机信息系统安全领导小组应对所有进入校园网的信息进行有效的病毒检测。

对于新发现的病毒要及时备份染毒文件并提交杀毒软件提供商,以尽快获得解决方案。

二、所有对外发布的信息必须进行有效的病毒检测,以防止病毒的扩散,对于新发现的病毒要及时备份染毒文件,并追查病毒来源。

三、计算机信息系统安全领导小组应随时检查防火墙、网络病毒检测等网络安全技术措施的配置,以防止网络安全漏洞造成的后果扩散。

四、计算机信息系统安全领导小组应对学校网络进行有效的网络安全配置,并要求各办公室报告已发现网络安全漏洞。

五、计算机信息系统安全领导小组应采用合理的技术手段对网络运行安全进行有效的监控。

六、严禁校园网内各办公室及功能室任何上网计算机对全网络范围内进行网络扫描、侦听、IP欺骗、对校园网主机或其他部门的主机进行非法攻击或侵入等非法活动,一经发现,将按情节予以中断网络连接或校内公开批评处理。

七、严禁校园网内的用户利用网络有意或无意的传播病毒,在通过网络向其他用户传送文件时,应先进行病毒检测,确认无病毒后方可传送,对于有意传播病毒的将取消上网资格,情节严重的将送交公安机关处理。

一、必须遵守《计算机信息网络国际联网安全保护管理办法》和《中华人民共和国计算机信息网络国际联网管理暂行规定》以及其它相关法律、法规的规定。

二、学校网络中心必须采取各种技术及行政手段保证网络安全和信息安全。

三、网络中心的工作人员和用户必须对所提供的信息负责。

不得利用计算机联网从事危害国家安全,泄露国家秘密等违法活动,不得制作、查阅、复制和传播有碍社会治安和有伤风俗文化的信息。

四、不允许进行任何干扰网络用户、破坏网络服务和破坏网络设备的活动。

包括不许在网络上发布不真实的信息,不许散布计算机病毒,不许使用网络进入未经授权使用的计算机等。

五、学校应设立网络安全员,负责网络安全和信息安全工作。

六、网络中心应按照《计算机信息网络国际联网安全保护管理办法》定期对相应的网络用户进行有关的网络安全和信息安全教育。

网络扫描技术研究

网络扫描技术研究随着互联网的发展,人们对网络安全的重视程度越来越高。

而网络扫描技术则是保障网络安全的一种基本手段。

本文将就网络扫描技术的概念、分类、工具、应用以及未来发展等方面展开探讨。

一、网络扫描技术的概念网络扫描技术指的是在网络中对指定主机或子网进行端口和服务扫描,并根据扫描结果对这些主机的安全情况进行分析评估的一种技术手段。

网络扫描技术通过识别存在的安全漏洞和软件缺陷,从而对网络安全风险进行预测和评估,同时为网络安全管理提供决策依据。

二、网络扫描技术的分类网络扫描技术主要分为以下三类:1. 端口扫描端口扫描技术可以扫描指定主机上的所有端口,并记录开放的端口以及对应的服务,向管理员提供网络主机的基本信息。

同时,端口扫描技术还可以用于TCP/IP协议的漏洞扫描和火墙规则的测试。

2. 操作系统扫描操作系统扫描技术可以通过指纹识别技术来检测指定主机上所运行的操作系统类型和版本,进而确定该主机上可能存在的安全漏洞。

操作系统扫描是常用的网络安全检测技术之一。

3. 漏洞扫描漏洞扫描技术可以扫描指定主机上可能存在的多种漏洞,并生成漏洞报告,向管理员提供安全评估和改善建议。

漏洞扫描是网络安全管理的重要手段,能够及时发现潜在的安全风险,提高网络安全防护水平。

三、网络扫描技术的工具网络扫描技术的主要工具有:1. NmapNmap是一款功能强大的网络扫描工具,支持Windows、Linux和Mac等多种操作系统。

它可以进行端口扫描、操作系统扫描和漏洞扫描,具有良好的用户界面和丰富的扫描选项。

2. NessusNessus是一款常用的漏洞扫描工具,可用于对指定主机进行漏洞扫描,并生成漏洞报告。

Nessus支持多种操作系统,包括Windows、Linux和Mac等。

3. MetasploitMetasploit是一款功能强大的安全脆弱性检测工具,可用于测试和验证系统中的漏洞和安全缺陷。

Metasploit支持多种操作系统,包括Windows、Linux和Mac 等。

网络扫描——非常不错的文章,主要分为端口扫描(确定开放服务)和主机扫描(确定机器存活)

⽹络扫描——⾮常不错的⽂章,主要分为端⼝扫描(确定开放服务)和主机扫描(确定机器存活)第五章⽹络扫描重点内容:1. ⽹络扫描的基本概念、原理、分类2. ⽹络扫描的防范⽅法通过前⾯的学习,我们已经知道访问控制是(操作)系统安全的基础,⽽局域⽹的安全管理则是⽹络安全的⽹络基础。

在⼀个不安全的局域⽹中,任何⽹络层的加密数据都有着被嗅探的风险,⽽⼀旦攻击者渗透进⼊内部⽹络,后果将不堪设想。

对于内⽹安全,我们应该从管理好ARP 协议开始。

⽹络监听便是⼀种被动分析⽹络安全的重要⼿段。

在本章节将介绍⽹络扫描技术,⽹络扫描是主动分析⽹络安全的重要⼿段。

对于⿊客来说,⽹络扫描是⽹络⼊侵的序曲,是信息收集的⼿段之⼀;同时对于⽹络管理员来说,⽹络扫描是⽹络安全防御的⾃我检测⼿段。

5.1 ⽹络扫描与信息收集当进⾏军事攻击时,第⼀步便是收集情报,这是⾮常重要的,如果收集的数据量是不够的,或者⽬标是严密防守的,便不会轻易发动攻击,反之只有⾜够的信息⽅可确保任务顺利完成。

正如《孙⼦兵法》中所说:知⼰知彼,⽅可百战不殆。

⽹络扫描便是实现信息收集⽬的的⼿段之⼀。

信息收集的⽬标主要包括:⽬标主机、⽬标⽹络、⽬标应⽤/服务以及⽬标⼈。

对于在线状态下的⽬标主机,信息收集的主要⼯作是获取其端⼝的开放情况和⽹络服务的详细信息。

对于⽬标⽹络,获得其⽹络拓扑结构情况是重中之重。

分析⽬标应⽤/服务的版本信息并在多种漏洞信息数据库中进⾏查找匹配,有助于快速判断⽬标是否存在已知漏洞。

收集了解⽬标⼈的⾏为习惯、兴趣爱好,是进⾏针对性社会⼯程学攻击的必要条件。

除了对⽬标⼈的信息收集之外,技术相关信息收集可概括为三步:(1)踩点;(2)扫描;(3)枚举。

5.1.1 踩点踩点便是构造⼀个关于⽬标站点的概要⽂件。

通过简单的⼯具进⾏踩点,来进⾏以下⽅⾯的信息收集:(1)管理信息、技术信息、客户信息和⼀些账单的信息。

包括员⼯姓名、电⼦邮件地址、电话和传真号码等;(2)IP 地址范围;(3)DNS 服务器;(4)邮件服务器。

网络侦听技术在犯罪侦查中的应用

网络侦听技术在犯罪侦查中的应用一、绪论随着网络技术的不断发展,网络犯罪也日益猖獗。

为了打击犯罪,网络侦听技术在犯罪侦查中得到了广泛的应用。

本文将从网络侦听技术的概念、技术原理和应用案例三个方面展开讨论,并探讨未来网络侦听技术的发展趋势。

二、网络侦听技术的概念网络侦听技术是指一种通过对网络数据包、通信内容以及网络设备状态等多方面信息的监控和分析,从而获取、分析有关网络通信内容和网络活动的信息的技术。

网络侦听技术主要依靠网络侦听设备和软件实现。

网络侦听设备主要包括嗅探器、深度包检测器、入侵检测系统、网络行为分析系统等,这些设备都可以实现对网络数据包、通信内容和网络设备状态等信息的分析和监控。

网络侦听软件主要包括网络嗅探器、网站追踪器、网络数据包分析工具、威胁情报收集工具等,这些软件可以对网络数据包、通信内容和网络设备状态等信息进行分析和监控。

三、网络侦听技术的技术原理网络侦听技术的原理主要包括数据采集、数据分析和存储三个方面。

数据采集是指通过网络侦听设备或软件收集网络通信内容和网络活动的信息。

数据采集主要包括网络数据包捕获和通信内容拦截两种方式。

网络数据包捕获是通过对网络数据包进行抓取和分析,获取目标网络设备的通信内容和网络活动信息。

通信内容拦截是指通过拦截网络通信的内容,获取目标网络设备的通信内容和网络活动信息。

数据分析是指通过对采集到的网络通信内容和网络活动信息进行解码、分析和处理,提取有用的信息和情报。

主要包括网络流量分析、行为分析、通信内容分析和数据挖掘等技术。

数据存储是指采集到的网络通信内容和网络活动信息的保存和备份。

数据存储主要包括本地存储和云存储两种方式。

四、网络侦听技术在犯罪侦查中的应用案例网络侦听技术在犯罪侦查中有着广泛的应用。

以下是一些典型的案例:1.打击网络诈骗网络诈骗是一种常见的犯罪行为,通过网络侦听技术可以对诈骗网络进行监控和分析,及时发现诈骗团伙的活动轨迹和犯罪嫌疑人的身份信息,从而打击网络诈骗犯罪。

网络扫描专题

A3. TCP FIN扫描

优点: 由于这种技术不包含标准的TCP三次握手协议的任何部分, 所以无法被记录下来,从而比SYN扫描隐蔽得多,FIN数据包能够 通过只监测SYN包的包过滤器。 缺点:

跟SYN扫描类似,需要自己构造数据包,要求由超级用户或 者授权用户访问专门的系统调用;

通常适用于UNIX目标主机,在Windows95/NT环境下,该方 法无效,因为不论目标端口是否打开,操作系统都返回RST包。

只适合于UNIX/Linux系统,Windows 会忽略这种请求包; 这种扫描方式容易引起广播风暴 很容易被防火墙限制

C. 主机扫描高级技术

原理: 向目标主机发送构造的IP包,探测对方的返回信息。 属第三层攻击。

方式1:向目标主机发送一个只有首部的IP包,目标主机将返 回“Destination unreachable”.

优点:隐蔽性好。 缺点:对第三方主机的监控要求较高 。

B. UDP扫描

扫描UDP端口只有一种方法

向一个未开放的UDP端口发送数据时, 其主机就会反回一个ICMP不可达 信息, 因此大多数UDP端口扫描的方法就是向各个被扫描的UDP端口发 送零字节的UDP数据包, 如果收到一个ICMP不可到达的回应, 则认为这 个端口是关闭的, 对于没有回应的端口则认为是开放的。 UDP是一个不可靠的无链接的协议, 当向目标主机的UDP端口发送数据, 并不能收到一个开放端口的确认信息,或是关闭端口的错误信息.

构造不完整的分片,等待目的主机发来的错

主机扫描技术 端口扫描技术 漏洞扫描技术

(2)端口扫描技术

当确定了目标主机可达后,就可以使用端口扫描技术,发现目 标主机的开放端口,包括网络协议和各种应用监听的端口。

网络扫描技术概述

网络扫描器与漏洞的关系

网络扫描可以对计算机网络系统或网络设备 进行安全相关的检测,以找出安全隐患和可 能被黑客利用的漏洞。

扫描三步曲

一个完整的网络安全扫描分为三个阶段:

第一阶段:发现目标主机或网络 第二阶段:发现目标后进一步搜集目标信息, 包括操作系统类型、运行的服务以及服务软件 的版本等。如果目标是一个网络,还可以进一 步发现该网络的拓扑结构、路由设备以及各主 机的信息

扫描三步曲

一个完整的网络安全扫描分为三个阶段:

第三阶段:根据收集到的信息判断或者进一步 测试系统是否存在安全漏洞

扫描三步曲(续)

网络安全扫描技术包括PING扫描、操作系统探测、 穿透防火墙探测、端口扫描、漏洞扫描等 PING扫描用于扫描第一阶段,识别系统是否活动

16

扫描三步曲(续)

网络扫描器是一把双刃剑

安全评估工具 系统管理员保障系统安全的有效工具

网络漏洞扫描器 网络入侵者收集信息的重要手段 扫描器是一把“双刃剑”

为什么需要网络扫描器

由于网络技术的飞速发展,网络规模迅猛增 长和计算机系统日益复杂,导致新的系统漏 洞层出不穷

为什么需要网络扫描器

由于系统管理员的疏忽或缺乏经验,导致旧 有的漏洞依然存在 许多人出于好奇或别有用心,不停的窥视网 上资源

网络扫描器的主要功能

扫描目标主机识别其工作状态(开/关机)

识别目标主机操作系统的类型和版本

网络扫描器的主要功能

识别目标主机服务程序的类型和版本

分析目标主机、目标网络的漏洞(脆弱点) 生成扫描结果报告

网络扫描器与漏洞的关系

网络漏洞是系统软、硬件存在安全方面的脆 弱性,安全漏洞的存在导致非法用户入侵系 统或未经授权获得访问权限,造成信息篡改、 拒绝服务或系统崩溃等问题。

网络扫描与及监听实验报告

网络扫描与及监听实验报告一、实验目的1.学习和了解网络扫描和监听的概念、原理和方法;2.掌握使用工具进行网络扫描和监听的操作;3.增强网络安全意识,提高网络攻防能力。

二、实验内容1.对目标主机进行网络扫描;2.进行网络监听,捕获网络流量数据。

三、实验仪器与软件1. 一台装有Kali Linux操作系统的虚拟机;2. Nmap工具;3. Wireshark软件。

四、实验过程1.对目标主机进行网络扫描首先,打开Kali Linux虚拟机,登录系统后打开终端。

使用Nmap工具进行网络扫描,输入以下命令:```nmap -sP 192.168.0.0/24```其中,"-sP"表示进行Ping扫描,"192.168.0.0/24"表示扫描192.168.0.0网段的IP地址。

扫描结果显示了该网段内存活的主机的IP和MAC地址。

2.进行网络监听打开Wireshark软件,点击"Capture"按钮开始捕获网络流量数据。

在"Interface"选项中选择要监听的网络接口,如"eth0"。

捕获到的网络流量数据会以列表形式显示出来,包括目的IP地址、源IP地址、协议类型、数据包长度等信息。

点击一些数据包,可以查看其详细信息,包括数据包的具体内容和源地址等。

五、实验结果与分析1.网络扫描结果分析扫描结果显示了目标主机的IP和MAC地址。

通过对主机进行扫描,可以获取主机的基本信息,如所在网络的IP地址范围、存活的主机等。

2.网络监听结果分析通过对网络流量数据的监听,可以获取网络中传输的数据信息。

分析捕获到的数据包可以获得协议类型、通信双方的IP地址、数据包长度等信息。

六、实验总结通过本次实验,我深入了解了网络扫描和监听的概念、原理和方法,并成功地进行了实验操作。

网络扫描和监听是网络安全的重要方面,对于保护网络安全、防范网络攻击具有重要意义。

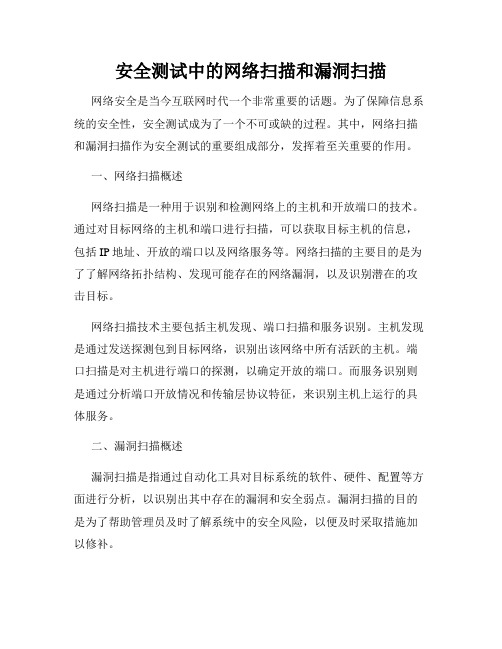

安全测试中的网络扫描和漏洞扫描

安全测试中的网络扫描和漏洞扫描网络安全是当今互联网时代一个非常重要的话题。

为了保障信息系统的安全性,安全测试成为了一个不可或缺的过程。

其中,网络扫描和漏洞扫描作为安全测试的重要组成部分,发挥着至关重要的作用。

一、网络扫描概述网络扫描是一种用于识别和检测网络上的主机和开放端口的技术。

通过对目标网络的主机和端口进行扫描,可以获取目标主机的信息,包括IP地址、开放的端口以及网络服务等。

网络扫描的主要目的是为了了解网络拓扑结构、发现可能存在的网络漏洞,以及识别潜在的攻击目标。

网络扫描技术主要包括主机发现、端口扫描和服务识别。

主机发现是通过发送探测包到目标网络,识别出该网络中所有活跃的主机。

端口扫描是对主机进行端口的探测,以确定开放的端口。

而服务识别则是通过分析端口开放情况和传输层协议特征,来识别主机上运行的具体服务。

二、漏洞扫描概述漏洞扫描是指通过自动化工具对目标系统的软件、硬件、配置等方面进行分析,以识别出其中存在的漏洞和安全弱点。

漏洞扫描的目的是为了帮助管理员及时了解系统中的安全风险,以便及时采取措施加以修补。

漏洞扫描技术主要包括信息收集、脆弱性扫描和安全风险评估。

信息收集阶段主要是通过搜索引擎、WHOIS查询等方式,获取目标系统的基本信息,如域名、IP地址等。

脆弱性扫描则是指通过漏洞扫描工具对目标系统进行自动化扫描,寻找可能存在的漏洞和弱点。

最终,通过对扫描结果进行分析和评估,得出系统的安全风险等级和修复建议。

三、网络扫描和漏洞扫描的关系网络扫描和漏洞扫描是安全测试中密不可分的两个环节。

网络扫描为漏洞扫描提供了基础数据,而漏洞扫描则通过深入分析网络扫描结果,发现具体的漏洞和弱点。

具体而言,网络扫描在揭示目标系统的拓扑结构和开放端口的同时,也暴露了一些潜在的攻击面。

而漏洞扫描则基于网络扫描结果,进一步分析目标系统存在的漏洞和安全风险,从而提供了有针对性的修复建议。

例如,网络扫描可能会发现一个未加密的远程桌面服务,漏洞扫描则会进一步检测该服务的版本信息和已知的漏洞库,判断其是否存在相关的安全风险,并提供具体的修复措施。

wlan无线用户接入过程及无线的两种扫描方式

(2) 被动扫描

被动扫描是指客户端通过侦听AP定期发送的Beacon帧发现周围的无线网络。提供无线网络服务的AP设备都会周期性发送Beacon帧,所以无线客户端可以定期在支持的信道列表监听信标帧获取周围的无线网络信息。当用户需要节省电量时,可以使用被动扫描。一般VoIP语音终端通常使用被动扫描方式。

客户端发送Probe Request(Probe Request携带指定的SSID):当无线客户端配置希望连接的无线网络或者已经成功连接到一个无线网络情况下,客户端也会定期发送探查请求帧(Probe Request)(该报文携带已经配置或者已经连接的无线网络的SSID),当能够提供指定SSID无线服务的AP接收到探测请求后回复探查响应。通过这种方法,无线客户端可以主动扫描指定的无线网络。

无线客户端在实际工作过程中,通常同时使用被动扫描和主动扫描获取周围的无线网络信息。

(1) 主动扫描

无线客户端工作过程中,会定期地搜索周围的无线网络,也就是主动扫描周围的无线网络。根据Probe Request帧(探测请求帧)是否携带SSID,可以将主动扫描分为两种:

客户端发送Probe Request帧(SSID为空,也就是SSID IE的长度为0):客户端会定期地在其支持的信道列表中,发送探查请求帧(Probe Request)扫描无线网络。当AP收到探查请求帧后,会回应探查响应帧(Probe Response)通告可以提供的无线网络信息。无线客户端通过主动扫描,可以主动获知可使用的无线服务,之后无线客户端可以根据需要选择适当的无线网络接入。

无线用户接入过程及无线的两种扫描方式

无线用户首先需要通过主动/被动扫描发现周围的无线服务,再通过认证和关联两个过程后,才能和AP 无线扫描

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验三、网络扫描与侦听一、实验目的进一步理解网络安全威胁熟悉网络安全扫描软件3.熟悉网络侦听(嗅探)软件二、实验内容1.熟悉并使用网络扫描软件查找主机:Scan Host and Service Discovery | Scan Olp'tions | Tools | Windows Enumeration | About |IPsLi▽色hosts batrCh: 2*7Scaiminq £S£ machines vith Z£5 reiaaining.Host discovery pass I of 1 Host discovery ICMP (Echo> scan hosts)...27 new machines discovered with ICMP (Echo) Reporting scan cesuitrS,,,--------- Wean dene -------------Discovery scan, finished: 06/06/13 16:55:460O:0EViIIVie艸HTML Re汕起IlliS^ved log file|Live:27TCP open: 0 VDP openl 0E5S/25S done1.2.11 |11h[iHostnacne^lP Start IP X End IIP X 10.4,23.31■>CDRead IPs hom hie :>Start IP10.4.23.0End IP10.4.23.254Clear SelectedClear Alllive open hOEtE discovered TCP portsTotalTo匕住1Total open UDP ports 27 0 Os扌乌s 笑埜r 决足主机召P 应收扫1^訂显示FUfii 砸主机 r 怏仪珀陀 r 列表中&W 亍口(T 列表中全部遶需前幅口 广列竝輛口从 r 全蹄口 M扫瑶奁找IF]9£. 1E6.D 136• 1 0 扫描中]9f. JW, Q 1 胆 Of 0曲 Of 0开始I (?止IInterface 1 oF4・■ ■tt 址192.16e.43.1SM25S.25S.2SS.£55 ffi 码 £55 25S ess 0 fi± Yai点到虫 N Q回送 Ho 可放Yes可以塞点崔转 Yet1題回||0迫匸(|确定12. 熟悉并使用网络侦听(嗅探)软件渥冲区用耒暂时存1诵捕棍討的栽据fe -抑果罐冲叵用恳本程序会停止捕捉. 制定遥冲区刘、(大于EJK 沖卜于5QME ).[To —3 皿F7趙文本英面(/, .ktiJ. .htx )熾H 省送项)厂图 AH. jp 即.J"年,.g:rf )r 任何其他内零(注想:本程用可能弟支样臬些向容J主机过浦酬监视目标主机.可以港择曲主机都监视或验视栗苦主机. 广任何主4n (粧肯迭顶) U 指定杲台主机措定應主机尉艮务^?还是1股的网贯浏览ffl 户O作擡一匪的网页和J 览馬户.師只监视由诗主机发岀用贡浏览请求的 莎网同内容(《省辭J 厂作曲服勞S,即貝监褪由谱主机提快的网瓦內容*3. 观察并记录扫描 (1 )、nmap 端口扫描具体操作及结果如下:[root@liulia nshu n liyo ngfe ng]# nmap -sS 202.117.216.94匚 Sup etSiz^n2.33B主机查按|]3Z. IBC.D査按*30 [Http] Vorld 肌證 Y 心]HTIP•no [pcp3] F^st Office frot^coL - Verzion 3 * [njcttio -33J1] IfETBICG SessLOH Service* [littpsj hlipi rtCon7 ifl£ ise. a. L«■ SI [如J file TzdJizfer■ 25 [=rtp]SinpLe rifeil Truisftr■ 加 [h 七切] Vorld Vhdt v«h Hrrr■ ilO b 腆] F M I Offic-4 Fl-DtOCDl - Varxian 念• lag [M IL LOS -SEH ] IfEISrCS Eflrvici•M3 [Kttps] htlDE HCori上1亍X 下一个■ ]255厂ffl 用U HI 文件中的ir 「超时设S 0=)护 Pine 丽—15JSJflaDD~/侦听过程及结果If — ;Jf&n|l02. les.o. 1 g 止 III 號.163.0 ]9E 二麼怨略褻FStarti ng nmap 3.81 ( htt p: ///nma p/ ) at 2005-06-24 In teresti ng ports on p .c n (202.117.216.94):(The 1657 ports sca nned but not show n below are in state: closed)P ORTMAC Address: 00:0A:E6:EC:16:DF (Elitegroup Computer System Co. (ECNmap fini shed: 1 IP address (1 host up) sca nned in 0.774 sec onds可见 202.117.216.94 这台机器的 135、139、445、1025、3306、5000 端口是开放状态, 提供的服务从Service 列表中可以读出,而且都是支持 (2)、windump 抓包运行参数为:windump [-aAdDeflnNOpqRStuvxX] [-B size] [-c count] [ -C file_size ] [-F file ] [ -i interface ] [ -r file ] [ -s snaplen ] [ -T type ] [ -w file ] [ -E algo:secret ] [ exp ressi on ]实验用win dump 来监听三次握手,结果如下:看第二幅图的第五和六行。

其中 18:07:40.606784 表示时间;202.117.216.94 为源IP地址,端口1525,就是我自己的这台电脑;202.117.216.148 是目的地址,端口 23,S2352945221:2352945221 (0)表示我的电脑主动发起了一个 SYN 请求,这是第一步握手,2352945221是请求端的初始序列号;win 16384表示发端通告的窗口大小;mss 1460表示由发端指明的最大报文段长度。

这两行所表示的含义是 IP 地址为202.117.216.94 的电脑向IP 地址为202.117.216.148 的电脑发起一个 TCP 的连接请求。

然后看第第七和八行,源IP 地址为202.117.216.148 ,而目的IP 地址变为202.117.216.94 ;后面是 S2987805145:2987805145 (0) ack 2352945222,这是第二步握手, 2987805145是服务器端所给的初始序列号, ack 2352945222是确认序号,是对第五行中客户端发起请求的初始序列号加 1。

该行表示服务器端接受客户端发起的TCP 连接请求,并发出自己的初始序列号。

135/tcp openmsrpc139/tcpopenn etbios-ss n445/tcp open microsoft-ds 1025/tcp open NFS-or-IIS 3306/tcp open mysql 5000/tcp open UPnPTCP 协议的。

STATE SERVICE看第九和十行,这是三步握手的最后一步,客户端发送 结束,下面就可以传送数据了。

使用了 -n 的参数,表示源地址和目的地址不采用主机名的形式显示而采用 式。

(3 )、sniffer 抓包分析由以上抓获数据可得出下面的分析结果:Frame 1 arrived at 19:11:09.1530; frame size is 62 (003E hsH) bytes. Destination = Station 000A8A99BB80 Source = Station 000AE6EC16DF Ethertype = 0800 (IP)从上图可以看到数据包的头部是DLC 层协议的内容:标明了第一个 FRAME 到达的时间、FRAME 的大小、源的数据 链路层的 号(例如我可 以看到我 自己的数 据链路层号为000AE6EC16DF 目 的主机 的数据链路层号为:000A8A99BB80, .c n) Etherty pe=0800(l P)。

ai T IF- ----- IP Hesdex --------可见IP 头部的内容中包含了协议的版本 (我们现在用的版本一般都是 IPV4)、包总长度 为 48bytes ,源地址的 IP(202.117.55.94)、目的端的 IP(202.117.1.13) 、FRAME 勺总长度、 头校验和(8B88(CORRECT)等内容。

-韵Version ・ 4. header length ■ ?Qi bytesT^pe of service=CO -tJ IP: 000 .... =routine 1 3 rp. ...a … ■ norrnAl dolay ■3rp - ....0 =norma 1 throughput iQ IP : ..... 0.. = norjiial reliability 1 3 IP : .... Q ■ ECT bit - tTSnsport protccol i D IP : .... 0 =CE bit - no congestion[P Total 1E ng th =4C bytes 1 3 IP Identification -233 -Q IP : Flags =4K.1 ...... = don't fragment1 3 IP- ..0■ Lest fragment -Q IP : Fragment offset =0 bytes'亠Time to live =I2£ seconds/hops1 3 IP : P rotocol -6 (TCP) -□ IP : H eader checksun =6B88 (corrmut)!亠Source address =[202.117.216.94Ji D IP - Destination address = [202,117 1 13]H J IP : Ho options'Q IP :ifill ignore th* CE bitack 1,表示三步握手已经正常 IP 地址的形DLC Header -I D D D D D D 皿ST - 曰 .. . .. ..[202.117.216.94 [2D2.117.1.13] [202.117.216J4 [202.117.216.54 [202.117.1.131 [202.117.L.13) [202.117.L.13] [202.117.216.54[202.117.1.13J [202.117.1.131 [202.11?.216. [J02.117.L.13] [202.117.216.54 [Z02.117.1.13] [202.117.L.13) [202.117.216. [202.117.1.131 [202.117.£16.n [Z02.H7.L.L3] [202.117.1.L3J [202.117.216.94 [202.11?.L.13] [202.117.L.13] [202.117.216.54 [202.117.21t.?4 [202.117.216. [202.117.L.L3J[202.117 1.13] [202,117 2打.码 [202.117 1 13] [202.117.1.13] [202.117 2LH.別 [202.117 2U.34 [2n2.117.2Lfi.34 [202.117.1.13]生一f ___________ t2n2.117:21L9J [2n2.117.21t.94 [202,117 1 13][2ll2.lH.21i.制 [202.11?.!.13] [2D2.117 2M.划 [202.1172U.94 [202.117.1.13] [2n2.117.21t.94 [2DM17 1.13][303.117 216.94 [202.117.21^5^ [202.1.17 1 13] [202.11721^.94 [2n2.117.2L£.94 [2D2.117.1.13] [2D2.117 1 13][202.117 1 13] [2D2.117.2Lt.9^TCP: D=8D S=105B S?jf BEQ=423695^999 IEK=D 肛ITCP: D'laSfl S 昭0 S?K ACff-4236955ODO SBQ 町2巧' TCP : D ■汕 s^iast ETTP: C P3rt=10E8 TCP: D=Ht5B S=S0 HTTP R Port-1050 iCet-&25S93f2fl 5fIN'1752D GET / 0HP/1.1 iCK=4Z369552D3 m=fi43? mM 1 Sutus-OK HTTP: CmtiQ'iatina of :rane 6; 1460 Bytes oi TCP: D=8D S=105B ACK=625602?44 ra=l?520 HT :F Cmtimatipii of frame &: l&EO Bytes 卅 HTTP. Cmtin'iaticai of :rane 6; 1460 Bytss oi HTTP: Cmtiniaticoi of J rane 6: 1460 B 叭ES of TCP- D ■汕 S 叫的P ACK-6Z56D712fl tfIH<7520 HTTP. Cmtiu'iatiDii of irane 6; 14b0 Bytcs of TCP: D=8D S=105B iCK=6256O058^ VltI=l?520 ETTP CmtioidtiDii of frane 6: 1460 BytK of HTTP Contin'iition of frane 6. 14600亍i 丰 of TCP: D=8C S=10S6 ACK=62561150^ ™= 12520 HTTP: Cmtiniatinn of frane 6: 1460 B 叭5S of TCP: D=3D S=lD5e ACK-6ZS612H4 VItf=160tD HTTP CentiDuatiDll of fr»e 6; 14汕 Bytes oi HTTP: Ccjitin'iatiDoi of :rane b ; 1460 Bytzs of TCP: D=8(l S=105S iCK=625615B8d HT7F Conti"'必订m ol Eune 6: 345 EITTP. CmtiD'iatiDJi of frane 6; 773 TCP: TCP: TCP : 兀P: D=8D S=105B ACK=625617D0] D=0(f S=lD5e ACK=625617Q03D ■汕 S-lOSe FtK O-62&617D03D= 1(150 £=0fi ra=1314O B^tes oE I B^tes af I ra=12022 SEQ ■灯冊9’ ACK=42369552D4 l?IK=fi432&2 血 ED 257 &0 15U 151』bO 1514 KU 1514甜 ISli 汕 151」 ISU 诃 1514 &Q ISU 151』 BO 卿 82? &0 叩 GO o :oo :on.(ioo 0:DO:OiDi.ODl 0:00:0101 001 o :oo :on.(ioi o :oo :on 002 0:00:0101.026 o :DO :on.c2a 0:00:0n.(128 ojDojjgjm0:00:0n.(1320:00:0n.(133D:OO:Oiai 佣4 0:D0:0iDi.(13S0:00:0n.(135O:DO:OD 036 0;00;0i0i 0^20:D0:0n.U3 o :oo :on.u4O:DO:OIQ|.O44 0:00:0i0i w o :oo :on.(iu0:00:0D.U6 o :DO :oiai w0:D0:0iDi.U?0:00:0D.(148O:DO:OD 175 0;00;0i0i 1760:0Q:0D.17aO.OOD.DOO.DOl 0? O.DQa.2O O.OOtt.46 O.DOl 15 0.D24 lOiO O.DOl.22 0.00B.12 0.00fl :990.001 400.000 1? O.DOl.220.00B.25O.DOl D3O.OOa 2BO.DQtt.150.001.D80.009.280.001 Q20.001.280.009 14O.DOD2£ O.DQtt.M0.0011.150.127 370.001 51O.DOl.35p-c-T號TCP tueajder-…p p _F■1■1■1■1■■■■1■1■1■1■ __________________________ _■1■1■1■1■■ 匚二匚匚c c c c c c c c c c c c -c c c c c c Tp p p p p p pp pF F F FP F F PSource part = Destination port = Initimi sequence number =KeKt expected Seq numter= Data offset Reserved Bits : Flags VindoTCheuksunUrgent pointsT Beserved 0. .00.. .0. 0Options follow HaKikUh segment Ho-Operation No-Operation SACE-Pernitted 'LOSS e 0 (UUU/VVV-HTTP/HTTP\ 4236$??OiOO ZG bytes for Future Use <Mot shown in the fiez Dump)■B*■02(Ho (Ho (Ho (Ho (W Durgent pointer)aCknOVlcdgMcnt) push)rcEBt] FIN) 1C.2G4OtS4 (correct) 0size = L460Option其中包含了源端口号(1058)、目的端的端口号(80)、初始序 个希望得到的包的序列号(4236955000)、校验和 、标志位Flags=02、数据ofset=28bytes 等信息。