计算机网络实验-使用Wireshark分析TCP和UDP协议

使用Wireshark分析TCP协议(doc 6页)

实验五使用Wireshark分析TCP协议一、实验目的分析TCP协议二、实验环境与因特网连接的计算机,操作系统为Windows,安装有Wireshark、IE等软件。

三、实验步骤1、TCP介绍(1)连接建立:TCP连接通过称为三次握手的三条报文来建立的。

在Wireshark中选择open->file,选择文件tcp_pcattcp_n1.cap,其中分组3到5显示的就是三次握手。

第一条报文没有数据的TCP报文段,并将首部SYN位设置为1。

因此,第一条报文常被称为SYN分组。

这个报文段里的序号可以设置成任何值,表示后续报文设定的起始编号。

连接不能自动从1开始计数,选择一个随机数开始计数可避免将以前连接的分组错误地解释为当前连接的分组。

观察分组3,Wireshark显示的序号是0。

选择分组首部的序号字段,原始框中显示“94 f2 2e be”。

Wireshark显示的是逻辑序号,真正的初始序号不是0。

如图1所示:图1:逻辑序号与实际初始序号SYN分组通常是从客户端发送到服务器。

这个报文段请求建立连接。

一旦成功建立了连接,服务器进程必须已经在监听SYN分组所指示的IP地址和端口号。

如果没有建立连接,SYN分组将不会应答。

如果第一个分组丢失,客户端通常会发送若干SYN分组,否则客户端将会停止并报告一个错误给应用程序。

如果服务器进程正在监听并接收到来的连接请求,它将以一个报文段进行相应,这个报文段的SYN位和ACK位都置为1。

通常称这个报文段为SYNACK分组。

SYNACK 分组在确认收到SYN分组的同时发出一个初始的数据流序号给客户端。

分组4的确认号字段在Wireshark的协议框中显示1,并且在原始框中的值是“94 f2 2e bf”(比“94 f2 2e be”多1)。

这解释了TCP的确认模式。

TCP接收端确认第X个字节已经收到,并通过设置确认号为X+1来表明期望收到下一个字节号。

分组4的序号字段在Wireshark的协议显示为0,但在原始框中的实际值却是“84 ca be b3”。

计算机网络抓包实验报告

计算机网络抓包实验报告实验报告二计算开课程 网络 验室日 2013 年 4 月 期 22 日利 用 Wireshark 进行抓包分析上面的截图是抓取到的包, 下面分别针对其中的一个 TCP ,UDP 和 ICMP 进行分析 1.TCP学号 1040407105实验 项目TCP :Transmission Control Protocol 传输控制协议TCP 是一种面向连接(连接导向)的、可靠的、基于字节流的运输层(Transport(specified )。

在简化的计算机网络OSI 模型中,它完成第四层传输层所指定的功能。

在因特网协议族( Internet protocol suite )中,TCP 层是位于IP 层之上,应用层之下的中间层。

不同主机的应用层之间经常需要可靠的、像管道一样的连接,但是IP 层不提供这样的流机制,而是提供不可靠的包交换。

应用层向TCP 层发送用于网间传输的、用8 位字节表示的数据流,然后TCP 把数据流分割成适当长度的报文段(通常受该计算机连接的网络的数据链路层的最大传送单元(MTU) 的限制)。

之后TCP 把结果包传给IP 层,由它TCP 为了保证不发生丢包,就给每个字节一个序号,同时序号也保证了传送到接收端实体的包的按序接收。

然后接收端实体对已成功收到的字节发回一个相应的确认(ACK) ;如果发送端实体在合理的往返时延(RTT) 内未收到确认,那么对应的数据(假设丢失了)将会被重传。

TCP 用一个校验和函数来检验数据是否有错误;在发送和接收时都要计算校验和。

首先,TCP 建立连接之后,通信双方都同时可以进行数据的传输,其次,他是全双工的;在保证可靠性上,采用超时重传和捎带确认机制。

中规定,对于窗口内未经确认的分组需要重传在拥塞控制上,采用慢启动算法。

对于上面的抓包,选取其中的一个TCP进行分析Source:119.147.91.131Destination:180.118.215.175Length:56Info:http>500001[FIN,ACK]Seq=41,Ack=2877,win=66528 Len=0课计算机开课实日2013 年4 月程网络验室期22 日学号1040407105实验项目利用Wireshark 名进行抓包分析称1.1抓到的数据链路层中的帧Frame 211:56bytes 即所抓到的帧的序号为211,大小是56 字节Destination 程 网络 验室 期 22日学 号 1040407105 实验 项目 名 称利 用 Wireshark 进行抓包分析 对于上面的抓包,选取一个 UDP 进行分析 Source:121.232.137.43Destination:255.255.255.255Protocal:UDPLength:354Info:Source port:egsport:corel-vncadminChecksum:0xa18f 检验和(此处禁止检测)3.ICMPICMP协议是一种面向连接的协议,用于传输出错报告控制信息。

利用Wireshark分析TCP协议

一、目的及要求:

1.了解wireshark软件的使用和过滤方法

2. 通过wireshark软件分析TCP协议的特点

二、实验步骤

1.下载wireshark软件并在Windows环境下安装

2. 掌握数据包的分析、过滤器的配置及过滤语法

3. 分析TCP协议

4. 通过Ping命令,使用wireshark分析ICMP数据包

三、实验内容:

1、选择物理网卡

Capture -> interface list -> start

2、启动新捕获

1) capture —> start

2) restart the running live capture

3、分析包列表、包详情、包字节中的内容

1) capture -> Options

2) 填写Capture Filter创建过滤器

Or

3) 单击Capture Filter按钮创建捕捉过滤器

1、主界面Fliter框内输入过滤器语法

2、单击主界面上的“Expression…”按钮,按提示逐步填写

6、分析TCP协议(三次握手)

1、甲方建立到乙方的连接

2、乙方确认甲方连接、同时建立到甲方连接

3、甲方确认乙方连接、同时开始传数据(从选定行开始依次为三次握手)

7、分析ping命令时的ICMP网络数据包

1) Echo ping request

2) Echo ping reply

3) Destination unreachable

4) who has ***?

…。

TCP流和UDP流的竞争实验报告_11300240047

TCP协议分析实验报告

11300240047

马会心1 实验目的

用Wireshark分析TCP数据流和UDP数据流同时在网络传输时是如何占有所有可用带宽的,使学生对TCP协议的流量控制和拥塞控制有着较深的理解。

2 实验环境

Windows 7 Service Pack1

Wireshark Version 1.10.2

PCATTCP

3 实验内容

由于在机房抓取数据时,仅保留了数据包文件,而翻到实验指导书的最后一条才发现还需要cmd窗口的截图,所以只好在自己寝室的路由器局域网上重做了。

所以这里的IP地址等都与前面的实验不同。

3.1 两个TCP流的竞争

本节实验的数据包文件见tcp_tcp.pcapng。

本节实验中的命令行信息截图如下,其中端口5001的TCP流先被发送。

5001端口,发送方:

5001端口,接收方:

5002端口,发送方

5002端口,接收方

3.1.1 查看两个TCP流的情况

通过Wireshark中的TCP-Sequence Graph(tcptrace)功能,我们可以看到两个TCP流的整体传输情况。

(对于Flow Graph,我也尝试了一下,但感觉并不能很好的体现出TCP流的整体特性,所以没有涉及,下同)

两个TCP流的传输情况分别如下,前一张是先被发送的,后一张是延迟发送的。

实验四 TCPUDP协议分析

实验四TCP/UDP协议分析【实验目的】1、理解与掌握TCP协议2、UDP协议通信机制【预习要求】1、复习课堂上所学习的TCP协议、UDP协议方面基本知识。

【工具软件】协议解码工具:wireshark(或sniffer pro)【实验原理】(一)TCP说明:(1)每个TCP段都包括源端和目的端的端口号,用于寻找发送端和接收端的应用进程。

这两个值加上IP首部的源端IP地址和目的端IP地址唯一确定一个TCP连接。

(2)序号用来标识从TCP发送端向接收端发送的数据字节流,它表示在这个报文段中的第一个数据字节。

如果将字节流看作在两个应用程序间的单向流动,则TCP用序号对每个字节进行计数。

(3)当建立一个新连接时,SYN标志变1。

序号字段包含由这个主机选择的该连接的初始序号ISN,该主机要发送数据的第一个字节的序号为这个ISN加1,因为SYN标志使用了一个序号。

(4)既然每个被传输的字节都被计数,确认序号包含发送确认的一端所期望收到的下一个序号。

因此,确认序号应当时上次已成功收到数据字节序号加1。

只有ACK标志为1时确认序号字段才有效。

(5)发送ACK无需任何代价,因为32位的确认序号字段和ACK标志一样,总是TCP 首部的一部分。

因此一旦一个连接建立起来,这个字段总是被设置,ACK标志也总是被设置为1。

(6)TCP为应用层提供全双工的服务。

因此,连接的每一端必须保持每个方向上的传输数据序号。

(7)TCP可以表述为一个没有选择确认或否认的华东窗口协议。

因此TCP首部中的确认序号表示发送方已成功收到字节,但还不包含确认序号所指的字节。

当前还无法对数据流中选定的部分进行确认。

(8)首部长度需要设置,因为任选字段的长度是可变的。

TCP首部最多60个字节。

(9)6个标志位中的多个可同时设置为1◆URG-紧急指针有效◆ACK-确认序号有效◆PSH-接收方应尽快将这个报文段交给应用层◆RST-重建连接◆SYN-同步序号用来发起一个连接◆FIN-发送端完成发送任务(10)TCP的流量控制由连接的每一端通过声明的窗口大小来提供。

使用wireshark进行协议分析实验报告

使用wireshark进行协议分析实验报告一、实验目的本次实验旨在掌握使用Wireshark进行网络协议分析的方法与技巧,了解网络通信特点和协议机制。

二、实验内容及步骤1.实验准备b.配置网络环境:保证实验环境中存在数据通信的网络设备和网络流量。

2.实验步骤a. 打开Wireshark软件:启动Wireshark软件并选择需要进行抓包的网络接口。

b. 开始抓包:点击“Start”按钮开始抓包,Wireshark将开始捕获网络流量。

c.进行通信:进行网络通信操作,触发网络流量的产生。

d. 停止抓包:点击“Stop”按钮停止抓包,Wireshark将停止捕获网络流量。

e. 分析流量:使用Wireshark提供的分析工具和功能对抓包所得的网络流量进行分析。

三、实验结果通过Wireshark软件捕获的网络流量,可以得到如下分析结果:1. 抓包结果统计:Wireshark会自动统计捕获到的数据包数量、每个协议的数量、数据包的总大小等信息,并显示在界面上。

2. 协议分析:Wireshark能够通过解析网络流量中的各种协议,展示协议的各个字段和值,并提供过滤、等功能。

3. 源和目的地IP地址:Wireshark能够提取并显示各个IP数据包中的源IP地址和目的地IP地址,帮助我们分析网络通信的端点。

四、实验分析通过对Wireshark捕获到的网络流量进行分析,我们可以得到以下几个重要的分析结果和结论:1.流量分布:根据抓包结果统计,我们可以分析不同协议的数据包数量和比例,了解网络中各个协议的使用情况。

2. 协议字段分析:Wireshark能够对数据包进行深度解析,我们可以查看各个协议字段的值,分析协议的工作机制和通信过程。

3.网络性能评估:通过分析网络流量中的延迟、丢包等指标,我们可以评估网络的性能,并找出网络故障和瓶颈问题。

4. 安全分析:Wireshark能够分析HTTP、FTP、SMTP等协议的请求和响应内容,帮助我们发现潜在的网络安全问题。

wireshark抓包分析TCP和UDP

计算机网络Wireshark抓包分析报告目录1. 使用wireshark获取完整的UDP报文 (3)2. 使用wireshark抓取TCP报文 (3)2.1 建立TCP连接的三次握手 (3)2.1.1 TCP请求报文的抓取 (4)2.1.2 TCP连接允许报文的抓取 (5)2.1.3 客户机确认连接报文的抓取 (6)2.2 使用TCP连接传送数据 (6)2.3 关闭TCP连接 (7)3. 实验心得及总结 (8)1. 使用wireshark获取完整的UDP报文打开wireshark,设置监听网卡后,使用google chrome 浏览器访问我腾讯微博的首页/welcomeback.php?lv=1#!/list/qqfriends/5/?pgv_ref=im.perinfo.pe rinfo.icon?ptlang=2052&pgv_ref=im.perinfo.perinfo.icon,抓得的UDP报文如图1所示。

图1 UDP报文分析以上的报文内容,UDP作为一种面向无连接服务的运输协议,其报文格式相当简单。

第一行中,Source port:64318是源端口号。

第二行中,Destination port:53是目的端口号。

第三行中,Length:34表示UDP报文段的长度为34字节。

第四行中,Checksum之后的数表示检验和。

这里0x表示计算机中16进制数的开始符,其后的4f0e表示16进制表示的检验和,把它们换成二进制表示为:0100 1111 0000 1110.从wireshark的抓包数据看出,我抓到的UDP协议多数被应用层的DNS协议应用。

当一台主机中的DNS应用程序想要进行一次查询时,它构成了一个DNS 查询报文并将其交给UDP。

UDP无须执行任何实体握手过程,主机端的UDP为此报文添加首部字段,并将其发出。

2. 使用wireshark抓取TCP报文2.1 建立TCP连接的三次握手建立TCP连接需要经历三次握手,以保证数据的可靠传输,同样访问我的腾讯微博主页,使用wireshark抓取的TCP报文,可以得到如图2所示的客户机和服务器的三次握手的过程。

基于wireshark的TCP和UDP报文分析

《计算机网络基础》课程报告基于Wireshark的TCP和UDP报文分析院系:班级:学号:姓名:教师:2012年11月4日目录一 TCP连接时的三次握手 (3)二 TCP连接释放时的四次握手 (5)三 UDP报文分析 (7)3.1 UDP报文结构 (7)3.2 UDP检验和的计算 (7)四结束语 (9)一、TCP连接时的三次握手TCP 协议为终端设备提供了面向连接的、可靠的网络服务。

TCP在交换数据报文段之前要在发送方和接收方之间建立连接。

客户是连接的发起者,服务器是被动打开和客户进行联系。

具体的过程如下所述。

第一次握手:客户发送 SYN=1,seq=0的TCP报文给服务器Ps:客户的TCP向服务器发出连接请求报文段,其首部中的同步位SYN = 1。

序号 seq = 0,表明报文中未携带数据。

报文如下:源端口号:56644(56644)目的端口号:http(80)[Stream index: 0]Sequence number: 0 (relative sequence number)Header length: 32 bytesFlags: 0x02 (SYN)000. .... .... = Reserved: Not set...0 .... .... = Nonce: Not set.... 0... .... = Congestion Window Reduced (CWR): Not set.... .0.. .... = ECN-Echo: Not set.... ..0. .... = Urgent: Not set.... ...0 .... = Acknowledgement: Not set.... .... 0... = Push: Not set.... .... .0.. = Reset: Not set.... .... ..1. = Syn: Set.... .... ...0 = Fin: Not setWindow size: 8192Checksum: 0x1030 [validation disabled]Options: (12 bytes)第二次握手:服务器发送SYN=1,ACK=1,seq=0的TCP报文给客户Ps:服务器的TCP收到客户发来的连接请求报文段后,如同意,则发回确认。

计算机网络实验-使用Wireshark分析TCP和UDP协议

实验3 Wireshark抓包分析TCP和UDP协议一、实验目的1、通过利用Wireshark抓包分析TCP和UDP报文,理解TCP和UDP报文的封装格式.2、理解TCP和UDP的区别。

二、实验环境与因特网连接的计算机网络系统;主机操作系统为windows;使用Wireshark、IE等软件。

三、实验原理1、wireshark是非常流行的网络封包分析软件,功能十分强大。

可以截取各种网络封包,显示网络封包的详细信息。

2、TCP则提供面向连接的服务。

在传送数据之前必须先建立连接,数据传送结束后要释放连接。

TCP的首部格式为:3.UDP则提供面向非连接的服务。

UDP的首部格式为:四、实验步骤1.如图所示这是TCP的包,下面蓝色的是TCP中所包含的数据。

由截图可以看出来TCP报文中包含的各个数据,TCP报文段(TCP报文通常称为段或TCP报文段),与UDP数据报一样也是封装在IP中进行传输的,只是IP报文的数据区为TCP报文段。

这是TCP的源端口号目的端口号10106序列号是167确认端口号50547头长度20字节窗口长度64578校验合0x876e五、实验内容1.找出使用TCP和UDP协议的应用。

2.利用wireshark抓获TCP数据包。

3.分析TCP数据包首部各字段的具体内容,画出TCP段结构,填写其中内容。

4.利用wireshark抓获UDP数据包。

5.分析UDP数据包首部各字段的具体内容,画出UDP段结构,填写其中内容。

6.找出TCP建立连接的一组数据包,指出其中的序号和确认号变化。

7.找出TCP关闭连接的一组数据包,指出其中的标志字段数值。

wireshark抓包分析实验报告

Wireshark抓包分析实验若惜年一、实验目的:1.学习安装使用wireshark软件,能在电脑上抓包。

2.对抓出包进行分析,分析得到的报文,并与学习到的知识相互印证。

二、实验内容:使用抓包软件抓取HTTP协议通信的网络数据和DNS通信的网络数据,分析对应的HTTP、TCP、IP协议和DNS、UDP、IP协议。

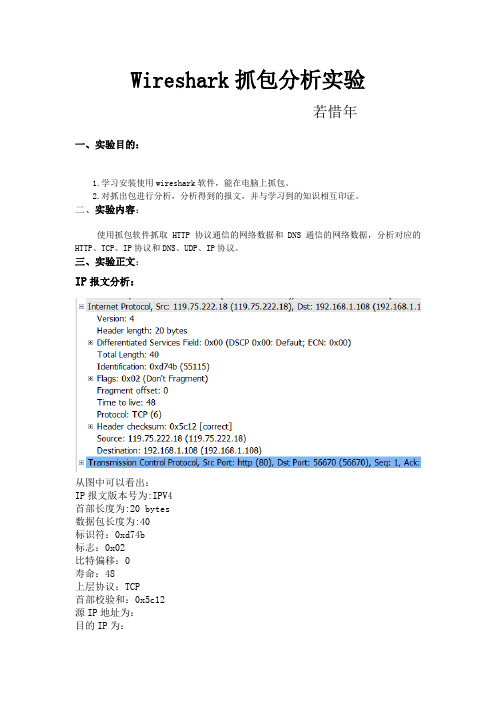

三、实验正文:IP报文分析:从图中可以看出:IP报文版本号为:IPV4首部长度为:20 bytes数据包长度为:40标识符:0xd74b标志:0x02比特偏移:0寿命:48上层协议:TCP首部校验和:0x5c12源IP地址为:目的IP为:从图中可以看出:源端口号:1891目的端口号:8000udp报文长度为:28检验和:0x58d7数据长度:20 bytesUDP协议是一种无需建立连接的协议,它的报文格式很简单。

当主机中的DNS 应用程序想要惊醒一次查询时,它构造一个DNS查询报文段并把它给UDP,不需要UDP之间握手,UDP为报文加上首部字段,将报文段交给网络层。

第一次握手:从图中看出:源端口号:56770目的端口号:80序列号为:0首部长为: 32 bytesSYN为1表示建立连接成功当fin为1时表示删除连接。

第二次握手:从图中看出:源端口号是:80目的端口号为:56770序列号为:0ack为:1Acknowledgement为1表示包含确认的报文Syn为1表示建立连接。

第三次握手:从图中看出:源端口:56770目的端口:80序列号为:1ACK为:1首部长为:20bytesAcknowledgement为1表示包含确认的报文所以,看出来这是TCP连接成功了Tcp是因特网运输层的面向连接的可靠的运输协议,在一个应用进程可以开始向另一个应用进程发送数据前,这两个进程必须先握手,即它们必须相互发送预备文段,建立确保传输的参数。

发送报文:GET/HTTP/:是请求一个页面文件HOST:是请求的主机名Connection:持续连接Accept: 收到的文件User-Agent : 浏览器的类型Accept-encoding: gzip ,deflate ,sdch限制回应中可以接受的内容编码值,指示附加内容的解码方式为gzip ,deflate ,sdch 。

实验使用Wireshark分析UDP

实验六使用Wireshark分析UDP一、实验目的比较TCP和UDP协议的不同二、实验环境与因特网连接的计算机;操作系统为Windows;安装有Wireshark、IE等软件..三、实验步骤1、打开两次TCP流的有关跟踪记录;保存在tcp_2transmit.cap中;并打开两次UDP流中的有关跟踪文件udp_2transmit.cap ..如图所示:图1:TCP 流跟踪记录图2:UDP流跟踪记录2、分析此数据包:1TCP传输的正常数据:tcp_2transmit.cap文件的分组1到13中显示了TCP连接..这个流中的大部分信息与前面的实验相同..我们在分组1到分组3中看到了打开连接的三次握手..分组10到分组13显示的则是连接的终止..我们看到分组10既是一个带有FIN标志的请求终止连接的分组;又是一个最后1080个字节的序号是3921—5000的重传..TCP将应用程序写入合并到一个字节流中..它并不会尝试维持原有应用程序写人的边界值..我们注意到TCP并不会在单个分组中传送1000字节的应用程序写入..前1000个字节会在分组4种被发送;而分组5则包含了1460个字节的数据-----一些来自第二个缓冲区;而另一些来自第三个缓冲区..分组7中含有1460个字节而分组8中则包含剩余的1080个字节..5000-1000-1460-1460=1080我们注意到实际报告上的2.48秒是从初始化连接的分组1开始到关闭连接的分组10结束..分组11—13未必要计入接收端应用程序的时间内;因为一旦接收到第一个FIN;TCP层便马上发送一个关闭连接的信号..分组11—13只可能由每台计算机操作系统得TCP层后台传输..如果我们注意到第一个包含数据的分组4和最后一个分组8之间的时间;我们就大约计算出和由UDP接收端所报告的0.01秒相同的时间..这样的话;增加TCP传输时间的主要原因就是分组10中的重传..公平的说;UDP是幸运的;因为它所有的分组都在第一时间被接受了..在这个跟踪文件中;另一个值得注意的是没有包含数据的分组的数量..所有来自接收端的分组和几个来自发送端的分组只包含了TCP报文段的首部..总的来说包括重传一共发送了6822个字节来支持5000个字节的数据传输..这个开销正好36﹪..2UDP正常数据传输现在我们来观察UDP流;在udp _transmit.cap文件的分组1到分组11中显示..虽然像TCP流那样传输了相同的数据;但是在这个跟踪文件中还是很多的不同..和TCP不同;UDP是一个无连接的传输协议..TCP用SYN分组和SYN ACK分组来显示地打开一个连接;而UDP却直接开始发送包含数据的分组..同样;TCP用FIN分组和FIN ACK分组来显示地关闭一个连接;而UDP却只简单地停止包含数据的分组的传输..为了解决这个问题;在文件udp_2transmit.cap俘获的分组中;采取的办法是ttcp发送端发送一个只包含4个字节的特殊UDP 数据报来模拟连接建立和连接终止..在发送任何数据之前;发送端总是发送一个只包含4个字节的特殊数据报分组1;而在发送完所有的数据之后;发送端又发送额外的5个分组分组7-11..接收端也使用第一个特殊的数据报来启动数据传输的计时器..如果这个特殊的数据报丢失了;它可能用真实数据的第一个分组计时器..不过;如果接收端没有看到这个特殊的数据报;它就不能精确地确定数据传输的开始和传输的所有时间..与TCP不同;UDP 在传输的数据中;不会加上序号;因此对于接收端来说不可能确定丢失和重排序重传的情况..类似的;接收端根据最后的特殊数据报来停止数据传输计时器..当接收端接收到这5个包中的任一个便停止计时;但是发送5个分组是因为在传输的过程中可能丢失其中的一些..如果5个分组全部丢失了;那么接收端便会无限制的等待更多数据的到来达..实际数据的传输是在分组2-6里..每一个分组都包含1000个字节..1000个字节的应用程学写入直接转换成UDP数据报..另一方面;TCP并不打算保存应用程序写入边界而只是将它们并入一个字节流中..与TCP不同;UDP没有提供接收端到发送端的反馈..在TCP的例子里;接收端返回只包含有TCP报文段首部而没有数据的报文段..首部本身则携带着关于哪些数据已经被成功接收以及接收端能够接收多少数据的信息..我们已经知道UDP不提供可靠的数据传输;因此并不要求什么数据已经被成功接收的信息..它也不提供任何信息高速发送端降低速率;因为接收端或者网络本身已经淹没..虽然UDP本身并不提供接收端到发送端的反馈;但是我们确实看到几个从接收端到发送端的ICMP分组分组12—14..ICMP是网络层协议IP的一个伴随协议;并且有提供一定控制和错误报告的功能..在这种情况下;ICMP分组暗示一些UDP数据报没有被传送到;因为端口不可达..这就意味着当数据报到达那个端口的时候;没有接收端在那个端口监听..我们注意到ICMP分组携带着一些未传递UDP数据报的信息..当ttcp接收端看到一个只具有4个字节数据的特殊数据报时;它便会知道数据传输是完整的;并且会因此关闭正在监听的端口..事实上ttcp发送端发送5个这样的分组;并且后面的分组到达的时候发现接收端已经没有在监听了..当发送端发送所有的数据而没有相应的接收标志的时候;将会看到相似的行为..TCP和UDP的另外一个不同之处在于TCP连接时点对点的;换句话说;TCP的使用是在一个连接端和一个发送端之间的..而对于UDP来说;一个发送端可能发向多个接收端例如广播和组播通信或者多个发送端能够发送给一个接收端..如果多个发送端都发给这个接收端的话;这个接收端会为每个发送端报告统计信息..TCP和UDP的最后一个不同之处是它们首部的大小..UDP首部总是8个字节;而TCP首部大小是变化的;但是它绝对不会少于20个字节..这也就是说传输5000个字节的实际数据TCP的开销是36﹪..四、实验报告回答下面的问题:1、在udp_2transmit.cap中观察DUP首部..长度字段是包括首部和数据还是只包括数据2、我们观察到使用ICMP报文来报告UDP数据报不可达..为什么TCP不用这个来指示丢失的报文段呢3、我们计算TCP成功传输5000个字节的实际数据的开销是36﹪..在这个开销中都包括什么如果没有重传;这个开销是多少。

用Wireshark进行UDP协议分析

TCP/IP 实验报告实验2 用Wireshark进行UDP协议分析学院计算机学院专业网络工程班级1班姓名刘小芳学号410090401272012. 52.1实验性质本实验为操作分析性实验。

2.2 实验目的1. 掌握Wireshark软件的基本使用方法。

2. 掌握基本的网络协议分析方法。

3. 使用Wireshark抓包工具,分析UDP数据报的格式。

4. 加深理解UDP协议的原理及其工作过程。

1.3 实验环境1. 硬件环境:PC机1台。

2. 网络环境:PC机接入LAN或Internet。

物理地址:00-E0-4C-00-16-78Ip地址:192.168.0.1313. 软件环境:Windows操作系统和Wireshark软件。

1.4 实验学时2学时(90分钟)。

1.5 实验内容与要求1.5.1 启动Wireshark协议分析工具1.5.2 抓取UDP数据包1.5.3分析UDP报文answer the question.1. Select one packet. From this packet, determine how many fields there are in the UDP header. (Do not look in the textbook! Answer these questions directly from what you observe in the packet trace.) Name these fields.2. From the packet content field, determine the length (in bytes) of each of the UDP header fields.3. The value in the Length field is the length of what? Verify your claim with your captured UDP packet.4. What is the maximum number of bytes that can be included in a UDP payload?5. What is the largest possible source port number?6. What is the protocol number for UDP? Give your answer in both hexadecimal and decimal notation. (To answer this question, you’ll need to look into the IP header.)7. Search “UDP” in Google and determine the fields over which the UDP checksum is calculated.8. Examine a pair of UDP packets in which the first packet is sent by your host and the second packet is a reply to the first packet. Describe the relationship between the port numbers in the two packets.Extra Credit1. Capture a small UDP packet. Manually verify the checksum in this packet. Show all work and explain all steps11.6 实验总结[ 通过对IP报文的分析,总结IP协议的工作原理。

实验四、使用wireshark网络分析器分析数据包

实验四、使用Wireshark网络分析器分析数据包一、实验目的1、掌握Wireshark工具的安装和使用方法2、理解TCP/IP协议栈中IP、TCP、UDP等协议的数据结构3、掌握ICMP协议的类型和代码二、实验内容1、安装Wireshark2、捕捉数据包3、分析捕捉的数据包三、实验工具1、计算机n台(建议学生自带笔记本)2、无线路由器n台四、相关预备知识1、熟悉win7操作系统2、Sniff Pro软件的安装与使用(见Sniff Pro使用文档)五、实验步骤1、安装WiresharkWireshark 是网络包分析工具。

网络包分析工具的主要作用是尝试捕获网络包,并尝试显示包的尽可能详细的情况。

网络包分析工具是一种用来测量有什么东西从网线上进出的测量工具,Wireshark 是最好的开源网络分析软件。

Wireshark的主要应用如下:(1)网络管理员用来解决网络问题(2)网络安全工程师用来检测安全隐患(3)开发人员用来测试协议执行情况(4)用来学习网络协议(5)除了上面提到的,Wireshark还可以用在其它许多场合。

Wireshark的主要特性(1)支持UNIX和Windows平台(2)在接口实时捕捉包(3)能详细显示包的详细协议信息(4)可以打开/保存捕捉的包(5)可以导入导出其他捕捉程序支持的包数据格式(6)可以通过多种方式过滤包(7)多种方式查找包(8)通过过滤以多种色彩显示包(9)创建多种统计分析五、实验内容1.了解数据包分析软件Wireshark的基本情况;2.安装数据包分析软件Wireshark;3.配置分析软件Wireshark;4.对本机网卡抓数据包;5.分析各种数据包。

六、实验方法及步骤1.Wireshark的安装及界面(1)Wireshark的安装(2)Wireshark的界面启动Wireshark之后,主界面如图:主菜单项:主菜单包括以下几个项目:File包括打开、合并捕捉文件,save/保存,Print/打印,Export/导出捕捉文件的全部或部分。

计算机网络实验利用wireshark进行协议分析

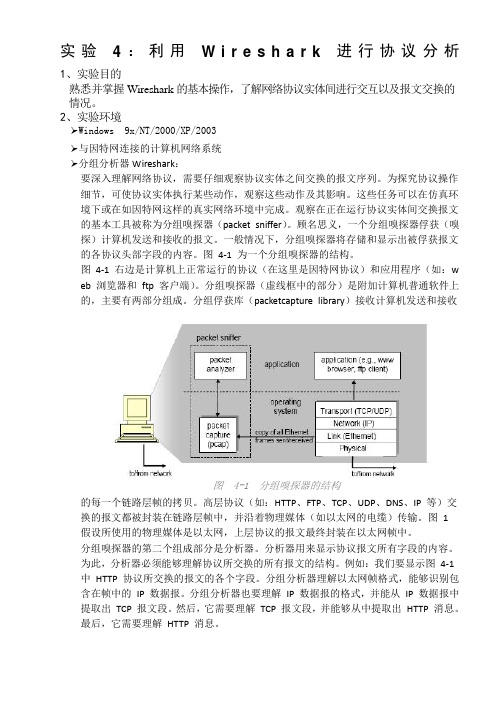

实验4:利用W i r e s h a r k进行协议分析1、实验目的熟悉并掌握Wireshark的基本操作,了解网络协议实体间进行交互以及报文交换的情况。

2、实验环境➢Windows 9x/NT/2000/XP/2003➢与因特网连接的计算机网络系统➢分组分析器Wireshark:要深入理解网络协议,需要仔细观察协议实体之间交换的报文序列。

为探究协议操作细节,可使协议实体执行某些动作,观察这些动作及其影响。

这些任务可以在仿真环境下或在如因特网这样的真实网络环境中完成。

观察在正在运行协议实体间交换报文的基本工具被称为分组嗅探器(packet sniffer)。

顾名思义,一个分组嗅探器俘获(嗅探)计算机发送和接收的报文。

一般情况下,分组嗅探器将存储和显示出被俘获报文的各协议头部字段的内容。

图4-1 为一个分组嗅探器的结构。

图4-1 右边是计算机上正常运行的协议(在这里是因特网协议)和应用程序(如:w eb 浏览器和ftp 客户端)。

分组嗅探器(虚线框中的部分)是附加计算机普通软件上的,主要有两部分组成。

分组俘获库(packetcapture library)接收计算机发送和接收图4-1 分组嗅探器的结构的每一个链路层帧的拷贝。

高层协议(如:HTTP、FTP、TCP、UDP、DNS、IP 等)交换的报文都被封装在链路层帧中,并沿着物理媒体(如以太网的电缆)传输。

图1 假设所使用的物理媒体是以太网,上层协议的报文最终封装在以太网帧中。

分组嗅探器的第二个组成部分是分析器。

分析器用来显示协议报文所有字段的内容。

为此,分析器必须能够理解协议所交换的所有报文的结构。

例如:我们要显示图4-1 中HTTP 协议所交换的报文的各个字段。

分组分析器理解以太网帧格式,能够识别包含在帧中的IP 数据报。

分组分析器也要理解IP 数据报的格式,并能从IP 数据报中提取出TCP 报文段。

然后,它需要理解TCP 报文段,并能够从中提取出HTTP 消息。

Wireshark数据抓包分析之传输层协议(TCP协议)

Wireshark数据抓包分析之传输层协议(TCP协议)实验步骤⼀根据实验环境,本实验的步骤如下:1.在测试环境使⽤发包⼯具和Wireshark抓取TCP三次握⼿和四次断开的数据包。

2.详细分析TCP协议的三次握⼿以及四次断开。

任务描述:安装发包⼯具,并配置TCP客户端,服务端,与Wireshark配合使⽤此⼯具与分析UDP协议时相同,实验室环境中已经安装,在此再重复⼀遍,我们使⽤" TCP&UDP测试⼯具"来制作和发送TCP数据包。

双击测试者机器桌⾯的" TCP&UDP测试⼯具",会出现下图显⽰页⾯:下⾯我们需要配置TCP的服务端以及客户端。

1.配置服务器端选择10.1.1.33的机器,双击桌⾯的" TCP&UDP测试⼯具",右键点击服务器模式,在下拉列表中,选择创建服务器,如下图:选择"创建服务器"之后,会弹出服务器端⼝设置,本次使⽤默认⼯具给的6000端⼝即可,点击"确定"按钮。

点击"确定"按钮之后,在左侧的服务器模式列表中,会出现创建的列表,选择我们创建的服务器,右键点击,选择"启动服务器",即完成了服务器端的配置2.配置客户端选择10.1.1.142的机器,双击桌⾯的" TCP&UDP测试⼯具",右键点击客户端模式,在下拉列表中,选择"创建连接",如下图:在弹出的窗⼝中,选择TCP协议,服务器IP为10.1.1.33.端⼝6000,本机随意IP,如下图点击创建后,如下图,3.获取TCP数据包获取的TCP协议的数据包。

分为两部分,即TCP三次握⼿,四次断开的数据。

但在实际的操作中,可能遇到的情况较多,⽐如源IP和⽬的IP⽐较多,协议的帧号乱序等各种问题。

在此,我们教⼤家简单的过滤功能,着⾊功能⽅便过滤和查看。

计算机网络原理与技术实验教程-参考答案-实验报告

声明:每个实验都有与之对应的数据包,表格的数据都是分析数据包填上的,由于姜腊林老师只是批阅没有给我们批改,所以会有很多错的地方没改和不懂的地方没有写。

这真的仅仅是参考而已。

实验1.1 Wireshart的使用实验一、实验目的:掌握协议分析软件Wireshark的使用。

二、实验设备:电脑、Wireshart抓包工具三、实验内容:运行Wireshark程序,启动界面点击start按钮,进入Wireshark主窗口。

主窗口包含了捕获和分析包相关的操作。

四、实验步骤:(1)启动Wireshark。

(2)开始分组捕获。

(3)保存抓包文件。

(4)分析抓包文件。

五、实验结果分析(1)、Wireshark主窗口包含那几个窗口?说明这些窗口的作用。

菜单栏:菜单栏通常用来启动Wireshark有关操作,例如File.工具栏:工具栏提供菜单中常用项目的快速访问。

过滤器栏:过滤器栏提供一个路径,来直接控制当前所用的显示过滤器。

包列表窗口:包列表窗口显示当前捕获的全部包的摘要。

包列表的每一行对应一个包,不同包有不同的颜色。

如果选择了某行,则更详细的信息显示在保协议窗口和包字节数据窗口中,在包列表窗口中的每一行代表捕获的一个包,每个包的摘要信息包括:a、No:包文件中包的编号。

b、T ime:包的时间擢,即捕获该包的时间,该时间戳的实际格式可以改变。

c、Source:包的源地址。

d、D estination:包的目标地址。

e、Length:该数据包的长度。

f、Info:包内容的附加信息。

包协议窗口:包协议窗口以更详细的格式显示从包列表窗口选中的协议和协议字段。

包的协议和字段用树型格式显示,可以扩展和收缩。

这是一种可用的上下文菜单,单机每行前的“+”就可以展开为以“—”开头的若干行,单击“—”又可以收缩。

包字节(十六进制数据窗口):包字节窗口以十六进制形式显示出从包列表窗格中选定的当前包的数据,并以高亮度显示在包协议窗口中选择字段。

wireshark抓包实验机协议分析[1].doc

![wireshark抓包实验机协议分析[1].doc](https://img.taocdn.com/s3/m/094c70d228ea81c758f578d5.png)

Wireshark抓包及分析实验学生姓名:学号:___________________任务分配日期:______________课程名称:计算机组网技术WireShark实验报告: 用Wireshark完成计算机网络协议分析报告开始时间: __________报告截至日期: ______________一.实验的目的本次实验的目的就是要学会wireshark抓包软件的基本使用方法,wireshark抓包的基本过程,以及对所抓到的数据包进行详细的分析并能很好的李杰一些基本的数据的含义。

能达到对网络数据的基本的监控和查询的能力。

实验一802.3协议分析和以太网(一)实验目的1、分析802.3协议2、熟悉以太网帧的格式、了解ARP、ICMP、IP数据包格式实验步骤:1、捕获并分析以太帧(1)清空浏览器缓存(在IE窗口中,选择“工具/Internet选项/删除文件”命令)。

如下图(2)启动WireShark,开始分组捕获。

(3)在浏览器的地址栏中输入:/浏览器将显示华科大主页。

如下图所示:(4)停止分组捕获。

首先,找到你的主机向服务器发送的HTTP GET消息的Segment序号,以及服务器发送到你主机上的HTTP 响应消息的序号。

http的segement段序号是47 45 54如下图:由下图可以得到服务器发送到我主机上的http响应消息的序号是:由上图可知为44:1、你的主机的48位以太网地址(MAC地址)是多少?我的主机的mac地址是:2、目标MAC地址是服务器的MAC地址吗?如果不是,该地址是什么设备的MAC地址?不是服务器的MAC地址;该地址是网关的地址。

3、给出Frame头部Type字段(2字节)的十六进制值。

十六进制的值是08 00如图所示:4、在包含“HTTP GET”的以太网帧中,字符“G”的位置(是第几个字节,假设Frame头部第一个字节的顺序为1)?如果frame得头部为顺序1,则“G”的位置为67。

网络协议分析实验报告

网络协议分析实验报告一、实验目的本实验旨在通过对网络协议的分析,加深对计算机网络通信的原理和机制的理解,提高网络安全意识和分析能力。

二、实验环境1. 实验平台:Wireshark2. 实验设备:笔记本电脑、路由器三、实验内容1. 抓包分析TCP协议数据包在实验过程中,我们首先通过Wireshark工具进行抓包,然后选择一个TCP协议的数据包进行分析。

通过分析数据包的各个字段,我们可以了解数据包的结构和传输过程,进一步理解TCP协议的工作原理。

2. 分析UDP协议数据包接着,我们选择了一个UDP协议的数据包进行分析。

UDP与TCP不同,是一种无连接的传输协议,具有数据传输快速、效率高的特点。

通过分析UDP数据包,我们可以看到其简单的数据包头格式和传输方式,了解UDP协议与TCP协议的区别和适用场景。

3. 检测网络攻击在实验中,我们还模拟了一些网络攻击行为,如ARP欺骗、SYN 洪水攻击等,通过Wireshark工具抓取攻击数据包,并分析攻击过程和特征。

这有助于我们了解网络安全威胁的种类和形式,提高网络安全防护意识。

四、实验结果通过分析TCP、UDP协议数据包和网络攻击数据包,我们深入了解了网络协议的工作原理和通信机制。

实验结果表明,Wireshark工具是一款强大的网络分析工具,可以帮助我们深入研究网络通信过程,提高网络攻击检测和防护能力。

五、实验总结通过本次实验,我们不仅对网络协议有了更深入的了解,而且增强了网络安全意识和分析能力。

在今后的学习和工作中,我们将继续深入研究网络协议,不断提升自己在网络领域的技术水平,为网络通信的安全和稳定贡献自己的力量。

六、实验感想本次网络协议分析实验让我们受益匪浅,通过亲自动手抓包分析和检测网络攻击,我们对计算机网络的运行机制和安全防护有了更清晰的认识。

希望通过不断努力和学习,我们能在网络领域取得更大的成就,为网络安全做出更大的贡献。

七、参考文献暂无。

以上为网络协议分析实验报告,感谢您的阅读。

实验四、UDP及TCP协议分析与验证

实验四:UDP及TCP协议分析与验证一、实验目的1.学会使用Wireshark或其他抓包工具进行特定包抓取,并对包进行必要分析。

2.分析验证UDP协议首部信息。

3.分析验证TCP协议首部信息。

4.分析验证TCP连接建立与释放过程。

5.分析验证TCP协议的数据传输过程。

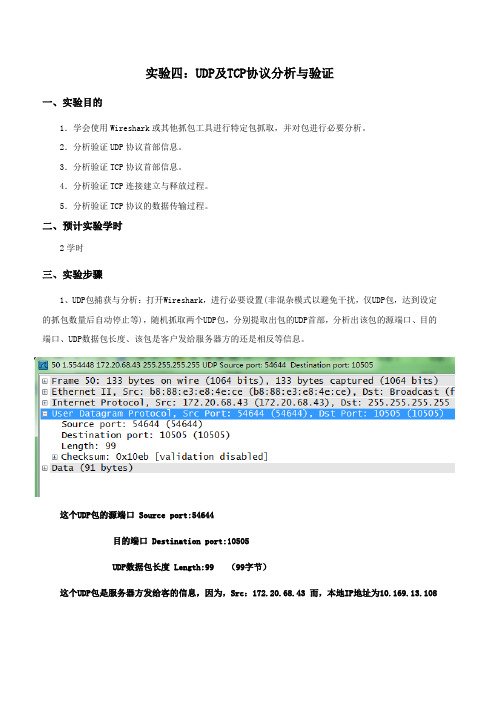

二、预计实验学时2学时三、实验步骤1、UDP包捕获与分析:打开Wireshark,进行必要设置(非混杂模式以避免干扰,仅UDP包,达到设定的抓包数量后自动停止等),随机抓取两个UDP包,分别提取出包的UDP首部,分析出该包的源端口、目的端口、UDP数据包长度、该包是客户发给服务器方的还是相反等信息。

这个UDP包的源端口 Source port:54644目的端口 Destination port:10505UDP数据包长度 Length:99 (99字节)这个UDP包是服务器方发给客的信息,因为,Src:172.20.68.43 而,本地IP地址为10.169.13.108。

这个UDP包的源端口 Source port:63664目的端口 Destination port:10019UDP数据包长度 Length:136 (136字节)这个UDP包也是服务器发给客户的信息。

2、TCP包捕获与分析:1)打开浏览器到空白页。

2)打开Wireshark,进行必要设置(非混杂模式以避免干扰,仅TCP 80端口包),打开一个网页,等到捕获了打开该网页的所有数据包后,停止捕获。

3)对前10个包的序号seq及确认序号ack进行跟踪分析,看看他们是否与所学知识的变化情况一致。

答:一致。

4)随机抓取两个TCP包,分别提取出包的UDP首部,分析出该包的源端口、目的端口、TCP数据包长度、该包是客户发给服务器方的还是相反等信息。

这个TCP包的源端口 Source port: 52140目的端 Destination port: 80 这是http客户机进程向服务器发起的TCP连接的端口号TCP数据包长度 Header length:32bytes该TCP包是客户发给服务器方的信息,因为Src :10.169.13.108 这是本地计算机的IP地址。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验3 Wireshark抓包分析TCP和UDP协议

一、实验目的

1、通过利用Wireshark抓包分析TCP和UDP报文,理解TCP和UDP报文的封装格式.

2、理解TCP和UDP的区别。

二、实验环境

与因特网连接的计算机网络系统;主机操作系统为windows;使用Wireshark、IE等软件。

三、实验原理

1、wireshark是非常流行的网络封包分析软件,功能十分强大。

可以截取各种网络封包,显示网络封包的详细信息。

2、TCP则提供面向连接的服务。

在传送数据之前必须先建立连接,数据传送结束后要释放连接。

TCP的首部格式为:

3.UDP则提供面向非连接的服务。

UDP的首部格式为:

四、实验步骤

1.如图所示这是TCP的包,下面蓝色的是TCP中所包含的数据。

由截图可以看出来TCP报文中包含的各个数据,TCP报文段(TCP报文通常称为段或TCP报文段),与UDP数据报一样也是封装在IP中进行传输的,只是IP 报文的数据区为TCP报文段。

这是TCP的源端口号

目的端口号10106

序列号是167

确认端口号50547

头长度20字节

窗口长度64578

校验合0x876e

五、实验内容

1.找出使用TCP和UDP协议的应用。

2.利用wireshark抓获TCP数据包。

3.分析TCP数据包首部各字段的具体内容,画出TCP段结构,填写其中内容。

4.利用wireshark抓获UDP数据包。

5.分析UDP数据包首部各字段的具体内容,画出UDP段结构,填写其中内容。

6.找出TCP建立连接的一组数据包,指出其中的序号和确认号变化。

7.找出TCP关闭连接的一组数据包,指出其中的标志字段数值。