设置 Syslog 日志服务器用来获取交换机日志

syslog日志服务器的配置

配置防火墙的Syslog存储到Linux Syslog服务器防火墙日志作为重要的安全审计、安全分析资料,需要保存一段时间,而防火墙本身保存日志的容量有限,可以把防火墙记录的日志存储到用Linux平台做的日志服务器,以Netscreen为例介绍怎样配置Syslog.配置Netscreen的Syslog存储到Linux Syslog服务器将ISG 防火墙(X.X.X.X)的Syslog信息存储到Syslog服务器上(Y.Y.Y.Y),便于跟踪防火墙状态和日志检查。

一、配置Syslogd更改/etc/syslog.conf配置文件,增加以下部分:# Save Debug Message of Netscreen(Y.Y.Y.Y) to netscreen.logLocal7.* /home/log/netscreen.log将local7设备的信息存储在指定的/home/log/netscreen.log里面,通过这条配置可以将不同设备的log信息存储在不同的文件中,便于查看。

二、配置logrotateLinux中的logrotate程序用于对日志文件的轮询,可以通过限定文件的大小、时间等配置,保存多个日志文件。

更改/etc/logratate.conf文件,增加以下部分:/home/log/netscreen.log {monthlyrotate 12}将syslog中存储的文件/home/log/netscreen.log,按每月的方式保存,共保存12个文件,也就是第一个月保存为netscreen.log,到了下个月将把这个月的文件名换成为netscreen.log.1,依此类推。

三、重新启动syslogdservice syslog restart四、Netscreen 配置:>查看log的等级get event level可以看到当前的netscreen 事件等级,如:alert level 1: immediate action is requiredcritical level 2: functionality is affecteddebug level 7: detailed information for troubleshootingemergency level 0: system is unusableerror level 3: error conditioninformation level 6: general information about operationnotification level 5: normal eventswarning level 4: functionality may be affected选择你需要等级即可,这里我们选择Debug信息。

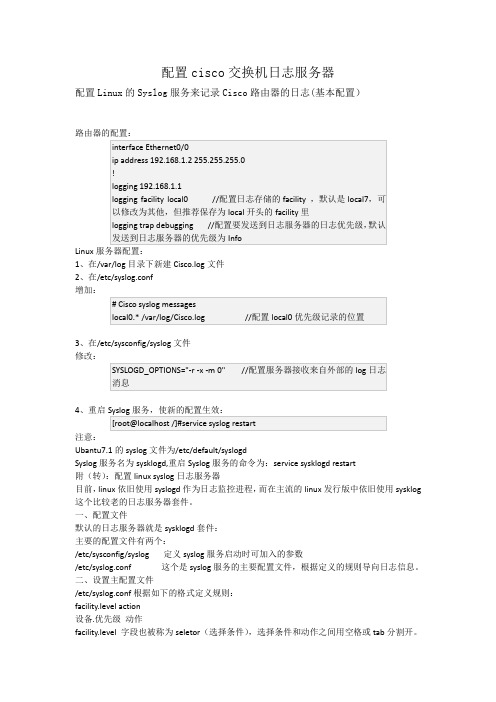

配置cisco交换机日志服务器

配置cisco交换机日志服务器配置Linux的Syslog服务来记录Cisco路由器的日志(基本配置)路由器的配置:interface Ethernet0/0ip address 192.168.1.2 255.255.255.0!logging 192.168.1.1logging facility local0 //配置日志存储的facility ,默认是local7,可以修改为其他,但推荐保存为local开头的facility里logging trap debugging //配置要发送到日志服务器的日志优先级,默认发送到日志服务器的优先级为InfoLinux服务器配置:1、在/var/log目录下新建Cisco.log文件2、在/etc/syslog.conf增加:3、在/etc/sysconfig/syslog文件修改:4、重启注意:Ubantu7.1的syslog文件为/etc/default/syslogdSyslog服务名为sysklogd,重启Syslog服务的命令为:service sysklogd restart附(转):配置linux syslog日志服务器目前,linux依旧使用syslogd作为日志监控进程,而在主流的linux发行版中依旧使用sysklog 这个比较老的日志服务器套件。

一、配置文件默认的日志服务器就是sysklogd套件:主要的配置文件有两个:/etc/sysconfig/syslog 定义syslog服务启动时可加入的参数/etc/syslog.conf 这个是syslog服务的主要配置文件,根据定义的规则导向日志信息。

二、设置主配置文件/etc/syslog.conf根据如下的格式定义规则:facility.level action设备.优先级动作facility.level 字段也被称为seletor(选择条件),选择条件和动作之间用空格或tab分割开。

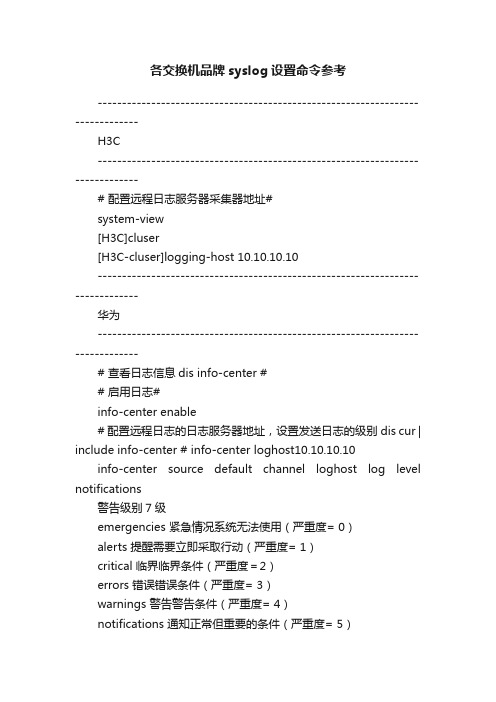

各交换机品牌syslog设置命令参考

各交换机品牌syslog设置命令参考-------------------------------------------------------------------------------H3C-------------------------------------------------------------------------------# 配置远程日志服务器采集器地址#system-view[H3C]cluser[H3C-cluser]logging-host 10.10.10.10-------------------------------------------------------------------------------华为-------------------------------------------------------------------------------# 查看日志信息dis info-center ## 启用日志#info-center enable# 配置远程日志的日志服务器地址,设置发送日志的级别dis cur | include info-center # info-center loghost10.10.10.10info-center source default channel loghost log level notifications警告级别7级emergencies 紧急情况系统无法使用(严重度= 0)alerts 提醒需要立即采取行动(严重度= 1)critical 临界临界条件(严重度=2)errors 错误错误条件(严重度= 3)warnings 警告警告条件(严重度= 4)notifications 通知正常但重要的条件(严重度= 5)informational 信息信息信息(严重度= 6)debugging 调试调试消息(严重性= 7)# 开启NTP服务(与时间服务器同步)需要提供时间服务器的地址查看NTP信息dis cur | include ntp #ntp-service authentication enablentp-service unicast-server 10.111.1.10-------------------------------------------------------------------------------思科-------------------------------------------------------------------------------# 查看端口show running-config | in logging 日志发送到日志采集器#Router#configure terminal# 开启日志服务#Cisco(config)#logging on# 设置日志服务器地址#Cisco(config)#logging host 10.10.10.10# 设置发送日志级别一共7级,可以?号来查看提示#logging trap 5# 日志发出用的源IP地址#logging source-interface loopback0#日志缓冲区大小#logging buffered 20480#记录事件连接默认值#logging event link-status defaultlogging facility local1service timestamps log datetime localtimeCisco(config)#endCisco#write0:紧急(Emergencies) emergency—Logs only emergency events.1:告警(Alerts) alert—Logs alert and more severe events.2:严重的(Critical) critical—Logs critical and more severe events.3:错误(Errors) error—Logs error and more severe events.4:警告(Warnings) warning—Logs warning and more severe events.5:通知(Notifications) notice—Logs notice and more severe events.6:信息(Informational) informational—Logs informational and more severe events.7:调试(Debugging) debug—Logs all events, including debug events.# NTP(时间同步)可能需要每个端口开启NTP ,查看NTP信息show logging | include NTP #Router# config tRouter(config)# interface eth0/0Router(config-if)# no ntp disableRouter(config-if)# exitRouter(config)# ntp server 10.111.1.11 source loopback0Router(config)# exitntp update-calendarntp server 10.111.1.11。

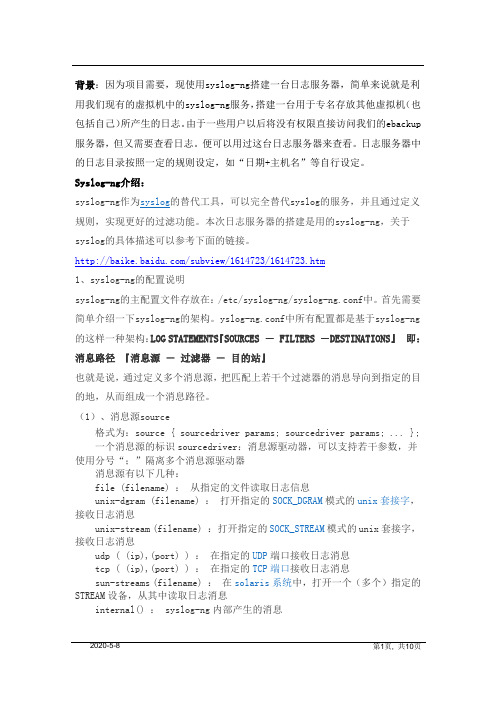

syslog-ng配置日志服务器学习总结

背景:因为项目需要,现使用syslog-ng搭建一台日志服务器,简单来说就是利用我们现有的虚拟机中的syslog-ng服务,搭建一台用于专名存放其他虚拟机(也包括自己)所产生的日志。

由于一些用户以后将没有权限直接访问我们的ebackup 服务器,但又需要查看日志。

便可以用过这台日志服务器来查看。

日志服务器中的日志目录按照一定的规则设定,如“日期+主机名”等自行设定。

Syslog-ng介绍:规则,实现更好的过滤功能。

本次日志服务器的搭建是用的syslog-ng,关于syslog的具体描述可以参考下面的链接。

/subview/1614723/1614723.htm1、syslog-ng的配置说明syslog-ng的主配置文件存放在:/etc/syslog-ng/syslog-ng.conf中。

首先需要简单介绍一下syslog-ng的架构。

yslog-ng.conf中所有配置都是基于syslog-ng 的这样一种架构:LOG STATEMENTS『SOURCES - FILTERS -DESTINATIONS』即:消息路径『消息源-过滤器-目的站』也就是说,通过定义多个消息源,把匹配上若干个过滤器的消息导向到指定的目的地,从而组成一个消息路径。

(1)、消息源source格式为:source { sourcedriver params; sourcedriver params; ... };一个消息源的标识sourcedriver:消息源驱动器,可以支持若干参数,并使用分号“;”隔离多个消息源驱动器消息源有以下几种:file (filename) :从指定的文件读取日志信息unix-dgram (filename) :打开指定的SOCK_DGRAM模式的unix套接字,接收日志消息unix-stream (filename) :打开指定的SOCK_STREAM模式的unix套接字,接收日志消息udp ( (ip),(port) ) :在指定的UDP端口接收日志消息tcp ( (ip),(port) ) :在指定的TCP端口接收日志消息sun-streams (filename) :在solaris系统中,打开一个(多个)指定的STREAM设备,从其中读取日志消息internal() : syslog-ng内部产生的消息pipe(filename),fifo(filename) :从指定的管道或者FIFO设备,读取日志信息例如:source s_sys {file ("/proc/kmsg" log_prefix("kernel:"));unix-stream ("/dev/log");internal();); };参数需要使用括号括住。

cisco设备上启用日志及syslog服务器配置

cisco设备上启用日志及syslog服务器配置cisco设备上启用日志及syslog服务器配置使用syslog记录Cisco设备日志以下配置描述了如何将Cisco设备的日志发往syslog服务器device#conf tdevice(config)#logging ondevice(config)#logging a.b.c.d //日志服务器的IP地址device(config)#logging facility local1//facility标识, RFC3164 规定的本地设备标识为local0 - local7 device(config)#logging trap errors //日志记录级别,可用"?"查看详细内容device(config)#logging source-interface e0 //日志发出用的源IP地址device(config)#service timestamps log datetime localtime//日志记录的时间戳设置,可根据需要具体配置检验device#sh logging个人实验配置实验环境:syslog服务器:winxp (kiwi syslog) or linuxas4 (syslog) ipaddr:192.168.1.1router:cisco3640(dynamips 模拟)router(3640)配置:r1(config)#logging on#打开日志服务r1(config)#logging host 192.168.1.1#定义日志服务器地址r1(config)#service timestamps debug datetime localtime show-timezone msecr1(config)#service timestamps log datetime localtime show-timezone msec #以上2行定义时间戮r1(config)#logging facility local7#定义facility级别,默认为7r1(config)#logging trap 7#定义severity级别,(0-7),如7则=0-7全部启用syslog(windows kiwisyslog)配置kiwi syslog版本为8.2.8,因是免费版本故不支持多台设备分别记录.安装后既可,基本不用配置. syslog(linuxas4 syslog)配置明天做,缓缓网上资料配置vi /etc/sysconfig/syslog把SYSLOGD_OPTIONS="-m 0"修改为SYSLOGD_OPTIONS="-r -m 0" //-r 从远端主机写入-m 0 sables 'MARK' messagesvi /etc/syslog.conf加入下列内容把设备号为local4(PIX的默认设备号)的所有的日志记录到/var/log/router.log中#Save pix messages all to router.loglocal4.* /var/log/router.log把设备号为local5(在S8016中用info-center loghost host-ip-addr facility local-number指定)的所有的日志记录到/var/log/router.log中#Save S8016 messages all to S8016.loglocal5.* /var/log/S8016.log生成空的日志文件touch /var/log/router.logtouch /var/log/S8016.log然后重启syslog,就ok了/etc/rc.d/init.d/syslog restart别忘了设置防火墙规则,仅允许你的设备发送到udp/514(默认的UDP端口为514,默认的tcp端口为146为了避免日志过大,配置日志轮循(man logrotate 查看详细的帮助信息)vi /etc/logrotate.conf增加下列内容# system-specific logs may be also be configured here./var/log/router.log (rotate 2}/var/log/S8016.log {weekly //每周轮循rotate 4 //轮循4次}配置crontab进行日志备份,如按照日期进行备份.如网络设备很多,可把同类的设备配置为相同的设备号例:more switch.log | grep X.X.X.X //查看某一设备的日志审核和记录系统的事件是非常重要的。

华为交换机的syslog功能

华为交换机的syslog功能1.1 日志功能1.SYSLOG介绍日志系统是以太网交换机中不可或缺的一部分,它是系统软件模块的信息枢纽。

日志系统管理大多数的信息输出,并且能够进行细致的分类,从而能够有效地进行信息筛选。

通过与debugging程序的结合,日志系统为网络管理员和开发人员监控网络运行情况和诊断网络故障提供了强有力的支持。

以太网交换机的日志系统具有以下一些特性:支持控制台( Console )、监视终端( monitor )——Telnet终端、日志缓冲区(logbuf )、日志主机(loghost )、告警缓冲区(trapbuf)、SNMP六个方向的日志输出。

日志信息按重要性划分为八种等级,可按等级进行信息过滤。

信息按来源模块进行划分,可按模块进行信息过滤。

信息在输出时可以进行中英文选择。

2. SYSLOG配置SYSLOG配置的配置任务如下:开启或关闭日志功能设置日志信息的输出方向定义日志信息的过滤规则配置日志主机在以上的配置中,配置日志主机不是在交换机上进行的配置。

必须先开启日志功能,其余的配置才能生效。

(1)开启或关闭日志功能可以使用下面的命令来开启或关闭日志功能。

请在系统视图下进行下列操作。

表1-1 开启或关闭日志功能操作命令开启日志系统 info-center enable关闭日志系统 undo info-center enable说明:syslog缺省情况下处于开启状态。

syslog开启时,由于信息分类、输出的原因,在处理信息较多时,对系统性能有一定的影响。

(2)配置日志信息的输出方向目前,以太网交换机的日志系统,可以在六个方向输出各种日志信息。

每个输出方向通过配置命令指定所需要的通道。

所有信息经过指定通道过滤,之后发送到相应的输出方向。

用户可根据需要,配置输出方向所使用的通道以及配置通道的过滤信息,完成各类信息的过滤以及重定向。

可以使用下面的命令来配置日志信息的输出方向请在系统视图下进行下列配置。

使用syslog收集记录设备运行状态信息

使用syslog收集记录设备运行状态信息(适用)运行AlliedWare TM的交换机和路由器ATC-TS1023V1.02006-12-11概述在定位设备故障时,能够收集到故障时设备部分命令输出信息,对故障检查将有极大帮助,但在很多情况下,由于种种原因,手工收集信息可能会有困难,往往不能及时收集到有用的信息。

而使用设备自带的syslog功能,配合trigger,可以自动收集部分设备运行状态信息,本文将介绍如何使用安奈特三层设备syslog功能收集记录设备运行状态信息。

2实施需求实现该功能有以下实施需求:运行AlliedWare TM的交换机和路由器,包括:AT-Switchblade/x900/9900s/9900/9800/8900/8800/Rapier/8700/8600/AR700/AR400系列3配置实例实现环境Rapier 24i,Software release 2.8.1-4syslog服务器软件,3CDaemon Version 2.0 revision 104配置配置实例在如下拓扑结构下实现:图 1Layer 3 Switch三层交换机中所有端口维持缺省状态,均属于vlan1。

syslog 服务器IP地址与三层交换机VLAN1接口地址在一个IP网段,能互相ping通。

配置完成后,不仅设备日常log会被送至syslog 服务器保存,在设备重启,或CPU利用率超过70%后,会自动执行相关脚本文件收集信息送至syslog服务器保存。

注意,以上为本配置实例运行环境,在实际情况中,不管syslog服务器位于那一个vlan,只需要保证syslog服务器能与设备通讯即可(可互相ping通)。

三层交换机配置:1、启用IP,给VLAN 1配置IP地址:enable ipadd ip int=vlan1 ip=10.12.1.212 mask=255.255.255.02、配置syslog服务,这里server即是启用了syslog服务的syslog服务器的IP地址:cre log out=1 dest=syslog server=10.12.1.144 secure=yes mess=20 syslogformat=extendedadd log out=1 filt=1 all3、指定系统时间,确定时间准确,各设备时间一致:Manager > set time=9:38 date=01-Dec-2006System time is 09:38:00 on Friday 01-Dec-2006.4、启用trigger功能,在触发器说明如下:Trigger 1,设备重启后,触发,执行脚本boot_cap.scp;Trigger 2,设备CPU上升至70%后,触发,执行脚本cpu_cap.scp 。

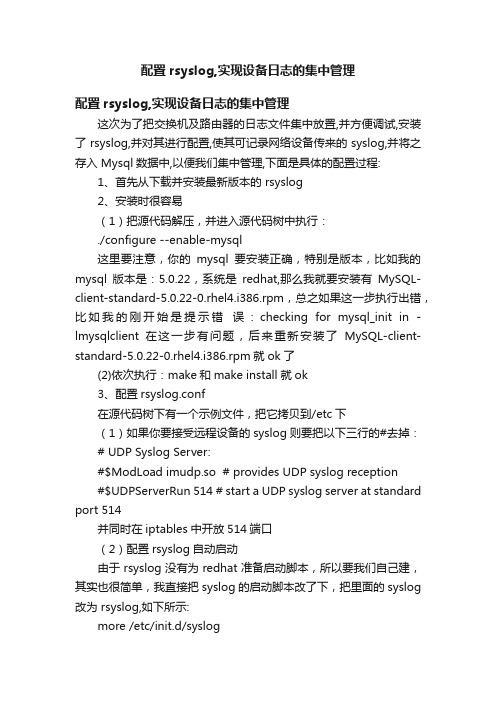

配置rsyslog,实现设备日志的集中管理

配置rsyslog,实现设备日志的集中管理配置rsyslog,实现设备日志的集中管理这次为了把交换机及路由器的日志文件集中放置,并方便调试,安装了rsyslog,并对其进行配置,使其可记录网络设备传来的syslog,并将之存入 Mysql数据中,以便我们集中管理,下面是具体的配置过程:1、首先从下载并安装最新版本的 rsyslog2、安装时很容易(1)把源代码解压,并进入源代码树中执行:./configure --enable-mysql这里要注意,你的mysql要安装正确,特别是版本,比如我的mysql版本是:5.0.22,系统是redhat,那么我就要安装有MySQL- client-standard-5.0.22-0.rhel4.i386.rpm,总之如果这一步执行出错,比如我的刚开始是提示错误:checking for mysql_init in -lmysqlclient 在这一步有问题,后来重新安装了MySQL-client-standard-5.0.22-0.rhel4.i386.rpm就ok了(2)依次执行:make和make install就ok3、配置rsyslog.conf在源代码树下有一个示例文件,把它拷贝到/etc下(1)如果你要接受远程设备的syslog则要把以下三行的#去掉:# UDP Syslog Server:#$ModLoad imudp.so # provides UDP syslog reception#$UDPServerRun 514 # start a UDP syslog server at standard port 514并同时在iptables中开放514端口(2)配置rsyslog自动启动由于rsyslog没有为redhat准备启动脚本,所以要我们自己建,其实也很简单,我直接把syslog的启动脚本改了下,把里面的syslog 改为 rsyslog,如下所示:more /etc/init.d/syslog#!/bin/bash### chkconfig: 2345 12 88# description: Syslog is the facility by which many daemons use to log \# messages to various system log files. It is a good idea to always \# run syslog.### BEGIN INIT INFO# Provides: $syslog### END INIT INFO# Source function library.. /etc/init.d/functions[ -f /usr/local/sbin/rsyslogd ] || exit 0[ -f /sbin/klogd ] || exit 0# Source configRETVAL=0start() {echo -n $"Starting rsyslog: "/usr/local/sbin/rsyslogdRETVAL=$?echoecho -n $"Starting kernel logger: "daemon klogd $KLOGD_OPTIONSecho[ $RETVAL -eq 0 ] && touch /var/lock/subsys/rsyslogreturn $RETVAL}echo -n $"Shutting down kernel logger: "killproc klogdechoecho -n $"Shutting down rsyslog: "killproc rsyslogdRETVAL=$?echo[ $RETVAL -eq 0 ] && rm -f /var/lock/subsys/rsyslog return $RETVAL}rhstatus() {status rsyslogdstatus klogd}restart() {stopstart}case "$1" instart)start;;stop)stop;;status)rhstatus;;restart);;condrestart)[ -f /var/lock/subsys/rsyslog ] && restart || :;;*)echo $"Usage: $0 {start|stop|status|restart|condrestart}"exit 1esacexit $?就只改了一点点,名字也没变,这样出不用ln来建链接了,都用原来的(3)记录到mysql如果要使用sql来记录日志则先要建表,找到rsyslog-3.20.0\plugins\ommysql下的createDB.sql文件,打开它,把里面的建表语句在你的数据库里执行,当然你也可以自建一个新数据库,一切由你之后加载mysql模块,当然你一定要确认ommysql.so在lib文件夹里存在,如果你之前使用./configure --enable-mysql进行配置则会在/usr/local/lib/rsyslog下存在ommysql.so文件(操作系统不同,目录可能不一样),然后在rsyslog.conf文件中加上:$ModLoad ommysqllocal4.* :ommysql:127.0.0.1,yourdb,yourname,yourpass;注意我是local4来接受远程的syslog在交换机上的配置:华为的:info-center loghost 1.1.1.1 facility local4 //local4要和rsyslog.conf 里配置的一致,1.1.1.1为你的syslog服务器地址记得要改啊info-center loghost source Vlan-interface 11//你的网管VLAN 接口,要改的info-center source SHELL channel loghost log level notifications//我只想要操作日志,其他的不关心,如果你想要更多,请更改思科的:logging 1.1.1.1(配置 syslog服务器地址,可以定义多个)service timestamps debug datetime localtime show-timezone msecservice timestamps log datetime localtime show-timezone msec (syslog 信息包含时间戳)logging facility local4 (定义 facility 级别,缺省为local7,可以设置从 local0 到 local7)logging trap warning (定义severity 级别缺省为 infor 级别)到这里,一切基本ok了,到你的mysql服务器是看看:select * from SystemEvents应该已经记录有日志了但这里还有个小bug,我们会发现fromhost的这个字段不对,并不是你的交换机的地址,这是rsyslog的一个bug,怎么解决??请参考:,而我的解决方案是自定义模板,而不能用其默认的模板了!我定义了一个模板:MySQLInsert并用它来执行sql语句,关于模板的概念,请参考doc-rsyslog_conf.html这里有详细的解释参考我的rsyslog.conf:# UDP Syslog Server:$ModLoad imudp.so # provides UDP syslog reception$UDPServerRun 514 # start a UDP syslog server at standard port 514# MySQL log$ModLoad ommysql$template MySQLInsert,"insert into SystemEvents( ReceivedAt,DeviceReportedTime,message,FromH ost,syslogtag) values('%timegenerated:::date-mysql%','%timereported:::date-mysql%','%msg%','%fromhost-ip%','%syslogtag%')", SQL local4.* :ommysql:127.0.0.1,syslogdatabase,sysloguserna me,syslogpass;MySQLInsert注意我使用了%fromhost-ip%,而不是%HOSTNAME%好了,基本上就这样了,以上就是我配置rsyslog的一些经过,希望对大家有帮助。

防火墙,交换机日志采集参考

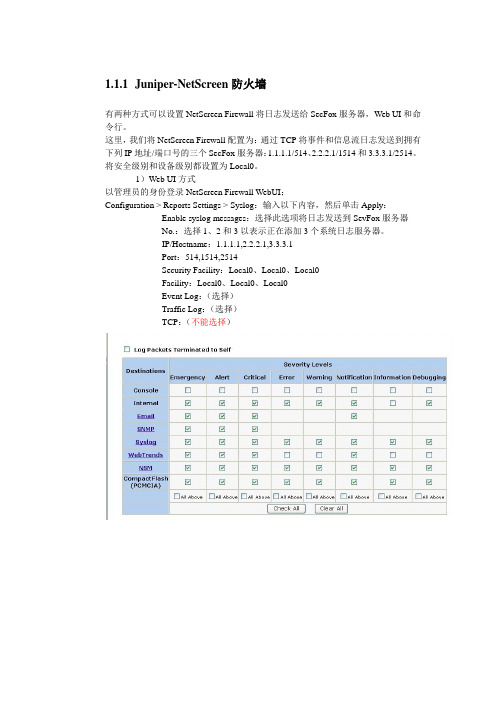

1.1.1Juniper-NetScreen防火墙有两种方式可以设置NetScreen Firewall将日志发送给SecFox服务器,Web UI和命令行。

这里,我们将NetScreen Firewall配置为:通过TCP将事件和信息流日志发送到拥有下列IP地址/端口号的三个SecFox服务器:1.1.1.1/514、2.2.2.1/1514和3.3.3.1/2514。

将安全级别和设备级别都设置为Local0。

1)Web UI方式以管理员的身份登录NetScreen Firewall WebUI;Configuration > Reports Settings > Syslog:输入以下内容,然后单击Apply:Enable syslog messages:选择此选项将日志发送到SevFox服务器No.:选择1、2和3以表示正在添加3个系统日志服务器。

IP/Hostname:1.1.1.1,2.2.2.1,3.3.3.1Port:514,1514,2514Security Facility:Local0、Local0、Local0Facility:Local0、Local0、Local0Event Log:(选择)Traffic Log:(选择)TCP:(不能选择)2)命令行方式以管理员的身份命令行管理登录;set syslog config 1.1.1.1 port 514set syslog config 1.1.1.1 log allset syslog config 1.1.1.1 facilities local0 local0set syslog config 1.1.1.1 transport tcpset syslog config 2.2.2.1 port 1514set syslog config 2.2.2.1 log allset syslog config 2.2.2.1 facilities local0 local0set syslog config 2.2.2.1 transport tcpset syslog config 3.3.3.1 port 2514set syslog config 3.3.3.1 log allset syslog config 3.3.3.1 facilities local0 local0通过命令行方式在交换机上配置日志服务器的ip地址和端口1.1.2cisco交换机一、通过Telnet或者串口登陆到交换机二、在控制台输入命令enable或en进入到特权模式三、输入命令configure terminal 或conf t进入配置模式四、输入如下命令行:启用日志服务(config)# logging onLogging trap 决定什么级别的日志信息发送到服务器,一般有八个级别(emergency 紧急;alert 必须立即采取措施;critical 致命情况;error 错误情况;warn 警告情况;notice 一般重要情况;info 普通信息;debug 调试信息),debug 级别可以记录所有可以记录的信息;对应的数字为0-7,数值越小级别越高(config)# logging trap debug指定日志服务器(LAS服务器)IP地址(config)# logging host 10.70.25.88指定日志发送的源端口:(如果要用管理IP 发送,且管理IP,配置在loopback0上;如使用vlan161的网关地址,配置成:(config)# logging source-interface vlan 161) (config)# logging source-interface loopback0保存配置。

交换机配置日志转发

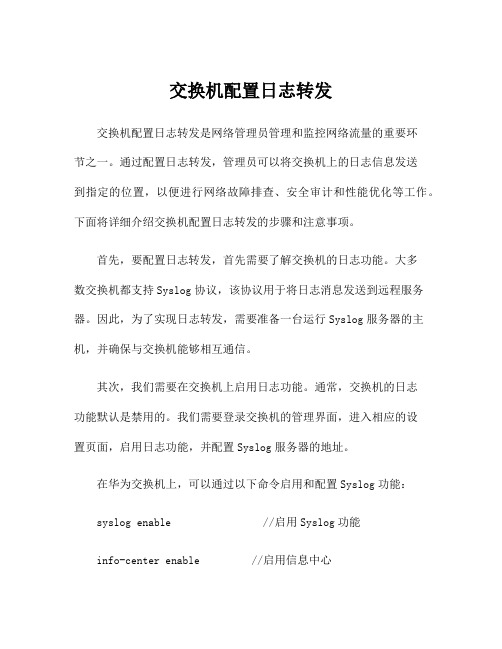

交换机配置日志转发交换机配置日志转发是网络管理员管理和监控网络流量的重要环节之一。

通过配置日志转发,管理员可以将交换机上的日志信息发送到指定的位置,以便进行网络故障排查、安全审计和性能优化等工作。

下面将详细介绍交换机配置日志转发的步骤和注意事项。

首先,要配置日志转发,首先需要了解交换机的日志功能。

大多数交换机都支持Syslog协议,该协议用于将日志消息发送到远程服务器。

因此,为了实现日志转发,需要准备一台运行Syslog服务器的主机,并确保与交换机能够相互通信。

其次,我们需要在交换机上启用日志功能。

通常,交换机的日志功能默认是禁用的。

我们需要登录交换机的管理界面,进入相应的设置页面,启用日志功能,并配置Syslog服务器的地址。

在华为交换机上,可以通过以下命令启用和配置Syslog功能:syslog enable //启用Syslog功能info-center enable //启用信息中心info-center source default channel 1 log level informational //配置日志级别为信息级别接下来,我们需要在Syslog服务器上配置接收交换机日志的功能。

具体的步骤可能因Syslog服务器而异,但通常需要指定监听端口和日志存储路径等设置。

在Linux系统上,可以通过编辑/syslog-ng/syslog-ng.conf文件来配置Syslog服务器。

在配置文件中,可以设置监听端口、指定日志的存储路径和文件名,以及其他相关的选项。

最后,我们还需要注意以下几点:1.确保交换机和Syslog服务器之间的网络连通性:交换机和Syslog服务器需要位于同一网络段上,且能够相互通信。

可以通过ping命令测试两者的连通性。

2.配置合适的日志级别:根据实际需求,可以配置不同的日志级别。

一般来说,包括警告、错误、信息和调试四个级别。

根据需要可以调整日志级别,以便捕捉需要的信息。

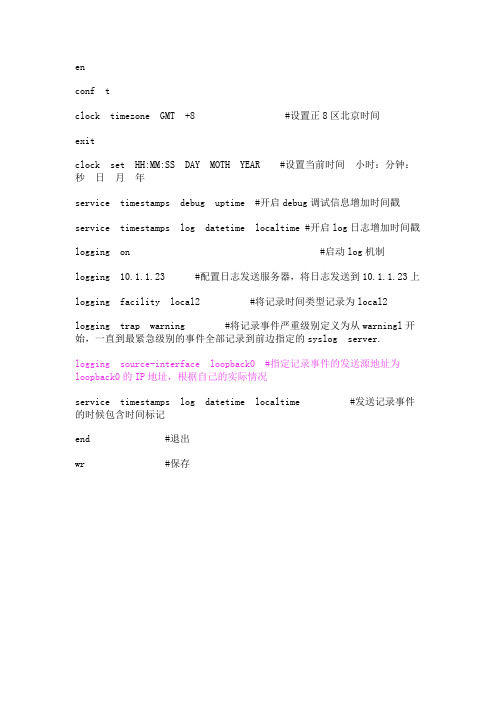

cisco 交换机配置syslog

en

conf t

clock timezone GMT +8 #设置正8区北京时间

exit

clock set HH:MM:SS DAY MOTH YEAR #设置当前时间小时:分钟:秒日月年

service timestamps debug uptime #开启debug调试信息增加时间戳

service timestamps log datetime localtime #开启log日志增加时间戳

logging on #启动log机制

logging 10.1.1.23 #配置日志发送服务器,将日志发送到10.1.1.23上

logging facility local2 #将记录时间类型记录为local2

logging trap warning #将记录事件严重级别定义为从warningl开始,一直到最紧急级别的事件全部记录到前边指定的syslog server.

logging source-interface loopback0 #指定记录事件的发送源地址为loopback0的IP地址,根据自己的实际情况

service timestamps log datetime localtime #发送记录事件的时候包含时间标记

end #退出

wr #保存。

syslog详解及配置远程发送日志和远程日志分类

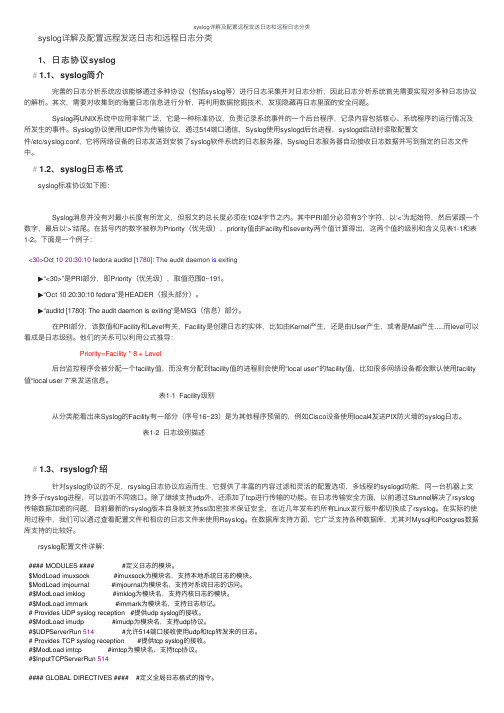

syslog详解及配置远程发送⽇志和远程⽇志分类syslog详解及配置远程发送⽇志和远程⽇志分类1、⽇志协议syslog# 1.1、syslog简介 完善的⽇志分析系统应该能够通过多种协议(包括syslog等)进⾏⽇志采集并对⽇志分析,因此⽇志分析系统⾸先需要实现对多种⽇志协议的解析。

其次,需要对收集到的海量⽇志信息进⾏分析,再利⽤数据挖掘技术,发现隐藏再⽇志⾥⾯的安全问题。

Syslog再UNIX系统中应⽤⾮常⼴泛,它是⼀种标准协议,负责记录系统事件的⼀个后台程序,记录内容包括核⼼、系统程序的运⾏情况及所发⽣的事件。

Syslog协议使⽤UDP作为传输协议,通过514端⼝通信,Syslog使⽤syslogd后台进程,syslogd启动时读取配置⽂件/etc/syslog.conf,它将⽹络设备的⽇志发送到安装了syslog软件系统的⽇志服务器,Syslog⽇志服务器⾃动接收⽇志数据并写到指定的⽇志⽂件中。

# 1.2、syslog⽇志格式syslog标准协议如下图: Syslog消息并没有对最⼩长度有所定义,但报⽂的总长度必须在1024字节之内。

其中PRI部分必须有3个字符,以‘<’为起始符,然后紧跟⼀个数字,最后以‘>’结尾。

在括号内的数字被称为Priority(优先级),priority值由Facility和severity两个值计算得出,这两个值的级别和含义见表1-1和表1-2。

下⾯是⼀个例⼦:<30>Oct 1020:30:10 fedora auditd [1780]: The audit daemon is exiting▶“<30>”是PRI部分,即Priority(优先级),取值范围0~191。

▶“Oct 10 20:30:10 fedora”是HEADER(报头部分)。

▶“auditd [1780]: The audit daemon is exiting”是MSG(信息)部分。

网络工程师交换试验手册之二十四:使用syslog记录Cisco设备日志

网络工程师交换试验手册之二十四:使用syslog记录Cisco设备日志

实验目的:

Syslog是一个一直被别人忽视的问题,但是学会看log文件是对我们的一种提高,如何将我们的log 合理的保存也是我们现实工作中必须需要做的。

实验拓扑:

标准的企业网络环境

实验内容:

以下配置描述了如何将Cisco设备的日志发往syslog服务器

device#conf t

device(config)#logging on

device(config)#logging a.b.c.d //日志服务器的IP地址

device(config)#logging facility local1

//facility标识, RFC3164 规定的本地设备标识为local0 - local7

device(config)#logging trap errors //日志记录级别,可用"?"查看详细内容

device(config)#logging source-interface e0 //日志发出用的源IP地址

device(config)#service timestamps log datetime localtime

//日志记录的时间戳设置,可根据需要具体配置

检验

device#sh logging

实验总结:

这些实验都是实际工作中一个小小的应用,大家应该多想象一下,多扩展一下。

Cacti插件Syslog详解

Cacti插件详解——Syslog本文出自地址:/?p=450cacti中syslog插件,是通过rsyslog或syslog-ng与mysql的交互,将日志存放到mysql数据库中,cacti 中的syslog插件从mysql中检索查看日志数据。

因此,首先要配置一台rsyslog与mysql的日志中心服务器来接收客户机的日志;其次,配置cacti的syslog插件,通过该插件检索与查询mysql中的日志。

可以收集来自linux、windows等服务器和交换机路由器的日志。

做到集中和分类查看。

说下软件环境os:centos6.2x86cacti-0.8.7i-PIA-3.1.tar.gzsyslog-v1.22-2.tgzrsyslog-4.6.2-12.el6.i686关于cacti的安装我这里就不详细讲了,可以在我的另外二篇文章Cacti 0.8.7g在CentOS5.5上的安装(1)Cacti 0.8.7g在CentOS5.5上的安装(2)由于我们此次安装的是集成PIA的cacti,因此不用单独安装PIA,安装好cacti以后要启用Plugin Management,然后我们下载syslog插件1.设置接收日志要想接收日志信息,并在cacti的syslog插件中显示接收到的日志,首先是接收日志,有二种办法:1.使用syslog-ng,在centos5.5及以下系统上,系统默认有syslog,可以发送日志,但不能接受日志,因此要借助于syslog-ng,来接收发送过来的日志,并规范成一个模版,再通过自己写的脚本,插入到mysql数据库里2.使用rsyslog,rsyslog是在centos6以上系统自带的,rsyslog不仅能接收日志,还可以发送日志,因此要是在centos6以上系统就不需要额外安装syslog-ng接收日志了,用自带的rsylog就可以接收日志,再用rsyslog-mysql 就可以把接收到的日志写入mysql数据库下面我分别说明:A.使用rsyslog我用的是centos6.2使用的是rsyslog,配置下就可以用来接受日志。

Cacti插件Syslog配置详解

Cacti插件Syslog配置详解cacti中syslog插件,是通过rsyslog或syslog-ng与mysql的交互,将日志存放到mysql数据库中,cacti中的syslog插件从mysql中检索查看日志数据。

因此,首先要配置一台rsyslog与mysql的日志中心服务器来接收客户机的日志;其次,配置cacti的syslog插件,通过该插件检索与查询mysql中的日志。

可以收集来自linux、windows等服务器和交换机路由器的日志。

做到集中和分类查看。

一.配置服务端来接收日志要想接收日志信息,并在cacti的syslog插件中显示接收到的日志,首先是接收日志,在CenotOS系统下有两种情况。

1.Centos5.5及以下系统上:syslog+syslog-ng在Centos5.5及以下系统上,系统默认有syslog,可以发送日志,但不能接收日志,要借助于syslog-ng来接收发送过来的日志,并规范成一个模版,再通过自己写的脚本,插入到mysql数据库里。

设置syslog开机自启动chkconfig --level syslog onsyslog-ng在默认的源里没有,可以编译安装,在这里我用yum安装syslog-ng首先添加一个第三方源rpm -Uvh /pub/epel/5/i386/epel-release-5-4.noarch.rpmyum install -y syslog-ng安装好后我们配置syslog-ngvi /etc/syslog-ng/syslog-ng.conf在文件最后加入如下source net {udp();};destination d_mysql {pipe("/tmp/mysql.pipe"template("INSERT INTO syslog_incoming (host, facility, priority, date, time, message) VALUES ( '$HOST', '$FACILITY', '$PRIORITY', '$YEAR-$MONTH-$DAY', '$HOUR:$MIN:$SEC', '$MSG' );\n")template-escape(yes));};log { source(net); destination(d_mysql); };log { source(s_sys); destination(d_mysql); };加入后保存,退出。

SYSLOG日志数据采集实现

SYSLOG日志数据采集实现SYSLOG日志数据采集实现在日常网络安全管理中应该建立起一套有效的日志数据采集方法,将所有安全设备的日志记录汇总,便于管理和查询,从中提取出有用的日志信息供网络安全管理方面使用,及时发现有关安全设备在运行过程中出现的安全问题,以便更好地保证网络正常运行。

日志文件能够详细记录系统每天发生的各种各样的事件,对网络安全起着非常的重要作用。

网络中心有大量安全设备,将所有的安全设备逐个查看是非常费时费力的。

另外,由于安全设备的缓存器以先进先出的队列模式处理日志记录,保存时间不长的记录将被刷新,一些重要的日志记录有可能被覆盖。

因此在日常网络安全管理中应该建立起一套有效的日志数据采集方法,将所有安全设备的日志记录汇总,便于管理和查询,从中提取出有用的日志信息供网络安全管理方面使用,及时发现有关安全设备在运行过程中出现的安全问题,以便更好地保证网络正常运行。

采集技术比较网络管理中常用来采集日志数据的方式包括文本方式采集、SNMP Trap方式采集和syslog方式采集,另外,其他采集方式,如Telnet采集(远程控制命令采集)、串口采集等。

我们如何选用比较合适的技术方式进行日志数据采集是必须首先考虑的,下面对当前主要的日志数据采集技术进行简单分析。

文本方式在统一安全管理系统中以文本方式采集日志数据主要是指邮件或FTP方式。

邮件方式是指在安全设备内设定报警或通知条件,当符合条件的事件发生时,相关情况被一一记录下来,然后在某一时间由安全设备或系统主动地将这些日志信息以邮件形式发给邮件接受者,属于被动采集日志数据方式。

其中的日志信息通常是以文本方式传送,传送的信息量相对少且需专业人员才能看懂。

而FTP方式必须事先开发特定的采集程序进行日志数据采集,每次连接都是完整下载整个日志文本文件,网络传输数据量可能非常大,属于主动采集日志数据方式。

随着网络高速的发展,网络内部以百兆、千兆甚至万兆互联,即使采取功能强大的计算机来处理日志数据包的采集工作,相对来说以上两种方式速度和效率也是不尽人意。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

设置 Syslog 日志服务器用来获取交换机日志(Syslog 日志服务器用来获取交换机日志CISCO和H3C交换机的设置)

注:配置日志服务器前先检查是否已安装了SYSLOG服务

执行 ps -e |grep syslogd 查看进程是否存在

没有安装 # apt-get install syslogd 安装,或下载用安装包

H3C交换机的设置举例

1. 组网需求

将系统的日志信息发送到 linux 日志主机;

日志主机的IP 地址为 1.2.0.1/16;

信息级别高于等于 informational 的日志信息将会发送到日志主机上;

日志信息的输出语言为英文,允许输出信息的模块为ARP 和 CMD。

2. 组网图

3. 配置步骤

(1) 设备上的配置。

# 开启信息中心。

<Sysname> system-view

[Sysname] info-center enable

# 指定向日志主机输出日志信息的通道为 loghost 通道。

[Sysname] info-center loghost 1.2.0.1 channel loghost

# 关闭所有模块日志主机的 log、trap、debug 的状态。

[Sysname] info-center source default channel loghost debug state off log state off trap state off

注意:

由于系统对各通道允许输出的系统信息的缺省情况不一样,所以配置前必须将所有模块的需求通道(本例为loghost )上log、trap、debug 状态设为关闭,再根据当前的需求配置输出相应的系统信息。

可以用display channel 命令查看通道的状态。

# 将 IP 地址为 1.2.0.1/16 的主机作为日志主机,设置信息级别为informational,输出语言为英文,允许输出信息的模块为所有模块。

[Sysname] info-center loghost 1.2.0.1 facility local7 language english [Sysname] info-center source default channel loghost log level informational 2) 日志主机上的配置。

第一步:以超级用户(root)的身份执行以下命令。

# mkdir /var/log/H3C

# touch /var/log/H3C/information

第二步:以超级用户(root)的身份编辑文件/etc/syslog.conf,加入以下选择/动作

组合(selector/action pairs)。

# H3C configuration messages

/var/log/H3C/information

说明:

在编辑/etc/syslog.conf 时应注意以下问题:

注释只允许独立成行,并以字符#开头。

选择/动作组合之间必须以一个制表符(<Tab>键)分隔,而不能输入空格

(<Space>键)。

在文件名之后不得有多余的空格。

/etc/syslog.conf 中指定的设备名及接受的日志信息级别与设备上配置的 info-center loghost 和info-center source 命令的相应参数要保持一致,否则

日志信息可能无法正确输出到日志主机上。

第三步:当日志文件 information 建立且/etc/syslog.conf 文件被修改了之后,应通过执行以下命令查看系统守护进程syslogd 的进程号,中止syslogd 进程,并重新用-r

选项在后台启动syslogd。

# ps -ae | grep syslogd

147

# kill -9 147

# syslogd -r &

说明:

对Linux 日志主机,必须保证syslogd 进程是以-r 选项启动。

进行以上操作之后,系统就可以在相应的文件中记录日志信息了。

CISCO交换机的设置举例

(1) 以下配置描述了如何将Cisco设备的日志发往syslog服务器

cisco#conf t

cisco(config)#logging on

cisco(config)#logging a.b.c.d //日志服务器的IP地址

cisco(config)#logging facility local1 //facility标识, RFC3164 规定的本地设备标识为 local0 - local7

cisco(config)#logging trap errors //日志记录级别,可用"?"查看详细内容

可选的级别有0-7共八个级别,0最高,7最低。

这八个级别分别为:

alerts Immediate action needed (severity=1)

critical Critical conditions (severity=2)

debugging Debugging messages (severity=7)

emergencies System is unusable (severity=0)

errors Error conditions (severity=3)

informational Informational messages (severity=6)

notifications Normal but significant conditions (severity=5)

warnings Warning conditions (severity=4)

(config)#logging on 启用日志服务。

选取最低的debugging级别可以记录所有可以记录的信息,包括系统信息、错误信息、debug 信息等等。

但是仍然不能满足我们的全部需求。

cisco(config)#logging source-interface e0 //日志发出用的源IP地址

cisco(config)#service timestam log datetime localtime

日志记录的时间戳设置,可根据需要具体配置

检验

cisco#sh logging

(2) 以下配置为日志服务器的配置

创建日志文件

#mkdir /var/log/switch

#vim /var/log/switch/ciscoswitch.log

在/etc/syslog.conf增加日志描述

#vim /etc/syslog.conf

local1.* /var/log/switch/ciscoswitch.log

使用SYSLOGD -r 参数使日志服务器接收远程日志

# vim /etc/default/syslogd

SYSLOGD="" 修改为: SYSLOGD="-r"

最后重启服务完成配置

/etc/init.d/sysklogd restart。