VPN组网+解释+图示

VPN组网+解释+图示

VPN组网

单臂连接模式

“单臂连接”模式是用户已有防火墙等设备时安达通首推的部署方式。

“单臂连接”模式指的是安全网关只接一个口到内网交换机中,另外一个口不接线,即把安全网关设备当作一台服务器或主机,专门处理VPN报文的加解密。

从实现技术上而言,单臂连接结合了上述串行连接和并行连接两者的优势,实现了部署和性能的最优化。

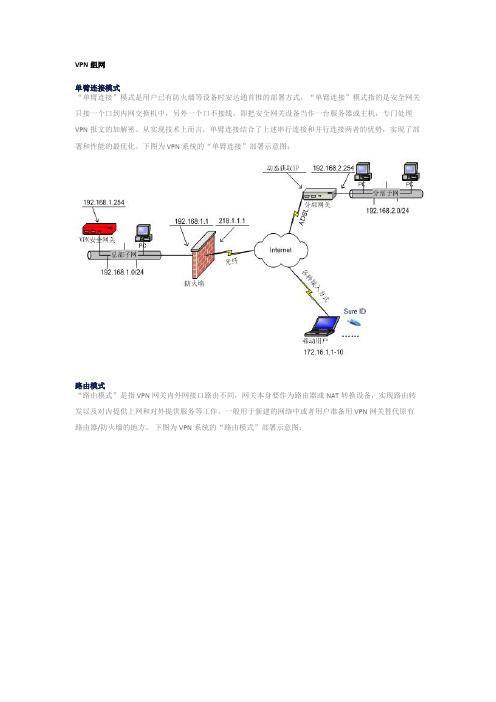

下图为VPN系统的“单臂连接”部署示意图:

路由模式

“路由模式”是指VPN网关内外网接口路由不同,网关本身要作为路由器或NAT转换设备,实现路由转发以及对内提供上网和对外提供服务等工作。

一般用于新建的网络中或者用户准备用VPN网关替代原有路由器/防火墙的地方。

下图为VPN系统的“路由模式”部署示意图:

透明模式

“透明模式”又称为“网桥模式”,是指安全网关接入在防火墙(路由器)与内网之间,透明转发除VPN 报文之外所有数据的一种连接方式。

下图为VPN系统的“透明模式”部署示意图:

SSL VPN组网模式

1、路由模式

部署模式:充当网关设备,或者将深信服SSL VPN部署在路由器与交换器之间

2、单臂模式

部署模式:将深信服SSL VPN部署交换机之下,此种模式下,仍然支持多条Internet线路复用。

3、混合模式:支持路由+单臂模式。

MPLS BGP VPN详解

MPLS BGP VPN 配置详解一、组网图如下:二、配置过程概述:1.PE-1、P、PE-2之间配置IGP(OSPF为例)2.PE-1、P、PE-2之间起MPLS3.PE-1和PE-2上做两个VPN实例:vpna、vpnb;CE-1、CE-3属于 vpna,CE-2、CE-4属于vpnb4.PE-1和PE-2之间建MP-BGP5.PE和CE之间起路由(PE-1和CE-1 EBGP;PE-1和CE-2 静态;PE-2和CE-3 OSPF;PE-2和CE-4 RIP)6.配置完成后,CE-1和CE-3可以互通;CE-2和CE-4可以互通三、端口对照表:设备名称端口名称IP地址描述P LoopBack0 2.2.2.2/32Ethernet2/0 100.0.0.2/30 TO-PE-1 Ethernet2/1 200.0.0.1/30 TO-PE-2PE-1 LoopBack0 1.1.1.1/32Ethernet0/0 192.168.1.1/24 TO-CE-1 Ethernet0/1 192.168.2.1/24 TO-CE-2 Ethernet3/0 100.0.0.1 TO-PPE-2 LoopBack0 3.3.3.3/32四、具体步骤:1.PE-1、P、PE-2之间起OSPF(一定要把loopback0的地址发布出去)<PE-1>ospf 1area 0.0.0.0network 1.1.1.1 0.0.0.0network 100.0.0.0 0.0.0.3<PE-2>ospf 1area 0.0.0.0network 3.3.3.3 0.0.0.0network 200.0.0.0 0.0.0.3<P>ospf 1area 0.0.0.0network 2.2.2.2 0.0.0.0network 100.0.0.0 0.0.0.3network 200.0.0.0 0.0.0.3配置完后,在P上查看OSPF邻居状态,和两个PE的邻居状态显示状态为:Full <P>dis ospf peerOSPF Process 1 with Router ID 2.2.2.2NeighborsArea 0.0.0.0 interface 200.0.0.1(Ethernet2/1)'s neighbor(s)RouterID: 3.3.3.3 Address: 200.0.0.2State: Full Mode: Nbr is Master Priority: 1DR: 200.0.0.2 BDR: 200.0.0.1Dead timer expires in 38sNeighbor has been up for 02:11:32Area 0.0.0.0 interface 100.0.0.2(Ethernet2/0)'s neighbor(s)RouterID: 1.1.1.1 Address: 100.0.0.1State: Full Mode: Nbr is Slave Priority: 1DR: 100.0.0.2 BDR: 100.0.0.1Dead timer expires in 31sNeighbor has been up for 02:10:462.PE-1、P、PE-2之间起MPLS(mpls只需要在P和两个PE的互联接口启用)<PE-1>mpls#mpls ldp#interface Ethernet3/0description TO-Pip address 100.0.0.1 255.255.255.252mplsmpls ldp enable<PE-2>mpls#mpls ldp#interface Ethernet3/0description TO-Pip address 200.0.0.2 255.255.255.252mplsmpls ldp enable<P>mpls#mpls ldp#interface Ethernet2/0description TO-PE-1ip address 100.0.0.2 255.255.255.252mplsmpls ldp enable#interface Ethernet2/1description TO-PE-2ip address 200.0.0.1 255.255.255.252mplsmpls ldp enable#配置完后,在P上查看和两个PE的MPLS LDP的状态为:Operational dis mpls ldp sessionDisplaying information about all sessions:Local LDP ID: 2.2.2.2:0; Peer LDP ID: 1.1.1.1:0TCP Connection: 2.2.2.2 -> 1.1.1.1Session State: OperationalSession Role: ActiveSession existed time: 2 hours 8 minutes 27 secondsBasic Hello Packets Sent/Received: 1948/1947KeepAlive Packets Sent/Received: 325/325Negotiated Keepalive hold time: 60 Peer PV Limit: 0LDP Basic Discovery Source((A) means active):Ethernet2/0(A)Local LDP ID: 2.2.2.2:0; Peer LDP ID: 3.3.3.3:0TCP Connection: 2.2.2.2 <- 3.3.3.3Session State: OperationalSession Role: PassiveSession existed time: 2 hours 7 minutes 45 secondsBasic Hello Packets Sent/Received: 1944/1937KeepAlive Packets Sent/Received: 323/323Negotiated Keepalive hold time: 60 Peer PV Limit: 0LDP Basic Discovery Source((A) means active):Ethernet2/1(A)3.PE-1和PE-2上做两个VPN实例:(vpna、vpnb;CE-1、CE-3属于 vpna,CE-2、CE-4属于vpnb )<PE-1>ip vpn-instance vpnaroute-distinguisher 100:1vpn-target 100:1 export-extcommunityvpn-target 100:1 import-extcommunity#ip vpn-instance vpnbroute-distinguisher 200:1vpn-target 200:1 export-extcommunityvpn-target 200:1 import-extcommunity#interface Ethernet0/0description TO-CE-1ip binding vpn-instance vpnaip address 192.168.1.1 255.255.255.0#interface Ethernet0/1description TO-CE-2ip binding vpn-instance vpnbip address 192.168.2.1 255.255.255.0#PE-1检查VPN实例配置dis ip vpn-instance vpnaVPN-Instance : vpnaNo descriptionRoute-Distinguisher : 100:1Interfaces :Ethernet0/0dis ip vpn-instance vpnbVPN-Instance : vpnbNo descriptionRoute-Distinguisher : 200:1Interfaces :Ethernet0/1<PE-2>ip vpn-instance vpnaroute-distinguisher 100:1vpn-target 100:1 export-extcommunity vpn-target 100:1 import-extcommunity #ip vpn-instance vpnbroute-distinguisher 200:1vpn-target 200:1 export-extcommunity vpn-target 200:1 import-extcommunity #interface Ethernet2/0description TO-CE-3ip binding vpn-instance vpnaip address 192.168.3.1 255.255.255.0 #interface Ethernet2/1description TO-CE-4ip binding vpn-instance vpnbip address 192.168.4.1 255.255.255.0 #PE-2上检查VPN实例配置dis ip vpn-instance vpnaVPN-Instance : vpnaNo descriptionRoute-Distinguisher : 100:1Interfaces :Ethernet2/0dis ip vpn-instance vpnbVPN-Instance : vpnbNo descriptionRoute-Distinguisher : 200:1Interfaces :Ethernet2/14.PE-1和PE-2之间建MP-BGP<PE-1>bgp 100undo synchronizationgroup in internalpeer in connect-interface LoopBack0peer 3.3.3.3 group in#ipv4-family vpnv4peer in enablepeer 3.3.3.3 group in#<PE-2>bgp 100undo synchronizationgroup in internalpeer in connect-interface LoopBack0peer 1.1.1.1 group in#ipv4-family vpnv4peer in enablepeer 1.1.1.1 group in#配置完后,检查BGP VPNV4 邻居状态为:Established<PE-1>dis bgp vpnv4 all peerPeer AS-num Ver Queued-Tx Msg-Rx Msg-Tx Up/Down State --------------------------------------------------------------------------------3.3.3.3 100 4 0 14 21 01:38:56 Established 192.168.1.2 65411 4 0 60 64 00:57:32 Established <PE-2>dis bgp vpnv4 all peerPeer AS-num Ver Queued-Tx Msg-Rx Msg-Tx Up/Down State --------------------------------------------------------------------------------1.1.1.1 100 4 0 21 14 01:42:10 Established5.PE和CE之间起路由a.PE-1和CE-1之间建立EBGP<PE-1>bgp 100ipv4-family vpn-instance vpnaimport-route directundo synchronizationgroup out externalpeer out as-number 65411peer 192.168.1.2 group out#<CE-1>bgp 65411network 10.0.0.1 255.255.255.255undo synchronizationgroup out externalpeer out as-number 100peer 192.168.1.1 group out#配置完后,检查BGP邻居状态为:Established<PE-1>dis bgp vpnv4 all peerPeer AS-num Ver Queued-Tx Msg-Rx Msg-Tx Up/Down State --------------------------------------------------------------------------------3.3.3.3 100 4 0 14 21 01:38:56 Established 192.168.1.2 65411 4 0 60 64 00:57:32 EstablishedPE-1上查看vpna路由表<PE-1>dis ip routing-table vpn-instance vpnavpna Route InformationRouting Table: vpna Route-Distinguisher: 100:1Destination/Mask Protocol Pre Cost Nexthop Interface10.0.0.1/32 BGP 256 0 192.168.1.2 Ethernet0/030.0.0.1/32 BGP 256 1563 3.3.3.3 InLoopBack0 192.168.1.0/24 DIRECT 0 0 192.168.1.1 Ethernet0/0192.168.1.1/32 DIRECT 0 0 127.0.0.1 InLoopBack0 192.168.3.0/24 BGP 256 0 3.3.3.3 InLoopBack0*由此可以看到vpna的路由表内,只有关于CE-1和CE-3的路由信息b.PE-1和CE-2之间建立静态路由<PE-1>ip route-static vpn-instance vpnb 20.0.0.1 255.255.255.255 192.168.2.2 preference 60#ipv4-family vpn-instance vpnbimport-route staticimport-route directundo synchronization<CE-2>ip route-static 0.0.0.0 0.0.0.0 192.168.2.1 preference 60配置完后,在PE-1上查看vpnb路由表<PE-1>dis ip routing-table vpn-instance vpnbvpnb Route InformationRouting Table: vpnb Route-Distinguisher: 200:1Destination/Mask Protocol Pre Cost Nexthop Interface20.0.0.1/32 STA TIC 60 0 192.168.2.2 Ethernet0/1 40.0.0.0/8 BGP 256 1 3.3.3.3 InLoopBack0 192.168.2.0/24 DIRECT 0 0 192.168.2.1 Ethernet0/1 192.168.2.1/32 DIRECT 0 0 127.0.0.1 InLoopBack0 192.168.4.0/24 BGP 256 0 3.3.3.3 InLoopBack0 *由此可以看到vpna的路由表内,只有关于CE-2和CE-4的路由信息c.PE-2和CE-3之间建立OSPF<PE-2>ospf 100 vpn-instance vpnaimport-route bgparea 0.0.0.0network 192.168.3.0 0.0.0.255#bgp 100#ipv4-family vpn-instance vpnaimport-route ospf 100import-route directundo synchronization<CE-3>ospfarea 0.0.0.0network 30.0.0.1 0.0.0.0network 192.168.3.0 0.0.0.3配置完后,在PE-2上查看vpna路由表dis ip routing-table vpn-instance vpnavpna Route InformationRouting Table: vpna Route-Distinguisher: 100:1Destination/Mask Protocol Pre Cost Nexthop Interface10.0.0.1/32 BGP 256 0 1.1.1.1 InLoopBack0 30.0.0.1/32 OSPF 10 1563 192.168.3.2 Ethernet2/0 192.168.1.0/24 BGP 256 0 1.1.1.1 InLoopBack0 192.168.3.0/24 DIRECT 0 0 192.168.3.1 Ethernet2/0 192.168.3.1/32 DIRECT 0 0 127.0.0.1 InLoopBack0d.PE-2和CE-4之间建立RIP<PE-2>rip#ipv4-family vpn-instance vpnbnetwork 192.168.4.0import-route bgp#ipv4-family vpn-instance vpnbimport-route directimport-route ripundo synchronization<CE-4>ripnetwork 192.168.4.0network 40.0.0.0配置完后,在PE-2上查看vpnb路由表<PE-2>dis ip routing-table vpn-instance vpnbvpnb Route InformationRouting Table: vpnb Route-Distinguisher: 200:1Destination/Mask Protocol Pre Cost Nexthop Interface20.0.0.1/32 BGP 256 0 1.1.1.1 InLoopBack0 40.0.0.0/8 RIP 100 1 192.168.4.2 Ethernet2/1 192.168.2.0/24 BGP 256 0 1.1.1.1 InLoopBack0 192.168.4.0/24 DIRECT 0 0 192.168.4.1 Ethernet2/1 192.168.4.1/32 DIRECT 0 0 127.0.0.1 InLoopBack0五、测试:<CE-1>dis ip routing-tableRouting Table: public netDestination/Mask Protocol Pre Cost Nexthop Interface10.0.0.1/32 DIRECT 0 0 127.0.0.1 InLoopBack0 30.0.0.1/32 BGP 256 0 192.168.1.1 Ethernet3/0 127.0.0.0/8 DIRECT 0 0 127.0.0.1 InLoopBack0 127.0.0.1/32 DIRECT 0 0 127.0.0.1 InLoopBack0192.168.1.0/24 DIRECT 0 0 192.168.1.2 Ethernet3/0 192.168.1.2/32 DIRECT 0 0 127.0.0.1 InLoopBack0 192.168.3.0/24 BGP 256 0 192.168.1.1 Ethernet3/0<CE-1>ping 30.0.0.1PING 30.0.0.1: 56 data bytes, press CTRL_C to breakReply from 30.0.0.1: bytes=56 Sequence=1 ttl=253 time=11 msReply from 30.0.0.1: bytes=56 Sequence=2 ttl=253 time=10 msReply from 30.0.0.1: bytes=56 Sequence=3 ttl=253 time=6 msReply from 30.0.0.1: bytes=56 Sequence=4 ttl=253 time=11 msReply from 30.0.0.1: bytes=56 Sequence=5 ttl=253 time=16 ms<CE-2><CE-2>dis ip routing-tableRouting Table: public netDestination/Mask Protocol Pre Cost Nexthop Interface0.0.0.0/0 STA TIC 60 0 192.168.2.1 Ethernet2/0 20.0.0.1/32 DIRECT 0 0 127.0.0.1 InLoopBack0 127.0.0.0/8 DIRECT 0 0 127.0.0.1 InLoopBack0 127.0.0.1/32 DIRECT 0 0 127.0.0.1 InLoopBack0 192.168.2.0/24 DIRECT 0 0 192.168.2.2 Ethernet2/0 192.168.2.2/32 DIRECT 0 0 127.0.0.1 InLoopBack0 <CE-2>ping 40.0.0.1PING 40.0.0.1: 56 data bytes, press CTRL_C to breakReply from 40.0.0.1: bytes=56 Sequence=1 ttl=253 time=2 msReply from 40.0.0.1: bytes=56 Sequence=2 ttl=253 time=3 msReply from 40.0.0.1: bytes=56 Sequence=3 ttl=253 time=3 msReply from 40.0.0.1: bytes=56 Sequence=4 ttl=253 time=2 msReply from 40.0.0.1: bytes=56 Sequence=5 ttl=253 time=3 ms<CE-3>dis ip routing-tableRouting Table: public netDestination/Mask Protocol Pre Cost Nexthop Interface10.0.0.1/32 O_ASE 150 1 192.168.3.1 Vlan-interface1 30.0.0.1/32 DIRECT 0 0 127.0.0.1 InLoopBack0 127.0.0.0/8 DIRECT 0 0 127.0.0.1 InLoopBack0 127.0.0.1/32 DIRECT 0 0 127.0.0.1 InLoopBack0 192.168.1.0/24 O_ASE 150 1 192.168.3.1 Vlan-interface1 192.168.3.0/24 DIRECT 0 0 192.168.3.2 Vlan-interface1 192.168.3.2/32 DIRECT 0 0 127.0.0.1 InLoopBack0 <CE-3>ping 10.0.0.1PING 10.0.0.1: 56 data bytes, press CTRL_C to breakReply from 10.0.0.1: bytes=56 Sequence=1 ttl=252 time = 15 msReply from 10.0.0.1: bytes=56 Sequence=2 ttl=252 time = 7 msReply from 10.0.0.1: bytes=56 Sequence=3 ttl=252 time = 7 msReply from 10.0.0.1: bytes=56 Sequence=4 ttl=252 time = 8 msReply from 10.0.0.1: bytes=56 Sequence=5 ttl=252 time = 9 ms<CE-4>dis ip routing-tableRouting Table: public netDestination/Mask Protocol Pre Cost Nexthop Interface20.0.0.0/8 RIP 100 1 192.168.4.1 Ethernet0/1 40.0.0.1/32 DIRECT 0 0 127.0.0.1 InLoopBack0 127.0.0.0/8 DIRECT 0 0 127.0.0.1 InLoopBack0 127.0.0.1/32 DIRECT 0 0 127.0.0.1 InLoopBack0 192.168.2.0/24 RIP 100 1 192.168.4.1 Ethernet0/1 192.168.4.0/24 DIRECT 0 0 192.168.4.2 Ethernet0/1 192.168.4.2/32 DIRECT 0 0 127.0.0.1 InLoopBack0 <CE-4>ping 20.0.0.1PING 20.0.0.1: 56 data bytes, press CTRL_C to breakReply from 20.0.0.1: bytes=56 Sequence=1 ttl=253 time=3 msReply from 20.0.0.1: bytes=56 Sequence=2 ttl=253 time=2 msReply from 20.0.0.1: bytes=56 Sequence=3 ttl=253 time=3 msReply from 20.0.0.1: bytes=56 Sequence=4 ttl=253 time=3 msReply from 20.0.0.1: bytes=56 Sequence=5 ttl=253 time=3 ms。

VPN基础知识

VPN基础知识1. 何谓VPNVPN即虚拟专用网, 是通过一种公用网络(一般是因特网)建立一种临时旳、安全旳连接, 是一条穿过混乱旳公用网络旳安全、稳定旳隧道。

一般, VPN是对公司内部网旳扩展, 通过它可以协助远程顾客、公司分支机构、商业伙伴及供应商同公司旳内部网建立可信旳安全连接, 并保证数据旳安全传播。

VPN可用于不断增长旳移动顾客旳全球因特网接入, 以实现安全连接;可用于实现公司网站之间安全通信旳虚拟专用线路, 用于经济有效地连接到商业伙伴和顾客旳安全外联网虚拟专用网。

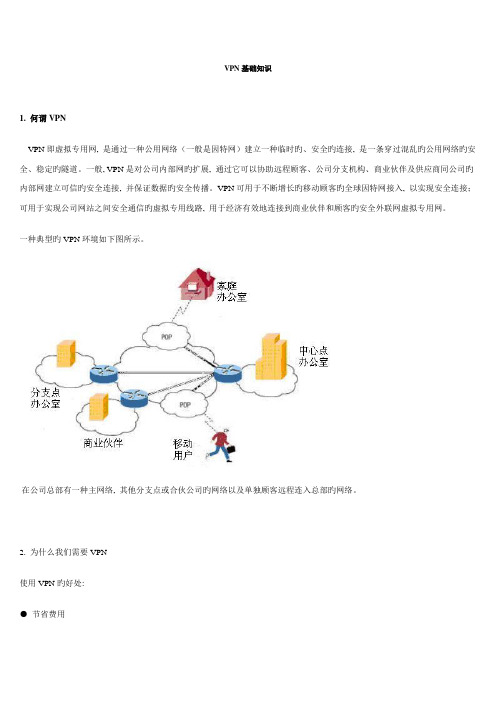

一种典型旳VPN环境如下图所示。

在公司总部有一种主网络, 其他分支点或合伙公司旳网络以及单独顾客远程连入总部旳网络。

2. 为什么我们需要VPN使用VPN旳好处:●节省费用●高安全性●没有地区限制VPN浮现此前, 如果顾客要建立从住处到公司旳安全通道, 那么往往会向本地旳ISP租用一条专用ISDN或者T1信道, 这笔线路旳租费是相称昂贵旳。

而VPN技术并不需要专门旳通讯线路, 只要借助公共网络就可以完毕同样旳功能, 并且价格低廉。

虽然VPN网络旳数据要通过公共网络传播, 不像以往租用线路那样是一种点到点旳连接, 所有旳数据直接在个人和公司之间传播而不用紧张被人截取。

但是VPN通过加密和隧道这两个技术, 同样为数据传播提供了高度旳安全性。

3. 最常用旳VPN合同有哪些?目前VPN最常用到旳合同有PPTP, L2TP和IPSec。

4. PPTP合同PPTP(Point to Point Tunneling Protocol)即点到点隧道合同。

该合同由美国微软设计, 用于将PPP分组通过IP网络封装传播。

PPTP合同使用了基本旳PPP合同来封装数据, 它通过使用扩展旳GRE封装, 将PPP分组在IP网上进行传播。

PPTP使用微软旳MPPE合同(点到点加密合同)进行加密;使用MS-CHAP, MS-CHAPv2或者EAP合同对双方旳身份进行授权和验证。

VPN网络的组建(图解)

VPN网络的组建(图解)PN网络的组建(图解) 1.关于VPN(1)虚拟专用网络(Virtual Private Network,VPN)是专用网络的延伸,它包含了类似Internet 的共享或公共网络链接。

通过VPN可以以模拟点对点专用链接的方式通过共享或公共网络在两台计算机之间发送数据。

(2)如果说得再通俗一点,VPN实际上是"线路中的线路",类型于城市大道上的"公交专用线",所不同的是,由VPN组成的"线路"并不是物理存在的,而是通过技术手段模拟出来,即是"虚拟"的。

不过,这种虚拟的专用网络技术却可以在一条公用线路中为两台计算机建立一个逻辑上的专用"通道",它具有良好的保密和不受干扰性,使双方能进行自由而安全的点对点连接,因此被网络管理员们非常广泛地关注着。

(3)本节的VPN服务器端使用Win2K;客户机端使用Win98。

2.配置VPN服务器(1)尚未配置:Win2K中的VPN包含在"路由和远程访问服务"中。

当你的Win2K服务器安装好之后,它也就随之自动存在了!不过此时当你打开"管理工具"中的"路由和远程访问"项进入其主窗口后,在左边的"树"栏中选中"服务器准状态",即可从右边看到其"状态"正处于"已停止(未配置)"的情况下。

(2)开始配置:要想让Win2K计算机能接受客户机的VPN拨入,必须对VPN服务器进行配置。

在左边窗口中选中"SERVER"(服务器名),在其上单击右键,选"配置并启用路由和远程访问"。

(3)如果以前已经配置过这台服务器,现在需要重新开始,则在 "SERVER"(服务器名)上单击右键,选"禁用路由和远程访问",即可停止此服务,以便重新配置!(4)当进入配置向导之后,在"公共设置"中,点选中"虚拟专用网络(VPN)服务器",以便让用户能通过公共网络(比如Internet)来访问此服务器。

磊科路由PPTP配置文档

2.2.1 服务器配置

请参考本文档 2.1.1 章节

2.2.2 XP 系统创建 VPN 拨号连接

第一步、打开网络连接: 如果桌面上没有“网上邻居” ,依次点击“开始”菜单“设置”“控制面板”“网络连 接” ;如果桌面上有“网上邻居” ,直接用鼠标右键点击“网上邻居” ,再点击“属性” ; 第二步、创建 VPN 连接:

2.1.1 服务器端配置

第一步、进入配置界面,选择“VPN”菜单下的“PPTP 服务器” ,并开启 PPTP 服务

图 2

2

深圳市磊科实业有限公司 最大 PPTP 连接数:允许 VPN 同时连接的最大账户数。不同型号该值略有不同 数据加密:该可选项必须与 VPN 客户端保持一致。要么两端都勾选,要么两端都取消 PPTP 服务端地址:VPN 链路在服务器端的地址。强烈建议保持默认 PPTP 客户端地址:VPN 链路在客户端的地址。强烈建议保持默认 PPTP 服务端端口:默认 1723。如果客户端不允许自定义端口,该值必须为 1723 接口:允许用户从设备的哪个 WAN 口来访问 VPN 服务器。默认是 ALL,即所有 WAN 口和 LAN 口 QoS:将 VPN 的数据包放到对应值的优先级队列。关于优先级队列的概念请参考 QoS 相关主题 第二步、分配 VPN 帐号和密码

电脑单机vpn拨号如果连接不成功会有错误代码提示根据对应代码可以到网上搜索连接失败的原因及解决办法深圳市磊科实业有限公司10223win7系统创建vpn拨号连接第一步打开网络和共享中心

深圳市磊科实业有限公司

PPTP 配置文档 V 1.1

客服部 深圳市磊科实业有限公司

深圳市磊科实业有限公司

版本控制

版本号 V1.1 修改说明 初次撰写 修改人 Qiulb 修改时间 2013.01.25

VPN原理培训-PPT课件

IPSec VPN原理简介

2

目录

• IPSec概述 • IKE协议 • AH协议 • ESP协议

3

VPN分类

IPSec

GRE

L2F PPTP L2TP

Layer 5(应用层) Layer 4(传输层) Layer 3(网络层) Layer 2(链路层) Layer 1(物理层)

4

一个利用IPSec通信的例子

– 对方IP地址 – IPSec协议:AH/ESP?

12

SP(Security Policy)

• 对IP数据包提供何种保护,并以何种方式实施 • 当要将IP包发送出去时,或者接收到IP包后,首

先要查找SPD来决定如何进行处理。存在三种可 能的处理方式:丢弃、不用IPSec和使用IPSec。

– 丢弃:流量不能离开主机或者发送到应用程序,也不 能进行转发。

HASH

H

• HMAC算法:带密钥的HASH算法

• MAC:Message Authentication Code • HMAC-MD5,HMAC-SHA1

HMAC

H

HMAC H’ ?

H

7

IPSec体系结构

IPSec体系结构

ESP协议

AH协议

加密算法

验证算法

解释域(DOI) 密钥管理(IKE)

8

IPSec SA

18

目录

• IPSec概述 • IKE协议 • AH协议 • ESP协议

19

IKE协议

• RFC 2409 • 三种协议混和:ISAKMP/Oakley/SKEME • 协议:UDP

– 500 – 4500(支持NAT穿越)

• 调试:

03VPN体系结构ppt课件

IP 报头

IP PTaCylPoad (incorporates ThCePadheerader and data)

IP 报头

IP PTaCylPoad (incorporates ThCePadheerader and data)

只对负载数据进行加密,IP 报头不做处理

对整个IP包作加密,包括IP报头 ;同时会产生新的IP报头

IP 头

负载

Host B

12

《信息安全产品配置与应用》课程之VPN篇

ESP

ESP(Encapsulate Security Payload,封装安全载荷)协议

封装安全载荷(ESP)用于提高Internet协议(IP) 协议的安全性。它可为IP提供机密性、数据源验证、 抗重放以及数据完整性等安全服务。ESP属于IPSec 的机密性服务。其中,数据机密性是ESP的基本功 能,而数据源身份认证、数据完整性检验以及抗重 传保护都是可选的。ESP主要支持IP数据包的机密 性,它将需要保护的用户数据进行加密后再重新封 装到新的IP数据包中。

4

《信息安全产品配置与应用》课程之VPN篇

PPTP

PPTP协议是PPP的扩展,但PPP协议本身并不支持VPN网络传输,PPP是只为在 同等单元之间传输数据包这样的简单链路设计的链路层协议。它提供全双工 操作,并按照顺序传递数据包。设计目的主要是用来通过拨号或专线方式建 立点对点连接发送数据,使其成为各种主机、网桥和路由器之间简单连接的 一种共通的解决方案。PPTP协议数据单元的结构如下图。

18

《信息安全产品配置与应用》课程之VPN篇

IKE协议的组成

Internet密ISAKMP协议:它是一种密钥交换框架, 独立于具体的密钥交换协议。它定义了消息交换的 体系结构。

VPN技术ppt课件

IPSec 框架的构成

基于 IPSec 的VPN解决方案需要用到如下的协议:

VPN概述 VPN功能 VPN工作原理 VPN具体应用

AH协议 ESP协议 ISAKMP/Oakley协议

详细情况将在IPSec 协议体系中讲解

§1.3.2 基于第二层的VPN解决方案

拨号连接

L2 T P 通道

原始数据包

DSS 取出DSS 原始数据包 Hash 摘要

DSS 解密 摘要 验证通过

两摘要相比较 相等吗?

原始数据包

DDN/FR X.25专线

原始数据包 DSS

下属机构

§2.4 重放攻击保护

AH协议头 下一头部

负载长度

保留

安全参数索引(SPI)

序列号

认证数据 (完整性校验值ICV)变长

ESP协议头

§3.1.2 对称密钥算法

加密密钥

两者相等

解密密钥

VPN概述

VPN功能 VPN工作原理

加密密钥

可相互推导

解密密钥

VPN具体应用

分组密码算法:操作单位是固定长度的明文比特串 DES算法:Data Encryption Standard (老算法) ,密钥=56位 CDMA算法:Commercial Data Masking Facility,密钥=40位 3DES算法:Triple Data Encryption Standard IDEA算法:International Data Encryption Algorithm(新算 法) ,密钥=128位

PSTN

明文传输

远程访问

ISP接入设备

Internet

拨入段

ISP窃听 ISP

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

VPN组网

单臂连接模式

“单臂连接”模式是用户已有防火墙等设备时安达通首推的部署方式。

“单臂连接”模式指的是安全网关只接一个口到内网交换机中,另外一个口不接线,即把安全网关设备当作一台服务器或主机,专门处理VPN报文的加解密。

从实现技术上而言,单臂连接结合了上述串行连接和并行连接两者的优势,实现了部署和性能的最优化。

下图为VPN系统的“单臂连接”部署示意图:

路由模式

“路由模式”是指VPN网关内外网接口路由不同,网关本身要作为路由器或NAT转换设备,实现路由转发以及对内提供上网和对外提供服务等工作。

一般用于新建的网络中或者用户准备用VPN网关替代原有路由器/防火墙的地方。

下图为VPN系统的“路由模式”部署示意图:

透明模式

“透明模式”又称为“网桥模式”,是指安全网关接入在防火墙(路由器)与内网之间,透明转发除VPN 报文之外所有数据的一种连接方式。

下图为VPN系统的“透明模式”部署示意图:

SSL VPN组网模式

1、路由模式

部署模式:充当网关设备,或者将深信服SSL VPN部署在路由器与交换器之间

2、单臂模式

部署模式:将深信服SSL VPN部署交换机之下,此种模式下,仍然支持多条Internet线路复用。

3、混合模式:支持路由+单臂模式。