基于权限分类的Android静态检测

Android应用差异性检测与分析

Android应用差异性检测与分析

马德棚

【期刊名称】《无线互联科技》

【年(卷),期】2016(000)002

【摘要】在中国,第三方Android应用商店众多.目前Android市场缺乏有效的监管以及Android应用开放的分发策略,引发了诸多安全问题.文章以Android系统数字签名机制为研究方向,基于静态分析的方法,以Android应用程序逆向工程为基础,以Android应用程序的数字签名、运行权限、Dalvik可执行文件作为静态分析对比检测的依据,设计检测方法,对第三方应用商店中的APK文件和对应的官方版本的APK文件进行差异性检测并对造成各种差异的原因进行了详细的分析.

【总页数】3页(P77-79)

【作者】马德棚

【作者单位】北京交通大学计算机与信息技术学院,北京 100044

【正文语种】中文

【相关文献】

1.基于虚拟机字节码注入的Android应用程序隐私保护机制 [J], 宋宇波;陈琪;宋睿;胡爱群

2.基于污染变量关系图的Android应用污点分析工具 [J], 张捷;田聪;段振华

3.一种基于文本特征的Android应用分类方法 [J], 王慕遥;贾鹏;刘嘉勇

4.基于OBE模式的高职《Android应用开发》课程标准制定 [J], 李冬睿;李蓉;邱

尚明;徐小云

5.恩智浦Android应用程序:Android应用程序 [J],

因版权原因,仅展示原文概要,查看原文内容请购买。

基于Android平台的隐私泄漏静态检测工具的分析与比较

基于Android平台的隐私泄漏静态检测工具的分析与比较燕季薇;李明素;卢琼;严俊;高红雨【期刊名称】《计算机科学》【年(卷),期】2017(044)010【摘要】In recent years,the problems of privacy leak in Android applications attract more and more attention.The maliciously access of private information will increase the risk of users' privacy leak.To solve this problem,researchers have proposed many privacy-leak detection tools that have differences in emphasis point and performance.In order to facilitate the understanding and using for researchers,this paper analyzed and compared nine kinds of privacy leak static detection tools for Android apps.We summarized the detection targets,methods,types of error detection and their efficiency.We also designed and conducted experiments for two open source tools,FlowDroid and IccTA,to test their perfor-mance and detecting ability.For the 50 downloaded apps,FlowDroid successfully detected 9 apps possessing privacy leak and IccTA detected 7 apps possessing ICC leak.For the 12 self-designed test cases,FlowDroid and IccTA can successfully detect all privacy leaks.%近年来,Android平台应用程序的隐私泄漏问题受到越来越多的关注.应用程序恶意获取用户隐私信息将会增加智能手机用户的隐私泄漏风险,针对该问题,国内外研究人员研究并提出了多种Android平台应用程序的隐私泄漏检测工具.对9种Android平台应用程序的隐私泄漏静态检测工具进行了分析与比较,总结了这些静态检测工具的检测对象、检测方法、能够检测的错误类型和检测效果,并为两种开源工具FlowDroid和IccTA设计了相关实验,以检验其性能及检测效果.针对50个下载的应用程序,FlowDroid成功检测出9个应用存在隐私泄漏,IccTA成功检测到7个组件间泄漏;针对12个自主设计的测试集,FlowDroid和IccTA都成功检测出其中涉及的多种隐私泄漏.【总页数】7页(P127-133)【作者】燕季薇;李明素;卢琼;严俊;高红雨【作者单位】中国科学院软件研究所计算机科学国家重点实验室北京100190;中国科学院大学计算机与控制学院北京100049;北京工业大学计算机学院北京100124;中国科学院软件研究所软件工程技术研究开发中心北京100190;中国科学院软件研究所计算机科学国家重点实验室北京100190;中国科学院大学计算机与控制学院北京100049;中国科学院软件研究所软件工程技术研究开发中心北京100190;北京工业大学计算机学院北京100124【正文语种】中文【中图分类】TP311.1【相关文献】1.基于动静态程序分析的整形漏洞检测工具 [J], 陈平;韩浩;沈晓斌;殷新春;茅兵;谢立2.基于Soot的Java程序竞争静态检测工具设计 [J], 宋东海;佟晶3.基于静态检测工具的软件缺陷检测模型研究 [J], 周丹丹;李先国4.基于静态检测工具的源代码安全缺陷检测研究 [J], 李晓南;范明钰;王光卫5.基于Android平台的隐私泄漏静态检测工具分析 [J], 赵静因版权原因,仅展示原文概要,查看原文内容请购买。

软件检测的静态动态测试

软件检测的静态动态测试在当今数字化的时代,软件已经成为我们生活和工作中不可或缺的一部分。

从手机上的各种应用程序,到企业使用的复杂业务系统,软件的质量和可靠性直接影响着用户的体验和业务的正常运转。

而确保软件质量的关键环节之一,就是软件检测。

其中,静态测试和动态测试是两种重要的检测方法。

静态测试,简单来说,就是在不运行软件代码的情况下对软件进行检查和评估。

这就好比在不发动汽车的情况下,对汽车的各个部件进行外观检查、尺寸测量和零部件质量评估。

在静态测试中,代码审查是一个常见的手段。

开发团队的成员或者专门的代码审查人员会仔细阅读软件的源代码,检查代码的结构、逻辑、语法错误等。

他们会关注代码是否符合编程规范,比如变量的命名是否清晰、函数的长度是否合理、代码的注释是否充分等。

通过这种方式,可以在早期发现潜在的问题,避免这些问题在软件运行时才暴露出来,从而节省大量的开发时间和成本。

另外,静态分析工具也是静态测试中的得力助手。

这些工具能够自动扫描代码,检测出一些常见的错误模式,如未初始化的变量、空指针引用、内存泄漏等。

它们还可以对代码的复杂度进行评估,帮助开发人员了解代码的可维护性和可读性。

除了代码本身,软件的需求文档、设计文档等也是静态测试的对象。

测试人员会检查这些文档的完整性、准确性和一致性。

比如,需求文档中描述的功能是否在设计文档中得到了充分的体现,设计文档中的架构和模块划分是否能够满足需求等。

与静态测试不同,动态测试是在软件运行的过程中对其进行检测。

这就像是让汽车在路上行驶,观察它的性能、操控和各种部件的实际工作情况。

动态测试中最常见的就是功能测试。

测试人员会按照预先制定的测试用例,对软件的各项功能进行逐一验证。

比如,对于一个登录功能,测试人员会输入不同的用户名和密码组合,检查软件是否能够正确地识别有效和无效的登录信息,并给出相应的反馈。

性能测试也是动态测试的重要组成部分。

它主要关注软件在不同负载条件下的响应时间、吞吐量、资源利用率等性能指标。

静态测试与动态测试的区别与实践

静态测试与动态测试的区别与实践测试是软件开发过程中至关重要的一环,它旨在发现和纠正可能存在的错误和缺陷,以确保软件的质量和稳定性。

测试可以分为静态测试和动态测试。

本文将探讨静态测试和动态测试的区别,并介绍它们在实践中的应用。

一、静态测试静态测试是在不执行代码的情况下对软件进行检查和分析的过程。

它主要通过对软件文档、源代码和相关设计文件的审核来发现错误和缺陷。

静态测试主要包括以下几种方法:1. 代码审查(Code Review):开发人员对源代码进行仔细的检查和评估,以发现潜在的错误和缺陷。

代码审查可以是手动的,也可以借助工具进行辅助。

2. 静态分析(Static Analysis):利用专门的工具,对源代码进行静态扫描,以找出潜在的编码错误、安全漏洞等问题。

静态分析可以发现一些代码中隐藏的问题,但无法模拟和验证实际运行的情况。

3. 配置检查(Configuration Inspection):检查软件的配置文件,确保其与相关规范和要求相符合。

配置检查可以预防一些由于配置错误而导致的问题。

静态测试的优点在于它可以在早期发现问题,降低修复成本。

然而,静态测试无法模拟真实运行环境,不能验证软件在真实场景下的行为。

二、动态测试动态测试是在实际运行环境中对软件进行验证和评估的过程。

它涉及执行软件的功能和各种测试用例,以检查其正确性和性能。

常见的动态测试方法包括:1. 单元测试(Unit Testing):针对程序的最小单元(函数或方法)进行测试,以确保其功能的正确性。

2. 集成测试(Integration Testing):将多个模块或组件组合在一起进行测试,验证它们之间的交互是否正确。

3. 系统测试(System Testing):对整个系统进行测试,验证其功能和性能是否符合需求。

4. 性能测试(Performance Testing):测试软件在不同负载下的性能表现,如响应时间、吞吐量等。

动态测试能够模拟真实运行环境,验证软件的功能和性能。

基于SM3与多特征值的Android恶意软件检测

N0TINFO SECURITY/勿20年第6期技术研究■doi:10.3969/j.issn.1671-1122.2020.06.003基于SM3与多特征值的Android恶意软件检测--------------------------------郑东,赵月----------------------------------(西安邮电大学无线网络安全技术国家工程实验室,西安710121)摘要:通过Android系统提供的MessageDigest工具类使用SM3杂凑算法对APK进行完整性计算,得到其Hash值;将得到的Hash值与服务器中正确的Hash值进行比较,若两个Hash值不一致,说明此APK程序已被篡改,可以卸载。

同时,文章设计了一种权限静态分析和多特征恶意软件检测模型,通过反编译应用程序,得到AndroidManifest.xml和smali文件,获取权限特征和API方法调用特征。

权限静态分析是根据权限比重分数,计算危险权限分数,判断应用程序危险程度。

多特征恶意软件检测使用Jaccard距离计算权限特征相似度和API方法调用特征相似度,识别良性软件和恶意软件。

实验结果显示,该方案SM3完整性计算速度是MD5、SHA-1算法速度的3倍左右,检测模型能有效识别恶意软件,并对恶意软件分类,从而保护用户的隐私资料,防止恶意软件窃取用户隐私。

关键词:Android;SM3;恶意软件;权限检测中图分类号:TP309文献标志码:A文章编号:1671-1122(2020)06-0017-09中文引用格式:郑东,赵月.基于SM3与多特征值的Android恶意软件检测[J],信息网络安全,2020, 20(6):17-25.英文引用格式:ZHENG Dong,ZHAO Yue.Android Malware Detection Based on SM3and Multi-feature[J].Netinfo Security,2020,20(6):17-25.Android Malware Detection Based on SM3and Multi-featureZHENG Dong,ZHAO Yue(Rational Engineering Laboratory f or Wireless Security,Xfan University(rfPosts and Telecommunications,Xi'an710121,China)Abstract:The MessageDigest tool class provided by the Android system uses the SM3hash algorithm to calculate the integrity of the APK,obtains its hash value,comparesthe obtained hash value with the correct hash value in the server.IF two Hash values areinconsistent,,indicating that the APK has been tampered and can be uninstalled.Thepermission static analysis and multi-feature malware detection model are designed.By收稿日期:2019-10-15基金项目:国家自然科学基金[61772418]作者简介:郑东(1964—),男,山西,教授,博士,主要研究方向为密码学、云存储安全;赵月(1994—),女,山东,硕士研究生,主要研究方向为移动设备安全。

一种针对Android平台恶意代码的检测方法及系统实现

一种针对Android平台恶意代码的检测方法及系统实现胡文君;赵双;陶敬;马小博;陈亮【期刊名称】《西安交通大学学报》【年(卷),期】2013(047)010【摘要】针对Android恶意代码泛滥的问题,综合静态和动态分析技术,设计实现了Android恶意代码检测系统.在静态分析部分,提取Android程序中的权限、API 调用序列、组件、资源以及APK结构构建特征向量,应用相似性度量算法,检测已知恶意代码家族的恶意代码样本;在动态分析部分,通过修改Android源码、重新编译成内核镜像,使用该镜像文件加载模拟器,实时监控Android程序的文件读写、网络连接、短信发送以及电话拨打等行为,基于行为的统计分析检测未知恶意代码.经过实际部署测试,所提检测方法具有较高的检测率和较低的误报率.所开发Android恶意代码检测系统已经在互联网上发布,可免费提供分析检测服务.【总页数】7页(P37-43)【作者】胡文君;赵双;陶敬;马小博;陈亮【作者单位】西安交通大学智能网络与网络安全教育部重点实验室,710049,西安;中国科学院信息工程研究所,100093,北京;西安交通大学智能网络与网络安全教育部重点实验室,710049,西安;西安交通大学智能网络与网络安全教育部重点实验室,710049,西安;中电长城网际与国家信息安全测评中心联合实验室数据分析实验室,100093,北京;OWASP中国北京区,100093,北京【正文语种】中文【中图分类】TP393【相关文献】1.一种基于本地代码特征的Android恶意代码检测方法 [J], 何平;胡勇2.一种基于协同训练的Android恶意代码检测方法 [J], 王全民;张帅帅;杨晶3.一种基于深度学习的强对抗性Android恶意代码检测方法 [J], 李鹏伟;姜宇谦;薛飞扬;黄佳佳;徐超4.一种基于特征编码技术的恶意代码检测方法 [J], 丁应;李琳5.一种基于混合学习的恶意代码检测方法 [J], 梁光辉;摆亮;庞建民;单征;岳峰;张磊因版权原因,仅展示原文概要,查看原文内容请购买。

软件测试中基于静态分析的错误检测方法

软件测试中基于静态分析的错误检测方法在软件开发过程中,错误的检测和修复是至关重要的。

有时,错误可能会导致系统崩溃、数据泄露或安全漏洞。

因此,软件测试起着至关重要的作用,帮助开发人员及时发现和修复潜在的错误。

软件测试有很多方法,其中基于静态分析的错误检测方法是一种常用且有效的方法。

静态分析是通过分析程序源代码或二进制代码的结构和语义来发现错误的方法。

与动态测试相比,静态分析的优势在于不需要运行程序,可以提前发现潜在的错误,并且能够覆盖到程序的所有执行路径。

下面将介绍几种常见的基于静态分析的错误检测方法。

第一种基于静态分析的错误检测方法是语法检查。

语法检查是指检查程序的语法结构是否符合语言规范的方法。

它可以帮助开发人员在编译前发现潜在的语法错误,并提供相关的错误提示。

常见的语法检查工具有编译器和集成开发环境(IDE)中的语法检查功能。

通过在开发过程中使用语法检查工具,开发人员可以在源代码级别避免一些常见的语法错误,从而减少后续测试中的错误数量。

第二种基于静态分析的错误检测方法是代码规范检查。

代码规范检查是指检查代码是否符合编码规范和最佳实践的方法。

不符合编码规范和最佳实践的代码可能导致代码难以理解、维护困难以及潜在的错误。

常见的代码规范检查工具有Checkstyle、FindBugs和PMD等。

这些工具可以帮助开发人员在编码阶段发现和修复潜在的问题,提高代码的质量和可靠性。

第三种基于静态分析的错误检测方法是数据流分析。

数据流分析是指分析程序中的数据流,以确定变量的值和使用是否符合预期的方法。

数据流分析可以帮助开发人员发现潜在的数据竞争、内存泄漏和空指针异常等错误。

常见的数据流分析工具有FindBugs、PMD和Coverity等。

这些工具通过静态分析程序的代码路径和变量的使用情况,可以发现一些难以在动态测试中发现的错误。

第四种基于静态分析的错误检测方法是模型检验。

模型检验是一种形式化方法,通过建立系统的模型并对模型进行验证来发现错误。

一种基于深度学习的Android病毒静态检测方法[发明专利]

![一种基于深度学习的Android病毒静态检测方法[发明专利]](https://img.taocdn.com/s3/m/b11ef7efe87101f69f319546.png)

专利名称:一种基于深度学习的Android病毒静态检测方法专利类型:发明专利

发明人:张伟哲,方滨兴,何慧,姜喆,王焕然

申请号:CN201910680599.0

申请日:20190725

公开号:CN110363003A

公开日:

20191022

专利内容由知识产权出版社提供

摘要:一种基于深度学习的Android病毒静态检测方法,涉及到网络病毒检测技术领域。

本发明为了解决现有的Android病毒静态检测方法存在可实际应用的检测时间较长、无法应对代码混淆、误报率和漏报率偏高、不能解决单个病毒的多恶意家族行为检测的问题。

技术要点:从用户的Android 端获取广义权限序列;将获取的权限序列作为黑白二分类模型的输入,将得到Android平台的应用APK的权限序列提取出来,作为分类模型的输入;如二分类结果为良性软件则直接返回给用户,如果检测的结果为恶意软件,则将它的权限序列再作为家族分类模型的输入;最终从家族检测模型中获取到预测的病毒家族种类,并返回给用户,检测结束。

本发明用于Android病毒的检测。

申请人:哈尔滨工业大学

地址:150001 黑龙江省哈尔滨市南岗区西大直街92号

国籍:CN

代理机构:哈尔滨市松花江专利商标事务所

代理人:杨立超

更多信息请下载全文后查看。

智能检测apk的原理

智能检测apk的原理

智能检测APK的原理主要包括以下几个方面:

1. 静态分析:静态分析是对APK文件进行解析,提取其中的关键信息,如文件结构、权限、代码逻辑等。

通过分析APK的文件名、权限申请、API调用、Manifest 文件等,可以判断APK的行为是否可疑或恶意。

静态分析可以快速检测APK的恶意行为,但无法检测动态生成的恶意行为。

2. 动态分析:动态分析是在实际环境中执行APK文件,并监测其行为。

通过模拟器、虚拟机或真实设备等执行APK文件,并观察其运行过程中的网络通信、系统调用、文件操作等行为,从而确定APK的恶意性质。

动态分析可以检测动态生成的恶意行为,但相对静态分析来说更加耗时和资源消耗。

3. 机器学习:使用机器学习算法对APK文件进行分类和标记。

通过训练算法使用已知恶意和正常APK样本,建立恶意APK文件的模型,并根据模型对新的APK文件进行预测。

机器学习可以辅助静态和动态分析,提高检测准确率。

4. 行为分析:对APK文件的行为进行分析,比如检测是否存在隐私泄露、恶意代码执行等。

行为分析可以从APK的行为特征中判断是否有恶意行为。

综上所述,智能检测APK的原理是通过静态和动态分析APK文件,使用机器学习算法和行为分析等方法,从而确定APK文件是否具有恶意行为。

一种Android平台恶意软件静态检测方法

a g e( AP K)wh i c h h a s b e e n d e t e c t e d b e or f e.i t s MD5 v a l u e i s e x t r a c t e d a s t h e s i g n a t u r e f o r f a s t

( I n f o r ma t i o n S e c u i r t y R e s e a r c h C e n t e r , S o u t h e a s t U n i v e r s i t y ,N a n j i n g 2 1 0 0 9 6 , C h i n a ) ( K e y L a b o r a t o r y o f I n f o ma r t i o n Ne t wo r k S e c u i r t y o f Mi n i s t r y o f P u b l i c S e c u i r t y ,S h a n g h a i 2 0 1 2 0 4, C h i n a ) ( h a n j i n g S a mp l e T e c h n o l o g y C o . ,L t d , ha n j i n g 2 1 0 49, 0 C h i n a ) ( C o m p u t e rD e p a r t me n t , ha n j I i n gI n s t i t u t e o fA r t i l l e r y C o ws ,N a n j i n g 2 1 1 1 3 2, C h i n a )

秦 中元 徐 毓 青 梁 彪。 张群 芳 黄 杰

( 东南 大学信息安全研究 中心 , 南京 2 1 0 0 9 6 ) ( 信 息网络安全公安部重点实验室 , 上海 2 0 1 2 0 4 ) ( 南京三宝科技股份有限公司 , 南京 2 1 0 0 4 9 ) ( 南 京 炮 兵 学 院 计 算 机 教 研 室 , 南京 2 1 1 1 3 2 )

软件测试中的静态测试与动态测试

软件测试中的静态测试与动态测试软件测试是确保软件质量的重要环节,而其中的静态测试和动态测试则是两种不可或缺的测试方法。

静态测试主要通过检查和分析源代码和文档等静态内容来发现潜在问题,而动态测试则是通过运行程序来验证其功能和性能。

一、静态测试静态测试是软件测试过程中的一项重要步骤,它没有运行或执行代码的过程,而是对软件源代码、软件设计文档等进行检查和分析,以发现潜在的问题。

静态测试主要包括代码审查、静态分析和软件设计评审等。

1. 代码审查代码审查是一种通过检查源代码的方法来发现错误和改进代码质量的静态测试技术。

代码审查可以分为两种形式,一种是个人审查,即由开发人员自己检查自己的代码;另一种是团队审查,即由团队中的其他成员来审查代码。

通过代码审查,可以发现代码中的潜在错误、不规范的编程风格以及对代码的改进建议,从而提高代码的质量。

2. 静态分析静态分析是一种通过对源代码进行静态扫描和分析来发现潜在问题的方法。

静态分析工具可以自动分析源代码中的语法错误、逻辑错误、缺陷和不规范的代码风格等问题。

相比于代码审查,静态分析更加全面和系统,能够发现一些难以被人工审查发现的问题。

3. 软件设计评审软件设计评审是一种通过对软件设计文档进行审查和评估,以发现设计上的问题和改进建议的方法。

软件设计评审可以在软件开发的早期阶段就发现潜在的问题,并且在后续的开发过程中对软件的结构和功能进行指导。

通过软件设计评审,可以提高软件的可维护性、可扩展性和可重用性。

二、动态测试动态测试是通过运行程序来验证其功能和性能的测试方法,主要包括单元测试、集成测试、系统测试和性能测试等。

1. 单元测试单元测试是对软件的最小可测试单元进行测试的方法,通常是对软件中的函数或方法进行测试。

单元测试可以验证软件的每个模块是否按照设计要求正常工作,以及是否能够正确处理各种输入和边界条件。

2. 集成测试集成测试是对软件中各个模块进行组合和测试的方法。

在集成测试中,需要验证各个模块之间的接口是否正常工作,并且能够正确地进行数据传递和协调。

智能手机系统安全检测技术

智能手机系统安全检测技术智能手机作为现代人们密切依赖的重要工具,承载着大量的个人隐私和敏感信息。

然而,随着智能手机的普及和应用环境的复杂化,手机系统面临着日益增多的安全威胁。

为了保护用户信息安全和手机系统的正常运行,研发和应用智能手机系统安全检测技术变得非常重要。

本文将介绍几种常见的智能手机系统安全检测技术,包括静态分析、动态分析和行为监测等。

1. 静态分析技术静态分析技术是对智能手机应用程序进行事先检测和分析的一种方法。

它主要通过分析应用程序的代码和数据,以检测潜在的安全风险和威胁。

静态分析技术可以识别出应用程序中可能存在的恶意代码、漏洞和未授权的访问行为等情况。

常见的静态分析技术包括代码审查、数据流分析和漏洞扫描等。

2. 动态分析技术动态分析技术是在应用程序运行时对其进行监控和检测的一种方法。

与静态分析不同,动态分析技术可以更加真实地模拟用户的使用场景和行为,从而更准确地识别出潜在的安全问题。

动态分析技术主要通过监控应用程序的运行状态和行为,以检测恶意代码、异常访问和敏感数据泄露等情况。

常见的动态分析技术包括模拟器分析、模糊测试和行为模式检测等。

3. 行为监测技术行为监测技术是对智能手机系统中各个组件和应用程序行为的实时监控和分析。

它通过收集和分析各个组件和应用程序的行为数据,以识别出潜在的风险和威胁。

行为监测技术可以监控应用程序的网络通信、文件读写、权限使用等行为,从而及时发现并防范恶意活动。

常见的行为监测技术包括沙箱分析、行为特征提取和异常检测等。

智能手机系统安全检测技术不仅可以用于检测应用程序的安全性,还可以用于检测手机系统本身的安全性。

通过综合应用各种安全检测技术,可以有效地提高智能手机系统的安全性,保护用户的隐私和敏感信息。

然而,智能手机系统安全检测技术仍然面临一些挑战和局限性。

首先,恶意软件和攻击手段不断变化和进化,使得安全检测技术需要不断更新和改进。

其次,安全检测技术需要在保证准确性的同时,尽可能减少对系统性能和用户体验的影响。

基于静态数据流的Android应用权限检测方法

第39卷 第11A期2012年11月计算机科学Computer ScienceVol.39No.11ANov 2012本文受信息网络安全公安部重点实验室开放课题资助。

杨 博(1985-),男,硕士生,主要研究方向为网络安全。

基于静态数据流分析的Android应用权限检测方法杨 博1,2 唐祝寿1,2 朱浩谨1 沈备军1 林九川2(上海交通大学软件学院 上海200240)1 (公安部第三研究所 上海201204)2摘 要 拥有Android关键资源使用权限的应用经常成为攻击者攻击的目标。

而使用权限的申请完全是由应用完成的,用户往往是盲目的接受。

针对这种情况,提出了一种基于数据流分析的Android应用权限检测方法,设计和实现了静态检测工具Brox,并对多个Android应用是否申请了过多的权限进行了检测。

Brox在检测的准确性和性能方面都达到了令人满意的效果。

关键词 Android,权限,Randoop,数据流分析中图法分类号 TP311.1 文献标识码 A Method of Android Applications Permission Detection Based on Static Dataflow AnalysisYANG Bo1,2 TANG Zhu-shou1,2 ZHU Hao-jin1 SHEN Bei-jun1 LIN Jiu-chuan2(School of Software,Shanghai Jiaotong University,Shanghai 200240,China)1(The Third Research Institute of Ministry of Public Security,Shanghai 201204,China)2 Abstract Android applications that have access to crucial system resources are the targets of attackers.An applicationapplies the access rights when it is installed,and users always ignore that.This paper proposes a new method to detectoverprivilege in compiled Android applications,which leverages dataflow analysis to get the parameters of an API call.A static detection tool“Brox”is implemented based on this method.And Brox is tested using multiply Android applica-tions.The test results on the accuracy and performance are quite encouraging.Keywords Android,Permission,Randoop,Dataflow analysis 1 引言Android市场中存在着大量质量良莠不齐的应用。

基于Android平台的隐私泄漏静态检测工具分析

0 引言针对andriod平台应用程序引发用户隐私泄露问题,相关研究人员研发了多种检测方法,主要分为两类,一类是动态检测方法,一类是静态检测方法。

后者无需在智能手机等移动设备上安装,即可实现运行,对应用程序进行直接分析,并判断其是否存在恶意倾向。

当前,各类隐私泄露静态检测工具具有各不相同的应用场景以及使用技术,且检测侧重点以及相关性能也不相同。

因此,有必要对各类静态检测工具进行分析比较,促进andriod平台隐私泄露检测工作进步。

1 隐私泄露概述1.1 隐私泄露概念隐私泄露,是指在未得到用户许可的情况下,应用程序恶意获取用户隐私信息,并将之向外发送[1]。

通常,隐私信息通过敏感信息相应的源点,对敏感信息相应的汇点进行传播,并基于汇点,从应用程序将隐私信息泄露出去。

1.2 隐私泄露源点及汇点隐私泄露源点,是指能实现隐私信息返回的相应API调用。

用户隐私信息主要包括如下内容,隐私泄露源点即为与如下信息返回相关的API调用。

(1)联系人信息,主要是手机通讯录中所包含的姓名、号码以及邮件等。

(2)短信以及手机通话记录。

(3)手机硬件相关信息,诸如本机号码、手机IMEI 码以及SIM卡IMSI码。

(4)手机所在地地理位置信息。

(5)安装软件信息,诸如用户手机安装软件列表及版本信息等。

(6)多媒体信息,诸如用户音频文件、照片等。

隐私泄露汇点,是指能向网络以及文件传送用户隐私信息的API调用,或者能借助短信将用户隐私信息向外发出的API调用。

(1)网络。

网络,是对用户隐私信息进行泄露最为常见的途径。

例如,应用程序可声明ACCESS-INTERNET对网络连接权限进行获取,并将用户隐私信息添加入OutputStream 中,实现对用户隐私信息的泄露。

(2)短信。

恶意软件能借助短信方式将用户隐私信息发送至指定号码。

(3)文件。

恶意软件可借助文件形式在手机内部对用户隐私信息进行存储,然后借助网络将之向外泄露。

2 隐私泄露静态检测工具比较2.1 检测工具2.1.1 ScanDalScanDal作为一种分析器,其设计以抽象解释框架为基础。

android权限管理原理

android权限管理原理Android权限管理是指Android系统对应用程序所请求的权限进行管理和控制的机制。

Android系统为了保证用户的隐私和安全,对应用程序的权限进行了严格的管理。

本文将从Android权限管理的原理、权限的分类、权限管理的方式以及权限管理的意义等方面进行阐述。

一、Android权限管理的原理Android权限管理的原理是基于“许可模型”。

当用户安装一个应用程序时,系统会显示该应用所需要的权限列表,用户可以选择是否同意授予这些权限。

当应用程序需要使用某项权限时,系统会检查该权限是否已经被授予,如果权限未被授予,则应用程序无法使用相关功能。

二、权限的分类Android系统将权限分为两大类:普通权限和危险权限。

1. 普通权限:一般不涉及用户隐私和数据安全的权限,系统会自动授予,无需用户确认。

例如访问网络状态、读取手机状态等权限。

2. 危险权限:涉及用户隐私和数据安全的权限,需要用户手动授权。

例如访问通讯录、发送短信等权限。

三、权限管理的方式Android系统提供了多种方式进行权限管理,主要包括以下几种:1. 静态权限管理:在应用程序的清单文件中声明所需的权限,系统会在应用安装时自动授予这些权限。

2. 动态权限管理:应用程序需要使用某项危险权限时,系统会弹出权限请求对话框,用户可以选择是否授权。

应用程序需要在运行时进行权限检查,并处理用户授权结果。

3. 运行时权限管理:Android 6.0及以上版本引入了运行时权限管理机制。

应用程序需要在运行时进行权限检查,并在需要权限时向用户请求授权。

四、权限管理的意义Android权限管理的意义在于保护用户的隐私和数据安全。

通过对应用程序的权限进行管理和控制,可以防止恶意应用程序获取用户的隐私信息,减少对用户隐私的侵犯。

另外,权限管理还可以提高应用程序的安全性,防止恶意应用程序对系统进行攻击。

总结:Android权限管理是保护用户隐私和数据安全的重要机制,通过让用户选择是否授权应用程序所请求的权限,确保应用程序只能在获得用户授权的情况下访问相关功能和数据。

android privacysentry 隐私权限检测原理

android privacysentry 隐私权限检测原理Android Privacysentry是一款Android隐私权限检测工具,主要用于检测应用程序是否能够获取非必要的敏感权限,并提供基于用户意识的隐私保护建议。

本文将介绍Android Privacysentry的工作原理,并分步骤进行讲解。

1. Android权限架构在了解Android Privacysentry工作原理之前,我们需要先了解Android权限架构。

Android系统中,所有的权限都被归于不同权限组中。

每个权限组代表一组相关联的权限,例如相机、录音和存储器权限都被归为同一权限组中。

当应用程序需要访问某个权限,它必须请求与该权限相关联的权限组。

2. Android Privacysentry的工作原理Android Privacysentry利用Android系统提供的权限架构来检测应用程序是否能够获取非必要的敏感权限。

它的工作原理如下:步骤1:扫描应用程序首先,Android Privacysentry会扫描用户安装的所有应用程序,并记录每个应用程序的包名、应用程序名称和版本号。

步骤2:检测权限组然后,Android Privacysentry将检测每个应用程序请求的权限组及其所请求的权限。

它会将权限组分为两类:敏感权限组和非敏感权限组。

步骤3:区分敏感权限组和非敏感权限组对于每个权限组,Android Privacysentry会采集对应的权限信息,包括对应的权限名称、权限说明信息等。

通过对这些信息的分析,Android Privacysentry判断该权限组是否是敏感权限组。

步骤4:生成隐私保护建议对于请求敏感权限组的应用程序,Android Privacysentry将向用户提供相应的隐私保护建议。

建议可能是要求用户撤销该应用程序的敏感权限,或要求用户彻底卸载该应用程序。

3. Android Privacysentry的优势与其他隐私检测工具不同,Android Privacysentry提供基于用户意识的隐私保护建议。

移动应用安全测试的静态和动态分析方法

移动应用安全测试的静态和动态分析方法移动应用安全对于保护用户的个人信息和减少安全漏洞的利用至关重要。

为了确保移动应用程序的安全性,静态和动态分析方法被广泛应用于移动应用安全测试。

本文将介绍移动应用安全测试中的静态和动态分析方法,并探讨其优势和限制。

一、静态分析方法静态分析方法是通过对移动应用的源代码或字节码进行分析,寻找安全漏洞和潜在的风险。

以下是几种常用的静态分析方法:1. 代码审查:通过仔细检查应用程序源代码或反编译后的字节码,识别可能存在的安全问题,如输入验证、授权问题和代码注入漏洞。

代码审查可以帮助开发人员及时发现和修复潜在的安全漏洞。

2. 模糊测试:将随机和特殊输入注入到应用程序中,以测试其对异常输入的处理能力。

通过模糊测试,可以发现应用程序对边界条件和异常情况的处理是否安全可靠。

3. 数据流分析:通过跟踪应用程序中的数据流,识别敏感数据的传递路径和潜在的漏洞。

数据流分析可以帮助发现潜在的数据泄露和未经授权的数据访问问题。

静态分析方法的优势在于可以在应用程序运行之前发现安全问题,并帮助开发人员及时修复这些问题。

然而,静态分析方法有一定的局限性,例如无法检测动态生成的代码和无法验证运行时行为。

二、动态分析方法动态分析方法是通过在应用程序运行过程中监控和分析其行为,发现潜在的安全漏洞和风险。

以下是几种常用的动态分析方法:1. 运行时环境:通过在移动设备上创建虚拟运行环境,模拟应用程序运行的真实环境,以测试其对安全攻击的抵抗能力。

这种方法可以检测应用程序对不同操作系统版本、设备类型和网络环境的兼容性。

2. 二进制代码分析:通过对应用程序的二进制代码进行静态和动态分析,识别可能的安全漏洞和潜在的攻击路径。

二进制代码分析可以检测恶意代码的注入和恶意行为的执行。

3. 漏洞扫描:通过扫描应用程序的网络接口和应用程序内部,检查已知的漏洞和安全配置问题。

漏洞扫描可以帮助发现应用程序中存在的已知漏洞和潜在的安全隐患。

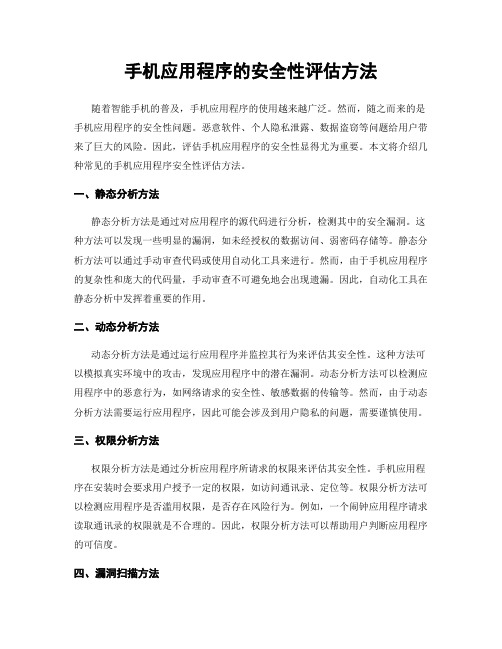

手机应用程序的安全性评估方法

手机应用程序的安全性评估方法随着智能手机的普及,手机应用程序的使用越来越广泛。

然而,随之而来的是手机应用程序的安全性问题。

恶意软件、个人隐私泄露、数据盗窃等问题给用户带来了巨大的风险。

因此,评估手机应用程序的安全性显得尤为重要。

本文将介绍几种常见的手机应用程序安全性评估方法。

一、静态分析方法静态分析方法是通过对应用程序的源代码进行分析,检测其中的安全漏洞。

这种方法可以发现一些明显的漏洞,如未经授权的数据访问、弱密码存储等。

静态分析方法可以通过手动审查代码或使用自动化工具来进行。

然而,由于手机应用程序的复杂性和庞大的代码量,手动审查不可避免地会出现遗漏。

因此,自动化工具在静态分析中发挥着重要的作用。

二、动态分析方法动态分析方法是通过运行应用程序并监控其行为来评估其安全性。

这种方法可以模拟真实环境中的攻击,发现应用程序中的潜在漏洞。

动态分析方法可以检测应用程序中的恶意行为,如网络请求的安全性、敏感数据的传输等。

然而,由于动态分析方法需要运行应用程序,因此可能会涉及到用户隐私的问题,需要谨慎使用。

三、权限分析方法权限分析方法是通过分析应用程序所请求的权限来评估其安全性。

手机应用程序在安装时会要求用户授予一定的权限,如访问通讯录、定位等。

权限分析方法可以检测应用程序是否滥用权限,是否存在风险行为。

例如,一个闹钟应用程序请求读取通讯录的权限就是不合理的。

因此,权限分析方法可以帮助用户判断应用程序的可信度。

四、漏洞扫描方法漏洞扫描方法是通过扫描应用程序的代码或二进制文件来发现其中的漏洞。

这种方法可以检测应用程序中的已知漏洞,如SQL注入、跨站脚本等。

漏洞扫描方法可以帮助开发者及时修复已知漏洞,提升应用程序的安全性。

综上所述,手机应用程序的安全性评估方法包括静态分析、动态分析、权限分析和漏洞扫描等。

这些方法各有优劣,可以结合使用以提高评估的准确性。

然而,需要注意的是,安全性评估只是一种辅助手段,不能保证应用程序的绝对安全。

软件测试中的静态检查和代码审查

软件测试中的静态检查和代码审查在软件开发过程中,为了确保软件的质量和稳定性,进行静态检查和代码审查是必不可少的环节。

静态检查和代码审查是一种发现潜在问题和错误的有效方法,它们可以帮助开发团队提高软件的可靠性、安全性和可维护性。

本文将重点介绍软件测试中的静态检查和代码审查的重要性、流程以及常见的方法。

静态检查是一种不需要运行代码的检查方法,它主要关注于代码的结构、规范和潜在问题。

静态检查可以在代码编写阶段就发现问题,有效地减少后期的漏洞和错误。

常见的静态检查方法包括代码规范检查、语法检查、类型检查等。

代码审查是通过人工的方式仔细检查代码,发现其中的问题和潜在风险。

代码审查是一种非常重要的软件质量保证方法,它可以提高代码的可读性、可维护性和可测试性。

在代码审查中,通常会涉及到代码的结构、算法、命名规范、错误处理等方面的评估。

那么在软件测试中,静态检查和代码审查有哪些重要的作用呢?静态检查和代码审查可以帮助发现潜在的代码问题和错误。

通过静态检查,我们可以及早地发现代码中的逻辑错误、类型错误等问题,并对其进行修复,从而减少后期的调试工作。

代码审查则可以通过检查代码的风格和质量来发现潜在问题,确保代码的质量符合标准,从而提高软件的稳定性和可靠性。

静态检查和代码审查可以改善代码的可读性和可维护性。

通过静态检查,我们可以发现代码中的不规范的命名、代码冗余、复杂的逻辑等问题,从而改善代码的可读性和可维护性。

而通过代码审查,不仅可以发现问题,还可以提供改进意见和建议,帮助开发团队改善整体的代码质量。

静态检查和代码审查还可以帮助确保代码的安全性。

安全漏洞可能导致严重的后果,包括数据泄露、系统崩溃等。

通过静态检查,我们可以发现潜在的安全问题,如缓冲区溢出、代码注入等,并进行修复。

代码审查也可以通过检查代码的安全性和防御策略来提高代码的安全性,确保系统的稳定和可靠。

在进行静态检查和代码审查时,还需要考虑一些重要的因素。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

个软件时只授予该软件申请的部分权限,从而改变 了软件在安装时必须获得全部申请权限的限制。用 户在软件运行时可以限制软件对资源的使用。Apex 有其语义描述策略来实施这种限制,但是一般用户 可以不用知道这种策略就可以对软件进行限制操作。

1 研究背景

由于 Android 系统是开源的智能手机系统,对 其安全性的研究从其诞生之日其就未曾间断过。为 了提高其安全性,对 Android 系统本身的安全机制 必须有深入的了解。与此同时,很多学者针对 Android 系统的安全问题提出了自己的看法以及解 决方案。

William Enck 等[4]描述了一个基于权限申请的 Android 安全框架的设计和实现,其可以检测潜在 的恶意应用。该框架在应用安装时,读取其申请的 权限列表,并与已有规则集进行匹配,匹配成功则 说明该应用呈现出危险的行为。该框架在安装时自 动完成对申请危险权限的检测,从而推迟用户为安 装的应用授予权限。

Keywords: malware; software analysis; static analysis; Android

随着科学技术的进步和生产力水平的不断提高 以智能手机为代表的便携式智能终端便在时下流行 起来。与以前的个人计算机的发展所面临的问题一 样,智能手机上的安全问题日益凸显出来。智能手 机不但有丰富的功能,而且还可以添加各种扩充功 能的软件,这就为恶意软件提供生存环境,且智能 手机可以保存用户各种帐号及密码等涉及用户隐私 的信息,从而给智能手机用户带来巨大经济损失和 精神上伤害。

Asaf Shabtai 等[5]对 Android 系统安全进行全面 的评价。通过分析 Android 系统的安全机制,他们认 为,在一般情况下 Android 设备是很安全的,因为 系统核心组件和内核不可能被攻击者或非法用户所 替换。不过在可以直接操作设备的情况下例外,但 是这种情况很难有实施条件。但是权限机制却给了 攻击者这样的机会,没有安全意识的用户可能授予 恶意应用不该有的权限。加之 Android 系统可以通过 adb 命令行下安装应用,在这种情况下安装应用, 是与用户没有任何交换的,所以这样也可能导致不 该有的权限授权。

(1. Information Technology Security Evaluation Center, University of Science and Technology of China, Hefei 230027, China; 2. China Information Technology Security Evaluation Center, Beijing 100085, China)

Abstract: Android has a strict management mechanism of permissions. If an application wants to run on Android, it must have some suitable permissions. In this paper, a permission-based algorithm of static analysis is presented, which is applied to detect malcode of Android apps. In order to deal with so many permissions, these permissions are divided into four groups. And set the permissions, which can interact with internet or smartphones, as sink function. Use grey function to describe other permissions. Then use block and function analyzer to construct variables’ associating table of block and function. At last use static taint propagation and other static methods to analyze the variables’ associating table. The result of experiment proves that the algorithm is efficient, also can help analyst-programmer reduce the difficulty and intensity of work.

Android 系统有着严格的权限管理机制,应用 软件如果想在系统中运行就必须要有相应的运行权

限。本文针对 Android 系统关于权限的特点,根据 其权限等级及其对系统的危害性进行分类,将使用 权限的函数做相应的分类,并采用污点传播的静态 算法分析应用,提出了一种基于权限分类的静态分 析方法,用于检测可能出现的发送用户隐私和后台 扣费的程序代码,并给出可疑的函数调用路径。

收稿日期: 2011-05-31 基金项目: 中央高校基本科研业务费专项资金资助 (WK0110000007) 作者简介: 吴俊昌(1986-),男(汉),安徽,硕士研究生 通讯作者: 程绍银,讲师,E-mail: sycheng@

是常用的分析技术,是一种路径敏感的分析策略, 需综合考虑路径调度、约束求解等问题。

应用程序框架

Wi ndow管理 器

内容提供者

Vi ew系统

包管理器

电话管理器

资源管理器

定位管理器

消息管理器

核心库

显示系统管理

媒体框架

SQLi te数据库

Androi d运行时 运行时核心库

OpenGL| ES

FreeType

WebKi t

Dal vi k虚拟机

SGL 显示驱动

SSL

C库

Li nux内核

恶意软件虽然是在智能手机上运行的,但是其 在各种特征上与在计算机上运行的软件并无很大差 异,所以完全可以借鉴传统的软件分析技术对其进 行分析。随着软件业的发展,计算机软件分析技术

也得到了迅速的发展[1]。静态分析是一种不需运行软 件就可以对软件进行分析的过程,常见的有:数据 流分析、控制流分析、类型分析等;符号执行[2,3]也

安装时检测应用程序的申请权限列表,并已有 模式匹配。对 Android 系统安全进行全面的评价。设 计核心形式化语言,用其来描述和抽象的推理 Android 应用的安全。扩展 Android 系统框架。所有上 面的工作都是为了保证应用及其权限申请的正当合 法。权限条目在 Android 系统中甚多,要确定一个权 限申请的合法正当,就必须对整个应用进行分析。 本文采取对整个应用进行静态分析的方法,首先将 Android 的权限在其原有的权限组上进行分类,再 对应用程序的字节码文件使用静态分析算法进行分 析,算法主要包括块与函数变量关联表生成引擎和 静态污点传播引擎两大引擎。通过该算法可以确定 一个应用申请权限的正当合法性。

2 Android 安全机制

Android是Google为智能手机专门设计的操作系 统,分成四层:操作系统层、运行时库和各种程序 库层、应用程序框架层以及应用程序层,如图1所示。 Android的软件栈建立在Linux2.6内核上,完成设备 驱动、内存管理、进程管理以及网络管理等功能。在 Linux内核上面就是运行时库和各种程序库,运行时 库就是Google为Android设计的Java虚拟机,每个应 用运行时都有一个自己独立的虚拟机,虚拟机间相 互没有影响。各种程序库间接提供给应用开发者开 发应用使用,它包含图形框架、媒体功能库、Webkit、 及SQLite数据库等。再此之上就是应用程序框架层, 该层为应用程序开发提供所需要的各种API。在开发 过程中,开发人员通过充分使用应用框架提供的 API,对各种组件、服务进行重用。最上面一层是应 用程序层,用户可以根据自己的需要安装相应功能 的应用,Google为Android提供了一些自带的应用程 序。

基于 Android 权限分类的静态分析方法,用于检测 Android 应用程序的恶意代码。为了便于处理 Android 中的大量权限,将其权 限划分成四个等级,并将能与外界进行信息交互的权限视为锚点,引入灰函数来描述其他权限所对应的函数,然后利用块与 函数变量关联表生成引擎构建块和函数变量关联表,采用静态污点传播和其他静态分析技术相结合的方法对变量关联表进行 分析。实验结果表明该方法在分析 Android 应用程序时是有效的,能够大大减少人为的分析难度和强度。

安全的沙盒,系统根据其 UID 为之分配一个独立的 统中所有预定义的权限根据作用的不同,分别属于

虚拟机,其他程序不可以访问该程序中所使用的各 不同的级别。其中普通级别和危险级别属于比较低

种数据,但是如果其他程序拥有该应用程序的共享 的级别,申请即可授予;而签名级别和系统/签名级

的 UID,即设置自己的 sharedUserID 为该应用程序 别需要使用者的应用程序和系统使用同一个数字证

关 键 字 : 恶意应用;软件分析;静态分析;Android

中图分类号:TP302.1 文献标识码:A

Static Analysis of Android Apps Based on Permission classification

WU Junchang1, LUO Peijie1, CHENG Shaoyin1, WANG Jiajie2, JIANG Fan1

Android 安全机制中最主要的三个成分是:用 户 ID ( UID ) 、 权 限 ( Permission ) 和 签 名 (Signature)。