实验14.1-NAT配置

实验报告——实验一:NAT配置

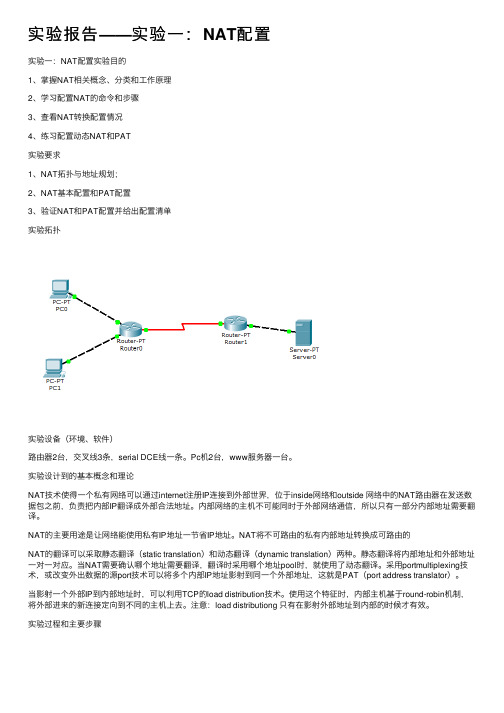

实验报告——实验⼀:NAT配置实验⼀:NAT配置实验⽬的1、掌握NAT相关概念、分类和⼯作原理2、学习配置NAT的命令和步骤3、查看NAT转换配置情况4、练习配置动态NAT和PAT实验要求1、NAT拓扑与地址规划;2、NAT基本配置和PAT配置3、验证NAT和PAT配置并给出配置清单实验拓扑实验设备(环境、软件)路由器2台,交叉线3条,serial DCE线⼀条。

Pc机2台,www服务器⼀台。

实验设计到的基本概念和理论NAT技术使得⼀个私有⽹络可以通过internet注册IP连接到外部世界,位于inside⽹络和outside ⽹络中的NAT路由器在发送数据包之前,负责把内部IP翻译成外部合法地址。

内部⽹络的主机不可能同时于外部⽹络通信,所以只有⼀部分内部地址需要翻译。

NAT的主要⽤途是让⽹络能使⽤私有IP地址⼀节省IP地址。

NAT将不可路由的私有内部地址转换成可路由的NAT的翻译可以采取静态翻译(static translation)和动态翻译(dynamic translation)两种。

静态翻译将内部地址和外部地址⼀对⼀对应。

当NAT需要确认哪个地址需要翻译,翻译时采⽤哪个地址pool时,就使⽤了动态翻译。

采⽤portmultiplexing技术,或改变外出数据的源port技术可以将多个内部IP地址影射到同⼀个外部地址,这就是PAT(port address translator)。

当影射⼀个外部IP到内部地址时,可以利⽤TCP的load distribution技术。

使⽤这个特征时,内部主机基于round-robin机制,将外部进来的新连接定向到不同的主机上去。

注意:load distributiong 只有在影射外部地址到内部的时候才有效。

实验过程和主要步骤步骤⼀:主机与服务器的IP地址配置1、PC0上IP的配置192.168.3.12、PC1上IP的配置192.168.2.13、服务器IP的配置222.22.22.1步骤⼆:Router0的配置1、端⼝配置Router>enableRouter#config tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#interface f0/0Router(config-if)#ip address 192.168.3.2 255.255.255.0Router(config-if)#no shut%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to upRouter(config-if)#exitRouter(config)#interface f1/0Router(config-if)#ip address 192.168.2.2 255.255.255.0Router(config-if)#no shutRouter(config-if)#%LINK-5-CHANGED: Interface FastEthernet1/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet1/0, changed state to upRouter(config-if)#exitRouter(config)#interface s2/0Router(config-if)#ip address 202.196.32.1 255.255.255.0Router(config-if)#clock rate 9600Router(config-if)#no shut%LINK-5-CHANGED: Interface Serial2/0, changed state to downRouter(config-if)#end%SYS-5-CONFIG_I: Configured from console by consoleRouter#copy running-config startup-configDestination filename [startup-config]?Building configuration...[OK]Router#2、配置静态默认路由Router#config tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#ip route 0.0.0.0 0.0.0.0 s2/0Router(config)#endRouter#步骤三:Router1的配置1、端⼝配置Router>enableRouter#config tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#interface s2/0Router(config-if)#ip address 202.196.32.2 255.255.255.0Router(config-if)#no shut%LINK-5-CHANGED: Interface Serial2/0, changed state to upRouter(config-if)#exitRouter(config)#interface f0%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial2/0, changed state to up /0Router(config-if)#exitRouter(config)#interface f0/0Router(config-if)#ip address 222.22.22.2 255.255.255.0Router(config-if)#no shut%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed stateto upRouter(config-if)#end%SYS-5-CONFIG_I: Configured from console by consoleRouter#copy running-config startup-configDestination filename [startup-config]?Building configuration...[OK]步骤四:NAT配置把路由器Router0作为局域⽹的边界路由,在其上配置静态NAT转换,⽬的是形成如下对⽐,使得PC1可以通信,⽽PC0不能通信。

华为配置实验报告

一、实验目的本次实验旨在通过华为网络设备,掌握网络配置的基本技能,熟悉华为设备的配置界面和命令,并能够独立完成以下任务:1. 配置IP地址2. 宣告OSPF3. 引入默认路由4. 路由汇总5. 配置完全Stub区域6. 修改接口Cost实现合理分流,确保来回路径一致7. 修改网络类型,加快收敛8. 配置出口NAT,实现外网连通性9. 增强安全性二、实验环境1. 华为交换机:S5700-28P2. 华为路由器:AR22003. 实验软件:华为eNSP(企业网络仿真器)三、实验步骤1. 配置IP地址- 在交换机上配置VLAN,并为其分配Access接口。

- 为路由器接口配置IP地址。

2. 宣告OSPF- 在路由器上启用OSPF协议。

- 配置OSPF进程ID。

- 宣告OSPF网络。

3. 引入默认路由- 在路由器上配置默认路由,指向下一跳路由器。

4. 路由汇总- 配置路由汇总,减少路由表项。

5. 配置完全Stub区域- 在OSPF区域中配置完全Stub区域,禁止区域内的路由器学习其他区域的路由信息。

6. 修改接口Cost实现合理分流- 根据网络流量需求,修改接口Cost值,实现合理分流。

7. 修改网络类型,加快收敛- 根据网络需求,修改OSPF网络类型,加快收敛速度。

8. 配置出口NAT,实现外网连通性- 配置NAT地址转换,实现内网设备访问外网。

9. 增强安全性- 配置访问控制列表(ACL),限制对网络设备的访问。

- 配置IPsec VPN,保障数据传输安全。

四、实验结果与分析1. 成功配置了IP地址、OSPF、默认路由、路由汇总、完全Stub区域等。

2. 修改接口Cost值,实现了合理分流。

3. 修改网络类型,加快了收敛速度。

4. 配置出口NAT,实现了外网连通性。

5. 增强了网络设备的安全性。

五、实验总结通过本次实验,我们掌握了以下技能:1. 华为设备的配置界面和命令。

2. 网络配置的基本技能。

3. OSPF多区域配置的规划和实施。

NAT的配置方法

1.5 NAT实验1.5.1 实验主题:NA T的配置及验证1.5.2 实验内容●对路由器进行基础配置●分别进行静态/动态以及Pat的配制●通过Show、Debug命令对Nat进行分析。

1.5.3 试验目标1.加深理解NA T的工作原理2.熟练掌握NA T的配置及排错1.5.4 实验拓扑1.5.4、5 实验要求●试验设备:cisco 36系列路由器、V.35线缆、超五类双绞线、PC●试验要求:基本环境:1、按图示开启所需设备,配置好各接口IP地址,将PC1、PC2为内部主机,WEB-IN为内部WEB服务器,内网的默认网关指定为R1的FA0/0(192.168.1.254/24),PC3为外部主机,WEB-OUT为外部WEB服务器,DNS为外部DNS服务器,他们的默认网关为200.1.1.2542、ISP给定的全局地址为12.12.12.1——12.12.12.10/24,在R1与R2上配置RIP路由(但内网地址192.168.1.0不用通告到外网),使R1能够与外网通讯,但内网不能与外网通讯一、试验一静态NA T配置:1、在边界路由器上配置静态NAT,使PC1能够与外界通讯2、在边界路由器上检验配置:a.pingb.show runc.show ip nat translations3、调试ip nat (通过ping验证时)debug ip nat二、试验二动态NA T配置:0、删除静态NA T配置1、在边界路由器上配置动态NAT,使PC1、PC2能够与外界通讯02、在边界路由器上检验配置:a.ping ,b.show runc.show ip nat translations3、调试ip nat (通过ping,telnet R2验证时)debug ip nat三、试验三静态PA T配置:0、删除动态NA T配置1、在边界路由器上配置静态PA T,使PC3能够访问到WEN-IN2、在边界路由器上检验配置:A.show runB.show ip nat translations3、调试ip nat (通过浏览网页验证时)debug ip nat四、试验四动态PA T配置:0、删除静态PA T配置,并假设只有ip 12.12.12.1/24有效1、在边界路由器上配置动态PA T,使PC1、PC2、WEB-IN能够与外界通讯2、在边界路由器上检验配置:A. show runB. show ip nat translations3、调试ip nat (通过浏览网页验证时)debug ip nat五、试验五综合实验:(选作)0、删除试验四配置,并假设无静态ip地址,只有动态地绑定在F0/1上的ip有效1、配置边界路由器,同时使:A、PC3能够通过HTTP访问WEB-INB、PC1、PC2、WEB-IN能够与外界通讯3、在边界路由器上检验配置:a.ping 外网设备, telnet R2b.从pc3浏览web-inc.show rund.show ip nat translations4、调试ip nat (通过ping,telnet验证时)debug ip nat1.5.6 实验结果●在运行了Nat协议后能够使内网顺利访问外网。

nat实验报告

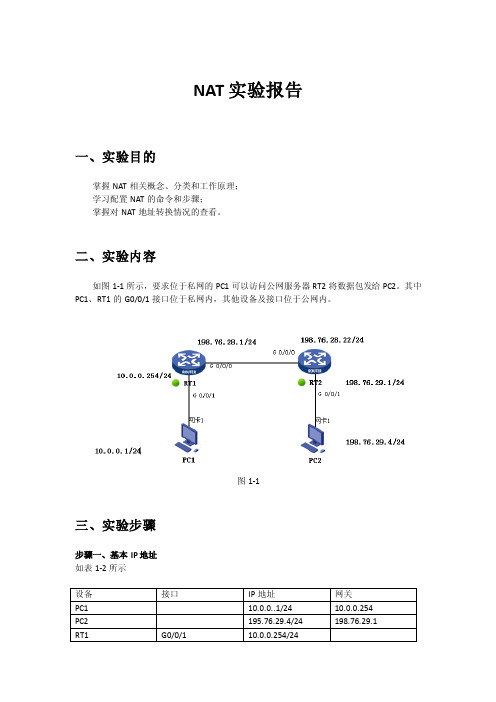

NAT实验报告一、实验目的掌握NAT相关概念、分类和工作原理;学习配置NAT的命令和步骤;掌握对NAT地址转换情况的查看。

二、实验内容如图1-1所示,要求位于私网的PC1可以访问公网服务器RT2将数据包发给PC2。

其中PC1、RT1的G0/0/1接口位于私网内,其他设备及接口位于公网内。

图1-1三、实验步骤步骤一、基本IP地址如表1-2所示步骤二、配置静态路由,达到全网连通。

在RT1上配置默认路由去往公网路由器RT2[RT1]ip route-static 0.0.0.0 0 198.76.28.22步骤三、连通性检查。

在PC1上ping PC2的IP地址,无法ping通。

如图1-3图1-3产生这种结果的原因是在公网路由器上不可能有私网的路由,从Server回应的ping 响应报文到RT2的路由表上无法找到10.0.0.0网段的路由。

步骤四、配置NAT1.在RT1上配置NAT。

通过ACL定义允许源地址属于10.0.0.0/24网段的数据流做NA T转换。

[RT1]acl number 2000[RT1-acl-basic-2000]rule 0 permit source 10.0.0.0 0.0.0.2552.配置NAT地址池。

设置地址池中用于地址转换的地址范围为:198.76.28.11到198.76.28.20。

[RT1]nat address-group 1 198.76.28.11 198.76.28.203.地址池与ACL相关联,并在接口上下发。

[RT1] interface G0/0/0[RT1- G0/0/0] nat outbound 2000 address-group 1 no-pat四、实验结果1.连通性检查。

在PC1上pingPC2的IP地址,可以ping通。

如图1-4图1-42.检查NAT表项。

在RT1上通过display nat session命令查看NAT会话信息,如图1-5图1-5依据该信息输出,可以看到该ICMP报文的源地址10.0.0.1已经转换成公网地址198.76.28.11。

项目12 静态NAT配置实验报告

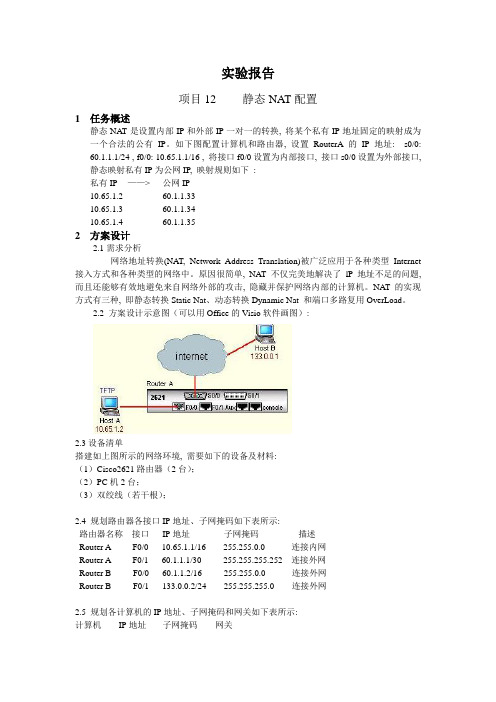

实验报告项目12 静态NAT配置1 任务概述静态NAT是设置内部IP和外部IP一对一的转换, 将某个私有IP地址固定的映射成为一个合法的公有IP。

如下图配置计算机和路由器, 设置RouterA的IP地址: s0/0:60.1.1.1/24 , f0/0: 10.65.1.1/16 , 将接口f0/0设置为内部接口, 接口s0/0设置为外部接口,静态映射私有IP为公网IP, 映射规则如下:私有IP ——> 公网IP10.65.1.2 60.1.1.3310.65.1.3 60.1.1.3410.65.1.4 60.1.1.352 方案设计2.1需求分析网络地址转换(NA T, Network Address Translation)被广泛应用于各种类型Internet 接入方式和各种类型的网络中。

原因很简单, NAT 不仅完美地解决了lP 地址不足的问题, 而且还能够有效地避免来自网络外部的攻击, 隐藏并保护网络内部的计算机。

NAT 的实现方式有三种, 即静态转换Static Nat、动态转换Dynamic Nat 和端口多路复用OverLoad。

2.2 方案设计示意图(可以用Office的Visio软件画图):2.3设备清单搭建如上图所示的网络环境, 需要如下的设备及材料:(1)Cisco2621路由器(2台);(2)PC机2台;(3)双绞线(若干根);2.4 规划路由器各接口IP地址、子网掩码如下表所示:路由器名称接口IP地址子网掩码描述Router A F0/0 10.65.1.1/16 255.255.0.0 连接内网Router A F0/1 60.1.1.1/30 255.255.255.252 连接外网Router B F0/0 60.1.1.2/16 255.255.0.0 连接外网Router B F0/1 133.0.0.2/24 255.255.255.0 连接外网2.5 规划各计算机的IP地址、子网掩码和网关如下表所示:计算机IP地址子网掩码网关Host A 10.65.1.2 255.255.0.0 10.65.1.1Host B 133.0.0.1 255.255.0.0 133.0.0.23 实施步骤(1)配置路由器的名称;(2)配置路由器各接口地址;(3) 静态NAT是设置内部IP和外部IP一对一的转换, 将某个私有IP地址固定的映射成为一个合法的公有IP。

nat实验的实施步骤

NAT实验的实施步骤简介在计算机网络中,网络地址转换(NAT)是一种将私有IP地址转换为公有IP地址的技术。

NAT技术在实际网络环境中广泛应用,它允许多台设备共享一个公网IP地址,提高了IP地址的利用率。

本文档将介绍NAT实验的实施步骤,帮助读者理解和掌握NAT技术的原理和实际应用。

实验环境准备在进行NAT实验之前,需要准备以下实验环境: - 一台路由器设备(如:Cisco路由器、Juniper路由器等) - 两台主机设备(如:PC、服务器等) - 连接路由器和主机的网络线缆实验步骤下面是进行NAT实验的具体步骤:1.连接实验设备–将路由器和主机设备通过网络线缆进行连接,确保物理连接正常。

2.配置路由器接口–在路由器上配置连接主机的接口,分配IP地址和子网掩码。

–配置默认路由,将数据包转发到公网接口。

3.配置NAT规则–在路由器上配置NAT规则,将私有IP地址映射为公有IP地址。

–配置端口转发规则,将特定端口的数据包转发到内部主机。

4.配置访问控制策略–配置访问控制列表(ACL),实现对数据包的过滤和安全控制。

–限制特定主机或IP地址的访问权限。

5.测试NAT功能–在主机上使用ping命令测试与公网的连通性。

–在主机上使用telnet或SSH等工具测试端口转发功能。

6.监控和故障排除–使用网络监控工具(如:Wireshark)监控数据包的流动。

–根据监控结果,进行故障排除和网络优化。

7.实验总结和分析–总结本次实验的结果和经验,分析NAT技术的优缺点。

–探讨NAT技术在实际网络中的应用场景和未来发展方向。

注意事项进行NAT实验时,需要注意以下事项: - 确保实验设备的硬件和软件配置符合NAT实验的需求。

- 依据实验目的和具体环境,合理安排IP地址的分配和子网划分。

- 遵守实验守则,不干扰他人网络和数据通信。

- 在实验过程中记录实验结果和问题,及时解决故障和疑问。

结论NAT技术是计算机网络中常用的一种技术,通过将私有IP地址转换为公有IP 地址,提高了IP地址的利用率。

NAT配置实验实验报告

网络工程实验四NAT和PAT配置一、实验环境一台装有Boson NetSim for CCNP和Boson Network Designer软件的PC 机。

二、实验目的本实验的目的是通过配置静态地址传输,动态地址传输,对NAT的工作原理有初步的熟悉,把握NAT在路由器上的配置方法,对NAT在网络上的应用有更深的了解。

三、实验步骤1、通过Boson Network Designer画出实验拓扑图。

2、配置静态NAT,查看配置并用Ping命令检验3、配置动态NAT,同样查看配置并检验4、配置动态PAT四、实验过程Step1:在Boson Network Designer画出实验拓扑图如图3-1所示。

图3-1 实验拓扑图Step2:配置各个路由器端口的IP地址,并在RouterB和RouterC上配置到网段的静态路由。

而在RouterA上分别为RouterB和RouterC配置一条到达内部全局地址的静态路由。

如图4-1,4-2,4-3,4-4,4-5,4-6所示。

图 4-1Host_1IP图 4-2Host_1IP图 4-3Host_1IP图 4-4RouterA各端口和静态路由配置图 4-5RouterB各端口和静态路由配置图 4-6RouterC各端口和静态路由配置Step3:在RouterB上配置静态NAT,将Host_2的内部局部地址10.0.1.2转化为外部全局地址。

如图4-7所示。

图 4-7在RouterB配置静态NAT在Host_1主机上使用Ping检验静态NAT,如图4-8所示可以Ping通,证明静态NAT配置成功。

图 4-8使用Ping命令检验静态NATStep4:在RouterB上配置静态NAT,允许Host_3所在网段通过外部全局地址到地址访问Internet。

如图4-9所示。

图 4-9在RouterC上配置动态NATStep5:配置PAT,先删除所有NAT配置,保留ACL的配置。

防火墙访问控制规则配置教案

防火墙访问控制规则配置-教案章节一:防火墙访问控制规则配置概述1.1 教学目标:了解防火墙访问控制规则的概念和作用掌握防火墙访问控制规则的配置方法1.2 教学内容:防火墙访问控制规则的定义和重要性防火墙访问控制规则的配置流程防火墙访问控制规则的调试和优化1.3 教学方法:讲授法:讲解防火墙访问控制规则的概念和作用演示法:展示防火墙访问控制规则的配置过程实践法:让学生动手配置防火墙访问控制规则章节二:防火墙访问控制规则类型2.1 教学目标:掌握防火墙访问控制规则的类型了解不同类型防火墙访问控制规则的配置方法2.2 教学内容:显式访问控制规则:定义规则内容,明确允许或拒绝访问隐式访问控制规则:根据网络流量特征自动判断访问权限基于角色的访问控制规则:根据用户角色来控制访问权限基于设备的访问控制规则:根据设备属性来控制访问权限2.3 教学方法:讲授法:讲解不同类型防火墙访问控制规则的概念和特点演示法:展示不同类型防火墙访问控制规则的配置方法章节三:防火墙访问控制规则配置实践3.1 教学目标:学会配置防火墙访问控制规则掌握防火墙访问控制规则的调试和优化方法3.2 教学内容:防火墙设备的选择和配置环境搭建防火墙访问控制规则的配置步骤防火墙访问控制规则的调试和优化方法3.3 教学方法:讲授法:讲解防火墙设备的选择和配置环境搭建方法演示法:展示防火墙访问控制规则的配置步骤实践法:让学生动手配置防火墙访问控制规则并进行调试和优化章节四:防火墙访问控制规则的安全性评估4.1 教学目标:了解防火墙访问控制规则的安全性评估方法掌握防火墙访问控制规则的安全性评估指标4.2 教学内容:防火墙访问控制规则的安全性评估方法和流程防火墙访问控制规则的安全性评估指标:准确性、完整性、可用性、可靠性、可维护性4.3 教学方法:讲授法:讲解防火墙访问控制规则的安全性评估方法和指标实践法:让学生动手进行防火墙访问控制规则的安全性评估章节五:防火墙访问控制规则的维护与管理5.1 教学目标:掌握防火墙访问控制规则的维护和管理方法了解防火墙访问控制规则的更新和升级策略5.2 教学内容:防火墙访问控制规则的维护和管理方法:监控、日志分析、故障排查防火墙访问控制规则的更新和升级策略:定期更新、紧急更新、在线升级5.3 教学方法:讲授法:讲解防火墙访问控制规则的维护和管理方法实践法:让学生动手进行防火墙访问控制规则的维护和管理章节六:防火墙访问控制规则的案例分析6.1 教学目标:分析实际案例中防火墙访问控制规则的应用理解防火墙访问控制规则在网络安全中的重要性6.2 教学内容:分析不同行业中防火墙访问控制规则的应用案例讨论案例中防火墙访问控制规则的成功与不足之处6.3 教学方法:讲授法:讲解案例背景和情境讨论法:分组讨论案例中的访问控制规则设置及其效果章节七:防火墙访问控制规则与网络地址转换(NAT)7.1 教学目标:了解网络地址转换(NAT)的基本原理掌握防火墙结合NAT进行访问控制的方法7.2 教学内容:NAT的概念、类型和工作原理防火墙结合NAT进行访问控制的具体配置7.3 教学方法:讲授法:讲解NAT的基本概念和工作原理演示法:展示防火墙结合NAT进行访问控制的配置步骤章节八:防火墙访问控制规则与VPN8.1 教学目标:理解虚拟私人网络(VPN)的重要性学会在防火墙中配置VPN以增强访问控制8.2 教学内容:VPN的基本概念和作用防火墙中VPN配置的步骤和注意事项8.3 教学方法:讲授法:讲解VPN的基本原理和应用场景演示法:展示在防火墙中配置VPN的过程章节九:防火墙访问控制规则的性能优化9.1 教学目标:掌握防火墙访问控制规则的性能影响因素学会对防火墙访问控制规则进行性能优化9.2 教学内容:防火墙访问控制规则性能影响因素分析防火墙访问控制规则性能优化策略9.3 教学方法:讲授法:讲解性能影响因素和优化策略实践法:学生通过实验对防火墙访问控制规则进行性能优化章节十:防火墙访问控制规则的策略调整与应急响应10.1 教学目标:了解网络环境变化对防火墙访问控制规则的影响学会在紧急情况下调整防火墙访问控制规则10.2 教学内容:网络环境变化对防火墙访问控制规则的影响防火墙访问控制规则的应急响应策略10.3 教学方法:讲授法:讲解网络环境变化的影响和应急响应策略讨论法:分组讨论在紧急情况下的策略调整步骤章节十一:防火墙高级访问控制技术11.1 教学目标:理解防火墙高级访问控制技术的重要性学会应用高级访问控制技术增强网络安全11.2 教学内容:高级访问控制技术概述:包括ACL、IDFW、防病毒、防间谍软件等防火墙高级访问控制技术配置方法11.3 教学方法:讲授法:讲解高级访问控制技术的概念和作用演示法:展示防火墙高级访问控制技术的配置步骤章节十二:防火墙访问控制规则的监控与审计12.1 教学目标:掌握防火墙访问控制规则的监控方法学会通过审计提高防火墙访问控制规则的有效性12.2 教学内容:防火墙访问控制规则监控方法:日志记录、实时监控、警报系统防火墙访问控制规则审计:定期审计、变更审计、合规性审计12.3 教学方法:讲授法:讲解监控方法和审计的重要性演示法:展示防火墙访问控制规则监控和审计的实际操作章节十三:防火墙访问控制规则在云环境中的应用13.1 教学目标:理解云计算环境中防火墙访问控制规则的特殊性学会在云环境中配置和管理防火墙访问控制规则13.2 教学内容:云计算环境中防火墙访问控制规则的挑战云环境防火墙访问控制规则的配置和管理方法13.3 教学方法:讲授法:讲解云计算环境中防火墙的特殊要求和挑战演示法:展示云环境防火墙访问控制规则的配置和管理过程章节十四:防火墙访问控制规则的未来发展趋势14.1 教学目标:了解防火墙访问控制规则的发展趋势学会适应未来网络环境的变化14.2 教学内容:防火墙访问控制规则的技术发展趋势:例如、大数据分析等防火墙访问控制规则的应用趋势:例如物联网、移动互联网等14.3 教学方法:讲授法:讲解未来的发展趋势和挑战讨论法:分组讨论如何适应未来的网络环境章节十五:防火墙访问控制规则的综合实战演练15.1 教学目标:综合运用所学知识进行防火墙访问控制规则的实际配置提高解决实际问题的能力15.2 教学内容:实战演练背景和场景设定防火墙访问控制规则综合配置流程15.3 教学方法:实践法:学生分组进行实战演练,配置防火墙访问控制规则指导法:教师巡回指导,解答学生在配置过程中遇到的问题重点和难点解析本文主要介绍了防火墙访问控制规则配置的相关知识,包括防火墙访问控制规则的概念、类型、配置实践、安全性评估、维护与管理等内容。

实验九 NAT配置

实验九 NAT配置一、实验目的掌握Basic NAT的配置方法掌握NAPT的配置方法掌握Easy IP的配置方法掌握NAT Server的配置方法二、实验描述及组网图网络迅速发展,IPv4地址不敷使用,为了解决IPv4地址短缺的问题,IETF提出了NAT 解决方案。

NAT技术主要作用是将私有地址转换成公有地址。

Basic NAT虽然可以实现私有地址和公有地址的转换但不如NAPT普及,NAPT采用端口号更能提高公网IP的利用效率,适用与私网作为客户端访问公网服务器的场合;Easy IP配置最为简单,一般用于拨号接入Internet或动态获得IP地址的场合;NAT Server则用于私网对外提供服务,由公网主动向私网设备发起连接的场合。

实验组网如图所示,实验使用两台主机(PC_A,PC_B)、三台MSR路由器(jiance1, jiance2, jiance3)。

PC_A,PC_B位于私网,网关为jiance1。

jiance2为NAT设备,有一个私网接口S1/0和一个公网接口E1/0,公网接口与公网路由器jiance3互连,地址池范围是:200.1.1.11~200.1.1.11。

公网jiance3上loopback 0是一个公网接口地址,作为公网服务器测试。

三、实验过程实验任务一:配置Basic NAT本实验中,实现私网主机PC_A和PC_B访问公网服务器220.1.1.1,通过在jiance2上配置在Basic NAT,动态的为私网主机分配公网地址。

步骤一:搭建实验环境依照拓扑图搭建实验环境。

步骤二:基本配置为PC_A配置IP地址为192.168.1.100/24,网关为192.168.1.1;配置PC_B的IP地址为192.168.2.100/24,网关为192.168.2.1;为jiance1,jiance2,jiance3各接口配置IP地址,并且确认各设备间直连网络能相互ping通。

IP地址配完后在jiance1, jiance2静态配置私网内各网段的路由及默认路由,确保PC_A,PC_B能ping通200.1.1.1。

实验10-思科ASA防火墙的NAT配置

实验10 思科ASA防火墙的NAT配置一、实验目标1、掌握思科ASA防火墙的NAT规则的基本原理;2、掌握常见的思科ASA防火墙的NAT规则的配置方法。

二、实验拓扑根据下图搭建拓扑通过配置ASA防火墙上的NAT规则,使得inside区能单向访问DMZ区和outside区,DMZ区和outside区能够互访。

三、实验配置1、路由器基本网络配置,配置IP地址和默认网关R1#conf tR1(config)#int f0/0R1(config-if)#ip address 192.168.2.1 255.255.255.0R1(config-if)#no shutdownR1(config-if)#exitR1(config)#ip default-gateway 192.168.2.254 //配置默认网关R1(config)#ip route 0.0.0.0 0.0.0.0 192.168.2.254 //添加默认路由R1(config)#exitR1#writeR2#conf tR2(config)#int f0/0R2(config-if)#ip address 202.1.1.1 255.255.255.0R2(config-if)#no shutdownR2(config-if)#exitR2(config)#ip default-gateway 202.1.1.254R2(config)#exitR2#writeServer#conf tServer(config)#no ip routing //用路由器模拟服务器,关闭路由功能Server(config)#int f0/0Server(config-if)#ip address 192.168.1.1 255.255.255.0Server(config-if)#no shutdownServer(config-if)#exitServer(config)#ip default-gateway 192.168.1.254Server(config)#exitServer#write*说明:实际配置中最好在三台路由器上都添加一条通往防火墙的默认路由,但在本实验中Server和R2不配置不影响实验效果。

PT 实验(十四) 网络地址转换NAT配置

PT 实验(十四) 网络地址转换NAT配置一、实验目标●理解NAT网络地址转换的原理及功能;●掌握静态NAT的配置,实现局域网访问互联网;二、实验背景公司欲发布WWW服务,现要求将内网Web服务器IP地址映射为全局IP地址,实现外部网络可访问公司内部Web服务器。

三、技术原理●网络地址转换NAT(Network Address Translation),被广泛应用于各种类型Internet接入方式和各种类型的网络中。

原因很简单,NAT不仅完美解决了IP地址不足的问题,而且还能够有效地避免来自网络外部的攻击,隐藏并保护网络内部的计算机。

●默认情况下,内部IP地址是无法被路由到外网的,内部主机10.1.1.1要与外部internet通信,IP包到达NAT路由器时,IP包头的源地址10.1.1.1被替换成一个合法的外网IP,并在NAT转换表中保存这条记录。

当外部主机发送一个应答到内网时,NAT路由器收到后,查看当前NAT转换表,用10.1.1.1替换掉这个外网地址。

●NAT将网络划分为内部网络和外部网络两部分,局域网主机利用NAT访问网络时,是将局域网内部的本地地址转换为全局地址(互联网合法的IP地址)后转发数据包。

●NAT分为两种类型:NAT(网络地址转换)和NAPT(网络端口地址转换IP地址对应一个全局地址)。

●静态NAT:实现内部地址与外部地址一对一的映射。

现实中,一般都用于服务器;●动态NAT:定义一个地址池,自动映射,也是一对一的。

现实中,用得比较少;●NAPT:使用不同的端口来映射多个内网IP地址到一个指定的外网IP地址,多对一。

四、实验步骤实验拓扑1、R1为公司出口路由器,其与外部路由之间通过V.35电缆串口连接,DCE端连接在R2上,配置其时钟频率为64000;2、配置PC机、服务器及路由器接口IP地址;3、在各路由器上配置静态路由协议,让PC间能相互ping通;4、在R1上配置静态NAT;5、在R1上定义内外部网络接口;6、验证主机之间的互通性。

nat配置实验报告

nat配置实验报告一、实验目的本次实验的主要目的是深入了解和掌握网络地址转换(NAT)的配置方法和工作原理,通过实际操作,实现不同网络之间的地址转换,提高网络的安全性和可扩展性。

二、实验环境1、操作系统:Windows Server 20192、网络设备:Cisco 路由器3、模拟软件:Packet Tracer三、实验原理NAT(Network Address Translation)即网络地址转换,是一种将私有 IP 地址转换为公有 IP 地址的技术。

其主要作用包括:1、解决 IPv4 地址短缺问题:通过多个私有地址共用一个公有地址进行网络通信,节省了公有地址资源。

2、增强网络安全性:隐藏内部网络的拓扑结构和私有 IP 地址,降低了来自外部网络的攻击风险。

NAT 主要有三种类型:1、静态 NAT:将一个私有 IP 地址永久映射到一个公有 IP 地址。

2、动态 NAT:将一组私有 IP 地址动态映射到一组公有 IP 地址。

3、端口地址转换(PAT):也称为 NAT 重载,通过端口号区分不同的私有 IP 地址与公有 IP 地址的映射关系。

四、实验步骤1、打开 Packet Tracer 软件,创建网络拓扑结构。

包括一个内部网络、一个外部网络和一台执行 NAT 功能的路由器。

2、配置内部网络的 IP 地址和子网掩码。

为内部网络中的主机分配私有 IP 地址,例如 19216811 192168110 ,子网掩码为 2552552550 。

3、配置外部网络的 IP 地址和子网掩码。

为外部网络中的主机分配公有 IP 地址,例如 20210011 ,子网掩码为 2552552550 。

4、配置路由器的接口 IP 地址。

为连接内部网络的接口配置私有 IP 地址,为连接外部网络的接口配置公有 IP 地址。

5、配置静态 NAT 。

选择一个内部主机(例如 19216811 ),将其私有 IP 地址静态映射到一个公有 IP 地址(例如 20210012 )。

路由和远程访问添加静态路由

配置路由接口

3、在IP路由接口上配置筛选器设置值 配置筛选器: (1)标识出源网络: IP地址:源IP网络ID或源IP地址 子网掩码:与源网络 ID 相对应的子网掩码; 或者为源IP地址键入255.255.255.255。 (2)标识出目的网络: (3)选择协议

配置路由接口

4、指定筛选器动作 定义了一个筛选器后,选择筛选器动作: “接收所有除符合下面条件以外的数据包”: 结果:接收除了指定的数据流以外的所有数据流。 用途:保护网络免受某些特定的威胁。 适用于:不需要高等级的安全时,使用这个设置值 “丢弃所有的包,满足下面条件的除外”: 结果:丢弃除了指定的数据流以外的所有数据流 适用于:需要高等级的安全时,使用这个设置值。

添加静态路由(2)

2. 利用“route add”命令 • route add 192.168.23.0 mask 255.255.255.0 192.168.25.200 metric 5 if 0x10004 • route –p add 192.168.23.0 mask 255.255.255.0 192.168.25.200 metric 5 if 0x10004

专题十四 配置路由和远程访问

软路由

学习要点

虚拟专用网(VPN)

NAT与基本防火墙

14.1 软路由

• 路由器可分为硬件路由器和软件路由器。 • Windows Server 2003的“路由和远程访 问”是全功能的软件路由器。运行 Windows Server 2003家族成员以及提供 LAN及WAN路由服务的“路由和远程访问” 服务的计算机,称作运行“路由和远程访 问”的服务器。

14.2 VPN虚拟专用网

• • • • • 14.2.1 VPN概述 14.2.2 远程访问VPN服务器 **** L2TP VPN(参考) 14.2.3 验证通信协议 14.2.4 远程访问策略

nat实验报告

NAT 实验报告1. 引言网络地址转换(Network Address Translation,NAT)是一种常见的网络技术,用于将内部网络的私有 IP 地址映射为公共 IP 地址,以实现内部网络与外部网络的通信。

本实验旨在通过搭建 NAT 网络实验环境,深入理解 NAT 的工作原理和相关概念。

2. 实验环境搭建为了完成本实验,我们需要准备以下实验环境: - 1 台路由器设备(作为 NAT网关) - 2 台主机设备(分别连接到路由器的 LAN 端口)首先,我们将路由器的 WAN 口连接到外部网络,例如宽带调制解调器或者是另一台路由器。

然后,我们将两台主机分别连接到路由器的两个 LAN 口。

3. NAT 配置接下来,我们需要配置路由器设备上的 NAT 设置,以实现内部主机与外部网络的通信。

具体配置步骤如下:步骤 1:登录路由器管理界面使用浏览器访问路由器的管理界面,通常是在浏览器地址栏输入默认网关 IP 地址,并使用管理员账号和密码登录。

步骤 2:启用 NAT在路由器管理界面中,找到“NAT”或“网络设置”等相关选项,启用 NAT 功能。

根据不同的路由器型号和固件版本,具体操作可能会有所不同。

步骤 3:配置 NAT 规则在路由器管理界面中,找到“端口转发”、“虚拟服务器”或“NAT 规则”等相关选项,配置 NAT 规则以将外部请求转发到内部主机。

根据需要,可以使用端口转发或者虚拟服务器来实现对特定端口的映射。

步骤 4:保存并应用配置在完成 NAT 配置后,记得保存并应用新的配置。

路由器会自动重启并应用新的设置。

4. 实验验证完成 NAT 配置后,我们可以通过以下步骤来验证 NAT 的工作情况:步骤 1:检查网络连接确保所有设备都正确连接,并且网络链路正常。

步骤 2:外部网络访问内部主机尝试从外部网络访问通过 NAT 映射的内部主机。

例如,可以使用外部计算机的浏览器访问内部主机上提供的 Web 服务。

acl,nat和dhcp的使用和配置

ACL,NAT和DHCP的使用和配置实验目的:熟练掌握ACL,NAT和DHCP的原理以及在CISCO IOS上对它们进行配置的方法实验内容:ACL的配置NAT的配置DHCP的配置实验条件:2600系列路由器两台,2900交换机一台,PC两台一.ACL的配置(一)标准ACLStep 1 在路由器上配置主机名和密码Step 2 配置以太网段上的PCa. PC 1IP address 192.168.14.2Subnet mask 255.255.255.0Default gateway 192.168.14.1b. PC 2IP address 192.168.14.3Subnet mask 255.255.255.0Default gateway 192.168.14.1Step 3 保存配置GAD#copy running-config startup-configStep 4 通过ping命令测试两台PC到缺省网关的连接性Step 5 阻止PC访问路由器的以太口GAD(config)#access-list 1 deny 192.168.14.0 0.0.0.255GAD(config)#access-list 1 permit anyStep 6 从路由器ping两台PCStep 7 把ACL应用到接口上GAD(config-if)#ip access-group 1 inStep 8 从两台PC ping路由器Step 9 创建新的ACLaccess-list 2 permit 192.168.14.1 0.0.0.254 Step 10 把ACL应用的接口上ip access-group 2 inStep 11 从两台PC ping路由器GAD#show running-configversion 12.0service timestamps debug uptimeservice timestamps log uptimeno service password-encryption!hostname GAD!ip subnet-zero!ip audit notify logip audit po max-events 100!interface FastEthernet0/0ip address 192.168.14.1 255.255.255.0ip access-group 2 inno ip directed-broadcast!interface Serial0/0no ip addressno ip directed-broadcastno ip mroute-cacheshutdownno fair-queue!interface Serial0/1no ip addressno ip directed-broadcastshutdown!ip classlessno ip http server!access-list 1 deny 192.168.14.0 0.0.0.255 access-list 1 permit anyaccess-list 2 permit 192.168.14.1 0.0.0.254!line con 0transport input noneline aux 0line vty 0 4!end(二)扩展ACLStep 1 配置路由器GAD的主机名和密码Step 2 配置以太网段上的PCa. PC 1IP address 192.168.14.2Subnet mask 255.255.255.0Default gateway 192.168.14.1b. PC 2IP address 192.168.14.3Subnet mask 255.255.255.0Default gateway 192.168.14.1Step 3 保存配置GAD#copy running-config startup-configStep 4 通过ping命令测试两台PC到缺省网关的连接性Step 5 用Web浏览器连接路由器Step 6 防止通过以太网接入80端口GAD(config)#access-list 101 deny tcp 192.168.14.0 0.0.0.255 any eq 80 GAD(config)#access-list 101 permit ip any anyStep 7 应用ACL到接口GAD(config-if)#ip access-group 101 in Step 8 从PC Ping路由器Step 9 用Web浏览器连接路由器Step 10 从PC接入路由器GAD#show running-configBuilding configuration...Current configuration:!version 12.0service timestamps debug uptime service timestamps log uptimeno service password-encryption!hostname GAD!!memory-size iomem 10ip subnet-zerono ip domain-lookup!ip audit notify logip audit po max-events 100!process-max-time 200!interface FastEthernet0/0ip address 192.168.14.1 255.255.255.0 ip access-group 101 inno ip directed-broadcast!interface Serial0/0ip address 192.168.2.1 255.255.255.0 no ip directed-broadcast!interface Serial0/1no ip addressno ip directed-broadcastshutdown!ip classlessip http server!access-list 101 deny tcp 192.168.14.0 0.0.0.255 any eq www access-list 101 permit ip any any!line con 0password ciscologintransport input noneline aux 0line vty 0 4password ciscologin!no scheduler allocateend(三)命名ACLStep 1 配置路由器的主机名和密码Step 2 配置以太网段上的PCa. PC 1IP address 192.168.14.2Subnet mask 255.255.255.0Default gateway 192.168.14.1b. PC 2IP address 192.168.14.3Subnet mask 255.255.255.0Default gateway 192.168.14.1Step 3 保存配置GAD#copy running-config startup-configStep 4 通过ping命令测试两台PC到缺省网关的连接性 Step 5 阻止主机访问以太口GAD(config)#ip access-list standard no_access GAD(config-std-nacl)#deny 192.168.14.0 0.0.0.255 GAD(config-std-nacl)#permit anyStep 6 从PC Ping路由器Step 7 应用ACL到接口上GAD(config-if)#ip access-group no_access inStep 8 从PC Ping路由器GAD#show running-configBuilding configuration...Current configuration : 638 bytes!version 12.2!hostname GAD!enable secret 5 $1$rzr7$l9H/aXmOyxeCAiPAUoGLq. !ip subnet-zero!interface FastEthernet0/0ip address 192.168.14.1 255.255.255.0ip access-group no_access in!interface Serial0/0no ip addressshutdownno fair-queue!interface Serial0/1no ip addressshutdown!ip classlessno ip http server!!ip access-list standard no_accessdeny 192.168.14.0 0.0.0.255permit any!line con 0password ciscologinline aux 0password ciscologinline vty 0 4password ciscologin!endGAD#show ip access-listsStandard IP access list no_accessdeny 192.168.14.0, wildcard bits 0.0.0.255 (18 matches) permit any一.NAT的配置(一)静态和动态NATStep 1 配置路由器346 - 489 CCNA 4: WAN Technologies v 3.1 - Lab 1.1.4c Copyright 粕 2003, Cisco Systems, Inc. ISPRouter#configure terminalRouter(config)#hostname ISPISP(config)#enable password ciscoISP(config)#enable secret classISP(config)#line console 0ISP(config-line)#password ciscoISP(config-line)#loginISP(config-line)#exitISP(config)#line vty 0 4ISP(config-line)#password ciscoISP(config-line)#loginISP(config-line)#exitISP(config)#interface loopback 0ISP(config-if)#ip address 172.16.1.1 255.255.255.255ISP(config-if)#exitISP(config)#interface serial 0ISP(config-if)#ip address 200.2.2.17 255.255.255.252ISP(config-if)#clock rate 64000ISP(config)#ip route 199.99.9.32 255.255.255.224 200.2.2.18 ISP(config)#endISP#copy running-config startup-configGatewayRouter#configure terminalRouter(config)#hostname GatewayGateway(config)#enable password ciscoGateway(config)#enable secret classGateway(config)#line console 0Gateway(config-line)#password ciscoGateway(config-line)#loginGateway(config-line)#exitGateway(config)#line vty 0 4Gateway(config-line)#password ciscoGateway(config-line)#loginGateway(config-line)#exitGateway(config)#interface fastethernet 0Gateway(config-if)#ip address 10.10.10.1 255.255.255.0 Gateway(config-if)#no shutdownGateway(config-if)#exitGateway(config)#interface serial 0Gateway(config-if)#ip address 200.2.2.18 255.255.255.252 Gateway(config-if)#no shutdownGateway(config)#ip route 0.0.0.0 0.0.0.0 200.2.2.17Step 2 保存配置copy running-config startup-config.Step 3 为PC配置正确的IP地址,子网掩码和缺省网关Step 4 测试网络的连通性Step 5 创建静态路由ISP(config)#ip route 199.99.9.32 255.255.255.224 200.2.2.18ISP#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-ISinter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is not set199.99.9.0/27 is subnetted, 1 subnetsS 199.99.9.32 [1/0] via 200.2.2.18200.2.2.0/30 is subnetted, 1 subnetsC 200.2.2.16 is directly connected, Serial0/0172.16.0.0/32 is subnetted, 1 subnetsC 172.16.1.1 is directly connected, Loopback0Step 6 创建缺省路由Gateway(config)#ip route 0.0.0.0 0.0.0.0 200.2.2.17Gateway#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B – BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-ISinter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is 200.2.2.17 to network 0.0.0.0200.2.2.0/30 is subnetted, 1 subnetsC 200.2.2.16 is directly connected, Serial0/010.0.0.0/24 is subnetted, 1 subnetsC 10.10.10.0 is directly connected, FastEthernet0/0S* 0.0.0.0/0 [1/0] via 200.2.2.17Step 7 定义缺省的公有地址池Gateway(config)#ip nat pool public_access 199.99.9.40 199.99.9.62 netmask 255.255.255.224Step 8 创建ACL定义内部私有的IP地址Gateway(config)#access-list 1 permit 10.10.10.0 0.0.0.255Step 9 定义内部列表到外部地址池的地址转换Gateway(config)#ip nat inside source list 1 pool public_accessStep 10 确定接口Gateway(config)#interface fastethernet 0Gateway(config-if)#ip nat insideGateway(config-if)#interface serial 0Gateway(config-if)#ip nat outsideStep 11 配置静态映射Gateway(config)#ip nat inside source static 10.10.10.10 199.99.9.33 Gateway#show ip nat translationsStep 12 测试配置ISP#ping 10.10.10.10Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 10.10.10.10, timeout is 2 seconds: .....Success rate is 0 percent (0/5)ISP#ping 199.99.9.33Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 199.99.9.33, timeout is 2 seconds: !!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 28/29/32 ms ISP#Gateway#show ip nat translationsPro Inside global Inside local Outside local Outside global--- 199.99.9.33 10.10.10.10 --- ---汇总:Gateway NAT ConfigurationGateway#configure terminalGateway(config)#ip nat pool public_access 199.99.9.40 199.99.9.62 netmask 255.255.255.224Gateway(config)#access-list 1 permit 10.10.10.0 0.0.0.255Gateway(config)#ip nat inside source list 1 pool public_access Gateway(config)#interface fa0/0Gateway(config-if)#ip nat insideGateway(config-if)#interface serial 0/0Gateway(config-if)#ip nat outsideGateway(config-if)#exitGateway(config)#ip nat inside source static 10.10.10.10 199.99.9.33 Gateway(config)#exit(二)超载NATStep 1 配置路由器ISPRouter#configure terminalRouter(config)#hostname ISPISP(config)#enable password ciscoISP(config)#enable secret classISP(config)#line console 0ISP(config-line)#password ciscoISP(config-line)#loginISP(config-line)#exitISP(config)#line vty 0 4ISP(config-line)#password ciscoISP(config-line)#loginISP(config-line)#exitISP(config)#interface loopback 0ISP(config-if)#ip address 172.16.1.1 255.255.255.255ISP(config-if)#exitISP(config)#interface serial 0ISP(config-if)#ip address 200.2.2.17 255.255.255.252ISP(config-if)#no shutdownISP(config-if)#clock rate 64000ISP(config)#ip route 199.99.9.32 255.255.255.224 200.2.2.18 ISP(config)#endISP#copy running-config startup-configGatewayRouter#configure terminalRouter(config)#hostname GatewayGateway(config)#enable password ciscoGateway(config)#enable secret classGateway(config)#line console 0Gateway(config-line)#password ciscoGateway(config-line)#loginGateway(config-line)#exitGateway(config)#line vty 0 4Gateway(config-line)#password ciscoGateway(config-line)#loginGateway(config-line)#exitGateway(config)#interface fastethernet 0Gateway(config-if)#ip address 10.10.10.1 255.255.255.0Gateway(config-if)#no shutdownGateway(config-if)#exitGateway(config)#interface serial 0Gateway(config-if)#ip address 200.2.2.18 255.255.255.252Gateway(config-if)#no shutdownGateway(config)#ip route 0.0.0.0 0.0.0.0 200.2.2.17Step 2 保存配置copy running-config startup-config.Step 3 为PC配置正确的IP地址,子网掩码和缺省网关Step 4 测试网络的连通性Step 5 创建缺省路由Gateway(config)#ip route 0.0.0.0 0.0.0.0 serial 0Gateway#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B – BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-ISinter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is 200.2.2.17 to network 0.0.0.0200.2.2.0/30 is subnetted, 1 subnetsC 200.2.2.16 is directly connected, Serial0/010.0.0.0/24 is subnetted, 1 subnetsC 10.10.10.0 is directly connected, FastEthernet0/0S* 0.0.0.0/0 [1/0] via 200.2.2.17Step 6 创建ACL定义内部私有的IP地址Gateway(config)#access-list 1 permit 10.10.10.0 0.0.0.255Step 7 Define the PAT translation from inside list to outside address Gateway(config)#ip nat inside source list 1 interface serial 0 overload Step 8 确定接口Gateway(config)#interface fastethernet 0Gateway(config-if)#ip nat insideGateway(config-if)#interface serial 0Gateway(config-if)#ip nat outsideStep 9 测试配置Gateway#show ip nat translationsPro Inside global Inside local Outside local Outside globaltcp 200.2.2.18:1086 10.10.10.10:1086 172.16.1.1:23 172.16.1.1:23icmp 200.2.2.18:768 10.10.10.10:768 172.16.1.1:768 172.16.1.1:768汇总:Gateway PAT configurationGateway#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Gateway(config)#access-list 1 permit 10.10.10.0 0.0.0.255Gateway(config)#ip nat inside source list 1 interface serial 0/0 overload Gateway(config)#interface fa0/0Gateway(config-if)#ip nat insideGateway(config-if)#exitGateway(config)#interface serial 0/0Gateway(config-if)#ip nat outsideGateway(config-if)#exitGateway(config)#exitGateway#copy running-config startup-config一.DHCP的配置Step 1 配置路由器Remote router configurationRouter#configure terminalRouter(config)#hostname remoteremote(config)#enable password ciscoremote(config)#enable secret classremote(config)#line console 0remote(config-line)#password ciscoremote(config-line)#loginremote(config-line)#exitremote(config)#line vty 0 4remote(config-line)#password ciscoremote(config-line)#loginremote(config-line)#exitremote(config)#interface fastethernet 0/0remote(config-if)#ip address 172.16.13.1 255.255.255.0 remote(config-if)#no shutdownremote(config-if)#exitremote(config)#interface serial 0/0remote(config-if)#ip address 172.16.1.5 255.255.255.252 remote(config-if)#no shutdownremote(config-if)#exitremote(config)#router ospf 1remote(config-router)#network 172.16.1.0 0.0.0.255 area 0 remote(config-router)#network 172.16.13.0 0.0.0.255 area 0remote(config-router)#endremote#copy running-config startup-configCampus router configurationRouter#configure terminalRouter(config)#hostname campuscampus(config)#enable password ciscocampus(config)#enable secret classcampus(config)#line console 0campus(config-line)#password ciscocampus(config-line)#logincampus(config-line)#exitcampus(config)#line vty 0 4campus(config-line)#password ciscocampus(config-line)#logincampus(config-line)#exitcampus(config)#interface fastethernet 0/0campus(config-if)#ip address 172.16.12.1 255.255.255.0campus(config-if)#no shutdowncampus(config-if)#exitcampus(config)#interface serial 0/0campus(config-if)#ip address 172.16.1.6 255.255.255.252campus(config-if)#clock rate 56000campus(config-if)#no shutdowncampus(config-if)#exitcampus(config)#router ospf 1campus(config-router)#network 172.16.1.0 0.0.0.255 area 0campus(config-router)#network 172.16.12.0 0.0.0.255 area 0campus(config-router)#endcampus#copy running-config startup-configStep 2 在路由器remote上启动OSPFremote(config)#router ospf 1remote(config-router)#network 172.16.1.0 0.0.0.3 area 0remote(config-router)#network 172.16.13.0 0.0.0.3 area 0Step 3 在路由器campus启动OSPFcampus(config)#router ospf 1campus(config-router)#network 172.16.1.0 0.0.0.255 area 0campus(config-router)#network 172.16.12.0 0.0.0.255 area 0remote#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-ISinter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is not set172.16.0.0/16 is variably subnetted, 3 subnets, 2 masksO 172.16.12.0/24 [110/65] via 172.16.1.6, 00:00:12, Serial0/0C 172.16.13.0/24 is directly connected, FastEthernet0/0C 172.16.1.4/30 is directly connected, Serial0/0campus#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-ISinter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is not set172.16.0.0/16 is variably subnetted, 3 subnets, 2 masksC 172.16.12.0/24 is directly connected, FastEthernet0/0O 172.16.13.0/24 [110/65] via 172.16.1.5, 00:00:14, Serial0/0C 172.16.1.4/30 is directly connected, Serial0/0Step 4 保存配置copy running-config startup-config.Step 5 在路由器campus创建campus地址池campus(config)#ip dhcp pool campuscampus(dhcp-config)#network 172.16.12.0 255.255.255.0campus(dhcp-config)#default-router 172.16.12.1campus(dhcp-config)#dns-server 172.16.12.2campus(dhcp-config)#domain-name campus(dhcp-config)#netbios-name-server 172.16.12.10Step 6 在路由器campus创建remote地址池campus(dhcp-config)#ip dhcp pool remotecampus(dhcp-config)#network 172.16.13.0 255.255.255.0campus(dhcp-config)#default-router 172.16.13.1campus(dhcp-config)#dns-server 172.16.12.2campus(dhcp-config)#domain-name campus(dhcp-config)#netbios-name-server 172.16.12.10Step 7 从地址池中排除保留地址campus(config)#ip dhcp excluded-address 172.16.12.1 172.16.12.11 campus(config)#ip dhcp excluded-address 172.16.13.1 172.16.13.11Step 8 测试路由器campus的操作Step 9 配置DHCP中继remote(config)#interface fastethernet 0remote(config-if)#ip helper-address 172.16.12.1Step 10 测试路由器remote的操作Step 11 查看DHCP帮定campus#show ip dhcp bindingIP address Client-ID/ Lease expiration TypeHardware address172.16.12.11 0108.0046.06fb.b6 Mar 02 2003 04:41 PM Automatic 172.16.13.11 0542.0010.0a21.cb Mar 02 2003 04:45 PM Automatic汇总:DHCP pool configurationsCampus poolcampus(config)#ip dhcp pool campuscampus(dhcp-config)#network 172.16.12.0 255.255.255.0campus(dhcp-config)#default-router 172.16.12.1campus(dhcp-config)#dns-server 172.16.12.2campus(dhcp-config)#domain-name campus(dhcp-config)#netbios-name-server 172.16.12.10campus(dhcp-config)#exitRemote poolcampus(config)#ip dhcp pool remotecampus(dhcp-config)#network 172.16.13.0 255.255.255.0campus(dhcp-config)#default-router 172.16.13.1campus(dhcp-config)#dns-server 172.16.12.2campus(dhcp-config)#domain-name campus(dhcp-config)#netbios-name-server 172.16.12.10campus(dhcp-config)#exitcampus(config)#ip dhcp excluded-address 172.16.12.1 172.16.12.10 campus(config)#ip dhcp excluded-address 172.16.13.1 172.16.13.10 campus(config)#exitcampus#copy running-config startup-configRemote helper address configurationremote#configure terminalremote(config)#interface fa0/0remote(config-if)#ip helper-address 172.16.12.1remote(config-if)#exitremote(config)#exitremote#copy running-config startup-config。

ASA-NAT学习笔记

NAT介绍:NA T用于在一个IP包中将真实的IP地址用可在目的网络中可路由的IP地址作为代替。

NAT 包含两个过程:1、将真实的地址转换成替换地址;2、将返回包再替换回来成真实的目的地址。

在ASA中默认当流量(IP包)匹配NAT规则时将进行转换,如果没有匹配,则将继续处理此流量(IP包),除非你使能了NAT CONTROL功能,此功能要求当流量从高安全级的端口向低安全级别端口通过时必须匹配NA T规则,否则将停止IP包的处理。

说明:在ASA中,“inside”与“outside”并不只是指内网口和外网口,是一个相对的概念,如有两个端口一个安全级为50,一个安全级为60,则50为“outside”,60为“inside”。

图14.1一个经典的NAT案例:私有网络在inside接口上,当内部主机10.1.1.27发送一个包给WEB服务器,真实在IP包源地址10.1.1.27将改变为209.165.201.10。

当WEB服务器响应,它将向209.165.201.10发回应包,ASA将逆向将209.165.201.10转换成真实的10.1.1.27,将此回应包转发给主机。

NAT ControlNAT Control要求当流量从高安全级的端口向低安全级别端口通过时必须匹配NAT规则,否则将停止IP包的处理。

因此当高安全级别端口下连的主机想访问低安全级别端口下的主机时,你就必须使用NA T进行转换。

相同安全等级的端口间的通信可以不必配NAT,但如果你在相同等级的接口上使用了NA T 或者PA T时,你就必须让端口之间的通信流量满足此NA T规则。

同样的,如果你在OUTSIDE上使用了动态NA T或PAT,那么所有的从OUTSIDE接口而来的流量当想访问INSIDE接口时必须匹配ACL规则。

注意:静态NAT没有此限制!NAT Control默认是关闭的!NAT的类型NA T可以分为以下几种类型:动态NATPAT静态NAT静态PA T当启动NAT控制时绕过NAT动态NAT动态NAT转换一组真实的IP地址到在目的网络可路由的映射IP地址池中。

CiscoNAT详细实验

NAT实验一.实验拓扑结构图二.IP地址规划PC0——192.168.10.10 默认网关——192.168.10.254PC1——202.20.20.10 默认网关——202.20.20.254Router0:Fa0/0——192.168.10.254 S1/0——202.10.10.10 Router1:Fa0/0——202.20.20.254 S1/0——202.10.10.20地址池:202.30.30.1——202.30.30.30 name changsha 三.配置过程1.Router0的配置:Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z. Router(config)#int fa0/0Router(config-if)#ip address 192.168.10.254 255.255.255.0 Router(config-if)#no shutdownRouter(config-if)#int s1/0Router(config-if)#ip address 202.10.10.10 255.255.255.0Router(config-if)#clock rate 9600Router(config-if)#no shut2.Router1的配置Router(config)#int fa0/0Router(config-if)#ip add 202.20.20.254 255.255.255.0Router(config-if)#no shutRouter(config-if)#int s1/0Router(config-if)#ip add 202.10.10.20 255.255.255.0Router(config-if)#no shut3.Router0配置NA T转换Router(config)#access-list 1 permit 192.168.10.0 0.0.0.255Router(config)#ip nat pool network 202.30.30.1 202.30.30.30 netmask 255.255.255.0 Router(config)#ip nat inside source list 1 pool networkRouter(config)#int fa0/0Router(config-if)#ip nat insideRouter(config-if)#int s1/0Router(config-if)#ip nat outside4.Router0配置静态路由Router(config)#ip route 202.20.20.0 255.255.255.0 202.10.10.205.Router1配置静态路由Router(config)#ip route 202.30.30.0 255.255.255.0 202.10.10.106.实验测试(1)在PC0上输入ping指令PC>ping 202.20.20.10Pinging 202.20.20.10 with 32 bytes of data:Reply from 202.20.20.10: bytes=32 time=156ms TTL=126Reply from 202.20.20.10: bytes=32 time=156ms TTL=126Reply from 202.20.20.10: bytes=32 time=156ms TTL=126Reply from 202.20.20.10: bytes=32 time=156ms TTL=126 (2)在Router0中输入测试指令Router#debug ip natIP NAT debugging is onRouter#NA T: s=192.168.10.10->202.30.30.1, d=202.20.20.10 [13] NA T*: s=202.20.20.10, d=202.30.30.1->192.168.10.10 [4] NA T: s=192.168.10.10->202.30.30.1, d=202.20.20.10 [14] NA T*: s=202.20.20.10, d=202.30.30.1->192.168.10.10 [5] NA T: s=192.168.10.10->202.30.30.1, d=202.20.20.10 [15] NA T*: s=202.20.20.10, d=202.30.30.1->192.168.10.10 [6] NA T: s=192.168.10.10->202.30.30.1, d=202.20.20.10 [16] NA T*: s=202.20.20.10, d=202.30.30.1->192.168.10.10 [7]。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验NAT配置

一、实验需求

(1)在路由器R1上配置静态NAT,使外网能通过域名访问内网的web服务器;

(2)在路由器R1上配置动态NAT或Easy IP,使内网能访问外网。

二、实验拓扑

图 NAT实验配置

三、实验步骤

(1)请根据实验拓扑图,配置各个路由器的主机名(主机名格式:如R1-zhangsan),接口IP地址,并给出路由器R1、ISP的配置截图。

(2)按拓扑图中的IP网络参数,配置web服务器、DNS服务器、PC1和PC2,请给出WEB服务器、DNS服务器和PC1的配置截图。

(3)在web服务器上指定D:盘作为根目录,并启用web服务;在DNS 上做好域名解析,请给出设置界面的截图。

(4)通过PC1 ping ,检验域名解析是否成功,并给出ping结果截图。

//能ping通,则域名解析正常,否则,说明配置有误。

(5)在R1上给web服务器和DNS服务器配置静态NAT,使web服务器和公网IP 建立一对一映射;使DNS服务器和公网IP 建立一对一映射。

请给出R1的静态NAT配置截图。

(6)在ISP上建立静态域名解析表,然后ping web服务器,检验静态NAT是否生效,请给出ping结果的截图。

(7)在R1上配置动态NAT和去往外网的静态路由,使得内网能访问外网,请给出R1配置动态NAT的截图。

(8)通过PC1 ping ,检验NAT是否生效,请给出ping结果截图。

//能ping通,则说明动态NAT工作正常,反正实验存误!

(9)在R1上查看静态NAT转换信息,请给出截图。

(10)先在PC1上执行ping –c 2,再立即在R1上查看动态NAT转换信息,请给出PC1和R1的截图。

(10)在路由器R1出接口删除已应用的动态NAT,然后在R1上实现Easy IP配置,请给出配置截图。

(11)再次在PC1执行ping –c 2,再立即在R1上查看Easy IP的转换信息,请给出PC1和R1的截图。

//能ping通,则说明Easy IP工作正常,反正实验存误!

说明:由于NAPT只需要将动态NAT中的公网地址池设置1个公网IP地址,NAPT其他配置跟动态NAT配置一致,故不再赘述。