exe文件脱壳步骤txt下载

解包和打包exe文件的方法

解包和打包exe文件的方法1.引言1.1 概述概述:在软件开发过程中,我们经常会遇到需要解包和打包exe文件的情况。

解包exe文件是指将经过编译的可执行文件进行还原,以获取其中的源代码、资源文件等内容。

而打包exe文件则是将源代码和相关资源文件重新打包成可执行文件。

这两个操作在软件开发、软件逆向工程和软件调试等领域中都有广泛的应用。

解包exe文件的方法可以分为使用解包工具和手动解包两种方式。

使用解包工具是指使用专门的软件工具来进行解包操作,它能够自动分析可执行文件的结构并提取其中的内容。

手动解包则是通过一些常见的手段,如二进制文件编辑器或调试器,以手动的方式逆向还原可执行文件中的内容。

打包exe文件的方法也可以分为使用打包工具和手动打包两种方式。

使用打包工具可以方便地将源代码和相关资源文件打包成可执行文件,它提供了简单易用的图形界面和各种打包选项。

手动打包则需要开发人员手动进行文件的整理和编译操作,相对来说比较繁琐。

总结起来,解包和打包exe文件是软件开发中常见的操作,通过解包我们可以获取到可执行文件中的源代码和资源文件,有助于我们理解和调试软件;而打包exe文件则可以将我们的源代码和资源文件重新打包成可执行文件,方便我们发布和分发软件。

在进行解包和打包操作时,可以根据需要选择使用相应的工具或手动操作的方式,以达到我们的目的。

1.2 文章结构文章结构负责为读者介绍本文的组织和内容安排。

本文主要围绕解包和打包exe文件的方法展开讨论。

在本文中,我们将首先提供一个引言部分,概述本文的背景和目的。

接下来,将详细介绍解包exe文件的方法,包括使用解包工具和手动解包。

然后,我们将探讨打包exe文件的方法,包括使用打包工具和手动打包。

最后,我们将通过总结解包和打包exe文件的方法,提供一些结论和建议。

通过本文的阅读,读者将能够全面了解解包和打包exe文件的技术和方法,并且可以根据自己的需求选择适合的方式进行操作。

壳,加壳,脱壳,介绍壳的一些基本常识

壳,加壳,脱壳,介绍壳的一些基本常识免杀入门 2009-08-06 16:58 阅读7 评论0 字号:大大中中小小在一些计算机软件里也有一段专门负责保护软件不被非法修改或反编译的程序。

它们一般都是先于程序运行,拿到控制权,然后完成它们保护软件的任务。

就像动植物的壳一般都是在身体外面一样理所当然(但后来也出现了所谓的“壳中带籽”的壳)。

由于这段程序和自然界的壳在功能上有很多相同的地方,基于命名的规则,大家就把这样的程序称为“壳”了。

就像计算机病毒和自然界的病毒一样,其实都是命名上的方法罢了。

从功能上抽象,软件的壳和自然界中的壳相差无几。

无非是保护、隐蔽壳内的东西。

而从技术的角度出发,壳是一段执行于原始程序前的代码。

原始程序的代码在加壳的过程中可能被压缩、加密……。

当加壳后的文件执行时,壳-这段代码先于原始程序运行,他把压缩、加密后的代码还原成原始程序代码,然后再把执行权交还给原始代码。

软件的壳分为加密壳、压缩壳、伪装壳、多层壳等类,目的都是为了隐藏程序真正的OEP(入口点,防止被破解)。

关于“壳”以及相关软件的发展历史请参阅吴先生的《一切从“壳”开始》。

(一)壳的概念作者编好软件后,编译成exe可执行文件。

1.有一些版权信息需要保护起来,不想让别人随便改动,如作者的姓名,即为了保护软件不被破解,通常都是采用加壳来进行保护。

2.需要把程序搞的小一点,从而方便使用。

于是,需要用到一些软件,它们能将exe可执行文件压缩,3.在黑客界给木马等软件加壳脱壳以躲避杀毒软件。

实现上述功能,这些软件称为加壳软件。

(二)加壳软件最常见的加壳软件ASPACK ,UPX,PEcompact 不常用的加壳软件WWPACK32;PE-PACK ;PETITE NEOLITE (三)侦测壳和软件所用编写语言的软件因为脱壳之前要查他的壳的类型。

1.侦测壳的软件fileinfo.exe 简称fi.exe(侦测壳的能力极强)。

2.侦测壳和软件所用编写语言的软件language.exe(两个功能合为一体,很棒),推荐language2000中文版(专门检测加壳类型)。

如何将EXE安装文件脱壳和破解

如何将EXE安装文件脱壳和破解

首先,我要强调,破解软件和脱壳软件违反了软件版权法,这是非法

行为。

那么,如何脱壳和破解EXE安装文件呢?

1.脱壳软件

脱壳是指将被打包、加密或保护的EXE文件还原为原始的可执行文件。

脱壳软件通常需要一些专业的技术知识,并且不同软件的脱壳方法也会有

所不同。

下面是一些常见的脱壳方法:

-调试器:将脱壳软件用调试器打开,断点在加载代码之前的位置上,使得在加载期间可以捕捉到呈现在内存中的文件。

- 静态分析:通过静态分析工具,如IDA Pro,分析文件的指令、数

据和控制流,找出加密和保护技术,并获取原始的可执行文件。

2.破解软件

破解软件是指破解免注册版或试用期软件的功能限制,以获得免费使

用所需功能的方法。

以下是一些常见的破解方法:

-序列号生成器:破解序列号的软件,通过生成有效的序列号来解锁

软件的功能限制。

-反向工程:通过逆向工程将软件中的保护措施绕过或关闭,以便在

未注册的情况下使用软件的全部功能。

- Patching:通过修改软件的二进制代码,删除或绕过软件的注册验证,以实现破解的目的。

无论您是否打算进行此类操作,我们鼓励您始终遵守版权法。

许多软

件公司对未经授权的破解行为采取法律行动,并对侵权者提起诉讼。

同时,使用未经授权的破解软件可能会导致您的计算机感染恶意软件或病毒。

因此,我们建议您遵守软件许可协议,并根据开发商提供的合法方式

获得软件的完整功能。

如果您希望获得一款软件的全部功能,可以考虑购

买正版软件或使用免费的替代品。

脱壳教程1

脱壳教程1:认识脱壳一切从“壳”开始首先大家应该先明白“壳”的概念。

在自然界中,大家对壳这东西应该都不会陌生了,植物用它来保护种子,动物用它来保护身体等等。

同样,在一些计算机软件里也有一段专门负责保护软件不被非法修改或反编译的程序。

它们一般都是先于程序运行,拿到控制权,然后完成它们保护软件的任务。

就像动植物的壳一般都是在身体外面一样理所当然(但后来也出现了所谓的“壳中带籽”的壳)。

由于这段程序和自然界的壳在功能上有很多相同的地方,基于命名的规则,大家就把这样的程序称为“壳”了。

就像计算机病毒和自然界的病毒一样,其实都是命名上的方法罢了。

最早提出“壳”这个概念的,据我所知,应该是当年推出脱壳软件 RCOPY 3 的作者熊焰先生。

在几年前的 DOS 时代,“壳”一般都是指磁盘加密软件的段加密程序,可能是那时侯的加密软件还刚起步不久吧,所以大多数的加密软件(加壳软件)所生成的“成品”在“壳”和需要加密的程序之间总有一条比较明显的“分界线”。

有经验的人可以在跟踪软件的运行以后找出这条分界线来,至于这样有什么用这个问题,就不用我多说了。

但毕竟在当时,甚至现在这样的人也不是很多,所以当 RCOPY3 这个可以很容易就找出“分界线”,并可以方便的去掉“壳”的软件推出以后,立即就受到了很多人的注意。

老实说,这个我当年在《电脑》杂志看到广告,在广州电脑城看到标着999元的软件,在当时来说,的确是有很多全新的构思,单内存生成 EXE 可执行文件这项,就应该是世界首创了。

但它的思路在程序的表现上我认为还有很多可以改进的地方(虽然后来出现了可以加强其功力的 RO97),这个想法也在后来和作者的面谈中得到了证实。

在这以后,同类型的软件想雨后春笋一般冒出来,记得住名字的就有: UNKEY、MSCOPY、UNALL .... 等等,但很多的软件都把磁盘解密当成了主攻方向,忽略了其它方面,当然这也为以后的“密界克星”“解密机器”等软件打下了基础,这另外的分支就不多祥谈了,相信机龄大一点的朋友都应该看过当时的广告了。

普通壳的脱壳方法和脱壳技巧

普通壳的脱壳方法和脱壳技巧脱壳是指将一个已经打包的可执行文件(通常是二进制文件)恢复为原始的、可以读取和修改的形式。

这在软件逆向工程、安全审计和病毒分析等领域都是非常常见的操作。

下面我将为你介绍普通壳的脱壳方法和脱壳技巧。

一、普通壳的脱壳方法1.静态脱壳静态脱壳是指对目标文件进行分析,找到壳的解密和载入代码,然后将其解密出来,恢复原始的可执行文件。

- 调试器脱壳:使用调试器(如OllyDbg、IDA Pro等)来单步执行目标程序,找到壳的解密代码,并通过调试器的内存分析功能来寻找待解密的数据。

一旦找到解密的算法和密钥,就可以将目标文件完全解密出来。

- 静态分析脱壳:通过静态分析工具(如IDA Pro、Hopper等)来逆向目标文件,找到壳的解密算法和密钥,然后将其解密出来。

2.动态脱壳动态脱壳是指在目标程序运行时,通过对程序的运行过程进行监控和分析,找到壳的解密和载入代码,并将其解密出来,恢复原始的可执行文件。

-API钩取脱壳:通过使用一个DLL注入到目标程序的地址空间中,然后使用API钩子来监控API函数的调用,找到壳解密代码的入口点。

一旦找到壳解密代码的起始地址,就可以通过调试器执行目标程序,并在合适的时机将解密出来的代码或数据导出。

- 内存转储脱壳:通过在目标程序的执行过程中,使用内存转储工具(如winhex、ollydump等)将目标程序的内存转储出来,然后使用静态脱壳的方法对内存转储文件进行分析。

二、普通壳的脱壳技巧1.加载器分析在进行脱壳之前,首先要分析目标文件中的加载器。

加载器是壳程序的一部分,用于解压和载入真正的可执行文件。

通过分析加载器,可以确定载入代码和解密算法的位置,并推导出解密算法的密钥。

2.寻找壳代码的入口点在进行脱壳时,需要找到壳代码的入口点,即壳程序开始执行的位置。

可以通过调试器或者静态分析工具来寻找入口点,并标记下来以备后续使用。

3.内存和断点设置通过内存和断点设置,在目标程序运行过程中定位到关键的内存位置。

pediy exe格式脱壳

RebPE.exe

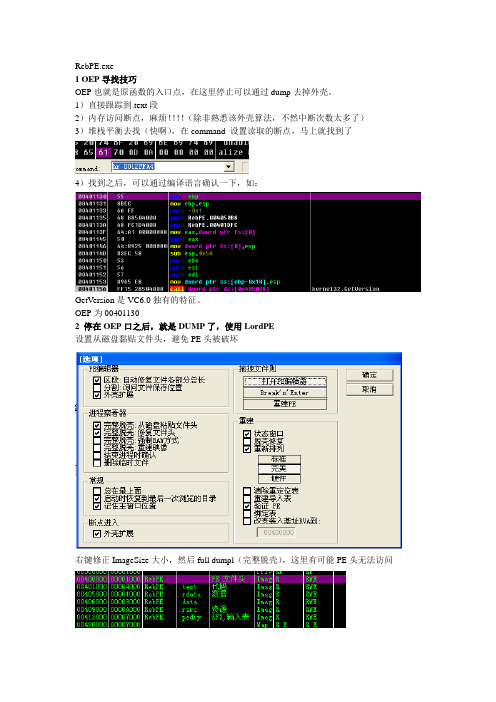

1 OEP寻找技巧

OEP也就是原函数的入口点,在这里停止可以通过dump去掉外壳。

1)直接跟踪到.text段

2)内存访问断点,麻烦!!!!(除非熟悉该外壳算法,不然中断次数太多了)

3)堆栈平衡去找(快啊),在command 设置读取的断点,马上就找到了

4)找到之后,可以通过编译语言确认一下,如:

GetVersion是VC6.0独有的特征。

OEP为00401130

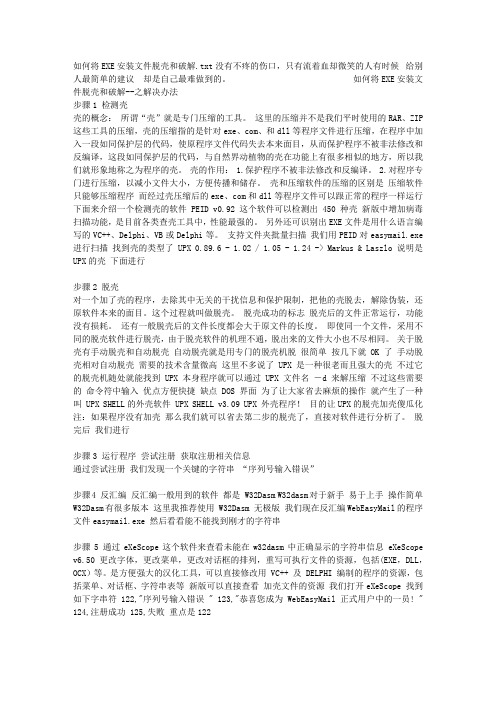

2 停在OEP口之后,就是DUMP了,使用LordPE

设置从磁盘黏贴文件头,避免PE头被破坏

右键修正ImageSize大小,然后full dumpl(完整脱壳),这里有可能PE头无法访问

使用od在<m>里面修改PE文件头的属性。

3 重建输入表

随便找一个函数调用的

<command>d 0x405028;然后在数据窗口点击长型(long)->地址,就可以看到整个输入表了

00405000 7C810EF1 kernel32.GetFileType

004050B8 FFFFFFFF

如此,输入表的大小为004050B8-00405000=B8,起点为004050B8

关键是这里,刚才找到的信息如下:

OEP:1130

RV A:5000

Size:B8

EXE的base默认为00400000(DLL就不一定了)

接着查看这里面有没有无效的数据,有的话就要手工了。

接着dump就行了,这里发现“吾爱破解专用版”在这里失效,可能小生弄太多插件了,有bug,用ollyICE就没有问题。

怎样脱用 Aspack2.12 加的壳

按 F8 跟进去(这时如果按 F10 的话程序会直接运行)

0167:0040D00A 5D POP EBP

0167:0040D00B 45 INC EBP

0167:0040D00C 55 PUSH EBP

返回到真正入口点后,下指令 suspend 挂起调试器,打开 PEditor,按下 tasks 按Fra bibliotek,在列表中选中

你的程序,点右键,选择菜单命令 dump(full) 把进程保存到文件中,保存后杀掉进程。

上面的方法对其它的程序也一样适用(我测试了好几个程序,它们在调试器所显示的代码形式都差不多

0167:0040D04F FF95490F0000 CALL Near [`KERNEL32!GetProcAddress`]

下断点后,按 F5,程序来到下面的代码处

0167:0040D39A B8CC100000 MOV EAX,000010CC

0167:0040D03B 50 PUSH EAX

0167:0040D03C FF954D0F0000 CALL Near [`KERNEL32!GetModuleHandleA`]

0167:0040D042 898526040000 MOV [EBP+00000426],EAX

OPTL5=00000000

Aspack的壳

作者:未知 来源:未知 加入时间:2003-11-14

工具 : softice, trw2000, procdump

procdump 到这边抓最新版 /wcx/exe/pd32-162.exe

0167:0040D3A7 0BC9 OR ECX,ECX

0167:0040D3A9 8985A8030000 MOV [EBP+000003A8],EAX

如何将EXE安装文件脱壳和破解

如何将EXE安装文件脱壳和破解.txt没有不疼的伤口,只有流着血却微笑的人有时候给别人最简单的建议却是自己最难做到的。

如何将EXE安装文件脱壳和破解--之解决办法步骤1 检测壳壳的概念:所谓“壳”就是专门压缩的工具。

这里的压缩并不是我们平时使用的RAR、ZIP 这些工具的压缩,壳的压缩指的是针对exe、com、和dll等程序文件进行压缩,在程序中加入一段如同保护层的代码,使原程序文件代码失去本来面目,从而保护程序不被非法修改和反编译,这段如同保护层的代码,与自然界动植物的壳在功能上有很多相似的地方,所以我们就形象地称之为程序的壳。

壳的作用: 1.保护程序不被非法修改和反编译。

2.对程序专门进行压缩,以减小文件大小,方便传播和储存。

壳和压缩软件的压缩的区别是压缩软件只能够压缩程序而经过壳压缩后的exe、com和dll等程序文件可以跟正常的程序一样运行下面来介绍一个检测壳的软件 PEID v0.92 这个软件可以检测出 450种壳新版中增加病毒扫描功能,是目前各类查壳工具中,性能最强的。

另外还可识别出EXE文件是用什么语言编写的VC++、Delphi、VB或Delphi等。

支持文件夹批量扫描我们用PEID对easymail.exe 进行扫描找到壳的类型了 UPX 0.89.6 - 1.02 / 1.05 - 1.24 -> Markus & Laszlo 说明是UPX的壳下面进行步骤2 脱壳对一个加了壳的程序,去除其中无关的干扰信息和保护限制,把他的壳脱去,解除伪装,还原软件本来的面目。

这个过程就叫做脱壳。

脱壳成功的标志脱壳后的文件正常运行,功能没有损耗。

还有一般脱壳后的文件长度都会大于原文件的长度。

即使同一个文件,采用不同的脱壳软件进行脱壳,由于脱壳软件的机理不通,脱出来的文件大小也不尽相同。

关于脱壳有手动脱壳和自动脱壳自动脱壳就是用专门的脱壳机脱很简单按几下就 OK了手动脱壳相对自动脱壳需要的技术含量微高这里不多说了 UPX是一种很老而且强大的壳不过它的脱壳机随处就能找到 UPX本身程序就可以通过 UPX 文件名-d 来解压缩不过这些需要的命令符中输入优点方便快捷缺点DOS界面为了让大家省去麻烦的操作就产生了一种叫 UPX SHELL的外壳软件 UPX SHELL v3.09 UPX 外壳程序!目的让UPX的脱壳加壳傻瓜化注:如果程序没有加壳那么我们就可以省去第二步的脱壳了,直接对软件进行分析了。

软件脱壳破解精典实例教程

软件脱壳破解精典实例教程软件脱壳、破解精典实例教程我要破解的软件:网络填表终结者破解需要的软件(点击下载):侦壳language.exe 脱壳AspackDie.exe反编译W32Dasm黄金中文版16进制编辑器UltraEdit.rar在破解之前先复习一下基础知识:一.破解的等级初级,修改程序,用ultraedit修改exe文件,称暴力破解,简称爆破中级,追出软件的注册码高级,写出注册机二.用w32dasm破解的一般步骤:1.看软件的说明书,软件注册与不注册在功能上有什么区别,如何注册2.运行此软件,试着输入你的姓名和任意注册码去注册,有什麽错误提示信息,将错误提示信息记下来3.侦测有无加壳(第一课).若加壳,脱壳(第二课)4.pw32dasmgold反汇编5.串式参考中找到错误提示信息或可能是正确的提示信息双击鼠标左键6.pw32dasmgold主窗口中分析相应汇编,找出关键跳转和关键call7.绿色光条停在关键跳转,在pw32dasmgold主窗口底部找到关键跳转的偏移地址(实际修改地址)8.用ultraedit找到偏移地址(实际修改地址)修改机器码,保存壳的概念:版权信息需要保护起来,不想让别人随便改动,exe可执行文件压缩,最常见的加壳软件ASPACK ,UPX,PEcompact脱壳:拿到一个软件,侦测它的壳,然后我们要把它的壳脱去,还原它的本来面目.若它没有加壳,就省事不用脱壳了.脱壳软件unaspack,caspr,upx,unpecompact,procdump 实际修改地址(偏移地址)和行地址(虚拟地址)pw32dasmgold反汇编出来的代码由三列组成第一列行地址(虚拟地址)第二列机器码(最终修改时用ultraedit修改)第三列汇编指令第一列第二列第三列:0041BE38 2B45F0 sub eax, dword ptr [ebp-10]:0041BE3B 6A42 push 00000042:0041BE3D 50 push eax:0041BE3E FF75F4 push [ebp-0C]:0041BE41 FF75F0 push [ebp-10]:0041BE44 FF35A8AB4400 push dword ptr [0044ABA8]两种不同情况的不同修改方法1.修改为jmpje(jne,jz,jnz) =>jmp相应的机器码EB (出错信息向上找到的第一个跳转)jmp 的作用是绝对跳,无条件跳,从而跳过下面的出错信息 2.修改为nopje(jne,jz,jnz) =>nop相应的机器码90 (正确信息向上找到的第一个跳转)nop 的作用是抹掉这个跳转,使这个跳转无效,失去作用,从而使程序顺利来到紧跟其后的正确信息处。

脱壳教程_精品文档

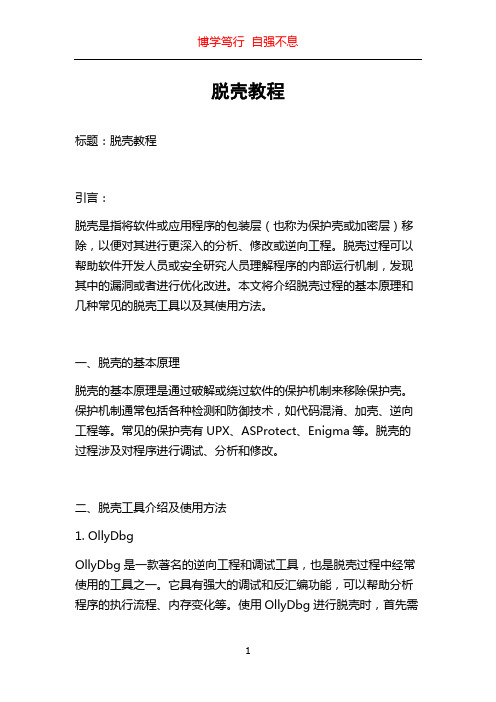

脱壳教程标题:脱壳教程引言:脱壳是指将软件或应用程序的包装层(也称为保护壳或加密层)移除,以便对其进行更深入的分析、修改或逆向工程。

脱壳过程可以帮助软件开发人员或安全研究人员理解程序的内部运行机制,发现其中的漏洞或者进行优化改进。

本文将介绍脱壳过程的基本原理和几种常见的脱壳工具以及其使用方法。

一、脱壳的基本原理脱壳的基本原理是通过破解或绕过软件的保护机制来移除保护壳。

保护机制通常包括各种检测和防御技术,如代码混淆、加壳、逆向工程等。

常见的保护壳有UPX、ASProtect、Enigma等。

脱壳的过程涉及对程序进行调试、分析和修改。

二、脱壳工具介绍及使用方法1. OllyDbgOllyDbg是一款著名的逆向工程和调试工具,也是脱壳过程中经常使用的工具之一。

它具有强大的调试和反汇编功能,可以帮助分析程序的执行流程、内存变化等。

使用OllyDbg进行脱壳时,首先需要加载待脱壳的程序,然后设置断点,跟踪程序执行,找到关键的保护机制的位置,最终移除保护壳。

2. IDA ProIDA Pro是一款功能强大的反汇编和逆向工程工具。

它可以将程序转换为易读的汇编代码,并提供强大的导航和分析功能。

脱壳时可以使用IDA Pro来分析和修改程序的内存和代码。

它可以帮助找到程序的入口点、解密过程等,从而移除保护壳。

3. x64dbgx64dbg是一款开源的调试器工具,适用于32位和64位的Windows系统。

它具有用户友好的界面和丰富的调试功能,并支持脱壳过程中的动态调试和反调试技术。

使用x64dbg进行脱壳时,可以跟踪程序的执行流程、查看内存变化,找到关键代码并进行修改。

三、脱壳过程示例以某款加壳的软件为例,介绍基本的脱壳过程。

1. 加载待脱壳的程序到脱壳工具中,并设置断点。

2. 运行程序,在断点处停下来,观察程序的状态和执行流程。

3. 跟踪程序的执行,查找关键的保护机制位置,例如解密函数、保护壳的入口等。

4. 分析并修改程序的内存和代码,移除保护壳。

去壳的步骤 六

去壳的步骤六如何将EXE安装文件脱壳和破解--之解决办法步骤1 检测壳壳的概念:所谓“壳”就是专门压缩的工具。

这里的压缩并不是我们平时使用的RAR、ZIP这些工具的压缩,壳的压缩指的是针对exe、com、和dll等程序文件进行压缩,在程序中加入一段如同保护层的代码,使原程序文件代码失去本来面目,从而保护程序不被非法修改和反编译,这段如同保护层的代码,与自然界动植物的壳在功能上有很多相似的地方,所以我们就形象地称之为程序的壳。

壳的作用:1.保护程序不被非法修改和反编译。

2.对程序专门进行压缩,以减小文件大小,方便传播和储存。

壳和压缩软件的压缩的区别是压缩软件只能够压缩程序而经过壳压缩后的exe、com和dll等程序文件可以跟正常的程序一样运行下面来介绍一个检测壳的软件PEID v0.92这个软件可以检测出450种壳新版中增加病毒扫描功能,是目前各类查壳工具中,性能最强的。

另外还可识别出EXE文件是用什么语言编写的VC++、Delphi、VB或Delphi 等。

支持文件夹批量扫描我们用PEID对easymail.exe进行扫描找到壳的类型了UPX 0.89.6 - 1.02 / 1.05 - 1.24 -> Markus & Laszlo说明是UPX的壳下面进行步骤2 脱壳对一个加了壳的程序,去除其中无关的干扰信息和保护限制,把他的壳脱去,解除伪装,还原软件本来的面目。

这个过程就叫做脱壳。

脱壳成功的标志脱壳后的文件正常运行,功能没有损耗。

还有一般脱壳后的文件长度都会大于原文件的长度。

即使同一个文件,采用不同的脱壳软件进行脱壳,由于脱壳软件的机理不通,脱出来的文件大小也不尽相同。

关于脱壳有手动脱壳和自动脱壳自动脱壳就是用专门的脱壳机脱很简单按几下就OK了手动脱壳相对自动脱壳需要的技术含量微高这里不多说了UPX是一种很老而且强大的壳不过它的脱壳机随处就能找到UPX本身程序就可以通过UPX 文件名-d来解压缩不过这些需要的命令符中输入优点方便快捷缺点DOS界面为了让大家省去麻烦的操作就产生了一种叫UPX SHELL的外壳软件UPX SHELL v3.09UPX 外壳程序!目的让UPX的脱壳加壳傻瓜化注:如果程序没有加壳那么我们就可以省去第二步的脱壳了,直接对软件进行分析了。

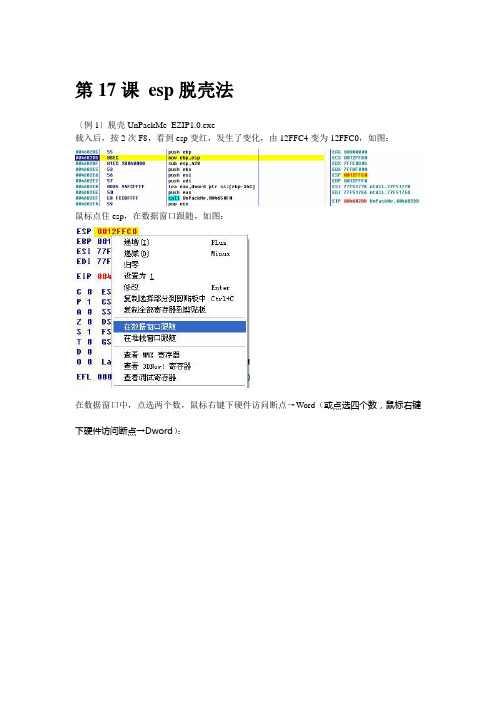

第17课 esp脱壳法

第17课esp脱壳法

〔例1〕脱壳UnPackMe_EZIP1.0.exe

载入后,按2次F8,看到esp变红,发生了变化,由12FFC4变为12FFC0,如图:

鼠标点住esp,在数据窗口跟随,如图:

在数据窗口中,点选两个数,鼠标右键下硬件访问断点→Word(或点选四个数,鼠标右键下硬件访问断点→Dword):

点按钮运行程序,被断

命令行口输入hd,回车。

弹出“硬件断点”窗口,删除硬件断点

F8走一下,来到oep

用ollydump插件dump即可,注意不要勾选“重建输入表”。

如图:

与上一课的相对比,可以发现这种方法速度极快,可以秒杀。

〔例2〕脱壳crackme.UPX$hit-0.0.1.exe

载入后,按4下F8,向上跳,小循环,鼠标点住下一行按F4,如图:

继续几下F8,向上跳,小循环,鼠标点住下一行按F4,如图:

看到pushad,比较敏感,ESP的值变红,发生变化

鼠标点住esp,在数据窗口跟随,如图:

在数据窗口中,点选两个数,鼠标右键下硬件访问断点→Word(或点选四个数,鼠标右键下硬件访问断点→Dword):

点按钮运行程序,被断

命令行口输入hd,回车。

弹出“硬件断点”窗口,删除硬件断点

F8走一下,来到oep

用ollydump插件用默认设置dump即可。

脱壳教程

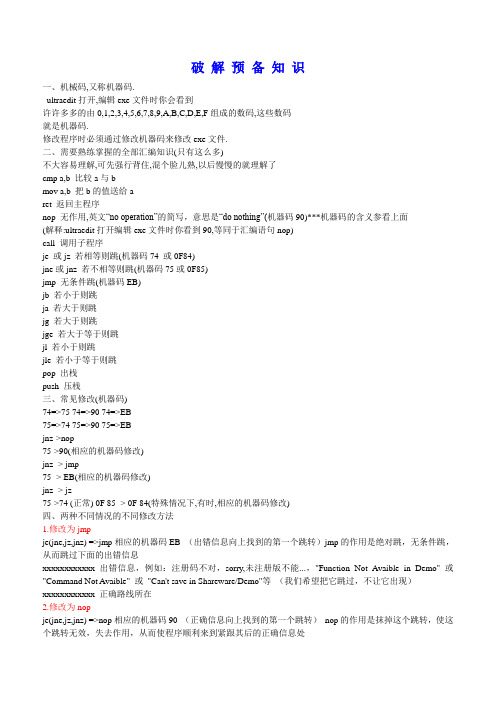

破解预备知识一、机械码,又称机器码.ultraedit打开,编辑exe文件时你会看到许许多多的由0,1,2,3,4,5,6,7,8,9,A,B,C,D,E,F组成的数码,这些数码就是机器码.修改程序时必须通过修改机器码来修改exe文件.二、需要熟练掌握的全部汇编知识(只有这么多)不大容易理解,可先强行背住,混个脸儿熟,以后慢慢的就理解了cmp a,b 比较a与bmov a,b 把b的值送给aret 返回主程序nop 无作用,英文“no operation”的简写,意思是“do nothing”(机器码90)***机器码的含义参看上面(解释:ultraedit打开编辑exe文件时你看到90,等同于汇编语句nop)call 调用子程序je 或jz 若相等则跳(机器码74 或0F84)jne或jnz 若不相等则跳(机器码75或0F85)jmp 无条件跳(机器码EB)jb 若小于则跳ja 若大于则跳jg 若大于则跳jge 若大于等于则跳jl 若小于则跳jle 若小于等于则跳pop 出栈push 压栈三、常见修改(机器码)74=>75 74=>90 74=>EB75=>74 75=>90 75=>EBjnz->nop75->90(相应的机器码修改)jnz -> jmp75 -> EB(相应的机器码修改)jnz -> jz75->74 (正常) 0F 85 -> 0F 84(特殊情况下,有时,相应的机器码修改)四、两种不同情况的不同修改方法1.修改为jmpje(jne,jz,jnz) =>jmp相应的机器码EB (出错信息向上找到的第一个跳转)jmp的作用是绝对跳,无条件跳,从而跳过下面的出错信息xxxxxxxxxxxx 出错信息,例如:注册码不对,sorry,未注册版不能...,"Function Not A vaible in Demo" 或"Command Not A vaible" 或"Can't save in Shareware/Demo"等(我们希望把它跳过,不让它出现)xxxxxxxxxxxx 正确路线所在2.修改为nopje(jne,jz,jnz) =>nop相应的机器码90 (正确信息向上找到的第一个跳转)nop的作用是抹掉这个跳转,使这个跳转无效,失去作用,从而使程序顺利来到紧跟其后的正确信息处xxxxxxxxxxxx 正确信息,例如:注册成功,谢谢您的支持等(我们希望它不被跳过,让它出现,程序一定要顺利来到这里)xxxxxxxxxxxx 出错信息(我们希望不要跳到这里,不让它出现)五、爆破无敌口诀背会此口诀,天下无敌,以后慢慢琢磨,仔细体会,收益多多。

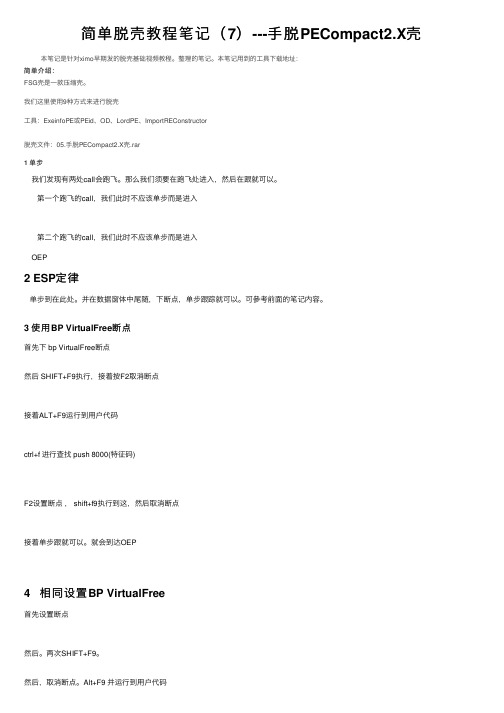

简单脱壳教程笔记(7)---手脱PECompact2.X壳

简单脱壳教程笔记(7)---⼿脱PECompact2.X壳本笔记是针对ximo早期发的脱壳基础视频教程。

整理的笔记。

本笔记⽤到的⼯具下载地址:简单介绍:FSG壳是⼀款压缩壳。

我们这⾥使⽤9种⽅式来进⾏脱壳⼯具:ExeinfoPE或PEid、OD、LordPE、ImportREConstructor脱壳⽂件:05.⼿脱PECompact2.X壳.rar1 单步我们发现有两处call会跑飞。

那么我们须要在跑飞处进⼊,然后在跟就可以。

第⼀个跑飞的call,我们此时不应该单步⽽是进⼊第⼆个跑飞的call,我们此时不应该单步⽽是进⼊OEP2 ESP定律单步到在此处。

并在数据窗体中尾随,下断点,单步跟踪就可以。

可參考前⾯的笔记内容。

3 使⽤BP VirtualFree断点⾸先下 bp VirtualFree断点然后 SHIFT+F9执⾏,接着按F2取消断点接着ALT+F9运⾏到⽤户代码ctrl+f 进⾏查找 push 8000(特征码)F2设置断点, shift+f9执⾏到这,然后取消断点接着单步跟就可以。

就会到达OEP4 相同设置BP VirtualFree⾸先设置断点然后。

两次SHIFT+F9。

然后,取消断点。

Alt+F9 并运⾏到⽤户代码然后单步⾛。

就会到达OEP5.1、载⼊程序后,会发现⾸⾏有个地址0040A86D > B8 74DE4500 mov eax,qqspirit.0045DE742、在该地址处下断点 bp 0045de743、然后shift+f9执⾏,并取消断点4、我们在该处的retn 下⼀⾏设置断点,然后shift+f9执⾏,并取消断点045DE74 B8 F9CB45F0 mov eax,F045CBF90045DE79 8D88 9E120010 lea ecx,dword ptr ds:[eax+1000129E] 0045DE7F 8941 01 mov dword ptr ds:[ecx+1],eax0045DE82 8B5424 04 mov edx,dword ptr ss:[esp+4]0045DE86 8B52 0C mov edx,dword ptr ds:[edx+C]0045DE89 C602 E9 mov byte ptr ds:[edx],0E90045DE8C 83C2 05 add edx,50045DE8F 2BCA sub ecx,edx0045DE91 894A FC mov dword ptr ds:[edx-4],ecx0045DE94 33C0 xor eax,eax0045DE96 C3 retn0045DE97 B8 78563412 mov eax,12345678 //下断点5、接着单步跟就可以。

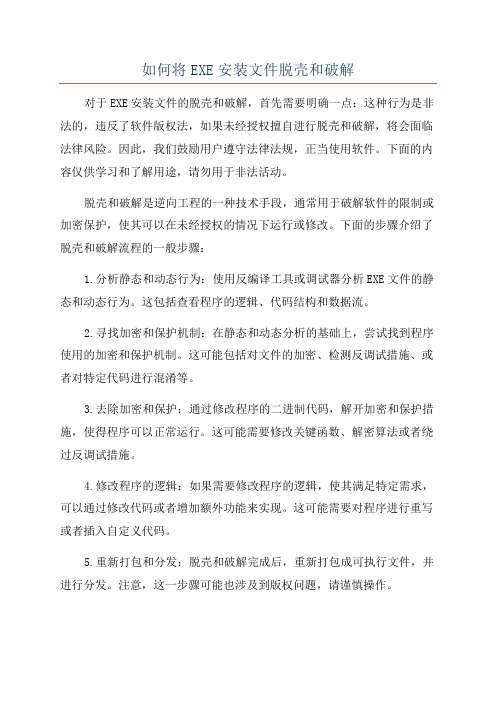

如何将EXE安装文件脱壳和破解

如何将EXE安装文件脱壳和破解

对于EXE安装文件的脱壳和破解,首先需要明确一点:这种行为是非法的,违反了软件版权法,如果未经授权擅自进行脱壳和破解,将会面临法律风险。

因此,我们鼓励用户遵守法律法规,正当使用软件。

下面的内容仅供学习和了解用途,请勿用于非法活动。

脱壳和破解是逆向工程的一种技术手段,通常用于破解软件的限制或加密保护,使其可以在未经授权的情况下运行或修改。

下面的步骤介绍了脱壳和破解流程的一般步骤:

1.分析静态和动态行为:使用反编译工具或调试器分析EXE文件的静态和动态行为。

这包括查看程序的逻辑、代码结构和数据流。

2.寻找加密和保护机制:在静态和动态分析的基础上,尝试找到程序使用的加密和保护机制。

这可能包括对文件的加密、检测反调试措施、或者对特定代码进行混淆等。

3.去除加密和保护:通过修改程序的二进制代码,解开加密和保护措施,使得程序可以正常运行。

这可能需要修改关键函数、解密算法或者绕过反调试措施。

4.修改程序的逻辑:如果需要修改程序的逻辑,使其满足特定需求,可以通过修改代码或者增加额外功能来实现。

这可能需要对程序进行重写或者插入自定义代码。

5.重新打包和分发:脱壳和破解完成后,重新打包成可执行文件,并进行分发。

注意,这一步骤可能也涉及到版权问题,请谨慎操作。

如果您对软件有需求,可以考虑购买正版软件或者寻找合法的替代方案。

如何破解.exe文件

如何破解.exe文件脱壳步骤脱壳步骤壳的概念:所谓“壳”就是专门压缩的工具。

这里的压缩并不是我们平时使用的RAR、ZIP这些工具的压缩,壳的压缩指的是针对exe、com、和dll 等程序文件进行压缩,在程序中加入一段如同保护层的代码,使原程序文件代码失去本来面目,从而保护程序不被非法修改和反编译,这段如同保护层的代码,与自然界动植物的壳在功能上有很多相似的地方,所以我们就形象地称之为程序的壳。

壳的作用:1.保护程序不被非法修改和反编译。

2.对程序专门进行压缩,以减小文件大小,方便传播和储存。

壳和压缩软件的压缩的区别是压缩软件只能够压缩程序而经过壳压缩后的exe、com和dll等程序文件可以跟正常的程序一样运行下面来介绍一个检测壳的软件PEID v0.92这个软件可以检测出450种壳新版中增加病毒扫描功能,是目前各类查壳工具中,性能最强的。

另外还可识别出EXE文件是用什么语言编写的VC++、Delphi、VB或Delphi等。

支持文件夹批量扫描我们用PEID对easymail.exe进行扫描找到壳的类型了UPX 0.89.6 - 1.02 / 1.05 - 1.24 -> Markus & Laszlo说明是UPX的壳下面进行步骤2 脱壳对一个加了壳的程序,去除其中无关的干扰信息和保护限制,把他的壳脱去,解除伪装,还原软件本来的面目。

这个过程就叫做脱壳。

脱壳成功的标志脱壳后的文件正常运行,功能没有损耗。

还有一般脱壳后的文件长度都会大于原文件的长度。

即使同一个文件,采用不同的脱壳软件进行脱壳,由于脱壳软件的机理不通,脱出来的文件大小也不尽相同。

关于脱壳有手动脱壳和自动脱壳自动脱壳就是用专门的脱壳机脱很简单按几下就OK了手动脱壳相对自动脱壳需要的技术含量微高这里不多说了UPX是一种很老而且强大的壳不过它的脱壳机随处就能找到UPX本身程序就可以通过UPX 文件名-d来解压缩不过这些需要的命令符中输入优点方便快捷缺点DOS界面为了让大家省去麻烦的操作就产生了一种叫UPX SHELL的外壳软件UPX SHELL v3.09UPX 外壳程序!目的让UPX的脱壳加壳傻瓜化注:如果程序没有加壳那么我们就可以省去第二步的脱壳了,直接对软件进行分析了。

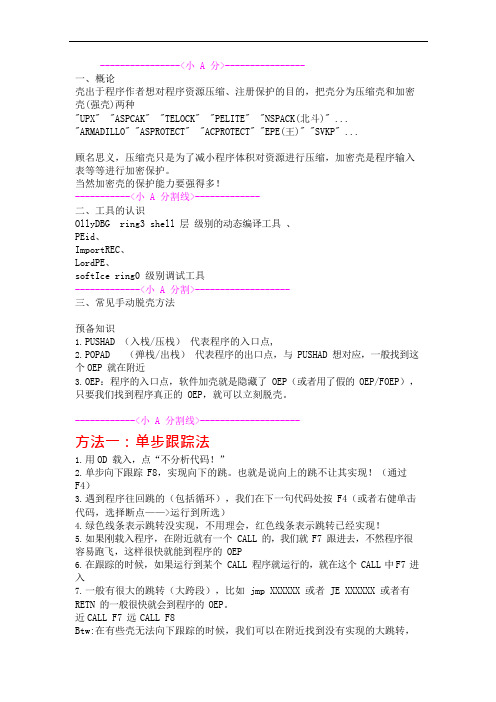

(完整版)常见几种脱壳方法(可编辑修改word版)

----------------<小 A 分>----------------一、概论壳出于程序作者想对程序资源压缩、注册保护的目的,把壳分为压缩壳和加密壳(强壳)两种"UPX" "ASPCAK" "TELOCK" "PELITE" "NSPACK(北斗)" ... "ARMADILLO" "ASPROTECT" "ACPROTECT" "EPE(王)" "SVKP" ...顾名思义,压缩壳只是为了减小程序体积对资源进行压缩,加密壳是程序输入表等等进行加密保护。

当然加密壳的保护能力要强得多!-----------<小 A 分割线>-------------二、工具的认识OllyDBG ring3 shell 层级别的动态编译工具、PEid、ImportREC、LordPE、softIce ring0 级别调试工具-------------<小 A 分割>-------------------三、常见手动脱壳方法预备知识1.P USHAD (入栈/压栈)代表程序的入口点,2.P OPAD (弹栈/出栈)代表程序的出口点,与 PUSHAD 想对应,一般找到这个OEP 就在附近3.O EP:程序的入口点,软件加壳就是隐藏了 OEP(或者用了假的 OEP/FOEP),只要我们找到程序真正的 OEP,就可以立刻脱壳。

------------<小 A 分割线>--------------------方法一:单步跟踪法1.用OD 载入,点“不分析代码!”2.单步向下跟踪 F8,实现向下的跳。

也就是说向上的跳不让其实现!(通过F4)3.遇到程序往回跳的(包括循环),我们在下一句代码处按 F4(或者右健单击代码,选择断点——>运行到所选)4.绿色线条表示跳转没实现,不用理会,红色线条表示跳转已经实现!5.如果刚载入程序,在附近就有一个 CALL 的,我们就 F7 跟进去,不然程序很容易跑飞,这样很快就能到程序的 OEP6.在跟踪的时候,如果运行到某个 CALL 程序就运行的,就在这个 CALL 中F7 进入7.一般有很大的跳转(大跨段),比如 jmp XXXXXX 或者 JE XXXXXX 或者有RETN 的一般很快就会到程序的 OEP。

第四节手动脱壳-电脑资料

第四节手动脱壳-电脑资料1、基本知识手动脱壳就是不借助自动脱壳工具,而是用动态调试工具SOFTICE或TRW2000来脱壳,。

这课谈谈一些入门方面的知识,如要了解更深的脱壳知识,请参考《脱壳高级篇》这课。

工具*调试器:SoftICE 、TRW2000*内存抓取工具:Procdump等;*十六进制工具:Hiew、UltraEdit、Hex Workshop等;*PE编辑工具: Procdump、PEditor等;名词概念★PE文件:Microsoft设计了一种新的文件格式Portable Executable File Format(即PE格式),该格式应用于所有基于Win32的系统:Windows NT、Windows 2000、Win32s及Windows 95/98。

★基址(ImageBase ):是指装入到内存中的EXE或DLL程序的开始地址,它是Win32中的一个重要概念。

在Windows NT中,缺省的值是10000h;对于DLLs,缺省值为400000h。

在Windows 95中,10000h不能用来装入32位的执行文件,因为该地址处于所有进程共享的线性地址区域,因此Microsoft将Win32可执行文件的缺省基地址改变为400000h。

★RVA:相对虚拟地址(Relative Virual Address),是某个项相对于文件映象地址的偏移。

例如:装载程序将一个PE文件装入到虚拟地址空间中,从10000h开始的内存中,如果PE中某个表在映像中的起始地址是10464h那么该表的RVA就是464h。

虚拟地址(RVA)=偏移地址+基址(ImageBase )★Entry Point:入口点,就是程序在完成了对原程序的还原后,开始跳转到刚还原的程序执行,此时的地址就是入口点的值。

步骤★确定壳的种类一般拿到软件后,可用工具FileInfo、gtw、TYP32等侦测文件类型的工具来看看是何种壳,然后再采取措施。

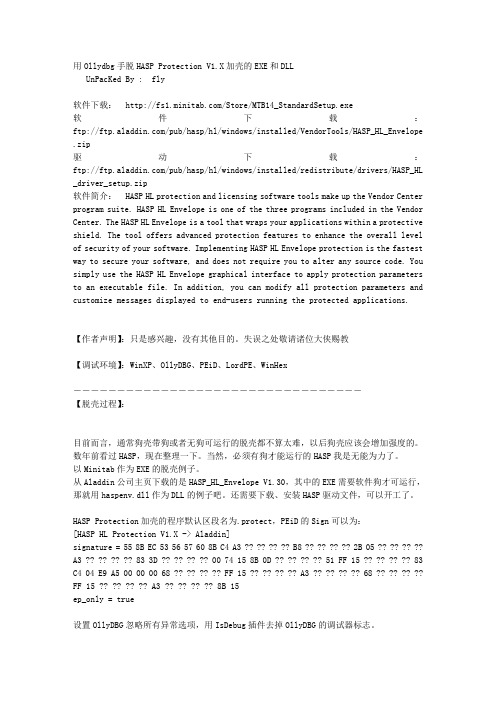

用Ollydbg手脱HASP Protection V1X加壳的EXE和DLL

用Ollydbg手脱HASP Protection V1.X加壳的EXE和DLLUnPacKed By : fly软件下载: /Store/MTB14_StandardSetup.exe软件下载:ftp:///pub/hasp/hl/windows/installed/VendorTools/HASP_HL_Envelope .zip驱动下载:ftp:///pub/hasp/hl/windows/installed/redistribute/drivers/HASP_HL _driver_setup.zip软件简介: HASP HL protection and licensing software tools make up the Vendor Center program suite. HASP HL Envelope is one of the three programs included in the Vendor Center. The HASP HL Envelope is a tool that wraps your applications within a protective shield. The tool offers advanced protection features to enhance the overall level of security of your software. Implementing HASP HL Envelope protection is the fastest way to secure your software, and does not require you to alter any source code. You simply use the HASP HL Envelope graphical interface to apply protection parameters to an executable file. In addition, you can modify all protection parameters and customize messages displayed to end-users running the protected applications.【作者声明】:只是感兴趣,没有其他目的。

EXE格式转TXT的方法及工具

Html,CHM,PDF,JAR,UMD,EXE格式转TXT的方法及工具2009-11-04 09:11喜欢看小说的朋友大多对Html,CHM,PDF,JAR,UMD,EXE格式的小说比较了解,但是很多朋友和我一样,在用手机等便携工具看小说的时候更喜欢用阅读软件(比如手机上的熊猫看书,百阅,PSP上的bookr或者ereader)加TXT的方式来看书。

今天就给大家集中介绍一下常见的小说格式转TXT的方法及工具。

(本文内容来源于但不限于塞班)1 HTM(HTML)转TXT所需软件:Fine Reader说明:功能和方法一目了然,我想大家应该都没有问题。

我们同时可以通过Fine Reader来做,txt的文件合并,段落合并,段落切分以及编码转换。

2 CHM转TXT所需软件:CHM Encoder说明:启动软件,单击“打开”按钮(图2),找到需要转换的CHM文件;选择一个输出文件夹,然后单击“开始”按钮(图3),即可得到反编译后的HTM 文件。

接下来执行上面讲过的HTM(HTML)转TXT的步骤,即可得到TXT文件。

3 PDF转TXT所需软件:PDF Text Converter说明:启动软件后,先在左上方的浏览器窗口内找到PDF文件所在的文件夹,此时左下方的文件列表窗口中会显示出该文件夹中的PDF文件,选中欲转换的文件,单击工具栏上的“添加文件”按钮,即会在右上方的窗口中列出等待转换的文件,添加完成后,单击齿轮形状的“转换”按钮,即可完成转换(图4)。

转换好的TXT文件保存在源文件所在文件夹内。

4 JAR转TXT所需软件:WinRAR说明:由于本身JAR就是一种压缩打包格式,只要你的电脑上安装了WinRAR,即可右击JAR文件,直接将其解压缩。

此时你需要做的,就是将这些没有扩展名的文件加上TXT的扩展名并合并。

5 UMD转TXT所需软件:XBookMaker说明:启动软件后,单击左上方的“Open folder”按钮,定位到包含UMD电子书的文件夹,此时会在左边的的“Files”窗口列出该文件夹内包含的所有UMD 格式的电子书,点击一个UMD 文件,左下方的“Chapters”窗口中即会显示该电子书中所包含的章节。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

:00406F0B 50 push eax//这两个eax和ecx入栈就比较让我们怀疑了

:00406F0C 51 push ecx//产生注册码

:00406F0D E8AE381100 call 0051A7C0//这CALL里对注册位应该会有设置

接着进行下一步

Hale Waihona Puke 步骤7 这一步我们进行的是调试

用到的软件是ollydbg

好了我们找到了 注册码0012AF04 00FD4A10 ASCII "04893e058f9c1c9fb16764c3b86f78e6"

但是这个并不是我们的主要目的

我们还要做出属于自己的注册机

壳的作用:

1.保护程序不被非法修改和反编译。

2.对程序专门进行压缩,以减小文件大小,方便传播和储存。

壳和压缩软件的压缩的区别是

压缩软件只能够压缩程序

而经过壳压缩后的exe、com和dll等程序文件可以跟正常的程序一样运行

下面来介绍一个检测壳的软件

PEID v0.92

这个软件可以检测出 450种壳

新版中增加病毒扫描功能,是目前各类查壳工具中,性能最强的。

另外还可识别出EXE文件是用什么语言编写的VC++、Delphi、VB或Delphi等。

支持文件夹批量扫描

我们用PEID对easymail.exe进行扫描

找到壳的类型了

UPX 0.89.6 - 1.02 / 1.05 - 1.24 -> Markus & Laszlo

:00406F12 83C40C add esp, 0000000C

:00406F15 85C0 test eax, eax// 检测注册位

:00406F17 0F85C0010000 jne 004070DD //不存在注册位 就会跳到4070DD就会出现那个错误的字串符了

我们记住406F01这个地址

找到如下字串符

122,"序列号输入错误 "

123,"恭喜您成为WebEasyMail正式用户中的一员! "

124,注册成功

125,失败

重点是122

步骤6

再次返回 w32dasm

* Possible Reference to String Resource ID=00122: "?鲹e ?"

关于脱壳有手动脱壳和自动脱壳

自动脱壳就是用专门的脱壳机脱 很简单 按几下就 OK了

手动脱壳相对自动脱壳 需要的技术含量微高 这里不多说了

UPX是一种很老而且强大的壳 不过它的脱壳机随处就能找到

UPX本身程序就可以通过

UPX 文件名 -d

来解压缩 不过这些需要的 命令符中输入

ret :返回主程序

je或jz :若相等则跳转

jne或jnz :若不相等则跳转

push xx:xx 压栈

pop xx:xx 出栈

栈,就是那些由编译器在需要的时候分配,在不需要的时候自动清楚的变量的存储区。里面的变量通常是局部变量、函数参数等。

我们搜索

Possible Reference to String Resource ID=00122

说明是UPX的壳

下面进行

步骤2 脱壳

对一个加了壳的程序,去除其中无关的干扰信息和保护限制,把他的壳脱去,解除伪装,还原软件本来的面目。这个过程就叫做脱壳。

脱壳成功的标志

脱壳后的文件正常运行,功能没有损耗。

还有一般脱壳后的文件长度都会大于原文件的长度。

即使同一个文件,采用不同的脱壳软件进行脱壳,由于脱壳软件的机理不通,脱出来的文件大小也不尽相同。

但是双击后

提示说找不到这个字串符

不是没有 是因为 "?鲹e ?"是乱码 w32dasm对于中文显示不是太好

毕竟不是国产软件

先把今天会用到的汇编基本指令跟大家解释一下

mov a,b ;把b的值赋给a,使a=b

call :调用子程序 ,子程序以ret结为

相信这个是很多人梦寐以求的事情

步骤8

制作注册机

注册机我们需要的是一个KEYMAKE的软件

因为2.0是演示版而且停

止更新了

所以我们用1.73版

做一个内存注册机 需要下面几个资料

eXeScope v6.50

更改字体,更改菜单,更改对话框的排列,重写可执行文件的资源,包括(EXE,DLL,OCX)等。是方便强大的汉化工具,可以直接修改用 VC++ 及 DELPHI 编制的程序的资源,包括菜单、对话框、字符串表等

新版可以直接查看 加壳文件的资源

我们打开eXeScope

壳的概念:

所谓“壳”就是专门压缩的工具。

这里的压缩并不是我们平时使用的RAR、ZIP这些工具的压缩,壳的压缩指的是针对exe、com、和dll等程序文件进行压缩,在程序中加入一段如同保护层的代码,使原程序文件代码失去本来面目,从而保护程序不被非法修改和反编译,这段如同保护层的代码,与自然界动植物的壳在功能上有很多相似的地方,所以我们就形象地称之为程序的壳。

|

:004070DD 6A7D push 0000007D

:004070DF 8D4C2410 lea ecx, dword ptr [esp+10]

:004070E3 E8F75A1200 call 0052CBDF

* Possible Reference to String Resource ID=00122: "?鲹e ?"

步骤3

运行程序

尝试注册

获取注册相关信息

通过尝试注册 我们发现一个关键的字符串

“序列号输入错误”

步骤4

反汇编

反汇编一般用到的软件 都是 W32Dasm

W32dasm对于新手 易于上手 操作简单

W32Dasm有很多版本 这里我推荐使用 W32Dasm 无极版

中断地址:406F0C

中断次数:1

第一字节:51

指令长度:1

因为对E文支持很好

我们来到了

* Referenced by a (U)nconditional or (C)onditional Jump at Address:

|:00406F17(C) //跳转来自 406F17

|

* Possible Reference to String Resource ID=00125: "1%"

优点方便快捷 缺点DOS界面

为了让大家省去麻烦的操作 就产生了一种叫 UPX SHELL的外壳软件

UPX SHELL v3.09

UPX 外壳程序!

目的让UPX的脱壳加壳傻瓜化

注:如果程序没有加壳 那么我们就可以省去第二步的脱壳了,直接对软件进行分析了。

脱完后 我们进行

我们现在反汇编WebEasyMail的程序文件easymail.exe

然后看看能不能找到刚才

的字符串

步骤5

通过eXeScope这个软件来查看未能在w32dasm中正确显示的字符串信息

|

:004070E8 6A7A push 0000007A

:004070EA 8D4C2408 lea ecx, dword ptr [esp+08]

:004070EE E8EC5A1200 call 0052CBDF

我们来到

:00406F01 8B876C080000 mov eax, dword ptr [edi+0000086C]这里是对