Juniper 防火墙的一些概念(对于理解很重要)

Juniper_高级防火墙的知识(命令)

Juniper 防火墙的策略配置

• • • • • • • • • • • • 在Juniper设备中策略是一个重点,因为安全设备基本上都是基于策略的管理和运行,下面就Juniper的如何配置进行 简单的说明. 在Juniper防火墙中,区域是一个比较重要的感念,一般的Juniper设备都设置了Untrust,Trust和DMZ三个区域,也可 以根据实际的需要自行定义区域,比如电信行业经常的BOSS,OA区域。 具体的使用命令: netscreenisg1000->set zone id 1000 "boss" netscreenisg1000->set zone id 1001 "oa" 然后使用命令讲相关的isg1000-> set interface "ethernet2/4" zone "boss" netscreenisg1000-> set interface "ethernet2/5" zone "oa" 并且在接口上配置相关的IP地址: netscreeenisg1000-> set interface ethernet2/4 ip 10.10.161.14/25 set interface ethernet2/4 route set interface ethernet2/5 ip 192.168.19.126/28 set interface ethernet2/5 nat 然后就是需要建立MIP/VIP. 比如需要建立一个MIP,私网地址10.10.81.54,公网地址10.10.161.54, 图形界面使用比较简单,比如ethernet1/1 是一个untrust区域的接口地址。 netscreeenisg1000->set policy id 22 from "Untrust" to "Trust" "Any" "MIP(10.10.161.31)" "ANY" permit log netscreeenisg1000->set policy id 19 from "Untrust" to "Trust" "Any" "MIP(10.10.161.105)" "HTTP" permit log 关于policy就写这么多,关于MIP的是使用后面会继续手写。

Juniper防火墙-网络边界的守护神-Y812-V1.0-Alvin

Copyright © 2009 Juniper Networks, Inc.

Proprietary and Confidential

6

Juniper的市场份额

Copyright © 2009 Juniper Networks, Inc.

Proprietary and Confidential

Copyright © 2009 Juniper Networks, Inc.

Proprietary and Confidential

20

成功案例-行业

关键应用:

采用两台SSG140做 HA,高度冗余; 对证券终端访问证券服 务器实现安全过滤; 对办公终端访问Internet 实现安全过滤; 服务部 外网:证券终端;办公终端

• 基于ASIC架构 • VPN流量优化处理

ISG 2000

层次化安全、丰富的网络功能

• 抗DOS、状态过滤、深度检测、VPN • 虚拟系统、虚拟路由器 • VLAN、NAT、动态路由、应用层网关

Security Module

Copyright © 2009 Juniper Networks, Inc.

19

成功案例-行业

申万背景

申银万国证券股份有限公司(以下简称“申万”)组建于1996年,是国内 最早的一家股份制证券公司。申万现有证券营业部 109家,证券服务部32 家 ,分布于17个省、自治区和4个直辖市的45个城市内,为国内规模最大、经 营业务最齐全、营业网点分布最广泛的综合类证券公司之一。

Proprietary and Confidential

14

NS系列简介

联强独家包销

优异的性能

juniper防火墙实用手册

Juniper防火墙简明实用手册(版本号:V1.0)北京神州新桥科技有限公司2006年4月目录1 juniper中文参考手册重点章节导读 (3)1.1 第二卷:基本原理 (3)1.1.1 第一章:ScreenOS 体系结构 (3)1.1.2 第二章:路由表和静态路由 (3)1.1.3 第三章:区段 (3)1.1.4 第四章:接口 (3)1.1.5 第五章:接口模式 (4)1.1.6 第六章:为策略构建块 (4)1.1.7 第七章:策略 (4)1.1.8 第八章:地址转换 (4)1.1.9 第十一章:系统参数 (5)1.2 第三卷:管理 (5)1.2.1 第一章:管理 (5)1.2.2 监控NetScreen 设备 (5)1.3 第八卷:高可用性 (5)1.3.1 NSRP (5)1.3.2 故障切换 (6)2 Juniper防火墙初始化配置和操纵 (7)3 查看系统概要信息 (8)4 主菜单常用配置选项导航 (9)5 Configration配置菜单 (10)5.1 Date/Time:日期和时间 (10)5.2 Update更新系统镜像和配置文件 (11)5.2.1 更新ScreenOS系统镜像 (11)5.2.2 更新config file配置文件 (12)5.3 Admin管理 (14)5.3.1 Administrators管理员账户管理 (14)5.3.2 Permitted IPs:允许哪些主机可以对防火墙进行管理 (15)6 Networks配置菜单 (16)6.1 Zone安全区 (16)6.2 Interfaces接口配置 (18)6.2.1 查看接口状态的概要信息 (18)6.2.2 设置interface接口的基本信息 (18)6.2.3 设置地址转换 (20)6.2.4 设置接口Secondary IP地址 (24)6.3 Routing路由设置 (25)6.3.1 查看防火墙路由表设置 (25)6.3.2 创建新的路由条目 (26)7 Policy策略设置 (27)7.1 查看目前策略设置 (27)7.2 创建策略 (28)8 对象Object设置 (30)9 策略Policy报告Report (32)10 关键点和限制条件 (33)10.1 MIP使用上的限制 (33)10.2 DIP中的Port-translation(端口转换) (33)10.3 DIP中的扩展IP选项 (33)10.4 双向NAT转换 (34)10.5 附件:配置文件参考 (35)1juniper中文参考手册重点章节导读版本:Juniper防火墙5.0中文参考手册,内容非常庞大和繁杂,其中很多介绍和功能实际应用的可能性不大,为了让大家尽快用最短的时间内掌握Juniper防火墙的实际操作,下面简单对参考手册中的重点章节进行一个总结和概括,掌握了这些内容大家就可以基本能够完成安全部署和维护的工作。

juniper防火墙常用配置

juniper netscreen FW的常用配置1.Juniper防火墙管理配置的基本信息Juniper防火墙常用管理方式:①通过Web浏览器方式管理。

推荐使用IE浏览器进行登录管理,需要知道防火墙对应端口的管理IP地址;②命令行方式。

支持通过Console端口超级终端连接和Telnet防火墙管理IP地址连接两种命令行登录管理模式。

Juniper防火墙缺省管理端口和IP地址:① Juniper防火墙出厂时可通过缺省设置的IP地址使用Telnet或者Web方式管理。

缺省IP地址为:192.168.1.1/255.255.255.0;②缺省IP地址通常设置在防火墙的Trust端口上(NS-5GT)、最小端口编号的物理端口上(NS-25/50/204/208/SSG系列)、或者专用的管理端口上(ISG-1000/2000,NS-5200/5400)。

Juniper防火墙缺省登录管理账号:①用户名:netscreen;②密码:netscreen。

2. 配置ns达到内网能访问internet的要求,我们经常使用的方式是nat/route的方式,主要的配置过程为:NS-5GT NAT/Route模式下的基本配置注:NS-5GT设备的物理接口名称叫做trust和untrust;缺省Zone包括:trust和untrust,请注意和接口区分开。

① Unset interface trust ip (清除防火墙内网端口的IP地址);② Set interface trust zone trust(将内网端口trust分配到trust zone);③ Set interface trust ip 192.168.1.1/24(设置内网端口trust的IP地址,必须先定义zone,之后再定义IP地址);④ Set interface untrust zone untrust(将外网口untrust分配到untrust zone);⑤ Set interface untrust ip 10.10.10.1/24(设置外网口untrust的IP地址);⑥ Set route 0.0.0.0/0 interface untrust gateway 10.10.10.251(设置防火墙对外的缺省路由网关地址);⑦ Set policy from trust to untrust any any any permit log(定义一条由内网到外网的访问策略。

[计算机硬件及网络]JUNIPER防火墙配置维护-web方式

![[计算机硬件及网络]JUNIPER防火墙配置维护-web方式](https://img.taocdn.com/s3/m/02d649c9b4daa58da1114ade.png)

JUNIPER防火墙配置维护目录第1章防火墙的基本知识及概念 (1)第2章安装步骤 (2)2.1初始化配置 (2)2.2端口设置 (4)2.2.1 设置HA端口 (4)2.2.2 连接接口设置 (5)2.2.3 Internet接口设置。

(6)2.2.4 设置redundant 冗余接口 (7)2.2.5 建立red1冗余接口的成员 (8)2.3设置路由 (9)2.3.1 路由表选择 (9)2.3.2 增加默认路由 (10)2.3.3 增加内部网络的路由 (11)2.4NAT设置 (11)2.4.1 设置Internet网端的NAT (11)2.4.2 设置10.0.0.0网端的地址翻译 (14)2.5端口服务 (15)2.6定义策略 (18)2.6.1 设置10.0.0.0网端访问防火墙内部业务处理机服务器的策略 (18)2.6.2 内部网络访问外部网络的策略定义 (21)2.7双机冗余NSRP配置 (22)2.7.1 激活NSRP (22)2.7.2 设置VSD Group (23)2.7.3 同步 (23)2.7.4 监控端口 (24)2.7.5 同步另一台配置 (25)2.8账号管理 (26)2.9配置文件备份 (27)2.10版本升级步骤 (29)第1章防火墙的基本知识及概念摘要:本章内容介绍防火墙基本知识和概念。

安全区是由一个或多个网段组成的集合,需要通过策略来对入站和出站信息流进行调整安全区是绑定了一个或多个接口的逻辑实体。

1.通过多种类型的NetScreen设备,用户可以定义多个安全区,确切数目可根据网络需要来确定。

除用户定义的区段外,用户还可以使用预定义的区段:Trust、Untrust和DMZ(用于第3层操作),或者V1-Trust、V1-Untrust和V1-DMZ(用于第2层操作)。

2.如果愿意,可以继续使用这些预定义区段。

也可以忽略预定义区段而只使用用户定义的区段。

3.另外,用户还可以同时使用这两种区段:预定义和用户定义。

juniper防火墙

Juniper防火墙Juniper防火墙是一种企业级网络安全设备,专门设计用于保护网络免受非法入侵、恶意软件和其他网络威胁的攻击。

本文将介绍Juniper防火墙的基本原理、功能和配置方法。

1. 简介Juniper防火墙是Juniper Networks公司生产的一系列网络安全设备,包括物理和虚拟防火墙产品。

它采用先进的技术和算法,为企业提供强大的安全防护能力。

Juniper防火墙具有高性能、高可靠性和高安全性的特点,被广泛应用于数据中心、企业网络和云环境中。

2. 基本原理Juniper防火墙基于过滤规则对网络流量进行检查和控制。

它通过检查IP包的源地址、目的地址、端口和协议等信息,决定是否允许该流量通过。

防火墙还可以进行深度包检查和应用层协议分析,以识别和阻止潜在的安全威胁。

3. 功能3.1 防火墙规则防火墙规则是决定哪些流量被允许通过防火墙的最重要的配置项之一。

管理员可以根据网络的安全需求和策略,定义各种规则,如允许或禁止特定IP地址、端口或协议的流量通过。

3.2 网络地址转换(NAT)Juniper防火墙支持网络地址转换(NAT),它允许在私有网络和公共网络之间建立映射关系。

NAT可以隐藏内部网络的真实IP地址,提高网络的安全性,并且允许多个内部主机共享一个公共IP地址。

3.3 虚拟专用网络(VPN)Juniper防火墙支持虚拟专用网络(VPN)技术,可以建立安全的远程连接并加密数据传输。

VPN可以用于远程办公、分支机构互联和对外合作等场景,保护数据在传输过程中的安全性和隐私性。

3.4 入侵检测与预防系统(IDS/IPS)Juniper防火墙集成了入侵检测与预防系统(IDS/IPS),可以实时监测网络流量,识别并阻止潜在的入侵行为。

IDS/IPS可以在网络层和应用层提供全面的安全保护,有效地减少安全威胁所带来的风险。

3.5 安全日志和报警Juniper防火墙可以生成详细的安全日志,并提供实时的报警机制。

【网络设备】--Juniper防火墙介绍

【网络设备】--Juniper安全产品介绍X86架构产品介绍SSG系列:适用于从小型分支办事处到大型全球部署的各类应用,是阻止内部和外部攻击、防止未授权接入和实现法规遵从性的理想选择。

SSG 5(建议50人左右)- 对应新产品SRX 100SSG5 是一个专用、固定机型的安全平台,提供160 Mbps状态化防火墙流量和40 Mbps IPsec VPN吞吐量,适用于小型分支办事处、远程工作人员和企业部署。

SSG 20(建议50人左右)- 对应新产品SRX 210SSG20 是一个专用、模块化安全平台,提供160 Mbps状态化防火墙流量和40 Mbps IPsec VPN吞吐量,适用于小型分支办事处、远程工作人员和企业部署。

SSG 140(建议100人左右)-对应新产品SRX 240SSG140是一个专用、模块化安全平台,提供超过350 Mbps的防火墙流量和100 Mbps IPsec VPN,适用于中型分支办事处、地区办事处和企业。

SSG 320M(建议150人左右)-SSG320M是一个专用、模块化安全平台,提供超过450 Mbps的防火墙流量和175 Mbps IPsec VPN ,适用于大中型分支办事处、地区办事处和企业。

SSG 350M(建议200人左右)SSG350M 是一个专用、模块化安全平台,提供超过550 Mbps的防火墙流量和225 Mbps IPsec VPN ,适用于大中型分支办事处、地区办事处和企业。

SSG 520M(建议300人左右)- 对应新产品SRX 550SSG520M 是一个专用、模块化安全平台,提供超过650 Mbps的防火墙流量和300 Mbps IPsec VPN,适用于大型分支办事处、地区办事处和企业。

SSG 550M(建议500人左右)- 对应新产品SRX 650SSG550M 是一个专用、模块化安全平台,提供超过1 Gbps的防火墙流量和500 Mbps IPsec VPN,适用于大型分支办事处、地区办事处和企业。

中国电信安全网关产品 - 00 Juniper防火墙介绍

Juniper 防火墙介绍

Copyright ©2004 Juniper Networks, Inc.

Proprietary and Confidential

1

Juniper Netscreen 防火墙产品线

NS series ISG series SSG series

Proprietary and Confidential

15

Netscreen-5200

10G 吞吐量 5G 3DES VPN 25K个VPN隧道 1M个并发会话数 12K/14K每秒新增会话数 40K条策略 1个I/O模块插槽 1个管理模块插槽

嵌入式防病毒功能 嵌入式防垃圾邮件 深层检测功能 Web过滤 多种WAN/LAN接口选项 扩展许可选项

Copyright © 2004 Juniper Networks, Inc.

Proprietary and Confidential

12

Secure Services Gateway 550

Proprietary and Confidentialwww.juniper.n Nhomakorabeat2

NetScreen-5GT

75M 吞吐量 20M 3DES VPN 10/25个VPN隧道 2K/4K个并发会话数 2K每秒新增会话数 5个10/100以太网接口 100条策略

嵌入式防病毒功能 嵌入式防垃圾邮件

Proprietary and Confidential

3

NetScreen-5GT-Wireless

75M 吞吐量 20M 3DES VPN 10/25个VPN隧道 2K/4K个并发会话数 2K每秒新增会话数 5个10/100以太网接口 1个无线射频装置 100条策略

Juniper防火墙产品介绍

市场领导地位-Gartnet 2007年报告

Juniper #1 out of 18 vendors

Gartner Magic Quadran报 告是针对IT特定细分市场上 的厂商实力所进行的极具 声望的评价,它从各个方 面来全方位评价厂商,包 括产品线的完整度和功能、 技术实力、创新性、成功 实施情 况、满足客户现有 和未来需求的能力,以及 包括服务和支持在内的执 行能力、市场 份额、财务 健康状况和其它关键指标

Juniper 中国

• Juniper在中国

– 为中国各顶级运营商提供战略性 网络系统。

– 为尖端教育科研系统、银行系统、 能源系统、以及广泛的商用市场/ 中小企业等提供尖端网络系统服 务。

电信行业广泛的用户群体和高认知度

• 中国电信CN2(中国电信下一代互联网)

30台T640覆盖全国7个核心大区骨干节点,并有一百多台M320分布在中国电信 南方各省及国际出口,是CN2最大的设备供应商;

整合接入控制解决方案

Infranet Agent

基于策略的集中管理解决方案

3-tier system providing role-based administration and central control and logging of all FW/VPN solutions

为什么选择Juniper 防火墙/VPN

• • • • •

中国电信163

4套TX应用于上海、广州出口节点

中国移动国家骨干网CMNET

覆盖全国,80%以上的市场份额

中国网通DCN骨干网

覆盖全国的DCN骨干网

中国联通国家骨干网

覆盖全国7个核心大区,承载联通全国骨干数据业务,获国家科技进步一等奖

juniper防火墙

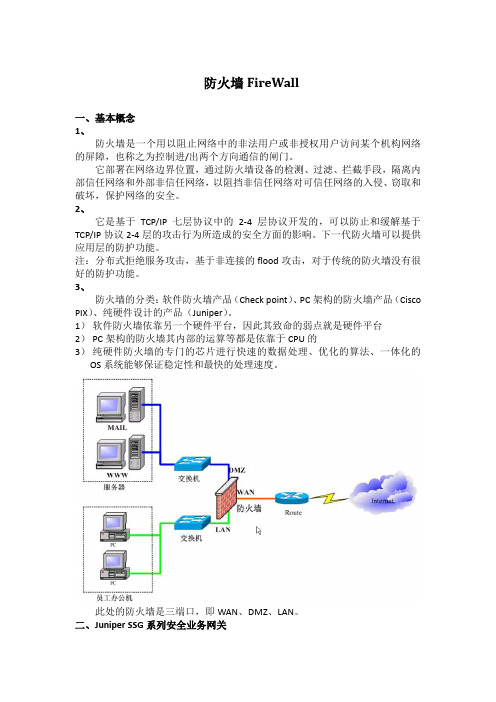

防火墙FireWall一、基本概念1、防火墙是一个用以阻止网络中的非法用户或非授权用户访问某个机构网络的屏障,也称之为控制进/出两个方向通信的闸门。

它部署在网络边界位置,通过防火墙设备的检测、过滤、拦截手段,隔离内部信任网络和外部非信任网络,以阻挡非信任网络对可信任网络的入侵、窃取和破坏,保护网络的安全。

2、它是基于TCP/IP七层协议中的2-4层协议开发的,可以防止和缓解基于TCP/IP协议2-4层的攻击行为所造成的安全方面的影响。

下一代防火墙可以提供应用层的防护功能。

注:分布式拒绝服务攻击,基于非连接的flood攻击,对于传统的防火墙没有很好的防护功能。

3、防火墙的分类:软件防火墙产品(Check point)、PC架构的防火墙产品(Cisco PIX)、纯硬件设计的产品(Juniper)。

1)软件防火墙依靠另一个硬件平台,因此其致命的弱点就是硬件平台2)PC架构的防火墙其内部的运算等都是依靠于CPU的3)纯硬件防火墙的专门的芯片进行快速的数据处理、优化的算法、一体化的OS系统能够保证稳定性和最快的处理速度。

此处的防火墙是三端口,即WAN、DMZ、LAN。

二、Juniper SSG系列安全业务网关1、SSG网络安全产品是集成化网络安全产品,企业级产品。

集成化产品的原因是:第一它可以当做路由设备使用,集成了很多可扩展的广域网的接口类型,第二是集成了UTM的功能,涵盖了反病毒、反垃圾邮件、WEB过滤以及深层的路径检测功能。

2、SSG 500的参数说明:--1 Gbps的FW IMIX @ 600K pps//FW处理能力的包是混合包,处理速度不低于1Gbps;包转发能力600K pps --500 Mbps的VPN / 500 Mbps IPS//最强的加密算法,如AS,3倍的death;--6个I/O插槽-4个可插LAN口模块--双电源,DC为选项,NEBS为选项--12.8万个会话,1000条VPN隧道三、防火墙的基础应用1、应用模式的选择和实现设备调试思路:1)了解网络情况(规模、结构、设备、所提供的应用);2)确定防火墙的部署位置;3)选择防火墙的部署模式,规划网络路由信息4)确定策略方向、地址、服务信息5)合理设定访问策略防火墙设备的设置步骤:1)确定设置防火墙的部署模式2)设置防火墙设备的IP地址信息(此IP地址为接口地址或管理地址)3)设置防火墙设备的路由信息4)确定经过防火墙设备的IP地址信息(基于策略的源、目标地址)5)确定网络应用,即服务6)配置访问控制策略(除了基于TUNNEL内端口的方式不需要策略)Juniper NetScreen防火墙有三种应用模式,即透明模式、NAT模式、路由模式。

juniper基本概念

juniper基本概念Juniper是一家提供各种网络产品和解决方案的技术公司,其产品主要用于构建和管理企业级网络和云服务。

以下是一些Juniper的基本概念:1. 路由器和交换机:Juniper生产高性能的路由器和交换机,用于连接和转发数据包在网络中的不同设备和地点之间。

2. Junos操作系统:Junos是Juniper开发的操作系统,用于驱动其路由器和交换机。

Junos以其高度可靠和可扩展的特性而闻名,具有丰富的网络功能和管理工具。

3. SRX防火墙:SRX系列是Juniper的安全设备,用于提供高级网络安全功能,包括防火墙、入侵检测和防御、虚拟专用网络(VPN)和流量分析等。

4. Contrail:Contrail是Juniper的软件定义网络(SDN)解决方案,提供网络虚拟化和自动化的功能。

Contrail可以帮助企业构建可扩展和灵活的网络基础设施,简化网络部署和管理。

5. MX系列路由器:MX系列是Juniper的高性能路由器,专注于服务提供商和企业级网络的需求。

MX系列路由器具有高密度接口、高容量和可靠性,适用于大规模的数据中心和广域网络。

6. QFX系列交换机:QFX系列是Juniper的高性能和可编程性交换机,用于数据中心和企业级网络。

QFX系列交换机具有低延迟、高吞吐量和灵活的配置选项,支持虚拟化和云计算环境。

7. 高级威胁防护:Juniper提供各种高级威胁防护解决方案,包括防火墙、入侵检测和预防系统(IDP)、威胁情报服务和行为分析等。

这些解决方案可以帮助企业保护其网络免受恶意软件、网络攻击和数据泄露等威胁的侵害。

总而言之,Juniper提供了一系列的网络产品和解决方案,以满足企业和服务提供商的需求,并帮助他们构建和管理高性能、安全和可靠的网络基础设施。

Juniper产品介绍-路由器交换机防火墙

10 *最少需配1SPC,1NPC

Copyright © 2009 Juniper Networks, Inc.

SRX3600

机箱式设计(5U)

12个插槽 (前6后6) 最大7块IOC;7块SPC;3块NPC

固定接口(SCB)

8-10/100/100Fra bibliotek + 4-SFP

Juniper 防火墙/安全网关系列

性能容量 150 Gbps

SRX3600 SRX5600

SRX5800

30 Gbps

SRX3400

NS5200

10 Gbps

SRX650 SSG550 ISG2000 ISG1000

NS5400

4 Gbps

SSG520 SRX240 SRX210 SSG350 SSG320 SRX100 SSG20 SSG5 SSG140

2

Copyright © 2009 Juniper Networks, Inc.

瞻博网络十年创新之路

2008

M系列

财富 1000强 排名第789位

2006 2005 2004 2002 1999 2000

2007

MX系列

SRX系列

1996

1998

IC系列 公司成立 T系列 SSG系列 收入 员工

12 *最少需配1SPC

Copyright © 2009 Juniper Networks, Inc.

SRX5800

垂直式机箱(16U)

14个插槽 最多11块SPC / IOC 最多3块SCB(冗余)

模块化接口

40-SFP; 4-10Gig

多核架构 4电源冗余(N+n/N+1) 性能

Juniper_netscreen 防火墙基本概念

E1

E2

E7

E8

Zone A

Zone B

Zone C

Zone D

Virtual Router Forwarding Table

Virtual Router 1

Virtual Router 2

Virtual System

SRC-IP DST-IP Protocol SRC-Port DST-Port

Flow Session

Dest. reachable?

No

DROP PACKET

Yes

Policy lookup

OK per policy? Yes FORWARD PACKET

No

No

Add to session table

20

Packet Flow Example

10.1.10.0/24

.1 .254

Private Zone

NetScreen 防火墙基本概念

目标

• 防火墙部署的必要性 • 构成防火墙安全特性和功能的组建包括以下的内容: 构成防火墙安全特性和功能的组建包括以下的内容:

– – – – – Virtual Systems (VSYS) Zones Policies Virtual Routers Interfaces

• 了解和分析数据包是如何通过防火墙的 • 如何正确部署防火墙设备,为企业的网络保驾护航。 如何正确部署防火墙设备,为企业的网络保驾护航。

2

安全设备的必备条件

• 数据包的转发: 数据包的转发:

– Bridging (Layer 2) – Routing (Layer 3)

• 防火墙

– 基于 IP, TCP/UDP, 的内容过滤 ,以及针对应用层的内容过滤。

juniper防火墙工作原理

juniper防火墙工作原理Juniper防火墙的工作原理主要包括以下几个方面:1. 包过滤:Juniper防火墙通过检查进出网络的数据包头部信息,比如源IP地址、目的IP地址、端口号等,来判断是否允许该数据包通过。

它根据预先设定的规则或策略,判断数据包是否满足安全策略的要求,如果满足则放行,如果不满足则拒绝。

2. 存储和比较规则:Juniper防火墙会将管理员设定的安全规则储存在它的规则数据库中,每个规则对应一个动作,比如允许、拒绝等。

当数据包进入或离开网络时,防火墙会逐一比较数据包头部信息和规则数据库中的规则,找到与之匹配的规则,然后执行对应的动作。

3. 网络地址转换(NAT):Juniper防火墙可以实现网络地址转换,主要包括源地址转换(SNAT)和目的地址转换(DNAT)。

SNAT将出去的数据包的源IP地址替换为防火墙的外部接口IP地址,DNAT将进入的数据包的目的IP地址替换为内部服务器的IP地址。

这样可以隐藏内部网络的真实IP地址,增加网络的安全性。

4. 虚拟专用网络(VPN):Juniper防火墙可以支持VPN连接,通过建立虚拟的隧道,将两个或多个网络连接在一起。

它使用加密技术保护传输的数据,确保数据的安全性和完整性。

5. 日志和报告:Juniper防火墙可以记录所有进出网络的数据包信息和操作日志,管理员可以通过查看日志和报告来监控网络流量和检测潜在的安全威胁,及时采取相应的措施。

综上所述,Juniper防火墙主要通过包过滤、规则比较、网络地址转换和VPN连接等技术来实现网络的安全防护。

它可以检查和过滤网络流量,保护网络免受恶意攻击和非法访问。

同时,它也提供了日志和报告功能,帮助管理员监控网络流量和及时采取措施应对安全威胁。

Juniper防火墙新手教程16:Juniper防火墙的网络防攻击设置

Juniper防火墙新手教程16:Juniper 防火墙的网络防攻击设置分类: Juniper学习作者: 刘苏平防火墙的最重要的功能是阻挡网络攻击,网络攻击的种类五花八门,防火墙能做到哪些网络防范是防火墙性能的一个重要指标。

Juniper的防火墙可以阻挡大多数的网络攻击行为,配置上也非常简单,下面就做一些简单介绍。

在“Security > Screening > Screen”界面如上图所示,screen的功能设置可以根据不同德zone选择不同德配置,这是trust借口的截图,由于内网默认是安全区域,因此各项防攻击功能都没有开启。

接下来看看Untrust区域的配置,Untrust接口连接了公共网络,是认为不安全的区域,因此系统会开启一些默认的防攻击功能。

通过上面的两个截图可以看到,Juniper防火墙的防攻击功能还是比较全面的。

不过全是鸟语的,下面做一些简单介绍Generate Alarms without Dropping Packet 警报但不丢弃数据包,这个选项一半建议不要选择,Juniper防火墙默认是将拦截到的数据包直接丢弃的Apply Screen to Tunnel 防攻击功能同时应用于VPN的tunnelFlood Defense 洪水攻击防御,包括下面3种flood攻击:ICMP Flood ProtectionUDP Flood ProtectionSYN Flood ProtectionBlock HTTP Components 阻挡HTTP内容Block Java ComponentBlock ActiveX ComponentBlock ZIP ComponentBlock EXE ComponentMS-Windows DefenseWinNuke Attack ProtectionScan/Spoof/Sweep DefenseIP Address Spoof ProtectionIP Address Sweep ProtectionPort Scan ProtectionDenial of Service Defense DoS攻击防护Ping of Death Attack ProtectionTeardrop Attack ProtectionICMP Fragment ProtectionICMP Ping ID Zero ProtectionLarge Size ICMP Packet (Size > 1024) ProtectionBlock Fragment TrafficLand Attack ProtectionSYN-ACK-ACK Proxy ProtectionSource IP Based Session LimitDestination IP Based Session LimitProtocol Anomaly Reports -- IP Option AnomaliesBad IP Option ProtectionIP Timestamp Option DetectionIP Security Option DetectionIP Stream Option DetectionIP Record Route Option DetectionIP Loose Source Route Option DetectionIP Strict Source Route Option DetectionIP Source Route Option FilterProtocol Anomaly Reports -- TCP/IP AnomaliesSYN Fragment ProtectionTCP Packet Without Flag ProtectionSYN and FIN Bits Set ProtectionFIN Bit With No ACK Bit in Flags ProtectionUnknown Protocol Protection内容比较多,如果需要了解各项功能的具体情况可以通过搜索引擎搜索一下,都会有比较详细的介绍。

juniper防火墙功能怎么样

juniper防火墙功能怎么样juniper防火墙功能介绍一:现在仅存的ssg系列,适合中小企业用,但是功能单一,开通utm要单独收费; 还有大型企业和电信用的isg系列两款,不是标准1u的,比较大; 刚刚在国外发布的srx系列,集路由、交换和防火墙为一体。

juniper防火墙功能介绍二:1、isg 1000/2000防火墙:a、isg是典型的 firewall/产品b、该系列的局限是缺少全套的utm功能c、附加的 ips模块没有真正地和isg融合在一起d、2004年开始销售,现在已经接近产品的终结。

其客户称之为“the last of the good netscreen firewalls”,并且对juniper转向采用ssg来争夺utm市场表示不是很理解。

2、secure services gateway (ssg)防火墙:a、可怜的性能和安全效果,绝大多数juniper/netscreen用户会选择isg和idp,而不会是ssg系列,据报道,ssg的反垃圾邮件功能效果非常差 (低于40%的捕获率),在web过滤上缺乏细粒度控制fortigate ips在性能和有效性上高于 ssg ips,fortigate utm安全服务是完全集成在一起的,在ssg平台调试各个厂家产品的问题是令人痛苦的。

b、ssg 550是juniper utm产品中最高端产品 (企业级)•性能远低于fortigate-1000a和3600a•ssg 550防火墙吞吐量仅为1 gbps, fg-1000a的防火墙吞吐量为 2 gbps,fg3600a则为 6 gbps•ssg 550 标准型号仅有 4个 10/100/1000接口,六个扩展插槽,每个插槽仅能支持一个千兆接口•juniper对于每个额外接口要求支付$1500,要达到fg1000a 的接口密度,需要共支付 $19,500,无法达到 12x gige接口,也无法升级到10g接口c、它采用的是 kaspersky的 av, symantec的反垃圾软件,surfcontrol的web过滤技术•它没有自己的团队支持这些服务,这就意味着响应速度慢,以及它合作伙伴发生变化给用户带来不可知的风险,比如以前它是与趋势的合作•juniper没有获得icsa labs的 av和ips认证,也没有nss utm/av认证,vb100%d、ssg 550 提供了额外的 wan接口,比如 t1/e1, ds3 或 ppp (serial)•需要为每个端口支持$1000到$8500,其占据扩展接口,降低了端口密度,也许会比采用外接 wan csu/dsus便宜一些。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Juniper 防火墙的一些概念

安全区(Security Zone):Juniper 防火墙增加了全新的安全区域(Security Zone)的概念,安全区域是一个逻辑的结构,是多个处于相同属性区域的物理接口的集合。

当不同安全区域之间相互通讯时,必须通过事先定义的策略检查才能通过;当在同一个安全区域进行通讯时,默认状态下允许不通过策略检查,经过配置后也可以强制进行策略检查以提高安全性。

安全区域概念的出现,使防火墙的配置能更灵活同现有的网络结构相结合。

以下图为例,通过实施安全区域的配置,内网的不同部门之间的通讯也必须通过策略的检查,进一步提高的系统的安全。

接口(Interface):信息流可通过物理接口和子接口进出安全区(Security Zone)。

为了使网络信息流能流入和流出安全区,必须将一个接口绑定到一个安全区,如果属于第3 层安全区,则需要给接口分配一个IP地址。

虚拟路由器(Virtual Router):Juniper 防火墙支持虚拟路由器技术,在一个防火墙设备里,将原来单一路由方式下的单一路由表,进化为多个虚拟路由器以及相应的多张独立的路由表,提高了防火墙系统的安全性以及IP 地址配置的灵活性。

安全策略(Policy):Juniper防火墙在定义策略时,主要需要设定源IP地址、目的IP地址、网络服务以及防火墙JUNIPER 防火墙快速安装手册的动作。

在设定网络服务时,Juniper 防火墙已经内置预设了大量常见的网络服务类型,同时,也可以由客户自行定义网络服务。

在客户自行定义通过防火墙的服务时,需要选择网络服务的协议,是UDP、TCP还是其它,需要定义源端口或端口范围、目的端口或端口范围、网络服务在无流量情况下的超时定义等。

因此,通过对网络服务的定义,以及IP地址的定义,使Juniper防火墙的策略细致程度大大加强,安全性也提高了。

除了定义上述这些主要参数以外,在策略中还可以定义用户的认证、在策略里定义是否要做

地址翻译、带宽管理等功能。

通过这些主要的安全元素和附加元素的控制,可以让系统管理员对进出防火墙的数据流量进行严格的访问控制,达到保护内网系统资源安全的目的。

映射IP(MIP):MIP是从一个IP 地址到另一个IP 地址双向的一对一映射。

当防火墙收到一个目标地址为MIP 的内向数据流时,通过策略控制防火墙将数据转发至MIP 指向地址的主机;当MIP映射的主机发起出站数据流时,通过策略控制防火墙将该主机的源IP 地址转换成MIP 地址。

虚拟IP(VIP):VIP是一个通过防火墙外网端口可用的公网IP地址的不同端口(协议端口如:21、25、110等)与内部多个私有IP地址的不同服务端口的映射关系。

通常应用在只有很少的公网IP地址,却拥有多个私有IP地址的服务器,并且这些服务器是需要对外提供各种服务的。

防火墙恢复密码及出厂配置的方法:

当防火墙密码遗失的情况下,我们只能将防火墙恢复到出厂配置,方法是:

①记录下防火墙的序列号(又称Serial Number,在防火墙机身上面可找到);

②使用控制线连接防火墙的Console 端口并重起防火墙;

③防火墙正常启动到登录界面,是用记录下来的序列号作为登录的用户名/密码,根据防火墙的提示恢复到出厂配置。

7.2、防火墙软件(ScreenOS)更新

关于ScreenOS:

Juniper 防火墙的OS 软件是可以升级的,一般每一到两个月会有一个新的OS 版本发布,OS 版本如:5.0.0R11.0,其中R 前面的5.0.0 是大版本号,这个版本号的变化代表着功能的变化;R后面的11.0是小版本号,这个号码的变化代表着BUG 的完善,因此一般建议,在大版本号确定的情况下,选择小版本号大的OS 作为当前设备的OS。

关于OS 升级注意事项:

升级OS 需要一定的时间,根据设备性能的不同略有差异,一般情况下大约需要5分钟的时间。

在升级的过程中,一定要保持电源的供应、网线连接的稳定,最好是将防火墙从网络中暂时取出,待OS 升级完成后再将防火墙设备接入网络。

ScreenOS 升级(WebUI):Configuration > Update > ScreenOS/Keys。

ScreenOS 升级(CLI):ns208-> save software from tftp 1.1.7.250 newimage to flash

7.1、防火墙配置文件的导出和导入

配置文件的导出

配置文件的导出(WebUI):在Configuration > Update > Config File位置,点选:Save to file,将当前的防火墙设备的配置文件导出为一个无后缀名的可编辑文本文件。

配置文件的导出(CLI):ns208-> save config from flash to tftp 1.1.7.250 15Jun03.cfg

配置文件的导入

配置文件的导入(WebUI):在Configuration > Update > Config File 位置,1、点选:Merge to Current Configuration,覆盖当前配置并保留不同之处;2、点选:Replace Current Configuration

替换当前配置文件。

导入完成之后,防火墙设备会自动重新启动,读取新的配置文件并运行。

配置文件的导入(CLI):ns208-> save config from tftp 1.1.7.250 15June03.cfg to flash

或者ns208->save config from tftp 1.1.7.250 15June03.cfg merge。