查看用户拥有哪些系统权限、对象权限和角色

sap权限检查方法

sap权限检查方法SAP系统的权限检查可是个很重要的事儿呢,就像家里的钥匙管理一样,得确保每个人只能进自己该进的“房间”。

咱先说说最基本的,就是通过事务代码来检查权限。

在SAP里,每个操作都有对应的事务代码。

你要是想知道自己有没有某个操作的权限,就试着输入那个事务代码呗。

要是能顺利打开相关的操作界面,那大概率是有这个权限的。

要是系统弹出个警告或者干脆不让你进,那就是权限不够啦。

这就好比你拿钥匙开一扇门,钥匙插不进去或者拧不动,那就是没这个门的钥匙呗。

还有呢,查看用户角色分配也是个重要的方法。

每个用户在SAP里都被分配了特定的角色,这些角色就像是一个个权限的集合包。

你可以在系统里找到用户管理的部分,看看某个用户被分配了哪些角色。

如果一个角色包含了特定的权限,而用户拥有这个角色,那理论上就有相关权限。

这就像你在一个团队里,你的职位决定了你能做哪些工作一样。

比如说你是个小会计,那你就有会计相关的操作权限,要是你想做采购的事儿,没有被分配采购相关的角色,那肯定就不行啦。

另外呀,查看权限对象也是很关键的一步。

权限对象就像是一个个小的权限模块,每个权限对象规定了不同的权限规则。

在SAP系统里,可以深入到权限对象的设置里,看看对于某个操作,权限是怎么定义的。

比如说对于创建销售订单这个操作,权限对象可能会规定哪些字段你能修改,哪些你只能查看。

这就像是游戏里的规则一样,每个关卡都有自己的小规则,你得按照这个规则来玩。

不过呢,权限检查有时候也会有点小麻烦。

因为SAP系统很复杂,权限设置可能会相互关联。

就像一个复杂的拼图,一块拼错了,可能就影响整个画面。

有时候你觉得自己应该有某个权限,但是实际操作不行,那可能就是其他相关的权限设置出了问题。

这时候就需要耐心一点,一点点排查啦。

就像你找东西丢在哪里了,要把每个可能的地方都翻一翻一样。

总之呢,SAP权限检查虽然有点小复杂,但只要掌握了这些基本的方法,就像手里有了小法宝,遇到权限问题的时候就不会太慌啦。

数据库权限管理与访问控制测试

数据库权限管理与访问控制测试(答案见尾页)一、选择题1. 数据库管理员应该如何为用户分配访问权限?A. 根据用户的职位和需求分配权限B. 根据用户的技能和经验分配权限C. 根据用户对数据的了解程度分配权限D. 随机分配权限2. 在MySQL中,哪种权限允许用户从一个数据库迁移到另一个数据库?A. SELECTB. INSERTC. ALTERD. CREATE3. 触发器的作用是什么?A. 防止数据库中的数据被篡改B. 允许用户定义自己的数据库操作规则C. 管理数据库中的数据完整性D. 控制并发访问数据库4. 什么是数据库的访问控制列表(ACL)?A. 一种安全机制,用于限制用户对数据库资源的访问B. 一种存储在数据库中的日志文件,记录所有用户的操作C. 一种数据库对象,用于存储用户信息D. 一种查询语言,用于检索数据库中的数据5. 在Oracle数据库中,如何为用户定义角色并分配权限?A. 使用GRANT语句B. 使用REVOKE语句C. 通过图形用户界面管理D. 编写SQL脚本6. 什么是数据库的事务隔离级别?它有哪些类型?A. 读未提交(Read Uncommitted)B. 读已提交(Read Committed)C. 可重复读(Repeatable Read)D. 串行化(Serializable)7. 在SQL Server中,如何查看用户的默认权限?A. 使用系统视图sys.database_principalsB. 使用系统视图sys.sql_modulesC. 使用系统视图sys.objectsD. 使用系统视图sys.schemas8. 数据库的审计功能可以记录哪些类型的事件?A. 数据库操作事件B. 用户登录事件C. 系统错误事件D. 网络连接事件9. 在PostgreSQL中,如何实现行级安全性(Row-Level Security)?A. 使用GRANT和REVOKE语句B. 使用数据库触发器C. 使用中间件产品D. 使用存储过程10. 什么是数据库的完整性约束?它有哪些类型?A. 唯一性约束(Unique Constraints)B. 非空约束(Not Null Constraints)C. 外键约束(Foreign Key Constraints)D. 检查约束(Check Constraints)11. 数据库权限管理的主要目的是什么?B. 确保数据安全性C. 增加数据库存储空间D. 降低数据库故障率12. 在数据库权限管理中,哪项操作可以授予用户访问特定表的权限?A. GRANT SELECT ON table_name TO user;B. GRANT UPDATE ON table_name TO user;C. GRANT INSERT ON table_name TO user;D. GRANT DELETE ON table_name TO user;13. 下列哪种类型的权限通常用于控制用户对数据库对象的操作权限?A. 授权权限B. 转授权权限C. 拒绝权限D. 限制权限14. 在数据库访问控制中,哪种权限允许用户执行特定的数据库操作,但可能不授予对整个数据库的访问权限?A. 精确权限B. 权限提升C. 细粒度权限D. 最小权限原则15. 数据库管理员应该采取哪些措施来确保数据库权限的合理分配和使用?A. 定期审查用户权限B. 强制实施最小权限原则C. 鼓励用户滥用权限D. 忽视权限审计的重要性16. 下列哪个选项不是数据库权限管理的常见类型?A. 数据访问权限B. 数据操纵权限C. 数据控制权限17. 在设置数据库权限时,管理员应该遵循的原则是什么?A. 尽可能授予最多的权限B. 尽可能限制用户的权限C. 根据用户角色分配权限D. 仅授予用户当前需要的权限18. 如果用户账户被撤销,其拥有的所有权限应如何处理?A. 自动删除B. 保留一段时间以供将来使用C. 归还给系统管理员D. 取消但保留记录19. 在数据库权限管理中,以下哪种情况通常不需要立即撤销用户权限?A. 用户离职B. 用户请假C. 用户违反公司政策D. 用户需要临时访问特定数据20. 在数据库权限管理中,以下哪项不是常见的权限类型?A. SELECTB. INSERTC. UPDATED. DELETE21. 下列哪种操作通常需要管理员权限才能执行?A. 查询某个表的数据B. 修改其他用户的表数据C. 创建新的数据库用户D. 修复数据库错误22. 触发器在数据库中的作用是什么?A. 记录数据修改历史B. 管理数据库中的触发器C. 自动执行特定的数据库操作D. 控制用户访问权限23. 在数据库访问控制中,哪种类型的权限可以限制用户对特定数据的访问?A. 列级权限B. 行级权限C. 数据库级权限D. 用户级权限24. 下列哪种情况不符合数据库访问控制的设计原则?A. 最小权限原则:只授予用户完成工作所必需的权限B. 避免过度授权:不要授予不必要的权限C. 权限分离:不同用户分配不同的权限D. 全部授权:给予用户所有可能的权限25. 在数据库权限管理中,如何实现权限的撤销?A. 使用REVOKE语句B. 使用GRANT语句C. 直接删除用户账号D. 修改用户权限设置26. 数据库审计的目的是什么?A. 检查数据库系统的性能B. 监控数据库活动C. 防止未授权访问D. 修复数据库错误27. 在数据库权限管理中,如何确保权限的粒度?A. 使用严格的权限分类B. 将用户划分为不同的组C. 使用角色来管理权限D. 限制用户访问的数据库对象数量28. 下列哪种情况不符合数据库权限管理的最佳实践?A. 为每个用户分配唯一的用户名和密码B. 定期审查和更新用户权限C. 使用强密码策略D. 将敏感数据存储在用户自己的数据库中29. 在数据库系统中,以下哪个不是访问控制技术?A. 基于角色的访问控制(RBAC)B. 基于属性的访问控制(ABAC)C. 访问控制列表(ACL)D. 最小权限原则30. 下列哪种权限管理策略可以限制用户对特定数据行的访问?A. 行级权限B. 列级权限C. 模式级权限D. 用户级权限31. 在数据库中,哪种类型的权限通常用于控制用户对表结构的修改能力?A. INSERT权限B. UPDATE权限C. DELETE权限D. SELECT权限32. 在数据库权限管理中,以下哪个概念是指授予用户或角色执行特定操作的权限?A. 权限B. 访问权限C. 权限级别D. 授权33. 在数据库系统中,哪种类型的访问控制是基于用户身份的?A. 强制访问控制(MAC)B. 自主访问控制(DAC)C. 基于角色的访问控制(RBAC)D. 基于属性的访问控制(ABAC)34. 数据库管理员应该定期审查用户的权限设置,以确保它们仍然符合组织的安全需求。

oracle 查看用户、权限、角色

查看用户、权限、角色的命令和视图a1.查看所有用户:select * from dba_users;select * from all_users;select * from user_users;2.查看用户系统权限:select * from dba_sys_privs;select * from session_privs;select * fromuser_sys_privs;3.查看用户对象权限:select * from dba_tab_privs;select * from all_tab_privs;select * fromuser_tab_privs;4.查看所有角色:select * from dba_roles;5.查看用户所拥有的角色:select * from dba_role_privs;select * from user_role_privs;b概述与权限,角色相关的视图大概有下面这些:DBA_SYS_PRIVS:查询某个用户所拥有的系统权限USER_SYS_PRIVS:查询当前用户所拥有的系统权限SESSION_PRIVS:查询当前用户所拥有的全部权限ROLE_SYS_PRIVS:查询某个角色所拥有的系统权限注意:要以SYS用户登陆查询这个视图,否则返回空.ROLE_PRIVS:当前角色被赋予的角色SESSION_ROLES:当前用户被激活的角色USER_ROLE_PRIVS:当前用户被授予的角色另外还有针对表的访问权限的视图:TABLE_PRIVILEGESALL_TAB_PRIVSROLE_TAB_PRIVS:某个角色被赋予的相关表的权限oracle与用户角色权限相关的视图Oracle 本身的数据字典设计我个人觉得很合理,因为DBA_xxx,ALL_xxx,USER_xxx让人一看大概就知道这个视图是干什么用的.本文简要总结了一下与权限,角色相关的视图.一.概述与权限,角色相关的视图大概有下面这些:1、DBA_SYS_PRIVS:查询某个用户所拥有的系统权限。

Oracle查看默认表空间

SYS@oracle10>create table t of k;

Table created.

SYS@oracle10>select table_name from dba_tables where table_name = 'T';

no rows selected

这个是由scott用户用expdp从源端数据库导出数据时的job_name,dba_all_tables查出的是跟用户的对象以及相关对象,文档是这么说的:

1.DBA_ALL_TABLES describes all object tables and relational tables in the database.

DBA WM_ADMIN_ROLE NO

DBA GATHER_SYSTEM_STATISTICS NO

DBA JAVA_DEPLOY NO

DBA JAVA_ADMIN NO

select t.grantee,t.granted_role, t.admin_option, t.default_role

from dba_role_privs t

where t.grantee = 'SCOTT';

GRANTEE GRANTED_ROLE ADMIN_OPTION DEFAULT_ROLE

RESOURCE CREATE SEQUENCE NO

RESOURCE CREATE TYPE NO

RESOURCE CREATE PROCEDURE NO

RESOURCE CREATE CLUSTER NO

SCOTT RESOURCE NO YES NO

Oracle基本操作《DOC命令》

系统权限在doc命令中启动Oracle(注意下文中<>为不存在只是为了标识)其中的一些权限为系统权限(都是用超级管理员授予的)1:启动SQL*PLUS:在相应盘符下输入:sqlplus / as sysdba;<默认的用户是SYS>2:启动监听器在相应盘符下输入:lsnrctl start(我的电脑默认在D盘下)3:启动实例在相应盘符下输入:oradim -starup -sid sjbitdb(我的电脑默认在D盘下)4:展示当前用户名在SQL语句中输入:show user;5:创建用户在SQL语句中输入:create user <用户名> identified by <用户密码> ;6:为用户创建会话权限在SQL语句中输入:grant create session to <用户名>;7:使用用户登录在相应盘符下语句中输入:sqlplus <用户名>/<密码> 注意后面没有分号。

8:为用户创建表权限在SQL语句中输入:grant create table to <用户名>;9:为用户创建表空间权限在SQL语句中输入:grant unlimited tablespace to <用户名>;(unlimited是没有任何限制的意思)10:创建表在SQL语句中输入:create table <表名称> (<列名> <数据类型>);(举例)11:向表中插入数据在SQL语句中输入:insert into <表名称> values(<值>);(举例)12:查询表中的数据在SQL语句中输入:select * form <表名称>;13:删除表在SQL语句中输入:drop table <表名称>;14:撤销用户的会话权限在SQL语句中输入:revoke create session fr om <用户名>;15:撤销用户的创建表权限在SQL语句中输入:revoke create table from <用户名>;16:撤销用户的创建表空间权限在SQL语句中输入:revoke unlimited tablespace from <用户名>;17:查询当前用户拥有哪些系统权限在SQL语句中输入:select * from user_sys_privs;(实际上展示的是一个视图) 18:删除用户:在SQL语句中输入:drop user <用户名>;19:把某个系统权限权限授权给所有用户:在SQL语句中输入:grant (create session<会话权限也就是允许某管理员登录的权限>) 、(create table<创建表权限>)、(unlimited tablespace<创建表空间权限>) 、(create any table<创建任意表权限>) to public;对象权限简单来说超级管理员拥有的权限叫做系统权限,普通用户拥有的权限叫做对象权限。

如何查看oracle用户具有的权限和角色

如何查看oracle⽤户具有的权限和⾓⾊1.查看所有⽤户:select*from dba_users;select*from all_users;select*from user_users;2.查看⽤户或⾓⾊系统权限(直接赋值给⽤户或⾓⾊的系统权限):select*from dba_sys_privs;select*from user_sys_privs;3.查看⾓⾊(只能查看登陆⽤户拥有的⾓⾊)所包含的权限sql>select*from role_sys_privs;4.查看⽤户对象权限:select*from dba_tab_privs;select*from all_tab_privs;select*from user_tab_privs;5.查看所有⾓⾊:select*from dba_roles;6.查看⽤户或⾓⾊所拥有的⾓⾊:select*from dba_role_privs;select*from user_role_privs;7.查看哪些⽤户有sysdba或sysoper系统权限(查询时需要相应权限)select*from V$PWFILE_USERS⽐如我要查看⽤户 wzsb的拥有的权限:SQL>select*from dba_sys_privs where grantee='WZSB';GRANTEE PRIVILEGE ADMIN_OPTION------------------------------ ---------------------------------------- ------------WZSB CREATE TRIGGER NOWZSB UNLIMITED TABLESPACE NO⽐如我要查看⽤户 wzsb的拥有的⾓⾊:SQL>select*from dba_role_privs where grantee='WZSB';GRANTEE GRANTED_ROLE ADMIN_OPTION DEFAULT_ROLE------------------------------ ------------------------------ ------------ ------------WZSB DBA NO YES查看⼀个⽤户所有的权限及⾓⾊select privilege from dba_sys_privs where grantee='WZSB'unionselect privilege from dba_sys_privs where grantee in(select granted_role from dba_role_privs where grantee='WZSB' );。

登录、用户、角色、权限

1. 管理和维护登录名技术1.1 SQL Server的身份验证模式用户想操作SQL Server中某一数据库中的数据,必须满足以下3个条件:首先,登录SQL Server服务器时必须通过身份验证;其次,必须是该数据库的用户或者是某一数据库角色的成员;最后,必须有执行该操作的权限。

由此可看SQL Server数据库的安全性检查是通过登录名、用户、权限来完成的。

1.1.1 Windows 身份验证模式当用户通过Windows用户帐户进行连接时,SQL Server通过回叫Windows 以获得信息,重新验证帐户名和密码,并在sys.syslogins系统视图中查找该帐户,确定该帐户是否有权限登录。

在这种方式下,用户不必提供登录名和密码让SQL server验证。

1.1.2混合验证模式混合验证模式使用户能够通过Windows身份验证或SQL Server身份验证与SQL Server 实例连接。

在SQL Server验证模式下,SQL Server在sys.syslogins系统视图中检测输入的登录名和密码。

如果在sys.syslogins视图中存在该登录名,并且密码也是匹配的,那么该登录名可以登录到SQL Server;否则,登录失败。

在这种方式下,用户必须提供登录名和密码,让SQL server验证。

1.1.3设置验证模式可以使用SQL Server Management Studio来设置或改变验证模式。

当使用SQL Server Management Studio时,应遵循以下步骤:(1)打开SQL Server Management Studio,在“对象资源管理器”中,右击需要修改验证模式的服务器,再单击快捷菜单中的“属性”选项,出现服务器属性对话框,在服务器属性对话框中单击“安全性” 选择页。

(2)如果想仅使用Windows身份验证,选择“Windows身份验证模式”;如果想使用混合认证模式,选择“SQL Server和Windows身份验证模式”。

Oracle数据库管理与开发第9章 系统安全管理

INSERT

SELECT

UPDATE

创建用户角色

创建用户角色的语法:

create role role_name [ not identified | identified by [password] | [exeternally] | [globally]]

试一试

创建一个名为designer的角色,该角色的口令为123456

创建用户

试一试

创建一个mr用户,口令为mrsoft,并设置默认的表空间为users,临时表 空间为temp的用户。

SQL> create user mr identified by mrsoft default tablespace users temporary tablespace temp;

安全特性

3.过程安全 过程方案的对象权限(其中包括独立的过程、函数和包)只有EXECUTE权限,将这个权限 授予需要执行的过程或需要编译另一个需要调用它的过程。 (1)过程对象。具有某个过程的EXECUTE对象权限的用户可以执行该过程,也可以编译引 用该过程的程序单元。过程调用时不会检查权限。具有EXECUTE ANY PROCEDURE系统权限的 用户可以执行数据库中的任何过程。当用户需要创建过程时,必须拥有CREATE PROCEDURE 系统权限或者是CREATE ANY PROCEDURE系统权限。当需要修改过程时,需要ALTER ANY PROCEDURE系统权限。 拥有过程的用户必须拥有在过程体中引用的方案对象的权限。为了创建过程,必须为过程 引用的所有对象授予用户必要的权限。 (2)包对象。拥有包的EXECUTE对象权限的用户,可以执行包中的任何公共过程和函数, 能够访问和修改任何公共包变量的值。对于包不能授予EXECUTE权限,当为数据库应用开发 过程、函数和包时,要考虑建立安全性。

SQL 数据控制语言(安全性和授权)考试

SQL 数据控制语言(安全性和授权)考试(答案见尾页)一、选择题1. SQL 中,哪个关键字用于授予用户权限?A. GRANTB. REVOKEC. CREATED. ALTER2. 在 SQL 中,哪个性能优化措施可以提高查询速度?A. 使用索引B. 避免使用子查询C. 使用 JOIN 代替子查询D. 避免使用 LIKE '%xx'3. SQL 中,哪个命令用于改变表的结构?A. INSERTB. DELETEC. ALTER TABLED. CREATE4. 在 SQL 中,如何查看当前数据库?A. SELECT DATABASE()B. SHOW DATABASESC. USE 数据库名D. None of the above5. SQL 中,哪个关键字用于撤销用户权限?A. GRANTB. REVOKEC. CREATE6. 在 SQL 中,如何限制用户对某个表的访问权限?A. 使用 CREATE VIEWB. 使用 INSERTC. 使用 DELETED. 使用 GRANT 和 REVOKE7. SQL 中,哪个命令用于创建新的数据库?A. CREATE DATABASEB. CREATE TABLEC. INSERT INTOD. SELECT8. 在 SQL 中,如何查看用户列表?A. SELECT USER()B. SHOW USERC. SELECT CURRENT_USERD. SHOW PROCESSLIST9. SQL 中,哪个关键字用于指定查询结果的排序方向?A. ORDER BYB. GROUP BYC. HAVINGD. DISTINCT10. 在 SQL 中,如何修改用户的默认数据库?A. ALTER USER 用户名 SET DEFAULT DATABASE=新数据库名B. UPDATE 用户名 SET DEFAULT DATABASE=新数据库名C. ALTER DATABASE 用户名 SET DEFAULT DATABASE=新数据库名D. None of the above11. SQL 中的哪些操作可以用来给用户授权?B. INSERTC. UPDATED. DELETE12. 在 SQL 中,哪条语句可以用来查看用户权限?A. SELECT user_permissionsB. SHOW GRANTSC. CHECK PRIVILEGESD. VIEW USER_PERMISSIONS13. 什么是触发器?它在数据库中的作用是什么?A. 触发器是一种数据库对象,它在进行任何 INSERT、UPDATE、DELETE 语句时都会被自动执行。

系统权限与用户权限

SQL> grant select on sys.dba_users to jie2;

Grant succeeded.

SQL> conn jie2/jie; --用户jie2 登录

Connected.

SQL> select username from sys.dba_users where rownum<2;

(2)系统权限无级联,即A授予B权限,B授予C权限,如果A收回B的权限,C的权限不受影响;系统权限可以跨用户回收,即A可以直接收回C用户的权限。

系统权限回收:系统权限只能由DBA用户回收

命令:SQL> Revoke create table from jie1;

系统权限收回的时候是不会级联收回的,以上已经证明

select * from system_privilege_map;

查询用户拥有哪些权限:

SQL> select * from dba_role_privs; 查看用户拥有的角色

SQL> select * from dba_sys_privs; 查看用户拥有的权限

SQL> select * from role_sys_privs; 查看角色拥有的权限

Revoke succeeded.

SQL> conn jie1/jie; --jie1用户登录

Connected.

SQL> select * from sys.dba_users;

select * from sys.dba_users

*

Connected.

SQL> create table tb_jie2(id number); --用户jie1创建表失败

权限处理常用表

权限处理常用表:

1.查看系统有哪些权限字段:SU20以下标记的部分是记录给字段可取的值,Table:AUTHX

2.查看系统有哪些默认的权限对象:SU21,Tabel:TOBJT and TOBJ 可以查看权限类---

权限对象---权限字段

3.基于事务的权限对象检查:SU24,Tabel:USOBX 查看事务码有哪些授权对象USOBT

查事务代码授权对象的默认值

4.用户Role 权限对象事务代码关系:SUIM

5.Table:AGR_TCODES 将角色分配到事务代码:看角色有哪些事务码

AGR_USERS 查询用户拥有的角色

AGR_DEFINE 角色清单

AGR_TEXTS 角色对应的文本

AGR_1016 通过角色找到参数名称

UST10S 中通过参数名称& 对象找到权限

UST12中通过对象& 权限找到具体的授权值

USR02 用户清单

USER_ADDR:用户清单看用户描述可替代USR02

TACT:查看作业的描述如ACTVT字段的作业类型的文本

6.TSTC(用se11查看):存放所有的TCODE

7.查看BOM:MAST,ZBPMPO,ZBPM_LOG,ZBPM_PO_TEMP

9.查询SAP表:USR05:ID参数值。

U890人力资源产品介绍

U890产品介绍前言用友ERP-U8V890(以下简称U890)作为新产品,为了让大家对U890产品有一全面完整的了解,制作了U890全产品介绍手册,本手册覆盖财务会计、供应链、生产制造、管理会计、人力资源、集团应用、决策支持、OA、网络分销、连锁零售、企业应用集成、UAP 等部分,旨在让大家通过此手册认知和了解U890产品的整体功能特点。

每一产品模块介绍主要包含以下内容,本产品主要能处理哪些业务?可以与哪些产品集成应用?可以适应哪些行业应用?面向的适用人员有哪些?有哪些主要功能特点、亮点?一、U8管理软件平台U8平台 U8平台是U8应用产品的基础,完整的平台功能将会有力地保证U8各产品的顺利开发和应用,保证各种不同的产品在数据、流程和应用上可以无缝集成,界面与操作完全一致。

U890产品的平台功能非常丰富和强大,涉及的范围和内容也相当广泛,她能灵活地帮助使用者实现ERP系统集中协作管理和高度的个性化定制,平台的架构主要包括企业应用门户、系统管理和服务、公共控件及权限管理、EAI(企业应用集成),以及U8工作流系统和应用开发平台UAP。

门户 Portal【门户(Portal)】适用于所有使用ERP-U8的业务人员,以及企业的IT管理人员。

门户是操作员登录后首先看到的界面,通过该界面可以操作有权限的产品模块进行业务处理,可以快速获取ERP系统的消息和任务通知以及各个业务相关的预警信息等内容,门户既是统一的管理入口,也是每个操作员个性化的工作场景。

主要功能特点业务:依据用户所购买的产品模块,以及操作员的功能权限,显示所有可操作的业务点,点击进入相应的管理界面,如财务会计节点下实现凭证的录入和维护等。

●统一参数设置:包括了应用服务器配置、远程配置、多语言配置,以及财务、决策支持、OA产品的配置和管理。

提供了数据复制管理器用以进行系统数据的快速复制,数据下发、数据接受和数据对照功能将满足有集团应用需求的用户,并提供了相关的接口实现与NC产品的凭证互通。

userinfo

--解锁并设置远程登录尝试次数

alter profile default limit failed_login_attempts unlimited;

--orcale 权限管理。建议给角色分配权限,然后将用户分配到角色下。

dba role拥有所有的系统权限----包括无限制的空间限额和给其他用户授予各种权限的能力。system由dba用户拥有。下面介绍一些dba经常使用的典型权限。*/

--权限说明

/*connect和resource是两个系统内置的角色,和dba是并列的关系。

系统权限:系统规定用户使用数据库的权限。(系统权限是对用户而言)。

grant all on <table name> to public; -- public表示是所有的用户,这里的all权限不包括drop。

--修改用户:

alter user username identified password

default tablespace tablespace

alter user acc01 default tablespace users;

--修改用户临时表空间

alter user acc01 temporary tablespace temp_data;

--查询默认临时表空间

select * from database_properties where property_name='default_temp_tablespace';

--查看所有用户:

select * from dba_users;

Oracle新建用户、角色,授权,建表空间

Oracle新建用户、角色,授权,建表空间oracle数据库的权限系统分为系统权限与对象权限。

系统权限( database systemprivilege )可以让用户执行特定的命令集。

例如,create table权限允许用户创建表,grant any privilege 权限允许用户授予任何系统权限。

对象权限( database object privilege )可以让用户能够对各个对象进行某些操作。

例如delete权限允许用户删除表或视图的行,select权限允许用户通过select从表、视图、序列(sequences)或快照(snapshots)中查询信息。

每个oracle用户都有一个名字和口令,并拥有一些由其创建的表、视图和其他资源。

oracle角色(role)就是一组权限(privilege)(或者是每个用户根据其状态和条件所需的访问类型)。

用户可以给角色授予或赋予指定的权限,然后将角色赋给相应的用户。

一个用户也可以直接给其他用户授权。

一、创建用户oracle内部有两个建好的用户:system和sys。

用户可直接登录到system用户以创建其他用户,因为system具有创建别的用户的权限。

在安装oracle时,用户或系统管理员首先可以为自己建立一个用户。

例如:Sql代码create user user01 identified by u01;该命令还可以用来设置其他权限,详细情况参见自学资料。

要改变一个口令,可以使用alter user命令:<span style="white-space: pre;"> alter user user01 identified by usr01;</span><span style="white-space: pre;"><span style="white-space: normal;"> </span> </span>现在user01的口令已由“u01”改为“usr01”。

【IT专家】oracle权限和同义词 笔记

本文由我司收集整编,推荐下载,如有疑问,请与我司联系oracle权限和同义词笔记2012/09/25 4671 1.查看当前用户所拥有的系统权限 select * from session_privs; 2.查看数据库内的所有角色select * from dba_roles; 4.查看当前用户所拥有的角色select * from session_roles; 5.查看角色的嵌套关系和所授予的用户select * from dba_role_privs order by 1; 6.其他查看角色和权限的命令select * from role_sys_privs; select * from dba_sys_privs; 7.表级对象权限select * from user_tab_privs_made; select * from user_tab_privs_recd; 8.列上的对象权限select * from user_col_privs_made; select * from user_col_privs_recd; 9.比较connect和resoucr角色的权限差别select grantee,privilege from dba_sys_privs where grantee=‘RESOURCE’ OR GRANTEE LIKE ‘CONNECT’ 10.查看oracle的版本select version from v$instance; select * from role_role_privs where role=‘CONNECT’ CONNECT角色在10g以后就只有create session的权限了,以前其他版本的权限都被取消了。

当RESOURCE角色被授予一个用户后,该用户自动拥有了unlimited tablespace的系统权限。

select * from role_role_privs select * from role_sys_privs; select * from role_tab_privs; select * from role_wm_privs; 查看某个role赋给了哪些user或role:select * from DBA_ROLE_PRIVS where GRANTee=‘ifm30’; select * from dba_users; grant RESOURCE to TYF with admin option commit 创建同义词:create public synonym table_name for user.table_name;2.删除同义词:drop public synonym table_name;3.查看所有同义词:select * from dba_synonyms Oracle同义词的作用1) 多用户协同开发中,可以屏蔽对象的名字及其持有者。

数据库管理系统中的用户角色与权限控制

数据库管理系统中的用户角色与权限控制数据库管理系统作为组织和管理数据的重要工具,需要确保对数据的安全性和完整性进行有效控制。

为了实现这一目标,数据库管理系统引入了用户角色与权限控制的概念。

用户角色和权限控制可以帮助管理者对数据库中的各种对象进行管理和访问控制,从而实现对数据的合法使用和保护。

用户角色是指在数据库管理系统中定义的一组权限集合,它可以根据不同的功能需求来定义,例如:管理者、用户、数据分析师等。

不同的用户角色拥有不同的权限,这些权限决定了用户能够进行的操作范围。

通过为每个用户分配相应的用户角色,数据库管理员可以实现对用户权限的集中管理,提高系统的安全性和管理效率。

在数据库管理系统中,权限是指用户在系统中执行各种操作的能力。

这些操作可以包括对数据库表进行查询、插入、更新和删除,对视图进行创建和修改,对用户角色进行设置和管理等。

权限系统可以根据实际需求进行灵活配置,确保用户只能对其负责的数据进行访问和修改,从而防止非法操作和数据泄漏。

为了实现用户角色与权限的控制,数据库管理系统通常提供一系列的管理功能。

其中包括用户管理、角色管理和权限管理等。

用户管理用于创建、修改和删除用户的账户,通过这些账户来记录用户的身份和访问权限。

角色管理用于定义不同的角色类型,并将相应的权限分配给不同的角色。

权限管理用于为不同的角色和用户分配相应的权限,并对其进行修改和撤销。

通过这些管理功能,数据库管理员可以根据组织的需求,对用户角色和权限进行灵活的配置和管理。

在实际应用中,数据库管理系统中的用户角色与权限控制具有重要的意义。

首先,可以确保数据的安全性和完整性。

合理的用户角色与权限控制能够限制用户的访问权限,防止未经授权的操作对数据库造成破坏。

其次,可以提高系统的管理效率。

通过定义不同的用户角色和权限,可以将系统的管理权限进行分配和限制,使得系统管理员能够更好地管理和维护数据库。

此外,用户角色与权限控制还可以帮助组织满足合规要求,遵循隐私法规和数据保护政策。

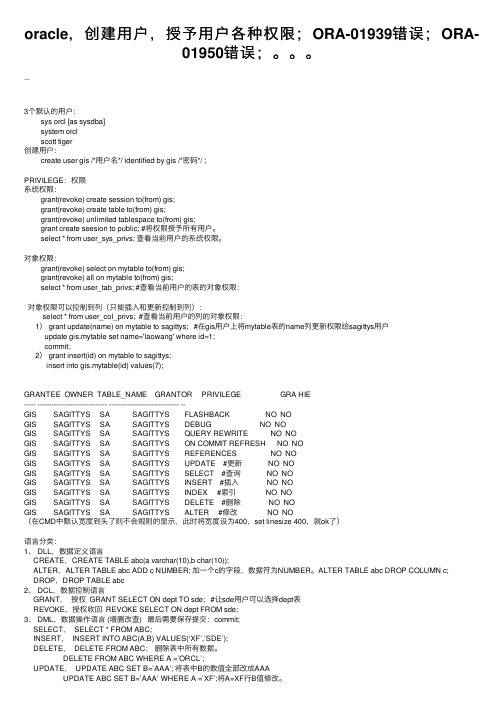

oracle,创建用户,授予用户各种权限;ORA-01939错误;ORA-01950错误;。。。

oracle,创建⽤户,授予⽤户各种权限;ORA-01939错误;ORA-01950错误;。

...3个默认的⽤户:sys orcl [as sysdba]system orclscott tiger创建⽤户:create user gis /*⽤户名*/ identified by gis /*密码*/ ;PRIVILEGE:权限系统权限:grant(revoke) create session to(from) gis;grant(revoke) create table to(from) gis;grant(revoke) unlimited tablespace to(from) gis;grant create seesion to public; #将权限授予所有⽤户。

select * from user_sys_privs; 查看当前⽤户的系统权限。

对象权限:grant(revoke) select on mytable to(from) gis;grant(revoke) all on mytable to(from) gis;select * from user_tab_privs; #查看当前⽤户的表的对象权限:对象权限可以控制到列(只能插⼊和更新控制到列):select * from user_col_privs; #查看当前⽤户的列的对象权限:1) grant update(name) on mytable to sagittys; #在gis⽤户上将mytable表的name列更新权限给sagittys⽤户update gis.mytable set name='laowang' where id=1;commit;2) grant insert(id) on mytable to sagittys;insert into gis.mytable(id) values(7);GRANTEE OWNER TABLE_NAME GRANTOR PRIVILEGE GRA HIE----- ------------------------------ ------------------------------ --GIS SAGITTYS SA SAGITTYS FLASHBACK NO NOGIS SAGITTYS SA SAGITTYS DEBUG NO NOGIS SAGITTYS SA SAGITTYS QUERY REWRITE NO NOGIS SAGITTYS SA SAGITTYS ON COMMIT REFRESH NO NOGIS SAGITTYS SA SAGITTYS REFERENCES NO NOGIS SAGITTYS SA SAGITTYS UPDATE #更新 NO NOGIS SAGITTYS SA SAGITTYS SELECT #查询 NO NOGIS SAGITTYS SA SAGITTYS INSERT #插⼊ NO NOGIS SAGITTYS SA SAGITTYS INDEX #索引 NO NOGIS SAGITTYS SA SAGITTYS DELETE #删除 NO NOGIS SAGITTYS SA SAGITTYS ALTER #修改 NO NO(在CMD中默认宽度到头了则不会规则的显⽰,此时将宽度设为400,set linesize 400,就ok了)语⾔分类:1、 DLL,数据定义语⾔CREATE,CREATE TABLE abc(a varchar(10),b char(10));ALTER,ALTER TABLE abc ADD c NUMBER; 加⼀个c的字段,数据符为NUMBER。

系统中用户权限的赋予

Oracle系统中用户权限的赋予,查看和管理.在Oracle数据库中,用户的权限分为两种(在这里我们不讨论dba或oper的权限,只考虑普通用户的权限),分别是System Privilege系统权限和User Table Privilege用户数据表权限.1.首先,创建用户,以下几条命令可以创建一个用户,前提是必须以DBA的身份登录(如果你不是DBA,不要看下去了):create user DB_USER identified by DB_USER_PW '创建用户DB_USER,密码为DB_USER_PW grant create session to DB_USER '给用户创建会话的权限grant resource to DB_USER2.当用户建立后,会自动在Oracle数据库系统中生成属于该用户的Scheme (可以理解为所有属于该用户的表,视图....等对象的集合).该用户可以将对这些对象的访问权限赋予其它的系统用户.3.该用户用sqlplus登录后,以下命令可以看到该用户的权限(该部分取自于CNOUG网站):本用户读取其他用户对象的权限:select * from user_tab_privs;本用户所拥有的系统权限:select * from user_sys_privs;ORACLE数据库用户与权限管理ORACLE是多用户系统,它允许许多用户共享系统资源。

为了保证数据库系统的安全,数据库管理系统配置了良好的安全机制。

2. 1 ORACLE数据库安全策略建立系统级的安全保证系统级特权是通过授予用户系统级的权利来实现,系统级的权利(系统特权)包括:建立表空间、建立用户、修改用户的权利、删除用户等。

系统特权可授予用户,也可以随时回收。

ORACLE系统特权有80多种。

建立对象级的安全保证对象级特权通过授予用户对数据库中特定的表、视图、序列等进行操作(查询、增、删改)的权利来实现。

用户、角色和权限关系

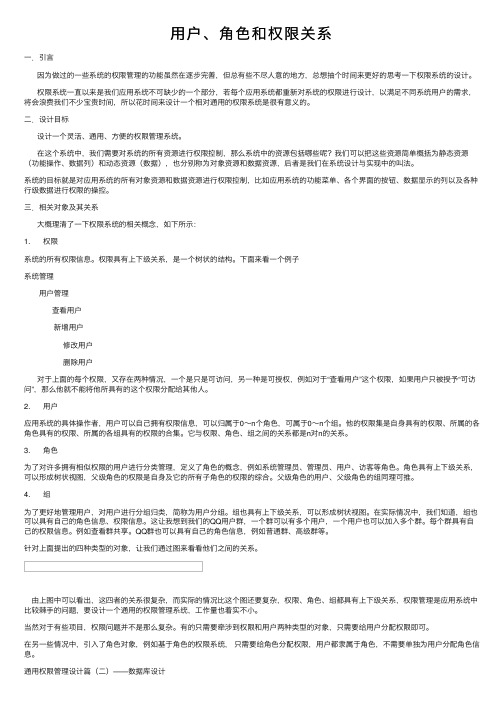

⽤户、⾓⾊和权限关系⼀.引⾔因为做过的⼀些系统的权限管理的功能虽然在逐步完善,但总有些不尽⼈意的地⽅,总想抽个时间来更好的思考⼀下权限系统的设计。

权限系统⼀直以来是我们应⽤系统不可缺少的⼀个部分,若每个应⽤系统都重新对系统的权限进⾏设计,以满⾜不同系统⽤户的需求,将会浪费我们不少宝贵时间,所以花时间来设计⼀个相对通⽤的权限系统是很有意义的。

⼆.设计⽬标设计⼀个灵活、通⽤、⽅便的权限管理系统。

在这个系统中,我们需要对系统的所有资源进⾏权限控制,那么系统中的资源包括哪些呢?我们可以把这些资源简单概括为静态资源(功能操作、数据列)和动态资源(数据),也分别称为对象资源和数据资源,后者是我们在系统设计与实现中的叫法。

系统的⽬标就是对应⽤系统的所有对象资源和数据资源进⾏权限控制,⽐如应⽤系统的功能菜单、各个界⾯的按钮、数据显⽰的列以及各种⾏级数据进⾏权限的操控。

三.相关对象及其关系⼤概理清了⼀下权限系统的相关概念,如下所⽰:1. 权限系统的所有权限信息。

权限具有上下级关系,是⼀个树状的结构。

下⾯来看⼀个例⼦系统管理⽤户管理查看⽤户新增⽤户修改⽤户删除⽤户对于上⾯的每个权限,⼜存在两种情况,⼀个是只是可访问,另⼀种是可授权,例如对于“查看⽤户”这个权限,如果⽤户只被授予“可访问”,那么他就不能将他所具有的这个权限分配给其他⼈。

2. ⽤户应⽤系统的具体操作者,⽤户可以⾃⼰拥有权限信息,可以归属于0~n个⾓⾊,可属于0~n个组。

他的权限集是⾃⾝具有的权限、所属的各⾓⾊具有的权限、所属的各组具有的权限的合集。

它与权限、⾓⾊、组之间的关系都是n对n的关系。

3. ⾓⾊为了对许多拥有相似权限的⽤户进⾏分类管理,定义了⾓⾊的概念,例如系统管理员、管理员、⽤户、访客等⾓⾊。

⾓⾊具有上下级关系,可以形成树状视图,⽗级⾓⾊的权限是⾃⾝及它的所有⼦⾓⾊的权限的综合。

⽗级⾓⾊的⽤户、⽗级⾓⾊的组同理可推。

4. 组为了更好地管理⽤户,对⽤户进⾏分组归类,简称为⽤户分组。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

3、查看某用户具有的对象权限

视图:dba_user_privs 【用字段grantee过滤用户】

4、查看某用户拥有的角色

视图: dba_role_privs 【用字段grantee过滤用户】

-----Have a good day! -------

查看用户拥有哪些系统权限、对象权限和角色

其实只需要授予debug connect session 就可以了,已经过测试。

重要提示[role_*_pirvs视图与dba_*_privs视图的联系与区别]:

(1)role_**_pirvs视图仅仅能查看角色的系统权限、对象权限、角色权限。比较侠义,只能用于角色。

select username, DEFAULT_TABLESPACE , TEMPORARY_TABLESPACE from dba_users where username='&&1';

2、查看某用户拥有的系统权限

视图:dba_sys_privs 【 用字段 grantee过滤用户】

1、查看用户CT_GUANGZHOU拥有的系统权限和角色(示例代码)

define 1=CT_GUANGZHOU

set linesize 200

select grantee, privilege from dba_sys_privs where grantee='&&1';

select grantee, GRANTED_ROLE from dba_role_privs where grantee='&&1';

(2)dba_**_privs视图不仅能查看用户的系统权限、对象权限、角色权限 ,还能查看角色的系统权限、对象权限 、角色权限。 当视图的grantee字段赋值为某用户时,查询的是用户的相关信息,而当赋值为某角色时,查询的角色的相关信息。

பைடு நூலகம்

上面的总结信息我亲自检验过,结论是正确的。