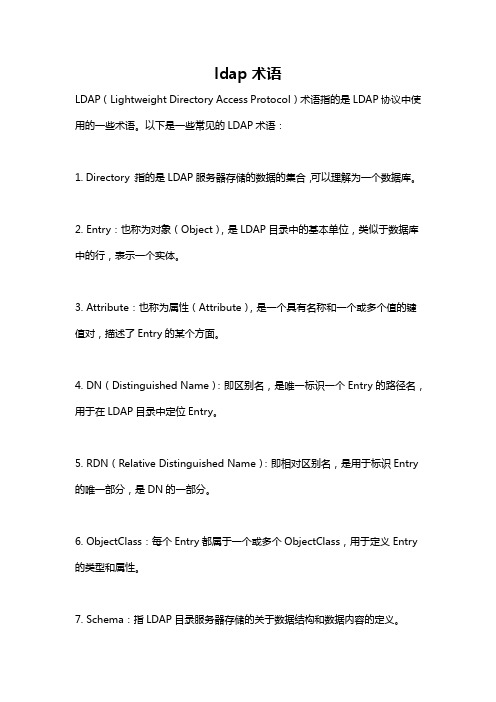

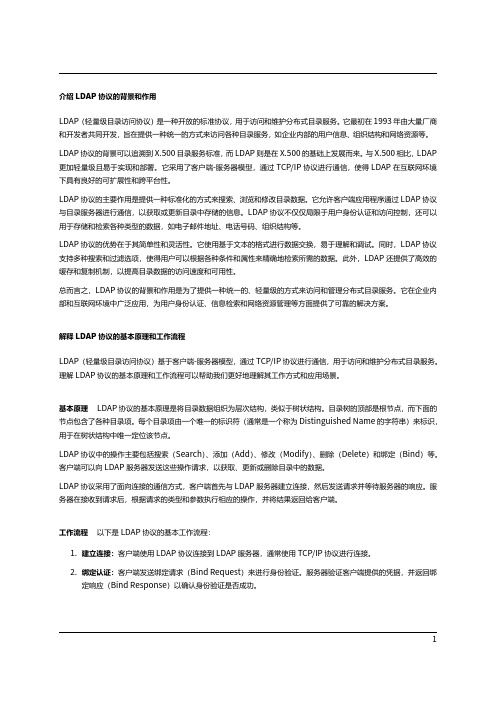

LDAP标准对象类定义

TIAM简介

概要1.IBM Tivoli安全体系结构2.IBM安全解决方案产品列表1.IBM Directory Server:一个遵循LDAP V3标准的,可以支持上亿用户的目录服务器。

2.IBM Directory Integrator:元目录整合系统,可以支持多达几十种的用户数据源,并且提供了整合的逻辑处理机制。

3.IBM Tivoli Identity Manager:用户身份生命周期管理系统,完善的用户管理流程和对其他系统的支持能力被其被Gartnerranking为第一的产品。

4.IBM Tivoli Access Manager:完整的访问控制家族,支持从B/S结构应用到UNIX/Linux操作系统,到消息中间件,是业界最为流行的访问控制系统,高踞Gartner产品象限的右上角。

5.IBM Tivoli Risk Manager:作为受到大奖的安全事件管理系统现在日益成为企业的安全总控中心,对第三方安全产品的支持和强大的分析引擎成为制胜的两大法宝。

6.IBM Tivoli Security Compliance Manager:在成为Tivoli产品之前,已经在IBM Global Service部门工作超过十年,现在更加入了和Cisco安全系统的集成能力和Tivoli Provision Manager 的协同工作能力,能量日将强大。

7.IBM Tivoli Federated Identity Manager:Tivoli安全家族的新成员,专以解决跨企业的联邦身份管理而著称。

3.IBM的安全解决方案的特点:1.集中管理:IBM认为安全管理必须采用集中的方式,这样才能保证安全策略的一致性。

2.遵循标准:IBM一直是标准的倡导者,在安全领域管理标准还不完善的情况下,IBM一方面积极参与标准的创建工作,另一方面则使自己的产品支持最为广泛标准以满足各种规模企业的需要。

3.灵活可扩展:IBM一直认为安全管理管理在每个企业都有其特定性和特殊性,是随着每个企业的业务系统的需求来确定的。

LDAP的研究与在校园网统一身份认证中的应用

本文由flydr贡献第9卷2期第2004 年4 月株洲师范高等专科学校学报J OU RNAL O F ZHU ZHOU T EACH ERS COLL E GEVol. 9 No . 2 Apr. 2004LDA P 的研究与在校园网统一身份认证中的应用陈,杨贯中莉①( 湖南大学软件学院,长沙410082)摘要: 简要介绍了LDAP 协议以及LDAP 的四种基本模型,阐述了统一身份认证的思想,并将LDAP 应用到校园网统一身份认证系统中.关键词:LDAP ; 统一身份认证; 目录服务中图分类号: TP312文献标识码:A文章编号:1009 - 1432 ( 2004) 02 - 0048 - 03( Software School , Hunan University , Changsha , Hunan 410082 , China) Abstract : The article briefly int roduces Lightweight Directory Access Protocol and it s four basic models and pus2network uniform identity aut hentication. expatiates on uniform identity aut hentication. It also discusses how to apply LDAP to t he system of cam2 Key words :LDAP ;uniform identity aut hentication ;directory serviceLDAP 的英文全称是Lightweight Directory Access Protocol , 即轻量级目录访问协议, 简称为LDAP.LDAP 技术发展得很快, 在企业系统范围内实现LDAP , 可使运行在几乎所有计算机平台上的任何应用程序从LDAP 目录中获取信息. LDAP 目录服务技术成为许多新型技术实现信息存储、管理和查询的首选方案. 基于LDAP 的校园网统一身份认证系统, 利用分布式的目录信息树结构,对用户身份信息和系统控制信息进行有效组织和管理,可提供高效、安全的目录访问.1LDAP 简介LDAP 是一个运行在TCP/ IP 上的目录访问协议,是基于X. 500 协议标准的, 但它比X. 500简单且可根据需要定制. 与X. 500 不同,LDAP 支持TCP/ IP 协议, 这对访问Internet 是必须的.LDAP 的核心规范在RFC 中都有定义. [ 1 ]LDAP 服务器是用来处理查询和更新LDAP目录的. 严格地说,LDAP 根本不是数据库而是用来访问存储在LDAP 目录中的信息的协议. LDAP 协议的第三个版本LDAP V3 不仅仅作为X. 500 的简化版出现, 同时提供了许多X. 500 所不具有的特性, 使LDAP 协议功能更完备, 更具有实用性. [ 2 ]2统一身份认证的思想统一身份认证的主要思想是由一个全校范围内唯一的认证服务系统接管应用各自的认证模块,各应用只需要遵循统一认证服务调用接口,即可实现用户身份的认证过程. 至于用户身份信息、密码的存储及在网络上传输的安全性, 由身份认证服务提供的安全认证协议来保证. LDAP 通过SSL/ TL S 认证机制来保护数据的完整性和私密3. 4 安全模型LDAP 的安全模型主要是基于绑定操作的,绑定操作的不同使得安全机制有所不同. [ 3 ] 一般有下述三种: ( 1) 无认证. 这种方法只在没有数据安全问题且不涉及访问控制权限的时候才能使用. ( 2 ) 基本认证. 当使用LDAP 的基本安全认证时,客户进程通过网络向服务进程发送一个分辨名( DN ) 和口令来标识自己. 服务进程检查客户进程发送的分辨名( DN ) 和密码是否与目录中存储的分辨名( DN ) 和密码相匹配,如果匹配则认为通过了认证; (3) SASL 认证. 即LDAP 提供的在SSL 和TL S 安全通道基础上进行的身份认证, 包括数字证书的认证.性. 校园网中所有的用户数据在LDAP 服务器中被统一管理,所有的应用程序通过网络访问同一个用户数据库, 数据的管理和安全保证放在LDAP 服务器上进行统一的维护.3LDAP 四种基本模型LDAP 的体系结构由四种基本模型组成: 信息模型描述LDAP 的信息表示方式, 命名模型描述LDAP 的数据如何组织, 功能模型描述LDAP 的数据操作访问方式, 安全模型描述LDAP 的安全机制.3. 1 信息模型LDAP 信息模型定义能够在目录中存储的数4LDAP 在校园网统一身份认证中的应用为实现校园网用户身份的统一认证, 本系统开发选择OPENLDAP 软件, 它是一个开放源码的免费软件,其中包括一个跨平台的轻量级目录访问服务器SLAPD ( 8 ) , 它支持LDAP V3 协议, 还包括主从备份服务器和数据库管理工具等.据类型和基本的信息单位. 在LDAP 中信息以树状方式组织,基本数据单元是条目( ent ry) ———即关于对象的信息集合,而每个条目由属性构成,属性中存储属性值. 通常, 条目中的信息说明真实世界的对象,比如一个人、、部门服务器、打印机等等,它们与组织中的真实对象相符合.4. 1 LDAP 自定义模式模式( Schema ) 是一个按相似性原则进行分组的对象类的集合. 模式中定义了属性类型和对象类. 每个在统一身份认证信息库中有合法身份的人, 对应着LDAP 目录信息树中的一个节点. 节点的属性包括这个人的身份信息以及一些控制信息. 目录设计的目标就是决定如何将这些节点组织成一个结构合理的目录信息树.Person 的LDAP 对象类以及一组该对象类可用的RFC2758 文档中定义了一个名为InetOrg2493. 2 命名模型LDAP 中的命名模型, 即LDAP 中的条目定位方式. 在LDAP 中每个条目均有自己的DN (Distinguished Name , 标识名) 和RDN ( RelativeDistinguished Name ,相对标识名) . DN 是该条目在整个树中的唯一名称标识,RDN 是条目在父节点下的唯一名称标识,如同文件系统中,带路径的文件名就是DN ,文件名就是RDN.3. 3 功能模型我们需要对目录树中的信息进行访问,LDAP 功能模型说明了能够使用LDAP 协议对目属性. 这些属性都是目录服务中经常要用到的信InetOrgPerson 对象类中已有的属性所能表示的录执行某些操作. 在LDAP 中共有四类操作( 共10 种) : ( 1) 查询类操作,如搜索、比较;( 2) 更新类操作,如添加条目、删除条目、修改息. 针对校园网统一身份认证系统的实际应用, 信息很难直接用标准模式中定义的属性来表示.因此系统中需引入自定义模式, 因为它能够恰当地描述系统的需求,并具有很好的可扩展性. 自定义模式的方法是在配置文件slapd. conf 的全局定入新的模式文件newschema. schema. 义部分加入:include ~/ newschema. schema , 即引条目、修改条目名; ( 3) 认证类操作,如绑定、解绑定;( 4) 其它操作,如放弃和扩展操作.除扩展操作,另外9 种是LDAP 标准操作.4. 2 系统结构设计统一身份认证系统的设计和实现需要涉及身份认证、访问控制、加密、通信以及数据库等多项[2 ] 技术. 具体分析了校园网应用的情况后, 笔者认为下面的结构可以建立校园网的统一身份认证系统见图1.个到若干个LDAP 从目录服务器, 以本地化地响应各种应用对LDAP 的操作, 从目录服务器的数据由主目录服务器自动复制而来. 使用统一身份认证服务, 把通常由多个管理员在许多应用之间进行的管理工作整合到一个管理控制台之中, 形成了一个集成化高、灵活性强、又较为安全的环境. 统一身份认证服务使各种应用能够使用所有受支持的身份认证方法; 提供单点进行所有身份认证尝试, 单点登录方法允许用户仅需登录一次即可访问其经过授权的多种应用,并可检测到并阻止暴力攻击,从而可以提高整体安全性和用户的工作效率.5结语目前,LDAP 已应用在北京大学、大连理工大图1基于LDAP 的统一身份认证系统校园的软件和应用系统是基于Web , 需灵活的体系结构,校园网络应用系统采用三层体系结构. 物理结构采用分布式实施模式,但逻辑上采用统一用户管理. [ 4 ] 网络应用系统整体分为三个层次,分别为: ( 1) 表现层: 门户服务将为校园网系统建立会员制,使能基于角色进行访问控制; ( 2 ) 应用层: 是关键性业务应用服务器, 它是校园网关键性应用逻辑的“容器”; (3) 数据层: 包括数据库服务器、LDAP 目录服务器、份识别服务器、子证书服务器. 身电LDAP 目录服务器和身份识别服务器将提供统一学、清华大学以及上海交大等高校的校园网络用户管理系统中,将LDAP 目录服务的特点引入到校园网统一身份认证中, 便于用户登录校园网络系统,及管理员维护系统. 随着校园网的各种应用不断涌现和进一步发展, 基于LDAP 的校园网统一身份认证系统会有很好的发展前景, 是未来实现数字化校园的基础.参考文献:[ 1 ] M. Wahl , T. Howes ,S. Kille. Lightweight Directory Ac2 cess Protocol ( V3 ) [ S ] . IETF RFC 2251. Network Working Group . 1997. [ 2 ] Michael Donnelly. An Introduction to LDAP[ EB/ OL ] . - 04 - 28. [ 3 ] 宋志强,陈怀楚,沈锡臣. 校园网统一身份认证结构及用户管理. 电子证书管理是基于LDAP 目录服务器和X. 509 标准颁发、管理和恢复用户的电子证书. 在统一身份认证方面, 采用基于LDAP 的目录管理是目前Internet 应用身份认证事实上的标准. 本系统中,在数据层配置LDAP 服务器作为主目录服务器,用于用户数据的统一管理和更新. 为进一步提高系统的效率,在应用层的主机上,配置一基于此结构的应用漫游的实现[J ] , 计算机工程与应用,2002.[4 ] 张慧宇,等. LDAP 研究及其在CA 中的应用, 计算机应用研究[J ] ,2002 , ( 10) .50http :/ / dapman. org/ rticles/ intro2to2ldap . ht ’ ml. 2000( 责任编辑: 易华容英文编校: 文爱军)。

ldap posixgroup 用法

LDAP(Lightweight Directory Access Protocol)是一种用于访问和维护分布式目录服务的协议。

在LDAP中,posixGroup是一种对象类(object class),用于表示包含一组用户的群组。

posixGroup可以用于管理用户和组的身份和权限。

要使用posixGroup,首先需要在LDAP目录中定义一个posixGroup对象。

下面是一个典型的posixGroup对象的LDIF(LDAP Data Interchange Format)示例:```dn: cn=mygroup,ou=groups,dc=example,dc=comobjectClass: topobjectClass: posixGroupcn: mygroupgidNumber: 10000memberUid: user1memberUid: user2```在这个示例中,我们创建了一个名为mygroup的posixGroup对象。

它具有以下属性:- `cn`:群组的通用名称(Common Name)- `objectClass`:对象类,必须包含posixGroup- `gidNumber`:群组的GID(Group ID)- `memberUid`:属于该群组的用户的用户名要使用posixGroup对象,可以执行以下操作:1. 创建posixGroup对象:使用适当的LDAP客户端工具(如ldapadd)将上述示例LDIF导入到LDAP目录中,以创建posixGroup对象。

2. 添加用户到posixGroup:修改posixGroup对象的`memberUid`属性,将用户添加为群组成员。

3. 查询posixGroup对象:使用适当的LDAP查询工具(如ldapsearch),根据需要检索posixGroup对象的属性和成员信息。

4. 删除posixGroup对象:使用适当的LDAP客户端工具,删除posixGroup对象及其相关属性。

ldap常用字段

ldap常用字段LDAP(轻量级目录访问协议)是一种用于查询、浏览和搜索目录数据库的协议。

在LDAP中,有一些常用的字段,如下:1. 对象类(Object Class):用于定义目录条目的类型,例如:person、group、organization等。

2. 属性(Attribute):用于描述对象类的属性,如姓名、性别、年龄、电话号码等。

3. 属性值(Attribute Value):对应于每个属性的具体值,例如:张三、男、25、138****5678等。

4. Distinguished Name(DN):用于唯一标识一个目录条目的字符串,包括条目的命名空间和相对Distinguished Name。

5. 相对Distinguished Name(RDN):是Distinguished Name 中的相对部分,用于区分同一对象类中的不同条目。

6. 用户名(Username):用于标识LDAP客户端与服务器之间的用户身份验证。

7. 密码(Password):用于进行用户身份验证时提供加密后的密码。

8. 邮箱(Email):用于存储用户的电子邮件地址。

9. 电话号码(Phone Number):用于存储用户的联系电话。

10. 组织单位(Organization Unit):用于表示目录树中的一个分支,用于组织和管理相关条目。

11. 位置(Location):用于存储用户的物理地址。

12. 用户类型(User Type):用于表示用户在组织内的角色,如普通用户、管理员等。

13. 创建时间(Create Time):用于记录目录条目的创建时间。

14. 修改时间(Modify Time):用于记录目录条目最后一次修改的时间。

这些字段在LDAP目录服务中具有重要作用,有助于组织和存储用户、设备和其它相关数据。

在实际应用中,可以根据实际需求添加或修改字段。

ldap 协议

ldap 协议LDAP(Lightweight Directory Access Protocol)是一种用于访问和维护分布式目录信息服务的应用级协议。

它通常用于在网络中的目录服务中进行身份验证和授权。

LDAP协议基于X.500标准,但是比X.500更简单,因此被称为轻量级。

LDAP协议的基本概念是将目录作为一个树形结构的数据库,其中包含了各种对象的信息。

LDAP服务器使用这个树形结构来存储和组织数据,而LDAP客户端则可以使用LDAP协议来查询、添加、修改和删除这些数据。

LDAP协议的核心是基于客户端-服务器模型的通信。

客户端向服务器发送LDAP请求,服务器则返回相应的LDAP响应。

LDAP协议使用TCP和UDP作为传输协议,通常使用389端口进行通信。

在LDAP中,数据以条目(entry)的形式存储。

每个条目都有一个唯一的标识符(DN),用来在整个目录树中唯一标识这个条目。

条目包含了一个或多个属性-值对,用来描述这个条目所代表的对象的属性信息。

例如,一个用户条目可以包含属性如姓名、电子邮件地址、电话号码等。

LDAP协议定义了一系列的操作,用来对目录中的数据进行增删改查。

常见的操作包括,绑定(bind)、搜索(search)、添加(add)、删除(delete)、修改(modify)等。

通过这些操作,LDAP客户端可以与LDAP服务器进行交互,从而实现对目录数据的管理和访问。

除了基本的操作外,LDAP协议还提供了一些扩展功能,如安全认证、访问控制、数据复制等。

这些功能使得LDAP协议成为了企业网络中常用的身份认证和授权解决方案。

总的来说,LDAP协议是一种灵活、高效的目录访问协议,它为网络中的目录服务提供了统一的访问接口,为用户和应用程序提供了方便的身份认证和授权机制。

在企业网络中,LDAP协议被广泛应用于各种系统和应用中,如邮件服务、文件共享、VPN接入等。

通过LDAP协议,用户可以方便地访问和管理企业网络中的各种资源,从而提高了网络管理的效率和安全性。

Ldap介绍

一、Ldap简介轻型目录访问协议,即Lightweight Directory Access Protocol (LDAP)是一个访问在线目录服务的协议。

目录是一组具有类似属性、以一定逻辑和层次组合的信息。

常见的例子是电话簿,由以字母顺序排列的名字、地址和电话号码组成。

最新版本的LDAP协议由RFC 4511所定义。

概述鉴于原先的目录访问协议(Directory Access Protocol即DAP)对于简单的互联网客户端使用太复杂,IETF设计并指定LDAP做为使用X.500目录的更好的途径。

LDAP在TCP/IP之上定义了一个相对简单的升级和搜索目录的协议。

常用词"LDAP目录"可能会被误解,而实际并没有"LDAP目录"这么一个目录种类。

通常可以用它来描述任何使用LDAP协议访问并能用X.500标识符标识目录中对象的目录。

与ISODE提供的X.500协议的网关相比,尽管OpenLDAP及其来自密歇根大学的前身等的目录基本上设计成专门为LDAP访问而优化的,但也没有比其他用LDAP协议访问的目录额外多出来所谓“LDAP目录”。

协议的第三版由Netscape的Tim Howes,ISODE的Steve Kille和Critical Angle Inc的Mark Wahl撰写。

二、Ldap内容LDAP目录的条目(entry)由属性(attribute)的一个聚集组成,并由一个唯一性的名字引用,即专有名称(distinguished name,DN)。

例如,DN能取这样的值:“ou=groups,ou=people,dc=wikipedia,dc=org”。

LDAP目录与普通数据库的主要不同之处在于数据的组织方式,它是一种有层次的、树形结构。

所有条目的属性的定义是对象类object class的组成部分,并组成在一起构成schema;那些在组织内代表个人的schema被命名为white pages schema。

LDAP简介

科技部科技基础性工作专项资金重大项目研究成果项目名称:我国数字图书馆标准规范建设子项目名称:数字资源检索与应用标准规范研究项目编号:2002DEA20018研究成果类型:研究报告成果名称:LDAP协议应用指南成果编号:CDLS-S07-002成果版本:总项目组推荐稿成果提交日期:2003年2月撰写人:张智雄(中国科学院文献情报中心)项目版权声明本报告研究工作属于科技部科技基础性工作专项资金重大项目《我国数字图书馆标准规范建设》的一部分,得到科技部科技基础性工作专项资金资助,项目编号为2002DEA20018。

按照有关规定,国家和《我国数字图书馆标准规范建设》课题组拥有本报告的版权,依照《中华人民共和国著作权法》享有著作权。

本报告可以复制、转载、或在电子信息系统上做镜像,但在复制、转载或镜像时须注明真实作者和完整出处,并在明显地方标明“科技部科技基础性工作专项资金重大项目《我国数字图书馆标准规范建设》资助”的字样。

报告版权人不承担用户在使用本作品内容时可能造成的任何实际或预计的损失。

作者声明本报告作者谨保证本作品中出现的文字、图片、声音、剪辑和文后参考文献等内容的真实性和可靠性,愿按照《中华人民共和国著作权法》,承担本作品发布过程中的责任和义务。

科技部有关管理机构对于本作品内容所引发的版权、署名权的异议、纠纷不承担任何责任。

《我国数字图书馆标准规范建设》课题组网站()作为本报告的第一发表单位,并可向其他媒体推荐此作品。

在不发生重复授权的前提下,报告撰写人保留将经过修改的项目成果向正式学术媒体直接投稿的权利。

LDAP协议应用指南目 录1. 协议概述 (1)2. LDAP的特点和应用领域 (1)3. LDAP目录的优势 (2)1.协议概述LDAP(Lightweight Directory Access Protocol,轻量级目录存取协议)是目前广泛应用的目录协议。

在计算机中,目录被认为是一种特殊的数据库,也有人将其称为数据仓库(Data Repository),它被用于存储一定类型的经过整序的信息。

戴尔机箱管理控制器固件版本 3.1 用户指南说明书

Dell Chassis Management Controller Firmware 版本 3.1 用户指南注和小心本出版物中的信息如有更改,恕不另行通知。

© 2010 Dell Inc. 版权所有,翻印必究。

未经 Dell Inc. 书面许可,严禁以任何形式复制这些材料。

本文中使用的商标:Dell ™、DELL 徽标、FlexAddress ™、OpenManage ™、PowerEdge ™ 和 PowerConnect ™ 是 Dell Inc. 的商标。

Microsoft ®、Active Directory ®、Internet Explorer ®、Windows ®、Windows Server ® 和 Windows Vista ® 是 Microsoft Corporation 在美国和其他国家/地区的商标或注册商标。

Red Hat ® 和 Red HatEnterprise Linux ® 是 Red Hat, Inc. 在美国和其它国家/地区的注册商标。

Novell ® 和 SUSE ™ 分别是 Novell Inc. 在美国和其它国家/地区的注册商标和商标。

Intel ® 是 Intel Corporation 的注册商标。

UNIX ® 是 The Open Group 在美国和其它国家/地区的注册商标。

Avocent ® 是 Avocent Corporation 的商标。

OSCAR ® 是 Avocent Corporation 或其子公司的注册商标。

版权 1998-2006 The OpenLDAP Foundation 。

All rights reserved (版权所有,翻印必究)。

无论修改与否,以源代码和二进制的形式重新分发或使用都必须经过 OpenLDAP Public License 的授权许可。

ldap

实例分析

dn: uid=fsmith, ou=employees, dc=foobar, dc=com objectclass: person objectclass: organizationalPerson objectclass: inetOrgPerson objectclass: foobarPerson uid: fsmith givenname: Fran sn: Smith cn: Fran Smith cn: Frances Smith telephonenumber: 510-555-1234 roomnumber: 122G o: Foobar, Inc. mailRoutingAddress: fsmith@ mailhost: userpassword: {crypt}3x1231v76T89N uidnumber: 1234 gidnumber: 1200

ldapsearch

ldapsearch -x 进行简单认证 -D 用来绑定服务器的DN -w 绑定DN的密码 -b 指定要查询的根节点 -H 制定要查询的服务器 ldapsearch -x -D “cn=root,dc=starxing,dc=com” -w secret -b “dc=starxing,dc=com” 使用简单认证,用 “cn=root,dc=starxing,dc=com” 进行绑定, 要查询的根是 “dc=starxing,dc=com”。这样会把绑定的用户能访问 ”dc=starxing,dc=com”下的 所有数据显示出来。

基准DN 基准DN

dc=foobar, dc=com (用DNS域名的不同部分组成的基准DN) 就象上面那一种格式,这种格式也是以DNS域名为基础的, 但是上面那种格式不改变域名(也就更易读),而这种格式把域 名:分成两部分 dc=foobar, dc=com。在理论上,这种格 式可能会更灵活一点,但是对于最终用户来说也更难记忆一点。

统一用户管理解决方案

此外,可以基于 LDAP 目录或数据库方式,新建一个用户信息目录库,供门 户和应用系统使用;

也支持可以使用现存应用系统的已有用户数据库,作为门户和其他应用统一 的用户信息存储管理库,如可以考虑基于现存的 OA 办公自动化系统、或者 HR 人事系统、或者一卡通系统等现有系统的 RDBMS 用户数据库或 LDAP 用户目 录进行用户信息管理和身份验证。

统一用户目录管理是为了方便用户访问组织机构内所有的授权资源和服务, 简化用户管理,基于 LDAP 或基于数据库,对组织机构内中所有应用实行统一 的用户信息的存储、认证和管理。

统一用户目录管理要遵循以下两个基本原则: z 统一性原则:实现对目前已知用户类型进行统一管理;对包括分支机构

在内的整个组织机构内的所有用户进行用户目录复制和统一管理;对门 户的用户体系和各应用系统各自独立的用户体系进行统一管理;对新进 员工/用户到员工/用户离开进行整个生命周期的管理。 z 可扩充性原则:能够适应对将来扩充子系统的用户进行管理。

LDAP 协议是跨平台的和标准的协议,得到了业界的广泛认可,因 此应用程序就不需关心 LDAP 目录放在什么样的服务器上。软件厂商在 产品中加入对 LDAP 的支持,根本不用考虑另一端(客户端或服务端) 是怎么样的。LDAP 服务器可以是任何一个开发源代码或商用的 LDAP 目录服务器(或者还可能是具有 LDAP 界面的关系型数据库),因为可 以用同样的协议、客户端连接软件包和查询命令与 LDAP 服务器进行交 互。与 LDAP 不同的是,如果软件厂商想在软件产品中集成对 DBMS 的支持,那么通常都要对每一个数据库服务器单独定制。 z 效率高:LDAP 目录服务专门针对快速响应和大容量查询等读密集型的 操作进行了专门的优化,因此,可极大地提高数据读取和查询性能。 z 安全性好:LDAP 提供很复杂的不同层次的访问控制或者 ACL,以控制 对数据读和写的权限,可以根据谁访问数据、访问什么数据、数据存在

ldap术语

ldap术语LDAP(Lightweight Directory Access Protocol)术语指的是LDAP协议中使用的一些术语。

以下是一些常见的LDAP术语:1. Directory:指的是LDAP服务器存储的数据的集合,可以理解为一个数据库。

2. Entry:也称为对象(Object),是LDAP目录中的基本单位,类似于数据库中的行,表示一个实体。

3. Attribute:也称为属性(Attribute),是一个具有名称和一个或多个值的键值对,描述了Entry的某个方面。

4. DN(Distinguished Name):即区别名,是唯一标识一个Entry的路径名,用于在LDAP目录中定位Entry。

5. RDN(Relative Distinguished Name):即相对区别名,是用于标识Entry 的唯一部分,是DN的一部分。

6. ObjectClass:每个Entry都属于一个或多个ObjectClass,用于定义Entry 的类型和属性。

7. Schema:指LDAP目录服务器存储的关于数据结构和数据内容的定义。

8. Attribute Syntax:定义了Attribute的数据类型和值的格式。

9. LDAP URL:用于标识和访问LDAP目录中的Entry,类似于URL。

10. Bind:指建立和认证LDAP连接的过程。

11. Search:用于从LDAP目录中检索匹配条件的Entry。

12. Filter:用于定义Search的匹配条件。

13. Modify:用于更新LDAP目录中的Entry的属性值。

14. Add:用于在LDAP目录中添加新的Entry。

15. Delete:用于从LDAP目录中删除Entry。

16. Compare:用于比较指定属性值和给定值是否匹配。

17. Bind DN:用于认证和授权的DN,可以理解为用户名或者身份标识。

18. Bind Password:用于认证和授权的密码。

LDAP学习小结【仅原理和基础篇】

LDAP学习⼩结【仅原理和基础篇】 此篇⽂章花费了好⼏个晚上,⼤部分是软件翻译的英⽂⽂档,加上⾃⼰的理解所写,希望学习者能尊重每个⼈的努⼒. 我有句话想送给每个看我⽂章的⼈: 慢就是快,快就是慢 另外更希望更多⼈能从认真从原理学习,分享更多有质量的⽂章,⽽不是仅仅转载别⼈的⽂章. 以下仅介绍了OpenLDAP的基本原理和基本配置,⾄于更⾼级的配置,还需⾃⾏学习,因为有了以下基础,再去建楼,就会 更加容易,⽹上有太多⽂章都太⽼旧,实在难以让初学者对OpenLDAP有⼀个全⾯的基础认识,总搞的⼈云⾥雾⾥,这篇⽂章 希望对想学习OpenLDAP的⼈,打⼀个好的基础,从⽽能深⼊了解它.基本命令我就不贴出来了,希望想深⼊学习的⼈,⾃⾏学习 man⼿册. --------------马帮弟⼦:zcfLDAP: 原理:LDAP: 它是⽤来做统⼀⽤户⾝份认证的.即: 你访问CSDN它说你可以⽤微信登录,你登录微博,它也⽀持微信登录等, 这就是⼀种⽬录服务, 当然它们不⼀定⽤LDAP来做为他们的⽬录服务. LDAP(Light Directory Access Portocol),它是基于X.500标准的轻量级⽬录访问协议。

Linux上实现LDAP的⼯具是 openladp, 通过配置ldap服务器,将⽤户信息存储在其中,就可以使⽤ldap协议, 访问⽤户数据库,来实现LDAP⽤户认证.基本概念: ⽬录树概念 1. ⽬录树:在⼀个⽬录服务系统中,整个⽬录信息集可以表⽰为⼀个⽬录信息树,树中的每个节点是⼀个条⽬。

2. 条⽬:每个条⽬就是⼀条记录,每个条⽬有⾃⼰的唯⼀可区别的名称(DN)。

3. 对象类:与某个实体类型对应的⼀组属性,对象类是可以继承的,这样⽗类的必须属性也会被继承下来。

4. 属性:描述条⽬的某个⽅⾯的信息,⼀个属性由⼀个属性类型和⼀个或多个属性值组成,属性有必须属性和⾮必须属性。

名词: dn(Distinguished Name): “uid=songtao.xu,ou=oa组,dc=example,dc=com”,⼀条记录的位置(唯⼀) uid(User Id): ⽤户ID songtao.xu(⼀条记录的ID) ou(Organization Unit): 组织单位,组织单位可以包含其他各种对象(包括其他组织单元),如“oa组”(⼀条记录的所属组织) dc(Domain Component) :域名的部分,其格式是将完整的域名分成⼏部分,如域名为变成dc=example,dc=com(⼀条记录的所属位置) cn(Common Name): 公共名称,如“Thomas Johansson”(⼀条记录的名称) sn(Surname): 姓,如“许” rdn(Relative dn): 相对辨别名,类似于⽂件系统中的相对路径,它是与⽬录树结构⽆关的部分,如“uid=tom”或“cn= Thomas Johansson”配置openLDAP有两种⽅式: slapd.conf 修改它,需要重新⽣成数据库⽂件, ⽣成后需要重新赋予权限属主属组ldap.ldap . 接着重新加载slapd 进程, 配置才会⽣效.若使⽤单机版,不推荐。

轻量级目录访问协议

轻量级目录访问协议概述轻量级目录访问协议(Lightweight Directory Access Protocol,LDAP)是一种用于访问和维护分布式目录信息服务的应用层协议。

它基于TCP/IP协议,提供了快速、可靠的目录信息检索和更新功能,广泛应用于企业网络、互联网服务等领域。

协议特点1. 标准化:LDAP遵循X.500标准,具有良好的跨平台兼容性。

2. 树状结构:目录信息以树状结构组织,便于管理和查询。

3. 安全性:支持SASL(Simple Authentication and Security Layer)等安全机制,确保数据传输的安全性。

4. 扩展性:支持自定义对象类和属性,满足不同应用场景的需求。

工作原理LDAP协议基于客户端-服务器模型,客户端通过发送请求到LDAP服务器,服务器根据请求执行相应的操作(如查询、添加、删除等),并将结果返回给客户端。

LDAP服务器通常维护一个或多个分布式目录数据库,存储用户、组织、设备等信息。

应用场景1. 身份认证:LDAP可以作为统一身份认证系统,实现跨应用的单点登录功能。

2. 权限管理:通过LDAP,管理员可以集中管理用户的权限和角色,简化权限分配过程。

3. 资源查找:LDAP提供了强大的搜索功能,用户可以通过关键词快速查找所需的目录信息。

4. 数据同步:在多台服务器之间同步目录数据,保持数据的一致性。

实施建议1. 合理规划目录结构:根据实际需求设计合理的目录树结构,便于管理和查询。

2. 加强安全管理:定期更新安全策略,防止未授权访问和数据泄露。

3. 性能优化:针对大规模部署场景,优化LDAP服务器的配置和性能参数,提高响应速度。

4. 备份与恢复:定期备份目录数据库,制定应急恢复计划,确保数据安全。

结语轻量级目录访问协议(LDAP)作为一种高效、灵活的目录服务解决方案,已经在众多领域得到广泛应用。

通过合理规划和优化,LDAP可以为企业带来更高效的目录管理和更安全的身份认证体系。

openldap基本概念

openldap基本概念OpenLDAP(Lightweight Directory Access Protocol)是一种开放的、通用的目录服务协议,用于访问和维护分布式目录信息。

它是一个轻量级的协议,可用于在客户端和服务器之间进行通信,并支持多种操作,如查询、添加、删除和修改目录中的条目。

OpenLDAP是目录服务的一种实现,提供了一些基本概念和功能,下面将介绍一些相关的内容。

1. 目录(Directory):目录是一种用于存储、组织和检索信息的数据库。

它以树状结构组织数据,每个条目(Entry)都有自己唯一的标识符(Distinguished Name,DN),并包含多个属性(Attribute)。

2. 条目(Entry):条目是目录中的基本单位,表示一个实体,如人员、组织或设备。

每个条目都有自己的DN和一组属性,属性包含了关于条目的信息,如姓名、电子邮件地址等。

3. 属性(Attribute):属性是条目的基本组成部分,用于描述条目的特征。

属性由一个名称和一个或多个值组成,每个值都有对应的数据类型。

例如,一个“姓名”属性可以有多个值,分别表示姓、名、中间名等。

4. 模式(Schema):模式定义了目录中可以使用的属性和对象类(Object Class)的结构和规则。

模式用于验证和限制目录中的数据,确保数据的一致性和完整性。

5. 对象类(Object Class):对象类是一组属性的集合,用于定义条目的类型。

每个条目都属于一个或多个对象类,对象类定义了条目必须具有的一组属性。

6. Base DN:Base DN(Distinguished Name)是目录树的根节点,表示目录的起始位置。

在查询或操作目录时,需要指定相对于Base DN的路径。

7. 过滤器(Filter):过滤器用于查询目录中符合特定条件的条目。

过滤器可以根据属性的值、匹配规则和逻辑运算符来定义查询条件。

8. 绑定(Binding):绑定是指客户端与服务器之间建立连接并进行身份认证的过程。

ldap认证

ldap认证LDAP (Lightweight Directory Access Protocol) 认证介绍LDAP (Lightweight Directory Access Protocol),即轻量级目录访问协议,是一种开放的网络协议,用于访问X.500目录服务。

它广泛应用于企业网络中的身份认证和访问控制,特别是在大型组织中。

LDAP认证是一种常见的身份认证方法,通过对用户提供的凭据进行验证,允许他们访问受保护的资源。

LDAP基础LDAP由三个主要组件组成:1. LDAP客户端:负责与服务器建立连接,并向服务器发送请求和接收响应。

2. LDAP服务器:负责存储和管理目录信息,通过LDAP协议提供访问接口。

3. 目录:存储组织中的用户和资源信息的数据库。

LDAP目录的组织方式类似于一个树形结构,由条目(Entry)和属性(Attribute)组成。

每个条目对应一个特定对象的信息,而每个属性则存储对象的不同属性。

LDAP认证原理LDAP认证过程通常如下:1. 客户端发送绑定请求给LDAP服务器。

2. 服务器接收绑定请求,并检查绑定所需的凭据。

3. 服务器使用绑定所需的凭据在目录中查找相应的用户信息。

4. 如果用户信息匹配,服务器发送绑定成功响应,客户端可以继续访问资源。

5. 如果用户信息不匹配,服务器发送绑定失败响应,客户端被拒绝访问。

6. 客户端根据服务器的响应结果采取相应的操作。

LDAP认证的优点1. 单点登录:LDAP认证可以实现单点登录,用户只需一次认证,便可访问多个应用系统,提高用户体验。

2. 集中管理:通过LDAP认证,企业可以将用户和资源信息集中管理,减少了维护成本和工作量。

3. 安全性:LDAP支持多种认证协议,包括明文、基于密码的、基于数字证书的等,可以根据实际需要选择合适的认证方式。

4. 可扩展性:LDAP协议提供了灵活的访问控制和查询语言,可以根据需求进行扩展和定制。

LDAP认证实现实现LDAP认证需要以下步骤:1. 设置LDAP服务器:需要安装和配置LDAP服务器,如OpenLDAP、Microsoft Active Directory等。

ldap协议格式

ldap协议格式

LDAP(轻型目录访问协议)是一种用于访问分布式目录服务的协议。

LDAP协议的数据格式主要包含两个方面:请求消息格式和响应消息格式。

1. 请求消息格式:

LDAP的请求消息由以下几个部分组成:

- 操作类型:表示请求的操作类型,如查询(search)、添加(add)、修改(modify)等。

- 目标DN:表示待操作的目标对象的Distinguished Name(唯一标识符)。

- 请求ID:唯一标识一条请求消息的整数值。

- 请求控制:可选项,用于指定请求的特殊要求。

- 请求数据:即实际的请求内容,根据不同的操作类型而有所差异。

2. 响应消息格式:

LDAP的响应消息由以下几个部分组成:

- 请求ID:与请求消息对应的唯一标识符。

- 响应结果:表示操作的状态,如成功(0),失败(其他值),大小限制(大小限制响应结果)等。

- 响应控制:可选项,用于提供额外的响应信息。

- 响应数据:实际的响应内容,根据不同的操作类型和响应结果而有所差异。

以上是LDAP协议的大致格式,具体的消息格式和内容可以参考LDAP协议规范文档。

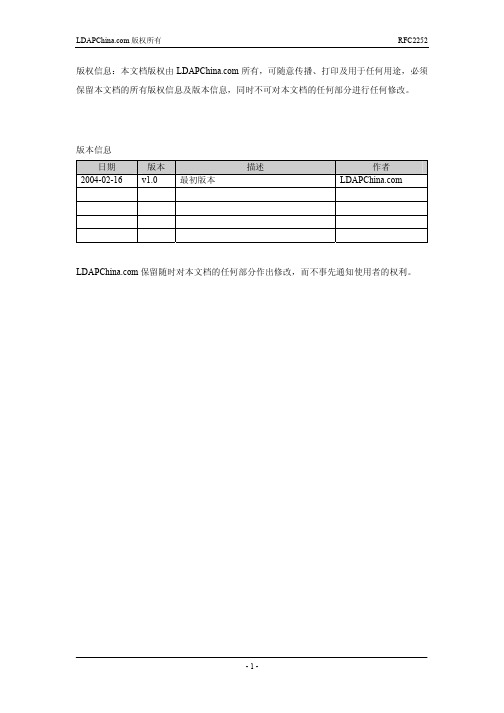

Ldap文档_RFC2252+Attribute+Syntax+Definitions

版权信息:本文档版权由所有,可随意传播、打印及用于任何用途,必须保留本文档的所有版权信息及版本信息,同时不可对本文档的任何部分进行任何修改。

版本信息日期版本描述作者2004-02-16 v1.0 最初版本 保留随时对本文档的任何部分作出修改,而不事先通知使用者的权利。

Attribute Syntax Definitions属性语法定义1、本备忘录的状态(Status of this Memo)本文档定义了一个用于Internet通讯的Internet标准跟踪协议,为了发展的需要讨论和建议。

对于这个协议的状况和地位请参照Internet官方协议标准("Internet Official Protocol Standards"(STD 1))的当前版。

这个备忘录的传播是不受限制的。

版权提示(Copyright Notice)版权Internet组织(The Internet Society (1997))。

所有权利保留。

IESG提示(IESG Note)本文档描述将一种同时提供读和更新访问的目录访问协议。

更新访问需要安全认证,但这个文档并不强制实现任何安全认证机制。

与RFC2026的4.4.1节相同,本规范正在被IESG批准期间,作为被提议的标准,可能并不限于本文档所述内容。

原因如下:a、鼓励在它们被发布前,实现和交互测试这些协议(带有或没有更新访问);b、鼓励在只读的应用程序中配置和使用这些协议。

(例如,在某些应用程序中,目录的更新访问使用某些其它安全的机制而不是LDAP,而使用LDAPv3被作为对目录的查询语言);c、避免阻碍别的Internet标准追踪协议的发展和发布。

(这些协议需要LDAPv3的目录服务器的查询能力,而不是更新能力)需要警告读者的是,直到强制的验证机制被标准化之前,根据本规范编写的客户端和服务器实现了更新功能的话,它们的互操作性可能是不可靠的,或者仅提供在认证需要极度弱化的时候的互操作性。

什么是LADP

Lห้องสมุดไป่ตู้AP 目录的优势

现在该说说 LDAP 目录到底有些什么优势了。现在 LDAP 的流行是很多因数共同作用的结果。我在这 里说的不过是一些基本的原因,请你注意一下这不过是一小部分原因。 可能 LDAP 最大的优势是:可以在任何计算机平台上,用很容易获得的而且数目不断增加的 LDAP 的 客户端程序访问 LDAP 目录。而且也很容易定制应用程序为它加上 LDAP 的支持。 LDAP 协议是跨平台的和标准的协议,因此应用程序就不用为 LDAP 目录放在什么样的服务器上操心 了。实际上,LDAP 得到了业界的广泛认可,因为它是 Internet 的标准。产商都很愿意在产品中加入 对 LDAP 的支持,因为他们根本不用考虑另一端(客户端或服务端)是怎么样的。LDAP 服务器可以 是任何一个开发源代码或商用的 LDAP 目录服务器(或者还可能是具有 LDAP 界面的关系型数据库), 因为可以用同样的协议、客户端连接软件包和查询命令与 LDAP 服务器进行交互。与 LDAP 不同的是, 如果软件产商想在软件产品中集成对 DBMS 的支持,那么通常都要对每一个数据库服务器单独定制。 不象很多商用的关系型数据库,你不必为 LDAP 的每一个客户端连接或许可协议付费。 大多数的 LDAP 服务器安装起来很简单,也容易维护和优化。 LDAP 服务器可以用“推”或“拉”的方法复制部分或全部数据,例如:可以把数据“推”到远程的办公室, 以增加数据的安全性。复制技术是内置在 LDAP 服务器中的而且很容易配置。如果要在 DBMS 中使用 相同的复制功能,数据库产商就会要你支付额外的费用,而且也很难管理。 LDAP 允许你根据需要使用 ACI(一般都称为 ACL 或者访问控制列表)控制对数据读和写的权限。例 如,设备管理员可以有权改变员工的工作地点和办公室号码,但是不允许改变记录中其它的域。ACI 可以根据谁访问数据、访问什么数据、数据存在什么地方以及其它对数据进行访问控制。因为这些都 是由 LDAP 目录服务器完成的,所以不用担心在客户端的应用程序上是否要进行安全检查。 LDAP 对于这样存储这样的信息最为有用,也就是数据需要从不同的地点读取,但是不需要经常更新。 例如,这些信息存储在 LDAP 目录中是十分有效的: l l l l 公司员工的电话号码簿和组织结构图 客户的联系信息 计算机管理需要的信息,包括 NIS 映射、email 假名,等等 软件包的配置信息

电子商务与金融名词解释.问答题(0913)

名词解释1.电子商务环境:电子商务环境是完成电子商务活动所依赖的内,外部环境,要求公共互联网络上应该跑信息流,物质和资金流,至少要涉及到用户,商家和金融机构三个部分.2.电子资金传输:电子资金传输就是电子支票系统.它通过剔除纸面支票.最大限度地利用了当前银行系统的自动化潜力.3.信用卡授权:是由特约商家或代办银行向发卡银行征求是否可以对持卡人进行支付的过程。

(02名)4.信用卡的清算;是指对信用卡的收付交易进行债权债务和损益的处理进程5.授权系统AS,即ATM和POS授权系统,是销售点支付时,卖方能够直接从买方所在银行或其他开设帐户的金融机构,获得有关买方支付能力担保信息的系统。

(05名)6.支付:是为清偿商品交换和劳务活动以及金融资产交易所引起的债权债务关系,由银行所提供的金融服务业务.(03名)7.资金流:是货币以数字化方式在网络上流动。

(03名)8.清分轧差:收付款银行交换支付信息,把支付指令按接收行进行分类,并计算其借贷方差额的过程,为最终清算作准备.9.清算:清算涉及了三方银行:收款人开户行、付款人开户行和中央银行,通过各家银行在中央开设的备付金账户,划转款项,清偿债权债务关系。

10.自动清算所:即ACH是处理借记支付工具支票为主体的自动化票据交换所,并按规定时限轧差结算资金,是批处理支付人系统。

(05名)11.大额支付系统:以电子方式实时处理同城每笔金额在规定起点以上的贷记支付和紧急的金额在规定起点以下的贷记支付的资金划拨系统。

12.借记支付:结算过程先代记收款人账户,后借记付款人账户的支付方式。

13.支票截留:在物理凭证第一次进入系统时就截住它,或者在后续的处理过程中截住它,一般利用电子阅读清分机,将支票上的信息编码转化为数字信息,然后再进行传递,也就是银行之间用电子信息代替支票的物理交换。

14.贷记支付:结算过程先借记付款人账户,后贷记收款人账户的支付方式。

(06名)15.电子转账系统:金融机构通过自己的专用的通信网络、设备、软件及一套完整的标准的报文、用户识别、数据安全验证等规范化协议而进行的信息传输和资金清算系统。

LDAP协议

介绍LDAP协议的背景和作用LDAP(轻量级目录访问协议)是一种开放的标准协议,用于访问和维护分布式目录服务。

它最初在1993年由大量厂商和开发者共同开发,旨在提供一种统一的方式来访问各种目录服务,如企业内部的用户信息、组织结构和网络资源等。

LDAP协议的背景可以追溯到X.500目录服务标准,而LDAP则是在X.500的基础上发展而来。

与X.500相比,LDAP 更加轻量级且易于实现和部署。

它采用了客户端‑服务器模型,通过TCP/IP协议进行通信,使得LDAP在互联网环境下具有良好的可扩展性和跨平台性。

LDAP协议的主要作用是提供一种标准化的方式来搜索、浏览和修改目录数据。

它允许客户端应用程序通过LDAP协议与目录服务器进行通信,以获取或更新目录中存储的信息。

LDAP协议不仅仅局限于用户身份认证和访问控制,还可以用于存储和检索各种类型的数据,如电子邮件地址、电话号码、组织结构等。

LDAP协议的优势在于其简单性和灵活性。

它使用基于文本的格式进行数据交换,易于理解和调试。

同时,LDAP协议支持多种搜索和过滤选项,使得用户可以根据各种条件和属性来精确地检索所需的数据。

此外,LDAP还提供了高效的缓存和复制机制,以提高目录数据的访问速度和可用性。

总而言之,LDAP协议的背景和作用是为了提供一种统一的、轻量级的方式来访问和管理分布式目录服务。

它在企业内部和互联网环境中广泛应用,为用户身份认证、信息检索和网络资源管理等方面提供了可靠的解决方案。

解释LDAP协议的基本原理和工作流程LDAP(轻量级目录访问协议)基于客户端‑服务器模型,通过TCP/IP协议进行通信,用于访问和维护分布式目录服务。

理解LDAP协议的基本原理和工作流程可以帮助我们更好地理解其工作方式和应用场景。

基本原理LDAP协议的基本原理是将目录数据组织为层次结构,类似于树状结构。

目录树的顶部是根节点,而下面的节点包含了各种目录项。

每个目录项由一个唯一的标识符(通常是一个称为Distinguished Name的字符串)来标识,用于在树状结构中唯一定位该节点。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

首选分发方法

10

telexNumber

MAY

电报号码

11

teletexTerminalIdentifier

MAY

电报终端标示

12

telephoneNumber

MAY

电话号码

13

internationaliSDNNumber

MAY

国际ISDN号码

14

facsimileTelephoneNumber

14

postalAddress

MAY

邮政地址

15

physicalDeliveryOfficeName

MAY

分发办公室名称

16

ou

MAY

组织单元

17

st

MAY

同street

18

l

MAY

位置

person标准对象类(RFC2256)

序号

属性

必要

描述

1

sn

MUST

surname,姓

2

cn

MUST

common name,通用名

序号

属性

必要

描述

1

title

MAY

头衔

2

x121Address

MAY

地址

3

registeredAddress

MAY

注册地址

4

destinationIndicator

MAY

唯一标示符

5

preferredDeliveryMethod

MAY

首选分发地址

6

telexNumber

MAY

电报号码

7

teletexTerminalIdentifier

3

userPassword

MAY

用户口令

4

telephoneNumber

MAY

电话号码

5

seeAlso

MAY

参见

6

description

MAY

描述

hx-internalPerson用于描述内部员工的用户信息,继承hx-abstractPerson

hx-externalPerson用于描述外部员工的用户信息,继承hx-abstractPerson

organization标准对象类(RFC2256)

序号

属性

必要

描述

1

o

MUST

组织名称

2

userPassword

hx-organization用于描述企业的组织架构,继承LDAP标准的organization

hx-abstractPerson用户描述用户的抽象信息,继承LDAP标准的inetOrgPerson

(inetOrgPerson继承LDAP标准的organizationalPerson

organizationalPerson继承LDAP标准的person)

MAY

电报终端标示

8

telephoneNumber

MAY

电话号码

9

internationaliSDNNumber

MAY

国际ISDN号码

10

facsimileTelephoneNumber

MAY

传真号码

11

street

MAY

街道

12

postOfficeBox

MAY

邮箱

13

postalCode

MAY

区号

MAY

传真号码

15

street

MAY

街道

16

postOfficeBox

MAY

邮箱

17

postalCode

MAY

区号

18

postalAddress

MAY

邮政地址

19

physicalDeliveryOfficeName

MAY

分发办公室名称

20

st

MAY

同street

21

l

MAY

位置

22

description

用户ID

23

userCertificate

MAY

用户证书

24

x500uniqueIdentifier

MAY

25

preferredLanguage

MAY

首选语言

26

userSMIMECertificate

MAY

S/MIME证书

27

userPKCS12

MAY

PKCS #12个人信息

organizationalPerson标准对象类(RFC2256)

MAY

描述

inetOrgPerson标准对象类(RFC2798)

序号

属性

必要

描述

1

audio

MAY

音频

2Байду номын сангаас

businessCategory

MAY

业务类型

3

carLicense

MAY

驾照

4

departmentNumber

MAY

部门号码

5

displayName

MAY

显示名称

6

employeeNumber

MAY

12

jpegPhoto

MAY

JPEG照片

13

labeledURI

MAY

网址链接

14

MAY

电子邮箱

15

manager

MAY

16

mobile

MAY

手机

17

o

MAY

组织

18

pager

MAY

寻呼机

19

photo

MAY

照片

20

roomNumber

MAY

房间号

21

secretary

MAY

秘书

22

uid

MAY

员工号码

7

employeeType

MAY

员工类型

8

givenName

MAY

用来表示person的部分名字,既不是surname也不是middlename

9

homePhone

MAY

家庭电话号码

10

homePostalAddress

MAY

家庭邮政地址

11

initials

MAY

包含了一个人的名字中的一些或者全部首字母,但不是surname

MAY

口令

3

searchGuide

MAY

查询指导

4

seeAlso

MAY

参见

5

businessCategory

MAY

业务类别

6

x121Address

MAY

X121地址

7

registeredAddress

MAY

注册地址

8

destinationIndicator

MAY

唯一的标识符

9

preferredDeliveryMethod