策略路由(PBR)配置

配置策略路由实验

实验6-3:配置策略路由(PBR)【实验目的】:在本次实验中,你将使策略路由(PBR )最大化的操纵数据包的处理。

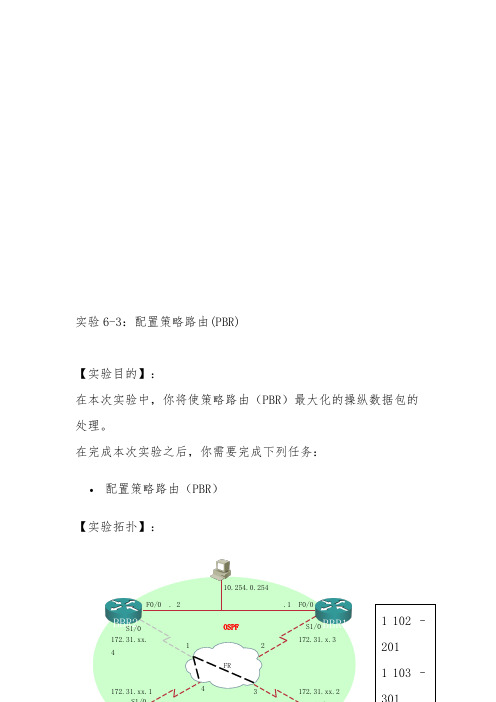

在完成本次实验之后,你需要完成下列任务:• 配置策略路由(PBR )【实验拓扑】:BBR2 BBR1 F0/0 . 2 .1 F0/0 10.254.0.254OSPFS1/0 S1/0 172.31.x.3 172.31.xx.1 102 –注意:图中x为所在机架编号,y为路由器编号。

【实验关心】:假如出现任何问题,能够向在值的辅导老师提出并请求提供关心。

【命令列表】:【任务一】:配置PBR配置PRB实验的目的是为了展示能够在配置任意路径中的作用,而不是路由器正常的路由选择过程。

那个实验的目的是假设你想操纵源地址为内部路由器(PxR3和PxR4)环回接口的数据包。

通常,数据包从PxR3的环回接口,走出你的实验机架,首先到达PxR1,然后是骨干路由器。

类似,数据从PxR3的环回接口,走回你的实验机架,首先到达PxR2然后是骨干路由器。

在那个实验中,你需要强制源地址为PxR3的环回接口的数据包先通过PxR1然后到达PxR2,最后达到骨干路由器。

源地址为PxR4的环回接口的数据包先通过PxR2,然后到达PxR1,最后达到骨干路由器。

实验过程:第一步:在OSPF路由配置模式下删除重分布列表。

因此BBR2将可不能拥有你的环回接口路由。

第二步:在两个边界路由器上,创建一个ACL 2去匹配直接连接的内路路由器的环回接口。

P1R1#show access-listsStandard IP access list 110 permit 10.200.200.0, wildcard bits 0.0.0.255 (10 matches)Standard IP access list 210 permit 10.1.0.0, wildcard bits 0.0.255.255 (88 matches)P1R1#第三步:在边界路由器上,PxR1和PxR2上,创建一个Route-map。

Junier PBR配置

Juniper 防火墙策略路由PBR配置手册目录一、网络拓扑图二、建立extended acl三、配置match group四、配置action group五、配置policy六、配置policy binding七、配置访问策略要求:1、默认路由走电信;2、源地址为192.168.1.10的pc访问电信1.0.0.0/8的地址,走电信,访问互联网走网通。

二、建立extended acl1、选择network---routing---pbr---extended acl list,点击new添加:Extended acl id:acl编号Sequence No:条目编号源地址:192.168.1.10/32目的地址:1.0.0.0/8Protocol:选择为any端口号选择为:1-65535点击ok2、点击add seg No.再建立一条同样的acl,但protocol为icmp,否则在trace route的时候仍然走默认路由:3、建立目的地址为0.0.0.0的acl:切记添加一条协议为icmp的acl,命令行:set access-list extended 10 src-ip 192.168.1.10/32 dst-ip 1.0.0.0/8 src-port 1-65535 dst-port 1-65535 protocol any entry 10 set access-list extended 10 src-ip 192.168.1.10/32 dst-ip 1.0.0.0/8 protocol icmp entry 20set access-list extended 20 src-ip 192.168.1.10/32 dst-ip 0.0.0.0/0 src-port 1-65535 dst-port 1-65535 protocol any entry 10 set access-list extended 20 src-ip 192.168.1.10/32 dst-ip 0.0.0.0/0 protocol icmp entry 20三、配置match group:1、network---routing---pbr---match group,点击add:Match group的作用就是关联acl按照同样的方法将两个acl 进行关联:命令行:set match-group name group_10set match-group group_10 ext-acl 10 match-entry 10 set match-group name group_20set match-group group_20 ext-acl 20 match-entry 10四、配置action group1、network---routing---pbr---action group,点击add:在这里指定下一跳接口和地址。

PBR (policy-Based routing,策略路由)总结

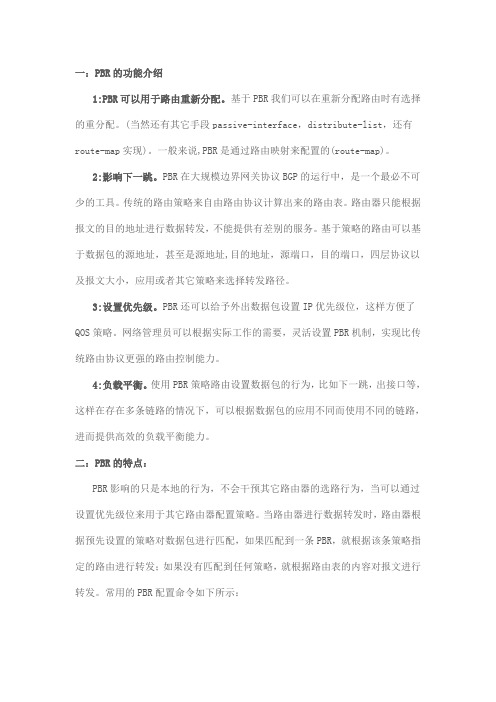

一:PBR的功能介绍1:PBR可以用于路由重新分配。

基于PBR我们可以在重新分配路由时有选择的重分配。

(当然还有其它手段passive-interface,distribute-list,还有route-map实现)。

一般来说,PBR是通过路由映射来配置的(route-map)。

2:影响下一跳。

PBR在大规模边界网关协议BGP的运行中,是一个最必不可少的工具。

传统的路由策略来自由路由协议计算出来的路由表。

路由器只能根据报文的目的地址进行数据转发,不能提供有差别的服务。

基于策略的路由可以基于数据包的源地址,甚至是源地址,目的地址,源端口,目的端口,四层协议以及报文大小,应用或者其它策略来选择转发路径。

3:设置优先级。

PBR还可以给予外出数据包设置IP优先级位,这样方便了QOS策略。

网络管理员可以根据实际工作的需要,灵活设置PBR机制,实现比传统路由协议更强的路由控制能力。

4:负载平衡。

使用PBR策略路由设置数据包的行为,比如下一跳,出接口等,这样在存在多条链路的情况下,可以根据数据包的应用不同而使用不同的链路,进而提供高效的负载平衡能力。

二:PBR的特点:PBR影响的只是本地的行为,不会干预其它路由器的选路行为,当可以通过设置优先级位来用于其它路由器配置策略。

当路由器进行数据转发时,路由器根据预先设置的策略对数据包进行匹配,如果匹配到一条PBR,就根据该条策略指定的路由进行转发;如果没有匹配到任何策略,就根据路由表的内容对报文进行转发。

常用的PBR配置命令如下所示:route-map map-tag { permit |deny} [sequence number] [定义PBR] match ip address acl-id[匹配ACL-id定义的流量]match length min-byte max-byte[匹配报文大小为min-byte到max-byte 大小的流量]set ip next-hop ip-address [设置数据包下一条地址]set ip default next-hop ip-address [设置数据包下一条地址]set ip precedence [number|name] [设置IP数据包优先级]set interface slot/number[设置出接口]set default interface slot/number [设置出接口]ip policy route-map map-tag [在接口下应用PBR]ip local policy route-map map-tag [对本地路由器产生的数据包执行PBR]说明:这里要注意set ip next-hop与set ip default next-hop、set interface 与set default interface这两对语句的区别,不含default的语句,是不查询路由表就转发数据包到下一跳IP或接口,而含有default的语句是先查询路由表,在找不到精确匹配的pbr策略路由条目时,才转发数据包到default语句指定的下一跳IP或接口。

pbr(策略路由)的几种使用方式

【简介】PBR(策略路由)以前是CISCO用来丢弃报文的一个主要手段。

比如:设置set interface null 0,按CISCO说法这样会比ACL的deny要节省一些开销。

注:PBR(策略路由)以前是CISCO用来丢弃报文的一个主要手段。

比如:设置set interface null 0,按CISCO说法这样会比ACL的deny要节省一些开销。

这里我提醒:interface null 0no ip unreachable//加入这个命令这样避免因为丢弃大量的报文而导致很多ICMP的不可达消息返回。

三层设备在转发数据包时一般都基于数据包的目的地址(目的网络进行转发),那么策略路由有什么特点呢?1、可以不仅仅依据目的地址转发数据包,它可以基于源地址、数据应用、数据包长度等。

这样转发数据包更灵活。

2、为QoS服务。

使用route-map及策略路由可以根据数据包的特征修改其相关QoS项,进行为QoS服务。

3、负载平衡。

使用策略路由可以设置数据包的行为,比如下一跳、下一接口等,这样在存在多条链路的情况下,可以根据数据包的应用不同而使用不同的链路,进而提供高效的负载平衡能力。

策略路由影响的只是本地的行为,所以可能会引起“不对称路由”形式的流量。

比如一个单位有两条上行链路A与B,该单位想把所有HTTP流量分担到A链路,FTP流量分担到B链路,这是没有问题的,但在其上行设备上,无法保证下行的HTTP流量分担到A链路,FTP流量分担到B链路。

策略路由一般针对的是接口入(in)方向的数据包,但也可在启用相关配置的情况下对本地所发出的数据包也进行策略路由。

本文就策略路由的以下四个方面做相关讲解:1、启用策略路由2、启用Fast-Switched PBR3、启用Local PBR4、启用CEF-Switched PBR启用策略路由:开始配置route-map。

使用route-map map-tag [permit deny] [sequence-number]进入route-map的配置模式。

LAB配置策略路由PBR

05

lab配置策略路由pbr总结

实验收获

深入理解了策略路由PBR的实现原理

01

通过配置策略路由,可以实现数据包根据特定规则进行路由,

提升了网络的灵活性和可扩展性。

学会了Lab配置方法

02

在实验中采用Lab配置方式,可以更加直观地展示网络设备的

配置过程,提高配置效率。

掌握VPC的配置和调试技巧

03

通过实验,熟悉了VPC的配置和调试技巧,可以更好地应对复

杂网络场景。

实验不足之处

实验过程中没有考虑到负载均衡的问题

在实验过程中,没有对负载均衡进行详细的研究和配置,导致网络设备在高负载 时可能出现性能瓶颈。

实验环境与实际场景的差异

由于实验环境的限制,实验中使用的网络拓扑和设备型号可能与实际场景存在差 异,影响实验结果的可推广性。

交换机

02

Cisco 3750,具备高性能、灵活性和可扩展性,支持二层和三

层功能。

PC机

03

运行Windows或Linux操作系统的计算机,用于网络配置和测

试。

02

策略路由基本概念

什么是策略路由

策略路由是一种网络路由技术,它可以根据不同的路由策略 将数据包从一个网络转发到另一个网络。

策略路由可以根据数据包的目的地址、源地址、传输协议等 因素来选择不同的路由路径,从而实现更加灵活和智能的路 由控制。

未来改进方向

完善负载均衡的配置

在未来的实验中,可以深入研究负载均衡的配置方法,实现网络设备的负载均衡,提高网 络设备的性能表现。

丰富实验环境和拓扑

可以尝试使用更多种类的网络设备和应用场景,丰富实验环境和拓扑,提高实验结果的可 推广性。

神州数码策略路由(PBR)配置

VRF ID: 0

S

192.168.0.0/24

C

192.168.1.0/24

C

192.168.2.0/24

第五步:测试

[1,0] via 192.168.1.1

!返回的数据包的路由

is directly connected, Serial1/0

is directly connected, FastEthernet0/0

Router-A#no debug all

七、 注意事项和排错

1. 注意是源地址匹配的路由 2. 绑定在源数据包的接口上

八、 配置序列

Router-A#sh run Building configuration...

Current configuration: ! !version 1.3.2E service timestamps log date service timestamps debug date no service password-encryption ! hostname Router-A ! ! ! ! ! ! ! interface FastEthernet0/0

Hale Waihona Puke 六、 实验步骤第一步:参照实验三,配置所有接口地址和 PC 地址,并测试连通性 第二步:配置路由器 A

Router-A_config#ip access-list standard net1

!定义 ACL

Router-A_config_std_nacl#permit 192.168.0.10 255.255.255.255 !设置需要进行策略路由的源地址

实验三十九、策略路由(PBR)配置

一、 实验目的

1. 掌握策略路由的配置 2. 理解策略路由的原理

Hillstone策略路由配置

目录

• 策略路由基本概念与原理 • Hillstone设备策略路由功能介绍 • 策略路由配置步骤详解

目录

• 典型应用场景分析:企业内外网访问控制 • 故障排查与性能优化方法论述 • 总结回顾与未来展望

01

策略路由基本概念与原理

策略路由定义及作用

定义

策略路由(Policy-Based Routing, PBR)是一种依据用户制定的策略进 行路由选择的技术,它可以根据数据 包的源/目的IP地址、端口号、协议类 型等特征,灵活选择出口路径。

RIP

支持RIP协议,实现基于距离矢 量的路由算法。

OSPF

支持OSPF协议,实现基于链路 状态的路由算法。

EIGRP

支持EIGRP协议,实现高级距 离矢量和链路状态混合路由算

法。

路由表项配置方法

命令行配置

01

通过设备的命令行接口进行路由表项的配置,提供灵活的配置

方式。

Web界面配置

02

通过设备的Web管理界面进行路由表项的配置,提供直观的配

配置日志记录参数,如记 录级别、存储位置等;

结合企业的审计要求,对 关键的网络访问行为进行 审计和追溯。

05

故障排查与性能优化方法 论述

常见故障现象及原因分析

路由表项不正确

可能是由于配置错误或网络拓扑变化导致,需要检查策略路由配置 和网络拓扑。

流量丢失或延迟

可能是由于网络设备故障、链路拥塞或路由环路等原因导致,需要 逐一排查。

AI驱动的策略路由优化

人工智能(AI)技术将在策略路由中发挥越来越重要的作 用,通过机器学习和数据分析来优化策略路由规则和算法 。

多云环境下的策略路由应用

LAB配置策略路由PBR

测试法

在配置策略路由之前和之后,分别进行网络性能测试,比较测试结果

以验证配置的效果。

结果展示与分析

性能提升

负载均衡

安全增强

灵活控制

通过策略路由的配置,网络性能 得到显著提升,响应时间缩短, 吞吐量增加。

策略路由可以实现网络流量的负 载均衡,提高网络资源利用率, 降低单台服务器的负载。

通过策略路由,可以实现网络流 量的安全控制,有效防范网络攻 击,增强网络安全性能。

网络拓扑

Lab环境

实验环境包括两个汇聚层交换机、两个接入层交换机、两个汇聚层路由器和 一个核心路由器。

网络拓扑结构

核心路由器通过汇聚层路由器与两个汇聚层交换机相连,每个汇聚层交换机 下面连接两个接入层交换机,每个接入层交换机下面连接三个PC,共计24个 PC。

02

lab配置

配置物理接口

1 2

连接性

lab配置策略路由pbr

xx年xx月xx日

目 录

• 实验环境及网络拓扑 • lab配置 • pbr实验 • 策略路由实验 • 结果验证与分析 • 总结与展望

01

实验环境及网络拓扑

实验环境

CentOS

操作系统采用CentOS,需要安装所需的网络管理工具和命 令行工具。

Vmware ESXi

虚拟化平台使用Vmware ESXi,创建虚拟机并配置网络连接 。

设备配置

网络连接配置:配置各设备之间的网络连接关系,包 括IP地址、子网掩码、网关等。

pbr配置流程

确定路由策略

明确数据包的源、目的地址和传输协议,以及相 应的路由策略。

配置策略路由

根据路由策略,配置数据包转发的下一跳地址或 传输协议。

PBR 策略路由policy-based routing

PBR策略路由policy-based routing用 route-map 调用 match ACL 做 set比传统路由能力更强优于路由表强制性的经过路由器的流量进行控制1.应用于入站方向的数据包2.本地路由器产生的流量不仅能根据数据源地址执行策略而且协议类型、报文大小长度、应用或IP源地址针对DATA IP流量匹配与不匹配没有干掉不干掉access-list 1 permit 192.168.1.0 0.0.0.255 //学生网段access-list 2 permit 192.168.2.0 0.0.0.255 //老师网段//0.0.0.255表示匹配的是数据否则不加就变成匹配网段route-map test permit 10matchip add 1set ip next-hop ISP1吓一跳route-map test permit 20matchip add 2setip int f0/1int f0/0 //入接口上应用route-mapip policy route-map test只要做了PBR 优先级高于传统路由强制set设定分组的吓一跳IP 必须为直连IPset ip next-hop ip-address[IP-A、IP-B] //优选第一个A、第一个down掉跳转第二个B setint f0/0相似ip route...对端IP/出接口接口下入方向的流量对入接口的流量生效,对本地始发的流量无效(config-if)#ip policy route-map map-tag(name)全局下对本地始发流量生效(本地路由器产生的流量)(config)#ip local policy route-map map-tag场景1PBR ACL匹配走PBR 不匹配查找路由表setip next-hop 192.168.13.1 192.168.23.2 debugipicmp场景2:检测下一跳可达性借助CDP查看下一跳存活性不适用加上一条set ip next-hop verify-availability//需借助CDP 同一个route-map的路由器下都要配置当R1CDP表被抹去的时候 GW切换到R2access-list 1 deny anyint s0/0ip access-group 1 in //模拟R1接口失效不接收route-map test per 10setip next-hop 10.1.1.2 10.2.2.2setip next-hop verify-availabilityclearcdp tableshcdpnei场景3:不需要借助CDP执行本地PBR设备要CISCO设备CISCO IOS IP SLAs端到端可达性(感觉不到对端down了)ICMP UDP TCP DHCP HTTP检测接口:SLA定义sla monitor 分别对应2个track对象ipsla monitor responder //增强命令ipsla monitor 1 //创建monitor 1type echo protocol ipicmpEcho 10.1.1.2 source-ipaddr 10.1.1.1(source-interface f1/0) timeout 3000 frequency 10// icmp echo协议目的源超时时间频率源去ping目的ipsla monitor schedule 1 life forever start-time now//设置立即启动一直生效track 1 rtr 1 reachability //绑定到track对象上可进行调用下一跳access-list 1 permit anyroute-map test permit 10matchip add 1set ip next-hop verify-availability 10.1.1.2 10 track 1 //跟踪10.1.1.2检测setip next-hop verify-availability 10.2.2.2 20 track 2//解释分别关联2个SLA当track1成立时进入接口的数据包强制扔给R1当R1挂掉或接口失效或接口配置ACL干掉了报文会自动切换到R2场景4不是本地直连的下一跳IP递归下一跳本地要有路由去往远端网络下下一跳才可使用access-list 1 permit anyroute-map PBR permit 10matchip add 1set ip next-hop 10.2.2.2 //流量进入强制送这里10.2.2.2set ip next-hop recursive 10.1.12.2//当上面接口down 流量切换到递归地址查找下面的路由表---------ip route 10.1.12.0 255.255.255.0 10.1.1.2//设置到递归下一跳10.1.12.2的静态路由ip route 0.0.0.0 0.0.0.0 int s0/0 //最后往这送: 路由挂掉 route-map失效优先传统下一跳当挂掉切换到递归下一跳传统的路由进行转发没有路由丢弃set ip default next-hop 1.1.1.1优先级高于默认路由低于静态(明细)路由ip route 1.1.1.0 255.255.255.0 10.1.23.3。

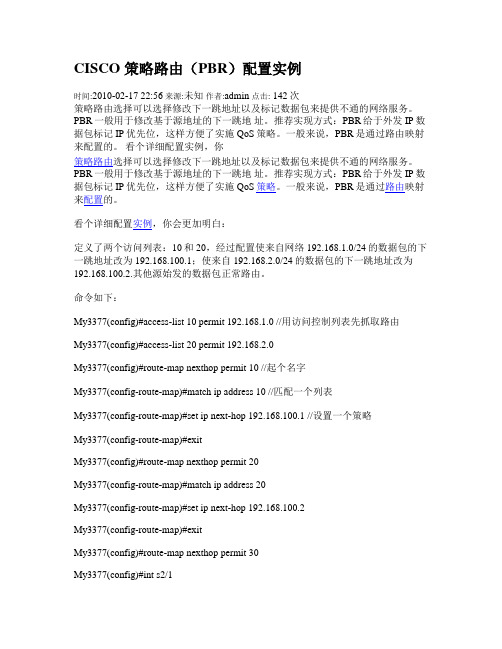

CISCO 策略路由(PBR)配置实例

CISCO 策略路由(PBR)配置实例时间:2010-02-17 22:56来源:未知作者:admin 点击: 142次策略路由选择可以选择修改下一跳地址以及标记数据包来提供不通的网络服务。

PBR一般用于修改基于源地址的下一跳地址。

推荐实现方式:PBR给于外发IP数据包标记IP优先位,这样方便了实施QoS策略。

一般来说,PBR是通过路由映射来配置的。

看个详细配置实例,你策略路由选择可以选择修改下一跳地址以及标记数据包来提供不通的网络服务。

PBR一般用于修改基于源地址的下一跳地址。

推荐实现方式:PBR给于外发IP数据包标记IP优先位,这样方便了实施QoS策略。

一般来说,PBR是通过路由映射来配置的。

看个详细配置实例,你会更加明白:定义了两个访问列表:10和20,经过配置使来自网络192.168.1.0/24的数据包的下一跳地址改为192.168.100.1;使来自 192.168.2.0/24的数据包的下一跳地址改为192.168.100.2.其他源始发的数据包正常路由。

命令如下:My3377(config)#access-list 10 permit 192.168.1.0 //用访问控制列表先抓取路由My3377(config)#access-list 20 permit 192.168.2.0My3377(config)#route-map nexthop permit 10 //起个名字My3377(config-route-map)#match ip address 10 //匹配一个列表My3377(config-route-map)#set ip next-hop 192.168.100.1 //设置一个策略My3377(config-route-map)#exitMy3377(config)#route-map nexthop permit 20My3377(config-route-map)#match ip address 20My3377(config-route-map)#set ip next-hop 192.168.100.2My3377(config-route-map)#exitMy3377(config)#route-map nexthop permit 30My3377(config)#int s2/1My3377(config-if)#ip policy route-map nexthop //接口下调用My3377(config-if)#exit。

DCN-ROUTE-009-策略路由(PBR)v1.2

20

转发策略

set default interface

RouterA配置: 第一步,配置接口IP地址: config# interface FastEthernet0/0 config_if# ip address 10.1.1.1 255.255.255.0 config# interface FastEthernet0/1 config_if# ip address 20.1.1.1 255.255.255.0 config# interface FastEthernet0/2 config_if# ip address 192.168.1.1 255.255.255.0 第二步,配置到LOOPBACK0的静态路由 config# ip route 172.168.0.0 255.255.255.0 10.1.1.2 config# ip route 172.168.0.0 255.255.255.0 20.1.1.2

14

匹配举例—Route-map演示 匹配举例—Route-map演示

Route-map demo permit 10 Match x Set a Route-map demo permit 20 Match y Set b RouБайду номын сангаасe-map demo permit 30

15

匹配举例—“demo”的解释 匹配举例—“demo”的解释

If (x matches) then set a Else If y matches then set b Else Set nothing

策略路由PBR命令详解

策略路由PBR命令详解1 命令汇总1. set ip next-hop{ ip-address [...ip-address] | recursive ip-address }允许写多个下一跳IP,但这些IP必须是直连路由器的接口IP如果定义了多个下一跳IP,则当第一个下一跳关联的本地出接口DOWN掉,则自动切换到下一个next-hop recursive next-hop(递归下一跳)特性突破了传统下一跳必须是直连路由器下一跳接口IP的限制。

Recursive next-hop可以不是直连网络,只要路由表中有相关的路由可达即可。

一般recursive next-hop不可达,数据将交由路由处理(一般就被默认路由匹配走了)如果在一个route-map列表的同一个序列中同时使用ip next-hop及ip next-hop recursive,则ip next-hop 有效。

如果ip next-hop 挂了,则启用ip next-hop recursive,如果ip next-hop recursive和ip next-hop 都挂了,则丢给路由表处理。

注意:一个route-map序列,只允许配置一个ip next-hop recursive2. set ip next-hop verify-availability [ next-hop-address sequence track object ]检测下一跳的可达性,默认是关闭的Sequence of next hops. The acceptable range is from 1 to 65535.此条命令可以下列方式使用:●在PBR环境下使用CDP检测下一跳IP可达性(不加后面的可选参数)使用该特性可能会一定程度上降低设备性能,另外必须保证自己以及邻居路由器接口CDP都是开启的,最后过程交换及CEF都支持该特性,但dCEF不支持。

该特性借助设备的CDP表来判断下一跳的可达性,如果本端开启了该特性,next-hop设备不支持CDP,则切换至下一个next-hop,如果没,则跳过PBR如果本端没开启该特性,那么数据包要么被成功策略路由,要么永远无法正常路由出去(被丢弃)如果仅仅想检测部分next-hop设备的可达性,则可以配置不同的route-map条目,来选择性的使用该特性(同一个route-map)。

任务7.4 策略路由配置

Ø策略路由基本概念Ø接口策略路由ØMQCØ接口策略路由配置流程Ø策略路由配置命令•传统的路由转发原理是根据报文的目的地址查找路由表,然后进行报文转发。

但是用户希望能够在传统路由转发的基础上根据自己定义的路径进行报文转发。

•策略路由可以跨过路由表直接控制报文的转发,以达到优化通信路径的目的。

•本次任务介绍采用策略路由技术来优化通信路径。

Ø策略路由PBR(Policy-Based Routing)是一种依据用户制定的策略进行路由选择的机制。

Ø可根据目的地址、协议类型、报文大小、应用、源地址或其它属性来选择转发路径。

Ø转发数据报文时,策略路由优先于路由表。

若流量未匹配策略路由,则依据路由表转发。

Ø策略路由增强了路由选择的灵活性,可应用于安全、负载分担等通信场景。

示例中,R1通过部署策略路由,可对访问10.1.0.0的流量进行分流,实现负载分担。

Ø策略路由与路由策略是不同类型的路由控制技术,都可影响数据报文的转发路径。

两者区别:•操作对象上:路由策略的操作对象是路由表,执行效果是影响的是路由表的生成,从而影响数据的转发。

而策略路由的操作对象是数据报文,直接对报文进行转发控制。

•策略制定上:路由策略只能基于目的地址定义匹配规则,而策略路由可以基于目的地址、源地址及协议类型等多元组合来定义匹配规则。

•策略配置上:路由策略需要与路由协议结合使用,而策略路由需要手工指定。

•工具使用上:路由策略的工具有Route-Policy、Filter-Policy,策略路由的工具有Traffic-Policy、Policy-Based-Route及其它联动工具等。

Ø策略路由可分为本地策略路由、接口策略路由、智能策略路由。

•本地策略路由:仅对本机下发的报文进行处理,对转发的报文不起作用。

•接口策略路由:只对转发的报文起作用,对本地下发的报文不起作用。

Lab配置策略路由PBR

案例二:云服务提供商的流量优化

总结词

利用PBR策略,提高云服务提供商的网络 性能和用户体验。

VS

详细描述

云服务提供商需要为用户提供高效、稳定 的网络服务。通过PBR策略,可以根据用 户需求和网络状况动态调整流量路径,优 化网络资源利用率。同时,可以识别并隔 离异常流量,减少对正常业务的影响,提 高用户满意度。

挑战

随着网络规模的扩大和复杂度的提升,PBR 的部署和维护难度逐渐增加,需要解决一系 列技术和管理难题。

THANKS

谢谢您的观看

02

03

配置动作

根据匹配条件,配置相应的动作,如 重定向目的IP地址、重定向端口、修改 TTL值等。

验证配置

测试连通性

01

通过ping命令或其他工具测试网络的连通性,确保配

置正确。

检查路由表

02 查看设备的路由表,确保策略路由和PBR规则已正确

应用。

监控流量

03

使用抓包工具或网络监控工具,监控经过策略路由和

PBR简介

01

02

03

PBR(Policy-Based Routing) 是一种路由策略技术,它允许管 理员根据特定的策略和条件来控 制数据包的路由路径。

PBR可以根据源IP地址、目的IP 地址、应用协议、端口号等条件 来制定路由策略,实现更加灵活 和细粒度的路由控制。

PBR可以与传统的路由协议(如 BGP、OSPF等)结合使用,提 供更加智能和高效的路由选择。

PBR规则的数据包,确保规则生效。

03

Lab配置策略路由PBR的案例分 析

案例一:企业网络流量管理

总结词

通过PBR策略,优化企业网络流量,提高网络性能。

PBR(基于策略的路由)

PBR(基于策略的路由)通常我们在路由器上启用动态路由协议动态地学习网络拓扑,这样我们可能会遇到这样的安全问题,当一台非授权的网络设备接入网络,并发布路由协议更新时,有可能会使网络内的设备动态的产生错误的路由条目,从而造成数据包的丢失或者被路由到了错误的地方。

本文就来为大家介绍基于策略的路由(PBR)PBR(基于策略的路由)概述基于策略的路由(PBR)是一种灵活的数据包路由转发机制。

通过在路由器上应用策略路由,使路由器根据路由映射(route-map)决定经过路由器的数据包如何处理。

路由映射决定了一个数据包的下一跳转发路由器。

在路由器上应用策略路由,必须要指定策略路由使用的路由映射(route-map),并且要创建路由映射。

一个路由映射由很多条策略组成,每个策略都定义了1个或多个匹配规则和对应操作。

一个接口应用策略路由后,将对该接口收到的所有包进行检查,不符合路由映射中所定义的数据包将会被按照正常路由转发进行处理,符合路由映射中的策略的数据包,就按照策略中定义的操作进行处理。

策略路由主要应用在企业路由表复杂或者需要对路由进行控制的情况下,特别是当企业网络出口有两条,需要对不同服务和应用或者不同客户端的路由进行控制时,当然企业内部运行两个网络或者更多的网络时也经常要用到路由策略;另外,策略路由除了应用在非正常的路由选路之外,它还可以用来防止病毒或黑客的攻击,使用条件语句将病毒或攻击的特征码匹配出来,然后再指定一个安全策略(如使用黑洞路由)将攻击阻断.黑洞路由是对动态路由选择协议的一个补充。

黑洞路由可以将不想要的流量转发到一个称为null0的接口中去。

我们可以建立一条或一些静态路由,将精确匹配这些路由的流量丢弃。

和ACL不同的是,Cisco IOS的所有交换过程,包括CEF,都能处理黑洞路由,而不降低性能。

需要注意的是,PBR技术不支持配置了PBR的路由器始发流量和到达该路由器的流量。

PBR(基于策略的路由)实例解析下面我们就以一个试验来描述策略路由的阻断流量的功能。

使用PBR实现策略路由

使用PBR实现策略路由实验报告学院:电子信息与电气工程学院班级:12级网络工程(1)班姓名:张雯雯学号:20121070131一、实验目标:1、掌握如何配置使用PBR实现基于源地址的策略路由;2、掌握如何配置使用PBR实现基于业务类型的策略路由。

二、实验组网图:三、实验目的:在路由器上配置双出口,并配置基于源地址的PBR,对PCA和PCB 发出的报文通过不同的接口转发;再配置基于报文大小的PBR,对于PC发出的不同大小的报文经不同的出口进行转发。

四、实验过程:实验任务:PBR基本配置1、建立物理连接按照实验组网图进行连接,并检查设备的软件版本及配置信息,确保各设备软件版本符合要求,所有配置为初始状态。

如果配置不符合要求,请在用户模式下擦除设备中的配置文件,然后重启设备以使系统采用缺省的配置参数进行初始化。

以上步骤可能会用到以下命令:<RTA> display version<RTA> reset saved-configuration<RTA> reboot2、IP地址配置IP地址列表(按上表所示在PC及路由器上配置IP地址)3、路由配置在RTA 、RTB上配置OSPF单区域。

RTA的配置命令:[RTA]ospf[RTA-ospf-1]area 0[RTA-ospf-1-area-0.0.0.0]network 192.168.0.0 0.0.0.255 [RTA-ospf-1-area-0.0.0.0]network 192.168.1.0 0.0.0.3 [RTA-ospf-1-area-0.0.0.0]network 192.168.1.4 0.0.0.3RTB的配置命令:[RTB]ospf[RTB-ospf-1]area 0[RTB-ospf-1-area-0.0.0.0]network 192.168.2.0 0.0.0.255 [RTB-ospf-1-area-0.0.0.0]network 192.168.1.0 0.0.0.3 [RTB-ospf-1-area-0.0.0.0]network 192.168.1.4 0.0.0.3配置完成后,查看路由表,结果如下图:因为GE0/1接口带宽大于S5/0接口带宽,所以在路由表中,到路由192.168.2.0/24的出接口是GE0/1。

CISCO交换机策略路由配置说明

Configuring Policy-Based RoutingYou can use policy-based routing (PBR) to configure a defined policy for traffic flows. By using PBR, you can have more control over routing by reducing the reliance on routes derived from routing protocols. PBR can specify and implement routing policies that allow or deny paths based on:•Identity of a particular end system•Application•ProtocolYou can use PBR to provide equal-access and source-sensitive routing, routing based on interactive versus batch traffic, or routing based on dedicated links. For example, you could transfer stock records to a corporate office on a high-bandwidth, high-cost link for a short time while transmitting routine application data such as e-mail over a low-bandwidth, low-cost link.With PBR, you classif y traffic using access control lists (ACLs) and then make traffic go through a different path. PBR is applied to incoming packets. All packets received on an interface with PBR enabled are passed through route maps. Based on the criteria defined in the route maps, packets are forwarded (routed) to the appropriate next hop.•If packets do not match any route map statements, all set clauses are applied.•If a statement is marked as permit and the packets do not match any route-map statements, the packets are sent through the normal forwarding channels, and destination-based routing is performed.•For PBR, route-map statements marked as deny are not supported.For more information about configuring route maps, see the "Using Route Maps to Redistribute Routing Information" section.You can use standard IP ACLs to specify match criteria for a source address or extended IP ACLs to specify match criteria based on an application, a protocol type, or an end station. The process proceeds through the route map until a match is found. If no match is found, normaldestination-based routing occurs. There is an implicit deny at the end of the list of match statements.If match clauses are satisfied, you can use a set clause to specify the IP addresses identifying the next hop router in the path.For details about PBR commands and keywords, see the Cisco IOS IP Command Reference, Volume 2 of 3: Routing Protocols, Release 12.2. For a list of PBR commands that are visible but not supported by the switch, see Appendix C, "Unsupported Commands inCisco IOS Release 12.2(35)SE,"Note This software release does not support PBR when processing IPv4 and IPv6 traffic.PBR Configuration GuidelinesBefore configuring PBR, you should be aware of this information:•To use PBR, you must have the IP services image installed on the switch.•Multicast traffic is not policy-routed. PBR applies to only to unicast traffic.•You can enable PBR on a routed port or an SVI.•The switch does not support route-map deny statements for PBR.•You can apply a policy route map to an EtherChannel port channel in Layer 3 mode, but you cannot apply a policy route map to a physical interface that is a member of the EtherChannel. If you try to do so, the command is rejected. When a policy route map is applied to a physical interface, that interface cannot become a member of an EtherChannel.•You can define a maximum of 246 IP policy route maps on the switch.•You can define a maximum of 512 access control entries (ACEs) for PBR on the switch.•When configuring match criteria in a route map, follow these guidelines:–Do not match ACLs that permit packets destined for a local address. PBR would forward these packets, which could cause ping or Telnet failure or route protocol flapping.–Do not match ACLs with deny ACEs. Packets that match a deny ACE are sent to the CPU, which could cause high CPU utilization.•To use PBR, you must first enable the routing template by using the sdm prefer routing global configuration command. PBR is not supported with the VLAN or default template. For more information on the SDM templates, see Chapter 7, "Configuring SDM Templates."•VRF and PBR are mutually exclusive on a switch interface. You cannot enable VRF when PBR is enabled on an interface. In contrast, you cannot enable PBR when VRF is enabled on an interface.•The number of TCAM entries used by PBR depends on the route map itself, the ACLs used, and the order of the ACLs and route-map entries.•Policy-based routing based on packet length, TOS, set interface, set default next hop, or set default interface are not supported. Policy maps with no valid set actions or with set action set to Don't Fragment are not supported.•Beginning with Cisco IOS Release 12.2(35)SE, the switch supports quality of service (QoS) DSCP and IP precedence matching in PBR route maps with these limitations:–You cannot apply QoS DSCP mutation maps and PBR route maps to the same interface.–You cannot configure DSCP transparency and PBR DSCP route maps on the same switch.–When you configure PBR with QoS DSCP, you can set QoS to be enabled (by entering the mls qos global configuration command) or disabled (by entering the no mls qos command). When QoS is enabled, to ensure that the DSCP value of the traffic is unchanged, you should configure DSCP trust state on the port where traffic enters the switch by entering the mls qos trust dscp interface configuration command. If the trust state is not DSCP, by default all nontrusted traffic would have the DSCP value marked to 0.Enabling PBRBy default, PBR is disabled on the switch. To enable PBR, you must create a route map that specifies the match criteria and the resulting action if all of the match clauses are met. Then, you must enable PBR for that route map on an interface. All packets arriving on the specified interface matching the match clauses are subject to PBR.PBR can be fast-switched or implemented at speeds that do not slow down the switch.Fast-switched PBR supports most match and set commands. PBR must be enabled before you enable fast-switched PBR. Fast-switched PBR is disabled by default.Packets that are generated by the switch, or local packets, are not normally policy-routed. When you globally enable local PBR on the switch, all packets that originate on the switch are subject to local PBR. Local PBR is disabled by default.Note To enable PBR, the switch must be running the IP services image.Beginning in privileged EX EC mode, follow these steps to configure PBR:•••Use the no route-map map-tag global configuration command or the no match or no setroute-map configuration commands to delete an entry. Use the no ip policy route-map map-tag interface configuration command to disable PBR on an interface. Use the no ip route-cache policyinterface configuration command to disable fast-switching PBR. Use the no ip local policy route-map map-tag global configuration command to disable policy-based routing on packets originating on the switch.。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

route-map match-multi-metric 20 permit match metric 20 on-match goto 30

route-map match-multi-metric 30 permit set metric 100

VRF ID: 0

C

192.168.0.0/24

is directly connected, FastEthernet0/0

C

192.168.1.0/24

is directly connected, Serial1/1

!注意到没有 192.168.2.0 的路由

Router-B#sh ip route Codes: C - connected, S - static, R - RIP, B - BGP, BC - BGP connected

Router-A#no debug all

七、 注意事项和排错

1. 注意是源地址匹配的路由 2. 绑定在源数据包的接口上

八、 配置序列

Router-A#sh run Building configuration...

Current configuration: ! !version 1.3.2E service timestamps log date service timestamps debug date no service password-encryption ! hostname Router-A ! ! ! ! ! ! ! interface FastEthernet0/0

六、 实验步骤

第一步:参照实验三,配置所有接口地址和 PC 地址,并测试连通性 第二步:配置路由器 A

Router-A_config#ip access-list standard net1

!定义 ACL

Router-A_config_std_nacl#permit 192.168.0.10 255.255.255.255 !设置需要进行策略路由的源地址

ip address 192.168.0.1 255.255.255.0 no ip directed-broadcast ip policy route-map pbr ! interface Serial1/0 no ip address no ip directed-broadcast physical-layer speed 64000 ! interface Serial1/1 ip address 192.168.1.1 255.255.255.0 no ip directed-broadcast physical-layer speed 64000 ! interface Async0/0 no ip address no ip directed-broadcast ! ! ! ! ! !

VRF ID: 0

S

192.168.0.0/24

C

192.168.1.0/24

C

192.168.2.0/24

第五步:测试

[1,0] via 192.168.1.1

!返回的数据包的路由

is directly connected, Serial1/0

is directly connected, FastEthernet0/0

! ! ! ! ! ip access-list standard net1

permit 192.168.0.10 255.255.255.255 permit 192.168.0.10 255.255.255.0 ! ! route-map pbr 10 permit match ip address net1 set ip next-hop 192.168.1.2 !

第六步:查看配置 Router-A#sh ip policy

Interface FastEthernet0/0

Route-map pbr

Router-A#sh route-map Route-map pbr, permit, sequence 10

Match clauses: match ip address net1

D - DEIGRP, DEX - external DEIGRP, O - OSPF, OIA - OSPF inter area ON1 - OSPF NSSA external type 1, ON2 - OSPF NSSA external type 2 OE1 - OSPF external type 1, OE2 - OSPF external type 2 DHCP - DHCP type

Set clauses: set ip next-hop 192.168.1.2

Exit policy: Policy routing matches: 15 packets, 1048 bytes

Router-A#debug ip policy Router-A#2004-1-1 00:41:44 PBR: s=192.168.0.10 (FastEthernet0/0), d=192.168.2.2 (Serial1/1), len= 60, gate=192.168.1.2 policy routed 2004-1-1 00:41:45 PBR: s=192.168.0.10 (FastEthernet0/0), d=192.168.2.2 (Serial1/1), len= 60, gate=192.168.1.2 policy routed 2004-1-1 00:41:46 PBR: s=192.168.0.10 (FastEthernet0/0), d=192.168.2.2 (Serial1/1), len= 60, gate=192.168.1.2 policy routed 2004-1-1 00:41:47 PBR: s=192.168.0.10 (FastEthernet0/0), d=192.168.2.2 (Serial1/1), len= 60, gate=192.168.1.2 policy routed

配置表 Router-A F0/0 S1/1 (DCE)

192.168.0.1/24 192.168.1.1/24

PC IP 192.168.0.3/24 网关 192.168.0.1

Router-B F0/0 192.168.2.1/24 S1/0 192.168.1.2/24

SERVER 192.168.2.2/24 192.168.2.1

Router-A_config_std_nacl#exit

Router-A_config#route-map pbr 10 permit

!定义 route-map

Router-A_config_route_map#match ip address net1

!设定源地址

Router-A_config_route_map#set ip next-hop 192.168.1.2

九、 共同思考

1. 策略路由与路由协议进行的路由有什么区别? 2. 为什么在路由器 B 上要配置静态路由? 3. 如果源地址是 192.168.0.3/24,那么策略还有效吗?

十、 课后练习

请将源地址改为 192.168.0.3/24 重复以上实验

十一、 相关命令详解

route-map

创建一个路由映射(route-map)或定义一条路由映射条目。可用 no 命令来删除。 route-map <name> [<seq>] [<deny | permit>] no route-map <name> [<seq>] [<deny | permit>]

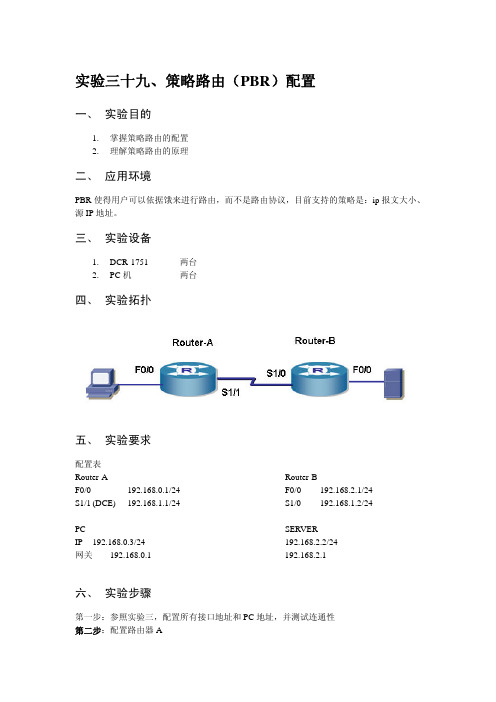

实验三十九、策略路由(PBR)配置

一、 实验目的

1. 掌握策略路由的配置 2. 理解策略路由的原理

二、 应用环境

PBR 使得用户可以依据饿来进行路由,而不是路由协议,目前支持的策略是:ip 报文大小、 源 IP 地址。

三、 实验设备

1. DCR-1751 2. PC 机

两台 两台

四、 实验拓扑

五、 实验要求

第四步:查看路由器 A、B 的路由表 Router-A#sh ip route Codes: C - connected, S - static, R - RIP, B - BGP, BC - BGP connected

D - DEIGRP, DEX - external DEIGRP, O - OSPF, OIA - OSPF inter area ON1 - OSPF NSSA external type 1, ON2 - OSPF NSSA external type 2 OE1 - OSPF external type 1, OE2 - OSPF external type 2 DHCP - DHCP type

参数

参数 name seq deny | permit

参数说明 route-map的名字。 route-map条目的执行序号,缺省为10。 route-map条目的性质,缺省为permit。

缺省

缺省情况下,seq 值为 10,性质为 permit。

命令模式

全局配置态

使用说明

路由映射(route-map)用来修改路由的属性、过滤路由。常用于动态路由协议的策略,如 redistribute 路由、过滤路由、设置路由属性进行策略路由等。 route-map 以名字标识,同一个 route-map 下可以有多个条目。系统中 route-map 的总数仅受 系统的资源限制。同一 route-map 下的各条目都可以指定序号或系统自动生成序号。每一条 目都有一性质(deny/permit),每一条目下可以配置匹配规则(用 match 命令)、设置规则(用 set 命令)、退出策略(用 on-match 命令)。 匹配规则用来检查目标的某一属性是否满足一定规则。如果目标满足本条目下所有匹配规 则,则认为该目标匹配本条目成功,否则匹配本条目失败。如果一个条目下未配置匹配规则, 则 任 何 目 标 都 匹 配 本 条 目 。 如 果 匹 配 规 则 是 用 其 他 列 表 ( 如 access-list、 prefix-list 、 community-list、aspath-list 等)来检查目标是否匹配的,那么应用该列表的返回值就是该匹 配规则的结果。 设置规则用来设置目标的某一属性。如果目标匹配本条目成功,且本条目的性质为 permit, 则用本条目下配置的设置规则来修改目标的属性;如果目标匹配本条目成功,且本条目的性 质为 deny,则检查退出策略;如果目标匹配本条目失败,则进行下一条目的检查。 退出策略用来决定目标匹配本条目成功后的动作。当目标匹配一个条目成功时,如果该条目 下未配置退出策略,则停止对其他条目的检查,返回该条目的性质(deny/permit)。如果配 置了 on-match next,则继续下一条目的检查。如果配置了 on-match goto N,则跳到指定序号 N 的条目处,开始检查;如果指定的条目不存在,则返回本条目的性质(deny/permit)。 同一条目下,关于同一属性的匹配规则或设置规则只能配置一条,后配置的将覆盖以前的配 置。同一条目下可以有如下配置: match metric 34 set metric 100 其中 match 规则只有一条,set 规则只有一条。 为了实现匹配同一属性的多个值,可以使用退出规则: