LDAPbrowser使用简介

使用LDAPbrowser向网关内导入证书的操作方法

1、在需要执行导入操作的电脑上安装java环境(JDK1.6..0)或者(JDK1.8.0)

2、安

装完成

后,在Ldapbrowser文件夹内执行lbe.jar,出现如下界面:

3、笔记本接网线直连格尔安全认证网关的管理口[eth2],直接访问列表中的192.168.190.7

4、连接成功后,出现如下界面

(例图的网关还没有执行过导入证书操作,那么只能看到o=gabca一个节点)

(对于已经导入证书的网关来说,因为之前导入过LDIF文件,所以o=gabca下还会有下拉列表显示已存在的证书)

5.选中o=gabca,点击工具栏中的LDIF按钮,出现如下界面

5、点击import,出现如下界面

6、点击“...”找到指定想要导入的 .ldif证书文件存储目录后,选择那个.ldif文件,点击OK

7、点击import,开始执行导入操作,等待导入完成即可。

合勤防火墙USG-1000全中文配置文档2

LDAP Server的配置和使用范例

1.先在客户端安装一个测试工具“ldapbrowser”,这是一个基于Java的软件,需要您预先安装一个java工具j2sdk(可以从

https:///ECom/EComActionServlet;jsessionid=47614B201F94 C4CC5E81A3BF7BBF6B66处下载)。

2.我在win2000 AD上缺省的Users中配置了几个用户账号(属于域用户,而使用该测试软件的客户端就是其中的一个已登录用户)。

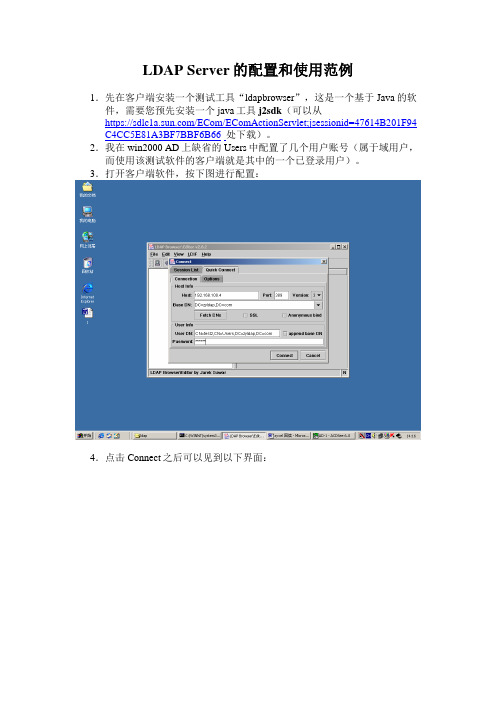

3.打开客户端软件,按下图进行配置:

4.点击Connect之后可以见到以下界面:

5.点击CN=Users前面的扩展钮可以见到其中的用户:

的设置。

7.首先依次进入zywall 1000的配置界面,configuration,Users/Group,和setting。

创建一个强制认证的规则:

8.点击Apply应用之后进入object中的auth.method,设置认证的方法,我这里的范例只使用ldap认证:

9.进入AAA Server中LDAP界面,按照以下提示进行设置:

10.点击ok以后就可以退出了。

11.当一个用户打开网页的时候,就会弹出一个强制登录界面:

12.用户输入它的域账号就可以见到以下登录成功的界面了:

14.利用该功能我们就可以实现很多权限分配的工作了。

ldapsearch命令例子-概述说明以及解释

ldapsearch命令例子-概述说明以及解释1.引言1.1 概述概述LDAP(Lightweight Directory Access Protocol)是一种用于访问和维护分布式目录信息服务的协议。

在日常的系统管理和网络管理工作中,经常需要查询和管理LDAP目录中的信息。

而ldapsearch命令就是一个用于在LDAP目录中搜索和获取信息的命令行工具。

通过ldapsearch命令,用户可以指定搜索条件来查询LDAP目录中符合条件的信息,比如用户信息、组织结构、权限等。

ldapsearch命令的灵活性和强大功能使其成为管理LDAP目录的重要工具之一。

本文将介绍ldapsearch命令的语法和示例,并探讨其在系统管理和网络管理中的重要性和应用场景,以及展望ldapsearch命令的未来发展。

1.2 文章结构文章结构部分的内容可以包括以下内容:1. 简介:介绍本文将要讨论的主题,即ldapsearch命令的使用和示例。

2. 目录:列出文章的结构和内容,方便读者快速了解全文的组织和内容。

3. 正文:详细介绍ldapsearch命令的概念、语法和示例,让读者能够理解和掌握这个命令的用法。

4. 结论:总结本文的主要观点和结论,强调ldapsearch命令在实际应用中的重要性和价值。

5. 展望:探讨ldapsearch命令未来的发展方向和可能的应用场景,让读者对这个命令在未来的发展有更深入的了解。

1.3 目的本文的主要目的是介绍ldapsearch命令的基本用法和实际应用示例。

通过对ldapsearch命令的介绍和示例分析,读者将能够了解LDAP(轻型目录访问协议)搜索工具的使用方法,并且掌握如何利用ldapsearch 命令来查询和检索LDAP目录中的信息。

同时,本文也旨在帮助读者更好地理解ldapsearch命令的重要性和在何种情况下可以有效地应用该命令。

最终,本文还将展望ldapsearch命令在未来的发展趋势,为读者提供更深入的了解和思考。

二十八种未授权访问漏洞合集建议收藏

二十八种未授权访问漏洞合集建议收藏展开全文作者:LuckySec链接:/posts/15dff4d3.html这篇文章主要收集一些常见的未授权访问漏洞。

未授权访问漏洞可以理解为需要安全配置或权限认证的地址、授权页面存在缺陷导致其他用户可以直接访问从而引发重要权限可被操作、数据库或网站目录等敏感信息泄露。

0x01 未授权漏洞预览••••••••••••••••••••••••••••Active MQ 未授权访问Atlassian Crowd 未授权访问CouchDB 未授权访问Docker 未授权访问Dubbo 未授权访问Druid 未授权访问Elasticsearch 未授权访问FTP 未授权访问Hadoop 未授权访问JBoss 未授权访问Jenkins 未授权访问Jupyter Notebook 未授权访问Kibana 未授权访问Kubernetes Api Server 未授权访问LDAP 未授权访问MongoDB 未授权访问Memcached 未授权访问NFS 未授权访问Rsync 未授权访问Redis 未授权访问RabbitMQ 未授权访问Solr 未授权访问Spring Boot Actuator 未授权访问Spark 未授权访问VNC 未授权访问Weblogic 未授权访问ZooKeeper 未授权访问Zabbix 未授权访问0x02 Active MQ 未授权访问1. 漏洞简介ActiveMQ 是一款流行的开源消息服务器。

默认情况下,ActiveMQ 服务是没有配置安全参数。

恶意人员可以利用默认配置弱点发动远程命令执行攻击,获取服务器权限,从而导致数据泄露。

2.漏洞检测默认端口:8161默认密码:admin/admin3.漏洞修复•针对未授权访问,可修改conf/jetty.xml文件,bean id为securityConstraint下的authenticate修改值为true,重启服务即可。

电子公文系统中基于LDAP访问控制的动态配置设计与实现

电子公文系统中基于LDAP访问控制的动态配置设计与实现【关键词】oa系统;动态配置;访问控制;管理安全;ldap1 ldap访问控制的概述随着近年来电子公文系统的广泛发展和应用,处理公文的功能实现越来越需要逼近现实。

处理公文的电子化势不可挡,建立电子公文系统也呈现白热化趋势。

而网络带给大家很多信息安全隐患,因此电子公文系统中也存在很多安全问题。

访问控制是指按用户身份及其归属的某项定义组来限制用户对某些信息项的访问,或限制对某些控制功能的使用。

访问控制通常用于系统管理员控制用户对服务器、目录、文件等网络资源的访问。

ldap的访问控制是指管理员对服务器中资源被浏览、修改、删除权限的配置。

论文背景的课题系统中ldap服务器用在公文系统和数据库之间,作为用户管理服务器使用。

ldap服务器的应用在很大程度上保证了数据库的安全,进而保障了公文系统的安全可靠。

访问控制权限是确定用户只能做到权限规定范围之内的操作,任何用户都不能越权操作。

对公文系统中的用户管理服务器进行动态配置访问控制权限是保证oa系统相对安全行之有效的方法之一。

oa系统中,访问控制是保证公文系统中数据库中的目录信息安全性的一种重要措施。

在ldap服务器中既可以发挥轻型目录访问协议本身的优势,进行快速的查询,修改,增加删除用户和资源的功能,还能进行配置用户的访问控制权限,即对服务器中的资源进行特定操作的权限的配置。

在一个完整安全的oa系统中,实现访问控制是该系统必须实现的功能,它不仅能设置用户的访问权限,而且提高了系统查询,运行的效率。

动态的实现访问控制技术又是目前最灵活方便,有效的方式,它避免了静态配置方式中时间,地域的限制。

一般的,配置用户管理服务器的访问控制权限是通过静态的控制服务器的启动和停止,配合修改slapd.conf文件配置实现的。

但是很多用户使用这种静态配置的方法都会遇到这样的问题:这种静态实现的方法是一种操作的方法,需要考虑实现周期,这是越来越不能被接受的。

ldapbrowser sql语句用法

ldapbrowser sql语句用法LDAP Browser 通常是一个图形界面的工具,用于浏览和查询LDAP(轻量目录访问协议)目录服务。

LDAP 本身并不支持 SQL 语句。

相反,LDAP 使用一种名为 LDAP 查询语言(或称为 LDAP 过滤器)来执行搜索操作。

在 LDAP Browser 中,你不会直接输入 SQL 语句来查询数据,而是需要构建一个 LDAP 过滤器。

LDAP 过滤器基于特定的语法,它允许你使用布尔逻辑(AND、OR、NOT)、比较操作(等于、不等于、大于、小于等)、字符串匹配(精确匹配、模糊匹配等)以及属性存在性检查来构造查询。

下面是一些 LDAP 查询过滤器的例子:查询名为 "John Doe" 的用户:(cn=John Doe)查询所有名字以 "John" 开头的用户:(cn=John*)查询所有具有电子邮件属性的用户:(mail=*)查询名字为 "John" 且姓氏为 "Doe" 的用户:(&(cn=John)(sn=Doe))查询名字为 "John" 或 "Jane" 的用户:(|(cn=John)(cn=Jane))在 LDAP Browser 中使用这些过滤器通常涉及以下步骤:打开 LDAP Browser 并连接到 LDAP 服务器。

在连接成功后,浏览到你想查询的目录条目(例如,用户、组、设备等)。

在查询或搜索功能中,输入你的 LDAP 过滤器。

执行查询,LDAP Browser 将显示与过滤器匹配的条目。

你可能还可以查看条目的属性、修改条目或执行其他 LDAP 操作。

如果你需要在 LDAP Browser 中使用更高级的查询功能,比如排序、分页或复杂过滤,你可能需要查看该工具的文档或帮助文件来了解如何构建更复杂的查询。

请注意,不同的 LDAP Browser 工具可能具有不同的界面和功能,因此具体的操作步骤可能会有所不同。

LDAP超详细资料

LDAP 技术总结(本文档由廖武锋编写)第一章LDAP有关技术介绍第一节X.500目录服务OSL X.500 目录是基于OSI网络协议的目录服务协议,也是LDAP的前身。

但是X.500的缺点是不支持TCP/IP,而是支持OSI协议,显然,在Windows等个人电脑上不可以使用OSI协议,在此前提下,也就产生了访问X.500目录的网关-LDAP。

第二节什么是LDAP?LDAP 英文全称是Light Weight Directory Access Protocol,一般都简称为LDAP。

它是基于X.500标准的,但是简单多了并且可以根据需要定制。

与X.500不同,LDAP支持TCP/IP,这对访问Internet是必须的。

LDAP的核心规范在RFC中都有定义,所有与LDAP相关的RFC都可以在LDAPman RFC网页中找到。

现在LDAP技术不仅发展得很快而且也是激动人心的。

在企业范围内实现LDAP可以让运行在几乎所有计算机平台上的所有的应用程序从LDAP目录中获取信息。

LDAP目录中可以存储各种类型的数据:电子邮件地址、邮件路由信息、人力资源数据、公用密匙、联系人列表等等。

通过把LDAP目录作为系统集成中的一个重要环节,可以简化员工在企业内部查询信息的步骤,甚至连主要的数据源都可以放在任何地方。

第三节Sun One Directory Server目录服务第四节Windows Active Directory 活动目录Active Directory (AD)是微软为.net中的对象访问定义的目录服务,包括目录服务本身,以及客户端API(ADSI)。

AD并不是LDAP在.net中的实现,而是X.500在.net中的实现,但AD前端支持并主要以LDAP形式进行访问。

完整地说,AD 是基于微软自身定义的X.500扩展的一系列Schema 实现的X.500目录服务及相关的访问控制工具的集合,其前端支持LDAP的查询,目的是对.net中涉及的所有网络对象提供目录服务。

ldapadmin使用手册

ldapadmin使用手册一、简介ldapadmin是一款功能强大的LDAP(轻量目录访问协议)管理工具,它提供了用户友好的界面,用于管理和维护LDAP服务器上的目录。

本手册将向您介绍如何使用ldapadmin进行LDAP目录的管理。

二、安装和配置2.1 下载和安装ldapadmin1.打开ldapadmin的官方网站。

2.在下载页面选择适用于您操作系统的版本,然后单击下载按钮。

3.下载完成后,按照安装向导进行安装。

2.2 配置ldap服务器连接在首次启动ldapadmin之后,您需要配置与LDAP服务器的连接。

按照以下步骤进行配置: 1. 打开ldapadmin并选择“文件”>“设置”。

2. 在设置窗口中,选择“连接”选项卡。

3. 点击“添加”按钮,输入连接名称和LDAP服务器的主机名和端口号。

4. 输入管理员用户名和密码,并验证连接是否成功。

5. 单击“确定”保存配置。

三、目录管理3.1 创建目录项您可以使用ldapadmin创建新的目录项。

按照以下步骤进行操作: 1. 在ldapadmin的主界面上选择您要在其中创建目录项的上级目录。

2. 单击工具栏上的“新建目录项”按钮。

3. 在弹出的对话框中,输入新目录项的属性和值。

4. 单击“确定”按钮创建目录项。

3.2 编辑目录项您可以通过ldapadmin编辑目录项的属性和值。

按照以下步骤进行操作: 1. 在ldapadmin的主界面上选择要编辑的目录项。

2. 单击工具栏上的“编辑目录项”按钮。

3. 在弹出的对话框中,可以修改目录项的属性和值。

4. 单击“确定”按钮保存更改。

3.3 删除目录项如果您需要删除一个目录项,可以按照以下步骤进行操作: 1. 在ldapadmin的主界面上选择要删除的目录项。

2. 单击工具栏上的“删除目录项”按钮。

3. 单击“确定”按钮确认删除操作。

四、搜索和过滤4.1 执行搜索操作ldapadmin提供了强大的搜索功能,您可以根据特定的条件搜索目录项。

Apache Directory Server使用指南

本教程是在笔者学习JNDI过程中,由于没有合适的免费服务器做为实验,给Sun的JNDI 教程的LDAP服务器使用的又是Sun的服务器,OpenLDAP又没有找到Windows的版本,所以就决定使用Apache的开源LDAP服务器---Apache Directory Server。

下面是Apache 网站对Apache Directory Project的介绍:The Apache Directory Project provides directory solutions entirely written in Java. These include a directory server, which has been certified as LDAP v3 compliant by the Open Group (Apache Directory Server), and Eclipse-based directory tools (Apache Directory Studio).Apache Directory项目提供了用纯Java编写的目录解决方案,其中包含ApacheDS,即Apache Directory Server,它是一个被授权的LDAP v3的服务器。

同时还包含基于Eclipse 的目录工具,即Apache Directory Studio。

ApacheDS基本用户参考指南,主要介绍了如何安装ApacheDS 1.0,通过不同的图形化客户端连接服务器,当然主要还是需要通过JNDI编程来实现服务器的连接,这部分内容在JNDI教程中进行介绍。

同时介绍了如何操作目录服务中的数据以及将ApacheDS和其它软件进行集成。

Apache Directory Server简介ApacheDS 1.0是一个由纯Java语言编写的开源LDAP服务器。

ApacheDS具有可嵌入、可扩展、标准的遵守LDAP协议等特性,同时支持其他的网络协议,例如NTP和Kerberos。

OpenLdap多主互备配置详解

OpenLdap多主互备配置详解OpenLdap多主互备配置详解⽬录OpenLdap多主互备配置详解 (1)1. 背景 (3)2. 安装前提 (3)3. OpenLdap安装 (3)4. 配置slapd.conf (4)4.1.引⼊⾃定义schema (4)4.2.配置集群同步⽅案 (4)4.3.conf⽂件⽰例 (7)4.4.注意事项 (11)5. 附录 (11)5.1.Berkeley DB安装详解 (11)5.2.OpenSSL安装详解 (11)1.背景OpenLdap单向备份,已经不能满⾜⽇益丰富的的业务场景.在OpenLdap2.4的版本中,官⽅已经提供了双向多主备份的配置⽅案(N-Way Multi-Master).2.安装前提Berkeley DBOpenSSLOpenLdap采取的数据库解决⽅案,默认的是Berkeley DB,可更改,在本⽂档中,采取官⽅默认的⽅案,选择使⽤Berkeley DB,版本为,db-5.0.32.OpenLdap集群之间的数据传输,采取的SSL协议,因此,需要安装OpenSSL,在本⽂档中,选择使⽤OpenSSL的版本为,openssl-1.0.2l.3.OpenLdap安装本⽂档采⽤的OpenLdap版本为openldap-2.4.45.在安装双向备份的OpenLdap集群时,需要在编译时候,开启部分参数.tar xvf openldap-2.4.45.tgzcd openldap-2.4.45开启同步,密码模块./configure --prefix=/ulic/openldap/openldap --enable-debug --enable-ldap --enable-relay --enable-accesslog --enable-auditlog --enable-syncprov --enable-ppolicymake dependmakemake install⾄此,openLdap安装完成.4.配置slapd.conf4.1.引⼊⾃定义schemainclude /usr/local/openldap/etc/openldap/schema/core.schemainclude /usr/local/openldap/etc/openldap/schema/corba.schemainclude /usr/local/openldap/etc/openldap/schema/cosine.schemainclude /usr/local/openldap/etc/openldap/schema/inetorgperson.schemainclude /usr/local/openldap/etc/openldap/schema/misc.schemainclude /usr/local/openldap/etc/openldap/schema/openldap.schemainclude /usr/local/openldap/etc/openldap/schema/nis.schemainclude /usr/local/openldap/etc/openldap/schema/java.schemainclude /usr/local/openldap/etc/openldap/schema/ulic_attributes.schemainclude /usr/local/openldap/etc/openldap/schema/ulic_objectclasses.schema4.2.配置集群同步⽅案4.2.1 引⼊schemainclude /usr/local/openldap/etc/openldap/schema/ppolicy.schema4.2.2 配置集群⽅案以三台服务器为案例,三台服务器都具有读写功能,且数据保持同步注意:serverID ,syncrepl rid这两个配置项,每⼀台服务器,都需要配置不⼀样的.4.2.3 配置密码策略注意:密码策略的配置,要使⽤ldapbrowser⼯具,按照如下格式,设置属性,可以在创建时候设置,也可以在数据导⼊后,修改节点dn: ou=people,dc=ulic,dc=com,dc=cnou: peopleobjectclass: organizationalUnitobjectclass: topobjectClass: pwdPolicyobjectClass: pwdPolicyCheckerpwdAllowUserChange: TRUEpwdAttribute: userPasswordpwdCheckQuality: 0pwdExpireWarning: 367000pwdFailureCountInterval: 86400pwdGraceAuthNLimit: 0pwdInHistory: 3pwdLockout: TRUEpwdLockoutDuration: 0pwdMaxAge: 367200pwdMaxFailure: 5pwdMinAge: 0pwdMinLength: 8pwdMustChange: FALSEpwdSafeModify: FALSEpwdReset: TRUE4.2.4 拷贝配置⽂件每⼀台服务器,均可采⽤⼀样的配置.配置好⼀台服务器后,直接拷贝slapd.conf⽂件,放到其他服务器,集群则可配置完成.部分重要参数详解:overlay 配置同步⽅案,OpenLdap有多种同步⽅案,本处采⽤syncprov,全量同步syncprov-checkpoint配置同步效率,syncprov-checkpoint 100 10的意思为:同步检查,每10分钟或者是每更新100条数据4.3.配置索引需要对uid建⽴索引,满⾜等于查询,模糊匹配index uid eq,sub,subinitial,subany,subfinal如果更改了索引,需要停⽌openldap进程,重构索引,否则,查询时候会查不到数据./slapindex -d 1OpenLDAP 索引类型类型关键字描述搜索⽰例:Presence pres⽤于想知道属性是否存在的查询。

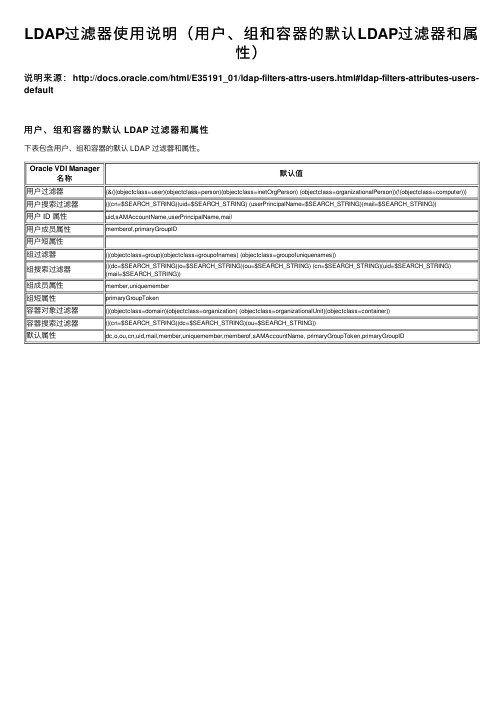

LDAP过滤器使用说明(用户、组和容器的默认LDAP过滤器和属性)

LDAP过滤器使⽤说明(⽤户、组和容器的默认LDAP过滤器和属性)说明来源:/html/E35191_01/ldap-filters-attrs-users.html#ldap-filters-attributes-users-default⽤户、组和容器的默认 LDAP 过滤器和属性下表包含⽤户、组和容器的默认 LDAP 过滤器和属性。

Oracle VDI Manager默认值名称⽤户过滤器(&(|(objectclass=user)(objectclass=person)(objectclass=inetOrgPerson) (objectclass=organizationalPerson))(!(objectclass=computer)))⽤户搜索过滤器(|(cn=$SEARCH_STRING)(uid=$SEARCH_STRING) (userPrincipalName=$SEARCH_STRING)(mail=$SEARCH_STRING))⽤户 ID 属性uid,sAMAccountName,userPrincipalName,mail⽤户成员属性memberof,primaryGroupID⽤户短属性组过滤器(|(objectclass=group)(objectclass=groupofnames) (objectclass=groupofuniquenames))组搜索过滤器(|(dc=$SEARCH_STRING)(o=$SEARCH_STRING)(ou=$SEARCH_STRING) (cn=$SEARCH_STRING)(uid=$SEARCH_STRING) (mail=$SEARCH_STRING))组成员属性member,uniquemember组短属性primaryGroupToken容器对象过滤器(|(objectclass=domain)(objectclass=organization) (objectclass=organizationalUnit)(objectclass=container))容器搜索过滤器(|(cn=$SEARCH_STRING)(dc=$SEARCH_STRING)(ou=$SEARCH_STRING))默认属性dc,o,ou,cn,uid,mail,member,uniquemember,memberof,sAMAccountName, primaryGroupToken,primaryGroupID。

ldap browser使用方法

ldap browser使用方法

LDAP浏览器使用方法

一、简介

LDAP浏览器,又称为LDAP客户端,是一种利用LDAP协议(Lightweight Directory Access Protocol)查看和管理LDAP服务器上的目录信息的软件。

二、安装

LDAP浏览器的安装和普通软件安装类似,双击安装程序,按照安装说明安装完成即可。

三、使用

1. 启动LDAP浏览器,连接到LDAP服务器,在LDAP浏览器的主界面,点击“新建连接”,输入相关信息:

(1)服务器帐号:填写LDAP服务器的域名或IP地址

(2)登录DN:填写LDAP服务器登录的用户名

(3)密码:填写LDAP服务器登录的密码

(4)端口号:填写LDAP服务器连接使用的端口号

2. 点击“确定”,连接至LDAP服务器

3. 进入LDAP服务器的管理界面,根据需要,可以添加、编辑、删除、搜索目录信息

4. 完成操作后,点击“关闭”,关闭连接,退出LDAP浏览器。

四、注意事项

1. LDAP浏览器连接服务器前,务必先确认服务器信息的正确性,

避免由于连接错误而造成数据损坏的情况;

2. 对于目录信息的更改操作,务必提前备份数据,避免由于操作失误而造成数据的丢失。

Ldap介绍

Ldap介绍⼀、Ldap简介轻型⽬录访问协议,即Lightweight Directory Access Protocol (LDAP)是⼀个访问在线⽬录服务的协议。

⽬录是⼀组具有类似属性、以⼀定逻辑和层次组合的信息。

常见的例⼦是电话簿,由以字母顺序排列的名字、地址和电话号码组成。

最新版本的LDAP协议由RFC 4511所定义。

概述鉴于原先的⽬录访问协议(Directory Access Protocol即DAP)对于简单的互联⽹客户端使⽤太复杂,IETF设计并指定LDAP 做为使⽤X.500⽬录的更好的途径。

LDAP在TCP/IP之上定义了⼀个相对简单的升级和搜索⽬录的协议。

常⽤词"LDAP⽬录"可能会被误解,⽽实际并没有"LDAP⽬录"这么⼀个⽬录种类。

通常可以⽤它来描述任何使⽤LDAP协议访问并能⽤X.500标识符标识⽬录中对象的⽬录。

与ISODE提供的X.500协议的⽹关相⽐,尽管OpenLDAP及其来⾃密歇根⼤学的前⾝等的⽬录基本上设计成专门为LDAP访问⽽优化的,但也没有⽐其他⽤LDAP协议访问的⽬录额外多出来所谓“LDAP⽬录”。

协议的第三版由Netscape的Tim Howes,ISODE的Steve Kille和Critical Angle Inc的Mark Wahl撰写。

⼆、Ldap内容LDAP⽬录的条⽬(entry)由属性(attribute)的⼀个聚集组成,并由⼀个唯⼀性的名字引⽤,即专有名称(distinguished name,DN)。

例如,DN能取这样的值:“ou=groups,ou=people,dc=wikipedia,dc=org”。

LDAP⽬录与普通数据库的主要不同之处在于数据的组织⽅式,它是⼀种有层次的、树形结构。

所有条⽬的属性的定义是对象类object class的组成部分,并组成在⼀起构成schema;那些在组织内代表个⼈的schema被命名为white pages schema。

LDAP 概念与架设

LDAP 概念与架设現今網路常用的服務,以 HTTP、Mail 和 File System (Samba) 為最常用的服務,然而在這些常用的服務裡,會有使用者帳號的問題,每當要使用 Mail 時要輸入 Mail 的帳號密碼,存取 File System 要有 File System 帳號密碼,再更多的服務就要記更多的帳號密碼,小弟曾看過某機關,一位承辦人居要要背五組以上的的帳號密碼,而每兩個月又要修改一次,想想看這是多麼恐怖的一件事。

LDAP 是一種目綠服務,可使用 LDAP 記錄各種的人員資訊,就像是通訊錄一樣,又更進階一點,他也可以拿來做帳號整合,若是在 AP 上都有所支援,那麼要使用同一組帳號秘碼就不再是難以搞定的事了。

在小弟等當兵的這一段日子裡,打算使用 LDAP 來做Linux login(new window)、Postfix(new window)、Samba、HTTP 等帳號密碼整合。

所以,我將會寫一系列的LDAP 整合文章,當然,太深入、難以說明或是太過於理論的地方我都不會講,因為這只是筆記,我會儘量說明清楚。

為了要讓閱讀本文章的讀者們可以更容易的找到相關書籍,我在文章裡也會提供參考圖書或網頁的資料。

無論如何,小弟只對 Redhat Linux 的部份較為熟悉,所以在以下文章裡所提到的 LDAP,其實是指 OpenLDAP 套件,跟 Microsoft 的 Active Directory 沒有關係,因為小弟對 AD 也不熟。

在這個章節裡,我將要介紹基本的 LDAP 觀念和如何使者用 ldap command 來新增、查尋資料。

而在實作的環境裡,我是使用 CentOS 4.0,也就是說若您的系統是使用 CentOS 4、Redhat Enterprise Linux 4、Fedora Core 3 或 Fedora Core 4 的話應該都可以照著本文章實作,當然,CentOS 4.0 裡附的 OpenLDAP 版本是 openldap-2.2。

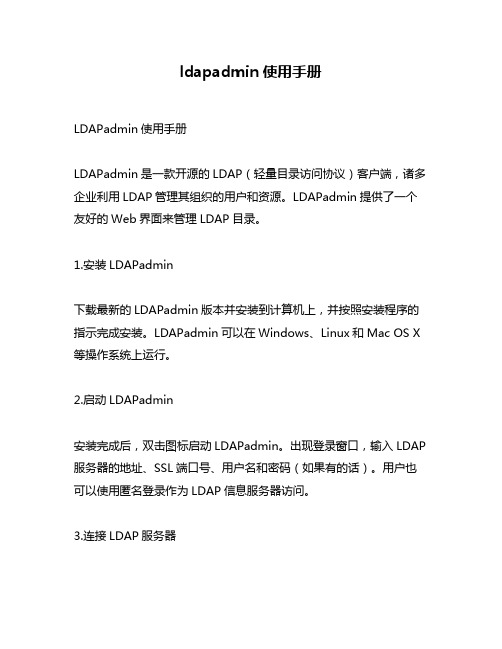

ldapadmin使用手册

ldapadmin使用手册LDAPadmin使用手册LDAPadmin是一款开源的LDAP(轻量目录访问协议)客户端,诸多企业利用LDAP管理其组织的用户和资源。

LDAPadmin提供了一个友好的Web界面来管理LDAP目录。

1.安装LDAPadmin下载最新的LDAPadmin版本并安装到计算机上,并按照安装程序的指示完成安装。

LDAPadmin可以在Windows、Linux和Mac OS X 等操作系统上运行。

2.启动LDAPadmin安装完成后,双击图标启动LDAPadmin。

出现登录窗口,输入LDAP 服务器的地址、SSL端口号、用户名和密码(如果有的话)。

用户也可以使用匿名登录作为LDAP信息服务器访问。

3.连接LDAP服务器在LDAPadmin菜单中选中“文件”--“新建连接”。

输入LDAP服务器的详细信息,如IP地址、端口号、登录帐号及密码。

单击“连接”按钮测试连接。

在连接成功后,下一步就是对LDAP目录进行操作。

4.查看、编辑和添加目录对象LDAPadmin中的“浏览器”选项卡提供了一种方便的方式来浏览LDAP目录及其对象。

用户可以在不同的目录节点下浏览和查看对象及其属性(如名称、属性及其值)。

选择要编辑的对象并在“编辑”选项卡下进行更改。

单击“保存”以保存所做的更改。

要添加新目录对象,选择正确的节点并单击右键,然后选择“新建”菜单项。

LDAPadmin将显示一个新对象的编辑窗口。

为新对象设置属性并保存即可。

5.搜索LDAP目录LDAPadmin提供了一种细粒度的搜索方式,可根据哪些属性(如名称、大小等)返回哪些结果。

选择“搜索”选项卡,则可以进行基本和高级搜索。

输入搜索条件并单击“搜索”按钮,则LDAPadmin将返回与条件匹配的对象。

6.导出和导入数据LDAPadmin提供了一种方便的方法来将LDAP目录数据导出到LDIF或CSV文件中。

选择要导出的节点和属性,单击“导出”菜单项,即可将数据导出到本地计算机。

ldap browser filter写法

LDAP(轻型目录访问协议)是一种用于查询和修改目录服务信息的协议。

在进行LDAP查询时,我们经常会用到LDAP浏览器过滤器(LDAP Browser Filter),它是用来指定在LDAP目录中搜索和匹配条目的规则。

在本文中,我将详细介绍LDAP浏览器过滤器的写法以及常见的应用场景。

1. LDAP浏览器过滤器的基本结构在LDAP中,过滤器通常由一个或多个过滤器项组成,并使用逻辑操作符(如“&”,“|”和“!”)进行连接。

过滤器项由属性名称、比较类型和匹配值组成,它指定了在LDAP目录中搜索条目时所需的条件。

举个例子,一个简单的LDAP浏览器过滤器可以是“(objectClass=person)”:这个过滤器指定了在LDAP目录中搜索所有objectClass为person的条目。

除了简单的过滤器外,还可以使用复杂的过滤器,比如:“(&(objectClass=person)(|(age=30)(age=31)))”。

这个过滤器表示在LDAP目录中搜索objectClass为person且age为30或31的条目。

2. LDAP浏览器过滤器的常见写法在实际应用中,我们可能会遇到各种各样的查询需求,因此需要灵活运用LDAP浏览器过滤器来满足不同的搜索条件。

下面是一些常见的LDAP浏览器过滤器写法和对应的应用场景:- 直接匹配属性值:使用“(属性名=属性值)”来查询指定属性值的条目,比如“=John)”可以查询属性为John的条目。

- 通配符匹配:使用“(属性名=*子串*)”来进行模糊匹配,比如“=*son*)”可以查询属性包含son子串的条目。

- 多属性匹配:可以使用逻辑操作符来连接多个过滤器项,比如“(&(objectClass=person)(|(age=30)(age=31)))”可以查询出objectClass为person且age为30或31的条目。

- 范围匹配:可以使用“(属性名=起始值-结束值)”来进行范围匹配,比如“(age=30-40)”可以查询出age属性在30到40之间的条目。

LDAP协议与Weblogic Server设置简介

LDAP:轻量级目录访问协议及相关设置简介LDAP的英文全称是Lightweight Directory Access Protocol,即轻量级目录访问协议.我们知道,人们对计算机网络的使用和管理涉及了各种庞杂的资源,信息.为了提高性能,便于使用,有效管理分布式应用的服务,资源,用户及别的对象信息,这些信息需要清晰,一致地组织起来.基于这样的需求,描述各种用户,应用,文件,打印机和其它可从网络访问的资源的信息被集中到一个特殊的数据库中,这种数据库被称为目录.目录存放对象的公开或非公开的信息,这些信息以某种顺序组织,描述了每个对象的细节.电话簿,图书馆藏书卡片目录就是常见的目录. LDAP是基于X.500标准的,访问 X.500 目录需要某种协议,例如:目录访问协议 (DAP).然而,DAP 需要大量的系统资源和支持机制来处理复杂的协议.LDAP仅通过使用原始 X.500目录存取协议 (DAP) 的功能子集而减少了所需的系统资源消耗,而且可以根据需要定制.此外,与X.500不同,LDAP支持TCP/IP,这对访问Internet是必须的.为了能对LDAP协议进行更好的理解,我们需要对以下概念有初步的认识:目录:Directory,存放对象的信息,这些信息以某种顺序组织,详细描述每个对象. 目录信息树:DIT,Directory Information Tree,目录条目的集合构成了目录信息树。

条目:Entry,目录信息树中的一个结点,是一个对象信息的集合,是目录信息中最基本的单位,包含该对象的一系列属性.属性:Attribute,属性描述对象的特征.一个属性由属性类型(type)和一个或多个属性值 (values)构成.相对标识名:RDN,Relative Distinguished Name,条目的名字.唯一标识名:DN,Distinguished Name,在一个目录信息树中唯一标识一个条目的名字.LDAP(轻量级目录访问协议,Lightweight Directory Access Protocol)是实现提供被称为目录服务的信息服务。

SANGFOR_AC_LDAP同步测试指导书12

LDAP同步测试指导书【LDAP同步】:将LDAP服务器上的用户和组织结构同步到AC上。

使用背景是AC有结合LDAP 做第三方认证或单点登录时,LDAP上的用户和组同步到AC上,AC上具有和LDAP相同的组织结构,便于管理。

一、准备工作1、以AC4.5作为测试设备,AC以路由、网桥或旁路模式部署,均支持LDAP同步,注意不管以何种模式部署,AC上需要有和LDAP通信的IP和路由。

2、在一台测试电脑上安装LDAPBrowser软件。

3、了解客户需求,客户需要以OU同步还是以安全组同步,需要同步哪些OU或安全组4、获取可以读取域信息的管理员账号和密码,建议使用Administrator或Administrator组的用户。

二、预期结果AC可以将LDAP上对应的用户和用户组完整的同步过来。

三、配置步骤1、先使用LDAPBrowser工具获取LDAP服务器的组织结构:这一步有两个目的,一是确认客户提供的管理员账号是否可以读取到LDAP的用户和组织结构,二是确认用户属性,组属性等,方便在AC上设置对应的参数。

以MS AD为例,LDAPBrowser读取到的信息如下:上图显示的是用户“xxx”的信息,可以看到用户属性是“sAMAccountName”描述属性是“description”。

上图显示的是用户组“E小组”的信息,用户组中的成员用属性“member”表示,所以成员的用户组属性就是“member”(服务器设置会用到);用户组过滤可以用(objectCategory=group)表示。

2、配置认证服务器:按照第一步LDAPBrowser获取的信息,填写认证服务器信息,本例中使用的是微软域服务器MSAD,用户属性、用户组属性设置和第一步获取的属性值相同:注意:如果使用的是MSAD,那么属性值一般不用再修改了,保持默认的即可。

但如果使用的是其他类型的LDAP服务器,还是需要通过LDAPBrowser查看下各种属性值是否和设备上设置的一致。

常见未授权访问漏洞总结

常见未授权访问漏洞总结本⽂详细地介绍了常见未授权访问漏洞及其利⽤,具体漏洞列表如下:Jboss 未授权访问Jenkins 未授权访问ldap未授权访问Redis未授权访问elasticsearch未授权访问MenCache未授权访问Mongodb未授权访问Rsync未授权访问Zookeeper未授权访问Docker未授权访问1、Jboss未授权访问漏洞原因:在低版本中,默认可以访问Jboss web控制台(漏洞利⽤:1、写⼊⼀句话⽊马:http://127.0.0.1:8080/jmx-console//HtmlAdaptor?action=invokeOpByName&name=jboss.admin%3Aservice%3DDeploymentFileRepository2、写⼊1.txt⽂件http://127.0.0.1:8080/August/shell.jsp?f=1.txt&t=hello world!3、访问1.txt⽂件http://127.0.0.1:8080/August/1.txt检测⼯具:jexboss,⼀个使⽤Python编写的Jboss漏洞检测利⽤⼯具,通过它可以检测并利⽤web-console,jmx-console,JMXInvokerServlet这三个漏洞,并且可以获得⼀个shell。

修复建议:关闭jmx-console和web-console,提⾼安全性2、Jenkins 未授权访问漏洞原因:未设置密码,导致未授权访问。

漏洞测试:直接通过url访问http://<target>:8080/managehttp://<target>:8080/script修复建议:设置强⼝令密码。

3、ldap未授权访问漏洞原因:没有对Ldap进⾏密码验证,导致未授权访问。

检测脚本:#! /usr/bin/env python# _*_ coding:utf-8 _*_from ldap3 import Connection,Server,ALLdef ldap_anonymous(ip):try:server = Server(ip,get_info=ALL,connect_timeout=1)conn = Connection(server, auto_bind=True)print "[+] ldap login for anonymous"conn.closedexcept:#passprint '[-] checking for ldap anonymous fail'利⽤⼯具:使⽤LdapBrowser直接连⼊,获取敏感信息。

CNNIC 可信网络服务中心 CRL 下载说明

CNNIC 可信网络服务中心CRL下载说明

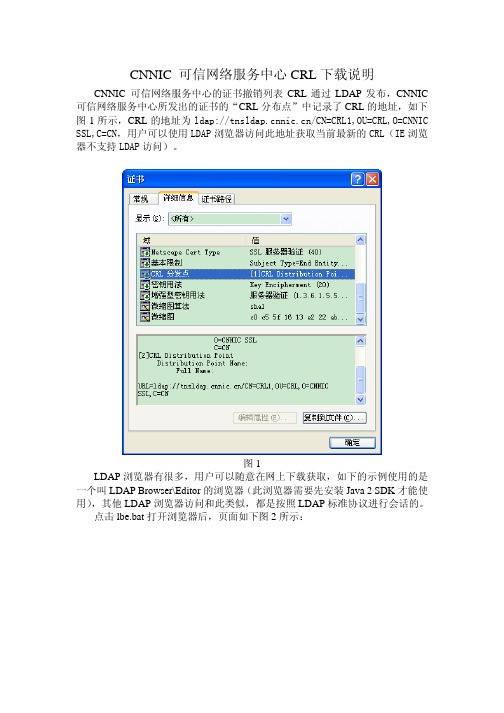

可信网络服务中心的证书撤销列表CRL通过LDAP发布,CNNIC CNNIC

可信网络服务中心所发出的证书的“CRL分布点”中记录了CRL的地址,如下图1所示,CRL的地址为ldap:///CN=CRL1,OU=CRL,O=CNNIC SSL,C=CN,用户可以使用LDAP浏览器访问此地址获取当前最新的CRL(IE浏览器不支持LDAP访问)。

图1

LDAP浏览器有很多,用户可以随意在网上下载获取,如下的示例使用的是一个叫LDAP Browser\Editor的浏览器(此浏览器需要先安装Java 2 SDK才能使用),其他LDAP浏览器访问和此类似,都是按照LDAP标准协议进行会话的。

点击lbe.bat打开浏览器后,页面如下图2所示:

图2

点击“New”,进入下图3所示页面,在 Name栏输入名字,例如cnnic

图3

点击“Connection”,进入下图4所示页面,在host中输入,在Base DN中输入CN=CRL1,OU=CRL,O=CNNIC SSL,C=CN,点击“Save”保存,返回图2所示页面。

图4

双击刚刚设置的cnnic项,即进入下图5所示页面,此时已经访问到了LDAP 服务器,页面左边是目录,右边是对目录的属性说明。

图5

右键单击左边的目录项,点击View Entry,进入下图6所示页面,点击“Save as”即可以下载保存CNNIC可信网络服务器中心当前最新的CRL文件,下载时文件后缀名请指定为.crl。

图6

下载下来的CRL文件在Windows中可以直接双击打开,其内容如下图7所示,用户可以根据自己的需要应用此CRL文件。

图7。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2019-7-2 5

华赛机

密,未经许

可不得扩

散

第1

页, 共6

页

1) 安装ldapBrowser软件

2) 安装成功后,打开ldapBrowser软件,点击File——>new profile后出现下

图,此时先填写服务器地址和端口,本实验中填写192.168.0.2,端口为389。

界面如图所示:

3) 点击FetchDNs后选择Base DN,本实验中选择dc=test,dc=com,如图:

2019-7-2 5

华赛机

密,未经许

可不得扩

散

第2

页, 共6

页

4) 填写管理员帐号和密码,该账户只需有读权限便可,本实验中可以使用

zhangsan这个账户,如图所示:

2019-7-2 5

华赛机

密,未经许

可不得扩

散

第3

页, 共6

页

5) 参数填写完毕后,点击完成,便可以看到LDAP中的信息,如图所示:

2019-7-2 5

华赛机

密,未经许

可不得扩

散

第4

页, 共6

页

5.2 附件2:用户信息类型对应的字段信息

2019-7-25

华赛机密,未经许可不得扩散

第5页, 共6

页

以账户lisi 为例,用户姓li ,名si ,英文缩写为ls ,姓名为lisi ,登录名为

lisi_logon ,对应信息如下图所示:

2019-7-2 5

华赛机

密,未经许

可不得扩

散

第6

页, 共6

页。