CCNA实验指导书

CCNA实验手册

如图 2 所示为 10Base-T 网 RJ-45 端口,而图 3 所示的为 10/100Base-TX 网 RJ-45 端口。其实 这两种 RJ-45 端口仅就端口本身而言是完全一样的,但端口中对应的网络电路结构是不同的, 所以也不能随便接。

(3)SC 端口 SC 端口也就是我们常说的光纤端口,它是用于与光纤的连接。光纤端口通常是不直接用

(2)AUX 端口 AUX 端口为异步端口,主要用于远程配置,也可用于拔号连接,还可通过收发器 与

(3)高速同步串口 在路由器的广域网连接中,应用最多的端口还要算“高速同步串口”(SERIAL)了,如图 7

所示。

这种端口主要是用于连接目前应用非常广泛的 DDN、帧中继(Frame Relay)、X.25、PSTN(模 拟电话线路)等网络连接模式。在企业网之间有时也通过 DDN 或 X.25 等广域网连接技术进 行专线连接。这种同步端口一般要求速率非常高,因为一般来说通过这种端口所连接的网络 的两端都要求实时同步。 (4)异步串口

第 3 页 共 70 页 鸿鹄论坛:/

(5)ISDN BRI 端口 因 ISDN 这种互联网接入方式连接速度上有它独特的一面还得到了充分的应用。ISDN BRI 端口用于 ISDN 线路通过路由器实现 与 Internet 或其他远程网络的连接,可实现 128Kbps 的通信速率。ISDN 有两种速率连接端口, 一种是 ISDN BRI(基本速率接口);另一种是 ISDN PRI(基群速率接口)。ISDN BRI 端口是 采用 RJ-45 标准,与 ISDN NT1 的连接使用 RJ-45-to-RJ-45 直通线。如图 9 所示的 BRI 为 ISDN BRI 端口。

IPDATA-CCNA实验手册 标准版_NoRestriction

CCNA 实验手册标准实验目录前言.............................................................................................................................................................- 3 - 第1篇:设备管理专题实验...........................................................................................................................- 4 - 实验01:熟悉互联操作系统..................................................................................................................- 4 - 实验02:路由器的物理模块配置..........................................................................................................- 6 - 实验03:路由器的基本配置................................................................................................................- 12 - 实验04:思科发现协议CDP................................................................................................................- 15 - 实验05:管理路由器的配置文件........................................................................................................- 16 - 实验06:路由器、交换机密码的恢复................................................................................................- 16 - 实验07:路由器IOS映像文件管理......................................................................................................- 18 - 实验08:Telnet登录设备配置..............................................................................................................- 21 - 实验09:使用SDM配置设备................................................................................................................- 22 - 第2篇:交换原理专题实验.........................................................................................................................- 27 - 实验10:Catalyst 2900配置.................................................................................................................- 27 - 实验11:交换机端口安全....................................................................................................................- 30 - 实验12:虚拟局域网配置....................................................................................................................- 32 - 实验13:VLAN中继协议VTP..............................................................................................................- 35 - 实验14:生成树协议STP.....................................................................................................................- 37 - 实验15:无线局域网配置....................................................................................................................- 38 - 第3篇:路由协议专题实验.........................................................................................................................- 40 - 实验16:IP地址相关练习题.................................................................................................................- 40 - 实验17:单臂路由通信解决方案........................................................................................................- 44 - 实验18:静态路由与默认路由实验....................................................................................................- 46 - 实验19:路由信息协议(RIP)实验.......................................................................................................- 47 - 实验20:增强内部网关协议(EIGRP)实验..........................................................................................- 49 - 实验21:开放式最短路径优先协议(OSPF)实验................................................................................- 51 - 第4篇:广域网专题实验.............................................................................................................................- 52 - 实验22:串口链路HDLC、PPP封装实验...........................................................................................- 52 - 实验23:串口链路帧中继封装实验....................................................................................................- 54 - 第5篇:业务应用专题实验.........................................................................................................................- 57 - 实验24:IP访问控制列表(IP Access-List)...........................................................................................- 57 - 实验25:网络地址翻译(NAT)..............................................................................................................- 61 -第1篇:设备管理专题实验实验01:熟悉互联操作系统实验目的掌握超级终端配置要点了解IOS的启动过程。

VOLCANO 实验手册v1.0

西安.威克诺CCNA and CCNP实验手册v1.0Derek Liu2010-10-1网址:电话:400—715—8369E-mail:liupeng@ 此文档内容献给所有喜爱Cisco的人,有任何问题可以使用邮件和我交流,文档主要是CCNA和CCNP实验此版本目前只包含基础实验、静态路由实验以及RIP实验,实验手册会不断的进行更新,请关注最新版本(目前版本为V1.0)!目录实验手册 (3)基础实验 (3)一、制作平行线和交叉线: (3)二、路由器的基本配置: (4)三、连通性实验: (5)路由实验 (9)实验物理拓扑: (9)一、静态路由: (9)实验一:简单静态路由 (9)实验二:静态汇总路由 (12)实验三:静态缺省路由 (13)实验四:浮动路由 (14)实验五:负载均衡 (16)实验六:递归表查询 (18)二、动态路由: (20)1、Routing information Protocol (RIPv1 and RIPv2) (20)实验一:基本的RIP配置 (20)实验二:RIPv1不连续子网 (22)实验三:RIPv2、认证、被动接口 (24)实验四:RIPv2单播更新 (26)实验五:RIPv2水平分割 (28)实验六:Offset-list (31)实验七:RIP手动汇总 (33)实验八:RIP缺省路由 (35)实验手册基础实验一、制作平行线和交叉线:①平行线制作方法:平行线的制作线序,一头是568B 另一头也是568B(请看下图)从左向右数,橙白橙绿白蓝蓝白绿棕白棕。

②交叉线制作方法:交叉线的制作线序,一头是568A 另一头是568B(请看下图)二、路由器的基本配置:路由器模式详解:路由器基本命令详解:Router>enable //进入特权模式Router#disable //退出特权模式Router#configgure terminal //进入全局配置模式Router(config)#enable password [ 密码] //配置用户模式到特权模式的明文密码Router(config)#enable secret [ 密码] //配置用户模式到特权模式的密文密码Router(config)#service password-encryption //将路由器中所有明文的密码转为加密形式显示Router(config)#hostname [ 名字] //修改设备名称Router(config)#no ip domain-lookup //关闭命令域名解析Router(config)#banner motd $ [ text ] $ //修改login提示信息Router(config)#line console 0 //进入console 口配置模式Router(config-line)#password [ 密码] //配置使用console口管理设备的密码Router(config-line)#login //允许登陆,可以说将刚刚配置的密码生效。

na实验手册

CCNA实验手册Openlab西安分公司时代教育潘熙实验一:设备登陆及基础配置实验要求:使用console线登录路由器或交换机并进行基础配置实验目的:了解如何使用console 线登陆路由器或交换机及基础配置1.1设备的登陆方式一共有两种:.使用console线和超级终端或secureCRT登陆设备;部分电脑可能不存在com口,可以使用DB-9转USB接口进行转换.通过网络远程登陆设备,常使用telnet或ssh2,但默认情况下设备远程并未被开启,可手工开启同时设备需可以进行网络通信;1.2 当console线连接后,使用超级终端或secureCRT登录.计算机开始菜单----程序--------附件------通讯------超级终端.配置超级终端1)配置区号(随便配置) 2)点击确定3)选择主机上的com口,台式机一般仅存在com1口;使用USB转接口时,插入不同USB接口时对应com口编号可能为其他数值,需选择正确的接口4)点击还原为默认,使用默认参数,确定后登陆5)设备正在启动.使用secureCRT通过console口登陆配置CRT1)开启CRT选择在标签中连接2)在弹出窗口选择新建会话 3)在弹出窗口中选择serial4)在弹出窗口中选择正确的com接口编号,配置比特波为默认的96005)会话名称用于用户标记该会话 6)使用创建的会话连接1.3设备基础配置在初登设备时,由于设备没有可加载的startup-config或者寄存器值为不加载startup-config,设备会询问管理员是否进入初始化配置模式;初始化配置模式类似于问答模式,由设备提出问题管理员进行选择回答来对设备进行部分配置;但这种方法我们极少使用,因为直接手动配置来的更方便和直接,故选择NO.开启进行基础配置:Router> 用户模式Router>enable 键入授权Router# 特权模式Router#config terminal 键入配置终端Enter configuration commands, one per line. End with CNTL/Z.Router(config)# 全局配置模式Router(config)#line console 0 进入console口Router(config-line)# 线路配置模式(其他模式的一种)Router(config-line)#logging synchronous 日志同步Router(config-line)#exec-timeout 0 0 超时计时器为0分0秒,即为永不超时,也可以使用 no exec-timeout 来关闭该计时器;但切记使用关闭命令时一定要将服务单词打、输齐,否则可能错误的关闭其他服务Router(config-line)#exitRouter(config)#no ip domain-lookup 关闭域名解析Router(config)#hostname R3 修改默认主机名为R3R3(config)#.基础配置--加密部分配置用户模式进入特权模式的密码R3(config)#enable ?password Assign the privileged level passwordsecret Assign the privileged level secretR3(config)#enable password ciscoR3(config)#enable secret cisco123注:选择password时在running-config中看到密码为明文;选择secret时在running-config中看到密码为密文;两种均使用时,secret密码生效可通过service password-encryption 命令开启密码加密服务,让running中所有以password开头的密码均变成简单的密文;.配置console口密码:R3(config)#R3(config)#line console 0R3(config-line)#password ciscoR3(config-line)#login注:此时由于使用password命令,所以在running-config中和enable密码一样;一定要配置login,可以理解为确认使用该密码来登录推荐做法:R3(config)#username ccna privilege 15 secret cisco 定义用户名为ccna权限15级(超级管理员)密码为running-config中密文的ciscoR3(config)#line console 0R3(config-line)#login local 要求console口使用本地用户数据来验证登录当输入login local后先前配置的login被覆盖.保存配置R3#copy running-config startup-configDestination filename [startup-config]?Building configuration...[OK]R3#或者使用写入R3#writeBuilding configuration...[OK]R3#实验二交换机简单端口安全配置实验要求:1、交换机开启端口安全服务,pc1和pc2所在位置更换主机后交换机逻辑关闭接口;2、Pc3和pc4所在位置更换主机后交换不关闭接口但数据包将不会被转发实验目的:了解交换机简单端口工作原理、配置2.1 sw1 配置sw1(config)#interface range fastEthernet 0/1 -2sw1(config-if-range)# 同时对交换机快速以太网1、2口进行配置sw1(config-if-range)#switchport mode access 要求接口模式为接入sw1(config-if-range)#switchport port-security 开启交换机接口端口安全服务配置交换端口安全服务接口绑定的mac地址获取方法:1)可以手工输入,注意输入格式为3个16位点隔开2)也可让交换机将通过该接口数据的源mac地址自动粘连绑定sw1(config-if-range)#switchport port-security mac-address ?H.H.H 48 bit mac addresssticky Configure dynamic secure addresses as stickysw1(config-if-range)#switchport port-security mac-address sticky配置接口最多绑定地址数量,不同交换机最大数量不同sw1(config-if-range)#switchport port-security maximum ?<1-132> Maximum addressessw1(config-if-range)#switchport port-security maximum 1注:当以上条件配置完成后,如果有未被绑定的源mac地址出现在该接口时,交换机将会逻辑关闭该接口。

CCNA实验手册[北京亚威教育]

![CCNA实验手册[北京亚威教育]](https://img.taocdn.com/s3/m/16a2b117866fb84ae45c8dd2.png)

1

亚威 CCNA 实验手册

实验一、配置 STP 与 VTP

环境: 三台交换机, 形成一个全互连结构, sw3 为 2950, sw1 和 sw2 为 2900xl; 要求:设置 sw3 为 VTP server,设置 sw1 和 sw2 为 VTP client,域名为 cisco, 密码为:cisco,在 server 创建 vlan 10(name:aa)和 vlan20(name:bb);设 置 sw3 为 vlan1 的根桥,sw1 为 vlan10 的根桥,sw2 为 vlan20 的根桥;

启用 trunk 端口

sw1 的配置: sw1(config)#interface fa0/23 sw1(config-if)#switchport trunk encapsulation dot1q 封装干道协议 sw1(config-if)#switchport mode trunk 启用 trunk 模式 sw1(config-if)# sw1(config)#interface fa0/24 sw1(config-if)#switchport trunk encapsulation dot1q sw1(config-if)#switchport mode trunk

2

亚威 CCNA 实验手册

sw3(config)#vtp domain cisco 设置域名 Changing VTP domain name from NULL to cisco sw3(config)#vtp password cisco 设置密码 Setting device VLAN database password to cisco sw1 的配置: sw1#vlan database 进入 vlan 数据库 sw1(vlan)#vtp client 启用 VTP client 模式 Setting device to VTP CLIENT mode. sw1(vlan)#vtp domain cisco 作用到 cisco 域中 Changing VTP domain name from NULL to cisco sw1(vlan)#vtp password cisco 设置密码与 server 端相同 Setting device VLAN database password to cisco. sw1(vlan)#exit 使配置生效 In CLIENT state, no apply attempted. Exiting.... sw2 的配置: sw2#vlan database sw2(vlan)#vtp client Setting device to VTP CLIENT mode. sw2(vlan)#vtp domain cisco Changing VTP domain name from NULL to cisco sw2(vlan)#vtp password cisco Setting device VLAN database password to cisco. sw2(vlan)#exit sw2# 步骤二、启用干道端口 sw3 的配置: sw3(config)#interface fa0/23 sw3(config-if)#switchport mode trunk sw3(config-if)#interface fa0/24 sw3(config-if)#switchport mode trunk

CCNA_Security_Packet_Tracer_导师实验说明书_v10

CCNA Security 1.0.1Instructor Packet Tracer ManualThis document is exclusive property of Cisco Systems, Inc. Permission is granted to print and copy this document for non-commercial distribution and exclusiveuse by instructors in the CCNA Security course as part of an official CiscoNetworking Academy Program.PT Activity: Configure Cisco Routers for Syslog, NTP, and SSH OperationsInstructor VersionTopology DiagramAddressing TableLearning Objectives•Configure routers as NTP clients.•Configure routers to update the hardware clock using NTP.•Configure routers to log messages to the syslog server.•Configure routers to timestamp log messages.•Configure local users.•Configure VTY lines to accept SSH connections only.•Configure RSA key pair on SSH server.•Verify SSH connectivity from PC client and router client.IntroductionThe network topology shows three routers. You will configure NTP and Syslog on all routers. You will configure SSH on R3.Network Time Protocol (NTP) allows routers on the network to synchronize their time settings with an NTP server. A group of NTP clients that obtain time and date information from a single source have more consistent time settings and Syslog messages generated can be analyzed more easily. This can help when troubleshooting issues with network problems and attacks. When NTP is implemented in the network, it can be set up to synchronize to a private master clock, or to a publicly available NTP server on the Internet.The NTP Server is the master NTP server in this lab. You will configure the routers to allow the software clock to be synchronized by NTP to the time server. Also, you will configure the routers to periodically update the hardware clock with the time learned from NTP. Otherwise, the hardware clock will tend to gradually lose or gain time (drift) and the software clock and hardware clock may become out of synchronization with each other. The Syslog Server will provide message logging in this lab. You will configure the routers to identify the remote host (Syslog server) that will receive logging messages.You will need to configure timestamp service for logging on the routers. Displaying the correct time and date in Syslog messages is vital when using Syslog to monitor a network. If the correct time and date of a message is not known, it can be difficult to determine what network event caused the message.R2 is an ISP connected to two remote networks: R1 and R3. The local administrator at R3 can perform most router configurations and troubleshooting; however, since R3 is a managed router, the ISP needs access to R3 for occasional troubleshooting or updates. To provide this access in a secure manner, the administrators have agreed to use Secure Shell (SSH).You use the CLI to configure the router to be managed securely using SSH instead of Telnet. SSH is a network protocol that establishes a secure terminal emulation connection to a router or other networking device. SSH encrypts all information that passes over the network link and provides authentication of the remote computer. SSH is rapidly replacing Telnet as the remote login tool of choice for network professionals.The servers have been pre-configured for NTP and Syslog services respectively. NTP will not require authentication. The routers have been pre-configured with the following:•Enable password: ciscoenpa55•Password for vty lines: ciscovtypa55•Static routingTask 1: Configure routers as NTP Clients.S tep 1.T es t C onnectivity•Ping from PC-C to R3.•Ping from R2 to R3.•Telnet from PC-C to R3. Exit the Telnet session.•Telnet from R2 to R3. Exit the Telnet session.S tep 2.C onfigure R1, R2 and R3 as NT P clients.R1(config)# ntp server 192.168.1.5R2(config)# ntp server 192.168.1.5R3(config)# ntp server 192.168.1.5Verify client configuration using the command show ntp status.S tep 3.C onfigure routers to update hardware clock.Configure R1, R2 and R3 to periodically update the hardware clock with the time learned from NTP.R1(config)# ntp update-calendarR2(config)# ntp update-calendarR3(config)# ntp update-calendarVerify that the hardware clock was updated using the command show clock.S tep 4.C onfigure routers to times tamp log mes s ages.Configure timestamp service for logging on the routers.R1(config)# service timestamps log datetime msecR2(config)# service timestamps log datetime msecR3(config)# service timestamps log datetime msecTask 2: Configure routers to log messages to the Syslog Server.S tep 1.C onfigure the routers to identify the remote hos t (S ys log S erver) that will receive logging mes s ages.R1(config)# logging host 192.168.1.6R2(config)# logging host 192.168.1.6R3(config)# logging host 192.168.1.6The router console will display a message that logging has started.S tep 2.Verify logging configuration us ing the command s how logging.S tep 3.E xamine logs of the S ys log s erver.From the Config tab of the Syslog server’s dialogue box, select the Syslog services button. Observe the logging messages received from the routers.Note: Log messages can be generated on the server by executing commands on the router. For example, entering and exiting global configuration mode will generate an informational configuration message.Task 3: Configure R3 to support SSH connections.S tep 1.C onfigure a domain name.Configure a domain name of on R3.R3(config)# ip domain-name S tep 2.C onfigure us ers for login from the S S H client on R3.Create a user ID of SSHadmin with the highest possible privilege level and a secret password ofciscosshpa55.R3(config)# username SSHadmin privilege 15 secret ciscosshpa55S tep 3.C onfigure the incoming VT Y lines on R3.Use the local user accounts for mandatory login and validation. Accept only SSH connections.R3(config)# line vty 0 4R3(config-line)# login localR3(config-line)# transport input sshS tep 4.E ras e exis ting key pairs on R3.Any existing RSA key pairs should be erased on the router.R3(config)#crypto key zeroize rsaNote: If no keys exist, you might receive this message: % No Signature RSA Keys found in configuration.S tep 5.G enerate the R S A encryption key pair for R3.The router uses the RSA key pair for authentication and encryption of transmitted SSH data. Configure the RSA keys with a modulus of 1024. The default is 512, and the range is from 360 to 2048.R3(config)# crypto key generate rsa [Enter]The name for the keys will be: Choose the size of the key modulus in the range of 360 to 2048 for yourGeneral Purpose Keys. Choosing a key modulus greater than 512 may takea few minutes.How many bits in the modulus [512]:1024% Generating 1024 bit RSA keys, keys will be non-exportable...[OK]Note: The command to generate RSA encryption key pairs for R3 in Packet Tracer differs from those used in the lab.S tep 6.Verify the S S H configuration.Use the show ip ssh command to see the current settings. Verify that the authentication timeout and retries are at their default values of 120 and 3.S tep 7.C onfigure S S H timeouts and authentication parameters.The default SSH timeouts and authentication parameters can be altered to be more restrictive. Set the timeout to 90 seconds, the number of authentication retries to 2, and the version to 2.R3(config)# ip ssh time-out 90R3(config)# ip ssh authentication-retries 2R3(config)# ip ssh version 2Issue the show ip ssh command again to confirm that the values have been changed.S tep 8.Attempt to connect to R3 via T elnet from P C-C.Open the Desktop of PC-C. Select the Command Prompt icon. From PC-C, enter the command to connect to R3 via Telnet.PC> telnet 192.168.3.1This connection should fail, since R3 has been configured to accept only SSH connections on the virtual terminal lines.S tep 9.C onnect to R3 us ing S S H on P C-C.Open the Desktop of PC-C. Select the Command Prompt icon. From PC-C, enter the command to connect to R3 via SSH. When prompted for the password, enter the password configured for the administrator ciscosshpa55.PC> ssh –l SSHadmin 192.168.3.1S tep 10.C onnect to R3 us ing S S H on R2.In order to troubleshoot and maintain the R3 router, the administrator at the ISP must use SSH to access the router CLI. From the CLI of R2, enter the command to connect to R3 via SSH version 2 using the SSHadmin user account. When prompted for the password, enter the password configured for the administrator: ciscosshpa55.R2# ssh –v 2 –l SSHadmin 10.2.2.1S tep 11.C heck res ults.Your completion percentage should be 100%. Click Check Results to see feedback and verification of which required components have been completed.PT Activity: Configure AAA Authentication on Cisco Routers Instructor VersionTopology DiagramAddressing TableLearning Objectives•Configure a local user account on R1 and authenticate on the console and VTY lines using local AAA.•Verify local AAA authentication from the R1 console and the PC-A client.•Configure a server-based AAA authentication using TACACS+.•Verify server-based AAA authentication from PC-B client.•Configure a server-based AAA authentication using RADIUS.•Verify server-based AAA authentication from PC-C client.IntroductionThe network topology shows routers R1, R2 and R3. Currently all administrative security is based on knowledge of the enable secret password. Your task is to configure and test local and server-based AAA solutions.You will create a local user account and configure local AAA on router R1 to test the console and VTY logins.•User account: Admin1 and password admin1pa55You will then configure router R2 to support server-based authentication using the TACACS+ protocol. The TACACS+ server has been pre-configured with the following:•Client: R2 using the keyword tacacspa55•User account: Admin2 and password admin2pa55Finally, you will configure router R3 to support server-based authentication using the RADIUS protocol. The RADIUS server has been pre-configured with the following:•Client: R3 using the keyword radiuspa55•User account: Admin3 and password admin3pa55The routers have also been pre-configured with the following:•Enable secret password: ciscoenpa55•RIP version 2Note: The console and VTY lines have not been pre-configured.Task 1: Configure Local AAA Authentication for Console Access on R1S tep 1.T es t connectivity.•Ping from PC-A to PC-B.•Ping from PC-A to PC-C.•Ping from PC-B to PC-C.S tep 2.C onfigure a local us ername on R1.Configure a username of Admin1 and secret password of admin1pa55.R1(config)# username Admin1 password admin1pa55S tep 3.C onfigure local AAA authentication for cons ole acces s on R1.Enable AAA on R1 and configure AAA authentication for console login to use the local database.R1(config)# aaa new-modelR1(config)# aaa authentication login default localS tep 4.C onfigure the line cons ole to us e the defined AAA authentication method.Enable AAA on R1 and configure AAA authentication for console login to use the default method list.R1(config)# line console 0R1(config-line)# login authentication defaultS tep 5.Verify the AAA authentication method.Verify the user EXEC login using the local database.R1(config-line)# end%SYS-5-CONFIG_I: Configured from console by consoleR1# exitR1 con0 is now availablePress RETURN to get started.************ AUTHORIZED ACCESS ONLY *************UNAUTHORIZED ACCESS TO THIS DEVICE IS PROHIBITED.User Access VerificationUsername: Admin1Password: admin1pa55R1>Task 2: Configure Local AAA Authentication for VTY Lines on R1S tep 1.C onfigure a named lis t AAA authentication method for VT Y lines on R1.Configure a named list called TELNET-LOGIN to authenticate logins using local AAA.R1(config)# aaa authentication login TELNET-LOGIN localS tep 2.C onfigure the VT Y lines to us e the defined AAA authentication method.Configure the VTY lines to use the named AAA method.R1(config)# line vty 0 4R1(config-line)# l ogin authentication TELNET-LOGINR1(config-line)# endS tep 3.Verify the AAA authentication method.Verify the Telnet configuration. From the command prompt of PC-A, Telnet to R1.PC> telnet 192.168.1.1************ AUTHORIZED ACCESS ONLY *************UNAUTHORIZED ACCESS TO THIS DEVICE IS PROHIBITED.User Access VerificationUsername: Admin1Password: admin1pa55R1>Task 3: Configure Server-Based AAA Authentication Using TACACS+ on R2S tep 1.C onfigure a backup local databas e entry called Admin.For backup purposes, configure a local username of Admin and secret password of adminpa55.R2(config)# username Admin password adminpa55S tep 2.Verify the T AC AC S+ S erver configuration.Select the TACACS+ Server. From the Config tab, click on AAA and notice that there is a Network configuration entry for R2 and a User Setup entry for Admin2.S tep 3.C onfigure the T AC AC S+ s erver s pecifics on R2.Configure the AAA TACACS server IP address and secret key on R2.R2(config)# tacacs-server host 192.168.2.2R2(config)# tacacs-server key tacacspa55S tep 4.C onfigure AAA login authentication for cons ole acces s on R2.Enable AAA on R2 and configure all logins to authenticate using the AAA TACACS+ server and if not available, then use the local database.R2(config)# aaa new-modelR2(config)# aaa authentication login default group tacacs+ localS tep 5.C onfigure the line cons ole to us e the defined AAA authentication method.Configure AAA authentication for console login to use the default AAA authentication method.R2(config)# line console 0R2(config-line)# login authentication defaultS tep 6.Verify the AAA authentication method.Verify the user EXEC login using the AAA TACACS+ server.R2(config-line)# end%SYS-5-CONFIG_I: Configured from console by consoleR2# exitR2 con0 is now availablePress RETURN to get started.************ AUTHORIZED ACCESS ONLY *************UNAUTHORIZED ACCESS TO THIS DEVICE IS PROHIBITED.User Access VerificationUsername: Admin2Password: admin2pa55R2>CCNA SecurityTask 4: Configure Server-Based AAA Authentication Using RADIUS on R3S tep 1.C onfigure a backup local databas e entry called Admin.For backup purposes, configure a local username of Admin and secret password of adminpa55.R3(config)# username Admin password adminpa55S tep 2.Verify the R ADIUS S erver configuration.Select the RADIUS Server. From the Config tab, click on AAA and notice that there is a Network configuration entry for R3 and a User Setup entry for Admin3.S tep 3.C onfigure the R ADIUS s erver s pecifics on R3.Configure the AAA RADIUS server IP address and secret key on R3.R3(config)# radius-server host 192.168.3.2R3(config)# radius-server key radiuspa55S tep 4.C onfigure AAA login authentication for cons ole acces s on R3.Enable AAA on R3 and configure all logins to authenticate using the AAA RADIUS server and if not available, then use the local database.R3(config)# aaa new-modelR3(config)# aaa authentication login default group radius localS tep 5.C onfigure the line cons ole to us e the defined AAA authentication method.Configure AAA authentication for console login to use the default AAA authentication method.R3(config)# line console 0R3(config-line)# login authentication defaultS tep 6.Verify the AAA authentication method.Verify the user EXEC login using the AAA TACACS+ server.R3(config-line)# end%SYS-5-CONFIG_I: Configured from console by consoleR3# exitR3 con0 is now availablePress RETURN to get started.************ AUTHORIZED ACCESS ONLY *************UNAUTHORIZED ACCESS TO THIS DEVICE IS PROHIBITED.User Access VerificationUsername: Admin3Password: admin3pa55R3>S tep 7.C heck res ults.Your completion percentage should be 100%. Click Check Results to see feedback and verification of which required components have been completed.PT Activity: Configure IP ACLs to Mitigate AttacksInstructor VersionTopology DiagramAddressing TableObjectives•Verify connectivity among devices before firewall configuration.•Use ACLs to ensure remote access to the routers is available only from management station PC-C.•Configure ACLs on R1 and R3 to mitigate attacks.•Verify ACL functionality.IntroductionAccess to routers R1, R2, and R3 should only be permitted from PC-C, the management station. PC-C is also used for connectivity testing to PC-A, a server providing DNS, SMTP, FTP, and HTTPS services.Standard operating procedure is to apply ACLs on edge routers to mitigate common threats based on source and/or destination IP address. In this activity, you create ACLs on edge routers R1 and R3 to achieve this goal. You then verify ACL functionality from internal and external hosts.The routers have been pre-configured with the following:•Enable password: ciscoenpa55•Password for console: ciscoconpa55•Username for VTY lines: SSHadmin•Password for VTY lines: ciscosshpa55•IP addressing•Static routingTask 1: Verify Basic Network ConnectivityVerify network connectivity prior to configuring the IP ACLs.S tep 1.F rom the P C-C command prompt, ping the P C-A s erver.S tep 2.F rom the P C-C command prompt, S S H to the router R2 L o0 interface. E xit the S S H s es s ion.S tep 3.F rom P C-C, open a web brows er to the P C-A s erver (us ing the IP addres s) to dis play the web page. C los e the brows er on P C-C.S tep 4.F rom the P C-A s erver command prompt, ping P C-C.Task 2: Secure Access to RoutersS tep 1.C onfigure AC L10 to block all remote acces s to the routers except from P C-C.Use the access-list command to create a numbered IP ACL on R1, R2, and R3.R1(config)# access-list 10 permit 192.168.3.3 0.0.0.0R2(config)# access-list 10 permit 192.168.3.3 0.0.0.0R3(config)# access-list 10 permit 192.168.3.3 0.0.0.0S tep 2.Apply AC L 10 to ingres s traffic on the VT Y lines.Use the access-class command to apply the access list to incoming traffic on the VTY lines.R1(config-line)# access-class 10 inR2(config-line)# access-class 10 inR3(config-line)# access-class 10 inS tep 3.Verify exclus ive acces s from management s tation P C-C.SSH to 192.168.2.1 from PC-C (should be successful). SSH to 192.168.2.1 from PC-A (should fail).PC> ssh –l SSHadmin 192.168.2.1Task 3: Create a Numbered IP ACL 100On R3, block all packets containing the source IP address from the following pool of addresses: 127.0.0.0/8, any RFC 1918 private addresses, and any IP multicast address.S tep 1. C onfigure AC L 100 to block all s pecified traffic from the outs ide network.You should also block traffic sourced from your own internal address space if it is not an RFC 1918 address (in this activity, your internal address space is part of the private address space specified in RFC 1918).Use the access-list command to create a numbered IP ACL.R3(config)# access-list 100 deny ip 10.0.0.0 0.255.255.255 anyR3(config)# access-list 100 deny ip 172.16.0.0 0.15.255.255 anyR3(config)# access-list 100 deny ip 192.168.0.0 0.0.255.255 anyR3(config)# access-list 100 deny ip 127.0.0.0 0.255.255.255 anyR3(config)# access-list 100 deny ip 224.0.0.0 15.255.255.255 anyR3(config)# access-list 100 permit ip any anyS tep 2.Apply the AC L to interface S erial 0/0/1.Use the ip access-group command to apply the access list to incoming traffic on interface Serial 0/0/1.R3(config)# interface s0/0/1R3(config-if)# ip access-group 100 inS tep 3.C onfirm that the s pecified traffic entering interface S erial 0/0/1 is dropped.From the PC-C command prompt, ping the PC-A server. The ICMP echo replies are blocked by the ACL since they are sourced from the 192.168.0.0/16 address space.S tep 4.R emove the AC L from interface S erial 0/0/1.Remove the ACL. Otherwise, all traffic from the outside network (being addressed with private source IP addresses) will be denied for the remainder of the PT activity.Use the no ip access-group command to remove the access list from interface Serial 0/0/1.R3(config)# interface s0/0/1R3(config-if)# no ip access-group 100 inTask 4: Create a Numbered IP ACL 110Deny all outbound packets with source address outside the range of internal IP addresses.S tep 1.C onfigure AC L110 to permit only traffic from the ins ide network.Use the access-list command to create a numbered IP ACL.R3(config)# access-list 110 permit ip 192.168.3.0 0.0.0.255 anyS tep 2.Apply the AC L to interface F0/1.Use the ip access-group command to apply the access list to incoming traffic on interface F0/1.R3(config)# interface fa0/1R3(config-if)# ip access-group 110 inTask 5: Create a Numbered IP ACL 120Permit any outside host to access DNS, SMTP, and FTP services on server PC-A, deny any outside host access to HTTPS services on PC-A, and permit PC-C to access R1 via SSH.S tep 1.Verify that P C-C can acces s the P C-A via HT T P S us ing the web brows er.Be sure to disable HTTP and enable HTTPS on server PC-A.S tep 2.C onfigure AC L 120 to s pecifically permit and deny the s pecified traffic.Use the access-list command to create a numbered IP ACL.R1(config)# access-list 120 permit udp any host 192.168.1.3 eq domainR1(config)# access-list 120 permit tcp any host 192.168.1.3 eq smtpR1(config)# access-list 120 permit tcp any host 192.168.1.3 eq ftpR1(config)# access-list 120 deny tcp any host 192.168.1.3 eq 443R1(config)# access-list 120 permit tcp host 192.168.3.3 host 10.1.1.1 eq22S tep 3.Apply the AC L to interface S0/0/0.Use the ip access-group command to apply the access list to incoming traffic on interface S0/0/0.R1(config)# interface s0/0/0R1(config-if)# ip access-group 120 inS tep 4.Verify that P C-C cannot acces s P C-A via HT T P S us ing the web brows er.Task 6: Modify An Existing ACLPermit ICMP echo replies and destination unreachable messages from the outside network (relative to R1); deny all other incoming ICMP packets.S tep 1.Verify that P C-A cannot s ucces s fully ping the loopback interface on R2.S tep 2.Make any neces s ary changes to AC L 120 to permit and deny the s pecified traffic.Use the access-list command to create a numbered IP ACL.R1(config)# access-list 120 permit icmp any any echo-replyR1(config)# access-list 120 permit icmp any any unreachableR1(config)# access-list 120 deny icmp any anyR1(config)# access-list 120 permit ip any anyS tep 3.Verify that P C-A can s ucces s fully ping the loopback interface on R2.S tep 4.C heck res ults.Your completion percentage should be 100%. Click Check Results to see feedback and verification of which required components have been completed.PT Activity: Configuring Context-Based Access Control (CBAC) Instructor VersionTopology DiagramAddressing TableLearning Objectives•Verify connectivity among devices before firewall configuration.•Configure an IOS firewall with CBAC on router R3•Verify CBAC functionality using ping, Telnet, and HTTP.IntroductionContext-Based Access Control (CBAC) is used to create an IOS firewall. In this activity, you will create a basic CBAC configuration on edge router R3. R3 provides access to resources outside of the network for hosts on the inside network. R3 blocks external hosts from accessing internal resources. After the configuration is complete, you will verify firewall functionality from internal and external hosts.The routers have been pre-configured with the following:•Enable password: ciscoenpa55•Password for console: ciscoconpa55•Password for vty lines: ciscovtypa55•IP addressing•Static routing•All switch ports are in VLAN 1 for switches S1 and S3.Task 1: Block Traffic From OutsideS tep 1.Verify B as ic Network C onnectivity.Verify network connectivity prior to configuring the IOS firewall.•From the PC-C command prompt, ping the PC-A server.•From the PC-C command prompt, Telnet to the Router R2 S0/0/1 interface: IP address 10.2.2.2. Exit the Telnet session.•From PC-C, open a web browser to the PC-A server to display the web page. Close the browser on PC-C.•From the PC-A server command prompt, ping PC-C.S tep 2.C onfigure a named IP AC L on R3 to block all traffic originating from the outs ide network.Use the ip access-list extended command to create a named IP ACL.R3(config)# ip access-list extended OUT-INR3(config-ext-nacl)# deny ip any anyR3(config-ext-nacl)# exitS tep 3.Apply the AC L to interface S erial 0/0/1.R3(config)# interface s0/0/1R3(config-if)# ip access-group OUT-IN inS tep 4.C onfirm that traffic entering interface S erial 0/0/1 is dropped.From the PC-C command prompt, ping the PC-A server. The ICMP echo replies are blocked by the ACL. Task 2: Create a CBAC Inspection RuleS tep 1.C reate an ins pection rule to ins pect IC MP, T elnet, and HTT P traffic.R3(config)# ip inspect name IN-OUT-IN icmpR3(config)# ip inspect name IN-OUT-IN telnetR3(config)# ip inspect name IN-OUT-IN httpS tep 2.T urn on time-s tamped logging and C B AC audit trail mes s ages.Use the ip inspect audit-trail command to turn on CBAC audit messages to provide a record of network access through the firewall, including illegitimate access attempts. Enable logging to the syslog server,192.168.1.3, with the logging host command. Make sure that logged messages are timestamped.R3(config)# ip inspect audit-trailR3(config)# service timestamps debug datetime msecR3(config)# logging host 192.168.1.3S tep 3.Apply the ins pection rule to egres s traffic on interface S0/0/1.R3(config-if)# ip inspect IN-OUT-IN outS tep 4.Verify that audit trail mes s ages are being logged on the s ys log s erver.•From PC-C, test connectivity to PC-A with ping, Telnet, and HTTP. Ping and HTTP should be successful. Note that PC-A will reject the Telnet session.•From PC-A, test connectivity to PC-C with ping and Telnet. All should be blocked.•Review the syslog messages on server PC-A: click the Config tab and then click the SYSLOG option.Task 3: Verify Firewall FunctionalityS tep 1.Open a T elnet s es s ion from P C-C to R2.The Telnet should succeed. While the Telnet session is active, issue the command show ip inspect sessions on R3. This command displays the existing sessions that are currently being tracked and inspected by CBAC.R3# show ip inspect sessionsEstablished SessionsSession 100424296 (192.168.3.3:1031)=>(10.1.1.2:23) telnet SIS_OPENExit the Telnet session.S tep 2.F rom P C-C, open a web brows er to the P C-A s erver web page us ing the s erver IP addres s. The HTTP session should succeed. While the HTTP session is active, issue the command show ip inspect sessions on R3.R3# show ip inspect sessionsEstablished SessionsSession 104637440 (192.168.3.3:1032)=>(192.168.1.3:http SIS_OPENNote: If the HTTP session times out before you execute the command on R3, you will have to click the Go button on PC-C to generate a session between PC-C and PC-A.Close the browser on PC-C.。

CCNA(640-802)学习与实验指南(附CD-ROM光盘1张) [平装]

![CCNA(640-802)学习与实验指南(附CD-ROM光盘1张) [平装]](https://img.taocdn.com/s3/m/480ab5135f0e7cd184253625.png)

编辑推荐

《CCNA(640-802)学习与实验指南》通过理论讲解,视频演示,真题解析和大量的动手实验,目的是培养出真正的CCNA。全书紧贴640-802考试大纲,全面而系统地分析和介绍了CCNA考试中涵盖的各个知识点。对每个知识点在考试中的重要程度均有标注,每章最后还有近期CCNA真题的解析。全书共分22章,内容涉及三大方面,局域网部分:网络互联基础知识和网络参考模型,思科路由器和交换机介绍,静态和动态路由协议(包括RIP、EIGRP、OSPF)原理及配置,VLAN和VLAN间路由的实现,CDP、VTP和STP协议的使用,无线网络互联和IPv6等;广域网部分:广域网接入技术,PPP和帧中继的使用,DHCP和NAT等;网络安全部分:网络安全介绍,访问控制列表的使用和安全远程办公的实现等。

《CCNA(640-802)学习与实验指南》呈现给读者的不仅仅是一本教材,还提供了一个综合的网络实验环境。帮助读者仅通过一台电脑,便可以亲自动手完成《CCNA(640-802)学习与实验指南》涉及的所有路由器和交换机的实验配置及测试。配套光盘提供1300多分钟作者本人的中文授课视频和故障排除场景。借助当今两款最强大的模拟器,构造出逼真的环境,通过近百个实验,使您成为一名真正的CCNA。

《CCNA(640-802)学习与实验指南》特别适用于那些渴望取得CCNA认证的读者,取得认证的同时,真正具备CCNA的能力;同时也可以作为高校计算机网络技术的教材,弥补实验设备的不足,改善现有学历教育,并能应用于实践的网络爱好者,难得一见的实验指导用书。

CCNA思科配置实验

CCNA思科配置实验思科配置实验(适用于CCNA)1. 设置计算机ip地址设置PCA 的IP地址为:10.65.1.1 255.255.0.0 网关:10.65.1.2 设置PCB 的IP地址为:10.66.1.1 255.255.0.0 网关:10.66.1.2 设置ROA f0/0 IP 为:10.65.1.2 255.255.0.0设置ROA f0/1 IP 为:10.66.1.2 255.255.0.0设置计算机PCA的ip地址和网关的操作:[rootPCA root]# ifconfig eth0 10.65.1.1 netmask 255.255.0.0 [rootPCA root]# ifconfig[rootPCA root]# route add default gw 10.65.1.2[rootPCA root]# route设置计算机PCB的ip地址和网关的操作:[rootPCB root]# ifconfig eth0 10.66.1.1 netmask 255.255.0.0 [rootPCB root]# ifconfig[rootPCA root]# route add default gw 10.66.1.2[rootPCA root]# route2. 双击Router A,配置路由器的接口IP地址:router>enrouter#conf trouter(config)#hostname roaroa(config)int f0/0roa(config-if)#ip address 10.65.1.2 255.255.0.0roa(config-if)#no shutdown (默认是shutdown)roa(config-if)#exitroa(config)int f0/1roa(config-if)#ip address 10.66.1.2 255.255.0.0roa(config-if)#no shutroa(config)int s0/0roa(config-if)#ip address 10.67.1.2 255.255.0.0roa(config-if)#no shutroa(config-if)#clock rate 64000roa(config)int s0/1roa(config-if)#ip address 10.68.1.2 255.255.0.0roa(config-if)#no shutroa(config-if)#exitroa(config)#ip routing (默认是关闭的)3.检查网络联通情况[rootPCA root]# ping 10.65.1.2 (通) (ping自己的网关) [rootPCA root]# ping 10.66.1.2 (通) (ping f0/1) [rootPCA root]# ping 10.66.1.1 (通) (ping PCB) [rootPCA root]# ping 10.67.1.2 (不通) (端口空时down) [rootPCA root]# ping 10.68.1.2 (不通) (端口空时down)[rootPCB root]# ping 10.66.1.2 (通) (ping自己的网关) [rootPCB root]# ping 10.65.1.2 (通) (ping f0/0) [rootPCB root]# ping 10.65.1.1 (通) (ping PCA) [rootPCB root]# ping 10.67.1.2 (不通) (端口s0/0空时down) [rootPCB root]# ping 10.68.1.2 (不通) (端口s0/1空时down)roa#ping 10.65.1.1 (通) (ping PCA)roa#ping 10.65.1.2 (通) (ping f0/0)roa#ping 10.66.1.1 (通) (ping PCB)roa#ping 10.66.1.2 (通) (ping f0/1)roa#ping 10.67.1.2 (不通) (端口s0/0空时down)roa#ping 10.68.1.2 (不通) (端口s0/1空时down)下面我们做这个几个小实验:(1) 将路由器的接口f0/0关闭roa#conf troa(config)#int f0/0roa(config-if)#shutdownroa(config-if)#endroa#ping 10.65.1.2 (不通,端口down掉)roa#show int f0/0 (f0/0 is down,line proto is down) [rootPCA root]# ping 10.65.1.2 (不通)激活f0/0端口:roa(config)#int f0/0roa(config-if)#no shutroa(config-if)#endroa#ping 10.65.1.2 (通)去掉PCA与f0/0的连线roa#sh int f0/0 (f0/0 is up,line proto is down)roa#ping 10.65.1.2 (不通)roa#sh int s0/0 (s0/0 is down,line proto is down)roa#sh int s0/1 (s0/1 is down,line proto is down) serial口当没有连线时(2) 关闭路由器的路由roa#conf troa(config)#no ip routing[rootPCA root]# ping 10.65.1.2 (通) (ping 自己的网关)[rootPCA root]# ping 10.66.1.1 (不通)(路由器不能转发了)[rootPCB root]# ping 10.66.1.2 (通) (ping 自己的网关)[rootPCB root]# ping 10.65.1.1 (不通)(路由器不能转发了)计算机可以ping与其相连的端口,但不能ping通下面的计算机,因为no ip routing后不具备转发的功能了。

CCNA实验教程

福建最好的培训中心福建最大的CISCO实验室3名CCIE,100多套CISCO设备PIX防火墙,3550交换机,7000路由器,两条ISDN线路基带MODEM,电话交换机,NETSCREEN防火墙登录微思实验室:远程: telnet://本地: telnet:192.168.10.251• Lab 1 - Basic Router Configuration• Lab 2 - Advanced Router Configuration• Lab 3 - CDP• Lab 4 - Telnet• Lab 5 - TFTP• Lab 6 - RIP• Lab 7 - IGRP• Lab 8 - EIGRP• Lab 9 - OSPF• Lab 10 – Catalyst 1900 Switch Configuration• Lab 11 - VLANs & Trunking (Catalyst 1900)• Lab 12 - Catalyst 2950 Switch Configuration• Lab 13 - VLANs and Trunking (Catalyst 2950)• Lab 13-1 Routing inter VLAN(Dot1q)• Lab 14 - IP Access Lists• Lab 15 - NAT/PAT• Lab 16 - PPP & CHAP• Lab 17 - ISDN BRI-BRI using Legacy DDR• Lab 18 - ISDN BRI-BRI using Dialer Profiles• Lab 19 - ISDN PRI using Dialer Profiles• Lab 20 - Frame RelayLAB 1 –基本配置3. 用户模式Router>4. Router> enable //用户模式敲入enable进入到特权模式Router#5. Router# ? //敲入问号看帮助6. Router# disable //特权模式敲入disable退到用户模式Router>7. Router> enable //用户模式敲入enable进入到特权模式Router# configure terminal //特权模式敲入configure terminal进入配置模式Router(config)# //配置模式8. 配置路由器名字(主机名)如…R1‟ (注:如果你用的实验台号是03,则命名为na03r1,如果为12,则命名na12r1,依次类推).Router(config)# hostname na12r1 //把第12号实验台的第一台路由器命名为na12r1na12r1(config)#9. 配置路由器的密码:●配置console 口密码:R1(config)#line console 0R1(config-line)#loginR1(config-line)#password ciscoR1(config-line)#设置密码后:00:29:42: %SYS-5-CONFIG_I: Configured from console by consoleUser Access VerificationPassword:Password: //这里要输入console口密码●配置enable 密码//从用户模式到enable模式的密码问题A: when both encrypted and unencrypted enable passwords are configured, which one is used?R1(config)# enable password cisco//密码显示为明文R1(config)# enable secret wisdom//密码为加密过的,显示为乱码注:用命令show running-config 可以看到密码cisco为明文,密码wisdom显示为乱码,当两个密码都配置时,只有enable secret所跟的密码生效,两个密码不可以配置一样的密码.配置vty密码//远程登陆telnet 的密码R1(config)#line vty 0 4R1(config-line)#loginR1(config-line)#password ciscoR1(config-line)#telnet命令的使用: telnet +IP address or hostname of a remote system例如: telnet 192.168.10.25110. 配置路由器接口ethernet0的IP address:R1>enableR1#configure terminalR1(config)#interface ethernet 0R1(config-if)#ip address 11.1.1.1 255.255.255.0R1(config-if)#no shutdown11. 在Serial0口配置R1(config-if)# int serial 0R1(config-if)# ip address 12.1.1.1 255.255.255.0R1(config-if)# no shutdown12. 测试ctrl-z的作用R1(config-if)# ctrl-z 任何模式下敲入ctrl-z都会退回到特权模式R1# 特权模式13. 退出路由器R1# logout 完全退出路由器14. 回到特权模式R1> enablepassword: cisco 输入enable secret 的密码为ciscoR1#15.显示接口的基本概况:R1# show ip interface brief16. 显示详细信息:show interface +接口类型+接口偏号例如:R1# show interfaces ethernet0 或是show interface serial 0R1#show interfaces ethernet 0Ethernet0 is up, line protocol is downHardware is Lance, address is 0000.0c92.8164 (bia 0000.0c92.8164)Internet address is 11.1.1.1/24MTU 1500 bytes, BW 10000 Kbit, DLY 1000 usec, rely 145/255, load 1/255 ……………….…………17.显示内存信息(也就是路由器正在运行的配置):R1# show running-config //当前正在远行的配置18. 显示NVRAM? If not, why not?R1# show startup-config 显示已经保存过的配置19. 保存配置:R1# copy running-config startup-config或是R1#write保存配置:copy running-config startup-config等同于write20. 现在显示NVRAM.R1# show startup-config21. 使用Show version:问题A: What IOS release is running在R1? 查看IOS的版本问题B: What are the contents of the configuration register? 查看寄存器的值R1# show version22. 查看运行的协议问题A:which protocols are currently running on the router?R1# show ip protocols23. 进入另一台Router.Router> enableRouter# configure terminalRouter(config)#24. 配置主机名,配置密码.Router(config)# hostname R2R2(config)# enable secret cisco25. 配置以太网IP.R2(config)# interface e0R2(config-if)# ip address 220.1.1.2 255.255.255.0R2(config-if)# no shutdown26. 显示所有接口简单信息R2(config-if)# ctrl-zR2# show ip interface briefR1#show ip interface briefInterface IP-Address OK? Method Status ProtocolEthernet0 11.1.1.1 YES manual up down Serial0 unassigned YES unset administratively down down Serial1 unassigned YES unset administratively down down3. 配置登陆信息Banner”Welcome to WISDOM LAB - Authorized Users Only”.R1(config)# banner motd #Welcome to WISDOM LAB - Authorized Users Only #4. 退出路由器,重新登录.R1# logoutenterpassword: ciscoR1> enablepassword: cisco6. 在R1上将R2和12.1.1.2对应起来(相当于Windows里的Hosts文件的作用)。

CCNA实验(标准教程)00_终端服务器配置

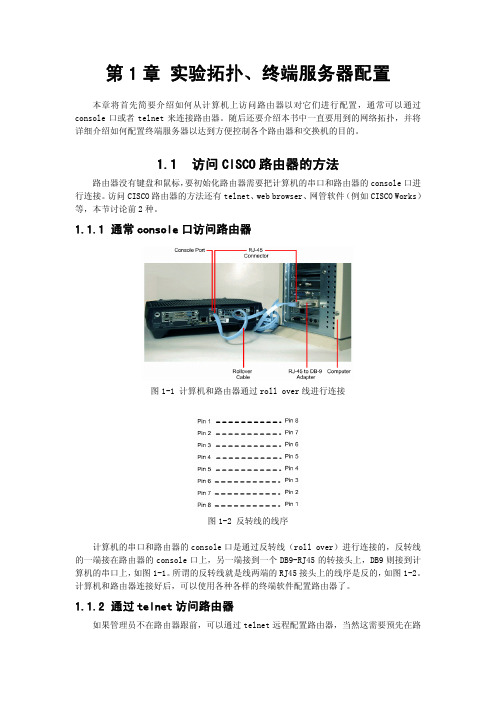

第1章 实验拓扑、终端服务器配置本章将首先简要介绍如何从计算机上访问路由器以对它们进行配置,通常可以通过console口或者telnet来连接路由器。

随后还要介绍本书中一直要用到的网络拓扑,并将详细介绍如何配置终端服务器以达到方便控制各个路由器和交换机的目的。

1.1访问CISCO路由器的方法路由器没有键盘和鼠标,要初始化路由器需要把计算机的串口和路由器的console口进行连接。

访问CISCO路由器的方法还有telnet、web browser、网管软件(例如CISCO Works)等,本节讨论前2种。

1.1.1通常console口访问路由器图1-1 计算机和路由器通过roll over线进行连接图1-2 反转线的线序计算机的串口和路由器的console口是通过反转线(roll over)进行连接的,反转线的一端接在路由器的console口上,另一端接到一个DB9-RJ45的转接头上,DB9则接到计算机的串口上,如图1-1。

所谓的反转线就是线两端的RJ45接头上的线序是反的,如图1-2。

计算机和路由器连接好后,可以使用各种各样的终端软件配置路由器了。

1.1.2通过telnet访问路由器如果管理员不在路由器跟前,可以通过telnet远程配置路由器,当然这需要预先在路由器上配置了IP地址和密码,并保证管理员的计算机和路由器之间是IP可达的(简单讲就是能ping通)。

CISCO路由器通常支持多人同时telnet,每一个用户称为一个虚拟终端(VTY)。

第一个用户为vty 0,第二个用户为vty 1,依次类推,路由器通常达vty 4。

1.1.3终端访问服务器稍微复杂一点的实验就会用到多台路由器或者交换机,如果通过计算机的串口和它们连接,就需要经常性拔插console线。

终端访问服务器可以解决这个问题,连接图如图1-3。

终端访问服务器实际上就是有8个或者16个异步口的路由器,从它引出多条连接线到各个路由器上的console口。

CCNA第三学期路由交换实验

网络应用技术实验指导书数学与计算机学院计算机网络实验室2011‐9目录实验一、静态路由、默认路由、汇总路由实现区域网络的连通 (1)【实验目的】 (1)【背景描述】 (1)【技术原理】 (1)【试验拓扑】 (2)【实验设备】 (2)【实验步骤】 (2)实验二、动态路由(RIP协议)实现区域网络的连通 (7)【实验目的】 (7)【背景描述】 (7)【技术原理】 (7)【实验拓扑】 (8)【实验设备】 (8)【实验步骤】 (8)实验三、EIGRP动态路由基本配置 (12)【实验目的】 (12)【背景描述】 (12)【技术原理】 (13)【试验拓扑】 (13)【实验设备】 (13)【实验步骤】 (14)实验四、OSPF动态路由(单区域) (17)【实验目的】 (17)【背景描述】 (17)【技术原理】 (17)【实验拓扑】 (18)【实验设备】 (18)【实验步骤】 (18)实验五、OSPF动态路由(多区域) (22)【实验目的】 (22)【背景描述】 (22)【技术原理】 (22)【实验拓扑】 (22)【实验设备】 (23)【实验步骤】 (23)试验六、NAT地址转换技术实现内部网络接入Internet (36)【实验目的】 (36)【背景描述】 (36)【技术原理】 (37)【试验拓扑】 (37)【实验设备】 (37)【实验步骤】 (37)实验七、在校园网的路由器上配置标准ACL (28)【实验目的】 (28)【背景描述】 (28)【技术原理】 (28)【实验拓扑】 (29)【实验设备】 (29)【实验步骤】 (29)实验八、在校园网的路由器上配置扩展ACL (32)【实验目的】 (32)【背景描述】 (32)【技术原理】 (32)【实验拓扑】 (33)【实验设备】 (33)【实验步骤】 (33)实验九、综合实验 (43)【实验目的】 (43)【背景描述】 (43)【VRRP技术原理】 (44)【试验拓扑】 (44)【实验设备】 (46)【实验步骤】 (46)实验一、静态路由、默认路由、汇总路由实现区域网络的连通【实验目的】(1)掌握相关接口的IP地址的配置(2)掌握通过静态路由、默认路由、汇总路由实现区域网络的连通【背景描述】该拓扑图所示的是某学校校园网连入外网的一个工作场景。

CCNA完全实验手册

语法: 进入全局配置模式,设置密码: Aiko(config)#enable {password|secret} {password}

解释: 两种密码的区别在于,前者是一些低版本 Cisco IOS 软件的认证方式,并且密码是基于明文的;后者是目前 Cisco IOS 软件最常用的认证方式,它是基于 MD5 加密的.如果同时设置了这两种认证方式,他们的口令必 须不一样.但是,我们推荐使用后者进行认证,并且如果同时设置了两种认证方式,只有后者生效.密码区分大 小写.

Aiko con0 is now available

Press RETURN to get started.

Aiko>

Lab Exercise 1.4

目标: 熟练掌握如何为路由器设置标语信息和描述信息.

设备需求: Cisco 2501 路由器一台.

语法: 1.进入全局配置模式,设置标语信息: Aiko(config)#banner motd # {text} # 2.进入接口配置模式: Aiko(config-if)#interface {type} {number}

ccna实验手册

东莞斯瑞教育中心CCNA实验手册V5.0CCNA实验手册实验一基础实验一、拓扑图如下:二、实验目的1、掌握CISCO设备的基础配置。

2、2台设备能够ping 通。

3、熟练使用各种show命令查看设备状态。

三、实验要求:假设公司架设了一条东莞到香港的专线,作为网络管理员的你需要完成设备的基本配置,两台设备要PING通。

四、实验步骤:1、按照拓扑图所示,搭建实验平台2、完成CISCO设备的基础配置➢基本配置包括。

➢设置主机名称和设备标识。

➢关闭设备的DNS查询功能。

➢开启光标跟随功能。

➢设置超时时间,要求HongKong超时时间是10分30秒,DongGuan永远不超时。

➢配置控制台密码,配置VTY密码,配置特权密码,启用密码加密服务。

➢完成基本和辅助配置之后,按照拓扑图配置好设备的IP地址,测试相邻设备之间能否ping通。

➢使用CDP协议查看邻居设备信息,可以对设备进行远程telnet。

➢保存配置文件后,备份IOS软件和配置文件。

3、配置如下:设备命名:Router(config)#hostname dongguanDongguan(config)#关闭DNS查询:Router(config)#no ip domain-lookup注释:IOS软件会把未知的命令当做网络上设备的主机名称,通过广播去查找这台设备,这个过程需要比较久的时间,用这个命令可以避免DNS查询过程,节省时间。

启用光标跟随:Router(config)#line console 0Router(config-line)#logging synchronous注释:IOS软件会对系统状态变化自动的跳出提示信息,这会打乱我们的命令输入会影响我们命令的输入,启动光标跟随可以解决这个问题。

设置超时时间Router(config)#line console 0Router(config-line)#exec-timeout 0(分) 0 (秒)『永不超时』注释:当我们一段时间没有对设备进行操作后,会自动跳出登录,好比windows系统在多长时间没有活动后自动锁定,需要我们重新登录。

CCNAS_Chp3_PTActA_AAA实验指导二

CCNAS_Chp3_PTActA_AAA实验指导⼆实验⼆使⽤AAA和RADIUS保护管理性访问(第三章) CCNAS_Chp3_PTActA _AAA中⽂实验指导在R1上配置本地帐户,在控制台和VTY终端使⽤该本地帐户进⾏认证。

从R1控制台、PC-A客户端进⾏本地AAA认证⽤TACACS+配置基于服务器的AAA认证从PC-B验证基于服务器的AAA认证⽤RADIUS配置基于服务器的AAA认证从PC-C验证基于服务器的AAA认证简介⽹络拓扑图如左图,有3个路由器R1,R2,R3。

本实验中,所有监管安全均建⽴在已知使能加密密码的基础。

本实验的任务是配置和测试本地认证。

本实验中:1.创建⼀个本地⽤户的帐户,在路由器R1上配置本地AAA,并测试控制台和虚拟终端的AAA。

⽤户帐户:Admin1 密码:admin1pa552.配置路由器R2为:基于服务器的AAA认证,使⽤TACACS+协议。

TACACS+服务器已预配置了:客户端:R2,使⽤密码tacacspa55⽤户帐户:Admin2 密码:admin2pa553.配置路由器R3为:基于服务器的AAA认证,使⽤RADIUS协议。

RADIUS 服务器已预配置了:客户端:R3,使⽤密码radiuspa55⽤户帐户:Admin3 密码:admin3pa55另外,所有路由器也已预设置为:Enable 密码:ciscoenpa55RIP版本:2注意:控制台模式和VTY⾏模式未预配置。

任务1:配置本地AAA认证,控制访问R1步骤1:测试连接性:Ping from PC-A to PC-BPing from PC-A to PC-CPing from PC-B to PC-C⽅法:进⼊主机PC-A的命令⾏窗⼝,输⼊:ping 192.168.2.3 (应该可以测通)ping 192.168.3.3 (应该可以测通)进⼊主机PC-B的命令⾏窗⼝,输⼊:ping 192.168.3.3 (应该可以测通)步骤2:配置R1,建⽴⼀个本地⽤户创建⼀个⽤户Admin1,密码为admin1pa55⽅法:进⼊路由器R1的CLI界⾯,输⼊:R1(config)#username Admin1 password admin1pa55步骤3:配置R1上全局配置模式下的本地AAA认证启⽤AAA认证,配置AAA参数:全局配置模式下的登录认证⽅法。

CCNA全部实验说明

CCNA全部实验说明第一部分 CISCO基础 (2)第一章 互联网概述 (2)第二章 Cisoc设备安装和连线 (3)第三章 Cisco IOS设备操作和配置 (5)第四章 管理网络环境 (11)第二部分CATALYST交换机 (14)第五章 Catalyst1900交换机操作 (14)第六章 使用VLAN扩展交换网络............................................. .. (15)第三部分互联CISCO路由器 (17)第七章 使用TCP/IP进行网络互联 (17)第八章 确定IP路由 (18)第九章 用访问控制列表管理基本IP流量 (21)第十章 配置Novell IPX (23)第四部分用WAN扩展网络 (24)第十一章建立串行点对点连接 (24)第十二章建立ISDN BRI按需动态拨号连接 (26)第十三章建立帧中继PVC连接 (31)总结 (33)第一部分 CISCO基础第一章 互联网概述[实验] 本章讲述的是互联网概述,因此没有实验说明 1. 7层协议框架2. CISCO设备在7层协议的位置3. 数据封装概念4. 识别集线器交换机路由器的功能及符号注解第二章 Cisoc设备安装和连线[实验]实验一连接Cisco网络设备[目的]识别网络设备及各种接口连线连接Cisco的网络设备熟悉本章的实验环境[环境][参数]清认真理解这些参数的含义并在以后的实验中采用这些参数的设定值表一计算机配置信息表IP子网掩码255.255.255.0学员组号计算机名计算机IP地址计算机缺省网关01Cisco01192.168.1.1192.168.1.10002Cisco02192.168.2.1192.168.2.100表一交换机配置信息表IP子网掩码255.255.255.0学员组号交换机名IP地址Password密码Secret密码01S01192.168.1.1002S02192.168.2.10Easthome Cisco 表一路由器配置信息表IP子网掩码255.255.255.0学员组号路由器名快速以太网口IP地址串行口IP地址Password密码Secret密码01R01192.168.1.100192.168.100.102R02192.168.2.100192.168.100.2Easthome Cisco [步骤]任务 1完成交换机与计算机的连接1.检查线缆类型和数量每组直连线1条专用百兆连线1条控制线1条转换线1条DTE DCE线缆各1条两组共用一套2.用直连线将交换机的任一端口语计算机连接起来3.用控制线连接交换机Console口和计算机COM口COM1或COM2均可4.建立超级终端加电交换机确定控制台上出现文字输出任务2完成路由器与其它设备的连接1.用随Cisco设备提供的专用百兆线缆将交换机的百兆端口AX或BX与路由器的FastEthernet口连接起来2.将控制线连接道路由器的Console口上3.利用DTE DCE线缆连接两台路由器的串行口每两组学员互联路由器4.检查所有的线路确保连接正确5.建立超级终端加电路由器确定控制台上出现了文字输出注意1.路由器连线2.路由器模块第三章 Cisco IOS 设备操作和配置[实验]实验一交换机的启动和初始设置[目的]观察交换机的启动过程及其指示灯状态(自检报错时的指示灯状态)察看交换机的初始配置信息设置交换机的简单参数[环境][步骤]任务 1观察交换机的自检过程连接交换机电源观察交换机的指示灯交换机加电自检期间LED的变化过程1.港启动时所有端口LED变绿2.相应段口自检完成后对应的LED关闭3.如果端口自检失败对应的LED成琥珀色4.如果有任何自检失败导致系统LED成琥珀色5.全部自检通过后LED闪烁随即关闭如果交换机运行了当按下MODE按钮时将出发其他LED显示模式1.端口状态2.交换机带宽利用3.双工模式任务2配置交换机1.拔掉交换机电源将控制线与交换机相连接并建立超级终端在Windows XX中超级终端这个命令加电运行2.出现控制菜单选项后键入k选择命令行模式注意用户模式提示符>3.在用户模式下键入enable en为简化命令命令进入特权模式注意特权模式提示符#4.在特权模式下键入config termina conf t l命令进入全局配置模式注意全局配置模式提示符config#5.在全局配置模式下使用ip address命令设置交换机IP地址config#ip address 192.168.1.10 255.255.255.06.在全局配置模式下使用hostname命令为交换机命名config#hostname S01host主机名注意此时交换机提示符变成S01(config)#7.在全局配置模式下键入exit退回到特权模式下8.在特权模式下键入show ip命令查看刚才的IP设置注意实验二 Cisco路由器的启动和初始设置[目的]观察路由器最初的启动过程查看路由器的初始设置信息进入setup模式对路由器进行最小设置[环境][步骤]任务 1启动路由器并观察面板灯的状况1.加岔路由器的电源连接情况确定路由器的电源没有打开2.用控制线连接路由器Console口并建立超级终端3.打开电源开关观察路由器的启动信息任务2通过Setup对路由器进行最小配置当路由器第一次启动时会自动进入Setup设置程序在Setup状态下完成以下配置1.根据以下提示进入Setup设置模式Would you like to enter the initial configuration dialog[yes/no]yesWoule you like to enter basic management setup[yes/no]no2.回答下列问题后检查端口信息First would you like to see the current interface summary[yes/no]yes3.根据提示键入路由器的名称R014.根据提示设置路由器的各个密码5.在出现Configure SNMP Network Management的问题回答no6.接下来的步骤出了IP以外的其他问题一律回答no进入IP配置过程7.回答no不进入IGRP RIP路由协议配置8.Do you want to configure Bir0 Interface回答no出了Ethernet以外的素有端口设置均回答no9.Do you want to configure Ethernet 0 interface[no]yConfigure IP on this interface[no]yIP address for this interface192.168.1.100……Subnet mask for this interface255.255.255.010.检查以上的配置信息11.如果初始配置是正确的选择[2]将配置信息存入NVRAM并退出注意如果在路由器和交换机中已经有配置信息为了今后实验的方便先备份NVRAM中的配置信息备份方法见第四章实验二然后清楚NVRAM具体方法1. 路由器config#erase startuo清除路由器NVRAM的配置信息config#reload从新启动路由器2. 交换机config#delete nvram清除交换机NVRAM的配置信息实验三熟悉路由器的配置]命令[目的]熟悉路由器的帮助命令纠正错误的命令查看路由器的状态[环境][命令]命令描述或help在用户模式下Cisco ISO软件会列出该模式可用的的命令在特权模式下Cisco ISO软件会列出该模式可用的的命令Clock管理系统时钟Copy run startup将配置的信息存入NVRAM中wr也可以Enable进入特权模式Show clock显示系统时钟Show history显示最近输入的命令Show interface显示路由器所有的端口状态信息Show running-config显示配置信息Show startup-config显示启动信息Show version显示路由器的硬件配置情况和软件版本Terminal history size设置存储历史命令的缓冲区的大小[步骤]任务 1熟悉帮助命令1.打开路由器提示信息后按enthr键进入用户模式2.键入帮助命令R01>分别在后面用回车空格其他键会出现什么状况3.进入特权模式R01>en4.在特权模式下键入帮助命令R01#5.键入clock 命令,系统有何反应6.合理运用帮助命令来设置正确的时钟R01# clokTranslating CLOCK%Unknown command or computer name or unable to find computer addressR01# clClear clockR01# clock%Incomplete commandR01# clockSet set the time and dateR01# clock set%Incomplete commandR01# clock setHh mm ss carrent Time7.在特权模式下键入sh 命令查看结果8.键入sh后按Tab键会出现什么现象9.键入show clock命令查看结果任务2纠正错误的命令1.由字符引导的句子是注解语句键入下列语句对比结果wyj is giant! wyj is giant2.按Ctrl-P或者按向上键查看结果3.按Ctrl-A Ctrl-F Ctrl-E Ctrl-B任务3查看路由器的状态信息1.键入show history命令查看结果R01# show history2.键入show version命令查看结果R01# show version3.键入show interface命令查看结果R01# show interface4.键入show running-config命令查看结果R01# show running-config5.键入terminal history size 20命令将缓冲区大写设为20R01# terminal history size 206.键入show terminal命令查看缓冲区的大小R01# show terminal7.键入exit命令退出特权模式R01#exitR01>实验四 IOS的操作和配置[目的]修改运行配置文件和启动配置文件配置端口[环境][命令]命令描述Show显示路由器各种状态利用show 命令查看更多的信息show history显示最近输入的命令Show interface显示路由器所有的端口状态信息Show running显示配置信息完全命令为show running-configExec-timeout 0 0将Console控制设为无时间限制disable从特权模式回到用户模式简化命令为disquit从控制会话退出[步骤]任务 1修改运行配置文件并保存1.路由器启动后按回车进入用户模式R01>enableR01#2.R01#configure terminal ‘进入全局配置模式R01(config)#3.R01(config)#line consol 0 ‘进入Console口的行设置模式R01(config-line)#4.R01(config-line)#exec-timeout 0 0 ‘将Console控制设无为无时间限制R01(config-line)#logging synchronous ‘设置同步显示不会因为显示系统信息而打断输入命令的连续性可不用5.设置Console口的密码R01(config-line)#loginR01(config-line)#password ciscoR01(config-line)#exit6.设置Terminal口telnet密码R01(config#line vty 0 4R01(config-line)#loginR01(config-line)#password ciscoR01(config-line)#exit7.R01(config)#enable password easthome ‘设置明文密码8.R01(config)#enable secret cisco ‘设置加密密码9.退回到用户模式,R01>logout ‘退出会话重新进入用户模式验证密码是不是生效10.R01#show running-config查看明文密码加密密码Console口设置exec-timeout11.R01#show startup-config查看startup-config NVRAM配置文件的明文密码加密密码Console口设置exec-timeout是否与running-config相同12.R01#copy running-config startup-config ‘将running-config中当前配置参数拷贝到startup-config13.R01#show startup-config再次查看明文密码加密密码Console口设置exec-timeout是否改变任务2设置串口1.两组学员利用DTE DCE线正确互连两台路由器见第二章实验环境图2.分别在两台路由器的特权模式下R01#show controller serial 0/0 ‘查看串口的配置信息0/0为串口号查看自己所在的路由器是否是DCE如果是DCE进行以下操作R01#conf tR01(config)#int s0/0R01(config-if)#clock rate 64000 ‘配置时钟速率R01(config-if)#bandwidth 643.R01(config-if)#no shutdown ‘激活串口R01(config-if)#shutdown ‘关闭端口R01(config-if)#exit4.R01# copy running-config startup-config注意1.如果忘记密码用以下方法可更改密码关闭路由器重新启动路由器60秒内按Ctal-Breakconfreg 0x2142 ‘0x2142这个参数可以绕开密码验证reset ‘重新启动路由器R01#copy startup runR01#conf tR01(config)#enable password easthomeR01(config)#enable secret ciscoR01(config)#exitR01#copy run startupR01#confreg 0x21022.定义以太网接口介质类型在以太网接口上可能需要设置介质类型以太接口有不同种物理连接例如在Cisco4000系列路由器中有AUI一般用作远程连接控制路由器和10BaseT连接器这种系列路由器在网络接口模块上两种物理连接器默认的是AUI一些路由器对连接自适应但有些需要在配置中选择配置方法R01#conf tR01(config)#interface ethernet 2R01(config-if)#media-type 10baset第四章 管理网络环境实验一查看相邻的网络设备[目的]在交换机上查看直接相连的网络设备在路由器上查看直接相连的网络设备查看网络拓扑结构[环境][命令]命令描述Copy running-config tftp将当前的配置文件拷贝到TFTP server中Copy tftp startup-config将配置文件从TFTP server拷贝到NVRAM中Disconnect切断telnet会话Enable激活特权模式Erase startup-config擦除NVRAM的内容Ping验证连接Show cdp ?列出show cdp命令后所有能带的各项参数Show cdp neighbors显示从每一个本地端口上获得的cdp信息Show cdp neighbors dettail显示从每一个本地端口上获得的cdp的详细信息Show session显示建立telnet连接的所有主机名称telnet ip-address通过IP地址建立一个telnet连接会话[步骤]任务 1从加还击上查看直接相连的网络设备1.利用交叉线将两台交换机连接起来2.S01>show cdp ? 查看与cdp相关的参数3.S01>show cdp neighbors 查看直接相连的交换机的参数4.S01>show cdp neighbors detail 查看直接相连的交换机的详细参数任务 2从路由器上查看直接相连的网络设备1. R01#show cdp ? 查看与cdp相关的参数2. R01#show cdp neighbors 查看直接相连的路由器的参数3. R01#show cdp neighbors detail 查看直接相连的路由器的详细参数任务 3用telnet访问远程主机1.检查直连路由器的串口快速以太网口交换机接口的连接和配置情况注意相关端口是否已经激活是否已经配置适当的IP地址DCE线缆对应的串口下是否已经设置时钟速率详细配置参见第三章实验四2.R01#telnet ip-address telnet主机的IP地址3.R01#show session 查看所建立的会话4.R01#show user 查看有多少用户telnet进来5.使用Ctrl-Shift-6加x命令切换telnet会话6.R01#resume 1(会话的连接号) 回到会话7.R01#disconnect 退出telnet会话8.R01#clear line 1(会话的连接号) 关闭telnet进来的会话9.用ping traceroute查看网络的拓扑结构任务 4查看Image 文件1. R01#show flash 查看IOS image文件并查看以下信息路由器硬件平台Cisco IOS image文件名称Cisco IOS软件版本Flash大小实验二管理配置文件和IOS映象文件[目的]在设备与TFTP server间备份与恢复配置文件在设备与TFTP server间备份与恢复IOS image文件[环境][步骤]任务 1在路由器与TFTP server间备份与恢复配置文件1.在计算机上正确安装TFTP server并启动观察TFTP server的IP地址是否是网卡上配置的IP地址2.R01#ping TFTP server ip-address 用ping验证与TFTP server通讯是否正常R01#copy startup-config tftp 将启动配置文件备份到TFTP server上操作过程中有如下提示提示address or name of the remote host [] ? 回答TFTP server的IP地址提示Source/Destination filename [] 回答对应的文件名3.R01#erase startup-config 删除启动配置文件R01#show startup-config 查看启动配置文件是否删除4.R01#copy tftp startup-config 从TFTP server上恢复到NVRAMR01# show startup-config 查看启动配置文件是否恢复成功5.R01#copy run tftp 备份运行配置文件R01#copy tftp run 恢复运行配置文件R01#copy run startup-config 将运行配置文件参数传给启动配置文件任务 2在路由器与TFTP server间备份与恢复IOS映象文件1. R01#show flash 查看IOS映象文件的完整文件名含扩展名2. R01#copy flash tftp 备份映象IOS文件3.R01#copy tftp flash 恢复映象IOS文件注意1.当IOS不小心被删除时如何恢复那1如果路由器还没有从新启动可以用copy tftp flash命令恢复2路由器被从新启动后NVRAM的配置信息被清空了所以需要用 Mini IOS中的命令连接TFTP不过每个型号的路由器的命令是不同的下面以2600系列为例(其他型号的具体方法参见)rommon 2 >IP_ADDRESS=ip-address 给路由器添加IPrommon 2 >IP_SUBNET_MASK= 路由器的子网掩码rommon 2 >DEFAULT_GATEWAY= 路由器的缺省网管一般为自己的IPrommon 2 >TFTP_SERVER= TFTP server的IPrommon 2 >TETP_FILE=IOS文件名BIN IOS文件名rommon 2 >tftpdnld 开始从TFTP下载IOS映象文件3该种方式下载不需要以太口电缆只需超级终端即可缺点是花费时间太多速度太慢Xmodem 是个人计算机通信中广泛使用的异步文件传输协议以128字节块的形式传输数据并且每个块都进行校验如果接受方校验正确则发送认可信息发送方发送下一个字块Ymodem 异步传输协议传输字块大小为1024增加了批处理的功能用超级终端与路由器连接好后启动路由器路由器进入监控模式状态Rommon1>Rommon2>xmodem –cx ? 敲入enter键当出现do you wish to continous 时选择y打开超级终端的传送菜单选择传送文件则打开了传送文件窗口输入版本文件的位置并选择xmodem 方式确认后经过几秒后版本文件则会以xmodem的方式从计算机下载到路由器中修改相应命令和选项也可以以ymodem的方式进行传送第二部分互联CATLYST交换机第五章 Catalyst 1900 交换机操作实验一配置交换机[目的]设置端口的安全性管理交换机的MAC地址表[环境]具体连接情况可参见第二章的实验环境图[命令]命令描述Show version显示版本信息Show mac-address-table[security]显示MAC地址表Show interface显示端口信息Port secure[max-mac-count count]设置端口安全性Mac-address-table permanent {mac-address} {type}设置一个永久的MAC地址{modile/port}Mac-address-table restricted static {mac-address} {type}设置一个静态的MAC地址{module/port} {source interface-list}[步骤]任务 1设置交换机的端口安全1.S01(config)#interface e0/3 使用命令interface进入某端口的端口模式是连接到电脑的端口而定interface e0/3)2.S01(config-if)#port secure 启用端口的安全功能3.S01(config-if)#port secure max-mac-count 1 将端口的安全值设为14.S01(config)#show mac-address-table security 查看安全设置5.S01(config-if)#no port secure max-mac-count 取消端口的安全设置任务 2管理交换机的MAC地址表1.S01(config-if)#mac-address-table permanent 2222.2222.2222 ethernet0/3把一个48位的MAC地址2222.2222.2222绑定到某一个端口上如ethernet 0/3在该端口上设置一个永久的MAC地址命令语法可借助于IOS帮助2.S01(config)#show mac-address-table 查看MAC地址表确定第1步配置已经完成3.S01(config)#no mac-address-table permanent 取消MAC绑定第六章 使用VLAN扩展交换网络实验一在单一交换机上设置VLAN[目的]在单一的交换机上设置VLAN验证相同的VLAN内主机的可连接性不同的VLAN间的主机的不可连接性[环境][命令]命令描述Vlan vl an#name vlan-name定义一个VLAN和名称第一章Show vlan显示VLAN信息Vlan-membership static vlan#将一个端口划分到VLAN中[步骤]任务 1设置交换机的端口安全1. S01(config)#vlan 3 name networkS01(config)#vlan 10 name information 建立两个不同的VLAN2.S01(config)#interface e0/3S01(config-if)#vlan-membership static 33.S01(config)#interface e0/4S01(config-if)#vlan-membership static 34.将两台计算机分别接到交换机的端口3和4从一台计算机ping 另一台计算机验证同一VLAN内的两台计算机之间可连接性两台计算机的IP地址在同一网段5.S01(config)#interface e0/10S01(config-if)#vlan-membership static 10建立一个和上面不同的VLAN6.将两台计算机分别接到交换机的端口3和10从一台计算机ping 另一台计算机验证同一VLAN内的两台计算机之间不可连接性两台计算机的IP地址在同一网段实验二在不同的交换机上设置VLAN[目的]在不同的交换机上设置VLAN验证相同的VLAN内主机的可连接性不同的VLAN间的主机的不可连接性[环境][命令]命令描述Vtp domain domain-name[server] [transparent]分配一个VTP域名第二章Show vtp显示VTP状态第三章Trunk on在端口上配置trunkShow spantree vlan#显示VLAN的spanning-tree信息 [步骤]任务 1设置交换机的VTP1.S01(config)#vtp serverS01(config)#vtp domain home 将S001交换机设为VTP服务器域名为home2.S01(config)#vlan 3 name network 建立一个VLAN3.S01(config)#interface e/0/3S01(config-if)#vlan-membership static 34.S01(config)#interface f0/26(或者f0/27) 进入百兆端口配置模式S01(config-if)#trunk on 打开trunk功能5.S02(config)#vlan 3 name networkS02(config)#interface e/0/3S02(config-if)#vlan-membership static 3S02(config)#interface f0/26(或者f0/27) 进入百兆端口配置模式S02(config-if)#trunk on 打开trunk功能6.用交叉先将两台交换机的百兆端口连接起来7.将两台计算机分别接在两台交换机的端口3上从一台计算机ping 另一台计算机验证同一VLAN内的两台计算机之间可连接性两台计算机的IP地址在同一网段8.将两台计算机分别接在两台交换机的端口3和3以外的其他端口从一台计算机ping 另一台计算机验证同一VLAN内的两台计算机之间不可连接性两台计算机的IP地址在同一网段注意1.交换机每个端口默认为VLAN 1所以说VLAN 1是保留的划分VLAN的时候要注意2.上面的实验中S002的VLAN信息是手动添加上的用下面方式可以是交换机之间自动交换VLAN信息两台交换机的IP需要在同一网段中S01(config)#vtp serverS01(config)#vtp domain homeS02(config)#vtp transparentvtp domain home3. S01(config)#no vlan 3 删除VLANS01(config)#interface f0/26S01(config-if)#trunk off 关闭trunk第三部分互联CISCO路由器第七章 使用TCP/IP进行网络互联实验一在单一交换机上设置VLAN[目的]单臂路由器实现不同的VLAN间的计算机通讯[环境][步骤]任务 1单臂路由器实现不同的VLAN间的计算机通讯1.S01(config)#vlan 2 name networkS01(config)#vlan 3 name informationS01(config)#interface e0/5S01(config-if)#vlan-membership static 2S01(config)#interface e0/10S01(config-if)#vlan-membership static 3在同一个交换机上创建VLAN2VLAN3两个不同的VLAN你可以使用其它的VLAN号将交换机的端口e0/5和端口e0/10分别分配两个VLAN注连接两个端口的计算机的IP地址在不同的网段2. S01(config)#interface f0/26(或者f0/27) 进入百兆端口配置模式S01(config-if)#trunk on 打开trunk功能3.R01>enableR01#conf tR01(config)#interface f0/0R01(config-if)#no ip address 删除路由器f0/0端口上的IP地址4.R01(config-if)#interface f0/0.1 进入子端口f0/0.1R01(config-subif)#ip address 192.168.1.100 255.255.255.0 该地址必须与VLAN2所连的计算机的IP地址相同R01(config-subif)#encapsulation isl 2 封装ISL协议并指明该子端口所对用的VLAN5.R01(config-if)#interface f0/0.2 进入子端口f0/0.2R01(config-subif)#ip address 192.168.2.100 255.255.255.0 该地址必须与VLAN3所连的计算机的IP地址相同R01(config-subif)#encapsulation isl 3 封装ISL协议并指明该子端口所对用的VLAN6.分别在连接到VLAN2VLAN3端口的计算机上将对应子端口的IP地址设置为计算机的缺省网关7.利用ping命令测试两台属于不同VLAN的计算机的通讯情况8.S01(config)#no vlan 2S01(config)#no vlan 3 删除VLANS01(config)#interface f0/26S01(config-if)#trunk off 关闭trunkR01(config)#no int f0/0.1R01(config)#no int f0/0.2 删除子端口第八章 确定IP路由实验一静态路有的实现[目的]配置查看和验证静态路由[环境]端口的具体连接情况可参见第二章的实验环境图[步骤]1.检查线缆的连接是否正确2.R01>enableR01#conf tR01(config)#int f0/0R01(config-if)#no shutdownR01(config-if)#ip address 192.168.1.100 255.255.255.0 配置f0/0的IP地址地址分配参见第二章实验列表R01(config)#int s0/0R01(config-if)#no shutdownR01(config-if)#ip address 192.168.100.1 255.255.255.0 配置s0/0的IP地址地址分配参见第二章实验列表3.R01(config)#ip route 192.168.2.0 255.255.255.0 192.168.100.2 配置从192.168.1.0到192.168.2.0网段的静态路由4.R02>enableR02#conf tR02(config)#int f0/0R02(config-if)#no shutdownR02(config-if)#ip address 192.168.2.100 255.255.255.0 配置f0/0的IP地址地址分配参见第二章实验列表R02(config)#int s0/0R02(config-if)#no shutdownR02(config-if)#ip address 192.168.100.2 255.255.255.0 配置s0/0的IP地址地址分配参见第二章实验列表5.R02(config)#ip route 192.168.1.0 255.255.255.0 192.168.100.1 配置从192.168.1.0到192.168.2.0网段的静态路由6.R01(config)#show ip route 查看路由表确定静态路由已经存在7.在两台计算机上设置相应的缺省网关地址参数参见第二章的实验列表8.在计算机上用ping命令验证从该计算机与自己的缺省网关另一台计算机的缺省网关另一台计算机的通讯是否正常实验二动态路由的实现[目的]用RIP路由协议实现动态路由用IGRP路由协议实现动态路由[环境]端口的具体连接情况可参见第二章的实验环境图[命令]命令描述Ip address ip-address subnet-mask设置IP地址第四章Ip default-gateway ip-address设置缺省网关第五章Router tip激活RIP路由协议Network network-number指明直连网段Show ip protocols显示IP路由协议信息Show ip route显示IP路由表Router igrp autonomous-system激活IGRP路由协议Debug ip igrp transactions显示IGRP的处理信息Debug ip igrp events显示IGRP摘要处理信息No debug all (undebug all)停止IGRP信息显示[步骤]任务 1用RIP路由协议实现动态路由1.R01>enR01#conf tR01(config)#no ip rout 取消以前的静态路由2.R01(config)#router rip 启动RIP路由协议3.R01(config-router)#network 192.168.1.0 指明与路由器直连的网段R01(config-router)#network 192.168.2.0 指明与路由器直连的网段4.R01#show ip protocols 查看RIP协议的相关信息5.R01#show ip route 查看动态路由表确定是否已经学习都另一台计算机所在网络信息如果show ip route命令没有能给出由路由器选择协议得到的信息条目在路由器上使用show running-config命令或show ip protocols特权EXEC命令来检查路由器选择协议的配置是否有错误6.R01#debug ip rip 查看RIP路由信息信息输出为滚动方式7.R01#no debug all 停止显示8.确认双方计算机的缺省网关一正确配置9.在计算机上用ping命令验证从该计算机与自己的缺省网关另一台计算机的缺省网关另一台计算机的通讯是否正常任务 2用IGRP路由协议实现动态路由1.R01>enR01#conf tR01(config)#no ip rout 取消以前的动态路由2.R01(config)#router igrp 100 启动IGRP路由协议100为自治系统编号3.R01(config-router)# network 192.168.1.0 指明与路由器直连的网段R01(config-router)#network 192.168.2.0 指明与路由器直连的网段4.R01#show ip protocols 查看IGRP协议的相关信息5.R01#show ip route 查看动态路由表6.R01#debug ip rip 查看IGRP路由信息信息输出为滚动方式R01#debug ip rip transactions 显示详细的IGRP路由信息R01#debug ip rip events 显示粗略的IGRP路由信息7.R01#no debug all 停止显示8.确认双方计算机的缺省网关一正确配置在计算机上用ping命令验证从该计算机与自己的缺省网关另一台计算机的缺省网关另一台计算机的通讯是否正常9.用debug ip rip transactions命令查看路由器断开后IGRP的变化注意1.删除静态路由[ no ] ip route ip-address { mask | mask-length } { interfacce-name | gateway-address }[ preference preference-value ] [ reject | blackhole ]参数说明ip-address和mask为目的IP地址和掩码点分十进制格式由于要求掩码32位中1’必须是连续的因此点分十进制格式的掩码可以用掩码长度mask-length来代替掩码长度为掩码中连续1’的位数interfacce-name指定该路由的发送接口名gateway-address为该路由的下一跳IP地址点分十进制格式preference-value为该路由的优先级别范围0~255reject指明为不可达路由blackhole指明为黑洞路由2.IGRP负载平衡/分担R01(config-router)#variance multipileMultipiler参数制定负载平衡可接受的度量取值范围这个范围是在最小的即最好的度量值与此最小值和variance值的乘积之间这些可接受的值是非零的正整数默认值是1意味着等开销负载平衡R01(config-router)#traffic-share {balanced | min} 控制如何在IGRP负载分担路由中分配通信量Balanced可以依据度量值的比例来按比例的分配通讯量Min确定使用具有最小开销的路由第九章 用访问控制列表管理基本IP 流量 实验一 配置IP 访问列表 [目的]访问列表的建立应用测试和删除建立标准IP 访问列表拒绝特定主机对某些网络的访问 建立扩展IP 网问列表拒绝特定主机telnet 到某些设备 [环境]端口的具体连接情况可参见第二章的实验环境图[命令]命令描述Access-list access-list-number {permit/deny} source [mask]建立标准IP 访问列表第六章Access-list access-list-number {permit/deny} protocol source source-wildcard destination destination-wildcard [protocol-specific-option] [established] [log]建立扩展IP 访问列表第七章Ip access-gtoup access-list-number {in/out}在端口激活访问列表Show ip access-list显示IP 访问列表Show ip interface interface-type interface-number 显示端口的访问列表Ping ip-address 测试IP 访问列表telnet ip-address测试IP 访问列表[步骤]任务 1建立标准IP 访问列表拒绝计算机B 访问计算机A1. 在无访问列表的情况下用ping 命令验证计算机A 和计算机B 之间的通讯是否正常2. R01>en R01#conf tR01(config)#access-list 1 deny 192.168.2.1 0.0.0.0 对计算机B 来的数据包予以拒绝R01(config)#access-list 1 permit 0.0.0.0 255.255.255.255 其他任何数据包允许通过3. R01(config)#int s0/0R01(config-if)#ip access-group 1 in 拒绝来自计算机B 发出的数据包进入4. R01#show ip access-list 查看IP 访问列表的内容 R01#show in interface s0/0 查看端口s0/0的信息5. 从计算机B ping 计算机A 验证访问列表是否已经起作用6. R01(config-if)#no ip access-group 取消IP 访问列表在端口s0/0上的应用7. R01(config)#no access-list 删除访问列表任务 2建立扩展IP 访问列表拒绝计算机B telnet 本地交换机1. 在无访问列表的情况下用ping 命令验证计算机B 和本地路由器之间通讯是否正常2. R01>en。

CCNA-26个基本实验

ccna 实验一修改cisco 路由器的名称及路由器密码命令操作实验要求:1. 路由器名:cisconetkeji2. 设置password为cisconet,secret为cisconet,vty为cisconet,3. 并要求所有密码都加密。

实验过程:cisconet> enablecisconet# configure temininalcisconet(config)#hostname cisconetkeji 设置路由器名cisconetkeji(config)# enable password cisconet 设置passwordcisconetkeji(config)# enable secret cisconet 设置secret cisconetkeji(config)# line vty 0cisconetkeji(config-line)#login 要求密码验证cisconetkeji(config-line)#password cisconet 设置vty密码cisconetkeji(config-line)#exit 退出线路配置模式cisconetkeji(config)iservice password-encryption 对密码加密ccna 实验二配置路由器端口ip地址/标识及保存当前的配置操作实验要求:1:在路由器的端口下配置ip地址 202.119.249.219掩码 255.255.255.02:配置路由器提示信息 welcome to cisconetkeji ccna lab3:配置路由器接口提示信息 this is a serial port4:保存当前的配置cisconetkji>enablejaincekji# configure terminalcisconetkeji(config)# interface fastethernet 0/0 cisconetkeji(config-if)# ip address 202.119.249.219 255.255.255.0 对以太网口fa0/0配置IPjaincekeji(config-if)# no shutdown 开启端口cisconetkeji(config-if)exitcisconetkeji(config)#banner motd “cisconetkeji(config)#welcome to cisconetkeji ccna lab”提示信息以上几部是设置登陆提示信息cisconetkeji(config)# interface serial 0cisconetkeji(config-if)# description this is a serial port 端口描述信息cisconetkeji(config-if)#endcisconetkeji#copy running-config startup-config 对配置进行保存ccna 实验三CDP命令操作实验要求:1. 路由器名:ccna1、 ccna2、 ccna3.2. 设置password为cisconet,secret为cisconet,vty为cisconet,,并要求所有密码都加密.3. 配置各路由器.实验过程:配置路由器1router(config)#hostname ccna1 设置路由器名ccna1(config)enable password cisconet 设置passwordccna1(config)enable secret cisconet 设置secret ccna1(config)line vty 0 4ccna1(config-line)login 要求密码验证ccna1(config-line)password cisconet 设置vty密码ccna1(config-line)endccna1(config)service password-encryption 对密码加密ccna1(config)interface serial 0ccna1(config-if)ip address 202.119.249.1 255.255.255.0 设置s0的IP地址和子网掩码ccna1(config-if)clock rate 56000 设置时钟频率ccna1(config-if)no shutdown 开启端口路由器2和路由器3的配置和路由器1类似,只是各接口的IP地址设置不同,同时要在路由器3的serial 1接口上配置时钟频率,而路由器2的两个接口上不需配置时钟.在路由器2上操作:ccna2#show cdp 显示CDP信息ccna2#show cdp neighbors 显示相连的CDP 邻居汇总信息ccna2#show cdp neighbor detail 显示相连的CDP邻居详细信息ccna2#show cdp traffic 显示CDP所用的数据包的信息ccna2#show cdp entry * 显示所有相邻路由器的所有信息ccna2#show cdp entry ccna1(路由器名) 显示特定邻居(ccna1)的详细信息ccna 实验四环回接口的使用和创建实验要求:1.路由器名为cisconet,通过路由器的CONSOLE口直接用反线与PC 上的COM口相连;2.在路由器上将密码设置为cisconet后,保存配置;3.重新启动路由器将密码破解.实验过程:在cisconet上的配置:router(config)#hostname cisconet 将路由器名设置为cisconetjiiance(config)#enable secret cisconet 设置路由器的特权密码jjaince(config)exitjiiance#copy running-config startup-config 保存配置 jjaince#reload 重新启动路由器重新启动是按键盘的CTRL+BREAK键,进入ROMMON模式> o/r 0x2142 更改寄存器的值,使路由器启动后直接进入会话模式> i 重新启动路由器路由器启动直接进入会话模式后,不进行任何配置,进入IOSrouter#copy startup-config running-config 将配置载入到RAM中cisconet#configure terminaljjaince(config)#no enable secret 删除密码jjaince(config)exitjiiance#copy running-config startup-config 保存配置重新启动再进入特权模式就不再需要密码了ccna 实验五配置TELNET远程登陆实验要求:1.路由器命名为cisconet1和cisconet2;2.在cisconet2上设置特权密码和VTY 密码;3.从cisconet1上TELNET到cisconet2;4.在cisconet2上查看已经TELNET到本设备上的其它用户。

CCNA培训实验大纲

CCNA认证培训实验手册广西大学思科网络技术学院2006年10月目录实验1. 访问思科路由器及基本操作 (1)1.1. 实验目的 (1)1.2. 实验环境 (1)1.3. 实验内容 (1)1.4. 实验步骤 (1)实验2. 管理配置文件、灾难性恢复技术 (5)2.1. 实验目的 (5)2.2. 实验环境 (5)2.3. 实验内容 (5)2.4. 实验步骤 (5)实验3. 路由、IP地址、默认路由的配置 (7)3.1. 实验目的 (7)3.2. 实验环境 (7)3.3. 实验内容 (7)3.4. 实验步骤 (7)实验4. RIP、IGRP配置 (10)4.1. 实验目的 (10)4.2. 实验环境 (10)4.3. 实验内容: (10)4.4. 实验步骤 (10)实验5. 配置Ripv2、eigrp、ospf (12)5.1. 实验目的 (12)5.2. 实验环境 (12)5.3. 实验内容: (12)5.4. 配置步骤 (13)实验6. 配置访问控制列表、NA T (14)6.1. 实验目的 (14)6.2. 实验环境 (14)6.3. 实验内容 (14)6.4. 实验步骤 (15)实验7. VLAN, VLAN Trunk, vtp配置 (16)7.1. 实验目的 (16)7.2. 实验环境 (16)7.3. 实验内容: (16)7.4. 实验步骤 (17)实验8. 帧中继point-to-point, multipoint, F-R, P-T-P (19)8.1. 实验目的 (19)8.2. 实验环境 (19)8.3. 实验内容: (20)8.4. 实验步骤 (20)实验1. 访问思科路由器及基本操作1.1. 实验目的1.熟悉路由器的配置界面2.掌握路由器的两种配置方法3.熟悉路由器的基本操作1.2. 实验环境PC图1-1PC图1-21.3. 实验内容1.在路由器三种模式下切换。

2.设置enable password, consol password。

CCNA实验

实验11 路由器的各种配置模式配置路由器名称用户模式特权模式配置模式配置主机的名字2配置登录空闲超时和输出同步进入console00分0秒表示永远不超时:防止长时间不操作,自动退出控控台线路登录。

3 配置输出同步,防止系统提示信息打断自己的输入。

logging synchronous4 为路由器设置提示标语:Banner motd ##5 为不同的接口配置接口描述Description7 为控制台这是密码Console 0password cisco注意一定要敲login 否则不生效6 为路由器设置特权模式设置密码明文密码密文密码enable password ciscoenable secret ciscolab8为虚拟终端线路配置密码Line vty 0 49配置加密密码将所有的明文密码加密10关闭域名查询解释: 默认情况下,路由器的DNS 查询是启用的,即当你错误的输入一条Cisco IOS 软件无法识别的命令的时候,路由器会把这个命令当成主机名,然后向DNS 服务器进行查询.一般实验性的环境中,如果我们没有DNS 服务器,因为输入错误的命令而造成无用的查询,是非常耗时的。

11.为路由器设置时间和时区实验2 配置静态路由配置静态路由的步骤:网络的静态路由选择的过程共有3歩:1.为网络中的所有数据链路确定子网或网络的地址2.为每台路由器标示所有非直连的数据链路3.为每台路由器写出关于每个非直连地址的路由语句配置静态路由静态路由不同的写下一跳的方法。

以太网不能写出口配置默认路由实验3 管理路由器的方式telnet实验4Rip的配置基本的RIP 配置验证RIP 的水平分隔和毒性逆转基本的RIPv2 配置Debug ip RIP有类路由协议:RIPv1 发送路由更新的时候,不能携带子网掩码。

发送路由更新:当网络地址和自己的接口的网络不在同一主网的时候,就汇总成主网地址;当和自己的接口的网络在同一个主网的时候,要和自己接口的掩码一致才发送。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

RouterA(config)#interface e0

//设置以太网接口,进入接口配置模式

RouterA(config-if)#ip address 11.11.11.1 255.255.255.0 //配置 ip 地址

RouterA(config-if)#no shutdown

//启用该接口

%LINEPROTO-5-UPDOWN: Line protocol on Interface Ethernet0, changed state to up //Ethernet 0 上的线路协议已启动 %LINK-3-UPDOWN: Interface Ethernet0, changed state to up //接口本身也已启动

基本命令:

enable(简写:en):

从用户 EXEC 模式进入特权 EXEC 模式

config terminal(简写:config t): 从特权 EXEC 模式进入全局配置模式

hostname:

给路由器改名,后接路由器新名字

interface(简写:int):

进入接口配置模式,后接接口标识

ip address:

Router>enable

//进入特权 EXEC 模式

Router#config t

//进入全局配置模式

2

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#hostname RouterA //设置路由器名字RouteA(config-if)#end

//退出配置模式

%SYS-5-CONFIG_I: Configured from console by console

RouterA#show interface e0

//显示相应接口信息

Ethernet0 is up, line protocol is up Hardware is Lance, address is 0000.0c8d.5c9d (bia 0000.0c8d.5c9d) Internet address is 11.11.11.1/24

3

Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 11.11.11.2, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 4/4/4 ms RouterA#copy running-config startup-config Building configuration...

计算机网络实验指导书

昆明理工大学信息工程与自动化学院

1

实验二 路由器配置和交换机配置

1. 实验目的 掌握路由器功的能,特点及接口配置方法; 掌握系列路由器 Ethernet Interface 配置方法; 掌握系列路由器点到点接口配置方法(通过 DCE 电缆连接两个路由器的 WAN 口, 模拟 DDN 线路:,用 HDLC 帧格式); 掌握掌握路由器点到点接口配置方法(用 PPP 帧格式); 掌握系列路由器接口配置检查验证方法;

2.。实验前的准备 阅读教材关于网络层和路由的相关内容; 阅读本实验的内容及操作步骤; 参考资料:CCNA 实验指南; CCNA2.0 中文版教材;

3. 实验内容

Ethernet Interface 配置 点到点接口配置(用 HDLC 帧格式) 点到点接口配置(用 PPP 帧格式)

内容 1 Ethernet Interface 配置 模拟软件“RouterSim-CCNA2”视图中的 RouterA, Router2611 的 Ethernet Interface 配置。

配置网络地址,后接 ip 地址和子网掩码

no shutdown:

确保该接口没有关闭

copy running-config startup-config(简写:copy run start): 很重要,用来保存运行配置文件

操作步骤 RouterA 的配置

Router Con0 is now available Press RETURN to get started. Router> //进入用户 EXEC 模式

MTU 1500 bytes, BW 10000 Kbit, DLY 1000 usec, rely 255/255, load 1/255 Encapsulation ARPA, loopback not set, keepalive set (10 sec) ARP type: ARPA, ARP Timeout 04:00:00 Last input never, output 00:00:07, output hang never Last clearing of "show interface" counters never Queueing strategy: fifo Output queue 0/40, 0 drops; input queue 0/75, 0 drops 5 minute input rate 0 bits/sec, 0 packets/sec 5 minute output rate 0 bits/sec, 0 packets/sec