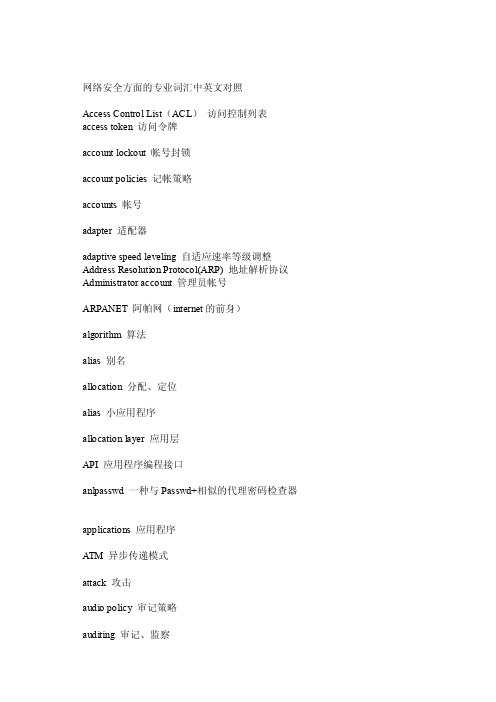

网络安全方面的专业词汇中英文对照

网络安全方面的专业词汇中英文对照

网络安全方面的专业词汇中英文对照Access Control List(ACL)访问控制列表access token 访问令牌account lockout 帐号封锁account policies 记帐策略accounts 帐号adapter 适配器adaptive speed leveling 自适应速率等级调整Address Resolution Protocol(ARP) 地址解析协议Administrator account 管理员帐号ARPANET 阿帕网(internet的前身)algorithm 算法alias 别名allocation 分配、定位alias 小应用程序allocation layer 应用层API 应用程序编程接口anlpasswd 一种与Passwd+相似的代理密码检查器applications 应用程序ATM 异步传递模式attack 攻击audio policy 审记策略auditing 审记、监察back-end 后端borde 边界borde gateway 边界网关breakabie 可破密的breach 攻破、违反cipher 密码ciphertext 密文CAlass A domain A类域CAlass B domain B类域CAlass C domain C类域classless addressing 无类地址分配cleartext 明文CSNW Netware客户服务client 客户,客户机client/server 客户机/服务器code 代码COM port COM口(通信端口)CIX 服务提供者computer name 计算机名crack 闯入cryptanalysis 密码分析DLC 数据链路控制decryption 解密database 数据库dafault route 缺省路由dafault share 缺省共享denial of service 拒绝服务dictionary attack 字典式攻击directory 目录directory replication 目录复制domain 域domain controller 域名控制器domain name 域名域名其实就是入网计算机的名字,它的作用就象寄信需要写明人们的名字、地址一样重要。

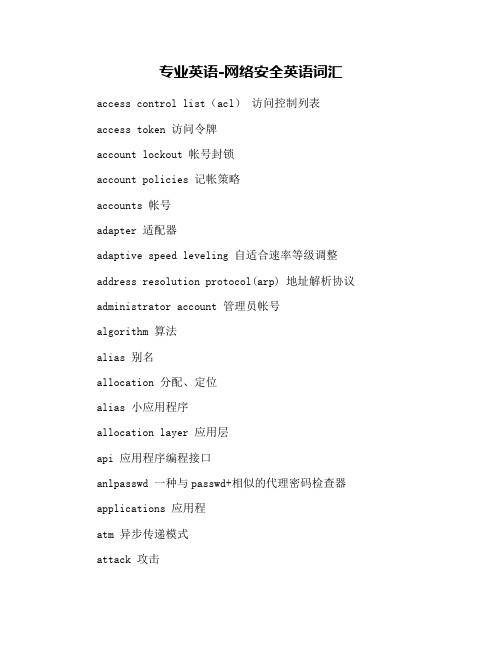

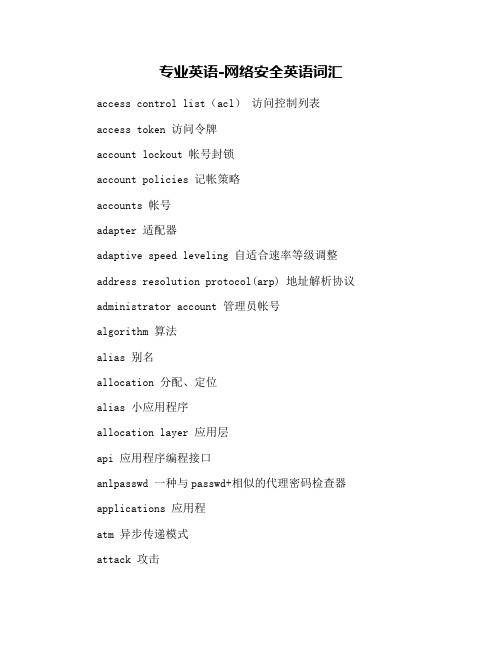

专业英语-网络安全英语词汇

专业英语-网络安全英语词汇access control list(acl)访问控制列表access token 访问令牌account lockout 帐号封锁account policies 记帐策略accounts 帐号adapter 适配器adaptive speed leveling 自适合速率等级调整address resolution protocol(arp) 地址解析协议administrator account 管理员帐号algorithm 算法alias 别名allocation 分配、定位alias 小应用程序allocation layer 应用层api 应用程序编程接口anlpasswd 一种与passwd+相似的代理密码检查器applications 应用程atm 异步传递模式attack 攻击audio policy 审记策略auditing 审记、监察back-end 后端borde 边界borde gateway 边界网关breakabie 可破密的cipher 密码ciphertext 密文calass a domain a类域calass b domain b类域calass c domain c类域classless addressing 无类地址分配cleartext 明文csnw netware客户服务nt 客户,客户机client/server 客户机/服务器code 代码com port com口(通信端口)cix 服务提供者computer name 计算机名crack 闯入cryptanalysis 密码分析bsp; 数据链路控制decryption 解密database 数据库dafault route 缺省路由dafault share 缺省共享denial of service 拒绝服务dictionary attack 字典式攻击directory 目录directory replication 目录复制。

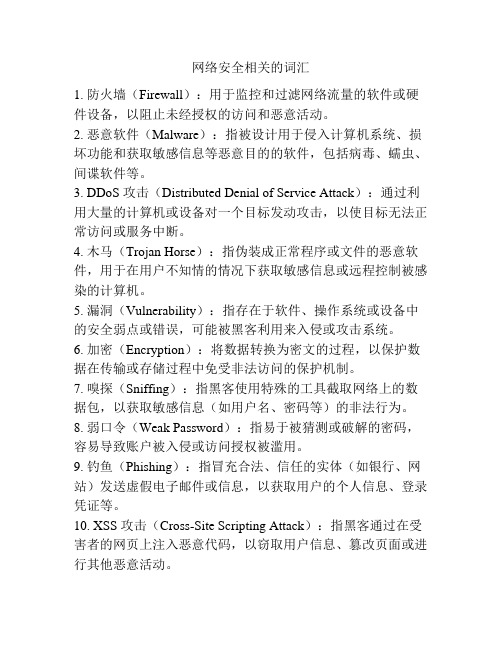

网络安全相关的词汇

网络安全相关的词汇

1. 防火墙(Firewall):用于监控和过滤网络流量的软件或硬件设备,以阻止未经授权的访问和恶意活动。

2. 恶意软件(Malware):指被设计用于侵入计算机系统、损坏功能和获取敏感信息等恶意目的的软件,包括病毒、蠕虫、间谍软件等。

3. DDoS 攻击(Distributed Denial of Service Attack):通过利用大量的计算机或设备对一个目标发动攻击,以使目标无法正常访问或服务中断。

4. 木马(Trojan Horse):指伪装成正常程序或文件的恶意软件,用于在用户不知情的情况下获取敏感信息或远程控制被感染的计算机。

5. 漏洞(Vulnerability):指存在于软件、操作系统或设备中的安全弱点或错误,可能被黑客利用来入侵或攻击系统。

6. 加密(Encryption):将数据转换为密文的过程,以保护数据在传输或存储过程中免受非法访问的保护机制。

7. 嗅探(Sniffing):指黑客使用特殊的工具截取网络上的数据包,以获取敏感信息(如用户名、密码等)的非法行为。

8. 弱口令(Weak Password):指易于被猜测或破解的密码,容易导致账户被入侵或访问授权被滥用。

9. 钓鱼(Phishing):指冒充合法、信任的实体(如银行、网站)发送虚假电子邮件或信息,以获取用户的个人信息、登录凭证等。

10. XSS 攻击(Cross-Site Scripting Attack):指黑客通过在受害者的网页上注入恶意代码,以窃取用户信息、篡改页面或进行其他恶意活动。

网络安全词汇

网络安全词汇

1. 病毒(Virus):指一种恶意软件,可以通过自我复制和传播来感染计算机系统,并对系统进行破坏或盗取用户信息。

2. 防火墙(Firewall):一种网络安全设备,用于监控和控制进出网络的数据流量,阻止非法访问和恶意活动。

3. 加密(Encryption):将数据转换为不可读的格式,以保护数据的机密性和完整性。

4. Dos攻击(Denial of Service Attack):一种网络攻击方式,通过使目标系统过载或崩溃,使其无法正常提供服务。

5. DDos攻击(Distributed Denial of Service Attack):一种分布式的Dos攻击,利用多个主机同时对目标系统进行攻击,更难以抵御。

6. 钓鱼(Phishing):一种网络诈骗手法,通过伪造合法的网站或电子邮件,引诱用户提供个人敏感信息,如密码、信用卡号等。

7. 高级持续性威胁(Advanced Persistent Threat, APT):一种复杂的网络攻击,由专业黑客长期针对特定目标进行,以窃取敏感信息或破坏系统。

8. 蜜罐(Honeypot):一种安全防护技术,模拟目标系统,吸引攻击者入侵,以便分析攻击方式和获取攻击者信息。

9. 弱口令(Weak Password):指容易被猜测或破解的密码,给黑客入侵和获取敏感信息提供方便。

10. 隐私权(Privacy):个人拥有对自己信息的控制权和保护权,不受未授权的访问和使用。

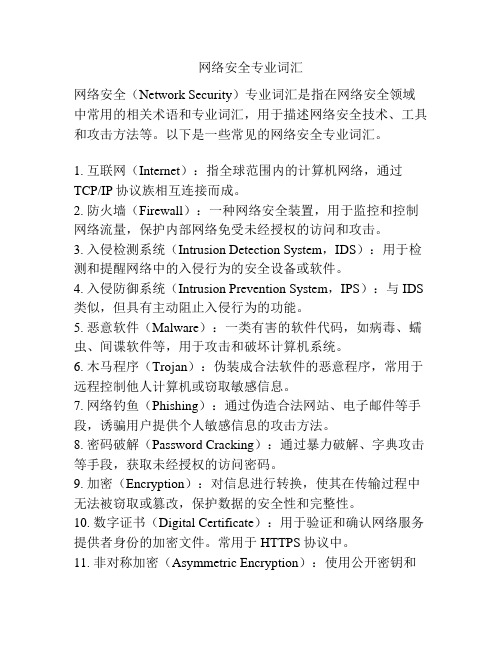

网络安全专业词汇

网络安全专业词汇网络安全(Network Security)专业词汇是指在网络安全领域中常用的相关术语和专业词汇,用于描述网络安全技术、工具和攻击方法等。

以下是一些常见的网络安全专业词汇。

1. 互联网(Internet):指全球范围内的计算机网络,通过TCP/IP协议族相互连接而成。

2. 防火墙(Firewall):一种网络安全装置,用于监控和控制网络流量,保护内部网络免受未经授权的访问和攻击。

3. 入侵检测系统(Intrusion Detection System,IDS):用于检测和提醒网络中的入侵行为的安全设备或软件。

4. 入侵防御系统(Intrusion Prevention System,IPS):与IDS 类似,但具有主动阻止入侵行为的功能。

5. 恶意软件(Malware):一类有害的软件代码,如病毒、蠕虫、间谍软件等,用于攻击和破坏计算机系统。

6. 木马程序(Trojan):伪装成合法软件的恶意程序,常用于远程控制他人计算机或窃取敏感信息。

7. 网络钓鱼(Phishing):通过伪造合法网站、电子邮件等手段,诱骗用户提供个人敏感信息的攻击方法。

8. 密码破解(Password Cracking):通过暴力破解、字典攻击等手段,获取未经授权的访问密码。

9. 加密(Encryption):对信息进行转换,使其在传输过程中无法被窃取或篡改,保护数据的安全性和完整性。

10. 数字证书(Digital Certificate):用于验证和确认网络服务提供者身份的加密文件。

常用于HTTPS协议中。

11. 非对称加密(Asymmetric Encryption):使用公开密钥和私有密钥进行加密和解密的加密方式。

12. 漏洞扫描(Vulnerability Scanning):通过自动化工具扫描系统和应用程序中的漏洞,以寻找和修补安全漏洞。

13. 零日漏洞(Zero-day Vulnerability):指已经存在但尚未被厂商所知悉和修复的漏洞,对系统安全构成潜在威胁。

网络安全英语例句带翻译

网络安全英语例句带翻译1. Cybersecurity is of paramount importance in today's digital age, as cyber threats continue to evolve and become more sophisticated. (网络安全在当今数字时代至关重要,因为网络威胁不断演变并变得更加复杂。

)2. It is crucial for individuals and organizations to be vigilant against cyber attacks, such as phishing scams and malware infections. (个人和组织必须警惕网络攻击,如钓鱼诈骗和恶意软件感染。

)3. The unauthorized access to confidential information can have significant consequences, including financial loss, reputational damage, and legal liabilities. (未经授权访问机密信息可能导致重大后果,包括财务损失、声誉损害和法律责任。

)4. Strong passwords are one of the basic measures to protect against unauthorized access, and regular password changes are recommended to enhance security. (强密码是防止未经授权访问的基本措施之一,建议定期更改密码以增强安全性。

)5. Firewalls and antivirus software are essential tools in defending against malicious software and preventing unauthorized network access. (防火墙和防病毒软件是防御恶意软件和防止未授权网络访问的必备工具。

网络安全术语

网络安全术语1. 零日漏洞(Zero-day vulnerability):指未被厂商或开发者公开披露并修复的漏洞。

黑客可以利用零日漏洞进行攻击,因为受攻击的实体还没有获得相应的修复措施。

2. 恶意软件(Malware):是指被设计用来对计算机、网络或数据造成破坏、窃取或操控等恶意行为的软件。

常见的恶意软件包括病毒、蠕虫、木马、间谍软件等。

3. DDOS攻击(Distributed Denial of Service):分布式拒绝服务攻击,指利用大量的恶意主机对目标服务器或网络发起崩溃性攻击,使得目标系统无法提供正常的服务。

4. 伪装攻击(Spoofing):攻击者通过伪装自己的身份或网络地址,使其看起来像是合法用户或合法来源,进而获取用户的敏感信息或打开黑客入侵的大门。

5. 钓鱼攻击(Phishing):指通过伪造合法的电子邮件、网站或消息,诱使用户泄露个人敏感信息,如账号密码、信用卡号等。

6. 暴力破解(Brute-force Attack):黑客通过不断尝试所有可能的密码组合来破解用户的账户密码,直到找到正确的密码。

7. 入侵检测系统(Intrusion Detection System,简称IDS):一种监控网络流量和系统活动的设备或软件,用于检测和报告潜在的入侵行为。

8. 防火墙(Firewall):设备或软件,用于监控和过滤网络流量,以防范恶意攻击,并控制网络内外的数据流转。

9. 双因素认证(Two-factor Authentication):一种强化的身份验证方式,用户需要提供两个独立的身份证明,通常是密码和一次性验证码。

10. 数据加密(Data Encryption):使用密码算法将数据转化为不可读的形式,以保护数据的机密性和完整性。

只有掌握正确的密钥才能解密数据。

11. 安全漏洞扫描(Vulnerability Scanning):通过使用自动化工具对计算机系统、应用程序或网络进行扫描,寻找潜在的安全漏洞。

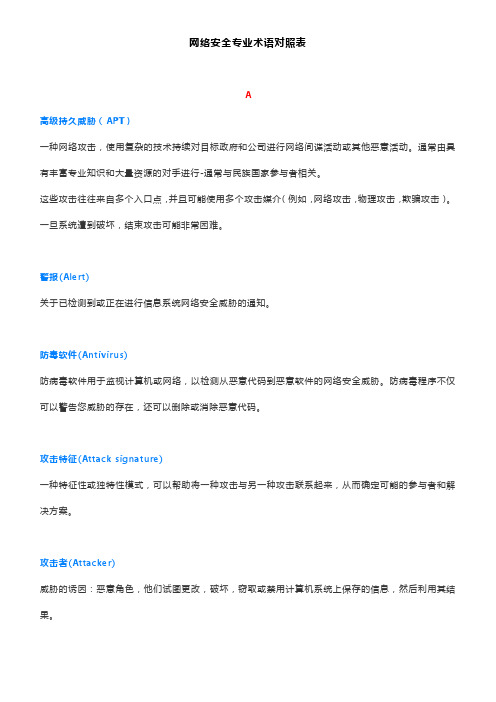

网络安全专业术语对照表(一)

网络安全专业属于对照表(一)A高级持久威胁(APT)一种网络攻击,使用复杂的技术持续对目标政府和公司进行网络间谍活动或其他恶意活动。

通常由具有丰富专业知识和大量资源的对手进行-通常与民族国家参与者相关。

这些攻击往往来自多个入口点,并且可能使用多个攻击媒介(例如,网络攻击,物理攻击,欺骗攻击)。

一旦系统遭到破坏,结束攻击可能非常困难。

警报(Alert)关于已检测到或正在进行信息系统网络安全威胁的通知。

防毒软件(Antivirus)防病毒软件用于监视计算机或网络,以检测从恶意代码到恶意软件的网络安全威胁。

防病毒程序不仅可以警告您威胁的存在,还可以删除或消除恶意代码。

攻击特征(Attack signature)一种特征性或独特性模式,可以帮助将一种攻击与另一种攻击联系起来,从而确定可能的参与者和解决方案。

攻击者(Attacker)威胁的诱因:恶意角色,他们试图更改,破坏,窃取或禁用计算机系统上保存的信息,然后利用其结果。

认证方式(Authentication)验证用户,进程或设备的身份或其他属性的过程。

B行为监控(Behaviour monitoring)观察用户,信息系统和流程的活动。

可用于根据组织政策和规则,正常活动的基准,阈值和趋势来衡量这些活动。

黑名单(Blacklist)实体(用户,设备)被阻止,拒绝特权或访问的列表。

蓝队(Blue team)模拟网络安全攻击中的防御小组。

蓝队在红队攻击时捍卫企业的信息系统。

这些模拟攻击通常是由中立组织怀特(White Team)建立和监控的业务演习的一部分。

机器人(bot)连接到Internet的计算机,该计算机已受到恶意逻辑的破坏,无法在远程管理员的命令和控制下进行活动。

僵尸网络(Botnet)连接到Internet的受感染设备网络过去常常在所有者不知情的情况下进行协调的网络攻击。

违反(Breach)未经授权访问数据,计算机系统或网络。

自携设备办公(BYOD)组织允许员工将其个人设备用于工作目的的策略或政策。

互联网安全英语词汇大全守护个人隐私与信息安全

互联网安全英语词汇大全守护个人隐私与信息安全随着互联网的快速发展,越来越多的人开始关注个人隐私和信息安全。

保护个人隐私已经成为当今社会中一个重要的问题。

为了更好地理解互联网安全,我们需要了解相关的英语词汇。

本文将为大家提供一份互联网安全英语词汇大全,帮助大家更好地守护个人隐私和信息安全。

一、网络安全基础知识1. Information security 信息安全2. Data breach 数据泄露3. Cyber attack 网络攻击4. Malware 恶意软件5. Phishing 钓鱼网站6. Firewall 防火墙7. Encryption 加密8. Two-factor authentication 双因素认证9. Password security 密码安全10. Vulnerability 漏洞以上是一些基本的网络安全词汇,了解这些词汇将有助于我们更好地防范网络攻击,保护个人信息的安全。

二、个人隐私保护1. Privacy policy 隐私政策2. Consent 同意3. Data protection 数据保护4. Personally identifiable information (PII) 可识别个人信息5. Cookie 饼干(网络词义中指浏览器中的小型文件)6. Anonymity 匿名性7. Opt-out 选择退出8. Do Not Track (DNT) 不追踪在互联网上,个人隐私受到威胁。

了解这些词汇将帮助我们更好地保护个人隐私,避免个人信息被滥用。

三、社交媒体安全1. Social engineering 社交工程2. Online harassment 网络骚扰3. Cyberbullying 网络欺凌4. Identity theft 身份盗窃5. Geo-tagging 地理标记6. Privacy settings 隐私设置7. Security question 安全问题社交媒体的普及使得我们必须更加关注个人信息的安全。

网络安全专业术语对照表(二)

⽹络安全专业术语对照表(⼆)E电⼦战(EW)利⽤⽆线电波或激光等能量破坏或破坏敌⼈的电⼦设备。

⼀个⽰例是频率⼲扰以禁⽤通信设备。

编码(Encode)使⽤代码将纯⽂本转换为密⽂。

加密(Encryption)使⽤密码来保护信息,这使任何没有密钥对其解密的⼈都⽆法读取。

终端(Endpoint)连接到⽹络的具有互联⽹功能的计算机设备的统称-例如,现代智能⼿机,笔记本电脑和平板电脑都是端点。

道德⿊客(Ethical hacking)出于合法⽬的使⽤⿊客技术-即识别和测试⽹络安全漏洞。

在这种情况下,这些⼈员有时被称为“⽩帽⿊客”。

渗出(Exfiltration)未经同意即从系统传输信息。

利⽤(Exploit)利⽤信息系统中的漏洞的⾏为。

也⽤于描述⼀种⽤于破坏⽹络安全性的技术。

漏洞利⽤⼯具(Exploit kit)设计⽤于发现软件应⽤程序中的漏洞并使⽤它们来访问系统或⽹络的计算机程序。

⼀旦他们渗透到系统中,他们将向其提供有害代码。

F防⽕墙(Firewall)⽹络或设备周围的虚拟边界,⽤于保护⽹络或设备免受不必要的访问。

可以是硬件或软件。

GGCHQ政府通讯总部。

该组织利⽤外国情报来帮助打击恐怖主义,⽹络犯罪和⼉童⾊情制品。

通⽤数据保护条例(GDPR)通⽤数据保护条例。

欧洲⽴法旨在通过使个⼈更好地控制其个⼈信息在⽹上的使⽤⽅式来防⽌数据滥⽤。

治理,风险管理与合规(GRC)组织管理的三个⽅⾯旨在确保组织及其⼈员的⾏为规范,有效管理组织,采取适当措施降低风险并保持对内部政策和外部法规的遵守。

H⿊客(Hacker)⿊客基本涵义是指⼀个拥有熟练电脑技术的⼈,但⼤部分的媒体习惯将“⿊客”指作电脑侵⼊者。

散列(Hashing)使⽤数学算法来伪装⼀条数据。

蜜罐(蜜⽹)Honeypot (honeynet)诱骗系统或⽹络,⽤于吸引潜在的攻击者,通过检测攻击或使攻击发⽣偏转来保护实际系统。

⼀个学习攻击⽅式的好⼯具。

多个蜜罐可以组成⼀个蜜⽹。

英汉网络安全词典

英汉网络安全词典英汉网络安全词典1. antivirus software / 杀毒软件Antivirus software, also known as anti-malware software, is a program designed to detect, prevent and remove malicious software from a computer or network.2. firewall / 防火墙A firewall is a network security device that monitors and filters incoming and outgoing network traffic based on predetermined security rules. It helps protect a computer or network from unauthorized access and potential threats.3. encryption / 加密Encryption is the process of converting plain text or data into an unreadable format using an algorithm and a key. It helps protect sensitive information and ensures secure communication.4. phishing / 钓鱼Phishing is a fraudulent practice where cybercriminals try to trick individuals into revealing sensitive information, such as passwords or credit card numbers, by pretending to be a legitimate entity.5. malware / 恶意软件Malware, short for malicious software, is any software designed to cause damage, disrupt operations, or gain unauthorized access to a computer or network. Common types of malware include viruses, worms, trojans, and ransomware.6. vulnerability / 漏洞A vulnerability is a weakness or flaw in a computer system or network that can be exploited by attackers. It can result in unauthorized access, data breaches, or system disruptions.7. authentication / 身份验证Authentication is the process of verifying the identity of an individual or device accessing a computer system or network. It can involve passwords, biometrics, or other means to ensure the authorized user's identity.8. intrusion detection system (IDS) / 入侵检测系统An intrusion detection system is a network security technology that monitors network traffic for malicious activity or unauthorized access. It alerts administrators or automatically takes action to prevent further damage.9. encryption key / 加密密钥An encryption key is a piece of information used in encryption algorithms to convert plain text into cipher text or vice versa. The key is necessary to decrypt the encrypted data and ensure secure communication.10. cybersecurity / 网络安全Cybersecurity refers to the practice of protecting computer systems, networks, and data from unauthorized access, damage, or theft. It involves implementing measures to prevent, detect, and respond to cyber threats.11. two-factor authentication (2FA) / 双因素身份验证Two-factor authentication is a security process that requires two different forms of identification before granting access to a computer system or network. It typically involves something the user knows (password) and something the user possesses (security token or mobile device).12. data breach / 数据泄露A data breach is an incident where unauthorized individuals gain access to protected or sensitive data without permission. It can result in the exposure or theft of personal information, financial records, or other confidential data.13. cyber attack / 网络攻击A cyber attack is an intentional act to compromise computer systems, networks, or devices by exploiting vulnerabilities. It can involve stealing sensitive data, disrupting operations, or causing damage to digital infrastructure.14. vulnerability assessment / 漏洞评估A vulnerability assessment is the process of identifying and evaluating vulnerabilities in a computer system, network, or application. It helps organizations understand their security weaknesses and take appropriate measures to mitigate risks.15. secure socket layer (SSL) / 安全套接字层Secure Socket Layer is a cryptographic protocol that ensures secure communication over a computer network. It provides encryption, authentication, and integrity, making it widely used for securing online transactions and data transfer.以上是英汉网络安全词典的部分词汇,以供参考。

网络安全英语怎么说

网络安全英语怎么说随着互联网的发展和普及,网络安全问题越来越受到人们的关注。

了解网络安全英语的表达方式,对于掌握相关知识和交流沟通都具有重要意义。

本文将介绍几种常用的网络安全英语表达方式,帮助读者更好地理解和运用。

一、常用网络安全英语词汇1. Network security 网络安全2. Cybersecurity 网络安全3. Firewall 防火墙4. Malware 恶意软件5. Virus 病毒6. Phishing 钓鱼网站7. Hacking 黑客攻击8. Data breach 数据泄漏9. Password 密码10. Encryption 加密11. Authentication 认证二、网络安全英语常用表达1. Protect personal information 保护个人信息In order to maintain network security, it is important to protect personal information such as passwords, bank account details, and home addresses.2. Install antivirus software 安装反病毒软件To prevent malware and viruses from infecting your computer, it is recommended to install reliable antivirus software and regularly update it.3. Be cautious about phishing emails 注意钓鱼邮件Phishing emails are designed to trick users into revealing personal information. It is important to be cautious and not click on suspicious links or provide sensitive information in response to such emails.4. Use strong passwords 使用强密码A strong password contains a combination of letters, numbers, and symbols. It is advisable to use different passwords for different online accounts and change them regularly to enhance security.5. Keep software up to date 保持软件更新Software updates often include security patches and bug fixes. It is crucial to regularly update operating systems, web browsers, and other software to protect against potential vulnerabilities.6. Enable two-factor authentication 启用双重身份认证Two-factor authentication adds an extra layer of security by requiring users to provide two forms of identification, such as a password and a unique verification code sent to their mobile device.7. Regularly backup data 定期备份数据In case of a data breach or system failure, regularly backing up important files and data is essential to prevent loss and ensure quick recovery.三、网络安全英语扩展阅读除了基本的网络安全英语词汇和常用表达,了解一些扩展阅读内容也有助于进一步提升网络安全意识和英语表达能力。

网络安全术语对照查询

网络安全术语对照查询网络安全术语对照查询1. 病毒 (Virus): 一种恶意软件,可以自我复制并感染计算机系统,破坏或篡改文件。

2. 木马 (Trojan horse): 一种伪装成合法软件的恶意程序,通过欺骗用户获取机密信息或控制系统。

3. 防火墙 (Firewall): 一种网络安全设备,用于监控和控制网络流量,防止未经授权的访问和攻击。

4. 加密 (Encryption): 将数据转换为通常无法读取的形式,以保护数据的安全性和隐私。

5. 身份验证 (Authentication): 验证用户或设备的身份,以确保只有授权人员才能访问系统或数据。

6. 威胁情报 (Threat intelligence): 关于潜在网络威胁的信息,用于提前预防和检测安全漏洞。

7. 安全漏洞(Security vulnerability): 软件或系统中存在的弱点,可能被黑客利用进行攻击或入侵。

8. 逻辑炸弹 (Logic bomb): 一种隐藏在计算机程序中的恶意代码,在特定条件下触发破坏或删除数据。

9. 入侵检测系统 (Intrusion detection system): 一种监控网络或系统的安全性的设备或软件。

10. 拒绝服务攻击 (Denial of Service Attack): 通过向目标系统发送大量请求使其无法正常工作,以干扰或瘫痪服务。

11. 漏洞扫描 (Vulnerability scanning): 通过自动化工具扫描计算机系统以发现潜在的安全漏洞。

12. 网络隔离 (Network isolation): 将网络分割成多个独立的区域,以阻止潜在的攻击者访问敏感信息。

13. 反病毒软件 (Antivirus software): 一种用于检测和移除计算机病毒的软件工具。

14. 恶意软件 (Malware): 一种用于破坏、窃取信息或控制计算机系统的恶意软件。

15. 多因素认证 (Multi-factor authentication): 需要用户提供多种证据来验证其身份,增加账户的安全性。

网络安全专业术语对照表

网络安全专业术语对照表A高级持久威胁(APT)一种网络攻击,使用复杂的技术持续对目标政府和公司进行网络间谍活动或其他恶意活动。

通常由具有丰富专业知识和大量资源的对手进行-通常与民族国家参与者相关。

这些攻击往往来自多个入口点,并且可能使用多个攻击媒介(例如,网络攻击,物理攻击,欺骗攻击)。

一旦系统遭到破坏,结束攻击可能非常困难。

警报(Alert)关于已检测到或正在进行信息系统网络安全威胁的通知。

防毒软件(Antivirus)防病毒软件用于监视计算机或网络,以检测从恶意代码到恶意软件的网络安全威胁。

防病毒程序不仅可以警告您威胁的存在,还可以删除或消除恶意代码。

攻击特征(Attack signature)一种特征性或独特性模式,可以帮助将一种攻击与另一种攻击联系起来,从而确定可能的参与者和解决方案。

攻击者(Attacker)威胁的诱因:恶意角色,他们试图更改,破坏,窃取或禁用计算机系统上保存的信息,然后利用其结果。

认证方式(Authentication)验证用户,进程或设备的身份或其他属性的过程。

B行为监控(Behaviour monitoring)观察用户,信息系统和流程的活动。

可用于根据组织政策和规则,正常活动的基准,阈值和趋势来衡量这些活动。

黑名单(Blacklist)实体(用户,设备)被阻止,拒绝特权或访问的列表。

蓝队(Blue team)模拟网络安全攻击中的防御小组。

蓝队在红队攻击时捍卫企业的信息系统。

这些模拟攻击通常是由中立组织怀特(White Team)建立和监控的业务演习的一部分。

机器人(bot)连接到Internet的计算机,该计算机已受到恶意逻辑的破坏,无法在远程管理员的命令和控制下进行活动。

僵尸网络(Botnet)连接到Internet的受感染设备网络过去常常在所有者不知情的情况下进行协调的网络攻击。

违反(Breach)未经授权访问数据,计算机系统或网络。

自携设备办公(BYOD)组织允许员工将其个人设备用于工作目的的策略或政策。

网络安全相关中英文词汇

网络安全相关中英文词汇英文中文意思序号1Access Control List(ACL)访问控制列表2access token 访问令牌3account lockout 账号封锁4account policies 记账策略5accounts 账号地址解析协议6Address Resolution Protocol(ARP)7Administrator account 管理员账号8attack 攻击9auditing 审计、监察10authentication 认证、鉴别11authorization 授权12back-end 后端13back up 备份14border 边界15border gateway 边界网关16bottleneck 瓶颈17breakable 可攻破的18breach 攻破、违反19bridge 网桥、桥接器20CGI-based attack 基于CGI攻击(利用公共网关接口的脆弱点进行攻击)21cipher 密码22ciphertext 密文23cleartext 明文24crack 闯入25crash 崩溃26cryptanalysis 密码分析27default route 缺省路由28data-driven attack 数据驱动攻击(依靠隐藏或者封装数据进行的攻击,那些数据可不补察觉地通过防火墙)29decryption 解密30denial of service(DoS)拒绝服务31dictionary attack 字典式攻击32disk mirroring 磁盘镜像33distributed file system 分布式文件系统34DNS 域名解析服务器35DNS spoofing 域名服务器电子欺骗36eavesdropping 窃听、窃取37encryption 加密38encrypted tunnel 加密通道39Ethernet 以太网40external security 外部安全性41firewall 防火墙42filter 过滤器43flooding 淹没44FTP(File Transfer Protocol)文件传送协议45gateway 网关46global account 全局账号47global group 全局组48group 组49group account 组账号50group identifier 组识别符51impersonation attack 伪装攻击52internal security 内部安全性53intranet 内联网、企业内部网54intruder 入侵者网际控制报文协议55ICMP(Internet ControlMessage Protocol)56IGMP(Internet GroupInternet群组管理协议Management Protocol)57IP masquerade IP伪装58IP spoofing IP欺骗59jack in 黑客常用的口语,意思为破坏服务器安全的行为60keys 密钥61keyspace 密钥空间62 Keystroke Recorder 按键记录器,用于窃取他人用户名和密码的工具63Local security 局部安全性64log 日志、记录65logging 登录66logoff 退出、注销67logon 注册68logon script 登录脚本69logic bomb 逻辑炸弹,一种可导致系统加锁或者故障的程序或代码70MPR 多协议路由器71multiprocessing 多重处理72multihomed host 多穴主机73Network Monitor 网络监控程序74network security 网络安全75network user 网络用户76node 节点77OSPF 开放最短路径优先协议78out-of-band attack 带外攻击79packet filter 分组过滤器80password 口令81payload 净负荷82permission 权限83plaintext 明文84PPP 点到点协议85PPTP 点到点隧道协议86priority 优先权87proxy 代理88proxy server 代理服务器89paseudorandom 伪随机90Remote boot 远程引导91router 路由器92RIP 路由选择信息协议93routing table 路由表94R.U.P 路由更新协议95RSA 一种公钥加密算法96script 脚本97SSL 安全套接层98secure 密码99SID 安全标识符100share-level security 共享级安全性101SNMP 简单网络管理协议102sniffer 嗅探器103snooping 探听104standalone server 独立服务器105strong cipher 强密码106stream cipher 流密码107strong password 强口令108time bomb 时间炸弹109TCPDUMP 是UNIX中捕获数据包的实用工具,常被用于获得详细的网络通信记录的。

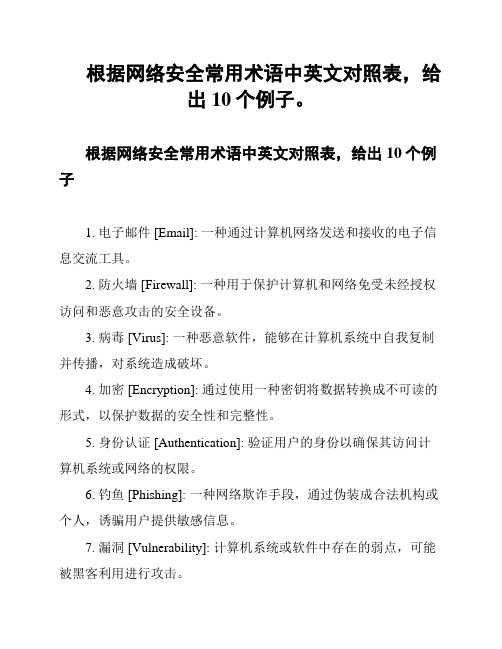

根据网络安全常用术语中英文对照表,给出10个例子。

根据网络安全常用术语中英文对照表,给出10个例子。

根据网络安全常用术语中英文对照表,给出10个例子1. 电子邮件 [Email]: 一种通过计算机网络发送和接收的电子信息交流工具。

2. 防火墙 [Firewall]: 一种用于保护计算机和网络免受未经授权访问和恶意攻击的安全设备。

3. 病毒 [Virus]: 一种恶意软件,能够在计算机系统中自我复制并传播,对系统造成破坏。

4. 加密 [Encryption]: 通过使用一种密钥将数据转换成不可读的形式,以保护数据的安全性和完整性。

5. 身份认证 [Authentication]: 验证用户的身份以确保其访问计算机系统或网络的权限。

6. 钓鱼 [Phishing]: 一种网络欺诈手段,通过伪装成合法机构或个人,诱骗用户提供敏感信息。

7. 漏洞 [Vulnerability]: 计算机系统或软件中存在的弱点,可能被黑客利用进行攻击。

8. 双因素认证 [Two-factor Authentication]: 在身份认证过程中要求用户提供两种不同的身份验证要素,增强安全性。

9. 黑客 [Hacker]: 通常指研究计算机系统安全性的专家,也可指恶意攻击计算机系统的人。

10. 非授权访问 [Unauthorized Access]: 未经允许或未经授权的个人或实体试图访问计算机系统或网络。

以上是根据网络安全常用术语中英文对照表给出的10个例子。

这些术语在网络安全领域中广泛使用,了解这些术语有助于提高对网络安全的认识和保护个人信息的能力。

建议在使用时注意保护个人计算机和网络设备的安全性,并时刻关注网络安全最新动态,以保护自己免受潜在的网络威胁。

网络安全相关中英文词汇

是UNIX中捕获数据包的实用工具,常被用于获得详细的网络通信记录的。

110

TCP/IP

传输控制协议/网际协议

111

Traceroute

应用程序名,用于跟踪本机和远程主机之间的路由

112

Trojan Horse

特洛伊木马

113

trust

信任

114

tunnel

安全加密链路,隧道

115

vector of attack

62

Keystroke Recorder

按键记录器,用于窃取他人用户名和密码的工具

63

Local security

局部安全性

64

log

日志、记录

65

logging

登录

66

logoff

退出、注销

67

logon

注册

68

logon script

登录脚本

69

logic bomb

逻辑炸弹,一种可导致系统加锁或者故障的程序或代码

网际控制报文协议

56

IGMP(Internet Group Management Protocol)

Internet群组管理协议

57

IP masquerade

IP伪装

58

IP spoofing

IP欺骗

59

jack in

黑客常用的口语,意思为破坏服务器安全的行为

60

keys

密钥

61

keyspace

密钥空间

地址解析协议

7

Administrator account

管理员账号

8

attack

信息安全术语

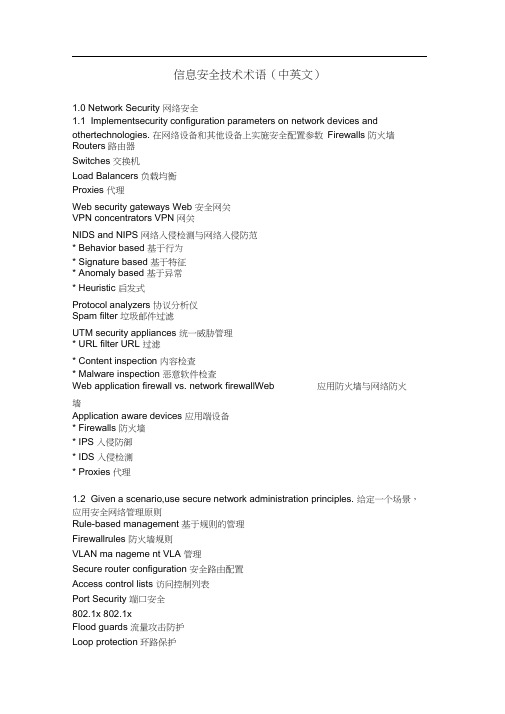

信息安全技术术语(中英文)1.0 Network Security 网络安全1.1 Implementsecurity configuration parameters on network devices and othertechnologies. 在网络设备和其他设备上实施安全配置参数Firewalls 防火墙Routers 路由器Switches 交换机Load Balancers 负载均衡Proxies 代理Web security gateways Web 安全网关VPN concentrators VPN 网关NIDS and NIPS 网络入侵检测与网络入侵防范* Behavior based 基于行为* Signature based 基于特征* Anomaly based 基于异常* Heuristic 启发式Protocol analyzers 协议分析仪Spam filter 垃圾邮件过滤UTM security appliances 统一威胁管理* URL filter URL 过滤* Content inspection 内容检查* Malware inspection 恶意软件检查Web application firewall vs. network firewallWeb 应用防火墙与网络防火墙Application aware devices 应用端设备* Firewalls 防火墙* IPS 入侵防御* IDS 入侵检测* Proxies 代理1.2 Given a scenario,use secure network administration principles. 给定一个场景,应用安全网络管理原则Rule-based management 基于规则的管理Firewallrules 防火墙规则VLAN ma nageme nt VLA 管理Secure router configuration 安全路由配置Access control lists 访问控制列表Port Security 端口安全802.1x 802.1xFlood guards 流量攻击防护Loop protection 环路保护Implicit deny 默认拒绝Network separation 网络隔离Log analysis 日志分析Unified Threat Management 统一威胁管理1.3 Explain networkdesign elements and components. 解释网络设计的元素和组件DMZ非军事化区DMZSubnetting 子网VLAN 虚拟局域网NAT 网络地址翻译Remote Access 远程接入Telephony 电话NAC网络接入控制NACVirtualization 虚拟化Cloud Computing 云计算* Platform as a Service 平台即服务* Software as a Service 软件即服务* Infrastructure as a Service 基础设施即服务* Private 私有云* Public 公有云* Hybrid 混合云* Community 社区Layered security / Defense in depth 分层安全/ 深度防御1.4 Given a scenario,implement common protocols and services. 给定一个场景,实施通用的协议和服务Protocols 协议* IPSec* SNMP* SSH* DNS* TLS* SSL* TCP/IP* FTPS* HTTPS* SCP* ICMP* IPv4* IPv6* iSCSI* Fibre Channel* FCoE* FTP* SFTP* TFTP* TELNET* HTTP* NetBIOSPorts 端口* 21* 22* 25* 53* 80* 110* 139* 143* 443* 3389OSI relevance OSI 相关1.5 Given a scenario,troubleshoot security issues related to wireless networking. 给定一个场景,对无线组网中的安全问题进行故障排查WPAWPA2WEPEAPPEAPLEAPMAC filter MAC 过滤Disable SSID broadcast 禁用SSID 广播TKIPCCMPAntenna PlacementPower level controlsCaptive portalsAntenna typesSite surveysVPN (over open wireless)2.0 Compliance and Operational Security 合规与运维安全2.1 Explain theimportance of risk related concepts. 解释风险相关概念的重要性Control types 控制类型* Technical 技术性* Management 管理性* Operational 操作性False positives 误报False negatives 漏报Importance of policies in reducing risk 风险降低策略的重要性* Privacy policy 隐私策略* Acceptable use 可接受使用* Security policy 安全策略* Mandatory vacations 强制度假* Job rotation 工作轮换* Separation of duties 职责分离* Least privilege 最小特权Risk calculation 风险计算* Likelihood 可能性* ALE 年度预期损失* Impact 影响* SLE 单次预期损失* ARO 年度发生率* MTTR 平均故障维修时间* MTTF 平均失效前时间* MTBF 平均故障间隔时间Quantitative vs. qualitative 定量vs. 定性Vulnerabilities 漏洞Threat vectors 威胁Probability / threat likelihood 可能性/ 威胁可能性Risk-avoidance, transference, acceptance,mitigation, deterrence 风险规避,转移,接受,降低,威慑Risks associated with Cloud Computing andVirtualization 云计算与虚拟化相关的风险Recovery time objective and recovery pointobjective 恢复时间目标与恢复点目标2.2 Summarize thesecurity implications of integrating systems and data with third parties. 总结与第三方集成系统与数据的安全含义On-boarding/off-boarding business partners 驻场/ 场外的业务合作伙伴Social media networks and/or applications 社交媒体网络与应用Interoperability agreements互操作协议* SLA 服务水平协议* BPA* MOU 备忘录* ISAPrivacy considerations 隐私考虑Risk awareness 风险意识Unauthorized data sharing 非授权数据共享Data ownership 数据所有权Data backups 数据备份Follow security policy and procedures 遵从安全策略与程序Review agreement requirements to verifycompliance and performance 审核协议需求来确认合规性与性能standards 标准2.3 Given a scenario,implement appropriate risk mitigation strategies. 给定一个场景,实施正确的风险降低策略Change man ageme nt 变更管理Incident management 事件管理User rights and permissions reviews 用户权限审核Perform routine audits 执行日常审计Enforce policies and procedures to prevent dataloss or theft 加强策略和程序来阻止数据的损失或失窃Enforce technology controls 加强技术控制* Data Loss Prevention (DLP) 数据防泄漏( DLP)2.4 Given a scenario,implement basic forensic procedures. 给定一个场景,实施基本的取证程序Order of volatility 波动的顺序Capture system image 获取系统镜像Network traffic and logs 网络流量与日志Capture video 获取视频录像Record time offset 记录时间偏离Take hashes 进行哈希校验Screenshots 截屏Witnesses 目击者Track man hours and expense 跟踪记录人员时间和花费Chain of custody 证据链Big Data analysis 大数据分析2.5 Summarize commonincident response procedures. 总结通用的事件响应程序Preparation 准备Incident identification 事件识别Escalation and notification 升级与通知Mitigation steps 缓解步骤Lessons learned 经验学习Reporting 汇报Recovery/reconstitution procedures 恢复/ 重建程序First responder 第一响应人Incident isolation 事件隔离* Quarantine 隔离区* Device removal 设备清除Data breach 数据泄露Damage and loss control 灾害与损失控制2.6 Explain theimportance of security related awareness and training. 解释安全相关意识和培训的重要性Security policy training and procedures 安全策略培训与程序Role-based training 基于角色的培训Personally identifiable information 个人可识别信息Information classification 信息分级* High 高* Medium 中* Low 低* Confidential 机密* Private 隐私* Public 工控Data labeling, handling anddisposal 数据标签、处理与废弃Compliance with laws, best practices andstandards 法律、最佳实践与标准的合规User habits 用户习惯* Password behaviors 密码行为* Data handling 数据处理* Clean desk policies 桌面清理策略* Prevent tailgating 防止尾随* Personally owned devices 个人拥有的设备New threats and new security trends/alerts 新威胁与新安全趋势/ 警告* New viruses 新病毒* Phishing attacks 钓鱼攻击* Zero-day exploits 零日攻击Use of social networking and P2P 社会工程和P2P的使用Follow up and gather training metrics tovalidate compliance and security 遵从并收集培训度量来验证合规与安全posture 态度2.7 Compare andcontrast physical security and environmental controls. 比较和对比物理安全环境控制Environmental controls 环境控制* HVAC 空调暖通* Fire suppression 灭火* EMI shielding 防电磁泄漏* Hot and cold aisles 冷热通道* Environmental monitoring 环境监控* Temperature and humidity controls温湿度控制Physical security 物理安全* Hardware locks 硬件锁* Mantraps 陷门(双重门)* Video Surveillance 视频监控* Fencing 篱笆* Proximity readers 接近探测* Access list 访问列表* Proper lighting 正确的照明* Signs 标记* Guards 门卫* Barricades 栅栏* Biometrics 生物识别* Protected distribution (cabling)分发保护(线缆)* Alarms 报警* Motion detection 活动探测Control types 控制类型* Deterrent 威慑性* Preventive 预防性* Detective 检测性* Compensating 补偿性* Technical 技术性* Administrative 管理性2.8 Summarize riskmanagement best practices. 总结风险管理的最佳实践Business continuity concepts 业务连续性概念* Business impact analysis 业务影响分析* Identification of critical systems and components 识别关键系统与组件* Removing single points of failure 消除单点故障* Business continuity planning and testing 业务连续性规划与测试* Risk assessment 风险评估* Continuity of operations 运维连续性* Disaster recovery 灾难恢复* IT contingency planning IT 连续性规划* Succession planning 接班人规划* High availability 高可用性* Redundancy 冗余* Tabletop exercises 桌面演练Fault tolerance 容错* Hardware 硬件* RAID RAID 磁盘阵列* Clustering 集群* Load balancing 负载均衡* Servers 服务器Disaster recovery concepts 灾难恢复概念* Backup plans/policies 备份计划/ 策略* Backup execution/frequency 备份执行/ 频率* Cold site 冷站* Hot site 热站* Warm site 温站2.9 Given a scenario,select the appropriate control to meet the goals of security. 给定一个场景,选择合适的控制来满足安全目标Confidentiality 机密性* Encryption 加密* Access controls 访问控制* Steganography 隐写术Integrity 完整性* Hashing 哈希* Digital signatures 数字签名* Certificates 证书* Non-repudiation 抗抵赖Availability 可用性* Redundancy 冗余* Fault tolerance 容错* Patching 补丁Safety 场所安全* Fencing 栅栏* Lighting 照明* Locks 门禁* CCTV 闭路电视* Escape plans 逃生计划* Drills 演练* Escape routes 逃生路径* Testing controls 测试控制重信息安全管理,对技术的涉及也不太深入,只有Security+ 认证才是技术人员专属的。

网络安全行业术语英文

网络安全行业术语英文网络安全行业术语英文:1. Malware(恶意软件)- Abbreviation for malicious software, refers to any type of software that is designed with malicious intent, such as viruses, worms, Trojan horses, ransomware, spyware, etc.2. Firewall(防火墙)- A network security device that monitors incoming and outgoing network traffic based on predefined security rules, preventing unauthorized access to or from a private network.3. Encryption(加密)- The process of converting plain text into cipher text, making the information unreadable to anyone without the proper decryption key.4. Phishing(钓鱼)- A cyber attack where attackers try to deceive individuals into disclosing sensitive information, such as passwords or financial information, by posing as trustworthy entities in emails or websites.5. Two-factor authentication(双因素认证)- A security measure that requires users to provide two types of identification factors, such as a password and a biometric scan or a security token, to gain access to a system or account.6. Vulnerability(漏洞)- A weakness or flaw in a system or software that can be exploited by attackers to gain unauthorized access, manipulate data, or disrupt normal operation.7. Patch(补丁)- A software update or fix that is released by vendors to address known vulnerabilities or bugs in their software, aiming to improve security or functionality.8. Intrusion Detection System (IDS)(入侵检测系统)- A network security tool that monitors network traffic, identifies suspicious or potentially malicious activity, and alerts network administrators to potential intrusions.9. Denial of Service (DoS)(拒绝服务)- An attack where an attacker overwhelms a target system or network with a flood of malicious traffic, rendering it unable to respond to legitimate requests.10. Brute-force attack(暴力破解)- An attack method in which an attacker tries all possible combinations of passwords or encryption keys until the correct one is found.11. Antivirus software(防病毒软件)- A software program designed to detect, prevent, and remove computer viruses and other malware from infected systems or networks.12. Social engineering(社交工程)- A technique used by attackers to manipulate individuals into divulging sensitive information or performing certain actions through psychological manipulation, deception, or impersonation.13. Zero-day vulnerability(零日漏洞)- A security vulnerabilitythat is unknown to software vendors or the public, allowing attackers to exploit it before a patch or fix is released.14. Intrusion Prevention System (IPS)(入侵预防系统)- Similar to an IDS, an IPS also monitors network traffic, but it can take action to prevent or block suspicious or malicious activity from compromising the network.15. Penetration testing(渗透测试)- The process of evaluating the security of a system or network by simulating real-world attack scenarios to identify vulnerabilities, weaknesses, or potential entry points.16. Cybersecurity incident response(网络安全事件响应)- The process of handling and responding to a cybersecurity incident in a systematic and organized manner, including detecting, containing, eradicating, and recovering from the incident.17. Data breach(数据泄露)- An incident where unauthorized individuals gain access to sensitive or protected data, leading to potential misuse, theft, or exposure of the data.18. Secure socket layer (SSL)(安全套接层)- A cryptographic protocol used to establish secure, encrypted connections between a web server and a client, ensuring the confidentiality and integrity of the data transmission.19. Network segmentation(网络分割)- The practice of dividinga computer network into smaller subnetworks called "segments" toisolate traffic and limit the impact of potential security breaches.20. Identity and access management(身份和访问管理)- A framework or set of processes and technologies used to manage and control user identities, access rights, and permissions in a network or system.。

专业英语-网络安全英语词汇

专业英语-网络安全英语词汇access control list(acl)访问控制列表access token 访问令牌account lockout 帐号封锁account policies 记帐策略accounts 帐号adapter 适配器adaptive speed leveling 自适合速率等级调整address resolution protocol(arp) 地址解析协议administrator account 管理员帐号algorithm 算法alias 别名allocation 分配、定位alias 小应用程序allocation layer 应用层api 应用程序编程接口anlpasswd 一种与passwd+相似的代理密码检查器applications 应用程atm 异步传递模式attack 攻击audio policy 审记策略auditing 审记、监察back-end 后端borde 边界borde gateway 边界网关breakabie 可破密的cipher 密码ciphertext 密文calass a domain a类域calass b domain b类域calass c domain c类域classless addressing 无类地址分配cleartext 明文csnw netware客户服务nt 客户,客户机client/server 客户机/服务器code 代码com port com口(通信端口)cix 服务提供者computer name 计算机名crack 闯入cryptanalysis 密码分析bsp; 数据链路控制decryption 解密database 数据库dafault route 缺省路由dafault share 缺省共享denial of service 拒绝服务dictionary attack 字典式攻击directory 目录directory replication 目录复制。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

DNS spoofing(域名服务器电子欺骗)攻击者用来损害域名服务器的方法,可通过欺骗DNS的高速缓存或者内应攻击来实现的一种方式(通常为攻击者假扮合法的DNS服务器角色)

DoS(嘿嘿,可不是DOS哦,这个是deniad of service,极为服务拒绝)用户恶意使用网络信息服务器时,将拒绝为合法的用户提供服务。

IP masquerade IP伪装

IP spoofing IP欺骗

LAN 局域网

LPC 局部过程调用

NNTP 网络新闻传送协议

PPP 点到点协议

称为点对点通信协议(Point to Point Protocol),是为适应那些不能在网络线上的使用者,通过电话线的连接而彼此通信所制定的协议。

Checksum 校验和

Cluster 簇、群集

CGI 公共网关接口

CGI(Common Gateway Interface公用网关接口是一个可以产生相同结果或结果随用户输入而变化的程序。它可以用一种解释性的界面语言编写,也可以用一种编译方式的编程语言编写。CGI规定了Web服务器调用其它可执行程序的接口协议标准。Web服务器通过调用CGI程序实现和Web浏览器的交互,也就是CGI程序接受Web浏览器发送给Web服务器的信息,进行处理,并将响应结果再回送给Web服务器和Web浏览器。CGI程序一般完成Web网页中表单数据的处理、数据库查询和实现与传统应用系统的集成等工作。CGI程序虽然可以用任何程序设计语言编写,但是用C语言编写的CGI程序具有执行速度快、安全性高等特点。

DDE 动态数据交换

DHCP 动态主机配置协议

encryption 加密

EGP 外部网关协议

FDDI 光纤分布式数据接口

FAT 文件分配表

FTP(File Transfer Protocol) 文件传送协议

filter 过滤器

firmware 固件

database 数据库

dafault route 缺省路由

dafault share 缺省共享

denial of service 拒绝服务

dictionary attack 字典式攻击

directory 目录

directory replication 目录复制

这种TCP/IP协议允许Internet主机参加多点播送(multicasting)----一种向计算机群广播信息的有效手段

IIS 信息服务器

IP(Internet Protocol) 网际协议

IRC 网上分组协议

eavesdropping 窃听、窃取

encrypted tunnel 加密通道

enterprise network 企业网

Ethernet 以太网

External security 外部安全性

environment variable 环境变量

fax modem 传真猫

flooding 淹没

GSNW NetWare网关服务

GDI(graphical device interface) 图形设备界面

GUI 图形用户界面

HTML 超文本标记语言

HTTP 超文本传送协议

IGP 内部安全性

ICMP(Internet Control Message Protocol) 网际控制报文协议

ICMP用来发送关于IP数据报传输的控制和错误信息的TCP/IP协议。当一个IP数据报不能传送到目的地时,可能是因为目的地的机器暂停服务或者信息交通阻塞,路由器可能使用ICMP将失败信息通知发送者。

IGMP(Internet Group Management Protocol,Internet群组管理协议)

domain 域

domain controller 域名控制器

domain name 域名

域名其实就是入网计算机的名字,它的作用就象寄信需要写明人们的名字、地址一样重要。域名结构如下:计算机主机名.机构名.网络名.最高层域名。域名用文字表达,比用数字表达的IP地址容易记忆。加入Internet的各级网络依照DNS的命名规则对本网内的计算机命名,并负责完成通讯时域名到IP地址的转换 。

TFTP 普通文件传送协议

TFTP是无盘计算机用来传输信息的一种简化的FTP协议。它非常之简单,所以可固化在硬盘上,而且支持无认证操作。TFTP是一种非常不安全的协议。

Trojan Horse 特洛伊木马

URL 统一资源定位器

UDP 用户数据报协议

VDM 虚拟DOS机

USER name 用户名

USER account 用户帐号

Web page 网页

OpenGL 开放图形语言

ODBC 开放数据库连接

PCI 外设连接接口

………………………………………………………………………………………………

authentication 认证、鉴别

CGI-based attack(基于CGI攻击)它利用公共网关接口的脆弱点进行攻击,通常借助www站点进行

crash(崩溃) 系统突然失效,需要从新引导

CD-ROM 只读型光盘

Component 组件

data link 数据链路

datagram 数据报

DNS 域名服务器

DNS(Domain Name System,域名系统)是指在 Internet上查询域名或IP地址的目录服务系统。在接收到请求时,它可将另一台主机的域名翻译为IP地址,或反之。大部分域名系统都维护着一个大型的数据库,它描述了域名与 IP地址的对应关系,并且这个数据库被定期地更新。翻译请求通常来自网络上的另一台计算机,它需要IP地址以便进行路由选择。

PDC 主域控制器

Telnet 远程登陆

TCP/IP 传输控制协议/网际协议

TCP/IP通信协议主要包含了在Internet上网络通信细节的标准,以及一组网络互连的协议和路径选择算法。TCP是传输控制协议,相当于物品装箱单,保证数据在传输过程中不会丢失。IP是网间协议,相当于收发货人的地址和姓名,保证数据到达指定的地点。

IPC 进程间通信

IRQ 中断请求

IP address IP地址

IP地址称作网络协议地址,是分配给主机的一个32位地址,由4个字节组成,分为动态IP地址和静态IP地址两种。动态IP地址指的是每次连线所取得的地址不同,而静态IP地址是指每次连线均为同样固定的地址。一般情况下,以电话拨号所取得的地址均为动态的,也就是每次所取得的地址不同。

authorization 授权

Back Office Microsoft公司的一种软件包

Back up 备份

backup browser 后备浏览器

BDC 备份域控制器

baseline 基线

BIOS 基本输入/输出系统

Binding 联编、汇集

client/server 客户机/服务器

code 代码

COM port COM口(通信端口)

CIX 服务提供者

computer name 计算机名

crack 闯入

cryptanalysis 密码分析

DLC 数据链路控制

decryption 解密

网络安全方面的专业词汇中英文对照

Access Control List(ACL) 访问控制列表

access token 访问令牌

account lockout 帐号封锁

account policies 记帐策略

accounts 帐号

adapter 适配器

UUCP 是一种基于猫的使用已经很久的文件传输协议,有时候还使用它在Internet上传输Usenet新闻和E-mail,尤其是在那些间断性联网的站点上。现在很少站提供匿名的UUCP来存取文件。而它做为一种文件传输协议,只有那些没有入网而使用猫的用户使用此方法。

WWW 万维网

WWW(Word Wide Web)是Internet最新的一种信息服务。它是一种基于超文本文件的交互式浏览检索工具。用户可用WWW在Internet网上浏览、传递、编辑超文本格式的文件。

CAlass A domain A类域

CAlass B domain B类域

CAlass C domain C类域

classless addressing 无类地址分配

cleartext 明文

CSNW Netware客户服务

client 客户,客户机

file attribute 文件属性

file system 文件系统

file 文件

form 格式

fragments 分段

frame relay 桢中继

firewall 防火墙

Firework(防火墙)是加强加 Internet 与 Intranetp(内部网)之间安全防范的一个或一组系统。防火墙可以确定哪些内部服务允许外部访问,哪些外人被许可访问所允许的内部服务,那些外部服务可由内部人员访问。为了使防火墙发挥效力,来自和发往 Internet 的所有信息都必须经由防火墙出入。防火墙只允许授权信息通过,而防火墙本身不能被渗透。

alias 别名

allocation 分配、定位

alias 小应用程序

allocation layer 应用层

API 应用程序编程接口

anlpasswd 一种与Passwd+相似的代理密码检查器

applications 应用程序

ATM 异步传递模式

WAN 广域网

virtual server 虚拟服务器