华为交换机实现不同VLAN之间互访

华为交换机VLAN聚合(超级vlan)配置示例

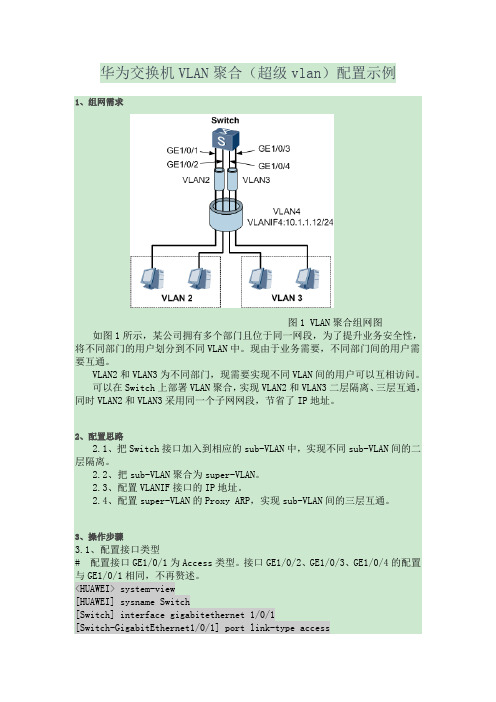

华为交换机VLAN聚合(超级vlan)配置示例1、组网需求图1 VLAN聚合组网图如图1所示,某公司拥有多个部门且位于同一网段,为了提升业务安全性,将不同部门的用户划分到不同VLAN中。

现由于业务需要,不同部门间的用户需要互通。

VLAN2和VLAN3为不同部门,现需要实现不同VLAN间的用户可以互相访问。

可以在Switch上部署VLAN聚合,实现VLAN2和VLAN3二层隔离、三层互通,同时VLAN2和VLAN3采用同一个子网网段,节省了IP地址。

2、配置思路2.1、把Switch接口加入到相应的sub-VLAN中,实现不同sub-VLAN间的二层隔离。

2.2、把sub-VLAN聚合为super-VLAN。

2.3、配置VLANIF接口的IP地址。

2.4、配置super-VLAN的Proxy ARP,实现sub-VLAN间的三层互通。

3、操作步骤3.1、配置接口类型# 配置接口GE1/0/1为Access类型。

接口GE1/0/2、GE1/0/3、GE1/0/4的配置与GE1/0/1相同,不再赘述。

<HUAWEI> system-view[HUAWEI] sysname Switch[Switch] interface gigabitethernet 1/0/1[Switch-GigabitEthernet1/0/1] port link-type access[Switch-GigabitEthernet1/0/1] quit#创建VLAN2并向VLAN2中加入GE1/0/1和GE1/0/2。

[Switch] vlan 2[Switch-vlan2] port gigabitethernet 1/0/1 1/0/2[Switch-vlan2] quit#创建VLAN3并向VLAN3中加入GE1/0/3和GE1/0/4。

[Switch] vlan 3[Switch-vlan3] port gigabitethernet 1/0/3 1/0/4[Switch-vlan3] quit3.2、配置VLAN4# 配置super-VLAN。

华为S5700配置VLAN间互访及外网访问

quit \r

interface GigabitEthernet 0/0/11 \r

port link-type access \r

quit \r

interface GigabitEthernet 0/0/21 \r

port GigabitEthernet 0/0/10 \r

port GigabitEthernet 0/0/11 \r

port GigabitEthernet 0/0/12 \r

port link-type access \r

quit \r

interface GigabitEthernet 0/0/4 \r

port link-type access \r

quit \r

将各端口加入VLAN

vlan 100 \r

port link-type access \r

quit \r

interface GigabitEthernet 0/0/13 \r

quit \r

port link-type access \r

quit \r

interface GigabitEthernet 0/0/23 \r

port link-type access \r

quit \r

interface GigabitEthernet 0/0/10 \r

port GigabitEthernet 0/0/1 \r

port GigabitEthernet 0/0/2 \r

vlan 10 \r

port link-type access \r

vlanif实现vlan间互通的方法

在网络配置中,VLAN(虚拟局域网)被用来划分网络,并且允许不同的设备在不同的VLAN之间进行通信。

然而,有时候需要在不同的VLAN之间进行互通,这时就需要使用到vlanif接口。

下面将介绍一些实现VLAN间互通的方法。

1. 了解VLAN和vlanif接口需要了解什么是VLAN和vlanif接口。

VLAN是一种将LAN分割成多个虚拟局域网的技术,可以将不同设备分组到不同的VLAN中,提高网络的安全性和可管理性。

而vlanif接口是用来实现VLAN间通信的接口,可以在路由器或三层交换机上配置。

2. 配置交换机端口要实现VLAN间互通,首先需要在交换机上做好端口的配置。

在交换机上,将不同VLAN的端口划分到不同的VLAN上,并且启用trunk 口,以便传输不同VLAN的数据。

3. 配置路由器在路由器上,需要配置vlanif接口来实现不同VLAN之间的互通。

首先需要在路由器上创建vlanif接口,并且为每个VLAN分配IP位置区域。

然后需要配置路由使得不同VLAN之间可以通信。

4. 配置ACL(访问控制列表)为了增强网络安全性,可以在路由器上配置ACL来控制不同VLAN之间的流量。

ACL可以控制不同VLAN之间的通信权限,可以设置不同的规则来限制流量。

5. 测试需要对配置的效果进行测试。

可以通过不同VLAN的设备进行ping测试或者进行其他数据传输测试,确保不同VLAN之间可以正常通信。

总结:通过上述方法,可以实现VLAN间的互通。

首先要在交换机上做好VLAN的划分和trunk口的配置,然后在路由器上配置vlanif接口以及路由和ACL,最后进行测试。

只有通过严谨的配置和测试,才能确保不同VLAN之间的正常通信。

VLAN(Virtual Local Area Network)技术是一种能够将局域网进行分割的技术。

通过这项技术,可以将网络中的不同设备进行归类并进行有效管理,从而提高网络的可管理性和安全性。

华为交换机实现不同VLAN之间互访的配置

华为交换机实现不同VLAN之间互访的配置『配置环境参数』1. 交换机E0/1和E0/2属于vlan102. 交换机E0/3属于vlan203. 交换机E0/4和E0/5属于vlan304. 交换机E0/23连接Server15. 交换机E0/24连接Server26. Server1和Server2分属于vlan40和vlan507. PC和Server都在同一网段8. E0/10连接BAS设备,属于vlan60『组网需求』1. 利用二层交换机端口的hybrid属性灵活实现vlan之间的灵活互访;2. Vlan10、vlan20和vlan30的PC均可以访问Server 1;3. vlan 10、20以及vlan30的4端口的PC可以访问Server 2;4. vlan 10中的2端口的PC可以访问vlan 30的PC;5. vlan 20的PC可以访问vlan 30的5端口的PC;6. vlan10的PC访问外网需要将vlan信息送到BAS,而vlan20和vlan30则不需要。

2 数据配置步骤『端口hybrid属性配置流程』hybrid 属性是一种混杂模式,实现了在一个untagged端口允许报文以tagged形式送出交换机。

同时可以利用hybrid属性定义分属于不同的vlan的端口之间的互访,这是access和trunk端口所不能实现的。

在一台交换机上不允许trunk端口和hybrid端口同时存在。

1. 先创建业务需要的vlan[SwitchA]vlan 10[SwitchA]vlan 20[SwitchA]vlan 30[SwitchA]vlan 40[SwitchA]vlan 502. 每个端口,都配置为 hybrid状态[SwitchA]interface Ethernet 0/1[SwitchA-Ethernet0/1]port link-type hybrid3. 设置端口的pvid等于该端口所属的vlan[Switch-Ethernet0/1]port hybrid pvid vlan 104. 将希望可以互通的端口的pvid vlan,设置为untagged vlan,这样从该端口发出的广播帧就可以到达本端口[Switch-Ethernet0/1]port hybrid vlan 10 40 50 60 untagged实际上,这种配置是通过 hybrid 端口的 pvid 来唯一的表示一个端口,接收端口通过是否将 vlan 设置为 untagged vlan,来控制是否与 pvid vlan 为该 vlan 的端口互通。

如何实现交换机不同VLAN、不同网段之间互访?

如何实现交换机不同VLAN、不同网段之间互访?

一、同一个vlan中,不同网段的主机如何互通

同一个vlan,不同网段的主机如何互通,这个在小型网络中用的比较多,我们一起来看案例。

1、拓扑图

要求:实现拓扑图中,两个主机之间互访,他们同属于一个vlan

2、案例交换机配置(以华为交换机为例)

1)任意创建vlan,这里演示vlan100

2)进入vlan100配置IP,注意第二个IP后面加sub

3)配置PC所连的交换机接口为vlan100,实现通信

3、测试192.168.1.1 ping 192.168.2.1通信正常

二、不同vlan的主机之间互访

不同vlan之间的互访在很多的项目都有应用,我们一起来看下。

1、拓扑图

要求:实现拓扑图中两个不同vlan的主机,它们可以互访。

2、案例配置

1)交换机1(LSW1)划分vlan,加入端口。

2)交换机2(LSW2)划分vlan

3)LSW1配置hybrid接口,数据包出交换机的时候移除标签后再转发,当接收对端发送过来的数据包就打上默认PVID号。

4)LSW2同理

3、测试192.168.1.2 ping 192.168.1.1,通信正常。

最新弱电资料更新—弱电工程各系统施工报价清单(12月21日)。

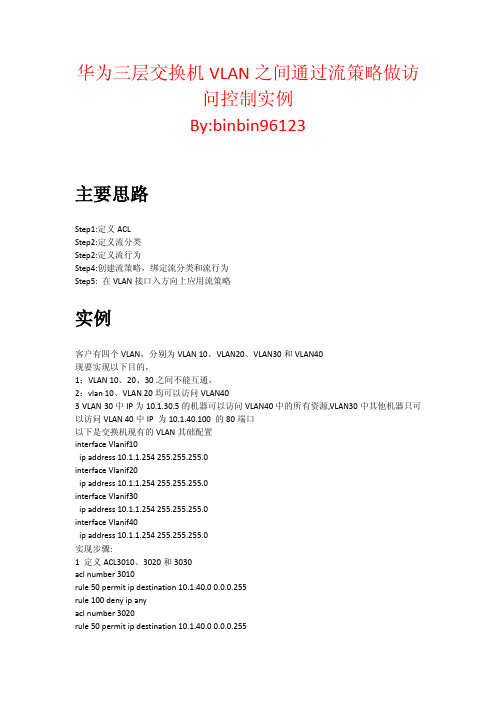

华为三层交换机VLAN之间通过流策略做访问控制实例

参数

参数说明

取值

class-name

视图 系统视图 缺省级别 2:配置级 使用指南

表示用户自定义的流分类名 字符串形式,不支持空格,长 称。如果先后设定的两个流分 度范围是 1~31。 类名称相同,则新配置将取代 旧配置。

说明: 在流分类下,各匹配规则之间是“逻辑与”的关系。 S-switch 设备支持 255 个流分类。 要删除或修改某个流分类,必须先取消包含该流分类的流策略在所有接口上的绑定。 使用实例 # 创建流分类 c1 并进入流分类视图。 <Quidway> system-view [Quidway] traffic classifier c1 [Quidway-classifier-c1]

all

表示删除所有的 ACL。

-

视图 系统视图 缺省级别 2:配置级 使用指南 一个 ACL 是由 deny | permit 语句组成的一系列的规则列表。在配置 ACL 的规则之前,首先 需要创建一个 ACL。 使用实例 # 创建一个序号为 2000 的基本 ACL。 <Quidway> system-view [Quidway] acl number 2000 [Quidway-acl-basic-2000] # 创建一个序号为 4001 的二层 ACL。 <Quidway> system-view [Quidway] acl number 4001

有规则或规则为空,S-switch 设备会提示错误信息,流策略不在接口或 VLAN 上生效。 对于加入 Trunk 的接口,不能在成员接口上配置流策略,只能在 Trunk 口上配置。 如果在 VLAN 上配置流策略,且基于 VLAN ID 进行流分类,则应用流策略的 VLAN ID 会覆盖 流分类中的 VLAN ID。 使用实例 # 在接口 GigabitEthernet0/0/1 的入方向上应用已经创建好的流策略 p1。 <Quidway> system-view [Quidway] interface gigabitethernet 0/0/1 [Quidway-GigabitEthernet0/0/1] traffic-policy p1 inbound

华为交换机VLAN间互通配置

华为交换机VLAN间互通华为交换机VLAN间怎么实现互通呢下面看操作步骤搭好实验环境拓扑图,开始实验。

这里就不对vlan做过多的讲解,主要是对于实验的讲解。

首先,先为PC机配好ip地址配好PC机的IP地址后,我们先看看pc1和pc2能不能相互访问呢?pc1ping192.168.1.10可以看到是不能通信的,显示“From 172.16.1.10: Destination host unreachable(从172.16.1.10:无法访问目标主机)”因为172.16.1.10和192.168.1.10不在同一个网段,在交换机不做任何配置的话两个不同网段的ip地址是无法相互访问的,没有网关就没办法对外发包。

虽然在pc上已经给了网关,但是交换机是并没有网关,所以现在pc上的网关还没有起到应有的作用现在开始对交换机做配置,使其能够相互通信。

<Huawei>system-view 进入系统配置[Huawei]vlan batch 10 20 创建vlan10和vlan20(创建vlan的目的是为了给pc机做为网关,为什么需要网关在上面已经做了解释)、然后给vlan配置上ip地址,vlan10的ip为172.16.1.254,vlan20的ip为192.168.1.254。

[Huawei]interface Vlanif 10[Huawei-Vlanif10]ip address 172.16.1.254 24[Huawei-Vlanif10]quit[Huawei]interface Vlanif 20[Huawei-Vlanif20]ip address 192.168.1.254 24[Huawei-Vlanif20]quit配置好vlanip后再到对于接口中配置,将相应的接口配置到vlan中[Huawei]interface GigabitEthernet0/0/1[Huawei-GigabitEthernet0/0/1] port link-type access[Huawei-GigabitEthernet0/0/1] port default vlan 10[Huawei]interface GigabitEthernet0/0/2[Huawei-GigabitEthernet0/0/1] port link-type access[Huawei-GigabitEthernet0/0/1] port default vlan 20将接口配置为access模式,该模式下只能允许同vlan间通信,不同vlan间不允许通信。

网络配置教程——锐捷华为利用三层交换机实现VLAN

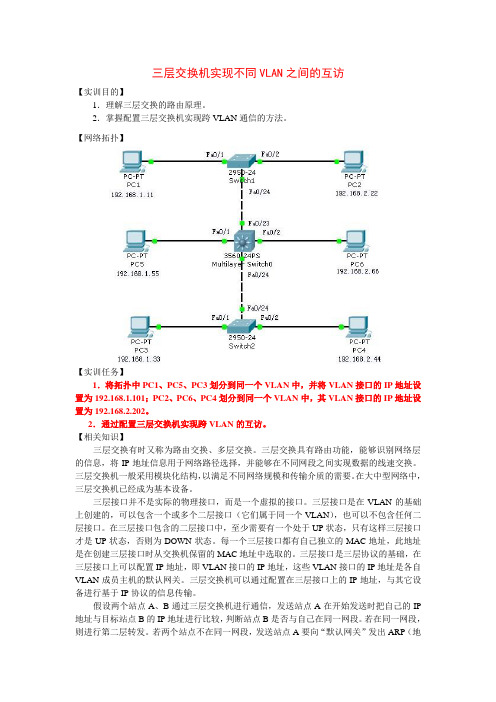

网络配置教程(3)——锐捷、华为利用三层交换机实现VLAN间路由网络配置教程(3)——锐捷、华为利用三层交换机实现VLAN间路由【实训目的】(1)掌握交换机Tag VLAN的配置;(2)掌握三层交换机基本配置方法;(3)掌握三层交换机VLAN路由的配置方法;(4)通过三层交换机实现VLAN间相互通信;【技术原理】三层交换机具备网络层的功能,实现VLAN相互访问的原理是:利用三层交换机的路由功能,通过识别数据包的IP地址,查找路由表进行选路转发。

三层交换机利用直连路由可以实现不同VLAN之间的互相访问。

三层交换机给接口配置IP 地址,采用SVI(交换虚拟接口)的方式实现VLAN间互连。

SVI是指为交换机中的VLAN创建虚拟接口,并且配置IP地址。

【背景描述】某企业有两个主要部门,技术部和销售部,分处于不同的办公室,为了安全和便于管理对两个部门的主机进行了VLAN的划分,技术部和销售部分处于不同的VLAN。

现由于业务的需求需要销售部和技术部的主机能够相互访问,获得相应的资源,两个部门的交换机通过一台三层交换机进行了连接。

【实训内容】(1)在二层交换机上配置VLAN2、VLAN3,分别将端口2、端口3划到VLAN2、VLAN3;(2)将二层交换机与三层交换机相连的端口F0/1都定义为tag vlan 模式;(3)在三层交换机上配置VLAN2、VLAN3,此时验证二层交换机VLAN2、VLAN3下带主机之间不能互相通信;(4)设置三层交换机VLAN间通信,创建VLAN2、3的虚拟接口,并配置虚拟接口VLAN2、3的IP地址;(5)查看三层交换机路由表(6)将二层交换机VLAN2、VLAN3下的主机默认网关分别设置为相应虚拟接口的IP地址;(7)验证二层交换机VLAN2、VLAN3下的主机之间可以互相通信;【实训拓扑】【实训步骤】——锐捷实验(1)在二层交换机上配置VLAN2、VLAN3,分别将端口2、端口3划到VLAN2、VLAN3;Switch# configure terminalSwitch(config)# vlan 2 (创建VLAN2)Switch(config-vlan)#endSwitch# configure terminalSwitch(config)# interface fastethernet 0/2 (进入交换机接口0/2)Switch(config-if)# switchport access vlan 2 (将端口划到VLAN 2)Switch(config-if)# endVLAN3的配置,端口的划分方法同上;(2) 两主机互ping,不通;(3) 定义二层交换机与三层交换机相连的端口F0/1为tag vlan 模式;Switch# configure terminalSwitch(config)# interface fastethernet 0/1 (进入交换机接口0/1)Switch(config-if)# switchport mode trunk (将端口设置为trunk)Switch(config-if)# switchport trunk allowed vlan all //允许所有vlan 通过,设置trunk模式就已经允许所有通过,因此可以省略不写。

通过三层交换机实现不同VLAN间互相通信

通过三层交换机实现不同VLAN间互相通信虚拟局域网(VLAN)是一种将网络设备划分为逻辑上相互隔离的网络的方法。

通过使用三层交换机,可以实现不同VLAN之间的互相通信。

三层交换机是一种在第三层网络层上工作的网络设备,它可以识别和转发IP数据包。

实现不同VLAN之间互相通信的方法是通过三层交换机上的路由功能。

三层交换机可以连接多个VLAN,并通过路由表来决定将数据包转发到哪个VLAN。

以下是实现这种通信的步骤:1.VLAN划分:首先需要将网络设备划分为不同的VLAN。

每个VLAN可以看作是一个逻辑上的独立网络,在这个网络中的设备可以互相通信。

2.配置三层交换机:将三层交换机连接到各个VLAN,并配置每个VLAN的IP地址。

每个VLAN应该有一个唯一的IP地址段,以便在进行路由转发时能够区分不同的VLAN。

3.配置路由表:在三层交换机上配置路由表,以便能够将数据包从一个VLAN路由到另一个VLAN。

路由表通常包含有关目的IP地址和相关出口接口的信息。

4.配置静态路由:如果有多个三层交换机连接了不同的VLAN,而且需要在它们之间进行路由转发,那么需要配置静态路由。

静态路由是在网络管理员手动配置的路由表条目,用于指定将数据包发送到哪个接口。

5.配置默认路由:在三层交换机上配置默认路由,以便在无法找到与目标IP地址匹配的路由表项时,将数据包发送到默认的出口接口。

通过上述步骤,不同VLAN之间的通信就可以成功实现。

当设备位于不同的VLAN时,它们可以使用其相应的VLANIP地址进行通信。

三层交换机将根据路由表中的信息决定将数据包转发到哪个VLAN,并在目标VLAN 中将数据包交付给目标设备。

总结起来,通过三层交换机实现不同VLAN间互相通信的步骤包括VLAN划分、配置三层交换机、配置路由表、配置静态路由和配置默认路由。

通过这种方法,可以实现不同VLAN之间的隔离和互相通信,增强网络的灵活性和安全性。

华为交换机配置,如何划分VLAN,VLAN之间互通?

华为交换机配置,如何划分VLAN,VLAN之间互通?网友在私信里询问交换机划分VLAN,以及VLAN之间互通的问题。

写一篇文章叙述一下。

0 引言网络拓扑结构如下图所示,相关的连接关系,终端的IP等信息都已经标记清楚,下文将按照图示的数据进行相关的操作。

网络拓扑结构1 划分VLAN1.1 VLAN简介VLAN(Virtual Local Area Network)即虚拟局域网,是将一个物理的LAN在逻辑上划分成多个广播域的通信技术。

VLAN内的主机间可以直接通信,而VLAN间不能直接通信,从而将广播报文限制在一个VLAN内。

使用VLAN能给用户带来以下受益。

•限制广播域:广播域被限制在一个VLAN内,节省了带宽,提高了网络处理能力。

•增强局域网的安全性:不同VLAN内的报文在传输时是相互隔离的,即一个VLAN内的用户不能和其它VLAN内的用户直接通信。

•提高了网络的健壮性:故障被限制在一个VLAN内,本VLAN内的故障不会影响其他VLAN的正常工作。

•灵活构建虚拟工作组:用VLAN可以划分不同的用户到不同的工作组,同一工作组的用户也不必局限于某一固定的物理范围,网络构建和维护更方便灵活。

1.2 端口类型Acess,TrunkAccess类型的接口用来连接用户主机,它主要用于接入链路,且接入链路上通过的帧为不带Tag的以太网帧。

如果Access接口配置了缺省VLAN,则在该报文上加上Tag标记,并将Tag中的VID字段的值设置为接口所属的缺省VLAN编号,此时接入链路上允许与缺省VLAN Tag匹配的以太网帧通过。

Trunk类型的接口用来连接其它交换机设备,它主要连接干道链路。

Trunk接口允许多个VLAN的帧通过。

1.3 VLAN配置交换机LSW1的配置如下所示vlan batch 100 200interface Ethernet0/0/1 port link-type trunk port trunk allow-pass vlan 100 200#interface Ethernet0/0/2 port link-type access port default vlan 100#interface Ethernet0/0/3 port link-type access port default vlan 200# 交换机LSW2的配置vlan batch 100 200interface Ethernet0/0/1 port link-type trunk port trunk allow-pass vlan 100 200#interface Ethernet0/0/2 port link-type access port default vlan 100#interface Ethernet0/0/3 port link-type access port default vlan 200#2 VLAN通信虽然PC1和PC2位于同一个交换机下,但是它们之间是不能通信的,需要路由的支持。

不同VLAN之间互访

不同VLAN之间互访利用三层交换机实现不同VLAN之间的互访交换机switch0和switch1创建4个vlan,vlan 10,vlan 20,vlan30,vlan 40,将每个交换机的fa0/1-3,fa0/4-6,fa0/7-9,fa0/10-12分别分配给以上四个vlan,再在三层交换机上进行配置,要求实现不同vlan之间能够互访。

一、拓扑图二、交换机的配置1、switch0的配置Switch>enSwitch#vlan databaseSwitch#conf tEnter configuration commands, one per line. End with CNTL/Z.Switch(config)#interface range fa0/1-3Switch(config-if-range)#switchport mode access Switch(config-if-range)#switchport access vlan 10Switch(config-if-range)#exitSwitch(config)#interface range fa0/4-6Switch(config-if-range)#switchport mode access Switch(config-if-range)#switchport access vlan 2 % Access VLAN does not exist. Creating vlan 2 Switch(config-if-range)#switchport access vlan 20Switch(config-if-range)#exitSwitch(config)#interface range fa0/7-9Switch(config-if-range)#switchport mode access Switch(config-if-range)#switchport access vlan 30Switch(config-if-range)#exitSwitch(config)#interface range fa0/10-12 Switch(config-if-range)#switchport mode accessSwitch(config-if-range)#switchport access vlan 40Switch(config-if-range)#exitSwitch(config)#interface fa0/24Switch(config-if)#switchport mode trunk Switch(config-if)#switchport trunk allowed vlan allSwitch(config-if)#exitSwitch(config)#2、switch1的配置同switch0的配置一样3、Multilayer Switch0Switch>enableSwitch#vlan database% Warning: It is recommended to configure VLAN from config mode,as VLAN database mode is being deprecated. Please consult userdocumentation for configuring VTP/VLAN in config mode.Switch(vlan)#vlan 10VLAN 10 added:Name: VLAN0010Switch(vlan)#vlan 20VLAN 20 added:Name: VLAN0020Switch(vlan)#vlan 30VLAN 30 added:Name: VLAN0030Switch(vlan)#vlan 40VLAN 40 added:Name: VLAN0040Switch(vlan)#exitAPPLY completed.Exiting....Switch#conf tEnter configuration commands, one per line. End with CNTL/Z.Switch(config)#ip routingSwitch(config)#interface vlan 10Switch(config-if)#%LINK-5-CHANGED: Interface Vlan10, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan10, changed state to upSwitch(config-if)#ip address 192.168.0.254 255.255.255.0Switch(config-if)#no shutdownSwitch(config-if)#exitSwitch(config)#interface vlan 20Switch(config-if)#%LINK-5-CHANGED: Interface Vlan20, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan20, changed state to upSwitch(config-if)#ip address 192.168.1.254 255.255.255.0Switch(config-if)#no shutdownSwitch(config-if)#exitSwitch(config)#interface vlan 30%LINK-5-CHANGED: Interface Vlan30, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan30, changed state to upSwitch(config-if)#ip address 192.168.2.254 255.255.255.0Switch(config-if)#no shutdownSwitch(config-if)#exitSwitch(config)#interface vlan 40%LINK-5-CHANGED: Interface Vlan40, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan40, changed state to upSwitch(config-if)#ip address 192.168.3.254 255.255.255.0Switch(config-if)#no shutdownSwitch(config-if)#^ZSwitch#%SYS-5-CONFIG_I: Configured from consoleby consoleSwitch#三、电脑的配置三、测试连通性Pc0 ping 其它电脑。

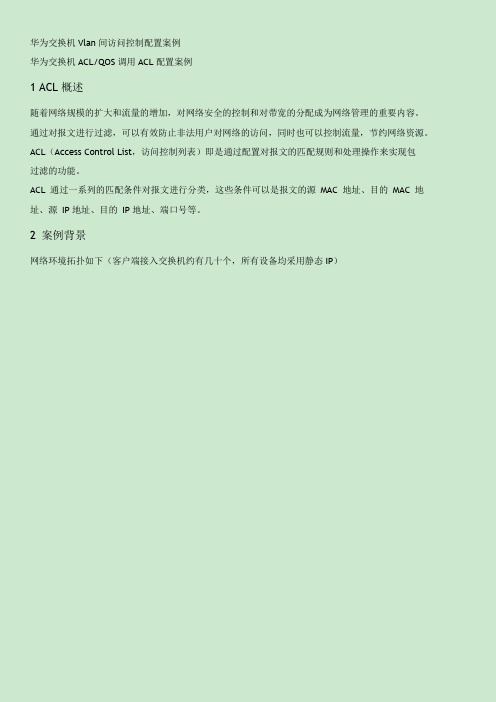

华为交换机Vlan间访问控制配置案例

华为交换机Vlan间访问控制配置案例华为交换机ACL/QOS调用ACL配置案例1ACL概述随着网络规模的扩大和流量的增加,对网络安全的控制和对带宽的分配成为网络管理的重要内容。

通过对报文进行过滤,可以有效防止非法用户对网络的访问,同时也可以控制流量,节约网络资源。

ACL(Access Control List,访问控制列表)即是通过配置对报文的匹配规则和处理操作来实现包过滤的功能。

ACL通过一系列的匹配条件对报文进行分类,这些条件可以是报文的源MAC地址、目的MAC地址、源IP地址、目的IP地址、端口号等。

2案例背景网络环境拓扑如下(客户端接入交换机约有几十个,所有设备均采用静态IP)服务器区所有服务器网关均在核心交换机上,共有9个Vlan,9个网段分别如下;Vlan10-Vlan11网段分别为10.0.10.0/24-10.0.11.0/24Vlan14-Vlan19网段分别为10.0.14.0/24-10.0.19.0/24交换机管理Vlan为Vlan1:10.0.13.0/24,核心交换机的管理ip为10.0.13.254,其余接入交换机网关均在核心交换机上;客户端共有8个Vlan,分别为Vlan20-Vlan100,网段分别为10.0.20.0/24-10.0.100.0/24,网关均在核心交换机上;3需求一:对服务器区服务器做安全防护,只允许客户端访问服务器某些端口由于网络环境拓扑为客户端——客户端接入交换机——核心交换机——防火墙——服务器接入交换机——服务器,也即客户端访问服务器需要通过防火墙,所以对服务器的防护应该放到防火墙上来做,因为若用交换机来做过滤,配置麻烦且失去了防火墙应有的作用(此处不做防火墙配置介绍);4需求二:交换机只允许固定管理员通过ssh登陆此处做防护有较为方便的俩种方法一:在所有交换机配置VTY时,调用ACL只允许源为网络管理员的IP访问,但此方法虽配置不复杂,但是配置工作量较大需要在所有交换机上配置,而且不灵活例如在网络管理员人员或者IP变迁时,需要重新修改所有交换机ACL,所以并不是首选方案;二:因为管理交换机管理Vlan与所有客户端Vlan不在同一Vlan,也即客户端访问接入交换机必须通过核心交换机,所以可以在核心交换机上做ACL来控制客户端访对接入交换机的访问,核心交换机的访问通过VTY 来调用ACL;配置部分在下面;5需求三:客户端VLAN之间不能互相访问,客户端只允许访问服务器VLAN一:在核心交换机上的所有链接客户端接入交换机端口做ACL,只放行访问服务器的流量,拒绝其余流量,但由于客户端接入交换机约有几十台,所以配置工作量大几十个端口都需要配置,所以也不是首选方案;二:在核心交换机上的客户端Vlan做Acl,只放行访问服务器的流量,拒绝其余流量,由于客户端Vlan共有8个所以相对于在物理接口上做ACL而言,工作量较小,所以选择此方案;6配置部分6.1ACL配置部分acl number2000rule5permit source10.0.20.110rule10permit source10.0.21.150rule15deny//定义允许访问核心交换机的俩位网络管理员IP地址;acl number3000rule51permit ip destination10.0.10.00.0.0.255rule53permit ip destination10.0.12.00.0.0.255rule55permit ip destination10.0.14.00.0.0.255rule56permit ip destination10.0.15.00.0.0.255rule57permit ip destination10.0.16.00.0.0.255rule58permit ip destination10.0.17.00.0.0.255rule59permit ip destination10.0.18.00.0.0.255rule60permit ip destination10.0.19.00.0.0.255//定义所有客户端只允许访问服务器Vlanrule71permit tcp source10.0.20.110destination10.0.13.00.0.0.255destination-port eq22rule72permit tcp source10.0.21.150destination10.0.13.00.0.0.255destination-port eq22//定义允许访问核心交换机的tcp22端口(即SSH)的俩位网络管理员IP;acl number3100rule5permit ip//拒绝除允许网段外的其余所有流量//由于此处的acl3000及3100是给下面的QOS做调用的,所以此处的permit或deny不起作用,随意设置即可;6.2Qos调用部分traffic classifier3000operator or precedence5if-match acl3000//定义名为classifier3000的流分类,并调用ACL3000traffic classifier3100operator or precedence10if-match acl3100//定义名为classifier3100的流分类,并调用ACL3100//定义流分类traffic behavior3000permit//定义名为behavior3000的流行为,并赋予允许值traffic behavior3100deny//定义名为behavior3100的流行为,并赋予拒绝值//定义流行为//上面ACL的允许或拒绝不起作用,通过此处来定义拒绝或允许traffic policy634aclclassifier3000behavior3000classifier3100behavior3100//定义名为policy634acl流策略,并将classifier3000流分类与behavior3000流行为关联,以及classifier 3100流分类与behavior3100流行为关联(注意:允许在前,拒绝在后);vlan20description kjfzb jimitraffic-policy634acl inbound//依次登录客户端Vlan应用流策略至此完成了所有客户端Vlan之间不能互访,以及除网络管理员之外不能访问接入交换机管理网段的访问控制;user-interface vty04acl2000inbound//在vty界面中调用Acl2000,即只允许俩网络管理员登录;authentication-mode aaauser privilege level3protocol inbound ssh//至此完成了只允许网络管理员登录核心交换机的访问控制;。

华为S 配置VLAN间互访及外网访问

--以下配置信息以VLAN100 做入口(外网)路由器IP地址:192.168.0.7路由器做静态路由配置如下:VLAN10目的IP地址:192.168.10.0子网掩码:255.255.255.0网关IP地址:192.168.0.253VLAN20目的IP地址:192.168.20.0子网掩码:255.255.255.0网关IP地址:192.168.0.253VLAN30目的IP地址:192.168.30.0子网掩码:255.255.255.0网关IP地址:192.168.0.253VLAN40目的IP地址:192.168.40.0子网掩码:255.255.255.0网关IP地址:192.168.0.253交换机IP192.168.0.253路由器网线接交换机1、2端口sys \r 配置各端口类型interface GigabitEthernet 0/0/1 \r port link-type access \r quit \r interface GigabitEthernet 0/0/2 \r port link-type access \r quit \r interface GigabitEthernet 0/0/3 \r port link-type access \r quit \r interface GigabitEthernet 0/0/4 \r port link-type access \r quit \r interface GigabitEthernet 0/0/5 \r port link-type access \r quit \rinterface GigabitEthernet 0/0/6 \r port link-type access \r quit \r interface GigabitEthernet 0/0/7 \r port link-type access \r quit \r interface GigabitEthernet 0/0/8 \r port link-type access \r quit \r interface GigabitEthernet 0/0/9 \r port link-type access \r quit \r interface GigabitEthernet 0/0/10 \r port link-type access \r quit \r interface GigabitEthernet 0/0/11 \r port link-type access \r quit \r interface GigabitEthernet 0/0/12 \r port link-type access \r quit \r interface GigabitEthernet 0/0/13 \r port link-type access \r quit \r interface GigabitEthernet 0/0/14 \r port link-type access \r quit \r interface GigabitEthernet 0/0/15 \r port link-type access \r quit \r interface GigabitEthernet 0/0/16 \r port link-type access \r quit \r interface GigabitEthernet 0/0/17 \r port link-type access \r quit \r interface GigabitEthernet 0/0/18 \r port link-type access \r quit \r interface GigabitEthernet 0/0/19 \r port link-type access \rquit \r interface GigabitEthernet 0/0/20 \r port link-type access \r quit \r interface GigabitEthernet 0/0/21 \r port link-type access \r quit \r interface GigabitEthernet 0/0/22 \r port link-type access \r quit \r interface GigabitEthernet 0/0/23 \r port link-type access \r quit \r interface GigabitEthernet 0/0/24 \r port link-type access \r quit \r将各端口加入VLANvlan 100 \r port GigabitEthernet 0/0/1 \r port GigabitEthernet 0/0/2 \rvlan 10 \r port GigabitEthernet 0/0/3 \r port GigabitEthernet 0/0/4 \r port GigabitEthernet 0/0/5 \r port GigabitEthernet 0/0/6 \r quit \r vlan 20 \r port GigabitEthernet 0/0/7 \r port GigabitEthernet 0/0/8 \r port GigabitEthernet 0/0/9 \r port GigabitEthernet 0/0/10 \r port GigabitEthernet 0/0/11 \r port GigabitEthernet 0/0/12 \r quit \r vlan 30 \r port GigabitEthernet 0/0/13 \r port GigabitEthernet 0/0/14 \r port GigabitEthernet 0/0/15 \r port GigabitEthernet 0/0/16 \rport GigabitEthernet 0/0/17 \r port GigabitEthernet 0/0/18 \r quit \r vlan 40 \r port GigabitEthernet 0/0/19 \r port GigabitEthernet 0/0/20 \r port GigabitEthernet 0/0/21 \r port GigabitEthernet 0/0/22 \r port GigabitEthernet 0/0/23 \r port GigabitEthernet 0/0/24 \r配置静态路由ip route-static 0.0.0.0 0.0.0.0 192.168.0.7 \r \r 配置VLANIF100 IP地址interface Vlanif 100 \r ip address 192.168.0.253 255.255.255.0 \r arp-proxy inter-sub-vlan-proxy enable \r打开DHCP功能dhcp enable \r配置各VLAN DHCP 及IP地址vlan 10 \r description vlan_10 \r ip pool 10 \r gateway-list 192.168.10.253 \r network 192.168.10.0 mask 255.255.255.0 \r dns-list 61.139.2.69 114.114.114.114 \r lease day 24 hour 0 minute 0 \r interface vlanif10 \r ip address 192.168.10.253 255.255.255.0 \r dhcp select global \r \r vlan 20 \r description vlan_20 \r ip pool 20 \r gateway-list 192.168.20.253 \r network 192.168.20.0 mask 255.255.255.0 \r dns-list 61.139.2.69 114.114.114.114 \rlease day 24 hour 0 minute 0 \r interface vlanif20 \rip address 192.168.20.253 255.255.255.0 \r dhcp select global \r\r vlan 30 \r description vlan_30 \rip pool 30 \r gateway-list 192.168.30.253 \r network 192.168.30.0 mask 255.255.255.0 \rdns-list 61.139.2.69 114.114.114.114 \r lease day 24 hour 0 minute 0 \r interface vlanif30 \rip address 192.168.30.253 255.255.255.0 \r dhcp select global \r\r vlan 40 \r description vlan_40 \rip pool 40 \r gateway-list 192.168.40.253 \r network 192.168.40.0 mask 255.255.255.0 \rdns-list 61.139.2.69 114.114.114.114 \r lease day 24 hour 0 minute 0 \r interface vlanif40 \rip address 192.168.40.253 255.255.255.0 \r dhcp select global \r保存配置save重启交换机(注意在清空配置文件后重启会提示是否保存配置)reboot清空配置文件reset saved-configuration---以下内容可以不要vlan 100 \r aggregate-vlan \r access-vlan 10 20 30 40 \rvlan 10 \r mux-vlan \r vlan 20 \r mux-vlan \r vlan 30 \r mux-vlan \r vlan 40 \r mux-vlan \r\r \r int g0/0/1 \r stp loop-protection \r loopback-detect enable \r loopback-detect action shutdown \r loopback-detect recovery-time 5 \r quit \r int g0/0/2 \r stp loop-protection \r loopback-detect enable \r loopback-detect action shutdown \r loopback-detect recovery-time 5 \r quit \r int g0/0/3 \r stp loop-protection \r loopback-detect enable \r loopback-detect action shutdown \r loopback-detect recovery-time 5 \r quit \r int g0/0/4 \r stp loop-protection \r loopback-detect enable \r loopback-detect action shutdown \r loopback-detect recovery-time 5 \r quit \r int g0/0/5 \r stp loop-protection \r loopback-detect enable \r loopback-detect action shutdown \r loopback-detect recovery-time 5 \rquit \r int g0/0/6 \r stp loop-protection \r loopback-detect enable \r loopback-detect action shutdown \r loopback-detect recovery-time 5 \r quit \r int g0/0/7 \r stp loop-protection \r loopback-detect enable \r loopback-detect action shutdown \r loopback-detect recovery-time 5 \r qui \r int g0/0/8 \r stp loop-protection \r loopback-detect enable \r loopback-detect action shutdown \r loopback-detect recovery-time 5 \r quit \r int g0/0/9 \r stp loop-protection \r loopback-detect enable \r loopback-detect action shutdown \r loopback-detect recovery-time 5 \r quit \r int g0/0/5 \r stp loop-protection \r loopback-detect enable \r loopback-detect action shutdown \r loopback-detect recovery-time 5 \r quit \r int g0/0/11 \r stp loop-protection \r loopback-detect enable \r loopback-detect action shutdown \r loopback-detect recovery-time 5 \r quit \r int g0/0/12 \r stp loop-protection \r loopback-detect enable \r loopback-detect action shutdown \rquit \r int g0/0/13 \r stp loop-protection \r loopback-detect enable \r loopback-detect action shutdown \r loopback-detect recovery-time 5 \r quit \r int g0/0/14 \r stp loop-protection \r loopback-detect enable \r loopback-detect action shutdown \r loopback-detect recovery-time 5 \r quit \r int g0/0/15 \r stp loop-protection \r loopback-detect enable \r loopback-detect action shutdown \r loopback-detect recovery-time 5 \r quit \r int g0/0/16 \r stp loop-protection \r loopback-detect enable \r loopback-detect action shutdown \r loopback-detect recovery-time 5 \r quit \r int g0/0/17 \r stp loop-protection \r loopback-detect enable \r loopback-detect action shutdown \r loopback-detect recovery-time 5 \r quit \r int g0/0/18 \r stp loop-protection \r loopback-detect enable \r loopback-detect action shutdown \r loopback-detect recovery-time 5 \r quit \r int g0/0/19 \r stp loop-protection \r loopback-detect enable \rloopback-detect recovery-time 5 \r quit \r int g0/0/20 \r stp loop-protection \r loopback-detect enable \r loopback-detect action shutdown \r loopback-detect recovery-time 5 \r quit \r int g0/0/21 \r stp loop-protection \r loopback-detect enable \r loopback-detect action shutdown \r loopback-detect recovery-time 5 \r quit \r int g0/0/22 \r stp loop-protection \r loopback-detect enable \r loopback-detect action shutdown \r loopback-detect recovery-time 5 \r quit \r int g0/0/23 \r stp loop-protection \r loopback-detect enable \r loopback-detect action shutdown \r loopback-detect recovery-time 5 \r quit \r int g0/0/24 \r stp loop-protection \r loopback-detect enable \r loopback-detect action shutdown \r loopback-detect recovery-time 5 \r。

三层交换机实现不同VLAN之间的互访

router(config)#no ip domain-lookup

可以取消这个服务,每当打错命令的时候直接返回错误...

2

write保存配置

2.为VLAN接口分配IP地址

现在可以把各PC的“默认网关”设置为其所属VLAN接口的IP地址了。

3.验证配置

使用PC1分别与其不在同一VLAN的PC2、PC4和PC6相ping。

从运行结果可以看到,不同VLAN的成员实现了互访,即通过三层交换机实现了跨VLAN的通信。

登录路由器后依次执行

router>enable

【实训步骤】

1.配置VTP、Trunk,并基于端口划分VLAN

(1)Switch0上的配置

(2)Switch1上的配置

(3)Switch2上的配置

完成以上配置后,不妨使用PC1分别与PC2、PC3相ping。

结果验证了VLAN的划分,即同一VLAN的成员之间能够互访,而不同VLAN的成员之间不能够互访。下面通过为VLAN接口分配IP地址,实现不同VLAN成员之间的互。

【相关知识】

三层交换有时又称为路由交换、多层交换。三层交换具有路由功能,能够识别网络层的信息,将IP地址信息用于网络路径选择,并能够在不同网段之间实现数据的线速交换。三层交换机一般采用模块化结构,以满足不同网络规模和传输介质的需要。在大中型网络中,三层交换机已经成为基本设备。

三层接口并不是实际的物理接口,而是一个虚拟的接口。三层接口是在VLAN的基础上创建的,可以包含一个或多个二层接口(它们属于同一个VLAN),也可以不包含任何二层接口。在三层接口包含的二层接口中,至少需要有一个处于UP状态,只有这样三层接口才是UP状态,否则为DOWN状态。每一个三层接口都有自己独立的MAC地址,此地址是在创建三层接口时从交换机保留的MAC地址中选取的。三层接口是三层协议的基础,在三层接口上可以配置IP地址,即VLAN接口的IP地址,这些VLAN接口的IP地址是各自VLAN成员主机的默认网关。三层交换机可以通过配置在三层接口上的IP地址,与其它设备进行基于IP协议的信息传输。

华三(H3C)交换机配置跨交换机间VLAN的通信

华三(H3C)交换机配置跨交换机间VLAN的通信一组网需求:1.SwitchA与SwitchB用trunk互连,相同VLAN的PC之间可以互访,不同VLAN 的PC 之间禁止互访;2.PC1与PC2之间在不同VLAN,通过设置上层三层交换机SwitchB的VLAN 接口10的IP地址为10.1.1.254/24,VLAN接口20的IP地址为20.1.1.254/24可以实现VLAN间的互访。

二组网图:1.VLAN内互访,VLAN间禁访一、实现VLAN内互访VLAN间禁访配置过程SwitchA相关配置:1.创建(进入)VLAN10,将E0/1加入到VLAN10[SwitchA]vlan 10[SwitchA-vlan10]port Ethernet 0/1 2.创建(进入)VLAN20,将E0/2加入到VLAN20[SwitchA]vlan 20[SwitchA-vlan20]port Ethernet 0/23.将端口G1/1配置为Trunk端口,并允许VLAN10和VLAN20通过[SwitchA]interface GigabitEthernet 1/1[SwitchA-GigabitEthernet1/1]port link-type trunk[SwitchA-GigabitEthernet1/1]port trunk permit vlan 10 20SwitchB相关配置:1.创建(进入)VLAN10,将E0/10加入到VLAN10[SwitchB]vlan 10[SwitchB-vlan10]port Ethernet 0/102.创建(进入)VLAN20,将E0/20加入到VLAN20 [SwitchB]vlan 20[SwitchB-vlan20]port Ethernet 0/203.将端口G1/1配置为Trunk端口,并允许VLAN10和VLAN20通过[SwitchB]interfaceGigabitEthernet 1/1[SwitchB-GigabitEthernet1/1]port link-type trunk[SwitchB-GigabitEthernet1/1]port trunk permit vlan 10 20二、通过三层交换机实现VLAN间互访通过三层交换机实现VLAN间互访的配置SwitchA相关配置:1.创建(进入)VLAN10,将E0/1加入到VLAN10[SwitchA]vlan 10[SwitchA-vlan10]port Ethernet 0/12.创建(进入)VLAN20,将E0/2加入到VLAN20[SwitchA]vlan 20[SwitchA-vlan20]port Ethernet 0/23.将端口G1/1配置为Trunk端口,并允许VLAN10和VLAN20通过[SwitchA]interface GigabitEthernet 1/1[SwitchA-GigabitEthernet1/1]port link-type trunk[SwitchA-GigabitEthernet1/1]port trunk permit vlan 10 20 SwitchB相关配置:1.创建VLAN10[SwitchB]vlan 102.设置VLAN10的虚接口地址[SwitchB]interface vlan 10[SwitchB-int-vlan10]ip address 10.1.1.254 255.255.255.0 3.创建VLAN20[SwitchB]vlan 204.设置VLAN20的虚接口地址[SwitchB]interface vlan 20[SwitchB-int-vlan20]ip address 20.1.1.254 255.255.255.05.将端口G1/1配置为Trunk端口,并允许VLAN10和VLAN20通过[SwitchA]interface GigabitEthernet 1/1[SwitchA-GigabitEthernet1/1]port link-type trunk[SwitchA-GigabitEthernet1/1]port trunk permit vlan 10 20。

华为相同VLAN、不同VLAN交换机之间通信

华为相同VLAN、不同VLAN交换机之间通信

华为定义:

华为交换机默认所有端⼝都是hybrid 类型。

hybrid(杂合接⼝)包含access、trunk接⼝的特性,能⽤于下级级联接⼝,需要单独使⽤。

可以⼿动更改是否针对流量数据是否打标。

PVID(端⼝VLAN标识符)代表了指定接⼝连接哪个vlan

access(接⼝接收数据)如果带有vlan标记的帧,先查看vlan标记是否是pvid的vlan标记,是则接受,不是则丢弃。

如果不带pvid标记,直接认为是来⾃pvid vlan的,打上对应的标记,再作进⼀步转发,对于数据发送:通过这个接⼝只能发送pvid vlan流量,这个标记会去除,以默认帧的形式通过这个接⼝发⾛。

trunk中的pvid相当于接⼝的本征vlan。

将四台pc静态地址设置好,两台交换机相连接的端⼝设置为trunk,允许通过vlan10 、vlan20,交换机链接pc的端⼝设置为access类型,将12.1.1.1和12.1.1.2链接交换机的端⼝设置为vlan10,将13.1.1.1和13.1.1.2链接交换机的端⼝划分到vlan20

vlan10之间可以互通

不同vlan之间⽆法互通。

华为设备配置单臂路由实现VLAN间通信

华为设备配置单臂路由实现VLAN间通信为解决物理接口数量有限的问题,可以通过在一个物理接口上配置多个子接口,这些子接口分别对应不同VLAN,这样只需连接一个物理接口即可实现不同VLAN之间的数据通信。

组网需求如图1所示,交换机下挂三个不同网段的PC,由于此组网中的交换机为二层交换机,无法实现不同VLAN间的三层互通,因此在USG上配置子接口用于实现不同VLAN间的三层互通。

同时,出于安全考虑,要求:VLAN10和VLAN20内的主机能够相互访问。

VLAN30内的主机可以访问VLAN10和VLAN20内的主机,但是VLAN10和VLAN20内的主机都不能访问VLAN30内的主机。

配置思路1在USG的接口Eth0/0/0上启用子接口功能,分别对应不同的VLAN,实现不同VLAN间的三层互通。

2在USG上创建两个不同的安全区域,将各子接口加入不同的安全区域,同时配置域间包过滤策略,实现VLAN间访问控制。

其中,Ethernet 0/0/0.10和Ethernet 0/0/0.20属于同一个安全区域,使VLAN10和VLAN20内的主机能够相互访问。

3在交换机上配置VLAN,并且将接口加入到对应的VLAN中。

4配置各VLAN内的主机的IP地址和缺省网关,其中默认网关应配置为对应的子接口的IP地址。

操作步骤1配置USG。

# 创建并配置以太网子接口Ethernet 0/0/0.10。

<USG> system-view[USG] interface Ethernet 0/0/0.10[USG-Ethernet0/0/0.10] vlan-type dot1q 10[USG-Ethernet0/0/0.10] ip address 10.1.10.1 24 [USG-Ethernet0/0/0.10] quit# 创建并配置以太网子接口Ethernet 0/0/0.20。

<USG> system-view[USG] interface Ethernet 0/0/0.20[USG-Ethernet0/0/0.20] vlan-type dot1q 20[USG-Ethernet0/0/0.20] ip address 10.1.20.1 24 [USG-Ethernet0/0/0.20] quit# 创建并配置以太网子接口Ethernet 0/0/0.30。

二层交换机如何实现不同VLAN间互访

⼆层交换机如何实现不同VLAN间互访⼆层交换机如何实现不同VLAN间互访我们知道VLAN属于“⼆层”概念,VLAN之间⼀般情况下是不允许相互通信的,这也是VLAN的核⼼作⽤之⼀--隔离数据通信,减少⼴播传播范围。

在“三层”交换机上,通过开启IP routing来达到VLAN间通信的⽬的,那么⼆层交换机可以通过剔除vlanTeg标签来实现不同lVlan间的通信。

⽹络拓扑:SW1交换机——SW2交换机| |vlan10-PC1 vlan20-PC2华为交换机配置命令:[SW1] vlan 10 —— 在SW1上创建vlan10[SW1-vlan10] description PC1 —— 描述vlan10名称[SW1] interface GigabitEthernet 1/0/1—— 进⼊与PC1相连的交换机端⼝[SW1-GigabitEthernet1/0/1] port link-type hybrid ——将此端⼝改为hybrid模式注:这⾥使⽤的是华为交换机独有端⼝模式,不是使⽤的Access类型端⼝:只能属于1个VLAN,⼀般⽤于连接计算机端⼝[SW1-GigabitEthernet1/0/1] port hybrid untagged vlan 10 —— 此端⼝发送的vlan10数据剔除掉vlantTeg标签,也就是对vlan10数据不打标签。

[SW1] interface GigabitEthernet 1/0/8 ——进⼊与SW2交换机相连的端⼝[SW1-GigabitEthernet1/0/8] port link-type hybrid —— 将此端⼝改为hybrid模式注:Hybrid类型端⼝:可以允许多个VLAN通过,可以接收和发送多个VLAN 报⽂,可以⽤于交换机的间连接也可以⽤于连接⽤户计算机。

Hybrid与Trunk主要是发送数据时处理的⽅式不同,Hybrid端⼝和Trunk端⼝在接收数据时,处理⽅法是⼀样的,但发送数据时:hybrid端⼝可以允许多个vlan的报⽂不打标签,⽽trunk端⼝只允许缺省vlan的报⽂不打标签,同⼀个交换机上不能hybrid和trunk并存。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

华为交换机实现不同VLAN之间互访『配置环境参数』1. 交换机E0/1和E0/2属于vlan102. 交换机E0/3属于vlan203. 交换机E0/4和E0/5属于vlan304. 交换机E0/23连接Server15. 交换机E0/24连接Server26. Server1和Server2分属于vlan40和vlan507. PC和Server都在同一网段8. E0/10连接BAS设备,属于vlan60『组网需求』1. 利用二层交换机端口的hybrid属性灵活实现vlan之间的灵活互访;2. Vlan10、vlan20和vlan30的PC均可以访问Server 1;3. vlan 10、20以及vlan30的4端口的PC可以访问Server 2;4. vlan 10中的2端口的PC可以访问vlan 30的PC;5. vlan 20的PC可以访问vlan 30的5端口的PC;6. vlan10的PC访问外网需要将vlan信息送到BAS,而vlan20和vlan30则不需要。

2 数据配置步骤『端口hybrid属性配置流程』hybrid 属性是一种混杂模式,实现了在一个untagged端口允许报文以tagged形式送出交换机。

同时可以利用hybrid属性定义分属于不同的vlan的端口之间的互访,这是access和trunk端口所不能实现的。

在一台交换机上不允许trunk端口和hybrid端口同时存在。

1. 先创建业务需要的vlan[SwitchA]vlan 10[SwitchA]vlan 20[SwitchA]vlan 30[SwitchA]vlan 40[SwitchA]vlan 502. 每个端口,都配置为 hybrid状态[SwitchA]interface Ethernet 0/1[SwitchA-Ethernet0/1]port link-type hybrid3. 设置端口的pvid等于该端口所属的vlan[Switch-Ethernet0/1]port hybrid pvid vlan 104. 将希望可以互通的端口的pvid vlan,设置为untagged vlan,这样从该端口发出的广播帧就可以到达本端口[Switch-Ethernet0/1]port hybrid vlan 10 40 50 60 untagged实际上,这种配置是通过 hybrid 端口的 pvid 来唯一的表示一个端口,接收端口通过是否将 vlan 设置为 untagged vlan,来控制是否与 pvid vlan 为该 vlan 的端口互通。

5. 以下各端口类似:[Switch-Ethernet0/1]int e0/2[Switch-Ethernet0/2]port link-type hybrid[Switch-Ethernet0/2]port hybrid pvid vlan 10[Switch-Ethernet0/2]port hybrid vlan 10 30 40 50 60 untagged[Switch-Ethernet0/2]int e0/3[Switch-Ethernet0/3]port link-type hybrid[Switch-Ethernet0/3]port hybrid pvid vlan 20[Switch-Ethernet0/3]port hybrid vlan 20 30 40 50 60 untagged[Switch-Ethernet0/3]int e0/4[Switch-Ethernet0/4]port link-type hybrid[Switch-Ethernet0/4]port hybrid pvid vlan 30[Switch-Ethernet0/4]port hybrid vlan 10 30 40 50 60 untagged[Switch-Ethernet0/4]int e0/5[Switch-Ethernet0/5]port link-type hybrid[Switch-Ethernet0/5]port hybrid pvid vlan 30[Switch-Ethernet0/5]port hybrid vlan 10 20 30 40 60 untagged[Switch-Ethernet0/5]int e0/23[Switch-Ethernet0/23]port link-type hybrid[Switch-Ethernet0/23]port hybrid pvid vlan 40[Switch-Ethernet0/23]port hybrid vlan 10 20 30 40 untagged[Switch-Ethernet0/24]int e0/24[Switch-Ethernet0/24]port link-type hybrid[Switch-Ethernet0/24]port hybrid pvid vlan 50[Switch-Ethernet0/24]port hybrid vlan 10 20 30 50 untagged6. 在上行口E0/10上允许vlan10以tagged形式送出,其它为untagged[SwitchA]interface Ethernet 0/10[SwitchA-Ethernet0/10]port link-type hybrid[SwitchA-Ethernet0/10]port hybrid pvid vlan 60[SwitchA-Ethernet0/10]port hybrid vlan 10 tagged[SwitchA-Ethernet0/10]port hybrid vlan 20 30 untagged本例中需求比较复杂,一般人员很难做到一次性在一个端口上指定哪些vlan允许通过,可以根据需求逐条配置,交换机支持在端口上多次设置。

S系列交换机实现不同VLAN之间互访的配置一、组网需求:交换机配置了4个VLAN,分别为VLAN1,VLAN2,VLAN3,VLAN4,要求VLAN1可以与VLAN2,3,4互访,但是VLAN2,3,4之间不能互访,用Hybrid端口属性实现此功能。

二、组网图:无三、配置步骤:1. 创建VLAN2[Quidway]vlan 22. 创建VLAN3[Quidway-vlan2]vlan 33. 创建VLAN4[Quidway-vlan3]vlan 44. 进入端口Ethernet1/0/1[Quidway-vlan4] interface Ethernet1/0/15. 将端口设置为hybrid模式[Quidway-Ethernet1/0/1]port link-type hybrid6. 设置端口pvid为1[Quidway-Ethernet1/0/1]port hybrid pvid vlan 17. 允许VLAN1,2,3,4不打标签通过[Quidway-Ethernet1/0/1]port hybrid vlan 1 to 4 untagged8. 进入端口Ethernet1/0/2[Quidway-Ethernet1/0/1]interface Ethernet1/0/29. 将端口设置为hybrid模式[Quidway-Ethernet1/0/2]port link-type hybrid10. 设置端口pvid为2[Quidway-Ethernet1/0/2]port hybrid pvid vlan 211. 允许VLAN1,2不打标签通过[Quidway-Ethernet1/0/2]port hybrid vlan 1 to 2 untagged 12. 进入端口Ethernet1/0/3[Quidway-Ethernet1/0/2]interface Ethernet1/0/313. 将端口设置为hybrid模式[Quidway-Ethernet1/0/3]port link-type hybrid14. 设置端口pvid为3[Quidway-Ethernet1/0/3]port hybrid pvid vlan 315. 允许VLAN1,3不打标签通过[Quidway-Ethernet1/0/3]port hybrid vlan 1 3 untagged16. 进入端口Ethernet1/0/4[Quidway-Ethernet1/0/3]interface Ethernet1/0/417. 将端口设置为hybrid模式[Quidway-Ethernet1/0/4]port link-type hybrid18. 设置端口pvid为4[Quidway-Ethernet1/0/4]port hybrid pvid vlan 419. 允许VLAN1,4不打标签通过[Quidway-Ethernet1/0/4]port hybrid vlan 1 4 untagged四、配置关键点:1. 利用交换机以太网端口的Hybrid特性,可以实现PVLAN的功能。

2. 采用Hybrid属性实现的PVLAN功能和PVLAN的工作机制存在较大差异,上述情况只适用于网络流量,网络用户较少的应用。

S3000-EI系列交换机实现不同VLAN之间互访的配置一、组网:S3026C交换机配置了4个VLAN,分别为VLAN1,VLAN2,VLAN3,VLAN4,要求VLAN1可以与VLAN2,3,4互访,但是VLAN2,3,4之间不能互访,用PVLAN实现此功能。

二、组网图:无三、配置步骤:1. 进入VLAN1[Switch] vlan 12. 设置VLAN1类型为isolate-user-vlan[Switch-vlan1] isolate-user-vlan enable3. 创建(进入)进入VLAN2[Switch-vlan1] vlan 24. 将端口E0/2加入VLAN2[Switch-vlan2] port ethernet0/25. 创建(进入)进入VLAN3[Switch-vlan2] vlan 36. 将端口E0/3加入VLAN3[Switch-vlan3] port ethernet0/37. 创建(进入)进入VLAN4[Switch-vlan3] vlan 48. 将端口E0/4加入VLAN4[Switch-vlan4] port ethernet0/49. 退出到系统视图[Switch-vlan4] quit10. 配置isolate-user-vlan和Secondary VLAN间的映射关系[Switch] isolate-user-vlan 1 secondary 2 to 4四、配置关键点:1. 目前S系列交换机S2403H、S2026Z-SI 、S2026C-SI与S3000系列都支持PVLAN,此处仅以S3026C为例,其他交换机配置相同;2. isolate-user-vlan不能和Trunk端口同时配置,即如果交换机上配置了isolate-user-vlan,就不能配置Trunk端口;如果配置了Trunk端口,就不能配置isolate-user-vlan;isolate-user-vlan简介isolate -user-vlan是华为公司系列以太网交换机的一个特性,通过该特性可实现网络中VLAN资源的节约。