课件8:第4-1~2节信息流控制

课件12:第5-4节通用准则CC

• 访问监控器是TOE中实施访问控制策略 的抽象机,访问确认机制是访问监控器 概念的实现,它具有防拆卸、一直运行、 简单到能够进行彻底的分析与测试。

• TSF中可能包括一个访问确认机制和其他 一些安全功能。

服务

评

估 对 象

TOE 安全策

略TSP 策略集

T

O E

控 制

资源

安全功能策略 SFP1

安全功能策略 SFP2

• 各个安全功能组件的基本作用

5.4.2.1 TOE安全功能模型

用户 远程IT产品

评估对象 (TOE)

安全属性

主体 安全属性

用户

主体 安全属性

TOE 安 全 功 能 截 面 (TSFI)

TOE 的 安 全 功

能 (TSF)

增 强 TOE 安 全

策略(TSP) TSF控制范围

(TSC)

客体+信息

主体

CC分为三个部分:

• 第1部分“简介和一般模型”,正文介绍了 CC中的有关术语、基本概念和一般模型以 及与评估有关的一些框架,附录部分主要 介绍保护轮廓(PP)和安全目标(ST)的 基本内容。

• 第2部分“安全功能要求”,按“类—族— 组件”的方式提出安全功能要求,提供了 表示评估对象TOE(target of evaluation)安 全功能要求的标准方法。除正文以外,每 一个类还有对应的提示性附录作进一步解 释。

• 通过“保护轮廓”和“安全目标”这两 种结构,就便于将CC的安全性要求具体 应用到IT产品的开发、生产、测试、评 估和信息系统的集成、运行、评估、管 理中。

5.4.2 安全功能要求

• CC定义了一系列的安全功能组件,用于描 述保护轮廓或安全目标中所表述的评估对象 (TOE—Target of Evaluation)所用信息技术 的安全功能要求。这些要求描述了对TOE所 期望的安全行为和期望达到的安全目标。

生态系统的信息传递-高二生物同步高效教学课件(人教版2019选择性必修2)

②涉及的信息载体为化学物质,如性外激素,可判断为 化学信息 。

③涉及特殊行为,“肢体语言”可判断为行为信息

。

(2)从文字表述的着重点判断

①孔雀开屏,如果是通过羽毛的颜色等传递给对方,则属于 物理信息。 ②孔雀开屏,如果是通过行为传递给对方,则属于 行为信息 。

P72、拓展应用

场附近的鸟类严重危害飞行安全,因此有必要进行人工驱鸟。请将以下

√ 25A)( )

(4) 两只雄 孔 雀为吸 引 异性争 相 开屏 , 说 明 行 为 信 息 能 够 影 响 种 间 关 系 。

× (2019·江苏卷,6D)( )

提示 说明生物种群的繁衍离不开信息的传递。 (5) 黑 光 灯 传 递 给 趋 光 性 昆 虫 的 信 息 属 于 化 学 信 息 。 (2018· 全 国 卷 Ⅲ ,

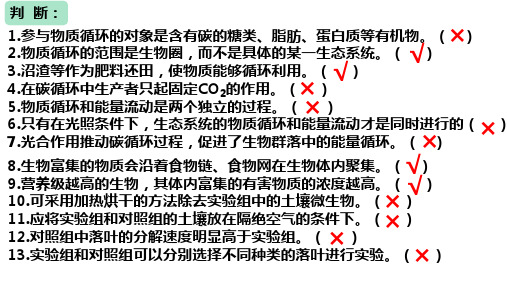

判 断:

× 1.参与物质循环的对象是含有碳的糖类、脂肪、蛋白质等有机物。( )

2.物质循环的范围是生物圈,而不是具体的某一生态系统。( )

√ 3.沼渣等作为肥料还田,使物质能够循环利用。( ) × √ 4.在碳循环中生产者只起固定CO2的作用。( ) × 5.物质循环和能量流动是两个独立的过程。( ) × × 6.只有在光照条件下,生态系统的物质循环和能量流动才是同时进行的( )

利用行为信息的有 ⑧

。

思考·讨论 生态系统中信息传递的重要性

资料1 海豚回声定位

资料2

蝙蝠靠回声定位进行捕食

讨论1:

莴苣种子必须接受某种波长的光信息才能 萌发生长

根据资料1和2,分析信息传递与生命活动的正常进行有什么关系?

① 生命活动的正常进行,离不开信息的作用。 (个体水平)

资料3

昆虫信息素

信息系统中的控制教学设计公开课教案教学设计课件资料

信息系统中的控制教学设计公开课教案教学设计课件资料第一章:信息系统概述1.1 信息系统的定义与发展历程1.2 信息系统的组成部分与功能1.3 信息系统的应用领域与重要性1.4 信息安全与信息化建设第二章:信息系统控制的基本概念2.1 控制信息的定义与类型2.2 信息系统控制的目标与原则2.3 信息系统控制的手段与方法2.4 信息系统控制的实现步骤与注意事项第三章:信息技术控制3.1 信息技术控制概述3.2 信息技术控制策略与措施3.3 信息技术控制的实现与评估3.4 信息技术控制案例分析第四章:信息资源控制4.1 信息资源控制概述4.2 信息资源控制的策略与方法4.3 信息资源控制的实现与评估4.4 信息资源控制案例分析第五章:信息系统安全风险管理5.1 安全风险管理概述5.2 信息系统安全风险识别与评估5.3 信息系统安全风险控制与应对策略5.4 信息系统安全风险管理案例分析第六章:信息系统控制的合规性与法律遵循6.1 信息系统控制的合规性要求6.2 相关法律法规简介6.3 信息系统控制法律遵循的实践指南6.4 合规性与法律遵循案例分析第七章:信息系统控制的内部审计7.1 内部审计在信息系统控制中的作用7.2 内部审计的流程与方法7.4 内部审计案例分析第八章:信息系统控制的持续改进8.1 持续改进的概念与重要性8.2 持续改进的方法与步骤8.3 信息系统控制改进计划的制定与实施8.4 持续改进案例分析第九章:信息系统控制的未来趋势9.1 信息技术发展对信息系统控制的影响9.2 新兴技术在信息系统控制中的应用9.3 信息系统控制的发展趋势分析9.4 未来趋势下的信息系统控制策略第十章:实战演练与案例分析10.1 信息系统控制综合实战演练10.2 实战演练成果评估与反馈10.3 典型信息系统控制案例分析10.4 案例讨论与启示重点和难点解析一、第一章:信息系统概述重点:信息系统的定义与发展历程、信息系统的组成部分与功能、信息系统的应用领域与重要性、信息安全与信息化建设。

信息系统中的控制教学设计公开课教案教学设计课件资料

信息系统中的控制教学设计公开课教案教学设计课件资料第一章:信息系统的概念与构成1.1 信息系统的定义解释信息系统的概念强调信息系统在现代组织中的重要性1.2 信息系统的构成要素介绍信息系统的五个基本构成要素:硬件、软件、数据、人员、过程解释每个构成要素的作用和相互关系1.3 信息系统的类型与功能介绍不同类型的信息系统:事务处理系统、管理信息系统、决策支持系统、执行信息系统、战略信息系统强调每种信息系统的主要功能和应用场景第二章:信息系统的开发与管理2.1 信息系统开发的阶段与方法介绍信息系统开发的典型生命周期模型:需求分析、设计、实施、运维、废弃强调每个阶段的关键活动和最佳实践2.2 信息系统项目管理解释信息系统项目管理的概念和重要性介绍项目管理的方法和工具:项目计划、风险管理、质量管理、团队协作2.3 信息系统的运营与管理强调信息系统运营管理的重要性介绍信息系统运营管理的关键任务:系统维护、性能监控、安全管理、数据备份与恢复第三章:信息系统的安全与控制3.1 信息系统安全的概念与挑战解释信息系统安全的意义和面临的挑战强调信息系统安全的关键领域:机密性、完整性、可用性、抗否认性3.2 信息安全控制策略与技术介绍常用的信息安全控制策略:访问控制、身份验证、加密、防火墙、入侵检测系统强调每种技术的原理和应用场景3.3 信息系统的合规性与法规遵从解释信息系统合规性的概念和重要性介绍信息系统合规性管理的最佳实践和相关法规标准:ISO 27001、GDPR、GLBA第四章:信息系统的风险管理与内部控制4.1 信息系统风险管理的概念与过程解释信息系统风险管理的意义和过程强调风险识别、评估、控制和监控的关键活动4.2 内部控制与信息系统内部控制解释内部控制的概念和重要性介绍内部控制的关键组成部分:控制环境、风险评估、控制活动、信息与沟通、监督4.3 信息系统内部控制的最佳实践强调内部控制的最佳实践:separation of duties、定期审计、员工培训与意识提升、数据隐私保护第五章:信息系统的性能评估与改进5.1 信息系统性能评估的概念与方法解释信息系统性能评估的意义和目标介绍常用的性能评估指标:响应时间、吞吐量、可用性、系统资源利用率5.2 信息系统性能监控与分析强调性能监控的工具和技术:性能监控工具、数据分析方法、趋势预测与预警5.3 信息系统性能改进的策略与方法介绍常用的信息系统性能改进策略:系统优化、硬件升级、软件升级、系统重构第六章:信息系统的项目管理6.1 项目管理概述介绍项目管理的概念、原则和过程强调项目管理的五大过程组:启动、规划、执行、监控和收尾6.2 信息系统项目规划与管理解释项目规划的重要性,包括项目范围、时间和成本的规划介绍项目管理工具和技术:工作分解结构(WBS)、甘特图、关键路径方法(CPM)6.3 项目风险管理与质量保证强调项目风险识别、评估和应对的策略介绍项目质量保证的实践和质量控制的工具与技术第七章:信息系统的变更管理7.1 变更管理的重要性解释信息系统变更管理的必要性强调变更管理的目标:控制变更、减少风险、确保业务连续性7.2 变更管理流程介绍变更管理的基本流程:变更请求的提交、评估和批准、变更的实施和跟踪强调每个流程步骤的关键要素和最佳实践7.3 配置管理解释配置管理的概念和目标介绍配置管理的工具和技术:配置识别、配置控制、配置状态记录、配置审计第八章:信息系统的可持续性与环保8.1 信息系统可持续性的概念解释信息系统可持续性的意义和目标强调可持续性在信息系统设计和运营中的重要性8.2 绿色信息系统的设计与实践介绍绿色信息系统的设计原则和方法强调节能、减排和资源循环利用的实践案例和技术8.3 信息系统的环保法规与标准解释信息系统环保法规和标准的重要性介绍相关的国际和国内环保法规与标准:ISO 14001、节能与环保标识产品认证第九章:信息系统的云计算与大数据9.1 云计算概述解释云计算的概念、特点和类型强调云计算对信息系统的影响和机遇9.2 云计算服务模型和部署模型介绍云计算的三大服务模型:IaaS、PaaS、SaaS介绍云计算的四大部署模型:公有云、私有云、社区云、混合云9.3 大数据与数据仓库解释大数据的概念、特征和挑战强调大数据技术的应用和数据仓库的规划与设计第十章:信息系统的未来趋势与创新10.1 信息系统的发展趋势分析当前信息系统领域的发展趋势强调未来信息系统的发展方向和挑战10.2 信息系统创新案例分析分析信息系统领域的创新案例强调创新对信息系统的影响和启示10.3 信息系统教育与培训解释信息系统教育和培训的重要性提出信息系统教育和培训的建议和资源重点和难点解析重点环节1:信息系统的定义与构成重点关注信息系统的概念及其在现代组织中的重要性。

课件9:第4.3~4节信息流控制机制

隐蔽信道的防范是困难的

问题在于可以将信息用某种外部观察者可 检测的物理现象编码。 例如,一个进程可以使它的执行时间正比 于它所读到的某机密变量X的值,通过测量 独立于系统运行时钟上的运行时间,另一 个进程(或用户)可以确定X的值。 这种类型的隐蔽信道称为“时钟信道”, 其他资源,如电力消耗,甚至控制台上的 内部寄存器显示灯等都有可能被用作隐蔽 信道。

下面讨论P1,P2执行copy1的执行情况: P1:if x=0 then z :=1 ; P2:if z=0 then y :=1 ; (1)当x=0时,P1以z=1终止,此时由于P1 有 读 x 与 写 z 的 操 作 , 根 据 约 定 有 SC(z)= SC(P1) =SC(x);因此SC(P2)通过读z被置为 SC(x)。 在P2中测试条件“z=0”失败,所以不执行向 y的赋值操作(y的值仍为0),因而关系 SC(P2) ≤SC(y)未得到验证。

4.4 基于执行的机制

在执行时刻检查信息流安全性方法的原理 比较直观,这种机制相对容易理解一些; 在编译时刻(程序未执行的情况下)验证 信息流的安全性,需要了解一些编译的知 识和一些比较抽象的验证技术,因而基于 编译的执行机制理解起来比较困难。

4.4.1 流安全的访问控制

在访问控制机构中增加流控制是合理的,方法 如下: 给每个进程p指定一个安全类SC(p),SC(p)说 明p可以读入的最高类和可写入的最低类。 P(in: x1,x2,…,xm, out: y1,y2,…,yn) 访问控制允许p对客体x获得读访问仅当 SC(x)≤SC(p), 允许p对客体y获得写访问仅当SC(p)≤SC(y)。

企业管理信息化教学第八章PPT课件

一、本章内容

二、教学目标 第一节 办公自动化系统概述 第二节 办公自动化系统基本功能

三、难重点 第三节 办公自动化系统实施案例

一、本章内容

二、教学目标

三、难重点

掌握: •办公自动化的含义 •办公自动化的发展历史 了解: •办公自动化系统的基本功能

一、本章内容

二、教学目标

三、难重点

难点: •办公自动化系统的概念 •办公自动化系统的基本功能 重点: •办公自动化系统的基本功能

——第一节 办公自动化系统概述

一、办公自动化系统的概念(重点)

办公自动化,是指利用计算机技术、通信技术、 系统科学、管理科学等先进的科学技术,改变过去 复杂、低效的手工办公方式,实现迅速、全方位的 信息采集、信息处理,最大限度地提高办公效率和 改进办公质量,改善办公环境和条件,缩短办公周 期,并利用科学的管理方法,借助于各种先进技术, 辅助决策,提高管理和决策的科学化水平,以实现 办公活动的科学化、自动化。

公文管理主要包括新文拟稿、收 文管理、发文管理、督办管理、档案 管理等功能。

——第二节 办公自动化系统基本功能

– 行政管理 行政管理包括办公用品、值班管理

、会议管理、车辆管理等内容。 – 档案管理

档案管理包括客户资料维护、重点 客户名单、分区客户名单、重点客户统 计、分区客户统计、固定资产登记、资 产管理中心、固定资产交接、资产交接 记录、市场资料管理等。

——第一节 办公自动化系统概述

四、常用办公自动化系统 – 通达网络智能办公系统 实现Web服务器、数据库和应用程 序全部自动傻瓜安装,客户机无须安装专 用软件,使用浏览器即可实现全球办公。

——第一节 办公自动化系统概述

– 合强智能办系统 基于IBM Domino组件和Web技术,全面支

信息流 PPT课件

1、资金流的基本构成

资产

非生产性资产

生产性资产

劳力资本 物质资产

固定资产

流动资产

15

2、资金流与能物流的关系

能物流通过价格耦联的关系,和相互独立的关系。 (图) 耦联关系:如购买种子、肥料 --- 投入物质、能量, 付出了资金;销售农产品 ------ 输出了物质、能量, 得到了资金。 独立关系:(1)脱离了能流、物流的资金流,如经 营者与财政金融部门的资金来往。当价格不合理,进 行调节,如进口收税,出口补贴;生产相对过剩, 价格低,销售补贴; 生产不足,价格高, 消费补贴。

23

边际成本曲线

收益外溢下的 边际收益曲线

真实收益下的 边际收益曲线

存在收益外泄条件下的最适生产规模(Pi)小于 考虑全社会真实收益的最适生产规模(Pt)

24

上述的外部性是从系统空间考虑的,还有 一种外部性是和时间有关的。

如从全社会来说,也许把全部不可更新资 源用完最符合我们这一代人的利益,但下一 代却要面临资源短缺的困惑,为此他们可能 要付出很多倍的努力,这也是一种成本外摊。 又如,现在植树造林,得益最大的是下一代 和下几代人,这也是一种收益外泄。

如:玉米受螟虫袭 击时释放吲哚和萜烯 类物质吸引天敌

10

4 动物与动物之间的信息联系

动物的信息发送和接收的机制更完备,物理、 化学和生物信号都可以在动物间传递。领域性动 物,如雄豹,常在领域边缘用自己的尿作为警告 同类不要侵犯的信息。

如:蜜蜂的舞蹈、 蚂蚁的触角、海豹的 尿作为领域界限。

11

二、农业生态系统中的人工信息流

设W为购买的农业生产资料或出售的农产品 重量,P为单位重量相应的价格,C为资金量, 有:C=PW

课件9:第4.3~4节信息流控制机制共63页

例4 一个进程P可以通过共享文件F的锁定 位把一个值X传送给另一个进程Q,虽然限 制X只能被P使用,不能被Q直接访问。

方法是:P首先根据X的二进制值在规定的 时间区段内安排文件的打开或者关闭,使 文件F的打开与关闭次数与X的二进制值关 联起来;

进程Q在同样的时间段内,请求使用该文件, 根据请求是否被允许的次数就可以决定X的 相应二进制值。

对隐蔽信道的唯一技术解决办法是要求作 业事先说明它们的资源要求。

所请求的资源都交给作业控制,即使作业 未运行完,系统也必须精确地在指定的时 间内把这些资源收回。

应用这种策略后,很难从事先不知道的执 行时间或资源推导出某些东西。

即使如此,用户仍能从他们的程序是否成 功地结束而推出某些东西。

4.4 基于执行的机制

可变类SC(y)的安全级可增可降,不一定在 时间上必须单调增加的。

实际上,如果高安全类信息从y清除后,那 么SC(y)可以降低。

只要不违反系统的安全策略,在任何时刻 都可以提高或降低一个客体的安全类

例3 考虑下述语句序列

y:=x;

z:=y;

y:=0;

在第一条语句执行前,SC(y)必须满足 SC(x)≤SC(y)以符合流xy的要求,在第一条语 句执行后,就有SC(y)=SC(x)。

3、隐蔽信道(Cover channels)是指不被设计者 或用户所知道的泄漏系统内部信息的信道,

例如,通过观察某个进程的操作规律,判断这个进 程在干什么。这种信道也并不完全面向信息交换,

例如,进程在系统加载过程中产生的某些效果。

正规信道的安全防护最简单。存储信道的安全防 护要困难得多,因为每一个客体(可能是文件、 变元和状态比特)都需要保护。

在执行时刻检查信息流安全性方法的原理 比较直观,这种机制相对容易理解一些;

数字电路数字量输入输出课件

形状

7段码 .gfedcba

符号

形状

7段码 .gfedcba

’0’

00111111

’8’

01111111

’1’

00000110

’9’

01100111

’2’

01011011

’A’

01110111

’3’

01001111

’B’

01111100

’4’

01100110

’C’

00111001

’5’

01101101

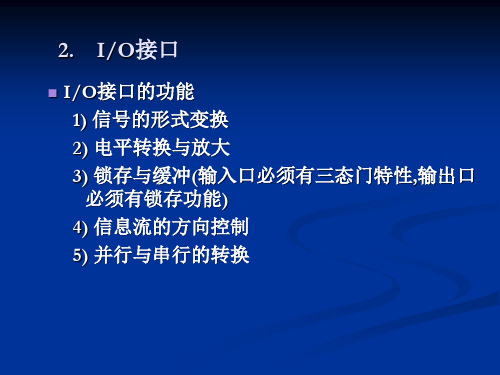

5.2.3 总线信号与接口的连接

数据信号的连接 地址信号的连接:译码信号 控制信号的连接

例1、简单的输入接口举例

常用芯片:74LS244 应用例子:开关接口

&

≥1

≥1

+5V

例2、 简单的输出接口举例

输出端口应具备锁存器功能. 常用芯片:74LS273 74LS374(具有三态输出的锁存器) 应用例子:发光二极管接口

a b c d e f g DP

7406

反相器

74LS273

Rx8

≥1

74LS138

D0~D7

IOW#

IOR#

Y0

Y1

F0H = 0000 0000 1111 0000 F1H = 0000 0000 1111 0001

&

≥1

A7~A4

A15~A8

A3

A2

A1

A0

D0

D1

D2

查询方式传送

适用于外设并不总是准备好,而且对传送速率、传送效率要求不高的场合。 CPU在与外设交换数据前必须询问外设状态—— “你准备好没有?” 对外设的要求:应提供设备状态信息 对接口的要求:需要提供状态端口 优点:软件比较简单 缺点:CPU效率低,数据传送的实时性差,速度较慢

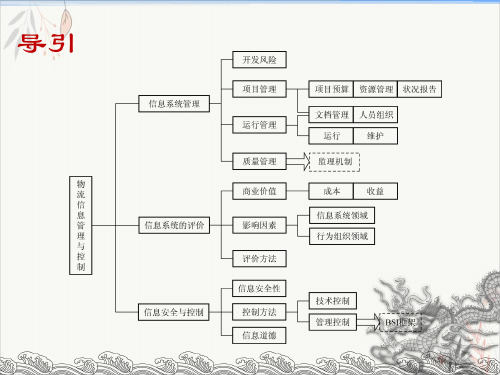

物流信息管理物流信息管理与控制课件-PPT

信息系统建设项目的成功率也仅仅上升到28%,仍然有49%的信息技术项目超出预算和最后期限,另有23%的项目最终失败;

用户介入和影响 对信息系统本身的质量的评价

信息系统开发成本不断下降,运行维护成本则相对上升。

2.行为和组织问题领域

管理层的支持和许诺 信2 影息响系系统统实成际是由物理的信息系统与对应的文档组成。

启动项目

开始一个报告期

收集实际进程数据 (进度、成本)

将变化列入项目计划 (范围、进度、预算)

计算出更新的项目 (进度、预算)

分析当前状况并与计划比较 (进度、预算)

需采取纠正

否

还有下一个

是

措施吗?

报告期吗?

是

识别纠正措施和 协调相关变化

否 项目结束

1.2 系统实施的项目管理

项目管理

项目管理的三要素 目标 成本 进度

软件转包合同管理

软件质量保证

软件配置管理

初始级

无序过程

工程方面 缺陷防范

软件质量管理 软件产品工程 同级评审

第2节 物流信息系统的评价

2.1 系统的商业价值 2.2 影响系统成功的因素 2.3 系统评价方法

2.1 系统的商业价值

美国生产与库存控制学会(APICS)统计数据显示,使用一 个ERP系统,平均可以为企业带来的经济效益有:库存下 降30%~50%,延期交货减少80%,采购提前期缩短50%, 停工待料减少60%,制造成本降低12%,管理人员减少 10%、生产能力提高10%~15%等。

…… ……

1.风险识别

实施风险 需求评估风险 选型风险 沟通风险 技术风险

组织转变风险 管理观念的转变 组织架构的调整 业绩考评体系变化 用户角度和职能改变

1+x电子商务考证(中级职业技能等级证书)网店运营推广课程理论教材4-1信息流推广概述ppt课件_图文

OCPC

目标转化成本,按点 击付费

ECPM=预估点击率x出价

出价方式

CPV 有效播放成本,播放达到某值后开始计费

案例 路虎发现无止境

排名机制

出价方式 CPM CPC

3. 出价方式与预估收益(ECPM)

ECPM计算公式 ECPM=CPM出价 ECPM=预估点击率×出价×1000

OCPM/OCPC/CPA/CPV

ECPM=预估点击率×预估转化率×目标转化率出价×1000

目录

CONTENTS

01

认识广信告息检流索推广

032

排信序息与流扣人费群机定制向

04

信息流竞价机制

03

信息流广告与SEM

信息流广告与SEM

• SEM竞价推广是人找广告,信息流广告是让广告主动去找人。SEM是关键词竞价,信息 流是实时竞价。SEM竞价推广主要展现在搜索引擎页面,信息流广告展现在资讯类App 中。SEM与信息流广告没有直接竞争关系。

人群兴趣 根据人群画像九要素,按照不同的受众,选择访客适配的多种相关兴趣。

针对后台兴趣分类,找到最符合自身行业的相同分类。

目录

CONTENTS

01

认识广信告息检流索推广

032

排信序息与流扣人费群机定制向

03

信息流竞价机制

04

信息流广告与SEM

实时竞价

实时竞价(RTB,Real Time Bidding)是 一种利用第三方技术在数以百万计的网站上针 对每一个用户展示行为进行评估以及出价的竞 价技术。简单地说,就是把每一个用户每一次 的页面浏览以拍卖的形式竞价,实现互联网广 告的智能化、精准化、实时性投放。

实时竞价过程

用户访问媒体平台 浏览信息

企业管理与信息流知识讲解

企业管理与信息流企业管理与信息流期末复习第一章企业生产与信息流第一节生产管理与信息流1.生产管理2.生产管理信息化生产系统示意图一生产管理企业的经营过程就是:投入→生产产品→销售产品→实现利润产品:定位、研发、设计、生产讨论:生产过程(工业/商业/服务/知识/娱乐)相关知识:生产:是通过劳动,把资源转化为能满足人们某些需求的产品的过程。

生产过程:企业生产包含基本生产、辅助生产、生产技术准备和生产服务等各种生产活动协调配合的运行过程。

核心是产品生产过程,即从原材料投入生产开始,经过一系列的加工,直到成品制造出来为止的全部过程。

生产能力:企业在一定的技术生产条件下,在一定的时期内(通常为1年),全部生产性固定资产所能生产某种产品的最大数量。

比如:设计能力、查定能力、计划能力。

设计能力是企业在设计任务书和技术文件中所规定的、在正常条件下应达到的生产能力。

查定能力是指经过技术改造或革新,原有设计能力发生实际变化,进行重新调查和核定后的生产能力。

计划能力,又称现实能力,指在计划年度内,依据现有的生产技术组织条件以及年度内能够实现的技术组织措施而实际能够达到的生产能力。

生产管理:对生产系统的设计、运行与维护过程的管理,包括对生产活动进行计划、组织、指挥、协调与控制。

目标是高效、低耗、灵活、准时地生产合格产品或提供满意服务。

生产系统的设计包括产品的选择和设计、生产设施的定点选择、生产设施布置和工作设计等。

生产系统的运行,是在现行的生产系统中,如何适应市场的变化,按用户的需求,生产合格产品和提供满意服务。

生产过程组织:对生产过程中的劳动者、劳动工具、劳动对象以及生产过程的各个环节、阶段、工序的合理安排,使之在空间上衔接,时间上紧密配合,形成一个协调的产品生产系统。

生产过程组织形式:(1)流水生产线指劳动对象按照一定的工艺过程,顺序地、一件一件地通过各个工作地,并统一的生产速度和路线,完成工序作业的生产过程组织形式。

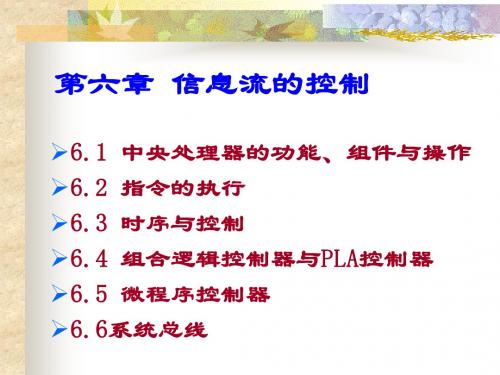

机械系统设计课件:机械系统的信息流与控制的设计 -

4.伺服系統

進給伺服系統一般由伺服電路、伺服驅動裝置及執行部件組成。

進給伺服系統的作用: 接受數控系統發出的進給速度和位移指令信號,由伺服驅動 電路作一定的轉換和放大後,經伺服驅動裝置,驅動執行部 件實現所需的運動。

給出其資訊流系統的設計方案。

資訊流,即為資訊自信息的發源地(資訊源)經資訊傳遞管 道(通道)至資訊的接受地(信宿)的傳遞過程。

資訊流就是資訊的傳遞過程。資Байду номын сангаас流的主體是資訊。

資訊的前身是各種類型的指令和信號。

指令:操作人員根據經驗和機械系統的運行狀況而發出的, 信號:從機械系統的各個被測對象經傳感器測量獲得的,但 這些信號不能直接使用,必須進行信號的轉換、處理。

(1)具有完善的過程輸入/輸出功能 這是微機能否投入機電一體化系統運行的重要條件。 (2)具有即時控制功能 (3)具有高可靠性 (4)具有較強的環境適應性和抗干擾能力 (5)具有豐富的軟體

工業控制電腦系統的分類及應用特點

常用的類型: 可編程控制器(PLC)、匯流排型工業控制電腦、單片機

電腦介面技術

現代檢測和監控裝置

根本目的: 利用各種傳感設備,將一種 形式的被測物理量轉換成為 處理較為方便的另一種形式 的物理量,並採用相應的控 制策略,對其進行控制。

手段: 將感測器的原始輸出信號 進行放大、濾波、整形、 阻抗變換、運算補償、標 定記錄等處理的裝置。

檢

測

和

監

控

裝

置

的

變送器

硬 體 設

第六章信息流的控制2

状态信息,主要是条件码,记录在PSW中。

若程序出现转移时,则在执行周期内还要决定转移地址。 因此,执行周期的操作对不同指令也不相同。 4.指令周期 一条指令从取出到执行完成所需要的时间为指令周期 机器周期 对应了指令执行的不同阶段,如取指周期、 取操作数周期、执行周期等。

6.2.2

指令的执行

一、指令操作流程及指令流程图 每条指令的执行过程可以分解为一组 操作序列,进而分解为一组为操作序列。 这里,“操作”是指功能部件级的动作, 它是可以再分解的。“微操作”是指指令 序列中最基本的、不可再分割的动作。 例如 ,取指令周期中的PC递增操作,它可以分解为 下列微操作: (参见图)

发生器

R0 R1

通用 寄存器组

PC

1.中央处理器的寄存器 (1)指令寄存器(IR)用于保存现行的指令。

(2)程序计数器(PC)用于保存将要取出并执行的指令地 址,也称指令地址寄存器。

(3)通用寄存器组(GR) 可作为ALU的累加器、变址寄 存器、地址指针、指令计数器、数据缓冲器,用于存放操 作数和各种地址信息。 (4)程序状态字寄存器(PSW)用于存放程序运行时的工 作方式、运行结果特征及机器的状态等信息,又称状态寄 存器。 2.指令及地址译码器和微操作产生部件

R

LATCH

R

MAR

(R)+1

MAR

(转下一页)

(接上页)

寄存器型 间址型

自增型

R

LATCH

R

MAR READ

(R)+1

MAR

MDR N

LATCH

取 操 作 数 周 期

两个操作数取完?

Y

(接下页)

取操作数周期的操作与指令的类型及寻 址方式有关。图中:第一次取源操作数, 第二次取目的操作数。源操作数取出后 保存在LA中,目的操作数则保存在LB中。 图中均用LATCH示意。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

• 隐式流是指不是由显式赋值形成的但却又 存在的暗流。

• 间接流是由若干个具有传递关系的显式流 形成的,

• 给定在状态s中的一个客体x和在s’中的客体y。 设H(x|y’)是给定ys’时xs的暧昧度。H(x|y)是在 给定ys时xs的暧昧度。

• 例2 考虑语句序列 “z := x;y := z”。

• 该序列的执行能够通过中间变元z,以及 直接流xz,导致一个间接流xy。

• 但是该序列没有导致流zy,因为y的最 后值没有揭示关于z的初始值的任何信息。

• 其实z只是一个中间变元,不是信息源。

• 例3 考虑语句“z := x+y”和“z := xy”, 此处“”表示按位模2加。

• 一般说来可执行语句的执行都会产生信 息的流动,并改变系统的状态。

• 例如,执行交换两个单元内容的过程 SWITCH(X,Y)的结果使得X的内容 流向Y和Y的内容流向了X。

• 信息流伴随着改变一个客体值的运算。

• 一 个 流 xsys’ 是 允 许 的 , 当 且 仅 当 SC(xs)≤SC(ys’),即y的最后类至少和x的初 始类一样大。

• 3)反对称的:若A≤B且又有B≤A,则有A=B。

• 2、有限格

• 在保护系统中,主体、客体(包括存储段、变量 单元等)的个数是有限的。研究有限格是必要的。 有限格还有以下性质:

1)任何有限格都存在最小上界(也称为最大元素, 记为HIGH)和最大下界(也称为最小元素,记为 LOW)。设L={a1,a2,…,an},根据最大元素与最小 元素的定义有:

关系 2、不同安全类客体之间信息的流动关系。

4.1 信息流的格模型

• 格模型是Denning D.E.于1975年在他的博士 论文“计算机系统中的安全信息流”中发表 的。

• 格模型是用来描述信息流的信道与策略,但 不是指定信息从一个客体流向另一个客体。

• 格模型也是状态转移类模型:通过格结构的 流动策略、状态和状态转换对信息流系统进 行形式化。

x:代表x的名字与它的值,

SC(x):表示它的安全类。

xs:强调x在信息状态s中的值 SC(xs):强调x在信息状态s中的安全类 • 客体安全类SC(x)可是一个常量或变元。

• 静态约束:对于固定类的客体,在x的生 命期中,SC(x)都是常数,即对于所有的 信息状态s和s’都有SC(xs)= SC(xs’)。

• 隐式流与间接流的区别:间接流是由若 干个具有传递关系的显式流形成的,而 隐式流则是指不是由显式赋值形成的但 却又存在的暗流。

• 值得注意的是,甚至当x1时,对y的赋 值会被跳过,流xy也会出现。

• 不过,必须有对y赋值的可能性,并且这 一赋值必须以x的值为控制条件。否则, y的值不能减少关于x的不肯定性。

例如:设(L,⊙,)和(S,∧,∨)是两个格,定义一 个代数系统(L×S,·,+)如下:

对于任意的(a1,b1)、(a2,b2) L×S有:

• (a1,b1)·(a2,b2)=(a1⊙a2,b1∧b2)

• (a1,b1)+(a2,b2)=(a1a2,b1∨b2),则称

• (L×S,·,+)是格(L,⊙,)和(S,∧,∨)的积代 数。

• 例5 考虑语句“if (x=1) and (y=1) then z:= 1”,这里z的初值为0。

• 假定x与y两者都是0或1,且这两种取值 都是等概率的,因此,有H(x)= H(y)=1。

• z=1蕴涵着x=y=1,而z=0蕴涵着x=0的可 能性是2/3,对y也是类似的。(?)

• xy z

• 00 0

• 假设x的取值为0或1,且是等概率的,因 此有H(x)=1。

• 当该语句执行后,y中便含有x的确切值, 使得H(x|y’)=0。因此只有一个比特的信 息(量)从x传送到y。

• 即使x不限制在[0,1]范围内,y的值也减 少了x的不肯定性(y=1蕴涵着x=1,而 y=0蕴涵着x1)。

• 由执行if语句而导致的流xy称为隐式流, 以区别于由一个赋值语句导致的显式流。

• 请注意,如果x的值是已知的,语句“y:= x” 的执行就不导致流xy,这是因为:

H(x|y’)= H(x|y)=H(x)=0。

• 如果x和y都被表达为32比特,则容量就是 32比特。

• 如果x和y都是n维向量,且每一个向量元素 是32比特,则容量是32n比特。

• 在这种情况中,当所有的字都是等概率时, 就达到了满容量。

•

信 率 所

有道分可容布能量,的:流概设x率Ps(y分x的)表布信上示道传在容送状量的态是信s下“息x在量的x之的概

和”,即:

C(,x,y)=Ps(x) I(,x,y,s,s’)

• 注意,如果y能用n比特表达,任何传送 给y的命令序列的信道容量至多是n比特。

• 例1 考虑赋值句 “y := x”。

• 任何一个信息流动策略都可以找到一个 格来描述。

• 如果你给出的流Байду номын сангаас策略不符合一个格的 要求,可以按照格的定义重新把它修改 成一个格.

• 例如,可把图4-3(a)所示非格策略, 改变成图4-3(b)的格图。

• 改变的方法如下:

F

E

High F

C

D

A

B

C

DE

AB

A

B

1、D、E等价,压缩为一个类 Low 2、F、DE无最小上界,可添加一个结点HIGH 3、A、B无最大下界,可添加一个结点Low 4、A、B无最小上界,可添加一个结点AB

{x,y}

{x,z} {y,z}

{x }

{y}

{z}

(b) { } (low)

4、格的乘积

格的代数系统形式:

• 设(L,⊙,)是一个代数系统,⊙和是集合L上的 二元运算。

• 如果运算⊙和都满足交换律、结合律,并且也满足 吸收律(即有a⊙(ab)=a和aa⊙b=a),则代数系统(L, ⊙,)也是格。

信息从x流到y是授权的当且仅当x≤y; • 如果x、y都有可变类,那么SC(y)是它在流动

之后的类,SC(x)是它在流动之前的类。

4.1.3 状态转换与信息流

• 状态转换是由创建和删除一个客体、改 变一个客体的值或它的安全类产生的。

• 设s’是在状态s下执行命令序列后到达的 状态,表示为:s s’。

• 考虑赋值句 “y := x”。认为存在从x到y 的直接流x y。

• 考虑语句序列 “z := x;y := z”。该序 列的执行能够通过中间变元z,以及直接 流xz,导致一个间接流xy。

• 考虑语句“If x=1 then y := 1”。执行本语 句之前,y的初始值为0。

• 当该语句执行后,y中便含有x的确切值, 只有一个比特的信息(量)从x传送到y。

4.1.1 格与信息流动策略

• 1、格的定义:如果(L,≤)是一个偏序集合, L中每一对元素a和b都有最大下界与最小上界, 则称二元组(L,≤)是格。

• 格中的最大下界和最小上界分别用a⊙b和ab表 示。(L,≤)是一个偏序集合,蕴涵着关系≤具 有以下性质(其中A、B、C是L中的元素):

• 1)自反的:A≤A。 2)传递的:若A≤B且B≤C, 则A≤C。

(1) LOW= a1⊙a2⊙…⊙an (2) HIGH= a1a2…an 2)且对于任意元素A∈L有ALOW=A,A⊙HIGH=A,即 LOW为运算的幺元素,HIGH为⊙运算的幺元素。

3、线性格与子集格

1)线性格:在N个元素的集合S上,这N个 元素之间的关系是一个线性序的关系。 对于所有的S中的元素a和b都有: (1)ab=max(a,b) (2)a⊙b=min(a,b) (3)LOW元素对应于位于线性序最低端 元素,而HIGH元素对应于最高端元素。

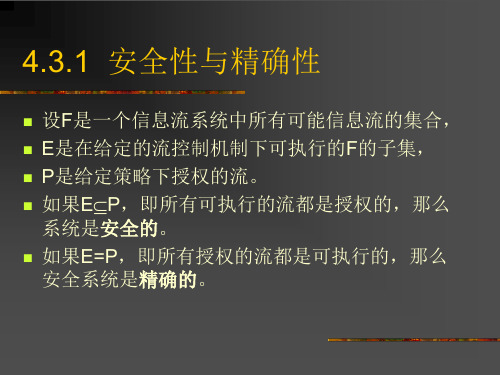

第4章 信息流控制原理

4.1 信息流的格模型 4.2 基于格的多级安全模型 4.3 信息流控制机制综述 4.4 基于执行的信息流控制 4.5 基于编译的信息流控制 4.6 实际系统的信息流机制

概述

• 信息的泄漏原因: 1、访问控制机制有缺陷 2、缺乏适当的信息流策略 3、缺乏实现信息流策略的适当机制。 • 信息流控制策略: 1、规定信息的安全类和客体安全类之间的

• 如果在状态s中y不存在,那么H(x|y)=H(x)。

• 根据信息论的知识,如果H(x|y’)≤H(x|y),那 么在状态s中命令序列的执行导致了从x到y 的信息流,记为xsys’。

• 由流xsys’传送的信息量是: • I(,x,y,s,s’)= H(x|y’) - H(x|y)

• 由此定义可以看出,信息流总是伴随着 改是的最允变后许一类的个至,客少当体和且值x仅的的当运初S算始C(。类xs一)一≤S样个C大(流ys。x’)s,即yys’

• 01 0

• 10 0

• 11 1

• 暧昧度H(x|z’)和H(y|z’)都近似0.7比特, • 因此,x和y传递的信息量各近似于0.3比

2)子集格:给定一个有限集合S,可以由S 上的所有子集集合上的一个非线性排序 形成一个子集格。

• 有序关系≤对应于子集间的包含关系;

• 最大元素对应于所有子集的并(∪), 是全集S本身;

• 最小元素对应于所有子集的交(∩), 是空集{ }。

图4-1 线性格与子集格

1 0 (a)

{x,y,z} (high)

• 假设x是在范围[0,15]中的整数变元,所有 的取值都是等概率的。设pi表示x=i的概率, 显然,当0≤i≤15时,pi=1/16,其他取值时, pi=0 ;

• 如果y初始时不存在,那么:

• H(x|y)=H(x)=pilog2(1/pi)=16·1/16·log216= 4

• 因为在赋值后,x的值能够根据y的值确定, 即H(x|y’)=0。因此有0-4个比特的信息量 传送给y。