神州数码交换机扩展ACL

神州数码交换机路由器命令汇总(最简输入版)

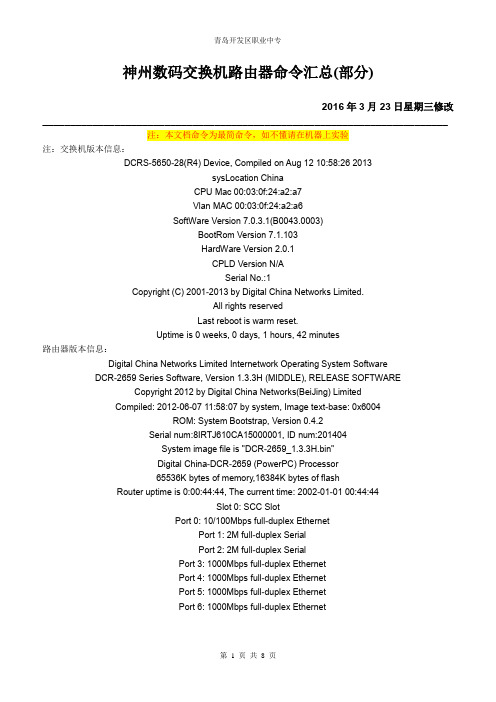

神州数码交换机路由器命令汇总(部分)2016年3月23日星期三修改_________________________________________________________________________注:本文档命令为最简命令,如不懂请在机器上实验注:交换机版本信息:DCRS-5650-28(R4) Device, Compiled on Aug 12 10:58:26 2013sysLocation ChinaCPU Mac 00:03:0f:24:a2:a7Vlan MAC 00:03:0f:24:a2:a6SoftWare Version 7.0.3.1(B0043.0003)BootRom Version 7.1.103HardWare Version 2.0.1CPLD Version N/ASerial No.:1Copyright (C) 2001-2013 by Digital China Networks Limited.All rights reservedLast reboot is warm reset.Uptime is 0 weeks, 0 days, 1 hours, 42 minutes路由器版本信息:Digital China Networks Limited Internetwork Operating System SoftwareDCR-2659 Series Software, Version 1.3.3H (MIDDLE), RELEASE SOFTWARECopyright 2012 by Digital China Networks(BeiJing) LimitedCompiled: 2012-06-07 11:58:07 by system, Image text-base: 0x6004ROM: System Bootstrap, Version 0.4.2Serial num:8IRTJ610CA15000001, ID num:201404System image file is "DCR-2659_1.3.3H.bin"Digital China-DCR-2659 (PowerPC) Processor65536K bytes of memory,16384K bytes of flashRouter uptime is 0:00:44:44, The current time: 2002-01-01 00:44:44Slot 0: SCC SlotPort 0: 10/100Mbps full-duplex EthernetPort 1: 2M full-duplex SerialPort 2: 2M full-duplex SerialPort 3: 1000Mbps full-duplex EthernetPort 4: 1000Mbps full-duplex EthernetPort 5: 1000Mbps full-duplex EthernetPort 6: 1000Mbps full-duplex Ethernet一、交换机配置命令1.基本配置switch > en (enable )进入特权用户模式 switch # con (config) 进入全局配置模式switch (config)# ho switch (hostname) 配置交换机名称 switch (config)# in e1/0/1 进入接口配置模式 switch (config -if -ethernet1/0/1)# exswitch (config)# in vl 1 进入VLAN 配置模式switch (config -if -vlan1)# ip ad 192.168.1.252 255.255.255.0 switch (config -if -vlan1)# exswitch (config)# ena p 1234 配置交换机密码(不加密) switch (config)# ena p 7 1234 配置交换机密码(加密) switch (config)# vl 10 创建vlan switch (config -vlan10)#ex switch (config)# in vl 10switch (config -if -vlan10)# ip ad 172.16.10.1 255.255.255.0 配置VLAN 地址2.生成树技术switch (config)# sp (spanning -tree) 启用全局生成树(默认mstp 生成树技术) switch (config)# sp mo stp/rstp /mstp (生成树/快速生成树/多生成树技术) switch (config)# sp ms 0 p 4096 设置交换机的优先级 默认32768 switch (config)# sh sp (show spanning -tree) 查看生成树3.交换机Web 管理switch (config)# ip ht serswitch (config)# usern admin pa 1234 用户名和密码4.交换机Telnet 管理switch (config)# telnet -s e (telnet enable) 开启telnet 服务 switch (config)# usern admin pa 1234 用户名和密码5.链路聚合(不需启动生成树)switchA (config)# port -g 1 (prot -group) switchA (config)# in e1/0/1-2switchA (config -port -range)# po 1 m on/active switchA (config -port -range)# ex switchA (config)# no port -g 1 删除组1switchB (config)# port -g 2 switchB (config)# in e1/0/3-4switchB (config -port -range)# po 2 m on/active switchB (config -port -range)# ex switchB (config)# no port -g 2 删除组26.交换机MAC 与IP 绑定switch (config)# am e (am enable) 启用全局am 功能 switch (config)# in e1/0/1switch (config_if_ethernet1/0/1)# am p (am port) 打开端口am 功能switch (config_if_ethernet1/0/1)# am m (mac -ip -pool) 00-A0-D1-D1-07-FF 192.168.1.101 switch (config_if_ethernet1/0/1)# ex switch (config)# in e1/0/2输入这条命令会出现: Invalid ENCRYPTED password! Please input the ENCRYPTED password with length 32 密码位数不够32位switch (config_if_ethernet1/0/2)# no am p 解锁端口7.交换机MAC与IP绑定静态绑定switch (config)# in e1/0/1switch (config_if_ethernet1/0/1)# sw p (port-security) 开启绑定功能switch (config_if_ethernet1/0/1)# sw p mac 00-a0-d1- d1-07-ff 添加静态MAC地址switch (config_if_ethernet1/0/1)# sw p max 4 绑定MAC地址的个数(默认为1)动态绑定(实验中交换机没有动态绑定命令)switch (config)# in e1/0/1switch (config_if_ethernet1/0/1)# sw p (port-security) 开启绑定功能switch (config_if_ethernet1/0/1)# sw port-security lockswitch (config_if_ethernet1/0/1)# sw port-security convert 将动态学习到绑定MAC的进行绑定switch # sh port-s add 查看绑定的地址8.交换机DHCP服务器配置switch (config)# service dhcp 启用DHCPswitch (config)# ip dh po poolA定义地址池poolAswitch (dhcp-poolA- config)# netw (network-address) 192.168.1.0 24switch (dhcp-poolA- config)# de (default-router) 192.168.1.254网关switch (dhcp-poolA- config)# dn 60.191.244.5DNS服务器switch (dhcp-poolA- config)# le 3租期3天switch (dhcp-poolA- config)# exswitch (config)# ip dh ex (excluded-add) 192.168.1.252 192.168.1.254 排除地址范围9.保留地址(一个地址池中只能配一个IP-MAC的绑定)switch (config)# ip dh po poolCswitch (dhcp-poolC- config)# ho 192.168.1.100 绑定的IP地址switch (dhcp-poolC- config)# ha (hardware-add) 00-a0-d1- d1-07-ff 绑定的MAC地址switch (dhcp-poolC- config)# de 192.168.1.254 网关10.ACL访问控制列表switchA (config)# ip ac s (standard) test命名标准IP访问列表switchA (config-std-nacl-test)# d (deny) 192.168.100.0 0.0.0.255反子网掩码(路由器上为子网掩码)switchA (config-std-nacl-test)# d 192.168.200.0 0.0.0.255switchA (config-std-nacl-test)# p (permit) a (permit any) 允许所有switchA (config-std-nacl-test)# exswitchA (config)# fir e (firewall enable) 开启ACL功能switchA (config)# in e1/0/1switchA (config-if-interface1/0/1)# ip ac (access-group) test in/out 进in出out (二层交换机上不支持out)11.配置时间范围switchA (config)# time-r worktimeswitchA (config-time-range)# p (periodic) weekd 9:0:0 to 18:0:012.VRRP虚拟路由器冗余协议Master BackupswitchA (config)# router v 1 switchB (config_router)# router v 1switchA (config_router)# v (virtual-ip) 192.168.1.254 switchB (config_router)# v 192.168.1.254 switchA (config_router)# i v 1 (interface vlan 1) switchB (config_router)# i v 1switchA (config_router)# pri 110 switchB (config_router)# enaswitchA (config_router)# c (circuit-failover) v 10 20switchA (config_router)# ena13.DHCP中继DHCP_relay (config)# service dhcp 全局开启DHCP服务DHCP_relay (config)# ip fo u b (ip forward-protocol udp bootps) 全局开启转发DHCP_relay (config)# in vl 10DHCP_relay (config-if-vlan10)# ip h 172.16.1.1 转发到DHCP服务器地址14.DHCP侦听DHCP (config)# service dhcpDHCP (config)# ip dh sn e 开启DHCP侦听功能DHCP (config)# in e1/0/1DHCP (config-if-ethernet1/0/1)# ip d s t (ip dhcp snooping trust)设置上联口为信任口15.端口隔离Switch (config)# is g test s i e1/0/1-2 (isolate-port group test switchport interface e1/0/1-2)e1/0/1-2口不能互相通信,可以和其它端口通信。

路由器交换机配置教程任务5.4扩展ACL

一.扩展访问控制列表的作用

标准

基于源地址 允许和拒绝完整的 TCP/IP协议

扩展

基于源地址和目标地址 指定TCP/IP的特定协议 和端口号

编号范围 1-991

编号范围 100-199

二.扩展访问控制列表的语法

access-list 访问控制列表号 {deny|permit} [通配符掩码] 目的网络地址 [通配符掩码] 协议类型 源网络地址

任务5.5 扩展ACL

【实训目的】

通过配置扩展ACL,理解基于IP地址、协议和端口的包过滤原理和应用 方法,使学生掌握扩展访问控制列表的配置方法。

【实训任务】

1.根据拓扑图连接网络设备,构建局域网。

2.配置扩展ACL,实现数据包的过滤。

3.配置标准ACL,理解和扩展ACL的区别。 4.测试网络连通性。

[运算符 端口号]

协议类型包括IP、TCP、UDP、ICMP、OSPF等。

运算符有lt、gt、eq、neq,分别表示"小于、大于、等于、不等于"。

三.常用协议及端口号

协议 Telnet FTP SMTP POP3 DNS Http TFTP

端口号 23 20/21 25 110 53 80 69

四.扩展ACL配置示例

利用扩展ACL禁止vlan20和vlan 30互访,其它置扩展ACL。 Switch0(config)#access-list 100 deny ip 192.168.20.0 0.0.0.255 192.168.30.0 0.0.0.255 Switch0(config)#access-list 100 permit ip any any Switch0(config)#interface vlan 20 Switch(config-if)#ip access-group 100 in (2)在交换机Swith1上配置扩展ACL。 Switch1(config)#access-list 100 deny ip 192.168.30.0 0.0.0.255 192.168.20.0 0.0.0.255 Switch1(config)#access-list 100 permit ip any any Switch1(config)#interface vlan 30 Switch1(config-if)#ip access-group 100 in

神州数码交换机ACL配置

神州数码交换机ACL配置神州数码交换机 ACL 配置ACL 配置创建编号为 110 的数字扩展访问列表。

拒绝 icmp 报文通过,允许目的地址为192.168.0.1 目的端口为32 的udp 包通过。

Switch(Config)#access-list 110 deny icmp any-source any-destination Switch(Config)#access-list 110 permit udp any-source host-destination 192.168.0.1 dPort 32创建一条编号为20的数字标准IP访问列表,允许源地址为10.1.1.0/24的数据包通过,拒绝其余源地址为10.1.1.0/16 的数据包通过。

Switch(Config)#access-list 20 permit 10.1.1.0 0.0.0.255Switch(Config)#access-list 20 deny 10.1.1.0 0.0.255.255允许防火墙起作用Switch(Config)#firewall enable创建一条名为tcpFlow的命名扩展IP 访问列表Switch(Config)#ip access-list extended tcpFlow创建一条名为ipFlow的命名标准 IP 访问列表Switch(Config)#ip access-list standard ipFlow将名为aaa 的访问列表绑定到端口的出方向上Switch(Config-Ethernet0/0/1)#ip access-group aaa out创建名为udpFlow的扩展访问列表。

拒绝igmp报文通过,允许目的地址为192.168.0.1目的端口为32 的udp 包通过。

Switch(Config)#ip access-list extended udpFlowSwitch(Config-Ext-Nacl-udpFlow)#access-list 110 deny igmp any-source any-destinationSwitch(Config-Ext-Nacl-udpFlow)#access-list 110 permit udp any-source host-destination 192.168.0.1 dPort 32 允许源地址为10.1.1.0/24 的数据包通过,拒绝其余源地址为10.1.1.0/16 的数据包通过。

扩展ACL

Success rate is 0 percent (0/5)

R2#ping10.1.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.1.1.1, timeout is 2 seconds:

U.U.U

R1>

R1>ping10.2.2.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.2.2.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 68/176/252 ms

步骤五:将ACL应用到接口

R3(config)#interface fastethernet 0/0

R3(config-if)#ip access-group100 in

R3(config-if)#exit

步骤六:测试

R1>ping172.16.1.2

Type escape sequence to abort.

R1>telnet10.2.2.1

Trying 10.2.2.1 ...

% Destination unreachable; gateway or host down

R2#ping172.16.1.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.1.2, timeout is 2 seconds:

神州数码交换机路由器配置命令(2023最新版)

神州数码交换机路由器配置命令神州数码交换机路由器配置命令章节一:引言⑴文档目的本文档旨在提供神州数码交换机路由器的详细配置命令,以指导管理员进行设备的初始化和配置。

⑵背景神州数码交换机路由器是一种用于数据传输的网络设备,拥有多种功能和特性。

本文档将介绍如何使用各种命令来配置交换机路由器的不同功能。

⑶受众本文档适用于所有需要配置神州数码交换机路由器的管理员和网络工程师。

章节二:初始化设备⑴登录设备使用如下命令登录设备:`login`⑵修改设备密码使用如下命令修改设备密码:`configure terminalenable secret [password]`章节三:基本配置⑴设置主机名使用如下命令设置设备的主机名:`configure terminalhostname [hostname]`⑵配置IP地质使用如下命令配置设备的IP地质:`configure terminalinterface [interface]ip address [ip-address] [subnet-mask]`⑶设置默认网关使用如下命令设置设备的默认网关:`configure terminalip default-gateway [gateway-address]`章节四:VLAN配置⑴创建VLAN使用如下命令创建一个新的VLAN:`configure terminalvlan [vlan-id]name [vlan-name]`⑵将接口加入VLAN使用如下命令将接口加入指定的VLAN:`configure terminalinterface [interface]switchport mode accessswitchport access vlan [vlan-id]`章节五:路由配置⑴静态路由使用如下命令配置静态路由:`configure terminalip route [destination-network] [subnet-mask] [next-hop]`⑵动态路由使用如下命令配置动态路由协议:`configure terminalrouter [routing-protocol]network [network-address] [subnet-mask]`章节六:安全配置⑴访问控制列表(ACL)使用如下命令配置ACL:`configure terminalaccess-list [acl-number] [permit----deny] [source] [destination] [protocol]`⑵端口安全使用如下命令配置端口安全:`configure terminalinterface [interface]switchport mode accessswitchport port-securityswitchport port-security maximum [max] switchport port-security violation [mode]`章节七:QoS配置⑴优先级队列使用如下命令配置优先级队列:`configure terminalinterface [interface]priority-queue out`⑵带宽限制使用如下命令配置带宽限制:`configure terminalinterface [interface]bandwidth [rate]`章节八:设备管理⑴ NTP服务使用如下命令启用NTP服务:`configure terminalntp server [server-address]`⑵ Telnet和SSH访问使用如下命令配置Telnet和SSH访问:`configure terminalline vty 0 15transport input telnet ssh`⑶登录Banner使用如下命令配置登录Banner:`configure terminalbanner login [banner-text]`附录:本文档涉及附件附件1:设备配置备份说明附录:法律名词及注释⒈ACL:访问控制列表,用于控制网络流量的访问权限。

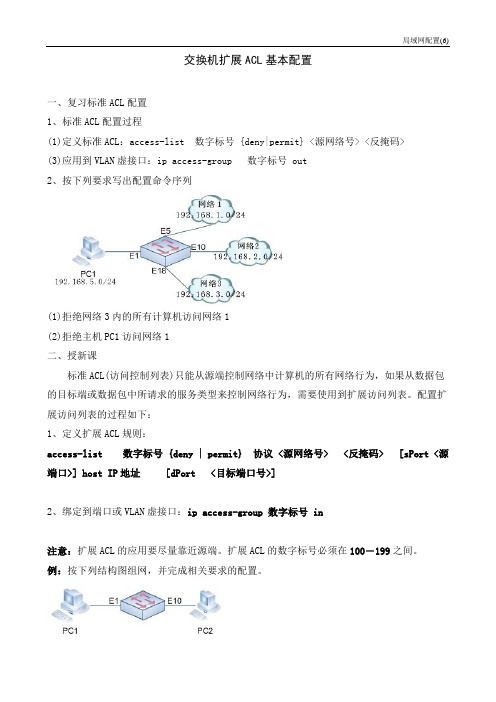

交换机扩展ACL基本配置

交换机扩展ACL基本配置一、复习标准ACL配置1、标准ACL配置过程(1)定义标准ACL:access-list 数字标号 {deny|permit} <源网络号> <反掩码>(3)应用到VLAN虚接口:ip access-group 数字标号 out2、按下列要求写出配置命令序列(1)拒绝网络3内的所有计算机访问网络1(2)拒绝主机PC1访问网络1二、授新课标准ACL(访问控制列表)只能从源端控制网络中计算机的所有网络行为,如果从数据包的目标端或数据包中所请求的服务类型来控制网络行为,需要使用到扩展访问列表。

配置扩展访问列表的过程如下:1、定义扩展ACL规则:access-list 数字标号 {deny | permit} 协议 <源网络号> <反掩码> [sPort <源端口>] host IP地址 [dPort <目标端口号>]2、绑定到端口或VLAN虚接口:ip access-group 数字标号 in注意:扩展ACL的应用要尽量靠近源端。

扩展ACL的数字标号必须在100-199之间。

例:按下列结构图组网,并完成相关要求的配置。

1、下表配置VLAN2、在PC2中运行Windows2003虚拟机,并配置FTP服务(只要求能够提供匿名下载即可)和WEB服务。

3、测试PC1和PC2之间的连通性,PC1能否正确访问PC2中的2个服务?4、拒绝PC1所在网络访问PC2所在的网络。

5、取消以上一题的ACL应用6、拒绝PC1所在网络访问PC2虚拟机中的FTP服务,并测试配置是否成功?7、拒绝PC1所在网络访问PC2虚拟机中的WEB和FTP服务,并测试配置是否成功?作业:按下列拓扑结构图写出相关配置命令1、下表配置VLAN2、拒绝PC1所在网络访问PC2所在的网络。

3、拒绝PC1所在网络访问PC2虚拟机中的WEB和FTP服务。

由器交换机配置任务5.4扩展acl教学教案

实例演示与操作指南

```

access-list 101 deny tcp 192.168.1.0 0.0.0.255 any eq 80

实例演示与操作指南

access-list

101

permit ip any any

流量统计与分析

利用扩展ACL的匹配计数功能,对 网络流量进行统计和分析,为网络 优化和故障排查提供数据支持。

QoS服务质量保障

优先级标记

通过扩展ACL对特定流量进行识别和标记,以便在网络设备中实施 优先级队列调度,确保关键业务流量的低延迟、高可靠性传输。

拥塞避免与控制

结合扩展ACL和QoS技术,实现拥塞避免和控制机制,如尾丢弃、 随机早期检测等,降低网络拥塞对业务的影响。

任务要求

学员需要了解扩展ACL的基本原 理和功能,掌握配置命令和步骤 ,能够独立完成扩展ACL的配置 和测试。

配置步骤详解

步骤一

确定访问控制需求

步骤二

登录设备并进入配置模式

配置步骤详解

使用控制台线或远程登录方式连接到 路由器或交换机,并进入全局配置模 式。

步骤三:定义扩展ACL

使用命令`access-list [number] [permit|deny] [protocol] [source address] [source port] [destination address] [destination port]`定义扩展ACL规则。其中, [number]为ACL编号, [permit|deny]为允许或拒绝访问, [protocol]为协议类型,[source address]和[destination address]分 别为源地址和目的地址,[source port]和[destination port]分别为源

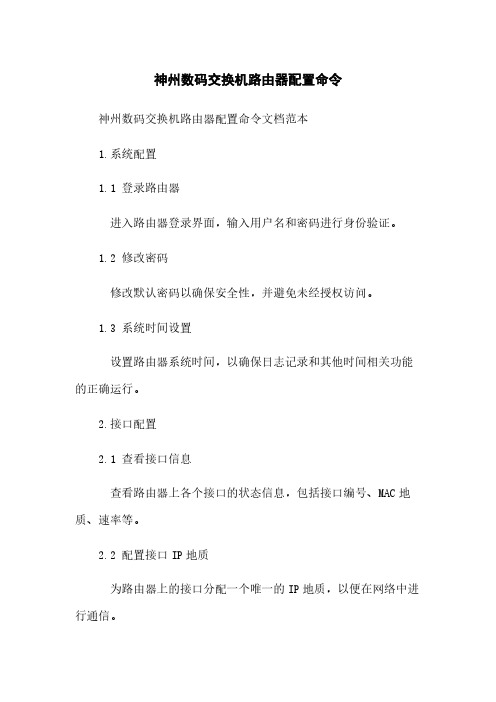

神州数码交换机路由器配置命令

神州数码交换机路由器配置命令神州数码交换机路由器配置命令文档范本1.系统配置1.1 登录路由器进入路由器登录界面,输入用户名和密码进行身份验证。

1.2 修改密码修改默认密码以确保安全性,并避免未经授权访问。

1.3 系统时间设置设置路由器系统时间,以确保日志记录和其他时间相关功能的正确运行。

2.接口配置2.1 查看接口信息查看路由器上各个接口的状态信息,包括接口编号、MAC地质、速率等。

2.2 配置接口IP地质为路由器上的接口分配一个唯一的IP地质,以便在网络中进行通信。

3.静态路由配置3.1 添加静态路由添加路由器的静态路由表,将目的网络与下一跳的出接口进行绑定。

3.2 删除静态路由删除不再需要的静态路由表项,以避免冗余和失效路由的影响。

4.动态路由配置4.1 配置动态路由协议配置常见的路由协议,如OSPF、BGP等,使路由器能够通过动态协议学习和更新路由表。

4.2 配置路由器之间的邻居关系配置路由器之间的邻居关系,并通过协议交换路由信息。

5.QoS配置5.1 配置带宽限制对指定的流量进行带宽限制,以确保网络资源的公平分配。

5.2 配置流量分类根据不同的流量类型,进行分类和标记,以便在网络中进行优先处理。

6.安全配置6.1 ACL配置配置访问控制列表(ACL),限制网络中某些主机或网络的访问权限。

6.2 配置防火墙配置防火墙规则,控制网络流量的进出。

7.网络管理配置7.1 配置SNMP配置简单网络管理协议(SNMP),以便对路由器进行监控和管理。

7.2 配置日志记录配置路由器的日志记录功能,记录重要的系统事件和错误信息。

8.附件本文档附带了相关的配置示例和常见问题解答。

9.法律名词及注释在本文档中所涉及的法律名词和相关注释的完整列表。

神州数码交换机DCRS-5650-28和路由器DCR-2626命令总结

神州数码交换机DCRS-5650-28和路由器DCR-2626命令总结.txt真正的好朋友并不是在一起有说不完的话题,而是在一起就算不说话也不会觉得尴尬。

你在看别人的同时,你也是别人眼中的风景。

要走好明天的路,必须记住昨天走过的路,思索今天正在走着的路。

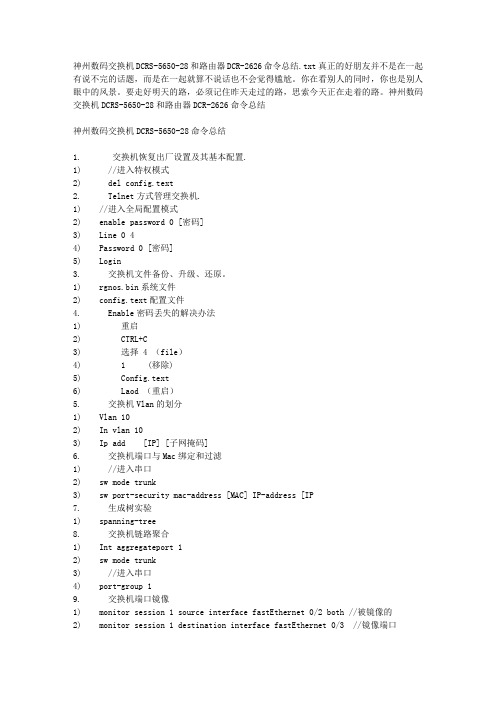

神州数码交换机DCRS-5650-28和路由器DCR-2626命令总结神州数码交换机DCRS-5650-28命令总结1. 交换机恢复出厂设置及其基本配置.1) //进入特权模式2) del config.text2. Telnet方式管理交换机.1) //进入全局配置模式2) enable password 0 [密码]3) Line 0 44) Password 0 [密码]5) Login3. 交换机文件备份、升级、还原。

1) rgnos.bin系统文件2) config.text配置文件4. Enable密码丢失的解决办法1) 重启2) CTRL+C3) 选择 4 (file)4) 1 (移除)5) Config.text6) Laod (重启)5. 交换机Vlan的划分1) Vlan 102) In vlan 103) Ip add [IP] [子网掩码]6. 交换机端口与Mac绑定和过滤1) //进入串口2) sw mode trunk3) sw port-security mac-address [MAC] IP-address [IP7. 生成树实验1) spanning-tree8. 交换机链路聚合1) Int aggregateport 12) sw mode trunk3) //进入串口4) port-group 19. 交换机端口镜像1) monitor session 1 source interface fastEthernet 0/2 both //被镜像的2) monitor session 1 destination interface fastEthernet 0/3 //镜像端口10. 多层交换机静态路由实验1) ip route [存在的IP段] [子网掩码] [下一跳IP]11. RIP动态路由1) router rip2) version 23) network [IP段]4) no auto-summary12. 端口安全1) //进入端口2) switchport port-security //开启端口安全3) switchport port-security maximum 5 //最大连接5.4) sw port-security violation shutdown //超出就shudown13. OSPF动态路由1) router ospf2) network [IP段] [反码] area 014. 标准ACL实验1) access-list 1 deny 192.168.1.0 0.0.0.255 //拒绝访问的IP段2) access-list 1 permit 192.168.1.0 0.0.0.255 //允许的IP段3) //进入端口4) ip access-group 1 in //把控制列表1 配入端口,进入控制5) ip access-group 1 out //把控制列表1 配入端口,输出控制15. 扩展ACL实验1) access-list 101 deny tcp A.B.C.D 255.255.255.0 A.B.C.D 255.255.255.0 eq ftp(WWW)// 禁止前面个网段访问后面个网段的FTP或者WWW16. 交换机单向访问控制1) //使用标准ACL2) access-list 1 deny 192.168.1.0 0.0.0.2553) //进入端口4) ip access-group 1 in17. 交换机DHCP服务器配置1) service dhcp2) ip dhcp ping packets 13) ip dhcp excluded-address [ip1] [IP 2] //设置排斥的IP地址从1到2开始4) ip dhcp pool [名字]5) lease infinite //永久租用6) network [IP段] [子网掩码]7) default-router [网关IP]8) dns-server [NDS IP]18. 交换机DHCP中继功能1) service dhcp2) //进入VLAN3) ip helper-address [DHCP的网管]19. 交换机VRRP实验1) //进入VLAN2) vrrp 10 ip [IP] //设置vrrp虚拟网关3) vrrp 10 priority 150 //设置优先级为150(默认100)20. 交换机QOS实验 car1) //1.扩展控制列表,2策略,3方法 4配入端口2) access-list 101 permit ip host A.B.C.D any //定义要限速的IP3) class-map xiansu1 //创建class-map 名字为xiansu14) match access-group 101 //把控制列表套入策略xiansu15) policy-map pozz 创建policy-map名字为pozz6) class xiansu17) police 8000 512 exceed-action drop //限速值为8000 kbit ,512KB8) //进入端口9) service-policy input pozz神州数码路由器DCR-2626命令总结1. 路由器telneta) //进入全局配置模式b)c) enable password 0 [密码]d) Line vty 0 4e) Password 0 [密码]2. Login路由器weba) //先建立用户密码b) Ip http port 80 //开启web端口为803. 路由器广域网HDLC封装配置a) encapsulation hdlc4. 路由器广域网PPP封装配置a) encapsulation ppp5. 路由器广域网PPP封装PAP配置a) encapsulation pppb) ppp authentication papc) ppp pap sent-username [用户] password 0 [密码] //验证方d) username [用户名] password 0 [密码] //被验证方6. 路由器广域网PPP封装CHAP配置a) encapsulation pppb) ppp authentication CHAP7. ppp chap hostname [对方电脑]8. ppp chap password 0 12345687a) Ip nat Inside 设置为内网接口b) ip nat outside 设置为外网接口c) access-list 10 permit A.B.C.D 0.0.0.255 //配置允许访问的ACLd) ip nat inside source list 10 interface serial 1/0 overload //允许访问外网的ACL9. NAT内网映射a) ip nat inside source static tcp 192.168.1.1 80 interface s4/0 //把IP的80端口射到s4/0端口10. 策略路由(PBR)配置Access-list 101 permit ip host A.B.C.D any //定义ACLRoute-map test permit10 ..\\定义策略Match ip add0020101 .//匹配ACLSet int null 0 //如果匹配就丢弃Set ip next-hop A.B.C.D //如果匹配就放到下一条Route-map test permit 20 //如果不匹配执行默认路由Int f 0/1 //进入端口Ip policy route-map test //关联策略11. 路由在发布a) 当出现多动态路由的时候,一个网段只声明一次,要和下一条的协议一样b) Reredistribute rip subnets 重分布RIP路由redistribute static subnets 重分布静态路由5650S-1(config)#router rip5650S-1(config-router)#version 25650S-1(config-router)#redistribute ospf5650S-1(config-router)#redistribute stati12. 配置QOSa) //1.扩展控制列表,2策略,3方法 4配入端口b) access-list 101 permit ip host A.B.C.D any //定义要限速的IPc) class-map xiansu1 //创建class-map 名字为xiansu1d) match access-group 101 //把控制列表套入策略xiansu1e) policy-map pozz 创建policy-map名字为pozzf) class xiansu1g) police 8000 512 exceed-action drop //限速值为8000 kbit ,512KBh) //进入端口i) service-policy input pozz13. VPN,pptpa) ip local pool text 192.168.2.2 192.168.2.20 //定义获取VPN的地址池,b) interface Virtual-Template 1 //进入虚接口1c) ppp authentication pap //配置认证方式d) ip unnumbered FastEthernet 1/0 //继承接口IPe) peer default ip address pool pptp //关联地址池f) //进入全局模式g) vpdn enable //开启VPNh) vpdn-group PPTP //定义组名称i) accept-dialin //允许拨入访问j) protocol pptp //允许拨入访问得协议k) virtual-template 1 //关联虚接口,拨入时候分配给用户得虚接口。

标准ACL、扩展ACL和命名ACL的配置详解

标准ACL、扩展ACL和命名ACL的配置详解访问控制列表(ACL)是应⽤在路由器接⼝的指令列表(即规则)。

这些指令列表⽤来告诉路由器,那些数据包可以接受,那些数据包需要拒绝。

访问控制列表(ACL)的⼯作原理ACL使⽤包过滤技术,在路由器上读取OSI七层模型的第3层和第4层包头中的信息。

如源地址,⽬标地址,源端⼝,⽬标端⼝等,根据预先定义好的规则,对包进⾏过滤,从⽽达到访问控制的⽬的。

ACl是⼀组规则的集合,它应⽤在路由器的某个接⼝上。

对路由器接⼝⽽⾔,访问控制列表有两个⽅向。

出:已经过路由器的处理,正离开路由器的数据包。

⼊:已到达路由器接⼝的数据包。

将被路由器处理。

如果对路由器的某接⼝应⽤了ACL,那么路由器对数据包应⽤该组规则进⾏顺序匹配,使⽤匹配即停⽌的,不匹配则使⽤默认规则的⽅式来过滤数据包。

如下图:访问控制列表的类型标准访问控制列表:根据数据包的源IP地址来允许或拒绝数据包,标准访问控制列表的访问控制列表号是1-99。

扩展访问控制列表:根据数据包的源IP地址,⽬的IP地址,指定协议,端⼝和标志,来允许或拒绝数据包。

扩展访问控制列表的访问控制列表号是100-199配置标准控制列表创建标准ACL的语法如下:Router(config)#access-list access-list-number {permit|deny} source [souce-wildcard]下⾯是命令参数的详细说明access-list-number:访问控制列表号,标准ACL取值是1-99。

permit|deny:如果满⾜规则,则允许/拒绝通过。

source:数据包的源地址,可以是主机地址,也可以是⽹络地址。

source-wildcard:通配符掩码,也叫做反码,即⼦⽹掩码去反值。

如:正常⼦⽹掩码255.255.255.0取反则是0.0.0.255。

删除已建⽴的标准ACL语法如下:Router(config)#no access-list access-list-number列如:创建⼀个ACL允许192.168.1.0⽹段的所有主机。

神州数码交换机路由器命令汇总(最简输入版)解析

神州数码交换机路由器命令汇总(部分)2016年3月23日星期三修改_________________________________________________________________________注:本文档命令为最简命令,如不懂请在机器上实验注:交换机版本信息:DCRS-5650-28(R4) Device, Compiled on Aug 12 10:58:26 2013sysLocation ChinaCPU Mac 00:03:0f:24:a2:a7Vlan MAC 00:03:0f:24:a2:a6SoftWare Version 7.0.3.1(B0043.0003)BootRom Version 7.1.103HardWare Version 2.0.1CPLD Version N/ASerial No.:1Copyright (C) 2001-2013 by Digital China Networks Limited.All rights reservedLast reboot is warm reset.Uptime is 0 weeks, 0 days, 1 hours, 42 minutes路由器版本信息:Digital China Networks Limited Internetwork Operating System SoftwareDCR-2659 Series Software, Version 1.3.3H (MIDDLE), RELEASE SOFTWARECopyright 2012 by Digital China Networks(BeiJing) LimitedCompiled: 2012-06-07 11:58:07 by system, Image text-base: 0x6004ROM: System Bootstrap, Version 0.4.2Serial num:8IRTJ610CA15000001, ID num:201404System image file is "DCR-2659_1.3.3H.bin"Digital China-DCR-2659 (PowerPC) Processor65536K bytes of memory,16384K bytes of flashRouter uptime is 0:00:44:44, The current time: 2002-01-01 00:44:44Slot 0: SCC SlotPort 0: 10/100Mbps full-duplex EthernetPort 1: 2M full-duplex SerialPort 2: 2M full-duplex SerialPort 3: 1000Mbps full-duplex EthernetPort 4: 1000Mbps full-duplex EthernetPort 5: 1000Mbps full-duplex EthernetPort 6: 1000Mbps full-duplex Ethernet一、交换机配置命令1.基本配置switch > en (enable )进入特权用户模式 switch # con (config) 进入全局配置模式switch (config)# ho switch (hostname) 配置交换机名称 switch (config)# in e1/0/1 进入接口配置模式 switch (config -if -ethernet1/0/1)# exswitch (config)# in vl 1 进入VLAN 配置模式switch (config -if -vlan1)# ip ad 192.168.1.252 255.255.255.0 switch (config -if -vlan1)# exswitch (config)# ena p 1234 配置交换机密码(不加密) switch (config)# ena p 7 1234 配置交换机密码(加密) switch (config)# vl 10 创建vlan switch (config -vlan10)#ex switch (config)# in vl 10switch (config -if -vlan10)# ip ad 172.16.10.1 255.255.255.0 配置VLAN 地址2.生成树技术switch (config)# sp (spanning -tree) 启用全局生成树(默认mstp 生成树技术) switch (config)# sp mo stp/rstp /mstp (生成树/快速生成树/多生成树技术) switch (config)# sp ms 0 p 4096 设置交换机的优先级 默认32768 switch (config)# sh sp (show spanning -tree) 查看生成树3.交换机Web 管理switch (config)# ip ht serswitch (config)# usern admin pa 1234 用户名和密码4.交换机Telnet 管理switch (config)# telnet -s e (telnet enable) 开启telnet 服务 switch (config)# usern admin pa 1234 用户名和密码5.链路聚合(不需启动生成树)switchA (config)# port -g 1 (prot -group) switchA (config)# in e1/0/1-2switchA (config -port -range)# po 1 m on/active switchA (config -port -range)# ex switchA (config)# no port -g 1 删除组1switchB (config)# port -g 2 switchB (config)# in e1/0/3-4switchB (config -port -range)# po 2 m on/active switchB (config -port -range)# ex switchB (config)# no port -g 2 删除组26.交换机MAC 与IP 绑定switch (config)# am e (am enable) 启用全局am 功能 switch (config)# in e1/0/1switch (config_if_ethernet1/0/1)# am p (am port) 打开端口am 功能switch (config_if_ethernet1/0/1)# am m (mac -ip -pool) 00-A0-D1-D1-07-FF 192.168.1.101 switch (config_if_ethernet1/0/1)# ex switch (config)# in e1/0/2输入这条命令会出现: Invalid ENCRYPTED password! Please input the ENCRYPTED password with length 32 密码位数不够32位switch (config_if_ethernet1/0/2)# no am p 解锁端口7.交换机MAC与IP绑定静态绑定switch (config)# in e1/0/1switch (config_if_ethernet1/0/1)# sw p (port-security) 开启绑定功能switch (config_if_ethernet1/0/1)# sw p mac 00-a0-d1- d1-07-ff 添加静态MAC地址switch (config_if_ethernet1/0/1)# sw p max 4 绑定MAC地址的个数(默认为1)动态绑定(实验中交换机没有动态绑定命令)switch (config)# in e1/0/1switch (config_if_ethernet1/0/1)# sw p (port-security) 开启绑定功能switch (config_if_ethernet1/0/1)# sw port-security lockswitch (config_if_ethernet1/0/1)# sw port-security convert 将动态学习到绑定MAC的进行绑定switch # sh port-s add 查看绑定的地址8.交换机DHCP服务器配置switch (config)# service dhcp 启用DHCPswitch (config)# ip dh po poolA定义地址池poolAswitch (dhcp-poolA- config)# netw (network-address) 192.168.1.0 24switch (dhcp-poolA- config)# de (default-router) 192.168.1.254网关switch (dhcp-poolA- config)# dn 60.191.244.5DNS服务器switch (dhcp-poolA- config)# le 3租期3天switch (dhcp-poolA- config)# exswitch (config)# ip dh ex (excluded-add) 192.168.1.252 192.168.1.254 排除地址范围9.保留地址(一个地址池中只能配一个IP-MAC的绑定)switch (config)# ip dh po poolCswitch (dhcp-poolC- config)# ho 192.168.1.100 绑定的IP地址switch (dhcp-poolC- config)# ha (hardware-add) 00-a0-d1- d1-07-ff 绑定的MAC地址switch (dhcp-poolC- config)# de 192.168.1.254 网关10.ACL访问控制列表switchA (config)# ip ac s (standard) test命名标准IP访问列表switchA (config-std-nacl-test)# d (deny) 192.168.100.0 0.0.0.255反子网掩码(路由器上为子网掩码)switchA (config-std-nacl-test)# d 192.168.200.0 0.0.0.255switchA (config-std-nacl-test)# p (permit) a (permit any) 允许所有switchA (config-std-nacl-test)# exswitchA (config)# fir e (firewall enable) 开启ACL功能switchA (config)# in e1/0/1switchA (config-if-interface1/0/1)# ip ac (access-group) test in/out 进in出out (二层交换机上不支持out)11.配置时间范围switchA (config)# time-r worktimeswitchA (config-time-range)# p (periodic) weekd 9:0:0 to 18:0:012.VRRP虚拟路由器冗余协议Master BackupswitchA (config)# router v 1 switchB (config_router)# router v 1switchA (config_router)# v (virtual-ip) 192.168.1.254 switchB (config_router)# v 192.168.1.254 switchA (config_router)# i v 1 (interface vlan 1) switchB (config_router)# i v 1switchA (config_router)# pri 110 switchB (config_router)# enaswitchA (config_router)# c (circuit-failover) v 10 20switchA (config_router)# ena13.DHCP中继DHCP_relay (config)# service dhcp 全局开启DHCP服务DHCP_relay (config)# ip fo u b (ip forward-protocol udp bootps) 全局开启转发DHCP_relay (config)# in vl 10DHCP_relay (config-if-vlan10)# ip h 172.16.1.1 转发到DHCP服务器地址14.DHCP侦听DHCP (config)# service dhcpDHCP (config)# ip dh sn e 开启DHCP侦听功能DHCP (config)# in e1/0/1DHCP (config-if-ethernet1/0/1)# ip d s t (ip dhcp snooping trust)设置上联口为信任口15.端口隔离Switch (config)# is g test s i e1/0/1-2 (isolate-port group test switchport interface e1/0/1-2)e1/0/1-2口不能互相通信,可以和其它端口通信。

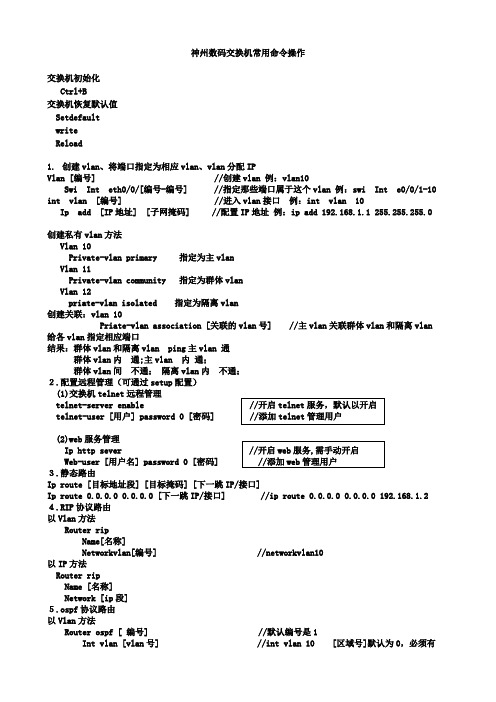

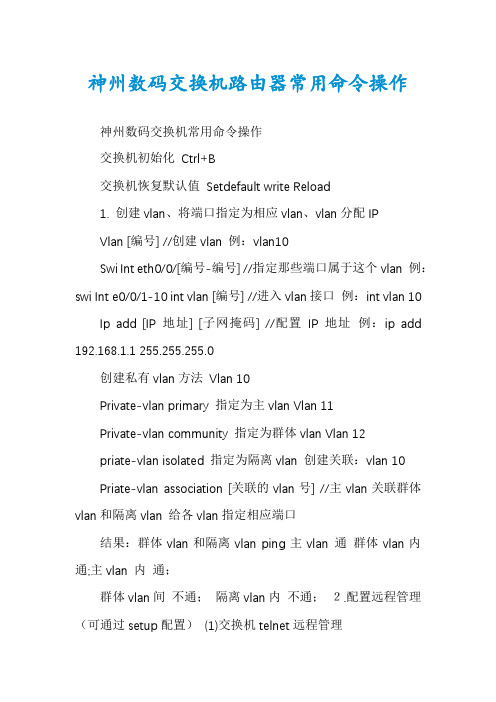

神州数码交换机路由器常用命令操作

神州数码交换机常用命令操作交换机初始化Ctrl+B交换机恢复默认值SetdefaultwriteReload1.创建vlan、将端口指定为相应vlan、vlan分配IPVlan [编号] //创建vlan 例:vlan10Swi Int eth0/0/[编号-编号] //指定那些端口属于这个vlan 例:swi Int e0/0/1-10 int vlan [编号] //进入vlan接口例:int vlan 10 Ip add [IP地址] [子网掩码] //配置IP地址例:ip add 192.168.1.1 255.255.255.0创建私有vlan方法Vlan 10Private-vlan primary 指定为主vlanVlan 11Private-vlan community 指定为群体vlanVlan 12priate-vlan isolated 指定为隔离vlan创建关联:vlan 10Priate-vlan association [关联的vlan号] //主vlan关联群体vlan和隔离vlan 给各vlan指定相应端口结果:群体vlan和隔离vlan ping主vlan 通群体vlan内通;主vlan 内通;群体vlan间不通;隔离vlan内不通;2.配置远程管理(可通过setup配置)(1)交换机telnet远程管理telnet-server enable //开启telnet服务,默认以开启telnet-user [用户] password 0 [密码] //添加telnet管理用户(2)web服务管理Ip http sever //开启web服务,需手动开启Web-user [用户名] password 0 [密码] //添加web管理用户3.静态路由Ip route [目标地址段] [目标掩码] [下一跳IP/接口]Ip route 0.0.0.0 0.0.0.0 [下一跳IP/接口] //ip route 0.0.0.0 0.0.0.0 192.168.1.2 4.RIP协议路由以Vlan方法Router ripName[名称]Networkvlan[编号] //networkvlan10以IP方法Router ripName [名称]Network [ip段]5.ospf协议路由以Vlan方法Router ospf [ 编号] //默认编号是1Int vlan [vlan号] //int vlan 10 [区域号]默认为0,必须有Ip ospf enable area [区域号] //ip ospf enable area 0以IP方法Router ospf [ 编号]Router-id [ip地址]Network [自己的IP] [网关] area 0 //network 192.168.1.1/24 area 0 6.生成树协议1)Stp模式配置spanning-tree //启用生成树spanning-tree mode stp //设置生成树模式spanning-tree mst 0 priority 4096 //设置生成树交换机优先级2)mstp的配置spanning-treespanning-tree mst configurationname [名称]instance [实例号] vlan [编号]spanning-tree mst [实例号] priority 4096 //设置生成树交换机优先级spanning-tree mst [实例号] port-priority 16 //设置生成树端口优先级3)配置成快速启用端口Int e0/0/[编号-编号]Spanning-tree portfast7.链路聚合(手工)port-group [组号] //创建聚合组号int e0/0/[做链路的那几个端口号] //将端口加入聚合组port-group [组号] mode on8.链路聚合(LACP动态生成)port-group [组号]int e0/0/[做链路的那几个端口号](交换机A的配置)port-group [组号] mode active(交换机B的配置)port-group [组号] mode passive9.trunkInt e0/0/[端口]Sw mode trunk //设置为trunkSw trunk allowed vlan all //划分到所有vlan10.Mac地址和端口绑定(单个)Int e0/0/[端口]Sw port-securitySw port-security mac-address [mac地址]11.Mac地址和端口绑定(多个)Inte0/0/[端口]Sw port-securitySw port-security maximum [安全mac地址个数如:3]sw port-security mac-address [mac地址]sw port-security mac-address [mac地址]sw port-security mac-address [mac地址]12.Mac地址和端口绑定(动态学习)Int e0/0/[端口]Sw port-security maximumSw port-security maximum lockSw port-security maximum convert13.mac地址表绑定mac-address-table static address[mac地址]vlan[编号]inte0/0/[编号]//解释:让mac地址只能在指定vlan中的指定端口中使用,其他的都不能使用(未测试) 14. 端口安全1) int e0/0/1-10 //进入端口,只能在access口上配置2) switchport port-security //开启端口安全功能3) switchport port-security maximum 5 //配置端口安全最大连接数4) sw port-security violation shutdown //配置违例处理方式5).sw port-security mac-address [mac地址] //配置mac地址绑定15. 交换机端口镜像(将源端口数据复制到目标端口)1) monitor session 1 source interface fastEthernet 0/2 both //源端口、被镜像的端口2) monitor session 1 destiNation interface fastEthernet 0/3 //目标端口、镜像端口16.dhcp配置1)交换机做dhcp服务器配置Service dhcp //启用DHCP服务Ip dhcp pool [地址池名]Network-address [IP段如:192.168.1.0] [掩码数如:24]Lease[租用天数]Default-router[网关IP]Dns-server[DNS的IP]Ip dhcp excluded-address<开始地址><结束地址>//指定网段中不分配的IP地址2)Dhcp中继服务的配置Service dhcpIp forward-protocol udp bootps //配置DHCP中继转发port端口的UDP广播报文,默认67端口Int vlan [编号]或在接口上配置 //int e0/0/[编号]Ip help-address [服务器IP] //指定DHCP中继转发的UDP报文的目标地址17.ACL IP访问控制下面2条是开启ACLFirewall enable //开启包过滤功能Firewall default permit //设置默认动作为允许//定义标准访问控制列表 //定义访问列表Ip access-list standard test //在端口上应用列表Deny 192.168.1.100.00.0.0.0.255//禁止IP段访问Deny 192.168.200.11 0.0.0.0//禁止单个IP访问Denytcp192.168.200.00.0.0.255any-destinationd-port23//拒绝IP段telnet数据Permit192.168.1.100.00.0.0.0.255//允许IP段访问Deny192.168.200.110.0.0.0//允许IP访问//绑定ACL到各个端口Inte0/0/[端口]Ip access-group test in//验证方法Show access-group标准ACL实验1) access-list 1 deny 192.168.1.0 0.0.0.255 //拒绝访问的IP段2) access-list 1 permit 192.168.1.0 0.0.0.255 //允许的IP段3) //进入端口4) ip access-group 1 in //把控制列表1 配入端口,进入控制5) ip access-group 1 out //把控制列表1 配入端口,输出控制15. 扩展ACL实验1) access-list 101 deny tcp A.B.C.D 255.255.255.0 A.B.C.D 255.255.255.0 eq ftp(WWW)// 禁止前面个网段访问后面个网段的ftp或者WWW16. 交换机单向访问控制1) //使用标准ACL2) access-list 1 deny 192.168.1.0 0.0.0.2553) //进入端口4) ip access-group 1 in神州数码路由器常用命令操作路由器初始化:ctrl+breakNopassword路由器恢复默认值dirDel startup-configReboot1.进入端口给端口分配IPInt [端口]Ip add [ip] [子网掩码]No shuFC串口配置时钟频率Ph sp 640002.静态路由Ip route [目标地址段] [目标掩码] [下一跳IP/接口]Ip route 0.0.0.0 0.0.0.0 [下一跳IP/接口] //默认路由Ip route 0.0.0.0 0.0.0.0 [下一跳IP/接口] 10 //浮动路由3.RIP协议路由Router ripNetwork [ip段]4.ospf协议路由Router ospf [进程号]Router-id [ip地址]Network [自己的IP段] [子网掩码] area [区域号如:0]5.telnet开启方法1Aaa authen enable default lineAaa authen login default lineEnable passwd [密码]Line vty 0 4Password [密码]方法2Username [用户名] password [密码]Aaa authentication login [用户名] localLine vty 0 4Login authentication [刚刚那个用户名]6.web访问配置Username [用户] password 0 [密码] //添加用户Ip http webm-type[web配置方式] //选择方式.高级,典型,向导Ip http port[端口] //配置web端口7.ppp协议时钟频率physical-layer speed 64000封装PPP协议Int s0/[编号]Enc ppp //封装PPP协议单向验证(验证方式为PAP和CHAP)验证方Aaa authen ppp default localUsername [用户名] password [密码]Int s0/[编号]Enc pppPpp authen pap被验证方Aaa authen ppp default localInt s0/[编号]Enc pppPpp pap sen [用户名] passwd [密码]双向验证:9.hdlcInt s0/[编号]Enc hdlc //和PPP差不多,都在端口中配置10.dhcp配置Ip dhcp pool[地址池名]Network 192.168.2.0 255.255.255.0 //定义网络段Range 192.168.2.10 192.168.2.20 //定义地址范围Default-router [IP] //配置网关Dns-sever [ip] //配置NDS的IPLease [天数] //租用天数//退回配置模式(config)Ip dhcpd enable//开启dhcp11.Nat网络地址转换分为三种静态地址转换、动态地址转换、端口复用第一种1对1的网络地址转换,也叫静态地址转换,主要用于发布服务器(FTP/WEB/telnet)1)定义内外口在端口下输入ip nat inside ip nat outside2)配置地址转换:ip nat inside source static <服务器地址> <公网地址>ip nat inside source static tcp <服务器地址> 80 <公网地址> 80 发布WWW服务ip nat inside source static tcp <服务器地址> 20 <公网地址> 20 发布ftp服务ip nat inside source static tcp <服务器地址> 21 <公网地址> 21ip nat inside source static tcp <服务器地址> 23 <公网地址> 23 允许telnet远程登陆第二种多对多的网络地址转换,也叫动态地址转换1)定义内外口在端口下输入ip nat inside ip nat outside2)定义内网访问列表(标准)和外网的地址池定义内网访问列表:ip access-list standard <列表名>permit <vlan段> <反掩码> //定义允许转换的源地址范围定义外网的地址池:ip nat pool <地址池名> <外网开始地址> <外网结束地址> netmask <子网掩码> 3)配置地址转换:ip nat inside source list <列表名> pool <地址池名> overload第三种多对一的网络地址转换,也叫端口复用(natp)1)定义内外口在端口下输入ip nat inside ip nat outside2)定义内网访问列表定义内网访问列表:ip access-list standard <列表名>permit <vlan段> <反掩码>3)配置地址转换:ip nat inside source list <列表名> interface <外网接口编号> overload12.vpn(L2TP/PPTP)的配置//A到B的数据传输实例ROUTER-A的配置Intvirtual-tunnel0Ipadd172.16.1.2255.255.255.0***********************Pppchappassword[密码]//退回配置模式(config)VpdnenableVpdn-group0Request-dialinInitiate-toip192.168.1.2priority1Protocol12tp//退回配置模式(config)Iproute192.168.2.0255.255.255.0virtual-tunel0ROUTER-B的配置13、路由重分布redistribute static 重分布静态路由default-information originate 重分布默认路由redistribute connect 重分布直连网段redistribute rip 重分布RIP路由redistribute ospf <进程号> 重分布OSPF路由default-metric [权值] 设置路由权值14、策略路由1)定义内网访问列表:ip access-list standard <列表名>permit <vlan段> <反掩码>2)定义路由图route-map <图名> <图号1> permit/denymatch ip address <列表名>set ip next-hop <ip-address> 设置下一跳地址或 set interface fastethernet < > 设置出口route-map <图名> <图号2> permit/denymatch ip address <列表名>set ip next-hop <ip-address> 设置下一跳地址或 set interface fastethernet < > 设置出口3)在指定路由器的入口上应用路由图Router(config-if)#ip policy route-map <图名>15、Rip 认证:在端口上进行认证(要求在两台设备的路由端口配置)RIP版本1不支持认证。

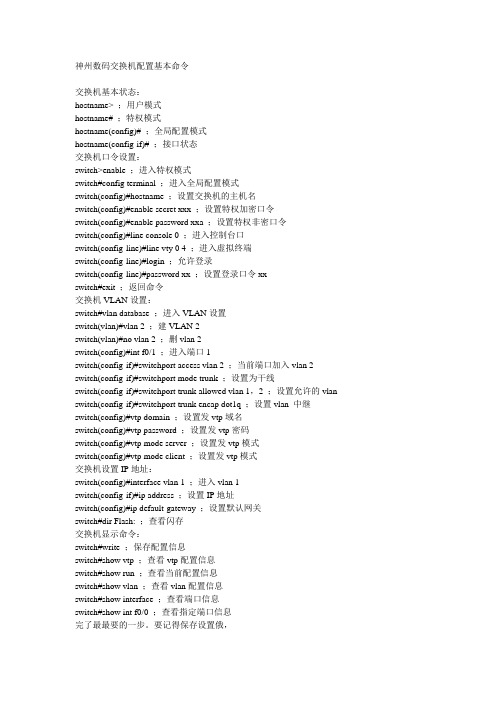

神州数码交换机配置

神州数码交换机配置基本命令交换机基本状态:hostname> ;用户模式hostname# ;特权模式hostname(config)# ;全局配置模式hostname(config-if)# ;接口状态交换机口令设置:switch>enable ;进入特权模式switch#config terminal ;进入全局配置模式switch(config)#hostname ;设置交换机的主机名switch(config)#enable secret xxx ;设置特权加密口令switch(config)#enable password xxa ;设置特权非密口令switch(config)#line console 0 ;进入控制台口switch(config-line)#line vty 0 4 ;进入虚拟终端switch(config-line)#login ;允许登录switch(config-line)#password xx ;设置登录口令xxswitch#exit ;返回命令交换机VLAN设置:switch#vlan database ;进入VLAN设置switch(vlan)#vlan 2 ;建VLAN 2switch(vlan)#no vlan 2 ;删vlan 2switch(config)#int f0/1 ;进入端口1switch(config-if)#switchport access vlan 2 ;当前端口加入vlan 2 switch(config-if)#switchport mode trunk ;设置为干线switch(config-if)#switchport trunk allowed vlan 1,2 ;设置允许的vlan switch(config-if)#switchport trunk encap dot1q ;设置vlan 中继switch(config)#vtp domain ;设置发vtp域名switch(config)#vtp password ;设置发vtp密码switch(config)#vtp mode server ;设置发vtp模式switch(config)#vtp mode client ;设置发vtp模式交换机设置IP地址:switch(config)#interface vlan 1 ;进入vlan 1switch(config-if)#ip address ;设置IP地址switch(config)#ip default-gateway ;设置默认网关switch#dir Flash: ;查看闪存交换机显示命令:switch#write ;保存配置信息switch#show vtp ;查看vtp配置信息switch#show run ;查看当前配置信息switch#show vlan ;查看vlan配置信息switch#show interface ;查看端口信息switch#show int f0/0 ;查看指定端口信息完了最最要的一步。

神州数码ACL原理和配置

ACL原理和配置 ACL原理和配置

适用于DCS DCS-适用于DCS-3926S,5526S,5512GC

配置任务列表: 配置任务列表:

创建一个命名标准IP 访问列表(最后隐含默认是允许): 创建一个命名标准IP 访问列表(最后隐含默认是允许): 配置包过滤功能: 配置包过滤功能: (1)全局打开包过滤功能 配置默认动作( (2)配置默认动作(default action) accessl绑定到特定端口的特定方向; 将accessl-list 绑定到特定端口的特定方向;

ACL原理和配置 ACL原理和配置

适用于DCRS 7200、 DCRS-适用于DCRS-7200、7600 配置访问控制列表通常有下列步骤: 配置访问控制列表通常有下列步骤:

设置global 配置: 配置: 1. 设置 默认状态下,不和任何策略匹配的数据流在交换机上允许。 Global 命令包括: qos default bridged disposition qos default routed disposition qos default multicast disposition 改变global 默认配置,使用相应的命令,并在disposition 后面加上accept, drop 或deny。

ACL原理和配置 ACL原理和配置

适用于DCRS 7200、 DCRS-适用于DCRS-7200、7600 4. 创建联合策略条件和策略行为的策略规则(续): 创建联合策略条件和策略行为的策略规则(

反身规则(Reflexive Rules)--单向访问(只支持UDP和TCP端口) 反身策略允许反向的数据流通过交换机返回,而通常这些数据流是被拒绝的。 例如:配置了2 条策略规则,规则Rule2 丢弃掉所有目的地址是192.68.82.0 子网 的流量,而规则Rule2 则配置成反身规则,所以反向的数据流不会被丢弃。 -> policy condition Source1 source ip 192.68.82.0 mask 255.255.255.0 -> policy condition Dest1 destination ip 192.68.82.0 mask 255.255.255.0 -> policy action Permit disposition accept -> policy action Prevent disposition deny -> policy rule Rule1 condition Source1 action Permit reflexive -> policy rule Rule2 condition Dest1 action Prevent

神州数码交换机路由器常用命令操作

神州数码交换机路由器常用命令操作神州数码交换机常用命令操作交换机初始化Ctrl+B交换机恢复默认值Setdefault write Reload1. 创建vlan、将端口指定为相应vlan、vlan分配IPVlan [编号] //创建vlan 例:vlan10Swi Int eth0/0/[编号-编号] //指定那些端口属于这个vlan 例:swi Int e0/0/1-10 int vlan [编号] //进入vlan接口例:int vlan 10 Ip add [IP地址] [子网掩码] //配置IP地址例:ip add 192.168.1.1 255.255.255.0创建私有vlan方法Vlan 10Private-vlan primary 指定为主vlan Vlan 11Private-vlan community 指定为群体vlan Vlan 12priate-vlan isolated 指定为隔离vlan 创建关联:vlan 10Priate-vlan association [关联的vlan号] //主vlan关联群体vlan和隔离vlan 给各vlan指定相应端口结果:群体vlan和隔离vlan ping主vlan 通群体vlan内通;主vlan 内通;群体vlan间不通;隔离vlan内不通;2.配置远程管理(可通过setup配置)(1)交换机telnet远程管理telnet-server enable // 开启telnet服务,默认以开启telnet-user [用户] password 0 [密码] //添加telnet管理用户(2)web服务管理Ip http sever // 开启web服务,需手动开启Web-user [用户名] password 0 [密码] //添加web管理用户3.静态路由Ip route [目标地址段] [目标掩码] [下一跳IP/接口]Ip route 0.0.0.0 0.0.0.0 [下一跳IP/接口] //ip route 0.0.0.0 0.0.0.0 192.168.1.2 4.RIP协议路由以Vlan方法Router ripName[名称]Networkvlan[编号] //networkvlan10以IP方法Router rip Name [名称] Network [ip段] 5.ospf 协议路由以Vlan方法Router ospf [ 编号] //默认编号是1Int vlan [vlan号] //int vlan 10 [区域号]默认为0,必须有Ip ospf enable area [区域号] //ip ospf enable area 0以IP方法Router ospf [ 编号] Router-id [ip地址]Network [自己的IP] [网关] area 0 //network 192.168.1.1/24 area 06.生成树协议1)Stp模式配置spanning-tree //启用生成树spanning-tree mode stp //设置生成树模式spanning-tree mst 0 priority 4096 //设置生成树交换机优先级2)mstp的配置spanning-treespanning-tree mst configuration name [名称]instance [实例号] vlan [编号]spanning-tree mst [实例号] priority 4096 //设置生成树交换机优先级spanning-tree mst [实例号] port-priority 16 //设置生成树端口优先级3)配置成快速启用端口Int e0/0/[编号-编号] Spanning-tree portfast 7.链路聚合(手工)port-group [组号] // 创建聚合组号int e0/0/[做链路的那几个端口号] //将端口加入聚合组port-group [组号] mode on 8.链路聚合(LACP动态生成)port-group [组号]int e0/0/[做链路的那几个端口号](交换机A的配置)port-group [组号] mode active (交换机B的配置)port-group [组号] mode passive 9.trunk Int e0/0/[端口]Sw mode trunk //设置为trunk Sw trunk allowed vlan all //划分到所有vlan 10.Mac地址和端口绑定(单个)Int e0/0/[端口] Sw port-securitySw port-security mac-address [mac地址] 11.Mac地址和端口绑定(多个)Inte0/0/[端口]Sw port-securitySw port-security maximum [安全mac地址个数如:3] sw port-security mac-address [mac地址] sw port-security mac-address [mac地址] sw port-security mac-address [mac地址] 12.Mac地址和端口绑定(动态学习) Int e0/0/[端口]Sw port-security maximumSw port-security maximum lock Sw port-security maximum convert 13.mac地址表绑定mac-address-table static address[mac地址]vlan[编号]inte0/0/[编号]//解释:让mac地址只能在指定vlan中的指定端口中使用,其他的都不能使用(未测试) 14. 端口安全1) int e0/0/1-10 //进入端口,只能在access口上配置2) switchport port-security // 开启端口安全功能3) switchport port-security maximum 5 //配置端口安全最大连接数4) sw port-security violation shutdown //配置违例处理方式5).sw port-security mac-address [mac地址] //配置mac地址绑定15. 交换机端口镜像(将源端口数据复制到目标端口)1) monitor session 1 source interface fastEthernet 0/2 both //源端口、被镜像的端口2) monitor session 1 destiNation interface fastEthernet 0/3 //目标端口、镜像端口16.dhcp配置1)交换机做dhcp服务器配置Service dhcp //启用DHCP服务Ip dhcp pool [地址池名]Network-address [IP段如:192.168.1.0] [掩码数如:24] Lease[租用天数]Default-router[网关IP] Dns-server[DNS的IP]Ip dhcp excluded-address //指定网段中不分配的IP地址2)Dhcp中继服务的配置Service dhcpIp forward-protocol udp bootps //配置DHCP中继转发port 端口的UDP广播报文,默认67端口Int vlan [编号]或在接口上配置//int e0/0/[编号]Ip help-address [服务器IP] //指定DHCP中继转发的UDP 报文的目标地址17.ACL IP访问控制下面2条是开启ACL Firewall enable //开启包过滤功能Firewall default permit //设置默认动作为允许//定义标准访问控制列表//定义访问列表Ip access-list standard test //在端口上应用列表Deny 192.168.1.100.00.0.0.0.255//禁止IP段访问Deny 192.168.200.11 0.0.0.0//禁止单个IP访问Denytcp192.168.200.00.0.0.255any-destinationd-port23//拒绝IP段telnet数据Permit192.168.1.100.00.0.0.0.255//允许IP 段访问Deny192.168.200.110.0.0.0//允许IP访问//绑定ACL到各个端口Inte0/0/[端口]Ip access-group test in //验证方法Show access-group 标准ACL实验1) access-list 1 deny 192.168.1.0 0.0.0.255 //拒绝访问的IP 段2) access-list 1 permit 192.168.1.0 0.0.0.255 //允许的IP段3) //进入端口4) ip access-group 1 in //把控制列表1 配入端口,进入控制5) ip access-group 1 out //把控制列表1 配入端口,输出控制15. 扩展ACL实验1) access-list 101 deny tcp A.B.C.D 255.255.255.0 A.B.C.D 255.255.255.0 eq ftp(WWW)// 禁止前面个网段访问后面个网段的ftp或者WWW16. 交换机单向访问控制1) //使用标准ACL2) access-list 1 deny 192.168.1.0 0.0.0.255 3) //进入端口4) ip access-group 1 in神州数码路由器常用命令操作路由器初始化:ctrl+break Nopassword 路由器恢复默认值dirDel startup-config Reboot1.进入端口给端口分配IP Int [端口]Ip add [ip] [子网掩码] No shuFC串口配置时钟频率Ph sp __ 2.静态路由Ip route [目标地址段] [目标掩码] [下一跳IP/接口]Ip route 0.0.0.0 0.0.0.0 [下一跳IP/接口] //默认路由Ip route 0.0.0.0 0.0.0.0 [下一跳IP/接口] 10 //浮动路由3.RIP协议路由Router ripNetwork [ip段] 4.ospf协议路由Router ospf [进程号] Router-id [ip地址]Network [自己的IP段] [子网掩码] area [区域号如:0] 5.telnet 开启方法1Aaa authen enable default line Aaa authen login default line Enable passwd [密码] Line vty 0 4Password [密码] 方法2Username [用户名] password [密码]Aaa authentication login [用户名] local Line vty 0 4Login authentication [刚刚那个用户名] 6.web访问配置Username [用户] password 0 [密码] //添加用户Ip http webm-type[web配置方式] //选择方式.高级,典型,向导Ip http port[端口] //配置web端口7.ppp协议时钟频率physical-layer speed __ 封装PPP协议Int s0/[编号]Enc ppp //封装PPP协议单向验证(验证方式为PAP和CHAP)验证方Aaa authen ppp default localUsername [用户名] password [密码] Int s0/[编号] Enc pppPpp authen pap 被验证方Aaa authen ppp default local Int s0/[编号] Enc pppPpp pap sen [用户名] passwd [密码] 双向验证:9.hdlcInt s0/[编号]Enc hdlc //和PPP差不多,都在端口中配置10.dhcp配置Ip dhcp pool[地址池名]Network 192.168.2.0 255.255.255.0 //定义网络段Range 192.168.2.10 192.168.2.20 //定义地址范围Default-router [IP] //配置网关Dns-sever [ip] //配置NDS的IP Lease [天数] //租用天数//退回配置模式(config) Ip dhcpd enable//开启dhcp11.Nat网络地址转换分为三种静态地址转换、动态地址转换、端口复用第一种1对1的网络地址转换,也叫静态地址转换,主要用于发布服务器(FTP/WEB/telnet)1)定义内外口在端口下输入ip nat inside ip nat outside 2)配置地址转换:ip nat inside source staticip nat inside source static tcp 80 80 发布WWW服务ip nat inside source static tcp 20 20 发布ftp服务ip nat inside source static tcp 21 21ip nat inside source static tcp 23 23 允许telnet远程登陆第二种多对多的网络地址转换,也叫动态地址转换1)定义内外口在端口下输入ip nat inside ip nat outside 2)定义内网访问列表(标准)和外网的地址池定义内网访问列表:ip access-list standardpermit //定义允许转换的源地址范围定义外网的地址池:ip nat pool netmask 3)配置地址转换:ip nat inside source list pool overload。

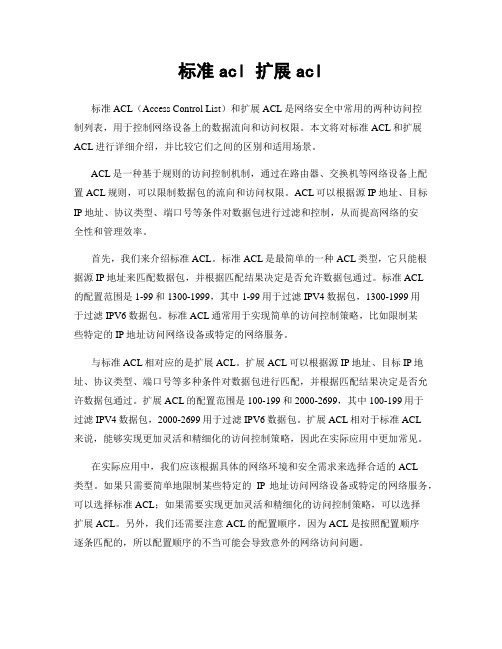

标准acl 扩展acl

标准acl 扩展acl标准ACL(Access Control List)和扩展ACL是网络安全中常用的两种访问控制列表,用于控制网络设备上的数据流向和访问权限。

本文将对标准ACL和扩展ACL进行详细介绍,并比较它们之间的区别和适用场景。

ACL是一种基于规则的访问控制机制,通过在路由器、交换机等网络设备上配置ACL规则,可以限制数据包的流向和访问权限。

ACL可以根据源IP地址、目标IP地址、协议类型、端口号等条件对数据包进行过滤和控制,从而提高网络的安全性和管理效率。

首先,我们来介绍标准ACL。

标准ACL是最简单的一种ACL类型,它只能根据源IP地址来匹配数据包,并根据匹配结果决定是否允许数据包通过。

标准ACL的配置范围是1-99和1300-1999,其中1-99用于过滤IPV4数据包,1300-1999用于过滤IPV6数据包。

标准ACL通常用于实现简单的访问控制策略,比如限制某些特定的IP地址访问网络设备或特定的网络服务。

与标准ACL相对应的是扩展ACL。

扩展ACL可以根据源IP地址、目标IP地址、协议类型、端口号等多种条件对数据包进行匹配,并根据匹配结果决定是否允许数据包通过。

扩展ACL的配置范围是100-199和2000-2699,其中100-199用于过滤IPV4数据包,2000-2699用于过滤IPV6数据包。

扩展ACL相对于标准ACL来说,能够实现更加灵活和精细化的访问控制策略,因此在实际应用中更加常见。

在实际应用中,我们应该根据具体的网络环境和安全需求来选择合适的ACL类型。

如果只需要简单地限制某些特定的IP地址访问网络设备或特定的网络服务,可以选择标准ACL;如果需要实现更加灵活和精细化的访问控制策略,可以选择扩展ACL。

另外,我们还需要注意ACL的配置顺序,因为ACL是按照配置顺序逐条匹配的,所以配置顺序的不当可能会导致意外的网络访问问题。

总之,标准ACL和扩展ACL是网络安全中常用的两种访问控制列表,它们可以帮助我们实现对网络数据流向和访问权限的精细化控制。

神州数码路由器及交换机配置命令

神州数码路由器及交换机配置命令简介神州数码是一个中国的网络设备制造商。

它提供了多种路由器和交换机产品,包括SOHO、企业和运营商级别的产品。

在这篇文档中,我们将介绍对神州数码路由器及交换机进行配置的基本命令。

这些命令可用于启用和禁用端口、配置具有VLAN的端口以及管理路由和静态路由等。

命令列表所有设备通用命令以下是在所有神州数码路由器和交换机上都可以执行的通用命令。

1. 基本配置enable // 进入特权模式configure terminal // 进入全局配置模式hostname <name> // 配置设备名称banner motd #<message># // 设置登录提示信息interface <interface> // 进入具体端口的配置界面no shutdown // 开启端口shutdown // 关闭端口exit // 退出当前模式show running-config // 显示当前配置write memory // 将当前配置保存到FLASH文件系统中,以便重启后仍然存在2. VLAN 配置vlan <id> // 进入 VLAN 配置模式name <name> // 配置 VLAN 名称exit // 退出 VLAN 配置模式interface <interface> // 进入具体端口的配置界面switchport access vlan <id> // 配置端口所在VLAN号,使端口成为 ACCESS 端口switchport mode trunk // 配置端口为 TRUNK 端口,可同时传输多个 VLA N3. 静态路由ip route <destination_network> <destination_subnet_mask> <next_hop_a ddress> // 添加静态路由show ip route // 显示当前路由表某些设备具有的高级命令以下命令在某些神州数码路由器和交换机上可用。

神州数码ACL举例配置

(1)ACL配置:要求实现192.168.1.10可以ping通192.168.1.1,192.168.1.20不能ping通192.168.1.1。

交换机配置指令如下:switch(Config)#interface vlan 1switch(Config-If-Vlan1)#ip address 192.168.1.1 255.255.255.0switch(Config)#access-list 110 permit icmp host-source 192.168.1.10 host-destination 192.168.1.1switch(Config)#access-list 110 deny icmp host-source 192.168.1.20 host-destination 192.168.1.1switch(Config)#firewall enableswitch(Config)#firewall default permitswitch(Config)#interface ethernet 0/0/1-24switch(Config-Port-Range)#ip access-group 110 in(2)ACL配置:要求实现拒绝192.168.1.20的IP地址访问网络,交换机配置指令如下:switch(Config)#access-list 50 deny host-source 192.168.1.20switch(Config)#firewall enableswitch(Config)#firewall default permitswitch(Config)#interface ethernet 0/0/1-24switch(Config-Port-Range)#ip access-group 50 in此时192.168.1.20不能ping通其他任意IP地址,但192.168.1.20的计算机更改IP地址为192.168.1.30后可以访问网络。

神州数码交换机

标准的AClACL (Access Control Lists)是交换机实现的一种数据包过滤机制,通过允许或拒绝特定的数据包进出网络,交换机可以对网络访问进行控制,有效保证网络的安全运行。

通过ACL,可以限制某个IP 地址的PC 或者某些网段的PC 的上网活动允许通过(permit)或拒绝通过(deny)第一步:交换机全部恢复出厂设置,在交换机中创建vlan100 和vlan200,并添加端口。

交换机B:switchB(Config)#vlan 100switchB(Config-Vlan100)#switchport interface ethernet 0/0/1-8switchB(Config-Vlan100)#exitswitchB(Config)#vlan 200switchB(Config-Vlan200)#switchport interface ethernet 0/0/9-16switchB(Config-Vlan200)#exit第二步:设置交换机trunk 端口交换机B:switchB(Config)#interface ethernet 0/0/24switchB(Config-Ethernet0/0/24)#switchport mode trunkswitchB(Config-Ethernet0/0/24)#switchport trunk allowed vlan allswitchB(Config-Ethernet0/0/24)#exit交换机A:switchA(Config)#vlan 100switchA(Config-Vlan100)#exitswitchA(Config)#vlan 200switchA(Config-Vlan200)#exitswitchA(Config)#interface ethernet 1/1switchA(Config-Ethernet1/1)#switchport mode trunkswitchA(Config-Ethernet1/1)#switchport trunk allowed vlan allswitchA(Config-Ethernet1/1)#exit第三步:交换机A 添加vlan 地址。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

switchA(Config-Ethernet1/1)#switchport trunk allowed vlan all set the port Ethernet1/1 allowed vlan successfully switchA(Config-Ethernet1/1)#exit switchA(Config)# 第三步:交换机 A 添加 vlan 地址。 switchA(Config)#int v 100 switchA(Config-If-Vlan100)#ip ad 192.168.100.1 255.255.255.0 switchA(Config-If-Vlan100)#no shut switchA(Config-If-Vlan100)#exit switchA(Config)#int v 200 switchA(Config-If-Vlan200)#ip address 192.168.200.1 255.255.255.0 switchA(Config-If-Vlan200)#no shut switchA(Config-If-Vlan200)#exit

七、 注意事项和排错

1、 端口可以成功绑定的 ACL 数目取决于已绑定的 ACL 的内容以及硬件资源限制,如 果因为硬件资源有限无法配置会提示用户相关信息。

2、 可以配置 ACL 拒绝某些 ICMP 报文通过以防止“冲击波”等病毒攻击。

八、 配置序列

switchA#show run Current configuration: !

交换机 A 端口 1 设置成 Trnuk 口:

VLAN

IP

Mask

100

192.168.100.1

255.255.255.0

200

192.168.200.1

255.255.255.0

Trunk 口 交换机 B 的配置如下:

VLAN

1/1 和 1/2 端口成员

100

1~8

200

9~16

Trunk 口

第二步:设置交换机 trunk 端口 交换机 B: switchB(Config)#interface ethernet 0/0/24 switchB(Config-Ethernet0/0/24)#switchport mode trunk Set the port Ethernet0/0/24 mode TRUNK successfully switchB(Config-Ethernet0/0/24)#switchport trunk allowed vlan all set the port Ethernet0/0/24 allowed vlan successfully switchB(Config-Ethernet0/0/24)#exit switchB(Config)#

交换机 A: switchA(Config)#vlan 100 switchA(Config-Vlan100)#exit switchA(Config)#vlan 200 switchA(Config-Vlan200)#exit switchA(Config)#interface ethernet 1/1 switchA(Config-Ethernet1/1)#switchport mode trunk Set the port Ethernet1/1 mode TRUNK successfully

!绑定 ACL 到各端口

switchA(Config-Ethernet1/1)#ip access-group test2 in

第六步:验证实验。

PC

端口

telnet

结果

原因

PC1:192.168.100.11/24 0/0/1

192.168.100.1 通

PC2:192.168.200.11/24 0/0/9

192.168.200.1 不通

PC1:

login:admin

password:*****

switchA>en

switchA#

switchA#exit

switchA>exit

失去了跟主机的连接。

PC2

C:\Documents and Settings\Administrator>telnet 192.168.200.1 正在连接到 192.168.200.1...不能打开到主机的连接, 在端口 23: 连接失败 C:\Documents and Settings\Administrator>

interface vlan 100 ip address 192.168.100.1 255.255.255.0 ! interface Vlan200 interface vlan 200 ip address 192.168.200.1 255.255.255.0 ! Interface Ethernet0 ! switchA#

hostname switchA !

telnet-user admin password 0 admin ! !

ip access-list extended test2 deny tcp 192.168.200.0 0.0.0.255 0.0.0.0 255.255.255.255 d-port 23 ! firewall enable ! ! Vlan 1 vlan 1 ! Vlan 100 vlan 100 ! Vlan 200 vlan 200 ! Interface Ethernet1/1 ip access-group test2 in switchport mode trunk ! Interface Ethernet1/2 ! …… Interface Ethernet1/28 ! interface Vlan100

2、配置 ACL 后,PC1 可以 telnet 交换机 A,而 PC2 不可以 telnet 交换机 A。

若实验结果和理论相符,则本实验完成。

六、 实验步骤

第一步:交换机全部恢复出厂设置,在交换机中创建 vlan100 和 vlan200,并添加端口。 交换机 B: switchB(Config)#vlan 100 switchB(Config-Vlan100)# switchB(Config-Vlan100)#switchport interface ethernet 0/0/1-8 switchB(Config-Vlan100)#exit switchB(Config)#vlan 200 switchB(Config-Vlan200)#switchport interface ethernet 0/0/9-16 switchB(Config-Vlan200)#exit switchB(Config)#

2. 配置包过滤功能 (1)全局打开包过滤功能 (2)配置默认动作(default action) 3. 将 accessl-list 绑定到特定端口的特定方向

配置 access-list

(1)配置数字标准 IP 访问列表 命令 全局配置模式

解释

access-list <num> {deny | permit} {{<sIpAddr> <sMask>} | any-source | {host-source <sIpAddr>}} no access-list <num> (2)配置数字扩展 IP 访问列表 命令 全局配置模式

创建一条数字标准 IP 访问列表,如果已有此 访问列表,则增加一条规则(rule)表项;本 命令的 no 操作为删除一条数字标准 IP 访问列 表。

解释

access-list <num> {deny | permit} icmp {{<sIpAddr>

<sMask>} | any-source | {host-source <sIpAddr>}}

第四步:配置交换机 A 的 telnet 信息 switchA(Config)#telnet-user admin password 0 admin switchA(Config)#

第四步:不配置 ACL 验证实验。 验证 PC1 和 PC2 之间是否可以 telnet 192.168.100.1 或者 192.168.200.1

access-list <num> {deny | permit} igmp {{<sIpAddr>

<sMask>} | any-source | {host-source <sIpAddr>}}

{{<dIpAddr> <dMask>} | any-destination |

{host-destination

<dIpAddr>}}

[<igmp-type>]

[precedence <prec>] [tos <tos>]

创建一条 igmp 数字扩展 IP 访问 规则;如果此编号数字扩展访问 列表不存在则创建此访问列表。

24

PC1-PC4 的网络设置为:

设备

IP 地址

gateway

Mask

PC1

192.168.100.11

192.168.100.1 255.255.255.0

PC2

192.168.200.22 192.168.200.1 255.255.255.0

验证:

1、配置 ACL 之前,PC1 和 PC2 都可以 telnet 交换机 A。

第五步:配置 ACL

switchA(Config)#ip access-list extended test2

switchA(Config-Ext-Nacl-test2)#deny tcp 192.168.200.0 0.0.0.255