第十一章数据库安全习题

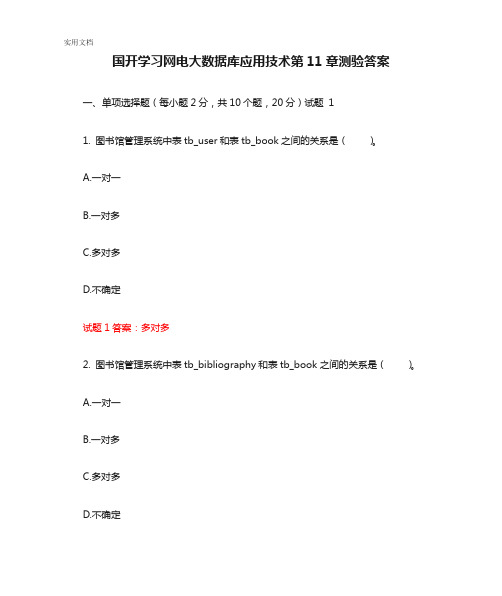

国开学习网电大数据库应用技术第11章测验答案

国开学习网电大数据库应用技术第11章测验答案以下是对国开研究网电大数据库应用技术第11章测验的答案:1. 数据库事务具有ACID特性,即原子性(Atomicity)、一致性(Consistency)、隔离性(Isolation)和持久性(Durability)。

3. 数据库的并发控制机制包括两阶段封锁(Two-Phase Locking)、时间戳(Timestamp)和多版本并发控制(MVCC)。

4. 数据库索引是一种用于加快数据访问速度的数据结构。

常见的索引类型有B树索引、哈希索引和位图索引。

5. 在数据库设计中,关系模型用于描述数据之间的关联关系。

关系模型包括实体(Entity)、属性(Attribute)和关系(Relationship)。

6. SQL(Structured Query Language)是一种用于管理关系型数据库的编程语言。

SQL可以用于创建、查询和操作数据库中的数据。

7. 数据库触发器(Trigger)是一种在特定事件发生时自动执行的程序。

触发器可以用于实现数据的自动更新和完整性约束。

8. 数据库备份是一种用于保护数据免受数据丢失的措施。

常见的数据库备份方式包括完全备份、增量备份和差异备份。

9. 数据库性能优化是一种通过优化数据库结构和查询语句,提高数据库查询性能和响应速度的方法。

常见的优化手段包括索引优化和查询优化。

10. 数据库安全性是指保护数据库免受非法访问和数据泄露的一种措施。

常见的数据库安全措施包括访问控制、加密和审计。

以上就是对国开研究网电大数据库应用技术第11章测验的答案。

如有其他问题,请随时咨询。

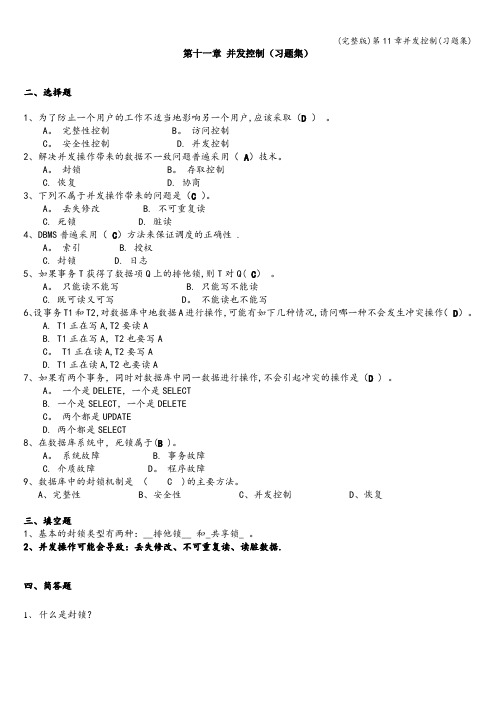

(完整版)第11章并发控制(习题集)

第十一章并发控制(习题集)二、选择题1、为了防止一个用户的工作不适当地影响另一个用户,应该采取(D)。

A。

完整性控制 B。

访问控制C。

安全性控制 D. 并发控制2、解决并发操作带来的数据不一致问题普遍采用(A)技术。

A。

封锁 B。

存取控制C. 恢复D. 协商3、下列不属于并发操作带来的问题是(C)。

A。

丢失修改 B. 不可重复读C. 死锁D. 脏读4、DBMS普遍采用(C)方法来保证调度的正确性 .A。

索引 B. 授权C. 封锁D. 日志5、如果事务T获得了数据项Q上的排他锁,则T对Q( C)。

A。

只能读不能写 B. 只能写不能读C. 既可读又可写 D。

不能读也不能写6、设事务T1和T2,对数据库中地数据A进行操作,可能有如下几种情况,请问哪一种不会发生冲突操作(D)。

A. T1正在写A,T2要读AB. T1正在写A,T2也要写AC。

T1正在读A,T2要写AD. T1正在读A,T2也要读A7、如果有两个事务,同时对数据库中同一数据进行操作,不会引起冲突的操作是(D ) 。

A。

一个是DELETE,一个是SELECTB. 一个是SELECT,一个是DELETEC。

两个都是UPDATED. 两个都是SELECT8、在数据库系统中,死锁属于(B )。

A。

系统故障 B. 事务故障C. 介质故障 D。

程序故障9、数据库中的封锁机制是( C )的主要方法。

A、完整性B、安全性C、并发控制D、恢复三、填空题1、基本的封锁类型有两种:__排他锁__ 和_共享锁_ 。

2、并发操作可能会导致:丢失修改、不可重复读、读脏数据.四、简答题1、什么是封锁?2、基本的封锁类型有几种?试述它们的含义.3在数据库中为什么要并发控制?答:数据库是共享资源,通常有许多个事务同时在运行。

当多个事务并发地存取数据库时就会产生同时读取或修改同一数据的情况.若对并发操作不加控制就可能会存取和存储不正确的数据,破坏数据库的一致性.所以数据库管理系统必须提供并发控制机制。

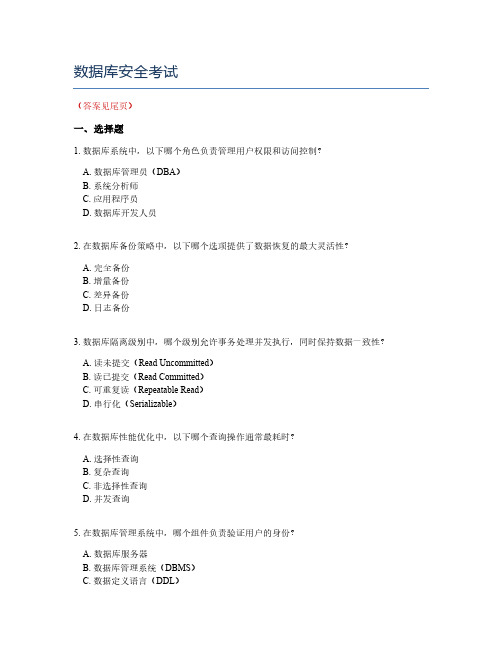

数据库安全考试

数据库安全考试(答案见尾页)一、选择题1. 数据库系统中,以下哪个角色负责管理用户权限和访问控制?A. 数据库管理员(DBA)B. 系统分析师C. 应用程序员D. 数据库开发人员2. 在数据库备份策略中,以下哪个选项提供了数据恢复的最大灵活性?A. 完全备份B. 增量备份C. 差异备份D. 日志备份3. 数据库隔离级别中,哪个级别允许事务处理并发执行,同时保持数据一致性?A. 读未提交(Read Uncommitted)B. 读已提交(Read Committed)C. 可重复读(Repeatable Read)D. 串行化(Serializable)4. 在数据库性能优化中,以下哪个查询操作通常最耗时?A. 选择性查询B. 复杂查询C. 非选择性查询D. 并发查询5. 在数据库管理系统中,哪个组件负责验证用户的身份?A. 数据库服务器B. 数据库管理系统(DBMS)C. 数据定义语言(DDL)D. 数据库管理员(DBA)6. 在数据库备份策略中,以下哪个选项可以最小化数据丢失的风险?A. 全备份B. 增量备份C. 差异备份D. 日志备份7. 在数据库设计中,以下哪个概念描述了数据的结构化集合?A. 表(Table)B. 查询(Query)C. 报表(Report)D. 视图(View)8. 在数据库系统中,以下哪个操作可以确保数据的完整性和一致性?A. 插入操作B. 更新操作C. 删除操作D. 查询操作9. 在数据库安全性中,以下哪个措施可以限制未经授权的用户访问数据库?A. 强制用户使用强密码B. 实施访问控制列表(ACL)C. 使用加密技术保护敏感数据D. 定期进行安全审计10. 在数据库管理系统中,以下哪个命令用于创建一个新的数据库?A. CREATE DATABASEB. ALTER DATABASEC. DROP DATABASED. DELETE DATABASE11. 数据库安全性的三个层次及其在数据库管理中的作用是什么?A.物理安全、逻辑安全和访问控制B.用户身份验证、授权和数据加密C.备份、恢复和故障转移D.并发控制、数据完整性和数据安全性12. 在数据库系统中,什么是权限和角色管理?它们的主要目的是什么?A. 权限和角色管理是确保只有经过授权的用户才能访问数据库中的特定对象(如表、视图、存储过程等)的一种机制。

第11章 MySQL存储过程与函数 第1节存储过程与函数简介 (1)

(2)创建函数

创建存储函数语法格式: create function sp_name ([func_parameter[,..]]) returns type [characteristic ..] routine_body

说明:在MySQL中,存储函数的使用方法与MySQL内部函数的 使用方法是一样的。换言之,用户自己定义的存储函数与MySQL 内部函数condition then statement_list [elseif search_condition then statement_list] … [else search_condition then statement_list] end if

数据库原理及MySQL应用 ——第十一章(第1节)

存储过程与函数简介

1.概念 2.存储过程和函数区别

1. 概念

一个存储过程是可编程的,它在数据库中创建并保存。它可以有SQL语句 和一些特殊的控制结构组成。

存储过程的优点: 存储过程增强了SQL语言的功能和灵活性; 存储过程允许标准组件是编程。 存储过程能实现较快的执行速度。 存储过程能过减少网络流量。 存储过程可被作为一种安全机制来充分利用。

【例19】删除存储过程studentcount

系统函数

1. 数学函数 2. 字符串函数 3. 日期和时间函数 4. 系统信息函数 5. 加密函数

具体使用 请参考教

材讲义

(6)repeat语句

repate语句是有条件控制的循环语句。 语法形式: [begin_label:] repeat statement_list until search_confition end repeat [end_label]

(7)while语句也是有条件控制的循环语句。

MySQL 数据库基础与应用 第11章 备份和恢复

MySQL 数据库基础与应用

5

11.2 导出表数据和备份数据

ESCAPED BY子句用来指定转义字符,例如,“ESCAPED BY '*'”将“*”指定为转义字符,取代“\”,如空格将表示为“*N”。

● LINES子句:在LINES子句中使用TERMINATED BY指定一行 结束的标志,如“LINES TERMINATED BY '?'”表示一行以“?”作为 结束标志。

语法格式:

SELECT columnist FROM table WHERE condition INTO OUTFILE 'filename' [OPTIONS]

其中,OPTIONS的语法格式:

FIELDS TERMINATED BY 'value' FIELDS [OPTIONALLY] ENCLOSED BY 'value' FIELDS ESCAPED BY 'value' LINES STARTING BY 'value' LINES TERMINATED BY 'value'

MySQL 数据库基础与应用

6

11.2 导出表数据和备份数据

【例11.1】将sales数据库中的goods表中数据备份到指定目录: C:/ProgramData/MySQL/MySQL Server 8.0/Uploads/,要求字段值如果是字 符就用“”””标注,字段值之间用“,”隔开,每行以“?”为结束标志。

MySQL 数据库基础与应用

3

11.2 导出表数据和备份数据

11.2.1 导出表数据

使用SELECT…INTO OUTFILE语句可以导出表数据的文本文 件。可以使用LOAD DATA INFILE语句恢复先前导出的表数据。 但SELECT…INTO OUTFILE只能导出或导入表的数据内容,而不 能导出表结构。

第十一章 数据库的安全和完整性约束

的权限授给用户U1: 例1:把查询表 :把查询表Student的权限授给用户 : 的权限授给用户 GRANT SELETE ON TABLE Student TO U1; 2:把对表Student Course全部操作权限 例2:把对表Student 和Course全部操作权限 授予用户U2和 : 授予用户 和U3: GRANT ALL PRIVILIGES ON TABLE Student,Course , TO U2,U3; ,

更新操作授权例子: * 更新操作授权例子: SELECT,UPDATE(GRADE,ADDRESS) GRANT SELECT,UPDATE(GRADE,ADDRESS) XU, ON TABLES XU,MA 对用户XU MA授权于访问 更新操作。 XU, 授权于访问、 意: 对用户XU,MA授权于访问、更新操作。 在数据目录中,有一张授权表, 在数据目录中,有一张授权表,记录了每个数据 库的授权情况,内容有: 库的授权情况,内容有:

例如:建立新用户CHANG,用命令 例如:建立新用户CHANG,用命令 CHANG, GRANT CONNECT TO CHANG IDENTIFIED BY xyzabc 如果给CHANG再授权DBA特权,则用以下语句: 如果给CHANG再授权DBA特权,则用以下语句: CHANG再授权DBA特权 GRANT DBA TO CHANG 因前已注册,这里可不必再附口令了。 注:因前已注册,这里可不必再附口令了。

并发所引起的不一致对付这两种破坏用数对付这两种破坏用数恢复技术恢复技术人为的破坏属于数据库安全问题属于数据库安全问题输入或更新数据库的数据有误更新事务未遵守保持数据库一致性的原则

第八章 数据库的安全和完整性约束

数据库是共享资源,即要充分利用它, 数据库是共享资源,即要充分利用它,又要 保护它。数据库的破坏一般来自四个方面: 保护它。数据库的破坏一般来自四个方面 1. 系统故障 2. 并发所引起的 不一致 对付这两种破坏,用数 对付这两种破坏, 据 恢复技术

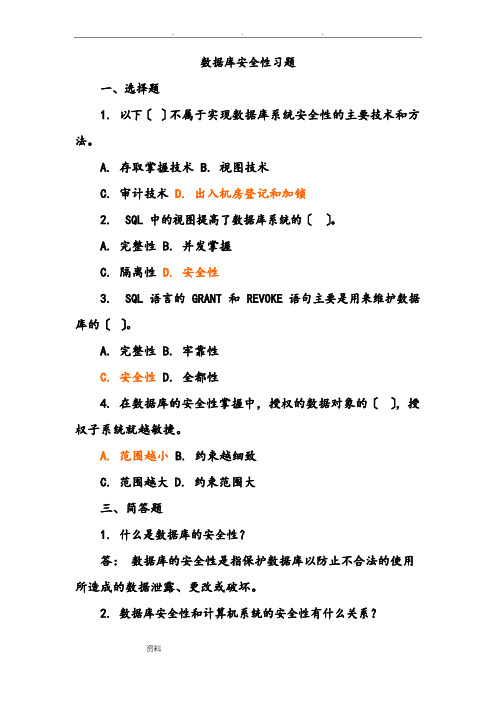

数据库安全性练习试题和答案

数据库安全性习题一、选择题1.以下〔〕不属于实现数据库系统安全性的主要技术和方法。

A.存取掌握技术B. 视图技术C. 审计技术D. 出入机房登记和加锁2.SQL 中的视图提高了数据库系统的〔〕。

A. 完整性B. 并发掌握C. 隔离性D. 安全性3.SQL 语言的 GRANT 和 REVOKE 语句主要是用来维护数据库的〔〕。

A. 完整性B. 牢靠性C. 安全性D. 全都性4.在数据库的安全性掌握中,授权的数据对象的〔〕,授权子系统就越敏捷。

A.范围越小B. 约束越细致C. 范围越大D. 约束范围大三、简答题1.什么是数据库的安全性?答:数据库的安全性是指保护数据库以防止不合法的使用所造成的数据泄露、更改或破坏。

2.数据库安全性和计算机系统的安全性有什么关系?答:安全性问题不是数据库系统所独有的,全部计算机系统都有这个问题。

只是在数据库系统中大量数据集中存放,而且为很多最终用户直接共享,从而使安全性问题更为突出。

系统安全保护措施是否有效是数据库系统的主要指标之一。

数据库的安全性和计算机系统的安全性,包括操作系统、网络系统的安全性是严密联系、相互支持的,3.试述实现数据库安全性掌握的常用方法和技术。

答:实现数据库安全性掌握的常用方法和技术有:1)用(户标识和鉴别:该方法由系统供给肯定的方式让用户标识自己的名字或身份。

每次用户要求进入系统时,由系统进展核对,通过鉴定后才供给系统的使用权。

2)存取掌握:通过用户权限定义和合法权检查确保只有合法权限的用户访问数据库,全部未被授权的人员无法存取数据。

例如C2级中的自主存取掌握〔DAC〕,B1级中的强制存取掌握〔MAC〕;3)视图机制:为不同的用户定义视图,通过视图机制把要保密的数据对无权存取的用户隐蔽起来,从而自动地对数据供给一定程度的安全保护。

4)审计:建立审计日志,把用户对数据库的全部操作自动记录下来放入审计日志中, DBA 可以利用审计跟踪的信息,重现导致数据库现有状况的一系列大事,找出非法存取数据的人、时间和内容等。

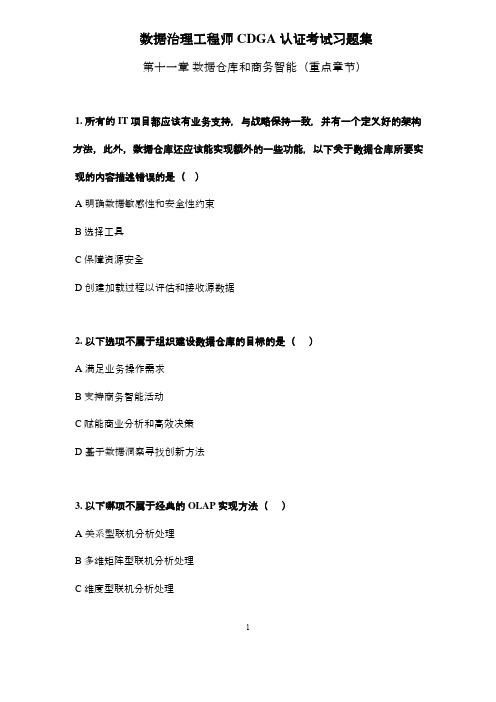

DAMA-CDGA(数据治理工程师)-重点章节习题-第11章

数据治理工程师 CDGA 认证考试习题集第十一章数据仓库和商务智能(重点章节)1. 所有的 IT 项目都应该有业务支持,与战略保持一致,并有一个定义好的架构方法,此外,数据仓库还应该能实现额外的一些功能,以下关于数据仓库所要实现的内容描述错误的是()A 明确数据敏感性和安全性约束B 选择工具C 保障资源安全D 创建加载过程以评估和接收源数据2. 以下选项不属于组织建设数据仓库的目标的是()A 满足业务操作需求B 支持商务智能活动C 赋能商业分析和高效决策D 基于数据洞察寻找创新方法3. 以下哪项不属于经典的 OLAP 实现方法()A 关系型联机分析处理B 多维矩阵型联机分析处理C 维度型联机分析处理1D 混合型联机分析处理4. 以下哪项不属于数据仓库建设的主要驱动力()A 运营支持功能B 合规需求C 商务智能活动D 业务操作活动5. Kimball 的多维数据仓库架构包含哪几个区域()A 源系统B 数据暂存区C 数据展示区D 以上都是6. 报表策略包括标准、流程、指南、最佳实践和程序,它将确保用户获得清晰、准确和及时的信息。

以下关于报表策略必须解决的问题描述错误的是()A 确保只有获得授权的用户才能访问敏感数据B 用户社区类型和使用它的适当工具C 通过图形化输出发挥可视化功能的潜力D 及时性和安全性之间的权衡7. 数据仓库和商务智能一个关键的成功因素是业务对数据的接收程度,以下关2于需要考虑的架构子组件及其支持活动描述错误的是()A 概念数据模型B 数据质量反馈循环C 端到端主数据D 端到端可验证数据血缘8. 以下不属于数据仓库/商务智能建设构建轨迹的是()A 业务B 数据C 技术D 商务智能工具9. 通常,数据仓库是通过每天晚上的批处理窗口进行一次数据加载服务,不同源系统需要不同的变更捕捉技术,以下变更捕获技术复杂度最低的方法是()A 时间戳増量加载B 数据库交易日志C 消息增量D 全量加载10. 以下内容,不属于确定数据仓库数据加载方法时需要考虑的关键因素是()A 数据仓库和数据集市所需的延迟要求B 源可用性C 执行转换的时间D 批处理窗口或上载间隔11. 以下选项不属于企业信息工厂(CIF)的组成部分的是()A 数据暂存区B 操作型数据存储C 元数据D 参考数据、主数据和外部数据12. 以下选项关于数据仓库和数据集市的数据与应用程序中的数据不同描述错误的是()A 数据的组织形式是按功能需求而不是按主题域B 数据是随时间变化的系列数据,而非当前时间的值C 数据在数据仓库中的延迟比在应用程序中高D 数据仓库中提供的历史数据比应用程序中提供的历史数据多13. 以下关于企业信息工厂内的数据流动描述错误的是()A 目标从业务功能的执行转向数据分析B 系统最终用户从企业决策者变为一线业务人员C 系统使用从固定操作到即席查询D 响应实践的要求不再重要14. 批处理的替代方案解决数据仓库中队数据可用性延迟越来越短的要求有三种主要的替代方案,其中,目标端系统用缓冲区或队列方式收集数据,并按顺序处理属于以下哪种方案()A 涓流式加载B 消息传送C 流式传送D 以上都不是15. 以下选项关于Inmon和Kimball提倡的数据仓库建设方法共同遵循的核心理念描述正确的是()A 数据仓库的数据来自于自身系统和其他系统B 存储行为包括以提升数据容量的方式整合数据C 组织建设数据仓库,用以满足利益相关方都能访问到可靠的、集成的全部数据D 工作流支持、运营管理和预测分析都属于数据仓库建设的目的16. 连接用户数属于数据仓库和商务智能的哪项度量指标()A 使用指标B 主题域覆盖率C 响应时间和性能D 以上都不是数据治理工程师 CDGA 认证考试习题答案第十一章数据仓库和商务智能(重点章节)1. D 创建加载过程以评估和接收源数据【答案解析】DAMA-DMBOK2 P312-3132. A 满足业务操作需求【答案解析】DAMA-DMBOK2 P2913. C 维度型联机分析处理【答案解析】DAMA-DMBOK2 P3114. D 业务操作活动【答案解析】DAMA-DMBOK2 P2905. D 以上都是【答案解析】DAMA-DMBOK2 P296 笫十一章数据仓库和商务智能 11.1.3 基本概念 6 多维数据仓库6. D 及时性和安全性之间的权衡【答案解析】DAMA-DMBOK2 P31617. C 端到端主数据【答案解析】DAMA-DMBOK2 P3158. A 业务【答案解析】DAMA-DMBOK2 P3029. D 全量加载【答案解析】DAMA-DMBOK2 P30010. C 执行转换的时间【答案解析】DAMA-DMBOK2 P30311. C 元数据【答案解析】DAMA-DMBOK2 P29412. A 数据的组织形式是按功能需求而不是按主题域【答案解析】DAMA-DMBOK2 P29513. B 系统最终用户从企业决策者变为一线业务人员【答案解析】DAMA-DMBOK2 P295214. C 流式传送【答案解析】DAMA-DMBOK2 P30115. D 工作流支持、运营管理和预测分析都属于数据仓库建设的目的【答案解析】DAMA-DMBOK2 P29316. A 使用指标【答案解析】DAMA-DMBOK2 P3163。

第11章数据库的安全备份与恢复-数据库技术及安全教程——SQL Server 2008-尹志宇

数据库备份计划

▪ (4)确定备份存储的地方。 ▪ 在保存备份时应该实行异地存放,并且每套

备份的内容应该有两份以上的备份。 ▪ (5)确定备份存储的期限。 ▪ 期限愈长,需要的备份介质就愈多,备份成

本也随之增大。

数据库备份的类型

▪ 在SQL Server系统中,有4种备份类型,分别 如下所示:

数据库备份计划

3.备份存储介质 ▪ 常用的备份存储介质包括硬盘、磁带和命名

管道等。具体使用哪一种介质,要考虑用户 的成本承受能力、数据的重要程度、用户的 现有资源等因素。在备份中使用的介质确定 以后,一定要保持介质的持续性,一般不要 轻易地改变。

数据库备份计划

▪ 4.其它计划 ▪ (1)确定备份工作的负责人。 ▪ (2)确定使用在线备份还是脱机备份。 ▪ (3)确定是否使用备份服务器。 ▪ 在备份时,如果有条件最好使用备份服务器,

执行备份操作必须拥有对数据库备份的权限许 可,SQL Server 只允许系统管理员、数据库所有者 和数据库备份执行者备份数据库。

数据库备份计划

创建备份的目的是为了可以恢复已损坏 的数据库。但是,备份和还原数据需要在特 定的环境中进行,并且必须使用一定的资源。 因此,在备份数据库之前,需要对备份内容、 备份频率以及数据备份存储介质等进行计划。

▪ ①完整数据库备份。 ▪ ②差异数据库备份。 ▪ ③事务日志备份。 ▪ ④数据库文件或文件组备份。

数据库备份的类型

▪ 1.完整数据库备份 ▪ 完整数据库备份将备份整个数据库,包括事务日志

部分(以便可以恢复整个备份)。 ▪ 完整数据库备份代表备份完成时的数据库,通过包

括在备份中的事务日志,可以使用备份恢复到备份 完成时的数据库。 ▪ 创建完整数据库备份是单一操作,通常会安排该操 作定期发生。如果数据库主要是只进行读操作,那 么完整数据库备份能有效地防止数据丢失。

数据库安全与隐私保护考试试卷

数据库安全与隐私保护考试试卷(答案见尾页)一、选择题1. 数据库安全的主要目的是什么?A. 提高数据访问速度B. 保护数据的完整性C. 防止数据泄露D. 增加系统性能2. 下列哪项措施可以有效预防SQL注入攻击?A. 使用预编译语句B. 使用存储过程C. 使用参数化查询D. 使用强密码策略3. 在数据库设计中,通常遵循哪三项原则来确保数据的完整性?A. 使用索引B. 设置主键C. 实施访问控制D. 进行数据备份4. 数据库加密的目的是什么?A. 提高查询效率B. 防止非法访问C. 增加数据冗余D. 减少存储成本5. 触发器在数据库中的作用是什么?A. 管理数据完整性B. 记录数据变更历史C. 执行复杂的计算D. 加密敏感数据6. 聚合函数SUM的作用是?A. 计算某个字段的总和B. 计算某个字段的平均值C. 统计某个字段的不同值的数量D. 对某个字段进行分组7. 若要撤销对数据库表的全部操作,应使用哪种命令?A. ROLLBACKB. COMMITC. SELECTD. INSERT8. 在数据库备份策略中,全备份的优点是什么?A. 备份速度快,占用资源少B. 恢复数据最完整C. 需要定期执行D. 适用于所有类型的数据9. 触发器可以分为几类?A. 事前触发器B. 事后触发器C. 表级触发器D. 行级触发器10. 以下哪个选项是数据库管理员(DBA)的职责?A. 设计数据库模式B. 编写SQL查询C. 管理用户账户D. 维护操作系统11. 数据库系统工程师在设计和实施安全措施时,应遵循哪些标准?A. ISO 27001B. GDPR (General Data Protection Regulation)C. PCI DSS (Payment Card Industry Data Security Standard)D. None of the above12. 在数据库中,哪种类型的权限可以限制用户对特定数据的访问?A. 命令权限B. 权限C. 角色权限D. 所有者权限13. 数据加密是哪一级别的安全措施?A. 应用层B. 网络层C. 数据库层D. 物理层14. 在数据库备份策略中,哪种备份类型是用于防止数据丢失的?A. 增量备份B. 完全备份C. 差异备份D. 镜像备份15. 在数据库系统中,哪种攻击通过利用数据库中的漏洞来获取未授权的数据访问权限?A. SQL注入攻击B. 跨站脚本攻击C. 缓冲区溢出攻击D. 间谍软件攻击16. 在数据库设计中,哪种关系模型最适合表示复杂的多对多关系?A. 关系模型B. 网状模型C. 非关系模型(如MongoDB)D. 层次模型17. 在数据库性能优化中,哪种方法可以提高查询速度?A. 增加索引B. 使用更小的数据类型C. 减少数据冗余D. 加密数据18. 在数据库审计过程中,哪种类型的日志记录了系统事件和用户活动?A. 操作日志B. 诊断日志C. 审计日志D. 错误日志19. 在数据库恢复过程中,哪种类型的备份包含恢复数据库所需的所有信息?A. 增量备份B. 完全备份C. 差异备份D. 镜像备份20. 在处理敏感数据时,哪种加密技术是最常用的?A. 对称加密B. 非对称加密C. 量子加密D. 摘要加密21. 下列哪项措施可以提高数据库的安全性?A. 使用强密码策略B. 定期备份数据C. 启用自动更新功能D. 关闭不必要的数据库服务22. 在数据库中,哪种类型的用户通常被授予最高权限?A. 系统管理员B. 数据库管理员C.普通用户D. 权限管理员23. 为了防止SQL注入攻击,以下哪种方法是不正确的?A. 使用参数化查询B. 对输入数据进行验证和过滤C. 将数据库表中的所有字段设置为只读D. 使用Web应用防火墙24. 数据加密可以在哪个层次上实现?A. 物理层B. 网络层C. 传输层D. 应用层25. 下列哪种加密算法是专门用于对称加密的?A. RSAB. AESC. SHA-256D. DES26. 在数据库备份策略中,哪种备份类型是最快的,但恢复起来可能最复杂?A. 全备份B. 增量备份C. 差异备份D. 版本备份27. 数据库复制主要用于什么目的?A. 提高数据库性能B. 防止数据丢失C. 实现负载均衡D. 增加数据冗余28. 在数据库性能优化中,哪种方法有助于减少磁盘I/O操作?A. 使用索引B. 优化查询语句C. 增加数据缓存D. 启用数据压缩29. 下列哪种角色通常负责制定数据库安全策略和标准?A. 数据库管理员B. 系统管理员C. 安全管理员D. IT经理30. 在数据库管理系统中,哪项不是常用的安全机制?A. 访问控制列表(ACL)B. 数据加密C. 强制访问控制(MAC)D. 数据备份和恢复31. 下列哪种情况可能导致数据库中的数据被篡改?A. 用户密码错误B. 系统漏洞C. 黑客攻击D. 数据备份失败32. 对于数据库中的敏感信息,如用户密码,应该采取何种措施进行保护?A. 将密码存储在明文中B. 使用哈希算法加密C. 将密码存储在数据库中D. 定期更换密码33. 在数据库设计中,为了防止SQL注入攻击,通常会采用以下哪种方法?A. 使用存储过程B. 使用触发器C. 使用参数化查询D. 使用索引34. 数据库备份策略通常包括哪些类型?A. 全量备份B. 增量备份C. 差异备份D. 日志备份35. 在数据库系统中,日志记录了哪些操作?A. 数据插入B. 数据删除C. 用户登录D. 系统故障36. 在数据库性能优化中,哪项措施可以提高查询响应时间?A. 增加磁盘I/OB. 增加内存容量C. 使用更快的CPUD. 减少索引数量37. 在数据库复制中,主服务器负责管理和维护的数据包括哪些?A. 数据定义语言(DDL)语句B. 数据库模式(schema)C. 事务日志D. 版本信息38. 数据库系统工程师在设计和实施安全措施时,首要考虑的是:A. 数据保密性B. 数据完整性C. 数据可用性D. 数据可追溯性39. 在数据库系统中,哪种类型的权限允许用户读取和写入数据?A. 读权限B. 写权限C. 查询权限D. 操作权限40. 下列哪项不是数据库加密中使用的加密算法?A. 对称加密B. 非对称加密C. 顺序加密D. 哈希函数41. 在数据库备份策略中,全备份是指:A. 备份所有选定的数据B. 备份数据库中的所有数据C. 备份数据库的结构和数据D. 备份数据库的索引42. 触发器的作用是:A. 确保数据的完整性B. 执行数据库事务C. 对数据库中的数据进行加密D. 监控数据库活动43. 在数据库访问控制中,哪种权限通常被授予管理员?A. readB. writeC. executeD. select44. 数据库审计通常涉及以下哪些方面?A. 用户行为B. 数据访问模式C. 数据库性能D. 系统安全漏洞45. 在数据库设计中,为了防止重复数据,通常使用哪种数据类型?A. 记录B. 文件C. 关系D. 数组46. 在数据库优化中,索引的主要作用是:A. 提高查询效率B. 增加数据存储空间C. 加速数据排序D. 支持数据更新47. 在数据库复制中,主服务器负责管理和维护的数据是:A. 数据库配置信息B. 数据库日志C. 数据库文件D. 数据库用户账号二、问答题1. 什么是数据库安全?为什么它如此重要?2. 数据库权限管理的基本原则是什么?3. 什么是SQL注入攻击?如何预防SQL注入?4. 什么是数据库加密?它如何工作?5. 什么是数据库备份和恢复?为什么它们很重要?6. 什么是数据库性能优化?有哪些常用的优化方法?7. 什么是数据库事务?ACID特性是什么?8. 什么是数据库访问控制?如何实施有效的访问控制策略?参考答案选择题:1. C2. ABC3. BCD4. B5. A6. A7. A8. B9. AC 10. C11. ABC 12. C 13. C 14. B 15. A 16. C 17. A 18. C 19. B 20. A21. A 22. A 23. C 24. D 25. B 26. B 27. B 28. A 29. C 30. D31. C 32. B 33. C 34. ABCD 35. ABCD 36. B 37. ABCD 38. A 39. B 40. C41. B 42. A 43. B 44. ABD 45. C 46. A 47. C问答题:1. 什么是数据库安全?为什么它如此重要?数据库安全是指保护数据库免受未经授权的访问、使用、修改、泄露等威胁的技术和措施。

数据库系统概论CH11部分习题解答

第十一章并发控制事务处理技术主要包括数据库恢复技术和并发控制技术。

本章讨论数据库并发控制的根本概念和实现技术。

本章内容有一定的深度和难度。

读者学习本章一定要做到概念清楚。

一、根本知识点数据库是一个共享资源,当多个用户并发存取数据库时就会产生多个事务同时存取同一个数据的情况。

假设对并发操作不加控制就可能会存取和存储不正确的数据,破坏数据库的一致性。

所以DBMS必须提供并发控制机制。

并发控制机制的正确性和高效性是衡量一个DBMS性能的重要标志之一。

①需要了解的: 数据库并发控制技术的必要性,活锁死锁的概念。

②需要结实掌握的: 并发操作可能产生数据不一致性的情况(丧失修改、不可重复读、读“脏数据〞)及其确切含义;封锁的类型;不同封锁类型的(例如X 锁,S锁)的性质和定义,相关的相容控制矩阵;封锁协议的概念;封锁粒度的概念;多粒度封锁方法;多粒度封锁协议的相容控制矩阵。

③需要举一反三的:封锁协议与数据一致性的关系;并发调度的可串行性概念;两段锁协议与可串行性的关系;两段锁协议与死锁的关系。

④难点:两段锁协议与串行性的关系;与死锁的关系;具有意向锁的多粒度封锁方法的封锁过程。

二、习题解答和解析1. 在数据库中为什么要并发控制? 并发控制技术能保证事务的哪些特性?答数据库是共享资源,通常有许多个事务同时在运行。

当多个事务并发地存取数据库时就会产生同时读取和/或修改同一数据的情况。

假设对并发操作不加控制就可能会存取和存储不正确的数据,破坏事务的一致性和数据库的一致性。

所以数据库管理系统必须提供并发控制机制。

并发控制技术能保证事务的隔离性和一致性。

2. 并发操作可能会产生哪几类数据不一致? 用什么方法能防止各种不一致的情况?答并发操作带来的数据不一致性包括三类:丧失修改、不可重复读和读“脏〞数据。

(1) 丧失修改(Lost Update)两个事务T1和T2读入同一数据并修改,T2提交的结果破坏了(覆盖了)T1提交的结果,导致T1的修改被丧失。

《数据库》第十一章 PLSQL简介

identifier [CONSTANT] datatype [NOT NULL] [:= | DEFAULT expr];

给变量赋值有两种方法:

➢ 使用赋值语句 := ➢ 使用 SELECT INTO 语句

9

Inspur Education

变量和常量 2-2

set serveroutput on declare

PL/SQL 简介

PL/SQL 是过程语言(Procedural Language)与结构化 查询语言(SQL)结合而成的编程语言

PL/SQL 是对 SQL 的扩展 支持多种数据类型,如大对象和集合类型,可使用条件

和循环等控制结构 可用于创建存储过程、触发器和程序包,给SQL语句的

执行添加程序逻辑 与 Oracle 服务器和 Oracle 工具紧密集成,具备可

dbms_output.put_line(outputString);

end;

从CLOB数据中读取22个字符

/

显示读到的信息

存储到 outputString 变量中

16

Inspur Education

属性类型

用于引用数据库列的数据类型,以及表示表中一行的记 录类型

属性类型有两种:

• %TYPE - 引用变量和数据库列的数据类型 • %ROWTYPE - 提供表示表中一行的记录类

department VARCHAR2(10); BEGIN

depardtmecelnatre:= '&Dep'; IF depasrttumneanmt eNcOhTarI(N8)(;'CS','BIO','Maths','PHY') THEN

数据库原理与应用(清华大学版)课后答案第11章 索引

索 引 11.1 练习题11及参考答案1.什么是索引?索引分为哪两种?各有什么特点?答:索引是为了加速对表中数据行的检索而创建的一种分散的存储结构。

根据索引的顺序与数据表的物理顺序是否相同,可以把索引分成两种类型:∙ 聚簇索引:数据表的物理顺序和索引表的顺序相同,它根据表中的一列或多列值的组合排列记录。

∙ 非聚簇索引:数据表的物理顺序和索引表的顺序不相同,索引表仅仅包含指向数据表的指针,这些指针本身是有序的,用于在表中快速定位数据。

2.创建索引有什么优、缺点?答:创建索引的优点如下:(1)加速数据检索。

(2)加快表与表之间的联接。

(3)在使用ORDER BY 和GROUP BY 等子句进行数据检索的时候,可以减少分组和排序的时间。

(4)有利于SQL Server 对查询进行优化。

(5)强制实施行的惟一性。

创建索引的缺点如下:(1)创建索引要花费时间和占用存储空间。

(2)建立索引加快了数据检索速度,却减慢了数据修改速度。

3.哪些列上适合创建索引?哪些列上不适合创建索引?答:一般来说,以下的列适合创建索引:(1)主键:通常检索、存取表是通过主键来进行的,因此,应该考虑在主键上建立索引。

(2)连接中频繁使用的列:用于连接的列若按顺序存放,则系统可以很快地执行连接。

如外键,除用于实现参照完整性外,还经常用于进行表的连接。

(3)在某一范围内频繁搜索的列和按排序顺序频繁检索的列。

以下的列不适合创建索引:第 章11(1)很少或从来不在查询中引用的列,因为系统很少或从来不根据这个列的值去查找数据行。

(2)只有两个或很少几个值的列(如性别,只有两个值“男”或“女”),以这样的列创建索引并不能得到建立索引的好处。

(3)以bit、text、image数据类型定义的列。

(4)数据行数很少的小表一般也没有必要创建索引。

4.创建索引时须考虑哪些事项?答:使用CREA TE INDEX语句创建索引。

默认情况下,如果未指定聚集选项,将创建非聚集索引。

国开学习网电大数据库应用技术第11章测验答案

国开学习网电大数据库应用技术第11章测验答案一、单项选择题(每小题2分,共10个题,20分)试题11. 图书馆管理系统中表tb_user和表tb_book之间的关系是()。

A.一对一B.一对多C.多对多D.不确定试题1答案:多对多2. 图书馆管理系统中表tb_bibliography和表tb_book之间的关系是()。

A.一对一B.一对多C.多对多D.不确定试题2答案:一对多3. 图书馆管理系统中表tb_record和表tb_book之间的关系是()。

A.一对一B.一对多C.多对多D.不确定试题3答案:一对多4. 图书馆管理系统中表tb_record和表tb_user之间的关系是()。

A.一对一B.一对多C.多对多D.不确定试题4答案:一对多5. 针对PHP语句“$mysqli = mysqli_connect('localhost', 'root', '', 'user_lib');”以下解释错误的是()。

A.所连接的主机是localhostB.以root账户登陆C.密码为空格D.所连接的数据库为user_lib试题5答案:密码为空格6. 针对PHP语句“$mysqli->query("set author_names utf8"); ”以下解释错误的是()。

A.查询表“set author_names utf8”的所有记录B.设置表的“author_names”字段名为“utf8”C.设置查询名为“set author_names utf8 ”D.设置编码格式以正确显示中文字符试题6答案:设置编码格式以正确显示中文字符7. 以下不属于数据库系统开发的是()。

A.系统分析B.系统设计C.系统实施D.系统更新试题7答案:系统更新8. 地址栏中输入的地址为“http://localhost:8080/helloworld.php”,则以下表达正确的是()。

数据库第11章并发控制

2021/4/6

兰彬制作

13

不可重复读的3种情况

3. 事务1按照一定的条件,从数据库中读取了某 些数据记录后,事务2插入了一些记录,当事 务1再次按相同条件读取数据时,发现多了一 些记录。

后两种不可重复读有时也称为幻影现象

2021/4/6

兰彬制作

14

3. 读“脏”数据

事务1修改某一数据,并将其写回磁盘上的数 据库中。

②

T2 读C=200

③ ROLLBACK C 恢复为100

2021/4/6

兰彬制作

16

11.2 封锁

什么是封锁

✓封锁就是:事务 T 在对某个数据对象(例如 表、记录等)操作之前,先向系统发出请求, 对其加锁;

✓加锁后事务 T 就对该数据对象有了一定的控 制,在事务 T 释放它的锁之前,其它的事务 不能更新此数据对象。

超时法的基本思想:

✓ 如果一个事务的等待时间超过了规定的时限,

就认为发生了死锁

优点: 实现简单 缺点:

✓ 有可能误判死锁

✓ 时限若设置得太长,死锁发生后不能及时

发现

2021/4/6

兰彬制作

42

检测死锁:事务等待图法

用事务等待图动态反映所有事务的等待情况:

✓事务等待图是一个有向图G=(T,U) ✓T为结点的集合,每个结点表示正运行的事务 ✓U为边的集合,每条边表示事务等待的情况

2021/4/6

兰彬制作

4

事务并发执行带来的问题

可能会存取和存储不正确的数据,破坏事务 的隔离性和数据库的一致性 DBMS必须提供并发控制机制 并发控制机制是衡量一个DBMS性能的重要 标志之一

2021/4/6

兰彬制作

数据库原理(11)

两段锁协议

• 可以证明,若并发执行的所有事务均遵守两 段锁协议,则这些事务的任何调度策略都是 可以串行化的。 • 是充分条件,但不是必要条件。 上例(d) • 可能发生死锁。

第五节 封锁的粒度

封锁粒度:封锁对象的大小。 封锁对象:属性值、属性值集合、记录、关系、 索引项、整个索引、数据库、数据页、索引 页、数据块,……。

封锁冲突检查

• 该数据对象上的锁 显式封锁检查 • 其上级结点上的锁 隐式封锁检查 • 其下级结点上的锁 隐式封锁检查 问题:效率低

3.意向锁

意向锁:如果对一个结点加意向锁,则说明该 结点的下层结点正在被加锁;对任一结点加 锁,必须先对它的上层结点加意向锁。 封锁冲突检查:不需检查其下级结点上的锁。 具有意向锁的多粒度封锁方法提高了系统并发 度,减少了加锁、解锁开销。

封锁粒度 大 小

并发度 小 大

控制开销 小 大

1.多粒度封锁

多粒度封锁:在一个系统中同时支持多种封锁 粒度供不同事务选择。 多粒度树:数据对象间的层次关系。 根结点——粒度最大 叶结点——粒度最小

多粒度树

数据库

关系1

关系2

关系3

元组11

元组12

……

元组31

元组32

2.多粒度封锁协议

多粒度封锁协议:允许对多粒度树中的每个结 点独立地加锁。 某结点被加锁,则它的所有后裔结点也被加了 同样的锁。 某结点上的锁: 显式封锁:直接加到数据对象上的锁。 隐式封锁:由上级结点加锁而使该数据对象加 上了锁。

1.可串行化

定义:多个事务的并发执行是正确的,当且仅 当其结果与按某一次序串行地执行这些事务时 的结果相同,称这种调度策略为可串行化的调 度。 可串行性:是并发事务正确性的准则。按照这 个准则规定,一个给定的并发调度,当且仅当 它是可串行化的,才认为是正确调度。

数据库安全管理练习题

数据库安全管理练习题为了保证数据库应用系统正常运行,数据库管理员在日常工作中需要对数据库进行维护。

下列一般不属于数据库管理员日常维护工作的是A 数据内容的一致性维护B 数据库备份与恢复C 数据库安全性维护D 数据库存储空间管理参考答案C在数据库应用系统的需求分析阶段,需要考虑数据的安全性需求。

下列不属于数据安全性需求分析内容的是A 分析数据的安全性需求,以确定每个关系表上定义的数据约束能够满足使用要求B 分析全局用户对数据的存取需求,以确定全局数据的安全控制策略C 分析特殊用户对数据的存取需求,以保证数据库的安全控制策略能够满足其使用要求D 分析各类用户对数据的存取需求,以确定各类用户能够操作的数据参考答案A数据库的运行管理与维护主要由数据库管理员负责,工作内容主要包括日常维护、系统监控与分析、性能优化等。

下列关于数据库管理员工作内容的说法错误的是A 数据库的备份和恢复是重要的维护工作,数据库管理员应根据不同的应用要求制定不同的备份计划,在备份计划中应包含备份的时间、周期、备份方式和备份内容等B 性能优化是数据库管理员的重要工作,性能优化的主要手段有查询优化、索引调整、模式调整等,这些工作一般无需开发人员参与C 数据库管理员应监控数据库中各种锁的使用情况,并处理可能出现的死锁情况,若发现问题应及时通知相关人员D 数据库管理员需要定期检查存储空间使用情况并根据需求扩展存储空间,这些工作一般无需最终用户参与参考答案B计算机系和教务处要对某数据库进行访问,计算机系全体教师对此数据库中的全部数据具有查询权,教务处全体人员对此数据库中全部数据具有查询、插入、删除和修改权。

在SQLServer 2000中,下列安全控制方法最合理的是A 为计算机系每个教师授予每个表的SELECT权,为教务处全体人员授予每个表的SELECT、INSERT、DELETE和UPDA TE权B 为计算机系和教务处分别建立一个角色,将两个部门的每个职工设置为相应角色中的成员。

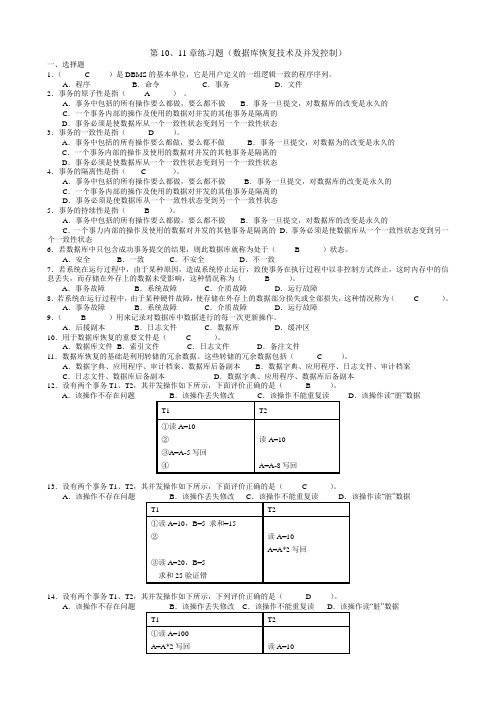

数据库第10、11章习题及答案 (1)

第10、11章练习题(数据库恢复技术及并发控制)一、选择题 1.( C )是DBMS 的基本单位,它是用户定义的一组逻辑一致的程序序列。

A .程序B .命令C .事务D .文件 2.事务的原子性是指( A ) 。

A .事务中包括的所有操作要么都做,要么都不做B .事务一旦提交,对数据库的改变是永久的C .一个事务内部的操作及使用的数据对并发的其他事务是隔离的D .事务必须是使数据库从一个一致性状态变到另一个一致性状态 3.事务的一致性是指( D )。

A .事务中包括的所有操作要么都做,要么都不做B .事务一旦提交,对数据为的改变是永久的C .一个事务内部的操作及使用的数据对并发的其他事务是隔离的D .事务必须是使数据库从一个一致性状态变到另一个一致性状态 4.事务的隔离性是指( C )。

A .事务中包括的所有操作要么都做,要么都不做B .事务一旦提交,对数据库的改变是永久的C .一个事务内部的操作及使用的数据对并发的其他事务是隔离的D .事务必须是使数据库从一个一致性状态变到另一个一致性状态 5.事务的持续性是指( B )。

A .事务中包括的所有操作要么都做,要么都不做B .事务一旦提交,对数据库的改变是永久的C .一个事力内部的操作及使用的数据对并发的其他事务是隔离的D .事务必须是使数据库从一个一致性状态变到另一个一致性状态6.若数据库中只包含成功事务提交的结果,则此数据库就称为处于( B )状态。

A .安全B .一致C .不安全D .不一致7.若系统在运行过程中,由于某种原因,造成系统停止运行,致使事务在执行过程中以非控制方式终止,这时内存中的信息丢失,而存储在外存上的数据未受影响,这种情况称为( B )。

A .事务故障B .系统故障C .介质故障D .运行故障 8.若系统在运行过程中,由于某种硬件故障,使存储在外存上的数据部分损失或全部损失,这种情况称为( C )。

A .事务故障B .系统故障C .介质故障D .运行故障 9.( B )用来记录对数据库中数据进行的每一次更新操作。

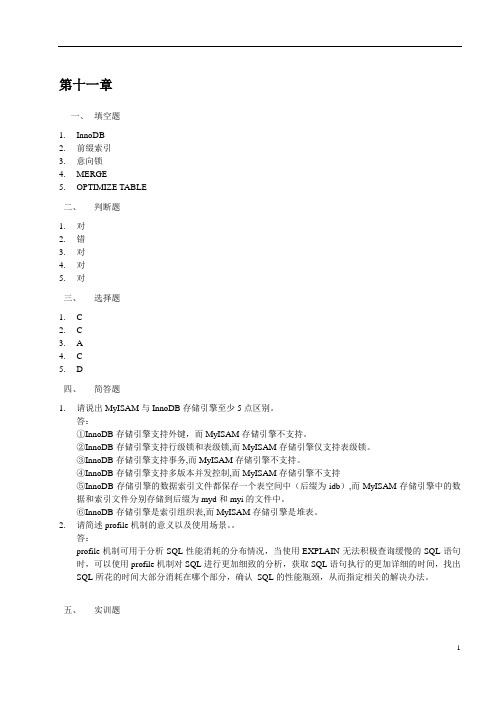

《MySQL数据库原理、设计与应用》第11章课后习题答案

第十一章一、填空题1.InnoDB2.前缀索引3.意向锁4.MERGE5.OPTIMIZE TABLE二、判断题1.对2.错3.对4.对5.对三、选择题1. C2. C3. A4. C5. D四、简答题1.请说出MyISAM与InnoDB存储引擎至少5点区别。

答:①InnoDB存储引擎支持外键,而MyISAM存储引擎不支持。

②InnoDB存储引擎支持行级锁和表级锁,而MyISAM存储引擎仅支持表级锁。

③InnoDB存储引擎支持事务,而MyISAM存储引擎不支持。

④InnoDB存储引擎支持多版本并发控制,而MyISAM存储引擎不支持⑤InnoDB存储引擎的数据索引文件都保存一个表空间中(后缀为idb),而MyISAM存储引擎中的数据和索引文件分别存储到后缀为myd和myi的文件中。

⑥InnoDB存储引擎是索引组织表,而MyISAM存储引擎是堆表。

2.请简述profile机制的意义以及使用场景。

答:profile机制可用于分析SQL性能消耗的分布情况,当使用EXPLAIN无法积极查询缓慢的SQL语句时,可以使用profile机制对SQL进行更加细致的分析,获取SQL语句执行的更加详细的时间,找出SQL所花的时间大部分消耗在哪个部分,确认SQL的性能瓶颈,从而指定相关的解决办法。

五、实训题11.为shop. sh_order_goods数据表在order_id和goods_id字段上创建一个唯一性的复合索引。

mysql> ALTER TABLE shop.sh_order_goods-> ADD UNIQUE INDEX order_goods(order_id,goods_id);Query OK, 0 rows affected (0.01 sec)Records: 0 Duplicates: 0 Warnings: 02.创建一个与shop.sh_user表相同结构的数据表mydb.p_user,使用HASH算法将数据分到5个区中存储。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第十一章数据库安全与维护

1、Access数据库中用户组的用户不具有的对数据库操作的权限是()。

A读取数据 B更新数据 C打开或运行窗体 D修改表的定义

2、为数据库设置密码时,数据库应该以哪种方式打开()。

A.共享方式

B.只读方式

C.独占方式

D.独占只读方式

3、对数据库实施()操作可以消除对数据库进行频繁的数据更新带来的大量存储碎片。

A.压缩

B.备份

C.另存为

D.加密

4、切换面板是下列哪一种数据库对象()

A.表

B.模块

C.窗体

D.宏

5、若使打开的数据库文件能为网上其他用户共享,但只能浏览数据,要选择打开数据库文件的方式为()

A.以只读方式打开

B.以独占只读方式打开

C.以独占方式打开

D.打开

6、Access数据库中用户组的用户不具有的对数据库操作的权限是()

A.读取数据

B.更新数据

C.打开或运行窗体或查询

D.修改表的定义

7、下面的叙述正确的是()

A.当导入到数据库中的数据对象发生改变时,源数据对象的数据也会随着发生改变

B.导入到数据库中的数据对象,其源数据对象不可删除

C.当链接到数据库中的数据对象发生改变时,源数据对象的数据也会随着发生改变

D.当源数据对象的存储位置发生变化时,不会影响链接到数据库中的数据对象的使用

8、(压缩)数据库可以重新整理数据库磁盘空间的占有。

9、如何实现数据库关闭时自动压缩?

答案:Microsoft Access中有一个“退出时自动压缩”的选项,把它选上就可以了。

即选择“工具”菜单中的“选项”命令,在弹出的选项对话框中选择“常规”选项卡,在其中选上“关闭时压缩”。

10、压缩和修复数据库能否提高数据库的性能?

答案:能提高数据库的性能。

Access数据库在运行一段时间后,数据库会逐渐膨胀,并且在一定程度上降低程序执行的速度,压缩和修复数据库将使数据在使用的过程中产生的碎片得到整理,所以经常对数据库进行压缩和修复对应用程序本身的性能是有很大提高的。

11、为什么数据库使用一段时间会自动变大?

答案:因为数据库使用一段时间后,对数据库的操作很多,可能会造成存储数据库的磁盘空间出现碎片,导致数据库的存储空间增大,也导致了数据库的增大。

12、仅仅设置数据库密码是否安全?为什么?

答案:不安全。

因为设置数据库密码只限制了用户打开数据库的权限,只要用户能打开数据库,则可以任意操作数据库中的数据。

而且,设置的数据库密码只有一个,若用户凑巧输入了密码,则毫无办法可以保证数据的安全性。

13、创建切换面板有何作用?

答案:切换面板给用户提供了一个访问数据库的界面,数据库中的主要功能都放在切换面板上,给用户访问数据库提供了方便。

同时,由于用户不直接操作数据表中的数据,保证了数据的安全性。

14、设置数据库密码和加密数据库有何区别?

答案:设置数据库密码是在用户登录数据库之前,先判断其用户权限。

若密码正确,这可以访问数据库,加密数据库是指通过特定的方法,将数据库中的数据进行改写,即使非法用户打开了数据库,也读不懂数据库中的内容。

两者的区别是加密数据库改变了数据库中的数据,而设置数据库密码则没有。