浙江大学城市学院06-07计算机网络试卷A

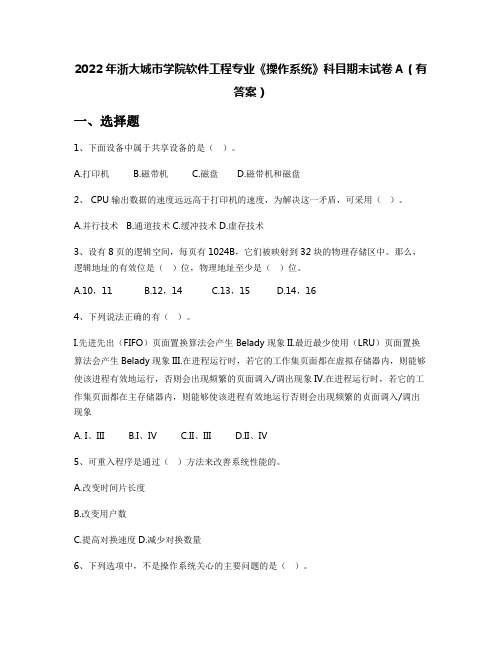

2022年浙大城市学院软件工程专业《操作系统》科目期末试卷A(有答案)

2022年浙大城市学院软件工程专业《操作系统》科目期末试卷A(有答案)一、选择题1、下面设备中属于共享设备的是()。

A.打印机B.磁带机C.磁盘D.磁带机和磁盘2、 CPU输出数据的速度远远高于打印机的速度,为解决这一矛盾,可采用()。

A.并行技术B.通道技术C.缓冲技术D.虚存技术3、设有8页的逻辑空间,每页有1024B,它们被映射到32块的物理存储区中。

那么,逻辑地址的有效位是()位,物理地址至少是()位。

A.10,11B.12,14C.13,15D.14,164、下列说法正确的有()。

I.先进先出(FIFO)页面置换算法会产生 Belady现象II.最近最少使用(LRU)页面置换算法会产生Belady现象III.在进程运行时,若它的工作集页面都在虚拟存储器内,则能够使该进程有效地运行,否则会出现频繁的页面调入/调出现象IV.在进程运行时,若它的工作集页面都在主存储器内,则能够使该进程有效地运行否则会出现频繁的贞面调入/调出现象A. I、IIIB.I、IVC.II、IIID.II、IV5、可重入程序是通过()方法来改善系统性能的。

A.改变时间片长度B.改变用户数C.提高对换速度D.减少对换数量6、下列选项中,不是操作系统关心的主要问题的是()。

A.管理计算机裸机B.设计、提供用户程序与计算机及计算机硬件系统的接口C.管理计算机中的信息资源D.高级程序设计语言的编译7、()不是操作系统的功能。

A.CPU管理B.存储管理C.网络管理D.数据管理8、考虑一个文件存放在100个数据块中。

文件控制块、索引块或索引信息都驻留内存。

那么如果().不需要做任何磁盘I/O操作。

A.采用连续分配策略,将最后一个数据块搬到文件头部,B.采用单级索引分配策略,将最后一个数据块插入文件头部C.采用隐式链接分配策略,将最后一个数据块插入文件头部D.采用隐式链接分配策略,将第一个数据块插入文件尾部,9、若某文件系统索引节点(inode)中有直接地址项和间接地址项,则下列选项中,与单个文件长度无关的因素是().A.索引节点的总数B.间接地址索引的级数C.地址项的个数D.文件块大小10、中断扫描机构是()扫描次中断寄存器。

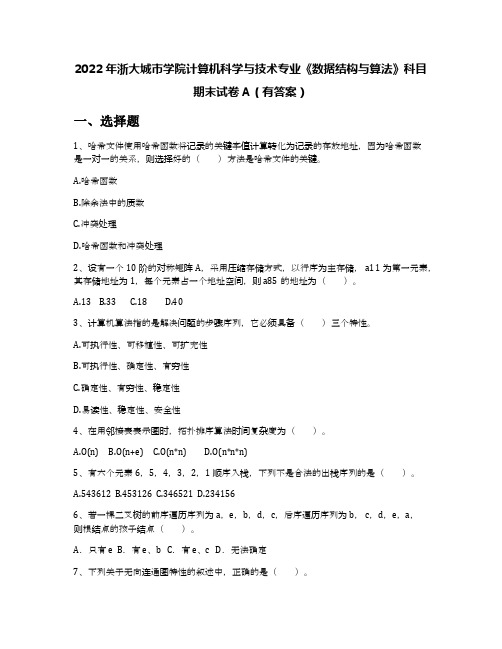

2022年浙大城市学院计算机科学与技术专业《数据结构与算法》科目期末试卷A(有答案)

2022年浙大城市学院计算机科学与技术专业《数据结构与算法》科目期末试卷A(有答案)一、选择题1、哈希文件使用哈希函数将记录的关键字值计算转化为记录的存放地址,因为哈希函数是一对一的关系,则选择好的()方法是哈希文件的关键。

A.哈希函数B.除余法中的质数C.冲突处理D.哈希函数和冲突处理2、设有一个10阶的对称矩阵A,采用压缩存储方式,以行序为主存储, a11为第一元素,其存储地址为1,每个元素占一个地址空间,则a85的地址为()。

A.13B.33C.18D.403、计算机算法指的是解决问题的步骤序列,它必须具备()三个特性。

A.可执行性、可移植性、可扩充性B.可执行性、确定性、有穷性C.确定性、有穷性、稳定性D.易读性、稳定性、安全性4、在用邻接表表示图时,拓扑排序算法时间复杂度为()。

A.O(n)B.O(n+e)C.O(n*n)D.O(n*n*n)5、有六个元素6,5,4,3,2,1顺序入栈,下列不是合法的出栈序列的是()。

A.543612B.453126C.346521D.2341566、若一棵二叉树的前序遍历序列为a,e,b,d,c,后序遍历序列为b, c,d,e,a,则根结点的孩子结点()。

A.只有e B.有e、b C.有e、c D.无法确定7、下列关于无向连通图特性的叙述中,正确的是()。

Ⅰ.所有的顶点的度之和为偶数Ⅱ.边数大于顶点个数减1 Ⅲ.至少有一个顶点的度为1A.只有Ⅰ B.只有Ⅱ C.Ⅰ和Ⅱ D.Ⅰ和Ⅲ8、已知一棵二叉树的前序遍历结果为ABCDEF,中序遍历结果为CBAEDF,则后序遍历结果为()。

A.CBEFDAB.FEDCBAC.CBEDFAD.不定9、每个结点的度或者为0或者为2的二叉树称为正则二叉树。

n个结点的正则二叉树中有()个叶子。

A.log2nB.(n-1)/2C.log2n+1D.(n+1)/210、在文件“局部有序”或文件长度较小的情况下,最佳内部排序的方法是()。

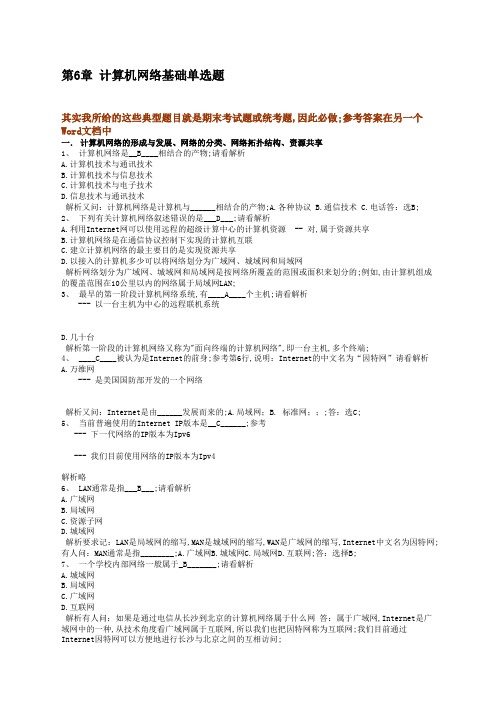

浙江大学远程教育第六章计算机网络基础答案

第6章计算机网络基础单选题其实我所给的这些典型题目就是期末考试题或统考题,因此必做;参考答案在另一个Word文档中一.计算机网络的形成与发展、网络的分类、网络拓扑结构、资源共享1、计算机网络是__B____相结合的产物;请看解析A.计算机技术与通讯技术B.计算机技术与信息技术C.计算机技术与电子技术D.信息技术与通讯技术解析又问:计算机网络是计算机与______相结合的产物;A.各种协议 B.通信技术 C.电话答:选B;2、下列有关计算机网络叙述错误的是___D___;请看解析A.利用Internet网可以使用远程的超级计算中心的计算机资源 -- 对,属于资源共享B.计算机网络是在通信协议控制下实现的计算机互联C.建立计算机网络的最主要目的是实现资源共享D.以接入的计算机多少可以将网络划分为广域网、城域网和局域网解析网络划分为广域网、城域网和局域网是按网络所覆盖的范围或面积来划分的;例如,由计算机组成的覆盖范围在10公里以内的网络属于局域网LAN;3、最早的第一阶段计算机网络系统,有____A____个主机;请看解析--- 以一台主机为中心的远程联机系统D.几十台解析第一阶段的计算机网络又称为"面向终端的计算机网络",即一台主机,多个终端;4、____C____被认为是Internet的前身;参考第6行,说明:Internet的中文名为“因特网”请看解析A.万维网--- 是美国国防部开发的一个网络解析又问:Internet是由______发展而来的;A.局域网;B. 标准网;;;答:选C;5、当前普遍使用的Internet IP版本是__C______;参考--- 下一代网络的IP版本为Ipv6--- 我们目前使用网络的IP版本为Ipv4解析略6、LAN通常是指___B___;请看解析A.广域网B.局域网C.资源子网D.城域网解析要求记:LAN是局域网的缩写,MAN是城域网的缩写,WAN是广域网的缩写,Internet中文名为因特网;有人问:MAN通常是指________;A.广域网B.城域网C.局域网D.互联网;答:选择B;7、一个学校内部网络一般属于_B_______;请看解析A.城域网B.局域网C.广域网D.互联网解析有人问:如果是通过电信从长沙到北京的计算机网络属于什么网答:属于广域网,Internet是广域网中的一种,从技术角度看广域网属于互联网,所以我们也把因特网称为互联网;我们目前通过Internet因特网可以方便地进行长沙与北京之间的互相访问;8、将计算机网络划分为局域网、城域网、广域网是按___C_____划分;A.用途B.连接方式C.覆盖范围 --- 有的书上又叫做:网络的作用范围D.以上都不是解析略9、将计算机网络划分为公用网和专用网是按____A____划分;请看解析A.使用范围B.连接方式C.覆盖范围D.以上都不是解析计算机网络按使用范围划分为公用网和专用网;如果按覆盖范围一般可划分为三类,它们是:LAN、MAN、WAN;10、计算机网络的基本分类方法主要有两种:一种是根据网络所使用的传输技术;另一种是根据___C___;A.网络协议B.网络操作系统类型C.覆盖范围与规模D.网络服务器类型与规模解析略11、属于不同城市的用户的计算机互相通信,他们组成的网络属于__C______;A.局域网B.城域网 ---- 如果是在同一个城市里用户之间通信属于城域网;C.广域网 ---- 如果是不同城市的用户的计算机互相通信则属于广域网D.互联网解析略12、I nternet主要由四部分组成,其中包括路由器、主机、信息资源与_D_____;A.数据库B.管理员C.销售商D.通信线路 --- 对;通信线路又分为“有线”和“无线”两种解析略13、支持局域网与广域网互联的设备称为___C___;请看解析A.转发器B.以太网交换机C.路由器 ---- 例如,一个医院欲和因特网互联,则必须购买”路由器”D.网桥解析又问:一个校园网与城域网或广域网互联,它应该选用的互联设备为______;A.交换机 B.网桥 C.路由器 D.网关;答:选择C;14、I nternet网属于一种__C____;A.校园网B.局域网C.广域网NT网解析略15、以下哪个不是网络拓扑结构___C___;请看解析A.总线型B.星型C.开放型D.环型解析参考,常见的网络拓扑结构主要有:星型拓扑结构、总线型拓扑结构、环型拓扑结构和树型拓扑结构;特别说明:树型拓扑结构不是独立的,它可看作由“总线型”和“星型”演变而来的;16、____B___是由总线拓扑结构也包括了星型结构演变而来的,它看上去像一颗倒挂的树;A.网状拓扑结构B.树型拓扑结构C.环型拓扑结构D.总线拓扑结构解析略17、各结点都与中心结点结点可以理解为计算机连接,呈辐射状排列在中心结点周围,这种结构是__B______;A.总线拓扑结构B.星型拓扑结构C.环型拓扑结构D.网状拓扑结构解析略18、通过一根传输线路将网络中所有结点即计算机连接起来,这种拓扑结构是__A_____;A.总线拓扑结构B.星型拓扑结构C.环型拓扑结构D.以上都不是解析略19、各结点首尾相连形成一个闭合的环,其网络逻辑拓扑结构为___C_____;A.总线拓扑结构B.星型拓扑结构C.环型拓扑结构D.以上都不是解析略20、对于单个结点的故障不会影响到网络的其他部分,但中心接点的故障会导致整个网络的瘫痪网络拓扑结构是____B____;A.总线拓扑结构 ---总线型结构往往会出现:某个结点故障将导致整个网络瘫痪;B.星型拓扑结构 --- 现在一般都用星型结构来连接局域网C.环型拓扑结构D.树形拓扑结构解析略21、上面几种结构主要用在计算机局域网的连接中,如果有人问:目前存在的广域网例如因特网主要采用___C___拓扑结构;A.总线型B.星型C.网状型 ---- 网状型拓扑结构和前面几个是有区别的,主要用在广域网中的连接D.环型解析略22、网状拓扑结构的缺点是___D_____;A.对根结点的依赖性大 --- 这是树型拓扑结构的缺点B.中心结点的故障导致整个网络的瘫痪 --- 这是星型拓扑结构的缺点C.任意结点的故障或一条传输介质的故障能导致整个网络的故障;D.结构复杂解析略23、星型拓扑结构的优点是__B______;A.易实现、易维护、易扩充B.单个结点的故障不会影响到网络的其他部分C.易于扩充与故障隔离D.系统的可靠性高解析略24、计算机网络的目标是实现__C____;A.文献检索B.运行速度快C.资源共享 ---- 这里的资源可理解为数据、软件、硬件设备D.数据处理解析略25、关于计算机网络资源共享的描述准确的是___D___;请看解析A.共享线路B.共享硬件C.共享数据和软件D.共享硬件、数据、软件 ----硬件共享可理解为:例如连网的计算机可以共享一台打印机硬件解析又问:网上共享的资源有________、________和_______;应该填:硬件软件数据;26、在局域网中,用户共享文件夹时,以下说法不正确的是____C____;A.能读取和复制文件夹中的文件B.可以复制文件夹中的文件C.可以更改文件夹中的文件 ---- 只要给你适当的权限,你就可以办到D.不能读取文件夹中的文件解析略二.局域网的基本组成、功能与特点、以及广域网含Internet若干概念27、局域网为了相互通信,一般安装__A____;A.调制解调器---某电脑要通过电话线连接到因特网,则要用调制解调器,完成数模转换B.网卡 ---局域网中为了相互通信必须安装网卡,它负责数据的收发C.声卡D.电视解析略28、局域网常用设备不包括___D___;A.网卡NIC ---- 计算机要接入局域网必须安装网卡B.集线器Hub ---- 星型网连接就用到集线器,是一个中央收发设备;C.交换机Switch -----相当于集线器,但功能比集线器强,只不过价格贵一些D.显示卡VGA解析略29、网络可以通过无线的方式进行连网,以下不属于无线传输介质的是___C_____;A.微波B.无线电波C.光缆 --- 属于有线的,传输的是由数字信号转换过来的光信号D.红外线解析略30、基于文件服务的局域网操作系统软件一般分为两个部分,即工作站软件与__C____;A.浏览器软件B.网络管理软件C.服务器软件D.客户机软件解析略31、通过局域网连接到Internet,需要硬件___B___;请看解析--- MODEM就是所谓的调制解调器B.网络适配器 --- 就是我们平时所说的“网卡”C.电话D.驱动程序解析通过局域网连接到Internet,必须使用网卡网络适配器;通过电话线接到Internet需要使用调制解调器,或者是ADSL设备,目前多半采用ADSL设备实现宽带连接;32、典型的局域网硬件部分可以看成由以下五部分组成:网络服务器、工作站、传输介质、网络交换机与___D___;参考,但是路由器不一定要有,它是局域网接入Internet所必须的设备地址B.路由器\IP协议D.网卡解析略33、网络的有线传输媒体有双绞线、同轴电缆和__C____;A.铜电线B.信号线C.光缆 --- 记住:有线传输媒体或介质主要是:双绞线、同轴电缆和光缆D.微波解析略34、计算机网络系统中的硬件包括:_B_____;A.网络连接设备和传输介质;B.服务器、工作站、连接设备和传输介质; --- 对,其中网卡包括在“连接设备”中C.服务器、工作站、连接设备;D.服务器、工作站和传输介质;解析略35、一个办公室中有多台计算机,每个计算机都配置有网卡,并已经购买有一台网络集线器和一台打印机,一般组成局域网通过的传输介质是___B______;A.光纤B.双绞线 --- 对C.电话线D.无线解析略36、局域网中,主要由___D_____提供硬盘、文件数据及打印共享等服务功能;A.用户工作站B.传输介质C.网络设备D.服务器 --- 由网络服务器提供这些服务解析略37、___B_____将工作站或服务器连到网络上,实现资源共享和相互通信、数据转换和电信号的匹配;A.网关B.网卡C.转接设备D.以上都不是解析略38、下面不属于网络通信设备的是___B___;A.路由器B.扫描仪 --- 扫描仪是计算机的输入设备C.交换机D.中继器解析略39、一般来说,计算机网络可以提供的功能有____D__;A.资源共享、综合信息服务B.信息传输与集中处理C.均衡负荷与分布处理D.以上都是 ---- 以上几点是计算机网络的主要功能解析略40、决定局域网特性的主要技术要素是:网络拓扑、传输介质与__D____;A.数据库软件B.服务器软件C.体系结构D.介质访问控制方法解析略41、在局域网中不能共享___C_______;A.硬盘B.文件夹C.显示器D.打印机解析略42、局域网的主要特点不包括__B____;请看解析A.地理范围有限B.远程访问C.通信速率高 --- 因为范围比较小,所以通信速率远比因特网高D.灵活,组网方便解析又问:局域网相比较广域网的特点有______;答:局域网的数据传输速度更快43、局域网的主要功能和作用是___A_____;A.实施网络通信和共享网络资源B.提供远距离通信C.提供高速通信服务D.以上都不是解析略44、在广域网中,通信子网主要包括____B____;看解析A.传输信道和终端设备B.转接设备和传输信道C.转接设备和终端设备D.以上都不是解析广域网可看作由分布在各地的“局域网”和“城域网”连接而成;广域网Internet也是广域网中的一种分为两部分:第一部分是通信子网由通信线路和转接设备路由器就是一个转发设备组成,第二部分是资源子网;45、广域网数据交换一般采用的方式是__B______;A.直接传送B.存储转发――对比较难,如果愿意掌握的可记一下C.路由转发D.以上都不是解析略46、广域网可以提供的服务模式有____C____;看解析A.只提供面向连接的服务模式B.只提供面向无连接的服务模式C.提供面向连接和无连接两种服务模式D.以上都不正确解析以后会知道Internet中,TCP协议是面向连接的,而UDP是不面向连接的;47、广域网的数据传输速率一般比局域网的数据传输速率___B_____;A.高B.低C.相等D.不确定解析略48、对于广域网来说,下列说法不正确的是____A____;A.作用范围必须在几千公里以上 ---不一定的,在一个地区也可以用广域网技术组成广域网B.广域网有时可称为"远程网"C.广域网一般采用存储转发的方式进行数据转化;D.广域网是基于报文交换或分组交换技术的除了传统的公用电话交换网解析略49、I nternet主要由四部分组成,其中包括路由器、主机、信息资源与_____D________;看解析A.数据库B.管理员C.销售商D.通信线路解析Internet是广域网中一种,因此有资源子网它有主机、信息资源等和通信子网它有路由器和通信线路等组成50、I nternet 主要的互联设备是____B____;A.集线器B.路由器 --- 对;C.调制解调器D.以太网交换机解析略三.网络协议重点讲“因特网协议”、Internet接入方式51、计算机之间的相互通信需要遵守共同的规则或约定,这些规则叫做___B_____;A.准则B.协议 ---- 其英文单词是 Protocol,所以协议常以P字母作为缩写C.规范D.以上都不是解析略52、网络通信是通过___C_____实现的,它们是通信双方必须遵守的约定;A.网卡B.双绞线C.通信协议D.调制解调器解析略53、属于Internet的核心协议是___B___;请看解析A.采用IEEE 802协议B.采用TCP/IP协议 ----要求记中文名:TCP称为传输控制协议,IP称为网际协议C.采用ISO/OSI 7层协议D.以上都不是解析又问:传输控制协议/网际协议即______,属于工业标准协议,是Internet采用的主要协议; IP ;答:选择B;54、I nternet采用的主要协议是TCP/IP,在因特网上百种协议中,TCP/IP是最基本的、必不可少的,但是从应用的角度看还有很多应用层协议;问题:HTTP协议是___D_____;参考,Internet服务之一即信息浏览服务,使用的应用层协议就是HTTP,HTTP中文意思是超文本传输协议A.邮件传输协议B.传输控制协议C.统一资源定位符D.超文本传输协议解析略55、T CP\IP协议是Internet中计算机之间通信所必须共同遵循的一种__B____;请看解析A.信息资源B.通信规定C.软件D.硬件解析 TCP\IP协议已经成为了“目前Internet上广泛采用的通信协议”,当然,别的协议也可以使计算机之间互相通信;56、I nternet上的网络协议统称为Internet协议簇,其中传输控制协议是__B____;--- 网际协议--- 传输控制协议提供可靠的数据传输,它是面向连接的--- 用户数据抱协议提供不可靠的数据传输,它不面向连接解析略57、网络协议是计算机网络中传递、管理信息的一些规范;下列哪种网络协议是互联网Internet所必须使用的:__C____;\SPX\IP解析略58、提供不可靠的数据传输协议是____D____;这个题目比较难,记不住就算了;请看解析--- TCP是可靠的数据传输协议--- UDP是不可靠的数据传输协议解析Internet上,传输层的两种协议是TCP和UDP;有人问:在Internet的通信协议中,可靠的数据传输是由______来保证的;协议协议协议协议;答:选B;59、调制解调器modem的功能是实现__B____;请看解析A.数字信号的编码B.数字信号的整形C.模拟信号的放大D.模拟信号与数字信号的转换而且是互相转换解析如果是要拨号入网,因为用的是公用电话线系统,而电话线只能传输“模拟信号”,所以拨号入网必须安装调制解调器设备,用它把计算机的数字信号转换为模拟信号;60、拨号入网使用的MODEM中文名为:调制解调器一端连在计算机上,另一端应连在_D_____;A.打印机上B.电话线上C.数码相机上D.扫描仪上解析略61、为了以拨号的方式接入因特网,必须使用的设备是_A_____;B.网卡C.电话机D.声卡解析略62、接入因特网不会影响用户正常拨打和接听电话的途径主要是通过___D___;说明:用Modem连接Internet现在基本上没有了,而是通过ADSL设备宽带接入,其原理是不一样的;用ADSL接入不影响用户正常打电话B.局域网C.拨号和局域网说明:现在有一种是IP电话,也可以通过接入Internet局域网来打电话解析略63、A DSL技术主要解决的问题是__D____;请看解析A.宽带传输B.宽带接入C.宽带交换D.多媒体综合网络解析ADSL技术的特点是:1在电话线路上使用ADSL,可以同时进行电话和数据传输,两都互不干扰2ADSL 的传输速率通常比使用传统的MODEM要高3ADSL的非对称性表现在上行速率和下行速率可以不同;64、和普通Modem不同,安装ADSL Modem时必须安装___B___协议;\IP--- 对这就比较难了,不一定要求解析略65、I SP的中文名称为__C____;如果PC机要接入Internet,则必须找ISP,ISP中文意思是:因特网服务提供者软件提供者应用提供者服务提供者 ---ISP是Internet Service Provider的缩写访问提供者解析略66、在拨号上网过程或ADSL宽带上网中,连接到通话框出现时,填入的用户名和密码应该是___C___;A.进入Windows时的用户名和密码B.管理员的帐号和密码提供的帐号和密码 --- 对;D.邮箱的用户名和密码解析略67、数据通信中的信道传输速率单位用bps表示,bps的含义是__C____;per Secondper Secondper Second ---- 每秒钟传输多少个二进制位,而不是字节per Second四.Internet相关知识包括其发展、IP地址、域名系统、Internet常见服务68、关于Internet,下列说法不正确的是___D___;请看解析是全球性的国际网络 -- 对起源于美国 ---对C.通过Internet可以实现资源共享 ---对不存在网络安全问题解析要求知道:Internet最先是由美国的______网发展和演化而来; 答:选A;ARPANET网是源于美国国防部的一项计划;69、目前世界上规模最大、用户最多的计算机网络是Internet,下面关于Internet的叙述中,错误的叙述是___A___;网由主干网、地区网和校园网企业或部门网等多级网络组成World Wide Web是Internet上最广泛的应用之一 -- 网就是所谓的信息浏览服务使用TCP\IP协议把异构的计算机网络进行互连的数据传输速率最高达10Mbps --- 错,局域才有这个速度解析略70、I nternet是全球最具影响力的计算机互联网,也是世界范围的重要的_B_____;A.信息资源网B.多媒体网络C.办公网络D.销售网络解析略71、中国教育科研网的缩写为___B___;请看解析ChinaNET是“中国公用计算机互联网”的简称;--- 对China Education and Reserch Network解析 CERNET中文意思是“中国教育和科研计算机网”72、有关Internet互连网的概念错的是__D_____;即国际互连网络具有子网和资源共享的特点C.在中国称为因特网是一种局域网的一种解析略73、下列IP地址中,非法的IP地址组是_D_____;请看解析与与与与.. -- 错解析:两个注意点:1是由4个字节组成,用3个小圆点隔开;2既然是字节,如果用10进制表示,则取值范围为:0—255之间,即不能超过255;又问:IP地址能唯一的确定Internet上每台计算机与每个用户的______;A.距离 B.费用 C.位置 D.时间答:选C;74、下列关于IP地址的说法中错误的是___C___;A.一个IP地址只能标识网络中的唯一的一台计算机C.地址是一个合法的IP地址 --- 错,有一个数字超过了255;D.同一个网络中不能有两台计算机的IP地址相同解析略75、I Pv4地址有____D__位二进制数组成;请看解析--- Ipv4的IP地址由4个字节组成,所以二进制位数为:48=32--- 新一代Ipv6的IP地址由128个二进制位组成;解析又问:IPv6地址有________位二进制数组成; 选D;76、能唯一标识Internet网络中每一台主机的是__B____;地址C.用户密码D.使用权限解析略77、一个IP地址包含网络地址与__C____;A.广播地址B.多址地址C.主机地址 --- IP地址中含有两部分信息:网络地址和主机地址记一下D.子网掩码解析略78、配置TCP\IP参数的操作主要包括三个方面:___A___、指定网关和域名服务器地址;请看图示和解析A.指定本地主机的IP地址及子网掩码B.指定本地主机的主机名C.指定代理服务器D.指定服务器的IP地址解析请参考第11小题也可看例6-7;为了更好的理解本题,给出了一个图示可从桌面上的网上邻居进入得到…;79、对请看上一选择这一项,则有如下设置…域名服务器的IP地址题的提示地址B.子网掩码地址D.网关地址和DNS服务器地址解析略80、在Internet中,主机的IP地址与域名的关系是______C_______;请看解析地址是域名中部分信息的表示B.域名是IP地址中部分信息的表示地址和域名是等价的地址和域名分别表达不同含义解析 DNS称为域名服务系统,它的作用是专门用来将主机域名解释为对应的IP地址,为什么要引进域名呢考虑到IP地址不容易记忆,因此为了“便于记忆”引入了一个字符串也用“点”分隔来表示一台主机,但是计算机只识别IP地址,因此必须用支持DNS协议的域名服务器来充当解析任务,把域名转变为IP 地址又说为“域名到IP地址的映射”;81、是Internet中主机的__D____;请看解析A.硬件编码B.密码D.域名 ---对一看到该字符串域名就知道它是浙江大学的主页地址解析一看到该字符串域名就知道它是浙江大学的网址;代表是信息浏览网,zju是浙江大学的缩写,edu是教科网,顶级域名cn代表中国;请参考;在域名中,从右至左分别是国家或地区域名又称顶级域名,第2级是机构名,第3级是单位名,最左边是主机名;82、中国的顶级域名是__A____;参考,请看解析解析参考,国家或地区域名又称顶级域名例如:cn---代表中国,hk-代表香港,ca---代表加拿大等等;次顶级域名代表机构名,如com商业、edu教育、gov政府、net网络服务提供者等;83、域名中的gov、cn分别表示__C____;A.商业、中国B.商业、美国C.政府、中国D.科研、中国解析略84、用于解析域名的协议是___B___;域名最终还必须解释为IP地址,请看解析---- DNS的中文名是“域名服务系统”解析域名服务DNS的主要功能是将域名翻译为IP地址,或者说:通过请求及回答获取主机和网络相关信息包括相应的IP地址85、某台主机的域名为,其中___B___为主机名;前面说过了域名左边第1个是主机名,然后是单位名、机构名、国家名解析略86、__B__;---- 输入,IE自动转换为: ---- 错cn与edu次序弄错了;---- 可以因为http协议可以省略解析略87、域名服务是使用下面的___C___协议;解析略88、域名代表着一种身份,一般来说,从某网站名字,可以看出它代表_______B______;请看解析A.教育机构 --- 对应eduB.商业机构 --- 对应comC.政府机构 --- 对应govD.网络服务提供者 --- 对应net解析说明:中的 edu可能是一个单位名的缩写,com才是机构名;又问:域名代表着一种身份,一般来说,从两个网站名字、.可以看出它分别代表中国的某____;答:不要弄错位置,第一个要看清楚,机构名是com,所以正确的答案是:商业机构和政府机构;89、从这里开始简单地给出Internet若干服务题目,但更详细题目放到第7章讲;问题:万维网WorldWide Web又称为__B____,是Internet中应用最广泛的领域之一;B.全球信息网 --- 记住:全球信息网、或网、或万维网都是指Internet中的信息浏览服务C.城市网90、下列不属于Internet信息服务的是__C____;参考,Internet常见服务有哪些91、92、A.远程登录B.文件传输C.实时监测控制D.电子邮件解析略93、下列对Internet叙述正确的是__C____;就是 --- 错是Internet一种服务就是信息高速公路是众多自治子网和终端用户机的互联就是局域网互联 --- 错要用到广域网技术;解析略94、下列不属于一般互联网交流形式的是___D___;看解析--- 属于网络即时通信软件,可实现网络在线交流--- 电子公告板,属于一种电子信息服务系统C.博客 --- Blog,是Weblog的缩写,中文意思是:网络日志;博客又当作Blogger写博客的人解析个人博客网站是通过互联网发表各种思想的场所,其中博客是_______;A.博士的客人的汉译 C.写博士论文的人D.博学的人;答:选B;95、下列关于在互联网上进行网上交流错误的是__D____;A. Telnet远程登录可以登陆BBS --- 对B."博客"是使用特定的软件,在网络上出版、发表和张贴个人文章的人,并实现网上交流也是一种网上交流形式D."万维网"就是BBS的论坛 --- 错,"万维网"和BBS是因特网中两个不同的服务解析略96、网上交流常见的形式有___D___;A.网上讨论BBSB.网络会议C.网上电话等D.全部都是解析略97、网上软件下载,是利用了Internet提供的__B____功能;A.网上聊天B.文件传输 --- 这种服务主要是实现在两个连网的计算机之间传输文件,用的是FTP协议;C.电子邮件D.电子商务解析略98、域名为的站点一般是指___C___;主要从左边第1个字符“BBS”中获取信息A.文件传输站点B.新闻讨论组站点C.电子公告栏站点 -- 一般主机名用BBS打头D.电子邮件中对方的地址解析略99、互联网的普及,在很大程度上依赖于两件事:一是互联网的商业化,另一则是对网络信息的组织产生了一种崭新的方式__A____;A.环球网 --- 例如:它可实现电子商务功能,又可以方便的实现信息浏览B.局域网C.广域网D.企业内部网解析略100、缩写表示的是__C____,它是Internet提供的一项服务;。

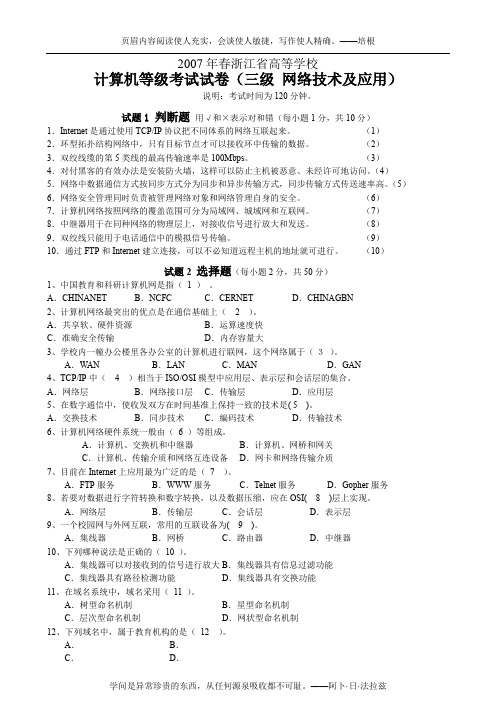

2007年春浙江省高等学校计算机等级考试三级网络技术试卷和答案

2007年春浙江省高等学校计算机等级考试试卷(三级网络技术及应用)说明:考试时间为120分钟。

试题1判断题用√和×表示对和错(每小题1分,共10分)1.Internet是通过使用TCP/IP协议把不同体系的网络互联起来。

(1)2.环型拓扑结构网络中,只有目标节点才可以接收环中传输的数据。

(2)3.双绞线缆的第5类线的最高传输速率是100Mbps。

(3)4.对付黑客的有效办法是安装防火墙,这样可以防止主机被恶意、未经许可地访问。

(4)5.网络中数据通信方式按同步方式分为同步和异步传输方式,同步传输方式传送速率高。

(5)6.网络安全管理同时负责被管理网络对象和网络管理自身的安全。

(6)7.计算机网络按照网络的覆盖范围可分为局域网、城域网和互联网。

(7)8.中继器用于在同种网络的物理层上,对接收信号进行放大和发送。

(8)9.双绞线只能用于电话通信中的模拟信号传输。

(9)10.通过FTP和Internet建立连接,可以不必知道远程主机的地址就可进行。

(10)试题2 选择题(每小题2分,共50分)1、中国教育和科研计算机网是指(1 )。

A.CHINANET B.NCFC C.CERNET D.CHINAGBN2、计算机网络最突出的优点是在通信基础上( 2 )。

A.共享软、硬件资源B.运算速度快C.准确安全传输D.内存容量大3、学校内一幢办公楼里各办公室的计算机进行联网,这个网络属于(3)。

A.W AN B.LAN C.MAN D.GAN4、TCP/IP中( 4 )相当于ISO/OSI模型中应用层、表示层和会话层的集合。

A.网络层B.网络接口层C.传输层D.应用层5、在数字通信中,使收发双方在时间基准上保持一致的技术是( 5 )。

A.交换技术B.同步技术C.编码技术D.传输技术6、计算机网络硬件系统一般由(6 )等组成。

A.计算机、交换机和中继器B.计算机、网桥和网关C.计算机、传输介质和网络互连设备D.网卡和网络传输介质7、目前在Internet上应用最为广泛的是(7 )。

浙江省计算机三级网络技术试题库480道真题(含有答案以及解释)(2024版)

可编辑修改精选全文完整版浙江省计算机三级网络技术试题库480道真题(含有答案以及解释)一、单项选择题1.以下哪项不是网络拓扑结构的分类?A.总线型B.直线型C.环型D.星型答案:B解释:网络拓扑结构的分类有:总线型、环型、星型、树型、网状型等。

2.以下关于传输媒介的描述错误的是?A.光纤传输速度快、带宽大。

B.双绞线传输距离长、抗干扰能力强。

C.同轴电缆传输距离长、安装复杂。

D.无线传输有信号干扰问题。

答案:C解释:同轴电缆传输距离相对较短,抗干扰能力较强,但安装复杂。

3.以下哪项不是网络传输介质的特点?A.带宽B.传输速度C.传输距离D.配置复杂度答案:D解释:网络传输介质的特点包括带宽、传输速度、传输距离、抗干扰能力等。

4.以下哪项技术不是用于局域网的连接方式?A.以太网B.Wi-FiC.蓝牙D.ADSL答案:D解释:ADSL主要用于宽带接入而非局域网连接。

5.以下哪种协议是用于文件传输的?A. FTPB.SMTPC. HTTPD. DHCP答案:A解释:FTP协议是用于文件传输的。

6.以下哪项不是互联网的应用?A.电子邮件B.在线购物C.网上银行D.智能电视答案:D解释:智能电视在广义上可以被视为互联网应用,但在本题中不是互联网传统的应用。

7.以下哪项不属于网络安全技术?A.防火墙B.病毒查杀软件C.密码保护D.检查硬件答案:D解释:检查硬件不属于网络安全技术,常见的网络安全技术有:防火墙、病毒查杀软件、密码保护、加密技术、网络入侵检测系统等。

8.在TCP/IP协议中,以下哪项不属于应用层协议?A.HTTPB.TCPC.FTPD.SMTP答案:B解释:TCP属于传输层协议,HTTP、FTP、SMTP等属于应用层协议。

9.以下哪项不是计算机网络的架构之一?A.C/S架构B.P2P架构C.无线架构D.集中式架构答案:C解释:无线架构在计算机网络的架构分类中并不常见。

常见的计算机网络架构包括:C/S架构、P2P架构、集中式架构等。

浙江大学城市学院06-07计算机网络试卷A

诚信应考 考出水平 考出风格浙江大学城市学院2006 — 2007学年第 一 学期期末考试试卷《 计算机网络 》 A 卷开课单位: 计算分院 ;考试形式:闭卷;考试时间:_2007_年_1_月_14_日; 所需时间: 120 分钟注意:请将填空题和选择题答案集中写在这里: 一. 填空题答案1.( )2.( )3.( )4.( )5.( )6.( )7.( )8.( )9.( ) 10.( )二. 单项选择题答案1. ( )2. ( )3. ( )4. ( )5. ( )6. ( )7. ( )8. ( )9. ( ) 10.() 11.( ) 12.( ) 13.( ) 14.( ) 15.( ) 16.() 17.( ) 18.( ) 19.( ) 20.( ) 21.( ) 22.( ) 23.( ) 24.( ) 25.( ) 26.( ) 27.( ) 28.( ) 29.( ) 30.( )一.填空题(本大题共__10__题,每题__1__分,共__10__分。

)1.计算机网络系统由资源子网和子网组成。

2.OSI参考模型采用了七层体系结构,在物理层上所传数据的单位是比特,在数据链路层所传数据的单位是。

3.电信网络包括线路交换网络和报文分组交换网络,报文分组交换网络又可分为和虚电路交换网络。

4.简单文件传输协议TFTP采用协议作为传输层协议。

5.城市学院WEB服务器的IP地址为211.90.238.141,它的netid是。

6.交换式局域网的核心设备是。

7.当PCM用于数字化语音系统时,如果将声音分为64个量化级,系统的采样速率为8000样本/秒,则数据传输速率应达到b/s。

8.在内部网关协议中,RIP使用了距离向量协议,OSPF使用了分布式协议。

9.在Internet协议中,服务的默认端口号是23。

10.目前常用的加密算法分为对称加密与非对称加密算法,Elgamal算法属于其中的加密算法。

浙江大学城市学院2006《计算机网络》答案A

浙江大学城市学院2006《计算机网络》答案A《计算机网络》A卷答案一、填空题1.(通信)2.(帧/frame )3.(数据报)4.( UDP )5.( 211.90.238 )6.(交换机)7.(48K/48000)8.(链路状态)9.( TELNET )10.(非对称)二、单项选择题1.(D )2.(A)3.(B)4.(A)5.(C)6.(D)7.(B)8.(C)9.(D)10.(C)11.(B )12.(A)13.(D)14.(C)15.(D)16.(A)17.(B)18.(C)19.(C)20.(A)21.(B )22.(C)23.(A)24.(B)25.(D)26.(C)27.(A)28.(D)29.(C)30.(C)三、问答与计算题1.(6分)为什么要对计算机网络进行分层?并描述OSI参考模型和TCP/IP参考模型的层次结构。

答:计算机网络中采用层次结构,是为了将复杂的网络问题分解成许多较小的、较容易处理的部分来处理,以便于学习、理解和设计计算机网络。

分层的设计有以下好处:①各层之间相互独立,高层并不需要知道低层如何实现;②灵活性好,当任何一层发生变化时,其他层并不受影响;③各层都可以采用最合适的技术来实现;④易于实现和维护;⑤有利于促进标准化。

(2分)OSI参考模型分为七层(2分),TCP/IP参考模型共有四层结构(2分),如图所示:评分标准:OSI参考模型和TCP/IP参考模型层次描述完整正确各得2分,若有部分错,酌情扣1-2分。

2.(6分)CRC属于检错码还是纠错码?如果某一数据通信系统采用CRC校验方式,生成多项式G(x)为X4+X3+1,目的结点接收到二进制比特序列为110111101(含CRC校验码),判断传输过程中是否出现了错误?并解释原因。

答:CRC属于检错码(1分)。

G(x)的二进制比特序列为11001(1分),收到的二进制比特序列除以生成多项式的余数为110(3分),传输出现差错(1分)。

浙江大学城市学院201204Access期中试卷(答案)-草

1.数据库DB、数据库系统DBS和数据库管理系统DBMS三者之间的关系是(B )A. DB包括DBMS和DBSB. DBS包括DB和DBMSC. DBMS包括DBS和DBD. DBS与DB和DBMS无关2.DBMS 是(B)。

A. 操作系统的一部分B. 操作系统支持下的系统软件C. 一种编译程序D. 一种操作系统3.公司中有多个部门和许多职员,一个部门可以有多名职员,每个职员只能属于一个部门,从部门到职员的联系类型是(D)。

A. 多对多B. 一对一C. 多对一D. 一对多4.一辆汽车由多个零部件组成,且相同的零部件可适用于不同型号的汽车,则汽车实体集与零部件实体集之间的联系是(A)。

A. 多对多B. 一对多C. 多对一D. 一对一5.为了合理组织数据,在设计数据库中的表时,应遵从的设计原则是(D )。

A. “一事一地”原则,即一个表描述一个实体或实体间的一种联系。

B. 表中字段必须是原始数据的基本数据元素,并避免表中出现重复字段。

C. 用外部关键字保证有关联的表之间的联系。

D. 以上各原则都包括。

6.在下列四个选项中,不属于基本关系运算的是(D)。

A. 连接B. 投影C. 选择D. 排序7.在关系型数据库管理系统中,查找满足一定条件的元组的运算称为( B )A. 查询B. 选择C. 投影D. 联接8. 在二个以上关系表中,通过关键字挑选出相关表指定的属性组成新的表的运算称为(C )。

A.“选择”运算B.“投影”运算C.“连接”运算D.“交”运算9.Access虽然可以表示实体间错综复杂的联系,但它仍是(A)数据库管理系统。

A. 关系型的B. 层次型的C. 网状型的D. 实体型的10.不是Office应用程序组件的软件是(C)。

A. ExcelB. WordC. OracleD. Access 11.以下说法错误的是(A)。

A. 双击Access数据库文件不能打开Access系统窗口。

B. 在Access系统窗口中只有一个数据库为当前数据库。

浙江大学城市学院07-08操作系统试卷

4. 检测死锁的算法是在______。 A、程序中申请资源时使用 C、死锁即将出现时使用

B、死锁出现之后使用 D、定时检查系统状态时使用

5. 指出以下非临界资源______。

A、纯代码

B、变量

C、队列

D、栈

6. 分区式存储器管理方式中,每个程序______ 。

A、一定在分区中连续、部分存放

B、一定在分区中连续、整体存放

进程 到达时间 运行时间 完成时间 周转时间 平均周转时间 7. (6 分) 最短查找时间优先算法(SSTF)

A、有序文件

B、记录式文件

C、顺序文件

D、流式文件

19. 逻辑文件是______的文件组织形式。 A、在外部设备上 B、从用户观点看

C、虚拟存储

D、目录

20. ______的物理结构对文件随机存取时必须按指针进行,效率较低。

A、连续文件

B、链接文件

C、索引文件

D、多级索引文件

二.判断题(本大题共 15 题,每题 1 分,共 15 分。) 1. 进程被阻塞以后,代表进程在阻塞队列的是它的进程控制块。 2. 所谓并行是指两个或两个以上的事件在同一时刻发生。 3. 一个进程从等待态变成就绪态必定会引起进程切换。 4. 对临界资源,应采用互斥访问方式来实现共享。 5. 处于死锁的系统中,没有进程可再运行。

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15 四.简答题(本大题共6题,共 40 分。) 得分 1. (3 分)请在下表中正确的位置打勾。

时间换取空间的技术 空间换时间的技术 快表 分页存储 交换技术 虚拟存储器 索引顺序文件 层次存储体系 2. (6 分)试简要回答有哪些磁盘性能参数?并请写出磁盘平均访问时间和这些参数的关系。

2022年浙江大学软件工程专业《计算机网络》科目期末试卷A(有答案)

2022年浙江大学软件工程专业《计算机网络》科目期末试卷A(有答案)一、选择题1、使用后退N帧协议,根据图所示的滑动窗口状态(发送窗口大小为2,接收窗口大小为1),指出通信双方处于何种状态()。

A.发送方发送完0号帧,接收方准备接收0号帧B.发送方发送完1号帧,接收方接收完0号帧C.发送方发送完0号帧,接收方准备接收1号帧D.发送方发送完1号帧,接收方接收完1号帧2、因特网采用的核心技术是()。

A.TCP/IPB.局域网技术C.远程通信技术D.光纤技术3、下列()设备可以隔离ARP广播帧。

A.路由器B.网桥C.以太网交换机D.集线器4、主机地址172.16.2.160属于下面哪个子网?()A.172.16.2.64/26B.172.16.2.96/26C.172.16.2.128/26D.172.16.2.192/265、在数据链路层中,网络互连表现为()A.在电缆段之问复制比特流B.在网段之间转发数据帧C.在网络之间转发报文D.连接不同体系结构的网络6、下列关于CSMA/CD协议的叙述中,错误的是()A.边发送数据帧,边检测是否发生冲突B.适用于无线网络,以实现无线链路共享C.需要根据网络跨距和数据传输速率限定最小帧长D.当信号传播延迟趋近0时,信道利用率趋近100%7、在TCP/IP网络中,为各种公共服务保留的端口号范围是()。

A.1~255B.0~1023C.1~1024D.1~655358、()是TCPIP模型传输层中的无连接协议。

A.TCPB.IPC.UDPD.ICMP9、有一个TCP连接,当其拥塞窗口为32个分组大小时超时。

假设网络的RTT是固定的5s,不考虑比特开销,即分组不丢失,则系统在超时后处于慢启动阶段的时间有()。

A.10sB.20sC.30sD.40s10、下面关于SMTP,()是错误的。

A.客户端不需要登录即可向服务器发送邮件B.是一个基于ASCII码的协议C.协议除了可以传送ASCII码数据,还可以传送二进制数据D.协议需要客户端先与服务器建立TCP连接11、不使用面向连接传输服务的应用层协议是()。

2007年秋 浙江省网络技术计算机3级试卷

2007年秋浙江省高等学校计算机等级考试试卷(三级网络技术及应用)试题1判断题用√和×表示对和错(每小题1分,共10分)()1、计算机网络诞生促进了分布式数据处理和分布式数据库的发展。

()2、第二代计算机网络阶段,是标准化的计算机网络,即局域网的蓬勃发展时期。

()3、计算机网络中信息传输数率的单位是位/秒。

()4、目前,宽带无线接入技术研究重点主要是无线个域网、无线局域网和无限广域网。

()5、在常用传输介质中,光线带宽最宽、信号传输衰减最小、抗干扰能力最强。

()6、常用的数据交换技术是电路交换和报文交换。

()7、Internet通过TCP/IP协议将世界上各自类型、结构和规模的网络进行互联。

()8、路由器实现的是OSI参考模型的选择最佳传输路由、流量控制及网络管理功能。

()9、ADSL用其调制解调器来连接现有双绞线连接的各终端,创建具有信道的管道。

()10、虚拟专用网络VPN的核心就是利用公共网络建立虚拟私有网。

试题二、选择题(每小题2分,共50分)1、(1)的建立标志着第三代计算机网络的诞生。

A、ISO/OSI模型B、TCP/IP协议C、InternetD、ARPA网络2、如果某种局域网的拓扑结构是(2),则局域网中任何一个结点出现故障都不会影响整个网络的工作。

A.星型结构B.树型结构C.环型结构D.总线型结构3、分散在某城市各地的AA集团多个分公司之间的计算机进行联网,这个网络属于(3)NB.WANC.MAND.GAN4、在计算机网络所使用的传输介质中,属于无线传输的是(4)A.超五类双绞线B.双绞线C.电磁波D.光缆5、以下是组建计算机网络的一些基本步骤,请选出顺序排列正确的一组是(5)(1)、网络设备硬件的准备和安装(2)、计算机操作系统的安装与配置(3)、确定网络组建方案,绘制网络拓扑图(4)、授权网络资源共享(5)、网络协议的选择和安装A、(3)(2)(1)(5)(4) B. (3)(2)(5)(1)(4)C. (3)(1)(2)(4)(5)D. (3)(1)(5)(2)(4)6、IP电话、电报和专线电话分别和使用的交换技术是(6)A.报文交换技术、分组交换技术和电路交换技术B. 电路交换技术、分组交换技术和报文交换技术C、电路交换技术、报文交换技术和分组交换技术D. 分组交换技术、报文交换技术和电路交换技术7、下列属于计算机网络特有的设备是(7)A.光驱B.鼠标C.显示器D.服务器8、某学校校园网网络中心到1号教学楼网络结点的距离大约700米,用于连接他们间的恰当传输介质是(8)A.五类双绞线B.光缆C.红外线D.微波9、在OSI参考模型中,将网络结构自下而上划分为七层:应用层、表示层、会话层、传输层、网络层、数据链路层和物理层,工作时(9)A.接收方从上层往下层传输数据,每经过一层增加一个协议控制信息B.发送方从上层往下层传输数据,每经过一层去掉一个协议控制信息C.接收方从下层往上层传输数据,每经过一层去掉一个协议控制信息D.发送方从下层往上层传输数据,每经过一层增加一个协议控制信息10、集线器面板上的黄色灯闪烁说明(10)A.网络正常B.网络有冲突C.网络出现故障D.无网络设备与端口连接11、无线局域网中使用的协议标准的是(11)A.802.9B.802.10C.802.11D.802.1212、下列域名中,属于政府机构域名的是(12)13、TCP/IP协议体系原理上可以分为(13)A.六层B.四层C. 五层D.三层14、IP地址用来标识一个(14)A.计算机B.路由器C.连接D.服务器15、TCP使用(15)进行流量控制。

2004-2005春夏学期《计算机网络基础》期末试卷

浙江大学2004–2005学年春夏季学期 《计算机网络基础》课程期末考试试卷 开课学院:计算机学院 ,考试形式:闭,允许带___________入场 考试时间: 2005 年 7月 5日,所需时间: 120 分钟 考生姓名: 学号: 专业: 题序 一 二 三 四 五 总 分 得分 评卷人 注意事项: 1.请把答案写在答题纸对应的题号内; 2.有关IP地址表达方式,如果没有特别的掩码标明,则均按标准地址分类表示。

一、 Please select the best choice for following questions (50 points)1.What is the advantage of using a layered model of networking?A. Simplified the networkB. For the purpose of standardizationC. Divides the complexity of internetworking into discrete, more easily learned operationsubsetsD. All of the above2.What is the name of protocol data unit (PDU) at the network layer of the OSI referencemodel?A. TransportB. FrameC. PacketD. Segment3.Which is true when a broadcast is sent out in an E thernet 802.3 LAN?A. The broadcast is sent only to the default gateway.B. The broadcast is sent only to the destination hardware address in the broadcast.C. The broadcast is sent to all devices in the collision domain.D. The broadcast is sent to all devices in the broadcast domain.4.Segmentation of a data stream happens at which layer of the OSI model?A. PhysicalB. Data LinkC. NetworkD. Transport5.Which of following international standard defines for Fast Ethernet?A. IEEE 802.3B. IEEE 802.3zC. IEEE 802.3uD. IEEE 802.3ae6.What does the Data Link layer use to find hosts on a local network?A. Logical network addressesB. Port numbersC. Hardware addressesD. Default gateways7.What were the key reasons the ISO released the OSI model?A. To allow companies to charge more for their equipmentB. To help vendors create interoperable network devicesC. To help vendors create and sell specialized software and hardwareD. So the IBM mainframe would be replaced with the PC8.What is used at the Transport layer to stop a receiving host’s buffer from overflowing?A. SegmentationB. PacketsC. AcknowledgmentsD. Flow control9.When data is encapsulated, which is the correct order?A. Data, frame, packet, segment, bitB. Segment, data, packet, frame, bitC. Data, segment, packet, frame, bitD. Data, segment, frame, packet, bit10.What does the term “Base”indicate in 100Base-TX?A. The maximum distanceB. The type of wiring usedC. A LAN switch method using half duplexD. A signaling method for communication on the network11.What is the maximum distance of 100Base-T?A. 100 feetB. 1000 feetC. 100 metersD. 1000 meters12.Which of the following would describe a transport layer connection that would ensure reliabledelivery?A. RoutingB. AcknowledgmentsC. SwitchingD. System authentication13.Which of the following is not considered a reason for LAN congestion?A. Low bandwidthB. Too many users in a broadcast domainC. Broadcast stormsD. Routers14.Which of the following are two basic types of dynamic routing?A. Static and defaultB. TCP and UDP exchangeC. Distance-vector and link-stateD. None of the above15.If your LAN network is currently congested and you are using only hubs in your network, whatwould be the BEST solution to decrease congestion on your network?A. Cascade you r hubs.B. Replace your hubs with switches.C. Replace your hubs with routers.D. Add faster hubs.16.What technology is a used by most switches to resolve topology loops and ensure that dataflows properly through a single network path?A. RIPB. STPC. IGRPD. Store-and-forward17.Which of the following is one of the characteristics of IP?A. reliable and connectionlessB. unreliable and connectionlessC. reliable and connection-orientedD. unreliable and connection-oriented18.What is the valid host range for subnet 172.16.10.16 (Mask 255.255.255.240)?A. 172.16.10.20 through 172.16.10.22B. 172.16.10.16 through 172.16.10.23C. 172.16.10.17 through 172.16.10.31D. 172.16.10.17 through 172.16.10.3019.What range of addresses can be used in the first octet of a Class B network address?A. 1–126B. 128–190C. 128–191D. 129–19220.Which of the following is not true?A. IP is connectionless and provides routing.B. ARP is used to find an IP address of a host.C. UDP is connectionless.D. TCP is connection oriented.21.Which class of IP address provides a maximum of only 254 host addresses per network ID?A. Class AB. Class BC. Class CD. Class D22.Which protocol tool use ICMP?A. TelnetB. PingC. ARPD. FTP23.Which of the following is an IEEE standard for frame tagging?A. 802.1XB. 802.3ZC. 802.1QD. 802.3U24.A client will use ____ to send emails to mail-server.A.POP3B.SMTPC.TELNETD.FTP25.Which protocol used in PPP allows multiple Network layer protocols to be used during aconnection?A. LCPB. NCPC. HDLCD. X.2526.When too many packets are present in the subnet, performance degrades. What is this situationcalled?A. dead lockB. congestionC. network faultD. network busy27.Which language can be used to realize the client-side dynamic web page generation?A. CGIB. ASPC. JavaScriptD. PHP28. The two-wire connections between each subscriber’s telephone and the end office are knownin the trade as the____.A. trunkB. local loopC. linkD. switch29.When web page is transmitted over SSL, the protocol used is _____.A. HTTPB. SHTTPC. HTTPSD. SSL30.Nyquist proved that if an arbitrary signal has been run through a low-pass filter of bandwidth H,the filtered signal can be completely reconstructed by making only ________ (exact) samples per secondA. HB. 0.5HC. 2HD. 4H31.To convert a binary message to an ASCII message in email system, we can use _____ encoding,which break up groups of 24 bits into four 6-bit units, with each unit being sent as a legal ASCII character.A. base64B. quoted-printableC. SMTPD. POP332.A CRC generator polynomial is G(x)= X8+X5+X2+l. How many bits will the checksum be?A. 7B. 8C. 9D. 1033. If the length of sequence is 4 bits, the maximum sending window size should be ____.A. 13B. 14C. 15D. 1634.In 802.11, to solve the _______ station problem and the hidden station problem, we can useCSMA/CA protocol. According this protocol, before the station sending a data, it must send RTS frame and wait a CTS frame back.A. faultB. mobileC. exposedD. wireless35.If the congestion window size is 20KB, and the receive window size is 30KB, what is themaximum bytes can the TCP entity transmit?A. 20KBB. 30KBC. 50KBD. 10KB36.Port numbers below ________ are called well-known ports and are reserved for standardservices.A. 256B. 1024C. 4096D. 100037.________, which are overlay networks on top of public networks but with most of theproperties of private network.A. PBXB. VPNC. CDMA 1XD. GPRS38.The problem of running out of IP addresses is not a theoretical problem that might occur atsome point in the distant future. Some people felt that a quick fix was needed for the short term.This quick fix came in the form of ____________________.A. IP6B. DHCPC. RARPD. NAT39.Public-key algorithms have the property that ____________________ keys are used forencryption and decryption and that the decryption key cannot be derived from the encryption key. These properties make it possible to publish the public key.A. one timeB. randomC. sameD. different40.The main public-key algorithm is ____________________ which derives its strength from thefact that it is very difficult to factor large numbers.A. DESB. AESC. MD5D. RSA41.Various schemes have been devised for digital signatures, using both symmetric-key and________-key algorithms.A. publicB. privateC. one timeD. one way42.Often, authentication is needed but secrecy is not, based on the idea of a one-way hash functionthat takes an arbitrarily long piece of plaintext and from it computes a fixed-length bit string.This hash function, MD, often called a ________.A. message digestB. packet-switchedC. message-detectD. mini data43.URL(Uniform Resource Locator) have three parts: the ________, the DNS name of themachine on which the page is located, and a local name uniquely indicating the specific page.A. protocolB. addressC. port numberD. name44.HTTP1.1, which supports ________ connections. With them, it is possible to establish a TCPconnection, send a request and get a response, and then additional requests and get additional response.A. one timeB. persistentC. stop and waitD. one-way45._______, when it is used, a bad frame that is received is discarded, but the good framesreceived after it are buffered.A. selective repeatB. go back NC. sliding windowD. stop and wait46.How does the FDM multiplexing schemes work like?A. each user having exclusive possession of some bandB. each user take turns, periodically getting the entire bandwidth for a litter burst of timeC. each user transmit over the entire frequency spectrum all the time with different codingD. each user transmit over a shared fiber using different wavelength47.When we use a modem, which use 16 phases signal to modulation, then how much can we getthe maximum data rate in a 2400 baud channel (in noiseless channel)?A. 400bpsB. 2400bpsC. 9.6kbpsD. 14.4kbps48.______ is a small java program that has been compiled into binary instruction running in JVM,and can be embedded into HTML pages, interpreted by JVM-capable browsers.A. JavaScriptB. JavaBeanC. AppletD. JSP49.Which of the following best describes the function of the OSI reference model’s transportlayer?A. It sends data by using flow controlB. It provides the best path for deliveryC. It determines network addressesD. It provides error-correcting50.What is the most efficient subnet mask to use on point-to-point WAN links?A. 255.255.255.0B. 255.255.255.224C. 255.255.255.252D. 255.255.255.248二、 Please choose true(T) or false( F) for the following questions (15 points)1.Error-correcting and error-detecting are two types of technique in error control.2.Link state dynamic routing algorithms operate by having each router maintain a tablegiving the best known distance to each destination and which line to use to get there. These tables are updated by exchanging information with the neighbors.3.With Manchester encoding, each bit period is divided into two equal intervals. A binary 1bit is sent by having the voltage set high during the first interval and low in the second one.A binary 0 is just the reverse: first low and then high.4. A connection is established in TCP by means of the two-way handshake.5.The range of frequencies transmitted without being strongly attenuated is called bandwidth.6.Shannon’s major result is that the maximum data rate of a noisy channel whose bandwidthis H Hz, and whose signal-to-noise ratio is S/N, is given byMaximum number of baud/sec = H log2 (1+S/N)7.Two different switching techniques are widely used nowadays: circuit switching and packetswitching.8.The protocols used to determine who goes next on a multi-access channel belong to asub-layer of the data link layer called the LLC sublayer.9.The b asic function of RTP is to multiplex several real-time data streams onto a singlestream of UDP packets.10.The Internet solution is to realize that two potential problems exist n etwork capacity andreceiver capacity and to deal with each of them separately. To do so, each sender maintains two windows: the window the receiver has granted and a second window, the congestion window.11.Selective repeat, is for the receiver simply to di scard all subsequent frames, sending noacknowledgments for the discarded frames.12.The IPSec is a set of open standards that provides data confidentiality, data integrity, andauthentication between participating peers at the IP layer.13.B2C, the full name i s Business to Company.14.One type of person-to-person communication often goes by the name of end-to-endcommunication, to distinguish it from the client-server model.15.An issue that occurs at every level is how to keep a fast sender from swamping a slowreceived with data. This subject is called flow control.三、 Please answer the following questions briefly.1.What are the principal differences between connectionless communications andconnection-oriented communications? (5 points)2.Data link protocols almost always put the CRC in a trailer rather than in a header. Why? (5points)3.Suppose that the TCP congestion window is set to 18KB and a timeout occurs. How big willthe window be if the next four transmission bursts are all successful? Assume that the maximum size of segment is 1KB. (5 points)四、 A large number of consecutive IP address are available starting at 198.16.0.0. Supposethat four organizations, A, B, C, and D, request 4000,2000,4000, and 8000 addresses, respectively, and in that order. For each of these, give the first IP address assigned, the last IP address assigned, and the mask in the w.x.y.z/s notation. (8 points)(Notice: To start with, all the requests are rounded up to a power of two.)五、 The following figure describes a simple authentication p rotocol. Assume you are Trudy, pleaseuse reflection attack to attack Bob.(1). Draw the attack figure and give clear the steps of the attach(2). What are the differences between authentication and authorization? (12 points)。

浙大城院2007— 2008学年管理学期末试卷

诚信应考 考出水平 考出风格 浙江大学城市学院 2007— 2008学年第 一 学期期末考试试卷 A 《 管理学 》 开课单位: 商学院 ;考试形式:闭卷;考试时间:_2008_年__1_月__18__日; 所需时间: 120 分钟一.单项选择题(本大题共10小题,每小题2分,共20分;请将您选择的答案填入下表对应的方格内) 1.张华是某高校的一位中层干部,在学校年终奖考核中,一直以来兢兢业业的他没有被评为优秀,他感到很委屈,认为作为一名中层管理者,自己能够准确及时地向下级传达上级指示和精神,并且及时向上级反馈下级的工作情况,工作认真负责,应该被评为优秀。

你认为张华( ) A .是对的,年终考核确实对他不公平 B .曲解了中层管理者的职责,上传下达只是中层管理者的部分职能 C .受委屈了,没有功劳还有苦功呢! D .太认真了,没必要对考核这么看重 2.某公司总经理安排其助手去洽谈一个重要的工程项目合同,结果由于助手工作中的考虑欠周全,致使合同最终被另一家公司截走。

由于此合同对公司发展关系重大,董事会在讨论其中失误的责任时,存在以下几种说法,你认为哪一种说法最为合理?( )A.总经理至少应该承担领导用人不当与督促检查失职的责任。

B.总经理的助手既然承接了该谈判的任务,就应对谈判承担完全的责任。

C.公司总经理已将此事委托给助手,所以,对谈判的失败完全没有责任。

D.若该助手又进一步将任务委托给其下属,则也可不必承担谈判失败的责任。

3.南方某厂订立有严格的上、下班制度并一直遵照执行。

一天深夜突降大雪,给交通带来极大不便,次日早晨便有许多同志上班迟到了,厂长决定对此日的迟到者免于惩罚。

对此,企业内部职工议论纷纷。

在下列议论中,您认为哪种说法最有道理? ()A.厂长的决定应该征询厂里大部分职工的意见B.规章制度不是厂长一人订的,厂长无权随便变动C.制度都是人定的,没有必要把制度看得那么严肃D.制度是实现组织目标的一种手段,特殊情况可以酌情处理4.著名的“霍桑试验”提出了()A.劳动分工理论 B.学管理理论C.一般管理理论 D.非正式组织理论5.大奇公司自成立到现在,已经走过了十余年的历程,随着企业规模的日渐扩大,企业管理中的问题也越来越难驾御。

2022年浙大城市学院公共课《大学计算机基础》期末试卷A(有答案)

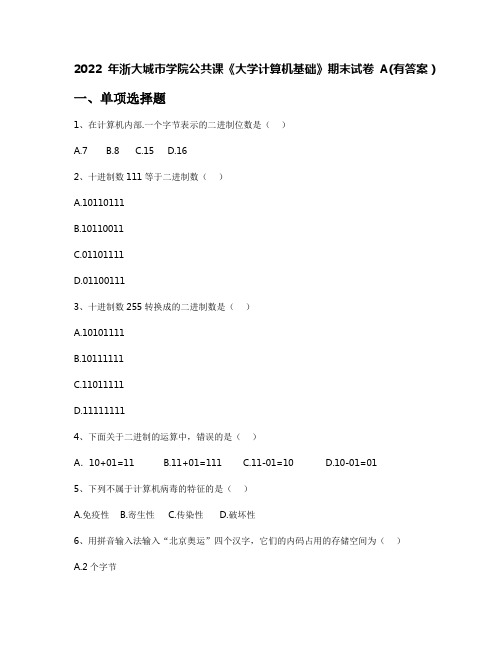

2022年浙大城市学院公共课《大学计算机基础》期末试卷A(有答案)一、单项选择题1、在计算机内部.一个字节表示的二进制位数是()A.7B.8C.15D.162、十进制数111等于二进制数()A.10110111B.10110011C.01101111D.011001113、十进制数255转换成的二进制数是()A.10101111B.10111111C.11011111D.111111114、下面关于二进制的运算中,错误的是()A.10+01=11 B.11+01=111 C.11-01=10 D.10-01=015、下列不属于计算机病毒的特征的是()A.免疫性B.寄生性C.传染性D.破坏性6、用拼音输入法输入“北京奥运”四个汉字,它们的内码占用的存储空间为()A.2个字节B.4个字节C.6个字节D.8个字节7、计算机软件系统包括()A.编辑软件和连接程序B.数据软件和管理软件C.程序及文档D.系统软件和应用软件8、在Window“资源管理器”窗口中,若要按文件创建的日期顺序显示文件目录,应选择“查看”菜单中的()A.“大图标”命令B.“详细资料”命令C.“小图标”命令D.“列表”命令9、在Windows7中,删除应用程序快捷方式的结果是()A则除了应用程序文件本身B仅副除了应用程序的快捷方式C隐藏了快捷方式图标并未删除与该应用程序的联系D将快捷方式图标剪切到剪贴板并删除了与该应用程序的联系10、在Windows 7中,目录结构采用()A.树形结构B.线形结构C.层次结构D.网状结构11、Windows 72000“附件”中的“画图”程序不支持的图形格式是()A.BMPB.JPGC.GIFD.PSD12、在Windows 7中,能弹出对话框的操作是()A. 选择了带省略号的菜单项B. 选择了带向右三角形箭头的菜单项C. 选择了颜色变灰的菜单项D. 运行了与对话框对应的应用程序13、要设置打印机的优先级.应在打印机属性对话框中选择的选项卡是()A.常規B.高级C.端口D.设备设置14、在Word2010中,“常用”工具栏中“恢复”按钮的快捷键是()A.Ctrl+BackspaceB.Shift+BackspaceC. Ctrl+ZD. Ctrl+Y15、在Word2010中进行编辑时,需将选定区域的内容放到剪贴板上,可使用()A.“剪切”或“替换”操作B.“复制”或“粘贴”操作C.“复制”或“剪切”操作D.“剪切”或“粘贴”操作16、在Word2010中,能显示页脚的视图方式是()A页面视图 B大纲视图 C草稿视图 DWeb版式视图17、要打印Word文档第1页到第4页和第8页,在“打印”对话框的“页码范围”框中,应输入()A.1-4,8B.148C.14:8D.1,2,3,4,818、下列关于Word文档分栏叙述正确的是()A.各栏的宽度可以不同B.各栏的间距是固定的C.最多可以设4栏D.各栏之间不能添加分隔线19、在Word表格的某一单元格内输入文字后,不能将插入点移到同行下一个单元格的操作是()A.单击下一个单元格B.按“Tab”键C.按“Shift+Tab”键D.按向右的箭头键20、在Excel 2010中,B5单元格的公式为:=AVERAGE(ŞBŞ2:B4),将其复制到D5单元格后,D5单元格的公式为()A=AVERAGE(B$2:$D4)B=AVERAGE($D$2:D4)C=AVERAGE($B$2:D4)D=AVERAGE($B$2:B4)21、在Excel 2010中,计算平均值的函数是()A.SUMB.MAXC.COUNTD.AVERAGE22、要在Excel 2010电子表格的A1单元格中输入学生学号0012,方法之一是在输入数据之前,把A1单元格格式设置为()A.“文本”格式B.“百分比”格式C.“数值”格式D.“常规”格式23、在Excel 2010的数据清单中进行高级筛选时.下面不是必需的是()A.数据清单要有标题B.要指定数据区城C.要确定条件区域D.要确定结果的显示区域24、当向Excel 2010工作表某单元格输入公式时,引用了单元格地址D$2,表明在公式中使用了D列2行单元格的数据,该单元格的引用称为()A. 交叉地址引用B. 混合地址引用C. 相对地址引用D. 绝对地址引用25、在Excel 2010公式中,若在当前“奖金”工作表中引用“工资”工作表的A1到G100单元格区域,正确的是()A.工资#A1:G100B.工资$A1,G100C.工资!A1:G100D.工资!A1,G10026、在PowerPoint 2010中,下列叙述错误的是()A.可以设置幻灯片切换效果。

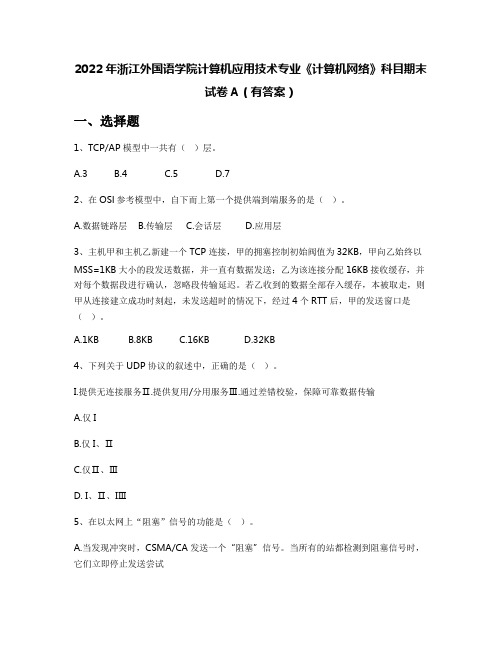

2022年浙江外国语学院计算机应用技术专业《计算机网络》科目期末试卷A(有答案)

2022年浙江外国语学院计算机应用技术专业《计算机网络》科目期末试卷A(有答案)一、选择题1、TCP/AP模型中一共有()层。

A.3B.4C.5D.72、在OSl参考模型中,自下而上第一个提供端到端服务的是()。

A.数据链路层B.传输层C.会话层D.应用层3、主机甲和主机乙新建一个TCP连接,甲的拥塞控制初始阀值为32KB,甲向乙始终以MSS=1KB大小的段发送数据,并一直有数据发送;乙为该连接分配16KB接收缓存,并对每个数据段进行确认,忽略段传输延迟。

若乙收到的数据全部存入缓存,本被取走,则甲从连接建立成功时刻起,未发送超时的情况下,经过4个RTT后,甲的发送窗口是()。

A.1KBB.8KBC.16KBD.32KB4、下列关于UDP协议的叙述中,正确的是()。

I.提供无连接服务Ⅱ.提供复用/分用服务Ⅲ.通过差错校验,保障可靠数据传输A.仅IB.仅I、ⅡC.仅Ⅱ、ⅢD. I、Ⅱ、IⅢ5、在以太网上“阻塞”信号的功能是()。

A.当发现冲突时,CSMA/CA发送一个“阻塞”信号。

当所有的站都检测到阻塞信号时,它们立即停止发送尝试B.当发现冲突时,CSMA/CD发送一个“阻塞”信号。

当所有的站都检测到阻塞信号时,它们立即停止发送尝试C.当发现冲突时,CSMA/CD发送一个“阻塞”信号。

当所有的站都检测到阻塞信号时,它们立即开始竞争访问介质D.当发现冲突时,CSMA/CA发送一个“阻塞”信号。

当所有的站都检测到阻塞信号时,它们立即开始竞争访问介质6、下列介质访问控制方法中,可能发生冲突的是()A.CDMAB.CSMAC.TDMAD.FDMA7、()被用于计算机内部的数据传输。

A.串行传输B.并行传输C.同步传输D.异步传输8、电路交换的优点有()I.传输时延小II.分组按序到达III.无需建立连接IV.线路利用率高A.I、IIB.II,IIIC.I,IIID.II,IV9、假设一个无噪声的信道,带宽是6MHz,并且采用了4级数字信号,那么它每秒可发送的数据量为()A.6MbitB.12MbitC.24MbitD.48Mbit10、在万维网服务中,用户的信息查询可以从一台Web服务器自动搜索到另一台Webi 服务器,这里所使用的技术是()。

浙江大学城市学院软件基础在线测试题

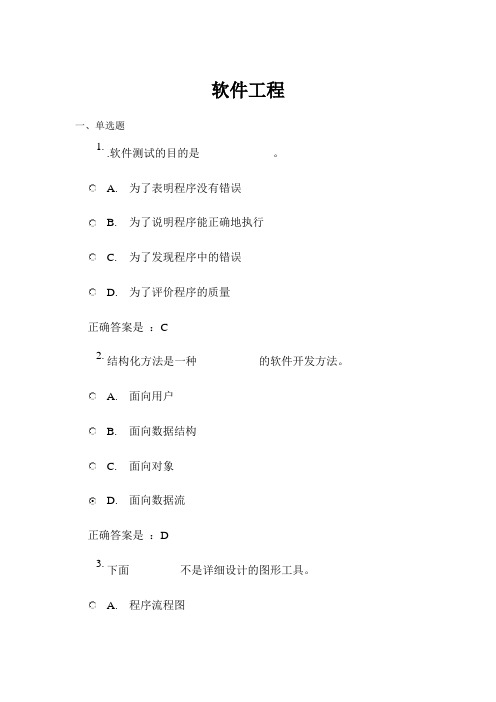

软件工程一、单选题1..软件测试的目的是_____________。

A. 为了表明程序没有错误B. 为了说明程序能正确地执行C. 为了发现程序中的错误D. 为了评价程序的质量2.结构化方法是一种___________的软件开发方法。

A. 面向用户B. 面向数据结构C. 面向对象D. 面向数据流3.下面_________不是详细设计的图形工具。

A. 程序流程图B. N-S图C. PDLD. PAD正确答案是:C4.下列关于功能性注释不正确的说法是__________。

A.功能性注释嵌在源程序中,用于说明程序段或语句的功能以及数据的状态B. 用来说明程序段,需要在每一行都要加注释C. 可使用空行或缩进,以便很容易区分注释和程序D. 修改程序也应修改注释正确答案是:B5.下面____________开发阶段在典型环境下所需的人力百分比最高A. 可行性分析B. 需求分析C. 软件设计D. 测试正确答案是:D6.下列文档与维护人员有关的有_________。

A. 软件需求说明书B. 项目开发计划C. 维护手册D. 概要设计说明书正确答案是:C7.下列关于瀑布模型不正确的是___________。

A. 瀑布模型上一阶段的变换结果是下一阶段的输入B. 瀑布模型每个阶段都不需要反馈C. 瀑布模型提供了软件开发的基本框架D. 瀑布模型存在局限性正确答案是:B8.在白盒技术测试用例的设计中,以下覆盖标准中发现错误能力最强的是________A. 语句覆盖B. 判定/条件覆盖C. 条件组合覆盖D. 判定覆盖正确答案是:C9.软件调试技术包括__________A. 回溯法调试B. 循环覆盖调试C. 边界值分析调试D. 集成测试调试正确答案是:A10.在软件测试中,首先对每个模块分别进行单元测试,然后再把所有的模块按设计要求组装在一起测试,称为___________A. 确认测试B. 系统测试C. 渐增式测试D. 非渐增式测试正确答案是:D11.________的前提是完全了解程序的结构和处理过程A. 白盒测试B. 黑盒测试C. α测试D. β测试正确答案是:A12.下面_________不是程序设计小组的组织形式。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

诚信应考 考出水平 考出风格浙江大学城市学院2006 — 2007学年第 一 学期期末考试试卷《 计算机网络 》 A 卷开课单位: 计算分院 ;考试形式:闭卷;考试时间:_2007_年_1_月_14_日; 所需时间: 120 分钟注意:请将填空题和选择题答案集中写在这里: 一. 填空题答案1.( )2.( )3.( )4.( )5.( )6.( )7.( )8.( )9.( ) 10.( )二. 单项选择题答案1. ( )2. ( )3. ( )4. ( )5. ( )6. ( )7. ( )8. ( )9. ( ) 10.() 11.( ) 12.( ) 13.( ) 14.( ) 15.( ) 16.() 17.( ) 18.( ) 19.( ) 20.( ) 21.( ) 22.( ) 23.( ) 24.( ) 25.( ) 26.( ) 27.( ) 28.( ) 29.( ) 30.( )一.填空题(本大题共__10__题,每题__1__分,共__10__分。

)1.计算机网络系统由资源子网和子网组成。

2.OSI参考模型采用了七层体系结构,在物理层上所传数据的单位是比特,在数据链路层所传数据的单位是。

3.电信网络包括线路交换网络和报文分组交换网络,报文分组交换网络又可分为和虚电路交换网络。

4.简单文件传输协议TFTP采用协议作为传输层协议。

5.城市学院WEB服务器的IP地址为211.90.238.141,它的netid是。

6.交换式局域网的核心设备是。

7.当PCM用于数字化语音系统时,如果将声音分为64个量化级,系统的采样速率为8000样本/秒,则数据传输速率应达到b/s。

8.在内部网关协议中,RIP使用了距离向量协议,OSPF使用了分布式协议。

9.在Internet协议中,服务的默认端口号是23。

10.目前常用的加密算法分为对称加密与非对称加密算法,Elgamal算法属于其中的加密算法。

二. 单项选择题(本大题共__30__题,每题__1__分,共__30__分。

)1.完成向用户提供可靠的端到端的服务是OSI模型的。

(A)物理层(B)数据链路层(C)网络层(D)传输层2.CSMA/CD技术只能用于。

(A)总线型拓扑结构(B)环形拓扑结构(C)星型拓扑结构(D)不规则拓扑结构3.下列关于曼彻斯特编码正确的描述是。

(A)曼彻斯特编码是自含时钟编码的模拟数据编码(B)这种编码不会带来直流分量(C)每位的中间跳变表示信号的取值为零(D)曼彻斯特编码前后的比特率不变4.100Base-TX使用以下哪一种传输介质。

(A)双绞线(B)同轴电缆(C)红外线(D)光纤5.建设宽带网络的两个关键技术是骨干网技术和。

(A)Internet技术(B)局域网技术(C)接入网技术(D)分组交换技术6.DNS服务器的作用是。

(A)实现两台主机之间的文件传输(B)实现电子邮件的收发功能(C)实现IP地址和MAC地址的相互转换(D)实现域名和IP地址的相互转换7.传输速率单位“bps”代表的意义是。

(A)Bytes per Second (B)Bits per Second(C)Baud per Second (D)Billion per Second8.若BSC帧的数据段中出现字符串“A DLE B”,则字符填充后的输出为。

(A)A DLE B B (B)A A DLE B(C)A DLE DLE B (D)A DLE DLE DLE B9.分布范围可达数百至数千公里,可覆盖一个国家或一个洲的一般称为。

(A)局域网(B)校园网(C)城域网(D)广域网10.TCP协议使用三次握手建立连接,设双方发送初始序号分别为X,Y,甲方发送帧为SYN=1, Seq=X的报文给乙方,则乙方接受报文后,发送给甲方,甲方发送一个确认报文给乙方后便建立连接。

(A)SYN=0, Seq=Y, AN=X+1 (B)SYN=0, Seq=X+1, AN=X+1(C)SYN=1, Seq=Y, AN=X+1 (D)SYN=1, Seq=X+1, AN=Y11.如果一个数据报分组的源IP地址是201.1.16.2,目的IP地址是0.0.0.55,那么这个目的地址是。

(A)直接广播地址(B)“这个网络上的特定主机”地址(C)受限广播地址(D)回送地址12.RARP协议的作用是。

(A)将物理地址解析为IP地址(B)将IP地址解析为物理地址(C)将域名解析为IP地址(D)将IP地址解析为域名13.判断以下哪个MAC地址是正确的。

(A)00-60-08-A6 (B)202.192.3.22(C) (D)00-60-08-A6-38-0114.网络层实现互联可以采用。

(A)网桥(B)代理服务器(C)路由器(D)HUB集线器15.下列哪个地址可以作为C类主机IP地址。

(A)127.0.0.1 (B)192.12.25.256(C)10.61.10.10 (D)211.23.15.116.通过改变载波信号的频率来表示数字信号1,0的方法是。

(A)移频键控(B)载波调制(C)振幅键控(D)绝对调相17.Internet上一个B类网络的子网掩码为255.255.252.0,则理论上每个子网的主机数最多可以有台。

(A)256 (B)1024(C)2048 (D)409618.数据通信系统中采用反馈重发机制来实现差错控制。

(A)ARP (B)RPC(C)ARQ (D)UDP19.TCP协议进行流量控制的方法是。

(A)检错码(B)纠错码(C)滑动窗口(D)字符填充20.在电子邮件程序向邮件服务器中发送邮件时,使用的是简单邮件传送协议SMTP,而电子邮件程序从邮件服务器中读取邮件时,可以使用协议。

(A)IMAP (B)P-to-P(C)PPP (D)FTP21.对于基带CSMA/CD而言,为了确保发送站点在传输时能检测到可能存在的冲突,数据帧的传输时延至少要等于信号传播时延的。

(A)1倍(B)2倍(C)4倍(D)1.5倍22.若子网掩码为255.255.255.192,下列IP地址对中属于同一个子网的是。

(A)156.26.27.71和156.26.101.110(B)156.26.101.88和156.26.101.132(C)156.26.27.71和156.26.27.110(D)156.26.101.88和156.27.101.13223.下列选项中,IEEE802.5标准定义的访问控制方式是。

(A)令牌环(B)令牌总线(C)CSMA/CD (D)无线局域网24.假如TCP拥塞窗口设为18KB并且出现了传输超时,如果接下来的4组传输数据全部发送成功,那么接收窗口是多大?设最大的数据段大小为1KB。

(A)4KB (B)8KB(C)10KB (D)12KB25.一个用于发送二进制信号的信道带宽为3kHz,其信噪比为20dB,那么,最大数据传输速率为b/s。

(A)3000×log221 (B)3000×log2101(C)3000 (D)600026.在OSI参考模型中,同层对等实体间进行信息交换时必须遵守的规则称为。

(A)接口(B)服务(C)协议(D)关系27.电子公告牌BBS主要是建立在协议上的信息服务。

(A)Telnet (B)FTP(C)SMTP (D)NEWS28.IP数据报的最大长度为B。

(A)53 (B)1500(C)25632 (D)6553529.下列算法中可用来数字签名的是。

(A)IDEA算法(B)DES算法(C)RSA算法(D)RC2算法30.不是入侵检测系统的基本模块。

(A)事件产生器(B)分析引擎(C)病毒防范(D)响应单元三.问答与计算题(本大题共__6__题,共__36__分。

)1.(6分)为什么要对计算机网络进行分层?并描述OSI参考模型和TCP/IP参考模型的层次结构。

2.(6分)CRC属于检错码还是纠错码?如果某一数据通信系统采用CRC校验方式,生成多项式G(x)为X4+X3+1,目的结点接收到二进制比特序列为110111101(含CRC校验码),判断传输过程中是否出现了错误?并解释原因。

3.(6分)某8比特数据经“0比特插入/删除”后在信道上用曼彻斯特编码发送,信道上的波形如下图所示,试求原8比特的数据。

4.(6分)已知一IP地址为131.107.3.24,请回答以下问题:(1)说明该地址属于哪一类IP地址;(2)计算该类地址最大网络数和每个网络中的最大主机数;(3)如果要将该IP所属的网络划分为100个子网,请给出恰当的子网掩码。

5.(6分)请说明IP数据报头中与数据报分片相关的域有哪些,并对下图中所示的原始IP数据报(数据长度为2200B,报头长度为20B,设MTU为820B)进行分片。

6.(6分)请说明对称密钥加密和非对称密钥加密的原理,并解释它们在数字信封技术中的应用。

四.综合题(本大题共__2__题,共__24__分。

)1.(12分)看下面两段命令,并回答问题。

C:\WINDOWS>ping Pinging [211.94.144.100] with 32 bytes of data:Reply from 211.94.144.100: bytes=32 time=39ms TTL=53Reply from 211.94.144.100: bytes=32 time=39ms TTL=53Reply from 211.94.144.100: bytes=32 time=39ms TTL=53Reply from 211.94.144.100: bytes=32 time=39ms TTL=53(…略)C:\WINDOWS>tracert Tracing route to [211.94.144.100]Over a maximum of 30 hops:1 4 ms 5 ms 4 ms 211.90.238.1932 <10 ms <10 ms <10 ms 61.241.76.1133 1 ms 1 ms 2 ms 61.241.76.174 <10 ms <10 ms <10 ms 61.241.76.15 1 ms <10 ms 1 ms 211.94.44.736 15 ms 14 ms 14 ms 211.94.40.2377 59 ms 59 ms 53 ms 211.94.56.58 53 ms 53 ms 53 ms 211.94.44.29 56 ms 56 ms 54 ms 211.94.68.11010 34 ms 33 ms 32 ms 211.94.68.12611 56 ms 58 ms 59 ms 211.94.144.212 38 ms 39 ms 39 ms 211.94.144.100Trace complete.请回答下列6个问题:(1)Baidu网站的Web服务器的IP地址是什么?(2分)(2)从上面的返回结果可以知道,采用Ping命令,向目的主机发出的探测数据包的数目为多少?每个探测数据包的大小为多少?(2分)(3)Tracert命令的主要功能是什么?(2分)(4)通往Baidu第一个网关的IP地址是多少?从上述命令中你能看出从WWW客户机到Baidu网站的Web服务器,途中经过几个网关?(2分)(5)TTL是指什么?结合上述两个命令,你认为探测数据包的初始生存时间为多少?(2分)(6)在ping中为何会返回 这个域名?(2分)2. (12分)校园网内一源主机IP地址为10.66.27.111,通过FTP命令连接浙江大学FTP服务器,下图是利用Ethereal软件捕获的部分数据包,试回答以下问题。