新的基于身份的匿名加密

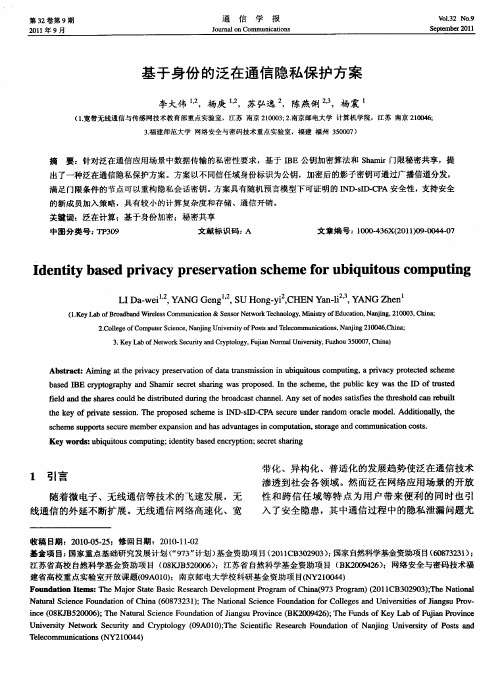

基于身份的泛在通信隐私保护方案

3福建 师范 大学 网络 安全 与密码 技 术重 点实验 室 ,福 建 福 州 3 0 0 ) . 5 07

摘

要 :针对泛在通信应用场景 中数据传输的私密性要求 ,基于 I E公钥加密算法和 S a r门限秘密共享 ,提 B hmi

U v r t Ne r eui dC y tlg (9 1) h cet cR sac o n a o fN j g U vri f ot ad i n es) t k S crya rpoo y 0 A0 0; eS in f eer F u d t n o a i n es o s i, wo tn T i i h i n n i y t P sn

出了一种泛在通信隐私保护方案 。方案 以不同信任 域身份标识为公钥,加密后的影子 密钥可通过广播信道分发 , 满足 门限条件的节点可以重构 隐私会话密钥。方案具有随机预 言模型下可证 明的 ID・ D C A 安全性 ,支持安全 N s -P l

的新 成 员 加 入 策 略 ,具有 较 小 的计 算 复 杂 度 和 存储 、通 信 开 销 。

关键词:泛在计算 :基 于身份加密 ;秘密共享

中图 分 类 号 : P 0 T39 文献标识码: A 文 章 编 号 : 0 04 6 2 1)90 4 -7 10 -3 X(0 1 -0 40 0

I e tt a e rv c r s r a i n s h m ef ru i u t u o p t g d n i b s d p i a y p e e v to c e o b q io sc m u i y n

新的格上基于身份的分级加密方案

摘

要:针对格上基于身份的分级加密(HIBE, hierarchical identity-based encryption)体制中用户密钥提取算法复

杂度过高和陷门尺寸膨胀率大的问题,提出一种新的 HIBE 方案。首先,利用隐式扩展法对 HIBE 方案中的原像 采样算法优化,然后,结合 MP12 陷门派生算法提出一种高效的 HIBE 用户密钥提取算法,并基于该算法结合对 偶 LWE 算法完成 HIBE 方案构造。对比分析表明,所提方案的效率较同类方案在系统建立和用户密钥提取阶段 均有提升,陷门尺寸与系统分级深度仅成线性增长关系,且优化后的原像采样算法一定程度上可解决 MP12 陷门 派生算法在陷门派生后高斯参数增长的问题。在标准模型下,方案安全性归约至判定性 LWE 问题的难解性,并 包含严格的安全性证明。 关键词:格;基于身份的分级加密;陷门派生;标准模型;容错学习 中图分类号:TP309 文献标识码:A

Novel hierarchical identity-based encryption scheme from lattice

YE Qing, HU Ming-xing, TANG Yong-li, LIU Kun, YAN Xi-xi

(College of Computer Science and Technology, Henan Polytechnic University, Jiaozuo 454000, China)

第 38 卷第 11 期 2017 年 11 月

通

信

学

报

Journal on Communications

Vol.38 No.11 November 2017

doi:10.11959/j.issn.1000-436x.2017219

cpk 基于身份的加密 公钥长度

CPK 基于身份的加密公钥长度身份基础加密(Id-Based Cryptography,简称CPK)是一种新兴的加密技术,它通过用户的身份信息作为公钥的一部分,从而避免了传统公钥基础设施(PKI)中复杂的密钥管理问题。

CPK 的发展对于解决传统密钥分发、更新、存储等问题具有重要意义,因此受到了学术界和工业界的广泛关注。

作为CPK的核心之一,公钥长度直接影响着加密算法的安全性和效率。

在CPK中,用户的身份信息通常被转换为一个特定长度的公钥,因此公钥长度的选择是一项至关重要的任务。

本文将围绕CPK基于身份的加密公钥长度展开探讨,主要包括以下内容:1. 公钥长度对于CPK算法的影响2. 常见的公钥长度选择3. 公钥长度和算法性能的关系4. 未来公钥长度的发展趋势1. 公钥长度对于CPK算法的影响公钥长度是CPK算法中一个至关重要的参数,它直接决定了加密算法的安全性。

较短的公钥长度可能容易受到数学攻击,而过长的公钥则会影响算法的性能。

在CPK算法中,公钥长度的选择需要综合考虑安全性和效率两个方面。

2. 常见的公钥长度选择在实际应用中,CPK算法通常选取常见的公钥长度,例如1024位、2048位等。

这些长度经过了广泛的安全性分析和实践检验,被认为在当前计算能力下能够提供较高的安全性。

这些长度也被证明在性能上能够满足实际需求,因此被广泛应用于各种CPK系统中。

3. 公钥长度和算法性能的关系公钥长度直接影响着CPK算法的性能。

较长的公钥长度会导致加密和解密运算的复杂度增加,因此会降低算法的性能;而较短的公钥长度则可能降低算法的安全性。

在选择公钥长度时需要综合考虑安全性和性能之间的平衡,从而使得CPK算法在实际应用中能够取得较好的效果。

4. 未来公钥长度的发展趋势随着计算能力的不断提高和安全需求的不断增强,未来CPK算法的公钥长度可能会呈现出增长的趋势。

较长的公钥长度将会提供更高的安全性保障,但也将增加算法的计算复杂度。

一种基于身份的认证加密新方案

资源 ,这就限制了 P I在 实时和低带宽 的环境中 的应用…。 K 基于身份的公 钥密码体 制为解决 这一 问题提供 了一个可选 的

方案 。 基于 身份 的公钥 密码 体制( P C 最初 由 h mi2 I K ) D—  ̄a r 1 [提

A toi ) uh ry签名 的公钥证书形式钥 。但是 P I的证书管理存 t K 在一些缺点 ,如证书撤销、保存 、发布和验证需要 占用较多

其密钥 的长度 为 k H。 (,^_ G , : , ” ÷ o } 和 ; : l_ ÷ H.( 1 _ (, ol l 1 0l 1:

h: 2 T_ (, 3个 安 全 的 H s G × ÷ O }是 1 ah函数 ,这 里 的 k、k、n 0 l

分别表示一个用户身份标识、G, 中的元素和被加密消息所需

的 比特 数 。

新 方案 由系统初始化 ,主 密钥和 用户私钥 的分配 ,信息 加密、信息解密与认证 4个阶段组 成。 1 . 1系统初始化 系统输入为安全参数 ∈Z ,类似文献[I 用 B 6N DH 参

数 生成器 I G算法生成具 有上述性质 的加法群 Gl 、乘法群 G2 和双线性映射 ;选择 H s 函数 、H。 h ah 和 ,明文空间

中 围分类号:T 39 P0

种基 于身份 的认证加 密新 方案

黄益栓 ,卢建 朱

( 广东 药学 院医药信 息工程学院 ,广州 5 0 0 ;2 暨南大学计算机系 ,广州 5 0 3 ) 1 . 1 6 . 0 16 2 摘 要 :将传统 的对称加密方法与基于身份 的公钥加密系统相结合 ,设计了一种基于身份的认证加密方案 , 方案用椭 圆曲线上的双线性 该

A w d n iy b s dAu h n ia e c y to c e e Ne I e tt ・ a e t e tc t d En r p i n S h m

新的格上基于身份的全同态加密方案

新的格上基于身份的全同态加密方案汤永利;胡明星;刘琨;叶青;闫玺玺【摘要】分析以往格上基于身份的全同态加密方案,指出方案效率低的根本原因在于陷门生成和原像采样过程的复杂度过高,为此提出一种新的解决方案.先将新型陷门函数与对偶容错学习(LWE,learning with errors)算法有机结合,构造一种新的格上基于身份的加密方案;再利用特征向量方法转化为格上基于身份的全同态加密方案.对比分析表明,所提方案的陷门生成复杂度显著降低,原像采样复杂度约降低为以往方案的1/3,SIVP近似因子缩小为以往方案的1/√m.在标准模型下,方案安全性归约至判定性LWE的难解性,并包含严格的安全性证明.%The previous identity-based homomorphic encryption schemes from lattice was analyzed.That the high complexity in previous schemes was mainly caused by trapdoor generation and preimage sampling was pointed out.A new solution was proposed.A novel identity-based encryption scheme from lattice by combining new trapdoor function and dual-LWE algorithm organically was constructed,and it was transformed to an identity-based fully homomorphic encryption scheme from lattice by employing the idea of parative analysis shows that the scheme's complexity of trapdoor generation has a significant reduction,the complexity of preimage sampling has a nearly three-fold reduction,and the SIVP approximation factor has a √m times reduction.The security of the proposed scheme strictly reduces to the hardness of decisional learning with errors problem in the standard model.【期刊名称】《通信学报》【年(卷),期】2017(038)005【总页数】9页(P39-47)【关键词】格;全同态加密;基于身份加密;标准模型;密码学【作者】汤永利;胡明星;刘琨;叶青;闫玺玺【作者单位】河南理工大学计算机科学与技术学院,河南焦作454000;河南理工大学计算机科学与技术学院,河南焦作454000;河南理工大学计算机科学与技术学院,河南焦作454000;河南理工大学计算机科学与技术学院,河南焦作454000;河南理工大学计算机科学与技术学院,河南焦作454000【正文语种】中文【中图分类】TP309近几年,云计算在实现中遇到的问题之一就是如何保证数据的私密性,全同态加密可以很好地解决这个技术难题。

基于身份的加密研究进展

目前 , 于身份 的密码 系统 已经成为信息安全领域 的研究 基

0 引言

18 94年 S a i 提出 了基于身份 的密码 系统 的思想 。在 hm r

热点 , 本文综述 了基 于身份 的加 密研 究现状 , 指 出了基 于身 并 份 的加密有 待解 决的问题 。

这种密码 系统中 , 户 的公 钥是 用户 的身份 信息 , em i地 用 如 — al 址、 I P地址和 电话号码 等 ; 用户 的私钥是 由私钥 生成 中心 ( r pi — vt kygn r osP G 产生 的。因为基于身份 的密码 系统 不 a e e ea r,K ) e t 需要数字证 书 , 以它避免 了传 统公钥密码系统建立 和管理公 所 钥基 础 设 施 ( u l e nrs utr, K )的 困 难 。 虽 然 p bi ky i at c e P I c f r u Sa r 造 了一 个 基 于 身份 的签 名 (dni —ae i aue hmi构 ietybsd s ntr, t g IS 方案 , B) 但是 他没有提 出基 于身份 的加 密 (dni —ae n ie tybsde— t c pi ,B ) r t n I E 方案 。2 0 y o 0 1年 , oe B n h等人 利用双 线性 映射构 造 了一个 IE方案 ; ok 利用 二 次剩 余 也构 造 了一 个 I E B C cs B 方案 , 过 它 的 效 率 比 B nhFaki 案 的 效 率 低 得 多 。 不 oe —rn l n方 20 0 1年 以后 , 人们利用双线性 映射 构造 了大量 的 IE方案 。 B 在 IE系统 中, K B P G不但要生 成用户 的私 钥 , 而且要 验证 用户 的身份 以及 建立 传 输 用户 私 钥 的 安全 通 道 。虽然 一 个 P G可 以完成 这些工 作 , 是 这 样 , K 的负 担 比较重 , K 但 PG 特别

一种新的基于身份的盲签名方案

传统公钥密码体制大多是基于证书系统 ,用户的公钥必须经过 C A中心的签名,才能被其它用户接受。基于身份 的公钥密码 体制是由 S a r 1 8 提出的 ,系统中不需要证书 ,可 以使 用用户的身份标识作为公 钥,用户的私钥通过一个被称作私钥 h mi 于 9 4年 生成器 P G( r aeK yG nrt )的可信任第三方进行计算得 到。具有更好 的保密性 的身份加密方 案是 由 B nh和 Fa ki 于 K Pi t e eeao v r oe rn l n 2 0 年提 出 p。自此 ,很多基于身份 的签名方 案都采用 了椭圆曲线上的双线 性配 对 。 01 ]

3 可计算性 : )

, O∈G ,存在有 效算法可 以计 算eP Q ,则称 e G × G是 双线 性映射。 (面在文 献 f] 5 的基 础上构建一种新 的基于身份 的盲签名方案。

●

收 稿 时 间 : 0 1 1 1 2 1— 卜 4

21 年第O期 02 2

■ d i1 .9 9 s 6 1 12 0 2 0 1 o : 03 6 0i n1 7 - 1 22 1 20 6 s

一

种 基 身 盲 名 案 新的 于 份的 签 方

张 晓敏

( 西 省 行 政 学 院 , 陕 西 西安 7 0 6 ) 陕 108 摘 要 :文章 提 出 了一种 新 的基 于 身份 的盲 签名 方案 ,该 方案 具有 盲 签名 的特 性 ,保 证 了签 名接 受者 信 息 的保 密性 ,采 用基 于 身份 的数 字签名 ,大大减 少 了基 于证 书的公钥 体制 中的公钥证 书 管理成 本 。 关 键词 :盲签 名 ;数字 签名 ;双 线性 映射 中图分 类 号 :T 33O 文献 标识 码 :A 文 章编 号 :17 — 2( 02) 2 05 — 3 P9. 8 6 1 12 2 1 0 — 0 5 0 1

基于PKG的身份加密认证微信小程序设计

基于PKG的身份加密认证微信小程序设计发布时间:2023-03-28T07:48:08.808Z 来源:《中国科技信息》2023年第1月第1期作者:李保[导读] 探索适应新形势下技术监督安全培训工作的对策,是各个电力企业当前面临的一项紧迫任务。

李保江苏海洋大学摘要:探索适应新形势下技术监督安全培训工作的对策,是各个电力企业当前面临的一项紧迫任务。

微信小程序作为新一代移动端应用平台,相比传统App,具有跨平台和“微、小、轻”的优势,发展迅速,逐步成为手机客户端应用的最佳选择之一。

本文设计了一种基于移动端微信小程序的技术监督安全培训系统,包括安全知识和规章制度学习、在线练习和考试、考试信息汇总和经验交流等功能。

该系统借助微信开发者工具,采用JavaScript脚本语言开发,实现了技术监督安全培训的功能。

关键词:PKG;身份加密认证;微信小程序;引言信息化时代的来临,使得互联网与人们的生活联系日益密切,并逐渐开始对人们的生活方式产生影响。

互联网汇集了数量庞大的信息,和大数据、物联网一起改变了人们获取、分享和传播信息的传统方式,各类APP应用为满足不同需求也随之而生。

作为移动互联网时代最成功的应用之一,微信已经积累了大量的用户。

腾讯公司提供的最新数据显示,目前微信平均日活跃用户量达到9.83亿,这个数据的背后是巨大的商业机会,也为微信小程序的研发推广提供了可能性。

数量庞大的信息使得用户开始考虑做信息减法,凭借“用完即走”的极简理念,小程序的上线得到各界广泛关注,但其在实现轻量化购买体验的同时也存在着一些弊端。

1身份认证微信小程序功能需求主要功能及技术要求如下:(1)创建认证。

可添加认证名称、简介等信息,进行地点选择时有搜索建议并能够在地图上标注,识别方式选择包括:照片(上传认证照片)、地点(在认证地点附近500m内)、人脸(本人识别)。

(2)认证搜索。

通过数据库的模糊搜索,输入查询,点击结果列表可以查看认证详情。

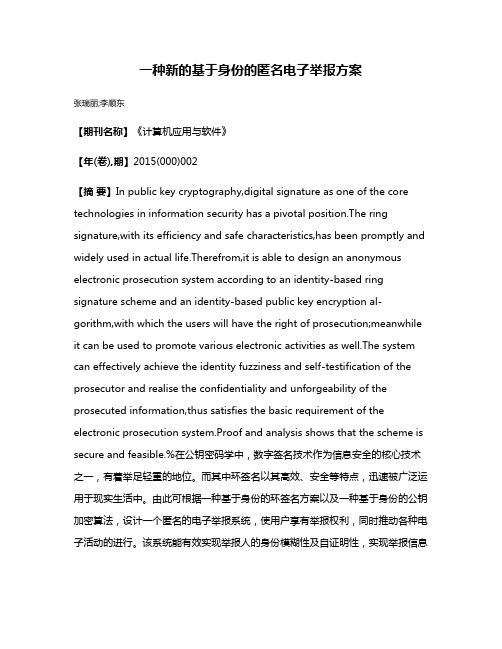

一种新的基于身份的匿名电子举报方案

一种新的基于身份的匿名电子举报方案张瑞丽;李顺东【期刊名称】《计算机应用与软件》【年(卷),期】2015(000)002【摘要】In public key cryptography,digital signature as one of the core technologies in information security has a pivotal position.The ring signature,with its efficiency and safe characteristics,has been promptly and widely used in actual life.Therefrom,it is able to design an anonymous electronic prosecution system according to an identity-based ring signature scheme and an identity-based public key encryption al-gorithm,with which the users will have the right of prosecution;meanwhile it can be used to promote various electronic activities as well.The system can effectively achieve the identity fuzziness and self-testification of the prosecutor and realise the confidentiality and unforgeability of the prosecuted information,thus satisfies the basic requirement of the electronic prosecution system.Proof and analysis shows that the scheme is secure and feasible.%在公钥密码学中,数字签名技术作为信息安全的核心技术之一,有着举足轻重的地位。

基于区块链的数字身份隐私保护技术研究

基于区块链的数字身份隐私保护技术研究数字身份隐私保护技术在当今信息社会中变得越来越重要。

随着互联网的发展和数字化的普及,个人的身份和隐私信息也越来越容易被窃取、盗用和滥用。

因此,基于区块链的数字身份隐私保护技术成为了当前研究的热点之一。

本文将针对基于区块链的数字身份隐私保护技术进行深入研究和探讨。

第一部分:数字身份隐私泄露的现状与挑战随着社交媒体、电子商务和在线支付等数字化平台的发展,我们的个人身份信息越来越容易被黑客和互联网公司获取,造成了严重的隐私泄露问题。

许多用户不得不以牺牲一部分个人隐私为代价来享受数字化带来的便利。

然而,这种隐私泄露不仅可能导致经济损失,还可能引发个人信息被滥用、身份被盗用等严重后果。

同时,传统的身份验证和密码保护方式已经无法满足当前需求。

传统的中心化身份验证方式容易遭受黑客攻击,而且用户需要在多个平台上重复填写个人身份信息,增加了信息泄露的风险。

因此,我们迫切需要一种安全、高效的数字身份隐私保护技术来解决这些问题。

第二部分:基于区块链的数字身份隐私保护技术的原理区块链作为一种去中心化、不可篡改的分布式账本技术,为数字身份隐私保护提供了新的解决方案。

通过利用区块链的不可篡改性和去中心化特点,我们可以实现数字身份的可信验证和隐私保护。

首先,基于区块链的身份验证机制能够确保用户的身份信息得到可信的验证。

区块链上记录的身份验证信息是不可篡改的,任何人都无法伪造或篡改这些信息。

这种验证机制能够有效地防止身份欺诈和冒充行为的发生。

其次,基于区块链的身份隐私保护技术能够帮助用户对个人隐私信息进行保护。

区块链可以实现用户身份信息的匿名保护和隐私约束,用户可以选择将个人身份信息存储在区块链上,通过密码和加密算法进行安全保护,而不需要将信息直接透露给第三方。

第三部分:基于区块链的数字身份隐私保护技术的应用案例1. 区块链身份验证系统:基于区块链的身份验证系统可以有效解决传统身份验证方式容易受到黑客攻击的问题。

基于身份高安全性的签密方案

l 概 述

签密【能够在 一个 合 理的逻辑 步骤 内同时完成 数 】

字签名和公钥加密两项 功能 ,同时实现 了消息传输 的

密 密 文 的安 全 性 即前 向安 全 性 是 签 密 研 究 的难 题 。

文献【】 5定义 了一个 新的安全模 型,并在 新模 型下

提 出 了一个 满足 前 向安 全性 和 公开验 证 性 的签 密 方 案 ,然 而,该方案缺陷也很 明显 ,如密文 的无 关联性 和匿名性 。文献【] 6虽然也提出了同时满足前 向安全 性 和 公开验证性的签密方案 ,但是 ,该文所述 方案需要 两个私钥 ,一个用于签密 ,一个用于解签密 。 文 献 【】 于 双 线 性对 提 出 了一 个 适 用 于 A 1基 D. H C网络的签密方案,并在随机 预言机模 型下证明了 O 所述方案 的安全性。然而 ,经分析发现 ,该 方案 既不 满足前 向安全 性 ,也不满足公开验证性 ,这 就限制 了

wi r rds c r y p bi e f bl n e i ig teP o e t pa esmet . i l n o s , h e t f wa e ui , u l v ri i t a d rs Rn h KG t nr tt a i ho t c i a i y s a h me Smut e u l ten w a y

新方案在解签密过程 中,签名验证通 过后再进行解密密文 ,避免 了恶 意信 息的攻击 。 关键词 :基于 身份 的签密 ;前 向安全性 ;公开验证性 ;P G的不可诬陷性 K

I Ba e g r pto t g e u iy D- s d Si nc y i n wih Hi h S c r t

抗适应性选择身份攻击的匿名HIBE方案

An n m o sHI o y u BE c m e S c r g i s l Ad ptv — D ta k S he e u e A a n t Fu l a ieI A tc s

W ANG o XU u L a g Ha Qi— in

( c o l f C mpue ce c n eh o o y, h n o g U ie s y, ia 2 0 0 ) S h o o o trS in ea d T c n lg S a d n n v r i J n n 5 1 1 t

第 3 4卷 第 1期 21 0 1年 1月

计

算

机

学

报 NES J E OURNAL OF OM PUTE C RS

Jn 01 a .2 1

抗 适 应 性 选 择 身 份 攻 击 的 匿 名 HI E 方 案 B

王 皓

t ut r e h a o ee n s ofdif r nts bg ou o c ns r t s c e e or p o r y he a ho s us d t e r nd m l me t f e e u r p t o t uc e r t k y f r pe l d c yp i n. Thi d a i n p r d by t ea e e r to si e si s ie her l t d wor k,wh c o os d by Se ta .i i h pr p e o e 1 n PKC 00 . 2 9 To obt i f l e urt a n ul s c iy,t a h s a le t w e hni e f r d ls t m n r pto e he ut or pp i d he ne t c qu s o ua ys e e c y i n r —

新模型下多授权中心的基于分级身份的密码系统

要 : 出一个多授权 中心 的基 于分级 身份 的密码 系统 , 提 包括分级 的基 于身份 的加 密和 签名方案. 文章的贡

献 包括 : 在各 个授权层级上都具有 多个授权 中心 , 而新方案提 高 了基 于身份的 密码 系统 的健壮性 ; 方案在 从 新

标 准 模 型 中是 可 证 明 安 全 的 .

De 201 c. 1

文章 编号 :6 14 2 (0 )60 3 - 17 —2 9 2 1 0 - 80 1 0 4

新模型下多授权中心的基于 分级身份 的密码 系统

李 进 ,马 旭2 ,谢 冬 青

(. 1广州大学 计算机科学与教育软件学院 , 广东 广州 摘 50 0 2 中山大学 信 息科 学与技术 学院 , 106; . 广东 广州 50 0 ) 10 6

一

/ D=(D ,… ,D )和第 . 1 用 户 / =(D , ,1 / 卜 层 D ,

…

,

, ) D 的私钥 d , 出用户 的私钥 d 在 输

加 密算 法 中 , 定 明文 信息 和 相 应 的接 收 者 的 给

身份信息 , 产生相应的密文 C 在解密算法的定 ; 义中, 给定密文 c和用户私钥 d 算法输 出的结 果是 相应 明文 . 下 面 给 出 自适 应 选 择 密 文 攻 击 ( dpvl A ate i y C oe i et t tc ) 不 可 区分 的基 于 分 级 hsnCp r x At k 下 h e a 身份 的加 密安 全模 型 :

体制中, 用户的个人身份信息作为他本人的公钥 , 根 据身 份信 息 , 只有 密钥 产 生 中心 ( K 能 够 计 P G) 算 出每 个人 的私 钥 . 于身 份 的密 码 体 制 的思 想 基 提出以后 , 有许多 的基于身份 的密码方案出现 , 如 基 于 身份 的加 密方 案 J直 到 20 . 0 1年 , 个 比较 一 高效 的 基 于 身 份 的加 密 方 案 才 被 提 出.随后 B N H等提 出 了在 标 准 模 型 下 的基 于 身 份 的加 OE 密方案 j ,他们也 提 出了给定 身份 攻击 的概念 , 方案 在给定 身 份攻 击 下 是 安 全 的. 近 , . 最 WA TR E S等 使用 双 重 密 码技 术 提 出 如何 构 造完 全 安全 的基 于分 级 身 份 的加 密 方 案 , 决 了 基 于分 解 级身份 的 密码 系统 中的一个 公开 问题 . 然而 , 在基于身份 的密码系统 中, 只有一个 P G会 影 响到 系统 的效 率 ,这点 和 基 于证 书 的 密 K 码系统 十分 类似 ,因此需 要 一 种 基 于 分级 身 份 的 密码 系统 ,B N H 等提 出 了 另外 两 个 系 统 , OE 新系统 可 以在标 准 模 型下 是 被 证 明安全 的.可证 安全的基 于分级身 份的签名 方案第一 次 由文 献 [ ] 出 , 一个新 的基 于分 级身 份 的密 码 系统 在 9提 另 文献 [0—1 ] 出. 而 , 有 的基 于分 级 身份 的 1 1提 然 现 密码 系统存 在一 个 问 题是 , 一 层 的 P G在 计 算 第 K 用户私钥时, 由于基于分级密码体制的特点 , 同时 传统方案中只有一个 P G负责整个分级身份的密 K 钥发放 , 从而第一层 的 P G可 以计算 出所有其它 K 分级用户的私钥 , 用以解 密所有加密给这些用 并

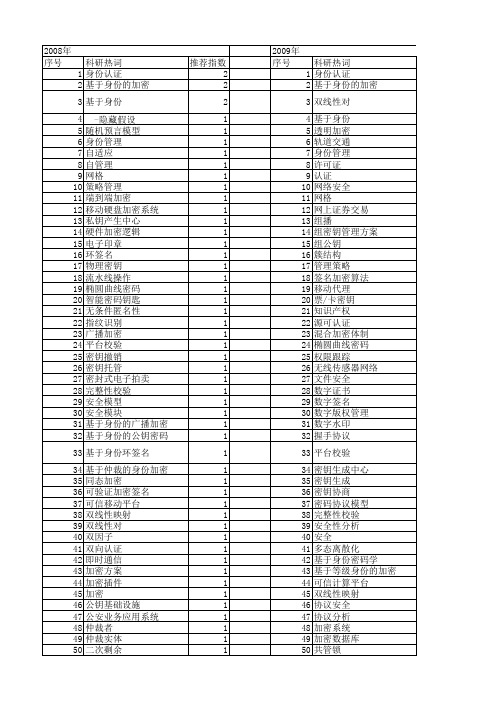

【计算机应用】_基于身份的加密_期刊发文热词逐年推荐_20140726

推荐指数 2 2 2 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2009年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52

2011年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33

1 1 1 1 1 1 1 1 1 1 1 1 1 1

2011年 科研热词 身份认证 基于身份的密码系统 非均匀b-样条 隐藏证书 间距变异 门限群签名 统一身份认证 系统集成 策略 移动ipv6 无线网络 无线传输层安全 无线传感器网络 握手协议 属性树 密钥埋置 密钥协商 安全认证网关 安全结构 可信计算 可信移动节点 单点登录 匿名性 动态家乡代理发现 加密算法 加密传输 分层身份加密 公钥加密 vpn ssl fpga fdp250k-ⅱ des 推荐指数 2 2 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2012年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41

基于身份认证加密的匿名私钥共享方案

.

( 1 . S c h o o l o f T e l e c o m m u n i c a t i o n E n g i n e e r i n g X i d i a n U n i v e r s i t y , X i a n S h a n x i 7 1 0 0 0 0 , C h i n a , ’

关键词 : 基于身份的认证加 密 ; 秘密共享 ; 安全 多方计算

中图 分类 号 : T P 3 0 9 文献标 识码 : A 文 章编 号 : 1 6 7 1 — 1 1 2 2( 2 0 1 3)1 1 — 0 0 0 4 — 0 4

Au t h e n t i c a t e dI d e n i t t y - ba s d Ano e n y mo u sPr i v a t eK e yS ha r i n gS c he me

k e y s ha r i ng s c h e me i s p r o po s e d ,us e r p r i va t e ke y s h a r i n g p r o bl e m c a n b e c on v e r t e d t o t h e s e c r e t s ha r i ng p r o bl e m

f o r i n t e g e r s, a l o t o f bi l i ne a r p a i r i n g c o mp ut a t i o ns i s r e d u c e d, t h e r i s k o f c o mp r o mi s i n g s e c r e t of t he i d e n t i t y - b a s e d

前向安全的基于身份加密方案

(co lf o ue c ne n nier g U iesyo Eet ncSi c dTcn lg f hn C eg u 6 0 5) Sh o oC mp t S i c dE gnei , nvri l r i c n e n ehooyo C ia hn d 10 4 r e a n t f co e a

如用户 的名字 、E i 址 、手 机 号码等 。公钥 可直 ma地 l

针对I E B 的密钥吊销方案。 该方案要求在用户和可信 的第三方——私钥生成器(r a e ee t , Pi t K y G nr o ve ar P G 之 间交互式通信,失去了IE K ) B 的主要优势 。除 此之外, 自18年来 的许多基于身份 的密码系统都 94 没能有效地解决密钥 吊销问题 。设计基于身份 的非 交互式密钥 吊销和更新方案是IE B 中一个具有挑 战 性 的问题 。 本文设计了具有密钥非交互式更新的IE B 方案, 通过前 向安全来 实现 基于身份 的非交互式密钥 更 新; 给出了非交互式密钥更新的IE B 方案的定义及安 全性定义:基于 已有 的二叉树加密,构造了基于身 份 的二叉 树加 密方 案 ;在 此基 础 上 。给 出 了非交互 式密钥更新的IE B 方案的一个具体的构造 。

、 l 6 No3 , - 0 3 .

Jn 2 0 u .0 7

前 向安全 的基于身份 加密方案

杨浩淼 ,ቤተ መጻሕፍቲ ባይዱ世新 ,李洪伟

( 电子科 技大 学计 算机 科 学与 工程 学 院 成 都 6 0 5) 104

【 摘要 】 建 了一个非交互式密钥 更新 、 构 基于身份 的加 密方案 , 解决私钥的泄漏 问题 . 非交互式特性通过前 向安全 实现; 给 出了非交互 式密钥更新的基于 身份加 密方案 的定 义及安全性定 义:基 于 已 的二 叉树加 密构造 了 于身份 的二 叉树加 密方 有 基 案及 非交互式密钥 更新 的基 于身份加 密方案;分析 了方案 的安全 性和效率 。 关 键 词 前 向安全 : 基 于身份加 密: 密钥 泄漏: 密钥 非交互式更新 中图分类号 T 3 92 P 0. 文献标识码 A

视觉身份隐私保护:人脸匿名化研究方法

视觉身份隐私保护:人脸匿名化研究方法视觉身份隐私保护:人脸匿名化研究方法1. 引言随着人工智能和计算机视觉技术的快速发展,人们对于个人隐私的关注也日益提高。

在大数据时代,大量的人脸图像数据被收集和使用,使得个人身份信息的泄露风险不断增加。

为了保护人们的隐私,研究人员开始探索各种人脸匿名化方法。

本文将介绍当前流行的视觉身份隐私保护技术,并详细探讨人脸匿名化的研究方法。

2. 人脸匿名化的意义和挑战2.1 人脸匿名化的意义人脸匿名化是一种保护个人隐私的技术,通过对人脸图像进行加密或处理,使得图像中的身份信息无法被识别出来。

这样一来,即使人脸图像被泄露或滥用,也无法直接对应到具体的个人身份。

人脸匿名化的意义在于保护了个人隐私,减少了个人信息泄露的风险,提供了更高的数据安全性。

2.2 人脸匿名化的挑战在进行人脸匿名化时,研究人员面临一些挑战。

首先,如何确保匿名化后的人脸图像具有足够的逼真度,以便保持原始图像中的特征。

其次,如何平衡匿名化和数据可用性之间的矛盾,即确保匿名化后的图像仍具有一定的可用性。

最后,如何处理人脸图像中存在的多种属性,例如年龄、性别等,以满足不同应用场景的需求。

3. 人脸匿名化的方法3.1 图像加密图像加密是一种常见的人脸匿名化方法,通过对人脸图像进行加密处理,隐藏其中的身份信息。

其中,最常用的加密算法是基于密钥的加密方法,可以对图像进行加密和解密操作。

此外,还有一些基于模板的加密方法,通过将人脸图像转换为模板表示,然后对模板进行加密处理。

3.2 图像模糊化图像模糊化是另一种常用的人脸匿名化方法,通过对人脸图像进行模糊处理,减少图像中的细节信息,使得人脸无法被识别出来。

常见的图像模糊化方法有高斯模糊、均值模糊等。

此外,还有一些基于滤波的模糊化方法,例如中值滤波和双边滤波等。

3.3 图像混淆图像混淆是一种将人脸图像与其他图像进行合成的方法,以达到人脸匿名化的目的。

这种方法通过将人脸图像与其他图像进行融合,使得识别个体变为困难。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

, g 2 ) = e( g, g)

bp

p p ab 1 2

=1

IND- IDCCA2[14] 敌手在 定义于 ε 的优势赢得上述游戏, 则基于 经过 q 次询问后, q, INDIDCCA2 安全的。 ε) ANON身份的匿名加密方案是( t, 在上述游 戏 中, 如 果 敌 手 不 能 进 行 解 密 询 问, 则被称为 ANONINDIDCPA 敌手。 INDIDCPA 敌手在经过 定义 2 如果所有 t 时间的 ANONq 次询问后, 都不能以大于 ε 的优势赢得上述游戏, 则基于身份 q, INDIDCPA 安全的。 的匿名加密方案是( t, ε) ANON-

a b

b ∈ ZN , 对 于 所 有 的 u,v ∈ G,a, 可以得

ab

。

映射不把 G × G 中的所有元素对映射到 G1

e ( g, g ) 是 G1 的一个生 中的单位元。即当 g 是 G 的生成元时, v∈G 有一个有效的算法来 对于所有的 u,

Phase2

A 继 续 适 应 性 地 询 问,但 是 不 能 对 ID0 、ID1 、

图1 邮件加解密过程

[1 ]

0

引

言

射点群构造, 并且证明了其安全性在随机预言机模型下达到了 适应性选择密文安全, 同时定义了 IBE 系统中的语义安全性。 Cocks[3] 利用一种基于大合数的二次剩余问题构造了一个 IBE 方案, 其方案在随机预言机模型下构造, 安全性依赖于因子分解 困难问题。不过其效率比 Boneh 和 Franklin 的方案低很多, 所 以很少被人注意。 2002 年 Gentry 等[5] 在标准模型下基于双线性 DH 假设构 建了第一个分层 HIBE ( Hierarchical Identity Base Encryption ) 方

收稿日期: 2013 - 07 - 17 。 国家自然科学基金项目( 61070189 ) ; 国 家自然科学基金项目( 61272435 ) 。杨坤伟, 硕士生, 主研领域: 密码学与 信息安全。李顺东, 教授。

尽管 Shamir 早在上世纪 80 年代就提出了 IBE 的思想, 但 based 他当时只构造了一个基于身份的签名方案 IBS ( identity-

[7 ] 案, 解决了 PKG 工作负担过重的问题。2007 年 Abdalla 在前

人工作的基础上给出了一个密文大小和效率高低之间折中的 HIBE 方案, 并提出了具有固定密文大小的基于身份的广播加密 based broadcast encryption ) 。2005 年 Waters 方案 IBBE ( identityIDCPA ( indis提出了一个在标准模型下选择性明文安全 INDtinguishability - identitychosen plaintext attack ) 的 IBE 方 案[8] , 方案的效率很高, 但是公开的系统参数非常长 。在这之后, 大量 的 IBE 方案都是利用双线性映射构造的 。 本文结合 Waters IBE 方案, 在合数阶双线性群下, 基于双线

1

预备知识

本文使用合数阶双线性群

[9 , 10 ]

。 G 和 G1 是两个阶为 N =

Phase1

A 适应性的进行下列询问:

Extract query < ID > : B 对身份 ID 执行 Extract 算法, 并把对 应的私钥返还给敌手 A。 Decrypt query < ID, C > : B 首先对身 份 ID 执 行 Extract 算 然后用生成私钥解密密文 C, 并把明文 M 或出错信息返还 法, 给 A。 Challenge: A 提交身份 ID0 、ID1 和消息 M0 、M1 给 B, 其中 ID0 、ID1 都没有在阶段 1 中执行过提取询问, B 随即选择 j, k∈

2

2. 1

基于身份的加密

基于身份的加密定义

一个基 于 身 份 的 加 密 机 制 由 Setup、Extract、Encrypt 和

Decrypt四个多项式时间概率算法组成 。 Setup 输入安全参数 k, 返回系统公开参数 params 和系统 key。系统公开参数包括: 有限的消息空间 M 的 主密钥 master有限的密文空间 C 的描述。系统的公开参数 params 对外 描述, key, 秘密保存系统主密钥 master仅由 PKG 所知。 公布, Extract 输入 params、masterkey 和一个任意的 c = Encrypt ( param, ID, m) , 返回对应的私钥 d。这里 ID 为一个作为公钥的 d 为其对应的私有的解密私钥 。 Extract 算法生 任意长字符串, 成公钥的对应私钥。 Encrypt 输入 params, ID 和明文消息 m∈M, 输出密文 c∈ C。 Decrypt m∈ M 。 这些算法必须满足一致性条件, 即当 d 是由 Extract 算法生 成的公钥 ID 对应的私钥时, 有下述计算成立: 对于任意的 m ∈ M, Decrypt( params, c, d) = m, c = Encrypt( param, ID, m) 。 输入 params, 密文 c∈ C 和私钥 d, 返回明文消息

284

计算机应用与软件 2. 3 安全模型

2015 年

性 DH 假设构造了一个新的匿名 IBE 方案。 该方案中, 由密文 不能得到接收者的任何身份信息, 从而保护了用户的隐私 。 最 后对方案的效率和安全性进行了分析证明 。

Gentry[13] 定义了选择密文攻击下匿名 IBE 方案的安全模 其中有两个参与者: A 为 型。安全性证明通过下述游戏进行, B 为挑战者。 敌手, Setup B 执行 Setup 算法并把系统参数 params 发送给 A。

* * { 0, 1} , ID j , Mk ) , 计算 C = Encrypt( params, 并把 C 返还给 A。

p1 p2 的循环群。这里的 p1 、p2 是不同的素数, 一个双线性映射 e e 有以下性质: 为: G × G→G1 , ( i) 双 线 性 v ) = e( u, v) 到e( u , ( ii) 非退化性 成元。 ( iii) 可计算性 v) 。 计算 e( u,

DOI: 10. 3969 / j. issn. 1000386x. 2015. 01. 071

A NEW ANONYMOUS IDENTITYBASED ENCRYPTION

Yang Kunwei Li Shundong

( School of Computer Science,Shaanxi Normal University,Xi’ an 710062 ,Shaanxi,China)

第 32 卷第 1 期 2015 年 1 月

计算机应用与软件 Computer Applications and Software

Vol. 32 No. 1 Jan. 2015

一种新的基于身份的匿名加密

杨坤伟 李顺东

( 陕西师范大学计算机科学学院 陕西 西安 710062 )

针对目前基于身份的加密方案大都不是匿名的, 结合合数阶双线性群的性质, 同时基于双线性 DH 假设构造了一个新的 基于身份的匿名加密方案 。结果表明, 方案的安全性不依赖于随机预言机, 密文和私钥均为固定长度 。最重要的一点是方案实现了 摘 要 匿名性, 由于密文不能得到接收者的任何身份信息, 从而保护了接收者的隐私 。最后分析了方案的效率, 并和类似方案进行了对比 。 关键词 中图分类号 基于身份的加密 TP309 合数阶双线性群 文献标识码 A 双线性 DH 假设 基于身份的匿名加密 身份信息

< ID0 ,C * > 和 < ID1 ,C * > 进行提取和解密询问。

[11 ]

G1 , 设 G p1 、G p2 分别代表 G 中阶为 p1 、p2 的子群, p 、G1 , p 代 1 2 表 G1 中阶为 p1 、p2 的子群, 根据循环群的性质

k p p

: 如果 G 的阶

Guess: A 输出 j' , k' ∈ { 0 , 1} , k' = k 则 A 赢得 如果 j' = j, 游戏。 INDIDCCA2 ( a我们称 A 为匿名的选择性密文安 ANONnonymous- indistinguishabilityidentityadaptive chosen ciphertext j' = j∧k' = k]- attack) 敌手, 其优势定义为 Adv = Pr[ 1 。 4

Abstract

Most of current identitybased encryption schemes are not anonymous,aiming at this,we construct a new anonymous IBE

scheme by combining the property of bilinear group of compositing order and based on bilinear DH assumption. Results show that the security of the scheme does not rely on random oracles,and the ciphertexts and private key are all in constant length. Most importantly,the scheme achieves anonymous property,none of recipient’ s identity information can be gotten from ciphertext,therefore receiver ’ s privacy is protected. In end of the paper,the efficiency of the scheme is analysed and compared with other similar schemes. Keywords Identitybased encryption( IBE) Bilinear group of compositing order Bilinear DH assumption Anonymous IBE Identity information signature) , 而没有提出一个确定的 IBE 方案。直到 2001 年才由 Boneh 以及 Cocks[3] 等人用不同的方法独立提出了两个 IBE 方 案。其中 Boneh 和 Franklin 的方案基于有效的可计算双线性映 早在 1984 年 Shamir 就提出了基于身份加密 IBE( Identitybased Encryption) 的 思 想。 在 IBE 方 案 中, 公 钥 基 础 设 施 PKI ( public key infrastructure) 无需分发公钥证书, 用户的身份转化 成 n 长字符串后可以直接作为公钥, 私钥生成中心 PKG ( private key generator) 为每个用户生成各自的私钥 。例如用户 Alice( A) B 的邮 件 地 址 是“ Bob @ 给用户 Bob ( B ) 发加密的电子邮件, , A 利用系统确定算法, “Bob@ 163. com ” 163. com” 根据 计算出 一个公开钥加密邮件即可 。当 B 收到由 A 发来的加密邮件后, B 与一个第三方 ( 密钥服务器) 联系, 向服务器证明自己的身 份, 并从密钥服务器 获 得 解 密 用 的 密 钥, 就 可 以 阅 读 邮 件 了。 该过 程 如 图 1 所 示。 由此可见基于身份的 加密简化了公钥管理 避免了传统公 过 程, 钥密码体制中因管理 公钥证书而带来的各 种弊端。