网络取证系统设计关键技术研究

计算机取证系统的研究与设计

还可以重新定位根 目录和使用 F AT的备份副本 , 另# b F AT3 2 分区 的启动记录被包含在一个含有关键数据 的结构 中, 减少 了计算机系 统崩 溃的可能。 2 . 3 E XT2 / 3 文件 系统 分析 E x t 2 / 3 是L i n u x 系统 的标准文件系统 , 其优点为存取文件的性 能好 , 由线形排列 的数据块组成 , 每个数据块具有相同的大小 , 所有 块又被划分为若干个块组, 每个块组都包含了一份文件系统关键控 制信息 的拷 贝, 以及描述组 内数据存储与控制信息的位示 图, 节点 位 图和节点表 。 E X T 3 文件系统 比E X T 2 更加完整 , 增加了 日志容量 , 避免了意 外宕机对文件 系统的破坏, 以便文件系统在 出现问题后进 行恢复 和修复。 2 . 4 NTF S 文件 系统 分析 N TF S 是一个基于安全性 、 可靠性、 先进性的文件系统 , 它通过 使用标准 的事务处理 日志和恢复技术来保证分区的一致性 。 发生系 统失败事件时 , NT F S 使 用 日志文件和检查点信息来恢复 文件 系统 的一致性 。 NT F S 采用了更小 的簇 , 可以更有效率地管理磁盘空间 , 簇的大小都 比相应 的F A T1 6 / 3 2 簇小 ; NT F S 可 以比F A T3 2 更有效 地管理磁盘 空间 , 最大限度地 避免 了磁盘 空间的浪费 。 2 . 5数 据 流 隐藏数 据 的发 现技 术 数据 流隐藏技术源 Ma c i n t o s h 分级文件系统NT F S, 它可 以 把任何文件作为某个文件 的另一个实例 附在其中, 而Wi n d o w s  ̄源 管理器无法显示 。 另外如果将数据文件隐藏在磁盘S l a c k 闲散空间 、 交换 空间或未分配空间中, 这使得查找隐藏文件有很大难度 。 因此, 解读NT F S 文件 系统的镜像 文件 时 , 检查标 准的文件属性类别 即可 识别 出隐藏的文件 , 同时在进行证据分析 时可 以读取s l a c k s p a c e 中文件碎片 的二进 制数 据。 2 . 6删 除数 据 的恢 复技 术

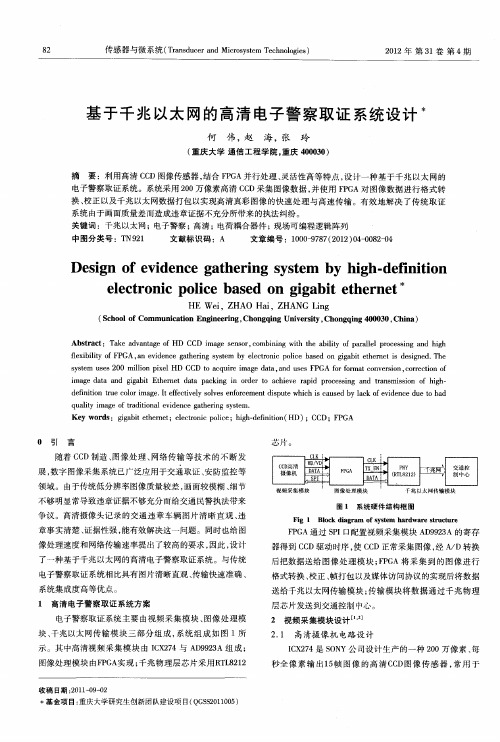

基于千兆以太网的高清电子警察取证系统设计

D e i n o v d n e g t e i g s se y h g d fn to sg f e i e c a h rn y t m b i h- e ii n i

ee t o i o ie ba e n g g b te he n t lc r n c p lc s d o i a i t r e

HE W e ,ZHAO i i Ha ,ZHANG i g Ln

( c ol f o Sh o mmu i t nE gneig C o gigUnvri , h n qn 0 0 0 C ia oC nc i n ier , h n qn iesy C o g ig4 03 , hn ) ao n t

i g aa a d gg b t E h r e aa p c i g i r e o a h e e r pd p o e s g a d ta s s in o ih ma e d t n ia i t en t d t a kn n o d r t c iv a i r c s i n r n miso f hg — n d f i o r ec lri g . t f c iey s le no c me tds u ew ih i c u e y lc f vd n e d et a e n t n tu oo i i ma e I ef t l ov se fr e n ip t h c s a s d b k o ie c u ob d e v a e

基于区块链技术的电子证据取证系统设计

基于区块链技术的电子证据取证系统设计近年来,随着网络技术的飞速发展,网络犯罪案件屡屡发生,电子证据的取证问题也日益凸显。

传统的电子证据取证方式效率低下、易被篡改,在实践中存在诸多问题。

为了更好地保障公民的网络安全,提高电子证据取证的效率和可信度,基于区块链技术的电子证据取证系统应运而生。

一、区块链技术概述区块链是一种去中心化、分布式记账技术,由比特币的发明人中本聪提出。

它通过数据加密、区块链连接、共识机制等技术实现了信息的不可篡改性和公开透明性。

各节点参与者的共同维护构成了区块链生态系统,保证了信息的安全性和一致性。

二、基于区块链技术的电子证据取证系统设计1. 系统架构设计基于区块链技术的电子证据取证系统采用分布式架构,系统包含证据采集、证据存储、证据鉴定、证据审批等环节。

证据采集模块采集相关证据信息,并以哈希值的形式上传至区块链网络;证据存储模块将证据文件保存在分布式文件系统中,确保证据的可访问性和可扩展性;证据鉴定模块通过多种技术手段对证据进行认证鉴定,避免造假和篡改;证据审批模块负责对证据进行审批和归档等工作。

2. 系统功能设计为了确保电子证据的取证效率和可信度,基于区块链技术的电子证据取证系统具备以下功能:(1)证据采集功能证据采集功能支持多种证据类型的采集,包括文本、图片、音频、视频、数据库日志等。

证据采集模块采用哈希算法对证据信息进行加密,保证证据的不可篡改性。

(2)证据存储功能证据存储功能采用分布式文件系统进行存储,在多个节点之间实现数据备份和冗余,确保了证据的可访问性和可扩展性。

(3)证据鉴定功能证据鉴定功能采用多种技术手段对证据进行认证鉴定,包括数字签名、时间戳、指纹识别等技术,避免证据被篡改和伪造。

(4)证据审批功能证据审批功能负责对采集、存储、鉴定的证据进行审批和归档等工作,确保证据的合法性和可信度。

三、系统实现效果将基于区块链技术的电子证据取证系统应用于实际案件中,取证效率得到了明显提高,证据的可信度也得到了进一步保障。

计算机犯罪取证中数据恢复的设计与应用

计算机犯罪取证中数据恢复的设计与应用应用一《数据恢复帮警方找回被盗游戏账号密码》嘿,说起计算机犯罪取证里的数据恢复,那可真是有不少有趣的事儿。

就拿我朋友老林碰到的一件事儿来说吧。

老林的表弟是个游戏迷,成天沉浸在一款超火的网络游戏里。

那游戏里的角色装备可是花了他不少时间和精力去积攒,可没想到,有一天这账号突然被盗了。

表弟那叫一个急啊,差点没哭出来,这就跟自己的宝贝被人抢走了一样。

表弟赶紧报了警。

警方介入之后,就开始忙活这事儿。

他们发现,这盗号的家伙挺狡猾,把账号密码改得干干净净,还把游戏里的装备转走了不少。

不过,警方有个厉害的技术手段,就是数据恢复。

首先,他们得找到可能残留有账号密码信息的地方。

经过一番侦查,发现表弟之前用的那台电脑里可能藏着线索。

这台电脑各种文件、软件装得乱七八糟的,就跟个大杂烩似的。

警方的技术人员可不怕麻烦,他们一点点地排查,通过专业工具去寻找那些可能被删掉但还没彻底消失的数据。

就好比在一堆杂乱的垃圾里找一颗宝贵的珍珠,这过程可不容易。

他们分析硬盘的存储结构,查看各种临时文件、缓存文件啥的。

运气还不错,在一个角落里,找到了一些残留的加密数据,经过解密后,发现里面就有原来账号密码的片段。

接着,他们又通过对游戏服务器日志的恢复分析,追踪到了盗号者的一些操作记录和IP地址。

顺着这些线索,很快就把盗号者给揪出来了。

表弟的账号和装备也都顺利地找了回来。

表弟高兴得不得了,又能继续在游戏世界里驰骋啦。

通过这事儿就可以看出,数据恢复在计算机犯罪取证里那可真是起着关键作用,能帮咱把那些被坏人偷走的东西给找回来。

应用二《数据恢复让失而复得的重要文件成为可能》要说数据恢复有多神奇,我自己还亲身经历过一回呢。

前段时间,我在公司负责一个重要的项目。

忙乎了好几个月,各种资料、文件、设计图纸啥的都存放在我的电脑里。

有一天,我像往常一样准备打开文件继续干活儿,没想到,电脑突然抽风了,死机不说,重启之后那些重要文件竟然全都不见了。

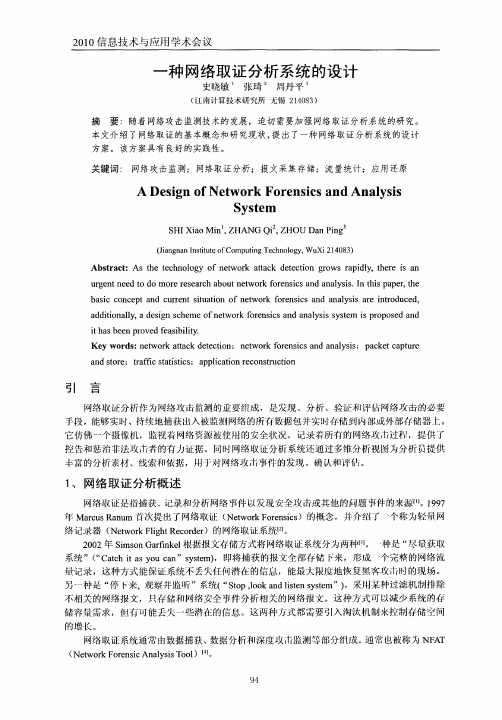

一种网络取证分析系统的设计

关键 词 : 网络攻 击监测 ; 网络 取证 分析 ;报文采 集存 储;流 量统 计 ;应 用还 原

A sg fNe wo k r nsc ndAna y i De i n o t r Fo e i sa l ss

S tm yse

S io n, H NG Qi Z O a ig HI a Z A H U D n n X Mi , P

记 录 ,这 种方 式能 保证系 统不 丢火任 何褙 在 的信 息 ,能最 大 限度地恢 复 黑客攻 时的现 场 。 寄 另一 种是 “ 卜 ,观察 并监听 ”系统( So lo n s nss m”) 刚 某种过滤 机制 排 除 停 米 “ t o ka dl t t p, ie y e ,采 不相 关 的网络报 文 ,只存储 和 网络安全 事件 分析相 关 的 网络报 文 。这种 方 式可 以减少 系统 的存 储 容 量需求 ,但 有可 能丢 火一些淋 在 的信息 。这 两种方 式都 需要 引入淘 汰机 制米 控制存 储 空 问

2 1 息 技术 与应 用 学 术 会 议 0 0信

一

种 网络 取 证 分 析 系统 的设 计

史晓敏 张琦 周丹平 。

( 江南 计算技术研究所 无锡 24 8 ) 0 3 1

摘

要 :随着 网络攻 击监测 技术的发 展 ,迫切 需要加 强 网络 取证 分析 系统 的研 究 。

本 文介绍 了网络取证 的基本概 念和研 究现 状, 出 了一种 网络 取证分 析 系统的设 计 提 方 案。该 方案 具有 良好 的实 践性 。

丰 富的分析 素材 、线索和 依据 ,用 于对 网络 攻 事件 的发现 、确 认和评 仙 。

ห้องสมุดไป่ตู้

1 网络 取证 分 析 概 述 、

安卓取证系统的设计与实现

文章编号:1007-757X(2021)01-0107-04安卓取证系统的设计与实现王德广,倪怀乾(大连交通大学软件学院,辽宁大连116028)摘要:为了取证人员快速提取分析安卓系统的数据信息,利用ADB和Python等工具在Windows系统中开发针对于安卓系统取证的桌面应用程序°并利用数据挖掘技术获取嫌疑人的微信好友信息,通过时间序列图、网络拓扑图的方式显示联系人之间的亲密度,使用词云显示浏览文本,获得重要信息°此程序具有较高的可行性和普适性,为取证人员提供较大的便利°关键词:安卓系统;手机取证;数据分析中图分类号:TP391文献标志码:ADesignandImplemen)a)ionofAndroidForensicsSys)emWANG Deguang,NI Huaiqian(College of software,Dalian Jiaotong University,Dalian116028,China)Abstract:In order to quickly extract and analyze data information of forensic system,this paper uses ADB and Python to develop deskGop applicaGions for Android forensics,uses daGa miningGechnologyGo obGainGhe WeChaGfriend informa ion ofGhe sus-pecG,displaysinimacybeGweenconGacGsbymeansofimeseriesgraphsandneGworkGopologymaps,useswordcloudGodisplay browsing text and obtain important information.The program has high feasibility and universality,and provides greater con-veniencefortheforensicpersonnel.Key words:Android system;mobile forensics;data analysis0引言智能手机已不止于通讯,而具备了一台电脑的重要功能&与此同时,不少犯罪分子也利用智能手机进行犯罪活动。

网络实时取证模型的研究与设计

0 引言

随着 Itre 的飞速发 展 , ne t n 计算机 网络 犯罪层 出不穷 。 但由

于 大量计算机 网络犯罪 的取证工作 都需要提 取存在于计 算机 系统 中的数据 , 甚至需 要从 已被删除 、 密或 破坏的文件 中重 加

21 电子 证 据 的 完 整 性 问 题 .

网络 中的数据一直处于流动的状态 中, 从发出数据的主机

经过若干 中间设备 , 最后 到达接收 数据的主机 , 并被接 受主机

处理 , 这时候原始的网络数据就消失 了。另一方面 , 网络环境 在

获信息 , 导致很 多涉及 网络犯罪的案件 因无法提供有 效的证据

网络实时取证一般要经过三个阶段 。

31原 始 数 据 的获 取 .

数据 获取是 网络 实时取证 的第一步 。原 始证 据的 来源包

括: 网络 数据 , 系统信息 , 硬盘 、 盘 、 优 光盘以及服务器上的记录

间的任何变化 , 当然最好是没有任何变化 。

()保持数据在分析和传递过程 中的完整性 。即分析软硬 3

查 判断证据时必须遵循如下原则 : ()保持数据的原始性 。即取证分析的数据 是被 分析机器 1 上数据的原始比特 流的复制。 ()保证证据 的连续性 。即在证据被正式提交给法庭时 , 2 必 须能够说 明证 据在从最初 的获取状 态到在法庭 上 出现状 态之 罪行为。

3 网络 实 时取证 模型 的设 计

网络 实时取证 又称 网络 动态取证 , 指结合防火墙 、 是 入侵 22 电子 证 据 的 可 靠 性 - 检测 以及 网络 陷阱技术 , 对所有可能 的网络 犯罪行为进行实时 网络上 电子证据的来源主要有两个 , 一是直接 截获的网络 数据 获取和分析 , 能分析入 侵者的 企图 , 智 采取措施 切断连接 数据流记录 , 二是从受 害主机或者 中问网络设备提取的各种 日 或诱 敌深入 , 确保 网络系统 安全的情况 下获取 、 在 鉴定 、 保全 、 志记录 ,通常情况下这两种记录都以普通文件的形式存在 , 可

计算机网络实时取证系统的设计

中 图分 类 号 : P 1 T 3

文 献 标 识 码 : A

文 章编 号 : 6 3 9 ( o 0 l () 0 1 — l 1 7 - 7 1 2 l ) 2c一 0 0 2 9

网 络 实 时 取 证 是 在 网络 上 跟 踪 、 揭露 件 日志 , 络监 控 流 量 ,mal完 成 特 定 功 密 手段 以及 相 应 的 认证 机 制 来 确 保 接 收 到 网 e i, 已经 发 生 的 利 用 网 络 犯 罪 的犯 罪 分 子 , 以 能 的 脚本 文件 , b 览 器数 据缓 冲 , 签 、 we 浏 书 的信 息 的 机 密 性 。 及 通过 犯 罪分 子在 犯 罪 的过 程 中遗 留 网络 历史 记 录 或 会话 日志 、 时 聊 天 记 录 等 等 , 实 取证 分析 机 是通 过对 取证 机搜 集到 的 网 从 里的通信数据 信息资料获取证 据的技术 。 将 这 些 海 量 的 历 史 数 据 和 实 时 数 据 , 行 络 数 据 以及 网络安 全 日志信 息 进行 分 析 , 进 收 集 , 析 , 出 与 犯 罪 有 关 的 数 据 记 录 , 而 得 出相 关 的 数据 信 息 。 分 提 网络实 时 取证 分 析 是 一 个 相 当 费 力和 耗 时 的工 作 。 此 , 要 的 主要过 程 是 当系统 接到 了从外 部 发送来 的 因 需 1 网络 实时取证 先收集原始犯罪数 据 入 收 集 原 始 犯 罪数 据 是 网 络 实 时 取 证 系 将 数 据 挖 掘 技 术 引 入 数 据 的 分 析 , 提 高 数 据 包 的时 候 , 侵 检测 系 统就 会将 数 据 包 来 统 的第 一 步 。 始 犯 罪 数据 的 来 源包 括 : 原 网 犯 罪 数 据 提 取 的 效 率 。 以 及与 系统预 存 的攻 击特 征数据 库 中的信 息 络 中存 在 的数 据 , 罪 嫌 疑 人 使 用 过 的 电 犯 进 行 对 比 匹配 , 而 来判 断 入侵 特征 是 否 吻 从 脑 里 存 留 的 系 统 信 息 , 盘 数 据 、 盘 数 3 网络 实时取证 犯罪 的电子证据的保全 合 , 果发现 有可 以 的链接 以及攻 击 行为 , 硬 优 如 则 据 、 盘 数 据 以 及 网 络 服 务 商 服 务 器 上 的 和提交 光 将 攻 击信 息 反馈 到 防火 墙 中 。 火 墙这 时 的 防 记 录 等 。 些 存 留的 犯 罪 数 据 存 在 的 形 态 这 犯 罪 的 电 子证 据 的 保 全 和 提 交 是 网络 主 要功能 是将 接 收到 的数据 分流 到预 先设 定 各异 , 要根 据 它 们 的特 点 来 进 行 收 集 。 需 网 取 证 系统 的 第 三 步 。 的 网络 陷 阱 机 中 , 并将 接 收 到的 可疑 攻 击服 3 1对 于 数据 证物 的保 存 络 实 时 取 证 犯 罪 数 据具 有 以 下 特 点 。 务 器 的数 据 向 陷阱 机进 行 反 馈 , 陷阱 机 模 使 ( ) 时 的 数 据 : 网 络 上 从 源 地 址 传 1实 在 在 提 取 了犯 罪 数 据 后 , 了 保 证 犯 罪 拟 出 受到 攻 击时 所 应表 现 出 的服 务 器状 态 , 为 输 数 据 包 , 由传 输 介 质 至达 目的 地 址 后 数 据 证 据 不 被 非 法 破 坏 和 窃 取 , 如 主 要 由此 可以 使攻 击行 为继续 并 能够 在监 控范 围 经 Ⅱ 例 就 不 再 属 于 网 络 流 , 个 传 输 的 过 程 是 有 的 犯 罪 的 日期 和 时 间 、 盘 的 分 区情 况 、 这 硬 操 之 内 l 与此 同时 并将攻击行 为反馈 ̄ami s d r— i f 时 间限制的 。 r i 以及预先 设计的响应 系统 中去 , ao 并发送 作 系 统 的版 本 、 行 取证 工 具 时 数 据 和 操 t t n 运 () 2 海量 的 数 据 : 网络 带 宽的 不 断 增加 , 作 系统 的 完 整 性 、 件 种 类 、 件 许 可 证 以 到远 程 服 务 器进 行备 份 。 证 机 上 的数 据获 文 软 取 以及 网 民 的 数 量 成 倍 发 展 , 上 传 输 的 数 及取 证 专 家对 电子 证 据 的分 析 结 果 和 评 估 取模 块除 了通 过对 于远 程服 务器 以及 系统文 网 据越来越 多, 形成 了 海 量 网络 数 据 。 周边 数据 、 网络数 据包等 安全 报 告 , 该 用 加 密 、 字 签名 等 技 术 安 全 传 件和 日志文 件 、 应 数 () 态 的 数 据 : 3动 网络 数 据 是 在 网 上 传 送 给 司 法 机 构 , 整 理 取 证 分 析 的结 果 提 依 法 提 供数 据 外 , 需 要 从 防 火墙 、 侵检 将 还 入 输 的 动 态数 据 , “ 动 ” 是 流 的数 据 , 同 于 存 供 给 法 庭 作 为 诉 讼 证 据 。 不 测、 陷阱机 上接 收到 报警 数据 , 将数据 处理 并 储 在 硬 盘 等 存 储设 备 中 的 数 据 。 成复 合 数 据库 存 储 格式 后 存人 数 据 库 中。 3. 陷阱和 取证 2 信 息的采 集 主要是 通过 远程 服 务器 来执 取 证 分 析 机 时 将 传 送 过 来 的 数 据 进行 () 态 的 数 据 : 4多 网络 上 传 输 的 数 据 流 有的是文 本 , 的是视频 , 的是音频 , 有 有 数 行 的 , 远 程 服务 器 中存 放 大量 数 据 以及 备 实 时 分 析 , 要 作 用是 通 过 对 于 提 取 某 一 在 主

计算机取证系统的设计

文章编号 100426410(2007)S120028203计算机取证系统的设计罗衡郴,周晓辉(广西工学院计算机工程系,广西柳州 545006)摘 要:在网络技术不断发展的今天,攻击入侵使得网络防护防不胜防,网络安全已经成为了人们最为关注的问题。

针对网络攻击入侵,建立了一个动态取证的计算机取证系统模型,并对各功能模块进行了分析论述,解决了动态取证中的实时性、有效性和可适应性问题。

关 键 词:网络入侵;计算机取证;系统模型中图分类号:TP311152 文献标识码:A收稿日期252作者简介罗衡郴(8),男,湖南衡阳人,广西工学院计算机工程系助教,华东师范大学在职研究生在读。

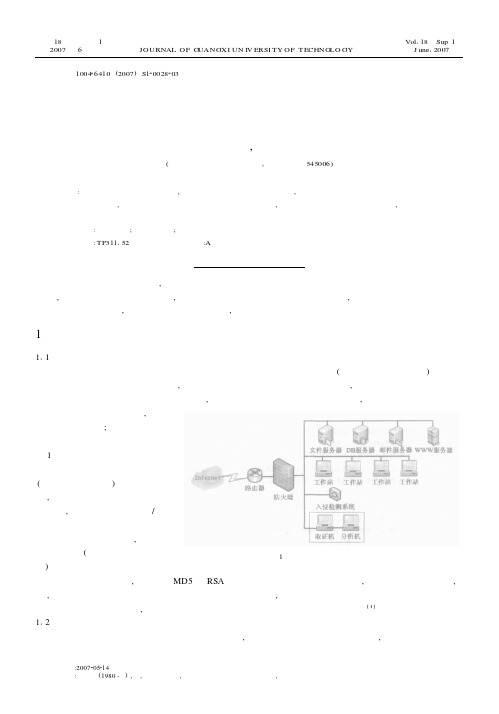

图1 计算机取证系统架构图 随着计算机及网络的普及,安全问题日益成为人们关注的焦点。

解决安全问题不仅仅从防御的角度来处理,还应该从法律的角度来考虑,而取证问题是网络诉讼的核心。

在本文中,所设计的计算机取证系统正是从技术的角度出发,提出安全取证的解决方案,为网络法律的执行提供强有力的保障。

1 系统模型设计111 逻辑架构这是一个基于主机和网络的计算机取证模型。

这个模型包括被取证机(各个服务器或工作站)、取证机和分析机。

其中取证机配备双网卡,其中一张网卡与被取证机接入同一个网络,另一张网卡则通过专线连接到分析机上。

取证机是需确保安全的机器,未经认证绝对不能发送或者接收数据,并且存储在这台机器上的数据具有不可修改的属性,确保它一定是原始数据;分析机则是在需要的时候才工作。

取证系统架构如图1所示。

计算机取证系统与被取证机(服务器、工作站等)处于同一网络上,实时监控、获取被取证机上的系统数据,以及以被取证机为源/目的地址的网络通信数据。

一旦被取证机系统中产生新的数据,就立即以安全的方式(如数字签名、数据加密等)将数据传输到取证机上。

当取证机获取到原始数据后,即刻使用MD5和RSA 等算法对原始数据进行数字签名,以保证其不可更改性,同时,取证机拷贝一份原始数据的副本发送给分析机以供分析,不对原始数据进行直接分析是为了防止原始数据在分析过程中受到破坏,对原始数据的操作可能使其完全丧失做为证据的可信性[1]。

Bloom filter在网络取证中的应用研究

Ab t a t Ai n t tc n c l c a ln e o r d t n l n t r o e sc ,h s p p r r s a c e h r i o l o f t r e ok sr c : mig a e h i a h l g s f t i o a e e a i wo k fr n is t i a e e e r h s t e tat f B o m l . n t r i eA w fr n is y t m a e n Blo f t r i p o o e a d e in d Ma ig u e o h c a a t r t s o lo f tr d t t cu e o e sc s se b s d o o m l s r p s d n d sg e . k n s f t e h r c ei i f B o m l aa s u t r , i e sc i e r t e y t m c n o lc , o r s a d tr t e a n t o k aa S t a te tr g s a e s f ce t s v d n p s — v n h s se a c l t c mp e s n s e h r w e r d t , O h t h so a e p c i e o w ef in l a e a d o t e e t i y q e y n n n l zn s s p ot d At ls o d i e b u u u e w r s ae gv n u r i g a d a a y i g i u p r . a t s me a v c s a o tf tr o k r ie . e

网络入侵及入侵取证的探讨

0 I T论坛0

S IN E&T C NO O YI F MA IN CE C E H L G OR TO N

21 0 1年

第3 5期

网络入侵及入侵取证的探讨

王 清 f 锡 商业职 业技 术学ห้องสมุดไป่ตู้院 江苏 无

无锡

2 45 ) 1 1 3

【 要】 摘 随着计算机的越来越 普及, 网络应 用越 来越 广泛, 网络安全 问题也越来越严重 , 中网 其 络入侵 问题也越 来越 引起专业人士的重点

1 典型 的网络入侵和攻击方法

1 使用 网络扫描器 . 1 网络扫描器是利用 cs结构中的请求一应答机制来实 现的 . / 是网 络入侵者收集信息的重要工具 。扫描器能够发现 目标主机 和网络 . 识 别 目标 主机 的端 口状态 和 目标主机正在 运行的各种 服务并检测这 些 服务 中是否存在 漏洞 . 能够工 具漏洞信 息分析系统脆弱 点 . 生成扫 描 报告。 12 特洛伊木马 . 特洛伊木马是一种 CS /结构 的网络应用 程序 . 木马程序一般 由服 务器端 程序和控制器 端程序 组成。 中了木 马” “ 就是指 目 主机 中被安 标 装了木马的服务器端 程序。若主机 “ 中了木马” 则攻击者可 以利用 木 , 马的控制器端程序与驻 留在 目标主机是的服务器端程序进行通信 . 并 达到获取 目标主机是的各种信息的 目的。 13 缓冲区溢出 . 3 基于网络动态 的入侵取证系统的设计和实现 缓 冲 区是 指计算机程序 运行时在 内存 中开辟 的临时存 储数据 的 31 计算机 的入侵取证过程 . 区域 理想情 况是 . 程序检查数据 长度并且不允 许输入超过缓 冲区长 计算 机取证 . 主要就 是对计算机证据 的采 集 . 计算机证据也被 称 度 的内容 . 但是很 多程序都不做 这种检查 , 这就为缓 冲区溢 出 留下 隐 为电子证据 。 一般来说 . 电子证据是指电子化 的信息数据和资料 . 于 用 患 证 明案件的事实 . 它只是 以数 字形式在计算机 系统中存在 . 以证 明案 1 拒绝服务攻击 . 4 件 相关 的事实数据信息 . 中包 括计算机数据 的产 生 、 其 存储 、 传输 、 记 拒绝服务攻击是利用合理 的服务请求来 占用过 多的服务资源 . 致 录、 印等所有反映计算机系统犯罪行 为的电子证据 。 目前而言 , 打 就 由 使 目 主机服务超载 . 标 停止提供服务或资源访 问。这些 服务 资源包括 于计算机 法律 、 技术等原 因限制 . 内外关 于计算 机的取证主要还是 国 网络带宽 、 磁盘容量 、 内存 、 进程等 。拒绝服务攻击是 由于网络协议本 采用事后取证方式。 书 的安全 缺陷造成 的 . 这种攻击会导 致资源 的匮乏 . 无论 目标 主机速 32 基于网络动态的计算 机入侵取证系统设计 . 度多快 、 容量多大 、 网络环境多好都无法避免这种攻击。 针对 目前计算机入侵的取证缺 陷及无法满足实 际需要 的现状 . 笔 1 网络 监 听 . 5 者认为 网络动 态状况下 的计算机 入侵的取证系统 可以提前至犯罪活 以太 网协议 的工作 方式是把要 发送 的数据包 发往 同一 网段 内的 动发生之前或者进行 中时 . 还能 够同时兼顾来 自于计算 机内 、 外犯罪 所有主机 . 在包头 中含有 目的主机 的地 址 . 正常情况 下只有地址 与数 的活动 . 获得尽可能多的相关犯罪信息 基于 网络动态 的取证系统和 据包的 目标地址相同 的主机才能接收数据包 . 但是 当主机工作在监 听 传统的取证系统存在 的根本差别在于取证工作的开展时机不同 . 基于 模式下 。 不管数据包 中的 目标地址的什么 , 它都可以接收。 网络监听就 分布式策略的动态取证 系统 . 可获得全面 、 及时的证据 . 并且可为证据 是利用这一原则 . 将主机设置在监听模式下从网上截获各 种信 息 的安全性提供更 加有效 的保 障 16 I 骗 . P欺 33 网络动态状况下 的计算机入侵取证系统实现 - I P欺骗是利用 T P P协议本 身的安全缺陷实训攻击 的.它通过 Ch 基于网络动态计算机 的入侵取证系统 ,主要是通过网络取证机 、 盗用合法的 I P地址 . 获取 目标 主机 的信 任 , 进而访问 目标主机上 的资 取证代理 、 管理控制 台 、 安全服务器 、 取证分析机等部分组成 。整个系 源 。目前 . 许多安全性解决方案 都依赖于精确 的 I P地址 , 以不论 目 所 统 的结构取证代理 . 是以被取证机器上运行的一个长期服务 的守护程 标 主 机 上 运 行 的是 何 种 操 作 系 统 . I 骗 攻 击 都 是 容 易 实 现 的 .这 些 P欺 序 的方式来实现的 该程序将对被监测取证的机器的系统 日志文件长 攻击包括序列号欺骗 、 由攻击 、 路 源地址欺骗和授权 欺骗。 期进行不间断采集 .并 配套相应得键盘操作和他类现场的证据采集

BP算法在网络入侵动态取证中的设计与实现

计算 机入侵 、 坏 、 诈 、 击 等犯 罪 行 为 , 用计 破 欺 攻 利 算机 软硬件 技术 , 按照 符合法律 规 范 的方式 进行 识

别 、 存 、 析和 提 交 数 字证 据 的过 程r 。取 证 的 保 分 1 ]

n t r n l sst c n lg . e wo k a ay i e h o o y

K y W o d BP n u a ewo k ag rt m ,c mp t rs e r l t r lo i n h o u e o e sc ,i tu in d t c i o Cl 档 Nu mb r TP3 1 e 9

全新课题一计算机犯罪取证一顺势而生。计算机 解 释入侵 的过程 。

脑犯 罪行 为 进 行 解 剖 , 寻 确 认 罪 犯 及 其 犯 罪证 搜 据 , 据此 提起诉讼 。 并

计算 机取 证 也 称数 字 取 证 、 电子取 证 , 指对 是

多便利 的 同时 , 成 为 形 形 色 色 犯 罪 分 子 手 中的 也 “ 利器 ” 利用计 算机 系统作 为犯 罪 的工 具或 目标 的 ,

Ab t a t C mp t rd n mi o e sc sman y u e o o s rc o u e y a cf r n isi i l s d f rc mp t rn t r a a c l c in a d a a y i.I r e — u e e wo k d t o l t n n l ss n o d rt a e o O c iv y a cn t r t u in f r n is h e e a d n mi e wo k i r so o e sc ,we d sg e n mp e e t d a t u i n d tc i n s se n e i n d a d i lm n e n i r so e e t y t m. Th o g h s n o r u h t ee — tb ih n f s s e b h vo h r ce it s p o i n a v n e a l me to y tm e a i r c a a t rs i r fl i d a c ,we c n a h e e d n m i f r n is b sn h e r l s c e a c iv y a c o e sc y u ig t e BP n u a

基于Windows日志分析的网络入侵取证系统的研究

i t c mS a c f n a s e r h ACS S RUC M T T a s c m, 我们通过 sot nr规则库味 看看我们 Widws no 下 的日志, 以常见的 I 志为例 , 0 我们 I S日 s n中以 u s nd ca T,itn o (Pit th A - n ni e hr x n , i * r Mac)fC g vd n S M P Tr R mi,n nn, tn e ) I 为 目标攻击的 ^侵有 1 8 I S 3 种。例如 : A EN l tit l en dx s i i i ) so n H规 则 库 中 的 WE —I m . eacs B I e d x ces S e { t tt n s ; i ae ACS PATI M ERN mls i ̄ 攻击 ,这种攻击的在我们的 日志的表现就是在 日 u sg e h Te d ni dca n r n; 志的 ui r资源项里面包含 c . e md x。 e ACS S ATET LE M T AB S ae b e = t tTa l so nH规 则库 中的 wE —I cit acs 攻 B ISsr s ces p c m- a s t tTa l; 击,这种攻击 的在我们的日志的表现就是在 日志 a s > c mSa e b e itno n = n - u d / Nu e f t e f u d f * mb r o h n o 的 ui r资源项里面包含 sr t。 ci s p 2系统设计 (ace) a e tn m t d pt ns i , h t r u sg e h n in d c a r 本^ 侵取证系统建立在 Widw 平台上, nos 以 M SL S Q 数据库作为 日志数据库工具 , 使用 M — i itidx*大小写转换 , n n e ̄ coo i u tdo C +进行程序设计。 r f Vs l u i用 + st a S C n etae x ovr sE C 咄 T = 伫 r 本系统采用分模块实现 , 总体上我们可 以分 Te d = T + n n : 为日志传输模块 、 志分析模块和用户交互模块。 日 在 日志分析模块 中我们又可以分为 I I S日志分析 frs t o (ae=o T <T n T + t ; ed + 1 ; 模 块、 n o s Widw 系统 日志分昕模块。 {ae= Saea lsa ] ettt* ̄ st t t Tbett. x ae T t [ e_ S [ N 在本系统 中以 s0 n n规则作为参考设计入侵 判 断状态 是 否是可 接受 的状 态 , 特征数据库。S ot8的版本中入侵的规则就有 nr Z i Sae als t Ma h i N L f tt be t e t Ls I U L ( T [a  ̄ c t_ 187 2 7 条。如果全部使用同—个模块的话 , 特征数 ) 据库就有 18 7条, 27 匹配速度就比较慢。 但是我们 fr l t tt al[a ] th i o(m i=Sa T bes t. eLs s e t eMa g if l I 分成各个模块,例如在 I I sot S中 n r只有 18 3 条规 mls =NUL ; 则, 以我们在 I 的特征数据库就只是拥有 18 所 I S 3 mltm i- nx ) i= l t> et s s 条记 录 。 获得文本中与模式字符串匹配 日 志传输模块 ,我们使用 L gas 进行 日 的部分的位置 , opr r e i d x = T — mls- ne it >n + l 一 志的收集。在取证机上把需要收集 的日志文件导 入M SL S Q 数据库中的相应数据表。 no n + f _u d 日 志分析模块 , 在本系统 中, 我们对 日 志进 行分析 , 我们尝试使用模式匹配来对 日 志记录进 P nMa h ( s > cm a i r t t a m- as P t c c - 行 动态 取证 。 trs i, l en e)} en, s ni , dx} mlt n i ;) 现在使用的 日志分析方法主要是通过模式 通过上面的程序设计 , 我们就实现 日志导人 匹配进行 日志检测。在这儿模式匹配就是指在 日 数据库,并 且 跟特征数据库中的攻击特征码的匹 志文件中出现的关键字 , 如果 日 志文件中出现这 配, ^ 日 确定 侵 志。 接下来就把 八 日 侵 志存储进 入 样的关键字 , 则认为是 ^ 日 , 侵 志 把它存人人侵 日 侵数据库中。 志数据库。 3测试结果分析 下面我们就具体来 现实我们 的日志分析的 本次 测 试 采 用 一 台使 用 Widw evr n o s sre 功能 。 20 操作系统 的服务器作为测试平台, 00 在其上配 特征数据库的设计 , 本系统参考 s0 n n规则, 置好 lgp r r o as 以及 MS Q e S L数据库后台,并且将 分析现有日志, 找出 s0 nn中每种攻击所对应的 日 设计好的原型系统程序作为取证前端。 志。确定特征数据库。 该测试平台的数据流如下涞 自服务器的 I I s o asr S L数据库 , 而取证 首先 , 连接数据库。然后 , 从攻击特征数据库 日志通过 L gp re导入 MS Q 中读取攻击特征值 , 并送 人 模式匹配漠块当中。 特 程序

基于代理的分布式网络实时取证模型及关键技术研究

证 分 析的 要求 ;电子证 据容 易 消失 ;取 证 过程 大 多采 用手

工完成 等 。移动 Ag n 是一 种 自治 的软 件实 体 ,在 实时 et

S s m) yt ,系统 由各种 不 同的 固定 A et e g n 和移动 A et g n 组

成。

网 蹲 1 网蹄 2

取 证 系统 中引 入移 动 Ag n 技 术 ,可 以 不断 地 觉察 网络 et

结构 的变化 ,根 据 需要作 出相应 的改 变;有利 于 节省 带 宽 , 提 高取 证 系统 的响 应速 度 。通过 对 代理 技 术 、分 布 式 网络

结构 和分布 式 网络 犯罪 特 点的 综合分 析 ,本文提 出了基 于

取 证 响应 器 、证 据 鉴 定器 、证 据提 交器 ,而这 些部 件考 虑 采 用静 态 Ag n 和 移动 Ag nt et e 的方 式 来实现 ,能 充分 发 挥 移 动 Ag nt 分布 式 网络 计 算 方 面 的优 势 ,使 分布 式 e 在

的研 究热 点 ,它 在 国家安 全 、国 家机 密 、商 业秘 密 和犯 罪

图 2给 出 了这种 体 系

通 过 对 多监督 管理 域 、异 构 网络 环境 下 的主 机信 息源

和 网络 数据 流 的捕捉 和分 析 ,对 主机 和 网络 的运 行情 况 进

行 实时 监控 ,对 所 有可能 的网络 入侵 犯 罪行 为 ,在 确保 网 络 系统 安全 的情 况下 ,根 据威 胁 等级 和 策略 自主 从 多数 据

维普资讯

技术聚焦 予 小 。 小 J 藏 仅

式 网络

乏 关键技术研 究 安高等 Nhomakorabea科学校摘 要 该 文在 分析 分布 式 网

基于网络动态取证系统的设计与实现

o n t o e s o rme S s t v i h v d n e c i o tc u e y e i n e no c u i l r i he pr c s fc i O a o a od t e e i e c han l s a s d b vde c ts o ttmey.I a tc n

T s p p rde c ie h rhi cu e,f n t n a d wo k fo ,a d t m p e e tto fm an f ci n ft e hi a e s rb st e a c t t r e u ci n r lw o n he i lm n ai n o i un to so h c r o ul e hn l g . o e m d e t c oo y

维普资讯

第4 6卷

第 4期

吉 林 大 学 学 报 (理 学 版 )

J U N LO II NV R IY ( CE C DTO O R A FJ N U IE ST S IN EE II N) L

Vo . 6 No 4 14 .

20 08年 7月

摘 要 :提 出并 实现 一个 基 于 网络 的动态计算 机取 证 系统 .该 系统 不 同于传 统 的取 证工 具 ,它 将 取 证工 作提 前 至犯 罪行 为发 生 前 与进 行 中,避 免 了 由于取 证 不 及 时而 导致 的证 据 链缺 失 ,

有 效地 提 高 了取证 工作 的效 率 , 强 了数据 证据 的 完整 性和 时效 性. 增

Ke r s:c mp trfr n i s lcr n c e i e c ;l g r t c la ay i y wo d o u e o e sc ;ee t i vd n e o ;p oo o n l s o s

基于网络负载容量的高速网络取证数据采集器的设计与实现

多 不足 : p e 节点 之间 的通 信缺 乏有 效 的 安全 保 各 er 障 ,er p e 节点 之 间 的通 信 , 一 定 程 度 上 加 重 了 网 在 络 负荷 ; 者 , er o er 工作 机 制在 一 定 程 再 p e —t —p e 的 度上 也增 加 了事件 分析 和关联 、 熔合 的难 度 。

0 引 言

网络速率 剧增 导致 高速 网络链 路 的待处理 数据 与 系统 处理 能力 之 间 的矛 盾 越来 越 突 出 , 要 表 现 主

在 以下 几个方 面 :

进 行 收集 , 以对 内网 的入 侵 事 件进 行 事 后 取证 分 可 析 。但 是 , 系 统 目前 只 是 个 原 型 系统 ( rtt p 该 p ooy e

服务器 之间 、 取证 服务 器 之 间 的通 信 缺 乏有 效 的安

全 保护措 施 等 。

S o t e dn c t R d ig提 出 P E E R— TO— P E 取 证 E R

( ) 储设 备容 量 的限制 2存

在对 高 速链 路 采 用基 于数 据包 的捕 获 时 , 天 每 的数 据量 将 以 TB ye 计 , 量 的数 据 存 储 、 输 、 b ts 大 传 有效 管理 与分 析都是 所必 须面 对 的问题 。 () 3 内存 和外存 设 备 的访 问速 度 与链 路 速 度 的

璺 墨

! 垒 :

长春工程学院学报 ( 自然 科 学 版 )2 1 0 0年 第 1 卷 第 2期 l

J Ch n c u n tTeh ( tS iEd. 。 0 0 Vo. 1 No 2 . a g h n Is. c . Na. c. i) 2 1 , 11 , .

远程勘验取证技术研究

远程勘验取证技术研究作者:罗倩王生玉石奥迪来源:《电脑知识与技术》2020年第36期摘要:当前互联网已成为政治、经济和社会活动的重要场所。

犯罪分子利用计算机网络技术进行各种犯罪活动,传统的犯罪也在计算机网络技术辅助下变得更加隐蔽。

不同于传统计算机取证可通过扣押、无损镜像等方式对数据进行提取,直接获取服务器较为困难。

因此,针对远程勘验取证技术的研究势在必行。

该研究介绍了利用远程勘验对服务器进行取证分析的方法与步骤,为取证人员提供技术参考。

关键词:远程勘验;取证分析;服务器;数据重构中图分类号:TP393 文献标识码:A文章编号:1009-3044(2020)36-0182-03Abstract: At present, the Internet has become an important place for political, economic and social activities. Criminals use computer network technology to carry out a variety of criminal activities, the traditional crime has become more hidden with the assistance of computer network technology. Unlike traditional computer forensics, which can extract data by means of seizure and lossless image, it is difficult to obtain the server directly. Therefore, it is imperative to study the technology of remote inspection and evidence collection.Key words: remote forensic analysis; forensic analysis; the server; data refactoring1 引言近幾年,全球数据量迎来爆发,推动这一增长的重要因素之一是云计算的快速发展,越来越多的企业、政府等机构将解决方案迁移至云。

网络取证系统的技术分析与模型实现

式网络实时取证系统的实现模型

关键词 网络安全 网络取证系统 安全日志 取证 分析

中图分类号 S9012

文献标识码 A

文章编号 1672-2396 [2006] 04-0081-05

Tech nology analys is and Model Im pleme nta tion on Netwo rk Fo re ns ic s S ys tem

3 整个检查 取证过程必须是受到监视的 也 就是说 由原告委派的专家所作 的所有调查取证工作 都应受到由其它方委 派的专家的监督

网络证据主 要来自以下三个方面 1 来自主机的证据 系统事件记录和记录系统

应用事件的系 统日志文件 文件的电子特征 如 MAC 时间 可恢 复的数据 系统时间 加密及隐藏的文件 文件 Sl ack 空间 未分配的空间 Er as ed Fi l es 交 换文件 Swap Fi l e s 系 统恢复文件 Re co v er y Fi l es 入侵者残留物 如程序 脚本 进程 内存 映像 系统缓冲区 系统内存 Cooki es 历史文件 系统数据区 硬盘上的坏族 注册表 等

定性 4 提交证据 向管理者 律师或者法院提交 证据

因为网络取证过程涉及到电子证据的问题 所以 它的要求很严格 必须遵循 如下原则

1 尽早搜集证据 并 保证其没有受到任何破 坏

2 必须保证证据的连续性 即证据被正式提交 给法庭时 必须能够说明在证据从最初的获取状态到 法庭上出现状态之间的任何变化 当然最好是没有任 何变化

1 网络取证的基本概念

网络取证就是指对能够为法庭接受 足够可靠和 有说服性的 存在于计算机网络和相关设备中的电子 证据的确认 保护 提取和归档的过程 网络取证系 统一般包含 4 个方面的内容[ 1] 1 识别证据 识别 可获取的信息的类型 以及获取方法 2 保存证据 确保跟原始数据一致 不对原始数据造成改动和破坏 ( 3) 分析证据 以可见的方式显示 要保证结果具有确

数字取证课程中虚拟仿真技术的应用研究

数字取证课程中虚拟仿真技术的应用研究作者:秦志红来源:《消费电子》2024年第04期【关键词】虚拟仿真技术;数字取证;实验教学近年来,数字技术得到了高速发展,智能设备中承载了各种数字信息,给公安机关的警务执法活动以及数字取证工作带来了极大压力。

据中国裁判文书网检索结果显示,截至目前涉网违法犯罪案件已经接近100万件,而且发案数量在逐年上升,这体现了我国警察在警务执法活动中对数字取证技术与手段的迫切需求;从另一方面,公安教育中对数字取证技术课程的要求也越来越高,其必要性与不可取代性愈发明显。

数字取证课程实践性强,实战化要求高,在实验实训教学中引入虚拟仿真技術可取得明显效果。

警务取证活动由于其特殊性决定了不能供大批警务人员现场实践,而其又具有较强的实操性,需要相关警务人员具有专业的技能和丰富的经验。

然而,公安院校在传统的数字取证课程教学中,授课教师只能通过书本照本宣科或进行假设性模拟,搭建案件场景还原度不高的模拟场景,利用电子设备和电子证物的实物进行演示,并安排学生进行实验。

由于假设性场景单一性与低质性所限,传统的实景实物教学方式并不能满足数字取证在实际案件中的实际技术要求。

目前数字取证技术在现实应用中还存在很多制约其训练与发展的因素,致使其训练的效果不够显著,且无法达到预期的训练目的。

虚拟仿真技术能够很好地弥补传统取证课程中的不足。

虚拟仿真技术是一种可以创建和体验虚拟世界的计算机仿真系统[1]。

它利用计算机三维建模和渲染方法,采用多源信息融合生成一种三维动态的模拟环境,用户可以在该环境中以特定角色进行“实景”漫游并与虚拟世界中的人和物进行交互,提供视觉、听觉等全方位的感官模拟,从而让用户产生沉浸式的临场体验。

将虚拟仿真技术引入数字取证实验教学中,可以利用实验环境和装置的可虚拟性与可仿真性,通过计算机系统高度还原不同的现实案件现场,按照现实数字取证实验场景中的不同内容进行仿真,学生只需要一台计算机即可动手操作,学习相关知识,完成现场和物证的电子数据勘验的训练任务,一定程度上减少了对实验空间和硬件的要求,也能让学生可以随时、随地进行相关知识的学习。

网络自动化运维系统关键技术研究与设计

网络自动化运维系统关键技术研究与设计

魏东红;王其才;商超

【期刊名称】《无线互联科技》

【年(卷),期】2022(19)13

【摘要】随着“互联网+”时代的到来,网络运维技术也日渐复杂,在智能化时代的背景下,自动化运维成为运维技术发展的主要趋势,依托于SDN/NFV技术、大数据平台、人工智能算法以及传统的运维数据采集,能够有效缓解传统运维方式中工作量大、重复劳动、效率低的问题。

文章在对自动化运维技术研究的基础上,探讨了网络自动化运维中网络业务编排和故障诊断、预测的需求和关键技术,并针对需求阐述自动化运维系统的设计思路,作为系统实现的技术参考。

【总页数】3页(P94-96)

【作者】魏东红;王其才;商超

【作者单位】中国电子科技集团公司第五十四研究所

【正文语种】中文

【中图分类】TP3

【相关文献】

1.载人火箭信息传输网络系统设计及关键技术研究

2.存储网络高可用系统设计关键技术研究

3.网络取证系统设计关键技术研究

4.基于网络的无纸化考试系统设计与关键技术研究

5.智能家居无线网络的关键技术研究和系统设计

因版权原因,仅展示原文概要,查看原文内容请购买。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

种 :1 控 C U和 Me r 使 用 状 态 ; )监 )监 P moy的 2 控 操 作 系 统 R志 文 件 ,包括 系统 日志 、安 全 审 计 日志 、应 用程序 日志 ; ) 控 系统的 注册表 使用 情 3监 况 ,包 括注 册 表 的创 建 、打 开 、修 改 ,删 除 操作 , 可 以根据 需要 进行过 滤 ; ) 4 监控 文件 系统 的详 细使 用情 况 ,包括文 件及 目录 的创建 、打 开 、修 改 、删

数 据 服 务器 加 以妥 善 保 存 。在 计 算 机 犯 罪 案 件 发 生 后 ,取 证 调 查 人 员 可 以通 过 记录 在 数 据 库 中 系

统 事 件数 据 对 犯 罪 现 场 模 拟 重 现 , 进 行 取 证 分 析 ‘

工 作 ,提 交 分 析 结 果 ,保 证 计 算 机 犯 罪 案 件 诉 讼

不 同 的 权 限 ,很 难 管 理 ,防火 墙 对 内部 职 员 没 有

作 用 ,入 侵 检 测 也 经 常 发现 不 了 问题 。有 些 计 算 机犯 罪活 动并 不需要 很高 的权 限 I2 t] ,。

鉴 于事 后取 证 的缺 陷 以及 内部 职 员 的 安 全 威

中 心 管理 ,取 证 分 析 。鉴 于 这 四 个 方面 在 功 能 上

来配 置和 管理 系统 的取证和 监控 过程提 供一 个分 析

平 台来辅助 分析获 取 的证 据 ,提供分 析报 告 p 】 。 出系 统 的 设 计 目标 可 以 直 接 导 出 系 统 主 要 功 能 包 括 四 个 方 面 , 即主 机 取 证 , 网络 取 证 ,取 证

是 内 部 网络 的合 法 使 用 者 ,不 同 的 内部 职 员 拥 有

从 对 系 统 环 境 的 分 析 , 采 用 A e t 构 建 系 gn 来 统 能 够 更 真 实 的反 映 系 统 环 境 , 系统 的 构 架也 更 清 晰 。G i K.Kin y等 人于 2 0 提 出 的基于 aa ne 0 0年 Agn 的 系统分 析 与设 计方 法 。该方 法提 供 了一条 et 系统 化 的 道 路 让 用 户 能 够 从 需 求 开始 分 析 ,最 终 得 出足够 具 体 的设 计 方 案 。 因此 本 文选 择 G i 方 aa 法 来进 行 系统 分 析 ,其 步骤 如下 :

分析 , 最终给出了一个 网络取证系统的设计方案 , 网络安全发展 具有 一定能帮助作用。 对于 关键词 : 算机 取证 ;电子证据 ;网络监控 ;系统设计 中图分类号 :T 9 P3 3 文献标识码 :B 文章编号 :1 0—0 ( 0 2 3 下) 1 6 0 9 1 4 21 ) ( 一0 2 — 3 0 3

1 取证分析子系统 . 4 取 证 分 析 子 系统 在 获 取 证 据 后 ,对 证 掘 进 行 分析 ,最终 提交 分析 结果 。它的主 要 功能 有 :

I l 化 I 3

网络取证 系统设计关键技术研究

St dy on d i fne w or or si s s st u es gn o t k f en c y em

朱亚 东

ZHU 、a d n r— o g

摘

( 江苏联合职 业技术 学院 南京工程分院 ,南京 2 0 3 ) 10 5 要 : 计算机取证的主要 目的就是要收集 电子证据 ,重构犯罪现场 , 诉讼案件提供有效的证据。本 为 文通过研究计算机取证的相 关理论及技术 ,在 电子证据的获取 ,保存 、分析方 面进行 了探讨和

相 对 独 立 而 在 网络 物 理 环 境 下 处 在 不 同 的 位 置 , 因 此 每 一 个 方 面 可 以 设 计 成 一 个 独 立 的 子 系统 。 各个 子 系统具 体功 能说 明如 下 :

胁 ,在 可 能 发 生 网 络 安全 事 故 或 者 需 要 高 安 全 保

护 的 环 境 进 行监 控 将 是 十 分 必 要 的 。动 态 取 证 是 计算 机 取证 技 术 的一个 发 展 趋势 。在 这 一背 景 下 , 本 文 设 计 了 一个 网络 动 态 取 证 系 统 ,该 系统 的基 本 思 路 是 :确 定 可 能 发 生 网络 安全 事 故 或 者 需 要 高安 全 保 护 的环 境 ( 机或 网络 ) 主 ;为 计 算机 现 场 环 境 建 模 ,即 为 现 场 活 动 的主 体 ( 户 、 操 作 系 用 统 、设 备 ) 置监 控 A e t 设 g n ,进 行 实 时监 控 ,最 大 限 度 获 取 真 实地 、完 整 地 数 据 ,并 建 立 系统 事 件

日志 数 据 库 ,把 现 场 获取 的数 据 发 送 到 远 程 安 全

11 主机取 证 子系统 。

主机 取证 子系统 主要功 能 :实时 监控被 取证 主 机 的行为 ,记录 用户 、 系统 ,应 用程 序的重 要状 态 和行 为 。系统 启动时 ,具有 向取证 管理 子 系统登 记

注册 的职 责 。在 运行 过程 中接 受取证 管理予 系统 的

1 取证管理子系统 . 3

取 证 管 理 子 系统 主 要 配 置 系统 信 息 ,管 理 和 控 制 其 他 子 系 统 来 完 成 取 证 任 务 。具 体 包括 如 下 功 能 : )管理取 证 A et 系统 监控 事件 列 表 ,包 1 gn 及

括 加 入 ,删 除 豁控 操 作 ; )管理 系 统 管 理 员 的添 2 加 ,修 改 ,删 除操 作 ; )管 理被 取 证 主 机 的添 加 , 3

1 网络取证子系统 . 2 网 络 取 证 子 系 统 的 主 要 功 能 : 完 整 地 、 真 实 记 录 网 络 中数 据 包 , 对 每 个 数 据 包 按 协 议 栈 进 行 解 析 , 目前 系统 能 够 对 Ehre,I ,AR tent P P, R P C AR ,I MP,I GMP,T P c ,UD P以 及 部 分 应 用

1 系统的设计 目标 与功 能分析

系 统 的设 计 目标 是 实 现 一 个 网 络 取 证 系统 ,

该 系统 能 够 自动 、动 态 收 集 网 络 和 主 机 的 证 据 ,

并 对能 够 证据 进 行保 护 、存 储 、分 析 。具 体 来讲 ,

系 统 的 目标 包 括 :动 态 监 控 主 机 活 动 ,获 取 事 件 数据并 加 以保护 ,存储 到远 程服 务器 ;动 态监控 网 络数 据 ,保 存 网络数据 包数 据 ;提 供一 个管理 平 台

1) 2 监控 用户 的 W WW访 问 同志 。

为 多个 对 象 及其 相 互 之 间 的 交互 行 为 。如 下 图 3 .

1 示 ,原始 的计 算机 现场 环境 模 型可 以描述 为用 所 户 、操 作 系 统 、 系统 设 备 和 应 用 程 序 等 多 个 对 象

之 间 的交 互 场 景 。 在计 算机 犯 罪现 场 ,用 户通 过

修 改 ,删 除操作 ; )实施 对被取 证 主机 的更 新 ,关 4

闭 ,重 启 ,锁 定 操 作 , 包括 对 被 取 证 主 机 上 取 证 A e t 信 息 更 新 ; )与 网络 取 证 A e t 配 合 , gn 的 5 gn 的

心智 、承诺 等 。这 样从现 实 出发 ,更加容 易将 系统 分解 成 以 A et gn 为单 位 的灵活 、强 交互 的系统 。通 过 为 计算 机现 场 环境 中的每 类对 象设 置取 证 A et gn

过 程 顺利进 行 。

收稿 日期:2 1- 2 0 02 0- 6 作者简介:朱亚东 (9 6 17 一),男,江苏阜宁人 ,讲师 ,本科 ,研究方向为计算机网络。

[ 2 ] 第3 卷 16 4

第3 期

21— ( ) 02 3下

I 匐 似 违

除操 作 ,也 包括文 件及 目录 属性 的修 改 ; ) 5 监控 文 件 系统 的一般 使用 情况 ,包 括文件 创 建 ,修 改 ,删 除 ,但 不能确 定 是哪个 进程 操作 该文 件 ; ) 6 监控 系 统 的端 口使 用 情 况 ,包括 T P和 u C DP端 口 ; )监 7 控 系统进 程 的创建 与销 毁 ; ) 8 监控 用 户的键 盘使 用 记 录 : )监控 用 户 的 登 陆和 退 出时 间 ; O 监 控 用 9 1) 户 的打 开和关 闭的窗 口;1)监控 用户 的命 令记 录 ; 1

来 实现 计算机 犯罪 环境的 动态获 取 。

对 过 滤 规 则 列 表 的添 加 ,删 除 ,修 改 管 理 ; ) 6 查 询 管 理 员 登 陆 ,主 机 登 陆 ,系统 目志 记 录 ; )管 7

理 取证 分析 员 的添加 、修 改和删 除操 作 。

22 基 于Gaa 法 的面 向Ag n系统 分析 . i方 et

D i1 .9 9 ji n 10 -0 3 .0 23 下 ) 4 o : 3 6 / . s .0 9 1 4 2 1 .( .O O s

0 引言

电 子 证据 是 计 算机 取 证 技 术 的核 心 ,计 算 机

取证 的过程 主 要就 是 围绕 电子证 据 的保 护 、获取 、 传输 和 存 储 工作 开 展 的。 与 传 统 证 据一 样 , 电子 证 据 必 须 是 :可 信 的 、准 确 的 、完 整 的、 符 合 法 律 法 规 的 , 即可 为 法 庭 所 接 受 的 。 另外 ,根 据 计 算机 犯 罪年 度 报 告 显 示 ,病 毒 和 内部 职 员 成 为 计 算机 安 全 的最 大 威 胁 。并 且 内部 职 员 的威 胁 正 在 持 续 扩 大 ,其 危 害 程 度 也 在 不 断加 强 。 内部 职 员

系统 的控 制 、 请 求 ,也 会 执 行 一 些 动 作 。这 些 动