L2TP over IPSec

山石l2tp_overIpsec

配置IPSec VPN

IPSec VPN的详细配置介绍请查看IPSec VPN章节,此处只介绍配置过程。

通过webui登陆设备后,在主页面左侧配置界面点击"IPSec VPN",进入IPSec VPN页面。

配置P1提议。

P1提议用来协商IKE SA。

点击<P1提议>标签页进入配置页面,点击<P1提议>左上方的"新建"按钮,弹出<阶段1提议配置>对话框。

配置P2提议。

P2提议用来协商IPSec SA。

点击<P2提议>标签页进入配置页面,点击<P2提议>左上方的"新建"按钮,弹出<阶段2提议配置>对话框。

配置VPN对端。

点击的<VPN对端列表>标签页进入配置页面,. 点击<VPN对端列表>左上方的"新建"按钮,弹出<VPN对端配置>对话框。

配置IKE VPN。

点击的<IPSec VPN>标签页进入配置页面,. 点击<IKE VPN列表>左上方的"新建"按钮,弹出<IKE VPN配置>对话框

在<步骤1:对端>页面,点击"导入"按钮,从对端名称下拉框选择已配置的VPN对端名称,接着点击<步骤1:隧道>。

点击"确定"完成配置。

然后在l2tp里调用就行了。

l2tp的分类

l2tp的分类L2TP(Layer 2 Tunneling Protocol)是一种基于互联网的虚拟专用网络(VPN)协议,用于在公共网络上创建安全的、加密的通信通道。

L2TP可以被用于建立点对点(P2P)或站点到站点(S2S)连接,以便远程访问公司内部网络资源。

本文将介绍L2TP的分类。

一、按照使用场景分类1. PPTP-L2TP混合模式PPTP和L2TP可以混合使用,这种模式也被称为“混合模式”。

在混合模式下,用户可以选择使用PPTP或L2TP来建立VPN连接。

由于PPTP具有较高的速度和易用性,而L2TP则更加安全和可靠,因此混合模式能够平衡速度和安全性之间的权衡。

2. L2TP over IPsecIPsec是一种广泛使用的VPN协议,它提供了数据完整性、机密性和身份验证。

L2TP over IPsec是将L2TP与IPsec结合起来使用的一种模式。

在这种模式下,L2TP提供了一个隧道来传输数据包,而IPsec则负责加密和解密数据包。

二、按照实现方式分类1. LAC-LNS架构在LAC-LNS架构中,LAC(L2TP Access Concentrator)和LNS (L2TP Network Server)是两个主要的组件。

LAC负责将用户的数据包封装到L2TP隧道中,而LNS则负责解封装数据包并将其发送到目标网络。

这种架构常用于远程访问VPN,例如从家庭网络连接到公司网络。

2. L2TPv3L2TPv3是一种新的版本,它不需要使用LAC-LNS架构。

相反,它可以通过直接在两个路由器之间建立隧道来实现点对点连接。

这种模式通常用于站点到站点VPN连接。

三、按照加密方式分类1. L2TP over SSL在L2TP over SSL模式下,数据包首先被加密,并通过SSL协议进行传输。

然后,在服务器端解密数据包,并将其传输到目标网络。

这种模式通常用于Web应用程序的远程访问。

2. L2TP over SSH在L2TP over SSH模式下,数据包首先被加密,并通过SSH协议进行传输。

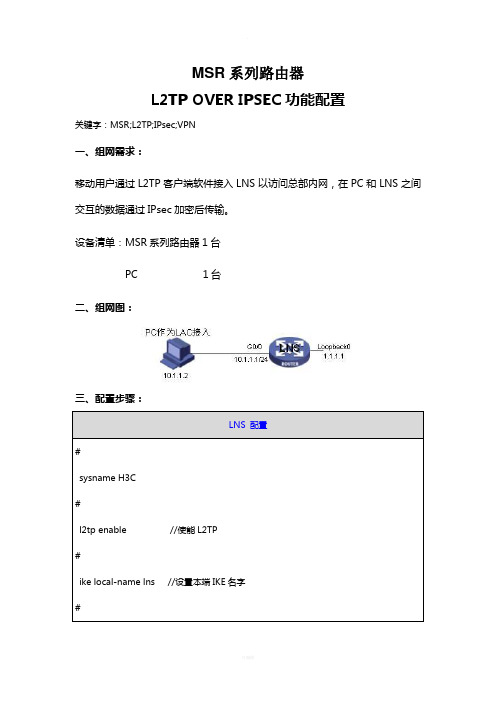

MSR系列路由器L2TP-OVER-IPSEC功能配置

MSR系列路由器

L2TP OVER IPSEC功能配置

关键字:MSR;L2TP;IPsec;VPN

一、组网需求:

移动用户通过L2TP客户端软件接入LNS以访问总部内网,在PC和LNS之间交互的数据通过IPsec加密后传输。

设备清单:MSR系列路由器1台

PC 1台

二、组网图:

三、配置步骤:

LNS 配置

#

sysname H3C

#

l2tp enable //使能L2TP

#

ike local-name lns //设置本端IKE名字

#

PC的配置如下:

在PC端,采用SECPOINT拨号软件,因此首先需要按照SECPOINT软件,然后再进行拨号连接。

在此假设已经按照此软件,接下来的配置如下:

第一步、创建一个连接,输入LNS地址10.1.1.1,如下:

第二步、设置Pre-share-key为123

第三步、输入VPN的名字“l2tp”,单击完成

第四步、双击刚创建好的连接“l2tp”,设置VPN连接属性,单击高级

第五步、选择IKE设置栏,设置野蛮模式,名字认证方式,并输入本端安全网关名字“pc”和对端安全网关设备名字“lns”。

注意要与LNS侧配置一致。

点击确定,此时就已经配置好PC,双击连接“l2tp”,输入用户名usera和密码usera,就可以连入LNS,访问内网了。

四、配置关键点:

1)L2TP的认证最好采用域方式认证

2)IPsec协商方式采用野蛮方式,采用名字识别3)在接口里应用IPsec Policy

4)PC侧的配置要与LNS上的配置一致。

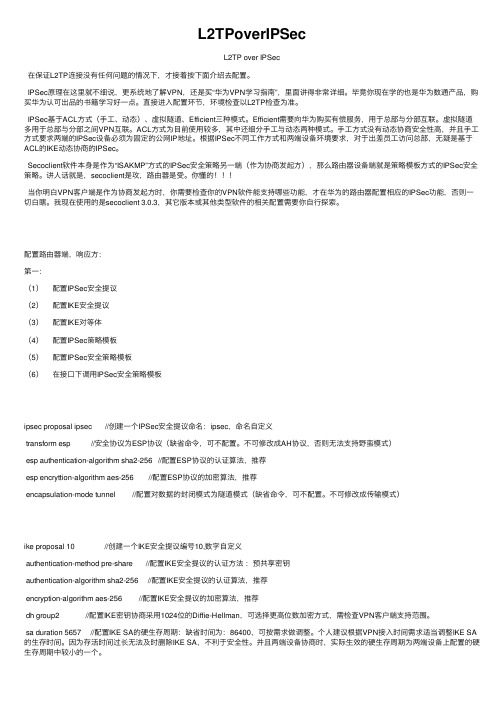

L2TPoverIPSec

L2TPoverIPSecL2TP over IPSec在保证L2TP连接没有任何问题的情况下,才接着按下⾯介绍去配置。

IPSec原理在这⾥就不细说,更系统地了解VPN,还是买“华为VPN学习指南”,⾥⾯讲得⾮常详细。

毕竟你现在学的也是华为数通产品,购买华为认可出品的书籍学习好⼀点。

直接进⼊配置环节,环境检查以L2TP检查为准。

IPSec基于ACL⽅式(⼿⼯、动态)、虚拟隧道、Efficient三种模式。

Efficient需要向华为购买有偿服务,⽤于总部与分部互联。

虚拟隧道多⽤于总部与分部之间VPN互联。

ACL⽅式为⽬前使⽤较多,其中还细分⼿⼯与动态两种模式。

⼿⼯⽅式没有动态协商安全性⾼,并且⼿⼯⽅式要求两端的IPSec设备必须为固定的公⽹IP地址。

根据IPSec不同⼯作⽅式和两端设备环境要求,对于出差员⼯访问总部,⽆疑是基于ACL的IKE动态协商的IPSec。

Secoclient软件本⾝是作为“ISAKMP”⽅式的IPSec安全策略另⼀端(作为协商发起⽅),那么路由器设备端就是策略模板⽅式的IPSec安全策略。

讲⼈话就是,secoclient是攻,路由器是受。

你懂的当你明⽩VPN客户端是作为协商发起⽅时,你需要检查你的VPN软件能⽀持哪些功能,才在华为的路由器配置相应的IPSec功能,否则⼀切⽩瞎。

我现在使⽤的是secoclient 3.0.3,其它版本或其他类型软件的相关配置需要你⾃⾏探索。

配置路由器端,响应⽅:第⼀:(1)配置IPSec安全提议(2)配置IKE安全提议(3)配置IKE对等体(4)配置IPSec策略模板(5)配置IPSec安全策略模板(6)在接⼝下调⽤IPSec安全策略模板ipsec proposal ipsec //创建⼀个IPSec安全提议命名:ipsec,命名⾃定义transform esp //安全协议为ESP协议(缺省命令,可不配置。

不可修改成AH协议,否则⽆法⽀持野蛮模式)esp authentication-algorithm sha2-256 //配置ESP协议的认证算法,推荐esp encryttion-algorithm aes-256 //配置ESP协议的加密算法,推荐encapsulation-mode tunnel //配置对数据的封闭模式为隧道模式(缺省命令,可不配置。

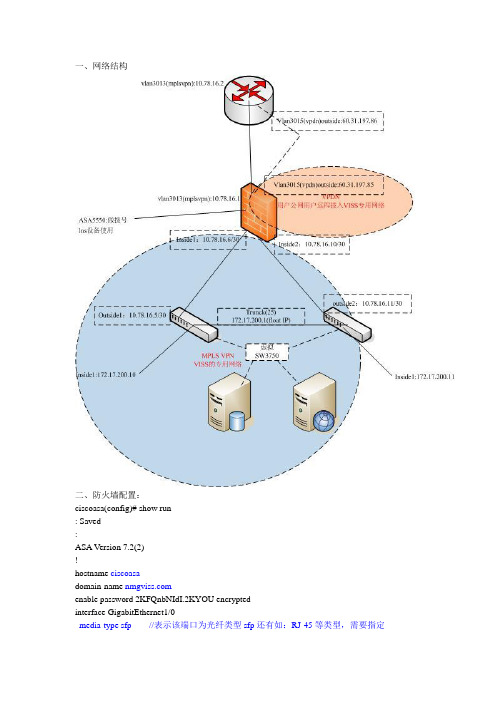

L2TP_over_IPSec

crypto map mymap interface outside//把动态加密图mymap绑定到outside口

crypto isakmp enable outside//outside接口启用isakmp

vpn-tunnel-protocol l2tp-ipsec

http server enable//定义能够用图形化界面管理的策略

http 0.0.0.0 0.0.0.0 outside

http 0.0.0.0 0.0.0.0 inside1

http 0.0.0.0 0.0.0.0 inside2

no snmp-server location

accounting-server-group vissradius1//计费服务器是vissradius1

default-group-policy DefaultRAGroup//默认策略组为DefaultRAGroup

strip-realm

strip-group

tunnel-group DefaultRAGroup ipsec-attributes//定义组IPSec的属性

nameif mplsvpn//定义端口名字

security-level 100//定义安全界别0是安全界别最高的。

ip address 10.78.16.1 255.255.255.252//定义该子接口的IP地址

!

interface GigabitEthernet1/0.3//划分子接口,用户公网拨入的VPDN用户接口

vlan 3015

asa+l2tp+over+ipsec配置说明

L2TP over IPSEC VPN ASA 7.2配置总结一、注意事项因为windows xp自带vpn客户端默认使用3DES加密,而起先防火墙license只支持DES,所以改了很多配置也无法建立vpn隧道,但不知道如何调整windows vpn客户端加密方式,所以使用Activation Key升级了防火墙的3DES支持。

以下为升级了3DES支持的show version信息:YQGAasa# sh verCisco Adaptive Security Appliance Software Version 7.2(4)Device Manager Version 5.2(4)Compiled on Sun 06-Apr-08 13:39 by buildersSystem image file is "disk0:/asa724-k8.bin"Config file at boot was "startup-config"YQGAasa up 1 hour 19 minsHardware: ASA5550, 4096 MB RAM, CPU Pentium 4 3000 MHzInternal ATA Compact Flash, 256MBBIOS Flash Firmware Hub @ 0xffe00000, 1024KBEncryption hardware device : Cisco ASA-55x0 on-board accelerator (revision 0x0)Boot microcode : CNlite-MC-Boot-Cisco-1.2SSL/IKE microcode: CNlite-MC-IPSEC-Admin-3.03IPSec microcode : CNlite-MC-IPSECm-MAIN-2.05 0: Ext: GigabitEthernet0/0 : address is 5475.d050.6996, irq 91: Ext: GigabitEthernet0/1 : address is 5475.d050.6997, irq 92: Ext: GigabitEthernet0/2 : address is 5475.d050.6998, irq 93: Ext: GigabitEthernet0/3 : address is 5475.d050.6999, irq 94: Ext: Management0/0 : address is 5475.d050.6995, irq 115: Int: Internal-Data0/0 : address is 0000.0001.0002, irq 116: Int: Not used : irq 57: Ext: GigabitEthernet1/0 : address is 0025.457a.3cdf, irq 2558: Ext: GigabitEthernet1/1 : address is 0025.457a.3ce0, irq 2559: Ext: GigabitEthernet1/2 : address is 0025.457a.3ce1, irq 25510: Ext: GigabitEthernet1/3 : address is 0025.457a.3ce2, irq 25511: Int: Internal-Data1/0 : address is 0000.0003.0002, irq 255Licensed features for this platform:Maximum Physical Interfaces : UnlimitedMaximum VLANs : 250Inside Hosts : UnlimitedFailover : Active/ActiveVPN-DES : EnabledVPN-3DES-AES : EnabledSecurity Contexts : 2GTP/GPRS : DisabledVPN Peers : 5000WebVPN Peers : 2This platform has an ASA 5550 VPN Premium license.Serial Number: JMX1419L2G4Running Activation Key: 0xe227c958 0x685897fe 0x9c431578 0x96049cf8 0xcd0e1da2 Configuration register is 0x1Configuration last modified by cisco at 18:42:28.541 UTC Wed Jul 21 2010二、ASA配置!−−−配置基本的接口及设备信息hostname YQGAasadomain-name default.domain.invalidenable password 2KFQnbNIdI.2KYOU encryptedpasswd 2KFQnbNIdI.2KYOU encryptednames!interface GigabitEthernet0/0nameif mob_comsecurity-level 0ip address 221.131.248.70 255.255.255.252!interface GigabitEthernet0/1nameif mob_vpnsecurity-level 100ip address 10.0.13.249 255.255.255.0!interface GigabitEthernet0/2shutdownno nameifno security-levelno ip address!interface GigabitEthernet0/3shutdownno nameifno security-levelno ip address!interface Management0/0shutdownno nameifno security-levelno ip address!interface GigabitEthernet1/0nameif tel_vpnsecurity-level 80ip address 42.18.164.220 255.255.254.0!interface GigabitEthernet1/1nameif tel_comsecurity-level 10ip address 60.190.107.118 255.255.255.248!interface GigabitEthernet1/2shutdownno nameifno security-levelno ip address!interface GigabitEthernet1/3shutdownno nameifno security-levelno ip address!ftp mode passivedns server-group DefaultDNSdomain-name default.domain.invalid!−−−配置基本的控制列表access-list outside_in extended permit icmp any anyaccess-list outside_in extended permit ip any anyaccess-list vpnacl extended permit ip 10.0.0.0 255.255.0.0 10.0.19.0 255.255.255.0 access-list nonat extended permit ip 10.0.0.0 255.255.0.0 10.0.19.0 255.255.255.0access-list telcom_in extended permit icmp any anyaccess-list telcom_in extended permit ip any anyaccess-list tel_vpn_in extended permit icmp any anyaccess-list tel_vpn_in extended permit ip any anypager lines 24mtu mob_com 1500mtu mob_vpn 1500mtu tel_vpn 1500mtu tel_com 1500!−−−创建vpn的地址池ip local pool vpnpool 10.0.19.2-10.0.19.250 mask 255.255.255.0no failovericmp unreachable rate-limit 1 burst-size 1asdm image disk0:/asdm-524.binno asdm history enablearp timeout 14400!−−−配置NAT转换global (mob_com) 1 interfacenat (mob_vpn) 1 0.0.0.0 0.0.0.0!−−−配置内部网段访问vpn地址段时不参加NAT转换nat (mob_vpn) 0 access-list nonat!−−−应用控制列表至各个接口access-group outside_in in interface mob_comaccess-group tel_vpn_in in interface tel_vpnaccess-group telcom_in in interface tel_com!−−−配置各接口路由route mob_com 0.0.0.0 0.0.0.0 221.131.248.69 1route mob_vpn 10.0.1.0 255.255.255.0 10.0.13.1 1route mob_vpn 10.0.2.0 255.255.255.0 10.0.13.1 1timeout xlate 3:00:00timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout sip-provisional-media 0:02:00 uauth 0:05:00 absolute!−−−配置SSH远程登录认证方式aaa authentication ssh console LOCAL!−−−配置允许ASDMhttp server enablehttp 0.0.0.0 0.0.0.0 mob_comno snmp-server locationno snmp-server contactsnmp-server enable traps snmp authentication linkup linkdown coldstart!−−−配置IPsec加密算法为3DES和MD5crypto ipsec transform-set TRANS_ESP_3DES_MD5 esp-3des esp-md5-hmac!−−−配置 IPsec传输模式为transport,默认是tunnel模式crypto ipsec transform-set TRANS_ESP_3DES_MD5 mode transport!−−−使用传输组定义动态加密策略crypto dynamic-map outside_dyn_map 10 set transform-set TRANS_ESP_3DES_MD5!−−−定义加密映射crypto map outside_map 10 ipsec-isakmp dynamic outside_dyn_map!−−−应用此映射至外网接口crypto map outside_map interface mob_com!−−−在外网接口上启用Internet安全关联和密钥管理协议crypto isakmp enable mob_comcrypto isakmp enable tel_com!−−−定义Internet安全关联和密钥管理协议策略及使用的加密方式crypto isakmp policy 10authentication pre-shareencryption 3deshash md5group 2lifetime 86400crypto isakmp nat-traversal 10!−−−允许内网telnet登录telnet 0.0.0.0 0.0.0.0 mob_vpntelnet timeout 5!−−−允许外网远程SSH登录ssh 0.0.0.0 0.0.0.0 mob_comssh timeout 5console timeout 0ssl encryption des-sha1 rc4-md5!−−−配置默认内部组策略group-policy DefaultRAGroup internal!−−−配置默认内部组策略属性group-policy DefaultRAGroup attributes!−−−配置L2TP over IPsec为vpn隧道的协议,必须要加IPsec,只有l2tp-ipsec的话是拨不通的vpn-tunnel-protocol IPSec l2tp-ipsecsplit-tunnel-policy tunnelspecifiedsplit-tunnel-network-list value vpnacldefault-domain value address-pools value vpnpool!−−−配置设备用户名和密码username yqgaj password l9TeSrD/roqPuzdU5mQNug== nt-encryptedusername cisco password XIAPE6POhu0lQN1OczHpog== nt-encrypted!−−−配置vpn登录用户名和密码,这条命令很重要,一定要加,而且在sh run里看不到这个命令username cisco password cisco mschap!−−−创建默认的隧道组,一定要使用defaultRAGroup,L2TP不支持其他组;,并且定义认证方式为本地,tunnel-group DefaultRAGroup general-attributes!−−−使用vpn地址池address-pool vpnpoolauthentication-server-group (mob_com) LOCALdefault-group-policy DefaultRAGroup!−−−配置默认隧道组的ipsec属性tunnel-group DefaultRAGroup ipsec-attributes!−−−配置pre-share-key为 ciscopre-shared-key cisco!−−−配置默认隧道组的ppp认证属性tunnel-group DefaultRAGroup ppp-attributes!−−−配置默认隧道组认证方式为ms-chap-v2no authentication chapauthentication ms-chap-v2!!prompt hostname contextCryptochecksum:a45aa639af3e3277c67548b19bbff190 : end三、Windows xp vpn客户端设置过程1.网络连接2.创建一个新的连接点击ip sec setting跳出来的窗口3.点击连接4.显示连接成功。

windows自带的l2tp over ipsec配置参数 -回复

windows自带的l2tp over ipsec配置参数-回复Windows 自带的L2TP over IPsec 配置参数L2TP (Layer 2 Tunneling Protocol) over IPsec (Internet Protocol Security) 是一种用于创建安全的虚拟私人网络(VPN)连接的协议。

Windows 操作系统具有内置的L2TP over IPsec 配置选项,可用于建立安全的VPN 连接并确保数据的保密性与完整性。

本文将一步一步介绍Windows 自带的L2TP over IPsec 配置参数,以帮助用户正确设置和配置VPN 连接。

第一步:打开VPN 设置首先,我们需要打开Windows 的VPN 设置。

为此,请按下Win + I 键打开“设置”窗口,并选择“网络和Internet”选项。

在左侧导航菜单中,点击“VPN”选项。

在右侧,您将看到现有的VPN 连接(如果有的话)和“添加VPN 连接”的选项。

点击“添加VPN 连接”。

第二步:填写连接详细信息在“添加VPN 连接”窗口中,您需要填写几个必要的连接详细信息。

首先,为您的VPN 连接命名,可以按照您的喜好进行命名,例如“我的VPN”。

然后,在“服务器名称或地址”字段中输入VPN 服务器的IP 地址或域名。

如果您不知道服务器的详细信息,建议与您的网络管理员联系。

接下来,您需要选择VPN 类型。

在这种情况下,选择“L2TP/IPsec 允许固定的Windows (built-in)”选项。

最后,在“用户名”和“密码”字段中分别输入您的VPN 登录凭证。

第三步:配置IPsec 高级设置现在,我们需要进行一些高级的IPsec 配置。

点击“VPN 类型”下方的“IPsec 设置”选项,此时将弹出一个新窗口。

在新窗口的“IPsec 设置”选项卡下,首先选择“高级”选项。

然后,您需要确保“使用预共享密钥进行身份验证”框已被选中。

第10话 客户端 L2TP over IPSec 接入 ( Android ) - 单本

HUAWEI USG6000系列V500R001全图化Web典型配置案例客户端L2TP over IPSec接入(Android)防火墙资料组出品LAC客户端通过Internet连接到公司总部的LNS侧。

出差员工使用搭载Android操作系统的手机(LAC)直接向LNS侧发起连接请求,与LNS的通讯数据通过隧道Tunnel传输。

先使用L2TP封装第二层数据,对身份进行认证;再使用IPSec对数据进行加密。

项目数据LNS L2TP配置组名:default用户名称:vpdnuser用户密码:Hello@123IPSec配置预共享密钥:Admin@123本端ID:IP地址对端ID:接受任意对端ID用户地址池100.1.1.2~100.1.1.100请确保总部设备和地址池中地址路由可达,路由下一跳指向防火墙连接总部内网的接口GE0/0/3。

LACIP地址10.1.1.254/24L2TP配置用户认证名称:vpdnuser用户认证密码:Hello@123IPSec配置预共享密钥:Admin@123对端地址:1.1.1.2/24总部Firewall( LNS )Server Android( LAC )10.1.1.254/24TrustUntrustL2TP over IPSec VPN 隧道GE0/0/11.1.1.2/24GE0/0/3192.168.1.1/241配置外网接口参数2345配置内网接口参数6123允许总部服务器访问外网允许防火墙与LAC 通信允许LAC 与防火墙通信允许LAC 访问总部服务器4576124新建L2TP 用户选择接入场景及认证类型本例中,用户登录名设置为vpdnuser ,密码设置为Hello@123 。

35客户端L2TP over IPSec 接入(Android )Step4 新建地址池12新建地址池,本例中地址池范围设置为100.1.1.2-100.1.1.10034客户端L2TP over IPSec 接入(Android)Step5 配置L2TP over IPSec123先选择场景,然后完成基本配置。

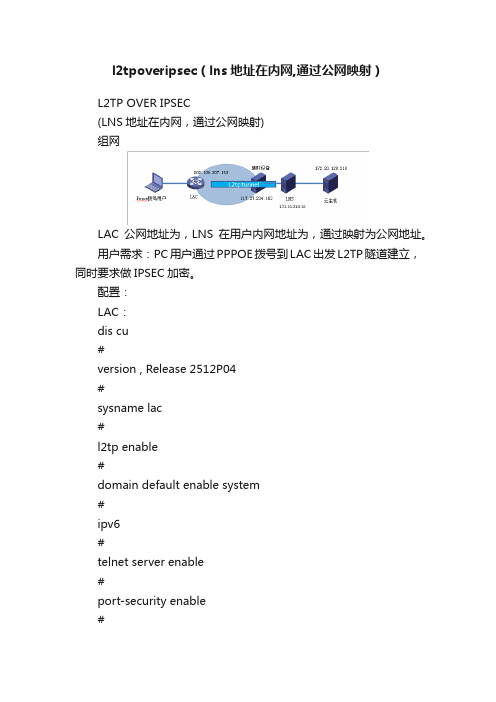

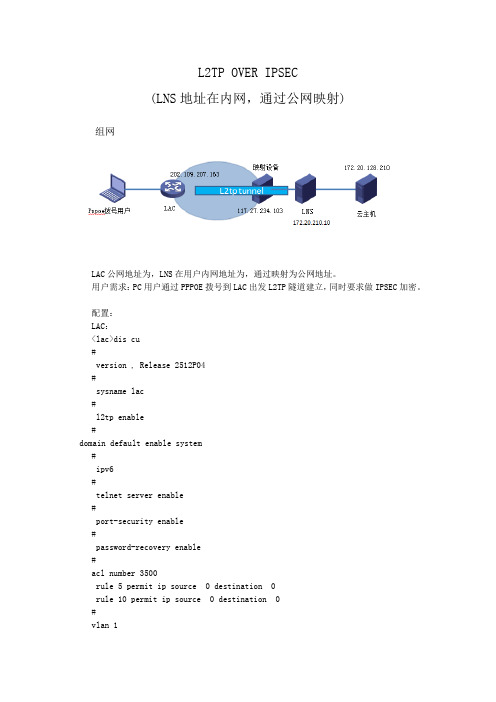

l2tpoveripsec(lns地址在内网,通过公网映射)

l2tpoveripsec(lns地址在内网,通过公网映射)L2TP OVER IPSEC(LNS地址在内网,通过公网映射)组网LAC公网地址为,LNS在用户内网地址为,通过映射为公网地址。

用户需求:PC用户通过PPPOE拨号到LAC出发L2TP隧道建立,同时要求做IPSEC加密。

配置:LAC:dis cu#version , Release 2512P04#sysname lac#l2tp enable#domain default enable system#ipv6#telnet server enable#port-security enable#password-recovery enable#acl number 3500rule 5 permit ip source 0 destination 0rule 10 permit ip source 0 destination 0#vlan 1#Ddomainauthentication ppp localaccess-limit disablestate activeidle-cut disableself-service-url disabledomain systemaccess-limit disablestate activeidle-cut disableself-service-url disable#ike peer lacexchange-mode aggressivepre-shared-key cipher $c$3$1x8s/6RGe2wayz2b/ilLMlHyJ86Kag==id-type nameremote-name lnsremote-address local-address local-name lacnat traversal#ipsec transform-set lacencapsulation-mode tunneltransform espesp authentication-algorithm sha1esp encryption-algorithm 3des#ipsec policy lac 1 isakmpsecurity acl 3500ike-peer lactransform-set lac#user-group systemgroup-attribute allow-guest#local-user adminpassword cipher $c$3$EiAlBrd/gVGFvSMRAmLoJwgze3wHlYa1BQ== authorization-attribute level 3service-type telnetservice-type weblocal-user testpassword cipher $c$3$SQ3SM2FRQoXeMijjRitI72ToSwbJ9f09xw== service-type pppl2tp-group 1tunnel password cipher $c$3$TVsHV3HQRBs5eubLlDPrKCp8o8kwnA== tunnel name lac start l2tp ip domain#interface Aux0async mode flowlink-protocol ppp#interface Cellular0/0async mode protocollink-protocol ppp#interface Virtual-T emplate1ppp authentication-mode pap chap domain#interface NULL0#interface Vlan-interface1pppoe-server bind Virtual-Template 1ip address GigabitEthernet0/0port link-mode routeip address ipsec policy lac#interface GigabitEthernet0/1port link-mode bridgeinterface GigabitEthernet0/2port link-mode bridge#interface GigabitEthernet0/3port link-mode bridge#interface GigabitEthernet0/4port link-mode bridge#ip route-static ip route-static dialer-rule 1 ip permit # load xml-configurationload tr069-configuration#user-interface tty 12user-interface aux 0user-interface vty 0 4authentication-mode scheme#returnLNS:#version Release 0202#sysname lns#telnet server enable#ip pool 1#password-recovery enable#vlan 1#interface Virtual-T emplate1ppp authentication-mode pap chap remote address pool 1 ip address NULL0#interface LoopBack0ip addressinterface GigabitEthernet1/0interface GigabitEthernet1/ description to-12/32 ip address vlan-type dot1q vid 1498 # interface GigabitEthernet2/0#interface GigabitEthernet2/description to-11/32ip address vlan-type dot1q vid 1499ipsec apply policy lns#scheduler logfile size 16#line class auxuser-role network-operator#line class consoleuser-role network-admin#line class vtyuser-role network-operator#line aux 0user-role network-operator#line con 0user-role network-admin#line vty 0 63authentication-mode schemeuser-role network-operatorip route-static 0 ip route-static 28 ip route-static 28authentication ppp local authorization ppp local accounting ppp local#domain system#aaa session-limit ftp 32aaa session-limit telnet 32aaa session-limit http 32aaa session-limit ssh 32aaa session-limit https 32 domain default enable system#role name level-0description Predefined level-0 role #role name level-1description Predefined level-1 role #role name level-2description Predefined level-2 role #role name level-3description Predefined level-3 role #role name level-4description Predefined level-4 role#role name level-5description Predefined level-5 role #role name level-6description Predefined level-6 role #role name level-7description Predefined level-7 role #role name level-8description Predefined level-8 role #role name level-9description Predefined level-9 role #role name level-10description Predefined level-10 role #role name level-11description Predefined level-11 role #role name level-12description Predefined level-12 role #role name level-13description Predefined level-13 role#role name level-14description Predefined level-14 role#user-group system#local-user admin class managepassword hash $h$6$rhjYlaMxTE8Yrgy/$pL4ngHJErR5IS6mIM2TVTpxVJoXAz3Z7 twS5WUoHnTBAVcnQ6zRTt3l/IV25NzoxYG4+xduBzNhiM+NovY5gUQ==service-type telnetauthorization-attribute user-role network-adminauthorization-attribute user-role network-operator#local-user test class managepassword hash $h$6$aeSFBsuE4NLmKV/p$Bmfz5WpYqTIdkrJhRl8v9xOkz2sxaxZ4Y0ZtkKglmyw3gvtamdEAxf0CItYelhqBRz/xZmmQF5DcZ3Y15oa5YA==service-type ftpservice-type telnetauthorization-attribute user-role network-operator#local-user test class networkpassword cipher $c$3$dxUAzslPK2voJ3xxO+kdUpqKQK52oAsuNQ== service-type pppauthorization-attribute user-role network-operator#ipsec transform-set lnsesp encryption-algorithm 3des-cbcesp authentication-algorithm sha1#ipsec policy-template lns 1transform-set lnsike-profile lns#ipsec policy lns 1 isakmp template lns#l2tp-group 1 mode lnsallow l2tp virtual-template 1 remote lactunnel name lnstunnel password cipher $c$3$TbJ0N3WspYQUVRSjjmPBxkFjo3Xhyg== #l2tp enable#ike identity fqdn lns#ike profile lnskeychain lacexchange-mode aggressivelocal-identity fqdn lnsmatch remote identity fqdn lacmatch local address GigabitEthernet2/#ike keychain lacpre-shared-key hostname lac key cipher $c$3$QGKCezjZ+NqQIHxyMuZsfR/weMCQAw== #return一:概述首先,先将这两个概念理顺一下。

Windows7_L2TP_over_IPSec接入指南

Windows7 L2TP over IPSec接入指南目录方式一使用预共享密钥接入 (3)1.1为Windows7创建一个VPN连接 (3)1.2配置VPN接入 (7)方式二使用证书接入 (11)2.1申请及安装证书 (11)2.1.1 方式1:在线申请证书 (11)2.1.2 方式2:离线获取证书 (29)2.2为Windows7创建一个VPN连接 (36)2.3配置VPN接入 (40)Windows7提供了两种L2TP over IPSec的接入方式:一种是使用预共享密钥接入,一种是使用证书接入。

本文以Windows7专业版SP1为例,分别介绍这两种方式,您可以根据情况选择适合的接入方式。

方式一使用预共享密钥接入1.1为Wind ows7创建一个VPN连接第一步:打开控制面板,点击“设置新的连接或网络”。

第二步:选择“连接到工作区”,点击下一步。

第三步:选择“使用我的Internet连接(VPN)”第四步:首先输入Internet地址:使用这个地址或域名可以连接到VPN服务器,请向管理员获取;然后输入目标名称:可命名为任意名称。

点击“下一步”。

第五步:输入用户名和密码:请向管理员获取,点击下一步。

第六步:点击“跳过”。

第七步:点击“关闭”。

1.2配置VPN接入第一步:鼠标左键点击右下角工具栏图标:。

选择已创建的VPN连接名称,点击“连接”。

在打开的连接窗口中,点击“属性”按钮。

第二步:点击“常规”TAB页,输入目的地主机名或IP地址(请向管理员获取)。

第三步:点击“安全”TAB页,按照下图设置参数。

第四步:点击“高级设置”。

选择“使用预共享的密钥作身份验证”,并输入密钥(请向管理员获取)。

点击“确定”。

第五步,点击“确定”,完成属性配置。

第六步在打开的连接窗口中,输入用户名、密码(请向管理员获取)。

注意:如果需要输入“域”,请按照下图红框中的格式输入:win7是用户名称,domain是域名称。

l2tpoveripsec原理

l2tpoveripsec原理

L2TP over IPSec,又称为L2TP/IPSec,是IP网络中应用的一种安全技术,

它的出现主要是为了解决传统的传输层IPSec无法跨越网络层的缺陷,能够在网络层续障碍时能够使用,用它可以确保网络数据交换过程中数据安全性和一致性,其作用主要是将传输层的IPSec,和网络层的L2TP结合在一起,从而加强了网络的

安全性。

L2TP over IPSec的工作原理是,L2TP建立在UDP上建立的端口隧道上,“端口”建立在UDP上,L2TP利用IP协议格式来封装它的报文,这个看起来像TCP-IP 协议,但是它本身并不提供可靠性服务。

L2TP 客户端使用IP 地址打开与另一个

客户端的连接,使用IPSec协议流量进行加密,由于IPSec本身不提供可靠性服务,那么L2TP就利用UDP端口来检测和确认端口是否开启以及健康情况。

L2TP/IPSec在使用上可以实现VPN(Virtual Private Network),VPN就是将

私有的网络隔离到公共的网络当中,该隔离的网络就利用L2TP/IPSec协议,就可

以实现对数据的加密,使得数据传输过程变得安全可靠,而这种数据收发加密是非常有保障性的,有效的解决了传统网络加密管理方式的一些缺点,提高了网络数据的安全性。

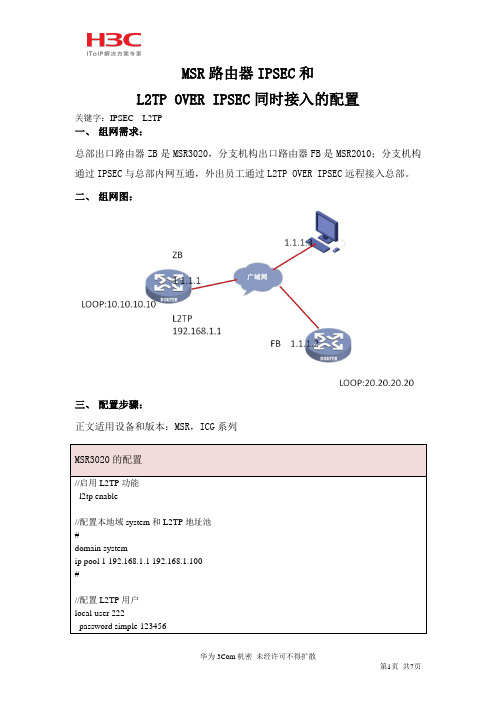

MSR路由器IPSEC和L2TP OVER IPSEC同时接入的配置

L2TP OVER IPSEC同时接入的配置

关键字:IPSEC L2TP

一、组网需求:

总部出口路由器ZB是MSR3020,分支机构出口路由器FB是MSR2010;分支机构通过IPSEC与总部内网互通,外出员工通过L2TP OVER IPSEC远程接入总部。

二、组网图:

三、配置步骤:

ipsec policy-template fenzhi 1

ike-peer tofenzhi

proposal tofenzhi

//创建IPSEC策略

ipsec policy ipsec 1 isakmp template pc

#

ipsec policy ipsec 2 isakmp template fenzhi

authorization-attribute level 3

sቤተ መጻሕፍቲ ባይዱrvice-type ppp

//配置L2TPgroup组

l2tp-group 1

allow l2tp virtual-template 0 remote lac

tunnel password simple 123456

tunnel name lns

#

ike proposal 2

//创建IKE对等体

ike peer topc

exchange-mode aggressive

proposal 2

pre-shared-key simple 123456

id-type name

remote-name pc

local-name local

nat traversal

ip address 1.1.1.2 255.255.255.0

l2tpoveripsec(lns地址在内网,通过公网映射)

L2TP OVER IPSEC(LNS地址在内网,通过公网映射)组网LAC公网地址为,LNS在用户内网地址为,通过映射为公网地址。

用户需求:PC用户通过PPPOE拨号到LAC出发L2TP隧道建立,同时要求做IPSEC加密。

配置:LAC:<lac>dis cu#version , Release 2512P04#sysname lac#l2tp enable#domain default enable system#ipv6#telnet server enable#port-security enable#password-recovery enable#acl number 3500rule 5 permit ip source 0 destination 0rule 10 permit ip source 0 destination 0#vlan 1#Ddomainauthentication ppp localaccess-limit disablestate activeidle-cut disableself-service-url disabledomain systemaccess-limit disablestate activeidle-cut disableself-service-url disable#ike peer lacexchange-mode aggressivepre-shared-key cipher $c$3$1x8s/6RGe2wayz2b/ilLMlHyJ86Kag== id-type nameremote-name lnsremote-addresslocal-addresslocal-name lacnat traversal#ipsec transform-set lacencapsulation-mode tunneltransform espesp authentication-algorithm sha1esp encryption-algorithm 3des#ipsec policy lac 1 isakmpsecurity acl 3500ike-peer lactransform-set lac#user-group systemgroup-attribute allow-guest#local-user adminpassword cipher $c$3$EiAlBrd/gVGFvSMRAmLoJwgze3wHlYa1BQ== authorization-attribute level 3service-type telnetservice-type weblocal-user testpassword cipher $c$3$SQ3SM2FRQoXeMijjRitI72ToSwbJ9f09xw==service-type ppp#l2tp-group 1tunnel password cipher $c$3$TVsHV3HQRBs5eubLlDPrKCp8o8kwnA== tunnel name lacstart l2tp ip domain#interface Aux0async mode flowlink-protocol ppp#interface Cellular0/0async mode protocollink-protocol ppp#interface Virtual-Template1ppp authentication-mode pap chap domain#interface NULL0#interface Vlan-interface1pppoe-server bind Virtual-Template 1ip address#interface GigabitEthernet0/0port link-mode routeip addressipsec policy lac#interface GigabitEthernet0/1port link-mode bridge#interface GigabitEthernet0/2port link-mode bridge#interface GigabitEthernet0/3port link-mode bridge#interface GigabitEthernet0/4port link-mode bridge#ip route-staticip route-static#dialer-rule 1 ip permit#load xml-configuration#load tr069-configuration#user-interface tty 12user-interface aux 0user-interface vty 0 4authentication-mode scheme#returnLNS:#version Release 0202#sysname lns#telnet server enable#ip pool 1#password-recovery enable#vlan 1#interface Virtual-Template1ppp authentication-mode pap chapremote address pool 1ip address#interface NULL0#interface LoopBack0ip address#interface GigabitEthernet1/0#interface GigabitEthernet1/description to-12/32ip addressvlan-type dot1q vid 1498#interface GigabitEthernet2/0#interface GigabitEthernet2/description to-11/32ip addressvlan-type dot1q vid 1499ipsec apply policy lns#scheduler logfile size 16#line class auxuser-role network-operator#line class consoleuser-role network-admin#line class vtyuser-role network-operator#line aux 0user-role network-operator#line con 0user-role network-admin#line vty 0 63authentication-mode schemeuser-role network-operator#ip route-static 0ip route-static 28ip route-static 28#domainauthentication ppp localauthorization ppp localaccounting ppp local#domain system#aaa session-limit ftp 32aaa session-limit telnet 32aaa session-limit http 32aaa session-limit ssh 32aaa session-limit https 32domain default enable system#role name level-0description Predefined level-0 role#role name level-1description Predefined level-1 role#role name level-2description Predefined level-2 role#role name level-3description Predefined level-3 role#role name level-4description Predefined level-4 role#role name level-5description Predefined level-5 role#role name level-6description Predefined level-6 role#role name level-7description Predefined level-7 role#role name level-8description Predefined level-8 role#role name level-9description Predefined level-9 role#role name level-10description Predefined level-10 role #role name level-11description Predefined level-11 role #role name level-12description Predefined level-12 role #role name level-13description Predefined level-13 role#role name level-14description Predefined level-14 role#user-group system#local-user admin class managepassword hash $h$6$rhjYlaMxTE8Yrgy/$pL4ngHJErR5IS6mIM2TVTpxVJoXAz3Z7twS5WUoHnTBAVcnQ6zRTt3l/I V25NzoxYG4+xduBzNhiM+NovY5gUQ==service-type telnetauthorization-attribute user-role network-adminauthorization-attribute user-role network-operator#local-user test class managepassword hash $h$6$aeSFBsuE4NLmKV/p$Bmfz5WpYqTIdkrJhRl8v9xOkz2sxaxZ4Y0ZtkKglmyw3gvtamdEAxf0CI tYelhqBRz/xZmmQF5DcZ3Y15oa5YA==service-type ftpservice-type telnetauthorization-attribute user-role network-operator#local-user test class networkpassword cipher $c$3$dxUAzslPK2voJ3xxO+kdUpqKQK52oAsuNQ==service-type pppauthorization-attribute user-role network-operator#ipsec transform-set lnsesp encryption-algorithm 3des-cbcesp authentication-algorithm sha1#ipsec policy-template lns 1transform-set lnsike-profile lns#ipsec policy lns 1 isakmp template lns#l2tp-group 1 mode lnsallow l2tp virtual-template 1 remote lactunnel name lnstunnel password cipher $c$3$TbJ0N3WspYQUVRSjjmPBxkFjo3Xhyg==#l2tp enable#ike identity fqdn lns#ike profile lnskeychain lacexchange-mode aggressivelocal-identity fqdn lnsmatch remote identity fqdn lacmatch local address GigabitEthernet2/#ike keychain lacpre-shared-key hostname lac key cipher $c$3$QGKCezjZ+NqQIHxyMuZsfR/weMCQAw== #return一:概述首先,先将这两个概念理顺一下。

5L2TPoverIPsec组网方案剖析

L2TP over IPSec 组网方案内部公开L2TP over IPsec 组网方案Hangzhou H3C Technologies Co., Ltd.杭州华三通信技术有限公司All rights reserved版权所有侵权必究L2TP over IPsec 组网方案目录目录1介绍 (2)1.1IPsec特性介绍 (2)1.2L2TP特性介绍 (2)2测试组网 (3)3功能说明 (3)3.1分支网关设备 (3)3.2BRAS设备 (3)3.3LNS设备 (4)3.4移动办公用户 (4)4LNS 典型配置 (4)5其它相关资料................................................................................................ 错误!未定义书签。

10/25/2018 版权所有,侵权必究第1页L2TP over IPsec 组网方案关键词:L2TP IPsec缩略语:1 介绍1.1 IPsec特性介绍IPsec协议族是IETF制定的一系列协议,它为IP数据报提供了高质量的、可互操作的、基于密码学的安全性。

特定的通信方之间在IP层通过加密与数据源验证等方式,来保证数据报在网络上传输时的私有性、完整性、真实性和防重放。

IPsec通过AH(Authentication Header,认证头)和ESP(Encapsulating SecurityPayload,封装安全载荷)这两个安全协议来实现上述目标。

并且还可以通过IKE(Internet Key Exchange,因特网密钥交换协议)为IPsec提供了自动协商交换密钥、建立和维护安全联盟的服务,以简化IPsec的使用和管理。

1.2 L2TP特性介绍L2TP(Layer Two Tunneling Protocol)L2TP协议提供了对PPP链路层数据包的通道(Tunnel)传输支持,允许二层链路端点和PPP会话点驻留在不同设备上,并且采用包交换网络技术进行信息交互,从而扩展了PPP模型。

华赛防火墙USG2210 L2TP over IPsecVPN配置实例

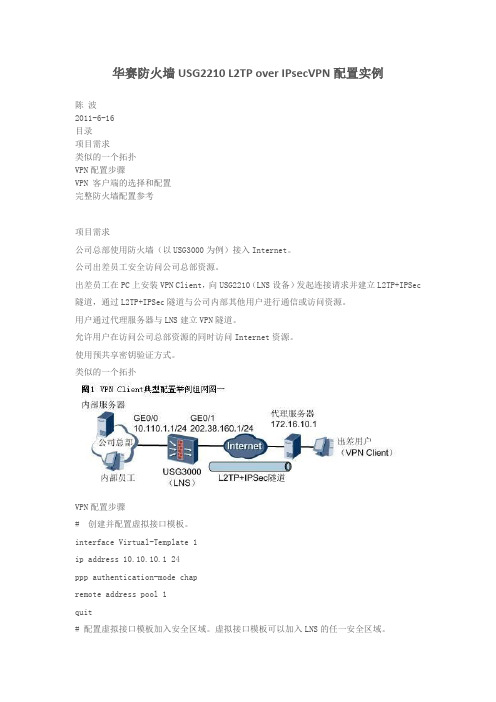

华赛防火墙USG2210 L2TP over IPsecVPN配置实例陈波2011-6-16目录项目需求类似的一个拓扑VPN配置步骤VPN 客户端的选择和配置完整防火墙配置参考项目需求公司总部使用防火墙(以USG3000为例)接入Internet。

公司出差员工安全访问公司总部资源。

出差员工在PC上安装VPN Client,向USG2210(LNS设备)发起连接请求并建立L2TP+IPSec 隧道,通过L2TP+IPSec隧道与公司内部其他用户进行通信或访问资源。

用户通过代理服务器与LNS建立VPN隧道。

允许用户在访问公司总部资源的同时访问Internet资源。

使用预共享密钥验证方式。

类似的一个拓扑VPN配置步骤# 创建并配置虚拟接口模板。

interface Virtual-Template 1ip address 10.10.10.1 24ppp authentication-mode chapremote address pool 1quit# 配置虚拟接口模板加入安全区域。

虚拟接口模板可以加入LNS的任一安全区域。

firewall zone trustadd interface Virtual-Template 1quit# 配置域间包过滤规则,允许LNS侧与通道相连的接口所在的安全区域与Local安全区域互通。

#好像防火墙默认就有,没有则加上firewall packet-filter default permit interzone local trust direction inbound firewall packet-filter default permit interzone local trust direction outbound firewall packet-filter default permit interzone local untrust direction inbound firewall packet-filter default permit interzone local untrust direction outbound firewall packet-filter default permit interzone local dmz direction inbound firewall packet-filter default permit interzone local dmz direction outbound firewall packet-filter default permit interzone trust untrust direction inbound firewall packet-filter default permit interzone trust untrust direction outbound firewall packet-filter default permit interzone trust dmz direction inbound firewall packet-filter default permit interzone trust dmz direction outbound firewall packet-filter default permit interzone dmz untrust direction inbound firewall packet-filter default permit interzone dmz untrust direction outbound # 启用L2TP功能。

第7话 客户端 L2TP over IPSec 接入 ( SecoClient )

HUAWEI USG6000系列V500R001全图化Web典型配置案例客户端L2TP over IPSec 接入(SecoClient)防火墙资料组出品LAC客户端通过Internet连接到公司总部的LNS侧。

出差员工使用SecoClient(LAC)直接向LNS侧发起连接请求,与LNS的通讯数据通过隧道Tunnel传输。

先使用L2TP封装第二层数据,对身份进行认证;再使用IPSec对数据进行加密。

项目数据LNS L2TP配置组名:default用户名称:user0001用户密码:Password@123用户地址池pool:172.16.1.1~172.16.1.100隧道验证密码:Hello@123IPSec配置预共享密钥:Admin@123本端ID:IP地址对端ID:接受任意对端IDLACL2TP配置用户认证名称:user0001用户认证密码:Password@123隧道验证密码:Hello@123IPSec配置预共享密钥:Admin@123对端地址:1.1.1.1/24Untrust Trust总部Firewall(LNS)移动办公用户SecoClient(LAC)ServerL2TP over IPSec VPN隧道GE1/0/11.1.1.1/24GE1/0/210.1.1.1/2410.1.2.1/242135 46配置外网接口参数配置内网接口参数123允许总部服务器访问外网允许防火墙与LAC 通信允许LAC 与防火墙通信允许LAC 访问总部服务器64751配置到Internet 的路由,本例中假设通往Internet 的路由下一跳的IP 地址为1.1.1.2。

234124新建L2TP 用户选择接入场景及认证类型5本例中,用户登录名设置为user0001,密码设置为Password@123 。

3客户端L2TP over IPSec 接入(SecoClient )Step5 新建地址池1新建名称为pool 的地址池,地址池范围设置为172.16.1.1-172.16.1.100。

windows自带的l2tp over ipsec配置参数

windows自带的l2tp over ipsec配置参数关于Windows自带的L2TP over IPsec配置参数Windows操作系统自带了一种名为L2TP over IPsec的VPN连接方式,该方式通过使用网络协议L2TP(Layer 2 Tunneling Protocol)和IPsec (Internet Protocol Security)来建立安全的虚拟私有网络(VPN),以增加网络传输的安全性和保密性。

在本文中,我们将一步一步地回答关于Windows自带的L2TP over IPsec的配置参数。

一、打开VPN连接设置:首先,打开Windows操作系统的“设置”菜单,点击“网络和Internet”选项,然后进入“VPN”部分。

二、创建新的VPN连接:点击“添加一个VPN连接”选项,然后在弹出的窗口中填入相关配置参数。

1. VPN提供商:请选择“Windows内建”选项,以使用Windows自带的VPN连接方式。

2. 连接名称:填入一个您喜欢的可以唯一标识该VPN连接的名称,例如“公司VPN”或“个人VPN”。

3. 服务器名称或地址:在此处填写VPN服务器的名称或IP地址。

您可以从VPN服务提供商或网络管理员那里获取这些信息。

4. VPN类型:请选择“使用L2TP/IPsec建立VPN连接”。

三、配置IPsec相关参数:点击“IPsec设置”选项,进入IPsec相关参数的设置页面。

1. 连接安全性:选择“需要加密”以确保连接的安全性。

2. 使用预共享密钥进行连接:选择“是”,并在“预共享密钥”文本框中填入与VPN服务器共享的预共享密钥。

预共享密钥是通过VPN提供商或网络管理员提供的安全口令,用于验证连接的身份。

3. 密码算法:选择您希望使用的加密算法。

Windows操作系统支持多种不同的算法,例如DES、3DES、AES等。

四、配置L2TP相关参数:点击“L2TP设置”选项,进入L2TP相关参数的设置页面。

l2tp over ipsec mtu损耗

l2tp over ipsec mtu损耗

L2TP over IPSec(Layer 2 Tunneling Protocol over Internet Protocol Security)是一种网络通信协议,用于在互联网上建立安全的虚拟专用网络(VPN)连接。

在使用 L2TP over IPSec 协议时,MTU(Maximum Transmission Unit,最大传输单元)值可能会发生损耗,从而影响网络性能。

当数据包通过 L2TP 和 IPSec 隧道传输时,会增加额外的头部开销,这可能导致数据包的大小超过网络设备的 MTU 值。

如果网络设备的 MTU 值较小,它可能无法处理较大的数据包,从而导致数据包的拆分和重组,这会增加网络延迟和丢包的风险。

为了解决这个问题,可以考虑调整网络设备的 MTU 值,以适应 L2TP over IPSec 协议的需求。

具体的调整方法可能因网络设备和网络环境而异,建议参考设备的文档进行操作。

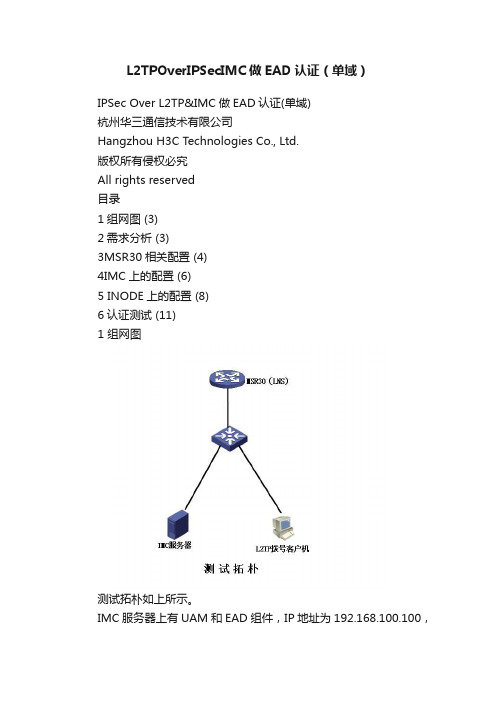

L2TPOverIPSecIMC做EAD认证(单域)

L2TPOverIPSecIMC做EAD认证(单域)IPSec Over L2TP&IMC做EAD认证(单域)杭州华三通信技术有限公司Hangzhou H3C Technologies Co., Ltd.版权所有侵权必究All rights reserved目录1组网图 (3)2需求分析 (3)3MSR30相关配置 (4)4IMC上的配置 (6)5 INODE上的配置 (8)6认证测试 (11)1 组网图测试拓朴如上所示。

IMC服务器上有UAM和EAD组件,IP地址为192.168.100.100,MSR30路由器内网口IP为192.168.100.1,.测试客户机的IP为192.168.100.10,所有设备都能互通。

需求:客户机在拨入MSR30时,在IMC服务器上做认证,并且进行安全检查;在L2TP隧道里传输的数据需要被IPSec加密。

2 需求分析根据用户的需求,我们需要做如下考虑:1.配置L2TP时,认证需要送到radius服务器上去做,MSR是V5平台,需要启用授权2.由于要做EAD认证,而EAD认证有一个前题,就是用户必须是在线用户,IMC维持在线用户的条件是有计费报文,这要求MSR路由器发送计费报文3.用户需要加密L2TP的数据,需要专用客户端iNode的支持4.由于客户机端的IP是不固定的,所以在配置IPSec时无法配置感兴趣流的ACL,所以使用模板方式的IPSec策略3 MSR30相关配置:即然有了思路,我们就可以配置路由器了,MSR30路由器配置如下:#l2tp enable //启用L2TP#ike local-name server //指定IKE协商时的本端网关的名字#domain default enable //使能为默认域#radius scheme h3c //创建radius方案server-type extended //由于要做EAD,这里一定是扩展协议primary authentication 192.168.100.100 //认证服务器primary accounting 192.168.100.100 //计费服务器key authentication 123 //认证的Keykey accounting 123 //计费的Keyuser-name-format without-domain //上传的认证用户名不带域名accounting-on enable#domain //配置域authentication ppp radius-scheme h3c //绑定radius认证方案authorization ppp radius-scheme h3c //绑定radius授权方案accounting ppp radius-scheme h3c //绑定radius计费方案ip pool 0 172.16.255.51 172.16.255.200 //创建给L2TP用户的地址池#ike peer server //创建ike peerexchange-mode aggressive //IKE协议模式为野蛮模式pre-shared-key simple h3c //共享key为h3cid-type name //选择名字作为ike协商过程中使用的IDremote-name client //指定IKE协商时对端的名字为client#ipsec proposal 1 //创建IPsec提议#ipsec policy-template h3c 1 //创建IPSec策略ike-peer serverproposal 1#ipsec policy ipsecpolicy1 1 isakmp template h3c//创建模板方式的IPSec策略#l2tp-group 1 //创建L2TP组undo tunnel authentication //tunnel不需要认证mandatory-lcp //允许进行LCP重新协商allow l2tp virtual-template 0 //将L2TP组1作为缺省的L2TP 组,接受任何对端发起的L2TP通道连接请求,并根据virtual-template0创建virtual-access接口#interface Virtual-T emplate0 //创建虚拟接口模板0ppp authentication-mode pap //L2TP用户认证模式为PAPremote address pool 0 //使用pool 0给L2TP用户分地址ip address 172.16.255.1 255.255.255.0 //配置虚拟接口的IP # interface GigabitEthernet0/0port link-mode routeip address 192.168.100.1 255.255.255.0ipsec policy ipsecpolicy1 //应用IPSec策略4 IMC上的配置:4.1:添加接入设备:4.2:创建安全策略:4.3:创建服务配置:4.4:开户:5.1:基本配置:5.2:l2tp的配置:5.3.IPSec的配置:5.4.IKE的配置6 认证测试:总结:最后测试结果是成功的。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

qu

int s 0/2/0

shutdown

local-user admin

password simple admin

service-type ppp

qu

l2tp enable

l2tp group 1

start l2tp ip 34.34.34.4 fullusername admin

silent-int s 0/2/2

silent-int virtual-template 1

------------------------------------------------

r2

ospf 100 route-id 2.2.2.2

area 0

network 0.0.0.0 0.0.0.0

dialer bundle 1

int vlan 1

pppoe-client dial-bundle-number 1

ospf 100 route-id 1.1.1.1

area 0

network 0.0.0.0 0.0.0.0

int lo 10

ip add 192.168.0.1 32

r1

dialer-rule 1 ip permit

int dialer 1

ip add ppp-negotiate

ppp chap user admin

ppp chap password simple admin

dialer user admin

dialer-group 1

r3

local-user admin

password simple admin

service-type ppp

qu

int virtual-template 1

ip add 202.102.192.254 24

ppp authentication-mode chap

remote address pool 1

int lo 10

ip add 192.168.1.1 32

ospf 100 route-id 4.4.4.4

area 0

network 10.0.0.0 0.0.0.255

network 192.168.1.0 0.0.0.255

qu

ike peer dl_lac

pre-shared-key simple admin_1

r4

sysname LNS

local-user admin

password simple admin

service-type ppp

domain system

ip pool 1 10.0.0.10 10.0.0.20

qu

int virtual-tempalte 1

ip add 10.0.0.254 24

tunnel password simple admin

int virtual-template 1

ppp au chap

acl number 3000

rule permit ip sou 23.23.23.2 0des 34.34.34.4 0

ike peer peer

pre-shared-key admin_1

调试

te m

te de

debu-peer peer

proposal peer

security acl 3000

int s 0/2/2

ipsec policy peer

qu

int vlan 1

pppoe-server bind virtual-template 1

----------------------------------------------------------------------

domain system

ip pool 1 202.102.192.10 202.102.192.20

int e 0/1/0

pppoe-server bind virtual-template 1

ospf 100 route-id 3.3.3.3

network 0.0.0.0 0.0.0.0

ppp authentication-mode chap

remote address pool1

l2tp enable

l2tp-group 1

allow l2tp virtual-template 1

tunnel password simple admin

ip route-static 0.0.0.0 0.0.0.0 s 0/2/0

exchange-mode aggressive

id-type name

remote-address 34.34.34.4

remote-name lns

qu

ike local-name kh_lac

ipsec proposal peer

ipsec policy peer 10 isakmp

remote-name dl_lac

exchange-mode aggressive

id-type name

qu

ike peer kh_lac

pre-shared-key admin_2

remote-name kh_lac

exchange-mode aggresive

id-type name

qu

ike local-name lns

ipsec proposal peer

ipsec policy-template dl_lac 10

ike-peer dl_lac

proposal peer

qu

ipsec policy-template kh_lac 10

ike-peer kh_lac

proposal peer

qu

ipsec policy peer 10 isakmp template dl_lac

ipsec policy peer 20 isakmp template kh_lac

int s0/2/0

ipsec policy peer

----------------------------------------------------------------