吉大自考计算机安全技术

自考计算机网络安全课后习题答案

计算机网络安全(自学考试4751)课后答案1.计算机网络面临的典型威胁窃听、重传、伪造、篡改、非授权访问、拒绝服务攻击、行为否认、旁路控制、电磁/射频截获、人员疏忽。

2.计算机网络的脆弱性互联网具有不安全性、操作系统存在安全问题、数据的安全问题、传输线路安全问题、网络安全管理问题。

3.计算机网络安全目标XX性、完整性、可用性、不可否认性、可控性4.计算机网络安全层次物理安全、逻辑安全、操作系统安全、联网安全5.PPDR包括Policy、Protection Detection Response四个部分。

防护、检测和响应组成了一个完整的、动态的安全循环。

在整个安全策略的控制和指导下,综合运用防护工具和检测工具掌握系统的安全状态,然后通过适当的响应将网络系统调整到最安全或风险最低的状态,构成一个动态的安全防X体系。

6.网络安全技术包括物理安全措施、数据传输安全技术、内外网隔离技术、入侵检测技术、访问控制技术、审计技术、安全性检测技术、防病毒技术、备份技术、终端安全技术7.网络安全管理的主要内容:网络安全管理的法律法规、计算机网络安全评价标准。

8.网络安全技术的发展趋势:物理隔离、逻辑隔离、防御来自网络的攻击、防御来自网络的病毒、身份认证、加密通信和VPN、入侵检测和主动防御、网管审计和取证。

9.物理安全包括机房环境安全、通信线路安全、设备安全、电源安全10.机房安全要求:场地选择、防火、内部装修、供配电、空调、火灾报警及消防设施、防水、防静电、防雷击、防鼠害、防电磁泄露。

11.保障通信线路安全的技术措施:屏蔽电缆、高技术加压电缆、警报系统、局域PBX。

12.防止电磁辐射措施:屏蔽、滤波、隔离、接地13.信息存储安全管理:四防垂直放置、严格管理硬盘数据、介质管理落实到人、介质备份分别放置、打印介质视同管理、超期数据清除、废弃介质销毁、长期数据转存。

14.密码学三个阶段:古代、古典、近代15.密钥:参与密码变换的参数16.加密算法:将明文变换为密文的变换函数17.明文是作为加密输入的原始信息、密文是明文经加密变换后的结果18.加密体制:单钥密码体制、双钥密码体制19.认证技术可解决消息完整性、身份认证、消息序号及时间,其分层模型:安全管理协议、认证体制、密码体制20.常用的数据加密方式:链路、节点、端到端21.PKI:是一个用公钥密码算法原理和技术来提供安全服务的通用型基础平台,用户可以利用PKI平台提供的安全服务进行安全通信,其采用的标准密钥管理规则能为所有应用透明地提供加密和数据签名等服务所需的密钥和证书管理。

吉林大学自考专业设置

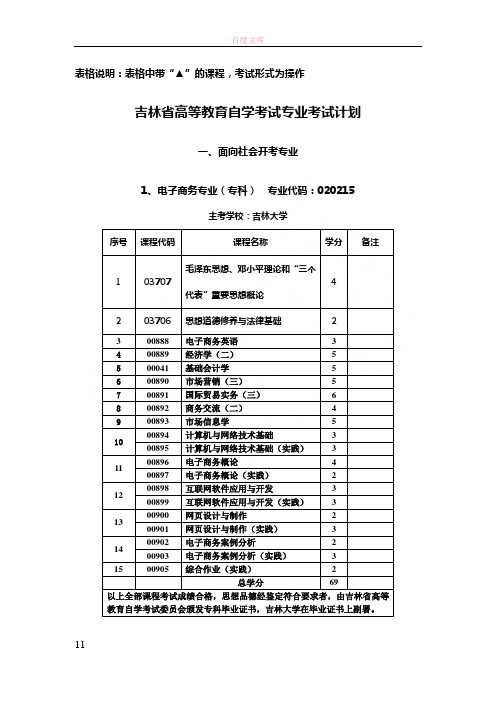

表格说明:表格中带“▲”的课程,考试形式为操作吉林省高等教育自学考试专业考试计划一、面向社会开考专业1、电子商务专业(专科)专业代码:020215主考学校:吉林大学序号课程代码课程名称学分备注103707毛泽东思想、邓小平理论和“三个代表”重要思想概论4203706思想道德修养与法律基础2300888电子商务英语34 00889经济学(二)55 00041基础会计学56 00890市场营销(三)57 00891国际贸易实务(三)68 00892商务交流(二)49 00893市场信息学51000894计算机与网络技术基础3 00895计算机与网络技术基础(实践)311 00896电子商务概论4 00897电子商务概论(实践)212 00898互联网软件应用与开发3 00899互联网软件应用与开发(实践)313 00900网页设计与制作2 00901网页设计与制作(实践)314 00902电子商务案例分析2 00903电子商务案例分析(实践)31500905综合作业(实践)2总学分69以上全部课程考试成绩合格,思想品德经鉴定符合要求者,由吉林省高等教育自学考试委员会颁发专科毕业证书,吉林大学在毕业证书上副署。

2、物流管理专业(专科) 专业代码:020228序号 课程代码 课程名称学分 备注 1 03707 毛泽东思想、邓小平理论和“三个代表”重要思想概论 42 03706 思想道德修养与法律基础 23 05361 物流数学 64 00018 计算机应用基础 2 00019 计算机应用基础(实践) 25 05362 物流英语 76 05363 物流基础 5 证书课程7 05364 物流企业会计 58 05365 物流信息技术 4 证书课程 05366 物流信息技术(实践) 39 05367 物流案例与实践(一) 4 证书课程 10 05368 库存管理(一) 5 证书课程 11 05369 采购与供应管理(一) 5 证书课程 12 05370 运输管理(一) 5 证书课程 13 05371 仓储管理(一) 5 证书课程14 05372 国际物流导论4 总学分68 1 03365 物流运输管理 5 获得初级证书者加考课程 2 06997 物流运作实务 5 303995物流经济地理5以上全部课程考试成绩合格,思想品德经鉴定符合要求者,由吉林省高等教育自学考试委员会颁发专科毕业证书,吉林大学在毕业证书上副署。

自考计算机网络安全试题及答案

全国2009年4月自学考试计算机网络安全试题一、单项选择题(本大题共15小题,每小题2分,共30分)1.拒绝服务攻击是对计算机网络的哪种安全属性的破坏(C)A.保密性B.完整性C.可用性D.不可否认性2.在P2DR(PPDR)模型中,作为整个计算机网络系统安全行为准则的是(A)A.Policy(安全策略)B.Protection(防护)C.Detection(检测)D.Response(响应)3.电源对用电设备的潜在威胁是脉动、噪声和(C)A.造成设备过热B.影响设备接地C.电磁干扰D.火灾4.计算机机房的安全等级分为(B)A.A类和B类2个基本类别B.A类、B类和C类3个基本类别C. A类、B类、C类和D类4个基本类别D. A类、B类、C类、D类和E类5个基本类别5.DES加密算法的密文分组长度和有效密钥长度分别是(B)A.56bit,128bitB.64bit,56bitC.64bit,64bitD.64bit,128bit6.下面关于双钥密码体制的说法中,错误的是(D)A.可以公开加密密钥B.密钥管理问题比较简单C.可以用于数字签名D.加解密处理速度快7.下面关于个人防火墙特点的说法中,错误的是(C)A.个人防火墙可以抵挡外部攻击B.个人防火墙能够隐蔽个人计算机的IP地址等信息C.个人防火墙既可以对单机提供保护,也可以对网络提供保护D.个人防火墙占用一定的系统资源8.下面关于防火墙的说法中,正确的是(D)A.防火墙不会降低计算机网络系统的性能B.防火墙可以解决来自内部网络的攻击C.防火墙可以阻止感染病毒文件的传送D.防火墙对绕过防火墙的访问和攻击无能为力9.下列说法中,属于防火墙代理技术缺点的是(B)A.代理不易于配置B.处理速度较慢C.代理不能生成各项记录D.代理不能过滤数据内容10.量化分析方法常用于(D)A.神经网络检测技术B.基因算法检测技术C.误用检测技术D.异常检测技术11.下面关于分布式入侵检测系统特点的说法中,错误的是(B)A.检测范围大B.检测准确度低C.检测效率高D.可以协调响应措施12.在计算机病毒检测手段中,下面关于特征代码法的表述,错误的是(D)A.随着病毒种类增多,检测时间变长B.可以识别病毒名称C.误报率低D.可以检测出多态型病毒13.下面关于计算机病毒的说法中,错误的是(A)A.计算机病毒只存在于文件中B.计算机病毒具有传染性C.计算机病毒能自我复制D.计算机病毒是一种人为编制的程序14.下面关于信息型漏洞探测技术特点的说法中,正确的是(A)A.不会对探测目标产生破坏性影响B.不能应用于各类计算机网路安全漏洞扫描软件C.对所有漏洞存在与否可以给出确定性结论D.是一种直接探测技术15.在进行计算机网路安全设计、规划时,不合理的是(A)A.只考虑安全的原则B.易操作性原则C.适应性、灵活性原则D.多重保护原则二、填空题(本大题共10小题,每小题2分,共20分)16. 计算机网络安全应达到的目标是: _保密性_、完整性、可用性、不可否认性和可控性。

自考《03142互联网及其应用》_练习题集及答案解析_第7章_计算机网络安全及管理技术

练习题集第7章计算机网络安全及管理技术1.名词解释(1)PKI;(2)防火墙;(3)网络代理;(4)拒绝服务攻击;(5)LDAP。

2.填空题(1)802.1X系统由、和 3个实体组成。

(2)网络管理的主要任务分为、、、、、和 7个方面。

(3)对MIB值的存放有和两种方式。

(4)常用的负载均衡技术有、、、和 5种方式。

3.选择题(1)在路由器上,通过访问列表对进出内部网的IP地址进行限制的技术,从技术特点上更类似于()。

A)网络层防火墙B)应用层防火墙C)代理服务器D)A、B、C都不是(2)操作目录数据库的语言称为()。

A)DIT B)RDN C)LDIF D)SQL4.简答题(1)防火墙技术分为哪两种?试分析它们的优缺点。

(2)简述防火墙与入侵检测系统的区别。

(3)请绘出远程访问系统模型。

(4)简要分析RADIUS与TACACS+的主要区别。

(5)请绘出SNMP v1的网络管理模型,并简述其中各部分的功能。

(6)请绘出3大主流存储技术的模型图,并分析他们的特点。

5.案例分析在互联网上,IP地址是一种有限的资源,对于一个企业来说申请大量的合法IP地址是不可能的,而随着企业的发展,企业内部需要上网计算机数越来越多,出现IP地址不够用的问题。

那么怎样来解决企业内部IP地址不够的问题?练习题集参考答案及解析第7章计算机网络安全及管理技术1.名词解释(1)PKI;答:PKI(公钥基础设施)利用公钥理论和技术建立的提供信息安全服务的基础设施,是CA认证、数字证书、数字签名以及相关安全应用组件模块的集合。

作为一种技术体系,PKI可以作为支持认证完整性、机密性和不可否认性的技术基础,从技术上解决网上身份认证、信息完整性和抗抵賴等安全问题,为网络应用提供可靠地安全保障。

作为提供信息安全服务的公共基础设施,PKI是目前公认的保障网络安全的最佳体系。

(2)防火墙;答:防火墙是一个位于局域网和外网之间,或计算机和它所接的网络之间执行访问控制策略的一个或一组软硬件设备。

自考计算机网络安全复习资料(第三章 信息加密与PKI)

主要包括认证机构CA、证书库、密钥备份、证书作废处理系统和PKI应用接口系统等。①认证机构CA②证书库③证书撤销④密钥备份和恢复⑤自动更新密钥⑥密钥历史档案⑦交叉认证⑧不可否认性⑨时间戳⑩客户端软件

12、通过学习,你认为密码技术在网络安全实践中还有哪些应用领域?举例说明。(P76)

4、选择凯撒(Caesar)密码系统的密钥k=6。若明文为caesar,密文是什么。密文应为:igkygx

5、DES加密过程有几个基本步骤?试分析其安全性能。

加密过程可表示为:DES(m)IP-1?T16?T15……T2?T1?IP(m)

DES:输入-64bit明文数据-初始置换IP-乘积变换(在密钥控制下16次迭代)-逆初始置换IP-1-64bit密文数据

8、试简述解决网络数据加密的三种方式。(P75)

常见的网络数据加密方式有:①链路加密:对网络中两个相邻节点之间传输的数据进行加密保护。②节点加密:指在信息传输路过的节点处进行解密和加密。③端到端加密:指对一对用户之间的数据连续的提供保护。

9、认证的目的是什么,试简述其相互间的区别。(P77)

认证的三个目的:一是消息完整性认证,即验证信息在传送或存储过程中是否被篡改;二是身份认证,即验证消息的收发者是否持有正确的身份认证符;三是消息的序号和操作时间等的认证,其目的是防止消息重放或延迟等攻击。

10、什么是PKI?其用途有哪些?(P83)

PKI是一个用公钥密码算法原理和技术来提供安全服务的通用型基础平台,用户可利用PKI平台提供的安全服务进行安全通信。PKI采用标准的密钥管理规则,能够为所有应用透明地提供采用加密和数字签名等密码服务所需要的密钥和证书管理。

信息加密技术是利用密码学的原理与方法对传输数据提供保护的手段,它以数学计算为基础,信息论和复杂性理论是其两个重要组成部分。加密体制的分类:从原理上可分为两大类:即单钥或对称密码体制(代表算法:DES算法,IDEA算法)和双钥或非对称密码体制(代表算法:RSA算示,ElGamal算法)。

吉大《计算机应用基础》试题及答案

吉大《计算机应用基础》试题及答案在当今数字化的时代,计算机应用基础已经成为每个人都需要掌握的重要知识和技能。

吉林大学的《计算机应用基础》课程为学生提供了系统的学习和实践机会,下面我们就来看看这门课程的一些典型试题以及对应的答案。

一、选择题1、世界上第一台电子计算机诞生于()A 1946 年B 1956 年C 1966 年D 1976 年答案:A解析:1946 年,世界上第一台电子计算机 ENIAC 在美国宾夕法尼亚大学诞生。

2、计算机能够直接识别和执行的语言是()A 机器语言B 汇编语言C 高级语言D 面向对象语言答案:A机器语言是计算机唯一能够直接识别和执行的语言,它由二进制代码组成。

汇编语言和高级语言都需要经过编译或解释才能被计算机执行。

3、在 Windows 操作系统中,切换中英文输入法的快捷键是()A Ctrl + ShiftB Ctrl +空格C Alt + ShiftD Alt +空格答案:BCtrl +空格可以在中英文输入法之间快速切换。

4、在 Word 中,若要将文档中选定的文本内容设置为斜体,应单击“格式”工具栏上的()按钮。

A “B”B “I”C “U”D “A”答案:B“I”按钮表示斜体。

5、在 Excel 中,计算平均值的函数是()A SUMB AVERAGEC COUNTD MAX答案:BAVERAGE 函数用于计算平均值。

二、填空题1、计算机系统由_____和_____两大部分组成。

答案:硬件系统、软件系统硬件系统是计算机的物理设备,软件系统是计算机运行所需的程序和数据。

2、内存分为_____和_____。

答案:随机存储器(RAM)、只读存储器(ROM)RAM 中的数据在断电后会丢失,ROM 中的数据则不会。

3、在 Internet 中,IP 地址由_____位二进制数组成。

答案:32IP 地址是网络中计算机的标识,通常以点分十进制表示。

4、在PowerPoint 中,幻灯片的放映方式有_____、_____和_____。

4751自考计算机网络安全复习资料、预测卷、历年简答题

二、领会 1、机房安全等级划分标准 P.41 答:机房的安全等级分为 A 类、B 类和 C 类三个基本类别。 A 类:对计算机机房的安全有严格的要求,有完善的计算机机房安全措施。 B 类:对计算机机房的安全有较严格的要求,有较完善的计算机机房安全措施。 C 类:对计算机机房的安全有基本的要求,有基本的计算机机房安全措施。

3、认证技术的分层模型 P.77 答:认证技术分为三个层次: ①安全管理协议。主要任务是在安全体制的支持下,建立、强化和实施整个网络系统的 安全策略。典型的安全管理协议有公用管理信息协议(CMIP)、简单网络管理协议(SNMP)

-3-

和分布式安全管理协议(DSM)。 ②认证体制。在安全管理协议的控制和密码体制的支持下,完成各种认证功能。典型的

二、领会 1、单钥密码体制与双钥密码体制的区别 P.61 答:①单钥密码体制的加密密钥和解密密钥相同,从一个可以推出另外一个;双钥密码

体制的原理是加密密钥与解密密钥不同,从一个难以推出另一个。②单钥密码体制基于代替 和换位方法;双钥密码算法基于数学问题求解的困难性。③单钥密码体制是对称密码体制; 双钥密码体制是非对称密码体制。

为提高电子设备的抗干扰能力,除在芯片、部件上提高抗干扰能力外,主要的措施有屏 蔽、隔离、滤波、吸波及接地等,其中屏蔽是应用最多的方法。

4、机房供电的要求和方式 P.53 答:对机房安全供电的方式分为三类: 一类供电:需建立不间断供电系统。 二类供电:需建立带备用的供电系统。 三类供电:按一般用户供电考虑。 对机房安全供电的要求 P.53

自考计算机网络安全试题

自考计算机网络安全试题

1. 计算机网络安全的定义是什么?

2. 什么是加密?它在网络安全中的作用是什么?

3. 什么是数字证书?为什么数字证书在网络通信中很重要?

4. 描述一下防火墙的工作原理及其在网络安全中的作用。

5. 什么是入侵检测系统(IDS)?它是如何检测网络入侵的?

6. 什么是网络钓鱼?提供几个防止网络钓鱼的方法。

7. 列举几种常见的网络攻击类型,并且简要解释每种攻击的特点。

8. 描述一下网络安全策略中常用的认证和授权方法。

9. 简要描述一下公钥基础设施(PKI)。

10. 什么是虚拟专用网络(VPN)?它在网络安全中的作用是什么?

11. 什么是数据包过滤?它在网络安全中的应用有哪些?

12. 描述一下常见的恶意软件类型,以及如何防止恶意软件感染。

13. 描述一下网络安全事件响应的流程。

14. 什么是多因素身份验证?为什么多因素身份验证在网络安全中很重要?

15. 什么是拒绝服务攻击(DDoS)?提供一些对抗拒绝服务攻击的方法。

16. 描述一下网络安全评估和风险管理的方法。

17. 什么是安全套接层(SSL)和传输层安全(TLS)?它们在网络安全中的作用是什么?

18. 简要介绍一下网络安全法律和法规。

19. 描述一下密码学中常用的加密算法,以及它们的特点和应

用场景。

20. 什么是黑客?他们的行为对网络安全有哪些威胁?提供一些防御黑客攻击的方法。

全国自考(计算机网络安全)-试卷1

全国自考(计算机网络安全)-试卷1(总分:66.00,做题时间:90分钟)一、单项选择题(总题数:15,分数:30.00)1.下列说法中,属于防火墙代理技术优点的是 ( )(分数:2.00)A.易于配置√B.对用户透明C.可以保证免受所有协议弱点的限制D.可以改进底层协议的安全性解析:解析:代理的优点:易于配置;代理能生成各项记录;代理能灵活、完全地控制进出流量、内容;能为用户提供透明的加密机制;可以方便地与其他安全手段集成。

代理的缺点:代理速度较路由器慢;代理对用户不透明;对于每项服务代理可能要求不同的服务器;代理服务不能保证免受所有协议弱点的限制;代理不能改进底层协议的安全性。

2.下列说法中,属于异常检测特点的是 ( )(分数:2.00)A.用户的行为是不可预测的B.异常检测会无法适应用户行为的变化C.异常检测无法发现未知的攻击方法D.异常检测可以发现未知的攻击方法√解析:解析:异常检测基于一个假设:用户的行为是可预测的、遵循一致性模式的,且随着用户事件的增加,异常检测会适应用户行为的变化。

异常检测可发现未知的攻击方法,但对于给定的度量集能否完备到表示所有的异常行为仍需要深入研究。

3.下列有关防火墙的叙述错误的是 ( )(分数:2.00)A.防火墙的本意是指古代人们在住所之内修建的墙,可以在火灾发生时及时将其熄灭√B.防火墙可以阻断来自外部网络对内部网络的威胁和入侵C.防火墙包括硬件和软件D.防火墙可以对两个网络之间的通信进行控制解析:解析:防火墙的本意是指古时候人们在住所之间修建的墙,这道墙可以在发生火灾时防止火势蔓延到其他住所。

在计算机网络上,防火墙的作用是阻断来自外部网络对内部网络的威胁和入侵。

防火墙是位于被保护网络和外部网络之间执行访问控制策略的一个或一组系统,包括硬件和软件。

它对两个网络之间的通信进行控制,以达到保护内部网络系统安全的目的。

4.从20世纪90年代到现在,入侵检测系统的研发在___________和分布式两个方向取得了长足的进展。

【专业介绍】信息安全技术专业介绍

【专业介绍】信息安全技术专业介绍信息安全技术专业介绍一、专业概述专业名称:信息安全技术专业代码:590208面向IT行业,培养拥护党的基本路线,德、智、体、美全面发展,具有与本专业相适应的文化水平和良好的职业道德,掌握信息安全基础理论,能熟练的配置防火墙和网络操作系统、有丰富的计算机病毒防范能力,具有较强的操作技能,具备现代企业信息安全管理专门知识与能力,能胜任信息安全管理以及信息系统维护工作,能快速跟踪计算机及网络新技术,在生产、建设、管理、服务等第一线工作的技能型应用人才。

毕业分配后具备获得中软公司信息安全认证和CIW国际信息安全认证的能力。

信息安全技术专业介绍二、培养目标信息安全技术专业培养拥护党的基本路线,适应新型工业化道路下企事业单位计算机管理、应用、维护第一线需要的,德、智、体、美全面发展的,具有创新精神、实践能力和可持续发展能力,掌握计算机基础知识和信息安全技术的知识,具备信息安全系统和信息安全产品的使用及维护的技能,能够从事计算机病毒防治及数据恢复、安全网站的设计和构建、操作系统的安全检测与加固、信息安全软硬件产品的部署配置及销售、网络安全管理和维护等工作的高素质、高技能人才。

信息安全技术专业介绍三、培养要求信息安全技术专业是培养面向信息安全技术(网络与信息安全方向)领域,适应企业生产、建设、服务、管理第一线的需要,培养具有基本专业技术理论知识和应用能力,具有良好的职业素养、敬业与团队合作精神,重点掌握信息安全的基本理论、基本知识、基本技能及综合应用方法;熟悉国家信息安全管理的政策和法律法规;了解信息安全的发展动向和新技术;具有良好的职业道德、敬业与创新精神的优秀高端技能型专门人才。

文章来源于长春工业大学自考网http://转载请注明出处信息安全技术专业介绍四、主要课程计算机网络基础、操作系统安全配置与管理、网站建设与安全防御、计算机病毒技术与防治、网络攻击与防御、信息安全工程设计与集成、信息安全管理、数据恢复与容灾、信息安全检测与评估。

吉林大学计算机考研科目

吉林大学计算机考研科目一、公共课1.英语(410分):英语是考研的必考科目之一、主要考察考生的英语听、说、读、写能力。

2.政治(150分):政治考试主要考察考生的政治理论基础知识和政治分析和判断能力。

3.数学一(150分):数学一主要考察考生对高等数学、线性代数和概率统计的理解和掌握程度。

4.数学二(150分):数学二主要考察考生对高等数学、线性代数和数学分析的理解和掌握程度。

5.综合知识(200分):综合知识考试主要考察考生的综合分析和综合判断能力,内容涉及哲学、经济学、外国语、物理学等多个学科。

二、专业课专业课的考试科目根据不同的方向而有所不同。

吉林大学计算机学院计算机考研的主要方向有软件工程、计算机应用技术、计算机系统结构和计算机科学与技术。

以下是各个方向的专业课科目介绍:1.软件工程方向:-软件工程基础:考察考生对软件工程基本概念、原理和方法的理解和应用能力。

-软件需求工程:考察考生对软件需求获取、分析和规格化的理解和应用能力。

-软件构造与测试:考察考生对软件构造和软件测试方法的理解和应用能力。

-软件过程管理:考察考生对软件项目管理和软件过程改进的理解和应用能力。

-软件开发环境:考察考生对软件开发环境的理解和应用能力。

2.计算机应用技术方向:-数据结构与算法:考察考生对基本数据结构和算法的理解和应用能力。

-计算机网络:考察考生对计算机网络体系结构和协议的理解和应用能力。

-数据库系统:考察考生对数据库系统原理和数据库设计的理解和应用能力。

- Web技术:考察考生对Web开发技术和Web应用的理解和应用能力。

-图形图像处理:考察考生对图形图像处理基本概念和原理的理解和应用能力。

3.计算机系统结构方向:-计算机组成原理:考察考生对计算机组成原理和计算机指令系统的理解和应用能力。

-操作系统:考察考生对操作系统的原理和设计的理解和应用能力。

-并行与分布式计算:考察考生对并行计算和分布式计算的理解和应用能力。

自考大专计算机专业科目

自考大专计算机专业科目随着科技的不断发展和进步,有越来越多的人开始参加自考大专课程,其中计算机专业尤其受欢迎。

自考大专计算机专业要求学生掌握的基础知识有哪些?首先,自考大专计算机专业要求学生掌握计算机网络知识。

计算机网络又称作计算机网络,它是使用通信技术在多台计算机之间建立联系,使之能互相通讯、共享信息的系统。

学习计算机网络要求学生了解相关的网络技术,熟悉网络拓扑结构,熟练运用TCP/IP协议,熟悉常用的网络安全技术,掌握一定的分布式系统、网络管理理论知识。

其次,自考大专计算机专业要求学生掌握程序设计的基础知识。

程序设计是一种按照特定的语言编写让计算机能够识别并完成指定任务的过程。

学习程序设计,就要求学生掌握结构化程序设计、算法分析与设计、程序设计语言(如C语言)及其语法等知识。

此外,自考大专计算机专业还要求学生掌握数据库的知识。

数据库是保存大量数据的关系型数据库系统,它是多种应用技术的结合体,包括数据结构、数据库管理、网络和多媒体技术。

学习数据库知识,需要学生掌握数据库的设计原理、数据库管理系统操作、SQL语言等知识,并能够熟练应用。

此外,还要求学生掌握操作系统、编程语言、计算机图形学、计算机辅助设计、数字图像处理、计算机虚拟现实和图形技术,以及计算机软件、硬件及网络技术等知识。

自考大专计算机专业科目要求学生掌握的基础知识包括计算机网络知识、程序设计的基础知识、数据库知识、操作系统、编程语言、计算机图形学、计算机辅助设计、数字图像处理、计算机虚拟现实和图形技术、计算机软件、硬件及网络技术等。

自考大专计算机专业学习需要具备时间管理能力,认真细致。

通过学习自考大专计算机专业科目,学生可以深入了解计算机科学、技术,为今后的职场生涯提供坚实的基础。

2023年自考专业(计算机网络)《计算机网络安全》考试全真模拟易错、难点精编⑴(答案参考)试卷号:4

2023年自考专业(计算机网络)《计算机网络安全》考试全真模拟易错、难点精编⑴(答案参考)(图片大小可自由调整)一.全考点综合测验(共50题)1.【单选题】对现代网络信息系统的保护内容主要包括保护和()。

A.检测、响应、审计B.检测、响应、恢复C.加密、检测、响应D.认证、响应、恢复正确答案:B2.【单选题】入侵检测是一门新兴的安全技术,是作为继()之后的第二层安全防护措施。

A.路由器B.防火墙C.交换机D.服务器正确答案:B3.【单选题】单钥密码系统的保密性主要取决于()。

A.密钥的安全性B.密文的安全性C.明文的安全性D.加密算法的安全性正确答案:A4.【单选题】数字证书不包括()。

A.颁发机构名称B.证书持有者的私有秘钥信息C.证书有效期D.CA签发证书时所使用的签名算法正确答案:B5.【单选题】在进行计算机网路安全设计、规划时,不合理的是()。

A.只考虑安全的原则B.易操作性原则C.适应性、灵活性原则D.多重保护原则正确答案:A6.【单选题】下列说法中,属于防火墙代理技术缺点的是()。

A.代理不易于配置B.处理速度较慢C.代理不能生成各项记录D.代理不能过滤数据内容正确答案:B7.【单选题】下面不是计算机网络面临的主要威胁的是()。

A.恶意程序威胁B.计算机软件面临威胁C.计算机网络实体面临威胁D.计算机网络系统面临威胁正确答案:B8.【单选题】()的目的是发现目标系统中存在的安全隐患,分析所使用的安全机制是否能够保证系统的机密性、完整性和可用性。

A.漏洞分析B.入侵检测C.安全评估D.端口扫描正确答案:A9.【单选题】根据美国联邦调查局的评估,80%的攻击和入侵来自()。

A.接入网B.企业内部网C.公用IP 网D.个人网正确答案:B10.【单选题】下面关于防火墙的说法中,正确的是()。

A.防火墙不会降低计算机网络系统的性能B.防火墙可以解决来自内部网络的攻击C.防火墙可以阻止感染病毒文件的传送D.防火墙对绕过防火墙的访问和攻击无能为力正确答案:D11.【单选题】1988年11月发生了互联网络蠕虫事件,该蠕虫的编写者是()。

2023年自考专业(计算机网络)计算机网络安全考试真题及答案16

2023年自考专业(计算机网络)计算机网络安全考试真题及答案一、单项选择题(本大题共15小题,每小题2分,共30分)在每小题列出的四个备选项中只有一个是符合题目要求的,请将其代码填写在题后的括号内。

错选、多选或未选均无分。

1、计算机网络平安的目标不包括()A.保密性B.不行否认性C.免疫性D.完整性2、PPDR模型中的D代表的含义是()Λ.检测B.响应C.关系D.平安3、机房中的三度不包括()A.温度B.湿度C.可控度D.干净度4、关于A类机房应符合的要求,以下选项不正确的是()A.计算站应设专用牢靠的供电线路B.供电电源设备的容量应具有肯定的余量C.计算站场地宜采纳开放式蓄电池D.计算机系统应选用铜芯电缆5、关于双钥密码体制的正确描述是()A.双钥密码体制中加解密密钥不相同,从一个很难计算出另一个B.双钥密码体制中加密密钥与解密密钥相同,或是实质上等同C.双钥密码体制中加解密密钥虽不相同,但是可以从一个推导出另一个D.双钥密码体制中加解密密钥是否相同可以依据用户要求打算6、CMIP的中文含义为()A.边界网关协议B.公用管理信息协议C.简洁网络管理协议D.分布式平安管理协议7、关于消息认证(如MAC等),下列说法中错误的是()A.消息认证有助于验证发送者的身份B.消息认证有助于验证消息是否被篡改C.当收发者之间存在利害冲突时,采纳消息认证技术可以解决纠纷D.当收发者之间存在利害冲突时,单纯采纳消息认证技术无法彻底解决纠纷8、下列关于网络防火墙说法错误的是()A.网络防火墙不能解决来自内部网络的攻击和平安问题B.网络防火墙能防止受病毒感染的文件的传输C.网络防火墙不能防止策略配置不当或错误配置引起的平安威逼D.网络防火墙不能防止本身平安漏洞的威逼9、若漏洞威逼描述为查看答案。

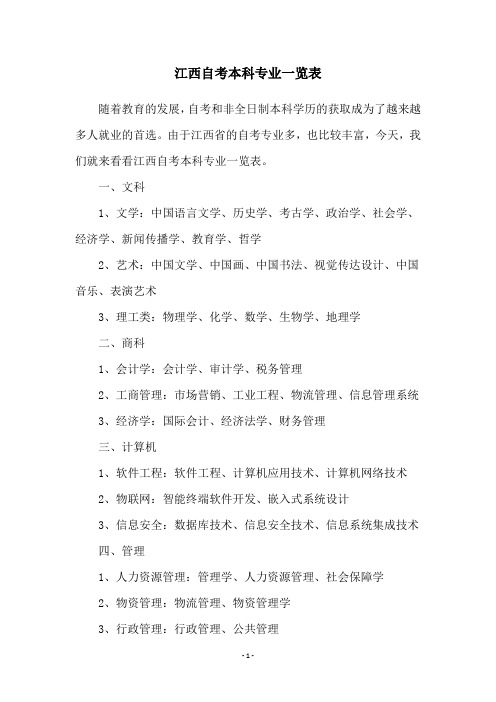

江西自考本科专业一览表

江西自考本科专业一览表随着教育的发展,自考和非全日制本科学历的获取成为了越来越多人就业的首选。

由于江西省的自考专业多,也比较丰富,今天,我们就来看看江西自考本科专业一览表。

一、文科1、文学:中国语言文学、历史学、考古学、政治学、社会学、经济学、新闻传播学、教育学、哲学2、艺术:中国文学、中国画、中国书法、视觉传达设计、中国音乐、表演艺术3、理工类:物理学、化学、数学、生物学、地理学二、商科1、会计学:会计学、审计学、税务管理2、工商管理:市场营销、工业工程、物流管理、信息管理系统3、经济学:国际会计、经济法学、财务管理三、计算机1、软件工程:软件工程、计算机应用技术、计算机网络技术2、物联网:智能终端软件开发、嵌入式系统设计3、信息安全:数据库技术、信息安全技术、信息系统集成技术四、管理1、人力资源管理:管理学、人力资源管理、社会保障学2、物资管理:物流管理、物资管理学3、行政管理:行政管理、公共管理五、医学1、临床医学:临床医学、口腔医学2、药学:药理学、药学、临床药学3、护理学:护理学、护理学(全日制)六、其他1、网络学:电脑应用技术(全日制)、信息安全技术(全日制)2、学前教育:幼儿教育(全日制)3、英语:英语(全日制)江西省的自主招生专业一直都是全国范围内的领头羊,不仅招生专业丰富,就业前景也相当受欢迎,毕业后可以在政府机关、银行、企业、会计事务所等单位从事自己的职业。

考生可以根据自己的兴趣、特长以及就业前景,从上述自考本科专业中挑选适合自己的,为自己未来的就业路谋福!介绍江西自考本科专业一览之后,更需要大家注意的是,在自考本科的学习上要合理安排时间,以及找好自考学习班,做好自己的准备。

为了让自己的学习更加有效的达到预期的成绩,希望大家可以认真研究自考本科专业,选择最适合自己的。

吉林大学22春“计算机科学与技术”《网络与信息安全技术》期末考试高频考点版(带答案)试卷号:4

吉林大学22春“计算机科学与技术”《网络与信息安全技术》期末考试高频考点版(带答案)一.综合考核(共50题)1.网络安全工作的目标包括:()A.信息机密性B.信息完整性C.服务可用性D.可审查性参考答案:ABCD2.对于一个计算机网络来说,依靠防火墙即可以达到对网络内部和外部的安全防护。

()A.错误B.正确参考答案:A3.从理论上说,局域网的拓扑结构应当是指它的物理拓扑结构。

()A.错误B.正确参考答案:A4.以下哪个协议被用于动态分配本地网络内的IP地址()。

A、DHCPB、ARPC、proxy ARPD、IGRP参考答案:AWindows NT和Windows 2000系统能设置为在几次无效登录后锁定帐号,这可以防止()。

A、木马B、暴力攻击C、IP欺骗D、缓存溢出攻击参考答案:B6.使网络服务器中充斥着大量要求回复的信息,消耗带宽,导致网络或系统停止正常服务,这属于什么攻击类型?()A、拒绝服务B、文件共享C、BIND漏洞D、远程过程调用参考答案:A7.用户的密码一般应设置为8位以上。

()A.错误B.正确参考答案:B8.在网络安全中,中断指攻击者破坏网络系统的资源,使之变成无效的或无用的。

这是对()A.可用性的攻击B.保密性的攻击C.完整性的攻击D.真实性的攻击参考答案:A9.IPSEC能提供对数据包的加密,与它联合运用的技术是()A.SSLD.VPN参考答案:D10.一个用户通过验证登录后,系统需要确定该用户可以做些什么,这项服务是()。

A、认证B、访问控制C、不可否定性D、数据完整性参考答案:B11.主要用于加密机制的协议是()A.HTTPB.FTPC.TELNETD.SSL参考答案:D12.加密技术的强度可通过以下哪几方面来衡量()A.算法的强度B.密钥的保密性C.密钥的长度D.计算机的性能参考答案:ABC13.在10Mbs共享型以太网系统中,站点越多,带宽越窄。

()A.错误B.正确参考答案:B14.向有限的空间输入超长的字符串是哪一种攻击手段()A.缓冲区溢出B.网络监听C.拒绝服务D.IP欺骗参考答案:A15.密码保管不善属于操作失误的安全隐患。

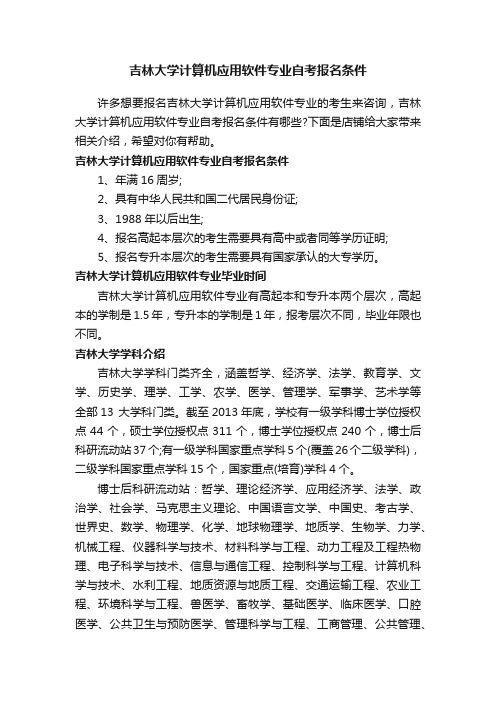

吉林大学计算机应用软件专业自考报名条件

吉林大学计算机应用软件专业自考报名条件许多想要报名吉林大学计算机应用软件专业的考生来咨询,吉林大学计算机应用软件专业自考报名条件有哪些?下面是店铺给大家带来相关介绍,希望对你有帮助。

吉林大学计算机应用软件专业自考报名条件1、年满16周岁;2、具有中华人民共和国二代居民身份证;3、1988年以后出生;4、报名高起本层次的考生需要具有高中或者同等学历证明;5、报名专升本层次的考生需要具有国家承认的大专学历。

吉林大学计算机应用软件专业毕业时间吉林大学计算机应用软件专业有高起本和专升本两个层次,高起本的学制是1.5年,专升本的学制是1年,报考层次不同,毕业年限也不同。

吉林大学学科介绍吉林大学学科门类齐全,涵盖哲学、经济学、法学、教育学、文学、历史学、理学、工学、农学、医学、管理学、军事学、艺术学等全部13 大学科门类。

截至2013年底,学校有一级学科博士学位授权点44个,硕士学位授权点311个,博士学位授权点240个,博士后科研流动站37个;有一级学科国家重点学科5个(覆盖26个二级学科),二级学科国家重点学科15个,国家重点(培育)学科4个。

博士后科研流动站:哲学、理论经济学、应用经济学、法学、政治学、社会学、马克思主义理论、中国语言文学、中国史、考古学、世界史、数学、物理学、化学、地球物理学、地质学、生物学、力学、机械工程、仪器科学与技术、材料科学与工程、动力工程及工程热物理、电子科学与技术、信息与通信工程、控制科学与工程、计算机科学与技术、水利工程、地质资源与地质工程、交通运输工程、农业工程、环境科学与工程、兽医学、畜牧学、基础医学、临床医学、口腔医学、公共卫生与预防医学、管理科学与工程、工商管理、公共管理、图书情报与档案管理。

博士学位授权一级学科:哲学、理论经济学、应用经济学、法学、政治学、社会学、马克思主义理论、中国语言文学、考古学、中国史、世界史、数学、物理学、化学、地球物理学、地质学、生物学、统计学、机械工程、仪器科学与技术、材料科学与工程、动力工程及工程热物理、电子科学与技术、信息与通信工程、控制科学与工程、计算机科学与技术、水利工程、地质资源与地质工程、交通运输工程、农业工程、环境科学与工程、食品科学与工程、软件工程、畜牧学、兽医学、基础医学、临床医学、口腔医学、公共卫生与预防医学、药学、护理学、管理科学与工程、工商管理、公共管理、图书馆情报与档案管理。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

计算机安全技术15日9:00-11:30共6页(内部资料严禁外泄)单选、多选、填空1、网络安全的基本属性是机密性、机密性、完整性2、计算机病毒是计算机系统中一类隐藏在存储介质蓄意破坏的捣乱程序3、一般而言,Internet防火墙建立在一个网络的内部网络与外部网络的交叉点4、访问控制是指确定可给予那些主体访问权利以及实施访问权限的过程。

5、密码学的目的是研究数据保密6、网络安全是在分布网络环境中对信息载体、信息的处理传输、信息的存储、访问提供安全保护7、计算机网络是地理上分散的多台自主计算机遵循约定的通信协议,通过软硬件互连的系统。

8、威胁是一个可能破坏信息系统环境安全的动作或事件,威胁包括目标、代理、代理9、从安全属性对各种网络攻击进行分类,截取攻击是针对机密性的攻击。

10、对攻击可能性的分析在很大程度上带有主观性11、系统管理程序是确定安全和系统管理如何配合工作以使组织的系统安全12、在安全策略中一般包含目的、范围、责任等三个方面。

13、对访问控制影响不大的是主体与客体的类型14、基于通信双方共同拥有但是不为别人知道的秘密,利用计算机强大的计算能力,以该秘密作为加密的密钥的认证是共享密钥认证15、完整性服务提供信息的正确性,该服务必须和可审性服务配合工作才能对抗篡改攻击。

16、选择开发策略的次序,取决于评估阶段对风险的识别17、评估是通过风险管理计划来完成的。

18、安全培训是对员工提供必要的安全知识和信息的机制。

19、身份鉴别是用于确定所声明的身份的有效性。

20、据保密性安全服务的基础是加密机制21、加密机制提供OSI用户服务,例如事务处理程序、文件传送协议和网络管理协议。

22、可以被数据完整性机制防止的攻击方式是数据在途中被攻击者篡改或破坏23、在OSI安全体系结构中有交付证明的抗抵赖的配置位置在OSI七层中的第七层24、一个报文的端到端传递由OSI 模型的传输层负责处理。

25、如果网络协议定义数据的传输率是100Mbps,这是定时26、网络协议的关键成分是语法、语义、定时27、当进行文本文件传输时,可能需要进行数据压缩,在OSI模型中,规定完成这一工作的是表示层28、用于实现身份鉴别的安全机制是加密机制和数字签名机制29、身份鉴别是安全服务中的重要一环,以下关于身份鉴别的叙述不正确的是身份鉴别一般不用提供双向的认证30、不属于网络协议中包含的关键成分的是层次结构31、SSL、S-HTTP属于WEB中使用的安全协议32、关于DMZ的通用结构的描述不正确的是路由器和防火墙是一种通用结构33、Internet接入的方案不包括NETBEUI接入34、服务中,Internet不提供的服务有远程控制协议35、为了降低风险,不建议使用的Internet服务是FTP服务36、服务中,Internet提供的服务有Web服务37、分组过滤型防火墙原理上是基于网络层进行分析的技术。

38、关于第二层保护网络的特点描述,以下说法不正确的是对内部攻击人员有保护、无法对隐通道提供保护、通信成本很低39、多线接入多个ISP需要特别注意的问题有ISP的选择40、为了提高可用性,采用多线接入多个ISP的通信结构,采用这种方案需要解决的问题是:需要ISP具有边界网关协议BGP知识、连接物理路由的冗余、编址方案。

41、电路级网关也被称为线路级网关,它工作在会话层42、防火墙是一种逻辑隔离部件。

43、防火墙最基本的功能是访问控制功能44、根据形态分类,防火墙可以分为软件防火墙和硬件防火墙45、代理服务器作用在应用层,它用来提供应用层服务的控制,在内部网络向外部网络申请服务时起到中间转接作用。

46、双重突主主机系统结构是比较简单的,它连接内部网络和外部网络47、被屏蔽主机体系结构防火墙使用一个路由器把内部网络和外部网络隔离开。

48、堡垒主机位于内部网络的最外层49、按地址过滤是最简单的过滤方式,它只限制数据包的源地址和目的地址。

50、有关数据包过滤局限性描述正确的是有些协议不适合包过滤51、有关TCP连接建立和断开的描述不正确的是TCP连接过程中客户端和服务端的状态没有区别52、密码猜测技术的原理主要是利用穷举的方法猜测可能的明文密码。

53、病毒或后门攻击技术主要是漏洞攻击技术和社会工程学攻击技术的综合应用。

54、查找防火墙最简便的方法是对特写的默认端口执行扫描55、社会工程学主要是利用说服或欺骗的方法来获得对信息系统的访问。

56、边界条件漏洞主要是针对服务程序中存在的边界处理不严谨的情况。

57、扫描采用的主要技术不包括窃取58、黑客为了达到“踩点”的目的,通常采用的技术不包括棋标获取59、黑客在真正入侵系统之前,通常都不会先进行窃取工作。

60、从技术角度讲,以下不是漏洞来源的是显示卡内存容量过低61、主机文件检测的检测对象不包括数据库日志62、关于基于网络的入侵检测系统的优点描述不正确的是检测性能不受硬件条件限制63、关于基于网络的入侵检测系统的特点的说明正确的是在交换式网络环境中难以配置64、异常检测技术也称为基于行为的检测技术,是指根据用户的行为和系统资源的使用状况判断是否存在网络入侵。

65、关于入侵检测系统缺陷描述错误的是入侵检测系统可以单独防止攻击行为的渗透,无法人为的进行处理66、目前病毒识别主要采用特征判定技术,行为判定技术。

67、传染条件的判断就是检测被攻击对象是否存在感染标记68、计算机病毒主要由潜伏机制、传染机制、表现机制)等三种机制构成。

69、在《中华人民共和国信息系统安全保护条例》中定义:计算机病毒是指编制者在计算机程序中设计的破坏计算机功能或者数据,影响计算机使用并且能够自我复制的一组计算机指令或者程序代码。

70、关于计算机病毒特征的描述不正确的是单态性71、不属于“不感染的依附性恶意代码”的是点滴器72、恶意代码可以按照两种标准,从两种角度直交分类。

73、属于“不感染的独立性恶意代码”的是繁殖器74、对病毒防止描述准确的是病毒防止不仅是技术问题更是社会问题、按照杀毒机制防毒软件分为病毒扫描型、完整性检查型、行为封锁型、病毒防止软件购置时需要注意检测速度、识别率、清楚效果、可管理型等技术指标75、计算机系统的鉴别包括用户标识认证、传输原发点的鉴别、内容鉴别及特征检测76、技术安全需求集中在对()的控制上,而技术安全控制的主要目标是保住组织信息资产的计算机系统完整性、网络系统可用性、应用程序机密性77、网络安全的主要目的是保护一个组织的信息资产的机密性、完整性、可用性78、不属于内部攻击的是拒绝服务79、关于企业网络信息系统的口令的选择与变量需求描述不准确的是用户口令必须包含至少5个字母、数字字符80、企业的网络基础设施是企业的信息高速公路,它包括内部系统,外部系统81、控制的主机目标是保护组织信息资产的可用性、完整性、可用性82、全监控是维持计算机环境安全的关键。

83、安全模型的核心组成是风险评估,信息分类处理。

84安全基础设施的主要组成是网络和平台、平台和物理设施、物理设施和处理过程85、密钥管理是对称密钥技术安全性的关键因素。

86、所有信息安全管理活动都应该在统一的策略指导下进行。

87、信息安全管理的对象从内涵上讲是指信息及其载体——信息系统,从外延上说其范围由实际应用环境来界定。

88、不属于信息安全管理的具体对象的是风险89、信息安全管理策略的制定要依据风险评估的结果。

90、安全管理是以管理对象的安全为任务的和目标的管理。

91、信息安全管理的任务是达到信息系统所需的安全级别。

92、信息安全管理的原则是保证信息的使用安全和信息载体的运行安全。

93、说法错误的是安全问题是静态的94、风险的识别与评估是安全管理的基础,风险的控制是安全管理的目的。

95、系统安全最大的威胁来源是操作中人为的疏忽行为96、现有的著作权保护法对于当前的计算机领域来说需要完善97、口令中不容易被破解的是3h6p! x$ # zc98、UNIX采用对每个文件的文件住、同组用户和其他用户都提供三位保护码RWX,分别表示读、写、执行)99、反病毒技术的重点是阻止病毒取得系统控制权100、蠕虫病毒发作的时候占用的系统资源是内存101、设C代表密文,P代表明文,K是密钥,则加密算法实质上要完成的函数运算是C=F(P,K)102、RSA的密钥选取时,其中p和q必须是都是质数103、DES是一种分组密码,有效密码是56位,其明文是64位104、恺撒密码的密钥K=4,设明文为CA T,密文是什么GEX105、在数据分级的安全系统中,用户I只能修改和它级别一样的数据106、关键字约束要求一个表中的主关键字必须唯一107、GRANT SELECT ONTABLE TABLE1 FROM WANG的意思是授予WANG查询权108、SQL server命令:DUMPTRANSACTION的功能是备份日志109、下面软件中不能用作浏览器的软件是SANTAN110、使用网络监听工具可以实现的功能有截获用户口令111、电子邮件系统中,用于用户端发信和收信的程序叫做用户代理112、在IP包内无法看到的部分是MAC地址113、一般情况下,WEB服务器在网络中不能存在的位置是路由器之上114、与电子邮件无关的协议是RTP115、在数据加密中,只有用下穷举法算法才能得到密钥,这样的加密算法才能算得上强壮的116、描述不正确的是ROM只能读取117、恺撒密码的密钥K=4,设明文为A TB,密文是EDF118、V、DES是一种分组密码,密码的有效位是56位119、对ROM描述不正确的是可读写120、防火墙的访问控制类型属于初始保护121、口令中不容易被破解的是)(*&&^ x$ # zc122、恺撒密码的密钥K=3,设明文为CA T,密文是FDW123、以下属于“不破坏文件的恶意代码”的是蠕虫124、活锁指永远处于等待状态的事务有1个125、根据形态分类,防火墙可以分为软件防火墙和硬件防火墙126、关键字约束要求一个表中的关键字不确定127、恺撒密码的密钥K=2,设明文为CA T,密文是ECB128、关于计算机病毒特征的描述不正确的是单态性129、下面对参与死锁的事务的数量描述正确的是两个或两个以上名词解释、简答题1、计算机病毒指编制或者在计算机程序中手稿的破坏计算机功能或者数据,影响计算机使用并且能够自我复制的一组计算机指令或者程序代码。

2、DES:是一种分组密码,是两种基本的加密级块替代和换位的结合。

它通过16次的替代和换位一,使密码分析者无法获得该算法一般特性以外更多的信息。

3、防火墙:是在两个网络之间执行访问控制策略的系统,硬件和软件,目的是保护网络不被可疑人侵扰。

4、包过滤:通过拦截数据包,读出并拒绝那些不符合标准的包头,过滤掉不应入站的信息。