EPA_CERT_final-new

acme.sh 证书类型 -回复

acme.sh 证书类型-回复[acme.sh 证书类型]acme.sh是一个轻量级的免费开源的ACME协议客户端,用于生成和管理SSL/TLS证书。

ACME协议是自动化证书颁发的一种协议,由Let's Encrypt等证书颁发机构支持。

acme.sh提供了多种证书类型,可以满足不同的需求。

本文将逐步介绍acme.sh支持的证书类型。

第一步:安装acme.sh要开始使用acme.sh,首先需要在你的系统上安装它。

acme.sh支持Linux、Mac OS和Windows系统。

以下是在Linux上安装acme.sh的步骤:1. 打开终端并以root用户身份登录。

2. 运行以下命令来下载并安装acme.sh:curl sh3. 安装完成后,你可以使用acme.sh来生成和管理证书。

第二步:生成证书acme.sh通过与证书颁发机构通信来生成证书。

它支持以下几种证书类型:1. RSA证书:RSA证书是最常见的证书类型,它使用RSA算法进行加密和解密。

你可以使用以下命令来生成一个RSA证书:acme.sh issue dns dns_xyz -d example -w /var/www/html其中,dns参数指定你的域名解析服务商,-d参数指定你的域名,-w参数指定你web服务器的根目录。

2. ECC证书:ECC(椭圆曲线密码学)证书使用椭圆曲线算法进行加密和解密。

它相对于RSA证书具有更好的性能和安全性。

你可以使用以下命令来生成一个ECC证书:acme.sh issue dns dns_xyz -d example -w /var/www/html keylength ec-256其中,keylength参数指定椭圆曲线的长度。

3. 客户端证书:除了服务器证书,acme.sh还支持生成客户端证书。

客户端证书用于身份验证和数据加密。

你可以使用以下命令来生成一个客户端证书:acme.sh issue dns dns_xyz client -d example -w /var/www/html其中,client参数指定生成客户端证书。

nginx 自动检测申请证书

nginx 自动检测申请证书Nginx是一款常用的Web服务器软件,它可以通过配置实现自动检测和申请证书的功能。

下面我将从多个角度为你解答这个问题。

1. 使用Let's Encrypt,Let's Encrypt是一个免费的证书颁发机构,它提供了自动化的证书申请和更新工具。

你可以使用Certbot工具来实现Nginx的自动检测和申请证书。

Certbot可以与Nginx配合使用,自动检测证书的到期时间,并在需要时自动申请并安装新的证书。

2. 配置自动化任务,你可以使用Cron等工具来定期执行证书检测和申请的任务。

通过设置定期执行的脚本,可以在证书即将到期时自动触发证书申请的过程。

这样可以确保证书的持续有效性。

3. 使用ACME协议,ACME(Automatic Certificate Management Environment)是一个用于自动化证书管理的协议。

你可以使用支持ACME协议的工具,如Certbot或acme.sh,来实现Nginx的自动检测和申请证书。

这些工具可以与Nginx配合使用,实现证书的自动申请、更新和安装。

4. 配置Nginx反向代理,你可以将Nginx配置为反向代理服务器,将所有的HTTPS请求转发到后端服务器。

在Nginx中配置SSL 证书,并设置proxy_pass参数将请求转发到后端服务器。

当证书即将到期时,可以通过自动化脚本或工具来检测并申请新的证书,并更新Nginx的配置文件,实现证书的自动更新。

综上所述,通过使用Let's Encrypt、配置自动化任务、使用ACME协议或配置Nginx反向代理等方法,你可以实现Nginx的自动检测和申请证书的功能。

这些方法可以确保证书的持续有效性,提高网站的安全性和可靠性。

口译笔记符号大汇总

二. 货币简写三.时间简写四.度量衡五. 缩略词六.较长单词的处理办法七.字母、图像、符号一、缩略词英语当中缩略词使用的频率很高,如IMP: important, ASAP: as soon as possible。

很显然如果能熟练掌握缩略词,会对考试大有裨益。

缩略词的写法一般为四种方式:F拿掉所有元音MKT: marketMGR: managerMSG: messageSTD: standardRCV: receiveF保留前几个字母INFO informationINS insuranceEXCH exchangeI owe you IOUIn stead of I/OF保留开头和结尾个发音字母WK weekRM roomPL peopleF根据发音R areTHO thoughTHRU through二、字母、图像Z 表示"人"people/person,因为"Z"看上去像个人头,它通常被写在一个词或符号的右上角。

例如:日本人:JZ。

C 表示政府,统治:government,govern 希腊字母C读/ga:ma/,近似government, 所以就用C来表示govern, government。

governmental official 可以表示为 CZP 表示政治:politics, political希腊字母P读/pai/,近似politics, political。

那么politician就可以表示为 PZE 表示总数:total, totally, entire, entirely, on the whole, all in all, to sum up, ect. E 数学符号表示总值。

G 表示效率:efficient, effective。

G为效率符号。

Q 表示"通货膨胀":inflation因为这个符号酷似一个上升的气球。

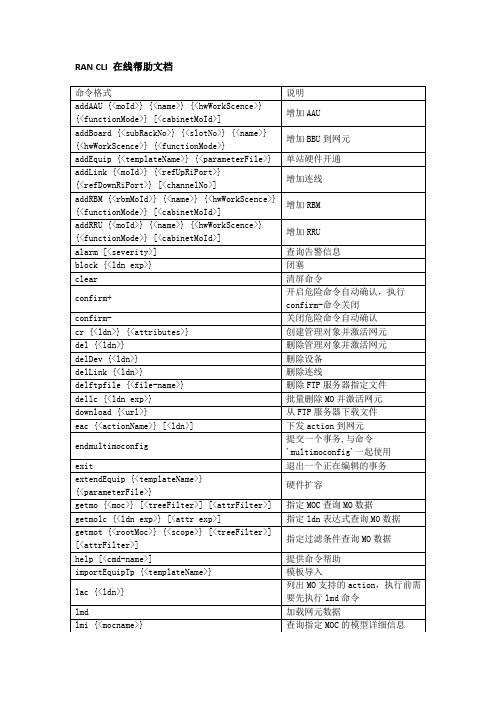

中兴5G网管_RANCLI指令帮助文档

RAN CLI 在线帮助文档1、增加AAU命令格式addAAU {<moId>} {<name>} {<hwWorkScence>} {<functionMode>} [<cabinetMoId>]命令举例addAAU AAU_1 'ZXRAN A9601 S350' 8192 2147483649使用说明增加AAU命令功能增加AAU命令参数参数名称注释参数类型取值范围是否必填参数描述moId AAU对象标识字符型必填参数AAU对象标识name AAU名称字符型必填参数AAU名称hwWorkScence 设备场景整型必填参数设备场景functionMode 功能模式整型必填参数功能模式cabinetMoId 机柜对象标识整型可选参数机柜对象标识2、增加BBU到网元命令格式addBoard {<subRackNo>} {<slotNo>} {<name>} {<hwWorkScence>}{<functionMode>}命令举例addBoard 1 1 VSWc1 0 0使用说明增加BBU命令功能增加BBU到网元命令参数参数名称注释参数类型取值范围是否必填参数描述subRackNo 机框编号整型必填参数机框编号slotNo 槽位编号整型必填参数槽位编号name 单板名称字符型必填参数单板名称hwWorkScence 设备场景整型必填参数设备场景functionMode 设备功能模式整型必填参数设备功能模式3、单站硬件开通命令格式addEquip {<templateName>} {<parameterFile>}命令举例addEquip equipment_V9200_and_AAU_S1_template parameter.json使用说明1,拖拽一个json文件,格式为命令参数的parameterFile的描述;2,输入命令硬件开通命令功能单站硬件开通命令参数参数名称注释参数类型取值范围是否必填参数描述templateName 模板名称字符型必填参数模板名称parameterFile 模板参数字符型必填参数模板参数4、增加连线命令格式addLink {<moId>} {<refUpRiPort>} {<refDownRiPort>} [<channelNo>] 命令举例addLink cable-1 Equipment=1,ReplaceableUnit=VBP_1_4,RiPort=OF1 Equipment=1,ReplaceableUnit=VBP_1_4,RiPort=OPT1 使用说明 增加连线 命令功能 增加连线 命令参数参数名称 注释 参数类型 取值范围 是否必填参数 描述moId 连线标识 字符型 必填参数 连线标识 refUpRiPort上级无线接口ldn字符型 必填参数 上级无线接口ldn refDownRiPort下级无线接口ldn 字符型 必填参数 下级无线接口ldnchannelNoAAU 通道编号字符型可选参数AAU 通道编号5、 增加RBM命令格式addRBM {<rbmMoId>} {<name>} {<hwWorkScence>} {<functionMode>} [<cabinetMoId>] 命令举例addRBM RBM_1 ‘RBBM1’ 0 0 使用说明 增加RBM 命令功能 增加RBM 命令参数 参数名称 注释 参数类型 取值范围 是否必填参数 描述 rbmMoId RBM 对象标识 字符型 必填参数 RBM 对象标识 nameRBM 名称字符型 必填参数 RBM 名称 hwWorkScence 设备场景 整型 必填参数 设备场景 functionMode 功能模式整型必填参数 功能模式 cabinetMoId 机柜对象标识 整型可选参数机柜对象标识6、 增加RRU命令格式addRRU {<moId>} {<name>} {<hwWorkScence>} {<functionMode>} [<cabinetMoId>] 命令举例addRRU RRU_1 'ZXRAN A9601 S350' 8192 2147483649使用说明增加RRU命令功能增加RRU命令参数参数名称注释参数类型取值范围是否必填参数描述moId RRU对象标识字符型必填参数RRU对象标识name RRU名称字符型必填参数RRU名称hwWorkScence 设备场景字符型必填参数设备场景functionMode 功能模式整型必填参数功能模式cabinetMoId 机柜对象标识整型可选参数机柜对象标识7、查询告警信息命令格式alarm [<severity>]命令举例alarm critical使用说明告警命令功能查询告警信息命令参数参数名称注释参数类型取值范围是否必填参数描述severity 告警级别字符型可选参数告警级别8、闭塞命令格式block {<ldn exp>}命令举例block Sctp使用说明闭塞命令功能闭塞命令参数参数名称注释参数类型取值范围是否必填参数描述ldn exp ldn 字符型必填参数ldn9、清屏命令命令格式clear命令举例clear 使用说明 清屏命令 命令功能 清屏命令10、开启危险命令自动确认,执行confirm -命令关闭命令格式 confirm+ 命令举例 confirm+ 使用说明开启危险命令自动确认,执行confirm-命令关闭 命令功能开启危险命令自动确认,执行confirm-命令关闭11、关闭危险命令自动确认命令格式 confirm- 命令举例 confirm- 使用说明关闭危险命令自动确认 命令功能关闭危险命令自动确认12、创建管理对象并激活网元命令格式cr {<ldn>} {<attributes>} 命令举例cr Equipment=1,SubRack=1 moId=1,subRackNo=1,subRackType=21,refCabin et="Equipment=1,Cabinet=1" 使用说明创建管理对象并激活网元 命令功能创建管理对象并激活网元 命令参数参数名称 注释 参数类型 取值范围 是否必填参数 描述ldn管理对象的ldn 字符型必填参数 管理对象的ldn attributes 管理对象的属性值 字符型必填参数管理对象的属性值13、删除管理对象并激活网元del {<ldn>}命令举例del TransportNetwork=1,Sctp=1使用说明删除管理对象并激活网元命令功能删除管理对象并激活网元命令参数参数名称注释参数类型取值范围是否必填参数描述ldn 管理对象的ldn 字符型必填参数管理对象的ldn14、删除设备命令格式delDev {<ldn>}命令举例delDev Equipment=1,SubRack=1,ReplaceableUnit=VBP_1_4使用说明删除设备命令功能删除设备命令参数参数名称注释参数类型取值范围是否必填参数描述ldn 单板的ldn 字符型必填参数单板的ldn15、删除连线命令格式delftpfile {<file-name>}命令举例delftpfile dvupdate.json使用说明删除FTP服务器指定文件命令功能删除FTP服务器指定文件命令参数参数名称注释参数类型取值范围是否必填参数描述file-name 文件名称字符型必填参数文件名称16、删除FTP服务器指定文件命令格式dellc {<ldn exp>}命令举例dellc TransportNetwork=1,Sctp批量删除MO并激活网元命令功能批量删除MO并激活网元命令参数参数名称注释参数类型取值范围是否必填参数描述ldn exp MO的ldn表达式字符型必填参数MO的ldn表达式17、批量删除MO并激活网元命令格式delLink {<ldn>}命令举例delLink Equipment=1,RiCable=1使用说明删除连线命令功能删除连线命令参数参数名称注释参数类型取值范围是否必填参数描述ldn 当前RiCable的ldn字符型必填参数当前RiCable的ldn18、从FTP服务器下载文件命令格式download {<url>}命令举例download sftp://rancli@fe80::682c:daff:feed:610d:21/dv/dvupdate.json 使用说明从FTP服务器下载文件命令功能从FTP服务器下载文件命令参数参数名称注释参数类型取值范围是否必填参数描述url url 字符型必填参数url19、下发action到网元命令格式eac {<actionName>} [<ldn>]命令举例eac resetBoard Equipment=1,ReplaceableUnit=AAU-1使用说明执行action下发action到网元命令参数参数名称注释参数类型取值范围是否必填参数描述actionName action名称字符型必填参数action名称ldn ldn 字符型可选参数ldn下一级指令(1)、activateEmergency命令格式eac activateEmergency [--operate <operate>]命令举例eac activateEmergency --operate EXIT使用说明激活/去激活License紧急状态命令功能激活/去激活License紧急状态命令注意事项无命令参数参数名称注释参数类型取值范围是否必填参数描述operate 激活或去激活紧急状态字符型可选参数激活或去激活紧急状态(2)、activatePackage命令格式eac activatePackage {<ldn>}命令举例eac activatePackage SystemFunctions=1,SwM=1,SwPackage=1 使用说明激活软件包命令功能激活软件包命令注意事项无命令参数参数名称注释参数类型取值范围是否必填参数描述ldn ldn 字符型0..65535 必填参数ldn(3)、autodown命令格式eac autodown {<ldn>} {--url <url>}eac autodown SystemFunctions=1,SwM=1,SwPackage=1 --urlsftp://**************.92.242:80/swr/SW_PLAT_V2.17.00.03B13_11272104.p kg使用说明自下载软件包命令功能自下载软件包命令注意事项无命令参数参数名称注释参数类型取值范围是否必填参数描述ldn ldn 字符型0..65535 必填参数ldnurl 软件包所在路径URL字符型0..256 必填参数软件包所在路径URL(4)、bbuRruLinkTest命令格式eac bbuRruLinkTest {<ldn>}命令举例eac bbuRruLinkTest Equipment=1,RiCable=1使用说明BBU RRU链路测试命令功能BBU RRU链路测试命令注意事项无命令参数参数名称注释参数类型取值范围是否必填参数描述ldn ldn 字符型0..65535 必填参数ldn(5)、calibrateAnt命令格式eac calibrateAnt {<ldn>} [--acType <acType>]命令举例eac calibrateAnt GNBDUFunction=1,NRCellDU=1 --acType 1 使用说明天线校准命令功能天线校准命令注意事项无参数名称注释参数类型取值范围是否必填参数描述ldn ldn 字符型0..65535 必填参数ldn acType 校准类型字符型可选参数校准类型(6)、cancelVerify命令格式eac cancelVerify命令举例eac cancelVerify使用说明取消校验命令功能取消校验操作命令注意事项无(7)、CFSBoardTest命令格式eac CFSBoardTest {<ldn>}命令举例eac CFSBoardTest Equipment=1,ReplaceableUnit=1使用说明CFS单板测试命令功能CFS单板测试,支持CFS单板命令注意事项无命令参数参数名称注释参数类型取值范围是否必填参数描述ldn ldn 字符型0..65535 必填参数ldn(8)、checkBbuRruLink命令格式eac checkBbuRruLink {<ldn>}命令举例eac checkBbuRruLink Equipment=1,RiCable=1使用说明检查BBU和RRU间的链路命令功能检查BBU和RRU间的链路命令注意事项无参数名称注释参数类型取值范围是否必填参数描述ldn ldn 字符型0..65535 必填参数ldn(9)、checkBoardHealth命令格式eac checkBoardHealth {<ldn>}命令举例eac checkBoardHealth Equipment=1,ReplaceableUnit=1使用说明单板自检命令功能单板自检,自检过程中硬件可能会短暂不工作。

PalmSecure Palm Vein 身份认证解决方案说明书

Award-winning Palm Vein Imaging Technology For Secure Identification and AuthenticationAccurate and Secure• Advanced biometric authentication algorithm delivers ultra-lowFAR (false accept rate) and FRR (false reject rate)• Contactless palm vein authentication is hygienic and noninvasive - No Residual Trace Technology • Encrypted repository for template storage & enterprise level event logging capability• PalmSecure Authentication recognized by leading InternationalSecurity Bodies, including International Common Criteria and CNILSpeed and Extensibility• Quick-start deployment across the enterprise raises security andadds value• SDK (Software Development Kit) for organizations deployingPalmSecure technology• Fast and easy registration with virtually no enrollment error.• Biometric integration for third party Single Sign-On (SSO)solutions with PalmSecure OmniPass™Biometric SolutionsRobust biometric authentication technology for your high-security applicationsThe Fujitsu PalmSecure technology is a palm vein based strong authentication solution that utilizes industry-leading vascular pattern biometric technology. This award-winning innovation offers a highly reliable, contactless biometric authentication solution that is non-intrusive and easy to use.PalmSecure technology has been deployed worldwide in a wide range of vertical markets, including security, financial/banking, healthcare, commercial enterprises and educational facilities. Additional applications include physical access control, logical access control, retail POS systems, ATMs, kiosks, time and attendance management systems, visitor ID management and other industry-specific biometric applications.The Fujitsu PalmSecure sensor uses near-infrared light to capture a person’s palm vein pattern, generating a unique biometric template that isPalmSecure_DS_050316For more information, call us at 877-766-7545 or visit us at: /palmsecureFujitsu Frontech North America, 27121Towne Centre Drive, Suite 100, Foothill Ranch, CA. 92610©2016 Copyright Fujitsu Frontech North America Inc. All rights reserved. Fujitsu and the Fujitsu logo are registered trademarks. All other trademarks are the property of their respective owners. Statements herein are based on normal operating conditions and are not intended to create any implied warranty of merchantability or fitness for a particular purpose. Fujitsu Frontech North America Inc. reserves the right to modify at any time without notice these statements, our services, products, and their warranty and performance specifications.matched against pre-registered user palm vein patterns. The palm vein device can only recognize the pattern if the blood is actively flowing within the individual’s veins, which means that forgery is virtually impossible.This advanced, vascular pattern recognitiontechnology provides highly reliable authentication. The PalmSecure technology false accept rate is just 0.00001 percent with an exceptional false reject rate of 1.0 percent, all in a small form factor that generates extremely fast authentication, usually under one second.To ease work flow and protect digital assets, Fujitsu also developed PalmSecure OmniPass™ which seamlessly works with many leading Single Sign-On (SSO) software solutions and increases security, while significantly reducing the costs associated with password management.Palm Vein Authentication Technology4.4 to5.4V (Input current: up to 500mA)MTBF (mean time between failure): 1 million hours0.00001% (in guideless mode)Glass2 inches from the surface of the sensor (+/- a half inch)1.37(W) x 1.37(D) x 1.06(H) inchesWindows 7 SP1/8.1 Update/10 (x86/x64) Professional Linux 2.6.32 or later (x64) ProfessionalWindows 2008R2 SP1/2012/2012R2 Update(x64) Enterprise2.5W or lessLess than 1 second1.0%None0°C to 60°CPalmSecure Specifications。

数据管理参考手册说明书

Contents Intro..................................Introduction to data management reference manualData management............................Introduction to data management commands append............................................................Append datasets assert..........................................................Verify truth of claim assertnested...................................................Verify variables nestedbcal...............................................Business calendarfile manipulation by........................................Repeat Stata command on subsets of the data cd................................................................Change directory pare two datasets changeeol.....................................Convert end-of-line characters of textfile checksum..................................................Calculate checksum offile clear................................................................Clear memory clonevar......................................................Clone existing variable codebook.....................................................Describe data contents collapse............................................Make dataset of summary statistics pare two variables press data in memory contract....................................Make dataset of frequencies and percentages copy....................................................Copyfile from disk or URL corr2data...............................Create dataset with specified correlation structure count.................................Count observations satisfying specified conditions cross...................................Form every pairwise combination of two datasets Data types.............................................Quick reference for data types datasignature.....................................Determine whether data have changed Datetime............................................Date and time values and variables Datetime business calendars.........................................Business calendars Datetime business calendars creation...........................Business calendars creation Datetime conversion....................................Converting strings to Stata dates Datetime display formats.............................Display formats for dates and times Datetime durations................................Obtaining and working with durations Datetime relative dates................Obtaining dates and date information from other dates Datetime values from other software...........Date and time conversion from other software describe..........................................Describe data in memory or in afile destring.......................Convert string variables to numeric variables and vice versa dir...............................................................Displayfilenames drawnorm..............................Draw sample from multivariate normal distribution drop..................................................Drop variables or observations pactly list variables with specified properties duplicates....................................Report,tag,or drop duplicate observations dyngen....................................Dynamically generate new values of variables edit..............................................Browse or edit data with Data Editor egen.........................................................Extensions to generate encode.......................................Encode string into numeric and vice versaiii Contents erase..............................................................Erase a diskfile expand.......................................................Duplicate observations expandcl..............................................Duplicate clustered observations export...........................................Overview of exporting data from Stata filefilter.......................................Convert ASCII or binary patterns in afile fillin.........................................................Rectangularize dataset format....................................................Set variables’output format fralias..............................................Alias variables from linked frames frames intro...................................................Introduction to frames frames................................................................Data frames frame change.................................Change identity of current(working)frame frame copy..................................................Make a copy of a frame frame create.....................................................Create a new frame frame drop................................................Drop frames from memory frame prefix...............................................The frame prefix command frame put..........................Copy selected variables or observations to a new frame frame pwf....................................Display name of current(working)frame frame rename..................................................Rename existing frame frames describe..................................Describe frames in memory or in afile frames dir......................................Display names of all frames in memory frames reset.............................................Drop all frames from memory frames save..............................................Save a set of frames on disk frames use.............................................Load a set of frames from disk frget................................................Copy variables from linked frame frlink.................................................................Link frames frunalias.........................................Change storage type of alias variables generate..........................................Create or change contents of variable gsort..................................................Ascending and descending sort hexdump...........................................Display hexadecimal report onfile icd...................................................Introduction to ICD commands icd9.....................................................ICD-9-CM diagnosis codes icd9p....................................................ICD-9-CM procedure codes icd10.......................................................ICD-10diagnosis codes icd10cm.................................................ICD-10-CM diagnosis codes icd10pcs................................................ICD-10-PCS procedure codes import...........................................Overview of importing data into Stata import dbase............................................Import and export dBasefiles import delimited...................................Import and export delimited text data import excel.............................................Import and export Excelfiles import fred.............................Import data from Federal Reserve Economic Data import haver................................Import data from Haver Analytics databases import sas.........................................................Import SASfiles import sasxport5..................Import and export data in SAS XPORT Version5format import sasxport8..................Import and export data in SAS XPORT Version8format import spss.............................................Import and export SPSSfiles infile(fixed format).......................Import text data infixed format with a dictionary infile(free format).........................................Import unformatted text data infix(fixed format).....................................Import text data infixed format input......................................................Enter data from keyboardContents iii insobs.....................................................Add or insert observations inspect.....................................Display simple summary of data’s attributes ipolate.........................................Linearly interpolate(extrapolate)values isid......................................................Check for unique identifiersjdbc...........................Load,write,or view data from a database with a Java API joinby.....................................Form all pairwise combinations within groupslabel.............................................................Manipulate labels label bels for variables and values in multiple languages bel utilities list.........................................................List values of variables lookfor....................................Search for string in variable names and labelsmemory.......................................................Memory management merge..............................................................Merge datasets Missing values.......................................Quick reference for missing values mkdir.............................................................Create directory mvencode.........................Change missing values to numeric values and vice versa notes............................................................Place notes in data obs.....................................Increase the number of observations in a dataset odbc.....................................Load,write,or view data from ODBC sources order.....................................................Reorder variables in dataset outfile...................................................Export dataset in text format pctile............................................Create variable containing percentiles putmata....................................Put Stata variables into Mata and vice versa range.....................................................Generate numerical range recast................................................Change storage type of variable recode...................................................Recode categorical variables rename............................................................Rename variable rename group..............................................Rename groups of variables reshape..............................Convert data from wide to long form and vice versa rmdir............................................................Remove directory sample........................................................Draw random sample save.............................................................Save Stata dataset separate....................................................Create separate variables shell.............................................Temporarily invoke operating system snapshot..............................................Save and restore data snapshots sort.....................................................................Sort data split..................................................Split string variables into parts splitsample.............................................Split data into random samples stack...................................................................Stack data statsby..................................Collect statistics for a command across a by list e shipped dataset type.......................................................Display contents of afile unicode............................................................Unicode utilities unicode nguage-specific Unicode collators unicode convertfile...........................Low-levelfile conversion between encodingsiv Contentsunicode encoding...........................................Unicode encoding utilities unicode locale.................................................Unicode locale utilities unicode translate............................................Translatefiles to Unicode use.............................................................Load Stata datasetvarmanage...........................Manage variable labels,formats,and other properties vl............................................................Manage variable lists vl create....................................Create and modify user-defined variable lists vl drop................................Drop variable lists or variables from variable lists vl list...................................................List contents of variable lists vl rebuild......................................................Rebuild variable lists vl set................................................Set system-defined variable listse dataset from Stata websitexpose...........................................Interchange observations and variableszipfipress and uncompressfiles and directories in zip archive formatGlossary.........................................................................Subject and author index...........................................................Contents v Stata,Stata Press,and Mata are registered trademarks of StataCorp LLC.Stata andStata Press are registered trademarks with the World Intellectual Property Organization®of the United Nations.Other brand and product names are registered trademarks ortrademarks of their respective companies.Copyright c 1985–2023StataCorp LLC,College Station,TX,USA.All rights reserved.。

腾讯云 IoT MQTT AT 指令 WiFi 模组使用说明书

1.2

符号说明 ......................................................................................................... 5

2 TC 设备信息设置及模组信息命令 .......................................................................................7

Yougaliu

增加 WiFi 配网及网关子设备相关指令

Spikelin

目录

修订记录 ..........................................................................................................................................2

根据反馈意见修改

Yougaliu

修改部分细节

Spikelin

增加产品级密钥、动态注册、获取模组信 Spikelin

息及清除设备信息等命令

更新网络注册命令及对应 URC

Yougaliu

统一返回数据格式,增加相关说明和例子 Spikelin

增加了数据协议说明与使用建议

Spikelin

增加二进制数据消息的发布指令

8 错误码 ....................................................................................................................................29

整车开发通用英文缩写

APEC

Asia Pacific Economic Cooperation

APQP/CP APSB

Advanced Product Quality Planning aAnsdiaCoPnatcrioflicPlSatnrategy Board

AR

Appropriation Request

ARC

Architecture Refinement Complete

Assembly Component Tree BOM

AD

Alternatives Development

ADV

Analysis / Development /

ADV

VAanlaildyastiiso,nDevelopment and

AE

VAaplpildiactaitoinon Engineer

AE

Assy PPAP

Assembly Line PPAP

Assy Assy Assy Assy

PPAP PPV PPV Run-Off

Assembly Line PPAP

Assembly Line Products and Process VAaslsiedmabtliyonLine Production and PArsosceemsbslyVaLliindeatRiuonn-Off

伯南克ATP云恶意软件检测API设置指南说明书

Table of ContentsThreat Intelligence Open APIThreat Intelligence Open APIJuniper Advanced Threat Prevention Cloud (Juniper ATP Cloud) provides the following APIs that can help you keep your network free of sophisticated malware and cyberattacks by using superior cloud-based protection:Threat Intelligence API OverviewThe Threat Intelligence open API allows you to program the Juniper ATP Cloud Command and Control server (C&C) feeds to suit your requirements. You can perform the following operations using the threat intelligence API:•Inject an IP, URL, or domain into a C&C feed with a threat level from 1 through 10. You can create up to 30 different custom C&C feeds.•An IP can be an IP address, IP range, or IP subnet.•Both IPv4 and IPv6 addresses are supported.•Update the threat level of an IP, URL, or domain from 1 through 10.•Delete a specific server in the feed or delete the entire feed.•Retrieve the current status of an operation (processing) or errors (if any) from the feed processing engine.The Threat Intelligence API supports a Swagger API specification in JSON format to allow programmatic access to it. For more information on the Swagger API specification, see https://threat-/swagger.json.NOTE: Starting in Junos OS 19.2, SRX Series Firewalls support inspection of encrypted traffic(HTTPS) as well as HTTP traffic in threat intelligence feeds. Server name identification (SNI)checks are also supported. These changes do not introduce new CLI commands. Existingcommands make use of this functionality.The following table lists the rate limits (number of requests you can make per minute) for the Threat Intelligence APIs. If you exceed these rate limits, you will receive a 429 - Too many Requests error.Configuration and SetupT o access the API, you must create an application token in the Juniper ATP Cloud Web UI and use that token as the bearer token in the authorization header.T o generate an application token:1.Log in to the Juniper ATP Cloud Web UI using your credentials. Select Administration > ApplicationT okens and click the plus (+) sign. Fill in the name of the token and other required details in the pop-up box that appears and click OK to create a new token. See Figure 1 on page 3.Figure 1: Creating an Application T oken2.A confirmation pop-up message appears, indicating the creation of a new token, as shown in Figure 2on page 3. You can now use this token to access the Juniper ATP Cloud API.Figure 2: Confirming the Creation of an Application T okenNOTE: You can generate a maximum of 10 tokens per user, and each token is valid for oneyear.For more information on how to create application tokens, see Creating Application T okens.Usage ExamplesThe following cURL examples illustrate the use of the threat intelligence API:•curl -k -v -XPOST -H "Authorization: Bearer <TOKEN>" -F file=@/tmp/whitelist.txt <API HOST>/v1/cloudfeeds/ whitelist/file/ip/<FEEDNAME>•curl -k -v -XPOST -H "Authorization: Bearer <TOKEN>" -F file=@/tmp/whitelist.txt <API HOST>/v1/cloudfeeds/cc/ file/ip/<FEEDNAME>where:•API HOST is the name of the Open API hostname corresponding to the location of the customer portal.Please refer to Table 1 on page 5 for the correct hostname for your location.•TOKEN is the application token generated in the Juniper ATP Cloud Web UI.•FEED NAME is the name of the feed you want to create.Juniper ATP Cloud API OverviewYou can perform the following operations using the Juniper ATP Cloud API:•Retrieve the blocklist or allowlist for the specific server type.•Update an IP, URL, or FQDN in a blocklist or allowlist server list.•An IP can be an IP address, IP range, or IP subnet.•Both IPv4 and IPv6 addresses are supported.•Delete a specific server in the list or delete the entire list.The Juniper ATP Cloud API supports a Swagger API specification in JSON format to allow programmatic access to it. For more information on the Swagger API specification, see https:///swagger.json.The following table lists the rate limits (number of requests you can make per minute) for the Juniper ATP Cloud APIs. If you exceed these rate limits, you will receive a 429 - Too many Requests error.NOTE: Juniper ATP Cloud supports up to 3,000 entries in the allowlist and 3,000 entires in the blocklist.Configuration and SetupT o access the API, you must create an application token in the Juniper ATP Cloud Web UI and use that token as the bearer token in the authorization header. See section"Configuration and Setup" on page 2 for more information on the creation of the token.Juniper ATP Cloud URLsJuniper ATP Cloud hostnames varies by location. Please refer to the following table:Table 1: Juniper ATP Cloud URLs by LocationTable 1: Juniper ATP Cloud URLs by Location(Continued)Usage ExampleThe following cURL example illustrates the use of the Juniper ATP Cloud API:•curl -k -v -XPOST -H "Authorization: Bearer <TOKEN>” -F file=@/tmp/blacklist.txt <API HOSTNAME>/v1/skyatp/ blacklist/file/ip/<FEED NAME>where:•API HOST is the name of the Open API hostname corresponding to the location of the customer portal.Please refer to Table 1 on page 5 for the correct hostname for your location.•TOKEN is the application token generated in the Juniper ATP Cloud Web UI.•FEED NAME is the name of the feed you want to create.File/Hash API OverviewThe file/hash API lets you submit files for analysis. You can perform the following operations:•Look up sample malware scores by hash.•Submit samples for malware analysis.•Update an IP, URL, or FQDN from a file in a specific list.•An IP can be an IP address, IP range, or IP subnet.•Both IPv4 and IPv6 addresses are supported.The file/hash API supports a Swagger API specification in JSON format to allow programmatic access to it. For more information on the Swagger API specification, see https:/// swagger.json.Configuration and SetupT o access the API, you must create an application token in the Juniper ATP Cloud Web UI and use that token as the bearer token in the authorization header. See section"Configuration and Setup" on page 2 for more information on the creation of the token.Usage ExampleThe following cURL example illustrates the use of the file/hash API:•curl -H "Authorization: Bearer<TOKEN>” -k <API HOSTNAME>/v1/skyatp/lookup/hash/<SHA256>?full_report=true •curl -H "Authorization: Bearer<TOKEN>” -k -F file=@/srv/sample.exe <API HOSTNAME>/v1/skyatp/submit/sampleNOTE: API HOST is the name of the Open API hostname corresponding to the location of thecustomer portal. Please refer to Table 1 on page 5 for the correct hostname for your location.where:•TOKEN is the application token generated in the Juniper ATP Cloud Web UI.•SHA256 is the sample hash. Only SHA256 is supported at this time.Full reports will be completely supported in an upcoming release. The report you receive right now may slightly different in appearance and content.Infected Host API OverviewThe infected host feed is generated by Juniper ATP Cloud and is used to flag compromised hosts. The feed is dynamic. Hosts are automatically added when Juniper ATP Cloud suspects a host has been compromised (through a proprietary algorithm) and can be manually removed from the list through the user interface once you feel the host is no longer compromised. The feed lists the IP address or IP subnet of the host along with a threat level, for example, xxx.xxx.xxx.133 and threat level 5. This feed is unique to a realm and IP addresses within the real are assumed to be non-overlapping.Associated with the infected host feed are a allowlist and blocklist. These are different from the generic Juniper ATP Cloud allowlist and blocklist. The infected host feed uses these lists to remove hosts that are currently on an infected host feed (allowlist) and to always list a host in the infected host feed (blocklist.)With the infected host API, you can do the following:•Return a list of all IP addresses in the current infected host feed.•Return a list of all IP addresses in the infected host allowlist or blocklist.•Delete an IP address from the infected host allowlist or blocklist.•Add an IP address to the infected host allowlist or blocklist.The infected host API supports a Swagger API specification in JSON format to allow programmatic access to it. For more information on the Swagger API specification, see https:///swagger.json.Configuration and SetupT o access the API, you must create an application token in the Juniper ATP Cloud Web UI and use that token as the bearer token in the authorization header. See section"Configuration and Setup" on page 2 for more information on the creation of the token.IP Filter API OverviewA Dynamic Address Entry (DAE) provides dynamic IP address information to security policies. A DAE is a group of IP addresses, not just a single IP prefix, that can be imported. These IP addresses are for specific domains or for entities that have a common attribute such as a particular undesired location that poses a threat. The administrator can then configure security policies to use the DAE within a security policy. When the DAE is updated, the changes automatically become part of the security policy. There isno need to update the policy manually. Note that this is an IP address-only feed. It does not support URLs or fully qualified domain names (FQDNs).The IP filter APIs let you perform the following tasks:•Remove IP addresses (in a .csv file) from an IP filter feed•Add IP addresses (in a .csv file) to an IP filter feed.•Remove a specific IP address from the IP filter feed.•Add a specific IP address to the IP filter feed.•Remove a specific IP filter feed.•Get the processing status of a specific IP Filter feed.The IP filter API supports a Swagger API specification in JSON format to allow programmatic access to it. For more information on the Swagger API specification, see https:/// swagger.json.Configuration and SetupT o access the API, you must create an application token in the Juniper ATP Cloud Web UI and use that token as the bearer token in the authorization header. See section"Configuration and Setup" on page 2 for more information on the creation of the token.ExampleIn this example, targeted attacked are being performed against web servers in a DMZ while concealing their identities via T or. T or exit nodes move frequently and keeping an up-to-date list of all 1000+ exit nodes within a firewall policy is almost impossible. This can, however, be done easily using Juniper ATP Cloud APIs. For more information on this example, see Automating Cyber Threat Intelligence with Sky ATP.Shown below is an example script that performs the following actions:•Polls the official T orProject's exit-node list via cURL and extracts legitimate IP information via grep.•Utilizes Juniper ATP Cloud open API to install and propagate third-party threat intelligence to all SRX Series Firewalls in the network.•Runs on an hourly basis via cron to ensure that the active T or Relays are always being blocked. #!/bin/bash# Define Application Token (Paste in your value between the "")APPToken="Your_Application_Token_Here"# Define the name of the feed you wish to createFeedName="Tor_Exit_Nodes"#Define temporary file to store address listTorList=/var/tmp/torlist.txt# cURL fetches Tor Relay list from https:///exit-addresses# grep identifies and extracts valid IP addresses from the listcurl -k https:///exit-addresses | grep -E -o'(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)' > $TorList#Remove old Feed information before uploading new listcurl -k -v -XDELETE -H "Authorization: Bearer $APPToken" -F server='*' https:///v1/cloudfeeds/blacklist/param/ip/${FeedName}# Wait for 5 seconds before uploading new listsleep 5#Upload List to SkyATP as Feed Tor_Exit_Nodescurl -k -v -XPOST -H "Authorization: Bearer $APPToken" -F file=@${TorList} https:///v1/cloudfeeds/blacklist/file/ip/${FeedName}# Cleanuprm $TorList# ExitOnce the script has been run successfully, we can see that the latest T or Nodes are being blocked during an ICMP request below (feed-name=Tor_Exit_Nodes)<14>12016-10-17T15:18:11.618ZSRX-1500RT_SECINTEL-SECINTEL_ACTION_LOG[*********.x.x.x.137 category="secintel" sub-category="Blacklist" action="BLOCK" action-detail="DROP" http-host="N/A" threat-severity="0" source-address="5.196.121.161" source-port="1" destination-address="x.x.0.10" destination-port="24039" protocol-id="1" application="N/A" nested-application="N/A" feed-name="Tor_Exit_Nodes" policy-name="cc_policy" profile-name="Blacklist" username="N/A" roles="N/A" session-id-32="572564" source-zone-name="Outside" destination-zone-name="DMZ"] category=secintel sub-category=Blacklist action=BLOCK action-detail=DROP http-host=N/A threat-severity=0 source-address=x.x.0.110 source-port=1 destination-address=x.x.x.161 destination-port=24039 protocol-id=1 application=N/A nested-application=N/A feed-name=Tor_Exit_Nodes policy-name=cc_policy profile-name=Blacklist username=N/A roles=N/A session-id-32=572564 source-zone-name=Outside destination-zone-name=DMZSRX Series Update Intervals for Cloud FeedsThe following table provides the update intervals for each feed type. Note that when the SRX Series Firewall makes requests for new and updated feed content, if there is no new content, no updates are downloaded at that time.Table 2: Feed Update IntervalsTable 2: Feed Update Intervals (Continued)Open API for DNS CategoryThe following table provides the feed manifest that is downloaded by the SRX Series Firewall. Table 3: Feed ManifestTable 3: Feed Manifest (Continued)RELATED DOCUMENTATIONThreat Intelligence Open API Reference GuideJuniper Sky ATP Open API Reference GuideJuniper Networks, the Juniper Networks logo, Juniper, and Junos are registered trademarks of JuniperNetworks, Inc. in the United States and other countries. All other trademarks, service marks, registeredmarks, or registered service marks are the property of their respective owners. Juniper Networks assumes no responsibility for any inaccuracies in this document. Juniper Networks reserves the right to change,modify, transfer, or otherwise revise this publication without notice. Copyright © 2023 Juniper Networks, Inc. All rights reserved.。

certbot 参数

certbot 参数Certbot 是一个由 Electronic Frontier Foundation 开发的免费的开源工具,用于自动化 SSL 证书的申请、安装、更新以及管理。

它可以帮助网站管理员快速轻松地为其网站添加 HTTPS 加密,以提高网站的安全性和信誉度。

Certbot 支持的参数有很多,以下是一些常用的参数及其作用:1. certonly:这个参数用于仅申请 SSL 证书,而不安装或配置其他任何内容。

这在你希望手动安装证书或将证书用于其他服务器软件时非常有用。

2. --nginx:使用这个参数可以让 Certbot 自动配置 Nginx 服务器以使用 SSL 证书。

Certbot 会自动更新 Nginx 配置文件,并重启 Nginx 以应用新的配置。

3. --apache:类似于 --nginx 参数,使用 --apache 参数可以让 Certbot 自动配置Apache 服务器以使用 SSL 证书。

Certbot 会更新 Apache 的配置文件,并重新加载Apache 以应用新的配置。

4. --standalone:这个参数可以让 Certbot 在独立模式下运行,而不需要任何其他服务器软件。

这对于没有现成的服务器软件可以使用的情况下非常有用。

5. --webroot:使用这个参数可以让 Certbot 在 Web 根目录下验证域名所有权。

这对于在网站中托管文件的情况非常有用,因为它不需要关闭服务器或安装额外的软件。

6. --renew-by-default:这个参数可以让 Certbot 自动续订 SSL 证书,而不需要用户手动输入确认。

这对于定期更新证书非常有用。

7. --force-renewal:使用这个参数可以强制 Certbot 在不检查证书是否到期的情况下重新颁发证书。

这在你需要立即更新证书的情况下非常有用。

除了上述的参数,Certbot 还有其他一些参数可以用于配置和定制证书的申请和管理。

银安 二代证系统终端API使用手册(验证API)

银安二代证系统终端API使用手册(验证API)银安-二代证系统终端api使用手册(验证api)第二代证书系统终端API用户手册内蒙古银安科技开发有限公司第二代证书系统终端API用户手册1.前言............................................................................ ...............................................................22.系统要求............................................................................ ..................................................23.api列表............................................................................ ...................................................24.api详细说明............................................................................ (3)4.1端口API三4.2sam类api........................................................................... .. (5)4.2.1sdt重置SAM。

54.2.2sdt_uSAMStatus。

64.2.3sdt_uGetsamid。

64.3.4sdt uuSamidToStr。

七4.3身份证卡类api........................................................................... (7)4.3.1sdt开始指示牌。

begin certificate request 证书格式转换

begin certificate request 证书格式转换如何进行证书格式转换。

[begin certificate request 证书格式转换]证书格式转换是将一个证书文件从一种格式转换为另一种格式的过程。

证书是用于证明网站及其拥有者身份的文件,常见的格式包括PEM、DER、PFX等。

在进行证书格式转换之前,我们需要先了解一些基本概念和工具。

第一步:了解证书格式PEM: Privacy-Enhanced Mail格式是最常见的证书格式,使用ASCII编码。

PEM格式的证书一般以".pem"或".crt"为后缀名。

DER: Distinguished Encoding Rules格式也是一种常见的证书格式,使用二进制编码。

DER格式的证书一般以".der"或".cer"为后缀名。

PFX: Personal Information Exchange格式是一种包含公钥和私钥的证书格式。

PFX格式的证书一般以".pfx"为后缀名。

第二步:选择合适的工具在进行证书格式转换之前,我们需要选择合适的工具。

常用的工具有OpenSSL和Windows系统自带的CertUtil。

OpenSSL是一个开源的加密工具包,可以用于生成和转换各种证书格式。

它支持多种操作系统,包括Windows、Linux和MacOS等。

CertUtil是Windows系统自带的证书管理工具,可以用于查看和转换证书。

它通常用于在Windows服务器上进行证书的导入和导出。

第三步:转换证书格式接下来,我们将以将PEM格式的证书转换为DER格式的证书为例,介绍证书格式转换的具体步骤。

首先,我们需要确保已经安装了OpenSSL工具。

在命令提示符或终端中输入以下命令,验证OpenSSL是否已安装:openssl version如果提示找不到openssl命令或显示版本信息,则表示已成功安装。

【计算机应用】_身份认证_期刊发文热词逐年推荐_20140723

107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131

中间人攻击 x.509证书 weil对 web服务安全 usb指纹锁 struts sehnorr协议 powerbuilder ponder语言 pki openid msn ms-sql mems强链 kerberos java ipse imp-ca2 hmm diameter协议 ca 2.0 802.1x 2

科研热词 身份认证 双线性对 安全 认证 自认证公钥 智能卡 密钥管理 密钥交换 安全认证 安全分析 基于身份的加密 基于身份 双向认证 一次性口令 hash函数 非自体 随机预言模型 随机数 门限群签名 邮件认证 透明加密 软件完整性验证 轨道交通 身份鉴别 身份识别 身份认种 身份管理 识别 访问控制 认证密钥协商 认证中心 融合 虚拟专用网接入 虚拟专用网 自体 联邦 网络安全 网格 网上证券交易 统一身份认证 管理策略 签名加密算法 签名 移动代理 票/卡密钥 知识产权 直接匿名验证 直接匿名认证 盲签密 电子支付 生物认证 生物特征

推荐指数 10 3 3 2 2 2 2 2 2 2 2 2 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2009年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52

peap认证过程 -回复

peap认证过程-回复PEAP(Protected Extensible Authentication Protocol)是一种用于无线网络认证的安全协议。

它通过使用EAP(Extensible Authentication Protocol)框架和TLS(Transport Layer Security)协议来进行认证和加密通信,保护用户的身份和数据安全。

在本文中,我们将深入探讨PEAP 认证过程的每一步,并详细介绍它的实施细节和安全特性。

1. PEAP简介PEAP是由微软、赛门铁克和思科共同开发的一种无线网络认证协议。

它旨在解决传统的EAP协议存在的安全性和兼容性问题,同时提供更强大的身份验证和加密保护。

2. PEAP认证过程的第一步:服务器认证在PEAP认证过程中,服务器认证是首先要完成的步骤。

服务器使用数字证书证明其身份,并确保与客户端之间的安全通信。

数字证书通常由受信任的证书颁发机构(Certificate Authority)签发,用于验证服务器的真实性。

3. PEAP认证过程的第二步:客户端认证客户端认证是PEAP认证过程的第二个关键步骤。

在此步骤中,客户端验证服务器的真实性,并向服务器提供自身的身份信息。

客户端通常使用用户名和密码进行验证,但也可以使用其他类型的凭据,如数字证书。

4. PEAP认证过程的第三步:密钥交换经过服务器认证和客户端认证后,PEAP协议使用TLS协议执行进一步的加密和身份保护。

TLS协议通过密钥交换阶段来确保通信数据的保密性和完整性。

5. PEAP认证过程的第四步:会话建立在密钥交换后,服务器和客户端之间建立了安全的会话。

在此会话期间,使用共享密钥对通信数据进行加密和解密,以确保数据的保密性。

同时,会话还提供了完整性保护,以便在传输过程中检测到任何篡改尝试。

6. PEAP认证过程的第五步:身份验证结果在完成会话建立后,服务器和客户端将共享的认证结果进行交互。

cert java国际规则

cert java国际规则

Cert的Java国际规则,也称为Java安全编码规范,是一组针对Java编程语言的最佳实践和建议,旨在提高软件的安全性和可靠性。

这些规则涵盖了Java编程的各个方面,包括输入验证、错误处理、内存管理、线程安全等。

在Java编程中,遵循这些规则可以帮助开发人员避免常见的安全漏洞和错误,如缓冲区溢出、注入攻击、空指针异常等。

这些规则不仅适用于大型企业级软件,也适用于小型应用程序和个人项目。

遵循Cert的Java国际规则可以确保您的代码更加健壮、安全和易于维护。

这有助于提高软件的可靠性,减少错误和漏洞,并使您的应用程序更加符合行业标准和最佳实践。

要遵循Cert的Java国际规则,您需要了解这些规则的具体内容,并将其应用于您的代码中。

您可以通过阅读Cert的官方文档、参加培训课程或寻求

专业咨询来获取更多信息和指导。

mqtt带证书的实例

mqtt带证书的实例MQTT(Message Queuing Telemetry Transport)是一种轻量级的通信协议,通常用于物联网设备之间的通信。

使用证书进行 MQTT 连接可以提高安全性,确保通信的机密性和完整性。

以下是一个基于证书的 MQTT 连接的示例:python.import paho.mqtt.client as mqtt.import ssl.# MQTT 代理信息。

mqtt_broker = "your_mqtt_broker"mqtt_port = 8883。

mqtt_username = "your_username"mqtt_password = "your_password"mqtt_client_id = "your_client_id"# 证书文件路径。

ca_cert = "path_to_your_ca_certificate"client_cert = "path_to_your_client_certificate" client_key = "path_to_your_client_key"def on_connect(client, userdata, flags, rc):print("Connected with result code "+str(rc))。

client.subscribe("topic")。

def on_message(client, userdata, msg):print(msg.topic+" "+str(msg.payload))。

client = mqtt.Client(client_id=mqtt_client_id)。

certbot文件验证的方法

certbot文件验证的方法全文共四篇示例,供读者参考第一篇示例:Certbot是一个用于自动化证书签发和安装的工具,它可以帮助网站管理员轻松地获取SSL证书,并确保网站的数据传输过程中是安全加密的。

Certbot支持多种验证方法,其中文件验证是最常用的一种方法之一。

在本文中,我们将重点介绍Certbot文件验证的方法,以帮助您更好地了解和使用Certbot工具。

Certbot文件验证的工作原理是通过将特定的验证文件存放在您的网站目录下,并在证书签发机构发起验证请求时,证书签发机构会请求访问这个验证文件,以确认您对该网站的控制权。

这种验证方法需要您有对网站的文件访问权限,并能够在网站目录下创建文件。

下面是Certbot文件验证的步骤:1. 安装Certbot工具:您需要在服务器上安装Certbot工具。

您可以根据不同的操作系统和系统版本选择合适的安装方法。

通常,Certbot提供了详细的安装指南,您可以根据指南进行安装。

2. 生成SSL证书:使用Certbot工具生成SSL证书。

您可以通过运行Certbot命令来生成证书,并按照提示操作完成证书的生成过程。

3. 选择验证方法:在生成SSL证书时,您需要选择验证方法。

选择文件验证方法后,Certbot会要求您在网站目录下创建一个验证文件,并将其中的验证信息填入验证请求的相应字段中。

5. 验证通过:当您创建完验证文件后,等待验证请求的完成。

Certbot会向证书签发机构提交验证请求,证书签发机构会访问您的网站并寻找验证文件,如果验证通过,则证书签发机构会生成SSL证书并将其安装在您的服务器上。

6. 部署SSL证书:将生成的SSL证书部署到您的网站上。

您可以将SSL证书配置到您的Web服务器中,以确保您的网站可以通过https协议进行安全加密访问。

第二篇示例:Certbot是一个免费的开源工具,用于帮助网站管理员管理和部署SSL证书。

其中一个常见的证书验证方法是文件验证,它通过在服务器上创建一个特定的文件来验证您对域名或子域名的控制权。

docu47526_VNX5600-Unified-安装指南

EMC 确信本出版物在发布之日内容准确无误。本文档中的信息可随时更改而不另行通知。

本出版物的内容按 “原样”提供。 EMC Corporation 对本出版物的内容不提供任何形式的陈述或担保,明确拒绝对有特定目的的 适销性或适用性进行默示担保。使用、复制或分发本出版物所描述的任何 EMC 软件都要有相应的软件许可证。

用缆线连接系统

用缆线连接控制站、调制解调器和公用 LAN ........................................................... 33 用缆线连接 CS0 ................................................................................................. 33 用缆线连接 CS1 (可选).................................................................................. 36 用缆线将存储处理器 A (SP A) 和 B (SP B) 连接到刀片 2 和 3 ............................. 39 用缆线将存储处理器 A (SP A) 和 B (SP B) 连接到刀片 4 和 5 ............................. 41

打开系统包装

打开装运箱包装 ........................................................................................................ 9 卸下微型机架组件................................................................................................... 11

阿里云反欺诈服务-API手册

3. 按照RFC2104的定义,使用上面的用于签名的字符串计算签名HMAC值 。

注意:计算签名时使用的Key就是用户持有的Access Key Secret并加上一个"&"字符(ASCII:38),使用的哈希算 法是SHA1。

5

反欺诈/API手册

4. 按照Base64编码规则把上面的HMAC值编码成字符串,即得到签名值 (Signature)。 5. 最后将得到的签名值作为Signature参数添加到请求参数中,即完成对 请求签名的过程。

</接口名称+Response>

JSON示例:

{ "RequestId": "4C467B38-3910-447D-87BC-AC049166F216", /* 返回结果数据 */

}

错误结果

调用接口出错后,将不会返回结果数据。 当调用出错时,HTTP请求返回一个4xx或5xx的HTTP状态码。返回的 消息体中是具体的错误代码及错误信息。另外还包含一个全局唯一的请求ID:RequestId和一个您该次请求访 问的站点ID:HostId。在调用方找不到错误原因,可以联系阿里云客服,并提供该HostId和RequestId,以便 我们尽快帮您解决问题。

假如使用的 Access Key Id 是 "testid",Access Key Secret 是 "testsecret",用于计算 HMAC 的 Key 就是 "testsecret&",则计算得到的签名值是:

SDFQNvyH5rtkc9T5Fwo8DOjw5hc=

签名后的请求 URL 为(注意增加了 Signature 参数):

certbot 参数

certbot 参数摘要:1.什么是Certbot2.Certbot 的作用3.Certbot 的安装4.Certbot 的使用方法5.Certbot 的参数设置6.总结正文:Certbot 是一个开源的证书管理工具,用于自动化SSL/TLS 证书的申请、部署和更新。

它可以帮助用户在网站服务器上轻松部署安全证书,保障网络传输的安全性。

Certbot 支持多种服务器软件和操作系统,如Nginx、Apache、Debian、Ubuntu 等,用户可以通过简单的命令行操作实现证书的申请和部署。

Certbot 的安装过程因操作系统和服务器软件的不同而有所差异。

一般来说,用户可以通过包管理器(如apt、yum 等)进行安装。

以Ubuntu 为例,用户可以通过以下命令进行安装:```sudo apt-get updatesudo apt-get install certbot python3-certbot-plugin```安装完成后,用户可以开始使用Certbot 为网站申请证书。

Certbot 支持多种证书颁发机构(Certificate Authority, CA),如Let"s Encrypt、Certificate Transparency 等。

用户可以根据自己的需求选择合适的CA。

Certbot 的使用方法非常简单,只需在命令行中输入以下命令:```sudo certbot --apache -d /var/www/html```该命令表示使用Apache 插件,为/var/www/html 目录下的网站申请证书。

用户可以根据实际情况进行调整。

在Certbot 的配置过程中,用户可以设置一些参数,以满足不同的需求。

例如,可以设置证书的有效期、申请多个证书等。

这些参数可以通过命令行或配置文件进行设置。

具体设置方法可参考Certbot 官方文档。

总之,Certbot 作为一个方便易用的证书管理工具,可以帮助用户轻松部署SSL/TLS 证书,提高网站的安全性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

14

美国小型通用汽油机废气排放认证过程

EPA排放认证步骤

• • • • • 确定发动机系列 为每一系列向EPA申请排放认证 确定排放认证方法 向EPA递交认证意向书 指定代表本公司同EPA的联系人

15Biblioteka 美国小型通用汽油机废气排放认证过程

EPA排放认证步骤

(接上页〕

• • • •

向EPA提供本系列发动机基本参数 设计排放合格标签并报EPA审批 提供排放保修说明 按EPA要求提供额外的有关申报发动机系 列的资料

21

美国小型通用汽油机废气排放认证过程 通过排放认证的两种方法

1. 满足EPA规定的排放标准法 所有需要认证的发动机系列的废气排放值必须低于 EPA规定的排放标准,不需要采用平均值,储蓄和 交易手段耒满足认证要求 2. 系列排放标准法 自行确定每一耍认证的发动机系列的排放标准 需要采用平均值,储蓄和交易手段耒满足认证要求

14.8

CO

610

机型 I

机型 II

2001

16.1

18

16.7

610

2002

2003 2004 2005 及以后

16.6

15 13.6 12.1

15.3

14 12.7 11.3

610

610 610 610

10

美国小型通用汽油机废气排放法规

表3 美国EPA小型通用汽油机(19 千瓦以下)I I期排放标准 ( 克/千瓦-小时) 机型 III HC+NOx CO 机型 IV HC+NOx 196 148 99 50 50 50 2002 238 805 2003 175 805 2004 113 805 2005 50 805 2006 2007 及以后 50 805 50 805

29

美国小型通用汽油机废气排放认证过程

向EPA提供本系列发动机基本参数

(接上页〕 基本用途 可调参数 化油器数目 化油器型式 曲轴箱通风 点火时间,BTDC 最大功率,kW 标定转速,rpm 最大扭矩,Nm 最大扭矩转速,rpm

30

美国小型通用汽油机废气排放认证过程

排放认证标签要求:

排放认证标签必须牢固地粘在 发动机上易于看到的地方 不能容易地除掉 内容要求见实例

31

美国小型通用汽油机废气排放认证过程

排放认证标签实例

32

美国小型通用汽油机废气排放认证过程

认证试验发动机的选择

认证系列发动可能包括多种型号 选择最可能超过EPA HC+NOX 排放标准的机型 试验发动机能代表生产线发动机

33

美国小型通用汽油机废气排放认证过程

认证试验用燃油

EPA认证试验用燃油 加州环保局认证试验用燃油 在美国之外试验室进行的认证 试验用燃油要求

38

美国小型通用汽油机废气排放认证过程

自定试验规范的实例2 John Deere公司

排放试验在增压间中进行

John Deere公司将年产100万台发动机的装配线从美 国搬到墨西哥高原地区(海拔1600米),排气试 验不能满足EPA对排放试验条件的要求,发动机 性能也不能满足在美国用户要求。 • 向EPA证明采用此自定试验规范,在高原地区调 试的发动机可满足在美国平原地区排放标准 • 并满足美国平原地区用户的发动机性能

美国小型通用汽油机废气排放认证过程

发动机系列确定:

不同型号的发动机可以包括在一个发动机系列进行排放认证

EPA 要求:

• • • • • • •

同一系列发动机排量的差别必须在15%之内 具有相同的燃烧系统(2冲程或4冲程〕 具有相同的冷却系统(水冷或风冷〕 具有相同的汽缸结构(直列或V型〕 具有相同的气门布置 (顶置或侧置〕 具有相同的燃料(汽油,天然气或液化气〕 具有相同的汽缸数量

16

美国小型通用汽油机废气排放认证过程

EPA排放认证步骤

(接上页〕

• • • • •

选定本系列用于排放认证试验的发动机 向EPA申报是否采用自定试验规范 如采用自定试验规范必需得到EPA批准 确定本系列发动机使用寿命 选定排放试验标准燃料并提供燃料分析报 告

17

美国小型通用汽油机废气排放认证过程

23

美国小型通用汽油机废气排放认证过程 排气盈余值的计算

排气盈余值=销售量×(EPA排气标准值-系列排 放标准)×功率×寿命×功率因数

对于采用试验规范 A:功率因数=0.47 对于采用试验规范B:功率因数=0.85 (计算实例)

24

美国小型通用汽油机废气排放认证过程 采用系列排放标准法的优点:

• • • • • • • 邦助开拓新市场 (实例) 降低排放认证成本(实例) 降低小批量机型成本(实例) 为新产品开发争取时间(实例) 降低新产品生产线一次性投资 打击竞争对手(实例) 销售排气盈余值给其它公司

25

美国小型通用汽油机废气排放认证过程 采用系列排放标准法的缺点:

• 加大排放认证工作量 需要由排放工程师,新产品开发部经理,市场 研究人员,销售人员组成团队决定排放认证战略

• 加大了生产线抽样试验不达标的风险(实例)

26

美国小型通用汽油机废气排放认证过程

Table 1 EPA发动机使用寿命表

27

CO

机型 V HC+NOx CO

805

805

805

805

805

805

143 602

119 602

96 602

72 602

11

美国小型通用汽油机废气排放法规

美国加州小型通用汽油机废气排放法规

• 适用于美国加州 • 适用于1995年及以后生产的19千瓦以下通用汽油机

美国加州大型通用汽油机废气排放法规

• 适用于2002年及以后生产的1升以下通用汽油机 • 2001年-2003年 生产的大于1升的通用汽油机

• 向EPA说明自定试验规范可以更准确地或同 EPA试验规范相等的排放测量精度 • 向EPA提供对比试验结果 • 向EPA提供技术报告 • 让EPA工程师完全明白试验过程和机理 • 获得EPA批准

37

美国小型通用汽油机废气排放认证过程

自定试验规范的实例1: GENERAC 公司

使用生产线的发电机代替测功机 • 向EPA证明如果得知发电机转换效率可代 替测功机 • 问EPA提供发电机线圈温度变化曲线

EPA排放认证步骤

(接上页〕

• 选定满足EPA要求的排放试验仪器 • 选定排放分析仪用标定气体并提供气体分 析报告 • 按EPA排放仪器标定规范进行标定 • 按EPA要求完成试验样机磨合 • 按EPA试验规范完成认证试验

18

美国小型通用汽油机废气排放认证过程

EPA排放认证步骤

(接上页〕

• • • •

表1 美国EPA小型通用汽油机(19 千瓦以下)I 期排放标准

( 克/千瓦-小时)

机型

HC+NOx

HC

CO

NOx

I

II III

16.1

13.4 295

519

519 805 5.36

IV

V

241

161

805

603

5.36

5.36

9

美国小型通用汽油机废气排放法规

表2 美国EPA小型通用汽油机(19 千瓦以下)I I期排放标准 ( 克/千瓦-小时) HC+NOx NMHC+NOx

选定排放耐久试验样机 完成排放耐久系数试验 确定排放耐久系数 确定系列排放标准

19

美国小型通用汽油机废气排放认证过程

EPA排放认证步骤

(接上页〕

• • • • •

送交认证试验报告 送交完整的认证申请文件 EPA 开始审批过程(平均为三十天) 按EPA要求修改和补交文件 EPA批准并颁发排放认证书

20

5

美国小型通用汽油机废气排放法规

• EPA小型通用汽油机废气排放法规( 40CFR PART 90 )

• 适用于除加州外美国49州 • 适用于19千瓦以下通用汽油机 • EPA I 期排放标准:1997年-2000年 • EPA I I期排放标准:2001年-2005年

6

美国小型通用汽油机废气排放法规

22

美国小型通用汽油机废气排放认证过程

平均值,储蓄和交易

• 采用系列排放标准法不需要每一个发动机系列的排放值低于EPA标准 • 公司本年度总体排气盈余值大于0即可通过EPA排放认证 • 一个系列的排气盈余值可以用来抵消另一个系列(高排放系列)负的排气 盈余值 • 公司的可以将排气盈余值卖给其它公司 • 排气盈余值可以储蓄起来用于下一年本公司的排放认证 • 排气盈余值交易方法

7

美国小型通用汽油机废气排放法规

• 发动机用途

• I、II型用于非手持式动力工具,如割草 机、园林拖拉机、发电机组、压力洗 车机、高尔夫球车、机场行李车、铲 雪机、小型空压机等 • III、IV、V型用于手持式动力工具,如 油锯、修边机、手持吹叶机、动力喷 雾器等

8

美国小型通用汽油机废气排放法规

34

美国小型通用汽油机废气排放认证过程

认证试验用燃油成分要求 附表

35

美国小型通用汽油机废气排放认证过程

自定试验规范

• 内燃机制造厂不必完全依照EPA试验规范进 行认证或生产线抽样试验 • 可以根据本厂具体情况提出自定试验规范 • 自定试验规范可降低试验费用 • 节省试验时间

36

美国小型通用汽油机废气排放认证过程 自定试验规范的制定与报批

美国小型通用汽油机废气排放认证过程

如何选择发动机使用寿命:

对低排放值的发动机,申报长发动机使用 寿命可增加排气盈余值 耐久试验长 保修期要求

28

美国小型通用汽油机废气排放认证过程

向EPA提供本系列发动机基本参数

气缸数目 工作过程型式 气门数目 缸径 x 行程, mm 排量,cc 曲轴型式 冷却介质 进气方式 燃料供给方式 燃料