电子科技大学2014年《825密码学基础与网络安全》考研专业课真题试卷

电子科技大学【2014 年攻读硕士学位研究生入学考试试题】241专业课真题

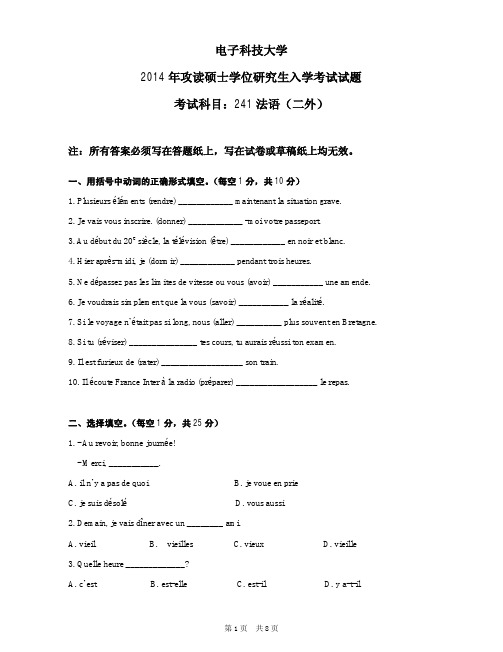

电子科技大学2014年攻读硕士学位研究生入学考试试题考试科目:241法语(二外)注:所有答案必须写在答题纸上,写在试卷或草稿纸上均无效。

一、用括号中动词的正确形式填空。

(每空1分,共10分)1. Plusieurs éléments (rendre) ____________ maintenant la situation grave.2. Je vais vous inscrire. (donner) ____________ -moi votre passeport.3. Au début du 20e siècle, la télévision (être) ____________ en noir et blanc.4. Hier après-midi, je (dormir) ____________ pendant trois heures.5. Ne dépassez pas les limites de vitesse ou vous (avoir) ___________ une amende.6. Je voudrais simplement que la vous (savoir) ___________ la réalité.7. Si le voyage n’était pas si long, nous (aller) __________ plus souvent en Bretagne.8. Si tu (réviser) _______________ tes cours, tu aurais réussi ton examen.9. Il est furieux de (rater) __________________ son train.10. Il écoute France Inter à la radio (préparer) __________________ le repas.二、选择填空。

电子科技大学【2014 年攻读硕士学位研究生入学考试试题】692专业课真题

∑ 2.

已知

0

<

a

<

1

,那么幂级数

∞ n=0

1

a +

n

a

n

z

n

的收敛半径为

(

)

1

(A)

a (B) a

(C) 1

(D) 2a

∞

∞

∑ ∑ 3. 设正项级数 an 收敛,正项级数 bn 1

∞

∑ (A) anbn 必收敛 n =1

∞

∑ (B) anbn 必发散 n =1

∞

∑ (C)

2 i 1 T =−i 2 i

1 − i 2

(b) 根据 det(T ) = λ1λ2 Lλn ,Tr(T ) = λ1 + λ2 +L + λn ,求 T 的本征值;验证它们的和与积同

(a)中结果相同。写出T 的对角形式。 (c) 求T 的本征矢,并在简并区,构造两个线性无关的本征矢。使它们正交,并验证它们都和

第三个本征矢正交。(三个本征矢都需要归一化)

(d) 构造幺正矩阵 S ,使T 对角化,证明相似变换 S 使T 变换成适当的对角形式。

共5页 第5页

二.填空题(10 个空,每空 3 分,共 30 分)

∫ 11. 计算积分 zdz = ( C

),其中 C 为从原点到点 3 + 4i 的直线段。

∫ 12.

计算积分

z

=2

1 z2 −1

dz

=

(

),(注:其中积分路径是绕原点为圆心,2 为半径的圆逆

时针方向)。

共5页 第3页

13. 在下列场中运动时动量 P 和角动量 M 的哪些分量守恒?

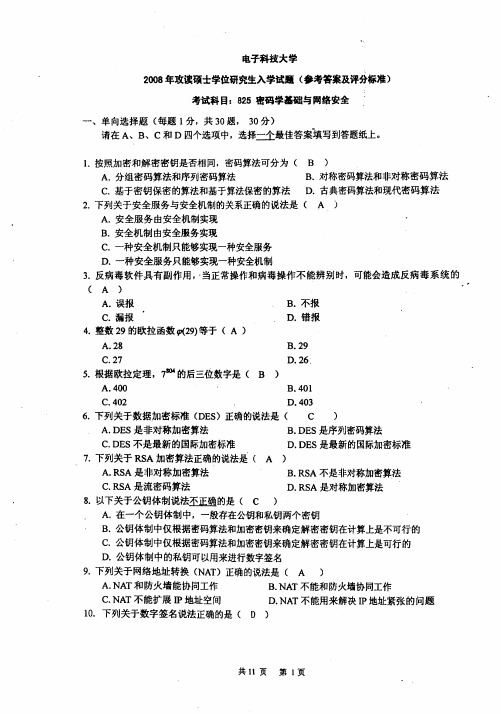

电子科技大学(成都)考研历年真题之825密码学基础与网络安全2008--2015年考研真题

共6 页

第 1页

C. UNIX 文件系统提供了基于组(group)的安全保护机制 D. UNIX 文件系统提供了基于进程和线程的安全保护机制 8. 以下关于入侵检测系统(IDS)的说法正确的是( ) A. 入侵检测系统可分为主机入侵检测系统和网络入侵检测系统 B. 入侵检测系统只能够检测已知攻击 C. 入侵检测系统不能够提供日志功能 D. 网络入侵检测系统(NIDS)不能够保护一个局域网 9. 根据 2013 年 9 月最高人民法院和最高人民检察院关于网络谣言刑案的司法解释, 以下说法 不正确的是( ) A. 捏造损害他人名誉的事实,在信息网络上散布,或者组织、指使人员在信息网络上散 布的行为属于刑法所规定的“捏造事实诽谤他人” 。 B. 将信息网络上涉及他人的原始信息内容篡改为损害他人名誉的事实,在信息网络上散 布,或者组织、指使人员在信息网络上散布的行为属于刑法所规定的“捏造事实诽谤他人” 。 C. 同一诽谤信息实际被点击、浏览次数达到五千次以上,或者被转发次数达到五百次以 上的行为属于刑法所规定的“捏造事实诽谤他人”且属于“严重危害社会秩序和国家利益” 。 D. 利用信息网络诽谤他人,且引发公共秩序混乱的,应当认定为刑法规定的“严重危害 社会秩序和国家利益” 。 10. 以下哪项不属于物理安全威胁?( ) A. 自然灾害 B. 物理攻击 C. 硬件故障 D. 系统安全管理人员培训不够 11. 以下关于身份认证的说法不正确是( ) A. 身份认证是验证者获得对声称者所声称的事实的信任 B. 身份认证有单向和双向认证之分,但一般不能重复两次单向认证来实现双向认证 C. 密码技术和非密码技术都可以用来实现身份认证 D. 只有密码技术才能够用来实现身份认证 12. 关于域(field)的说法正确是( ) A. 域必须满足加法的分配率 B. 域必须满足乘法的分配率 C. 在域中每个元素都有一个加法逆元 D. 在域中每个元素都有一个乘法逆元 13. 以下关于地址解析协议(ARP)说法不正确的是( ) A. 地址解析协议用于 IP 地址和 MAC 地址的解析 B. 地址解析协议包括 ARP 请求和 ARP 应答两种类型的包 C. 由于 ARP 请求是定向传送,所以存在 ARP 欺骗攻击的安全威胁 D. 通过添加静态 ARP 表项到 ARP 地址解析表中可以在一定程度上防止 ARP 欺骗攻击 14. Windows 系统中本地安全管理员(LSA)的任务是 ( ) A. 调用并监视安全警告序列(SAS,一般是 Ctrl+ALt+Del) B. 创建用户的本地访问令牌 C. 提供安全服务相关的应用程序接口(API) D. 管理用户的账户信息(如口令等) 15. Windows 中新技术文件系统(NTFS)的访问控制权限不包括( ) A. 读取权限(Read) B. 执行权限(Execute) C. 改变拥有者权限(Change) D. 拥有者权限(Owner)

2014年电子科技大学825密码学基础与网络安全考研真题

注:所有答案必须写在答题纸上,写在试卷或草稿纸上均无效。

一、单向选择题(每题 1 分,20 题, 共 20 分) 请在 A、B、C 和 D 四个选项中,选择一个最佳答案填写到答题纸上。 1. 2000 年颁布的 《计算机病毒防治管理办法》 中对计算机病毒的定义最准确的说法是 ( ) A. 计算机病毒是恶意代码的一种 B. 计算机病毒是导致系统功能变坏的恶意代码 C. 计算机病毒是指可以通过互联网传播的、会导致计算机信息系统遭受破坏的一组计算 机指令或程序代码 D. 计算机病毒是指编制或者在计算机程序中插入的破坏计算机功能或者毁坏数据,影响 计算机使用,并能自我复制的一组计算机指令或程序代码 2. 以下关于公钥体制说法不正确的是( ) A. 在一个公钥体制中,一般存在公钥和私钥两个密钥 B. 公钥体制中仅根据密码算法和加密密钥来确定解密密钥在计算上是不可行的 C. 公钥体制中仅根据密码算法和加密密钥来确定解密密钥在计算上是可行的 D. 公钥体制中的私钥可以用来进行数字签名 3. 以下关于 Kerberos 说法正确的是( ) A. Kerberos 是基于非对称密码算法的安全协议 B. Kerberos 不能抵抗重放攻击 C. Kerberos 可以实现双向身份认证 D. Kerberos 主要用于密钥交换 4. 整数 31 的欧拉函数 ϕ (31) 等于( ) A. 28 B. 29 C. 30 D. 31 5. 下列关于强制访问控制模型说法正确的是( ) A. 主体不能改变自身和客体的安全级别 B. 主体不能改变自身的安全级别,但是可以改变客体的安全级别 C. 主体能改变自身的安全级别,但是不能改变客体的安全级别 D. 主体既能改变自身的安全级别,也能改变客体的安全级别 6. 根据欧拉定理,7804 的后三位数字是( ) A. 400 B. 401 C. 402 D. 403 7. 以下关于 UNIX 文件系统的安全保护机制说法不正确的是( ) A. UNIX 文件系统提供了口令保护机制 B. UNIX 文件系 文件系统提供了基于组(group)的安全保护机制 D. UNIX 文件系统提供了基于进程和线程的安全保护机制 8. 以下关于入侵检测系统(IDS)的说法正确的是( ) A. 入侵检测系统可分为主机入侵检测系统和网络入侵检测系统 B. 入侵检测系统只能够检测已知攻击 C. 入侵检测系统不能够提供日志功能 D. 网络入侵检测系统(NIDS)不能够保护一个局域网 9. 根据 2013 年 9 月最高人民法院和最高人民检察院关于网络谣言刑案的司法解释, 以下说法 不正确的是( ) A. 捏造损害他人名誉的事实,在信息网络上散布,或者组织、指使人员在信息网络上散 布的行为属于刑法所规定的“捏造事实诽谤他人” 。 B. 将信息网络上涉及他人的原始信息内容篡改为损害他人名誉的事实,在信息网络上散 布,或者组织、指使人员在信息网络上散布的行为属于刑法所规定的“捏造事实诽谤他人” 。 C. 同一诽谤信息实际被点击、浏览次数达到五千次以上,或者被转发次数达到五百次以 上的行为属于刑法所规定的“捏造事实诽谤他人”且属于“严重危害社会秩序和国家利益” 。 D. 利用信息网络诽谤他人,且引发公共秩序混乱的,应当认定为刑法规定的“严重危害 社会秩序和国家利益” 。 10. 以下哪项不属于物理安全威胁?( ) A. 自然灾害 B. 物理攻击 C. 硬件故障 D. 系统安全管理人员培训不够 11. 以下关于身份认证的说法不正确是( ) A. 身份认证是验证者获得对声称者所声称的事实的信任 B. 身份认证有单向和双向认证之分,但一般不能重复两次单向认证来实现双向认证 C. 密码技术和非密码技术都可以用来实现身份认证 D. 只有密码技术才能够用来实现身份认证 12. 关于域(field)的说法正确是( ) A. 域必须满足加法的分配率 B. 域必须满足乘法的分配率 C. 在域中每个元素都有一个加法逆元 D. 在域中每个元素都有一个乘法逆元 13. 以下关于地址解析协议(ARP)说法不正确的是( ) A. 地址解析协议用于 IP 地址和 MAC 地址的解析 B. 地址解析协议包括 ARP 请求和 ARP 应答两种类型的包 C. 由于 ARP 请求是定向传送,所以存在 ARP 欺骗攻击的安全威胁 D. 通过添加静态 ARP 表项到 ARP 地址解析表中可以在一定程度上防止 ARP 欺骗攻击 14. Windows 系统中本地安全管理员(LSA)的任务是 ( ) A. 调用并监视安全警告序列(SAS,一般是 Ctrl+ALt+Del) B. 创建用户的本地访问令牌 C. 提供安全服务相关的应用程序接口(API) D. 管理用户的账户信息(如口令等) 15. Windows 中新技术文件系统(NTFS)的访问控制权限不包括( ) A. 读取权限(Read) B. 执行权限(Execute) C. 改变拥有者权限(Change) D. 拥有者权限(Owner)

2015-2016年电子科技大学考研试题825密码学基础与网络安全

电子科技大学2015年攻读硕士学位研究生入学考试试题考试科目:825 密码学基础与网络安全注:所有答案必须写在答题纸上,写在试卷或草稿纸上均无效。

一、单向选择题(每题1分,共20题,20分)请在A、B、C和D四个选项中,选择一个最佳答案填写到答题纸上。

1. 下列关于安全服务与安全机制的关系不正确的说法是()A. 安全服务由安全机制实现B. 安全机制与安全服务之间没有关系C. 一种安全机制可以实现一种安全服务D. 一种安全服务可以由一种安全机制来实现2. 按照加密和解密密钥是否相同,密码算法可分为()A. 分组密码算法和序列密码算法B. 对称密码算法和公钥密码算法C. 基于密钥保密的算法和基于算法保密的算法D. 古典密码算法和现代密码算法3. 整数37的欧拉函数(37)j等于()A. 35B. 36C. 37D. 384. 反病毒软件具有副作用,当正常操作和病毒操作不能辨别时,可能会造成反病毒系统的()A. 误报B. 不报C. 漏报D. 错报5. 7804的后三位数字是()A. 400B. 401C. 402D. 4036. 以下关于美国国防部所提出的PDRR网络安全模型说法正确的是()A. 安全策略(Policy)是PDRR的重要内容B. 依据PDRR模型,增加系统的保护时间可提高系统的安全性C. 依据PDRR模型,增加系统的检测时间可提高系统的安全性D. 依据PDRR模型,应该尽量增加系统暴露时间来提高系统的安全性7. 以下说法不正确的是()A. 非对称加密算法较好地解决了密钥管理问题B. TCP/IP协议在设计之初并未考虑网络安全威胁C. 网络隔离技术不能减少对信息系统的安全威胁D. 安全协议需要使用某种密码算法且须实现一项或多项安全功能8. 下列关于网络地址转换(NAT)正确的说法是()A. NAT与防火墙能协同工作,但与VPN不能协同工作B. NAT与VPN能协同工作,但与防火墙不能协同工作C. NAT与防火墙能协同工作D. NAT与VPN不能协同工作9. 下列关于数字签名说法正确的是()A. 数字签名是不可信的B. 数字签名容易被伪造C. 数字签名容易抵赖D. 数字签名不可改变10. 一般来说,以下哪个不属于设备物理安全的内容()A. 设备防盗B. 设备防毁C. 设备电磁辐射抗扰D. 设备外观保护11. 关于电子密码本(ECB)密码操作模式说法正确的是()A. 对每一个明文数据块采用不同的密钥进行加密B. 对每一个明文数据块采用不同的密钥进行解密C. 错误传递仅有一块:出错密文块仅导致对应的明文块错误D. 错误传递有多块:出错密文块将导致多个明文块错误12. 以下关于蜜罐(Honeypot)说法不正确的是()A. 蜜罐技术可用来收集攻击信息B. 蜜罐技术可用来收集计算机病毒代码C. 蜜罐技术可用来诱骗攻击者D. 蜜罐技术可用来阻止网络攻击的发生13. 在以下技术中,不能用作消息认证函数来产生消息认证符的是()A. 消息加密B. 消息认证码(MAC)C. 压缩函数D. 哈希(Hash)函数14. 以下关于IPSec中的密钥管理说法正确的是()A. 互联网络安全关联和密钥管理协议(IAKMP)是IPSec密钥管理的框架B. 因特网密钥交换协议(IKE)是IPSec密钥管理的框架C. Diffie-Hellman密钥交协议是因特网密钥交换协议(IKE)使用的密钥交换协议D. Oakley不是因特网密钥交换协议(IKE)使用的密钥交换协议15. 以下关于防火墙说法正确的是()A、所有防火墙都能够检测网络攻击 B. 所有防火墙都能够检测计算机病毒C. 防火墙能防御内部攻击D. 防火墙能防御外部攻击16. 以下关于入侵防护系统(IPS)的说法不正确的是()A. 入侵防护系统(IPS)可以检测网络攻击行为B. 入侵防护系统(IPS)可以保护一个网络C. 入侵防护系统(IPS)可以阻断检测出的攻击行为D. 入侵防护系统(IPS)可以对计算机病毒进行检测17. 以下关于计算机犯罪(Computer Crime)最准确的说法是()A. 攻击别人的计算机并进而获得信息的行为就是计算机犯罪B. 通过网络攻击获得别人的机密信息一定是计算机犯罪C. 盗窃计算机是计算机犯罪D. 行为人通过计算机操作所实施的危害计算机信息系统(包括内存数据及程序)安全以及其他严重危害社会的并应当处以刑罚的行为18. 可信计算机系统评估准则(TCSEC)是由哪个国家提出来的?()A. 中国B. 英国C. 美国D. 德国19. NP问题的含义是()A. 非确定性图灵机上不能够在多项式时间内得到处理的问题B. 非确定性图灵机上能够在多项式时间内得到处理的问题C. 确定性图灵机上不能够在多项式时间内得到处理的问题D. 确定性图灵机上能够在多项式时间内得到处理的问题20.下面关于TCP协议的说法中,不正确的是()A. TCP协议是传输层的协议B. TCP协议是面向连接的协议C. TCP协议是非面向连接的协议D. TCP协议数据包中不包含源IP地址二、多项选择题(每题2分,共10题,20分)每题有一个或多个正确答案。

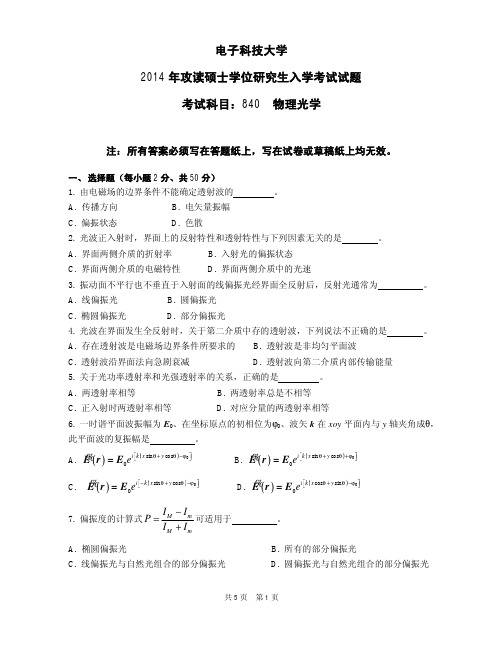

电子科技大学【2014 年攻读硕士学位研究生入学考试试题】840专业课真题

x

k1

θ

z

o

θ

k2

(3) 若这两束自然光光强不相等,设 I1=2I2, 也考虑光束夹角对光矢量振动方向的影响,求干 涉条纹的可见度。(10 分)

3. 用白色平行光正入射到透射式夫琅禾费衍射光栅上,在 300 衍射角上方向上观测到 600nm 的第 2 级主极大,但在该方向上 400nm 的主极大缺级。若该光栅刚好能分辨第 2 级光谱中在 600nm 附近波长差为 0.005nm 的两条谱线。求(1) 光栅常数; (2) 光栅的总宽度; (3) 狭缝的可 能最小宽度。(10 分)

A. 光源的横向宽度限制双缝的最大距离。

B. 光源的谱宽限制观察屏上干涉条纹的横向范围。

C. 条纹可见度整体随光源谱宽增大而降低。

D. 在光源临界宽度范围内,条纹可见度整体随光源宽度增大而降低。

13. 迈克耳逊干涉仪中补偿板的作用是

。

A. 消除两光路的不对称性

B. 补偿两光路的光程差

C. 在使用白色光源时补偿分光板的色散

B. 当 k 沿光轴时,S 与 k 的方向一致。

C. 当 k 沿光轴时,D 的方向无限制。

D. 当 k 沿主轴时,S 与 k 的方向一致。

22. 为使光正入射到单轴晶体内能获得最大的离散角,光轴与通光面的夹角β应满足

。

A. tgβ = ne / no

B. tgβ = no / ne

( ) C. tgβ = ne2 − no2 2neno

D.散射

25. 关于色散,下列说法中不正确的是

。

A. 正常色散发生在介质的透明区。

B. 反常色散发生在介质固有频率附近。

C. 正常色散是折射率随波长增加而减小的色散。 D. 反常色散是色散率为负的色散。

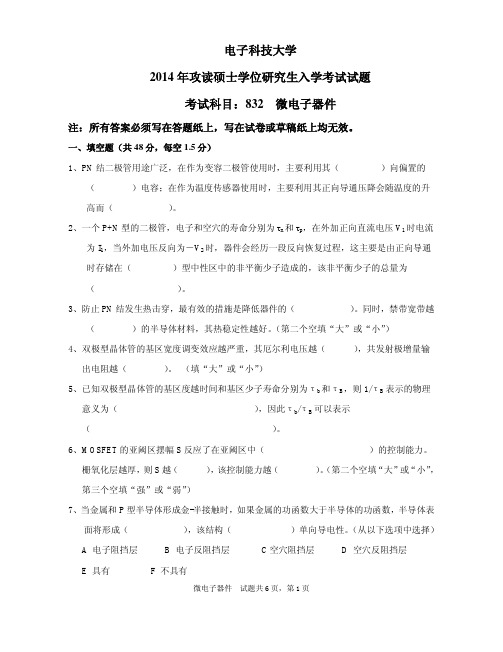

电子科技大学【2014 年攻读硕士学位研究生入学考试试题】832专业课真题

电子科技大学2014年攻读硕士学位研究生入学考试试题考试科目:832 微电子器件注:所有答案必须写在答题纸上,写在试卷或草稿纸上均无效。

一、填空题(共48分,每空1.5分)1、PN结二极管用途广泛,在作为变容二极管使用时,主要利用其()向偏置的()电容;在作为温度传感器使用时,主要利用其正向导通压降会随温度的升高而()。

2、一个P+N型的二极管,电子和空穴的寿命分别为τn和τp,在外加正向直流电压V1时电流为I1,当外加电压反向为-V2时,器件会经历一段反向恢复过程,这主要是由正向导通时存储在()型中性区中的非平衡少子造成的,该非平衡少子的总量为()。

3、防止PN结发生热击穿,最有效的措施是降低器件的()。

同时,禁带宽带越()的半导体材料,其热稳定性越好。

(第二个空填“大”或“小”)4、双极型晶体管的基区宽度调变效应越严重,其厄尔利电压越(),共发射极增量输出电阻越()。

(填“大”或“小”)5、已知双极型晶体管的基区度越时间和基区少子寿命分别为τb和τB,则1/τB表示的物理意义为(),因此τb/τB可以表示()。

6、MOSFET的亚阈区摆幅S反应了在亚阈区中()的控制能力。

栅氧化层越厚,则S越(),该控制能力越()。

(第二个空填“大”或“小”,第三个空填“强”或“弱”)7、当金属和P型半导体形成金-半接触时,如果金属的功函数大于半导体的功函数,半导体表面将形成(),该结构()单向导电性。

(从以下选项中选择)A 电子阻挡层B 电子反阻挡层C空穴阻挡层 D 空穴反阻挡层E 具有F 不具有微电子器件试题共6页,第1页8、MOSFET的跨导是()特性曲线的斜率,而漏源电导是()特性曲线的斜率。

在模拟电路中,MOSFET一般工作在()区,此时理想情况下漏源电导应为零,但实际上由于()和(),漏源电导通常为正的有限值。

9、短沟道MOSFET中采用偏置栅结构或漏端轻掺杂结构,是为了降低漏端附近的电场强度,从而抑制()效应,防止器件电学特性退化。

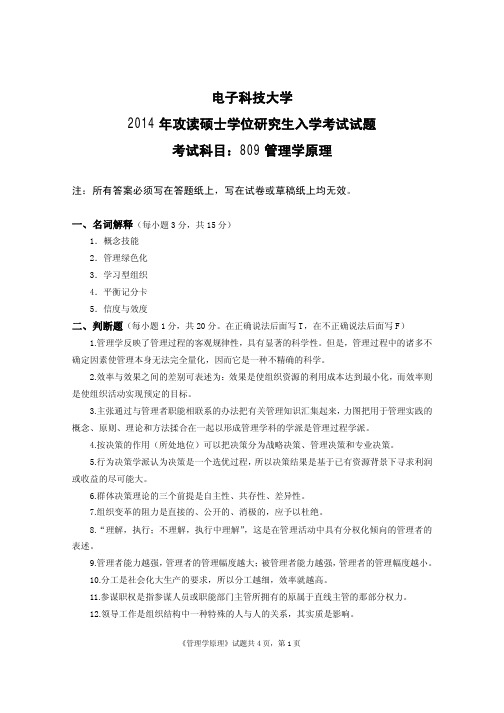

电子科技大学2014年《809管理学原理》考研专业课真题试卷

电子科技大学2014年攻读硕士学位研究生入学考试试题考试科目:809管理学原理注:所有答案必须写在答题纸上,写在试卷或草稿纸上均无效。

一、名词解释(每小题3分,共15分)1.概念技能2.管理绿色化3.学习型组织4.平衡记分卡5.信度与效度二、判断题(每小题1分,共20分。

在正确说法后面写T,在不正确说法后面写F)1.管理学反映了管理过程的客观规律性,具有显著的科学性。

但是,管理过程中的诸多不确定因素使管理本身无法完全量化,因而它是一种不精确的科学。

2.效率与效果之间的差别可表述为:效果是使组织资源的利用成本达到最小化,而效率则是使组织活动实现预定的目标。

3.主张通过与管理者职能相联系的办法把有关管理知识汇集起来,力图把用于管理实践的概念、原则、理论和方法揉合在一起以形成管理学科的学派是管理过程学派。

4.按决策的作用(所处地位)可以把决策分为战略决策、管理决策和专业决策。

5.行为决策学派认为决策是一个选优过程,所以决策结果是基于已有资源背景下寻求利润或收益的尽可能大。

6.群体决策理论的三个前提是自主性、共存性、差异性。

7.组织变革的阻力是直接的、公开的、消极的,应予以杜绝。

8.“理解,执行;不理解,执行中理解”,这是在管理活动中具有分权化倾向的管理者的表述。

9.管理者能力越强,管理者的管理幅度越大;被管理者能力越强,管理者的管理幅度越小。

10.分工是社会化大生产的要求,所以分工越细,效率就越高。

11.参谋职权是指参谋人员或职能部门主管所拥有的原属于直线主管的那部分权力。

12.领导工作是组织结构中一种特殊的人与人的关系,其实质是影响。

《管理学原理》试题共4页,第1页。

电子科技大学计算机专业资料

清水河主楼B1-405

61831209

非全日制

清水河主楼B1-404

61831208

电子科大计算机专业从2009年起参加全国统考,考试科目有政治、英语一、数学一、计算机专业基础综合(计算机组成原理、数据结构、操作系统和计算机网络)。

三专业介绍:

计算机科学与技术

825

密码学基础与网络安全

《密码学概论》 Wade Trappe 人民邮电出版社 2004年/《密码编码学与网络安全——原理与实践》(第四版) Stallings 电子工业出版社 2006年

复试

《程序设计》(C语言)

《C语言程序设计》 黄迪明 电子科技大学出版社 2008年

复试

计算方法

《实用数值计算方法》 电子科技大学应用数学系 高等教育出版社

二考试报名方式:

填报导师是在网上报名时将导师代码、姓名填在“备用信息”中,如:10001李乐民。由于部分导师只录取已在报名时明确填报自己的硕士生,因此我们建议考生报名时尽量填写导师志愿。如无明确意愿可不填,但须在打印复试通知单前补填导师。如因种种原因导致填报导师无法录取,将在复试期间调剂导师。确定录取优先顺序时,第一志愿导师优先于补填导师和调剂导师。

03网络软件与操作系统

04新型计算机网络体系结构

05大型机技术

06嵌入式系统

07传感器网络

考试科目:

①101思想政治理论

②201英语一

③301数学一

④408计算机学科专业基础综合

(二)081202计算机软件与理论

01网络计算技术

02数据库与数据挖掘

03形式化方法与编译系统

04软件过程技术与方法

05计算理论与技术

2014年-2016年电子科技大学820计算机专业基础考研真题试题试卷汇编

) 。

三、 分析计算题(30 分) 1. 某操作系统的 文 件 系统 采 用 混合 索 引分 配 方式,索引 节点 中 包含文 件 的 物 理 结构 数组 iaddr[10]。其中前 7 项 iaddr[0]~iaddr[6]为直接地址,iaddr[7]~iaddr[8]为一次间接地址, iaddr[9]为二次间接地址。系统盘块的大小为 4KB,磁盘的每个扇区大小也为 4KB。描述 磁盘块的数据项需要 4 个字节,其中 1 个字节标示磁盘分区,3 个字节标示物理块。请回 答一下问题: (1) 该文件系统支持的单个文件的最大程度是多少?(8 分) (2) 若某文件 A 的索引节点信息已位于内存, 但其它信息均在磁盘。 现在需要访问文件 A 中第 i 个字节的数据,列举出所有可能的磁盘访问次数,并说明原因。 (6 分) 2. 3 个进程 P0、P1、P2 互斥使用一个仅包含 1 个单元的缓冲区。P0 每次用 produce()生成 1 个正整数,并用 put()送入缓冲区。对于缓冲区中的每个数据,P1 用 get1()取出一次并用 compute1()计算其平方值,P2 用 get2()取出一次并用 compute2()计算其立方值。请用信号 量机制实现进程 P0、P1、P2 之间的同步与互斥关系,并说明所定义信号量的含义,要求 用伪代码描述。 (16 分) 四、 简答题(21 分) 1. 在存储器管理中,什么是重定位?为什么要引入重定位技术?(5 分) 2. 在分页存储管理系统中,页表的主要作用是什么?现代大多数计算机系统都支持非常 大的逻辑地址空间(232~264) ,这给页表设计带来了什么样的新问题,应如何解决。 (5 分) 3. 以从 I/O 设备读入数据为例,请用流程图方式说明程序 I/O、DMA 传输控制的处理过 程。 (6 分) 4. 在哲学家就餐问题中,如果将先拿起左边筷子的哲学家成为左撇子,而将先拿起右边 筷子的哲学家称为右撇子。在同时存在左撇子和右撇子的前提下,我们安排哲学家随 意就座。请问是否可能产生死锁,为什么?(5 分)

电子科技大学网络教育考卷(A2卷)试卷_最新

电子科技大学网络教育考卷(A2卷)(20 年至20 学年度第学期)考试时间年月日(120分钟) 课程微机原理及应用教师签名沈宏科大题号一二三四五六七八九十合计得分一、填空题:(20分,每小题2分)1. 指令包括和两部分。

2. 某十进制数的等值二进制数的原、补、反三种码分别用1010101表示码,1101010表示码,1010110表示码。

3. 8086/8088中共有个十六位寄存器,其中有、、和可以分成独立的两个八位寄存器。

4. 串寻址中,使用了一种隐含的变址寄存器寻址,分别使和指向源串和目的串,实现字节串的传送。

5. LDS和LES两指令功能类似,不同之处在于前者偏移地址送,后者偏移地址送。

6. 已知(AX)=0A65CH,(CX)=0F003H,CF=0,程序段如下: ROL AX,CLOR AH,CHRCR AX,CL执行该程序段之后(AX)= , CF= 。

7. 要把某个变量VAR在段内的偏移量送到SI寄存器中,可用运算符,使用指令语句。

8. ROM存储器按存入信息方式分为,及。

9. 8086CPU最多可访问个I/O字节端口。

10. 8259A的中断触发方式有和。

二、单项选择题:(20分,每小题2分)1. 用补码表示的二进制数10001000B转换为对应的十进制数为()。

A.-120 B.120 C.-8 D.8 2. 由8088CPU组成的PC机的数据线是()。

A.8条单向线 B.16条单向线C.8条双向线D.16条双向线3. 一个8259可提供()个类型号。

A.1 B.8 C.16 D.644. 响应INTR请求的必要条件是()。

A.IF=0 B.IF=1 C.TF=0D.TF=15. 8086所访问的I/O空间有()。

A.256B B.1KB C.64KBD.1MB6. 在8086/8088系统中,存放中断向量的区域是()。

A.00000~003FFH B.FF000~FF3FFH C.00000~00FFFH D.FF000~FFFFFH7. 设SP初值为2000H,执行指令"PUSH AX"后,SP的值是()。

电子科大考研真题:857概率论与数理统计

(

)

P { X − µ < a} = P X − µ < b 。则比值

(A) 与 σ 及 n 都有关 (C) 与 σ 无关,与 n 有关

பைடு நூலகம்

{

}

a ( b

)

(B) 与 σ 及 n 都无关 (D) 与 σ 有关,与 n 无关 )

3、设随机事件 A 与 B 满足 P ( B | A ) = 1 ,则( (A) P B | A = 0 (C)

(

)

第 3 页 共 3 页

Y1 , Y2 , Y3 两两不相关的充要条件是 ρ12 + ρ23 + ρ13 = −1 .

5、设总体 X N µ , σ 2 , X 1 , X 2 ,L, X n 来自 X ,求使 P ( X > A ) = 0.05 的点 A 的最大似 然估计。 (已知 Φ (1.645 ) = 0.95 ) 6、某地区对 50 至 60 岁男性公民进行调查,结果发现肺癌病人和无肺癌者吸烟比例差不多, 分别为 99.7%和 95.8%,于是有人说吸烟对是否患肺癌没有太大的影响,若假定肺癌发病率为 0.01%,你怎么评价这种说法?

ρ ( X i − X ,X j − X ) 等于多少?

3、 设随机变量序列 { X n } 相互独立同分布, 且 P X k = 2n −2ln n = 2− n ( n = 1, 2,L) , 问{X n} 是 否服从大数定律?为什么?

第 2 页 共 3 页

(

)

四、计算与证明题(每题 15 分,共 90 分) 1、 将 n 只球独立放入 M 只盒子中, 设每只球落入各个盒子等可能, 求有球盒子数的数学期望. 2、 若 ( X , Y ) N µ1 , σ 1 , µ2 , σ 2 , ρ ,试找出 X + Y 与 X − Y 相互独立的充要条件.

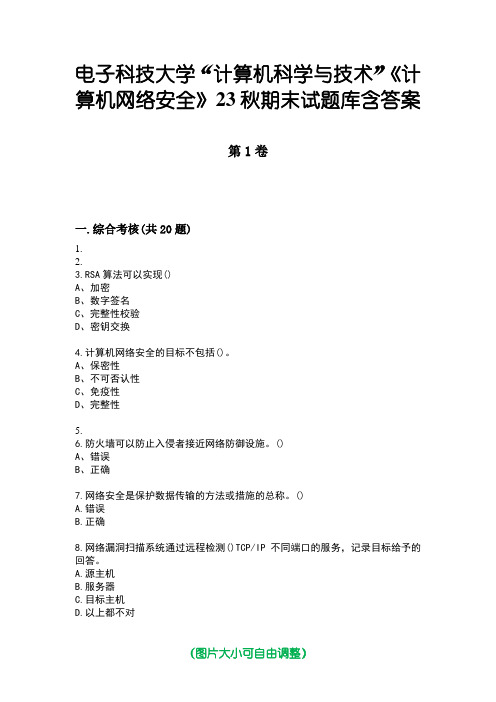

电子科技大学“计算机科学与技术”《计算机网络安全》23秋期末试题库含答案

电子科技大学“计算机科学与技术”《计算机网络安全》23秋期末试题库含答案第1卷一.综合考核(共20题)1.2.3.RSA算法可以实现()A、加密B、数字签名C、完整性校验D、密钥交换4.计算机网络安全的目标不包括()。

A、保密性B、不可否认性C、免疫性D、完整性5.6.防火墙可以防止入侵者接近网络防御设施。

()A、错误B、正确7.网络安全是保护数据传输的方法或措施的总称。

()A.错误B.正确8.网络漏洞扫描系统通过远程检测()TCP/IP不同端口的服务,记录目标给予的回答。

A.源主机B.服务器C.目标主机D.以上都不对9.10.11.防火墙中地址翻译的主要作用是:()A.提供应用代理服务B.隐藏内部网络地址C.进行入侵检测D.防止病毒入侵12.某台服务器平均连续工作100小时会发生一次故障,修复故障需要1小时,则该服务器的可靠性为()。

A、1/100B、100/101C、101/100D、100/10013.14.密码设置在8位以上就不会被暴力破解。

()A、错误B、正确15.在混合加密方式下,真正用来加解密通信过程中所传输数据的密钥是()A.非对称算法的公钥B.对称算法的密钥C.非对称算法的私钥D.CA中心的公钥16.17.下列编程方式哪些不属于网络安全编程:()A.注册表编程B.文件系统编程C.socket编程D.SDK编程18.19.()防火墙实现应用层数据的过滤A.包过滤B.应用代理C.网络地址转换D.硬件20.DES的密钥长度是多少bit?()A.64B.56C.512D.218第1卷参考答案一.综合考核3.参考答案:ABD4.参考答案:C6.参考答案:B7.参考答案:B8.参考答案:C11.参考答案:B12.参考答案:B14.参考答案:A15.参考答案:B17.参考答案:D19.参考答案:B20.参考答案:B。

电子科技大学《825密码学基础与网络安全》[官方]历年考研真题(2016-2016)完整版

![电子科技大学《825密码学基础与网络安全》[官方]历年考研真题(2016-2016)完整版](https://img.taocdn.com/s3/m/9509188d3186bceb18e8bb2d.png)

电子科技大学2016年攻读硕士学位研究生入学考试试题考试科目:825 密码学基础与网络安全注:所有答案必须写在答题纸上,写在试卷或草稿纸上均无效。

一、单向选择题(每题1分,共20题,20分)请在A、B、C和D四个选项中,选择一个最佳答案填写到答题纸上。

1.不属于ISO 7498-2和ITU-T X.800规定的安全服务有()A、认证(Authentication)B、访问控制(Access Control)C、加密(Encryption)D、数据完整性(Data Integrity)2. 以下关于VPN说法正确的是()A、VPN指的是用户自己租用线路,和公共网络物理上是完全隔离的、安全的B、VPN指的是用户通过公用网络建立的临时的、逻辑隔离的、安全的连接C、VPN不能做到信息认证和身份认证D、VPN只能提供身份认证、不能提供加密数据的功能3.关于入侵检测系统,下面说法不正确的是()A、由于基于主机的入侵检测系统可以监视一个主机上发生的全部事件,它们能够检测基于网络的入侵检测系统不能检测的攻击B、基于主机的入侵检测系统可以运行在交换网络中C、基于主机的入侵检测系统可以检测针对网络中所有主机的网络扫描D、基于应用的入侵检测系统比起基于主机的入侵检测系统更容易受到攻击,因为应用程序日志并不像操作系统审计追踪日志那样被很好地保护4.防火墙可以防止以下哪类攻击()A、内部网络用户的攻击B、传送已感染病毒的软件和文件C、外部网络用户的IP地址欺骗D、数据驱动型的攻击5.以下关于蜜罐(Honeypot)说法不正确的是()A、蜜罐技术可用来收集攻击信息B、蜜罐技术可用来收集计算机病毒代码C、蜜罐技术可用来诱骗攻击者D、蜜罐技术可用来阻止网络攻击的发生6.假设你向一台远程主机发送特定的数据包,却不想远程主机响应你的数据包,这时你使用的是以下哪一种攻击手段()A、缓冲区溢出B、地址欺骗C、拒绝服务攻击D、暴力攻击7.以下关于入侵防护系统(IPS)的说法不正确的是()A、入侵防护系统(IPS)可以检测网络攻击行为B、入侵防护系统(IPS)可以保护一个网络C、入侵防护系统(IPS)可以阻断检测出的攻击行为D、入侵防护系统(IPS)可以对计算机病毒进行检测8.在PDRR 模型中,()是静态防护转化为动态的关键,是动态响应的依据。

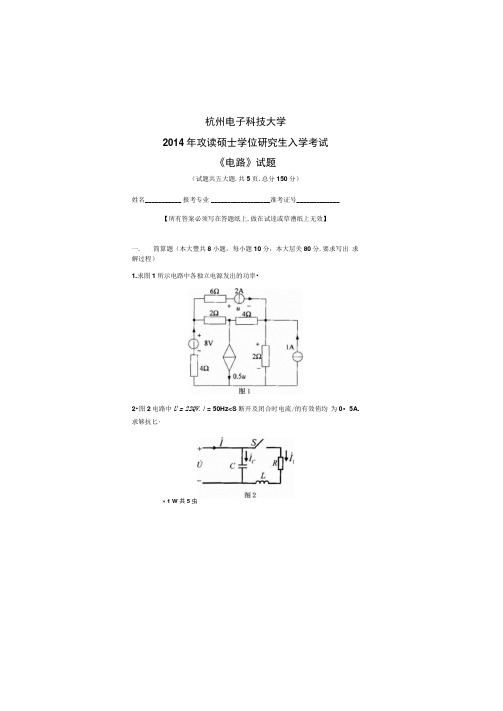

2014年杭州电子科技大学考研初试真题电路

杭州电子科技大学2014年攻读硕士学位研究生入学考试《电路》试题(试题共五大题.共5页.总分150分)姓名___________ 报考专业__________________准考证号_____________ 【所有答案必须写在答题纸上.做在试逹或草漕纸上无效】一. 简算题(本大豐共8小题,每小題10分,本大层关80分.要求写出求解过程)1.求图1所示电路中各独立电源发出的功率•2•图2电路中U = 22QV. / = 50Hz<S断开及闭合时电流/的有效侑均为0・5A.求够抗匕・» 1 W共5虫3 •图3中电路原己稳定./ = 0时闭合开关S后.则―⑴为多少?IOQ IOQ图34 •理想运放如谢4所示.若R=5kQ・R. = 20kQ, &=10kD・&=50kn. l/u-(/l2=0.2V,求输岀电压4・5.衣向图如图5所示,若选支路5. 6、7. 8、10为树支组成树T,试丐出该图关PM T的雄本冋路矩阵B f和基本駅集矩阵0/ •第2虫共5災6.图6 电路中电i<iSj.(f) = 20>/7cos(2/ + 45°)A・ /?, =/?2 =IQ.厶= 0・5H・C = 0.5F・当负钱Z,为多少门时・求它能获得的址人功牢.7.如图7所示电路.N为线性无源电阻网络•已知当/ = 10V . /. =1A时./ = IA:当〃.=-5V・人・2A. Z-4.5A.试求当CZ严15V. /t=2.5A 电潦/为多少?N _ >ffll-8.如图8所示三相对称三线制电路线电压为38OV.功率农接成如卜图所示.且^ftttZ = 22Q.求功率农的读数.二. (本题15分)如图9所示电路.开关S合在位IE I时己达対稳杏.t = 0时开关由位戏I 合向位置2.求/ >0时电感电ffU z (/)e三、(本题15分)如帕10所示电路中电压“含有基波利三次谐波.也波用 频率为i04rad/s.若耍求吗中不含华波分城而将“中的二次谐波分秋全部 取岀.求G ・四、(本题20分)求图11 <a )所示电路的零状态响应“(•")■电源“.、(/)的 波形如图11 (d>所示•图11IMQ va 10五. (本题20分)如图12所示的对称二相电路中,纫峡匕=380V・ / = 50Hz. Z = (84-;6)Q. (I〉求电流栈⑧的迩肌(2)三相吸收的总功率:(3)接入一细用形电琴负戟(图中虐线所示).啖找路功率因数^=0.95,则电容C*的值应为多少?(4〉若将此电容攻用耳负我克按并联的△形连接.则此时线路功除冈数久为务少?。

电子科技大学网络教育考卷A2卷

电子科技大学网络教育考卷(A2卷)电子科技大学网络教育考卷(A2卷) (20 年至20 学年度第 学期) 考试时间 年 月 日(120分钟) 课程 计算机应用基础 教师签名_____ 1.当前的计算机一般被称为第四代计算机,它采用的逻辑元件是( B ) A.晶体管 B.大规模集成电路 C.电子管 D.集成电路 2.计算机内部用于处理数据和指令的编码是( B ) A.十进制 B.二进制 C.ASCII 码 D.汉字编码 3.在计算机程序设计语言中,可以直接被计算机识别并执行的语言是( A ) A.机器语言 B.汇编语言 C.算法语言 D.高级语言 4.二进制数10110001相对应的十进制数应是( D ) A.123 B.167 C.179 D.177 5.在微型计算机中,微处理芯片集成是的( A ) A.控制器和运算器 B.控制器和存储器 C.CPU 和控制器 D .运算器和I/O 接口 6.计算机有多种技术指标,其中决定计算机的计算精度是( B ) A.运算速度 B.字长 C.存储容量 D.进位数制 7.计算机具有逻辑判断能力,主要取决于( C ) A.硬件 B.体积 C.编制的软件 D.基本字长 8.当前计算机的应用领域极为广泛,但其应用最早的领域是( B ) A.数据处理 B.科学计算 C.人工智能 D.过程控制 9.计算机最主要的工作特点是( A ) A.存储程序与自动控制 B.高速度与高精度 C.可靠性与可用性 D.有记忆能力 10.用来表示计算机辅助设计的英文缩写是( C ) A.CAI B.CAM C.CAD D.CAT 11.计算机网络的目标是实现( C ) A.数据处理 B.文献检索 C.资源共享和信息传输 D.信息传输姓名__________________专业名称__________________班号________________学号__________________教学中心_________________………………………………………密………………………………………封……………………………线………………………………………12.时至今日,计算机仍采用程序内存或称存储程序原理,原理的提出者是( C )A.莫尔B.比尔盖茨C.冯诺依曼D.科得13.在Windows中,“写字板”是一种( A )A.字处理软件B.画图工具C.网页编辑器D.造字程序14.在Windows中,“回收站”是( B )A.内存中的一块区域B.硬盘中的特殊文件夹C.软盘上的文件D.高速缓存中的一块区域15.在Word编辑状态下,绘制一文本框,应使用的下拉菜单是( A )A.“插入”B.“表格”C.“编辑”D.“工具”16.Word的替换功能所在菜单是( B )A.“视图”B.“编辑”C.“插入”D.“格式”17.在Word编辑状态下,若要进行字体效果的是指,首先应该打开( C )下拉菜单。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

共6 页

第 2页Biblioteka 16. 以下哪个不属于计算机证据(即电子证据)的范畴( ) A. 从计算机硬盘中恢复出来的电子记录 B. 从浏览器缓存中恢复出来的电子记录 C. 从即时通信服务器(如 QQ 服务器中)查找到的电子记录 D. 显示器上显示的信息 17. 以下关于网络扫描说法正确的是( ) A. TCP 协议中的 SYN 消息不能用来进行网络扫描 B. IP 协议不能用来进行网络扫描 C. UDP 协议可以用来进行网络扫描 D. FTP 协议不能用来进行网络扫描 18. 已知明文攻击是指( ) A. 攻击者拥有密文串 B. 攻击者拥有明文串 x 和相应的密文串 y C. 攻击者可获得对加密机的暂时访问 D. 攻击者可暂时接近解密机 19. 关于电子密码本(ECB)密码操作模式说法正确的是( ) A. 对每一个明文数据块采用不同的密钥进行加密 B. 对每一个明文数据块采用不同的密钥进行解密 C. 错误传递仅有一块:出错密文块仅导致对应的明文块错误 D. 错误传递有多块:出错密文块将导致多个明文块错误 20. 以下关于蜜罐(Honeypot)说法不正确的是( ) A. 蜜罐技术可以用来收集攻击信息 B. 蜜罐技术可以用来收集计算机病毒代码 C. 蜜罐技术可以用来诱骗攻击者 D. 蜜罐技术可以用来阻止网络攻击的发生 二、多项选择题(每题 2 分,10 题, 共 20 分) 每题有一个或多个正确答案。请将 A、B、C 和 D 四个选中所有正确答案的选项填写到答 题纸上。 (注意:多选、少选、错选均不得分) 1. 以下关于高级数据加密标准 AES 说法正确的有( ) A. AES 是对称加密算法 B. AES 是非对称加密算法 C. AES 是分组密码算法 D. AES 是流密码算法 2. 以下关于安全套接层协议 SSL 说法不正确的有( ) A. SSL 协议是解决 IP 协议安全性的一种方案 B. SSL 协议能提供完整性 C. SSL 协议不能提供机密性保护 D. SSL 协议不能提供认证功能 3. 选择字段的连接完整性可以由以下哪些安全机制来实现?( ) A. 加密 B. 数字签名 C. 访问控制 D. 数据完整性 4. IP 协议可能面临以下哪些安全威胁?( ) A. IP 地址假冒攻击 B. 窃听 C. IP 碎片攻击 D. 序列号猜测 5. 下列关于椭圆曲线加密算法(ECC)的说法中正确的有( ) A. ECC 属于数字签名算法 B. ECC 属于非对称加密算法 C. ECC 不属于非对称加密算法 D. ECC 算法的安全强度较 RSA 算法强

电子科技大学 2014 年攻读硕士学位研究生入学考试试题 考试科目:825 密码学基础与网络安全

注:所有答案必须写在答题纸上,写在试卷或草稿纸上均无效。

一、单向选择题(每题 1 分,20 题, 共 20 分) 请在 A、B、C 和 D 四个选项中,选择一个最佳答案填写到答题纸上。 1. 2000 年颁布的 《计算机病毒防治管理办法》 中对计算机病毒的定义最准确的说法是 ( ) A. 计算机病毒是恶意代码的一种 B. 计算机病毒是导致系统功能变坏的恶意代码 C. 计算机病毒是指可以通过互联网传播的、会导致计算机信息系统遭受破坏的一组计算 机指令或程序代码 D. 计算机病毒是指编制或者在计算机程序中插入的破坏计算机功能或者毁坏数据,影响 计算机使用,并能自我复制的一组计算机指令或程序代码 2. 以下关于公钥体制说法不正确的是( ) A. 在一个公钥体制中,一般存在公钥和私钥两个密钥 B. 公钥体制中仅根据密码算法和加密密钥来确定解密密钥在计算上是不可行的 C. 公钥体制中仅根据密码算法和加密密钥来确定解密密钥在计算上是可行的 D. 公钥体制中的私钥可以用来进行数字签名 3. 以下关于 Kerberos 说法正确的是( ) A. Kerberos 是基于非对称密码算法的安全协议 B. Kerberos 不能抵抗重放攻击 C. Kerberos 可以实现双向身份认证 D. Kerberos 主要用于密钥交换 4. 整数 31 的欧拉函数 ϕ (31) 等于( ) A. 28 B. 29 C. 30 D. 31 5. 下列关于强制访问控制模型说法正确的是( ) A. 主体不能改变自身和客体的安全级别 B. 主体不能改变自身的安全级别,但是可以改变客体的安全级别 C. 主体能改变自身的安全级别,但是不能改变客体的安全级别 D. 主体既能改变自身的安全级别,也能改变客体的安全级别 6. 根据欧拉定理,7804 的后三位数字是( ) A. 400 B. 401 C. 402 D. 403 7. 以下关于 UNIX 文件系统的安全保护机制说法不正确的是( ) A. UNIX 文件系统提供了口令保护机制 B. UNIX 文件系统提供了访问控制保护机制

共6 页

第 1页

C. UNIX 文件系统提供了基于组(group)的安全保护机制 D. UNIX 文件系统提供了基于进程和线程的安全保护机制 8. 以下关于入侵检测系统(IDS)的说法正确的是( ) A. 入侵检测系统可分为主机入侵检测系统和网络入侵检测系统 B. 入侵检测系统只能够检测已知攻击 C. 入侵检测系统不能够提供日志功能 D. 网络入侵检测系统(NIDS)不能够保护一个局域网 9. 根据 2013 年 9 月最高人民法院和最高人民检察院关于网络谣言刑案的司法解释, 以下说法 不正确的是( ) A. 捏造损害他人名誉的事实,在信息网络上散布,或者组织、指使人员在信息网络上散 布的行为属于刑法所规定的“捏造事实诽谤他人” 。 B. 将信息网络上涉及他人的原始信息内容篡改为损害他人名誉的事实,在信息网络上散 布,或者组织、指使人员在信息网络上散布的行为属于刑法所规定的“捏造事实诽谤他人” 。 C. 同一诽谤信息实际被点击、浏览次数达到五千次以上,或者被转发次数达到五百次以 上的行为属于刑法所规定的“捏造事实诽谤他人”且属于“严重危害社会秩序和国家利益” 。 D. 利用信息网络诽谤他人,且引发公共秩序混乱的,应当认定为刑法规定的“严重危害 社会秩序和国家利益” 。 10. 以下哪项不属于物理安全威胁?( ) A. 自然灾害 B. 物理攻击 C. 硬件故障 D. 系统安全管理人员培训不够 11. 以下关于身份认证的说法不正确是( ) A. 身份认证是验证者获得对声称者所声称的事实的信任 B. 身份认证有单向和双向认证之分,但一般不能重复两次单向认证来实现双向认证 C. 密码技术和非密码技术都可以用来实现身份认证 D. 只有密码技术才能够用来实现身份认证 12. 关于域(field)的说法正确是( ) A. 域必须满足加法的分配率 B. 域必须满足乘法的分配率 C. 在域中每个元素都有一个加法逆元 D. 在域中每个元素都有一个乘法逆元 13. 以下关于地址解析协议(ARP)说法不正确的是( ) A. 地址解析协议用于 IP 地址和 MAC 地址的解析 B. 地址解析协议包括 ARP 请求和 ARP 应答两种类型的包 C. 由于 ARP 请求是定向传送,所以存在 ARP 欺骗攻击的安全威胁 D. 通过添加静态 ARP 表项到 ARP 地址解析表中可以在一定程度上防止 ARP 欺骗攻击 14. Windows 系统中本地安全管理员(LSA)的任务是 ( ) A. 调用并监视安全警告序列(SAS,一般是 Ctrl+ALt+Del) B. 创建用户的本地访问令牌 C. 提供安全服务相关的应用程序接口(API) D. 管理用户的账户信息(如口令等) 15. Windows 中新技术文件系统(NTFS)的访问控制权限不包括( ) A. 读取权限(Read) B. 执行权限(Execute) C. 改变拥有者权限(Change) D. 拥有者权限(Owner)