07_留后门

FM2007-战术知识理论

详解FM2007战术知识理论进攻核心与组织核心07里面双核心被加强是不争的事实。

使用好双核心,是丰富比赛套路,打出合理配合的比较好的办法。

鉴于大家都对双核心有着迫切想了解的心情,我今天就献丑谈谈我的感受,以做引玉之用,若是引不出玉来,大家就对付着看我这破砖好了。

第一部分,进攻核心一、进攻核心的作用1、使用进攻核心的目的是使球队以进攻核心的高能力为主要攻击力量、攻击手段,用来更有利的攻击对手。

解读关键字:高能力:比如速度、身高、控球技术。

进攻手段:比如直塞、高球、脚下球。

主要:强调主要,而不是全部,就是说不会把所有的进攻机会都给进攻核心一个人,别人有更好的进攻机会时,一样会给。

攻击对手:说明只在进攻时有效,防守时无视。

防守时进攻核心也是普通一员,也会按设置参与防守。

2、进攻核心的作用不仅仅是临门一脚,进攻核心得球后要是不具备射门条件的时候,他也会助攻,要是接到进攻核心传球的人没有射门,而是助攻的话,那么进攻核心刚才的那脚传球就连助攻也算不上,是一般性传球。

所以进攻核心的运作大家就较清晰了吧,进攻核心是可以射门、助攻、一般性传球的。

二、进攻核心的效果只有当进攻核心距离禁区越近的时候,进攻核心的效果越明显。

就会得到更多的传球。

解释:进攻越接近禁区的时候越是有可能直接攻门、助攻,所以这个时候进攻核心的作用也就更加明显。

在传球可能性上,进攻核心被加强,当进攻核心处在的位置和别人同样有威胁的时候,进攻核心会被优先考虑。

估计就算进攻核心的位置略逊于别人,也会得到球。

因为有加强嘛。

但是,这个加强究竟会加到什么程度,从情理上讲,就是不会加到过分的程度。

比如FC拿球面对空门而不射,却把球传给射门角度更小的进攻核心,这显然是过分。

又如AM拿球不直塞给在明显空挡的FC,却直塞给被2、3人盯死的进攻核心ST,这也是过分。

就是说,进攻核心是一种战术设置,是为了让队伍更有利的攻击对手,而不是个人表演赛。

三、进攻核心的选材1、位置:应该是前场,理由是更接近禁区,更有威胁。

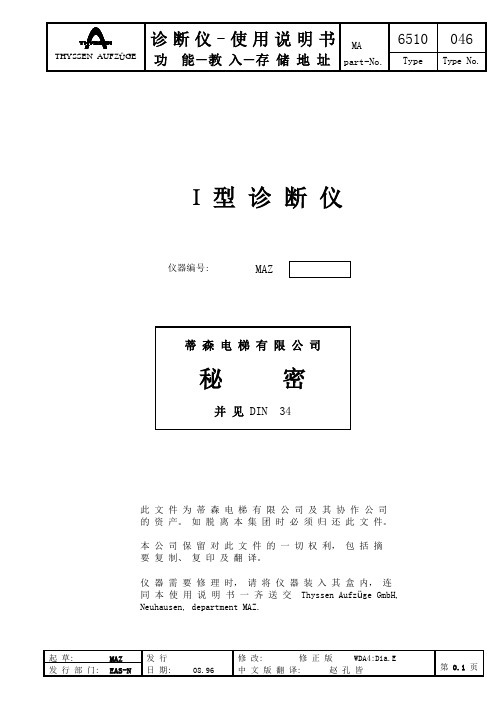

蒂森故障代码

I 型 诊 断 仪仪器编号:MAZ此 文 件 为 蒂 森 电 梯 有 限 公 司 及 其 协 作 公 司 的 资 产。

如 脱 离 本 集 团 时 必 须 归 还 此 文 件。

本 公 司 保 留 对 此 文 件 的 一 切 权 利, 包 括 摘 要 复 制、 复 印 及 翻 译。

仪 器 需 要 修 理 时, 请 将 仪 器 装 入 其 盒 内, 连 同 本 使 用 说 明 书 一 齐 送 交 Thyssen Aufz üge GmbH, Neuhausen, department MAZ.起 草: MAZ 发 行修 改: 修 正 版 WDA4:Dia.E 第 0.1 页发 行 部 门: EAS-N 日 期: 08.96中 文 版 翻 译: 赵 孔 皆MA 第 8 分册电气部分 - 通用MA 第 10 分册 TCI 调速装置MA 第 10.1 分册电梯驱动装置 Isostop 60MA 第 10.2 分册液压梯MA 第 12 分册 TCM 调速装置MA 第 E6 分册 TCI 调速装置 8 位MA 第 E7 分册 TCI 调速驱动装置 Isostop 16MMA 第 E8 分册 TCI 调速装置 16 位MA 第 E9 分册 TCI 调速驱动装置 Isostop 40SW-(40SM)用 I 型诊断仪总共可以查询或处理 16 种功能。

各项具体的功能可以用程序选择轮来选定。

被选定的功能就会出现在七段数字显示屏上 ( 闪烁显示)。

所有各项功能将在以下各页说明:TCI/TCM 1) 功能功能号 0100 至 1400 1 ... 27 页 (绿)2) 教入简介功能号 1500 1 ... 2 页 (橙)3) 教入功能号 1500 1 ... 20 页 (粉)4) 存储地址功能号 0000 1 ... 12 页 (黄)F2/F3 5) 门机功能号 0100, 1400, 1500 1 ... 7 页 (蓝)LSM1 6) 称重装置功能号 1300, 1400, 1500 1 ... 7 页 (蓝)________________________________________________________________1) 当七段显示屏闪烁时,上图侧面所示功能将由 A 列及 B 列发光二极管指示出来。

001五个兄弟,住在一起,名字不同,高矮不齐

儿童谜语大全001 •五个兄弟,住在一起,名字不同,高矮不齐。

【谜底】手指002 •-个黑孩,从不开口,要是开口,掉出舌头。

【谜底】瓜籽003 •人脱衣服,它穿衣服,人脱帽子,它戴帽子。

【谜底】衣帽架004 •屋子方方,有门没窗,屋外热烘,屋里冰霜。

【谜底】冰箱005 •两只小口袋,天天随身带,要是少一只,就把人笑坏。

【谜底】袜子006 •弟兄七八个,围着柱子坐,只要一分开,衣服就扯破。

【谜底】蒜007 •虫木造高楼,没瓦没砖头,人在水下走,水在人上流。

【谜底】雨伞008 •身穿大皮袄,野草吃个饱,过了严冬天,献出一身毛。

【谜底】绵羊009 •一个小姑娘,生在水中央,身穿粉红衫,坐在绿船上。

【谜底】荷花0 1 0 •颜色白如雪,身子硬如铁,一日洗三遍,夜晚柜中歇。

【谜底】碗011 •有面没有口,有脚没有手,虽有四只脚,自己不会走。

【谜底】桌子012 •白嫩小宝宝,洗澡吹泡泡,洗洗身体小,再洗不见了。

【谜底】香皂013 •身穿绿衣裳,肚里水汪汪,生的子儿多,个个黑脸膛。

【谜底】西瓜014 •不怕细菌小,有它能看到,化验需要它,科研不可少。

【谜底】显微镜015•象只大蝎子,抱起似孩子,抓挠肚肠子,唱出好曲子。

【谜底】琵琶016 •是笔不能画,和电是一家,要知有无电,可去请教它。

【谜底】测电笔017•圆筒白浆糊,早晚挤一股,兄弟三十二,都说有好处。

【谜底】牙膏018•上不怕水,下不怕火;家家厨房,都有一个(打一生活用品)。

【谜底】锅019•一个老头,不跑不走;请他睡觉,他就摇头(打一物)。

【谜底】不倒翁020 •大姐用针不用线,二姐用线不用针,三姐点灯不干活,四姐做活不点灯。

(打四种动物)【谜底】蜜蜂,蜘蛛,萤火虫,纺织娘021 •它背公公,力大无穷;爱驮什么车水马龙(打一物)。

【谜底】桥022•头戴红帽子,身披五彩衣,从来不唱戏,喜欢吊嗓子(打一动物)。

【谜底】公鸡023•先修十字街,在修月花台,身子不用动,口粮自动来(打一动物)。

风险控制矩阵_信息安全管理

内控与合规风险管理标准-信息安全管理

1概述

信息安全管理,主要是指在信息科技运行过程中对基础设施及环境安全、网络及通讯安全、主机及系统安全、软件安全、安全技术与使用、操作与维护安全、项目与工程安全、应用系统开发安全、密码技术及使用、外来人员安全、科技文档安全、安全监督与问题整改等一系列活动的管理。

成立以分管信息科技部行长为组长,信息科技部、风险管理部、内审部负责人为副组长的信息安全工作小组,全面掌握本行信息安全,并向信息科技管理委员会负责。

2基本控制目标

1. 经营目标

1.1 针对全行范围,信息安全管理应该保障业务运行的需要,提高业务保密性。

2. 合规目标

2.1 针对全行范围,建立规范的信息安全管理架构和程序,满足信息安全管理要求。

3外部监管文件

《企业内部控制应用指引第18号-信息系统》

《商业银行内部控制指引》

《商业银行信息科技风险管理指引》

《信息安全等级保护管理办法》

4业务风险提示

N/A

管理。

特洛伊木马

概述

特洛伊木马(简称木马)是隐藏在系统中的用以完成未授权功能的非法程序,是黑客常用的一种攻击工具,它 伪装成合法程序,植入系统,对计算机络安全构成严重威胁。区别于其他恶意代码,木马不以感染其它程序为目 的,一般也不使用络进行主动复制传播。

特洛伊木马是基于C/S(客户/服务器)结构的远程控制程序,是一类隐藏在合法程序中的恶意代码,这些代码 或者执行恶意行为,或者为非授权访问系统的特权功能而提供后门。通常,使用木马的过程大致分两步首先,把 木马的服务器端程序通过络远程植入受控机器,然后通过安装程序或者启动机制使木马程序在受控的机器内运行。 一旦木马成功植入,就形成了基于C/S结构的控制架构体系,服务端程序位于受控机器端,客户端程序位于控制 机器端。

5、时效性越来越强,挖矿木马团伙在利益的驱使下,往往会不断集成更有效的1/N D ay漏洞来感染更多 主机资源,从而获取更多的收益。

感谢观看

功能

只要在本地计算机上能操作的功能,现如今的木马基本上都能实现。木马的控制端可以像本地用户一样操作 远程计算机。木马的功能可以概括为以下内容。

1、窃取用户文件。 特洛伊木马在目标计算机中潜伏,当遇到感兴趣的文件时就会将相关文件传输给提前设定的目的地而不会被 用户发现。 2、接受木马释放者的指令。 特洛伊木马一旦感染互联中的服务器就会窃取较高权限,随意地控制和监视通过该服务器的数据和账户。 3、篡改文件和数据。 根据指令对系统文件和数据进行修改,使目标计算机的数据和文件产生错误,导致作出错误的决策。 4、删除文件和数据。 将目标计算机操作系统中的文件和数据随意地删除。 5、施放病毒。

3、端口

一台机器有个端口,你会注意这么多端口么?而木马就很注意你的端口。如果你稍微留意一下,不难发现,大 多数木马使用的端口在1024以上,而且呈越来越大的趋势。当然也有占用1024以下端口的木马,但这些端口是常 用端口,占用这些端口可能会造成系统不正常,这样的话,木马就会很容易暴露。

蒂森故障代码

I 型 诊 断 仪仪器编号:MAZ此 文 件 为 蒂 森 电 梯 有 限 公 司 及 其 协 作 公 司 的 资 产。

如 脱 离 本 集 团 时 必 须 归 还 此 文 件。

本 公 司 保 留 对 此 文 件 的 一 切 权 利, 包 括 摘 要 复 制、 复 印 及 翻 译。

仪 器 需 要 修 理 时, 请 将 仪 器 装 入 其 盒 内, 连 同 本 使 用 说 明 书 一 齐 送 交 Thyssen Aufz üge GmbH, Neuhausen, department MAZ.起 草: MAZ 发 行修 改: 修 正 版 WDA4:Dia.E 第 0.1 页发 行 部 门: EAS-N 日 期: 08.96中 文 版 翻 译: 赵 孔 皆MA 第 8 分册电气部分 - 通用MA 第 10 分册 TCI 调速装置MA 第 10.1 分册电梯驱动装置 Isostop 60MA 第 10.2 分册液压梯MA 第 12 分册 TCM 调速装置MA 第 E6 分册 TCI 调速装置 8 位MA 第 E7 分册 TCI 调速驱动装置 Isostop 16MMA 第 E8 分册 TCI 调速装置 16 位MA 第 E9 分册 TCI 调速驱动装置 Isostop 40SW-(40SM)用 I 型诊断仪总共可以查询或处理 16 种功能。

各项具体的功能可以用程序选择轮来选定。

被选定的功能就会出现在七段数字显示屏上 ( 闪烁显示)。

所有各项功能将在以下各页说明:TCI/TCM 1) 功能功能号 0100 至 1400 1 ... 27 页 (绿)2) 教入简介功能号 1500 1 ... 2 页 (橙)3) 教入功能号 1500 1 ... 20 页 (粉)4) 存储地址功能号 0000 1 ... 12 页 (黄)F2/F3 5) 门机功能号 0100, 1400, 1500 1 ... 7 页 (蓝)LSM1 6) 称重装置功能号 1300, 1400, 1500 1 ... 7 页 (蓝)________________________________________________________________1) 当七段显示屏闪烁时,上图侧面所示功能将由 A 列及 B 列发光二极管指示出来。

计算机病毒种类PDF.pdf

Trojan--盗号木马HackTool——黑客工具Worm——蠕虫StartPage——修改首页Adware——广告Backdoor——后门Joke——恶作剧程序Harm——有损害程序Spyware——间谍程序Exploit——漏洞程序Rootkit——Rootkit程序Script——脚本病毒Analyze——分析使用Flooder——洪水机VTool——病毒制造机Down——会下载其他病毒Drop——会释放病毒PSW——密码相关P2P——P2P软件相关IRC——IRC聊天工具相关Mail——邮件相关RMC——远程控制Spy——监控相关SMS——手机短信Bank——银行相关IM——即时通讯相关QQ——QQ相关ICQ——ICQ相关Game——游戏Mir2——热血传奇Mir3——传奇世界ReXue——热血江湖Wow——魔兽世界现在谈到计算机病毒,足以令人谈“毒”色变。

硬盘数据被清空,网络连接被掐断,好好的机器变成了毒源,开始传染其他计算机。

中了病毒,噩梦便开始了。

虽然现在杀毒软件的功能也日趋强大,可是道高一尺,魔高一丈,总是会有新的更强大的病毒会出现,并且危害也越来越大,有报告显示,仅2008年,计算机病毒在全球造成的经济损失就高达85亿美元。

计算机病毒现身江湖已多年,可以追溯到计算机科学刚刚起步之时,那时已经有人想出破坏计算机系统的基本原理。

1949年,科学家约翰•冯•诺依曼声称,可以自我复制的程序并非天方夜谭。

不过几十年后,黑客们才开始真正编制病毒。

直到计算机开始普及,计算机病毒才引起人们的注意。

下面我们就来盘点一下全球历史上20大计算机病毒。

1.Creeper(1971年)最早的计算机病毒Creeper(根据老卡通片《史酷比(Scooby Doo )》中的一个形象命名)出现在1971年,距今以后42年之久。

当然在那时,Creeper还尚未被称为病毒,因为计算机病毒尚不存在。

Creeper由BBN技术公司程序员罗伯特•托马斯(Robert Thomas)编写,通过阿帕网(ARPANET,互联网前身)从公司的DEC PDP-10传播,显示“我是Creeper,有本事来抓我呀!(I'm the creeper,catch me if you can!)”。

公司高管猎艳成性,300多部淫秽视频流出:无意识的恶,到底有多恐怖?

公司⾼管猎艳成性,300多部淫秽视频流出:⽆意识的恶,到底有多恐怖?当我们胆敢作恶,来满⾜卑下的希冀,我们就迷失了本性,不再是我们⾃⼰。

—— 莎⼠⽐亚真是活久见。

澡堂⾥竟然出现了⼥偷拍者!图:微博前⼏天,⽹友桃⼦在微博上发布了⼀篇关于“偷拍”的微博。

12⽉1⽇晚,桃⼦和朋友在河南郑州⼀家澡堂洗澡。

洗头时,发现斜对⾯有个⼥⼦正在⽤⼿机拍摄她们。

桃⼦愣了⼀下。

然后和她说,放下⼿机,不要拿⼿机对着她们。

⼥⼦⽆动于衷。

于是桃⼦⾛过去,“我去看看她拍了什么。

”这⼀看不要紧,这名⼥⼦的⼿机竟然有两段桃⼦她们洗澡的视频。

图:微博桃⼦⽴刻让朋友报警。

并抢下对⽅的⼿机。

⼥⼦见状,只好求饶:“我删了还不⾏吗?”桃⼦不答应。

⼥⼦只好说:“你有的我也有,我有什么可拍的!”态度⼗分嚣张。

桃⼦很快和她吵了起来。

随即警⽅赶到。

发现这个⼥⼦才21岁。

却已是个偷拍惯犯。

在她的⼿机⾥,拍摄了8、9个视频。

每段视频5分钟到9分钟不等。

拍摄地点都是不同的浴室。

她将这些偷拍视频卖给⼀些有特殊癖好的客⼈。

在她的VX聊天记录还看到⼀个男⼈说:“把那两个⼥学⽣拍得清楚点。

”图:微博油腻,猥琐。

让⼈不寒⽽栗。

原来,偷拍真的离我们很近。

2019年,浙江丽⽔曾破获⼀起特⼤淫秽视频贩卖案件。

堪称国内版“N号房”。

偷拍⼥性达300多名,涉案⾦额超过上百万。

事情要从2016年说起。

2016年,丽⽔警⽅接到⼀家⽹吧⽼板的举报电话:有个年轻⼈经常在⽹吧⾥浏览⾊情视频。

多次劝阻都⽆效。

图:⼀线丽⽔警⽅⽴刻出警。

⼩年轻做贼⼼虚,⼀看民警进来,⽴刻从后门溜了出去。

只剩下电脑桌⾯还未来得及关闭的⾊情⽹站。

这些⽹站标题极具诱惑性。

民警想查看内容时,却弹出⼀个注册、付费的窗⼝。

图:⼀线警⽅顺藤摸⽠,很快查到这个⽹站背后的负责⼈。

是陕西的三名张姓兄弟。

其中,三弟张某森负责策划⼀切。

图:⼀线他搭建⽹站构架。

并从其他渠道购⼊淫秽视频。

张⽒兄弟⾊情⽹站的淫秽视频,清晰度⾼,时间长。

谷歌街景

谷歌街景总是能挖掘出一些令人瞠目的奇特场面,继“马头人”,“倒霉的偷车贼”以及“后备箱中的裸体 男”图片后,23日,谷歌在互联上广泛传播的一幅有关“一妇女在柏林街道上生孩子”的图片被曝造假。

谷歌街景截图:一名女子在街头生孩子这幅图片显示,光天化日之下,一名妇女躺在街道上,一名路人在一 旁协助她把头部抬起,旁边还有一名男子看上去似乎在用手机打叫救护车。而根据这幅图片提供的信息,人们发 现谷歌街景根本就没有这样的图片,所谓的事件发生地也没有人承认发生过类似的事情,因此人们断定这幅图片 是一幅合成的造假图片,造假者很可能是来自德国的艺术家。

突击检查不一定意味着谷歌将会遭到起诉。这种检查在韩国很常见,以此启Vederi科技公司19日向洛杉矶一家联邦法院提交诉状,控告谷歌公司的 “谷歌街景”技术侵犯了其研发的一项专利。

诉状说,“谷歌地图”和“谷歌地球”服务系统中使用的“谷歌街景”技术是Vederi科技公司创始人恩里 科·迪·贝尔纳多和路易斯·贡萨尔维斯共同研发的,所以这项技术的专利应该归属Vederi科技公司。

谷歌街景三轮车针对Google街景车拍到裸女照,Google台湾表示,Google街景车对人的脸孔与车牌号码, 均会予以马赛克处理,避免触犯个人隐私,友对于不妥影像,也可按下“回报问题”,Google有专责部门会处理 这类检举。Google台湾已于2010年3月15日零时三十分移除这张图像。

英国

2010年3月13日英国《每日邮报》报道,谷歌街景照片由于展示出一张裸体儿童的正面照引来非议。3月11日, 一个4岁或5岁的金发男孩照片被上传到谷歌街景照片系统中。拍摄地在伦敦西南温布尔顿,当时这个男孩上完厕 所后,裤子还没有穿上。照片显示这个男孩的妈妈或保姆正在帮他穿衣服,一个男人正在一旁观看。人们担忧那 些恋童癖患者将获得在线搜索照片或目标的新途径。

世界上电脑病毒20种介绍大全

世界上电脑病毒20种介绍大全你知道世界上有多少种电脑病毒吗!下面由店铺为您提供世界上电脑病毒20种介绍大全,希望能帮助您。

世界上电脑病毒20种介绍大全:1.Creeper(1971年)最早的计算机病毒Creeper(根据老卡通片《史酷比(Scooby Doo )》中的一个形象命名)出现在1971年,距今以后42年之久。

当然在那时,Creeper还尚未被称为病毒,因为计算机病毒尚不存在。

Creeper由BBN技术公司程序员罗伯特•托马斯(Robert Thomas)编写,通过阿帕网( ARPANET,互联网前身)从公司的DEC PDP-10传播,显示“我是Creeper,有本事来抓我呀!(I'm the creeper, catch me if you can!)”。

Creeper在网络中移动,从一个系统跳到另外一个系统并自我复制。

但是一旦遇到另一个Creeper,便将其注销。

2.Elk Cloner病毒(1982年)里奇•斯克伦塔(Rich Skrenta)在一台苹果计算机上制造了世界上第一个计算机病毒。

1982年,斯克伦塔编写了一个通过软盘传播的病毒,他称之为“Elk Cloner”,那时候的计算机还没有硬盘驱动器。

该病毒感染了成千上万的机器,但它是无害的:它只是在用户的屏幕上显示一首诗,其中有两句是这样的:“它将进入你所有的磁盘/它会进入你的芯片。

”3.梅利莎 (Melissa,1999年)Melissa病毒由大卫•史密斯(David L. Smith)制造,是一种迅速传播的宏病毒,它作为电子邮件的附件进行传播,梅丽莎病毒邮件的标题通常为“这是你要的资料,不要让任何人看见(Here is that document you asked for,don't show anybody else)”。

一旦收件人打开邮件,病毒就会自我复制,向用户通讯录的前50位好友发送同样的邮件。

因为它发出大量的邮件形成了极大的电子邮件信息流,它可能会使企业或其它邮件服务端程序停止运行,尽管Melissa病毒不会毁坏文件或其它资源。

恶意移动代码

提纲一.恶意移动代码二.计算机病毒技术分析三.网络蠕虫及传播模型四.恶意代码分析与防御恶意移动代码(MMC)q恶意移动代码(Malicious Mobile Code)是一段计算机程序,能够在计算机或网络之间传播,未经授权、故意修改计算机系统。

•代码(Code)•移动(Mobile)•恶意(Malicious)病毒、蠕虫与木马的比较需要不需要需要宿主留下后门,窃取信息侵占资源破坏数据完整性、系统完整性主要危害慢极快快传播速度依靠用户主动传播自主传播依赖宿主文件或介质传播方式伪装成其他文件独立的文件不以文件形式存在表现形式木马蠕虫病毒特性最常见的MMCq其他可执行的内容•Macro•Java Applet•ActiveX•Java Scripts•VB Scriptsq Logic Bombq Spammer Programsq Floodersq Keyloggersq Rootkits各种恶意移动代码的融合趋势q计算机网络的普及,文件共享q电子邮件应用q黑客攻击的手段(利用系统漏洞)q社会工程(social engineering )q Code Red 和Nimda一、计算机病毒技术分析1.计算机病毒的产生2.病毒感染技术3.病毒的自保护技术Core War: The Fighting Programsq National SecurityAgency (NSA)chief scientistRobert Morrisq RedCode/PDP-1q Darwin, Core Warq Simplest program:•MOV 0,1q多种定义方式•计算机病毒是一个指令序列,它能够把自身的拷贝插入到其他宿主程序中;•计算机病毒是隐藏在计算机系统的数据资源中,利用系统数据资源进行繁殖并生存,并能影响计算机系统正常运行的并通过系统数据共享进行传染的程序。

•我国《中华人民共和国计算机信息系统安全保护条例》第二十八条:“计算机病毒,是指编制或者在计算机程序中插入的破坏计算机功能或者毁坏数据,影响计算机使用,并能自我复制的一组计算机指令或者程序代码。

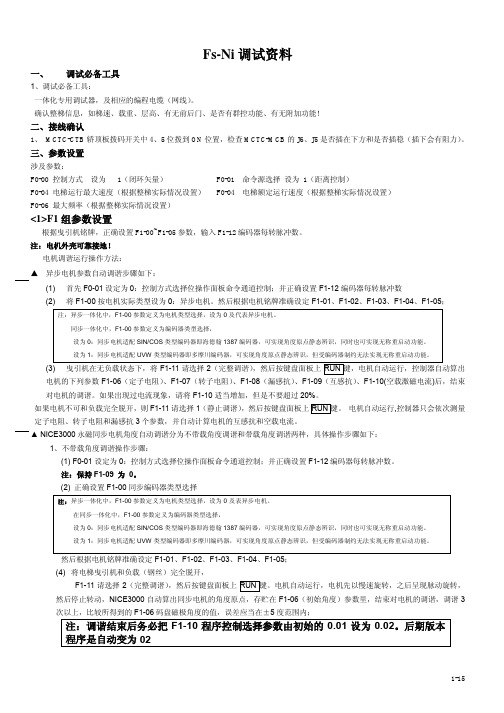

永日Fs-Ni控制系统调试文档

Fs-Ni调试资料一、调试必备工具1、调试必备工具:一体化专用调试器,及相应的编程电缆(网线)。

确认整梯信息,如梯速、载重、层高、有无前后门、是否有群控功能、有无附加功能!二、接线确认1、MCTC-CTB轿顶板拨码开关中4、5位拨到ON位置,检查MCTC-MCB的J6、J5是否插在下方和是否插稳(插下会有阻力)。

三、参数设置涉及参数:F0-00 控制方式设为1(闭环矢量)F0-01 命令源选择设为1(距离控制)F0-04 电梯运行最大速度(根据整梯实际情况设置)F0-04 电梯额定运行速度(根据整梯实际情况设置)F0-06 最大频率(根据整梯实际情况设置)<1>F1组参数设置根据曳引机铭牌,正确设置F1-00~F1-05参数,输入F1-12编码器每转脉冲数。

注:电机外壳可靠接地!电机调谐运行操作方法:▲异步电机参数自动调谐步骤如下:(1) 首先F0-01设定为0:控制方式选择位操作面板命令通道控制;并正确设置F1-12编码器每转脉冲数(2) 将F1-00按电机实际类型设为0:异步电机。

然后根据电机铭牌准确设定F1-01、F1-02、F1-03、F1-04、F1-05;注:异步一体化中,F1-00参数定义为电机类型选择,设为0及代表异步电机。

同步一体化中,F1-00参数定义为编码器类型选择,设为0:同步电机适配SIN/COS类型编码器即海德翰1387编码器,可实现角度原点静态辨识,同时也可实现无称重启动功能。

设为1:同步电机适配UVW类型编码器即多摩川编码器,可实现角度原点静态辨识,但受编码器制约无法实现无称重启动功能。

(3) 曳引机在无负载状态下,将F1-11请选择2(完整调谐),然后按键盘面板上RUN键,电机自动运行,控制器自动算出电机的下列参数F1-06(定子电阻)、F1-07(转子电阻)、F1-08(漏感抗)、F1-09(互感抗)、F1-10(空载激磁电流)后,结束对电机的调谐。

(完整版)网络安全简答题

《网络安全技术》考试题库1.计算机网络安全所面对的威迫分为哪几类?从人的角度,威迫网络安全的要素有哪些?答:计算机网络安全所面对的威迫主要可分为两大类:一是对网络中信息的威迫,二是对网络中设施的威胁(2 分 ) 。

从人的要素考虑,影响网络安全的要素包含:(1)人为的没心失误。

(1 分 )(2)人为的歹意攻击。

一种是主动攻击,另一种是被动攻击。

(1 分 )(3)网络软件的破绽和“后门”。

(1 分 )2.网络攻击和防守分别包含哪些内容?答: 网络攻击:网络扫描、监听、入侵、后门、隐身;网络防守:操作系统安全配置、加密技术、防火墙技术、入侵检测技术。

4.解析 TCP/IP 协议,说明各层可能遇到的威迫及防守方法。

答:网络层: IP 欺诈欺诈攻击,保护举措:防火墙过滤、打补丁;传输层:应用层:邮件炸弹、病毒、木马等,防守方法:认证、病毒扫描、安全教育等。

6.请解析网络安全的层次系统。

答:从层次系统上,能够将网络安全分红四个层次上的安全:物理安全、逻辑安全、操作系统安全和联网安全。

7.请解析信息安全的层次系统。

答:信息安全从整体上能够分红 5 个层次:安全的密码算法,安全协议,网络安全,系统安全以及应用安全。

10.请说明“冰河”木马的工作方式。

答:病毒经过改正系统注册表,经过履行文本文件的双击翻开操作,驻留病毒程序,趁便实现远端控制目的。

【应用题】1.简述防备远程攻击的技术举措。

答:防备远程攻击的主要技术举措有防火墙技术、数据加密技术和入侵检测技术等。

(2 分 )( 1)防火墙技术。

用来保护计算机网络免受非受权人员的骚扰和黑客的入侵。

(1 分 )( 2)数据加密技术。

数据加密技术已经成为全部通讯安全的基石。

(1 分 )( 3)入侵检测技术。

是一种防备远程攻击的重要技术手段,能够对隐蔽的入侵动作做出记录,并且能够展望攻击的结果。

(1 分 )2.防备远程攻击的管理举措有那些?答:防备远程攻击的管理举措:(1)使用系统最高的安全级别。

网络入侵检测步骤及思路

find / -name ".*" -print -xdev | cat -v

6、在系统正常运作的情况下,系统管理员要经常使用下列命令(必要的话,系统管理员可以改变 path,或者修改二进制文件名称,放到一个只有自己知道的目录下)在保证二进制文件没有被篡改的情况下用绝对路径

2001-06-03 17:43 <DIR> .

2001-06-03 17:43 <DIR> ..

2001-06-03 17:43 <DIR> CLIENTS

2001-06-03 17:43 <DIR> BOOTDISK

2001-06-03 17:43 <DIR> I386

7 个文件 1,049,977 字节

12 个目录 10,933,551,104 可用字节

#######################################

总的来说入侵检测包括:

一、基于80端口入侵的检测 CGI IIS 程序漏洞......

二、基于安全日志的检测 工作量庞大

/bin/who

/bin/w

/bin/last

/bin/las

tcomm

/bin/netstat

/bin/snmpnetstat

.

.

.

shell 的历史文件 如:.history 、.rchist、.bash_history......

07电子政务政务云平台云安全保密设计方案

07电⼦政务政务云平台云安全保密设计⽅案XX省电⼦政务政务云平台建设⽅案(安全保密设计⽅案)1⽬录1.建设原则与依据 (5)2.密码应⽤总体架构 (9)2.1总体建设框架 (9)2.2密码应⽤技术框架 (15)3.密码应⽤技术⽅案 (17)3.1算法配⽤ (17)3.2应⽤密钥管理 (18)3.3密码应⽤部署 (18)4.政务云密码建设⽅案 (24)4.1云计算应⽤密钥管理系统 (24)4.2云计算密码资源建设 (24)4.2.1密码设备(密码资源池) (24)4.2.2云计算密码资源管理 (26)4.2.3密码设备服务 (27)4.3密码服务建设 (27)4.3.1通⽤密码服务 (27)4.3.2典型密码服务 (28)4.4密钥服务建设 (29)4.4.1密钥管理 (30)4.4.2密钥服务部署及 (33)5.密码技术应⽤清单 (34)密码技术是信息安全保障的核⼼,我国绝⼤部分⾏业核⼼领域长期以来都是沿⽤国际通⽤的密码算法体系,主要包括DES、3DES、AES、RSA、SHA-1、MD5等密码算法。

国产密码算法是我国⾃主研制、具有⾃主知识产权的⼀系列密码算法,具有较⾼安全性,由国家密码管理局认可和推⼴,主要⽤于对不涉及国家秘密内容但⼜具有敏感性的内部信息、⾏政事务信息等进⾏加密保护。

随着密码技术和计算技术的发展,以及RSA预留后门、RSAl024算法风险等事件影响,根据国家密码管理局的要求,公钥密码算法要尽快升级为国产密码算法。

因此,数字政府政务云的建设应符合规范的国产密码基础设施,规范、完善和深化国产密码在政务云平台等政务服务系统的应⽤,保障“数字政府”⽹络安全、数据安全⾃主可控。

本期密码技术应⽤建设包括对名美、东涌的政务云数据中⼼、省直单位、汕头的异地灾备中⼼等的密码应⽤建设。

在XX“数字政府”省级政务云建设基于国产商⽤密码算法的密码应⽤体系,为省级政务云安全提供全⽅位密码保障⽀撑,实现省政务云环境下的数据存储过程的加密、数据传输过程的保密性、数据处理过程的真实性和完整性、业务处理过程的安全性、数据信息的可管可控,并可对政务云上运⾏的各种内部信息、⾏政事务信息、经济信息等进⾏加密保护,为实现安全认证、单点登录、数字签名验签等提供密码应⽤的技术⽀撑。

07款别克君威使用说明书

07款别克君威使用说明书别克君威使用说明书特点和控制1钥匙电动门锁可编程电动门锁(例如装备)可编程电动门锁的标准特性就是通过自动粘住车门和关上车门以强化安全和提升采用方便性。

这种特性提供更多四种操作方式模式。

对于您的汽车来说,可以在以下四种模式中挑选一种并编程:模式1:非自动锁门或开锁。

模式2:当变速器选择退出驻车档(p)时,自动粘住全部车门。

无法自动关上门锁。

原先车门关上,然后所有车门再关上,当汽车无此驻车档(p)或空档(n)边线且驾驶员脚放到刹车踏板上,如果存有车门没粘住,则自动将车门再次粘住。

模式3:当变速器退出驻车档(p)时,自动锁住全部车门。

当变速器推入驻车档(p)时,自动解锁全部车门。

原先车门打开,然后所有车门再关上,当汽车不在驻车档(p)或空档(n)位置且驾驶员脚放在制动踏板上,如果有车门没有锁住,则自动将门重新锁住。

模式4:当变速器选择退出驻车档(p)时,自动粘住全部车门。

当变速器拉入驻车档(p)时,仅驾驶员门自动收银。

原先车门关上,然后所有车门再关上,当汽车无此驻车档(p)或空档(n)边线且驾驶员脚放到刹车踏板上,如果存有车门没粘住,则自动将车门再次粘住。

当发动机没有运转,将全部车门关上,点火钥匙放在run(运行)位置,驾驶员按以下顺序操作,可编程自动电动门锁的工作模式。

1.采用常规刹车。

2.按下并保持住电动车门锁定开关。

保持住车门锁定开关的同时,将变速器从驻车档(p)退出,然后再返回驻车档(p),在每次完成这种顺序之后,工作模式将由当前模式按顺序切换到下一个工作模式。

在此期间,自动车门锁住和开锁功能将按上述所确定的每一模式工作,并向用户提供现在工作模式的信息反馈。

如果循环超过模式4,则汽车又进入模式1。

当松开车门锁定开关时,汽车将保留当前工作模式。

断开蓄电池一年以内,可编程电动门锁的编程模式也不会改变。

后车门安全锁您车的后车门上装有后门安全门锁,它可以避免乘客从车内将后车门关上。

人教版九年级物理全一册同步备课15.3串联和并联(分层作业)【原卷版+解析】

第3节串联和并联一、串联和并联1.如图的四个电路图中,各开关都闭合后,灯泡L1与L2串联的是()A B C D2.如图1所示的电路,下列说法正确的是()A.两个灯泡是串联的B.开关只能控制灯L1C.开关只能控制灯L2D.开关可以同时控制灯L1和L2图1 图23.(多选题)对于如图2所示的电路,下列说法正确的是()A.若S1断开,无论S2是否闭合,小灯泡L1、L2均不亮B.闭合S1、S2后,电路将发生短路C.闭合S1、S2后,两灯泡并联D.闭合S1、S2后,若小灯泡L1灯丝烧断,则L2也不亮二、连接串联电路和电路并联4. 如图3所示的电路,电路中有______条电流路径,是_______电路(选填“串联”或“并联”)。

此时,取下一只正在发光的灯泡,则另一只灯泡_______(选填“熄灭”或“发光”),说明串联电路中各用电器之间___________(选填“相互影响”或“互不影响”)。

改变开关在电路中的位置,开关的控制作用_______,在该电路中开关控制_______(选填“L1”、“L2”或“L1和L2”)。

5. 如图4所示的电路,开关全部闭合,两灯均发光,电路中有_____条电流路径,是____电路(选填“串联”或“并联”)。

此时,取下一只正在发光的灯泡,则另一只灯泡______(选填“熄灭”或“发光”),说明并联电路中各用电器之间_____(选填“相互影响”或“互不影响”)。

开关S 控制_____,开关S 1控制______,开关S 2控制_______(均选填“L 1”、“L 2”或“L 1和L 2”)。

6.画出下面实物图的电路图(画在方框内)。

7.请在下面的方框中画出两个灯泡L 1、L 2的并联电路图,并在右边连接实物图。

8.如图甲所示是小强连接的“串联电路”的实物图。

(1)在连接图甲电路的过程中,开关必须__________;(2)如图甲所示,闭合开关,当两灯亮后,若将L 1从灯座上取下,观察到的现象是L 2_______,说明在串联电路中,各用电器之间_________(选填“互不”或“相互”)影响;(3)如图乙所示,为了形成并联电路且开关同时控制灯L 1和L 2,小强需要把导线c的另一端连图3 图4接到电路中的_____点。

中学出入校园规定

中学出入校园规定为了认真贯彻教育部、公安部、市教委、区教委等10部局《中小学(幼儿园)安全管理办法》的文件精神,加强校园安全管理,营造平安、和谐的校园工作、学习、生活环境。

结合我校前阶段管理中存在的问题,经中学校长室研究决定,对全体师生、校园内常住户人员、外来人员和出入校园车辆、物品管理作出如下规定:一、学生管理1、所有学生必须持有效证件出入校园:住校班级走读生(早、中、晚)和走读班级中午返家学生凭“出入证”,走读班级下午返家学生凭“绿色通行证”。

2、所有学生上课期间(住校生周日18:00——周五放学),如遇特殊情况需要离开校园,必须出示班主任和一名行政领导签字的假条,才能离开校园。

3、周末谢绝所有学生和校外人员在校园内活动。

二、保安、教师和其他人员管理1、校园保安必须按时上岗,按要求值守学校大门,定期巡逻校园,督查学生规范出入校园,对外来人员询问,登记,阻止可疑人员进入校园,定时关锁大门。

(校门关闭时间:前门:21:30——次日07:00 后门:23:30——次日05:45)2、学生家长、来宾、来访者必须出示有效证件(身份证、驾驶证等)在值班室登记,经同意后才能进出校园。

3、学校个别教师如生活需要,经本人申请可配一把钥匙,本人长期保管(钥匙不得擅自传给他人);4、教师及校园内长住人员(非本校教师),因特殊原因需深夜返校,可提前在值班室预约,登记、签字领一把钥匙,次日按时归还,未按时归还钥匙者,由当班保安追回。

三、出入校园车辆、物品管理1、严禁任何人携带刀具,易燃易爆,有毒等违禁物品进出校园,值班室保安有权检查、询问,并收缴此类物品;值班人员作好可疑物品(不能分辨其性质的)登记或作出暂扣处理。

2、进入校园车辆,值班人员应作好“出入车辆登记”。

四、责任追究1、值班保安未严格履职,夜间未关锁大门,按保安管理制度处理。

2、教师夜间用自己手中钥匙开启校大门后未及时关锁者,扣币10,00元/次(在教师绩效考核安全奖中扣除);校内长住人员(非本校教师),开启大门未锁,第一次教育,第二次出现类似情况可拒绝发放钥匙;任何人砸门砸锁,移交相关部门教育处理,造成损失,加倍赔偿,并按违反《治安管理处罚条例》处理。

处理门店突发事件

一、处理门店突发事件(一)、预防火警备注:当发生火灾时必须清楚知道火警电话:119 匪警:110 急救:120报警程序:拨打→119→告知详情→告知详细地址→在路口引导消防车行驶路线。

01. 每位店员要熟知电源总闸。

02. 介绍店铺火警发生时的应变程序。

03. 介绍灭火器的位置和使用方法。

04. 介绍“电”,的危险性。

05. 店长要定时检查总电源是否接口老化。

06. 不可使用漏电的插座板。

07. 不可使用被水溅湿的插座板。

08. 要知道店长及公司负责人联系电话。

09. 离开店铺后不可脱下工作服。

10. 不可返回店内取回财物。

11. 店员上班时间不准吸烟。

12. 要多留意进店顾客的烟头。

13. 进出要及时将后房门关上。

14. 最后一个店员离开时,在可行的情况下下要关闭电脑、收银机和总电源。

(二). 预防水淹01. 店员要熟悉水管总闸安放位置。

02. 及时清除出店内外渠沟内垃圾物。

03. 洗碗时不要将剩余的饭菜洗入到洗手盆内。

(以防堵塞)04. 检查水管接口是否老化。

05. 提前做好防洪准备工作。

(店铺地面与马路地面是否同高位)06.将低位的货物转移到安全的位置。

07. 关闭低位电源以防进水短路。

08. 关闭总水闸,使水不能立即侵入店内。

09. 立即通知店长告知事情。

10. 水位没有侵入整个店面时,要采取补救的措施。

(防洪水)11. 及时清理现场及整理货品,准备营业。

12. 保持正常有序的营业。

(三). 预防停电01. 如有停电,用手电筒或充电灯管照明,不可使用蜡烛。

02. 检查所有冻柜门是否关好。

03. 找出停电原因和采取补救工作。

04. 晚间要阻止顾客进店购物。

05. 店员可帮顾客代取商品。

06. 买单后可帮顾客将商品从窗口递出。

07. 如POS机无法使用,店员可将售卖的商品做手工记账售卖。

如要登记:(条码、数量、金额)08. 了解停电原因及停电时间长短。

09. 立即通知店长或工程部停电原因。

10. 告知公司停电原因及停电时间长短。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第七章留后门

入侵者通过什么方法在肉鸡在中留下后门呢?入侵者可以通过在系统中建立后门账号、在系统中添加漏洞、在系统中种植木马来实现,在各种各样的后门中,一般也不外乎“账号后门”、“漏洞后门”和“木马后门”三类。

一、账号后门

1、什么是克隆账号

克隆账号就是把管理员权限复制给一个普通用户,简单来说就是把系统内原有的账号(如Guest账号)变成管理员权限的账号。

克隆账号与直接赋予管理员权限的账号有什么区别?

直接赋予管理员权限的账号,可以通过“命令”或“账号管理”来看出该账号的真实权限。

而被克隆出来的账号却无法通过上述方法直接查出。

SAM(Security Account Manager)是专门用来管理Windows系统中账号的数据库,里面存放了一个账号的所有属性,包括账号的配置文件路径、账号权限、账号密码等。

SID也就是安全标识符(Security Identifiers),是标识用户、组和计算机账户的唯一的号码。

在注册表中有两处保存了账号的SID相对标识符:一处是HKEY_LOCAL_MACHINE\SAM\Domains\Account\Users下的子键名,另一处是该子键的子项F的值。

由于 Windows系统登录时用的是后者,查询时用的是前者。

因此,当用Administrator子键的F 子项覆盖其他账号的F子项之后,就造成了账号是管理员权限,但查询还是原来状态的情况,即克隆账号。

2、如何克隆账号

手工克隆

演示:入侵者如何通过克隆“被禁用的Guest账号”实现远程控制。

原理:通过“被禁用的Guest账号”实现远程控制是通过修改注册表中的SAM来实现的。

演示步骤:打开注册表编辑器、克隆账号、禁用账号、使用禁用账号登录

(1)打开注册表编辑器

在一些Windows版本中,即使拥有管理员权限也不能对注册表中的SAM进行访问。

例如:通过运行regedit命令打开注册表是看不到SAM中各个账号的内容的。

对于Windows XP操作系统来说,查看和修改SAM的方法就相对比较简单。

在【注册表编辑器】窗口中用鼠标右键单击【SAM】,在弹出的快捷菜单中选择【权限】命令,即可打开【SAM的权限】对话框,其中显示当前管理员用户Administrator和System权限,在其中可通过勾选【完全控制】和【读取】来设置权限。

(2)克隆账号

把Guest账号的权限克隆成管理员的权限。

在【注册表编辑器】窗口中依次展开HKEY_LOCAL_MACHINE\SAM\SAM\Domains\ Account\Users\000001F4(这一项为Administrator项)分支,双击右边窗口中【F】键名,再对其键值数据进行复制,进入账号名为Guest的主键分支之后,将其“F”键名的键值数据换成刚才复制 Administrator 的“F”键值数据。

此时关闭【注册表编辑器】窗口,即可实现对账号的克隆。

(3)禁用账号

上述步骤已经成功地将Guest账号克隆成administrator账号的权限,为了使后门账号更加隐蔽,还需要将该Guest账号禁用,即通过“被禁用的Guest账号”实现远程控制。

在命令行方式下输入命令“net user guest/active:no”来实现禁用Guest账号。

(4)使用禁用的Guest账号登录

注销当前账号后,使用Guest账号进行登录,登录成功并发现登录后该Guest的桌面与本机Administrator的完全相同。

你知道如何查看系统当前登录的用户名吗?

方法:在命令提示符中输入:echo %username%或者输入:net user %username%再或者输入net config workstation

使用mt克隆

mt.exe是一款非常强大的网络工具,它主要以命令行方式执行,由于常被入侵者使用,所以被很多杀毒软件列为病毒。

克隆用户的用法:mt –clone

3、如何检查克隆账号

使用AIO检查

不需要在system权限下也可用。

用法: Aio.exe –CheckClone

使用MT删除。