Citrix密码绕过漏洞引发的渗透

citrix常见问题

常见问题汇总问题1:当citrix客户端登陆应用程序时,提示"The system has reached its licensed logon limit. Please try again later" 的错误信息可以依照下面的步骤进行检测:1、在Presentation Server Console 中的属性窗口,在license server 窗口中确认录入了正确的license server 名称。

2、确认license server 的机器名是可以被客户端解析的。

3、在license server上确认目录\Program Files\Citrix\Licensing\MyFiles中,有两个license 文件,分别是citrix_startup.lic和从 上获得的用户license 文件。

4、License 文件是区分机器名的大小写的,需要确认,服务器的机器名可以在命令行下执行hostname 命令查看以确认机器名大小写;License 文件可以用记事本打开查看license 的机器名。

5、确认安装时选择的citrix版本和申请license 的版本是一致的,安装的版本可以在Presentation Server Console 中server 目录下,选择相应的服务器名称右键鼠标,选择Set MetaFrame Edition 进行版本的更改。

6、如果与license 服务器的通信中断时间已经超出了citrix允许的时间后,会有此提示。

问题2:在citrix服务器上进入presentation server console 时,提示下面的错误信息无法进入主控台,是什么原因?解答:该问题是因为citrix服务器上的IMA(Independent Management Architecture)服务没有启动造成的,需要在管理工具-服务中将该服务启动。

Citrix 建议不要在域控制器上安装和运行Web Interface问题3:客户的citrix服务器通过NAT 提供外部访问,但是远程客户端登陆时都提示:“cannot connect to the citrixmetaframe server. there is no citrixmetaframe server configured on the specified address”解答:该问题应该是因为客户的防火墙没有将1494 端口开放,因为操作系统的终端服务应用的是1494 端口,而citrix应用是建立在终端服务基础之上的问题4:当citrix服务器更改了IP 地址以后,客户端通过web 方式执行发布的应用程序时提示错误,无法连接到服务器解答:在web interface 服务更改了IP 地址之后,需要在web interface console 中做相应的更改。

crackerxi+ 原理

crackerxi+ 原理crackerxi+是一种著名的黑客工具,它能够攻击和破解密码以及其他计算机系统的安全措施。

本文将深入探讨crackerxi+的工作原理,从而帮助读者更好地理解它的实际应用和潜在风险。

首先,我们需要了解密码破解的基本概念。

密码破解是指获取未经授权的访问权限或者密码系统中存储的数据的过程。

对于密码破解工具来说,它们的目标通常是通过猜测、暴力破解或使用其他算法等方法,找到正确的密码,从而获取系统的控制权或者解密该系统中的数据。

在这里,我们将重点介绍crackerxi+的原理。

crackerxi+是一个强大的密码破解工具,它使用了多种方法和技术,以高效地破解密码。

以下是crackerxi+的主要工作原理:1.字典攻击(Dictionary Attack):crackerxi+基于已知的密码字典进行攻击,这些字典包含了常见的密码组合、单词、短语等。

它通过将字典中的每个密码候选项与目标系统进行匹配,以寻找正确的密码。

2.暴力破解(Brute Force Attack):这是一种采用穷举法的方法,蛮力尝试所有可能的密码组合,直到找到正确的密码为止。

crackerxi+使用了多线程、分布式计算等技术,加快了密码破解的速度。

3.字符集攻击(Character Set Attack):crackerxi+还可以基于特定字符集生成密码组合,并在目标系统上进行尝试。

通过选择不同的字符集和密码长度,crackerxi+可以扩大密码破解的搜索空间。

4.彩虹表攻击(Rainbow Table Attack):这是一种基于预先计算的密码散列表的攻击方法。

crackerxi+提供了多个预生成的彩虹表,这些表包含了大量的密码散列和对应的明文密码。

它通过直接比较目标系统中的密码散列和彩虹表中的散列来快速找到与之匹配的密码。

5.脚本注入攻击(Script Injection Attack):crackerxi+还可以通过向目标系统注入恶意脚本或代码,来获取未经授权的访问权限。

简述密码破译方法和防止密码破译的措施

简述密码破译方法和防止密码破译的措施密码破译是指通过各种手段和技术获取未经授权的密码信息。

以下是常见的密码破译方法和防止密码破译的措施。

一、密码破译方法:

1. 字典攻击:使用一个密码字典,将其中的各种可能性逐一尝试,直到找到正确的密码。

2. 暴力破解:通过尝试所有可能的组合来破解密码,从简单的数字或字母组合到复杂的多个字符组合。

3. 彩虹表攻击:使用预先计算好的彩虹表,将密码哈希值与彩虹表中的值进行比对,找到对应的原始密码。

4. 社会工程学攻击:通过搜集目标个人信息,如生日、家庭成员名字等,来猜测或重置密码。

二、防止密码破译的措施:

1. 使用强密码:密码应包括大小写字母、数字和特殊字符,长度要足够长(推荐至少12位),并避免使用常见的词语或短语。

2. 多因素身份验证:在登录过程中,结合使用多个验证要素,如密码、指纹、手机验证码等,提高账户的安全性。

3. 定期更改密码:定期更改密码是一种有效的防范措施,可以降低密码泄露后被攻击的风险。

4. 使用密码管理器:密码管理器可以帮助生成和存储强密码,并自动填充登录

信息,避免重复使用密码和遗忘密码的问题。

5. 加密存储密码:将密码进行加密存储,即使数据库被攻破,攻击者也无法直接获取到用户的明文密码。

6. 引入账户锁定机制:在登录失败次数超过一定次数后,暂时锁定账户,以防止暴力破解密码。

7. 教育用户安全意识:通过安全教育和培训,提高用户对密码安全的重视,避免使用弱密码和随意泄露个人信息。

综上所述,密码破译是一项常见的安全威胁,但通过采取一系列防范措施,可以有效地保护个人和组织的密码安全。

校园网安全服务采购项目绩效报告

信息化项目绩效报告一、项目名称及编号校园网安全服务采购(子项)二、项目预算及合同金额预算金额:万元合同金额:万元三、项目绩效报告1、建设目标购买一年网络与信息安全服务。

通过项目的实施,对我校网站及信息系统进行网络安全检测,第一时间发现网站和系统的各类漏洞,有效控制网站和信息系统上线后被篡改和系统被破坏的风险。

基本内容包括:网络资产发现服务、网站监控服务、网站系统的安全应急响应、安全通报服务、网站安全渗透测试、重要节假日/政治事件期间的重保服务、日常技术咨询服务。

通过项目的实施,对我校网站及信息系统进行网络安全检测,第一时间发现网站和系统的各类漏洞,有效控制网站和信息系统上线后被篡改和系统被破坏的风险。

2、实际建设内容校园网安全服务项目通过招标,由有限公司提供具体服务,服务完成以下内容:(1)网络资产发现服务12次;(2)网站监控服务全年;(3)网站系统的安全应急响应1次;(4)安全通报服务:外部风险通报49次、本校高危漏洞通报99次,共148次;(5)网站安全渗透测试12次,发现存在漏洞系统16个/次;(6)重要节假日/政治事件期间的重保服务3次,共计250人/天;(7)日常技术咨询服务超过100天;(8)“双非”网站及敏感信息排查服务47次,发现双非网站28个,敏感信息6条;(9)网络安全宣传周服务1次;(10)攻防演练驻守服务1次;(11)网站群非法外链排查服务47次,发现外链636条。

3、总体成效本项目服务从,服务具体内容及成效统计如下:四、项目总结项目采购了1年校园网安全服务,建设成效非常显著,通过项目的实施,对我校网站及信息系统进行连续不间断网络安全检测,第一时间发现网站和系统的异常(如服务故障、存在敏感信息)以及各类漏洞,有效地控制网站和信息系统上线后被篡改和系统被破坏的风险,保障了我校网络运行和信息化工作进行的有序、安全。

年是政治大年,我校实现了安全事件为零的总体目标。

这来源于我们始终以高标准、高质量完成网络安全服务为目标,筑牢网络安全屏障,绷紧网络安全这根弦,切实防范杜绝重大风险隐患,坚决防止出现重大意识形态问题和网络安全事件。

《Web安全攻防:渗透测试实战指南》笔记

《Web安全攻防:渗透测试实战指南》阅读记录目录一、基础篇 (3)1.1 Web安全概述 (4)1.1.1 Web安全定义 (5)1.1.2 Web安全重要性 (6)1.2 渗透测试概述 (6)1.2.1 渗透测试定义 (8)1.2.2 渗透测试目的 (9)1.2.3 渗透测试流程 (9)二、技术篇 (11)2.1 Web应用安全检测 (12)2.1.1 SQL注入攻击 (14)2.1.2 跨站脚本攻击 (16)2.1.3 文件上传漏洞 (17)2.2 操作系统安全检测 (19)2.2.1 操作系统版本漏洞 (19)2.2.2 操作系统权限设置 (20)2.3 网络安全检测 (21)2.3.1 网络端口扫描 (23)2.3.2 网络服务识别 (24)三、工具篇 (25)3.1 渗透测试工具介绍 (27)3.2 工具使用方法与技巧 (28)3.2.1 Kali Linux安装与配置 (31)3.2.2 Metasploit使用入门 (31)3.2.3 Wireshark使用技巧 (33)四、实战篇 (34)4.1 企业网站渗透测试案例 (36)4.1.1 漏洞发现与利用 (37)4.1.2 后门植入与维持 (39)4.1.3 权限提升与横向移动 (40)4.2 网站安全加固建议 (41)4.2.1 参数化查询或存储过程限制 (42)4.2.2 错误信息处理 (44)4.2.3 输入验证与过滤 (45)五、法规与政策篇 (46)5.1 国家网络安全法规 (47)5.1.1 《中华人民共和国网络安全法》 (48)5.1.2 相关法规解读 (49)5.2 企业安全政策与规范 (50)5.2.1 企业信息安全政策 (52)5.2.2 安全操作规程 (53)六、结语 (54)6.1 学习总结 (55)6.2 深入学习建议 (57)一、基础篇在深入探讨Web安全攻防之前,我们需要了解一些基础知识。

Web 安全是指保护Web应用程序免受未经授权访问、篡改或泄露的过程。

修改了安装Citrix XenApp时用户的密码,AppCenter提示连不上数据库该怎么办?

修改了安装Citrix XenApp时用户的密码,AppCenter提示连不上数据该怎么办?在官方Citrix XenApp POC手册当中,要求我们单独建立一个域管理员用户,并将此用户加入到XenApp本地管理员组中,并且使用此用户安装XenApp。

这样做的目的,是为了更规范化,更重要的是为了防止企业里对域管理员有安全策略,要求定期修改密码。

我们知道,XenApp安装时,会要求有数据库服务器,在数据库中存有相关的配置信息。

XenApp连接此数据库时,使用的就是安装时的用户名和密码。

由此,如果修改了安装时候的用户名和密码,则会出现无法连接此配置数据库的现象,表现就是例如打开XenApp AppCenter时,Run Discovery失败。

如果过了一定时间,即使将密码改回也没有用。

如下图,在系统日志中的报错。

那么,如果安装XenApp时没有按照POC手册单独建立一个域用户,或意外修改了安装时用户的密码,而导致连不上数据库该怎么办呢?这时,可以运行附件的小程序,它可以显示此时XA连接数据库使用的用户名和密码。

CtxImaPass.exe注意:即使之前手动修改了密码,此时显示的用户名和密码,可能和正确的是一样的,但因为数据库文件mf20.dsn没同步,同样连不上数据库。

此时,再运行下面的命令行,即可将数据库同步。

再打开AppCenter就OK了。

dsmaint config /user:<domain\username> /pwd:<password> /dsn:"C:\ProgramFiles\Citrix\Independent Management Architecture\mf20.dsn"作者:Citrix Sales Engineer张繁新浪博客:清水心跳的BLOG。

破解关于 CITRIX 的不实传言-VMware Horizon和Citrix XenDesktop对比

了解真相破解关于 CITRIX 的不实传言CITRIX 不实传言 1“与 VMware Horizon 相比,Citrix XenDesktop 可提供更出色的移动终端用户体验。

”事实真相✔ VMware® Horizon™ 可支持组织中使用的大多数平板电脑和智能手机。

✔ 借助 VMware Workspace™ Portal 或 AirWatch 应用目录,用户可以通过任何设备访问 Horizon 应用和桌面。

✔ 借助Unity Touch实现的 VMware Blast 体验可为用户提供“比本机更好”的触控和手势体验,从而使终端用户可以获得更满意的移动设备体验。

✗ Citrix Mobilization SDK 需要重新编译应用,并且会改变 Windows 用户体验。

“VMware 以其对终端用户计算的深入了解赢得了我们的青睐。

他们能为企业领域的桌面虚拟化描绘清晰的愿景。

”– KEVIN MOLL,FOLEY 桌面运维经理CITRIX 不实传言 2“VMware Horizon 的设计不适用于高负载 3D 应用。

”事实真相✔ VMware vSphere® 和 Horizon 可为3D 图形提供一种共享访问方法 (vSGA) 或直接访问方法 (vDGA)。

✔ vDGA 会为具体的虚拟机分配一个 GPU。

✔ 对于高端 3D 内容创建者,两家公司提供的首选方法都是直接访问。

“对于需要始终可用的 3D 应用的教师、职员和学生而言,VMware 桌面虚拟化不但能够提供高性能,还可以节省大量时间。

我不再需要穿梭于多个校区之间,待在家里就可以完成任务。

”– CHRIS MANN,北卡罗来纳州州立大学机械工程专业本科学生CITRIX 不实传言 3“使用 VMware Composer 更新虚拟机既复杂又缓慢。

”事实真相✔ VMware View® Composer™ 是当前市场上可扩展性最强的链接克隆技术。

网站渗透测试原理及详细过程

网站渗透测试原理及详细过程渗透测试(Penetration Testing)目录零、前言一、简介二、制定实施方案三、具体操作过程四、生成报告五、测试过程中的风险及规避参考资料FAQ集零、前言渗透测试在未得到被测试方授权之前依据某些地区法律规定是违法行为。

这里我们提供的所有渗透测试方法均为(假设为)合法的评估服务,也就是通常所说的道德黑客行为(Ethical hacking),因此我们这里的所有读者应当都是Ethical Hackers,如果您还不是,那么我希望您到过这里后会成为他们中的一员;)这里,我还想对大家说一些话:渗透测试重在实践,您需要一颗永不言败的心和一个有着活跃思维的大脑。

不是说您将这一份文档COPY 到您网站上或者保存到本地电脑您就会了,即使您将它打印出来沾点辣椒酱吃了也不行,您一定要根据文档一步一步练习才行。

而且测试重在用脑,千万别拿上一两个本文中提到的工具一阵乱搞,我敢保证:互联网的安全不为因为这样而更安全。

祝您好运。

一、简介什么叫渗透测试?渗透测试最简单直接的解释就是:完全站在攻击者角度对目标系统进行的安全性测试过程。

进行渗透测试的目的?了解当前系统的安全性、了解攻击者可能利用的途径。

它能够让管理人员非常直观的了解当前系统所面临的问题。

为什么说叫直观呢?就像Mitnick书里面提到的那样,安全管理(在这里我们改一下,改成安全评估工作)需要做到面面俱到才算成功,而一位黑客(渗透测试)只要能通过一点进入系统进行破坏,他就算是很成功的了。

渗透测试是否等同于风险评估?不是,你可以暂时理解成渗透测试属于风险评估的一部分。

事实上,风险评估远比渗透测试复杂的多,它除渗透测试外还要加上资产识别,风险分析,除此之外,也还包括了人工审查以及后期的优化部分(可选)。

已经进行了安全审查,还需要渗透测试吗?如果我对您说:嘿,中国的现有太空理论技术通过计算机演算已经能够证明中国完全有能力实现宇航员太空漫步了,没必要再发射神8了。

利用组策略实现Citrix服务器安全配置

管理员可以在中央位置定义和部署配置设置,减少了手动配置每台计算机的需求。

集中管理

组策略支持基于用户和计算机的策略,可以根据不同的需求定制不同的配置方案。

灵活定制

组策略可以自动应用到目标计算机或用户组上,无需手动干预。

自动应用

组策略可以用于限制不必要的软件安装、禁用不必要的服务、设置强密码策略等,从而提高系统的安全性。

在禁用服务之前,需要确保这些服务不会影响其他应用程序的正常运行。

总结词

通过配置安全审核,可以记录服务器上的重要事件,以便及时发现和应对安全威胁。

详细描述

在组策略编辑器中,可以配置安全审核策略,以监控服务器上的登录、访问、文件修改等操作。通过查看审核日志,可以及时发现异常行为。

实施步骤

打开组策略编辑器,定位到“计算机配置” -> “Windows设置” -> “安全设置” -> “本地策略” -> “审核策略”。在右侧窗格中,选择需要审核的事件类型,并单击“配置”按钮进行设置。

配置账户解锁方式

强制密码更换频率

设置密码更换策略,要求用户定期更换密码,以降低密码被破解的风险。

禁用简单密码

禁止用户使用简单密码,例如“123456”、“password”等容易被猜测的密码。

配置软件限制策略

06

通过组策略,可以设置安全策略,禁止在Citrix服务器上运行未知来源或不受信任的软件,以降低安全风险。

04

总结词

通过关闭不必要的服务,可以减少潜在的安全风险,提高服务器的安全性。

详细描述

在Citrix服务器上,有些服务可能不是必需的,例如Telnet、FTP等。通过禁用这些服务,可以降低被攻击的风险。

实施步骤

最强黑吃黑:WEBSHELL大马隐藏万能密码大全

最强⿊吃⿊:WEBSHELL⼤马隐藏万能密码⼤全因为很多原因,很多新⼿都不会编写⾃⼰的⼤马,⼤多数新⼿都会通过百度去下载对应脚本的⼤马,然⽽这些webshell⼤马都是早期流传出来的,基本上都存在后门,可以通过万能密码登录,即使你修改i过密码了,怎么样是不是很可怕?下⾯⼩编就将这些万能密码分享给⼤家吧!⿊⽻基地免杀asp⼤马密码5201314Hacked By CHINA! 密码chinaAsp站长助⼿6.0 密码584521web综合安全评测 – Beta3 密码nohack未知数X 密码45189946baidu}” 密码baidu路遥知马⼒密码123⿊客⽹站之家美化版密码chenxueThé、End.゛密码and QQ:2780217151笑佛天下密码cnot西域⼩刚-站长助⼿-修改版本密码xxoxxXXXXX 密码rinima暗组超强功能修正去后门加强S-U提权版密码hkk007⿊客官⽅-长期提供⽹站⼊侵,密码破解数据库⼊侵密码chengnuoASPAdmin_A 密码”5556661221″ ‘123456⽕狐ASP⽊马(超强版)” 密码wrsk⾬夜孤魂密码54321Dark Security Team 密码yuemo 或者xingainian随风⾃由的泪密码jcksyes伟⼤的农民密码521mr.con asp⼩马密码*******JspX 密码4lert围剿专版密码yuemo或者5201314maek dream 密码hackerShell 密码xxxxx靈魂◆安全⼩组+” 密码10011C120105101银河安全⽹密码fclsharkASPXSpy 密码19880118Dark 密码376186027No Backdoor Webshell(⼑) 密码admin⿊勇⼠shell勇⼠版密码654321⼩武来了密码535039Evil sadness 密码adminF.S.T 联盟交流群内部版别外传噢密码000独⾃等待专⽤密码123windows 密码 123[D.s.T]会员专⽤WebShell 密码darkst我要进去’ 密码jcksyesHacker‘Rose 密码123456随风⾃由的泪密码jcksyesF.S.T 海盗内部版.!别外传噢。

安全教程:Citrix密码绕过漏洞引发的渗透

安全教程:Citrix密码绕过漏洞引发的渗透Citrix系统以前听说过,未真正操作过,对于Citrix系统的研究来自与好友Micky的交流,后面对此进行了一些研究,应该说小有心得,撰文与大家一起分享。

一、Citrix简介Citrix是Citrix Systems, Inc.的一款主打产品,该公司主要提供全球接入架构解决方案,其解决方案能够让客户在任何时间、任何地点、在任何设备上,通过任何形式的网络连接,高效获取各种应用、信息及通讯。

Citrix技术使得数字办公室无处不在,令工作轻松易行。

Citrix以代号CTXS于Nasdaq Stock MarketSM上市,并获列入标准普尔500指数。

2001财年公司总收益为 5.92亿美元。

Citrix 总部设于美国佛罗里达州Fort Lauderdale,公司网站。

Citrix是一款广泛流行的远程桌面控制程序,类似于Microsoft的远程终端(Terminal Services)。

只是其原理不同,Microsoft Terminal Services使用的是RDP(远程桌面协议,Remote Desktop Protocol)协议,而Citrix使用的是ICA (独立计算机架构,Independent Computing Architecture)协议。

ICA技术已成为基于服务器计算模式的工业基础。

ICA包括了包括以下三个重要内容:(1)MultiWin。

在服务器上模拟本地应用程序处理的多用户层;(2)服务器端ICA软件。

将应用程序的执行和显示逻辑分开,应用程序100%在服务器上进行,并通过标准的网络协议(TCP/IP、SPX、IPX、NETBEUI、NWLINK)将显示界面传送给客户端;(3)客户端设备上的ICA软件:一方面接收显示界面,同时向服务器发送鼠标移动和键盘击键动作信息,对基于服务器上的应用程序进行操作。

ICA具有网络传输的高效性、客户端设备的灵活性、操作平台的灵活性以及连接方式的灵活性。

CSDN泄密原理剖析与破解攻略

CSDN泄密原理剖析与破解攻略(2012-02-01 13:13:33)转载▼标签:科技伊朗安全培训注入漏洞信息安全it随着两名黑客的落网,“密码门”事件逐渐接近尾声。

但是“密码门”事件所带来的影响却相当深远的。

从政策立法上看,存在滞后性;从意识上看,对安全信息的不重视存在普遍性;从技术上,专业技术未得到广泛运用。

本篇将从技术上全面深入剖析“密码门”事件的原理和路径,同时介绍相应的解决方案,以帮助政府、企业在未来最大程度地规避这些问题。

一、SQL注入漏洞致CSDN泄密明文保护密码“是冤大头当”密码门“事件爆发之后,”明文保护密码“被千夫所指。

但其实不是”明文保护密码“的错。

清华同方专家认为:本次事件最为重要的焦点问题是通过合法系统让黑客拿到非授权的数据如何解决,而非是否应当用密文进行数据存储。

片面的强调明文或密文存储数据是对这次安全事故责任的推卸,本次事件的责任主要是网站运营方,完全没有控制住源代码开发的安全性,导致有漏洞的系统和网站对接,被黑客发现和攻击导致泄密事件的连锁爆炸。

SQL注入漏洞”致CSDN泄密清华同方专家认为:从报道中提供的账号密码截图和已经获得的数据库密码表来看,可以断定是网站存在SQL注入漏洞,导致黑客可以很顺利的利用黑客工具进行攻击,从而获得数据库的访问权限以及有可能获得主机的控制权限,更有可能利用这种漏洞攻击关联的认证系统,如邮件、网银、电子货币等等。

尽管与明文保护密码相关,但是CSDN泄密事件的根源还在于SQL注入漏洞。

SQL注入漏洞“事件频繁发生其实,”SQL注入漏洞“事件在国内外频繁发生,显示了这类问题的普遍性和严重性。

以下来看看最近几年来所发生的类似事件,让人触目惊心。

2009年赛门铁克网站被暴有SQL注入的安全漏洞。

2009年英国议会被黑。

2009年,xinnet旗下数万家虚拟主机用户被黑客挂马,传播了无法数计的木马。

2010年百度被黑后伊朗很多网站被攻破。

2010年我国工信部发表声明,我国每年4.2万个网站被篡改,积极需要与社会企业合作。

宝塔面板渗透方法

宝塔面板渗透方法

宝塔面板是一款用于服务器管理的工具,它具有一定的安全性,但也存在一些渗透方法。

以下是一些常见的宝塔面板渗透方法:

1. 弱口令攻击:尝试使用常见的弱口令来登录宝塔面板,如常见的用户名和密码组合、默认密码等。

很多用户为了方便,使用了弱密码,攻击者可以通过暴力破解来获取登录权限。

2. 漏洞利用:宝塔面板可能存在一些未修复的漏洞,攻击者可以尝试利用这些漏洞来获取系统权限。

在互联网上搜索相关漏洞和利用工具,尝试针对性地攻击宝塔面板。

3. 社会工程学攻击:攻击者可能通过钓鱼、欺骗等手段骗取管理员的登录凭证或者其他敏感信息。

通过发送伪装成合法机构或个人的电子邮件、短信、电话等方式,欺骗管理员点击恶意链接或提供登录信息。

4. 文件上传漏洞:如果宝塔面板存在文件上传漏洞,攻击者可以上传恶意文件并执行系统命令,从而获取系统权限。

5. 僵尸网络攻击:通过感染服务器上的某个网站或者服务器本身,将宝塔面板变成一个僵尸服务器,攻击者可以通过控制该服务器来进行恶意活动。

为了防止宝塔面板被渗透,管理员需要采取一些安全措施,如使用强密码、及时更新宝塔面板和服务器上的软件、定期备份

数据、限制登录IP、设置安全策略等。

同时还可以使用防火墙、入侵检测系统等安全工具来提高系统的安全性。

鉴权绕过漏洞详解

鉴权绕过漏洞详解

鉴权绕过漏洞是网络安全领域中的一个重要问题,它指的是攻击者通过某种手

段绕过系统中的身份验证、权限验证或访问控制机制,获取未经授权的访问权限。

这种漏洞通常存在于软件、应用程序或网络服务中,而攻击者利用此漏洞可能会获取敏感信息、修改数据,甚至对系统进行远程控制。

鉴权绕过漏洞的出现主要是由于设计上的缺陷或实施不当造成的。

例如,一个

常见的鉴权绕过漏洞是由于未正确验证用户的身份或权限而导致的。

攻击者可能会利用这个漏洞来绕过登录页面,直接访问受限资源。

此外,还可能存在其他类型的鉴权绕过漏洞,如会话固定、Cookie欺骗等。

为了有效防范和修复鉴权绕过漏洞,开发人员和系统管理员需要采取一系列安

全措施。

首先,身份验证和权限验证的代码必须严谨地编写和实施,确保只有经过授权的用户才能访问敏感数据或执行特权操作。

其次,应使用强大的密码策略,包括强制用户使用复杂密码、定期更改密码等。

此外,对于Web应用程序,采用安

全的机制,如CSRF令牌、双因素认证等,可以有效减少鉴权绕过漏洞的风险。

对于已经发现的鉴权绕过漏洞,应及时修复。

这包括更新软件、应用程序或插

件的最新版本,以纠正已知的漏洞。

此外,进行安全审计和渗透测试,以发现并修补系统中可能存在的其他漏洞。

总之,鉴权绕过漏洞是网络安全中的一个严重问题,可能会导致敏感信息泄露、系统篡改和远程控制等风险。

通过合理的安全措施和持续的安全更新,我们可以有效地预防和修复这些漏洞,并确保系统的安全性和可靠性。

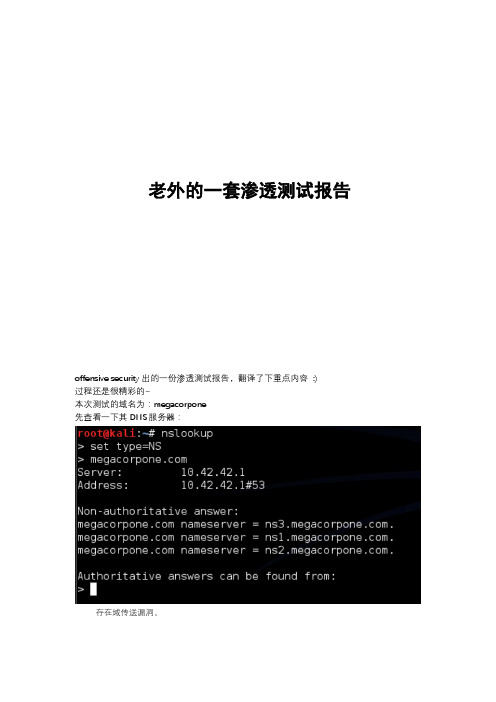

老外的一套渗透测试报告

老外的一套渗透测试报告offensive security出的一份渗透测试报告,翻译了下重点内容:)过程还是很精彩的~本次测试的域名为:megacorpone先查看一下其DNS服务器:存在域传送漏洞。

从图片中可以看出域名都在50.7.67.x的IP段内,网络拓扑图:服务器的81端口发现了apache的webserver,然后扫一下文件路径:可以看到/admin是一个需要身份验证的路径。

根据megacorpone 网站内容做了一个字典,爆破密码,用户名就用admin了。

破解出密码为:nanotechnology1进入后界面:可以看到是一套phpSQLiteCMS,管理SQLite数据的:通过此页面可以直接查询用户名和密码的hash:测试发现保存的hash并非常规的方式,于是下载一份phpselitecms观察其中的hash方式:知道了hash的方式是使用使用了一个10位字符的salt一起做sha1,并且字符串拼接原始salt一起放在数据库中。

我们采用同样的hash方式来暴力碰撞密码,尝试破解其他账户,又破解出两个来,收集密码的好处是可能其他系统也会使用相同的用户名密码,这样就可以轻松的进入了。

SQLite Manager软件存在一个已公开的代码注入漏洞,可以使用exp直接打:反弹回shell:服务器拓扑:同时发现服务器可以提权,利用exp提权:此时已经完全控制此台服务器。

然后好好的分析了一下此台服务器,查看到web目录下java应用只允许一个网段来访问。

后来发现这个管理员网络之一:我们在web客户端增加了一个Java小程序,可以直接控制远程客户端。

〔PS:出了这么多Java 0day不知道直接挂到页面上,老外的中马率怎么样〕在管理员下载并允许后:此时网络拓扑:发现管理员的电脑在域中,开始提升到域管理员。

发现系统中有一个组管理文件。

〔ps:关于这个专门去查了一下是2008域管理存在的一个问题: :// carnal0wnage 〕metasploit上有rb脚本可以查找xml文件并解密:查看groups.xml文件:解密:解密的ruby脚本贴出来:使用方法是:尝试用plink端口转发,把内网的远程桌面连接转发出来,但是被阻断了:测试后发现可以通过 -Tunnel转发出来:://登陆的用户名密码采用的是SQLite Manager应用中的mike用户。

citrix常见故障与解决办法

citrix常见故障与解决办法Citrix 常见故障与解决办法1.用户登陆失败现象:1.无法打开web登陆页。

2.可以打开登陆页,但用户登录时即使输入正确的用户名和密码也会出现用户名密码错误,造成无法登陆。

3.用户可以登陆,但当运行程序时提示RPC服务不可用的错误。

4.登陆反应慢,并且随机性地登陆失败。

原因:1.web interface 安装配置不正确,客户端和服务器之间存在防火墙隔离导致Web interface使用的端口不通。

2. Active directory 服务器的msdtc 组件服务运行故障。

3. Active directory 服务器的msdtc 组件服务运行故障。

4.web服务器负载过高,这种情况大多数情况是由于服务器过载,不能响应用户登陆请求,或者即使偶尔可以相应登陆请求,也不能响应用户运行软件请求。

解决办法:1.检查web服务器的安装配置,并确保客户端和web 服务器之间的相关端口和IP均畅通。

2.重启Active directory 服务器的msdtc 组件服务。

3. 重启Active directory 服务器的msdtc 组件服务。

4.重启web服务器,增加设备并配置负载均衡。

2.用户无权限现象:用户可以正常登陆web interface,但当运行程序时提示无权限,从而无法运行程序。

原因:使用citrix服务器的用户必须用于远程登陆XenApp服务器的权限,如果登陆的用户没有加入远程桌面用户组,当他运行程序时就会收到拒绝信息。

解决办法:将该用户加入所有XenApp服务器的远程桌面用户组即可解决问题。

3.TS license 不够用或者是收到网络被中断错误提示现象:1. 当用户运行程序时收到TS license 不够用或者是过期的提示信息,随着就是程序无法运行;2. 当运行程序时收到网络被中断提示信息,但网络实际上没有问题,同时程序无法运行。

原因:1. 每设备TS license 不够用;2.客户端的TS license服务器不认可。

Citrix Web Interface双因素认证方案

Citrix Web Interface双因素认证方案一、面临挑战Citrix Web Interface可帮助企业快速部署桌面虚拟化和应用虚拟化,员工过Citrix Web Interface可访问内部资源,实现移动办公,但同时也给企业信息安全管理带来了极大的挑战。

安全挑战:弱口令一直是企业数据泄露的一个大症结。

仅采用一种方式(用户名+静态密码)进行Citrix Web Interface的登录鉴别,若静态密码被暴力破解或泄露,会导致合法用户身份被冒用,严重威胁着企业内部信息安全。

管理挑战:为防止Citrix Web Interface账号信息泄露,控制安全风险,企业通常强制要求员工定期更换登录密码,这给员工及IT运维人员带来许多不必要的麻烦,大大增加了账号的管理成本。

二、解决方案1.宁盾Citrix Web Interface双因素认证方案概述静态密码只能对Citrix Web Interface用户身份的真实性进行低级认证。

宁盾双因素认证在Citrix Web Interface原有静态密码认证基础上增加第二重保护,通过提供手机令牌、短信令牌、硬件令牌等三种动态密码形式,实现双因素认证,提升账号安全,加强用户登录认证审计。

宁盾双因素认证服务器负责动态密码生成及验证,可同时无缝支持AD/LDAP/ACS等帐号源,接管Citrix Web Interface帐号的静态密码认证工作。

通过在Citrix Web Interface配置第三方RADIUS认证,指向宁盾双因素认证服务器(内置RADIUS SERVER)。

员工打开Citrix Web Interface进行用户名+静态密码认证,认证通过之后获取动态密码(令牌产生/短信接收方式),从而进行动态密码验证,通过之后方可放行。

2.宁盾动态密码形式短信令牌基于短信发送动态密码的形式。

在用户完成Citrix Web Interface帐号密码认证之后,宁盾双因素认证服务器会随机生成一个一次性密码并通过短信网关发送到绑定的用户手机上,用户输入该短信密码并提交验证通过后才能完成登录认证。

万能密码的绕过方法

“万能密码”通常指的是某些设备或服务的默认密码或者已经被广泛知晓的通用密码。

以下是一些绕过万能密码的方法:

1. 更改密码:

如果你有权访问设备或服务的管理界面,那么最直接的方法就是更改密码。

选择一个强大且独特的密码,包含大小写字母、数字和特殊字符的组合。

2. 启用二次验证:

除了密码之外,启用二次验证或多因素认证可以增加安全性。

这可能包括短信验证码、身份验证器应用生成的代码或者物理安全密钥。

3. 更新设备固件或软件:

如果设备存在万能密码是因为其固件或软件版本较旧,那么更新到最新版本可能可以解决这个问题。

制造商通常会在新版本中修复已知的安全漏洞。

4. 禁用默认账户:

如果设备或服务提供了默认账户,并且你知道这个账户的万能密码,那么考虑禁用这个账户并创建一个新的、具有强密码的管理员账户。

5. 使用安全策略:

对于企业网络或大型设备部署,实施严格的密码策略和访问控制政策可以防止万能密码的使用。

这可能包括定期强制用户更改密码、禁止使用常见密码等。

6. 教育用户:

提高用户对网络安全的认识,教育他们不要使用万能密码或容易被猜到的密码,而是要选择复杂且独特的密码。

请注意,试图绕过未经授权的系统的密码是非法的,并可能导致法律后果。

以上建议旨在帮助你保护自己的设备和服务免受万能密码的威胁。

在任何情况

下,都应尊重他人的隐私和数据安全。

看小草软路由如何破解公司机密泄密事件

看小草软路由如何破解公司机密泄密事件最近一篇离职女客服卧底窃密:58同城系公司遭索赔2000万的新闻事件持续发酵,相信很多人关注的不只是58同城遭索赔的事情,而是女客户如何卧底又被发现的呢?而根据事件放出来的图片片段不难得知,手机微信信息泄露导致了这件事件被发现,就此事件不得不使得我们众多的企业老板朋友们长点心了!归根到底就是一个字网络安全!互联网的告诉发展,信息的快速流通,大数据时代的到临,使得很多企业们不知所措,对于网络可谓是既爱又恨!一方面可以借助互联网实现业务公司的快速发展,同时也不得不面临着员工管控(上班玩游戏、聊天、看小说等等)、公司核心资料泄密的风险威胁!网络上风险泄密系数高,管控难,网络上面一分钟可能就是几个G 甚至几十个G的数据传输,这如果放到传统上可能就是眨眼睛可能就是一卡车的资料被传走了!到目前为止网络安全这一块一直没有一套完善的监管措施!说到此很多人就问‘我们就这样束手待毙吗?我们就只能这样任命吗?’ 小编告诉你当然不是!魔高一尺道高一丈,针对如此小草软路由横空出世,小草软路由全称小草全功能上网行为管理软路由,主要就是针对一些网络安全管控,上网行为管理以及提升员工工作效率而研发的一款专业的软件,是北京擎企网络技术有限公司旗下主推产品!而北京擎企又是一家在上网行为管理以及流控上的知名软件研发生产商,多次入列中央政府采购名录里面!公司实力雄厚,技术实力强大,产品或得市场一致认可!那么就目前网络安全泄密的事件,小草软路由能否做到及时管控好公司内部信息安全,防患于未然呢?就此北京擎企网络技术有限公司总经理朱忠平先生告诉大家:小草软路由能实时监控网络外发的信息,发现可能的与商业或研发机密有关的信息外泄,及时阻断并予以警告。

详细记录邮件,网页浏览与搜索,微博、微信、博客、论坛发帖,各种聊天消息及FTP、Telnet控制命令信息,并可对其审查。

实现事先防范、事中警告,事后追查。

实现全方位保障内部信息安全,减少机密外泄风险。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Citrix密码绕过漏洞引发的渗透来源:本站转载作者:佚名时间:2010-07-11 13:35:05分享到:QQ空间新浪微博腾讯微博人人网Citrix系统以前听说过,未真正操作过,对于Citrix系统的研究来自与好友Micky的交流,后面对此进行了一些研究,应该说小有心得,撰文与大家一起分享。

一、Citrix简介Citrix是Citrix System s, Inc.的一款主打产品,该公司主要提供全球接入架构解决方案,其解决方案能够让客户在任何时间、任何地点、在任何设备上,通过任何形式的网络连接,高效获取各种应用、信息及通讯。

Citrix技术使得数字办公室无处不在,令工作轻松易行。

Citrix以代号CTXS于Nasdaq Stock MarketSM上市,并获列入标准普尔500指数。

2001财年公司总收益为5.92亿美元。

Citrix 总部设于美国佛罗里达州Fort Lauderdale,公司网站 。

Citrix是一款广泛流行的远程桌面控制程序,类似于Microsoft的远程终端(Terminal Services)。

只是其原理不同,Microsoft Terminal Services使用的是RDP(远程桌面协议,Remote Desktop Protocol)协议,而Citrix使用的是ICA (独立计算机架构,Independent Computing Architecture)协议。

ICA技术已成为基于服务器计算模式的工业基础。

ICA包括了包括以下三个重要内容:(1)MultiWin。

在服务器上模拟本地应用程序处理的多用户层;(2)服务器端ICA软件。

将应用程序的执行和显示逻辑分开,应用程序100%在服务器上进行,并通过标准的网络协议(TCP/IP、SPX、IPX、NETBEUI、NWLINK)将显示界面传送给客户端;(3)客户端设备上的ICA软件:一方面接收显示界面,同时向服务器发送鼠标移动和键盘击键动作信息,对基于服务器上的应用程序进行操作。

ICA具有网络传输的高效性、客户端设备的灵活性、操作平台的灵活性以及连接方式的灵活性。

由于在客户端与服务器之间无数据传送,传送的只是显示界面,并运用Citrix特有的SpeedScreen技术(传输的仅是显示界面变化的部分),平均只占用10K的网络带宽。

ICA可以在从286计算机到现在的PIII 级计算机上正常工作,可以在任何客户端操作系统平台上正常工作,客户端与服务器可通过多种连接方式LAN、WAN、电话拨号、Internet、无线的Web方式等。

迄今全球已有近十五万家用户采用了Citrix解决方案,享受到ICA技术的客户端更超过五千万,其中包括世界财富500强中99%以上的集团,以及欧洲财经时代500强中75%以上的公司,Citrix凭借其卓越的技术方案和业务成就,赢得了业界与用户的广泛赞誉。

二、Citrix的工作方式Citrix主要有Citrix MetaFram e和Citrix NFuse/Citrix安全网关两种工作方式。

Citrix MetaFrame有XPs、XPa及XPe三个不同的版本,分别适合不同的环境使用;其中XPs是完全安全版,包括一些不同于其它版本的管理选项;XPa和XPe则功能相对稍微少一点;Citrix 默认使用1494端口并且只和使用了Citrix ICA加密协议的客户端通信。

Citrix NFuse/Citrix安全网关中Citrix NFuse允许管理员锁定程序且只能通过Web浏览器通信。

Citrix NFuse默认安装在IIS 5.0及以上版本上的。

Citrix NFuse默认安装情况下的远程权限规则允许管理员执行Citrix安全网关。

三、一个Citrix渗透实例(一)安装Citrix Presentation Server客户端安装Citrix Presentation Server 客户端时跟安装其它普通软件没有什么不同,按照提示进行安装即可,不过在安装过程中需要注意一点,在选择客户端时只选择安装“Program Neighborhood”,“Web 客户端”和“Program Neighborhood Agent”均不安装,即分别选中“Web客户端”和“Program Neighborhood Agent”前面向下的三角形箭头,然后选择“所有功能均不可用”,设置完毕后“Web客户端”和“Program Neighborhood Agent”前面会分别出现一个红色的叉,如图1所示。

Citrix Presentation Server 客户端下载地址:/viewthread.php?tid=6299&extra=page%3D1图1 选择客户端(二)搜索ICA文件使用Citrix Presentation Server 客户端连接Citrix服务器主要通过读取ICA配置文件来实现,很多Citrix服务器在配置完毕后会将ICA文件放到网上供下载使用,也有一些是配置完毕后无意放在网上,不过那种方式,只要获取正确的ICA文件即可进行连接。

获取ICA文件最简单和方便的方法就是通过搜索引擎获取,直接打开IE浏览器,在Google搜索中输入“Filetype:ica”搜索ica文件,如图2所示,搜索出来很多ICA文件。

图2 搜索ICA文件(三)下载ICA文件在Google搜索结果中任意选择一个搜索记录,然后右键单击选择“另存为”,将所选择的ICA文件保存到本地。

保存ICA文件的目的就是为了在本地进行查看,如图3所示,在ICA文件中可以看到有WFClient、ApplicationServer、Route Clearing DB、EncRC5-0、Compress五个参数,WFClient 参数中主要指定软件的版本,Citrix服务器地址和连接端口;第二个参数主要指定初始程序等设置。

下载ICA文件的另外一个目的就是尝试修改ICA文件中的配置参数InitialProgram,在权限管理不严格的Citrix服务器中如果InitialProgram参数的值修改成cmd.exe或explorer.exe,连接Citrix服务器后可以直接调出远程服务器上的命令提示符或者资源管理器。

出来这两个东东,呵呵,不说你也知道可以干什么了!图3 ICA文件具体内容(四)直接打开ICA文件Citrix Presentation Server 客户端正确安装后,其默认打开后缀为ICA的文件,也可以直接单击网页中的ICA文件链接地址而打开Citrix链接提示框。

在连接过程中会给出一些提示,如果服务器、客户端以及参数相匹配,则会出现明显的登录警告等提示信息,如图4所示。

图4 出现登录提示警告信息在测试过程中会有很多ICA文件是无效的或者说是过时的,有的虽然会出现一个连接提示信息,但由于协议不匹配的原因,最后将无法连接成功。

还有一种情况通过ICA文件可以连接,但需要连接方提供正确的用户名和密码,如图5所示,要求用户输入跟Windows登录类似的用户名和密码,只有输入正确的用户名和密码后才能进入系统。

图5 Citrix中的用户和密码验证(五)使用快捷键绕过密码验证在连接上Citrix服务器后可以使用一些热键来进行常见的操作,一些常见的热键如下所示:SHIFT+F1: 打开本地任务列表SHIFT+F2: Toggle Title BarSHIFT+F3: 关闭远程应用程序CTRL+F1: 显示Windows安全桌面相当于“Ctrl+Alt+Del”CTRL+F2: 打开远程任务列表CTRL+F3: 打开远程任务管理器,相当于本地热键“Ctrl+Shift+ESC”打开本地任务管理器。

ALT+MINUS: 相当于本地的“ALT+SHIFT+TAB”热键在各个任务之间切换在Citrix服务器的某些版本存在密码绕过漏洞,通过热键直接调出任务管理器,从而绕过密码验证。

即在出现确定的连接后,使用热键“CTRL+F3”打开远程的任务管理器,如图6所示,直接调出远程的任务管理器,呵呵,还是小日本的计算机呢!图6 使用热键“CTRL+F3”打开远程计算机上的任务管理器(六)进入远程Citrix服务器前面的进入的日文的Citrix服务器,看不懂,后面换了一台英文版本的进行测试,如图7所示,通过热键“CTRL+F3”打开远程计算机上的任务管理器,然后在任务管理器中“文件”-“新建任务”-“打开”,在其中输入“cmd.exe”或者“Explorer”直接打开命令提示符或者资源管理器,如图7所示,通过运行“Explorer”进入对方计算机。

图7 通过新建任务进入远程Citrix服务器(七)问题与探讨1.修改参数失效。

在下载的ICA文件中有些通过修改参数InitialProgram的值顺利的进入远程服务器,但有些ICA文件在修改其值后,连接Citrix服务器后却要求输入用户名和密码才能进入。

在没有获取用户名和密码的情况下基本无法进入。

2.具有执行程序权限,却很难提权通过ICA文件连接使用热键绕过密码验证,虽然能够使用计算机中的资源,执行部分或者全部程序,但由于权限限制,如果登录的用户不是administrator权限,则服务器提权很难成功。

有关Citrix的更多漏洞可以参考/advisories/search/?search=citrix3. Citrix服务器安全配置的一些方法(1)首先正确配置NFuse/Citrix Secure Gateway;(2)确定IIS/Apache已经打了最新补丁,并且在DMZ的保护中,或者使用NTLM认证;(3)如果可能,要求远程用户使用SecureID认证方式;(4)使用其它的浏览器取代IE;(5)建立一个组,把所有Citrix用户放到这个组里面,禁止他们访问cmd.exe、ftp.exe、tftp.exe、rcp.exe、net.exe、、iexplorer.exe等可能对系统有危害的权限(在安全与应用的平衡之间选择);笔者曾经在一个老外的服务器上看见其权限做的非常严格,对每一个文件、文件夹都进行了仔细的审核,尤其是system权限,进行了严格的分配。

(6)给你的Citrix打上最新的补丁;(7)禁止winhelp32的访问,设置Internet选项禁止下载,禁止使用进程管理器;(8)如果可能,设置Citrix Connection Configuration—>ica-tcp—>client settings—>选择必须为开。